Как пробросить порты на роутере mikrotik

Как пробросить порты на Микротик

Инструкции

ИТ

ИТ-поддержка

ИТ-поддержка

Ранее мы уже писали о том, как настроить роутер MikroTik. В нашей очередной инструкции мы постарались ответить на вопрос - как пробросить порты на роутере MikroTik.

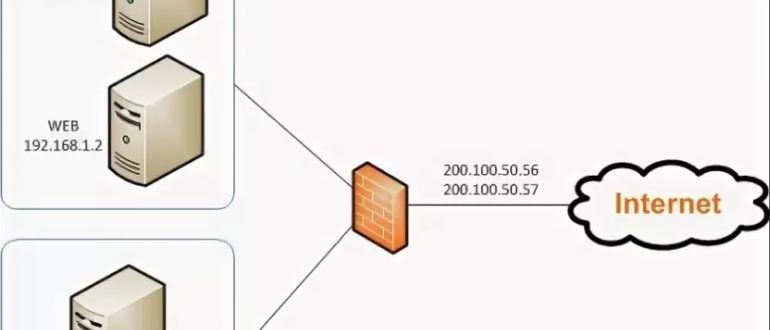

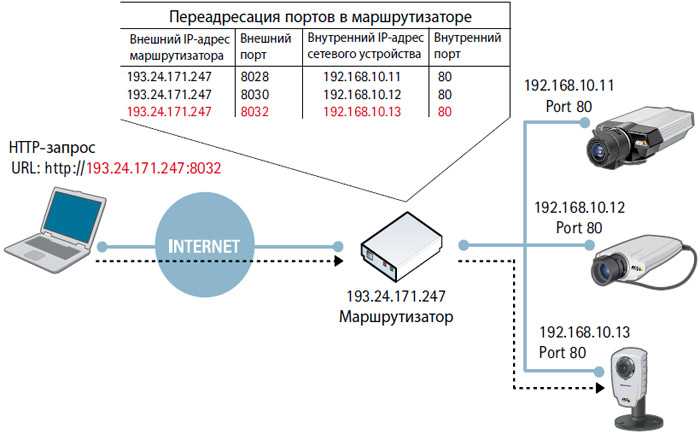

Любую сеть можно схематично представить в таком виде:

Схема 1 - Схематичное отображение типовой сети

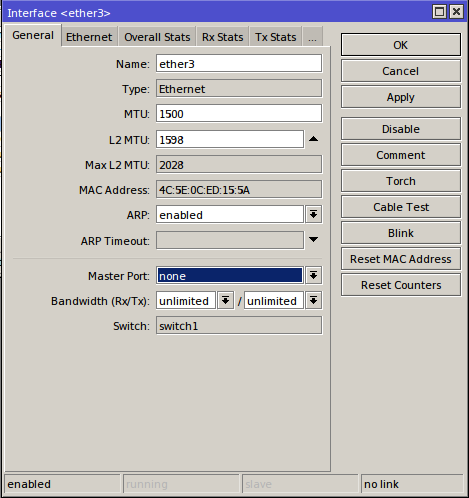

Посмотрим немного подробнее, на примере роутера MikroTik RB951-2nb - у него 5 портов, плюс модуль WiFi.

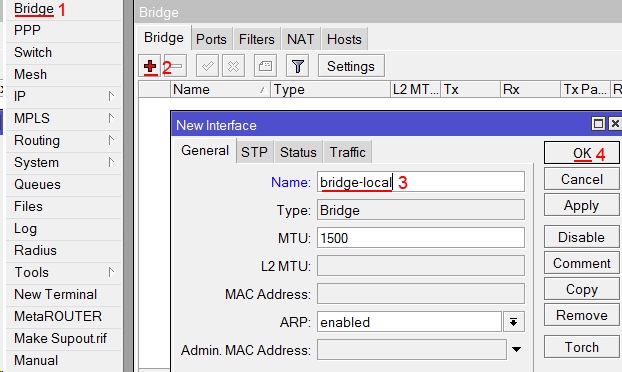

Подключаемся через web-интерфейс или Winbox'ом к роутеру(по умолчанию логин admin, без пароля), заходим в список интерфейсов, это второй пункт в меню, Interfaces.

Тут мы видим все интерфейсы, доступные нашему роутеру (интерфейс — это, грубо говоря, канал связи роутера с другим компьютером/компьютерами)

- Первым идёт bridge-local — «локальный мост».

В данном случае он служит для установки моста между локальной сетью и беспроводными подключениями по WiFi (В Микротике для соединения вместе нескольких интерфейсов можно или объединить их в свитч, или соединить мостом (бриджем).

- Далее, ether1-gateway. Ether1 — это первый RJ45-разъем на лицевой панели роутера. По умолчанию считается, что в него воткнут кабель с интернетом от провайдера. Поэтому он называется Gateway — «Ворота» (в принципе, это не обязательно должен быть первый порт, при желании можно назначить gateway'ем любой другой порт, и даже несколько портов одновременно при наличии подключений от нескольких провайдеров).

- Затем идут 4 порта локальной сети. Они объединены в свитч, начиная со второго RJ45-разъёма, он называется ether2-master-local, остальные 3 — называются slave-local. Тут логика простая: в параметрах портов 3, 4 и 5 прописано, что главным у них является порт №2 — соответственно, все четыре порта автоматически объединяются в виртуальный свитч.

А этот виртуальный свитч внутренней сети объединен с беспроводной сетью посредством бриджа из первой строки.

А этот виртуальный свитч внутренней сети объединен с беспроводной сетью посредством бриджа из первой строки. - Между внешним интернетом и внутренней сетью находится NAT — Network Address Translation, дословно «Трансляция сетевых адресов». Механизм, позволяющий компьютерам, находящимся в локальной сети, иметь внутренние адреса своей сети, и при этом нормально общаться со всеми другими компьютерами и серверами в интернете (при этом для внешнего сервера все компьютеры внутри сети представляются одним адресом — внешним адресом роутера). Вкратце, это работает таким образом: при обращении из внутренней сети куда-нибудь в интернет, роутер подменяет внутренний адрес компьютера своим адресом, принимает ответ от сервера в интернете, и переадресовывает на локальный адрес компьютера, сделавшего исходный запрос. Это называется Masquerade — «Маскарад»: данные от машины в локальной сети как-бы «надевают маску» и для внешнего сервера это выглядит так, будто они исходят от самого роутера.

- Точно так же, при подключении из внешней сети, нам нужно где-то задать правило, какой именно компьютер в локальной сети должен отвечать на попытки подключиться к какому-то порту на роутере.

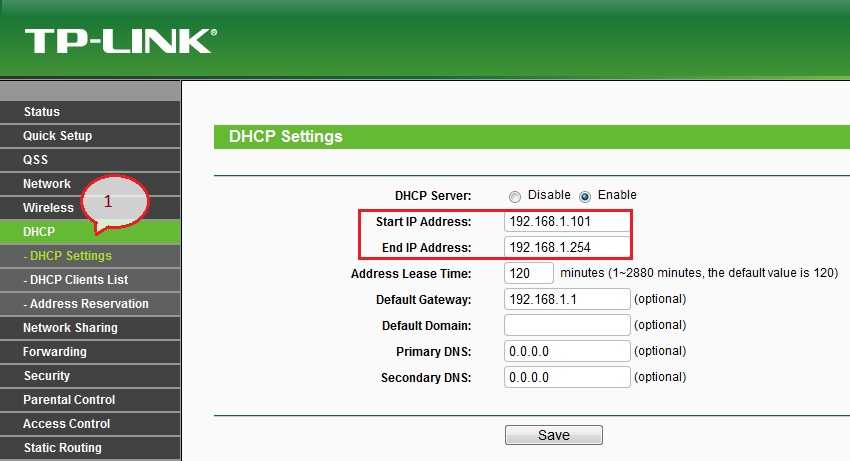

Пример - мы хотим, чтобы при подключении к нашей сети роутера на порты 110 и 51413 — подключение переадресовывалось на компьютер PC1, а при подключении к порту 3189 — на машину PC2. Для этого и нужен NAT.

Схема 2 - Пример распределения подключения к сети

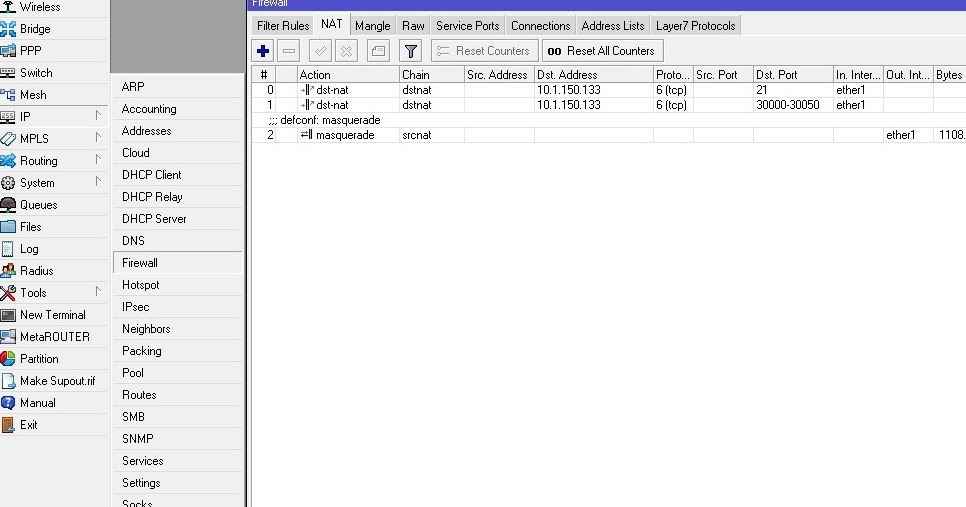

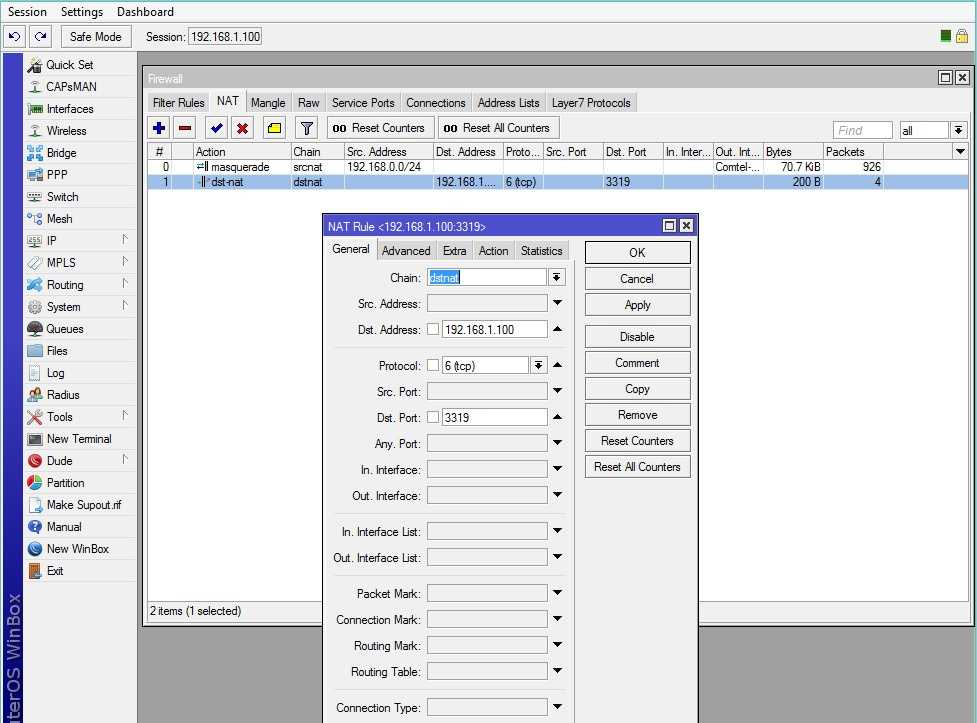

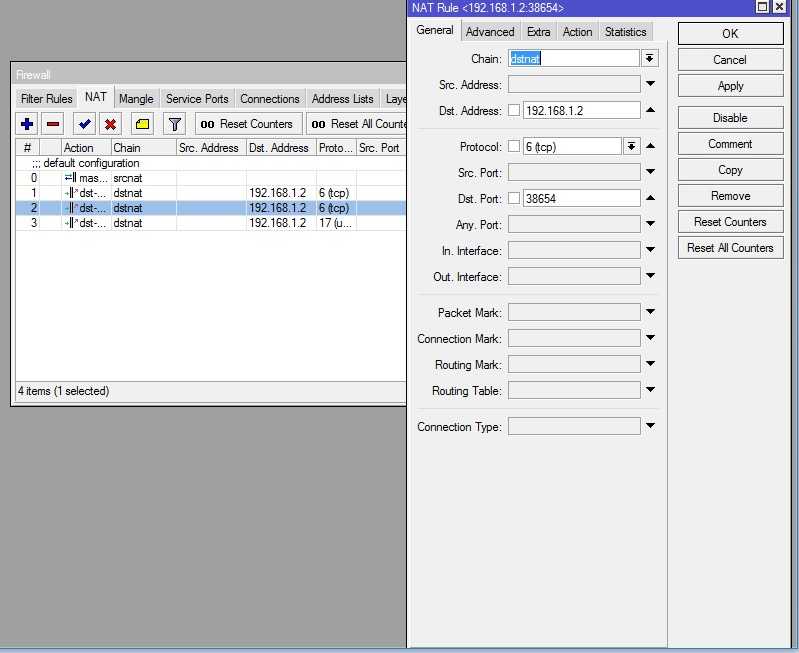

В Микротике управление NAT'ом находится в разделе IP->Firewall->NAT:

Тут мы видим, что одно правило уже есть. Оно автоматически создаётся конфигурацией по-умолчанию — это тот самый «Маскарад», он необходим для того, чтобы компьютеры во внутренней сети могли нормально обращаться к серверам в интернете.

Нам же нужно ровно наоборот — добавить правило для подключения извне к одной из машин в локальной сети. Например, для эффективной работы торрент-клиента мы хотим сделать доступным порт 51413 на машине с именем nas.

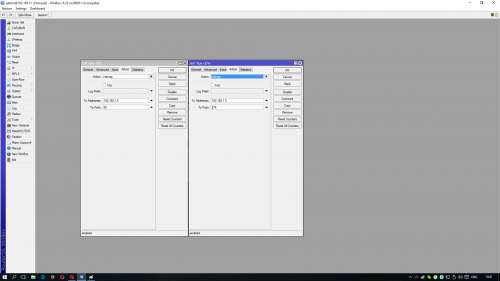

Нажимаем синий плюсик

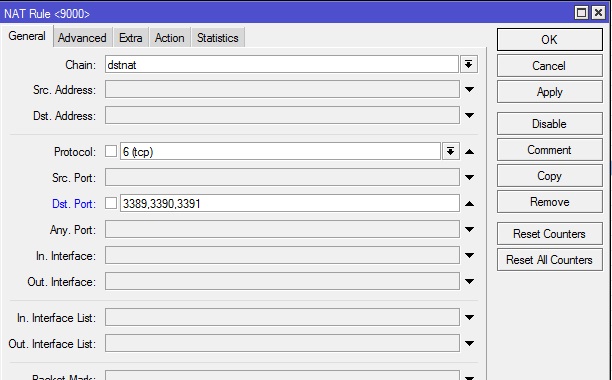

В появившемся окне нового правила нам нужно всего несколько опций

- Первое — это Chain (Цепочка). Тут может быть всего два варианта — srcnat и dstnat. Цепочка — это, грубо говоря, направление потока данных. Srcnat — из внутренней сети во внешнюю, dstnat — соответственно, из внешней во внутреннюю. Как легко догадаться, в нашем случае требуется выбрать dstnat.

- Далее идут Src. Address (исходный адрес) и Dst. Address (адрес назначения). Для подключения извне исходный адрес будет адресом одного из миллиардов компьютеров в интернете, а адрес назначения — всегда внешний адрес роутера. Эти пункты ставить смысла нет.

- Потом пункт Protocol (протокол). Здесь значение надо выбрать обязательно, иначе мы не сможем указать номер порта. Для торрентов выбираем тут tcp.

- Src. Port (исходящий порт) — это тот порт, из которого удалённая машина инициирует соединение с нашим роутером.

Нам это абсолютно без разницы, тут ничего не ставим.

Нам это абсолютно без разницы, тут ничего не ставим. - Dst. Port (порт назначения) — а это как раз тот порт, на который мы хотим принимать соединение. Например, порт 51413.

- Затем идёт пункт Any. Port (любой порт) — это объединение двух предыдущих пунктов, тут можно указать значение, которое будет работать и как исходный порт, так и как порт назначения. В целом, нам это не требуется.

- In. interface (входящий интерфейс) — это тот интерфейс, на котором «слушается» указанный порт. Если не указан этот параметр, то порт перестанет так же быть доступен из внутренней сети, даже несмотря на то, что цепочка у нас dstnat. Поэтому выбираем тут интерфейс, через который мы подключены к интернету, в нашем случае — ether1-gateway.

- Out. interface (исходящий интерфейс) — интерфейс, к которому подключена та машина, на которую мы делаем переадресацию. Тут что-либо ставить не имеет смысла.

В итоге, получается вот такая картина:

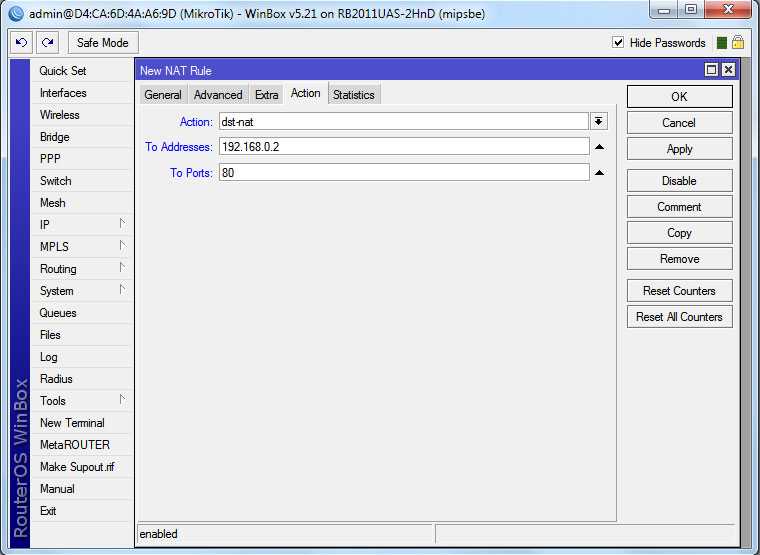

Вкладки Advanced (Продвинутый) и Extra (Дополнительный) содержат различные параметры тонкой настройки, нам они без надобности, идём сразу в Action (Действие)

Тут из списка Action нужно выбрать конкретное действие, которое следует выполнить с подключением на указанный ранее порт.

- accept — Просто принимает пакет;

- add-dst-to-address-list — Добавляет адрес назначения в указанный список адресов;

- add-src-to-address-list — Аналогично предыдущему, но для исходного адреса;

- dst-nat — Переадресовывает данные, пришедшие из внешней сети, во внутреннюю;

- jump — Позволяет применить для данных правила из другой цепочки. Например, для цепочки srcnat — применить правила цепочки dstnat;

- log — Просто добавляет информацию о пакете в лог роутера;

- masquerade — Тот самый «Маскарад»: подмена внутреннего адреса машины из локальной сети на адрес роутера;

- netmap — Отображение одного адреса на другой. Фактически, развитие dst-nat;

- passthrough — Пропуск текущего пункта правил и переход к следующему. Используется в основном для статистики;

- redirect — Перенаправляет данные на другой порт в пределах роутера;

- return — Возвращает управление обратно, если в эту цепочку выполнялся прыжок правилом jump;

- same — применяется в очень редких случаях, когда нужно применять одни и те же правила для группы адресов;

- src-nat — Обратная dst-nat операция: перенаправление данных из внутренней сети во внешнюю.

Для наших целей подходит dst-nat и netmap. Последнее является более новым и улучшенным вариантом первого, логично использовать его:

В поле To Addresses нужно указать адрес машины, на которую мы хотим переадресовать порт, в поле To Ports — соответственно, сам порт.

Нажимаем кнопку Apply, роутер сам находит адрес машины:

Напоследок имеет смысл нажать Comment и указать комментарий для правила, чтобы в дальнейшем не приходилось вспоминать, что это за правило и зачем:

Всё, нажимаем OК в окошке ввода комментария и ОК в окне ввода правила:

Правило создано, всё работает.

Обратите внимание — дополнительно «открывать» порт не требуется!

Не нашли ответа на свой вопрос?

Смотрите также

Инструкции:

- Почтовый переезд средствами IMAP

- Схема действий в форс-мажорных ситуациях (IT)

- Как организовать ИТ-поддержку клиентов

Содержание

Как в Микротик пробросить порт

Что за технология

У проброса портов есть масса названий, от чего может

возникнуть путаница. Кто-то привык называть это форвардингом, кто-то –

перенаправлением порта. В англоязычной литературе называют коротко и ёмко – Dst. NAT. Всё это означает одно и то же –

разновидность трансляции сетевых адресов, при которых происходит подмена адреса

назначения. Можно представить это как путь «снаружи-внутрь», в отличие от

Маскарадинга (Src.NAT) – «изнутри-наружу».

Кто-то привык называть это форвардингом, кто-то –

перенаправлением порта. В англоязычной литературе называют коротко и ёмко – Dst. NAT. Всё это означает одно и то же –

разновидность трансляции сетевых адресов, при которых происходит подмена адреса

назначения. Можно представить это как путь «снаружи-внутрь», в отличие от

Маскарадинга (Src.NAT) – «изнутри-наружу».

Для чего это нужно

Когда сегмент локальной сети спрятан за NAT, обычно нет способов инициировать соединение с «серыми» адресами находясь со стороны Интернета. А это бывает необходимо, например, для организации удалённого доступа на какой-нибудь сервер в DMZ. Или, например, на видеорегистратор для удалённого просмотра изображений. Если возникла такая задача и в качестве маршрутизатора выступает Микротик, будем делать проброс нужных портов.

Как настроить

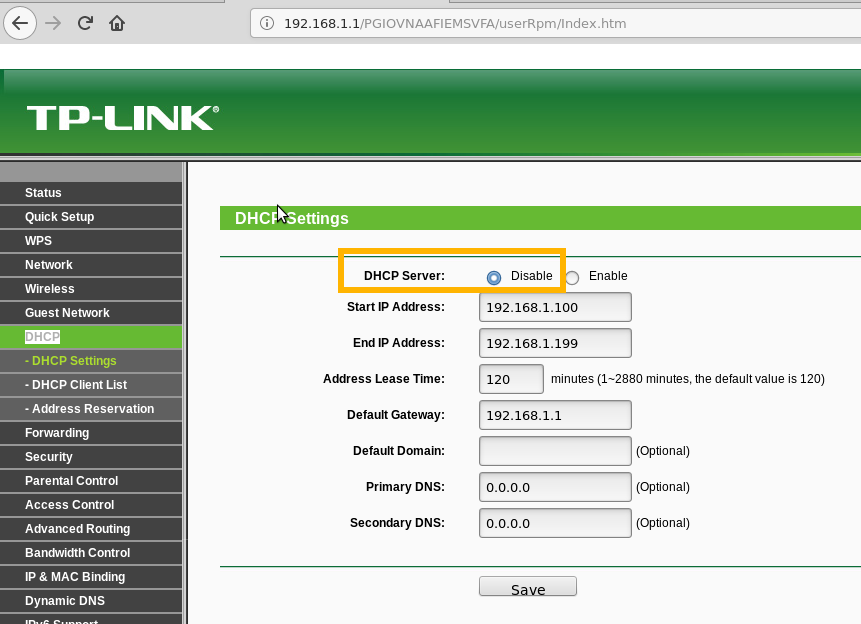

Шаг 0. Подготовительный

На этом шаге определяемся, какие сервисы на каких сетевых

узлах нам необходимо «опубликовать». Для RDP-доступа на сервер 192.168.1.10, например, нужно публиковать

192.168.1.10:3389 (если порт по умолчанию не менялся). Для доступа на

видеорегистратор, может публиковаться, например, 192.168.1.201:8080.

Для RDP-доступа на сервер 192.168.1.10, например, нужно публиковать

192.168.1.10:3389 (если порт по умолчанию не менялся). Для доступа на

видеорегистратор, может публиковаться, например, 192.168.1.201:8080.

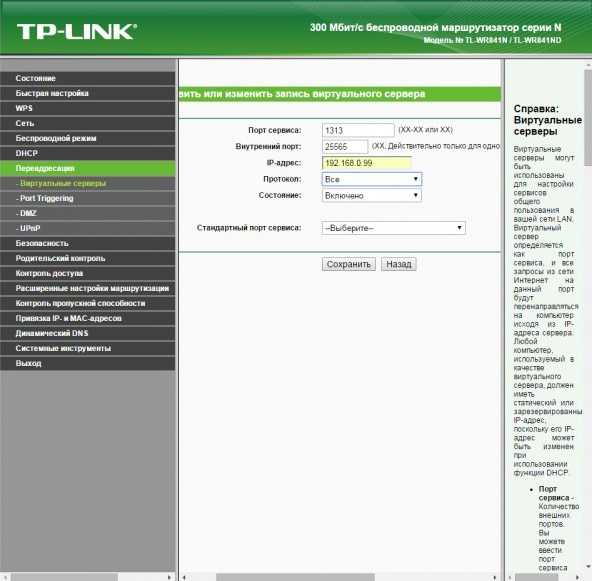

Шаг 1. Переходим в настройки Mikrotik

(покажу на примере winbox). Открываем раздел «IP» – «Firewall» на вкладку «NAT»

Шаг 2. Создаём правило

Нажимаем "+" в этом окне и указываем примерно следующее:

- Chain (цепочка): dstnat

- Protocol (протокол): tcp или udp

- Dst.Port (порт назначения): порт внешний

- In. Interface (входящий интерфейс): указывается сторона провайдера

Вкладка "Action" - действия:

- Action (действие): В качестве действия выбираем "dst-nat" - подмена адреса назначения

- Log (журналирование): по желанию.

- To Addresses: адрес хоста, куда будет перенаправлен входящий пакет

- To Ports: номер порта хоста, куда будет перенаправлен пакет.

Шаг 3: Правило должно быть раньше маскарадинга

Думаю, шаг не обязательный, но вот какое дело - Микротик обрабатывает правила по порядку. Теоретически есть шанс того, что в dst-nat пакет не залетит. Учитывая, что это более "узкое" правило, эффективнее его поставить первым.

Написать отзыв

Похожие статьи

Как на Mikrotik отследить кто тратит траффик

Линейка домашних маршрутизаторов Mikrotik довольно часто используется как точка выхода в сеть Интернет. Типовая проблема, возникающая в этой области - маленькая скорость. Иначе говоря "Кто съел весь И..

Как в Mikrotik посмотреть кто подключен

Каждый администратор должен обладать информацией что и куда у него подключено. Администрирование Mikrotik – не исключение. Рассмотрим типовые точки внимания, которые можно быстро проверить и собрать..

Как на Ubiquiti UniFi сделать сброс Reset через инжектор

Никак :)Если вы повесили точку доступа на потолок, а потом что-то пошло не так, то можно не пытаться ее сбросить через тайную кнопку на инжекторе питания. Это бесполезно :)Если серьезно, то функция Re..

Это бесполезно :)Если серьезно, то функция Re..

Переадресация портов Mikrotik - Переадресация портов RouterOS

Список контента, который вы прочтете в этой статье:

- 1. Что такое Микротик?

- 2. Что такое переадресация портов?

- 3. Как настроить перенаправление портов Mikrotik?

- 4. Заключение

MikroTik RouterOS — это автономная операционная система Linux, которая используется с сетевым оборудованием MikroTik. Однако это не единственная функция, которую он может выполнять. Это больше, чем просто ОС для маршрутизаторов. Фактически, это программное обеспечение можно установить даже на обычные ПК, чтобы превратить их в выделенные маршрутизаторы.

Тем не менее, в блоге есть пошаговая инструкция, как настроить проброс портов в MikroTik. Однако, прежде чем мы углубимся в это, мы сначала обсудим немного больше о самой ОС и дадим вам общее представление о том, что такое идентификатор переадресации портов и Mikrotik port Forwarding и RouterOS Port Forwarding.

MikroTik — латвийская компания по производству сетевого оборудования. Они разрабатывают и продают проводные и беспроводные сетевые маршрутизаторы, сетевые коммутаторы, точки доступа, операционные системы и вспомогательное программное обеспечение для своих продуктов.

MikroTik RouterOS — это операционная система, на которой работают его устройства и которая обладает очень высоким уровнем гибкости, когда дело доходит до управления сетью. RouterOS также можно установить на ПК, превратив его в маршрутизатор со всеми необходимыми функциями — маршрутизацией, брандмауэром, управлением полосой пропускания, беспроводной точкой доступа, транзитным каналом, шлюзом точки доступа, VPN-сервером и многим другим.

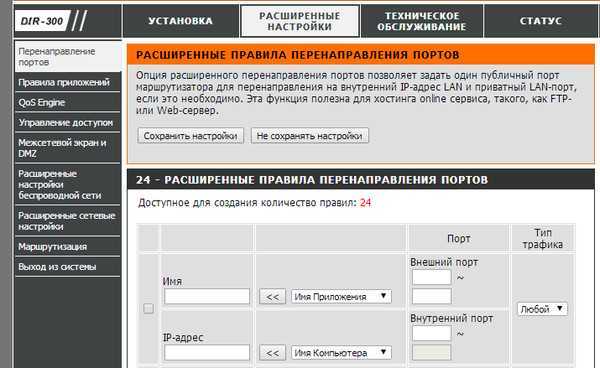

Сегодня мы рассмотрим функцию переадресации портов RouterOS. В отличие от других операционных систем, способ его настройки может быть не очень интуитивным, но по своей сути несложным. Перед настройкой конфигурации давайте сначала объясним, что такое перенаправление портов.

Переадресация портов — это процесс перехвата трафика данных, направляемого на комбинацию IP-адреса/порта компьютера, и перенаправления его на другой IP-адрес и/или порт. Этот процесс можно легко выполнить с помощью маршрутизатора MikroTik или любой системы под управлением RouterOS.

Прежде чем мы дойдем до этого, попробуйте представить следующую ситуацию:

Вы ИТ-администратор. Вы создали большую сеть, и кто-то хочет удаленно подключиться к вашему VPS-серверу или выделенному серверу для удаленной работы. Вы не можете поделиться IP-адресом сервера с этим человеком из соображений безопасности. Что вы должны сделать? В этой ситуации вам следует использовать переадресацию портов на маршрутизаторе MikroTik для обработки всех запросов. Кроме того, вы можете проверить наш сервер Mikrotik VPS.

класс = "идентификатор ссылки"> Прежде всего, вы должны убедиться, что у вас установлена последняя версия MikroTik RouterOS. Нажмите здесь, чтобы узнать, как обновить ОС MikroTik.

Шаг 1: Войдите на свой сервер MikroTik с правами администратора.

Шаг 2: Щелкните IP на левой боковой панели.

Шаг 3: В открывшемся подменю нажмите Брандмауэр .

Шаг 4: Перейдите к 9Вкладка 0017 NAT в окне брандмауэра.

Шаг 5: Нажмите кнопку + , чтобы создать новое правило.

Примечание . В этом сценарии предположим, что маршрутизатор подключается к IP-адресу (10.10.10.10), и мы хотим перенаправить все запросы с (10.10.10.10:5847) на (20.20.20.20:4324).

Шаг 6: Щелкните вкладку General и выберите dstnat из раскрывающегося списка chain .

Шаг 7: В Дст. В поле Address введите IP-адрес, с которого вы хотите пересылать все запросы (например, 10. 10.10.10 в нашем случае).

10.10.10 в нашем случае).

Шаг 8: В списке Протокол выберите протокол соединения, например TCP.

Шаг 9: В поле Dst. В поле «Порт » введите порт, с которого вы хотите пересылать запросы (например, 5847 в этом примере).

Шаг 10: Теперь перейдите на вкладку Действие .

Шаг 11: В раскрывающемся списке Action выберите dst-nat .

Шаг 12: В поле To Addresses введите IP-адрес, на который вы хотите пересылать все запросы (например, 20.20.20.20 в нашем случае).

Шаг 13: В поле To Ports введите порт, на который вы хотите пересылать запросы (например, 4324 в этом примере).

Шаг 14: Нажмите Применить , а затем OK , чтобы сохранить и добавить новое правило.

Вот и все. Вы успешно настроили свое первое правило переадресации портов на MikroTik. Чтобы добавить новые правила переадресации портов, просто выполните шаги с новыми портами или IP-адресами.

класс = "идентификатор ссылки">Мы надеемся, что с помощью этой статьи вы теперь лучше понимаете Переадресация портов Mikrotik и можете без проблем настроить конфигурацию переадресации портов на MikroTik. Если вы столкнулись с проблемой или у вас есть какие-либо вопросы, вы можете опубликовать их в разделе комментариев ниже или связаться с нами через чат или по электронной почте.

Люди также читают:

- Как сделать резервную копию конфигурации MikroTik?

- Заблокировать URL на MikroTik

- Как заблокировать сканер портов в MikroTik?

- Трассировка на MikroTik

- Тест пропускной способности MikroTik

- Пароль Микротика по умолчанию

Теги:

Учебники Микротика

Переадресация портов Mikrotik

Категория:

Сервер

Учебники

Настройка перенаправления портов MikroTik через Winbox

MikroTik RouterOS — это мощная независимая от Linux операционная система, предназначенная для взаимодействия с сетевым оборудованием MikroTik. MikroTik RouterOS — это больше, чем простая операционная система маршрутизатора, она имеет множество функций и приложений. Это программное обеспечение способно превратить его в выделенный маршрутизатор, работая на обычном и персональном компьютере.

MikroTik RouterOS — это больше, чем простая операционная система маршрутизатора, она имеет множество функций и приложений. Это программное обеспечение способно превратить его в выделенный маршрутизатор, работая на обычном и персональном компьютере.

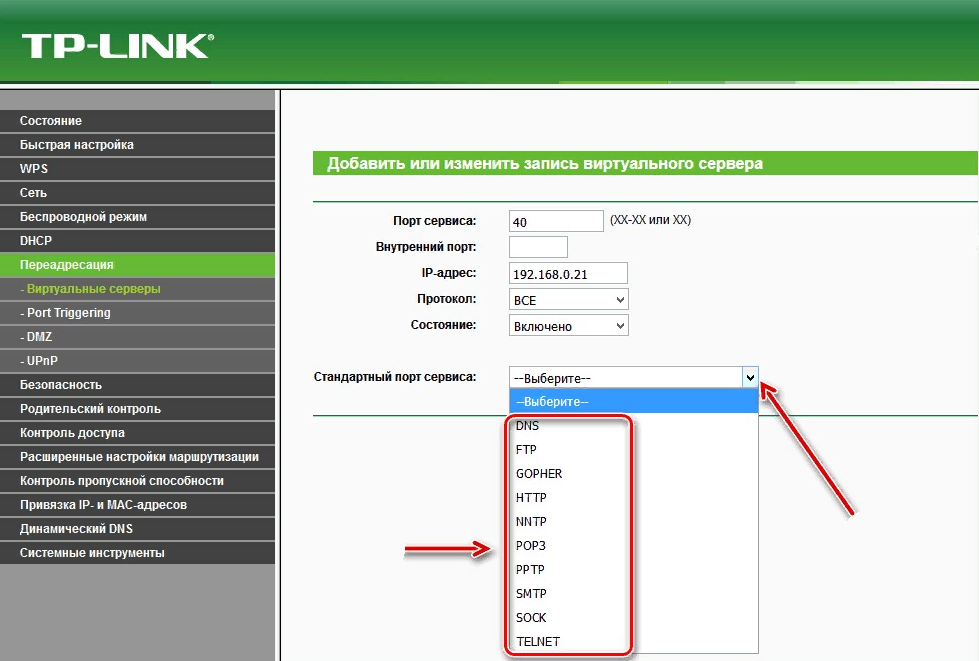

Переадресация портов или сопоставление портов — это программа NAT, используемая в MikroTik для перенаправления трафика с IP-адреса и номера порта в удаленной сети на IP-адрес и номер порта в локальной сети. Другими словами, переадресация портов — это наиболее безопасный способ подключения к вашим серверам из-за пределов вашей локальной сети без риска для сетевой безопасности.

Используя переадресацию портов MikroTik, вы можете легко подключаться из-за пределов вашей частной/локальной зоны (из Интернета/общедоступного) к серверу в вашей частной/локальной зоне, например к веб-серверу, игровому серверу, FTP-серверу, NVR и DVR. .

Если у вас есть серверы и приложения в частной сети, к которым вам нужен доступ через Интернет и общедоступные сети, лучший способ войти в MikroTik RouterOS — через Winbox. Настроить перенаправление портов Mikrotik очень просто. В этой статье мы познакомим вас с переадресацией портов в Mikrotik и научим вас, как настроить переадресацию портов на шаге маршрутизатора Mikrotik.

Настроить перенаправление портов Mikrotik очень просто. В этой статье мы познакомим вас с переадресацией портов в Mikrotik и научим вас, как настроить переадресацию портов на шаге маршрутизатора Mikrotik.

Прежде чем начать процесс настройки переадресации портов в Mikrotik, мы кратко представим операционную систему Mikrotik и определение переадресации портов. Оставайтесь с нами до конца статьи.

Что такое Микротик?

MikroTik — производитель оборудования и сетевого оборудования в Латвии, который является основным поставщиком инфраструктуры доступа в Интернет (аппаратное и программное обеспечение) в большинстве стран. Они разрабатывают и продают аппаратное и программное обеспечение для компьютерных сетей, включая маршрутизаторы, коммутаторы, точки доступа, служебное программное обеспечение и операционные системы.

RouterOS — это операционная система, используемая MikroTik. MikroTik предоставляет большую свободу в управлении сетями благодаря своему усовершенствованному маршрутизатору. Установка RouterOS на ПК превращает устройство в полнофункциональный маршрутизатор с такими функциями, как маршрутизация, брандмауэр, управление полосой пропускания, беспроводная точка доступа, транзитный канал, шлюз точки доступа, VPN-сервер и многое другое. Чтобы обеспечить автоматическую работу, время загрузки можно сократить, используя очень эффективный маршрутизатор Mikrotik.

Установка RouterOS на ПК превращает устройство в полнофункциональный маршрутизатор с такими функциями, как маршрутизация, брандмауэр, управление полосой пропускания, беспроводная точка доступа, транзитный канал, шлюз точки доступа, VPN-сервер и многое другое. Чтобы обеспечить автоматическую работу, время загрузки можно сократить, используя очень эффективный маршрутизатор Mikrotik.

Что такое переадресация портов?

Переадресация портов — это метод маршрутизации трафика данных в сети, который обычно направляется на определенный IP-адрес и порт на конкретном компьютере, а затем на новое место назначения. Маршрутизатор MikroTik или любое другое устройство под управлением RouterOS упрощает этот процесс. Следовательно, назначение определенного порта определенной службе в частной сети позволяет использовать эту конкретную службу для другого пользователя, введя этот порт в своем браузере или программном обеспечении.

Микротик ставится как маршрутизатор между внутренним путем вашей частной сети и публичной сетью (Интернет). Например, предположим, что у вас есть сайт внутри организации с определенным портом. В этом случае, если вы думаете о передаче вашего IP-адреса или домена с портом программному обеспечению внутри организации, вам следует использовать переадресацию портов.

Например, предположим, что у вас есть сайт внутри организации с определенным портом. В этом случае, если вы думаете о передаче вашего IP-адреса или домена с портом программному обеспечению внутри организации, вам следует использовать переадресацию портов.

Представьте, что вы ИТ-менеджер обширной сети, ищущий безопасный метод сетевой безопасности с низким уровнем риска, позволяющий кому-либо удаленно получить доступ к вашему VPS в вашей сети, в то время как вы не хотите делиться IP-адресом сервера с этим удаленным человек. В данной ситуации проброс портов в роутере Mikrotik — наиболее безопасное решение вашей проблемы, которое обеспечивает возможность подключения к VPS в локальной сети для людей вне вашей частной сети через порт. Для этого вам нужно сначала купить желаемый Mikrotik VPS, чтобы вы могли воспользоваться переадресацией портов Mikrotik.

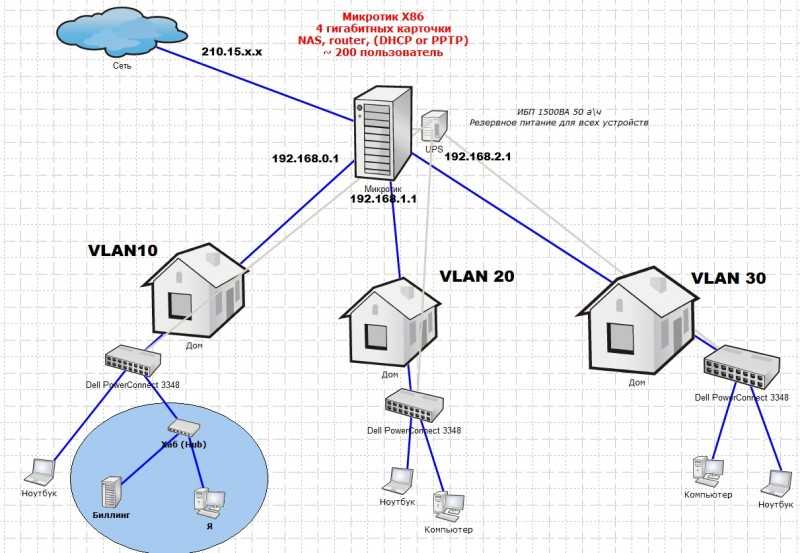

Схема сети

Интерфейс ether1 маршрутизатора MikroTik в этой сети подключен к глобальной сети (WAN) с IP-адресом 120. 50.–.198, а интерфейс ether2 подключен к коммутатору LAN с IP-адресом 193. 168.20. Только те, кто находится в локальной сети (LAN), могут получить доступ к трем серверам (веб-серверу, FTP-серверу и SSH-серверу), расположенным во внутренней сети. Используя MikroTik Port Forwarding, вы можете сделать эти серверы доступными для пользователей за пределами вашей локальной сети; мы научим настраивать MikroTik Port Forwarding для подключения к серверам внутри локальной сети через интернет для пользователей вне локальной сети.

50.–.198, а интерфейс ether2 подключен к коммутатору LAN с IP-адресом 193. 168.20. Только те, кто находится в локальной сети (LAN), могут получить доступ к трем серверам (веб-серверу, FTP-серверу и SSH-серверу), расположенным во внутренней сети. Используя MikroTik Port Forwarding, вы можете сделать эти серверы доступными для пользователей за пределами вашей локальной сети; мы научим настраивать MikroTik Port Forwarding для подключения к серверам внутри локальной сети через интернет для пользователей вне локальной сети.

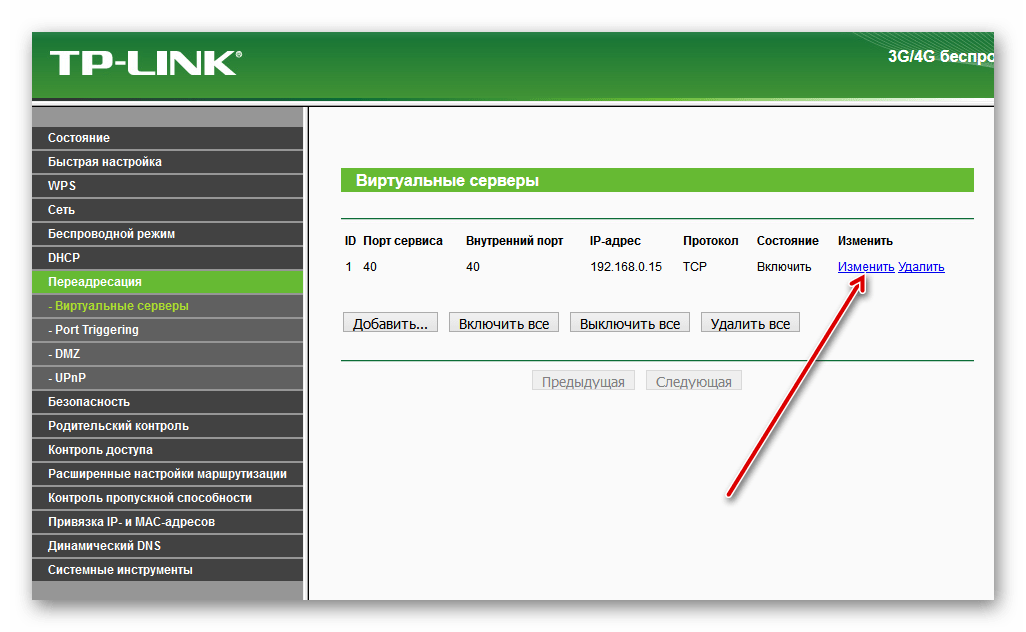

Как настроить переадресацию портов Mikrotik

Переадресация портов Mikrotik — это широко используемый метод для решения различных задач, которые в нашем обучении считаются тремя общими целями:

- Переадресация портов на внутренний веб-сервер Внутренний FTP-сервер

- Переадресация портов на внутренний SSH-сервер

Настройка переадресации портов MikroTik на внутренний веб-сервер через Winbox

Чтобы выполнить действия по переадресации портов, обратите внимание, что у вас установлена последняя версия MikroTik RouterOS.

Чтобы обеспечить доступ к веб-серверу внутри внутренней сети из-за пределов внутренней сети, мы предусмотрели следующие шаги для настройки переадресации портов MikroTik для подключения из общедоступной сети к определенному веб-серверу с IP-адресом (193.168.20.10) в соответствии с схема сети в качестве примера.

Шаг 1 : Войдите на сервер Mikrotik, используя Winbox в качестве администратора сервера с необходимыми правами

Шаг 2 : Нажмите IP в левой части панели

Шаг 3 : В открывшемся меню выберите Брандмауэр .

Шаг 4 : В окне брандмауэра щелкните вкладку NAT .

Шаг 5 : Окно NAT Rule появится при нажатии на знак PLUS (+) .

Шаг 6 : При нажатии на вкладку Общие откроется раскрывающееся меню Цепочка; выберите опцию dstnat из списка, который вы видите.

Шаг 7 : Введите IP-адрес MikroTik WAN (120.50.–.198) в поле Dst. Поле ввода адреса . (Введите IP-адрес, с которого вы собираетесь пересылать все запросы.)

Шаг 8 : Выберите протокол соединения TCP в раскрывающемся меню Protocol .

Шаг 9 : В поле Dst Port введите порт, с которого вы решили пересылать запросы. Обычно номер 80 9В поле Dst Port введено значение 0018, поскольку веб-серверы работают на TCP-порту 80.

Шаг 10 : Теперь перейдите на вкладку Действие .

Шаг 11 : Выберите параметр dst-nat в раскрывающемся списке «Действие».

Шаг 12 : В поле ввода To Addresses введите желаемый веб-сервер IP , на который вы хотите пересылать запросы.

Шаг 13 : Введите порт, на который пересылаются все запросы, в поле To Ports . (Вы можете ввести число 80 в поле «К портам».)

Шаг 14 : Чтобы подтвердить и сохранить введенную информацию, нажмите Применить , а затем Ok .

Наконец, настройка переадресации портов на внутренний веб-сервер успешно завершена. Теперь вы можете получить доступ к веб-серверу, поделившись IP-адресом MikroTik WAN в веб-браузерах за пределами вашей локальной сети. Если вы хотите добавить новые правила для переадресации портов, вы можете добавить новые порты или IP-адреса, выполнив шаги, которые мы объяснили.

Настройка порта Mikrotik Переадресация на внутренний FTP-сервер через Winbox

FTP-сервер (протокол передачи файлов) используется для обмена файлами через клиентские и серверные программы. Вы также можете использовать переадресацию портов для создания правил Nat, позволяющих пользователям Интернета получать доступ к вашему FTP-серверу. Этот метод настройки предназначен для ситуации, когда FTP-сервер установлен в нашей локальной сети, и мы намерены предоставить доступ к FTP-серверу из общедоступной сети с помощью конфигурации переадресации портов Mikrotik.

Этот метод настройки предназначен для ситуации, когда FTP-сервер установлен в нашей локальной сети, и мы намерены предоставить доступ к FTP-серверу из общедоступной сети с помощью конфигурации переадресации портов Mikrotik.

Для этого выполните шаги, которые мы объясним, чтобы достичь своей цели.

Шаг 1 : Войдите в роутер Mikrotik через Winbox как администратор сервера.

Шаг 2 : В левой части панели, нажав на IP, выберите Брандмауэр в списке меню IP.

Шаг 3 : В окне брандмауэра откройте вкладку NAT.

Шаг 4 : Создайте новое правило NAT, щелкнув значок ПЛЮС (+).

Шаг 5 : Нажмите «Общие» и в раскрывающемся меню цепочки нажмите «dstnat».

Шаг 6 : В поле ввода Dst. Адрес, введите MikroTik WAN IP (120.50.–.198).

Шаг 7 : Чтобы отправлять пакеты протокола, необходимо продолжить настройку, выбрав опцию Протокол и выбрав TCP из раскрывающегося списка Протокол.

Шаг 8 : В поле Dst Port необходимо ввести порт, к которому они будут подключаться из общедоступной сети. Вы можете указать порт в соответствии с типом сервера и перенаправить его, но обычно FTP-сервер работает на TCP-порту 21, поэтому в этом поле укажите число 21.

Шаг 9 : Выберите вкладку «Действие» и установите для нее параметр dst-nat.

Шаг 10 : В поле To Addresses введите IP-адрес FTP-сервера внутри сети (193.168.20.20.20).

Шаг 11 : Заполните поле To port портом внутреннего сервера, на который мы хотим передавать запросы и трафик. (В это поле можно ввести число 21 )

Примечание : Входные и выходные порты могут быть одинаковыми или разными.

Шаг 12 : Чтобы подтвердить новые правила, выберите «Применить», а затем «ОК».

Процесс настройки переадресации портов на FTP-сервер вашей внутренней сети завершен. Теперь вы можете подключиться к FTP-серверу внутренней сети из Интернета, введя ftp://mikrotik-wan-ip (ftp:// 120.50.–.198) в FTP-клиентах или любом веб-браузере.

Теперь вы можете подключиться к FTP-серверу внутренней сети из Интернета, введя ftp://mikrotik-wan-ip (ftp:// 120.50.–.198) в FTP-клиентах или любом веб-браузере.

Примечание : Не забудьте разрешить службе FTP или TCP-порту 21 в брандмауэре вашего FTP-сервера подключаться к FTP-серверу из общедоступной сети.

Настройка перенаправления портов Mikrotik на внутренний SSH-сервер через Winbox

Вот как настроить перенаправление портов Mikrotik для подключения к SSH-серверу во внутренней сети через публичную сеть. Для этого выполните следующие действия:

Шаг 1 : Войдите на сервер Mikrotik через Winbox с правами администратора

Шаг 2 : Обратившись к опции IP в левой части панели, выберите Брандмауэр из меню ИП.

Шаг 3 : Щелкните вкладку NAT в окне брандмауэра.

Шаг 4 : Откройте окно «Новое правило NAT», щелкнув знак ПЛЮС (+).

Шаг 5 : Выбрав вкладку «Общие», выберите параметр dstnat в раскрывающемся меню «Цепочка».

Шаг 6 : Введите IP-адрес MikroTik WAN на нашей сетевой диаграмме (120.50.–.198) в разделе Dst-адрес.

Шаг 7 : Выбрав опцию протокола для отправки пакетов из списка протоколов, нажмите на опцию TCP.

Шаг 8 : Заполните поле ввода Dst Port портом, с которого вы собираетесь передавать запросы. Обычно для запуска SSH-сервера выбирается TCP-порт 22 , поэтому введите число 22 в поле Dst Port.

Шаг 9 : Теперь перейдите на вкладку «Действие» и выберите опцию dst-nat из списка «Действие».

Шаг 10 : В поле To Addresses введите IP-адрес SSH-сервера (193.168.20.20.21).

Шаг 11 : Заполните поле To Ports портом 22 .

Шаг 12 : Наконец, нажмите кнопки «Применить» и «ОК» для подтверждения.

Наконец, вы смогли успешно настроить перенаправление портов Mikrotik на внутренний SSH-сервер, и если вы правильно выполнили шаги, теперь вы можете подключиться к своему внутреннему SSH-серверу через любой SSH-клиент (Putty или SSH Secure Shell Client) из Интернет.