Порты для l2tp

Какие порты открыть для VPN PPTP, L2TP, IPsec, OpenVPN и WireGuard

Во многих случаях, даже если мы хотим остаться и остаться, будь то в отпуске или на досуге, наш смартфон всегда с нами. Таким образом, там, где мы все имеем, у нас, вероятно, есть общедоступная сеть Wi-Fi, доступная для многих случаев. Будь то для нашей собственной безопасности или безопасности компании, мы должны использовать их с осторожностью и быть защищенными.

Первое, что нужно сделать, это объяснить, зачем нужен собственный сервер. Затем мы находим несколько портов для VPN, которые мне нужно открыть на маршрутизаторе в соответствии с используемым протоколом VPN.

Причины иметь VPN-сервер в нашем доме

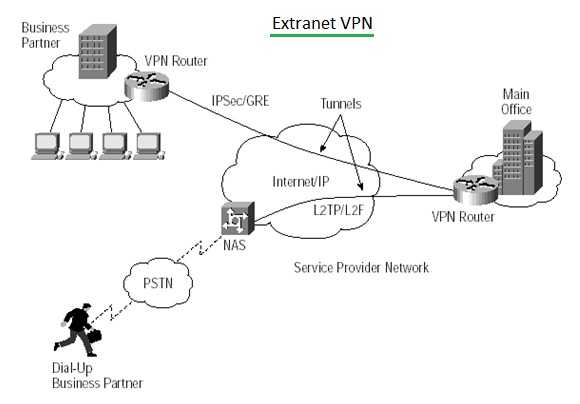

Здесь мы должны говорить о Внешние VPN-серверы, которые позволяют нам подключаться к их сети, чтобы иметь возможность перемещаться с большей целостностью и безопасностью, шифровать наши данные. В этом случае это было бы похоже на открытие портов для VPN, которую мы размещаем в нашей домашней сети.

Целью использования этого типа сервера является повышение безопасности и целостности нашего интернет-соединения, когда все наши данные перемещаются. Таким образом, наша информация перемещается, как если бы она была защищена в изящном туннеле к крипте, который дает киберпреступникам доступ.

Как мы уже объясняли ранее, одной из альтернатив может быть аренда высококачественного VPN, такого как NordVPN, SurfShark, CyberGhost или HMA VPN. Однако мы можем выбрать бесплатные и безопасные альтернативы. Достаточно открыть порты для VPN на роутере и иметь хорошее сетевое оборудование.

В наши дни пользователям все чаще приходится быть осторожными известных производителей, таких как как ASUS, ФРИЦ! Box, NETGEAR или D-Link вместо тех, которые предоставляет наш FAI. Причинами, по которым они выбирают это сетевое оборудование, являются их лучшее качество Wi-Fi, возможность иметь ваш VPN или ваш мультимедийный сервер и многое другое. Изящнее к более качественному материалу и к более полной прошивке. Кроме того, другое оборудование оказывает существенное влияние на такие устройства, как Tarte aux framboises ОУ NAS серверы. Следовательно, если у нас есть одно из этих двух устройств в нашей домашней сети, мы также можем использовать их для настройки нашего собственного VPN-сервера.

Кроме того, другое оборудование оказывает существенное влияние на такие устройства, как Tarte aux framboises ОУ NAS серверы. Следовательно, если у нас есть одно из этих двух устройств в нашей домашней сети, мы также можем использовать их для настройки нашего собственного VPN-сервера.

В заключение, наш собственный VPN-сервер принесет нам следующие преимущества:

- Это позволяет нам безопасно и конфиденциально подключаться к Интернету.

- Мы можем использовать его для импорта или.

- Мы не зависим от платежного сервиса.

- Мы можем выбрать протокол и безопасность нашего VPN. Поэтому мы можем выбирать между L2TP, OpenVPN, IPsec и WireGuard, PPTP отвергается, поскольку это незащищенный протокол, хотя он все еще используется.

Исходя из этого, имеем неудобства, которые будут:

- Безопасность между нами, мы должны убедиться, что этот маршрутизатор, NAS или Raspberry Pi обновлены и хорошо настроены.

- Энергозатратность относительная, потому что в некоторых случаях они будут работать всегда, так что это ничего не будет стоить, как это делает NAS-сервер.

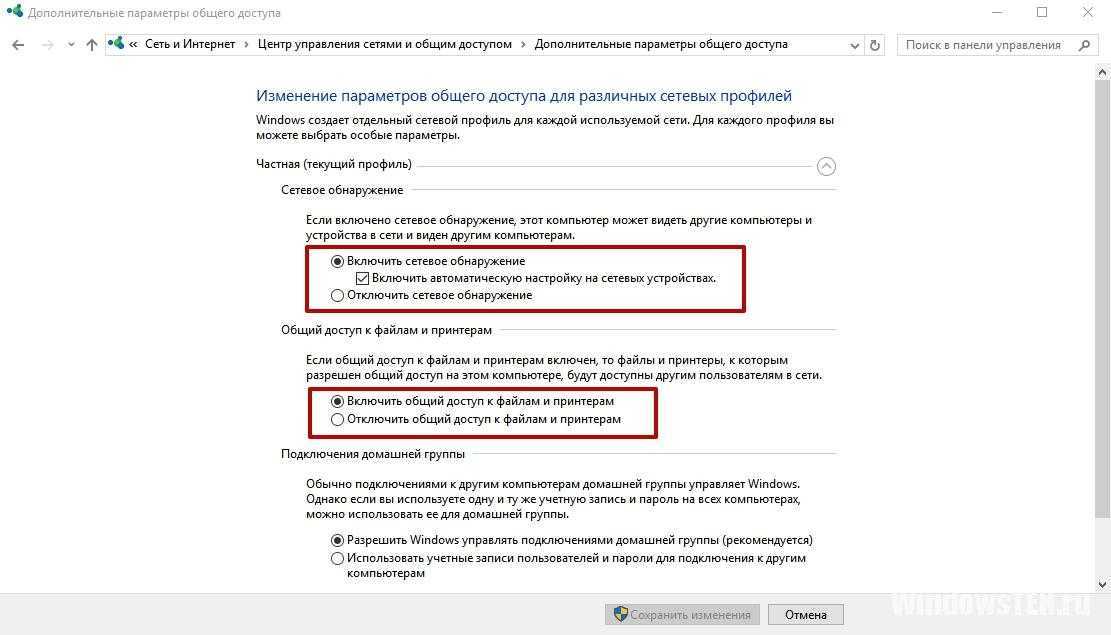

Еще один очень важный аспект, когда у нас дома есть VPN-сервер, заключается в том, что мы можем получить доступ ко всем общим ресурсам, как если бы мы были физически подключены, поэтому нам нужно кое-что принять во внимание.

Какие порты мы должны открыть на нашем маршруте

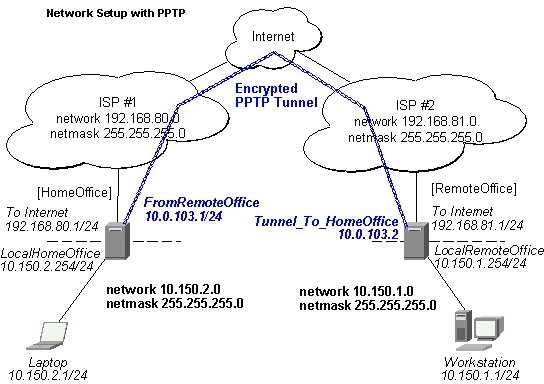

Чтобы настроить VPN-сервер на компьютере, нам нужно открыть несколько портов TCP или UDP. У каждого роутера своя прошивка со своими параметрами, как в случае с Raspberry Pi или NAS. Это процедура для каждого из них. Если взять в качестве примера NAS QNAP, процесс его настройки очень прост. В свою очередь, если мы посмотрим на Raspberry Pi, процедура, как правило, будет более сложной, поскольку установка, настройка и запуск выполняются гораздо «вручную».

Но будь то сетевое оборудование, которое мы используем, все они имеют одну общую черту при настройке. В этом случае нам нужно сделать возможным использование нашего VPN-сервера иметь соответствующие порты . Если мы этого не сделаем, наш маршрутизатор заблокирует соединение, и мы не сможем его использовать. Также было бы целесообразно, чтобы локальный IP-адрес был установлен в статике DHCP маршрутизатора или, если это не так, в самом устройстве принимает такую настройку.

Также было бы целесообразно, чтобы локальный IP-адрес был установлен в статике DHCP маршрутизатора или, если это не так, в самом устройстве принимает такую настройку.

Следует также отметить, что порты, которые мы используем, будут разными и различаются в зависимости от используемого нами протокола VPN, на самом деле некоторые протоколы позволяют нам использовать порт TCP или UDP, который мы хотим, но мы указываем, какие порты по умолчанию. Далее мы показываем порты для VPN, которые нам нужно открыть в соответствии с протоколом, который мы используем для создания нашего сервера:

- PPTP: обычаи TCP порт 1723. Очень важно отметить, что протокол PPTP устарел. На самом деле, он представляет множество уязвимостей. По этой причине было бы целесообразно держать эту дверь закрытой и выбрать другой протокол, о котором мы упомянем ниже.

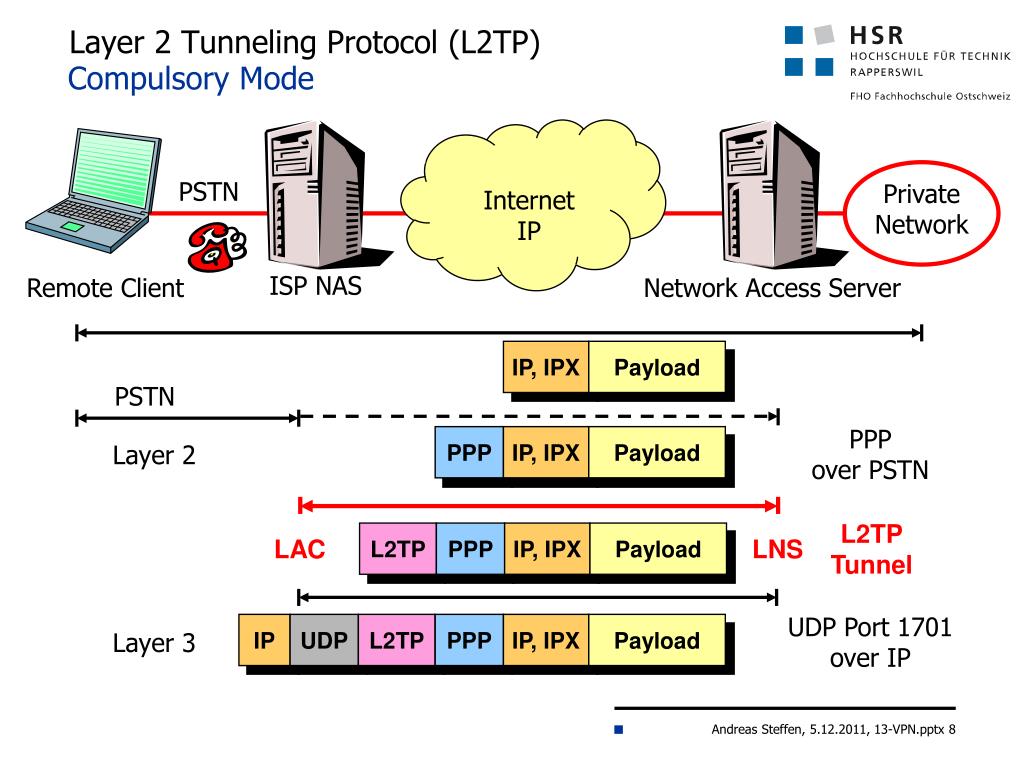

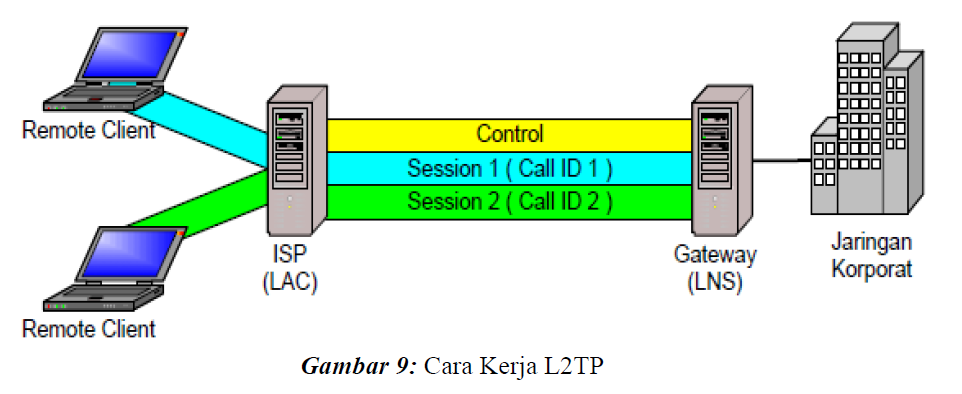

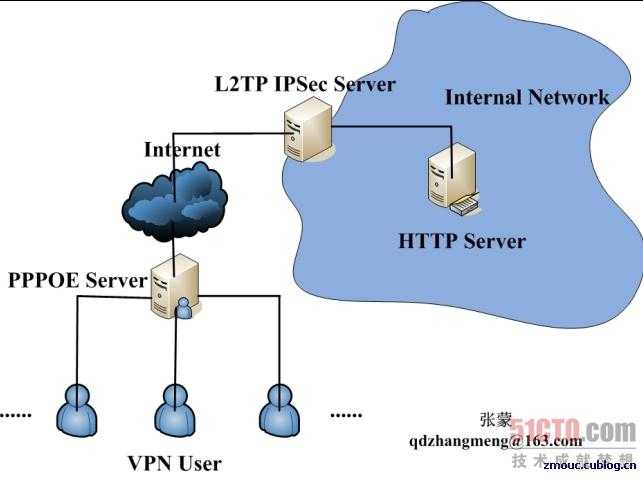

- L2TP – Используйте порт 1701 авек TCP . Этот протокол VPN не допускает коммутации портов, это норма.

- IPSec / IKEv2 : использовать порты 500 эт 1500УДП , мы должны открыть оба ворот. Этот протокол VPN не допускает коммутации портов, это норма.

- OpenVPN : порт по умолчанию, который используется 1194 УДП . Но мы можем настроить его и поставить на сервер другой, и мы даже можем выбирать между протоколом TCP или UDP.

- Защита файлов : порт по умолчанию, который используется 51820УДП . Однако мы можем настроить его и поставить на сервер другой, но он всегда должен быть UDP, а не TCP.

Как только мы узнаем, какие порты используют разные протоколы VPN, мы покажем вам практический пример открытия портов для VPN-сервера.

Практический пример открытия портов для VPN

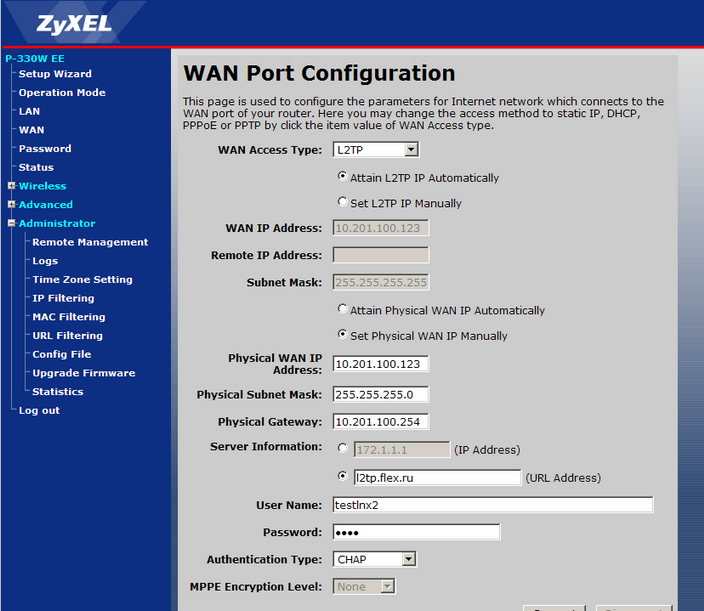

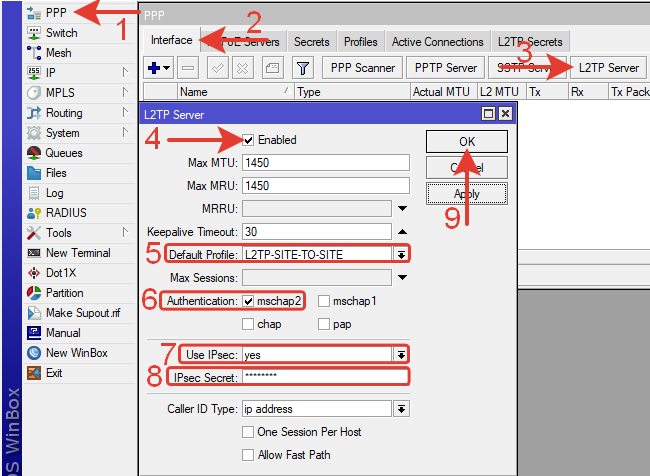

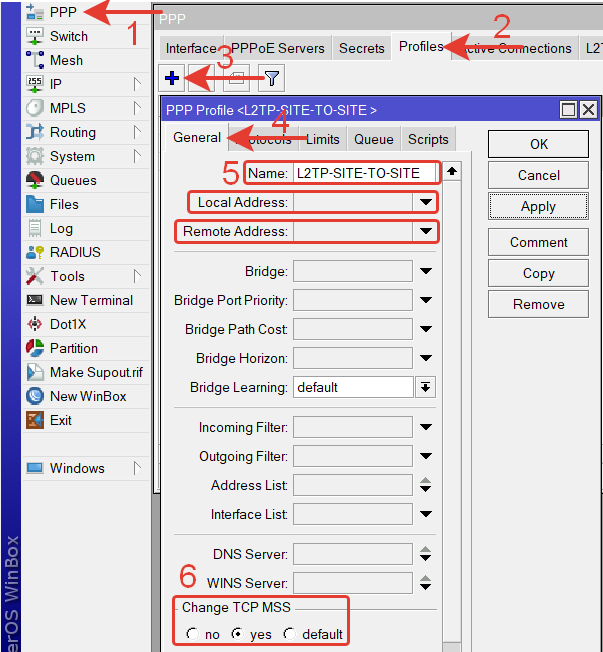

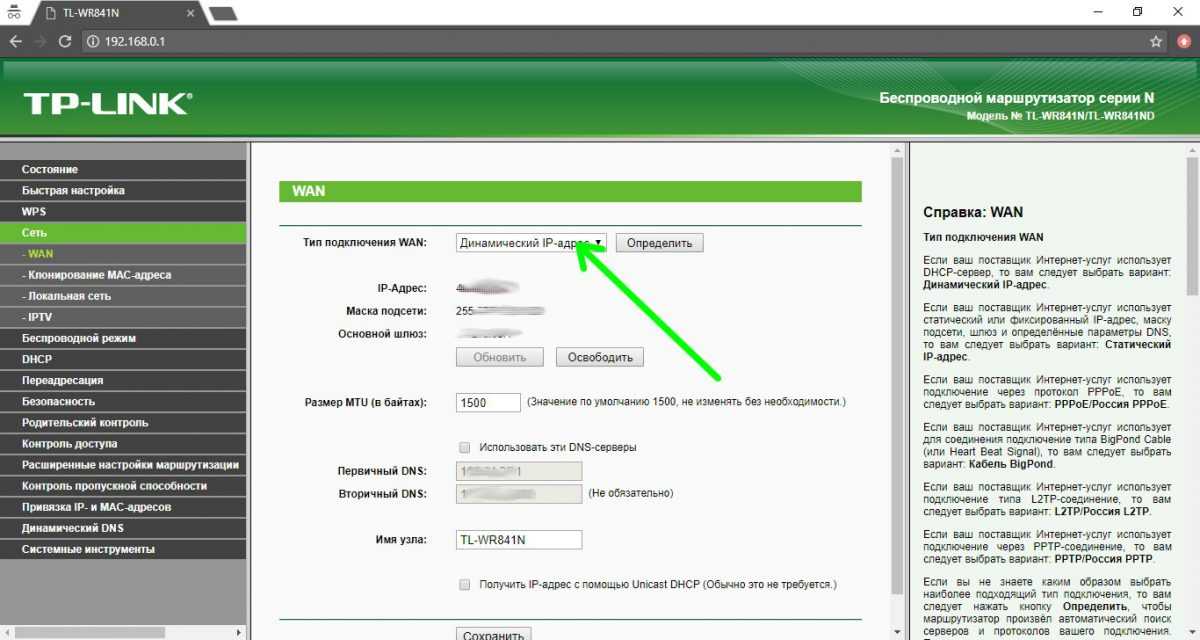

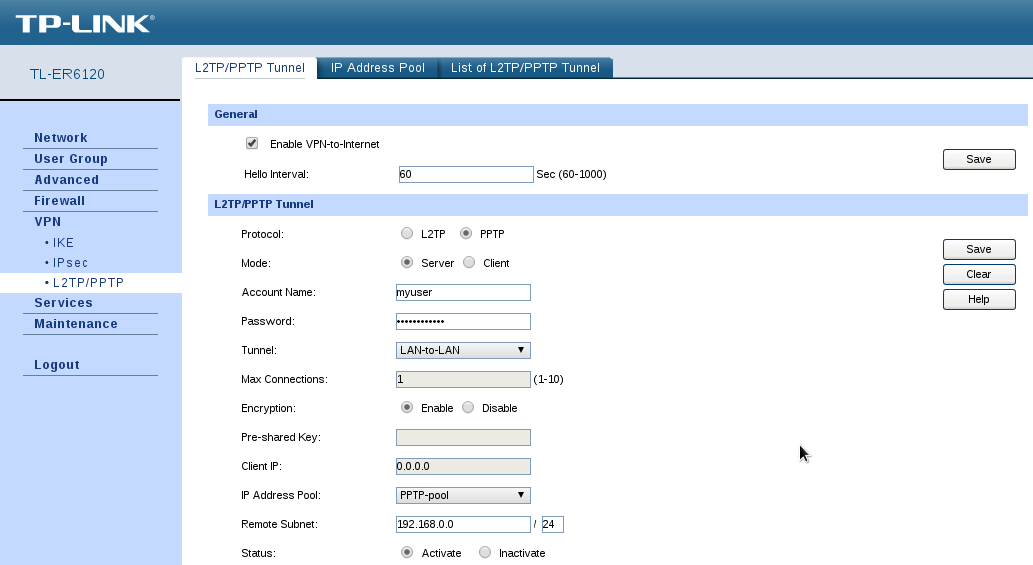

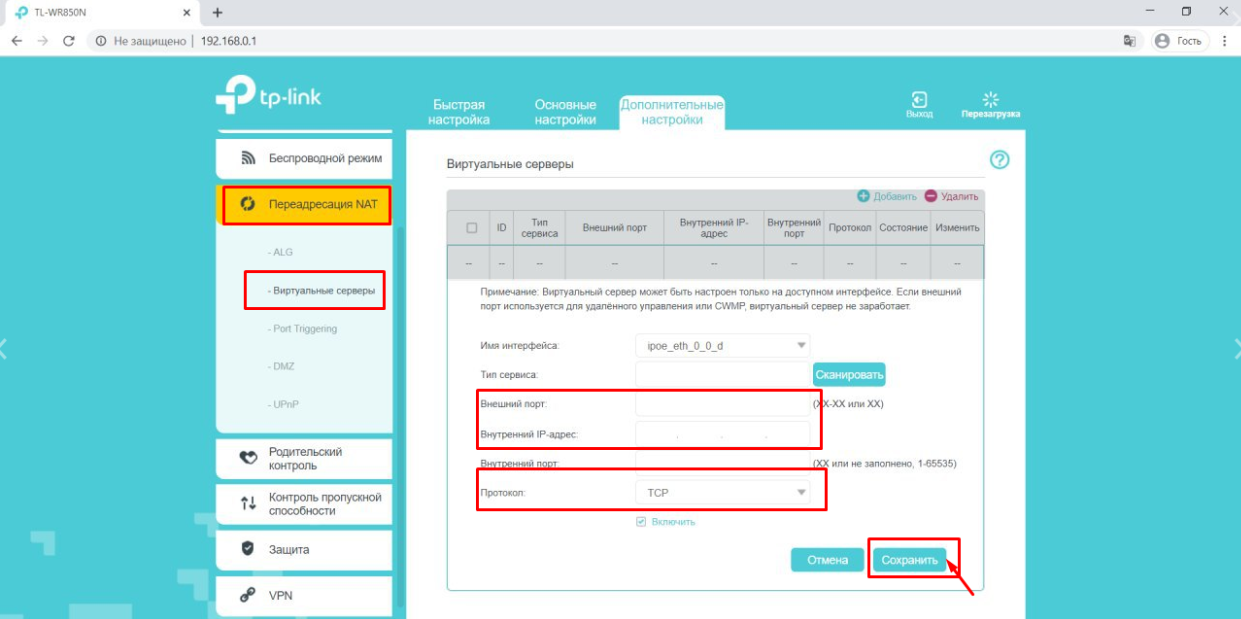

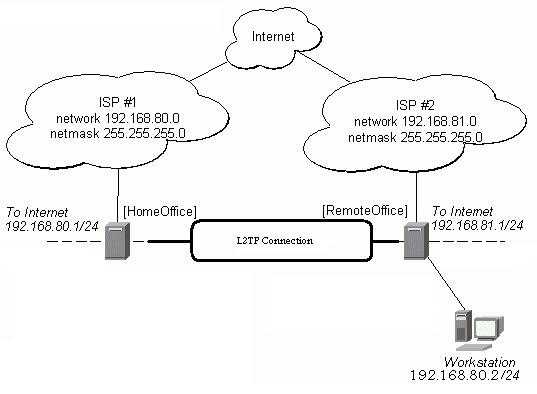

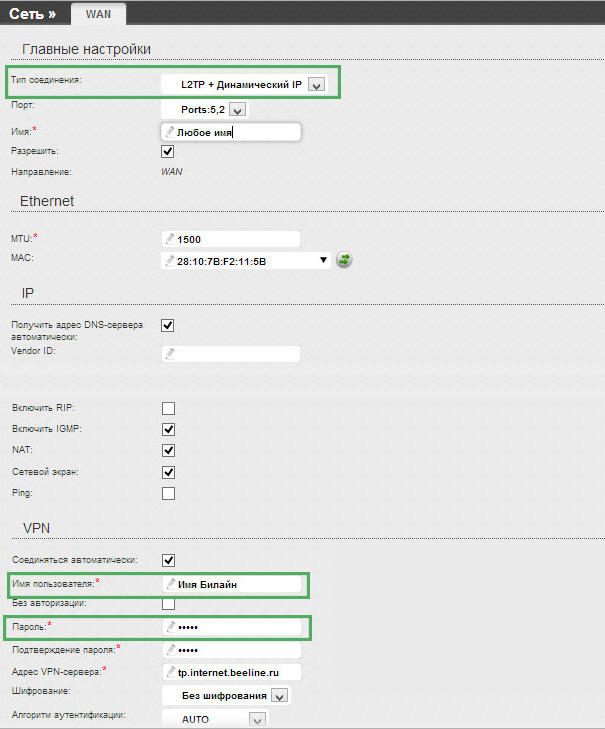

Эти порты, о которых мы упомянем в предыдущем разделе, должны быть открыты на нашем маршруте. В нашем браузере мы вводим путь к нашему маршруту и вводим ваше имя пользователя и пароль для доступа к вашей веб-конфигурации. Оказавшись внутри, вы должны посмотреть Перенаправление портов раздел, Разрешить доступ , Конфигурация порта или как его называет производитель. Возьмем в качестве примера протокол L2TP, который использует порт 1701 с TCP.

Оказавшись внутри, вы должны посмотреть Перенаправление портов раздел, Разрешить доступ , Конфигурация порта или как его называет производитель. Возьмем в качестве примера протокол L2TP, который использует порт 1701 с TCP.

В этом случае речь пойдет о Разрешить доступ раздел, нам нужно пронумеровать правило, выбрать протокол TCP и добавить порт 1701.

Применительно к выбранному нами оборудованию, которое уже имеет локальный IP-адрес, мы можем видеть целостность правила, готового к использованию нашим VPN-сервером.

В настоящее время, если наш VPN-сервер правильно настроен с протоколом L2TP и ему присвоен локальный IP-адрес 192.168.1.3, мы можем начать работу с ним из-за границы, его можно подключить из Интернета. Не забывайте, что для правильной работы вашего VPN-сервера мы используем различные типы протоколов VPN, и каждый из них использует свой порт TCP или UDP.

Какие порты открывать для VPN PPTP, L2TP, IPsec, OpenVPN и WireGuard

27 октября 2021 Мэтт Миллс Советы и хитрости 0

Сегодня общественные сети Wi-Fi широко используются, их можно использовать, но это не значит, что нам не нужно принимать крайние меры предосторожности. В этом смысле мы никогда не должны забывать о нашей безопасности, и мы всегда должны иметь VPN связь. Иногда бывает такое время года, как летние каникулы, Пасха или длинные выходные, когда такая услуга очень необходима. Для дополнительного спокойствия мы должны выбрать платный VPN, потому что бесплатные иногда в конечном итоге продают часть наших данных. Другой безопасной и бесплатной альтернативой является создание VPN-сервера дома. В этом руководстве мы поговорим о том, какие порты открывать для VPN, если вы используете PPTP, L2TP, OpenVPN, IPsec и WireGuard протоколы.

В этом смысле мы никогда не должны забывать о нашей безопасности, и мы всегда должны иметь VPN связь. Иногда бывает такое время года, как летние каникулы, Пасха или длинные выходные, когда такая услуга очень необходима. Для дополнительного спокойствия мы должны выбрать платный VPN, потому что бесплатные иногда в конечном итоге продают часть наших данных. Другой безопасной и бесплатной альтернативой является создание VPN-сервера дома. В этом руководстве мы поговорим о том, какие порты открывать для VPN, если вы используете PPTP, L2TP, OpenVPN, IPsec и WireGuard протоколы.

Во многих случаях, даже если мы хотим отключиться и расслабиться, будь то отпуск или досуг, наш смартфон всегда с нами. Таким образом, куда бы мы ни пошли, наверняка во многих случаях у нас есть доступная общедоступная сеть Wi-Fi, которую мы можем использовать. Либо для нашей собственной безопасности, либо для безопасности компании, в которой мы работаем, мы должны использовать их с осторожностью и быть защищенными.

Первое, что мы собираемся сделать, это объяснить причины, по которым необходим собственный сервер. Затем мы увидим, какие порты для VPN я должен открыть на маршрутизаторе в зависимости от используемого протокола VPN.

Содержание

- Причины иметь в нашем доме VPN-сервер

- Какие порты мы должны открыть на нашем роутере

- Практический пример открытия портов для VPN

Причины иметь в нашем доме VPN-сервер

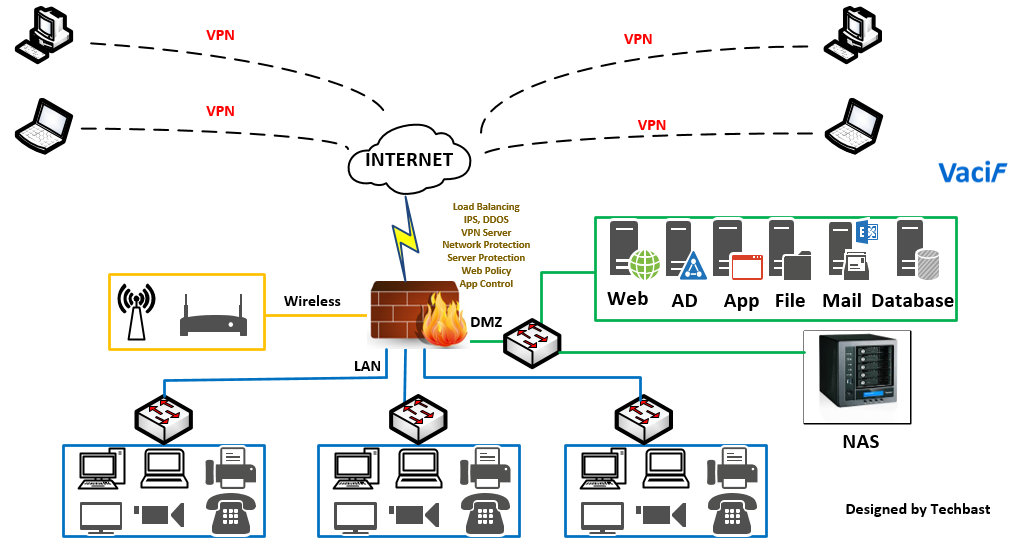

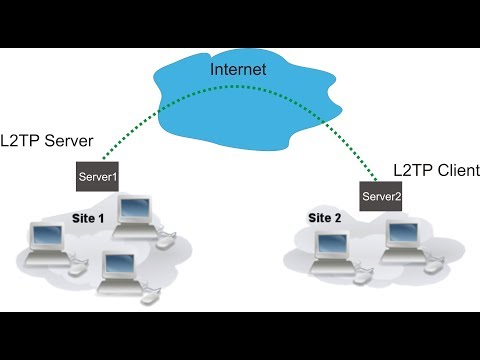

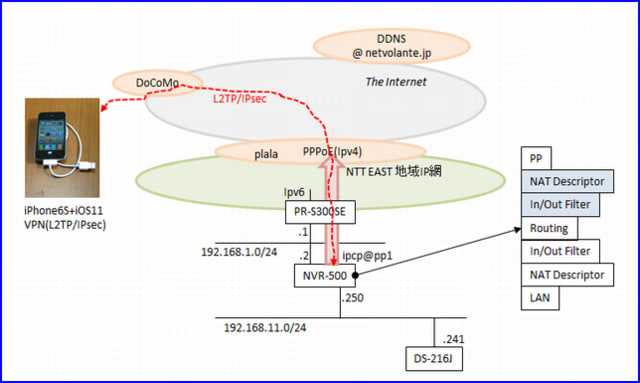

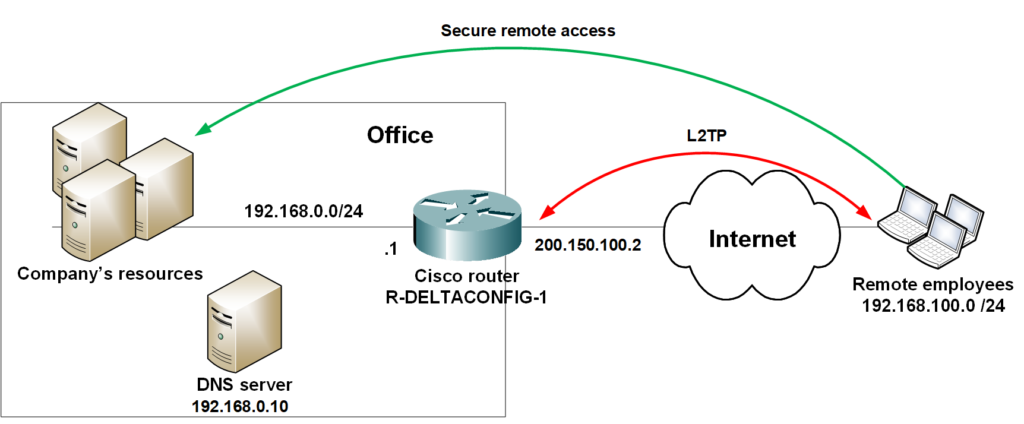

Здесь мы должны поговорить о внешние VPN-серверы, Это те, которые позволяют нам подключаться к их сети, чтобы иметь возможность перемещаться с большей конфиденциальностью и безопасностью, зашифровывая наши данные. В этом случае это будет открытие портов для VPN, которые мы разместим в нашей домашней сети. Целью использования этого типа сервера является повышение безопасности и конфиденциальности нашего интернет-соединения, поскольку все наши зашифрованные данные передаются. Таким образом, наша информация выглядит так, как если бы она путешествовала в защищенном туннеле благодаря шифрованию, которое не позволяет киберпреступникам получить к ней доступ.

Как мы уже объясняли ранее, одним из вариантов может быть аренда качественного платного VPN, такого как NordVPN, SurfShark, CyberGhost или HMA VPN. Однако мы можем выбрать бесплатные и столь же безопасные варианты. Все, что требуется, - это открыть порты для VPN на маршрутизаторе и иметь соответствующее сетевое оборудование.

В настоящее время пользователи все чаще покупают роутеры от известных производителей, таких as ASUS, ФРИЦ! Box, NETGEAR или D-Link вместо использования тех, которые предоставляются нашим интернет-провайдером. Причины, по которым они выбирают это сетевое оборудование, заключаются в его более высоком качестве Wi-Fi, возможности иметь свой VPN или мультимедийный сервер и многое другое. Они достигают этого благодаря лучшему оборудованию и более полному микропрограммному обеспечению. Кроме того, другое оборудование, которое приобретает большое значение, - это такие устройства, как Raspberry Pi or NAS серверы. Следовательно, если у нас есть какое-либо из этих двух устройств в нашей домашней сети, мы также можем использовать их для настройки нашего собственного VPN-сервера.

Следовательно, если у нас есть какое-либо из этих двух устройств в нашей домашней сети, мы также можем использовать их для настройки нашего собственного VPN-сервера.

Таким образом, наличие собственного VPN-сервера даст нам следующие преимущества.

- Это позволит нам безопасно и конфиденциально подключаться к Интернету.

- Мы можем использовать его откуда угодно.

- Мы не будем зависеть от платежной системы.

- Мы можем выбрать протокол и безопасность нашего VPN. Таким образом, мы можем выбирать между L2TP, OpenVPN, IPsec и WireGuard, PPTP отбрасывается, потому что это небезопасный протокол, хотя он все еще используется.

Исходя из этого, у нас есть следующие недостатки:

- Безопасность находится в наших руках, мы должны позаботиться о том, чтобы и этот маршрутизатор, NAS или Raspberry Pi были обновлены и хорошо настроены.

- Энергопотребление является относительным, потому что в некоторых случаях они всегда будут работать, поэтому не будет затрат, как сервер NAS.

Еще один очень важный аспект, когда у нас есть VPN-сервер в нашем доме, заключается в том, что мы можем получить доступ ко всем общим ресурсам, как если бы мы были физически подключены, поэтому мы должны это учитывать.

Какие порты мы должны открыть на нашем роутере

Если мы хотим настроить VPN-сервер на компьютере, нам нужно будет открыть определенные порты TCP или UDP. У каждого маршрутизатора своя прошивка со своими опциями, как в случае с Raspberry Pi или NAS. Это делает процедуру для каждого из них уникальной. Если мы возьмем в качестве примера случай с сетевым хранилищем QNAP, процесс его настройки очень прост. С другой стороны, если мы посмотрим на Raspberry Pi, процедура обычно будет более сложной, потому что установка, настройка и запуск гораздо более «ручные».

Однако, независимо от того, какое сетевое оборудование мы используем, все они имеют общую функцию при настройке. В этом случае для использования нашего VPN-сервера нам необходимо: открыть соответствующие порты . Если этого не сделать, наш роутер заблокирует соединение, и мы не сможем его использовать. Также было бы удобно, если бы локальный фиксированный IP-адрес был установлен в статическом DHCP маршрутизатора или, в противном случае, в самом устройстве, если оно поддерживает такую конфигурацию.

Если этого не сделать, наш роутер заблокирует соединение, и мы не сможем его использовать. Также было бы удобно, если бы локальный фиксированный IP-адрес был установлен в статическом DHCP маршрутизатора или, в противном случае, в самом устройстве, если оно поддерживает такую конфигурацию.

Следует также отметить, что используемые нами порты будут разными и будут зависеть от используемого нами протокола VPN, на самом деле, в некоторых протоколах разрешено использовать порт TCP или UDP, который мы хотим, но мы собираемся указать какие порты установлены по умолчанию. Затем мы покажем вам порты для VPN, которые мы должны открыть в соответствии с протоколом, который мы используем для создания нашего сервера:

- РРТР: использования TCP порт 1723. Следует отметить очень важный факт, что протокол PPTP устарел. Это связано с тем, что в нем много уязвимостей. По этой причине рекомендуется оставить этот порт закрытым и вместо этого выбрать другой из упомянутых ниже протоколов.

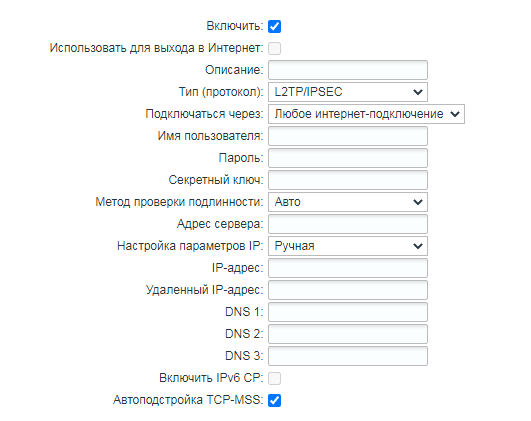

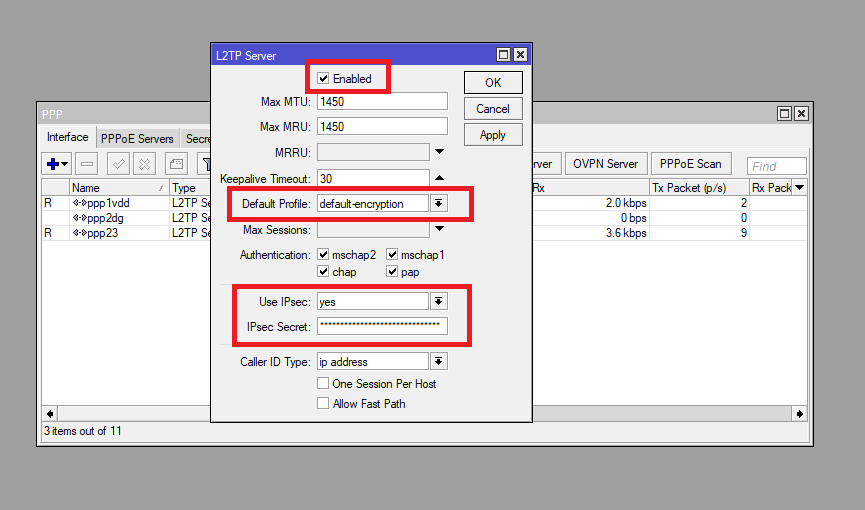

- L2TP - Использует порт 1701 с TCP . Этот протокол VPN не позволяет переключать порты, это стандарт.

- IPSec / IKEv2 : использовать порты 500 и 1500 УДП , нам придется открыть оба порта. Этот протокол VPN не позволяет переключать порты, это стандарт.

- OpenVPN : порт по умолчанию, который он использует 1194 УДП . Однако мы можем настроить его и поставить на сервер другой, и мы даже можем выбрать между протоколом TCP или UDP.

- Wireguard : порт по умолчанию, который он использует 51820 УДП . Однако мы можем настроить его и поставить на сервер другой, но он всегда должен быть UDP, а не TCP.

Как только мы узнаем, какие порты используют разные протоколы VPN, мы покажем вам практический пример открытия портов для сервера VPN.

Практический пример открытия портов для VPN

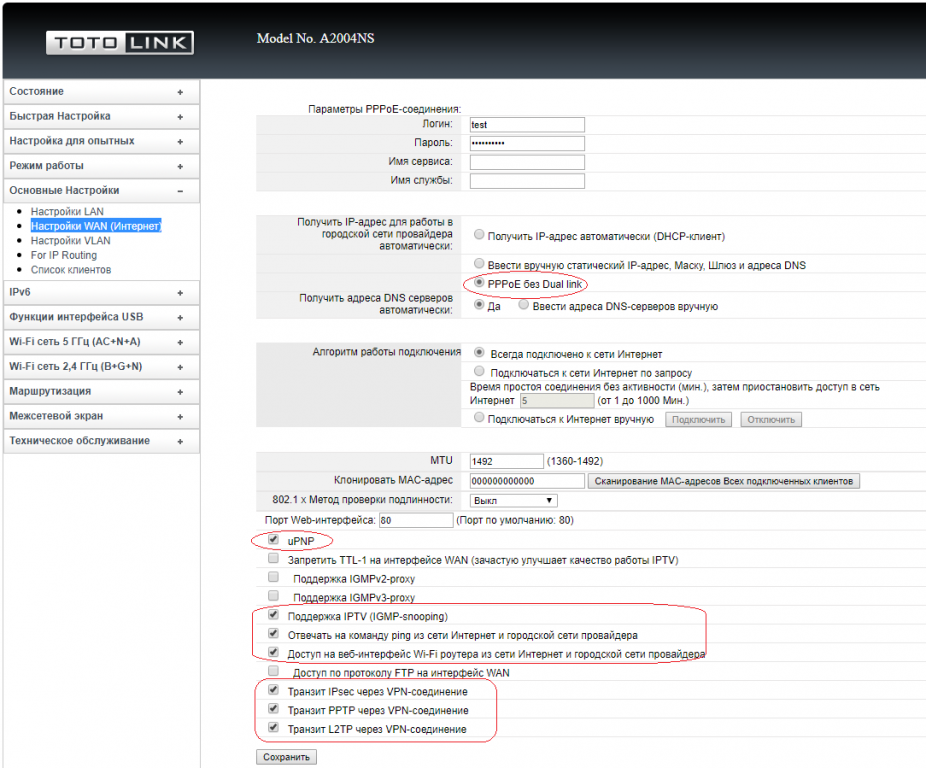

Эти порты, которые мы только что упомянули в предыдущем разделе, должны быть открыты в нашем маршрутизаторе. Таким образом, в нашем интернет-браузере мы поместим шлюз нашего маршрутизатора и введем ваше имя пользователя и пароль для доступа к вашей веб-конфигурации. Оказавшись внутри, нам придется искать Port Forwarding раздел, Разрешить доступ , Конфигурация порта или как назвал это производитель. Теперь мы возьмем в качестве примера протокол L2TP, который использует порт 1701 с TCP.

Таким образом, в нашем интернет-браузере мы поместим шлюз нашего маршрутизатора и введем ваше имя пользователя и пароль для доступа к вашей веб-конфигурации. Оказавшись внутри, нам придется искать Port Forwarding раздел, Разрешить доступ , Конфигурация порта или как назвал это производитель. Теперь мы возьмем в качестве примера протокол L2TP, который использует порт 1701 с TCP.

В этом случае это будет обсуждаться в Разрешить доступ раздел, нам нужно будет назвать правило, выбрать протокол TCP и добавить порт 1701.

Применительно к выбранному нами оборудованию, которому уже назначен локальный фиксированный IP-адрес, мы сможем увидеть полное правило, готовое к использованию нашим VPN-сервером.

В настоящее время, если у нас есть наш VPN-сервер, правильно настроенный с использованием протокола L2TP и ему назначен локальный IP-адрес 192.168.1.3, мы можем начать работать с ним из-за границы, то есть из Интернета. Помните, что для правильного функционирования вашего VPN-сервера существуют разные типы протоколов в зависимости от используемой нами VPN, и что каждый из них использует свой порт TCP или UDP.

Помните, что для правильного функционирования вашего VPN-сервера существуют разные типы протоколов в зависимости от используемой нами VPN, и что каждый из них использует свой порт TCP или UDP.

Выберите тип мобильного VPN

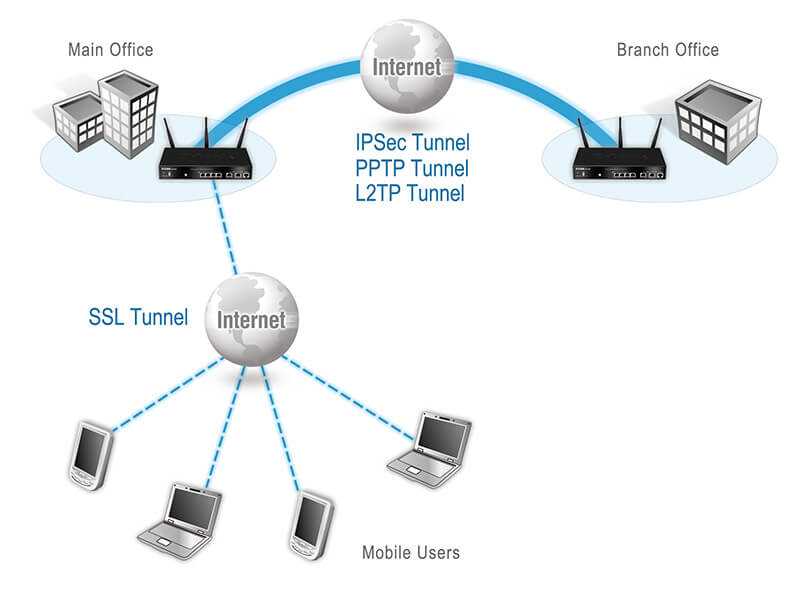

Fireware поддерживает четыре типа мобильных VPN:

- Mobile VPN с IKEv2

- Мобильный VPN с L2TP

- Мобильный VPN с SSL

- Мобильный VPN с IPSec

Ваш Firebox может одновременно поддерживать все четыре типа мобильных VPN. Вы также можете настроить клиентский компьютер для использования одного или нескольких типов мобильных VPN.

Прежде чем решить, какой тип мобильного VPN использовать, примите во внимание текущую инфраструктуру, настройки сетевой политики и следующие сведения:

- Безопасность

- Простота использования

- Портативность

- Производительность

- Емкость VPN-туннеля

- Поддержка аутентификации

- Прочие соображения

- Детали протокола

Мобильная VPN с функцией PPTP недоступна в Fireware v12. 0 и выше. Если на вашем Firebox установлена версия Fireware 11.12.4 или ниже, Mobile VPN с PPTP автоматически удаляется из вашей конфигурации при обновлении до Fireware версии 12.0 или выше. Перед обновлением рекомендуется перейти на другое мобильное VPN-решение. Дополнительные сведения см. в разделе Как перейти с PPTP на L2TP перед обновлением до Fireware v12.0? в базе знаний WatchGuard. Документацию по Mobile VPN с PPTP см. в справке по Fireware версии 11.12.x.

0 и выше. Если на вашем Firebox установлена версия Fireware 11.12.4 или ниже, Mobile VPN с PPTP автоматически удаляется из вашей конфигурации при обновлении до Fireware версии 12.0 или выше. Перед обновлением рекомендуется перейти на другое мобильное VPN-решение. Дополнительные сведения см. в разделе Как перейти с PPTP на L2TP перед обновлением до Fireware v12.0? в базе знаний WatchGuard. Документацию по Mobile VPN с PPTP см. в справке по Fireware версии 11.12.x.

Безопасность

Каждый тип мобильного VPN имеет разные характеристики безопасности.

IKEv2

Мобильная VPN с IKEv2 обеспечивает высочайший уровень безопасности. Мобильный VPN с IKEv2 включает многоуровневую защиту, но ограничен локальной аутентификацией Firebox и RADIUS. Поддерживается проверка подлинности клиента на основе сертификата вместо предварительного общего ключа. Для аутентификации Mobile VPN с IKEv2 использует EAP и MS-CHAPv2.

В Fireware v12.2 или выше Firebox поддерживает шифрование AES-GCM.

В Fireware версии 12.5 или выше Firebox поддерживает сертификаты ECDSA (EC) для Mobile VPN с IKEv2. Ваш VPN-клиент IKEv2 также должен поддерживать сертификаты EC. Поддержка зависит от операционной системы. Дополнительные сведения см. в разделе О сертификатах алгоритма цифровой подписи на эллиптических кривых (ECDSA).

Мобильная VPN с IKEv2 поддерживает многофакторную аутентификацию для решений MFA, поддерживающих MS-CHAPv2.

AuthPoint — это решение WatchGuard MFA. Чтобы использовать AuthPoint для мобильного VPN с IKEv2, см.:

- Firebox Mobile VPN с интеграцией IKEv2 с AuthPoint

- Firebox Mobile VPN с интеграцией IKEv2 с AuthPoint для пользователей Azure Active Directory

- Интеграция стороннего VPN-клиента IKEv2 с AuthPoint

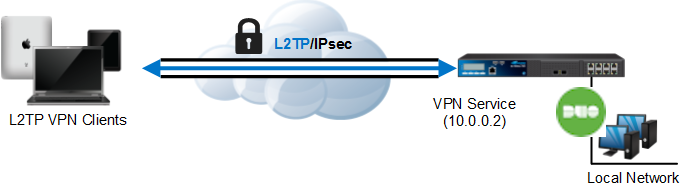

L2TP

Мобильная VPN с L2TP обеспечивает высокий уровень безопасности, включая многоуровневую защиту. Однако параметры сервера аутентификации ограничены локальной аутентификацией Firebox и RADIUS. Клиент должен знать предварительный общий ключ.

Однако параметры сервера аутентификации ограничены локальной аутентификацией Firebox и RADIUS. Клиент должен знать предварительный общий ключ.

Мобильная VPN с L2TP также поддерживает аутентификацию клиента на основе сертификата вместо предварительного общего ключа.

Мобильная VPN с L2TP поддерживает многофакторную аутентификацию для решений MFA, поддерживающих MS-CHAPv2. AuthPoint, служба WatchGuard MFA, поддерживает аутентификацию MS-CHAPv2 RADIUS.

В Fireware v12.5.3 или более поздней версии Mobile VPN с L2TP поддерживает AuthPoint для многофакторной аутентификации в Active Directory через NPS. AuthPoint — это служба WatchGuard MFA. Чтобы использовать AuthPoint с Mobile VPN с L2TP, см.:

- Firebox Mobile VPN с L2TP Интеграция с AuthPoint

- Firebox Mobile VPN с интеграцией L2TP с AuthPoint для пользователей Azure Active Directory

SSL

Мобильная VPN с SSL — это безопасный вариант мобильной VPN, но он менее безопасен, чем VPN на основе IPSec, потому что:

- Он не поддерживает многоуровневое шифрование

- Для подключения злоумышленнику необходимо знать только IP-адрес Firebox и учетные данные клиента.

В Fireware v12.2 или более поздней версии Mobile VPN с SSL поддерживает AES-GCM.

Если ваш сервер RADIUS поддерживает многофакторную или двухфакторную аутентификацию, вы можете использовать многофакторную или двухфакторную аутентификацию с WatchGuard Mobile VPN с SSL.

AuthPoint — это решение WatchGuard MFA. Чтобы использовать AuthPoint для Mobile VPN с SSL, см. раздел Firebox Mobile VPN с интеграцией SSL с AuthPoint.

IPSec

Мобильная VPN с IPSec поддерживает уровни шифрования до 256-битного AES и многоуровневое шифрование.

Вы можете использовать любой метод аутентификации, поддерживаемый Firebox.

Злоумышленнику, у которого есть учетные данные для входа в систему, также требуется подробная информация о настройке для подключения к VPN, включая предварительный общий ключ.

Мобильная VPN с IPSec также поддерживает аутентификацию клиентов на основе сертификатов вместо предварительного общего ключа.

Если ваш сервер RADIUS поддерживает многофакторную аутентификацию, вы можете использовать многофакторную аутентификацию с WatchGuard Mobile VPN с IPSec.

AuthPoint — это решение WatchGuard MFA. Чтобы использовать AuthPoint для Mobile VPN с IPSec, см. раздел Firebox Mobile VPN с интеграцией IPSec с AuthPoint.

Мы рекомендуем Mobile VPN с IKEv2 в качестве альтернативы Mobile VPN с IPSec. Уязвимость агрессивного режима IKEv1, описанная в CVE-2002-1623, влияет на мобильную VPN с IPSec. Эта уязвимость не затрагивает Mobile VPN с IKEv2 или L2TP. Если вы настраиваете Mobile VPN с IPSec, мы рекомендуем вам настроить сертификат вместо предварительного общего ключа, если у вас есть сервер управления WSM. Если у вас нет сервера управления, мы рекомендуем указать надежный общий ключ и регулярно его менять. Мы также рекомендуем вам указать надежный алгоритм хеширования, такой как SHA-256.

Простота использования

IKEv2

Мобильная VPN с IKEv2 поддерживает подключения от собственных клиентов IKEv2 VPN на мобильных устройствах iOS, macOS и Windows. Пользователи Android могут настроить VPN-подключение IKEv2 с помощью стороннего приложения strongSwan.

Пользователи Android могут настроить VPN-подключение IKEv2 с помощью стороннего приложения strongSwan.

Администраторы могут загрузить сценарий конфигурации .bat из Firebox, чтобы автоматически настроить профиль VPN IKEv2 в поддерживаемых операционных системах Windows. Сценарий конфигурации также автоматически устанавливает сертификат. Информацию о поддержке операционных систем см. в таблице совместимости операционных систем в Примечаниях к выпуску Fireware.

Для iOS и macOS администраторы могут загрузить профиль .mobileconfig из Firebox для автоматической настройки собственного VPN-клиента IKEv2.

Для Android администраторы Firebox могут загрузить файл .sswan из Firebox для автоматической настройки приложения strongSwan.

В Fireware v12.9 или более поздней версии можно настроить Mobile VPN с IKEv2 для полного или раздельного туннелирования. В Fireware версии 12.8.1 или более ранней Mobile VPN с IKEv2 отправляет весь трафик через туннель VPN (полное туннелирование).

L2TP

Вы можете использовать Mobile VPN с L2TP с собственными VPN-клиентами и любыми L2TPv2-клиентами, соответствующими RFC 2661. Для подключения конечный пользователь должен указать имя пользователя и пароль, которые можно сохранить в некоторых VPN-клиентах. Пользователи должны вручную настроить клиент L2TP.

Маршрутизация клиентского трафика по протоколу L2TP управляется конфигурацией клиента. Клиенты обычно имеют возможность направлять весь клиентский трафик через туннель или направлять клиентский трафик через туннель только для той же подсети /24, что и виртуальный IP-адрес.

SSL

Пользователям Windows и macOS клиент легко загрузить и установить. Чтобы загрузить клиент VPN, пользователи подключаются через HTTPS к Firebox и входят в систему. После того, как пользователи загрузят клиент, им нужно только знать свои учетные данные для подключения. Как администратор, вы можете включить или отключить параметр, позволяющий VPN-клиенту запоминать имя пользователя и пароль.

Клиенты с другими операционными системами и мобильными устройствами могут использовать для подключения клиенты OpenVPN. Чтобы использовать клиент OpenVPN, пользователю необходим файл client.ovpn, который также легко загрузить из Firebox.

IPSec

Пользователи Windows могут загрузить и установить клиент WatchGuard Mobile VPN, который предлагает дополнительные функции. Платная лицензия требуется после 30-дневной бесплатной пробной версии.

Для обоих клиентов необходимо предоставить клиенту файл конфигурации. Если вы используете мобильный VPN-клиент WatchGuard IPSec, вам также может потребоваться предоставить общий ключ. Мы рекомендуем использовать безопасный метод, например, зашифрованную электронную почту, для распространения файла конфигурации.

Туннельная маршрутизация для обоих клиентов Windows может быть настолько широкой или конкретной, насколько это необходимо, в зависимости от разрешенных ресурсов, которые вы настраиваете.

Для устройств macOS необходимо настроить профиль Mobile VPN, чтобы он соответствовал параметрам по умолчанию клиента на устройстве, и настроить клиент для подключения к VPN. Для подключения клиенту требуется имя пользователя и парольная фраза.

Для подключения клиенту требуется имя пользователя и парольная фраза.

Информацию о том, какие операционные системы совместимы с каждым типом мобильной VPN, см. в списке совместимости операционных систем в примечаниях к выпуску Fireware . Вы можете найти примечания к выпуску для вашей версии ОС Fireware на странице примечаний к выпуску Fireware на веб-сайте WatchGuard.

Переносимость

Переносимость относится к сетевым средам, из которых может подключаться VPN-клиент.

IKEv2

По умолчанию IKEv2 использует IPSec, для которого требуются порты UDP 500 и 4500 и протокол ESP IP 50. Вы не можете отключить IPSec.

L2TP

По умолчанию L2TP использует IPSec, для которого требуются UDP-порты 500 и 4500 и IP-протокол ESP 50. допускается в большинстве сред, если только сеть не настроена на чрезмерные ограничения. Однако эта конфигурация не обеспечивает безопасность IPSec.

Если вы отключите IPsec в Mobile VPN с конфигурацией L2TP, вы также должны отключить IPSec на клиентских устройствах. На некоторых устройствах эта процедура может быть более сложной. Сведения о настройках IPSec на устройстве см. в документации производителя устройства.

На некоторых устройствах эта процедура может быть более сложной. Сведения о настройках IPSec на устройстве см. в документации производителя устройства.

SSL

Вы можете настроить Mobile VPN с SSL для использования любого порта TCP или UDP или использовать параметр по умолчанию, TCP 443. Если вы используете порт UDP, вы все равно должны указать порт TCP для первоначального запроса аутентификации. Это делает мобильную VPN с SSL переносимой практически в любую среду, которая разрешает исходящий HTTPS и не расшифровывает трафик.

Хотя Mobile VPN с SSL обычно работает в большинстве сетей, он может дать сбой из-за ограничений брандмауэра:

- Проверка контента — Если сетевое устройство расшифровывает HTTPS-трафик, чтобы проверить его на наличие вредоносного содержимого, Mobile VPN с SSL дает сбой.

- Применение протокола — Если вы включите параметр Разрешить только TLS-совместимый трафик на вашем Firebox, Mobile VPN с SSL может дать сбой.

- Контроль приложений — Если служба управления приложениями блокирует программное обеспечение OpenVPN с открытым исходным кодом, Mobile VPN с SSL не работает.

Вы можете настроить HTTPS-прокси на Firebox, чтобы разрешать несовместимые HTTPS-запросы. Дополнительные сведения о прокси-сервере HTTPS см. в разделе HTTPS-прокси: общие настройки.

IPSec

Мобильный VPN с IPSec требует, чтобы клиент имел доступ к Firebox через UDP-порты 500 и 4500 и IP-протокол ESP 50. Для этого часто требуется определенная конфигурация интернет-шлюза клиента, поэтому клиенты могут не иметь возможности подключиться из точки доступа или с мобильным подключением к Интернету.

Вы можете настроить Firebox для разрешения исходящих запросов IPSec. Дополнительные сведения о сквозной передаче исходящего трафика IPSec см. в разделе О глобальных настройках VPN.

Производительность

IKEv2

Мобильная VPN с IKEv2 работает лучше, чем Мобильная VPN с L2TP и Мобильная VPN с SSL.

L2TP

Мобильная VPN с L2TP быстрее, чем Мобильная VPN с SSL, но медленнее, чем Мобильная VPN с IKEv2.

SSL

Мобильная VPN с SSL работает медленнее, чем другие типы мобильных VPN. Это не лучший вариант для чувствительного к задержкам трафика, такого как VoIP или передача файлов с высокой пропускной способностью. Однако вы можете улучшить производительность Mobile VPN с помощью SSL, если выберете UDP для канала данных и шифры AES-GCM.

Емкость туннеля VPN

При выборе типа VPN обязательно учитывайте количество туннелей, поддерживаемых вашим устройством.

Максимальное количество туннелей IKEv2, L2TP, SSL и IPSec для мобильных VPN зависит от модели Firebox.

Вы можете увидеть максимальное количество VPN-туннелей каждого типа, поддерживаемых вашим Firebox, в ключе функции Firebox. Дополнительные сведения см. в разделе Емкость VPN-туннеля и лицензирование.

Поддержка аутентификации

Убедитесь, что выбранное вами решение Mobile VPN поддерживает тип используемого вами сервера аутентификации.

* Аутентификация Active Directory для IKEv2 и L2TP поддерживается только через сервер RADIUS.

Сервер RADIUS должен вернуть атрибут Filter-Id (атрибут RADIUS № 11) в своем ответе Access-Accept. Значение атрибута Filter-Id должно соответствовать названию правильной группы (SSLVPN-Users или имени группы, которую вы определяете в Mobile VPN с SSL или Mobile VPN с конфигурацией IPSec).

Прочие соображения

- Мобильная VPN с IKEv2 обеспечивает высочайший уровень безопасности, лучшую производительность и простоту развертывания. Этот тип VPN имеет аутентификацию клиента на основе сертификата вместо предварительного общего ключа.

- Мобильная VPN с IKEv2, L2TP и IPSec работает только тогда, когда в удаленных сетях разрешены необходимые порты и протоколы. Это означает, что эти типы мобильных VPN могут работать не во всех удаленных сетях.

- С помощью Mobile VPN с L2TP вы можете использовать L2TP для передачи протоколов, отличных от IP.

- Мобильная VPN с IPSec — это единственный тип VPN, который позволяет настраивать разные профили конфигурации VPN для разных групп пользователей.

- Мы рекомендуем Mobile VPN с SSL, когда трафик IKEv2 IPSec не разрешен в удаленной сети.

Приложение WatchGuard Mobile VPN для Android больше не доступно в магазине Google Play. Приложение WatchGuard Mobile VPN для iOS больше не доступно в Apple Store. Мы больше не поддерживаем эти устаревшие приложения.

Сведения о протоколе

Каждый тип мобильного VPN использует разные порты, протоколы и алгоритмы шифрования для установления соединения. Необходимые порты и протоколы должны быть открыты между мобильным устройством и вашим Firebox для работы мобильного VPN.

Мобильный VPN с IKEv2

- Требуемые порты: порт ESP и UDP 500; Порт UDP 500 и 4500 для NAT-T

- Транспортные протоколы и протоколы аутентификации:

- IKEv2 (протокол туннелирования обмена ключами в Интернете v2)

- IPSec (безопасность интернет-протокола)

- IKE (интернет-обмен ключами)

- ESP (инкапсуляция полезной нагрузки безопасности)

- Аутентификация: MD5, SHA-1, SHA2-256, SHA2-384, SHA2-512

- Протоколы шифрования: DES, 3DES, AES.

AES-GCM поддерживается в Fireware v12.2 или выше.

AES-GCM поддерживается в Fireware v12.2 или выше. - Стойкость шифрования:

- DES и 3DES: 56 и 168 бит

- AES: 128, 192 или 256 бит

- AES-GCM: 128, 192 или 256 бит (Fireware v12.2 или выше) 6

6 6

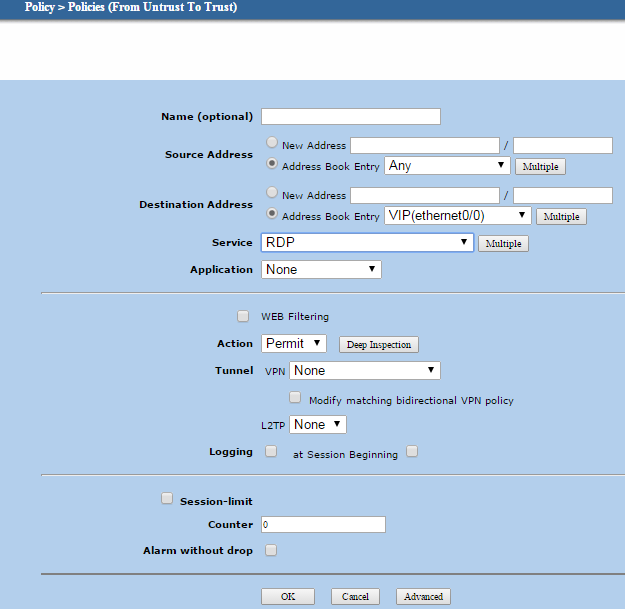

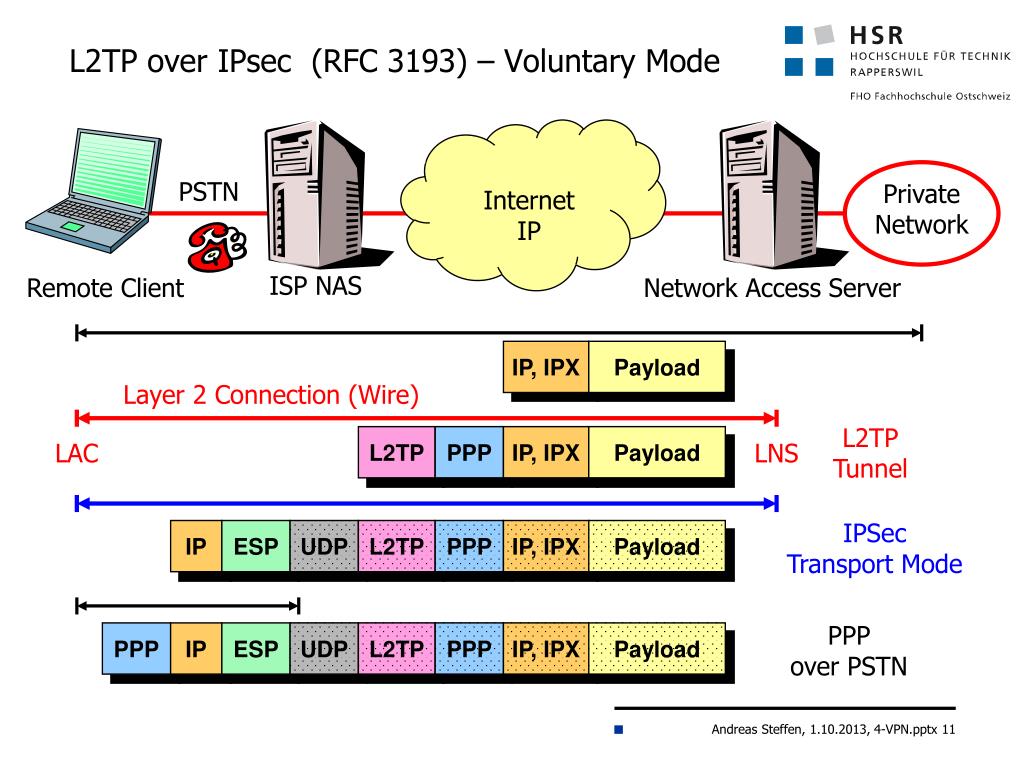

Мобильный VPN с L2TP, с поддержкой IPSec

- Требуемые порты: порт UDP 1701, UDP 500 и ESP для IKE, UDP 500 и 4500 для NAT-T

- Транспортные протоколы и протоколы аутентификации:

- L2TP (протокол туннелирования уровня 2)

- IPSec (безопасность интернет-протокола)

- IKE (интернет-обмен ключами)

- ESP (инкапсуляция полезной нагрузки безопасности)

- Аутентификация: MD5, SHA-1, SHA2-256, SHA2-384, SHA2-512

- Протоколы шифрования: DES, 3DES, AES

- Стойкость шифрования:

- DES и 3DES: 56-битная и 168-битная

- AES: 128-, 192- или 256-битная

Мобильная VPN с SSL

- Требуемые порты:

- TCP 443 (по умолчанию; рекомендуется)

- UDP 53 (рекомендуется для канала данных, если целью является повышение производительности)

- Другие порты TCP и UDP с меньшей вероятностью будут разрешены удаленными сетями

- Транспортные протоколы и протоколы аутентификации:

- TLS (безопасность транспортного уровня) — в Fireware версии 12.

5.4 или выше минимальная допустимая версия TLS для VPN-соединений — TLS 1.2. В Fireware версии 12.5.5 или более поздней ваш веб-браузер должен поддерживать TLS 1.2 или более поздней версии, чтобы загрузить клиент WatchGuard SSL VPN из Firebox.

5.4 или выше минимальная допустимая версия TLS для VPN-соединений — TLS 1.2. В Fireware версии 12.5.5 или более поздней ваш веб-браузер должен поддерживать TLS 1.2 или более поздней версии, чтобы загрузить клиент WatchGuard SSL VPN из Firebox. - Аутентификация: SHA-1, SHA-256, SHA-512

- TLS (безопасность транспортного уровня) — в Fireware версии 12.

- Протоколы шифрования:

- AES

- AES-GCM (Fireware v12.2 или выше)

- 3DES

- Стойкость шифрования:

- AES: 128, 192 или 256 бит

- AES-GCM: 128, 192 или 256 бит (Fireware v12.2 или выше)

- 3DES: 168 бит

Для мобильного VPN с SSL в некоторых случаях можно выбрать другой порт и протокол. Дополнительные сведения см. в разделе Выбор порта и протокола для мобильной VPN с SSL

Мобильная VPN с IPSec

- Требуемые порты:

- Порт UDP 500 для IKE

- Порт UDP 4500 для обхода NAT (NAT-T)

3 - Протоколы транспорта и аутентификации:

- IPSec (безопасность интернет-протокола)

- IKE (интернет-обмен ключами)

- ESP (инкапсуляция полезной нагрузки безопасности)

- Аутентификация: MD5, SHA-1, SHA2-256, SHA2-384, SHA2-512

- Протоколы шифрования: DES, 3DES, AES

- Стойкость шифрования:

- DES и 3DES: 56 бит

- AES: 128, 192 или 256 бит

См. также

VPN для мобильных устройств с IKEv2

Мобильный VPN с L2TP

О мобильной VPN с SSL

Мобильный VPN с IPSec

linux — Какие порты для IPSEC/LT2P?

спросил

Изменено 1 год, 8 месяцев назад

Просмотрено 244 тысячи раз

У меня есть брандмауэр/маршрутизатор (без NAT).

Я гуглил и видел противоречивые ответы. Кажется, UDP 500 является распространенным. Но другие сбивают с толку. 1701, 4500.

А некоторые говорят, что мне также нужно разрешить gre 50, или 47, или 50 и 51.

Хорошо, какие порты подходят для работы IPSec/L2TP в среде с маршрутизацией без NAT? т. е. я хочу использовать встроенный клиент Windows для подключения к VPN за этим маршрутизатором/брандмауэром.

Возможно, здесь будет хорошим ответом указать, какие порты открывать для разных ситуаций. Я думаю, что это было бы полезно для многих людей.

- linux

- iptables

- брандмауэр

- ipsec

- l2tp

1

Вот порты и протоколы:

- Протокол: UDP, порт 500 (для IKE, для управления ключами шифрования)

- Протокол: UDP, порт 4500 (для режима IPSEC NAT-Traversal)

- Протокол: ESP, значение 50 (для IPSEC)

- Протокол: AH, значение 51 (для IPSEC)

Кроме того, порт 1701 используется сервером L2TP, но входящие подключения к нему не должны разрешаться извне. Существует специальное правило брандмауэра, разрешающее входящий трафик на этот порт только с защитой IPSEC.

Существует специальное правило брандмауэра, разрешающее входящий трафик на этот порт только с защитой IPSEC.

Если вы используете IPTABLES, а ваш сервер L2TP находится непосредственно в Интернете, вам нужны следующие правила:

iptables -A INPUT -i $EXT_NIC -p udp --dport 500 -j ACCEPT iptables -A INPUT -i $EXT_NIC -p udp --dport 4500 -j ПРИНЯТЬ iptables -A INPUT -i $EXT_NIC -p 50 -j ПРИНЯТЬ iptables -A INPUT -i $EXT_NIC -p 51 -j ПРИНЯТЬ iptables -A INPUT -i $EXT_NIC -p udp -m policy --dir in --pol ipsec -m udp --dport 1701 -j ПРИНЯТЬ

Где $EXT_NIC — имя вашей внешней сетевой карты, например ppp0.

1

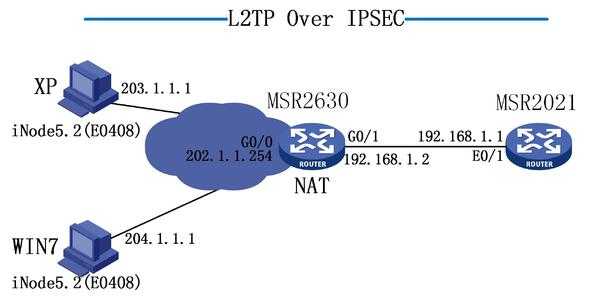

Для Ipsec требуется UDP-порт 500 + IP-протокол 50 и 51, но вместо этого можно использовать NAt-T, для которого требуется UDP-порт 4500. С другой стороны, L2TP использует порт udp 1701. Если вы пытаетесь пропустить ipsec-трафик через «обычный» Wi-Fi-маршрутизатор, а такой опции, как IPSec pass-through, нет, рекомендую открыть порты 500 и 4500. По крайней мере на моем так работает. Надеюсь это поможет.

По крайней мере на моем так работает. Надеюсь это поможет.

0

Хорошо.

На самом деле - зависит.

У меня есть сервер Ubuntu L2TP\IPSEC за NAT.

если ваш сервер L2TP\ipsec сидит за NAT, в этом случае на вашем шлюзе (с NAT) вам нужно сделать проброс портов для следующих портов и протоколов:

500 UDP 4500 удп 1701 УДП

суть в этом случае - нет необходимости пробросить ESP или AH.

Также, когда сервер находится за NAT, клиенты ОС Windows по умолчанию НЕ могут подключиться к такому серверу, нужно добавить в реестр

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgent Предположим, UDPEncapsulationContextOnSendRule = 2 (введите dword32)

Если сервер находится непосредственно в Интернете

UDP 500 УДП 4500

нужно открывать только на интерфейсе WAN. Это оно.

В этом случае клиентам ОС Windows не нужно вносить какие-либо изменения в реестр.