Adware web companion что это за программа

Вопрос: Как удалить adware вручную? - Компьютеры и электроника

Смотрите как удалить с компьютера Троянскую программу, вирус кейлогер или любой другой тип вирусов или вредоносных программ..

Восстановление данных удаленных вирусом, антивирусом https://hetmanrecovery.com/ru/recovery_news/recover-files-deleted-by-antivirus.htm..

Как удалить вирусы с компьютера или ноутбука с Windows 10, 8 или 7 https://www.youtube.com/watch?v=rwDNsC_KJXw&index=4&list=PLOlQebdCQYqdEeatadAnNjzKpTrn57P72..

Содержание:

0:22 Симптомами заражения компьютера Троянской программой.

0:54 Проверка ПК с помощью антивирусных программ.

1:15 Отключение ПК от интернета.

1:26 Удаление вредоносных программ с помощью меню Программы и компоненты.

1:36 Очистка автозагрузк системы от запуска вредоносных процессов.

1:45 Удаление вручную.

2:26 Откат системы или чистая установка Windows.

2:45 Как предотвратить заражение компьютера вирусами и атаки троянских программ.

Симптомами заражения компьютера именно Троянской программой, являются несанкционированные пользователем удаление, блокирование, изменение или копирование данных, а также ощутимое замедление работы компьютеров и компьютерных сетей..

Кроме этого, Трояны могут быть причиной нестабильной работы или зависания некоторых программ или Сети и Интернета..

Что делать если браузер не открывает страницы, в то время как другие приложения не имеют проблем с доступом к Интернет https://www.youtube.com/watch?v=pgEIot51oaw&list=PLOlQebdCQYqdEeatadAnNjzKpTrn57P72&index=3..

Конечно же, первым, что необходимо сделать в случае обнаружения на ПК признаков наличия Троянских программ, кейлогера или других вирусов – это проверить компьютер с помощью антивирусных программ..

Рейтинг лучших бесплатных антивирусов.

https://www.youtube.com/watch?v=gqPyYafw1s4&list=PLOlQebdCQYqdEeatadAnNjzKpTrn57P72&index=6..

Второе, отключите компьютер от интернета и очистите планировщик заданий Windows от вирусов и вредоносных программ https://youtu.be/TkPYkKNBXdM?t=2m2s..

Третье, удалите все возможные вредоносные программы с вашего компьютера используя меню Программы и компоненты https://youtu.be/TkPYkKNBXdM?t=3m13s..

Четвёртое, очистите автозагрузку системы от запуска вредоносных процессов https://youtu.be/TkPYkKNBXdM?t=4m3s..

Если описанные способы не принесли желаемого результата, а вы знаете в какой папке расположен файл троянской или другой вредоносной программы, то его можно попытаться удалить вручную. Для этого просто выделите его и удалите, очистив после этого Корзину..

Но часто бывает, что при попытке удаления файла или папки с вредоносным ПО, они не удаляются. Пользователь получает сообщение о том, что файл или папка защищены от записи или удаления и к ним отсутствует доступ..

В таком случае, рекомендуем посмотреть ролик с инструкцией, как обойти такую блокировку и удалить желаемый файл или папку https://www.youtube.com/watch?v=RGb-SpfUHsY&list=PLOlQebdCQYqdEeatadAnNjzKpTrn57P72&index=5..

Хочу обратить ваше внимание, что прежде чем приступить к удалению вирусов на ПК, лучше отключить его от интернета..

Если ни один из способов не поможет удалить вредоносную программу и восстановить нормальную работу системы, то сделать это можно с помощью отката системы к созданной раннее точки восстановления или, в самом крайнем случае, осуществив чистую установку Windows..

Чистая установка Windows 10 на компьютер или ноутбук с загрузочной флешки или диска: https://www.youtube.com/watch?v=K3WKliYVERU..

Как создать, удалить точку восстановления или откатить систему Windows 10: https://www.youtube.com/watch?v=OCvdDhFc8ZA..

В завершение хочу сказать, чтобы предотвратить заражение компьютера вирусами и атаки троянских программ:

• Не запускайте программы, полученные из Интернета или в виде вложения в сообщение электронной почты без проверки на наличие в них вируса..

• Проверяйте все внешние диски на наличие вирусов, прежде чем копировать или открывать содержащиеся на них файлы или выполнять загрузку компьютера с таких дисков..

• Установите антивирусную программу и регулярно используйте её для проверки компьютера..

• Настройте автоматическое сканирование компьютера при каждом включении ПК и при подключении внешнего носителя информации..

• Основным средством защиты информации является резервное копирование ценных данных, которые хранятся на жестких дисках.

Типы Троянских программ:

• Бэкдоры.

• Эксплойты.

• Руткиты.

• Банковские троянцы.

• DDoS-троянцы.

• Trojan-Downloader.

• Trojan-Dropper.

• Trojan-FakeAV.

• Игровые троянцы.

• IM-троянцы.

• Trojan-Ransom.

• SMS-троянцы.

• Шпионские программы.

• Trojan-Mailfinder.

• Trojan-ArcBomb.

• Trojan-Clicker.

• Trojan-Notifier.

• Trojan-Proxy.

• Trojan-PSW.

Не этом всё. Ставьте лайки и подписывайтесь на канал, если данное видео было полезным для Вас. Всем спасибо за просмотр, удачи..

Смотрите другие видео об удалении вирусов: https://www.youtube.com/playlist?list=PLOlQebdCQYqdEeatadAnNjzKpTrn57P72..

Смотрите другие ролики на тему: #УдалениеВируса, #УдалениеРуткита, #УдалениеВымогателя, #УдалениеШпиона, #Антивирус, #Эксплойт, #Бэкдор.

Классификация и описание вредоносных программ и вирусов

Ниже приведены примеры наиболее распространенных типов троянских приложений в классификации, принятой компанией «Доктор Веб».

PWS. — троянские программы, которые воруют логины и пароли, а иногда и другую конфиденциальную информацию.

Пример: Trojan.PWS.Turist, Android.PWS.3. IPhoneOS.PWS.Stealer.

Encoder. — класс троянских приложений-вымогателей (энкодеры, шифровальщики), которые шифруют файлы на атакованных устройствах и требуют выкуп за их расшифровку.

Пример: Trojan.Encoder.68, Linux.Encoder.1, Android.Encoder.3.origin.

Winlock. — класс вредоносных программ-вымогателей, которые нарушают работу ОС Windows, блокируют компьютеры и вымогают у пользователей деньги за восстановление работоспособности устройств.

Пример: Trojan.Winlock.5490.

Siggen. — вредоносные программы с самым разнообразным набором функций, из-за чего их сложно выделить в какой-либо конкретный подкласс троянов.

Пример: Trojan.Siggen10.1563, Android.Siggen.8895.

MulDrop. — класс троянских приложений, которые скрывают в себе (часто в зашифрованном виде) другое вредоносное или нежелательное ПО. Используются для его распространения и установки в обход антивирусов и незаметно для пользователей.

Пример: Trojan.MulDrop13.32284, Android.MulDrop.924, Linux.MulDrop.14.

DownLoader. — троянские программы, основная функция которых – загрузка, установка и запуск вредоносного, рекламного и другого ненужного ПО на атакуемых устройствах.

Пример: Trojan.DownLoader34.3812.

DownLoad. — то же, что и трояны класса DownLoader.

Пример: Trojan.DownLoad.57289.

Inject. — троянские программы, встраивающие вредоносный код в процессы других приложений.

Пример: Trojan.Inject2.62347.

Keylogger. — троянские программы-шпионы, отслеживающие нажатия клавиш на клавиатуре и перехватывающие вводимые символы.

Пример: Trojan.KeyLogger.20146.

KillProc. — трояны, основная задача которых – завершение процессов других приложений. В зависимости от семейства, версии, модификации и поставленной задачи могут атаковать самые разные процессы – как системные, так и пользовательские.

Пример: Trojan.KillProc.12769.

Packed. — категория троянов, защищенных программными упаковщиками для снижения эффективности обнаружения их антивирусами. Без упаковщика у таких вредоносных приложений может быть другое имя детектирования.

Пример: Trojan.Packed.1198, Android.Packed.15893, Linux.Packed.483.

AVKill. — трояны, атакующие антивирусы. Они могут нарушать работу их отдельных компонентов, повреждать файлы или полностью удалять из системы.

Пример: Trojan.AVKill.2942.

Fakealert. — троянские программы, выдающие себя за настоящие антивирусы и другое защитное ПО. Они информируют о несуществующих угрозах, пугают пользователей и обманом заставляют их купить «полную версию», которая является пустышкой.

Пример: Trojan.Fakealert.23300, Android.Fakealert.11.

BtcMine. — троянские программы, предназначенные для майнинга (добычи) различных криптовалют. Они используют вычислительные мощности заражаемых устройств, замедляя их работу, вызывая перегрев и перерасход электроэнергии.

Пример: Trojan. Trojan.BtcMine.737, Trojan.BtcMine.1259.

ИСПРАВЛЕНИЕ: Другой экземпляр работает ошибка в Windows 10

Компьютерные ошибки рано или поздно возникнут, и, хотя некоторые компьютерные ошибки относительно безопасны, другие могут помешать запуску ваших приложений.

Одна из этих ошибок: Другой экземпляр — ошибка выполнения, и сегодня мы покажем вам, как ее исправить в Windows 10 .

Как исправить Другой экземпляр работает ошибка на Windows 10?

Исправлено — «Другой экземпляр работает» Windows 10

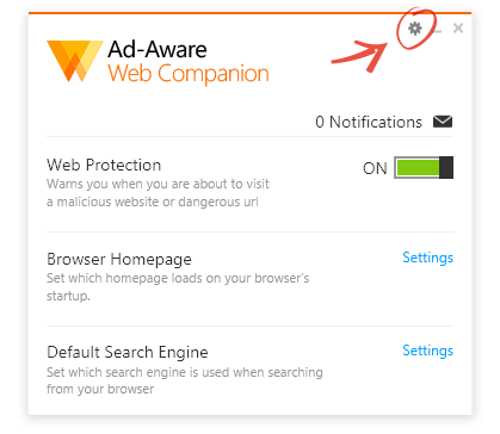

Решение 1 — удалить Ad-Aware Web Companion

По словам пользователей, эта проблема возникает каждый раз, когда запускается Windows 10, и кажется, что виновником является Ad-Aware. Это надежный антишпионский инструмент, но, как и многие другие инструменты безопасности, он поставляется с Web Companion.

Пользователи сообщали, что причиной возникновения Web Companion является появление другого экземпляра , и единственный способ исправить эту проблему — это удалить приложение.

Для этого выполните следующие простые шаги:

- Нажмите клавишу Windows + I, чтобы открыть приложение «Настройки» .

- Перейдите в раздел « Система » и выберите « Приложения и функции» .

- Появится список всех установленных приложений. Выберите приложение Web Companion и нажмите кнопку « Удалить» , чтобы удалить его. Если вы не можете найти это приложение, вам, возможно, придется удалить Ad-Aware, чтобы решить эту проблему.

Пользователи сообщали, что удаление Ad-Aware Web Companion решает проблему, но мы должны упомянуть, что почти любой другой инструмент может вызвать эту ошибку.

Если проблема по-прежнему не устранена или вы вообще не используете Ad-Aware, возможно, вам придется самостоятельно найти проблемное приложение и удалить его.

Выберите инструмент удаления, чтобы удалить приложения быстро и без проблем!

Решение 2 — Создать новую учетную запись пользователя

Как мы упоминали ранее, почти любое приложение может вызвать появление ошибки другого экземпляра .

Если вы не можете найти проблемное приложение, попробуйте создать новую учетную запись пользователя Windows 10.

Для этого вам необходимо выполнить следующие простые шаги:

- Откройте приложение «Настройки» и перейдите в раздел « Аккаунты ».

- Перейдите на вкладку Семья и другие люди . В разделе « Другие люди » нажмите кнопку « Добавить кого-то еще на этот компьютер» .

- Выберите У меня нет информации для входа этого человека .

- Теперь нажмите Добавить пользователя без учетной записи Microsoft .

- Введите желаемое имя пользователя и пароль для нового пользователя и нажмите кнопку Далее , как только вы закончите.

После создания новой учетной записи пользователя вам необходимо выйти и переключиться на нее.

Если проблема не появляется в вашей новой учетной записи пользователя, вы можете рассмотреть возможность перехода на нее и использовать ее в качестве основной учетной записи.

Решение 3 — Загрузите последние обновления

Microsoft усердно работает над решением проблем аппаратного и программного обеспечения Windows 10, и большинство проблем устраняются с помощью обновлений Windows .

По словам пользователей, эту проблему можно исправить, просто установив последние обновления. Windows 10 устанавливает обновления автоматически, но вы также можете проверить наличие обновлений вручную, если хотите.

Для этого выполните следующие простые шаги:

- Откройте приложение «Настройки» и перейдите в раздел « Обновление и безопасность ».

- Нажмите кнопку « Проверить наличие обновлений» и подождите, пока Windows 10 загрузит доступные обновления.

После загрузки и установки последних обновлений проверьте, устранена ли проблема.

Обновление Windows не будет установлено? Решить проблему так же просто, как дышать с нашим исчерпывающим руководством!

Решение 4 — Остановить проблемные процессы

Пользователи сообщили, что эта проблема возникает при попытке установить программное обеспечение AutoCAD . Похоже, что эта проблема вызвана другим процессом AutoCAD, работающим в фоновом режиме, поэтому для устранения проблемы необходимо закрыть этот процесс.

Это простая процедура, и вы можете сделать это с помощью диспетчера задач . Чтобы закрыть проблемный процесс, сделайте следующее:

- Нажмите Ctrl + Shift + Esc, чтобы открыть диспетчер задач.

- После запуска диспетчера задач перейдите на вкладку « Процессы » и найдите любой процесс AutoCAD. Щелкните правой кнопкой мыши и выберите « End Task» из меню. Повторите это для всех процессов AutoCAD.

- После завершения всех проблемных процессов закройте диспетчер задач и проверьте, решена ли проблема.

Имейте в виду, что эта проблема может затронуть практически любое приложение, а не только AutoCAD. Поэтому обязательно закройте несколько экземпляров проблемного приложения и проверьте, решает ли это проблему.

Решение 5. Переустановите проблемное приложение.

По словам пользователей, другой экземпляр запускается ошибка появляется при попытке запустить конкретное приложение. Многие пользователи сообщают, что ошибка появляется при попытке запустить определенную игру на своем ПК.

Если вы столкнулись с этой ошибкой в какой-либо игре или приложении, мы рекомендуем переустановить ее полностью. После переустановки проблемного программного обеспечения проверьте, устранена ли проблема.

Проверьте это руководство, чтобы переустановить приложения, как эксперт!

Решение 6. Изменение типа запуска службы рабочей станции

Пользователи сообщают, что при запуске другого экземпляра появляется ошибка при попытке установить обновления для определенных продуктов Adobe .

Кажется, что эта ошибка связана со службой рабочей станции в Windows 10, и для ее исправления необходимо изменить настройки этой службы. Для этого выполните следующие действия:

- Нажмите клавишу Windows + R, чтобы открыть диалоговое окно «Выполнить». Введите services.msc и нажмите Enter или нажмите ОК .

- Окно служб теперь появится. Найдите сервис Workstation и дважды щелкните по нему, чтобы открыть его свойства.

- Убедитесь, что тип запуска установлен на автоматический .

- Проверьте статус сервиса . Если он не установлен на Запуск , запустите службу, нажав кнопку Пуск .

- После изменения типа запуска и запуска службы нажмите « Применить» и « ОК», чтобы сохранить изменения.

- Закройте окно « Службы» и попробуйте снова установить приложение.

Исправлено — «Другой экземпляр работает» LoL

Решение 1 — Закрыть процессы lolpatcher

Пользователи сообщили, что другой экземпляр запускает ошибку при попытке запустить League of Legends . По их словам, проблема возникает из-за того, что приложение lolpatcher запускается одновременно с игрой.

Чтобы решить эту проблему, вам нужно найти и завершить все запущенные процессы lolpatcher. Для этого вам нужно использовать диспетчер задач и найти проблемный процесс на вкладке «Процесс».

Мы уже объясняли, как завершить процесс с помощью диспетчера задач в одном из наших предыдущих решений, поэтому обязательно проверьте его для получения подробных инструкций.

Немногие пользователи сообщили, что у них работает несколько клиентов League of Legends, но после завершения их процессов проблема была полностью решена.

Решение 2. Запустите команду netsh

Если вы получаете сообщение об ошибке « Другой экземпляр запускается» при попытке запустить League of Legends, вы можете решить проблему с помощью командной строки.

Пользователи сообщили, что они исправили проблему, просто выполнив команду netsh winsock reset. Для этого выполните следующие действия:

- Нажмите Windows Key + X, чтобы открыть меню Win + X. Выберите Командная строка (Администратор) из списка результатов.

- При запуске командной строки введите netsh winsock reset и нажмите Enter .

- Дождитесь выполнения команды и закройте командную строку .

- Перезагрузите компьютер.

После перезагрузки компьютера попробуйте запустить LoL и проверьте, сохраняется ли проблема.

Работайте в командной строке как настоящий техник с нашим идеальным гидом!

Решение 3 — Прикрепите значок Лиги Легенд на панель задач

По словам пользователей, одно из возможных решений — прикрепить значок League of Legends на панели задач и попробовать запустить его оттуда.

Пользователи сообщили, что две иконки League of Legends появляются на их панели задач, когда они хотят ее запустить. Согласно им, вам нужно прикрепить новый значок к панели задач и закрыть другой.

После этого перейдите в диспетчер задач и закройте все процессы, связанные с League of Legends. Наконец, запустите игру, используя закрепленный значок на панели задач.

Пользователи также сообщают, что вам может потребоваться несколько раз щелкнуть значок перед началом игры, так что имейте это в виду. Это не лучшее решение, но это потенциальный обходной путь, поэтому вы можете попробовать его.

Решение 4 — Запустите игру от имени администратора

Если вы получаете сообщение об ошибке « Другой экземпляр запускается» при попытке запустить League of Legends, вы можете попробовать запустить его как администратор.

Это довольно просто, и для этого вам нужно найти приложение, щелкнуть его правой кнопкой мыши и в меню выбрать « Запуск от имени администратора» .

Если запуск приложения от имени администратора устраняет проблему, вам придется повторять этот процесс каждый раз, когда вы хотите запустить игру.

Если ни одно из предыдущих решений не сработало, вам, возможно, придется переустановить League of Legends, чтобы решить проблему.

Ничего не происходит, когда вы выбираете запустить от имени администратора? Не волнуйтесь, у нас есть лучшие советы!

В другом случае ошибка запуска не позволит вашим приложениям запуститься, но вы можете решить эту проблему, завершив проблемное приложение.

Если это не сработает, попробуйте любое другое решение из этой статьи.

ЧИТАЙТЕ ТАКЖЕ:

Download.com и другие объединяют рекламное ПО в стиле HTTPS Superfish

НЕКЕШЕРОВАННЫЙ КОНТЕНТ

Страшно быть пользователем Windows. Lenovo добавила рекламное ПО Superfish для перехвата HTTPS , Comodo поставляется с еще худшей дырой в безопасности под названием PrivDog, а также десятки других приложений как LavaSoft делают то же самое. Это действительно плохо, но если вы хотите, чтобы ваши зашифрованные веб-сеансы были взломаны, просто зайдите на CNET Downloads или на любой бесплатный сайт, потому что все они теперь объединяют рекламное ПО, нарушающее HTTPS.

СВЯЗАННЫЕ С: Вот что происходит, когда вы устанавливаете 10 лучших приложений Download.com

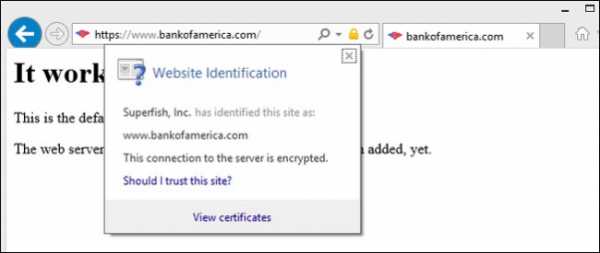

Фиаско Superfish началось, когда исследователи заметили, что Superfish, поставляемый в комплекте с компьютерами Lenovo, устанавливал в Windows поддельный корневой сертификат, который, по сути, перехватывает весь просмотр HTTPS, так что сертификаты всегда выглядят действительными, даже если это не так, и они сделали это в такой ситуации. небезопасный способ, которым любой скриптовый хакер может сделать то же самое.

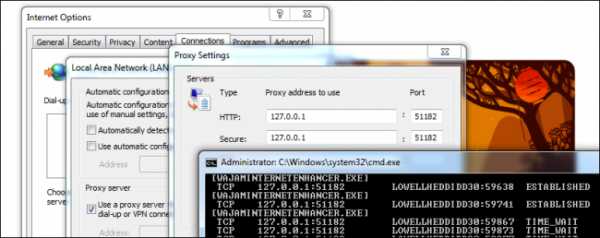

А затем они устанавливают прокси в ваш браузер и заставляют весь ваш просмотр через него, чтобы они могли вставлять рекламу. Это верно, даже если вы подключаетесь к своему банку, сайту медицинского страхования или где-либо еще, что должно быть безопасным. И вы никогда не узнаете, потому что они взломали шифрование Windows, чтобы показывать вам рекламу.

Но печальный, печальный факт состоит в том, что это делают не только они - рекламное ПО, такое как Wajam, Geniusbox, Content Explorer и другие, делают одно и то же. , устанавливая свои собственные сертификаты и заставляя весь ваш просмотр (включая сеансы просмотра с шифрованием HTTPS) проходить через их прокси-сервер. И вы можете заразиться этой ерундой, просто установив два из 10 лучших приложений на CNET Downloads.

Суть в том, что вы больше не можете доверять этому зеленому значку замка в адресной строке браузера. И это страшно, страшно.

Как работает рекламное ПО с перехватом HTTPS и почему это так плохо

Эммм, мне нужно, чтобы вы закрыли эту вкладку. Ммкай?

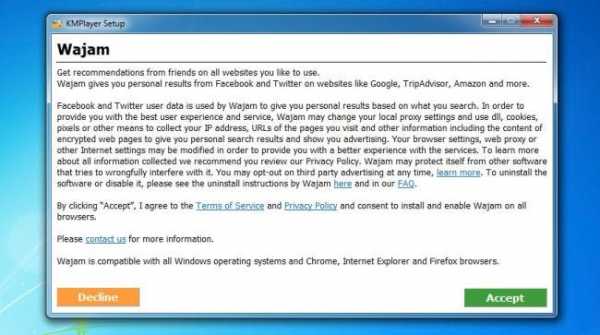

Эммм, мне нужно, чтобы вы закрыли эту вкладку. Ммкай? Как мы показали ранее, если вы совершите огромную ошибку, доверяя загрузкам CNET, вы уже можете заразиться этим типом рекламного ПО. Две из десяти самых популярных загрузок на CNET (KMPlayer и YTD) объединяют два разных типа рекламного ПО для перехвата HTTPS. , и в нашем исследовании мы обнаружили, что большинство других бесплатных сайтов делают то же самое.

Примечание: установщики настолько хитры и запутаны, что мы не уверены, кто технически выполняет «объединение», но CNET продвигает эти приложения на своей домашней странице, так что это действительно вопрос семантики. Если вы рекомендуете людям скачивать что-то плохое, вы тоже виноваты. Мы также обнаружили, что многие из этих компаний, производящих рекламное ПО, тайно являются одними и теми же людьми, использующими разные названия компаний.

Судя по количеству загрузок из топ-10 списка только на CNET Downloads, миллион человек ежемесячно заражаются рекламным ПО, которое перехватывает их зашифрованные веб-сеансы в их банке, электронной почте или во всем, что должно быть защищено.

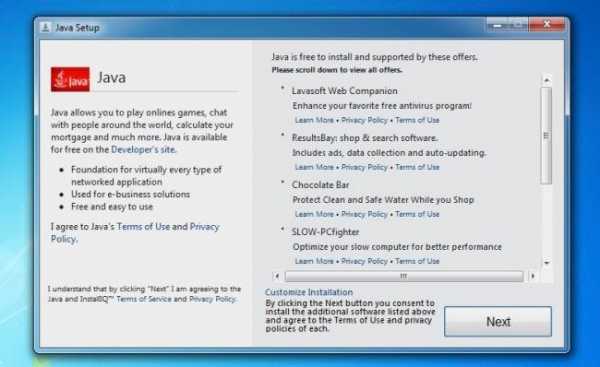

Если вы допустили ошибку при установке KMPlayer и вам удалось проигнорировать все остальное вредоносное ПО, вы увидите это окно. И если вы случайно нажмете «Принять» (или нажмете не ту клавишу), ваша система будет загружена.

Сайтам загрузки должно быть стыдно за себя.

Сайтам загрузки должно быть стыдно за себя. Если вы в конечном итоге загрузили что-то из еще более отрывочного источника, например, загружаемых объявлений в любимой поисковой системе, вы увидите целый список плохих вещей. И теперь мы знаем, что многие из них собираются полностью нарушить проверку сертификата HTTPS, оставив вас полностью уязвимыми.

Lavasoft Web Companion также взламывает шифрование HTTPS, но этот пакет также установил рекламное ПО.

Lavasoft Web Companion также взламывает шифрование HTTPS, но этот пакет также установил рекламное ПО. Как только вы заразитесь какой-либо из этих вещей, первое, что произойдет, это то, что ваш системный прокси будет настроен на работу через локальный прокси, который он устанавливает на ваш компьютер. Обратите особое внимание на пункт «Безопасность» ниже. В данном случае это было от Wajam Internet «Enhancer», но это может быть Superfish, Geniusbox или любой другой, найденный нами, все они работают одинаково.

Парадоксально, что Lenovo использовала слово «улучшить» для описания Superfish.

Парадоксально, что Lenovo использовала слово «улучшить» для описания Superfish. Когда вы переходите на сайт, который должен быть безопасным, вы увидите зеленый значок замка, и все будет выглядеть нормально. Вы даже можете нажать на замок, чтобы увидеть детали, и окажется, что все в порядке. Вы используете безопасное соединение, и даже Google Chrome сообщит, что вы подключены к Google через безопасное соединение. Но это не так!

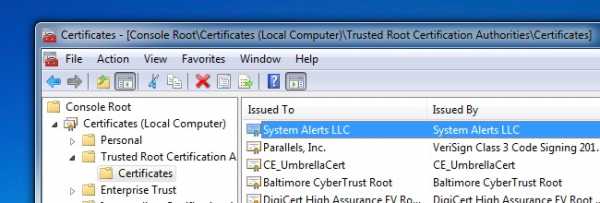

System Alerts LLC не является настоящим корневым сертификатом, и вы фактически проходите через прокси-сервер Man-in-the-Middle, который вставляет рекламу на страницы (и неизвестно через что еще). Просто отправьте им все свои пароли по электронной почте, так будет проще.

Системное предупреждение: ваша система взломана.

Системное предупреждение: ваша система взломана. Как только рекламное ПО будет установлено и будет направлять весь ваш трафик через прокси, вы начнете видеть повсюду действительно неприятную рекламу. Эти объявления отображаются на защищенных сайтах, таких как Google, заменяя фактическую рекламу Google, или они появляются в виде всплывающих окон повсюду, захватывая каждый сайт.

Мне нужен мой Google без ссылок на вредоносное ПО, спасибо.

Мне нужен мой Google без ссылок на вредоносное ПО, спасибо. Большая часть этого рекламного ПО показывает «рекламные» ссылки на откровенное вредоносное ПО. Таким образом, хотя рекламное ПО само по себе может быть проблемой с законом, оно позволяет использовать действительно очень плохие вещи.

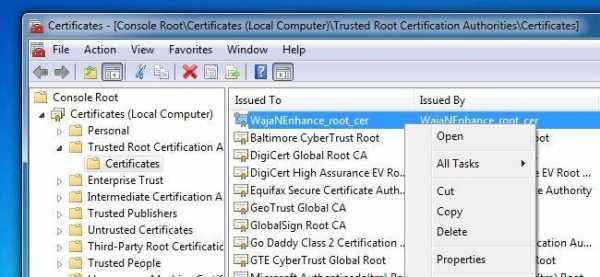

Для этого они устанавливают свои поддельные корневые сертификаты в хранилище сертификатов Windows и затем проксируют безопасные соединения, подписывая их своим поддельным сертификатом.

Если вы посмотрите на панель сертификатов Windows, вы увидите всевозможные полностью действующие сертификаты ... но если на вашем компьютере установлено рекламное ПО определенного типа, вы увидите фальшивые вещи, такие как System Alerts, LLC или Superfish, Wajam или десятки других подделок.

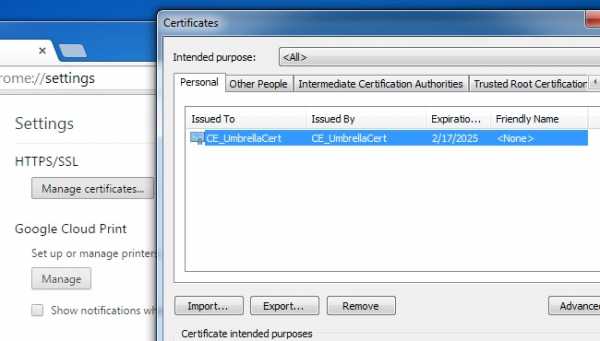

Это от корпорации Umbrella?

Это от корпорации Umbrella? Даже если вы были заражены, а затем удалили вредоносное ПО, сертификаты все еще могут быть там, что делает вас уязвимыми для других хакеров, которые могли извлечь закрытые ключи. Многие установщики рекламного ПО не удаляют сертификаты при их удалении.

Все они - атаки типа "человек посередине", и вот как они работают

Это настоящая живая атака замечательного исследователя безопасности. Роб Грэм

Это настоящая живая атака замечательного исследователя безопасности. Роб Грэм Если на вашем компьютере установлены поддельные корневые сертификаты в хранилище сертификатов, вы теперь уязвимы для атак Man-in-the-Middle. Это означает, что если вы подключаетесь к общедоступной точке доступа, или кто-то получает доступ к вашей сети, или ему удается взломать что-то от вас, они могут заменить законные сайты поддельными сайтами. Это может показаться неправдоподобным, но хакеры смогли использовать перехваты DNS на некоторых из крупнейших сайтов в Интернете, чтобы перехватить пользователей на поддельный сайт.

После того, как вас угнали, они смогут прочитать все, что вы отправляете на частный сайт - пароли, личную информацию, медицинскую информацию, электронные письма, номера социального страхования, банковскую информацию и т. Д. И вы никогда не узнаете, потому что ваш браузер сообщит вам что ваше соединение безопасно.

Это работает, потому что для шифрования с открытым ключом требуется как открытый ключ, так и закрытый ключ. Открытые ключи устанавливаются в хранилище сертификатов, а закрытый ключ должен быть известен только веб-сайту, который вы посещаете. Но когда злоумышленники могут захватить ваш корневой сертификат и удерживать как открытый, так и закрытый ключи, они могут делать все, что захотят.

В случае Superfish они использовали один и тот же закрытый ключ на каждом компьютере, на котором была установлена Superfish, и в течение нескольких часов исследователи безопасности смогли извлечь приватные ключи и создавать сайты для проверить, уязвимы ли вы , и докажите, что вас могут угнать. Для Wajam и Geniusbox ключи разные, но Content Explorer и некоторые другие рекламные программы также везде используют одни и те же ключи, что означает, что эта проблема не уникальна для Superfish.

Становится хуже: большая часть этой чепухи полностью отключает проверку HTTPS

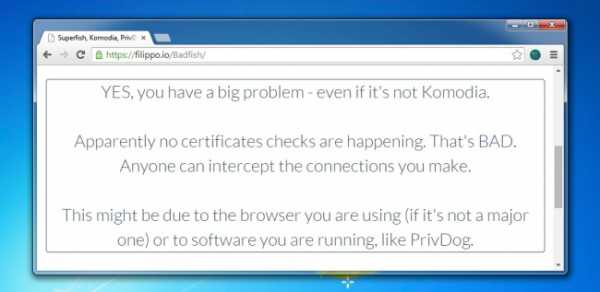

Буквально вчера исследователи безопасности обнаружили еще большую проблему: все эти прокси-серверы HTTPS отключают все проверки, делая вид, что все в порядке.

Это означает, что вы можете перейти на веб-сайт HTTPS с полностью недействительным сертификатом, и это рекламное ПО сообщит вам, что с сайтом все в порядке. Мы протестировали рекламное ПО, о котором упоминали ранее, и все они полностью отключают проверку HTTPS, поэтому не имеет значения, уникальны ли закрытые ключи или нет. Шокирующе плохо!

Все это рекламное ПО полностью нарушает проверку сертификатов.

Все это рекламное ПО полностью нарушает проверку сертификатов. Любой, у кого установлено рекламное ПО, уязвим для всех видов атак, и во многих случаях остается уязвимым даже после удаления рекламного ПО.

Вы можете проверить, уязвимы ли вы для Superfish, Komodia или проверки недействительных сертификатов, используя тестовый сайт, созданный исследователями безопасности , но, как мы уже показали, существует гораздо больше рекламного ПО, делающего то же самое, и, судя по нашим исследованиям, ситуация будет ухудшаться.

Защитите себя: проверьте панель сертификатов и удалите плохие записи

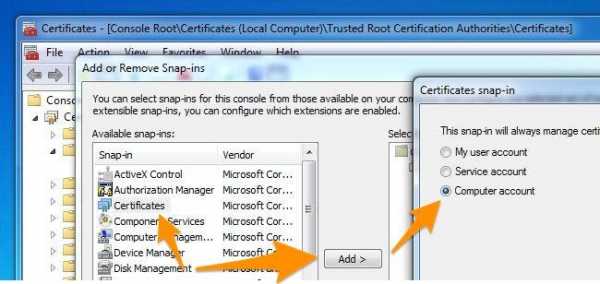

Если вы беспокоитесь, вам следует проверить свое хранилище сертификатов, чтобы убедиться, что у вас не установлены отрывочные сертификаты, которые впоследствии могут быть активированы чьим-либо прокси-сервером. Это может быть немного сложно, потому что там много всего, и большая часть должна быть там. У нас также нет хорошего списка того, что должно и чего не должно быть.

Используйте WIN + R, чтобы открыть диалоговое окно «Выполнить», а затем введите «mmc», чтобы открыть окно консоли управления Microsoft. Затем используйте File -> Add / Remove Snap-ins и выберите Certificates из списка слева, а затем добавьте его в правую часть. Обязательно выберите «Учетная запись компьютера» в следующем диалоговом окне, а затем щелкните остальные.

Вам нужно перейти в доверенные корневые центры сертификации и найти действительно отрывочные записи, подобные любой из этих (или что-то подобное)

- Сендори

- Purelead

- Вкладка Ракета

- Супер рыба

- Посмотрите это

- Пандо

- Азам

- WajaNEnhance

- DO_NOT_TRUSTFiddler_root (Fiddler - законный инструмент разработчика, но вредоносное ПО захватило их сертификат)

- Системные оповещения, ООО

- CE_UmbrellaCert

Щелкните правой кнопкой мыши и удалите любую из найденных записей. Если вы увидели что-то неправильное при тестировании Google в своем браузере, обязательно удалите и это. Просто будьте осторожны, потому что, если вы удалите здесь неправильные вещи, вы сломаете Windows.

Мы надеемся, что Microsoft выпустит что-нибудь, чтобы проверить ваши корневые сертификаты и убедиться, что там есть только хорошие. Теоретически вы могли бы использовать этот список от Microsoft сертификатов, требуемых Windows , а потом обновить до последних корневых сертификатов , но на данный момент это полностью непроверено, и мы действительно не рекомендуем его, пока кто-нибудь не проверит.

Затем вам нужно открыть веб-браузер и найти сертификаты, которые, вероятно, там хранятся в кеше. В Google Chrome выберите «Настройки», «Дополнительные настройки», а затем «Управление сертификатами». В разделе "Личный" вы можете легко нажать кнопку "Удалить" на всех плохих сертификатах ...

Но когда вы перейдете в Trusted Root Certification Authorities, вам нужно будет нажать Advanced, а затем снять все флажки, которые вы видите, чтобы перестать предоставлять разрешения для этого сертификата ...

Но это безумие.

СВЯЗАННЫЕ С: Прекратите пытаться очистить зараженный компьютер! Просто установите ядерную бомбу и переустановите Windows

Перейдите в нижнюю часть окна «Дополнительные настройки» и нажмите «Сбросить настройки», чтобы полностью восстановить настройки Chrome по умолчанию. Сделайте то же самое для любого другого браузера, который вы используете, или полностью удалите его, удалив все настройки, а затем установите его снова.

Если ваш компьютер пострадал, вам, вероятно, лучше делать полностью чистую установку Windows . Просто убедитесь, что сделали резервную копию ваших документов, изображений и всего такого.

Так как же защитить себя?

Практически невозможно полностью защитить себя, но вот несколько здравых советов, которые помогут вам:

- Проверить Superfish / Komodia / Сертификационный испытательный полигон .

- Включите Click-To-Play для плагинов в вашем браузере , который будет помочь защитить вас от всех этих вспышек нулевого дня и другие дыры в безопасности плагинов.

- Быть очень осторожно, что вы скачиваете и попытаться используйте Ninite, когда вам абсолютно необходимо .

- Каждый раз обращайте внимание на то, что вы нажимаете.

- Рассмотрите возможность использования Набор инструментов Microsoft Enhanced Mitigation Experience Toolkit (EMET) или Malwarebytes Anti-Exploit чтобы защитить ваш браузер и другие важные приложения от дыр в безопасности и атак нулевого дня.

- Убедитесь, что все ваше программное обеспечение, плагины и антивирус остаются обновленными, и который также включает обновления Windows .

Но это ужасно много работы для того, чтобы просто просматривать веб-страницы и не быть взломанными. Это как иметь дело с TSA.

Экосистема Windows - это кавалькада вредоносного ПО. И теперь фундаментальная безопасность Интернета для пользователей Windows нарушена. Microsoft необходимо это исправить.

Программа MySafeProxyWorker.exe. Узнаем как удалить?

Многие не понаслышке знакомы с одной из самых распространённых бед современного интернета - рекламой. Пользователь, ищущий информацию у себя в браузере, непрерывно сталкивается со множеством самой различной агитации и рекламы. И всё было бы не так плохо, если бы многие рекламные продукты не устанавливались на наши компьютеры без спроса. Именно к такому программному обеспечению и относится MySafeProxyWorker.exe. Что это такое и как его удалить, читайте ниже.

Происхождение

Данный процесс может попасть на ваш компьютер так, что даже антивирус не поможет. В большинстве случаев он устанавливается в составе так называемых свободно распространяемых программ. То есть вы скачиваете с какого-нибудь сайта бесплатную утилиту для повышения производительности своего компьютера и начинаете установку. Инсталлятор спрашивает у вас, хотите ли вы установить, например, "Яндекс.Бар" и "Амиго". Большинство пользователей снимают галочки с этих пунктов и продолжают установку. Вот только в фоновом режиме все равно будет продолжаться установка дополнительного ПО. Именно так и происходит установка MySafeProxyWorker.exe. 32- 64-битные системы ОС Windows спокойно пропускают вирус и даже создают директории для инсталляции.

Воздействие

MySafeProxyWorker.exe - что это такое по своей сути? Это рекламное вредоносное ПО, встраивающееся в вашу систему. Оно способно вызывать рекламные баннеры при работе в интернете и собирать информацию о вашем компьютере. Определить наличие данного вируса достаточно просто - он появляется в списке процессов под именем MySafeProxyWorker.exe, а также может определяться как MySafeProxy. На самом деле это всё одна программа, имеющая в своём составе DLL-библиотеку и исполняемый файл.

Одним из основных признаков заражения компьютера становятся жуткие задержки в скорости работы. Данный процесс может потреблять до 80% производительной мощности вашего устройства, сами понимаете, что от таких проблем надо сразу избавляться.

Основа

Если ваш компьютер заражен MySafeProxyWorker.exe, как удалить его, подскажет обычная логика и многолетний опыт программистов. Так же, как и любое другое рекламное ПО, данный вредитель устанавливается на ваш компьютер в обычную рабочую папку. Зачастую она появляется на системном диске в корне или в подпапках Program files и ProgramData. Поэтому первым делом надо удалить именно основные файлы данного вируса.

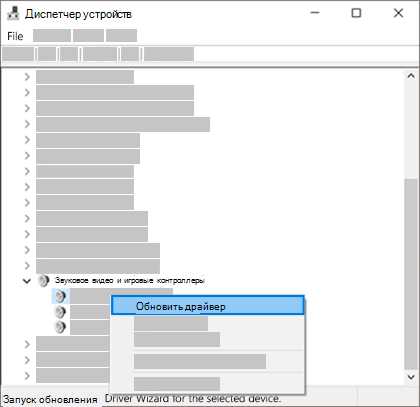

Для этого сначала запустите диспетчер задач, нажав на кнопки Ctrl+Alt+Del. В диспетчере задач переходим на вкладку "Процессы" и ищем одноименную с нашим вирусом задачу. Нажимаем на него правой кнопкой мышки и выбираем "Завершить".

После этого можете заходить в "Мой компьютер" и искать там файлы с MySafeProxy в названии. Любые найденные упоминания можно удалять. После этого можно переходить к следующему этапу.

Дополнительное ПО

При рассмотрении вопроса: "MySafeProxyWorker.exe - как удалить?" - вам обязательно понадобятся некоторые специальные приложения. Сейчас мы напишем, какие именно в том порядке, в котором вам нужно их использовать.

- CCleaner. Программа, полезная для компьютера всегда. В нашем случае необходимо запустить её и открыть две вкладки. Сначала - автозагрузка. Удалите оттуда всё, что может быть связано с вирусом. Затем идите во вкладку "Установленные программы". Внимательно проверьте список на наличие неизвестных приложений. Если сомневаетесь насчет одного из них, с любого другого устройства посмотрите в интернете, что это такое. И, наконец, проведите "Обслуживание" реестра. Позвольте программе исправить все ошибки.

- После этого наступает время для SpyHunter. Данная программа приспособлена для борьбы с вредителями типа Adware и, в частности, MySafeProxyWorker.exe. Как удалить вирус с её помощью? Просто скачиваете утилиту из интернета, устанавливаете на компьютер и запускаете. Всё остальное за вас сделает программа.

- В последнюю очередь рекомендуется запустить бесплатную утилиту Dr.Web - Cure It!. Данная программа также способна выявить Adware, а также опознать большинство известных вирусов, которые могут по своей воле скачивать и устанавливать нежелательное ПО вроде MySafeProxyWorker.exe.

Браузер

После того как вы с помощью антивирусных программ очистили компьютер, настало время подчистить следы от присутствия MySafeProxyWorker.exe. Как удалить всё ТО, что могло остаться незамеченным? В первую очередь это браузеры и их надстройки.

- В Google Chrome нажмите на кнопку "Настройка и управление", затем на подпункт "Настройка". Перейдите на вкладку "Расширения" в левой части экрана. Проверьте список установленных надстроек на наличие неопознанных модификаций, в частности, MySafeProxy, MySafeProxyWorker.exe (MySafeProxyWorker 32 бита). Удалите всё лишнее.

- В Internet Explorer процедура аналогична, только запускается через кнопку "Сервис" - "Настроить надстройки".

- В Opera необходимо нажать на главную кнопку на панели управления, затем - "Расширения" - "Управление расширениями".

После того как вы почистили надстройки браузера, нажмите на его иконку на рабочем столе правой кнопкой мышки и выберите "Свойства". Перед вами должно открыться окошко, в котором будет указан путь к исполняемому файлу. В строке "Объект" нужно проверить наличие ссылок после написанного пути. По сути, вы можете удалить то, что написано после кавычек через тире.

Вот и всё, теперь ваш компьютер свободен от вируса MySafeProxyWorker.exe. Если указанные действия не помогли, то ваш "железный друг" подхватил нечто более серьёзное, чем обычную рекламу. Обратитесь за помощью к профессионалу или переустановите ОС с полным форматированием дисков.

Антивирусная защита — одно и то же?

В Malwarebytes мы все стараемся быть точными, особенно когда речь идет о двух часто путаемых понятиях кибербезопасности, которые часто используются как взаимозаменяемые — антивирусное программное обеспечение и программное обеспечение для защиты от вредоносных программ. Конечно, оба типа программного обеспечения относятся к кибербезопасности, но что именно они означают, чем они отличаются и играют ли они по-прежнему роль в борьбе с современными цифровыми угрозами?

Давайте подробно рассмотрим эти термины один за другим и подробно рассмотрим мир семантики кибербезопасности.

В чем разница между антивирусной программой и программой защиты от вредоносных программ?

Для большинства людей термины «антивирусное программное обеспечение» и «антивредоносное программное обеспечение» означают одно и то же. Оба термина относятся к программному обеспечению, предназначенному для обнаружения, защиты от вредоносных программ и их удаления. Вопреки тому, что можно предположить из названия, антивирусное программное обеспечение защищает не только от вирусов — оно имеет лишь немного устаревшее название, описывающее то, что оно делает.Anti-malware (программное обеспечение для защиты от вредоносных программ) также предназначено для защиты от вирусов. Антивредоносное ПО — это просто более современное название, которое охватывает все типы вредоносных программ, включая вирусы. Как уже упоминалось, антивирусное ПО может останавливать заражение вирусами и удалять зараженные файлы. Однако антивирусная программа не обязательно готова восстанавливать файлы, которые были изменены или заменены вирусом. И антивирусные, и антивирусные программы подпадают под более широкий термин «кибербезопасность».

Что такое кибербезопасность?

Кибербезопасность или компьютерная безопасность — это термин, используемый для описания стратегии защиты системы от злонамеренных атак, направленных на кражу денег, личных данных, системных ресурсов (криптоджекинг, ботнеты) и целого ряда других нехороших вещей. Атака может происходить на оборудование, программное обеспечение или с помощью социальной инженерии.

Угрозы кибербезопасности и меры противодействия теперь разнообразны и точно настроены, но рынок, естественно, стремится быть простым в общении с потребителями.Вот почему многие до сих пор считают «вирусы» самой большой угрозой для своего компьютера. На самом деле вирусы — это всего лишь один из видов киберугроз, который появился, когда компьютеры только начали использоваться. Сегодня они не являются самой распространенной угрозой, но название осталось. Это как если бы всякую болезнь называли простудой.

«Для большинства людей термины «антивирус» и «антивредоносное ПО» означают одно и то же.Оба термина относятся к программному обеспечению, предназначенному для обнаружения, защиты от вредоносных программ и их удаления.

Что такое компьютерный вирус?

Компьютерный вирус — это часть (обычно) вредоносной программы, определяемая двумя характеристиками:

- Должен быть инициализирован ничего не подозревающим пользователем. Запуск вируса может быть таким же простым, как открытие вредоносного вложения электронной почты (malspam) или запуск зараженной программы.Когда это происходит, вирус пытается распространиться на другие системы в компьютерной сети пользователя или в списке контактов.

- Должен быть самовоспроизводящимся. Если программа не самовоспроизводится, это не вирус. Этот процесс самовоспроизведения может изменять или заменять другие файлы в системе пользователя. В любом случае полученный файл должен вести себя как исходный вирус.

Компьютерные вирусы существуют уже несколько десятилетий.Теоретически генезис «самовоспроизводящихся автоматов» (то есть вирусов) восходит к статье, опубликованной математиком и «человеком эпохи Возрождения» Джоном фон Нейманом в конце 1940-х гг. Первые вирусы появились на платформах раньше, чем персональные компьютеры, в 1970-х годах, однако история современных вирусов начинается с программы Elk Cloner, заразившей системы Apple II в 1982 году. Сам вирус был относительно безвреден, но распространялся через зараженные дискеты и распространялся на все диски, подключенные к системе.Он распространился так быстро, что большинство экспертов по кибербезопасности считают его первой в истории вспышкой компьютерного вируса.

Первые вирусы, такие как Elk Cloner, обычно разрабатывались как шутки. Их создатели писали их для славы и престижа. Однако в начале 1990-х годов юношеская злоба переросла в злые намерения. Пользователи ПК боролись с вирусными атаками, направленными на уничтожение данных, замедление системных ресурсов и регистрацию нажатий клавиш (также известные как кейлоггеры).Необходимость контрмер привела к разработке первых антивирусных программ.

Ранние антивирусные программы были исключительно реактивными. Они смогли обнаружить только те вирусы , которые уже атаковали . Более того, первые антивирусные программы идентифицировали вирусы, используя относительно примитивную методику поиска по их характеристикам. Например, они могли знать, что существует вирус с именем файла «PCdestroy», поэтому, если антивирусная программа распознавала это имя, она останавливала угрозу.Однако, если злоумышленник изменил имя файла, антивирус не был эффективен. Ранние антивирусные программы также могли распознавать определенные цифровые отпечатки пальцев или шаблоны, такие как последовательности кода в сетевом трафике или известные вредоносные последовательности инструкций, и всегда наверстывали упущенное.

Ранние антивирусные программы, использующие стратегии на основе сигнатур, могли легко обнаруживать известные вирусы, но не могли обнаруживать новые атаки. Вместо этого вам приходилось изолировать и анализировать новый вирус, чтобы определить его сигнатуру, а затем добавить его в список известных вирусов.Пользователю антивируса приходилось регулярно загружать постоянно растущий файл базы данных, состоящий из сотен тысяч сигнатур. Тем не менее, вирусы, еще не занесенные в базу данных, атаковали большую часть незащищенных устройств. Результатом стала непрекращающаяся гонка по мере создания и распространения новых вирусов, чтобы не отставать от меняющегося ландшафта угроз.

Текущее состояние компьютерных вирусов и антивирусного ПО

Компьютерные вирусы сегодня представляют собой скорее историческую угрозу, чем постоянный риск для пользователей компьютеров.Они существуют уже несколько десятков лет и существенно не изменились. На самом деле, последний по-настоящему «новый» вирус, который воспроизводил себя при взаимодействии с пользователем, появился в 2011 или 2012 году.

Если компьютерные вирусы больше не представляют угрозы, почему люди до сих пор называют антивирусное программное обеспечение антивирусом?

Он основан на хорошо зарекомендовавшей себя узнаваемости имени. Вирусы попали в заголовки газет в 1990-х годах., и компании, занимающиеся безопасностью, начали использовать их в качестве ярлыка для киберпреступности в целом. Так родился термин «антивирус». Спустя несколько десятилетий многие компании, занимающиеся кибербезопасностью, все еще используют термин «антивирус» при продаже своих продуктов. Это порочный круг. Потребители осознали, что вирусы являются синонимом киберпреступности, поэтому компании называют свои продукты кибербезопасности «антивирусным программным обеспечением», побуждая потребителей думать, что вирусы все еще представляют собой проблему.

Вот в чем проблема. Вирусы и антивирусы не являются полными анахронизмами, но современные киберугрозы зачастую намного хуже своих вирусных предшественников. Они прячутся глубже в наши компьютерные системы и лучше избегают обнаружения. Странные старые вирусы породили целую галерею передовых угроз, таких как шпионское ПО, руткиты, трояны, эксплойты и программы-вымогатели, и это лишь некоторые из них.

По мере того как эти новые категории атак возникали и эволюционировали из ранних вирусов, антивирусные компании продолжали свою миссию по борьбе с новыми угрозами.Однако они не были уверены, как классифицировать эти новые угрозы. Должны ли они продолжать продавать свои продукты как «антивирусы», рискуя тем самым сократить продажи? Должны ли они начать использовать термин «анти-угроза», как, например, «антишпионское ПО»? Или было бы лучше использовать комплексный подход и объединить все в одну линейку продуктов, которые реагируют на все угрозы? Ответ на этот вопрос зависит от вашей антивирусной кампании.

В Malwarebytes «кибербезопасность» является нашей главной категорией безопасности. Вот почему имеет смысл объединить наши усилия по борьбе с угрозами в единый термин, который охватывает не только вирусы. Соответственно, термин, который мы используем для обозначения большей части того, что мы делаем, — «защита от вредоносных программ». Это аббревиатура от «анти-вредоносное программное обеспечение».

«Потребители признали, что вирусы являются синонимом киберпреступности, поэтому компании называют свои продукты кибербезопасности «антивирусным программным обеспечением», что заставляет потребителей думать, что вирусы все еще являются проблемой.

Если вирусы больше не представляют серьезной угрозы, то почему мы постоянно говорим о кибербезопасности?

Вирусы — это всего лишь один тип вредоносных программ. Они все еще существуют, но к ним присоединились другие типы вредоносных программ, которые в наши дни встречаются гораздо чаще. Вот несколько примеров распространенных угроз, которые может остановить Malwarebytes:

- Рекламное ПО — это нежелательное программное обеспечение, используемое для отображения рекламы на экране устройства, чаще всего в окне веб-браузера, а также в мобильных приложениях.Как правило, эти программы притворяются нужными приложениями или подключаются к ним, чтобы заставить нас установить их на наш компьютер, планшет или мобильное устройство.

- Шпионское ПО — это вредоносное программное обеспечение, которое тайно наблюдает за действиями пользователя компьютера без согласия пользователя и сообщает о них автору программного обеспечения.

- Вирус — это вредоносное ПО, которое прикрепляется к другой программе и копирует себя при запуске, модифицируя другие компьютерные программы и заражая их собственным кодом.

- Черви — это вредоносные программы, похожие на вирусы, но не нуждающиеся в объединении с другими программами для распространения.

- Троян или троянский конь — это еще один способ передачи инфекции, а не сама инфекция. Троянский конь обычно маскируется под что-то полезное, чтобы обмануть пользователя. Троянские атаки могут нести практически любую форму вредоносного ПО, включая вирусы, программы-шпионы и программы-вымогатели.

- Программа-вымогатель — это вредоносное ПО, которое блокирует устройство и/или шифрует файлы, а затем заставляет пользователя заплатить выкуп, чтобы получить их обратно.Программы-вымогатели иногда называют оружием киберпреступников, потому что они требуют высокоскоростных денег с высокой степенью защиты в криптовалюте, которую трудно отследить. Код программ-вымогателей легко получить на криминальных онлайн-рынках, и от него трудно защититься.

- Rootkit — это тип вредоносного ПО, которое дает злоумышленнику права администратора в зараженной системе и активно скрывается от обычных пользователей компьютера. Обычно он невидим для программного обеспечения и даже для операционной системы.

- Keylogger — это вредоносное ПО, которое записывает все нажатия пользователем клавиш на клавиатуре, обычно сохраняет собранную информацию и отправляет ее злоумышленнику, который ищет конфиденциальную информацию, такую как имена пользователей, пароли и данные кредитной карты.

- Вредоносный криптомайнинг, иногда называемый майнингом с диска или криптоджекингом, является все более распространенной формой вредоносного ПО или атаки на основе браузера, которая распространяется с использованием нескольких методов, включая спам, загрузки с диска и мошеннические приложения и расширения.Это позволяет злоумышленнику использовать ЦП или ГП компьютера для приобретения криптовалют, таких как биткойн или монеро. Затем вместо того, чтобы положить деньги на счет пользователя, криптовалюта отправляет собранные деньги на свои собственные счета. По сути, злонамеренный криптомайнер крадет ваши ресурсы, чтобы заработать деньги.

- Эксплойты — это тип угроз, которые используют уязвимости и ошибки системы, чтобы позволить автору программного обеспечения получить контроль.Среди других угроз эксплойты связаны с вредоносной рекламой — атакой, которая использует вредоносную рекламу с большинства законных веб-сайтов для доставки эксплойтов. Вам даже не нужно нажимать на рекламу, чтобы испытать эксплойт, а сопутствующее вредоносное ПО может быть установлено на ваш компьютер в виде загрузки с диска. Все, что вам нужно сделать, это посетить хорошую сторону в неудачный день.

Как работает защита от вредоносных программ?

Старый метод обнаружения угроз, основанный на сигнатурах, несколько эффективен, но современное антивирусное программное обеспечение также обнаруживает угрозы, используя более новые методы, которые отслеживают вредоносное поведение.Другими словами, обнаружение на основе сигнатур немного похоже на поиск отпечатков пальцев преступника. Это отличный способ идентифицировать угрозы, но только если вы знаете, как выглядят их отпечатки пальцев. Современное антивирусное программное обеспечение делает шаг вперед в обнаружении угроз, поэтому оно может выявлять угрозы, которые никогда раньше не встречались. Анализируя структуру и поведение программы, вы можете обнаружить подозрительную активность. Придерживаться этой аналогии — это все равно, что замечать, что один человек всегда находится в тех же местах, что и известные преступники, и у него в кармане есть отмычка.

Эта новая и более эффективная технология кибербезопасности представляет собой эвристический анализ. «Эвристика» — это термин, придуманный учеными для стратегии, которая обнаруживает угрозы путем анализа структуры, поведения и других атрибутов программы.

Каждый раз, когда эвристический антивирус сканирует исполняемый файл, он анализирует общую структуру программы, логику программирования и данные. Он постоянно ищет необычные инструкции или ненужный код. Таким образом, он оценивает вероятность того, что программа содержит вредоносное ПО.

Кроме того, большим плюсом эвристики является ее способность обнаруживать вредоносное ПО в файлах и загрузочных записях до того, как вредоносное ПО сможет запуститься и заразить ваш компьютер. Другими словами, эвристическая борьба с вредоносными программами носит упреждающий, а не реактивный характер. Некоторые антивирусные продукты также могут запускать подозрительные вредоносные программы в «песочнице» — контролируемой среде, где программное обеспечение безопасности может определить, безопасно ли развертывание программы или нет.Запуск вредоносных программ в песочнице позволяет вам увидеть, что делает программа, что она делает, пытается ли она скрыться и представляет ли она угрозу для вашего компьютера.

Еще один способ, с помощью которого эвристический анализ помогает обеспечить безопасность пользователей, заключается в анализе характеристик веб-сайтов для выявления рискованных сайтов, которые могут содержать эксплойты. Если он распознает рыбалку, он немедленно блокирует сайт.

Короче говоря, сигнатурный антивирус - это как вышибала у дверей ночного клуба с толстой книгой фотографий, выгоняющий всех, кто хоть немного подходит.Эвристический анализ — это вышибала, которая ищет подозрительное поведение, обыскивает людей и отправляет домой тех, у кого есть оружие.

«Эвристика» — это термин, придуманный учеными для обозначения стратегии обнаружения вирусов путем анализа структуры, поведения и других атрибутов программы.

Разработка программ кибербезопасности

Две относительно новые формы вредоносных программ помогли разработать бессигнатурные методы обнаружения: эксплойты и программы-вымогатели.Эти угрозы во многом похожи на другие, но их гораздо сложнее обнаружить. Кроме того, после заражения их практически невозможно удалить.

Эксплойты получили свое название, потому что они буквально используют уязвимости в вашей системе, программном обеспечении или веб-браузере для установки вредоносного кода разными способами. В качестве защиты от этого метода атаки были разработаны меры по предотвращению исследования, защищающие от эксплойтов Flash и уязвимостей браузера, включая новые эксплойты, которые не были идентифицированы, и уязвимости, для которых еще не разработаны исправления.

Программа-вымогательвышла на сцену вредоносных программ и произвела впечатляющий эффект в 2013 году. Программа-вымогатель прославилась тем, что перехватывает и шифрует компьютерные данные, а затем взимает плату за возврат данных. По истечении срока платежа данные были удалены.

Первоначально обе эти угрозы привели к разработке специальных продуктов для защиты от эксплойтов и программ-вымогателей. По состоянию на декабрь 2016 года Malwarebytes представила премиум-версию защиты от эксплойтов и вредоносных программ для веб-сайтов, Malwarebytes для Windows, а позже добавила защиту от программ-вымогателей для еще более продвинутой защиты от вредоносных программ.

Будущее программного обеспечения для кибербезопасности (в настоящее время доступно на рынке)

Искусственный интеллект (ИИ) и машинное обучение (МО) — новейшие звезды технологий защиты от вредоносных программ.

ИИ позволяет компьютерам выполнять задачи, для которых у них нет специализированного программного обеспечения. ИИ — это не слепое выполнение ограниченного набора команд. Скорее, ИИ использует «интеллект» для анализа ситуации и предпринимает шаги для достижения своей цели, например, идентифицируя сигналы активности программ-вымогателей.

ML — это программное обеспечение, способное обнаруживать закономерности в новых данных, а затем классифицировать данные таким образом, чтобы научить компьютер учиться.

Другими словами, ИИ фокусируется на создании интеллектуальных машин, а машинное обучение использует алгоритмы, которые позволяют машинам учиться на собственном опыте. Обе эти технологии отлично подходят для кибербезопасности, тем более что количество и разнообразие угроз, возникающих каждый день, слишком велико для сигнатурных или других ручных методов.И AI, и ML в настоящее время находятся в экспериментальной фазе, но на них возлагают большие надежды.

Фактически, в Malwarebytes мы уже используем компонент машинного обучения (ML). Он обнаруживает вредоносные программы, которые никогда не обнаруживались ранее, также известные как нулевые дни или нулевые часы. Другие компоненты нашего программного обеспечения выполняют поведенческое эвристическое обнаружение. Это означает, что они могут не распознать конкретный код как вредоносный, но они определяют, что файл или веб-сайт ведут себя не так, как должны.Эта технология основана на AI/ML и доступна нашим пользователям как для защиты в реальном времени, так и для сканирования по требованию.

Эвристический подход особенно важен для ИТ-специалистов, которым нужно защитить несколько конечных точек. Мы никогда не знаем, какой будет следующая крупная угроза вредоносного ПО. Таким образом, эвристика играет важную роль в защите конечных точек от вредоносного ПО, равно как и искусственный интеллект и машинное обучение.Вместе они образуют несколько уровней защиты, которые применяются на всех этапах цепочки атак, как для известных, так и для неизвестных угроз.

Щепотка профилактики против тонны лечения

Все наши устройства, от настольных компьютеров и ноутбуков до планшетов и смартфонов, уязвимы для вредоносных программ. Если у кого-то есть выбор, не предпочтет ли он предотвратить заражение, а не лечить болезнь?

Традиционный антивирус не справляется с этой задачей, о чем свидетельствует регулярный поток газетных заголовков, сообщающих об очередной успешной кибератаке.

Так что же делать, чтобы оставаться в безопасности? Какое программное обеспечение кибербезопасности — антивирусное или антивредоносное — следует выбрать, чтобы остановить угрозы устаревших вирусов и широкомасштабных вредоносных программ?

Традиционное антивирусное программное обеспечение не справляется с этой задачей, о чем свидетельствует регулярный поток газетных заголовков, сообщающих об очередной успешной кибератаке.Он не справляется с растущими угрозами нулевого дня, не препятствует атакам программ-вымогателей и не удаляет вредоносные программы эффективно. Необходима передовая программа кибербезопасности, которая была бы достаточно гибкой и интеллектуальной, чтобы предвидеть все более изощренные угрозы, с которыми мы сталкиваемся сегодня.

Malwarebytes для Windows соответствует расширенным требованиям кибербезопасности (включая Malwarebytes для Mac, Malwarebytes для Android и Malwarebytes для бизнес-решений).Продукты Malwarebytes защищают от вредоносных программ, хакерских атак, вирусов, программ-вымогателей и других новых угроз, а также обеспечивают вашу безопасность в Интернете. Наша эвристическая технология на основе искусственного интеллекта защищает вас от угроз, которые не могут остановить традиционные антивирусные программы.

Профессионалы отрасли назвали Malwarebytes для Windows за его роль в многоуровневом подходе к защите, который обеспечивает надежную защиту без снижения производительности системы.Он удаляет все следы вредоносных программ, блокирует последние угрозы и выполняет быстрое сканирование.

Но независимо от того, какие инструменты кибербезопасности вы выберете, ваша первая линия защиты — это образование. Будьте в курсе последних угроз и средств защиты, регулярно читая блог Malwarebytes Labs.

.90 000 Сотни новых вредоносных устройств.Время от времени мы получаем все больше информации о вредоносных программах для мобильных устройств. На этот раз главными героями стали Android-смартфоны, на некоторых из них уже предустановлено вредоносное ПО.

Новый и безопасный? Не обязательно

Покупая новое устройство, мы можем рассчитывать на то, что оно будет безопасным и мы не обнаружим на нем вредоносного или рекламного ПО.Ведь речь идет о еще неиспользованном оборудовании. Однако оказывается, что это совсем не так, и в некоторых случаях пользователи получают вредоносное ПО в стартовом пакете.

Последняя угроза была обнаружена командой Avast, тогда как используемое рекламное ПО Cosiloon ранее было описано экспертами Dr. Веб. Он служит для показа рекламы в только что запущенном браузере, и нет эффективного способа легко его удалить. Стоит добавить, что он используется уже три года, и его деинсталляция связана с действиями, требующими специальных знаний.Теоретически это системное приложение, обычно невидимое для пользователя.

Что говорит Google?

Здесь стоит добавить, что проблема с предустановленным вредоносным или рекламным ПО касается устройств без сертификатов Google. В черный список должны входить продукты от ZTE, Archos или польского Goclever, MyPhone и Prestigio. Поэтому чаще всего речь идет о производителях на основе готовых компонентов из Азии, которые затем адаптируются под требования компании. Компания из Маунтин-Вью была немедленно проинформирована о проблеме, и уже ведутся работы по блокировке этой вредоносной программы путем обновления сервисов Google Play и Google Play Protect.Эти действия должны помочь вытеснить такие программы с рынка в долгосрочной перспективе. Вы можете найти полный список здесь.

Как работает это вредоносное ПО? Их несколько типов, но все они следуют похожему плану атаки. Зараженная программа, т.н. дроппер , устанавливает в скрытом списке, а затем загружает небольшой файл, который сообщает ему, как ему нужно загрузить больше. Затем он загружает APK и устанавливает. После этого также могут всплывать нежелательные всплывающие окна с рекламой.

Хуже всего то, что обнаруженная вредоносная программа способна сама распознать работающий антивирус и отключить себя во время его работы. К сожалению, в настоящее время сложно сказать, через какие приложения из Play Store можно ненароком загрузить такой софт. В список наиболее пострадавших стран вошли Россия, Италия, Германия, Великобритания и Франция.

Нам ничего не остается, как ждать реакции самих производителей.

Источник: Avast

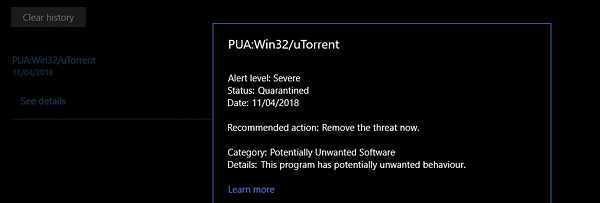

.Защитник Windows блокирует uTorrent, но только на некоторых версиях

Пользователи Windows на этой неделе заметили неприятную вещь. Популярный клиент BitTorrent, µTorrent, иногда считается небезопасным Защитником Windows и некоторыми другими антивирусными программами. Microsoft иногда помечает эту популярную программу как «серьезную угрозу».

torrentfreak.com

Пока неизвестно, почему это так и что вызывает тревогу (нам не удалось получить такой результат), но владельцы программы уверяют, что µTorrent полностью безопасен.Проверки ESET NOT32 показывают, что это может быть встроенный веб-компаньон, предназначенный для программы Lavasoft Ad-Aware. Это странное явление, поскольку предложения, сопровождающие µTorrent, всегда являются необязательными и соответствуют рекомендациям Google и Clean Software Alliance.

Всего программа помечает 6 антивирусов от разных производителей как опасные, а страница загрузки программы блокируется защитой MalwareBytes и помечается как вредоносная. Что касается программы Lavasoft Software Canada, то здесь можно увидеть много несоответствий, потому что компания входит в список производителей, проверенных Microsoft.

Чтобы не вызывать особого беспокойства у пользователей, производитель временно отозвал проблемный релиз. На сайте производителя можно было скачать 3 варианта программы, только один из которых был заблокирован Защитником Windows. БитТоррент Инк. считает, что флаг был изменен на активный как раз перед выпуском исправлений для Windows во вторник. С этого момента пользователи стали замечать блокировку установки вместо обычного рекламного предупреждения.

Интересно, что проблема касается не только установки новых программ.Некоторые пользователи заметили, что их установка µTorrent была помещена в карантин, возможно, после автоматического обновления системы. Стоит отметить, что блокировка происходит только на некоторых версиях Windows 10 и используя текущие знания найти правило сложно.

.90 000 Еженедельный отчет о предупреждениях о вредоносном ПО за период с 5 сентября по 11 сентября 2021 г. 90 001На этой неделе группа исследователей вредоносных программ SpyHunter представила еженедельный обзор распространенных и критических вредоносных программ, которые в настоящее время поражают компьютеры по всему миру. Ознакомьтесь с отчетом за эту неделю и будьте в курсе популярных вредоносных программ!

На этой неделе в видео вредоносного ПО

В этом выпуске рассматриваются следующие темы: рекламное ПО ReceiverHelper, программа-вымогатель LQQW и P2P-сайты «1337x.он «заливает Mac рекламой».

Еженедельные оповещения о вредоносных программах

| Poshukach.pl

| |

| Great Discover

| |

| SkilledInitiator | |

| Guer Ransomware |

Основные моменты компьютерной безопасности и вредоносных программ на этой неделе

.90 000 Самозанятых – полезные решения на 2022 год 9000 1Ведение собственного бизнеса связано с постоянным контролем изменений, происходящих на рынке, например, в области вновь вводимых правовых норм. Каждый предприниматель должен правильно управлять компанией, чтобы получать максимально возможную прибыль. Крайне важно оснастить свой бизнес проверенной программой выставления счетов, которая позволит вам организовать документацию, сопровождающую транзакции с подрядчиками.

Стоит протестировать выбранное решение, чтобы ознакомиться с необходимыми функциями. Mega-Tech подготовила два решения для малого и среднего бизнеса, которые упрощают работу в компании. Это программы Invoice Small Business и Invoice Small Business Handel. Почему Mega-Tech предлагает полезные решения для компаний на 2022 год? Пояснение в статье.

Торговые документы и другие документы

Выставление счетов с помощью Mega-Tech с использованием счета-фактуры для малого бизнеса или торгового счета-фактуры для малого бизнеса позволяет подготовить основные торговые документы.Пользователь создаст счет-фактуру НДС, исправление, упрощенный, авансовый, окончательный, WDT, проформу, экспорт, внутренний, счет-фактуру НДС, маржу или квитанции и фискальные квитанции. Программное обеспечение Faktura Small Business Handel — это инструмент, с помощью которого предприниматель также будет выдавать кассовые документы (BP, BW, KP и KW) и складские документы (PZ, WZ, MM, RW и PW). Программное обеспечение позволяет создавать файлы JPK: JPK_FA, JPK_VAT, JPK_V7, а также JPK_MAG (программа со складом FSBH).

Счет для малого бизнеса

Нет ограничений на количество счетов и простота обработки

Хорошо подготовленное программное обеспечение не ограничивает пользователя в количестве создаваемых ежемесячно документов.Выбор программного обеспечения для выставления счетов Mega-Tech гарантирует неограниченное выставление счетов. Производитель очень четко подготовил интерфейс программ, благодаря чему даже тысячи ежемесячных счетов содержатся в порядке. Полезным функционалом, позволяющим организовать документацию вашей компании, является, например, возможность присвоения тегов отдельным документам, которые можно свободно описывать. Пользователь программы также может создавать полезные файлы товаров, услуг и клиентов, что позволит ему в дальнейшем быстрее формировать необходимую документацию.Такие решения позволяют правильно назначать и разделять документы при необходимости.

Счета за секунды!

Может ли выставление счета занять несколько секунд? Использование интуитивно понятной программы выставления счетов является гарантией быстрого и беспроблемного создания документов. По словам производителя Invoice Small Business и Invoice Small Business Handel, вам нужно всего 10 секунд, чтобы выставить счет. Как это возможно? Обе программы позволяют быстро загрузить данные контрагента в счет-фактуру из базы данных CEiDG, введя только идентификационный номер налогоплательщика компании.Клиенты также могут быть быстро извлечены из файла, как и отдельные товары и услуги. Опции, ускоряющие выставление счетов, также включают автоматическую загрузку обменного курса из Национального банка Польши, что позволяет создавать счета в различных валютах. Подготовленные документы можно распечатывать серийно или периодически отправлять контрагентам по электронной почте. Также есть возможность экспортировать файл в известные бухгалтерские программы.

Работа на нескольких станциях

Управление компанией часто предполагает работу на нескольких должностях.Программа формирования счетов должна быть доступна всем сотрудникам. Это важно, поскольку лица, ответственные за формирование документов, желающие избежать дублирования клиентов, товаров или счетов-фактур, должны иметь доступ к общей базе данных. Тогда вам нужна сетевая версия, которая позволит такую работу. Программы Mega-Tech могут быть объединены в общую базу, что упрощает выставление счетов. Производитель также подготовил решения для управления, которые хотели бы ограничить права доступа к определенным вкладкам.

Соответствие применимым нормам

Нестабильность правовых норм очень велика, поэтому так важно постоянно адаптировать программы к применимым нормам. Выставление счетов-фактур 2022 — это не только подготовка документа о продаже с базовой информацией о подрядчике, способе оплаты и транзакции. Предприниматели обязаны генерировать файлы JPK, маркировать процедуры, добавлять коды ГТУ, выставлять счета на основании квитанций с идентификационным номером налогоплательщика или выставлять счета на основе механизма раздельной оплаты, т.е.Раздельная оплата. Mega-Tech предоставляет эти и другие решения, которые позволяют предпринимателю выставлять счета в соответствии с правилами.

Счет-фактура малого бизнеса

Контроль результатов продаж

Основной целью ведения бизнеса является получение максимально возможной выгоды в виде заработанной прибыли. Количество проведенных документов и сделок не свидетельствует о прибыльности ведения бизнеса. Важно проанализировать отдельные пункты, чтобы детально оценить, выгодно ли сотрудничество и не приносит ли компания убытков.В своих программах Mega-Tech предоставляет полезные отчеты и анализы, такие как: отчеты о продажах и покупках (программа FSBH), анализы прибыли от проданных товаров и услуг или отчеты о неоплаченной дебиторской задолженности и обязательствах клиентов.

Можно ли совмещать выставление счетов со складированием?

Имея складские помещения, важно, чтобы программа формирования накладных позволяла одновременно контролировать уровень запасов. Счет-фактура Small Business Handel — это программа, дополненная складским модулем, благодаря которому предприниматель может легко вводить товары на склад и оформлять необходимые документы.В программе есть возможность комплектации товаров. Есть возможность создать набор из нескольких товаров, чтобы в накладной была видна только одна позиция, при этом все товары, составляющие этот набор, были оплачены на складе. Также FSBH можно подключить к интернет-магазину Shopper, что позволит загружать заказы прямо в программу.

Безопасность счетов в программе

Безопасное хранение документации компании – важный аспект, о котором должен заботиться каждый предприниматель.Использование программ ФСБ и ФСБХ совершенно безопасно. Пользователи программного обеспечения имеют доступ для запуска опции eArchiwum (удаленная резервная копия). Это важный шаг, поскольку он позволяет защитить ваши данные от потенциальной потери. Наличие резервной копии позволяет быстро вернуться к введенной информации. Предприниматель может чувствовать себя в безопасности, потому что его данные должным образом защищены.

Выставление счетов просто до тех пор, пока производитель предлагает функциональные решения.Программы Mega-Tech завоевали широкий круг довольных пользователей. Есть много полезных опций, поэтому мы рекомендуем вам протестировать бесплатную версию программ, доступных на веб-сайте https://www.mega-tech.com.pl/faktura-small-business/ , и проверить их все в вашем Компания.

ПАРТНЕРСТВО

.FRST - Учебник по использованию Farbar Recovery Scan Tool - Учебники | Статьи |

отзывовДирективы/Приказы

CloseProcesses:

Для уничтожения всех несущественных процессов, что повышает эффективность и скорость процесса восстановления. Пример:

ЗакрытьПроцессы:

Включение директивы в сценарий восстановления приводит к автоматическому сбросу системы.Нет необходимости использовать директиву Reboot: . Директива CloseProcesses: избыточна и поэтому недоступна в среде восстановления системы (RE).

CMD:

Когда вам нужно запустить команду CMD, вы можете использовать директиву «CMD:». Скрипт будет выглядеть так:

Командная строка: команда

Если необходимо использовать более одной команды, поместите каждую команду в отдельные строки, начинающиеся с «CMD:».Пример:

CMD:copy /y c:\windows\minidump\*.dmp e:\ CMD: загрузочная запись / FixMbr

Первая команда скопирует файлы минидампа на съемный диск (если буква диска для съемного диска — E).

Вторая команда предназначена для восстановления MBR в Windows Vista и новее.

В качестве альтернативы можно использовать директивы StartBatch: - EndBatch: (см. далее).

В отличие от собственных или других директив FRST, команды cmd должны иметь правильный синтаксис, напримериспользование кавычек "в случае наличия пробелов в путях к файлам/каталогам.

Комментарий:

Добавляет заметку с пояснениями/заметками о содержимом Fixlist. Пример:

Комментарий: Следующая команда удалит все настройки прокси из системы. Удалить прокси:

Копировать:

Для копирования файлов или папок в стиле xcopy.Синтаксис команды:

Копия: исходный файл / папка назначения

Целевая папка будет создана автоматически (если она не существует).

Пример:

Копировать: C:\Users\User\AppData\Local\Packages\Microsoft.MicrosoftEdge_8wekyb3d8bbwe\AC\MicrosoftEdge\User\Default\DataStore\Data\nouser1\120712-0049\DBStore\spartan.edb C:\Users\User\ Резервное копирование рабочего стола \ Edge Копируем: C:\Windows\Minidump F:\

Для замены отдельных файлов рекомендуется использовать директиву Replace: .При наличии целевого файла Копировать: только пытается перезаписать его, а Заменить: дополнительно пытается разблокировать файл и поместить его в карантин.

CreateDummy:

Создать фиктивную заблокированную папку для предотвращения восстановления вредоносного файла/папки. Папку-пустышку следует удалить после полной нейтрализации вредоносного ПО. Синтаксис команды:

CreateDummy: путь

Пример:

CreateDummy: C:\Windows\system32\червь.EXE CreateDummy: C:\ProgramData\Szkodnik

CreateRestorePoint:

Для создания точки восстановления системы. Синтаксис команды:

CreateRestorePoint:

Директива работает только в обычном режиме и до тех пор, пока не отключено восстановление системы.

DeleteJunctionsInDirectory:

Для удаления перехода/символической ссылки на каталог.Синтаксис команды:

DeleteJunctionsInDirectory: путь

Пример:

DeleteJunctionsInDirectory: C:\Program Files\Защитник Windows

DeleteKey: и DeleteValue:

Наиболее эффективный способ удаления ключей/значений реестра в обход ограничений стандартных алгоритмов удаления, присутствующих в директивах Reg: и StartRegedit: - EndRegedit:.

Синтаксис команды:

1. Для ключей:

УдалитьКлюч: ключ

В качестве альтернативы можно использовать формат regedit:

[-ключ]

2 Для значений:

DeleteValue: ключ | значение

Если это значение по умолчанию, оставьте имя значения пустым:

УдалитьЗначение: ключ |

Пример:

DeleteKey: HKLM\SOFTWARE\Microleaves Удалить значение: HKEY_CURRENT_USER\Environment|SNF DeleteValue: HKU\S-1-5-21-3145329596-257967906-3285628945-1000\Software\Clients\StartMenuInternet | [-HKLM\SYSTEM\CurrentControlSet\Services\EventLog\Application\Dataup]

Директивы адресуют заблокированные ключи/значения, которые имеют ограниченные разрешения или содержат нулевые символы, а также символические ссылки реестра. Нет необходимости использовать директиву Unlock:.

Для ключей/значений, которые защищены активным программным обеспечением и возвращают сообщение «Отказано в доступе», выполните одно из следующих действий, прежде чем пытаться выполнять какие-либо команды: ограничить запущенные процессы безопасным режимом или удалить оскорбительные компоненты.

При обработке символической ссылки на регистр удаляется только исходный ключ, т.е. ссылка как таковая.Целевой ключ не будет удален. Это делается для предотвращения привязки вредоносной ссылки к авторизованному ключу, который может быть удален по ошибке. Если и исходный ключ, и целевой ключ являются вредоносными, оба должны быть включены для удаления.

DeleteQuarantine:

После завершения очистки директория %SystemDrive%\FRST (обычно C:\FRST), созданная FRST, должна быть удалена с вашего компьютера.В некоторых случаях этот каталог невозможно удалить вручную, поскольку в подкаталоге %SystemDrive%\FRST\Quarantine содержатся заблокированные или необычные вредоносные файлы/каталоги. Команда DeleteQuarantine: удаляет папку карантина. Команда должна быть включена в список исправлений, как показано ниже:

Удалить Карантин:

Инструменты, которые перемещают файлы, а не удаляют их, не должны использоваться для удаления C:\FRST, так как эти инструменты перемещают файлы в свои собственные каталоги, которые в любом случае остаются в системе.

Автоматическое удаление FRST (см. соответствующее описание в разделе «Начало работы») имеет те же возможности, что и удаление заблокированной папки «Карантин».

DisableService:

Чтобы отключить службу или драйвер. Синтаксис команды:

Дисаблесервице: ServiceName

Пример:

Дисаблесервице: sptd DisableService: Wmware Nat Service

FRST отключит тип запуска службы, и служба не будет запускаться при следующей загрузке системы.

Используйте имя службы, как оно указано в реестре или журнале FRST, ничего не добавляя. Например, кавычки не требуются.

EmptyTemp:

Очистить следующие каталоги:

- Температура Windows

- Временные папки пользователя

- Кэши, хранилища HTML5, файлы cookie и история браузера, сканируемые FRST, за исключением клонов Firefox.

- Кэш недавно открытых файлов

- Кэш флеш-плеера

- Кэш Java

- HTML-кеш Steam

- Кэш значков и эскизов Проводника Windows

- Очередь передачи BITS (qmgr.дб и qmgr *.dat)

- Бин