Физические ограничения быстродействия компьютеров сообщение

“ПОСЛЕДНИЙ ИЗ КОМПЬЮТЕРОВ” | Наука и жизнь

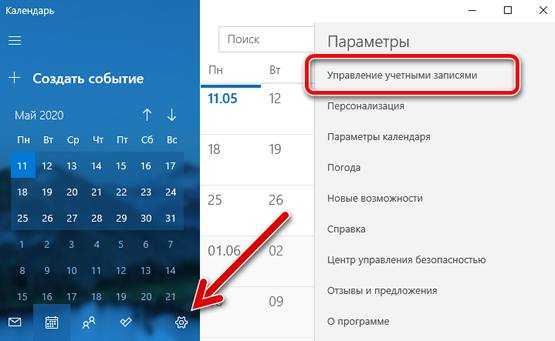

Стремительный прогресс в развитии компьютерной техники за последние десятилетия невольно заставляет задуматься о будущем компьютеров. Останутся ли они прежними или изменятся до неузнаваемо сти? Сегодня много говорят о том, что традиционные полупроводниковые ЭВМ скоро себя исчерпают. Ожидается, что уже через пять—десять лет их потеснят более мощные молекулярные (см. “Наука и жизнь” № 12, 2000 г.), квантовые (см. “Наука и жизнь” № 1, 2001 г.), биологические и другие, весьма экзотические, вычислительные устройства. Сет Ллойд, физик из Массачусетского технологического института (США), идет в своих прогнозах дальше всех. Он считает, что компьютер будущего не будет иметь ничего общего ни с одной из ныне существующих или только еще разрабатываемых вычислительных машин. Скорее, он превратится в нечто вроде огненного шара или даже черной дыры.Изображение черной дыры, полученное космическим телескопом Хаббла.

Наука и жизнь // Иллюстрации

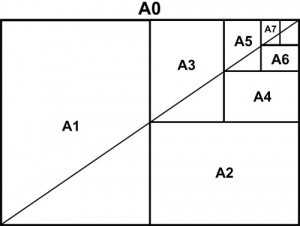

Графики, иллюстрирующие развитие вычислительной техники за последние десятилетия.

Компактность и быстродействие уже существующих и гипотетических вычислительных устройств.

‹

›

Что за чепуха, — скажете вы, — развеможно поместить на рабочий стол раскаленный шар или черную дыру, да и как они могут производить вычисления?!

Прежде чем прийти к столь экстравагант ным выводам, Ллойд задал себе вопрос: до каких пор будут уменьшаться размеры вычислительных устройств и возрастать их быстродействие? Уже более тридцати лет развитие компьютеров подчиняется эмпирическому закону, сформулирован ному Гордоном Муром в 1965 году, согласно которому плотность транзисторов на микросхеме удваивается за 18 месяцев. С каждым годом следовать “закону Мура” становится все труднее, поэтому его близкий конец предсказывался уже неоднократно. Однако человечес кий гений и изобретательность находят все новые оригинальные выходы из технологических и производственных сложностей, встающих на пути безудержной “компьютерной гонки”. И все же, считает Ллойд, прогресс вычислительной техники не может продолжаться вечно, рано или поздно мы наткнемся на предел, обусловленный законами природы.

Каков же будет самый последний, самый мощный, “предельный” компьютер? Вряд ли сегодня можно предугадать, как именно он будет устроен. Но для нас это не принципиально, говорит Ллойд, технологические детали — задача инженеров будущего. Важно понимать, что любое вычисление — это прежде всего некий физический процесс. Поэтому задачу “о предельном компьютере” следует решать путем рассмотрения основных физических принципов и величин — таких как энергия, температура, объем.

Предел первый: быстродействие

Все логические операции, осуществляемые компьютером, основаны на переключении битов между условными значениями “0” и “1”, которым отвечают два устойчивых физических состояния. Это могут быть, к примеру, большее или меньшее сопротивление проводящего канала в транзисторе (обычный, или полупроводниковый, компьютер), та или иная структура молекулы (молекулярный компьютер), значения спина атома (квантовый компьютер) и т.д. Во всех случаях скорость переключения битов и, следовательно, быстродействие вычислительного устройства определяются тем, насколько быстро протекает соответству траекториях гамма-фотонов и обрабатывалась за счет их столкновений друг с другом, а также больше подвижность электронов в полупроводнике, скорость перехода молекулы из одной формы в другую определяется вероятностью этого события и т. д. Времена процессов переключения, как правило, очень малы (от 1 до 10 -15 секунды). И все же они конечны.

С точки зрения квантовой механики, утверждает Сет Ллойд, скорость вычислений ограничена полной доступной энергией. В 1998 году это положение было теоретически доказано физиками из Массачусетского технологического университета (США) Норманом Марголусом и Львом Левитиным. Им удалось показать, что минимальное время переключения бита равно одной четверти постоянной Планка, деленной на полную энергию:

.

Таким образом, чем больше энергия компьютера, используемая им для вычислений, тем быстрее он считает. По мнению Ллойда, “предельный компьютер” — это такой компьютер, вся энергия которого будет расходоваться только на вычислительный процесс.

Исходя из приведенного соотношения, оценим, к примеру, быстродействие некоего гипотетического компьютера массой один килограмм, состоящего всего из одного бита. Как известно, полная энергия тела задается фундаментальным соотношением E=mc

2, где m — масса, с — скорость света в вакууме. Итого, имеем 1017 Джоулей. Если бы всю эту энергию, “погребенную” в массе нашего компьютера, можно было бы использовать в вычислительном процессе, время переключения бита достигло бы фантастически малых величин порядка 10-51 секунды! Полученное значение существенно меньше

называемого “планковского промежутка времени” (10-44 секунды) — минимального временного интервала, который, с точки зрения квантовой теории гравитации, требуется для протекания любого физического события. “Это довольно-таки странно”, — говорит Ллойд…

Однако мы рассмотрели однобитный компьютер, в то время как на практике любой ЭВМ требуется не один, а множество битов. Если энергию нашего гипотетического компьютера распределить между миллиардом битов, время переключения каждого из них будет уже меньше планковского. “Важно, что при этом общее число переключений всех битов за секунду останется прежним — 1051”, — отмечает Ллойд.

По сравнению с “предельным” компьютером Ллойда нынешние ЭВМ — просто черепахи: при тактовой частоте порядка 500 мегагерц типичный современный компьютер выполняет лишь 1012 операций в секунду. “Предельный” компьютер работает в 1039 раз быстрее! А если он будет весить не килограмм, а тонну, быстродействие возрастет еще в 1000 раз.

В чем причина медлительности современных ЭВМ? Все дело в том, — считает Ллойд, — что полезную работу в них совершают лишь электроны, перемещающиеся внутри транзисторов. Что касается основной массы компьютера, то она не только не используется как источник энергии, но, напротив, препятствует свободному движению носителей заряда. Единствен ная ее функция — поддерживать ЭВМ в стабильном состоянии.

Как избавиться от “бесполезной” массы? Надо превратить ее в кванты электромагнитного излучения — фотоны, которые, как известно, не имеют массы покоя (считается, что она равна нулю). Тогда вся энергия, запасенная в массе, перейдет в энергию излучения, и компьютер из неподвижного серого ящика превратится в светящийся огненный шар! Как ни странно, но именно так может выглядеть “предельный” компьютер, утверждает Ллойд. Его вычислительная мощность будет огромна: менее чем за одну наносекунду он сможет решать задачи, на которые у современных ЭВМ ушло бы время, равное жизни Вселенной!

Заметим, что до сих пор все наши рассуждения касались только быстродействия “предельного” компьютера, но мы забыли о такой важной его характеристике, как память. Существует ли предел запоминающей способности вычислительных устройств?

Предел второй: память

Память компьютера ограничена его энтропией , утверждает Сет Ллойд, то есть степенью беспорядка, случайности в системе. В теории информации понятие энтропии — аналог понятия количества информации . Чем более однородна и упорядо

ющий физический процесс. Например, время переключения транзистора тем меньше, чем так чена система, тем меньше информации она в себе содержит.

Величина энтропии (S) пропорциональна натуральному логарифму числа различимых состояний системы (W): S = k.ln W, где k — постоянная Больцмана. Смысл этого соотношения очевиден: чем больший объем информации вы хотите сохранить, тем больше различимых состояний вам потребуется. Например, для записи одного бита информации необходимо два состояния: “включено” и “выключено”, или “1” и “0”. Чтобы записать 2 бита, потребуется уже 4 различных состояния, 3 бита — 8, n битов — 2n состояний. Таким образом, чем больше различимых состояний в системе, тем выше ее запоминающая способность.

Чему равна энтропия “предельного” компьютера Ллойда?

Во-первых, она зависит от объема компьютера: чем он больше, тем большее число возможных положений в пространстве могут занимать его частицы. Допустим, объем нашего компьютера равен одному литру. Во-вторых, необходимо знать распределение частиц по энергиям. Поскольку речь идет о светящемся шаре, можно воспользоваться готовым расчетом, выполненным еще лет сто назад Максом Планком при решении задачи о так называемом абсолютно черном теле. Что же мы получим? Оказывается, литр квантов света может хранить около 1031 битов информации — это в 1020 раз больше, чем можно записать на современный 10-гигабайтный жесткий диск! Откуда такая огромная разница? “Все дело в том, — говорит Ллойд, — что способ, которым в современных компьютерах записывается и хранится информация, чрезвычайно неэкономен и избыточен. За хранение одного бита отвечает целый “магнитный домен” — а ведь это миллионы атомов”.

От раскаленного шара — к черной дыре

Итак, подведем итоги. Пытаясь выяснить пределы быстродействия и запоминающей способности вычислительного устройства, мы сначала избавились от лишней массы (1 килограмм), переведя ее в энергию квантов света, а затем каким-то образом запихнули все это в объем, равный 1 литру. В этих условиях температура огненного шара должна достигать миллиарда градусов (!), а излучать он будет гамма-кванты. Что ни говори, наш “предельный” компьютер получился довольно-таки странным… “Как управлять такой огромной энергией — вот в чем проблема”, — справедливо замечает Ллойд.

Но, допустим, каким-то образом нам все же удалось обуздать раскаленный “супчик” из гамма-квантов, заперев его в неком “ящике”. Тогда работа “предельного” компьютера могла бы выглядеть следующим образом. Информация хранилась бы в положениях и с небольшим количеством образующихся при столкновениях электронов и позитронов. Считывать информацию было бы совсем несложно. “Достаточно просто открыть “окошко” в стенке “ящика” и выпустить фотоны, — говорит Ллойд. — Вылетев наружу со скоростью света, они тут же попадут в детектор гамма-излучения, где и будет считано их состояние”. Для ввода информации потребуется управляемый генератор гамма-излучения. Конечно, все эти устройства ввода-вывода неизбежно привнесут с собой и “лишнюю” массу, от которой мы так хотели избавиться. Но Ллойд полагает, что в будущем, возможно, удастся сделать эти приборы очень маленькими и легкими.

Однако, как бы мы ни совершенствовали процесс ввода-вывода, описанная модель “предельного” компьютера имеет один принципиальный недочет. Допустим, максимальный размер (например, диаметр) нашего компьютера равен 10 сантиметрам. Поскольку фотоны движутся со скоростью света, то все 1031 битов информации, хранящейся в нашем компьютере, не могут быть “скачаны” из него быстрее, чем за время, требующееся свету для прохождения расстояния в 10 сантиметров — то есть за 3 .10-10 секунды. Значит, максимальная скорость обмена информацией компьютера с внешним миром равна 1041 бит в секунду. А предельная скорость обработки информации, как мы уже выяснили раньше, составляет 1051 бит в секунду, что в десять миллиардов раз быстрее. Таким образом, необходимость связи компьютера с внешним миром, а также отдельных его частей друг с другом будет приводить к существенным потерям в скорости вычислений. “Отчасти решить эту проблему можно, заставив куски компьютера работать независимо друг от друга, в параллели”, — отмечает Ллойд.

Слишком медленный ввод-вывод информации затрудняет коррекцию ошибок в процессе вычислений. В нашей модели “предельного” компьютера для устранения ошибки придется извлечь наружу соответствующие биты, а вместо них поместить туда новые. Мы сможем проделывать эту операцию не чаще 1041 раз в секунду, тогда как за это же время компьютер обработает 1051 битов. Таким образом, лишь одна десятимиллиардная часть информации будет проверять ся на наличие ошибок. Придется либо слепо доверять точности расчетов, либо снижать скорость вычислений.

Есть ли способ повысить скорость ввода-вывода? “Да, — говорит Ллойд, — надо уменьшать размеры компьютера”. Тогда обмен информацией будет происходить быстрее, а объем памяти станет меньше. При этом доля последовательных операций в компьютере может возрасти, а доля параллельных — уменьшить ся.

Что произойдет, если мы начнем сжимать “сгусток” гамма-квантов, температура которого равна миллиарду градусов, а объем одному литру? По мере сжатия температура станет еще выше, в результате чего в объеме компьютера начнут рождаться новые, еще более экзотические частицы. “Компьютеры будущего могут превратиться в релятивистские устройства высокой энергии наподобие ускорителей элементарных частиц”, — полагают Вальтер Симмонс и его коллеги Сандип Пакваса и Ксерксес Тата из университета Гавайи, исследующие возможность компьютерных вычислений на уровне элементарных частиц. “По мере роста температуры в компьютере наши знания о том, что происходит у него внутри, становятся все более и более шаткими”, — говорит Ллойд.

Но, к счастью, наступит момент, когда все опять станет “просто”. Сжатый до некоторого предельного значения “компьютер” превратится… в черную дыру. Один килограмм первоначального вещества “схлопнется” в объем менее чем 10-27 метров в поперечнике! Ну это уж чересчур, — скажете вы, — о каком еще компьютере можно после этого говорить?! Оказывается, можно…

Как известно, черная дыра — это область чрезвычайно сильного гравитационного поля, “всасывающая” в себя всю окружающую материю. Оказавшись вблизи так называемого горизонта событий черной дыры, ни одно тело, даже свет, уже не может ее покинуть (см. “Наука и жизнь” № 8, 2000 г.). Однако это не совсем так. В 1970 году Стефан Хокинг из Кембриджс кого университета теоретически показал, что черные дыры должны испаряться — испускать кванты света и элементарные частицы за горизонт событий. Если черные дыры все же излучают, то, согласно законам термодинамики, они имеют энтропию, а значит, могут запасать в себе информацию. Энтропия черной дыры была вычислена в 1972 году Яковом Бекенштейном. Согласно его расчетам, черная дыра массой один килограмм может хранить примерно 1016 бит.

Но с тех самых пор, как информация попадает в черную дыру, она становится недоступной для остальной части Вселенной. Значит, использовать черную дыру для каких-либо вычислений в принципе невозможно — мы все равно не сможем извлечь из нее полученный результат. Однако, с точки зрения теории струн (см. “Наука и жизнь” № 4, 1998 г.), не все так безнадежно. Гордон Кейн, физик-теоретик из университета штата Мичиган (США), полагает, что информацию о том, как формировалась черная дыра все же можно добыть. Сет Ллойд считает, что она остается записанной на горизонте событий в форме сжатых струн, “наподобие сплющенных спагетти”.

Если это действительно так, то черная дыра — и есть “предельный” компьютер, причем благодаря его ничтожно малым размерам скорость вычислений и скорость обмена информацией достигнут одного и того же, максимального, значения. Тем самым проблема ввода-вывода будет решена. “Черная дыра — самый мощный последовательный компьютер”, — считает Ллойд.

Представить себе, как может работать “чернодырный” компьютер еще сложнее, чем в случае раскаленного шара из гамма-квантов. По всей видимости, на вход его будет подаваться материя в неком исходном состоянии, программа задаст точный сценарий ее коллапса в черную дыру, а результатом станет анализ излучения вспышки черной дыры, взрывающейся в результате испарения. “Предельный” компьютер — хоть и мощное, но одноразовое устройство: решив задачу, он исчезнет.

***

Лишь после того, как компьютер превратится в пылающий огненный шар либо в микроскопическую черную дыру, — утверждает Ллойд, — прогресс вычислительной техники прекратится. Фантастика? Нет, “еще одно свидетельство тесной связи физики и теории информации”. Конечно, сегодня мы даже не можем себе представить, как достичь этих невероятных пределов. Однако не стоит отчаиваться — доверьтесь человеческому гению. Если развитие ЭВМ будет идти теми же темпами, все описанное станет реальностью через каких-нибудь две сотни лет.

См. в номере на ту же тему

С. ВЕЛИЧКИН- Передаю по буквам.

Д. УСЕНКОВ - Суперкомпьютер под названием "интернет".

Квантового компьютера, который обещает перевернуть науку, пока нет. Но ученые придумали ему временную замену — квантовый симулятор

Квантовый компьютер и квантовый Симулятор

Кристалл из лазерных лучей — Лазерные лучи толкают холодные атомы в перекрестья решетки. Получается искусственный кристалл. Но, в отличие от природного, его свойства легко регулировать.

Схема: Мила Силенина

Идея квантового симулятора произошла от идеи квантового компьютера, а идея квантового компьютера — от американского физика Ричарда Фейнмана и российского математика Юрия Манина. В самом начале 80-х годов прошлого века Манин предложил теорию квантовых вычислений, а Фейнман — умозрительную конструкцию будущего квантового компьютера, то есть компьютера, построенного из квантовых деталей. Дело в том, что нынешние, классические компьютеры уже не устраивают физиков и химиков. Закон Мура, гласящий, что быстродействие компьютеров удваивается каждые два года, еще работает и какое-то время будет работать. Так что лет через 10 компьютеры будут побыстрее нынешних. И только потом уткнутся в принципиальные ограничения по быстродействию (скорость срабатывания элементов чипа и скорость передачи сигнала по цепи). То же самое можно сказать и про объем памяти компьютера. Но всего этого мало, и будет мало всегда.

Простейший пример — набор квантовых двухуровневых частиц. Это, в частности, стрелки, которые могут смотреть вверх или вниз (на квантовом языке это спин .), или частицы, у которых только два уровня энергии. Забудем пока о времени счета. Чтобы просто зафиксировать состояние одной такой частицы, нужны две ячейки памяти (или вверх, или вниз), двух частиц — 4 ячейки, трех — 8. Для N двухуровневых частиц нужно 2N ячеек памяти. Уже для пары сотен частиц в классическом компьютере нужно больше информационного места, чем занимает все знание, накопленное человечеством за его историю. А квантовому компьютеру потребуется та же пара сотен квантовых ячеек памяти (это, конечно, в идеале, на самом деле больше). Общий вывод науки о квантовых и классических компьютерах таков: с ростом размера изучаемой системы потребность в ресурсах у классического компьютера растет экспоненциально (а это катастрофа), у квантового — степенным образом, то есть гораздо медленнее. На нынешних классических компьютерах удается точно следить за поведением двух-трех десятков квантовых частиц. Будущее развитие увеличит это число в лучшем случае в разы. Но столь малое число не позволяет судить об обычных макроскопических телах. Потенциальный же квантовый компьютер обещает сделать это возможным. То есть будет возможно без всяких предположений и приближений просчитывать свойства любого вещества, в том числе органического, предсказывать химические реакции и так далее. Но это еще только в будущем, а изучать большие квантовые системы физики и химики хотят уже сейчас. Тут-то и возникла идея квантового симулятора.

Не всякая модель достойна называться симулятором

Еще одна степень свободы — Можно настроить лазеры так, чтобы в перекрестьях образовался потенциал с двумя ямами. Тогда, кроме спина атома, возникает еще одна степень свободы, за которую отвечает выбор атомом одной из ям. Такая конструкция позволяет симулировать, например, спин-орбитальные модели

Схема: Мила Силенина

Вообще вопрос о моделировании / симулировании не так прост и для классических, неквантовых явлений. Даже при сравнении почти одинаковых вещей нужно быть осторожным. Вот, скажем, российский самолет Sukhoi Superjet испытан над Жуковским, а его бразильский конкурент Embraer — над городом Сан-Жозе-душ-Кампуш. Один полетел выше и быстрее, другой ниже и медленней. Но для сравнения этого мало. Воздух в бразильском штате Сан-Паулу совсем не такой, как в Подмосковье. Температура, давление и плотность меняются у них с высотой по-разному. Именно поэтому все летные испытания пересчитываются на так называемую Международную стандартную атмосферу — раз навсегда установленный условный закон изменения параметров воздуха с высотой. И только тогда их можно сравнивать. Еще сложнее сравнивать что-то одно с чем- то другим. Например, вы построили модель, игрушечный домик из палочек. Если его увеличить в сто раз, он сломается. Вес строительных деталей растет с увеличением размера гораздо быстрей, чем их прочность. Обезьяна Кинг-Конг вне Голливуда жить не может — у нее кости треснут. Так что не всякую модель можно назвать симулятором. Для этого нужно быть уверенным, что и симулятор, и то, что он симулирует, описываются одинаковыми (или, по крайней мере, очень близкими) математическими уравнениями. Поиск таких одинаковых или близких — квантовых — уравнений и составляет содержание нынешнего этапа науки о квантовых симуляторах. Задача, как правило, ставится следующим образом. Есть интересующая нас "плохая" квантовая система. Плохой она бывает в двух смыслах. Она может быть недоступна (почти недоступна) для измерения. Вот, например, черная дыра. С вольтметром к ней не подберешься. Или система доступна для измерения, но, как говорят, неконтролируема. То есть мы не можем менять ее параметры в широких пределах — какая есть, такая есть. А обычно именно свобода изменения параметров необходима для проверки работоспособности теории, правильности наших представлений. Бывают, конечно, и оба дефекта сразу: система, плохая во всех отношениях. И есть "хорошая" квантовая система. Она и доступна, и контролируема. То есть мы можем в ней все измерить и можем крутить ручки, меняя параметры в широких пределах. Если мы теперь сумеем доказать, что плохая и хорошая описываются одинаковыми (близкими) уравнениями, то вторая и будет симулятором. Иногда это бывает готовая, природная система, но чаще ее надо специально изготовить. Тогда по свойствам хорошей системы можно судить о плохой.__ Фактически свободы выбора симулятора даже больше. Уравнения не обязательно должны быть одинаковыми. Достаточно, чтобы они переходили друг в друга под действием известного преобразования. В этом случае, преобразовывая измеренные свойства симулятора, получаем свойства симулируемой системы.

Маленькая дырка — искусственный атом — Энергия электрона в поле атомного ядра может принимать только некоторые значения, спектр атомных электронов дискретен. В маленькой дырочке — квантовой точке (quantum dot) спектр электрона из-за квантовых ограничений тоже дискретен. Такие искусственные атомы могут использоваться, например, для симулирования химических реакций.

Схема: Мила Силенина

Само по себе это все не ново. Поиск аналогий, "что на что похоже", сопровождает науку с античности, а квантовую науку — с момента ее появления. Но только в нынешнем веке, с развитием квантовой теории и, главное, хитроумной техники изготовления симуляторов, эта идея превратилась в отдельное стремительно растущее направление исследований.

Не тот Хаббард

В физике твердого тела есть знаменитая модель Хаббарда. Это не тот Хаббард, о котором вы подумали. Не Рон — создатель сайентологии, несмотря на название, к науке отношения не имеющей, — а Джон. В начале 1960-х годов Джон Хаббард, работавший тогда в британском ядерном центре Harwell, опубликовал несколько статей, в которых предложил способ учета взаимодействия между электронами в твердом теле. До того, а часто и после, теоретики умели учитывать лишь бледную тень взаимодействия, потому что задача это непростая. Правда, еще до войны Семен Шубин и Сергей Вонсовский в Свердловске придумали очень похожий способ, и уральские физики до сих пор пытаются восстановить приоритет. Но безуспешно, во всем мире это модель Хаббарда.

В модели Хаббарда два параметра. Один из них — t — отвечает за прыжки электронов от атома к атому, а другой — U — за взаимодействие двух электронов, оказавшихся рядом. За прошедшие полвека создано уже несколько конкурирующих теорий модели Хаббарда. Все они рассматривают в первую очередь так называемый предел сильной корреляции, когда U"t. Противоположный предел U"t не так интересен, а случай, когда U и t сравнимы, слишком сложен. Но истина, как выражаются журналисты, когда не знают, чью сторону принать, лежит где-то посередине. В большинстве экспериментов хаббардовская буква U не настолько мала, чтобы ею можно было пренебречь, но и не настолько велика, чтобы уверенно считать U"t. Поэтому при сравнении теорий с экспериментом нельзя сказать, то ли теория плохая, то ли U не слишком велика. Вот тут-то и нужен квантовый симулятор.

Атомы думают, что они электроны

В начале 1990-х годов возникла и стала быстро развиваться новая ветвь физики — изучение ультрахолодных атомов в ловушках. Дело в том, что квантовые эффекты тем сильнее, чем ниже температура. А чтобы их измерить, нужно атомы поймать. Поэтому физики научились сначала охлаждать атомы до сверхнизких температур, а потом и удерживать в ловушках. Поначалу, как кажется, ими двигало просто любопытство, практических применений ультрахолодные атомы не сулили. Было интересно продемонстрировать впрямую на целых ватомах давно предсказанные квантовые эффекты, которые ранее наблюдались лишь косвенно, да и то обычно только для электронов. Первым таким эффектом стала бозе-конденсация атомов рубидия, охлажденных до 10 - 7 Кельвина (когда квантовые частицы вообще перестают двигаться, выпадают в конденсат). Любопытство было вознаграждено Нобелевской премией 2001 года. И быстро пришло понимание, что на этом пути можно не просто демонстрировать квантовые эффекты, а конструировать квантовые симуляторы. Теперь уже известно несколько видов ловушек: электрические, магнитные, лазерные. И удерживать они могут не только атомы, но и ионы, и целые молекулы. Лазерная ловушка, например, устроена так. На облачко ультрахолодных атомов светит множество лазеров. Лазеры расположены так, что перекрестья их лучей образуют решетку. Атомы, взаимодействуя с лазерным излучением, располагаются в перекрестьях, то есть сами образуют решетку. Получается, что у нас в руках искусственный кристалл. Атомов в нем не так много, в лучшем случае сотни, но зато он контролируемый. Меняя параметры лазеров, можно регулировать свойства этого кристалла так, как природе и не снилось. Именно на этом пути создан симулятор упомянутой выше модели Хаббарда. Только вместо электронов модели Хаббарда здесь выступают целые ультрахолодные атомы, что нисколько не мешает симуляции. С начала нынешнего века были предложены симуляторы множества эффектов из самых разных областей. И уже далеко не только ловушки. Это симуляторы релятивистских (то есть двигающихся со скоростью, близкой к скорости света) частиц, симуляторы высокотемпературной сверхпроводимости (она никак не поддается теоретикам, так что симулятор нужен), симуляторы квантовых фазовых переходов, химических реакций и другие. Некоторые из них уже дошли до стадии лабораторной реализации, некоторые на пути к ней. И в каждом новом номере физических журналов появляются новые статьи о симуляторах. Конца пока не видно.

Мир, сконденсированный в квантовую каплю

Но конечно, больше всего впечатляют симуляторы космологических эффектов. В науке о Вселенной по понятным причинам не слишком много надежных экспериментальных результатов и о многом приходится судить по косвенным данным. Так что ценен любой лабораторный симулятор. Вот, например, излучение из черной дыры, излучение Хокинга. По классическим представлениям, черная дыра — астрономический объект такой огромной плотности, что создаваемое им гравитационное поле ничего от себя не отпускает. Вылететь из черной дыры не может даже свет, потому она и черная. Но в черной дыре есть квантовые эффекты, а для квантовых частиц нет почти ничего невозможного. Возможно, в частности, подбарьерное туннелирование, то есть прохождение через запретную область — это и есть излучение Хокинга. Но непосредственное наблюдение излучения Хокинга от известных науке черных дыр требует недоступной пока астрофизикам точности измерений.

Симулировать же излучение Хокинга можно разными способами. Например, так. Ионы, охлажденные до низкой температуры (чтобы они стали квантовыми), гоняют по окружности. В какой-то точке окружности их ускоряют внешней силой, а в диаметрально противоположной точке — замедляют обратно. Силы устроены так, что на одной полуокружности скорость ионов меньше скорости звука, а на другой больше. Эта сверхзвуковая половина и есть аналог черной дыры. Звук, если не знать об излучении Хокинга, не может оттуда вылететь. Остается сидеть и ждать излучения. Идея такого эксперимента была предложена четыре года назад, на днях появились сообщения о ее успешной реализации. Предложены уже десятки идей по симулированию различных трудно наблюдаемых впрямую космологических эффектов. Некоторые свойства Вселенной, например, можно разглядеть даже в стандартной лабораторной субстанции — жидком гелии. И под конец — про расширение. Оказывается, расширение Вселенной на раннем этапе ее существования можно симулировать на расширяющейся каплеквантовой жидкости, бозеконденсата. Так что банальная метафора "весь океан в одной капле" получает тут прямо-таки законченное выражение.

текст Андрей Михеенков доктор физико-математических наук

графика Мила Силенина

1. I. Bloch, J. Dalibard, W.Zwerger, Rev. Mod. Phys. 80, 885 (2008)

2. R. Blatt, C. F. Roos, Nat, Phys. 8, 277 (2012)

3. A. Houck, H. Tureci, J. Koch, Nat, Phys. 8, 292 (2012)

4. T. Esslinger, Annu. Rev. Condens. Matter Phys. 1, 129 (2010)

5. I. Georgescu, Rev. Mod. Phys. 86, 153 (2014)

Графеновые транзисторы

Значительное возрастание быстродействия компьютеров за последние несколько десятков лет может вскоре прекратиться. Одна из причин — физические ограничения кремния. Но в декабре прошлого года, в небольшом конференц зале, до отказа забитом по большей части представителями полупроводниковой индустрии, профессор Технологического института в Джорджии Вальтер де Хеер (Walter de Heer) рассказал о необычной альтернативе кремнию, способной, возможно, превзойти его в скорости. Этот материал — графен, заурядное, на первый взгляд, вещество, которое можно найти в сердцевине любого карандаша.

Теоретическое моделирование показало, что из графена — углерода, организованного слоями в атом толщиной,— можно делать транзисторы, по своему быстродействию превосходящие современные кремниевые более чем в сто раз. Де Хеер сообщил, что работает над матрицей из графеновых транзисторов на одном чипе. И хотя транзисторы еще не оправдывают возложенных на них ожиданий, матрицы, изготовленные при участии Линкольновской лаборатории MIT, уже принесли много доказательств практичности графена для электроники следующих поколений.

В настоящее время кремниевые процессоры могут выполнять без перегрева только определенное число операций в секунду. Но через графен электроны проходят практически без сопротивления, вырабатывая лишь незначительное тепло. Более того, графен и сам по себе является хорошим теплопроводником, позволяя быстро рассеиваться теплу. Благодаря этим и другим факторам электроника на основе графена может работать на гораздо более высоких скоростях. Если кремний застрял в гигагерцевом диапазоне, то с графеном, как утверждает де Хеер, вполне возможно выйти в терагерцевый, что в тысячи раз больше.

Помимо быстродействующих компьютеров графеновая электроника может найти себе применение в технологиях связи и передачи изображений, нуждающихся в сверхбыстрых транзисторах. Причем скорость — не единственное преимущества графена. Кремний не теряет своих электронных свойств при размерах до 10 нанометров. Но базовые физические свойств графена остаются теми же — а электронные даже улучшаются — при размерах меньше одного нанометра.

Интрес к графену был вызван первоначально разработками углеродных нанотрубок как потенциальных наследников кремнию. Углеродные нанотрубки, по сути дела являющиеся листами графена, свернутыми в цилиндры, обладают великолепными электронными характеристиками, подходящими для электроники с высочайшей производительностью. Однако до сих пор не найдено подходящих методов трудоемкой сортировки и позиционирования нанотрубок для получения сложных цепей. Работать с графеном гораздо проще.

Устройства, анонсированные де Хеером в декабре, выполнены из графена практически по той же технологии, что и современные кремниевые микросхемы. Это делает разработку тем более привлекательной для представителей промышленности. Например, работу де Хеера финансировала Intel, а Hewlett-Packard и IBM проводят самостоятельные исследования.

Повышение производительности компьютерных систем реферат по информатике

МИНИСТЕРСТВО ОБЩЕГО И ПРОФЕССИОНАЛЬНОГО ОБРАЗОВАНИЯ РФ ОРЕНБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ Кафедра ПОВТАС Реферат Проблемы повышения производительности вычислительных систем и методы их преодоления Выполнил: Чукин В.В. группа 98повт-3 Проверил: Воронков А.Е. Оренбург 1999 Содержание. 1.Немного истории. 3 2.Повышение производительности в компьютерных сетях. 6 3.Повышение производительности процесоров 8 4. ММХ-революция в микропроцессорной эволюции. 9 5.Основные проблемы. 12 6.Одно из перспективных решений. 12 7.Влияние архитектуры микропроцессоров на повышение производительности. 14 8.Список литературы. 26 программного обеспечения можно считеть: Microsoft, Symantec, Borland, Microprose и др. В начале 70-х годов американская фирма Intel предложила вместо интегрального модуля с жесткой логикой разработать стандартный логический блок, конкретное назначение которого можно определить после его изготовления, т. е. создать программируемую интегральную схему. Так появился микропроцессор - многофункциональный цифровой микроэлектронный модуль с программируемой логикой, сделавший революцию в электронике и технике обработки информации. Основой микропроцессора является большая интегральная схема, в которой происходят все функциональные и вычислительные операции. Микропроцессор составляет основу микрокомпьютера. В 1980 г. основу почти всех микрокомпьютеров составляли однокристальные микропроцессоры, у которых на одном кристалле выполнены центральный процессор, устройство памяти, устройство ввода-вывода и другие логические схемы. Число транзисторов на одном кристалле достигало примерно 70 тыс. штук. В настоящее время уже имеются монокристаллические микросхемы с числом элементарных вентилей до 5 млн. штук, что закладывает основу для перехода к микрокомпьютерам следующего нового поколения. Производство микрокомпьютеров происходит в нарастающем темпе. К первому поколению персональных компьютеров американского производства относятся компьютер TRS-80 на базе микропроцессора Z80 фирмы Zilog, компьютер Apple - II фирмы Apple Computer, компьютер PET фирмы Commondore Int. на базе микропроцессора 6502 фирмы MOS Technology. Ко второму поколению принадлежат компьютеры IBM Personal Computer фирмы IBM с микропроцессором i8088, Rainbow-100 фирмы DEC на базе микропроцессора Z80A/i8088. Микрокомпьютеры второго поколения с 16-разрядным словом отличаются от своих предшественников включением в комплект кроме гибких дисков также малогабаритных жестких дисков большой емкости, графических устройств, увеличенным объемом оперативной памяти до 256 КБайт - 2 Мбайт. Остальные поколения являются производными от этих. Характеристики персональных компьютеров постоянно улучшаются, и в настоящее время технические характеристики и области применения мини- и микрокомпьютеров перекрываются. В конце 80-х годов существовала проблема отставания математического вооружения компьютера от его физических возможностей. Зато в настоящее время данная проблема преобразилась с точностью до наоборот. Т.е. современное программное обеспечение способно использовать все системные ресурсы компьютера и при этом требовать еще большего увеличения данных ресурсов. Пусть, например, необходимо ввести данные в компьютер. Этот процесс следует начать с тестовых проверок, чтобы убедиться в физической возможности осуществления этой процедуры. Поэтому работа начинается с того, что устройство ввода посылает в компьютер сигнал, указывающий на готовность ввода порции информации. В свою очередь, компьютер должен известить устройство ввода, т. е. оператора, о том, что он закончил обработку предыдущей порции данных и готов к приему следующей. В результате происходящего обмена сигналами устанавливается режим, позволяющий вводить новую порцию данных. При выводе информации из компьютера устройство вывода должно известить компьютер о том, что оно готово воспринимать данные, т. е. послать в компьютер так называемый "сигнал занятости". Компьютер начнет выдавать данные только после проверки наличия такого сигнала. В свою очередь, компьютер должен послать в устройство вывода сигнал готовности передавать данные и устройство вывода должно убедиться в наличии такого сигнала. Этот очевидный режим обмена информацией между компьютером и периферийными устройствами имеет недостаток - нерациональное использование времени, так как компьютер значительную часть времени находится в режиме ожидания. Поэтому разработан более экономичный режим обмена данными - ввод и вывод по прерыванию. В этом режиме выполнение основной программы компьютером чередуется с выполнением подпрограмм ввода и вывода. Повышение производительности в компьютерных сетях. Быстрое проникновение информационных технологий в коммерцию, банковское дело, образование и сферу развлечений в совокупности с неуклонно увеличивающейся мощностью компьютеров и емкостью устройств хранения данных предъявляет все большие требования к сетям связи. На повестку дня выходят широкополосные каналы связи. Согласно прогнозам, мощность персональных компьютеров и high-end-вычислительных машин в ближайшие 15 лет увеличится более чем в тысячу раз, соответственно и потребности в объеме трафика по опорным сетям связи вырастут в десятки и сотни раз. Эти тенденции стимулируют исследования в области высокопроизводительных сетевых решений. Самые быстрые линии передачи данных - оптоволоконные - требуют соответствующие технологии построения быстрых и гибких сетей. Одной из таких технологий является временное уплотнение каналов. Современные технологии ATM и SDH решают задачу повышения производительности сетей лишь в краткосрочной перспективе. Их дальнейшее развитие сопровождается увеличением сложности и цены электронного оборудования, заставляя разработчиков обратить взор в сторону оптических технологий связи. Связь по оптоволокну - пока единственный способ удовлетворить огромные потребности в скоростной передаче данных. Главными технологиями, позволяющими наиболее полно на сегодняшний день использовать поистине громадные возможности волокна, являются уплотнение каналов с разделением по спектру (WDM, или спектральное уплотнение) и с временным разделением (OTDM, или временное уплотнение). И та и другая технологии важны не только для повышения скорости передачи данных, но и для ускорения коммутации и маршрутизации. Уже разработаны необходимые средства для решения этих задач без использования электронных устройств. Таким образом, снимаются ограничения, накладываемые электроникой. Временное и спектральное уплотнения не являются взаимоисключающими, хотя использование первого с некоторыми видами волокон затруднено. Более того, эти подходы могут быть скомбинированы. Небольшое число OTDM-каналов может быть объединено с помощью WDM, увеличивая емкость линии. Представим, что нам нужно установить локальную сеть с большой пропускной способностью, так сказать, с заделом на будущее. Чем соединить между собой компьютеры? Еще недавно ответ был очевиден - коаксиал или витая пара (UTP ) с третьей по пятую категории. Если речь шла о магистральных коммуникациях, прокладывалось оптическое По мнению корпорации анонсированная в марте прошлого года технология MMX представляет собой наиболее существенное улучшение архитектуры процессоров Intel за последние 10 лет, с момента появления 32-х разрядного Intel386. Разработка этой технологии началась около пяти лет назад в ответ на быстрое развитие вычислительных систем, связанных с обработкой различных видов информации. Были проведены исследования широкого круга программ для обработки изображений, MPEG видео, синтеза музыки, сжатия речи и ее распознавания, игровых, ориентированных на видеоконференции и многих других. В них выделялись подпрограммы, наиболее активно эксплуатирующие вычислительные мощности. Затем, они были тщательно проанализированы. В результате такого анализа было выявлено то общее, что необходимо для эффективного выполнения различных категорий программ. Основой MMX является архитектура SIMD (Single Instraction Multiply Data - "одна инструкция над многими данными"). Суть ее состоит в том, что данные поступают в процессор в виде 64-битных пакетов, которые обрабатываются одной командой. Кроме того логика процессора пополнилась 57 новыми инструкциями, повышающими производительность при выполнении наиболее типичных циклов, характерных для приложений, использующих большое количество аудиовизуальной информации. Восемь 64-разрядных регистров MMX физически используют те же регистры, что и операции с плавающей точкой. С одной стороны подобный шаг обеспечивает полную совместимость с предшествующей архитектурой Intel и, как следствие, полную совместимость с широко используемыми операционными системами и прикладным программным обеспечением. С другой стороны на переключение с выполнения ММХ-инструкций, на действия с плавающей запятой процессору требуется 50 тактов, что рассматривается критиками как существенный минус архитектуры. Однако Intel с этим категорически не соглашается, утверждая, что подобное решение оптимально и удовлетворяет производителей как программного, так и аппаратного обеспечения. Новые процессоры разработаны на основе созданной в Intel улучшенной 0,35-микронной технологии, которая позволяет получить более высокую производительность при меньшем потреблении мощности. Процессоры содержат по 4,5 млн. транзисторов и используют два уровня напряжения питания. Для совместимости с существующими компонентами процессор работают при напряжении 3,3 В, но ядро процессора в версии для настольных ПК работает при напряжении 2,8 В, а в версии для портативных ПК - при напряжении 2,45В. Работа ядра при пониженном напряжении позволяет снизить мощность рассеяния у новых процессоров до уровня их предшественников без технологии ММХ. При этом максимальное рассеяние мощности в случае с процессором, используемым в настольных ПК, составляет 15,7 Вт., а для процессора, используемого в портативных ПК - 7,8 Вт. Так что категорически не следует устанавливать ММХ-процессоры в старые, неприспособленные для них материнские платы! Эксперты полагают, что расплата наступит не сразу, но в итоге устойчиво процессоры работать не будут, при этом нагрев будет измеряться просто недопустимыми величинами, что в конце концов приведет к неминуемой аварии. Поэтому остается ждать процессоров Pentium Overdrive, выполненных по новой технологии и снабженных преобразователями напряжения, выпуск которых начнется уже в первой половине текущего года. В соответствии с прогнозами специалистов Intel можно ожидать дальнейшего роста показателей микропроцессоров и по плотности интеграции, и по быстродействию. Но вполне возможно, что общие темпы повышения производительности компьютеров несколько снизятся. Здесь хотелось бы отметить, что сравнение Pentium и Pentium Pro даже сегодня является несколько преждевременным. По сути дела, Pentium Pro был экспериментальной и не очень удачной моделью (например, идея интеграции на одном кристалле самого процессора кэш- памяти и их работы на одной тактовой частоте явно не оправдалась). На самом деле, фактически рабочая история семейства P6 начинается только сейчас, с выходом Pentium II: у него есть отличный потенциал для снижения себестоимости и одновременно - повышения частоты. Возможное снижение темпов роста производительности микропроцессоров - явление довольно понятное. Дело в том, что с точки зрения большинства вычислительных задач размерность данных в 32 бита является оптимальной. 16- разрядный процессор работал существенно быстрее 8- разрядного, а 32-разрядный - и того быстрее. Но вот переход к 64-разрядной схеме уже вряд ли принесет столь же весомый результат. Вполне возможно, что будущий Merced будет действительно очень сильно опережать Pentium II, но только на 64-разрядных тестах. Основные проблемы Одна из самых фундаментальных проблем, которые предстоит решить: как справляться с растущей сложностью изделия и численностью команды разработчиков? Чтобы создать новое поколение продуктов, сегодня и в будущем сотни человек должны работать как одна команда. Следующее препятствие: как гарантировать работоспособность и совместимость? Если проверять все вычислительные ситуации и все аспекты совместимости, количество комбинаций будет приближаться к бесконечности. Ясно, что нам потребуются качественно иные способы, чтобы справляться с микросхемами, содержащими 350 миллионов транзисторов. Третья группа проблем связана с потребляемой мощностью. Напряжение питания придется понизить до одного вольта, для чего потребуется внести много нового в микроархитектуру, а также в процесс и программное обеспечение разработки. Наконец, главным тормозом роста производительности будут внутрисхемные соединения - до тех пор пока не удастся открыть материалы с меньшими сопротивлением и емкостью. В современной микросхеме Pentium Pro содержится пять металлизированных слоев, благодаря чему сокращается расстояние между компонентами и сигналы передаются быстрее. В новом поколении процессоров этих слоев потребуется гораздо больше. История показывает, что технология металлизации развивается медленно. Чтобы сделать процессор 2006 года, надо срочно разворачивать новые исследования. Одно из перспективных решений. Влияние архитектуры микропроцессоров на повышение производительности. В тяжёлой ситуации оказались производители микропроцессоров в конце девяностых годов. Сколько ни увеличивали они производительность процессоров, потребностей пользователей удовлетворить не могли. А остановиться - означало умереть: перестав крутить педали, упасть с велосипеда. Наращивать тактовую частоту день ото дня становилось все труднее. Тогда разработчики пошли другим путем: оптимизировали исполнительные цепи, чтобы большинство команд исполнялось всего за один такт микропроцессора, ввели новые инструкции и векторные операции (технологии MMX и 3Dnow!)... Сегодня можно с уверенностью сказать, что RISC- и CISC- архитектуры исчерпали себя, достигнув сопоставимой производительности. Но программисты, словно не заметив этого, все еще продолжают "утяжелять" программное обеспечение: Windows 2000 будет построена на объектах COM и COM+. С точки зрения разработчиков это хорошо, ибо позволит писать более устойчивый и свободный от ошибок программный код, но с точки зрения микропроцессора один только вызов объекта COM+ распадается на тысячи команд и очень-очень много тактов. Без дальнейшего роста вычислительных мощностей внедрение этих технологий в повседневную жизнь просто немыслимо! Поэтому уже сегодня появляются многопроцессорные системы, ориентированные на домашние и офисные компьютеры. Узким местом микропроцессоров традиционных архитектур стала выборка и декодирование инструкций. Действительно, в одном кристалле нетрудно разместить несколько независимых функциональных устройств, но только одно из них сможет обрабатывать поток команд. Почему? Очень просто: исполнять следующую инструкцию можно, только полностью уверившись, что ей не потребуется результат работы предыдущей. СУПЕРСКАЛЯРНАЯ АРХИТЕКТУРА Выходит, что исполнять за один такт можно и более одной инструкции? Действительно, что нам мешает синхронно исполнять нечто вроде: MOV AX,1234h ; Записать в регистр AX число 1234h MOV CX,DX ; Записать в регистр CX значение регистра DX Достаточно лишь, чтобы устройство выборки инструкций позволяло декодировать обе команды за один такт. Для RISC с их фиксированной длиной команд это вообще не составляло никакой проблемы (подробнее - в статье "RISC vs. CISC"). Сложный набор инструкций CISC доставил немало головной боли разработчикам, но все же, ценой инженерных озарений и сложных аппаратных решений, были построены микропроцессоры, которые успевали декодировать две и более распространенные инструкции за один такт. Словом, построение подобных декодеров не было непреодолимой преградой. Трудность заключалась в том, что далеко не все команды можно выполнять параллельно. Например: MOV AX,1234h ; Записать в регистр AX число 1234h ADD DX,AX ; Сложить содержимое регистра DX с регистром AX Пока не будет известен результат работы первой команды, выполнение второй невозможно. Следовательно, микропроцессор будет простаивать, а пользователь пить кофе, созерцая на экране песочные часы. По статистике только десять процентов смежных команд не используют результатов работы друг друга. Стоит ли мизерное увеличение производительности усложнения процессора? Оказывается, да: если немного подумать и еще чуточку усложнить анализ зависимости между командами. В самом деле, если пример, приведенный выше, переписать как MOV AX,1234h ADD DX,1234h мы получим идентичный результат, но обе команды могут быть исполнены параллельно всего за один такт процессора. Можно пойти дальше и задержать выполнение первой инструкции до той поры, пока значение регистра AX не потребуется в явном виде. Если оно и вовсе никогда не потребуется - мы сэкономим целый такт! Идеи о подобной, на лету, оптимизации кода породили суперскалярные микропроцессоры, то есть такие, где параллелизм команд явно не указан и отслеживается процессором самостоятельно. Однако Intel нашла подобные приемы оптимизации слишком трудными для реализации и сделала упор на изменение порядка выполнения команд. Так, последовательность MOV AX,1234h ; Записать в регистр AX число 1234h ADD DX,AX ; Сложить содержимое регистра DX с регистром AX MOV CX,666h ; Записать в регистр CX число 666h ADD BX.CX ; Сложить содержимое регистра BX с регистром CX Можно исполнить в другом порядке: MOV AX,1234h ; Записать в регистр AX число 1234h MOV CX,666h ; Записать в регистр CX число 666h ADD DX,AX ; Сложить содержимое регистра DX с регистром AX ADD BX.CX ; Сложить содержимое регистра BX с регистром CX Теперь соседние инструкции независимы и могут быть исполнены параллельно. Следовательно, приведенный выше пример может быть исполнен за два такта вместо четырех. Очень неплохой путь повышения производительности, но, к сожалению, очевидно тупиковый: усовершенствовав интеллектуальный "движок", можно найти способ параллельного исполнения четырех команд, но сомнительно, чтобы существовал волшебный способ устранения зависимости между восемью и более командами. RISC в этой ситуации оказались в более выигрышном положении. Ограниченный набор регистров CISC порождал проблемы аналогично следующей: MOV AX,1234h ; Записать в регистр AX число 1234h ADD DX,AX ; Сложить содержимое регистра DX с регистром AX MOV AX,666h ; Записать в регистр CX число 666h ADD BX.AX ; Сложить содержимое регистра BX с регистром AX Теперь уже невозможно одновременно выполнить первую и третью строки, однако этой, казалось бы, на первый взгляд, неразрешимой проблеме быстро было найдено Микропроцессор Pentium Pro Высокая производительность была достигнута в большой степени благодаря улучшению внутреннего параллелизма архитектуры процессора. Прежде всего, это разнесенная архитектура и динамическое исполнение команд. Последнее представляет собой опережающее исполнение команд, предсказание переходов и переупорядочение очереди выполнения инструкций. Кроме того, в Pentium широко используется нехарактерная для RISC технология переименования регистров для устранения ложной зависимости (в RISC просто слишком много регистров, чтобы в этом возникла существенная необходимость или оказалось недостаточно переупорядочения команд). Конвейеров у Pentium Pro два. Однако это еще не означает, что Pentium способен выполнить две любые инструкции параллельно. Исходя из сложности команд CISC и того факта, что каждая инструкция может задействовать произвольное (читай: временами очень большое) число функциональных устройств микропроцессора, их все пришлось бы дублировать. В результате далеко не всякие инструкции выполняются параллельно. Для борьбы с иррегулярными переходами в Pentium был использован значительно более сложный по сравнению с RISC-системами статически-динамический анализатор условия ветвления вместе с детектором вложенных конструкций (например, вложенных циклов). Но даже этот механизм не позволил достичь свыше 80 процентов угадываний. Видно, что у RISC-микропроцессоров параллелизм выражен в большей степени, чем у CISC. Фиксированная (или близкая к ней) длина инструкций облегчила разработку многоконвейерных реализаций. Простые инструкции по отдельности задействовали лишь одно функциональное устройство. Например, типичная CISC-операция: ADD AX, [SI+BX+66h] Необходимо разобрать сложное поле адресации, чтобы понять, что это именно "SI+BX+66h", а не что-то другое; сложить (то есть вычислить этот результат), затем загрузить содержимое требуемой ячейки и, наконец, опять сложить его со значением регистра AX. Следовательно, для выполнения инструкции за один такт требуется два арифметических устройства и один загрузчик. Но и в этом случае все действия должны выполняться последовательно. То есть ВЫЧИСЛЕНИЕ АДРЕСА, ЗАГРУЗКА, ВЫЧИСЛЕНИЕ РЕЗУЛЬТАТА. И никакие действия не могут быть спарены. Хоть умри, но потребуется три такта на выполнение, или хотя бы одно из устройств должно функционировать на удвоенной тактовой частоте. RISC казались более приятным полигоном для проникновения параллельных вычислений в бытовые компьютеры. А в том, что будущее принадлежит параллельным архитектурам, уже никто не сомневался: линейные (последовательные) вычисления наткнулись на непреодолимые на сегодняшнем этапе физические и технические ограничения и к середине девяностых сохранились только там, где производительность была некритична (скажем, микрокалькуляторы, наручные часы, аппаратура определения номера и др.). ВЫБОР ДРУГОГО ПУТИ Производители CISC-архитектур недолго оставались в тупике. Они решили усилить параллелизм не в исполнении команд, а в обработке данных, введя поддержку векторных операций. Именно в этом и заключается широко известная MMX-технология. Однако новая технология не давала никакого выигрыша на старых приложениях - не спасала даже перекомпиляция. Существенно повлиять на быстродействие могло только принципиальное изменение идеологии программирования: переход на векторные операции. Несомненный плюс - явный параллелизм всего в одной инструкции там, где раньше их требовалась сотня. Использование MMX дает до 60 процентов прироста производительности приложений, манипулирующих графикой, звуком или аналогичными вычислениями и обработкой больших массивов чисел. AMD не отстала от конкурентов и активно продвигает на рынок свой вариант реализации MMX - технологию 3DNow!, ориентированную на вычисления, связанные с трехмерной графикой. Однако существовали многие ограничения на внедрение и распространение этих технологий. Прежде всего, векторные вычисления не типичны для платформы PC. Они требуют не столько поддержки со стороны компиляторов (компиляторам что - просто новый набор инструкций), сколько именно используемых программистами алгоритмов и языков. Ни Си, ни Паскаль, ни другие популярные языки не ориентированы на векторные операции. Более того, не ориентированы на них и задачи, решаемые персональным компьютером. Большую часть времени процессор занят не наукоемкими вычислениями, а "работой по хозяйству": обмен с периферией, прорисовка окон, бесконечные вызовы функций и передача многочисленных параметров с постоянным контролем границ последних. Во всех вышеперечисленных операциях операндами выступают именно скаляры, никак не векторы. Конечно, графические приложения ускоряют работу, но не в той степени, как специализированные графические процессоры. В целом польза от MMX оказалась настолько сомнительной, что сегодня только единичные приложения используют расширенный набор команд. Гораздо большего можно было добиться, заставив компилятор располагать инструкции так, чтобы максимально увеличить возможность спаривания и распараллеливания вычислений. Иными словами, помогать процессору в оптимизации. Прежде всего, не использовать сложную адресацию и ограничить себя только командами, которые выполняются за один такт, при этом - не мешая выполнению других. Но не приходим ли мы добровольно к RISC-концепции, вновь возвращаясь к началу на очередном витке прогресса? К тому же правила оптимизации даже у соседних моделей процессоров (например, Pentium 75, Pentium 100, Pentium 166 MMX, Pentium II) отличаются очень и очень. Настолько, что код, оптимизированный под один процессор, может исполняться медленнее неоптимизированного - на другом. Воистину, "мартышкин труд". Это что же, при появлении нового микропроцессора перекомпилировать все программное обеспечение заново? Поставлять покупателю исходные тексты с компилятором? Или пытаться в ущерб производительности найти компромиссный вариант? Причем любое решение было бы надругательством над самой концепцией суперскалярной архитектуры: параллелизм распознает сам процессор, и ему не требуется помощи со стороны компилятора. Вот если бы был волшебный способ не подстраиваться под логику работы процессора, а явно указать ему связи между командами... Именно так и возникла архитектура VLIW. VLIW (процессоры с длинным командным словом) массового языка, ориентированного на параллельные вычисления. Следовательно, если откинуть мысль о разработке нового языка как нереальную, придется по крайней мере вносить новшества в существующие языки. Впрочем, у фирмы Texas Instruments имеется достойный компилятор, который разрабатывался очень длительное время и в настоящий момент близок если не к совершенству, то по крайней мере к товарному состоянию. Однако хороший результат можно получить только при тесном взаимодействии компилятора и программиста, в противном случае производительность сгенерированного кода будет незначительно превосходить традиционную суперскалярную. Это и есть камень преткновения на пути к широкому и быстрому внедрению VLIW-процессоров. Merced будет выполнен по VLIW-архитектуре в духе RISC- машин. Но вспомним, что RISC - это идеализированная архитектура. И поэтому заимствуется не она сама, а лишь часть характерных для нее технологий. Это прежде всего простая адресация и фиксированный размер операндов. Только так можно обеспечить высокоскоростную выборку инструкций для параллельного их исполнения. А компактность кода сегодня уже мало кого волнует. Ведь даже размер кэша первого уровня в некоторых моделях доходит до полутора мегабайт. Это больше, чем когда-то - оперативной памяти! Другой характерной для RISC чертой будет разделение инструкций по категориям: чтения/записи в память и вычислительных операций. Это облегчит распараллеливание вычислений. Разумеется, и набор регистров обещает быть солидным. В том же Merced одних только целочисленных регистров планируется 128! Но, несомненно, есть и типичные CISC-черты: прежде всего, набор команд. Аппаратная сложность процессора уже не преграда, поэтому команд он будет поддерживать столько, на сколько у разработчиков хватит фантазии. Не обойдут стороной и векторные операции, и богатый набор специализированных инструкций наподобие ряда Фурье и других. Впрочем, все же новая архитектура больше наследует от RISC, чем от CISC. И реализуется на базе современных RISC-микропроцессоров. Однако Intel не была бы сама собой, если бы отказалась от совместимости с серией процессоров 80x86. Таким образом, современная реализация VLIW-архитектуры наследует концепции и RISC, и CISC. список литературы. 1. Ир: //ммм. 1п6е1 .ги/сопеп&$/рге$$/1паех. п. 2 ПЕЕр://ммм. 1п%е1. сот/ ЕН/ {па1/спаппе1/герогЕ/раде5 . пт з Еженедельник «Компьютерра» (1998-1999)

Обязательные ограничители скорости. Как они будут работать?

Европейский совет по безопасности на транспорте (ETSC) — некоммерческая организация, базирующаяся в Брюсселе. В результате ее усилий в прошлом году появилось постановление ЕС, согласно которому с января 2022 года большинство новых транспортных средств (легковые автомобили, фургоны, грузовики и автобусы) должны быть оборудованы системой ISA (Intelligent Speed Assist). системы, т.е. что-то вроде "активного ограничителя скорости".Как это работает?

ОтчетыETSC показывают, что в Европейском союзе 35 процентов водителей нарушают ограничения скорости в неосвоенных районах, а половина из них — в населенных пунктах. Эксперты Совета не согласны, является ли это результатом рассеянности или сознательного решения водителей, поэтому идея, принятая чиновниками ЕС, заключается в том, что новые автомобили сами напоминают им об ограничении, действующем на данном участке.

Сегодня многие автомобили, предлагаемые в дилерских центрах, имеют на борту систему распознавания дорожных знаков, которая информирует водителя о заданном ограничении.ISA должна функционировать по-другому. Хотя это не будет физически ограничивать максимальную скорость, но, скорее всего, система будет работать, ограничивая производительность после достижения предела, применимого на данном участке. За информацию об ограничении должны отвечать системы определения местоположения GPS и, в частности, распознавание дорожных знаков.

Мы используем слово "скорее всего" не случайно.Последние рекомендации ETSC для производителей имеют форму… рекомендаций. Несколько месяцев назад исследователям из Университета Лидса было поручено изучить функционирование ISA. Основываясь на опыте тридцати тестировщиков (по 15 мужчин и женщин-водителей), команда под руководством профессора Оливера Карстена подготовила отчет об эффективности отдельных идей. Проверено, в том числе, различные виды «труб», графическая информация или вибрирующая педаль акселератора. Выводы?

Наименее эффективной — и в то же время самой раздражающей — формой «предостережения» от превышения скорости считались всевозможные звуковые оповещения и — именно — вибрирующая педаль акселератора.Однако в обоих случаях речь шла об их «исключительном» использовании. Наиболее благоприятные отзывы тестеров получила система, заключающаяся в ограничении производительности после достижения заданного скоростного режима. Также в данном случае речь шла об «активной» педали акселератора, которая оказывала большее сопротивление после достижения заданного предела.

Картина

Скоро ли компьютер не позволит превысить лимит скорости? / ИНТЕРЬЕРА.PL

Группа исследователей пришла к выводу, что это решение должно быть самым простым для водителей. Проще говоря - если вы хотите нарушить скоростной режим, вам придется гораздо сильнее нажимать на педаль газа, что на практике предотвратит неосознанное нарушение регламента.

Пока неясно, как система ISA будет работать, например, с адаптивным круиз-контролем, который во многих случаях работает в гораздо более широком диапазоне скоростей, чем разрешено местными правилами дорожного движения.

Для автомобилистов это означает, что мы находимся всего в одном шаге от физического ограничения скорости и, объявленных годами, «черных ящиков», записывающих параметры движения. Уже сегодня – в рамках услуги e-call – системы определения местоположения используются во всех новых автомобилях в Европейском Союзе.Это лишь вопрос времени, когда, например, страховщики захотят получать информацию от этого типа устройств, чтобы в случае превышения скорости снять с себя финансовую ответственность за дорожно-транспортные происшествия...

.Квантовые компьютеры - будущее, зачарованное кубитом - Computerworld

Через несколько лет мы будем функционировать в реальности квантовых компьютеров. Над ним работают крупнейшие мировые технологические компании. Сегодня квантовые вычисления — это прерогатива ученых, но постепенно игроки рынка замечают возможности новой эры вычислений.

Когда мы будем использовать квантовые компьютеры? IBM прогнозирует, что через пять лет квантовые вычисления войдут в так называемую мейнстрим и поможет решить проблемы, которые до недавнего времени считались неразрешимыми.Речь идет о решении вычислительных задач, которые будут использовать такие ресурсы, как память, пространство и время. Квантовые компьютеры — один из столпов стратегии развития этой компании — и не только ее. Microsoft также объявила, что ближайшие пять лет — это время для подготовки предложения по включению квантового компьютера в облако Azure. В некоторых странах, например в Китае, разработка квантовых технологий даже включена в государственную программу развития.

Китайцы к 2020 году вложат 10 миллиардов долларов в квантовые вычисления.Это в несколько раз больше, чем вся Европа тратит на подобные мероприятия.

Работа над таким компьютером также ведется компанией Google и рядом других крупных технологических компаний. Это уже не предпосылки, а неопровержимые факты, позволяющие сделать выводы о том, что в ближайшем будущем квантовые вычисления повлияют на нас в большей или меньшей степени. Что именно квантовая технология поможет нам сделать? И кто может извлечь из этого пользу?

См. также:

Квантовые компьютеры.Кубит как единица информации

Что такое квантовый компьютер? В компьютерах, которые мы знаем и используем каждый день, данные хранятся в двоичной системе. Итак, у нас есть единица или ноль. В квантовых компьютерах информация хранится в кубитах (квантовых битах). Kubit — это устройство, отличное от того, к чему мы привыкли, как пользователи классических компьютеров. Отличие от обычного бита в том, что он не имеет фиксированного значения 0 или 1, а по правилам квантовой механики находится в промежуточном состоянии, называемом суперпозицией , между нулем и единицей.Вместо выбора между 1 и 0 существует вероятность находиться в состоянии 0 или 1. Только при измерении кубит может принять одно из этих двух значений.

В известных нам до сих пор интегральных схемах этот двоичный код соответствует двум типам значений напряжения на транзисторах. В квантовой модели вместо двух возможностей появляются сложные связи, называемые запутываниями. Вместо нуля или единицы, , кубит — это и ноль, и единица.Два кубита — это уже четыре запутанных значения (00, 01, 10, 11), три кубита — восемь (000, 001, 010, 100, 101, 110, 011, 111) и так далее. Эти состояния нельзя рассматривать как независимые, и поэтому говорят, что они переплетены друг с другом.

Запутав кубиты, квантовый компьютер может выполнять вычисления по всем значениям одновременно, в отличие от традиционного компьютера, который выполняет операции в определенном порядке — одну за другой.

Это означает, что можно хранить огромное количество информации, а вычислительная мощность квантового компьютера огромна.Этот процесс происходит быстрее скорости света. Это квантовое явление.

Квантовые компьютеры. Расчетная мощность

Петр Бискупски, технический руководитель в Центральной и Восточной Европе в области хранения файлов и объектов в IBM Systems и представитель бренда IBM Q , подчеркивает, что вычислительные возможности квантового компьютера невероятны. Они пересекают границу, за которую не могут выйти классические компьютеры. Они отлично подходят для таких процессов, как умножение, сложение и обработка текста.Однако есть области, где разработанная до сих пор технология беспомощна или время, необходимое для преобразования, несоразмерно достигнутой цели. Квантовые компьютеры могут выполнять вычисления за секунды, на которые у классического компьютера может уйти несколько лет. Эта технология позволит вам быстро находить нужную информацию в огромном объеме данных.

Сегодня это не проблема, но лавинообразный рост данных повлияет на эффективность поиска нужной информации в короткие сроки.В 1992 году мир генерировал 100 ГБ данных в день, в 1997 году — 100 ГБ в час, в 2002 году — 100 ГБ в секунду, а по данным IDC, в 2018 году человечество должно было генерировать 50 000 ГБ данных в секунду. Благодаря квантовым компьютерам можно будет быстро взламывать криптографические ключи. Однако представляется более важным то, что новая технология позволит научному миру проводить самые сложные симуляции. По словам Бискупски, квантовые компьютеры позволят решать вычислительные задачи, которые будут использовать такие ресурсы, как память, пространство и время.

Квантовые компьютеры. Квантовые вычисления в облаке

Ханхи Пайк и Сара Шелдон, ученые из IBM Q Lab, тестируют квантовую систему IBM Q перед помещением в холодильную камеру. Фотография была сделана в исследовательском центре IBM T. J. Watson Research Center в Йорктауне.

Превратят ли квантовые компьютеры современные технологии в забвение? Нет - по нескольким причинам. Прежде всего, квантовая технология имеет физические ограничения. Квантовая обработка началась еще в 1981 году, но до сих пор нет возможности преодолеть барьер, заключающийся в необходимости создания очень специфических условий, минимизирующих уровень ошибок обработки.Квантовые системы должны храниться в изолированной среде при температуре, близкой к абсолютному нулю. Невообразимый рост эффективности оплачивается сложным процессом обеспечения функционирования системы. Только по этой причине трудно представить, что квантовых компьютера могут появиться как технологический элемент на предприятиях.Поэтому работы по использованию квантовой обработки идут в другом направлении — совмещении мощных возможностей квантовых компьютеров с работой классических компьютеров.Это направление деятельности IBM, которая создает гибридную систему на базе облачных вычислений , для обмена квантовой мощностью через облако. Такая модель «кубического облака» кажется оптимальным решением для будущих коммерческих пользователей квантовых технологий.

Как и в случае с любой новой технологией, существуют различные виды "замедления" развития. В данном случае это нехватка квантовых программистов и ограниченное образование в этой области. Кажется, что IBM, создавшая Qiskit Aqua, открытую библиотеку для разработки, предложила хорошее решение в этом отношении, чтобы дать заинтересованным программистам возможность научиться использовать квантовых компьютеров в трех областях — химические вычисления, оптимизация и искусственный интеллект. .Это уже не «игра» с квантовыми технологиями и изучение кубитов, а конкретные действия. Программист, даже не знакомый с квантовыми компьютерами и физикой кубитов, может практически сразу приступить к использованию этих готовых библиотек.

Квантовые компьютеры. Бенефициары

Стратегия IBM состоит в том, чтобы дать «кубичмуру», сделать библиотеки доступными и включить как можно больше объектов в экосистему «Q». Пока что большинство получателей — университеты, где даже студенты, имеющие доступ к облачным технологиям, начинают экспериментировать и создавать алгоритмы.Таких пользователей уже около 80 000. Есть также 80 научных публикаций, в которых точно рассказывается, как алгоритмы могут быть реализованы на IBM Qube. Как указывает Петр Бискупски, IBM участвует в создании сети организаций, университетов и специалистов по квантовым компьютерам по всему миру, прилагая усилия к квантовому образованию.

В Польше такое сотрудничество налажено, например, с Национальным центром квантовой информатики в Сопоте и Институтом теоретической и прикладной информатики Польской академии наук в Гливицах.Такая деятельность с академическими кругами необходима, потому что таким образом вы закладываете фундамент и создаете базу квантовых специалистов.

Вопрос, которого нельзя избежать - кто на этом заработает? Любые инвестиции, в том числе и в знания, должны в какой-то момент начать окупаться. В случае создателей квантовых компьютеров и канала распределения мощности облачных вычислений деньги поступят от продажи кубитов, возможно, также от реализации квантовых решений для шифрования.

Что и кто будет по ту сторону? Работа по коммерциализации технологии уже ведется. Отличная среда, в которой квантовых компьютеров выиграют, — это банковский и финансовый секторы. Деятельность там все еще находится на ранней стадии, потому что количество кубитов, которое доступно сегодня, еще не позволяет, например, идеально смоделировать поведение фондовой биржи (как ценные бумаги будут меняться с течением времени).Однако банковские учреждения уже проявляют интерес к таким проектам — смысл в том, чтобы подготовить модель для полноценного использования технологии, когда она будет достаточно зрелой. Такие структуры, как JP Morgan и Barclays, уже начали сотрудничество с IBM.

Зачем финансистам нужны квантовые технологии? Благодаря ему можно будет оптимизировать инвестиционный портфель, используя, например, гораздо более совершенный процесс моделирования поведения финансового рынка методом Монте-Карло .Банки серьезно относятся к возможностям квантового компьютера в ближайшем будущем. Благодаря высокой вычислительной мощности и возможности многогранного, одновременного моделирования неограниченного количества факторов финансовые учреждения смогут минимизировать инвестиционный риск. В Barclays уже есть внутренняя рабочая группа по квантовым вычислениям, которая интенсивно работает с кубическим облаком IBM.

Другие отрасли экономики также присматриваются к квантовым технологиям и возможностям комплексного анализа.Первые шаги на этом поприще уже сделала компания Daimler, которая вместе с IBM хочет оптимизировать управление движением своих грузовиков, т.е. решить классическую задачу коммивояжера — перемещаться между точками в максимально разумном (читай: самый дешевый) способ.

Еще одним большим бенефициаром квантов является фармацевтическая промышленность. Технология позволит лучше понять химическую структуру лекарств. Уже есть первые достижения в этой области.

Квантовые компьютеры Где мы?

Технологические компании: Microsoft, Google, Intel, Atos, IBM и другие участвуют в гонке с высокими ставками.Скорее всего, это те, кто разрабатывает комплексное решение — компьютер, возможность подключения, библиотеки программирования, образованная среда разработки. Иначе вы не сможете перейти от низкоуровневого понимания и увлечения кубитом к возможности его использования.

.Где мы сегодня? По словам Петра Бискупского, состояние знаний и работы по квантовым технологиям эквивалентно 1950-м годам в классической компьютеризации. Когда в то время строили компьютеры, велись бурные дискуссии о том, должен ли байт быть 7 или 8 бит... Но было с чего начать.

Что такое вредоносное ПО?

Все о вредоносных программах

Знаете ли вы, как медицинское сообщество ежегодно проводит кампании по поощрению вакцинации против гриппа? Это связано с тем, что вспышки гриппа начинают распространяться и заражать людей обычно в определенное время года.

Напротив, для ПК, смартфонов, планшетов и корпоративных сетей нет предсказуемой сезонной инфекции.У них всегда высокий сезон. Однако вместо того, чтобы испытывать озноб и боли в теле, у пользователей может развиться тип машинной болезни, называемый вредоносным ПО.

Вредоносные программы захлестывают нас, как струи воды из пожарного шланга, каждая со своими методами атаки — от скрытых до «тонких», как кувалда. Но если знание — это сила, то в качестве превентивной прививки от инфекции мы предлагаем здесь краткий курс о вредоносном ПО: что это такое, каковы его симптомы, как его обнаружить, как с ним бороться и как избежать его в будущем. .

Что такое вредоносное ПО?

Вредоносное ПО — это широкий термин, охватывающий фрагменты кода и программы, наносящие вред системам.

Враждебное, инвазивное и преднамеренно вредоносное вредоносное ПО предназначено для вторжения, повреждения или деактивации компьютеров, компьютерных систем, сетей, планшетов и мобильных устройств, часто путем частичного контроля над работой устройства. Подобно человеческому гриппу, он мешает функционированию.

Вредоносное ПО предназначено для незаконного заработка. Хотя вредоносное ПО не может физически повредить системное или сетевое оборудование (за одним известным исключением — см. раздел Google Android ниже), оно может украсть, зашифровать или удалить данные, изменить или перехватить основные функции компьютера и шпионить за действиями вашего компьютера без вашего ведома. и принятие.

Как проверить наличие вредоносного ПО?

Присутствие вредоносных программ может проявляться по-разному.Вот несколько предупреждающих признаков того, что в вашей системе может быть вредоносное ПО:

- Ваш компьютер работает медленнее. Вредоносное ПО чаще всего замедляет работу вашей операционной системы, независимо от того, работаете ли вы в Интернете или запускаете локальные приложения.

- Множество раздражающих рекламных объявлений, которые не должны отображаться на вашем экране. Неожиданные всплывающие окна с рекламой — распространенный симптом заражения вредоносным ПО.Обычно они связаны с типом вредоносного ПО, известным как рекламное ПО. К сожалению, обычно всплывающие окна идут в комплекте с другими скрытыми вредоносными программами, несущими другие угрозы. Итак, если вы видите что-то вроде «ПОЗДРАВЛЯЕМ! ВЫ ВЫИГРАЛИ БЕСПЛАТНЫЙ ВИЗИТ К ПРИЗРАКУ!», Не нажимайте на это. Независимо от того, какую бесплатную награду обещает ваша реклама, она будет стоить вам дорого.

- Ваша система часто дает сбой, зависает или отображает синий экран смерти (BSOD), который может возникнуть в системах Windows после возникновения фатальной ошибки.

- Вы заметили загадочную потерю места на диске, и все это, вероятно, из-за вздутого злоумышленника, вредоносного ПО, которое прячется на вашем жестком диске.

- Странный всплеск интернет-активности вашей системы.

- Использование системных ресурсов ненормально велико, и вентилятор вашего ПК начинает работать на полной скорости. Вредоносное ПО поглощает системные ресурсы в фоновом режиме.

- Домашняя страница браузера была изменена без вашего разрешения.Ссылки, по которым вы переходите, также отправляют вас в места, отличные от ожидаемых. Обычно это означает нажатие на такое поле «поздравления» и загрузку нежелательного программного обеспечения. Браузер может быть очень медленным.

- Панели инструментов, расширения или плагины неожиданно появляются в браузере.

- Антивирусная программа дает сбой и не может быть обновлена, система не защищена от вредоносных программ, блокирующих ее.

- Мы имеем дело с до боли очевидной, преднамеренно незамаскированной атакой вредоносного ПО.Так ведет себя знаменитый вымогатель, объявляя, что он установлен, сообщает, что у него есть ваши данные, и требует выкуп за возврат ваших файлов.

- Даже если кажется, что в вашей системе все работает хорошо, не успокаивайтесь, так как отсутствие информации не обязательно является хорошей новостью. Мощные вредоносные программы могут скрываться глубоко внутри вашего компьютера и без лишнего шума и аплодисментов начинать деструктивные действия: взламывать пароли, красть конфиденциальные файлы или использовать ваш компьютер для распространения на другие компьютеры.

Как я могу заразить свое устройство вредоносным ПО?

Рецепт заражения вредоносным ПО состоит из длинного списка ингредиентов. В верхней части списка находятся два наиболее распространенных способа проникновения вредоносных программ в вашу систему — Интернет и электронная почта. У вас практически всегда есть подключение к интернету.