Хеш сумма файла что это

Что такое контрольная сумма и какое имеет значение

Контрольная сумма представляет собой последовательность цифр и букв, используемых для проверки данных на наличие ошибок. Если вы знаете контрольную сумму исходного файла, вы можете использовать служебную программу контрольной суммы, чтобы подтвердить, что ваша копия идентична.

Формирование контрольной суммы файла

Чтобы создать контрольную сумму, следует запустить специальную программу, которая вычислит её, используя соответствующий алгоритм. Типичные алгоритмы, используемые для этого, включают MD5, SHA-1, SHA-256 и SHA-512.

Алгоритм использует криптографическую хеш-функцию, которая принимает входные данные и создает строку (последовательность чисел и букв) фиксированной длины. Входной файл может быть небольшим, например, на 1 МБ, или массивным файлом размером 4 ГБ, но, в любом случае, вы получите контрольную сумму одной длины.

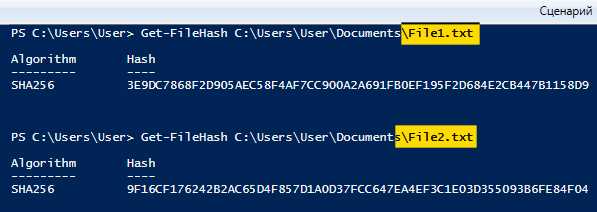

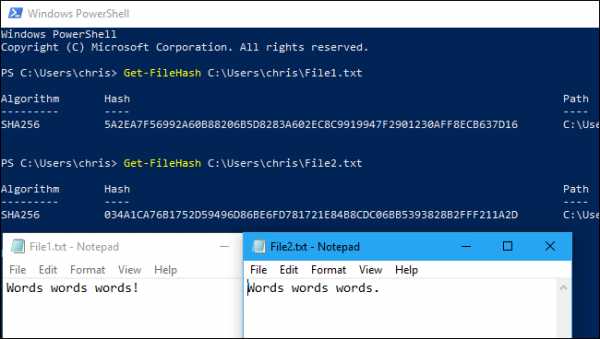

Небольшие изменения в файле дают очень разные контрольные суммы. Например, мы создали два разных текстовых файла, которые почти одинаковы, но второй имеет дополнительный восклицательный знак.

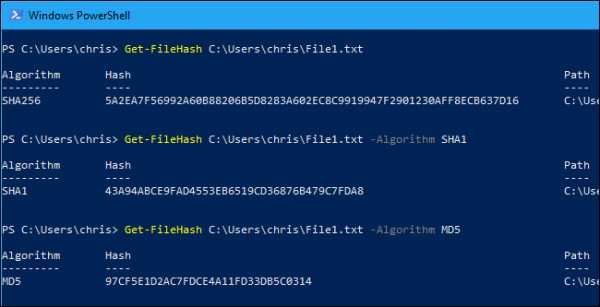

После запуска встроенной утилиты расчета контрольных сумм Windows 10 мы увидели очень разные контрольные суммы. Различие в одном знаке базового файла даёт совершенно другую контрольную сумму.

Когда контрольные суммы полезны

Вы можете использовать контрольные суммы для проверки файлов и других данных на наличие ошибок, возникающих во время передачи или хранения. Например, файл может быть неправильно загружен из-за сетевых проблем или проблемы с жестким диском могут привести к повреждению файла на диске.

Если вы знаете контрольную сумму исходного файла, вы можете запустить проверку с помощью хеширующей утилиты. Если итоговая контрольная сумма совпадает, вы будете знать, что файл идентичен исходному.

Компьютеры используют «метод контрольной суммы» для проверки данных в фоновом режиме, но вы также можете сделать это сами. Например, для дистрибутивов Linux часто указывают контрольные суммы, поэтому вы можете проверить корректность загрузки ISO-образа, прежде чем записывать его на диск или помещать на USB-накопитель. Вы также можете использовать контрольные суммы для проверки целостности любого другого типа файлов, от приложений до документов и носителей. Вам просто нужно знать контрольную сумму исходного файла.

В чем разница между MD5, SHA-1 и SHA-256

Контрольные суммы – это полезный способ убедиться, что файл не имеет ошибки. Если случайная ошибка возникает из-за проблем с загрузкой или проблем с жестким диском, итоговая контрольная сумма будет отличаться, даже если это всего лишь «одна небольшая ошибка».

Однако, эти криптографические хэш-функции не идеальны. Исследователи безопасности обнаружили «изъяны» в функциях MD5 и SHA-1. Они обнаружили два разных файла, которые дают один и тот же результат для хэша MD5 или SHA-1, но отличаются друг от друга.

Это вряд ли произойдёт случайно, но злоумышленник может использовать эту технику для маскировки вредоносного файла. Вот почему вы не стоит полагаться на суммы MD5 или SHA-1 при проверке аутентичности файла.

Пока ещё не было сообщений о компрометации SHA-256, поэтому приложения теперь создают суммы SHA-256 вместо сумм MD5 и сумм SHA-1. SHA-256 – более сильный, более безопасный алгоритм .

Различные алгоритмы контрольной суммы дают разные результаты. Файл будет иметь разные контрольные суммы MD5, SHA-1 и SHA-256. Если вы знаете только сумму MD5 исходного файла, вы должны вычислить хэш MD5 вашей копии, чтобы проверить, соответствует ли она оригиналу.

Как рассчитать контрольные суммы

Если вы знаете контрольную сумму исходного файла и хотите проверить его на своем ПК, – это сделать очень просто. Windows, macOS и Linux имеют встроенные утилиты для генерации контрольных сумм. Вам не нужны сторонние приложения.

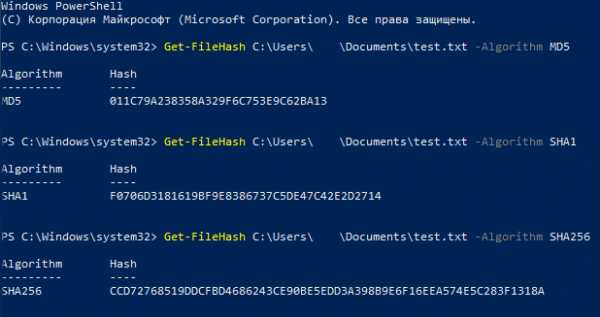

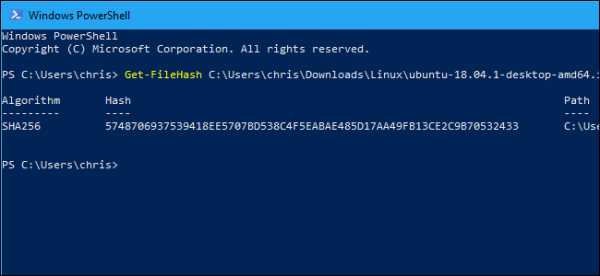

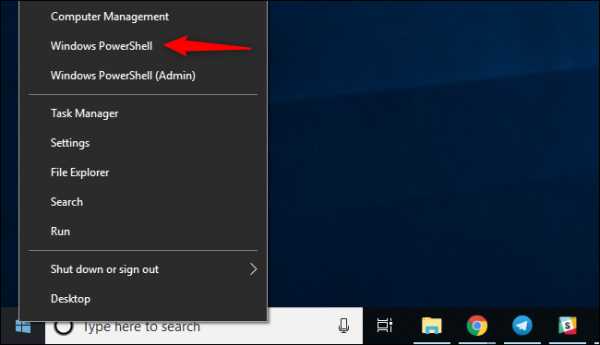

В Windows команда Get-FileHash в PowerShell вычисляет контрольную сумму файла. Чтобы использовать её, сначала откройте PowerShell. В Windows 10 щелкните правой кнопкой мыши кнопку «Пуск» и выберите «Windows PowerShell». Вы также можете запустить его, выполнив поиск в меню «Пуск» для «PowerShell» и щелкнув ярлык «Windows PowerShell».

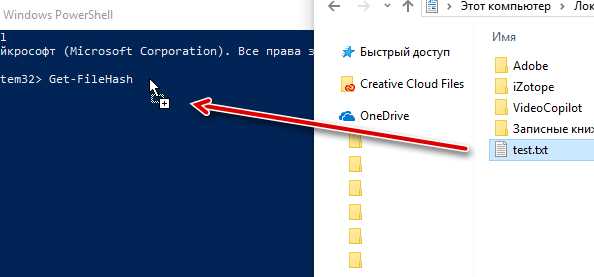

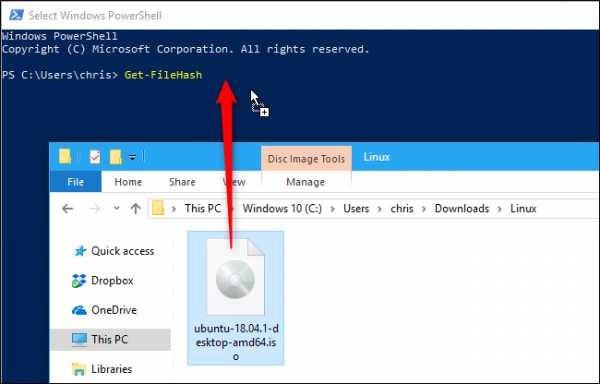

В командной строке введите Get-FileHash, а затем нажмите клавишу пробела.

Введите путь к файлу, для которого вы хотите вычислить контрольную сумму. Или, чтобы упростить задачу, перетащите файл из окна Проводника в окно PowerShell, чтобы автоматически заполнить путь.

Нажмите Enter, чтобы запустить утилиту, и вы увидите хэш SHA-256 для файла. В зависимости от размера файла и скорости вашего компьютера, процесс может занять несколько секунд.

Если вам нужен другой тип контрольной суммы, добавьте соответствующий параметр -Algorithm в конец команды, например:

Get-FileHash C:\path\to\file.iso -Algorithm MD5

Get-FileHash C:\path\to\file.iso -Algorithm SHA1

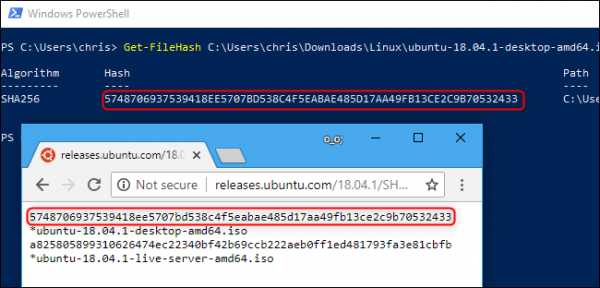

Сравните вычисленную контрольную сумму с исходной. Вам не нужно сверять все цифры, так как в контрольной сумме будет значительная разница, даже если в базовом файле будет изменение только в одном символе.

Если контрольная сумма совпадает, – файлы идентичны. Если нет, есть проблема – возможно, файл поврежден, или вы просто сравниваете два разных файла. Если вы загрузили копию файла, и его контрольная сумма не соответствует ожидаемой, попробуйте загрузить файл снова.

Узнать хеш сумму файла стандартными средствами командная строка

Если у вас возникла задача узнать хеш-сумму файла, а устанавливать какие-либо дополнительные программы для этого не хочется, то это можно сделать стандартными средствами с помощью командной строки.

Нам поможет утилита CertUtil по умолчанию входящая в комплект Windows

Чтобы узнать хеш сумму файла необходимо зайти в командную строку: (клавиши Win+R и набираем cmd, либо «Пуск-Все программы-Стандартные-Командная строка«)

и выполнить команду

certutil -hashfile c:file

где, c:file — путь до файла

По умолчанию утилита считает хеш-сумму с помощью SHA1

Если хотите использовать другой, пожалуйста, доступны MD5 MD4 MD2 SHA512 SHA384 SHA256 SHA1

Например:

Certutil -hashfile c:file MD5

Также можно воспользоваться утилитой FCIV (File Checksum Integrity Verifier utility) эта утилита может не входить по умолчанию в систему. Скачать можно ее с оф.сайта http://support.microsoft.com/ru-ru/kb/841290

Распаковываем и кладем файл fciv.exe для удобства в папку C:windowssystem32

Теперь можно выполнив команду

fciv c:file

узнать хеш-сумму файла, по умолчанию MD5, но также доступен SHA1

fciv -sha1 c:file

Из полезных функций хочется отметить возможность проверить автоматом хеш-суммы всех файлов в папке, а также загрузить их в XML-файл для последующей сверки

Считаем хеш-сумму всех файлов в папке

fciv c:folder

Создаем файл d:hashes.xml, который содержит хеши и пути до файлов всех файлов папки d:Folder

fciv -add d:Folder -r -xml d:hashes.xml

Сверяем хеш суммы файлов по ранее созданному xml файлу

fciv -v -xml d:hashes.xml

Для чего нужна контрольная сумма файла?

Для проверки целостности файлов применяются хэш-суммы, позволяющие путем сравнения отследить изменения или повреждения в файле.

Хэш сумма представляет собой простую последовательность символов, которая должна совпадать у проверяемых объектов. В случае несовпадения контрольных сумм становится понятно, что файл подвергался изменению или повреждению.

Полная идентичность контрольной суммы гарантирует, что файл не был несанкционированным образом изменен посторонним пользователем, а также является подтверждением того, что скачиваемые файлы являются точной копией исходных.

Проведение данной процедуры необходимо для проверки целостности загружаемых файлов, чтобы обезопасить свое устройство и убедиться в том, что злоумышленники их не модифицировали, заразив вирусами. Хэш-функция применяется для файлов любых типов, включая установщики EXE и архивы ZIP.

Хакеры могут взломать интернет-ресурс, на котором размещен файл для скачивания, а затем подменить его на зараженный и изменить контрольные суммы, указанные разработчиком программы.

Для проверки контрольных сумм файлов можно воспользоваться специальными программами. Можно проверить целостность файла онлайн или прибегнуть к использованию встроенного инструмента в командной строке Windows, который называется CertUtil.

Чтобы выполнить проверку по алгоритму MD5, нужно ввести в командную строку следующее:

после чего указать путь к файлу, который необходимо проверить. После этого останется запустить выполнение команды с помощью клавиши Enter.

Это специальный криптографический алгоритм хэширования, состоящий из 32 шестнадцатеричных цифр и букв. Используется во многих файлах и сервисах. Существуют другие подобные алгоритмы, например, SHA.

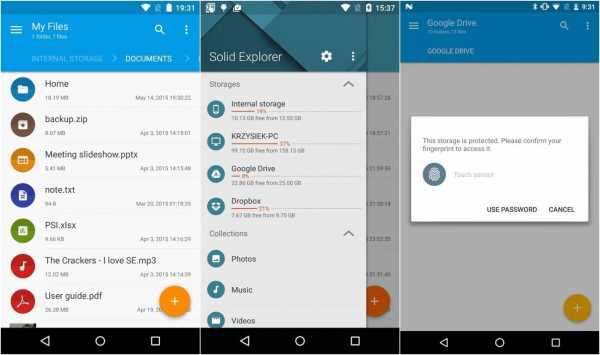

Данная программа предназначена для удобного управления файлами. Этот файловый менеджер имеет расширенный функционал, позволяющий выполнять различные действия с файлами. С его помощью можно обеспечить защиту файлов на основе надежного шифрования с помощью пароля и отпечатка пальца.

Данное приложение поддерживает основные сетевые протоколы и подключение к облачным хранилищам. Также можно получить Root-права для доступа к корневому каталогу. Есть функции группировки файлов по папкам и индексированный поиск.

Процесс установки на Android выглядит следующим образом:

- Зайти в Play Market и вписать в поиск название приложения.

- Запустить загрузку путем нажатия на кнопку «Установить».

- Приступить к настройкам приложения и управлению хранилищем.

Если требуется быстро проверить целостность файла, но нет доступа к специализированному программному обеспечению, можно открыть вкладку «Свойства» двух сверяемых файлов и провести сравнение величины их размера в байтах. Если величины совпадают, то файл, скорее всего, не подвергался внесению каких-либо изменений.

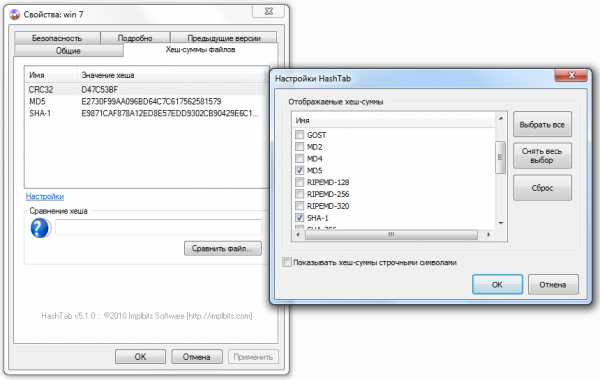

Также можно инсталлировать бесплатную программу Hashtab с официального сайта разработчика. Для этого необходимо выполнить следующие действия:

- Перейти по ссылке и нажать на кнопку Download для начала процесса установки.

- В контекстном меню проводника Windows появится новая вкладка под названием «Хэш-суммы файлов».

- Открыв ее, можно будет посчитать контрольные суммы для выбранного файла.

- В настройках можно будет указать требуемые алгоритмы для проверки целостности файла.

Еще одним способом проверки совпадения хэш-суммы является использование языков веб-программирования для написания специализированного скрипта.

Подводя итоги можно сказать, что проверка хэш-сумм позволяет максимально достоверно определить отсутствие модификаций в проверяемых файлах. Для ее проведения можно прибегнуть к использованию стандартных средств операционной системы Windows или установить стороннюю специализированную программу.

Пожалуйста, опубликуйте свои отзывы по текущей теме материала. За комментарии, лайки, дизлайки, подписки, отклики огромное вам спасибо!

Пожалуйста, оставьте ваши комментарии по текущей теме статьи. Мы очень благодарим вас за ваши комментарии, отклики, лайки, подписки, дизлайки!

АМАнтон Малаховавтор

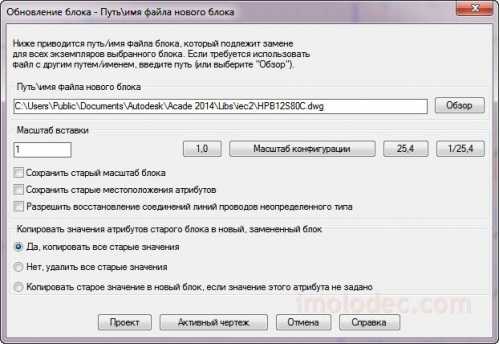

Хеш-суммы в контекстном меню Windows (MD2, MD4, MD5, SHA1, SHA256, SHA384, SHA512)

Иногда нужно вычислить хеш-сумму файла. Значение хеш-суммы может потребоваться для проверки целостности файла, идентификации файла, поиска файла в глобальной сети.

В Windows есть встроенные утилиты для вычисления хеш-суммы, однако пользоваться ими неудобно. Сделаем, чтобы было удобно. Добавим вычисление хеш-сумм в контекстное меню Windows. Поддерживаются алгоритмы: MD2, MD4, MD5, SHA1, SHA256, SHA384, SHA512. Нам не потребуется установка дополнительных программ, только прямые руки.

Я разрабатывал меню для Windows 10. В других версиях меню может заработать, или не заработать.

Результат выглядит так

Зажимаем Shift и кликаем правой кнопкой мыши на файл:

В контекстном меню появляется пункт "Хеш-сумма файла". При наведении отображается список поддерживаемых алгоритмов. Выбираем алгоритм, открывается командная строка с вычисленной хеш-суммой:

Все варианты:

Для больших файлов расчёт хеш-суммы может занимать продолжительное время. Для расчёта используется встроенная в Windows утилита certutil.

Плюсы контекстного меню

- Не требует установки дополнительных программ.

- Установка и удаление одним кликом.

- Запускается для каждого файла отдельно.

- Можно свернуть окно и продолжить работу.

- Из окна командной строки хеш-сумму можно скопировать

- Отображается только для контекстного меню, вызванного с шифтом, не мозолит глаза.

Установка контекстного меню

REG файлы для установки и удаления контекстного меню "internet-lab.ru hash".

Установка контекстного меню

Windows Registry Editor Version 5.00 [HKEY_CLASSES_ROOT\*\shell\internet-lab.ru] "Extended"="" "MUIVerb"="Хеш-сумма файла" "SubCommands"="internet-lab.ru.MD2;internet-lab.ru.MD4;internet-lab.ru.MD5;internet-lab.ru.SHA1;internet-lab.ru.SHA256;internet-lab.ru.SHA384;internet-lab.ru.SHA512;internet-lab.ru.hash.about" "Position"="Top" "Icon"="imageres.dll,275" [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\CommandStore\shell\internet-lab.ru.MD2] @="MD2" [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\CommandStore\shell\internet-lab.ru.MD4] @="MD4" [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\CommandStore\shell\internet-lab.ru.MD5] @="MD5" [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\CommandStore\shell\internet-lab.ru.SHA1] @="SHA1" [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\CommandStore\shell\internet-lab.ru.SHA256] @="SHA256" [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\CommandStore\shell\internet-lab.ru.SHA384] @="SHA384" [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\CommandStore\shell\internet-lab.ru.SHA512] @="SHA512" [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\CommandStore\shell\internet-lab.ru.hash.about] @="О меню" "CommandFlags"=dword:00000020 "Icon"="imageres.dll,76" [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\CommandStore\shell\internet-lab.ru.MD2\command] @="cmd.exe /T:0b /K certutil -hashfile \"%1\" MD2 | findstr ^[0-9a-f]$" [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\CommandStore\shell\internet-lab.ru.MD4\command] @="cmd.exe /T:0b /K certutil -hashfile \"%1\" MD4 | findstr ^[0-9a-f]$" [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\CommandStore\shell\internet-lab.ru.MD5\command] @="cmd.exe /T:0b /K certutil -hashfile \"%1\" MD5 | findstr ^[0-9a-f]$" [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\CommandStore\shell\internet-lab.ru.SHA1\command] @="cmd.exe /T:0b /K certutil -hashfile \"%1\" SHA1 | findstr ^[0-9a-f]$" [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\CommandStore\shell\internet-lab.ru.SHA256\command] @="cmd.exe /T:0b /K certutil -hashfile \"%1\" SHA256 | findstr ^[0-9a-f]$" [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\CommandStore\shell\internet-lab.ru.SHA384\command] @="cmd.exe /T:0b /K certutil -hashfile \"%1\" SHA384 | findstr ^[0-9a-f]$" [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\CommandStore\shell\internet-lab.ru.SHA512\command] @="cmd.exe /T:0b /K certutil -hashfile \"%1\" SHA512 | findstr ^[0-9a-f]$" [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\CommandStore\shell\internet-lab.ru.hash.about\command] @="cmd.exe /T:0b /K echo Контекстное меню для расчёта хеш-суммы файла. Не устанавливает программ, использует встроенные в Windows утилиты. && echo Аналог \"cmd.exe /T:0b /K certutil -hashfile <путь к файлу> <алгоритм> | findstr ^[0-9a-f]$\" && echo Поддерживаемые алгоритмы: MD2, MD4, MD5, SHA1, SHA256, SHA384, SHA512. && echo. && echo Версия: 1.02. Создано в internet-lab.ru." Удаление контекстного меню

Windows Registry Editor Version 5.00 [-HKEY_CLASSES_ROOT\*\shell\internet-lab.ru] [-HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\CommandStore\shell\internet-lab.ru.MD2] [-HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\CommandStore\shell\internet-lab.ru.MD4] [-HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\CommandStore\shell\internet-lab.ru.MD5] [-HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\CommandStore\shell\internet-lab.ru.SHA1] [-HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\CommandStore\shell\internet-lab.ru.SHA256] [-HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\CommandStore\shell\internet-lab.ru.SHA384] [-HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\CommandStore\shell\internet-lab.ru.SHA512] Скачать REG для установки контекстного меню "internet-lab.ru hash":

internet-lab.ru hash install.reg

Скачать REG для удаления контекстного меню "internet-lab.ru hash":

internet-lab.ru hash uninstall.reg

Что такое контрольная сумма (и почему это должно вас волновать)?

Контрольная сумма - это последовательность цифр и букв, используемая для проверки данных на наличие ошибок. Если вам известна контрольная сумма исходного файла, вы можете использовать утилиту контрольной суммы, чтобы убедиться, что ваша копия идентична.

Объяснение контрольных сумм

Чтобы получить контрольную сумму, вы запускаете программу, которая пропускает этот файл через алгоритм . Типичные алгоритмы, используемые для этого, включают MD5, SHA-1, SHA-256 и SHA-512.

Алгоритм использует криптографическую хеш-функцию, которая принимает входные данные и создает строку (последовательность цифр и букв) фиксированной длины. Входной файл может быть небольшим файлом размером 1 МБ или большим файлом размером 4 ГБ, но в любом случае вы получите контрольную сумму такой же длины. Контрольные суммы также могут называться «хешами».

Небольшие изменения в файле приводят к очень иному виду контрольных сумм. Например, мы создали два разных текстовых файла, которые почти одинаковы, но в одном есть восклицательный знак, а в другом - точка. После запуска на них встроенной утилиты контрольной суммы Windows 10 мы увидели очень разные контрольные суммы. Разница в один символ в базовом файле дает совершенно другую контрольную сумму.

Когда контрольные суммы полезны

Вы можете использовать контрольные суммы для проверки файлов и других данных на наличие ошибок, возникающих во время передачи или хранения. Например, файл мог быть неправильно загружен из-за проблем с сетью или проблемы с жестким диском могли вызвать повреждение файла на диске.

Если вы знаете контрольную сумму исходного файла, вы можете запустить для нее контрольную сумму или хеш-утилиту. Если полученная контрольная сумма совпадает, вы знаете, что файл у вас идентичен.

Компьютеры используют методы контрольной суммы для проверки данных на наличие проблем в фоновом режиме, но вы также можете сделать это самостоятельно. Например, Дистрибутивы Linux часто предоставляют контрольные суммы чтобы вы могли проверить, правильно ли загружен ISO-образ Linux, прежде чем записывать его на диск или положить его на USB-накопитель . Вы также можете использовать контрольные суммы для проверки целостности любого другого типа файла, от приложений до документов и носителей. Вам просто нужно знать контрольную сумму исходного файла.

В чем разница между суммами MD5, SHA-1 и SHA-256?

Контрольные суммы - это полезный способ убедиться, что файл не содержит ошибок. Если случайная ошибка возникает из-за проблем с загрузкой или проблем с жестким диском, результирующая контрольная сумма будет другой, даже если это небольшая ошибка.

Однако эти криптографические хеш-функции несовершенны. Исследователи безопасности обнаружили « столкновения ”С Смоки а также SHA-1 функции. Другими словами, они обнаружили два разных файла, которые производят один и тот же хэш MD5 или SHA-1, но разные.

Это вряд ли произойдет случайно, но злоумышленник может использовать эту технику, чтобы замаскировать вредоносный файл под законный файл. Вот почему не следует полагаться на суммы MD5 или SHA-1 для проверки подлинности файла - только для проверки на наличие повреждений.

Сообщений о конфликте SHA-256 пока не поступало, поэтому приложения теперь создают суммы SHA-256 вместо сумм MD5 и SHA-1. SHA-256 - более сильный и безопасный алгоритм.

Различные алгоритмы контрольной суммы дают разные результаты. Файл будет иметь разные контрольные суммы MD5, SHA-1 и SHA – 256. Если вам известна только сумма MD5 исходного файла, необходимо вычислить сумму MD5 своей копии, чтобы проверить, совпадает ли она.

СВЯЗАННЫЕ С: Что такое SHAttered? Разъяснение коллизионных атак SHA-1

Как рассчитать контрольные суммы

Если вы знаете контрольную сумму исходного файла и хотите проверить ее на своем компьютере, вы можете это легко сделать. Windows, macOS и Linux имеют встроенные утилиты для генерации контрольных сумм . Вам не нужны сторонние утилиты.

СВЯЗАННЫЕ С: Что такое хэши MD5, SHA-1 и SHA-256 и как их проверить?

В Windows PowerShell Get-FileHash команда вычисляет контрольную сумму файла. Чтобы использовать его, сначала откройте PowerShell. В Windows 10 щелкните правой кнопкой мыши кнопку «Пуск» и выберите «Windows PowerShell». Вы также можете запустить его, выполнив поиск в меню «Пуск» по запросу «PowerShell» и щелкнув ярлык «Windows PowerShell».

Обновить: Get-FileHash входит в состав Windows 10. Но в Windows 7 вам придется установить обновление PowerShell 4.0 чтобы получить это.

В командной строке введите Get-FileHash а затем нажмите пробел.

Введите путь к файлу, для которого нужно вычислить контрольную сумму. Или, чтобы упростить задачу, перетащите файл из окна проводника в окно PowerShell, чтобы автоматически указать путь к нему.

Нажмите Enter, чтобы запустить команду, и вы увидите хэш SHA-256 для файла. В зависимости от размера файла и скорости хранения на вашем компьютере процесс может занять несколько секунд.

Если вам нужен другой тип контрольной суммы, добавьте соответствующий -Алгоритм параметр в конец команды, например:

Get-FileHash C: \ путь \ к \ file.iso -Algorithm MD5

Get-FileHash C: \ путь \ к \ file.iso -Алгоритм SHA1

Сравните рассчитанную контрольную сумму с исходной. Не нужно смотреть слишком внимательно, так как будет огромная разница в контрольной сумме, даже если разница в основном файле будет незначительной.

Если контрольная сумма совпадает, файлы идентичны. Если нет, значит проблема - возможно, файл поврежден или вы просто сравниваете два разных файла. Если вы скачали копию файла и ее контрольная сумма не соответствует ожидаемой, попробуйте загрузить файл еще раз.

Проверка хеш-сумм: определение.

Многие пользователи компьютеров со временем, при более детальном знакомстве, задаются вопросом по поводу хеш-сумм. Их еще называют контрольными суммами. Что же это такое? Для чего нужно? Каким образом вычисляются эти самые суммы?

Определение

Контрольной суммой называется определенное значение, которое рассчитано для данных при помощи специальных алгоритмов. Предназначение хеш-сумм – проверка целостности данных при их передаче. Самые распространенные алгоритмы для расчета – MD5, CRC32 и SHA-1. Контрольные суммы также можно использовать для сравнения наборов данных на неэквивалентность, что применимо для обнаружения вирусов на компьютере.

Популярность использование этого метода получило из-за того, что проверка легко реализуется в цифровом оборудовании, работающем с двоичной системой исчисления. Она без проблем анализируется и отлично подходит для поиска ошибок, которые вызваны наличием шума в информационных каналах.

Алгоритмы для проверки

Алгоритм MD5 используется не только для того, чтобы проверять целостность данных, но и дает возможность получить достаточно надежный идентификатор, который часто используется в тех случаях, когда на компьютере отыскиваются одинаковые файлы. Таким образом, происходит сравнение не содержимого, а их хеш-сумм.

Алгоритм CRC32 применяется в работе архивирующих программ. Расшифровывается он как «циклический избыточный код».

Алгоритм SHA-1 нашел применение при проверке целостности данных, которые загружаются при помощи программы BitTorrent.

Пример

К примеру, пользователь хочет установить операционную систему или игру на свой компьютер. Он скачивает образ и хочет удостовериться в том, что целостность файла в порядке и при передаче ничего не потеряно. Самый простой способ для этого – сравнение хеш-сумм загруженного файла и предоставленного автором. Если они полностью совпадают, то образ не содержит ошибок. Ну а если хеш-суммы файлов отличаются, нужно перекачивать заново, так как произошел какой-то сбой.

Данная элементарная процедура служит профилактической мерой от некорректной работы, зависаний. Выполняя ее, можно быть уверенным, что установка операционной системы, программы или игры будет правильной.

Далее будут описаны утилиты, отлично справляющиеся с вычислением и проверкой контрольных сумм данных.

Программа HashTab: проверка хеш-суммы

Данная утилита является плагином, который интегрируется в операционную систему и используется в моменты надобности. Ее можно загрузить с официального сайта совершенно бесплатно в виде установочного файла. Инсталляция программы интуитивно понятна.

После установки в свойствах каждого файла будет присутствовать новая дополнительная вкладка для вычисления контрольной суммы. По умолчанию они будут вычисляться по тем самым трем алгоритмам, описанным выше.

Как проверить хеш-суммы? Для этого в поле «Сравнение» нужно вставить сумму, которая указана автором. Если скачанный файл успешно прошел проверку на подлинность, появится зеленая галочка. В противном же случае пользователь увидит красный крестик. В таком случае рекомендуется скачать файл заново.

Настройки на вкладке «Хеш-суммы файлов» можно поменять, если нажать на соответствующий пункт. Откроется окно параметров, где есть возможность выставить отображение нужных контрольных сумм для проверки и вычисления. Для того чтобы все было наглядным, рекомендуется отметить галочкой чекбокс, позволяющий показывать контрольные суммы строчными символами.

Таким образом, работать с данной программой очень просто. С ней сможет разобраться даже малоопытный пользователь.

Программа MD5 File Checker

Эта утилита также загружается с официального сайта, но установки она не требует. Нужно лишь запустить ее. Она использует для проверки одноименный алгоритм. При скачивании файла нужно скопировать в буфер обмена хеш-сумму оригинала, а затем вставить ее в поле для проверки. Следующий шаг – выбор файла, который пользователь желает протестировать на целостность. После нажатия на кнопку «Проверить» будет получено сообщение с результатом работы, где будет сказано, совпадает ли контрольная сумма файлов или файл поврежден и соответствия нет.

Дополнительной возможностью утилиты является расчет суммы по алгоритму MD5 для любого файла на компьютере.

Вывод

Итак, было рассмотрено понятие «контрольной суммы». Стало ясно, для чего она используется. Для рядового пользователя это легкий вариант для того, чтобы проверить файл на целостность и соответствие оригиналу. Были описаны полезные утилиты для вычисления и сравнения хеш-сумм. Первая способна сравнивать различные суммы, а вторая только по одному алгоритму, но зато не требует инсталляции, что актуально при отсутствии прав администратора.

Если собираетесь установить операционную систему либо любой другой программный продукт, рекомендуется обязательно проверять хеш-суммы после загрузки всех установочных файлов. Это сэкономит много времени и, что важнее, нервов.

Что такое контрольная сумма и как вы ее используете? (Инструкции для Windows и Mac)

Контрольная сумма - это строка цифр и букв, которая используется для «проверки», были ли изменены данные или файл во время хранения или передачи. Контрольные суммы часто сопровождают программное обеспечение, загруженное из Интернета, чтобы пользователи могли убедиться, что файл или файлы не были изменены при передаче. Если контрольная сумма от поставщика программного обеспечения совпадает с контрольной суммой загруженных файлов установки на вашем компьютере, то никаких ошибок или изменений не было. Если контрольные суммы не совпадают, загрузка может быть повреждена или взломана хакерами.

В этой статье объясняется, как использовать контрольные суммы для проверки файлов как на Mac, так и на ПК. Сначала мы объясним, как использовать контрольную сумму, а затем более подробно расскажем о том, как она работает..

Для демонстрации мы загрузим VLC Media Player, бесплатную программу с открытым исходным кодом, которая поставляется с контрольной суммой..

Как использовать контрольную сумму в Windows

Существует множество инструментов и утилит для проверки контрольных сумм в Windows, но мы будем использовать встроенные инструменты, которые поставляются с Windows 7, Windows 8 и Windows 10.

Начните с загрузки файла, который вы хотите проверить, как обычно. Помните, что если это сжатый (заархивированный) файл, вы должны запустить контрольную сумму для сжатой папки перед извлечением содержимого.

Веб-сайт VLC позволяет просто щелкнуть ссылку, чтобы просмотреть контрольную сумму прямо на странице загрузки. Другие поставщики программного обеспечения могут потребовать, чтобы вы загрузили контрольную сумму в текстовом файле, и в этом случае вы можете открыть ее с помощью Блокнота или аналогичного текстового редактора..

Контрольная сумма представляет собой длинную строку, казалось бы, случайных чисел и букв. Как только вы увидите это, выполните следующие действия:

- открыто Командная строка удерживая Ключ Windows и нажав 'Р'. Тип "CMD”В текстовое поле и нажмите Войти.

- Перейдите в папку, где находится ваш файл. Если вы используете настройки по умолчанию, эта команда должна работать: CD Загрузки

- Введите следующую команду, заменив [FILENAME] файлом, который вы хотите проверить, включая его расширение, и [HASH] алгоритмом хеширования, указанным поставщиком программного обеспечения. В этом случае страница загрузки VLC сообщает, что алгоритм хэширования - SHA256.certutil -hashfile [FILENAME] [HASH]

- Нажмите Войти генерировать контрольную сумму. Сравните контрольную сумму от поставщика программного обеспечения с той, которую вы только что создали.

Если две контрольные суммы совпадают, вы можете идти. Файл не был поврежден или изменен по сравнению с оригинальной версией.

Если контрольные суммы не совпадают, возникла проблема. Возможно, он не загружен должным образом, или хакер мог похитить ваше соединение, чтобы заставить вас загрузить поврежденный файл с вредоносного сервера. Модифицированная версия может содержать вредоносное ПО или другие недостатки. Мы не рекомендуем устанавливать программное обеспечение, которое не имеет проверенной контрольной суммы..

Команда certutil в Windows может использовать следующие алгоритмы хеширования для генерации контрольной суммы:

- MD2

- MD4

- MD5

- SHA1

- SHA256

- SHA384

- SHA512

Как использовать контрольную сумму в Mac OS

Вы можете проверить контрольную сумму на Mac, используя встроенные функции в терминале. Начните с загрузки файла, который вы хотите проверить вместе с контрольной суммой от поставщика. Опять же, мы будем использовать VLC Media Player в качестве примера.

Когда вы загружаете VLC, контрольную сумму можно просмотреть прямо на странице загрузки, но некоторые программы могут потребовать, чтобы вы загрузили контрольную сумму в отдельном текстовом файле. Вы можете открыть такой файл в TextEdit, чтобы просмотреть контрольную сумму..

С контрольной суммой поставщика программного обеспечения в руке, следуйте этим инструкциям:

- Откройте терминал, нажав значок увеличительного стекла в правом верхнем углу, в поисках «Терминал«И нажав на первый результат.

- Предполагая, что вы загрузили файл, вы хотите, чтобы проверить по умолчанию Загрузки перейдите в эту папку, используя компакт диск Команда в Терминале: CD Загрузки

- Команда для создания контрольной суммы варьируется в зависимости от алгоритма хеширования. В данном случае это SHA256. Введите в терминал следующую команду: shasum -a 256 vlc-3.0.6.dmg

.

- Контрольная сумма появится на следующей строке терминала. Сравните ее с контрольной суммой, сгенерированной поставщиком программного обеспечения, и убедитесь, что она совпадает.

Если две контрольные суммы совпадают, то файл не был поврежден или изменен по сравнению с исходной версией, и вы можете приступить к работе..

Если контрольные суммы не совпадают, не устанавливайте их. Возможно, он не загружен должным образом или соединение было взломано, чтобы заставить вас загрузить вредоносный файл. Мы не рекомендуем устанавливать программное обеспечение, которое не имеет проверенной контрольной суммы..

Если вы используете алгоритм хэширования, отличный от SHA256 на Mac, вот команды, которые вам понадобятся, заменив [имя файла] именем файла, который вы хотите проверить:

- MD5: md5 [имя файла]

- SHA1: shasum -a 1 [имя файла]

- SHA256: shasum -a 256 [имя файла]

- SHA384: shasum -a 384 [имя файла]

- SHA512: shasum -a 512 [имя файла]

Мы рекомендуем использовать SHA256 или выше, когда это возможно. MD5 и SHA1 устарели и не являются безопасными.

Как работают контрольные суммы

Хеширование - это односторонняя функция шифрования, которая принимает данные любого размера и выводит значение фиксированного размера. Например, алгоритм хеширования SHA256, использованный выше, дает последовательность из 64 букв и цифр, известную как «хеш». Независимо от того, является ли ввод текстовым файлом с одним предложением или всей операционной системой, длина вывода всегда будет 64 символа. Хеш будет одинаковым каждый раз, пока данные, введенные в алгоритм хеширования, остаются постоянными.

При загрузке программного обеспечения в качестве контрольной суммы используется хеш-значение. Хеширование также используется компаниями для проверки паролей пользователей без сохранения пароля в виде простого текста на сервере. В системах электронной почты, которые используют цифровые подписи, хеширование используется для гарантии того, что электронные письма не были изменены при передаче, где значение хеш-функции называется «дайджестом сообщения» вместо контрольной суммы.

Контрольные суммы являются неотъемлемой частью протокола IP, базовой технологии, которая обеспечивает доступ в Интернет. Когда данные передаются через Интернет в IP-пакетах, контрольные суммы используются, чтобы убедиться, что эти пакеты не были изменены. В отличие от загрузки программного обеспечения, эти протоколы автоматизируют процесс проверки без необходимости ввода данных пользователем. Узнайте больше о протоколах TCP / IP и UDP / IP здесь, чтобы узнать больше.

Если хотя бы один бит данных или кода будет изменен в исходных данных, то хеш-значение, контрольная сумма или дайджест сообщения будут существенно отличаться. Поэтому, если часть загруженного программного обеспечения содержит какие-либо ошибки или модификации, которые отличают его от того, что официально опубликовал поставщик программного обеспечения, то значения хеш-функции, контрольные суммы или дайджесты сообщений не будут совпадать.

Подробнее: Шифрование, хеширование, соление - какая разница?

Sorry! The Author has not filled his profile.

Как рассчитать хэш файла или создать собственный хэш на Android

Если у вас откуда-то есть файл и вам нужно использовать его для выполнения каких-то задач, рекомендуется проверить подлинность файла. Когда дело доходит до проверки подлинности файла, нет лучшего метода, чем сравнение хэша полученного файла с хэшем исходного файла или того, который отправил вам отправитель. Если вы используете компьютер, есть несколько отличных способов вычислить хэш файла, с использованием HashTab — лучший, но вы даже можете проверить или вычислить хэш файла прямо на своем Android-смартфоне.

Телефоны Androidне имеют встроенной функции вычисления хэша файлов, но это можно сделать с помощью одного из миллионов загружаемых приложений из Google Play Store. Итак, если вы получили электронное письмо от кого-то или загрузили файл прямо на свой смартфон, вы можете вычислить хэш прямо на своем смартфоне и проверить подлинность файла. В дополнение к вычислению хэша, вы даже можете сравнить его с хэшем исходного файла, чтобы убедиться, что вас не обманули из-за дубликата файла или какой-то плохой парень изменил содержимое по пути, но шансы на это меньше.

Примечание : Вы можете вычислить контрольную сумму файла в Windows или контрольную сумму в системе Linux.

Начнем с того, что вы можете легко вычислить хэш файла с помощью небольшого минималистского приложения на вашем смартфоне.

Вычислить хэш (контрольную сумму) файла на Android

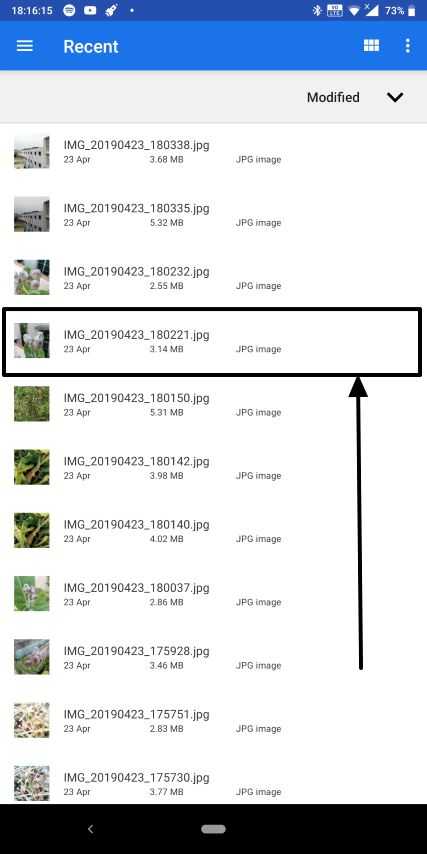

Необходимые действия

Шаг 1. Загрузите и установите Hash Checker на свое устройство Android из магазина Google Play.

Шаг 2: После завершения загрузки откройте приложение. В приложении нет назойливой рекламы и встроенных покупок. Просто откройте приложение, и вы получите минимальный пользовательский интерфейс для вычисления или сравнения хэшей файлов.

Шаг 3: Просто коснитесь 'От' начать работу с приложением, затем 'Файл' чтобы вычислить хэш уже существующего файла.

Шаг 4: Теперь выберите файл из локального хранилища или облака, коснувшись его.Откроется файловый менеджер по умолчанию на вашем Android. Вы можете переключиться на другой, если хотите.

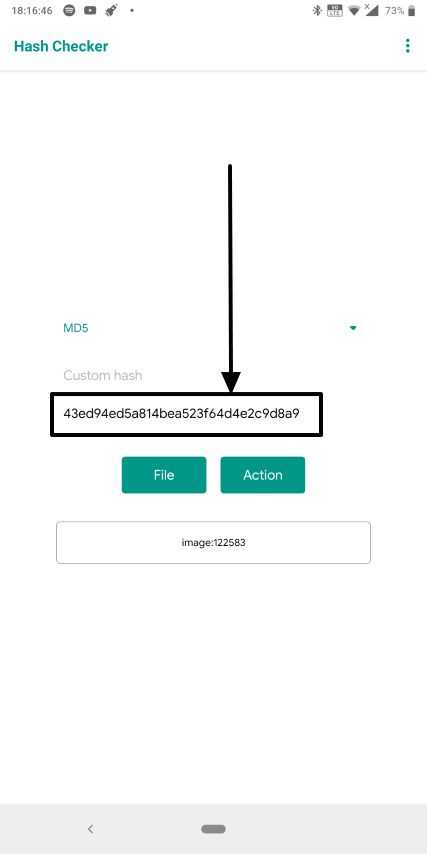

Шаг 5: Как только файл станет доступен в приложении Hash Checker, нажмите «Действие» , а затем кнопку «Создать» .

Шаг 6: Рассчитано Контрольная сумма MD5 Хэш выбранного файла будет перед вами вместе с именем файла.

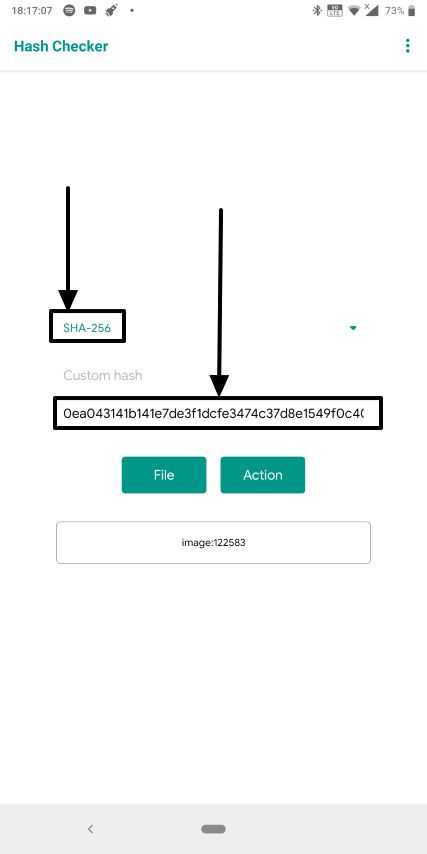

Шаг 7: Просто нажмите на раскрывающийся значок , соответствующий MD5, чтобы выбрать любой другой алгоритм хэширования для вычисления хэша с помощью этого алгоритма.В Hash Checker вы можете рассчитать контрольную сумму файла с хешем SHA-1, SHA-224, SHA-256, SHA-384, SHA-512 и MD5 .

Шаг 8: При выборе SHA-256 или любого другого хэш-алгоритма вычисленный хэш снова будет перед вами. Сейчас я выбрал алгоритм SHA-256 для вычисления хэша.

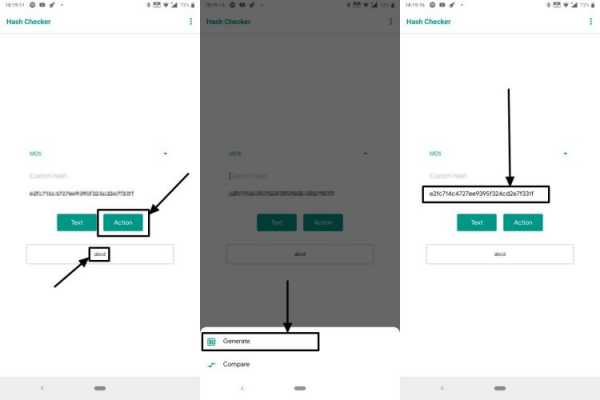

Шаг 9: Если у вас есть хэш исходного файла, просто введите его в поле « Custom Hash » в верхней части того места, где отображается рассчитанный хэш.Затем нажмите «Действие» , а затем «Сравнить» .

Шаг 10: Если вычисленный хеш совпадает с хэшем исходного файла, 'Match! 'Будет отображаться. Просто коснитесь «ОК» , чтобы заново начать вычисление значения хеш-функции.

90 100

Шаг 11: На случай, если хэши не совпадают, убедитесь, что вычисленный хэш и хэш исходного файла вычисляются с использованием одного и того же алгоритма.Если он по-прежнему не подходит, должно быть что-то не так.

Шаг 12: Вот и все. Вы даже можете рассчитать сокращение любого введенного текста, нажав «От» или «Файл» , а затем «Текст» .

Шаг 13: Введите текст, и нажмите «Действие» , а затем «Создать» , чтобы найти аббревиатуру введенного текста.

Проверка хэша набранного текста может быть очень полезна, если вы хотите проверить, что содержание введенного текста, письма или сообщения не изменилось, даже малейшим, с момента его создания, без необходимости читать весь текст целиком очередной раз.

Hach Checker — лучшее приложение для хеш-калькуляции на устройствах Android без каких-либо драм. Просто добавьте файл или введите текст для расчета хэша. Это так просто.

С помощью Hash Checker вы можете рассчитать хэш файлов, используя большинство основных алгоритмов хеширования.

Hash Checker занимает около 4 МБ места на вашем смартфоне, но отлично справляется с проверкой подлинности файлов, с которыми вы сталкиваетесь, самым простым способом.

Надеюсь, информация была вам полезна.У вас есть вопросы о приложении или есть что сказать? Не стесняйтесь комментировать то же самое ниже.

Другие полезные ресурсы:

.SHA-256 или MD5 для проверки целостности файла

Я знаю, что MD5 предпочитает SHA-256 для обеспечения безопасности и т. д., но если мне нужно использовать этот метод только для проверки целостности файла (т. е. он не имеет ничего общего с шифрованием паролей и т. д.), есть ли какое-либо преимущество в использовании ША-256?

Поскольку MD5 — 128-битный, а SHA-256 — 256-битный (поэтому вдвое больше)...

-

Будет ли шифрование занимать вдвое больше времени?

-

Там, где время не имеет значения, как в программе резервного копирования, и все, что нужно для целостности файлов, может ли кто-нибудь возразить против MD5 в пользу другого алгоритма или даже предложить другую технику?

-

Создает ли использование MD5 контрольную сумму?

7 ответов

И SHA256, и MDA5 являются алгоритмами хеширования.Они берут свой ввод, в данном случае файл, и печатают 256/128-битное число. Это число является контрольной суммой. Шифрование отсутствует, так как бесконечное количество входных данных может привести к одному и тому же значению хеш-функции, хотя в действительности коллизии случаются редко.

Согласно этому ответу,SHA256 вычисляется немного дольше, чем MD5.

Навскидку, я бы сказал, что MD5, вероятно, подойдет для того, что вам нужно.

51

Автор: dandan78, 23 мая 2017 г. 14:10:38до 1): Да, на большинстве процессоров SHA-256 он примерно на 40% быстрее, чем MD5.

спо 2): В этом случае я бы выступил за другой алгоритм, чем MD5. Я бы определенно предпочел алгоритм, который считается безопасным. Однако это больше чувство. Случаи, в которых значение будет построено, а не реалистично, например, если ваша система резервного копирования сталкивается с примером атаки на основе сертификата MD5, у вас, вероятно, в этом примере есть два файла с разными данными, но идентичными контрольными суммами MD5. В других случаях это не имеет значения, так как контрольные суммы MD5 имеют коллизию (= одинаковые контрольные суммы для разных данных) практически только тогда, когда они спровоцированы намеренно.Я не являюсь экспертом в различных алгоритмах хеширования (генерации контрольных сумм), поэтому не могу предложить какой-либо другой алгоритм. Следовательно, эта часть вопроса остается открытой. Рекомендуется прочитать файл криптографической хеш-функции или идентификатор данных {[4]} в Википедии. Также далее на этой странице список алгоритмов криптографического хеширования.

спо 3): MD5 — это алгоритм вычисления контрольных сумм. Контрольная сумма, рассчитанная с использованием этого алгоритма, называется контрольной суммой MD5.

Кажется, что каждый ответ подразумевает, что вам нужно использовать безопасные хэши для выполнения работы, но все они настроены на то, чтобы заставить злоумышленника с полным перебором иметь большую вычислительную мощность, и в зависимости от ваших потребностей это может быть не самое лучшее решение.

Существуют алгоритмы, специально разработанные для быстрого хеширования файлов для проверки целостности и сравнения ( бормотание , XXhash ...). Очевидно, что они разрабатывались без учета требований безопасности, поскольку они не соответствуют требованиям безопасного алгоритма хеширования (то есть случайности), но имеют низкий коэффициент коллизий для больших сообщений. Эти функции делают их идеальными, если вам нужна не безопасность, а скорость.

Примеры этого алгоритма и сравнение можно найти в этом превосходном ответе: Какой алгоритм хэширования лучше всего подходит для уникальности и скорости?.

Например, на нашем сайте вопросов и ответов мы используем murmur3 для хеширования изображений, загруженных пользователями, поэтому мы сохраняем их только один раз, даже если пользователи отправляют одно и то же изображение в нескольких ответах.

- нет, он менее быстрый, но не настолько медленный

- Для программы резервного копирования может потребоваться что-то еще более быстрое, чем MD5

Вы также можете без проблем использовать что-то менее безопасное, чем MD5. Если никто не пытается взломать целостность файлов, это тоже безопасно.

Базовый алгоритм MD5 больше не считается безопасным, поэтому, хотя md5sum хорошо подходит для идентификации известных файлов в ситуациях, не связанных с безопасностью, на него не следует полагаться, если есть вероятность того, что файлы были преднамеренно и злонамеренно изменены.В последнем случае рекомендуется использовать более новый хэш-инструмент, такой как sha256sum.

Таким образом, если вы просто хотите проверить файл на наличие повреждений или различий между файлами, когда источник файла является надежным, MD5 должно быть достаточно. Если вы хотите проверить целостность файла, поступающего из ненадежного источника или из надежного источника по незашифрованному соединению, MD5 недостаточно.

Другой комментатор заметил, что Ubuntu и другие системы используют контрольные суммы MD5.Ubuntu портирована на PGP и SHA256 в дополнение к MD5, но документацию по более сильным стратегиям проверки найти сложнее. Для получения дополнительной информации посетите страницу HowToSHA256SUM.

6

Автор: jsears, 06.07.2015 02:15:29Технически подтверждено, что MD5 быстрее, чем SHA256, поэтому для повышения производительности будет достаточно только проверки целостности файла.

Вы можете проверить следующие ресурсы:

4

Автор: SaidbakR, 03.01.2013 14:30:09- да, на большинстве процессоров SHA-256 в два-три раза медленнее, чем MD5, хотя в основном не из-за более длинного хэша.См. другие ответы здесь на этот вопрос о переполнении стека.

- Вот запасной сценарий, в котором MD5 не подходит:

- Ваша программа резервного копирования хэширует каждый файл. Затем он сохраняет данные КАЖДОГО файла по его хешу, поэтому, если вы создаете резервную копию одного и того же файла дважды, вы получите только одну копию.

- Злоумышленник может создать резервную копию файлов, которые он контролирует.

- злоумышленник знает хэш MD5 файла, из которого он хочет удалить поддерживать.

- , злоумышленник может использовать известные слабые места MD5 для создания нового файл с тем же хэшем, что и удаляемый файл. Когда этот файл резервная копия, он перезапишет удаляемый файл, и этот файл будет заархивирован данные будут потеряны.

- Эта система резервного копирования может быть немного усилена (и более эффективна). не заменяя файлы, с которыми хеш столкнулся ранее, но то злоумышленник может предотвратить доступ к целевому файлу с известным хешем. себя через упреждающие резервные копии специально созданного фиктивного Файл с тем же Хашемом.

- конечно большинство систем, бэкап и прочее, не встречаются условия, необходимые для того, чтобы эта атака была практической, но я хотел чтобы привести пример ситуации, когда SHA-256 был бы лучше MD5. Будет ли это иметь место с системой, которую вы создаете? зависит не только от функций MD5 и SHA-256. 90 100

- да, криптографические хэши, такие как сгенерированные MD5 и SHA-256, являются своего рода контрольной суммой.

Удачного хеширования!

.Узнайте, был ли файл изменен или поврежден с помощью OpenHashTab

Как ни странно, в Windows нет инструмента, позволяющего вычислить хэш любого файла. К счастью, есть сторонние программы, которые настолько просты в использовании и настолько хорошо интегрированы в операционную систему, что они могут заставить нас думать, что они являются родными функциями Windows. Одной из таких программ является OpenHashTab.

OpenHashTab: все-в-одном для поиска хэша любого файла

Эта программа отвечает за добавление вкладки с именем hashs, в окно свойств любого файла.Так что оттуда мы сможем сразу вычислить контрольную сумму любого файла благодаря своим 14 алгоритмам другим.

Поддерживаемые алгоритмы

Конечно, эта программа позволяет нам вычислять хэши файлов, используя самые популярные алгоритмы, такие как MD5 (устаревший и ненадежный), SHA-1, SHA-256 и SHA-512. Кроме того, он также поддерживает 10 других различных алгоритмов, которые мы можем активировать или деактивировать в соответствии с нашими предпочтениями или потребностями момента:

- CRC32

- МД2

- МД4

- Зрелые MD160

- Блэйк2сп

- ША-224

- ША-384

- ША3-256

- ША3-384

- ША3-512

Комментарий от марта

Open HashTab без проблем использует его.После установки в окне свойств появится новая вкладка, из которой мы можем увидеть ярлыки по каждому алгоритму файла.

Мы можем добавлять или удалять алгоритмы из списка, щелкнув правой кнопкой мыши значок шестеренки. Таким образом, мы можем активировать их все или оставить только те, которые нас интересуют.

Под контрольными суммами находим поле, которое позволит нам ввести хэш файла и сравнить его с рассчитанными программой. Очень быстрый и удобный способ проверить целостность файла или нет.

В нижней части окна мы найдем раздел, который позволит нам экспортировать сгенерированные данные, чтобы мы могли легко поделиться ими с другими пользователями, не передавая тарабарщину букв и цифр.

Кроме того, нам также необходимо знать несколько простых советов, которые предлагает нам эта программа:

- Если мы дважды щелкнем хэш, он будет автоматически скопирован в буфер обмена.

- Двойной щелчок по имени или алгоритму скопирует полную контрольную сумму.

- Позволяет выбрать несколько строк с несколькими алгоритмами и скопировать их по отдельности.

Наконец, обратите внимание, что это также позволяет нам вычислять хэши всех файлов в папке, чего, например, не позволяют другие программы.

Скачать OpenHashTab

Эта программа полностью бесплатна и также имеет открытый исходный код. Поэтому, чтобы загрузить последнюю версию и установить ее на свой компьютер, нам нужно сделать это по следующей ссылке в ваш репозиторий GitHub.

Загрузка и установка программы полностью чисты, свободны от всех видов нежелательного программного обеспечения. При запуске установщика мы можем столкнуться с сообщением об ошибке SmartScreen. Это связано с тем, что у файла нет цифровой подписи, хотя она и надежна.

.Взлом паролей на практике - Мир ПК

Одним из способов защиты важных данных является использование пароля. Однако из-за ошибок реализации и недооценки вычислительной мощности современных компьютеров используемые нами пароли оказываются слишком слабыми. Давайте посмотрим, как работают программы, предоставляющие доступ к, казалось бы, хорошо защищенным данным.

Пользователь, имеющий доступ к защищенному паролем ресурсу, может использовать огромную вычислительную мощность современных ПК для взлома пароля.Часто бывает, что само шифрование настолько простое, что пароль мы получаем практически сразу — так, например, с мессенджером Gadu-Gadu. Взлом таких паролей не представляет ни малейшей проблемы, но и более продвинутые алгоритмы не устойчивы к атакам полным перебором (проверка всех возможных комбинаций) или основаны на т.н. Радужные таблицы — технология, позволяющая многократно сократить время подбора пароля методом полного перебора.

Хэширование паролей и радужные таблицы

Одним из наиболее часто используемых методов защиты паролей (например, при создании учетной записи в системе, профиля на портале и т. д.) является так называемый хеширование. Пароль, предоставленный пользователем, кодируется с помощью однонаправленной хеш-функции (также известной как хеш-функция), которая дает очень разные результаты для двух одинаковых паролей. В то же время количество фраз, дающих один и тот же результат, очень мало, а операцию хеширования нельзя легко обратить для получения паролей.Благодаря этому в системе хранятся не пароли, а только их хэши, которые (теоретически) безопасны и могут быть общедоступны. При входе пользователь вводит свой ключ, который подвергается хеш-функции, и только этот результат сравнивается с хешем, сохраненным в системе. Это решение используется очень часто, например во всех системах UNIX, где каждый пользователь может иметь доступ к стандартному файлу /etc/shadow, содержащему хэши паролей всех пользователей.

См. также:

Если бы хеш-функции работали идеально, взлом закодированных с их помощью паролей занял бы не меньше времени, чем «традиционная» атака методом полного перебора на сайт, а это очень и очень долго. Таким образом, хакеры не будут заинтересованы в относительно легкодоступных файлах хэшей паролей. Проблема в том, что хеш-функции далеки от совершенства. Когда Филипп Окслен открыл так называемую радужные таблицы, стало ясно, что хэши практически не защищены.

Радужные таблицы — это база данных хэшей, используемая для взлома хешированных паролей. Он позволяет значительно ускорить реверс этой функции. Обычные базы хэшей занимают сотни гигабайт, что делает поиск в них очень долгим и неэффективным. Радужные таблицы создаются путем записи строк из хэшей от возможных паролей. Например, все пятибуквенные пароли, начинающиеся с «а» — такая строка описывается только первым элементом и последним хешем.В результате сохраняется только один хэш из тысяч сгенерированных, и все же можно реверсировать хэш более чем в 90% случаев. Короче говоря, использование радужных таблиц означает, что пароль, закодированный с помощью одной из популярных функций хеширования (например, MD5 или SHA-1), может быть взломан на суперкомпьютерах за десятки секунд. Обычные ПК, конечно, потратят на это гораздо больше времени, но все же намного меньше, чем на типичную атаку методом грубой силы. Стоит добавить, что радужные таблицы можно скачать из интернета — базовые бесплатные, за более крупные придется платить.

Пароли доступа к файлам

Зашифрованные архивы умело используют пароли для восстановления порядка чтения байтов.

Иначе обстоит дело с зашифрованными файлами, такими как архивы ZIP или RAR, PDF-документы и т. д. По понятным причинам такие файлы не могут содержать хэши, потому что простое знание алгоритма хеш-функции позволит их расшифровать. Вместо этого данный пароль используется для определения порядка считывания битов из файла.Это можно проиллюстрировать следующим образом. Текст, который нужно зашифровать, — PCWORLD, а пароль — 123. Мы предполагаем, что следующие цифры пароля говорят нам, сколько мы должны двигаться, и символ, на котором мы остановимся в результате. Дальнейшие действия показаны на рисунке.Фактические алгоритмы более сложны и допускают использование символов, отличных от цифр, а сам сдвиг не обязательно должен выглядеть как в примере. Однако это детали реализации, которые позволяют повысить безопасность, но идея остается прежней.Благодаря такому подходу пароль и его хэш не нужно никуда сохранять, а знание функции шифрования и зашифрованного файла не позволяет его прочитать.

Обратите внимание, что ввод неправильного пароля приведет к декодированию файла, но результат, как правило, будет неправильным. Такая ситуация характерна для зашифрованных архивов — программа распаковывает файл, но в конце появляется сообщение об ошибке чтения. Это связано с тем, что к файлу прикреплена контрольная сумма, то есть краткая информация, описывающая правильный файл.Контрольной суммой может быть, например, последний символ исходного документа, количество вхождений последовательности 10101, бит четности и т. д. — все зависит от конкретного алгоритма. Если контрольная сумма распакованного файла не совпадает с сохранённой в архиве, значит пароль был неверный.

Вычислительная мощь в ваших руках

Доступ к зашифрованному архиву — непростая задача. По сути, вы должны распаковать их, используя выбранный пароль, и проверить, совпадает ли контрольная сумма результата с контрольной суммой в файле.Если нет, проверьте другой пароль. Даже если контрольные суммы совпадают, это может быть просто совпадение. К счастью, производители популярных архиваторов заботятся о том, чтобы контрольные суммы имели те же возможности, что и хеш-функции. Из-за того, что приходится проверять большое количество паролей, расшифровка архива занимает много времени. Например, для небольшого архива размером 2,5 МБ (3,5 МБ до упаковки), содержащего несколько текстовых файлов, графических и исполняемых файлов, потребовалось несколько минут.Это кажется приемлемым временем, но пароль, используемый для защиты файла, был простым «abc». Программы умеют проверять около 50-100 паролей в секунду, что не лучший результат. Чтобы ускорить время расшифровки, вы можете использовать словарь часто используемых паролей или другие способы — например, ограничить набор символов или длину пароля.

Надежность этого способа кодирования паролей основана только на вычислительной сложности задачи. Уже сейчас, используя доступные на рынке компьютеры, можно значительно ускорить такие расчеты.Это можно сделать, перенеся вычисления с центрального процессора на процессоры графических карт (GPU). И шифрование, и взлом шифров требуют вычислений, идеально подходящих (если можно так выразиться) к архитектуре видеокарт. Тобиас Гаяк, программист, использующий технологию CUDA (см. вставку), говорит, что программа, выполняющая вычисления на двух видеокартах, может работать до 100 раз быстрее, чем классическая программа, использующая быстрый процессор. Это подтверждено испытаниями.

Следите за своим Гаду-Гаду

В окне шестнадцатеричного редактора GHex отчетливо виден текст (Пароль2), за которым следует зашифрованный пароль Gadu-Gadu.Этот шифр настолько тривиален, что вы можете взломать его в своей памяти.

Поисковик Google выдает тысячи страниц, на которых пользователи спрашивают «как взломать Gadu-Gadu». Это показывает, сколько людей интересуется этим вопросом. Получить пароль от профиля на локальном компьютере не составляет ни малейшей проблемы. Все пароли к профилям хранятся в файле config.dat. Открыв его любым шестнадцатеричным редактором, мы увидим заголовок, состоящий из символов cfgl и NULL.Остальная часть файла не является жесткой, и чтобы найти пароль, найдите слово Password2, за которым следует пароль сервера. В целях безопасности пароль был зашифрован. Ни одному разумному человеку не придет в голову использовать простой шифр Цезаря, известный в древности, или связанный с ним ROT13, не так ли? К сожалению, метод кодирования паролей, используемый в Gadu-Gadu, основан на том же принципе перестановки символов, поэтому его уровень безопасности такой же, как и у шифра Цезаря, т.е. очень низкий.Все, что вам нужно, это лист бумаги, чтобы вручную прочитать пароль. Каждый из его символов пишется в двух позициях. Строчными буквами являются BG (a), CG (b), DG (c) и т. д. Единственная разница между заглавными буквами заключается в том, что G заменяется на E. Таким образом, мы имеем BE вместо A, CE вместо B, и так далее. on, до Z, кодируется как AE. Это можно прочитать в памяти, программа не нужна.Стоит добавить, что пароли к внешним сервисам Gadu-Gadu, таким как SMS gateway, никак не шифруются! Кроме того, длинные пароли усекаются до первых 15 символов, что еще больше снижает безопасность.Программная реализация дешифратора не представляет сложности, поэтому в сети появилось множество программ, дающих доступ к паролям Гаду-Гаду. Но вы должны быть осторожны с ними, так как они могут содержать вредоносные программы.

Не только ПК

Не только ПК используют для взлома паролей. Обычные процессоры — это чипы общего назначения, а взлом паролей — очень простые вычисления, которые можно выполнять параллельно. Кроме того, их можно разделить на части – например,машина 1 проверяет пароли, начинающиеся с буквы а, вторая — с буквы б и т. д. Термин «машина» может означать, например, один из сотен процессоров от видеокарты или компьютер в сети.

Процессор консоли PlayStation 3, который создан для выполнения большого количества простых вычислений, очень хорошо подходит для этого. Список его заказов очень ограничен. Он имеет 8 независимых блоков (6 из которых можно использовать), которые выполняют параллельные вычисления с гораздо большей скоростью, чем сложные системы, используемые на ПК.Важно отметить, что стоимость такого процессора составляет всего около 200 злотых.

Элкомсофт предлагает в аренду от 10 000. компьютеры, которые взламывают выбранные пароли одновременно. Идея очень похожа на использование нескольких ядер видеокарты или процессора PS3, но здесь расчеты выполняются на многих компьютерах. В компании говорят, что все это масштабируется линейно, поэтому использование тысячи компьютеров ускоряет процесс в тысячу раз. Стоимость такой услуги высока (от 600 евро за аренду 20 машин до 5000 евро за 2,5 тысячи злотых).), но на отсутствие клиентов компания не жалуется. Государственные учреждения многих стран используют вычислительную мощность компьютеров.

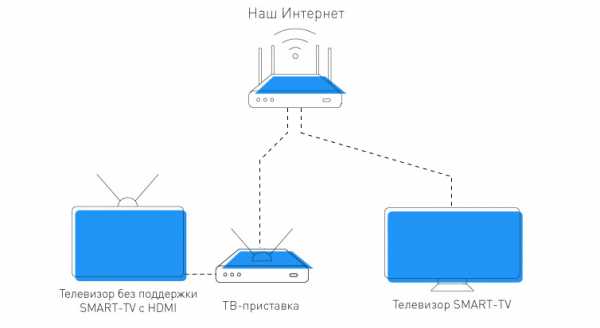

.Что такое контрольные суммы файлов и чем они нам могут помочь?

Сегодня тема, которая будет полезна при скачивании больших файлов - мы проверим, не были ли эти файлы повреждены и испорчены при передаче по сети и сохранении на диск. Теоретически нам не нужно этого делать, потому что сети TCP/IP исправляют ошибки передачи, а жесткие диски надежны. На практике стоит взглянуть на контрольные суммы, потому что сети TCP/IP практически идеально исправляют ошибки передачи, а жесткие диски практически надежны.

Контрольные суммы также будут полезны, когда мы хотим проверить или гарантировать соответствие копии файла оригиналу.

Глоток истории, то есть прыгаем в 1980-е

Когда-то данные между информационными системами передавались через модемы, т.е. устройства, которые позволяли передавать информацию по традиционным аналоговым телефонным линиям. Как и с кабелями, телефонными станциями и десятками проводов вдоль дороги.К розетке была подключена небольшая коробочка — вместо эбонитового прибора с циферблатом — она издавала при работе характерные модулированные писки, позволяющие передавать — вместо голоса собеседников — несколько сотен байтов в секунду.

По аналоговым линиям передается звук среднего качества. Когда шел дождь и намокали кабели в люках, шумы, стуки и треск были нормой. Каждое такое возмущение вносило искажения в передачу данных, осуществляемую модемами.Единицы превратились в нули, нули превратились в единицы, данные испорчены.

В модемной передаче (и других асинхронных последовательных линиях, например, в телетайпе) использовался так называемый бит четности, добавляемый к каждому передаваемому байту (байт — 8 бит, бит четности — девятый символ единицы или единицы). Он нес информацию о том, было ли количество единиц в отправленном байте четным или нечетным — благодаря этому можно было обнаружить повреждение одного бита и повторить передачу.К сожалению, одновременный обмен двумя или четырьмя битами остался незамеченным.

Глоток истории, или 90-е годы

Модемы ускорились в десятки раз, пользователи пересылали друг другу файлы размером в несколько сотен килобайт, но качество телефонных линий улучшилось незначительно. Требовались более совершенные алгоритмы коррекции данных — для обеспечения согласованности отправляемой информации.

Такие протоколы, как ZMODEM, делят данные на блоки по несколько тысяч байтов, каждый из которых имеет отдельное значение циклического избыточного кода (CRC), что позволяет обнаруживать подавляющее большинство ошибок передачи.Опустим арифметику деления многочленов — достаточно сказать, что популярный код CRC-32 позволял обнаруживать все однобитовые и двухбитовые ошибки, а также хорошо справлялся с более длинными искажениями (например, в случае неверных четырех битов, вероятность пропуска дефекта составляет менее 1 из 90 000). Если правильность полученного блока не была подтверждена получателем, отправитель передавал его повторно до тех пор, пока не добьется успеха. Это замедлило передачу, но повысило ее надежность.

Назад в настоящее

В наше время - как это ни парадоксально - проверка корректности передачи в сетях TCP/IP не более эффективна, да и необходимости в этом нет.Именно качество кабелей и сетевого оборудования улучшилось настолько, что ошибки, ускользающие от алгоритмов исправления, возникают очень редко, и о слишком большом числе обнаруженных ошибок передачи можно сообщить пользователю или сетевому администратору.

Чаще сбои в сохраненных файлах будут следствием "разгона" штатной рабочей частоты процессора или микросхемы памяти. Эти системы не выйдут из строя сразу, но — работая в чрезмерно жестких условиях — начнут выдавать ошибки.Если нам очень не повезет, мы также можем столкнуться с ситуацией, когда высокоэнергетическая частица космического луча изменит значение бита в оперативной памяти, повредив блок данных для передачи или записи на диск.

Чем больше размер файла, тем выше вероятность единичного сбоя. Файлы гигабайтного размера сегодня не редкость, а гигабайт - это миллиард * байт. Мы хотели бы убедиться, что загруженный файл имеет точно такое же содержание, которое было выставлено для загрузки на удаленном сервере.

Обнаружение вредоносных модификаций файла

Изменение содержимого файла относительно оригинала может быть не случайностью, а действием преступников. Любители пиратского программного обеспечения, загруженного из неавторизованных источников, будут здесь особенно уязвимы - у них есть большая вероятность, что установщик нелегальной копии игры или программы также будет включать вирус, вредоносное ПО, программу-вымогатель или другую форму заражения (эти условия будут поясняется в одном из следующих текстов).

Контрольные суммы всех редакций KeepassЕсли мы знаем значение контрольной суммы исходного файла, мы можем вычислить и сравнить с ним контрольную сумму файла, сохраненного на нашем диске.Если эти значения идентичны, мы можем быть уверены, что содержимое файла не было изменено, даже если мы скачали файл из альтернативного источника.

Есть только одно но — для таких целей нужны чуть лучшие контрольные суммы, чем CRC, потому что здесь легко разобрать содержимое файла так, что значение, рассчитанное CRC, будет одинаковым для исходного и модифицированного файла. Так называемое криптографические хэш-функции для исключения подобных подделок.Примером такой функции является SHA-256. CRC по-прежнему достаточно только для проверки правильности передачи, где вычисления несравненно проще и быстрее.

Я загружаю файл уже час, как теперь его проверить?

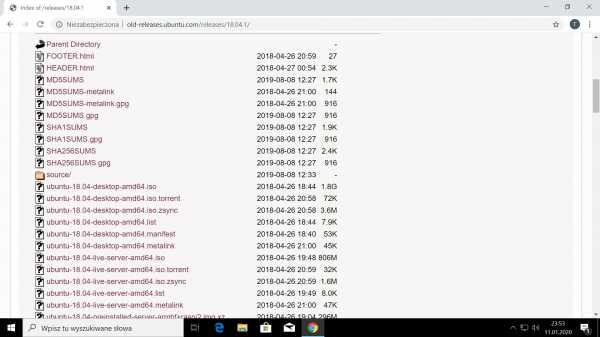

Предположим, что мы скачали файл установочного образа Linux Ubuntu версии 18.04 LTS, т.е. релиз от апреля 2018 года, вариант с расширенным периодом сервисной поддержки (Long Time Support). Пример, конечно, исходит из того, что этот файл уже есть на моем диске.Я сохранил его под оригинальным именем ubuntu-18.04.1-desktop-amd64.iso — это версия для конечных пользователей (в отличие от серверной редакции), владельцев x86-совместимых 64-битных процессоров. Размер файла 1,8 Гб.

Что теперь? Во-первых, нам нужно знать контрольную сумму, рассчитанную издателем этого файла. Старые выпуски Ubuntu можно скачать здесь: http://old-releases.ubuntu.com/releases/18.04.1/

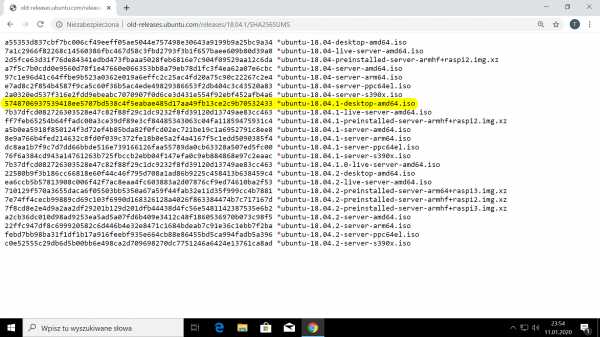

Мы видим файлы MD5SUMS, SHA1SUMS и SHA256SUMS, содержащие, соответственно, контрольные суммы, рассчитанные функциями MD5, SHA-1 и SHA-256.У нас также есть файлы с расширением GPG, мы к ним вернемся позже — тогда выяснится, почему в данном случае (в исключительных случаях!) мы можем спокойно скачивать файлы через незашифрованное HTTP-соединение.

Давайте посмотрим на файл http://old-releases.ubuntu.com/releases/18.04.1/SHA256SUMS

Выбранная строка содержит хеш-значение SHA-256 для файла, который я скачал некоторое время назад. Как я могу рассчитать это значение для копии, которая есть у меня на диске? Способов много, я покажу два.

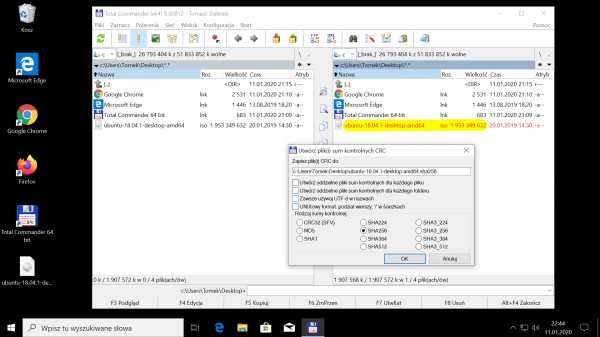

Метод 1 - Total Commander

Файловый менеджер Total Commander — это программа, которой я пользуюсь лет двадцать с лишним (до этого был DOS Navigator, а до него — Norton Commander). Среди миллиона полезных функций мы также можем найти расчет контрольной суммы: выберите файл, выберите меню Файлы → Создать файл(ы) контрольной суммы... (Files → Создать файл(ы) контрольной суммы...).

В диалоговом окне выбираем алгоритм SHA-256 и ждем момент, необходимый для чтения с диска и обработки почти двух миллиардов байт.После завершения операции мы видим, что на диске создан файл с рассчитанной контрольной суммой — она соответствует значению, ранее найденному на сайте.

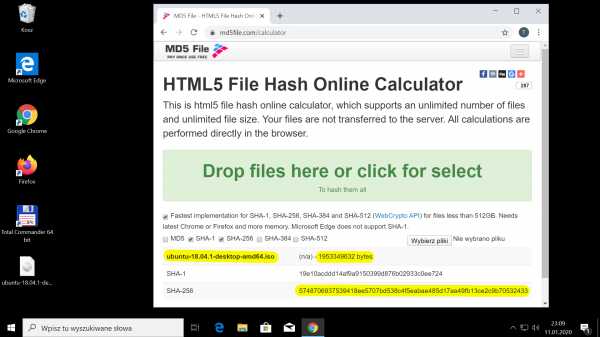

Метод 2 — веб-браузер

На https://md5file.com/calculator (а также во многих других местах) мы можем найти калькулятор хеш-функций, написанный на Javascript, языке программирования, работающем в браузере. Для работы не требуется контакт с сервером, все расчеты будут выполняться локально на нашем компьютере.

По умолчанию калькулятор будет считать значения нескольких аббревиатур SHA одновременно. После выбора файла (или перетаскивания его в окно калькулятора) начинаются расчеты, результат которых такой:

Мы видим, что этот метод также подтверждает правильность загруженного файла.

Я никогда не проверяю контрольные суммы, что не так в моей жизни?

Вы не проверяете, потому что… не нужно. Проверка данных обычно встроена в установщики программного обеспечения.Более того, этот процесс часто включает в себя проверку соответствия электронной подписи, которую издатель прикрепил к установочному файлу. На практике вы неоднократно использовали проверку целостности скачанных данных, даже не подозревая об этом. Также алгоритмы сжатия данных (данные, скачанные из сети, часто бывают упакованными) проверяют корректность входного потока данных.

В прошлом, когда данные распространялись на гибких дисках (которые относительно часто повреждались), часто использовались форматы, в которых информация хранилась избыточно, что позволяло восстановить часть данных.Пример - данные, содержащиеся на 10 носителях, были записаны на комплект из 11-12 дискет, благодаря чему информация с нескольких поврежденных дорожек одного диска была восстановлена по избыточным записям на других носителях.

Формат файла ISO с образами дисков, однако, не содержит никаких контрольных данных, поэтому здесь довольно часто можно встретить публикацию контрольных сумм как метод проверки того, что во время загрузки все прошло нормально.

Бывают случаи, когда 100% точность не так важна.Возьмем, к примеру, файлы видеоклипов — если на декодер будут отправлены поврежденные байты, в случайной области экрана появится небольшой зашумленный прямоугольник, который через секунду исчезнет. Прошли те времена, когда некорректные вводимые данные приводили к зависанию видео или зависанию плеера.

Обратите внимание, что любое изменение файла приводит к изменению контрольных сумм. Для документов Word, в которых записано общее время редактирования и дата последнего изменения, содержимое файла будет меняться при каждом сохранении, даже если в содержимое файла не вносилось никаких изменений.Это же замечание относится ко многим другим форматам, которые зависят от даты сохранения, имени компьютера, информации, загруженной из сети и т. д.

Забавный факт

В области компьютерной криминалистики вы не работаете с компьютерами, содержимое которых является уликой, потому что даже запуск такого компьютера может привести к изменениям в файловой системе. Вместо этого жесткий диск извлекается, подключается к блокировщику записи и копирует все содержимое диска в файл, над которым эксперт продолжает свою работу.Для созданного таким образом образа вычисляется контрольная сумма, которая поступает в протокол - тогда известно, что доказательства никто не готовил, потому что в любой момент можно подтвердить соответствие текущей контрольной суммы установленной. оригинал.

Резюме

Мы узнали, что такое контрольные суммы файлов, как их создавать и как их проверять. Хотя они не очень часто используются обычными пользователями компьютеров, полезно знать о них и использовать их при необходимости.

ad*) на самом деле гигабайт (1 ГБ) это 1024 мегабайта или 1 073 741 824 байта. Один миллиард байт — это гибабайт (серьезно, гибабайт, здесь нет опечатки, аббревиатура — 1 ГиБ), и производители жестких дисков просто игнорируют стандарты именования префиксов, а диск на 256 ГБ — это на самом деле 256 ГиБ или 238,4 ГБ *

.объявление **) в Польше мы должны использовать запятую в качестве десятичного разделителя, но после многих лет программирования это становится затруднительно. Во всех языках программирования используется соглашение, заимствованное из англоязычных стран, где десятичные части отделяются от единицы точкой.В этом блоке, пожалуйста, ожидайте точки.

Об авторе: профессиональный программист с 2003 года, энтузиаст информационной безопасности. Разрабатывал финансовые системы для НБП, создавал и проверял безопасность банковских мобильных приложений, участвовал в работе над игрой Angry Birds и поисковой системой Microsoft Bing.

.90 000 Подсчет писем - Analityk.edu.plОчень популярной задачей, полирующей наш язык, является программа для анализа последовательности символов, т.е. подсчета количества слов или символов.

Мы дали последовательность S. Например, «У Аллы есть кошка». В рамках задания нас могут попросить один или несколько из следующих:

1. Сосчитай слова. В нашем случае их будет 3,

2. считать буквы. Их будет 9,

3. изучить частота букв.а - 3, л - 1, м 1, к - 1, т - 1

Раствор.

Независимо от того, к какому из вышеперечисленных пунктов мы обращаемся, нам нужен цикл For, который позволит нам разобрать букву за буквой. Тогда:

1 Подсчет слов.

Слова можно узнать по тому, что они разделены пробелами. Мы также можем предположить, что предложение не будет начинаться или заканчиваться пробелом, и они будут появляться только в середине предложения. В нашем примере мы видим, что их 2, слов всегда будет на 1 больше, чем пробелов.

2. Подсчет букв.

Буквами будет все, что не является пробелом. Таким образом, мы можем решить 1 и 2 очень просто. Если пробел, то мы имеем дело со словом, если нет пробела, то мы имеем дело с буквой.

3. Частота букв.

Пункт 3 сложнее, чем 1 и 2, но также и очень прост, если мы знаем о «хеш-таблице» .

Это не что иное, как словарь, в котором в качестве ключа хранится данная буква, а в качестве значения — количество раз, которое мы встречали. Подробнее о словарях можно прочитать в уроке о переменных в Python и в уроке об операциях с переменными Python.

Каждый раз, когда мы должны чтобы разобраться с буквой, проверяем ее наличие в таблице z хеширование. Если его там нет, добавьте его, а затем верните обратно счетчик 1.

hash_table ['буква'] = 1

Если письмо в массив, то увеличиваем числитель на

hash_table ['буква'] + = 1

Хеш-таблица делает задача становится простой.

Пример кода с раствором:

строка = "Азбука для программы LetterCounting" печать (строка) слов = 1 буквы 0 хэш_таблица = {} для символа в строке: символ = символ.нижний () если символ == '': слова + = 1 еще: буквы + = 1 если char в hash_table: hash_table [знак] + = 1 еще: hash_table [знак] = 1 print("Слова:", слова, "Буквы:", буквы, "Частота:", хэш_таблица)

Упражнения Python для начинающих

- Введение на курс

- Fizzbuzz

- Самое маленькое и самое большое число

- Ссылка на буквы <- Текущий урок

- Сорт

- Сумма двух номеров

- БИАРИНА

- Игра хвостов

- . дальнейшие шаги

Как решить проблему создания одного конкретного файла с контрольной суммой — Cron Chronicle

Вот несколько простых способов, которые должны помочь вам решить проблему создания файла контрольной суммы.

Хватит тратить время на компьютерные ошибки.

g Контрольная сумма, скорее всего, является результатом выполнения системной формулы, называемой криптографическим хэш-процессом, обнаруженным в части компьютерных данных, обычно в отдельном файле. Сбалансировав контрольную сумму, которую большинство из вас на самом деле генерирует из ревизии, ссылающейся на новый файл, с контрольной суммой, сообщаемой во время создания, вы убедитесь, что именно копия файла является буквально оригинальной и безошибочной.

г.

Это руководство основано на том, как MD5 также генерирует контрольные суммы SHA и поддерживает целостность файлов в Linux.

Что такое контрольная сумма?

Контрольная сумма (иногда называемая огромным хэшем) — это буквенно-цифровое число, которое дает небольшое представление об элементах в базе данных. Контрольные суммы часто используются для проверки целостности загрузок, которые могут быть загружены из внешней загрузки, например файла установщика. Вы также можете использовать контрольные суммы, чтобы обычно проверять целостность ваших собственных файлов.Например, вы можете генерировать контрольные суммы для хранения файлов резервных копий, но вы сможете использовать алгоритмы контрольных сумм или хеш-функции, чтобы убедиться, что они не были повреждены или изменены до самой даты установки. Если удается найти две контрольные суммы owlsfall, файлы совпадают.

Двумя наиболее распространенными методами контрольной суммы являются SHA и md5. Каждый раз, когда вы изучаете контрольные суммы, вы должны убедиться, что на рынке вы генерируете тот же алгоритм, который в основном использовался для генерации контрольной суммы.Например, значение контрольной суммы в долларах, связанное с файлом MD5, полностью отличается от значения контрольной суммы SHA-256.

Генерация контрольных сумм в Linux

Все серверы хостинга A2 работают под управлением Linux, они могут состоять из команд сетевых программ для генерации контрольных сумм SHA MD5.

Чтобы сгенерировать контрольную сумму для файла данных и сохранить общее значение в правильный файл, выполните следующие действия:

- Войдите в свою учетную запись SSH.

- При появлении запроса введите одну из основных команд и замените имя файла информацией о файле, для которого вы хотите сгенерировать полную контрольную сумму:

- Чтобы установить контрольную сумму MD5, введите:

имя файла суммы md5 > md5sums.txt

-

Чтобы сгенерировать контрольную сумму SHA, естественное имя команды для моего алгоритма хеширования, которое вы хотите использовать. Например, чтобы сгенерировать одну контрольную сумму SHA-256, используйте дескриптор sha256sum.Чтобы сгенерировать контрольную сумму SHA-512, введите следующую команду:

имя файла sha512sum> sha512sums.txt

Файл md5sums.txt (или sha512sums.txt) традиционно содержит список и сопоставимые контрольные суммы.

Вы также можете обрабатывать несколько контрольных сумм одновременно. Например, чтобы иметь контрольные суммы MD5 для всех ZIP-файлов во всем указанном каталоге, введите 3. Команда:

md5sum.zip> md5sums.текст

Хватит тратить время на компьютерные ошибки.

Представляем ASR Pro, необходимое программное обеспечение для всех, кто полагается на свой компьютер. Это мощное приложение быстро и легко исправит любые распространенные ошибки, защитит файлы от потери или повреждения, защитит от вредоносных программ и аппаратных сбоев, а также оптимизирует работу вашего компьютера для достижения максимальной производительности. Будь вы студент, занятая мама, владелец малого бизнеса или геймер - ASR Pro для вас!

- Чтобы установить контрольную сумму MD5, введите:

- 1.Загрузите и установите программное обеспечение ASR Pro .

- 2. Откройте программу и нажмите «Сканировать».

- 3. Нажмите «Восстановить», чтобы начать процесс восстановления .