Ignore certificate errors

Обходим проверку сертификата SSL / Хабр

В этом кратком обзоре я хотел бы поделиться своим опытом, как отключить проверку SSL для тестовых сайтов, иначе говоря, как сделать HTTPS сайты доступными для тестирования на локальных машинах.

В современное время https протокол становится все популярней, у него масса плюсов и достоинств, что хорошо. Правда для разработчиков он может вызывать легкий дискомфорт в процессе тестирования.

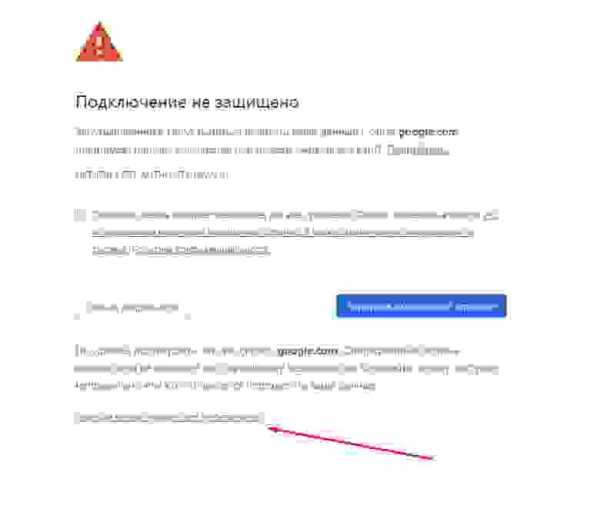

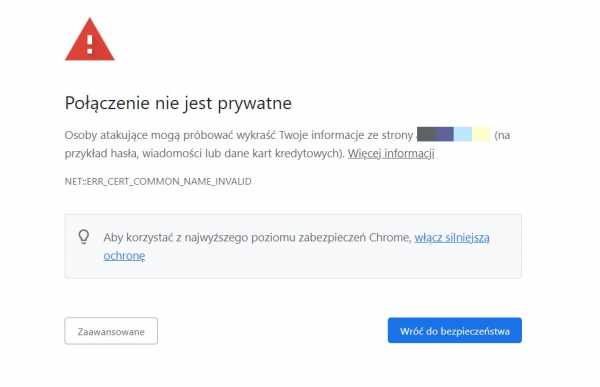

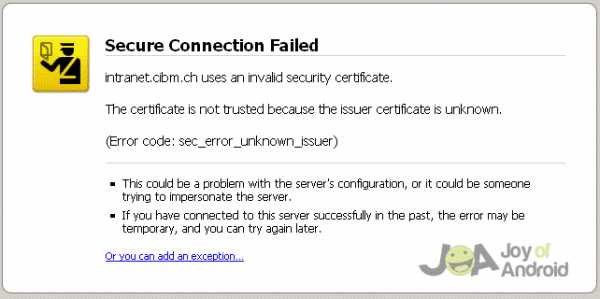

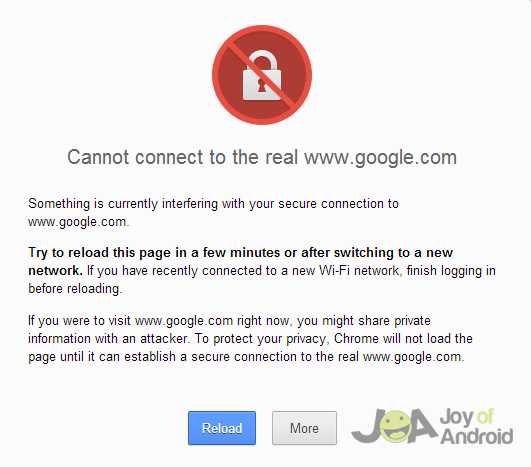

Всем известно, что при посещении сайта у которого “временно” что-то случилось c сертификатом вы обнаружите предупреждение, которое показывается, если сертификат безопасности не является доверенным net::ERR_CERT_AUTHORITY_INVALID?

Привет онлайн-кинотеатрам

Все современные браузеры показывают сообщение об ошибке HSTS

Что такое HSTS

HSTS (HTTP Strict Transport Security) — это механизм защиты от даунгрейд-атак на TLS, указывающий браузеру всегда использовать TLS для сайтов с соответствующими политиками.

Самый простой способ обхода данного запрета — это, разумеется, нажатие на вкладку “Дополнительные” и согласиться с Небезопасным режимом.

Но не во всех браузерах как оказывается, есть данная возможность. Так я столкнулся с данной проблемой в Chrome на Mac OS

Разработчики данной операционной системы настолько обеспокоены безопасностью пользователей, что даже убрали доступ в «Небезопасном режиме» к сайту, несмотря на то, что это сайт владельца устройства.

Ну что ж, поскольку, вести разработку в других, более сговорчивых браузерах было не комфортно, вот способы как обойти эту проблему:

— Все хромоподобные браузеры (Chrome, Opera, Edge …) могут открыть небезопасную веб страницу, если на английской раскладке клавиатуры набрать фразу:

thisisunsafe

прямо на данной веб странице. Это даст возможность работать с сайтом без оповещение об ошибке на момент текущей сессии браузера, пока вы не закроете вкладку Chrome.

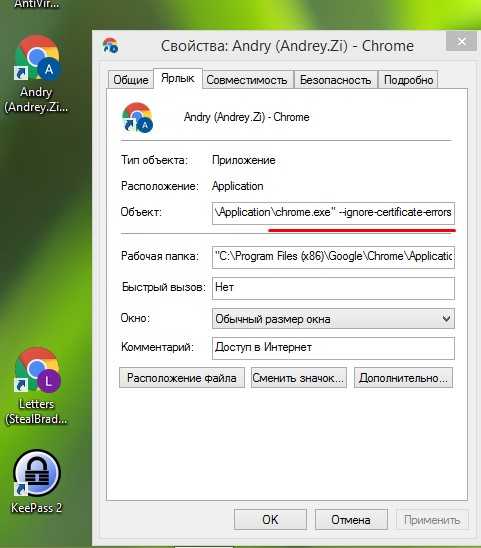

— Если же вам предстоит более длительная работа с сайтом, то рекомендую для этих нужд создать отдельного тестового пользователя на рабочем столе и указать ему необходимы флаги.

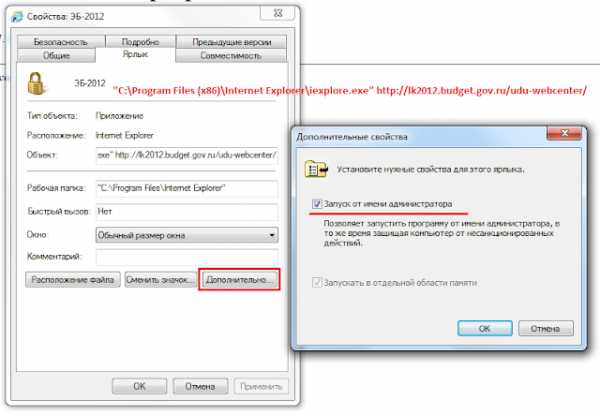

Для Windows

C:\Program Files (x86)\Google\Chrome\Application\chrome.exe" --ignore-certificate-errors

Для Mac OS

/Applications/Google\ Chrome.app/Contents/MacOS/Google\ Chrome --ignore-certificate-errors --ignore-urlfetcher-cert-requests &> /dev/null

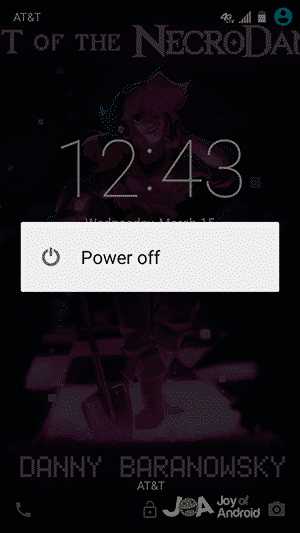

Achtung! Данные манипуляции необходимо выполнять с выключенным Chrome приложением, иначе чуда не произойдет.

Если вы оставите сертификат ненадежным, то некоторые вещи не будут работать. Например, кэширование полностью игнорируется для ненадежных сертификатов.

Браузер напомнит, что вы находитесь в небезопасном режиме. Поэтому крайне не рекомендуется шастать по злачным сайтам Интернета с такими правами доступами.

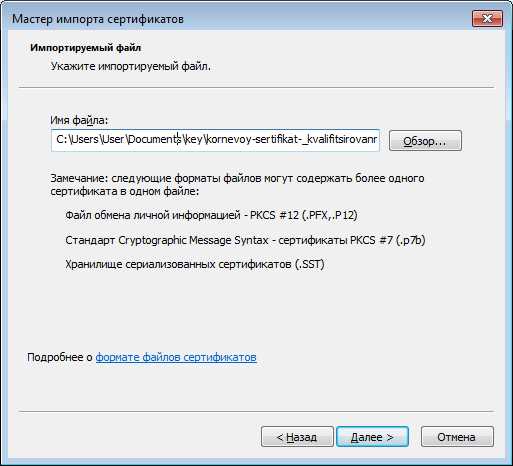

*Так же есть метод с добавлением сертификатов тестируемого сайта в конфиги браузера Настройки->Безопасность->Настроить сертификаты->Импорт… но мне он показался не продуктивным и очень муторным, поэтому не привожу

Надеюсь моя краткая статья кому-то пригодится при разработке и тестировании сайтов =)

PHP: Опции контекста SSL - Manual

Опции контекста SSL — Список опций контекста SSL

Описание

Опции контекста для протоколов ssl:// и tls://

Опции

-

peer_namestring -

Имя узла. Если его значение не задано, тогда имя подставляется основываясь на имени хоста, использованного при открытии потока.

-

verify_peerbool -

Требовать проверки используемого SSL-сертификата.

По умолчанию

true. -

verify_peer_namebool -

Требовать проверки имени узла.

По умолчанию

true. -

allow_self_signedbool -

Разрешить самоподписанные сертификаты. Требует

verify_peer.По умолчанию

false -

cafilestring -

Расположение файла сертификата в локальной файловой системе, который следует использовать с опцией контекста

verify_peerдля проверки подлинности удалённого узла. -

capathstring -

Если параметр

cafileне определён или сертификат не найден, осуществляется поиск в директории, указанной вcapath. Путьcapathдолжен быть к корректной директории, содержащей сертификаты, имена которых являются хешем от поля subject, указанного в сертификате. -

local_certstring -

Путь к локальному сертификату в файловой системе. Это должен быть файл, закодированный в PEM, который содержит ваш сертификат и закрытый ключ. Он дополнительно может содержать открытый ключ эмитента. Закрытый ключ также может содержаться в отдельном файле, заданным

local_pk. -

local_pkstring -

Путь к локальному файлу с приватным ключом в случае отдельных файлов сертификата (

local_cert) и приватного ключа. -

passphrasestring -

Идентификационная фраза, с которой ваш файл

local_certбыл закодирован. -

verify_depthint -

Прервать, если цепочка сертификата слишком длинная.

По умолчанию проверка отсутствует.

-

ciphersstring -

Устанавливает список доступных алгоритмов шифрования. Формат этой строки описан в разделе » шифры(1).

По умолчанию принимает значение

DEFAULT. -

capture_peer_certbool -

Если установлено в

true, то будет создана опция контекстаpeer_certificate, содержащая сертификат удалённого узла. -

capture_peer_cert_chainbool -

Если установлено в

true, то будет создана опция контекстаpeer_certificate_chain, содержащая цепочку сертификатов. -

SNI_enabledbool -

Если установлено в

true, то будет включено указание имени сервера. Включение SNI позволяет использовать разные сертификаты на одном и том же IP-адресе. -

disable_compressionbool -

Отключает сжатие TLS, что помогает предотвратить атаки типа CRIME.

-

peer_fingerprintstring | array -

Прерваться, если дайджест сообщения не совпадает с указанным хешом.

Если указана строка (string), то её длина определяет какой алгоритм хеширования будет использован: "md5" (32) или "sha1" (40).

Если указан массив (array), то ключи определяют алгоритм хеширования, а каждое соответствующее значение является требуемым хешом.

-

security_levelint -

Устанавливает уровень безопасности. Если не указан, используется стандартный уровень безопасности, указанный в библиотеке. Уровни безопасности описаны в » SSL_CTX_get_security_level(3).

Доступна с PHP 7.2.0 и OpenSSL 1.1.0.

Список изменений

| Версия | Описание |

|---|---|

| 7.2.0 | Добавлен security_levels. Требуется OpenSSL >= 1.1.0. |

Примечания

Замечание: Так как

ssl://- это нижележащий транспортный протокол для обёртокhttps://иftps://, то любые опции контекста, которые применяются кssl://будут также применяться кhttps://иftps://.

Замечание: Чтобы была доступна возможность указания имени сервера (SNI, Server Name Indication), PHP должен быть скомпилирован с OpenSSL 0.9.8j или более поздней. Используйте константу

OPENSSL_TLSEXT_SERVER_NAMEчтобы определить, поддерживается ли SNI.

Смотрите также

Ошибка SSL-сертификата в Opera: Ваше подключение не является приватным, как исправить

Ошибка SSL в браузере Opera — нередкий случай и может возникнуть не из-за проблем на стороне сайта при подключении по протоколу HTTPS, а из-за настроек на локальном компьютере. В этой статье мы рассмотрим причины возникновения ошибки SSL и расскажем, как исправить ошибочный сертификат в Opera.

Вопрос безопасности данных тревожит многих пользователей сети Интернет. Сайтам с незащищённым соединением доверяют меньше не только люди, но и поисковые системы. Фраза «Ваше подключение не защищено» стала привычной, и многие уже знают, какие действия надо предпринимать в таких ситуациях. Но что делать, если вы заходите на проверенные временем сайты и видите ошибку SSL, например, «Ваше подключение не является приватным: ошибка SSL»?

Причины возникновения ошибки SSL в браузере Opera

Причин множество. Они могут быть связаны как с настройками самого сайта на сервере, так и с настройками компьютера. Cамые распространённые причины:

- компьютер заражён вирусом;

- неверная дата или время на компьютере;

- сертификат безопасности сервера аннулирован или истёк;

- сайт заблокирован антивирусом;

- устаревшая версия браузера;

- сайт заблокирован брандмауэром;

- ошибка в работе браузера.

Первые четыре пункта могут послужить причиной для ошибки во всех браузерах. Подробнее о них в статье: Ошибка безопасности SSL, как исправить?

В данной статье рассмотрим последние три пункта, которые связаны с работой браузера Opera.

Версия браузера Opera устарела

Причиной ошибки может стать старая версия браузера. Убедитесь, что у вас актуальная версия, и установите обновления, если они необходимы.

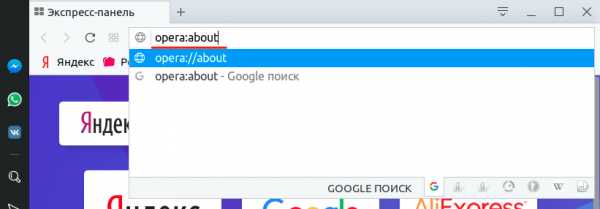

Чтобы проверить версию браузера:

- 1.

Введите в поисковой строке opera:about и нажмите Enter:

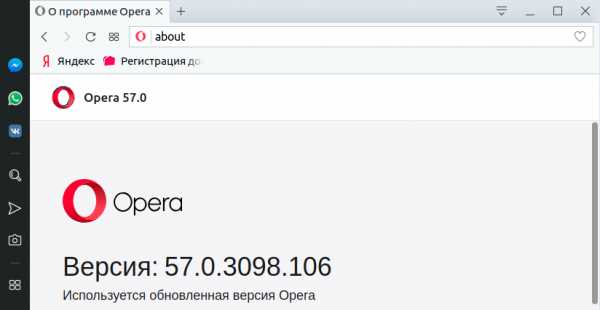

- 2.

У вас откроется страница с информацией о версии браузера Опера:

Скачать актуальную версию браузера можно с официального сайта Opera.

Сайт заблокирован брандмауэром

Встроенная защита Windows (брандмауэр) может по ошибке принять сайт за небезопасный и заблокировать соединение с ним.

Чтобы отключить брандмауэр:

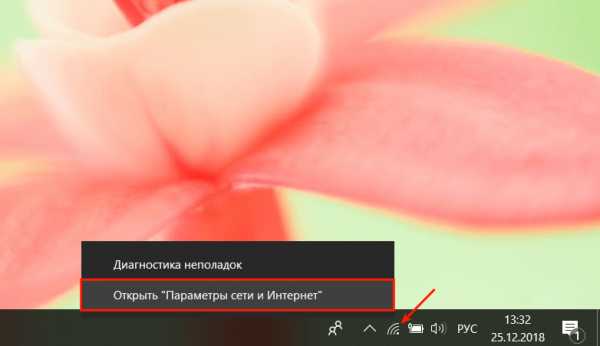

- 1.

В правом нижнем меню нажмите правой кнопкой мыши по значку сети и выберите пункт Открыть «Параметры сети и Интернет»:

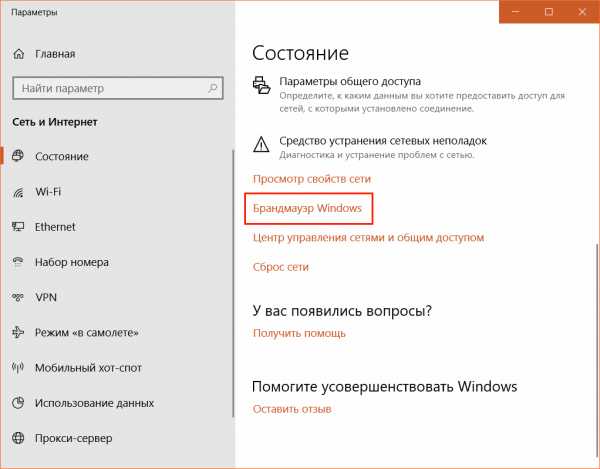

- 2.

В открывшемся окне нажмите на пункт Брандмауэр Windows:

- 3.

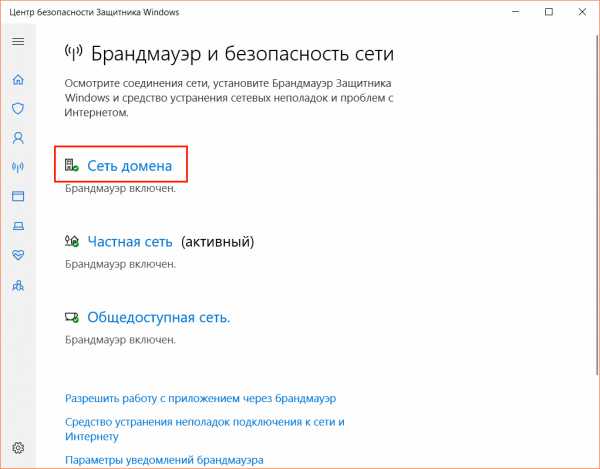

Нажмите на пункт Сеть домена:

- 4.

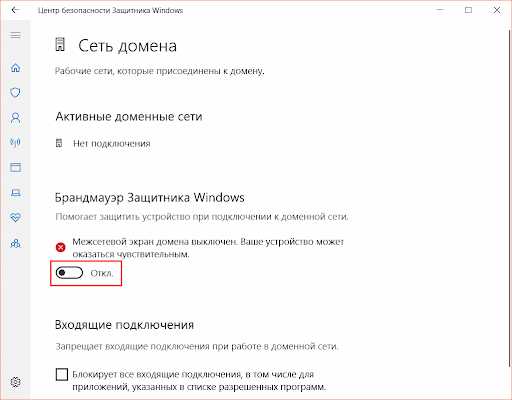

Отключите брандмауэр Windows, нажав соответствующую кнопку:

- 5.

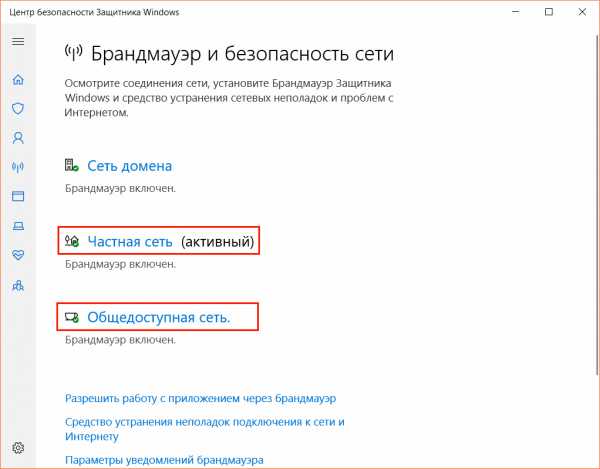

Повторите шаги с 3 по 5 для Частной и Общедоступной сети:

- 6.

После того как брандмауэр будет отключен, запустите браузер Opera и попробуйте открыть нужный вам сайт.

Если ошибка сохранилась, проверьте настройки браузера.

Как исправить ошибку SSL в Opera

Существует множество причин, из-за которых может возникнуть данная ошибка. Решение той или иной проблемы зависит от многих факторов, но существует универсальный способ, с помощью которого можно устранить возникшую ошибку — отключить проверку сертификатов SSL в Opera.

Как отключить проверку сертификатов SSL в Opera

Мы не рекомендуем отключать проверку SSL-сертификатов, так как вы не сможете получать уведомления о том, что сайт является мошенническим.

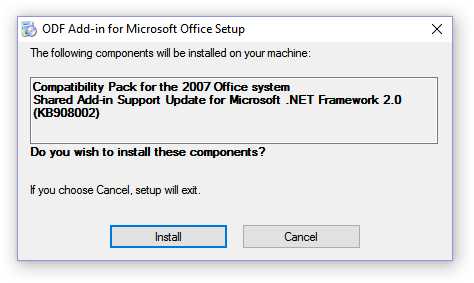

Чтобы отключить проверку SSL-сертификатов в Opere:

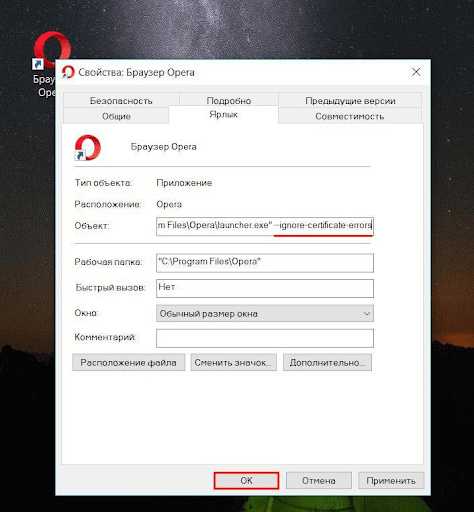

- 1.

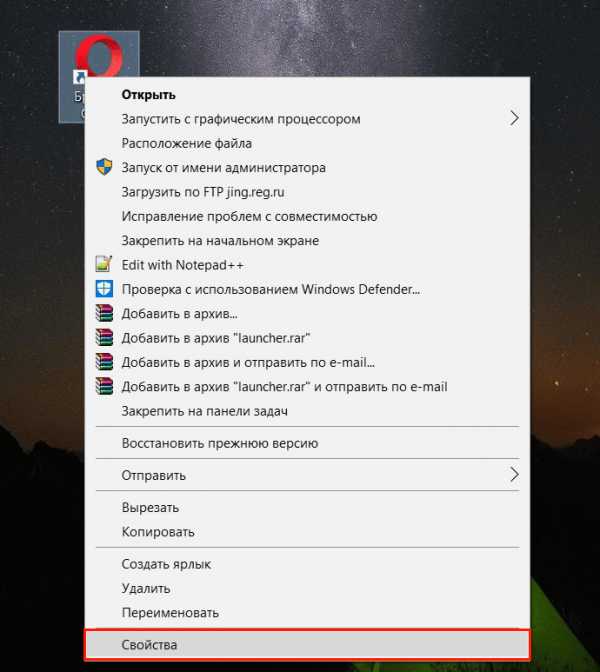

Кликните правой кнопкой по ярлыку Opera на рабочем столе и выберите пункт Свойства:

- 2.

На вкладке «Ярлык» в поле Объект допишите в конце

--ignore-certificate-errorsи нажмите ОК:

- 3.

Перезапустите ваш браузер Opera. Теперь при переходе на любой сайт все ошибки SSL-сертификатов будут игнорироваться.

Совет

Перед тем как открыть неизвестный сайт, вы можете воспользоваться сервисом XSEO. С помощью этого сервиса вы можете проверить сайт на безопасность (вирусы, спам, фишинг) и ограничения по возрасту.Примечание

С 28 января 2019 года Яндекс оповещает о проблемах с SSL-сертификатом через Яндекс.Вебмастер. Подробнее читайте в блоге Яндекса. Помогла ли вам статья? 2 раза уже

помогла

Поддерживаемые параметры командной строки | Electron

Параметры командной строки поддерживаемые Electron.

Вы можете использовать app.commandLine.appendSwitch, для добавления параметров командной строки, в основном скрипте Вашего приложения, перед тем как произойдет событие ready модуля app:

const { app } = require('electron')

app.commandLine.appendSwitch('remote-debugging-port', '8315')

app.commandLine.appendSwitch('host-rules', 'MAP * 127.0.0.1')

app.whenReady().then(() => {

})

Electron CLI Flags

--auth-server-whitelist=ссылка

Список серверов (разделенные запятой), для которых разрешена интегрированная аутентификация.

Например:

--auth-server-whitelist='*example.com, *foobar.com, *baz'

тогда любая ссылка заканчивающаяся на example.com, foobar.com и baz будут рассматриваться для интегрированной аутентификации. Без префикса *, ссылка будет полностью соответствовать.

--auth-negotiate-delegate-whitelist=ссылка

A comma-separated list of servers for which delegation of user credentials is required. Без префикса *, ссылка будет полностью соответствовать.

--disable-ntlm-v2

Disables NTLM v2 for posix platforms, no effect elsewhere.

--disable-http-cache

Отключить кэширование на жёсткий диск для HTTP запросов.

--disable-http2

Отключить HTTP/2 и SPDY/3.1 протоколы.

--disable-renderer-backgrounding

Предотвращает Chromium от понижения приоритета для невидимых страниц графических процессов.

Этот параметр глобален для всех графических процессов, если Вы хотите отключить троттлинг в одном окне, Вы может использовать трюк с проигрыванием беззвучных звуков.

--disk-cache-size=размер

Максимальный размер кеша на жёстком диске в байтах.

--enable-logging[=file]

Prints Chromium's logging to stderr (or a log file).

The ELECTRON_ENABLE_LOGGING environment variable has the same effect as passing --enable-logging.

Passing --enable-logging will result in logs being printed on stderr. Passing --enable-logging=file will result in logs being saved to the file specified by --log-file=..., or to electron_debug.log in the user-data directory if --log-file is not specified.

Note: On Windows, logs from child processes cannot be sent to stderr. Logging to a file is the most reliable way to collect logs on Windows.

See also --log-file, --log-level, --v, and --vmodule.

--force-fieldtrials=trials

Field trials to be forcefully enabled or disabled.

For example: WebRTC-Audio-Red-For-Opus/Enabled/

--host-rules=правила

Список правил, разделённых точкой с запятой, которые контролируют как сопоставляются имена хостов.

Например:

MAP * 127.0.0.1Все имена хостов будут перенаправлены на 127.0.0.1MAP *.google.com proxyЗаставляет все поддомены google.com обращаться к "proxy".MAP test.com [::1]:77Forces "test.com" to resolve to IPv6 loopback. Также принудительно выставит порт получаемого адреса сокета, равный 77.MAP * baz, EXCLUDE www.google.comПеренаправляет всё на "baz", за исключением "www.google.com".

Эти перенаправления применяются к хосту конечной точки в сетевом запросе (TCP соединения и резолвер хоста в прямых соединениях, CONNECT в HTTP прокси-соединениях и хост конечной точки в SOCKS прокси-соединений).

--host-resolver-rules=правила

Как --host-rules, но эти правила применяются только к резолверу хоста.

--ignore-certificate-errors

Игнорирует ошибки, связанные с сертификатами.

--ignore-connections-limit=домены

Игнорировать лимит подключения для списка доменов, разделённых ,.

--js-flags=флаги

Specifies the flags passed to the Node.js engine. Если вы хотите включить flags в главном процессе, то он должен быть передан при запуске Electron.

$ electron --js-flags="--harmony_proxies --harmony_collections" your-app

Смотрите документацию Node.js или запустите node --help в командной строке для списка доступных флагов. Дополнительно, запустите node --v8-options для просмотра списка флагов, которые касаются JavaScript движка V8 в Node.js.

--lang

Установить пользовательский язык.

--log-file=path

If --enable-logging is specified, logs will be written to the given path. The parent directory must exist.

Setting the ELECTRON_LOG_FILE environment variable is equivalent to passing this flag. If both are present, the command-line switch takes precedence.

--log-net-log=путь

Включает логи сетевых событий для сохранения и записывает их в путь.

--log-level=N

Sets the verbosity of logging when used together with --enable-logging. N should be one of Chrome's LogSeverities.

Note that two complimentary logging mechanisms in Chromium -- LOG() and VLOG() -- are controlled by different switches. --log-level controls LOG() messages, while --v and --vmodule control VLOG() messages. So you may want to use a combination of these three switches depending on the granularity you want and what logging calls are made by the code you're trying to watch.

See Chromium Logging source for more information on how LOG() and VLOG() interact. Loosely speaking, VLOG() can be thought of as sub-levels / per-module levels inside LOG(INFO) to control the firehose of LOG(INFO) data.

See also --enable-logging, --log-level, --v, and --vmodule.

--no-proxy-server

Не использовать прокси сервер и всегда делать прямые соединения. Переопределяет все остальные флаги прокси-сервера, которые были указаны.

--no-sandbox

Disables the Chromium sandbox. Forces renderer process and Chromium helper processes to run un-sandboxed. Should only be used for testing.

--proxy-bypass-list=хосты

Указывает Electron обходить прокси-сервер для списка хостов, разделённых точкой с запятой. Этот флаг действует только в том случае, если он используется вместе с --proxy-server.

Например:

const { app } = require('electron')

app.commandLine.appendSwitch('proxy-bypass-list', '<local>;*.google.com;*foo.com;1.2.3.4:5678')

Будет использовать прокси сервер для всех хостов, за исключением локальных адресов (localhost, 127.0.0.1 и т. д.), google.com поддоменов, хостов которые содержат foo.com и 1.2.3.4:5678.

--proxy-pac-url=ссылка

Использовать PAC скрипт для указанного url.

--proxy-server=адрес:порт

Использует указанный proxy сервер, который перезаписывает системные настройки. Этот параметр влияет только на запросы HTTP протокола, включая HTTPS и WebSocket. Примечательно также, что не все proxy серверы поддерживают HTTPS и WebSocket протоколы. В URL для прокси не поддерживается указание имени пользователя и пароля для аутентификации, из-за проблемы в Chromium.

--remote-debugging-port=порт

Включает удалённую отладку через HTTP для указанного порта.

--v=уровень_логирования

Gives the default maximal active V-logging level; 0 is the default. Normally positive values are used for V-logging levels.

Этот параметр работает только когда --enable-logging также указан.

See also --enable-logging, --log-level, and --vmodule.

--vmodule=шаблон

Дает на каждый модуль максимальный уровень V-логирования, чтобы переопределить значения, заданное --v. Например, my_module=2,foo*=3 would change the logging level for all code in source files my_module.* and foo*.*.

Любой шаблон, содержащий переднюю или обратную косую черту, будет протестирован против всего пути, а не только модуля. Например, */foo/bar/*=2 would change the logging level for all code in the source files under a foo/bar directory.

Этот параметр работает только когда --enable-logging также указан.

See also --enable-logging, --log-level, and --v.

--force_high_performance_gpu

Force using discrete GPU when there are multiple GPUs available.

--force_low_power_gpu

Force using integrated GPU when there are multiple GPUs available.

Node.js Flags

Electron поддерживает некоторые из флагов CLI, поддерживаемых Node.js.

Note: Passing unsupported command line switches to Electron when it is not running in ELECTRON_RUN_AS_NODE will have no effect.

--inspect-brk[=[host:]port]

Activate inspector on host:port and break at start of user script. Default host:port is 127.0.0.1:9229.

Aliased to --debug-brk=[host:]port.

--inspect-port=[host:]port

Set the host:port to be used when the inspector is activated. Useful when activating the inspector by sending the SIGUSR1 signal. Default host is 127.0.0.1.

Aliased to --debug-port=[host:]port.

--inspect[=[host:]port]

Activate inspector on host:port. По умолчанию - 127.0.0.1:9229.

V8 inspector integration allows tools such as Chrome DevTools and IDEs to debug and profile Electron instances. The tools attach to Electron instances via a TCP port and communicate using the Chrome DevTools Protocol.

Смотрите Руководство по отладке главного процесса для получения более подробной информации.

Aliased to --debug[=[host:]port.

--inspect-publish-uid=stderr,http

Specify ways of the inspector web socket url exposure.

By default inspector websocket url is available in stderr and under /json/list endpoint on http://host:port/json/list.

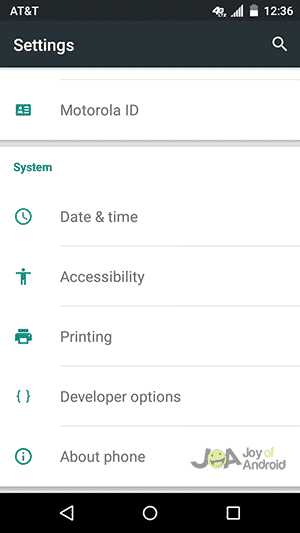

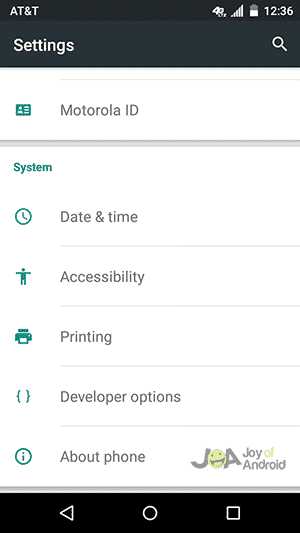

Быстрый ответ: как исправить ошибку сертификата безопасности Android?

Как исправить ошибку SSL-соединения на android?

Решение 4. Очистите данные и кеш браузера.

- Откройте настройки вашего Android-устройства.

- Найдите параметр «Приложения» или «Управление приложениями» и нажмите на него.

- Проверьте приложение, вызывающее проблему.

- Вы найдете два варианта: Очистить данные и Очистить кеш. (

- Очистите данные и кеш, чтобы решить проблему.

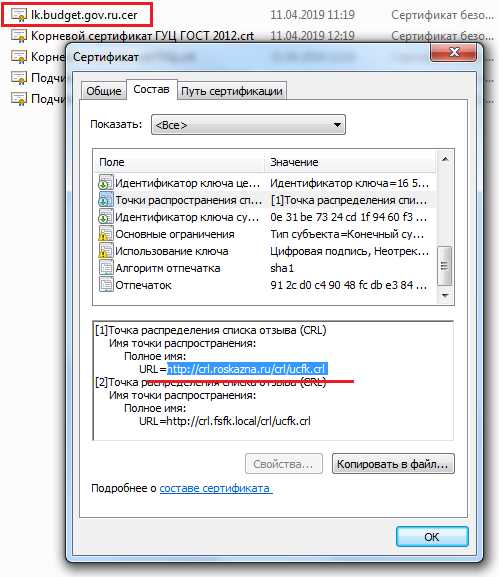

Как исправить проблемы с сертификатом безопасности?

Отключить настройки отзыва

- Откройте Internet Explorer.

- Щелкните значок Инструменты. | Настройки интернета.

- Перейдите на вкладку «Дополнительно».

- В разделе «Безопасность» снимите флажки «Проверить, не отозван ли сертификат издателя» и «Проверить, не отозван ли сертификат сервера».

- Нажмите «Применить».

- Нажмите «ОК».

- Закройте и перезапустите Internet Explorer.

Что значит проблемы с сертификатом безопасности?

«Проблема с сертификатом безопасности этого веб-сайта». В вашем браузере уже есть список корневых сертификатов для доверенных сертификатов. Когда сертификат веб-сайта не соответствует ни одному центру сертификации в списке вашего браузера, вы получаете сообщение об ошибке. Эти органы являются конфиденциальными сертификаторами.

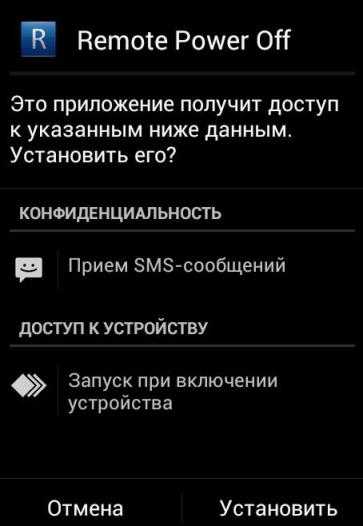

Что такое сертификаты безопасности на телефоне Android?

Устройства, не имеющие необходимых сертификатов безопасности, блокируются из сети. Вы можете добавить сертификаты безопасности на свой смартфон или планшет Android, чтобы использовать их при подключении к Wi-Fi или VPN. Устройства Android поддерживают сертификаты безопасности в формате PKCS # 12.

Как исправить ошибку SSL на android?

Перейдите в «Конфиденциальность» и выберите «Настройки». Затем выберите «Очистить данные просмотров». Установите все флажки на экране и нажмите «Очистить». Попробуйте изменить соединение Wi-Fi на своем устройстве, если очистка данных и сброс времени / даты не помогли.

Как исправить ошибку SSL-соединения?

Как исправить ошибку «ERR_SSL_PROTOCOL_ERROR» для Google Chrome

- Проверьте дату вашей системы. Дата - самая частая причина ошибок SSL.

- Очистить данные просмотра.

- Очистите свое состояние SSL.

- Отключите QUIC протокол Chrome.

- Проверьте настройки антивируса.

- Проверьте свой брандмауэр.

- Отключить расширения.

- Настройте уровень безопасности и конфиденциальности в Интернете.

Как обойти ошибку сертификата?

Исправление 1 - Установите сертификат

- Щелкните правой кнопкой мыши значок «Internet Explorer», затем выберите «Запуск от имени администратора».

- Посетите веб-сайт и выберите вариант «Перейти на этот веб-сайт (не рекомендуется)».

- Щелкните в адресной строке там, где написано «Ошибка сертификата», затем выберите «Просмотреть сертификаты».

Как мне избавиться от ошибок сертификата?

Откройте Internet Explorer и нажмите «Инструменты» или значок шестеренки. Щелкните «Свойства обозревателя» и перейдите на вкладку «Дополнительно». Перейдите к подзаголовку «Безопасность» и снимите флажки как в параметрах «Проверить, не отозван ли сертификат издателя», так и «Проверить, не отозван ли сертификат сервера».

Как исправить ошибку сертификата SSL?

Ошибка HTTPS может быть связана с устаревшим или несоответствующим сертификатом SSL. Таким образом, очистка кеша SSL - одно из возможных исправлений ошибки HTTPS. Вот как вы можете очистить сертификат SSL для Google Chrome. Сначала откройте браузер Chrome; и нажмите кнопку «Настроить Google Chrome» в правом верхнем углу окна.

Как исправить ошибки сертификата безопасности Google?

Чтобы удалить ошибку сертификата, перейдите в Инструменты -> Свойства обозревателя в меню IE 8. 3. Щелкните вкладку «Дополнительно» и прокрутите вниз до раздела безопасности. Снимите флажки для: «Проверить, не отозван ли сертификат издателя» и «Проверить, не отозван ли сертификат сервера».

Почему я получаю ошибки сертификата безопасности веб-сайта?

Ошибка «Проблема с сертификатом безопасности этого веб-сайта» может возникать из-за включенной опции «Предупреждать о несоответствии адреса сертификата». Чтобы проверить это и отключить эту опцию, вам необходимо: Щелкните правой кнопкой мыши клавишу Windows и откройте Панель управления. Выберите Свойства обозревателя и откройте вкладку Дополнительно.

Почему на моем компьютере появляются ошибки сертификата безопасности?

По словам пользователей, для устранения проблемы с ошибкой сертификата безопасности этого веб-сайта вам необходимо изменить настройки надежных сайтов на вашем компьютере. Это довольно просто, и вы можете сделать это, выполнив следующие действия: Откройте Свойства обозревателя и перейдите на вкладку Безопасность.

Как удалить сертификат на Android?

Как удалить корневой сертификат с устройства Android

- Откройте настройки, выберите Безопасность.

- Выберите Надежные учетные данные.

- Выберите сертификат, который хотите удалить.

- Нажмите Отключить.

Как просмотреть сертификаты на Android?

Смотрите свои сертификаты ЦС

- Откройте приложение "Настройки" на вашем устройстве.

- Нажмите Безопасность и местоположение Расширенное шифрование и учетные данные.

- В разделе «Хранилище учетных данных» нажмите «Надежные учетные данные». Вы увидите 2 вкладки: Система: сертификаты ЦС, постоянно установленные на вашем устройстве.

- Чтобы увидеть подробности, коснитесь сертификата ЦС.

Где хранятся сертификаты android?

Каждый корневой сертификат хранится в отдельном файле.

В Android Oreo (8.0) выполните следующие действия:

- Открыть настройки.

- Нажмите «Безопасность и местоположение»

- Нажмите «Шифрование и учетные данные».

- Нажмите «Надежные учетные данные». Это отобразит список всех доверенных сертификатов на устройстве.

Что вызывает ошибку SSL-соединения?

«Ошибка SSL-соединения» - самая популярная и распространенная ошибка в мире. Ошибки подключения SSL возникают, когда вы пытаетесь подключиться к веб-сайту с поддержкой SSL, а ваш браузер (клиент) не может установить безопасное соединение с сервером веб-сайта.

Как мне исправить, что ваше соединение не является приватным на Android?

Ваше соединение не является частным Android - Как это исправить Руководство

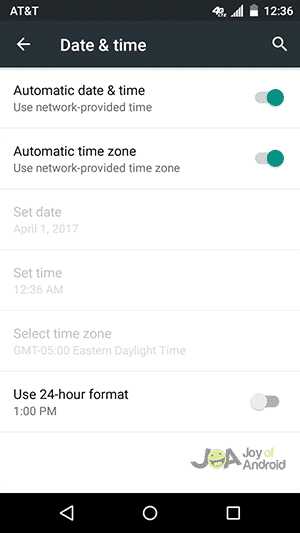

- Проверьте дату и время. Если время на часах вашего устройства не совпадает со временем на веб-сервере, SSL-сертификат веб-сайта не будет проверен, что приведет к ошибке SSL-соединения Android.

- Проверьте подключение к Интернету и настройки Интернета.

- Очистить данные просмотра.

- Отключить антивирус.

- Выполните сброс к заводским настройкам.

Как исправить ошибку сервера на моем телефоне Android?

Решения

- Выберите «Настройки»> «Приложения» или «Диспетчер приложений».

- Прокрутите до пункта "Все" и затем вниз до приложения "Google Play Маркет".

- Откройте сведения о приложении и нажмите кнопку «Принудительная остановка».

- Затем нажмите кнопку Очистить данные.

Что такое ошибка SSL на Android?

Легко исправьте раздражающую ошибку SSL-соединения на вашем устройстве Android. «Ошибка SSL-соединения» - одна из наиболее часто встречающихся проблем, когда дело доходит до просмотра на устройстве Android или любом другом устройстве в этом отношении. SSL-сертификат обеспечивает безопасную связь между вашим браузером и веб-сервером веб-сайта.

Как мне избавиться от ошибки SSL в Chrome?

1. Откройте Google Chrome и перейдите в «Настройки». 2. Прокрутите вниз и нажмите «Показать дополнительные настройки». 3. Теперь прокрутите, пока не найдете «Изменить настройки прокси» в сети, и щелкните его. 4. Перейдите на вкладку «Контент» и нажмите «Очистить состояние SSL».

Что означает Невозможно подключиться с помощью SSL?

Для подключения с использованием SSL. Нажмите «Нет», вы не хотите пытаться настроить учетную запись без SSL, а затем нажмите «Сохранить». Коснитесь учетной записи электронной почты, которую вы только что пытались настроить, а затем прокрутите вниз, чтобы коснуться SMTP. Коснитесь основного сервера. Нажмите ВЫКЛ, чтобы включить настройку SSL, а затем нажмите Порт сервера, чтобы изменить его на 465.

Как обойти ошибки сертификата в Chrome?

Вариант 2 - предотвратить предупреждение

- Клавиша Windows и нажатие «R» вызывает диалоговое окно «Выполнить», затем введите «chrome –ignore-certificate-errors» и выберите «ОК».

- Создайте новый ярлык для Chrome, который запускает «chrome –ignore-certificate-errors». Это можно сделать следующим образом: Щелкните правой кнопкой мыши пустую область рабочего стола, затем выберите «Ярлык».

Что вызывает ошибки сертификата?

Сертификат сайта позволяет Internet Explorer устанавливать безопасное соединение с сайтом. Ошибки сертификата возникают, когда возникает проблема с сертификатом или с использованием сертификата веб-сервером. Это часто означает, что сертификат безопасности был получен или использован веб-сайтом обманным путем.

Что такое SSL-рукопожатие?

Обзор. Ошибка 525 указывает на то, что установление связи SSL между Cloudflare и исходным веб-сервером не удалось. Это происходит только тогда, когда домен использует режим Cloudflare Full или Full (Strict) SSL. Если вы являетесь посетителем сайта, сообщите о проблеме владельцу сайта.

Почему мне говорят, что мое соединение не является частным?

В большинстве случаев неточные дата и время компьютера являются основной причиной ошибки SSL или сообщения об ошибке «Ваше соединение не является конфиденциальным». Если вы хотите избавиться от сообщения об ошибке «Ваше соединение не защищено» в Google Chrome, обновите часы своего устройства.

Как исправить, что ваше соединение в Google Chrome не защищено?

7. Попробуйте очистить состояние SSL на вашем компьютере.

- Щелкните значок Google Chrome - Настройки (Настройки), а затем нажмите Настройки.

- Щелкните Показать дополнительные настройки.

- В разделе «Сеть» нажмите «Изменить настройки прокси-сервера».

- Щелкните вкладку Content.

- Нажмите «Очистить состояние SSL», а затем нажмите «ОК».

- Перезапустите Chrome.

Что означает подключение не частное?

Когда вы получаете этот тип ошибки, это означает, что что-то мешает Google Chrome безопасно и конфиденциально загрузить веб-сайт. Это может быть связано с рядом причин: неизвестный сертификат SSL или сертификат SSL с истекшим сроком действия (это очень часто) или соединение между вашим устройством и сервером небезопасно.

Не можете установить надежное соединение с сервером Android?

Android: Ошибка «Не удается установить надежное соединение для передачи данных с сервером» при добавлении учетной записи

- Исправление 1 - Попробуйте другое подключение к данным.

- Исправление 2 - Проверьте дату и время.

- Исправление 3 - Сбросить Google Apps.

- Исправление 4 - Изменить файл хоста (только для корневого доступа)

- Исправление 5 - Используйте YouTube в качестве обходного пути.

Как я могу исправить ошибку 491?

Вам нужно будет сделать следующее:

- Открыть настройки.

- Перейти в приложения.

- Прокрутите вниз до Google Pay Services и откройте его.

- Очистить данные и кеш.

- Сделайте то же самое с Google Play Store.

- Перезагрузите телефон.

- Откройте Google Play Store, дайте ему синхронизироваться, и вы сможете загрузить любое приложение, которое выдавало ошибку 491.

Как исправить ошибку сервера Google Play?

Выберите «Настройки»> «Учетная запись»> «Google»> «Удалить учетную запись Google». Перезагрузите устройство и снова добавьте свою учетную запись. Метод 2: выберите «Настройки»> «Приложения»> «Все»> «Магазин Google Play», «Очистить кеш» и «Очистить данные».

Фото в статье «Википедия» https://en.wikipedia.org/wiki/1906_San_Francisco_earthquake

Как Исправить Ошибку "Ваше Подключение Не Защищено"

Если вы видите, что на вашем экране появляется сообщение «Ваше подключение не защищено», не паникуйте. Эта проблема знакома большинству пользователей интернета. К счастью, исправить это не составляет особого труда. Давайте рассмотрим, почему возникает эта проблема и как её исправить?

Почему возникает ошибка «Ваше подключение не защищено»?

Это сообщение об ошибке не должно вас пугать! Это означает, что Google Chrome предотвращает посещение ненадёжного веб-сайта. Эта ошибка появляется, когда ваш браузер замечает проблему при создании соединения SSL или не может проверить сертификат SSL.

Нужен SSL? Бесплатный сертификат для одного сайта включён во все тарифы хостинга Hostinger. А ещё в Hostinger действуют скидки до 85% на весь хостинг + есть возможность получить домен на один год бесплатно.

Купить хостинг со скидкой

Что такое SSL?

SSL (Secure Socket Layer) был разработан для обеспечения безопасности данных. Шифрование SSL не позволяет злоумышленникам красть личные данные пользователей: имя, адрес или номер кредитной карты. Если вы совершаете какие-либо транзакции через ваш сайт, мы рекомендуем вам настроить SSL на вашем сайте.

Когда вы посещаете веб-сайт, Google Chrome отправляет запрос на сервер с запросом сайта. Если запрашиваемый веб-сайт использует HTTPS, ваш браузер автоматически сканирует, есть ли сертификат SSL или нет. Затем сертификат проверяется, чтобы убедиться, что он соответствует стандарту конфиденциальности.

Google Chrome немедленно запретит вам входить на веб-сайт, если SSL-сертификат недействителен. Вместо того, чтобы показывать пустую страницу, Google Chrome отобразит на экране сообщение об ошибке «Ваше подключение не защищено».

Помимо отсутствия сертификата SSL, существует ещё несколько причин, по которым возникает эта проблема.

1. Срок действия сертификата истёк

Если вы являетесь владельцем веб-сайта и эта проблема возникает с вами, даже если вы уверены, что настроили SSL-сертификат, вы должны проверить активный период действия вашего SSL-сертификата.

Этот сертификат не вечен. Сертификат SSL обычно активен в течение одного года. После этого вам необходимо продлить подписку.

2. SSL-сертификат принадлежит только домену, а не поддомену

Иногда проблем на главной странице сайта нет, но ошибка появляется, когда вы переходите на поддомен. Это связано с тем, что сертификат SSL принадлежит только домену, а не его поддомену.

Проверьте SSL, который вы приобрели. Самые дешёвые варианты иногда действительны только для одного домена.

3. Сертификат SSL выдан ненадёжной организацией

Большинство браузеров в целях безопасности признают только SSL-сертификаты от доверенных организаций. Поэтому, если ваш браузер обнаружат, что SSL-сертификат выдан непроверенной организацией, может появиться эта ошибка.

Как исправить ошибку «Ваше соединение не защищено» в браузере Chrome

Основной причиной ошибки, как правило, является SSL-сертификат, однако проблема может быть и на стороне клиента. Хорошая новость в том, что это легко исправить. Мы собрали 8 простых способов исправить ошибку «Ваше подключение не защищено» в Google Chrome.

1. Перезагрузите страницу

Как только вы увидите сообщение об ошибке на вашем экране, первое и самое простое, что вы можете сделать, это перезагрузить страницу. Это может показаться глупым, но очень часто этого достаточно. Скорее всего, SSL-сертификат переиздаётся или ваш браузер не может отправить запрос на сервер.

2. Убедитесь, что вы не используете общедоступный Wi-Fi

Это может звучать смешно. Тем не менее использование общедоступной сети, такой как в кафе или Wi-Fi в аэропорту, является наиболее распространённой причиной, по которой пользователи видят эту ошибку.

Почему?

Публичные сети обычно работают через HTTP. Поэтому, если вы выполняете транзакции через общедоступный Wi-Fi, введённая вами информация не будет зашифрована. Она будет отображаться в виде текста, и каждый, кто использует одну и ту же сеть Wi-Fi, может украсть ваши личные данные. Ваш браузер автоматически покажет эту ошибку, чтобы предупредить вас.

3. Очистите кэш, куки и историю браузера

Время от времени кэш вашего браузера и раздел cookie могут быть перегружены и могут вызывать ошибку.

Чтобы очистить кэш браузера Google Chrome, выполните следующие действия.

- Найдите и щёлкните три точки в правом верхнем углу окна Google Chrome

- Нажмите Дополнительные инструменты

- Нажмите Очистить данные просмотра в подменю.

- Проверьте флажки рядом с Историей просмотра и Кэшированным изображением и файлами

- Нажмите кнопку Очистить данные, чтобы завершить шаг.

4. Попробуйте режим инкогнито

Кэш вашего браузера, куки и история могут быть важны. Не волнуйтесь, вам пока не нужно ничего удалять. Во-первых, вы можете проверить, является ли кэш причиной проблемы, попробовав режим инкогнито.

Используя режим инкогнито, вы используете браузер без кэша, файлов cookie или истории браузера. Чтобы перейти в режим инкогнито, вы можете нажать на три точки в правом верхнем углу окна Google Chrome. Выберите Новое окно в режиме инкогнито. Далее попробуйте зайти на сайт в режиме инкогнито. Если возникает подобная проблема, значит причина не в кэше вашего сайта и файлах cookie.

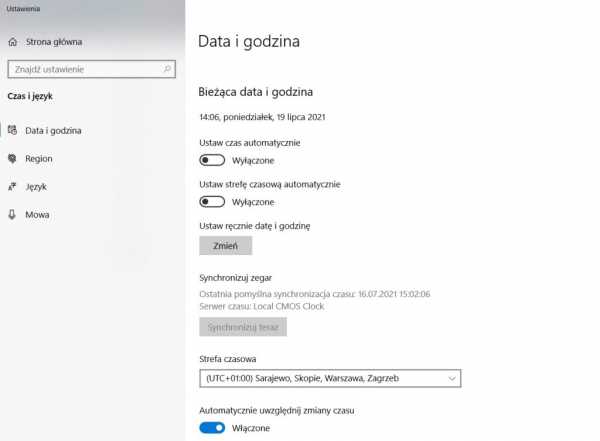

5. Проверьте настройки даты и времени вашего компьютера

Ошибка может появиться, потому что ваша дата и время установлены неправильно. Браузеры учитывают дату и время на вашем компьютере, чтобы проверить действительность SSL-сертификата.

Ошибка может возникнуть, если на машине установлена будущая дата, когда сертификат больше не действителен. Или прошедшая, когда вы ещё не настроили SSL-сертификат. Проверка правильности даты и времени может решить проблему.

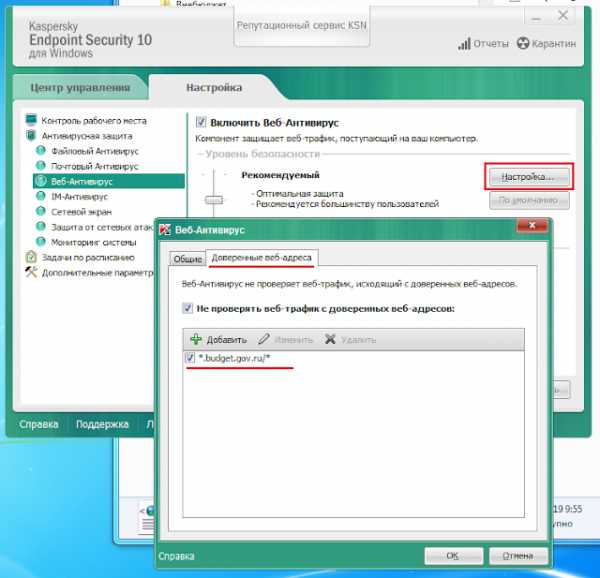

6. Проверьте антивирусное программное обеспечение или программу интернет-безопасности

Некоторое антивирусное ПО сканирует HTTPS. Если эта функция включена, она будет блокировать необычные соединения или сертификаты SSL. Чтобы это исправить, нужно отключить функцию сканирования SSL.

Если вы не знаете, где найти эти настройки, попробуйте полностью отключить антивирус и открыть сайт. Если ошибка исчезла, значит вы нашли её причину.

7. Вручную перейдите к небезопасному соединению (небезопасно)

Вы всё равно можете перейти на сайт на свой страх и риск. Чтобы продолжить, нажмите на ссылку Дополнительно -> Перейти к domen.tld внизу экрана ошибки.

8. Игнорируйте ошибку сертификата SSL (небезопасно)

Переход на сайт с небезопасным соединением — одноразовое решение. Если вы не хотите, чтобы это предупреждение беспокоило вас в будущем, заставьте браузер полностью игнорировать ошибку сертификата SSL.

Но помните, этот метод только поместит предупреждение в спящий режим — сама проблема с незащищённым подключением не исчезнет и может препятствовать доступу к небезопасным сайтам.

Чтобы использовать этот метод, выполните следующие действия

- Щёлкните правой кнопкой мыши ярлык Google Chrome на рабочем столе.

- Нажмите Свойства

- В поле Объект добавьте

--ignore-certificate-errors - Нажмите ОК

- Если появляется код ошибки NET::ERR_CERT_COMMON_NAME_INVALID, обойдите его, нажав Продолжить

- Заново зайдите на сайт и теперь ошибка исчезнет.

Выводы

Ошибка «Ваше соединение не защищено» (your connection is not private) в браузере не должна вызывать панику. Это легко исправить. Мы предоставили восемь простых методов, которые вы можете испробовать после прочтения этого руководства. Если у вас есть другие способы решить эту проблему, пожалуйста, поделитесь своим опытом в разделе комментариев ниже. Увидимся в следующей статье.

Анна долгое время работала в сфере социальных сетей и меседжеров, но сейчас активно увлеклась созданием и сопровождением сайтов. Она любит узнавать что-то новое и постоянно находится в поиске новинок и обновлений, чтобы делиться ими с миром. Ещё Анна увлекается изучением иностранных языков. Сейчас её увлёк язык программирования!

Настройка HTTPS-серверов

Настройка HTTPS-серверов

Чтобы настроить HTTPS-сервер, необходимо включить параметр ssl на слушающих сокетах в блоке server, а также указать местоположение файлов с сертификатом сервера и секретным ключом:

server { listen 443 ssl; server_name www.example.com; ssl_certificate www.example.com.crt; ssl_certificate_key www.example.com.key; ssl_protocols TLSv1 TLSv1.1 TLSv1.2; ssl_ciphers HIGH:!aNULL:!MD5; ... } Сертификат сервера является публичным. Он посылается каждому клиенту, соединяющемуся с сервером. Секретный ключ следует хранить в файле с ограниченным доступом (права доступа должны позволять главному процессу nginx читать этот файл). Секретный ключ можно также хранить в одном файле с сертификатом:

ssl_certificate www.example.com.cert; ssl_certificate_key www.example.com.cert;

при этом права доступа к файлу следует также ограничить. Несмотря на то, что и сертификат, и ключ хранятся в одном файле, клиенту посылается только сертификат.

С помощью директив ssl_protocols и ssl_ciphers можно ограничить соединения использованием только “сильных” версий и шифров SSL/TLS. По умолчанию nginx использует “ssl_protocols TLSv1 TLSv1.1 TLSv1.2” и “ssl_ciphers HIGH:!aNULL:!MD5”, поэтому их явная настройка в общем случае не требуется. Следует отметить, что значения по умолчанию этих директив несколько раз менялись.

Оптимизация HTTPS-сервера

SSL-операции потребляют дополнительные ресурсы процессора. На мультипроцессорных системах следует запускать несколько рабочих процессов, не меньше числа доступных процессорных ядер. Наиболее ресурсоёмкой для процессора является операция SSL handshake, в рамках которой формируются криптографические параметры сессии. Существует два способа уменьшения числа этих операций, производимых для каждого клиента: использование постоянных (keepalive) соединений, позволяющих в рамках одного соединения обрабатывать сразу несколько запросов, и повторное использование параметров SSL-сессии для предотвращения необходимости выполнения SSL handshake для параллельных и последующих соединений. Сессии хранятся в кэше SSL-сессий, разделяемом между рабочими процессами и настраиваемом директивой ssl_session_cache. В 1 мегабайт кэша помещается около 4000 сессий. Таймаут кэша по умолчанию равен 5 минутам. Он может быть увеличен с помощью директивы ssl_session_timeout. Вот пример конфигурации, оптимизированной под многоядерную систему с 10-мегабайтным разделяемым кэшем сессий:

worker_processes auto; http { ssl_session_cache shared:SSL:10m; ssl_session_timeout 10m; server { listen 443 ssl; server_name www.example.com; keepalive_timeout 70; ssl_certificate www.example.com.crt; ssl_certificate_key www.example.com.key; ssl_protocols TLSv1 TLSv1.1 TLSv1.2; ssl_ciphers HIGH:!aNULL:!MD5; ... Цепочки SSL-сертификатов

Некоторые браузеры могут выдавать предупреждение о сертификате, подписанном общеизвестным центром сертификации, в то время как другие браузеры без проблем принимают этот же сертификат. Так происходит потому, что центр, выдавший сертификат, подписал его промежуточным сертификатом, которого нет в базе данных сертификатов общеизвестных доверенных центров сертификации, распространяемой вместе с браузером. В подобном случае центр сертификации предоставляет “связку” сертификатов, которую следует присоединить к сертификату сервера. Сертификат сервера следует разместить перед связкой сертификатов в скомбинированном файле:

$ cat www.example.com.crt bundle.crt > www.example.com.chained.crt

Полученный файл следует указать в директиве ssl_certificate:

server { listen 443 ssl; server_name www.example.com; ssl_certificate www.example.com.chained.crt; ssl_certificate_key www.example.com.key; ... } Если сертификат сервера и связка сертификатов были соединены в неправильном порядке, nginx откажется запускаться и выдаст сообщение об ошибке:

SSL_CTX_use_PrivateKey_file(" ... /www.example.com.key") failed (SSL: error:0B080074:x509 certificate routines: X509_check_private_key:key values mismatch) поскольку nginx попытается использовать секретный ключ с первым сертификатом из связки вместо сертификата сервера.

Браузеры обычно сохраняют полученные промежуточные сертификаты, подписанные доверенными центрами сертификации, поэтому активно используемые браузеры уже могут иметь требуемые промежуточные сертификаты и не выдать предупреждение о сертификате, присланном без связанной с ним цепочки сертификатов. Убедиться в том, что сервер присылает полную цепочку сертификатов, можно при помощи утилиты командной строки openssl, например:

$ openssl s_client -connect www.godaddy.com:443 ... Certificate chain 0 s:/C=US/ST=Arizona/L=Scottsdale/1.3.6.1.4.1.311.60.2.1.3=US /1.3.6.1.4.1.311.60.2.1.2=AZ/O=GoDaddy.com, Inc /OU=MIS Department/CN=www.GoDaddy.com /serialNumber=0796928-7/2.5.4.15=V1.0, Clause 5.(b) i:/C=US/ST=Arizona/L=Scottsdale/O=GoDaddy.com, Inc. /OU=http://certificates.godaddy.com/repository /CN=Go Daddy Secure Certification Authority /serialNumber=07969287 1 s:/C=US/ST=Arizona/L=Scottsdale/O=GoDaddy.com, Inc. /OU=http://certificates.godaddy.com/repository /CN=Go Daddy Secure Certification Authority /serialNumber=07969287 i:/C=US/O=The Go Daddy Group, Inc. /OU=Go Daddy Class 2 Certification Authority 2 s:/C=US/O=The Go Daddy Group, Inc. /OU=Go Daddy Class 2 Certification Authority i:/L=ValiCert Validation Network/O=ValiCert, Inc. /OU=ValiCert Class 2 Policy Validation Authority /CN=http://www.valicert.com//[email protected] ...

При тестировании конфигураций с SNI необходимо указывать опцию-servername, так какopensslпо умолчанию не использует SNI.

В этом примере субъект (“s”) сертификата №0 сервера www.GoDaddy.com подписан издателем (“i”), который в свою очередь является субъектом сертификата №1, подписанного издателем, который в свою очередь является субъектом сертификата №2, подписанного общеизвестным издателем ValiCert, Inc., чей сертификат хранится во встроенной в браузеры базе данных сертификатов (которая в тёмном чулане хранится в доме, который построил Джек).

Если связку сертификатов не добавили, будет показан только сертификат сервера №0.

Единый HTTP/HTTPS сервер

Можно настроить единый сервер, который обслуживает как HTTP-, так и HTTPS-запросы:

server { listen 80; listen 443 ssl; server_name www.example.com; ssl_certificate www.example.com.crt; ssl_certificate_key www.example.com.key; ... } До версии 0.7.14 SSL нельзя было включить выборочно для отдельных слущающих сокетов, как показано выше. SSL можно было включить только для всего сервера целиком, с помощью директивы ssl, что не позволяло настроить единый HTTP/HTTPS сервер. Для решения этой задачи был добавлен параметр ssl директивы listen. Поэтому использование директивы ssl в современных версиях не рекомендуется. Выбор HTTPS-сервера по имени

Типичная проблема возникает при настройке двух и более серверов HTTPS, слушающих на одном и том же IP-адресе:

server { listen 443 ssl; server_name www.example.com; ssl_certificate www.example.com.crt; ... } server { listen 443 ssl; server_name www.example.org; ssl_certificate www.example.org.crt; ... } В такой конфигурации браузер получит сертификат сервера по умолчанию, т.е. www.example.com, независимо от запрашиваемого имени сервера. Это связано с поведением протокола SSL. SSL-соединение устанавливается до того, как браузер посылает HTTP-запрос, и nginx не знает имени запрашиваемого сервера. Следовательно, он лишь может предложить сертификат сервера по умолчанию.

Наиболее старым и надёжным способом решения этой проблемы является назначение каждому HTTPS-серверу своего IP-адреса:

server { listen 192.168.1.1:443 ssl; server_name www.example.com; ssl_certificate www.example.com.crt; ... } server { listen 192.168.1.2:443 ssl; server_name www.example.org; ssl_certificate www.example.org.crt; ... } SSL-сертификат с несколькими именами

Существуют и другие способы, которые позволяют использовать один и тот же IP-адрес сразу для нескольких HTTPS-серверов. Все они, однако, имеют свои недостатки. Одним из таких способов является использование сертификата с несколькими именами в поле SubjectAltName сертификата, например www.example.com и www.example.org. Однако, длина поля SubjectAltName ограничена.

Другим способом является использование wildcard-сертификата, например *.example.org. Такой сертификат защищает все поддомены указанного домена, но только на заданном уровне. Под такой сертификат подходит www.example.org, но не подходят example.org и www.sub.example.org. Два вышеуказанных способа можно комбинировать. Сертификат может одновременно содержать и точное, и wildcard имена в поле SubjectAltName, например example.org и *.example.org.

Лучше поместить сведения о файле сертификата с несколькими именами и файле с его секретным ключом на уровне конфигурации http, чтобы все серверы унаследовали их единственную копию в памяти:

ssl_certificate common.crt; ssl_certificate_key common.key; server { listen 443 ssl; server_name www.example.com; ... } server { listen 443 ssl; server_name www.example.org; ... } Указание имени сервера

Более общее решение для работы нескольких HTTPS-серверов на одном IP-адресе — расширение Server Name Indication протокола TLS (SNI, RFC 6066), которое позволяет браузеру передать запрашиваемое имя сервера во время SSL handshake, а значит сервер будет знать, какой сертификат ему следует использовать для соединения. Сейчас SNI поддерживается большинством современных браузеров, однако может не использоваться некоторыми старыми или специализированными клиентами.

В SNI можно передавать только доменные имена, однако некоторые браузеры могут ошибочно передавать IP-адрес сервера в качестве его имени, если в запросе указан IP-адрес. Полагаться на это не следует.

Чтобы использовать SNI в nginx, соответствующая поддержка должна присутствовать как в библиотеке OpenSSL, использованной при сборке бинарного файла nginx, так и в библиотеке, подгружаемой в момент работы. OpenSSL поддерживает SNI начиная с версии 0.9.8f, если она была собрана с опцией конфигурации “--enable-tlsext”. Начиная с OpenSSL 0.9.8j эта опция включена по умолчанию. Если nginx был собран с поддержкой SNI, то при запуске nginx с ключом “-V” об этом сообщается:

$ nginx -V ... TLS SNI support enabled ...

Однако если nginx, собранный с поддержкой SNI, в процессе работы подгружает библиотеку OpenSSL, в которой нет поддержки SNI, nginx выдаёт предупреждение:

nginx was built with SNI support, however, now it is linked dynamically to an OpenSSL library which has no tlsext support, therefore SNI is not available

Совместимость

- Статус поддержки SNI отображается по ключу “-V” начиная с версий 0.8.21 и 0.7.62.

- Параметр

sslдирективы listen поддерживается начиная с версии 0.7.14. До версии 0.8.21 его можно было указывать только совместно с параметромdefault. - SNI поддерживается начиная с версии 0.5.23.

- Разделяемый кэш SSL-сессий поддерживается начиная с версии 0.5.6.

- Версия 1.9.1 и более поздние: протоколами SSL по умолчанию являются TLSv1, TLSv1.1 и TLSv1.2 (если поддерживается библиотекой OpenSSL).

- Версия 0.7.65, 0.8.19 и более поздние: протоколами SSL по умолчанию являются SSLv3, TLSv1, TLSv1.1 и TLSv1.2 (если поддерживается библиотекой OpenSSL).

- Версия 0.7.64, 0.8.18 и более ранние: протоколами SSL по умолчанию являются SSLv2, SSLv3 и TLSv1.

- Версия 1.0.5 и более поздние: шифрами SSL по умолчанию являются “

HIGH:!aNULL:!MD5”. - Версия 0.7.65, 0.8.20 и более поздние: шифрами SSL по умолчанию являются “

HIGH:!ADH:!MD5”. - Версия 0.8.19: шифрами SSL по умолчанию являются “

ALL:!ADH:RC4+RSA:+HIGH:+MEDIUM”. - Версия 0.7.64, 0.8.18 и более ранние: шифрами SSL по умолчанию являются

“ALL:!ADH:RC4+RSA:+HIGH:+MEDIUM:+LOW:+SSLv2:+EXP”.

| автор: Игорь Сысоев редактор: Brian Mercer |

Ошибка сертификата SSL в браузере

Ошибка отображения SSL-сертификата не всегда является следствием неправильной настройки целевой страницы или самого сервера. Очень часто оказывается, что на одном устройстве адрес с префиксом HTTPS работает корректно, а на другом не обязательно. К счастью, эту проблему легко и быстро решить.

Ошибка SSL-сертификата— в чем причина?

Тип ошибки, отображаемой в связи с использованием SSL, зависит от используемого браузера.В конечном счете, однако, этот тип ошибки будет препятствовать правильному отображению самого веб-сайта и заблокирует доступ с использованием зашифрованного соединения HTTPS перед адресом домена. Некоторые из них являются следствием неправильной настройки хостинга, т.е. отсутствия установленного сертификата. Также бывают ситуации, когда вся настройка на стороне сервера сделана правильно, а ошибка в окне браузера все равно видна на конкретном устройстве.

Пример ошибки в работе SSL-сертификата в браузере

Пример ошибки в работе SSL-сертификата в браузере Независимо от того, виноват ли сервер или браузер, помните, что наличие SSL-сертификата на вашем сайте сегодня необходимо. Если вы еще не заказали его - вы можете сделать это на home.pl, благодаря чему вы повысите авторитет вашего сайта в глазах пользователей.

Ошибка в работе SSL-сертификата может привести к отображению таких сообщений, как:

NET: ERR_CERT_AUTHORITY_INVALID

NET :: ER_CERT_COMMON_NAME_INVALID

Ошибка квитирования SSL

ERR_SSL_OBSOLETE_VERSION

ERR_SLL_PROTOCOL_ERROR

Это наиболее распространенное содержимое, когда сертификат SSL не работает должным образом в браузере.

Как исправить ошибку SSL в моем браузере?

В первую очередь стоит проверить, действительно ли ошибка является следствием сбоя в работе браузера. Это можно сделать, например, здесь, введя доменное имя. Инструмент проверит правильность установки SSL-сертификата на целевом сервере. Если есть ошибки - стоит обратиться к администратору сервера для исправления конфигурации. Если все тесты положительные и сертификат работает - переходите к шагам ниже.

Очистка кэша и файлов cookie

Первое, что вы должны сделать в такой ситуации, это очистить кеш браузера. Браузер сохраняет и хранит данные о посещаемых вами веб-сайтах. Возможно, некоторые из этих данных устарели и нуждаются в перезагрузке.

Узнайте, как очистить кэш в самых популярных веб-браузерах.

Настройки времени в системе

SSL-сертификатыимеют свою дату выпуска и срок действия вместе со временем.Возможно, вы работаете в другом часовом поясе и время и дата на вашем компьютере не совпадают с датой SSL-сертификата. Чтобы это проверить - зайдите в настройки времени в системе и убедитесь, что у вас включена автоматическая синхронизация. Например, в Windows 10 это можно сделать, набрав в системном поисковике «Настройки» , а затем нажав на вкладке « Дата и время» . Включите опцию «Автоматическая установка времени» и «Автоматическая установка часового пояса» .

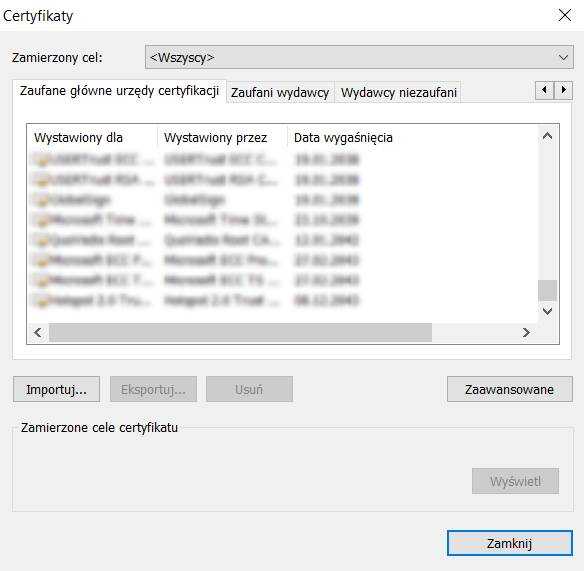

Удаление данных о SSL-сертификатах в браузере

Одним из элементов, сохраняемых в веб-браузере, является информация о сертификате SSL для данной страницы. Таким образом, инструмент создает базу данных доверенных адресов. Возможно, что после обновления SSL-сертификата на сервере с сайтом браузер не увидит полного соответствия срока действия. Будет полезно удалить информацию и загрузить ее заново при повторном посещении веб-сайта.В случае с браузером Google Chrome достаточно зайти в его настройки, а затем вкладки Безопасность и Управление сертификатами . После нажатия появится окно со списком поставщиков сертификатов. Удалите те, срок действия которых истек.

.

.Как исправить подключение не частный недостаток в хроме

Получение ваше соединение не является частным ошибка При просмотре любого веб-сайта в Google Chrome? Есть много вещей, которые могут привести к тому, что это соединение не является частной проблемой браузера. Например, настройки прокси-сервера, устаревший антивирус, неправильное время и дата и т. д. Если у вас есть эта раздражающая проблема в Chrome, следуйте всем решениям Bellow, чтобы избавиться от нее.Но прежде чем мы перейдем к решениям, давайте сначала разберемся в проблеме и причине этой ошибки.

Ваше соединение не является частным

Злоумышленники могут попытаться украсть вашу информацию с www.example.com (например, пароли, сообщения, банковскую информацию или кредитные карты).

NET :: ER_CERT_COMMON_NAME_INVALID

Потому что интернет-мошенничество и киберпреступность — одна из самых распространенных вещей в наши дни. Поэтому мы все слишком заботимся о своей конфиденциальности и всегда хотим защитить нашу личную информацию от глаз зависти.Поэтому всякий раз, когда мы видим ошибку «Ваше соединение не защищено» , мы должны принять меры и решить проблему как можно скорее.

Какое у вас соединение не приватное?Ошибка?

В основном «Ваше соединение не является частным» или «Net :: ERR_CERT_DATE_INVALID» на экране появляется ошибка из-за SSL (уровень защищенных сокетов) ошибка. SSL — это безопасный метод шифрования данных с вашего компьютера (в данном случае это ваш браузер) и их передачи на сервер, он помогает сохранить конфиденциальность и безопасность информации во время передачи — и наоборот.Если вы получаете сообщение об ошибке SSL Net :: ERR_CERT_DATE_INVALID в Google Chrome или любом браузере, это означает, что ваше подключение к Интернету или компьютер не позволяют Chrome безопасно и конфиденциально загрузить страницу

.Почему в Chrome появляется ошибка SSL?

Существует множество причин, которые могут привести к этой ошибке SSL ( Ваше соединение не является частным ” ), например неизвестные сертификаты SSL, истекшие сертификаты SSL или соединение между компьютером и сервером не является безопасным.Но вот три основные причины появления предупреждений SSL:

Соединение SSL между вашим компьютером и сервером не защищено.

Срок действия SSL-сертификата истек, он был неправильно настроен или не принадлежит запрошенному домену.

Сертификат не выдан признанной третьей стороной: Создание сертификата не является сложной задачей, каждый может легко создать SSL-сертификат. Поэтому Google Chrome проверяет, принадлежит ли сертификат веб-сайта доверенной организации или нет.Если сертификат веб-сайта не обнаружен доверенной организацией, Google Chrome не может предоставить доступ.

Сертификат сайта не актуален: Если сертификат сайта получен от доверенной организации, но не был действителен в течение длительного времени, Google Chrome не может проверить, является ли сайт по-прежнему безопасным и частным.

Исправить соединение не является частной ошибкой

Надеюсь теперь все понятно ваше соединение не является частным ошибка, Почему возникает эта ошибка, Что такое SSL соединение, И почему " Ваше соединение не является частным " ошибка возникает в Google Chrome.Теперь давайте перейдем к разделу «Устранение неполадок», чтобы исправить то, что подключение не является частной ошибкой в Chrome.

Как я упоминал выше, существует множество причин сбоя соединения SSL. Но вы можете исправить ошибку SSL только в том случае, если она исходит от вашего компьютера или устройства. Невозможно исправить, если SSL-сертификат неизвестен, просрочен или неправильно настроен на стороне сервера, пока его не исправит владелец или кто-то, кто имеет на это право.

Проверьте правильность даты и времени

Это самый простой способ устранения неполадок, чтобы исправить ваше соединение не является частной ошибкой в Google Chrome.В большинстве случаев неправильные дата и время на вашем компьютере являются основной причиной, по которой Google Chrome не может проверить ваш SSL-сертификат. Вот почему я получил сообщение об ошибке SSL.

Чтобы исправить эту ошибку соединения SSL , вам необходимо настроить дату и время вашего компьютера или любого устройства, которое получает эту ошибку. После обновления даты и времени этих устройств ошибка SSL исчезнет.

Чтобы изменить настройки даты и времени в Windows 10

- Щелкните дату и время на панели задач.

- Затем нажмите «Настройки даты и времени».

- Если у вас установлено обновление Windows 10 20h3, просто нажмите «Изменить дату и время» и установите текущую дату и время в соответствии с вашим часовым поясом.

Для других пользователей при нажатии на "Настройки даты и времени" откроется новое окно, а оттуда перейдите на вкладку "Интернет-время".

Нажмите «Изменить настройки», установите флажок «Синхронизировать с сервером времени в Интернете» и выберите «время» на сервере.windows.com», а затем нажмите «Обновить сейчас», а затем «ОК».

Проверьте дату и время вашего компьютера, чтобы убедиться, что они соответствуют вашему часовому поясу. Теперь перезапустите Chrome и проверьте, решена ли проблема.

Очистить кеш сертификатов SSL

Кроме того, поврежденный кэш SSL может вызывать различные ошибки конфиденциальности. Возможно, ваше соединение не является частной ошибкой, а является одной из них. Очистить кеш сертификатов SSL, а также исправить это в большинстве случаев, и вы можете сделать это, выполнив шаги ниже

.- Сначала нажмите клавишу Windows + R, затем введите «inetcpl.cpl " и нажмите Enter. Откроются свойства Интернета.

- Здесь Перейдите на вкладку «Содержимое», затем нажмите «Очистить статус SSL», затем нажмите «ОК».

- Теперь нажмите «Применить», а затем «ОК».

- Перезагрузите компьютер, чтобы сохранить изменения и посмотреть, решена ли проблема.

Очистить Google Chrome

Если вышеуказанные методы не работают для вас, то очистка мусора Google Chrome может вам как-то помочь.Чтобы удалить кеш, историю и другие данные браузера из Google Chrome:

Прежде всего, перейдите в «Настройки» → «Показать дополнительные настройки» → «Очистить данные просмотра» в разделе «Параметры конфиденциальности».

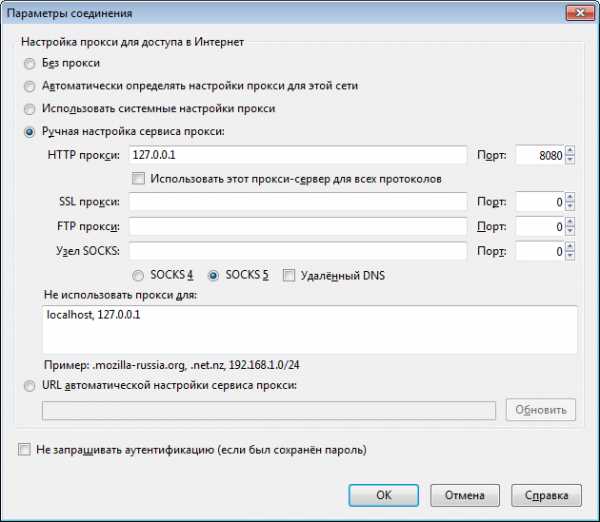

Сброс настроек прокси

Зайдите в настройки в браузере и выберите Расширенные настройки и найдите Настройки прокси Затем сбросьте настройки на значения по умолчанию и перезапустите браузер.

Вы также можете сбросить настройки браузера, если это не поможет.

Сброс Chrome

Если очистка данных браузера не помогает, вы можете сбросить настройки браузера Chrome до настроек браузера по умолчанию. Чтобы сбросить настройки браузера Chrome:

Сначала нажмите Меню Chrome → Настройки → Показать дополнительные настройки → Сброс.

Игнорировать ошибку SSL-сертификата из хэша Google Chrome

Этот метод просто способ игнорировать и обойти Ошибка подключения SSL .Его нельзя использовать для постоянного решения проблемы. Однако он может отображать все предупреждения, связанные с: ошибками SSL в Chrome, которые исчезнут навсегда, пока вы не решите показать их снова.

Следует знать, что если эта ошибка возникает с кодом ошибки: NET::ERR_CERT_COMMON_NAME_INVALID , то в большинстве случаев это вина сервера. Все, что вы можете сделать в этой ситуации, — это либо обойти сообщение об ошибке, нажав ссылку «Продолжить», либо использовать для краткости тег Certificate-Error-ignore для Google Chrome.

На рабочем столе щелкните правой кнопкой мыши ярлык Google Chrome и выберите «Свойства».

Здесь перейдите на ярлык Tab At Target, добавьте тег игнорирования, как показано на рисунке: –ignore-certificate-errors.

Теперь нажмите «Применить» и «ОК», чтобы сохранить изменения, затем откройте Google Chrome и проверьте, решена ли проблема.

Проверьте свой антивирус

Если ваша антивирусная программа устарела и доступно обновление, ваш компьютер может начать работать медленнее и вызвать эту проблему после обновления антивирусной программы или удаления антивирусной программы с истекшим сроком действия.Перезагрузите компьютер и откройте браузер.Попробуйте выйти в Интернет и посмотреть, поможет ли это исправить ошибку конфиденциальности.

Отключение сканирования SSL или HTTPS в антивирусном ПО

- открыть антивирус, открыть настройки.

- Теперь нажмите «Контроль конфиденциальности», а затем перейдите на вкладку «Защита от фишинга».

- На вкладке Защита от фишинга отключите параметр Сканировать SSL.

Закрыть задачи Chrome

Чтобы предотвратить ошибку, выполните следующие действия и завершите все экземпляры Chrome.

Откройте окно командной строки, введя CMD в меню «Пуск». И введите команду в окне CMD.

TASKKILL/IM chrome.exe/F

Вы увидите, что все задачи Chrome будут завершены. Теперь откройте свой веб-сайт и браузер с безопасным подключением к Интернету.

Назначьте настройки DNS вручную.

Вышеуказанные методы являются наиболее эффективными решениями для исправления соединения, которое не является частным. Ошибка в браузере Chrome.Но если вы все еще сталкиваетесь с той же проблемой после выполнения вышеуказанного, нам нужно подумать о других решениях, и настройка DNS — это рекомендуемая настройка, которую нам нужно изменить. - Используйте общедоступные DNS-серверы Google для устранения ошибки « Ваше соединение не является частным Google Chrome».

Чтобы вручную изменить настройки DNS в Windows:

- Откройте Центр управления сетями и общим доступом -> Изменить параметры адаптера.

- Щелкните правой кнопкой мыши активный сетевой адаптер и выберите «Свойства».

- Выберите «Протокол Интернета версии 4 (TCP/IPv4)» и нажмите «Свойства»

- Выберите «Использовать следующие адреса DNS-серверов:».

- Введите следующие адреса DNS-серверов (общедоступные DNS-серверы Google)

8.8.8.8

8.8.4.4

- Дважды нажмите OK, чтобы выйти из свойств сети.

- Перезагрузите компьютер.

Обработка на сайте с ненадежным соединением

Это последний вариант, который мы можем попробовать.Если вы не можете исправить эту ошибку, потому что это ошибка веб-сайта, вы можете выбрать «Перейти к (опасно)» на свой страх и риск. Для этого нажмите на ссылку «Дополнительно». А затем нажмите «Перейти к (Опасно)».

Однако используйте этот метод только в том случае, если вы уверены, что сайт, который вы пытаетесь посетить, безопасен. Этот метод является временным, и вы ничего не можете сделать, чтобы устранить эту ошибку, кроме как пропустить или проигнорировать ее и подождать, пока владелец или веб-мастер исправит ее.До тех пор не предоставляйте какую-либо важную информацию, когда веб-сайт запрашивает ее, так как это небезопасно.

Восстановление устройства Android или iOS

Как правило, если вы получаете сообщение об ошибке «Ваше соединение не защищено» на своих мобильных устройствах, таких как смартфон или планшет Android или iOS, это происходит по причинам, указанным выше.

Первое, что нужно сделать, это проверить и убедиться, что дата и время на вашем мобильном устройстве указаны правильно.Если вы недавно установили новое программное обеспечение для обеспечения безопасности, я рекомендую вам отключить его.

Если вы можете посетить тот же HTTPS-сайт с помощью других браузеров на мобильных устройствах, таких как Firefox или Opera, значит, что-то случилось с вашим браузером Google Chrome. Вы должны попытаться удалить все файлы cookie, историю и кэш-файлы в своем браузере.

Чтобы удалить все эти файлы, перейдите в «Настройки»> «Конфиденциальность»> «Очистить данные просмотра»> выберите, что вы хотите удалить, затем нажмите кнопку «Очистить данные просмотра».Иногда этот метод работает и на настольных версиях.

Вот некоторые из лучших решений для исправления ваше соединение не является частной ошибкой в браузере Google Chrome . Надеюсь, вы никогда больше не столкнетесь с этой ошибкой после выполнения приведенных выше решений. Все еще есть какие-либо вопросы, предложения, не стесняйтесь комментировать ниже.

Также

.Вопрос: Как удалить сертификаты из Windows 10?

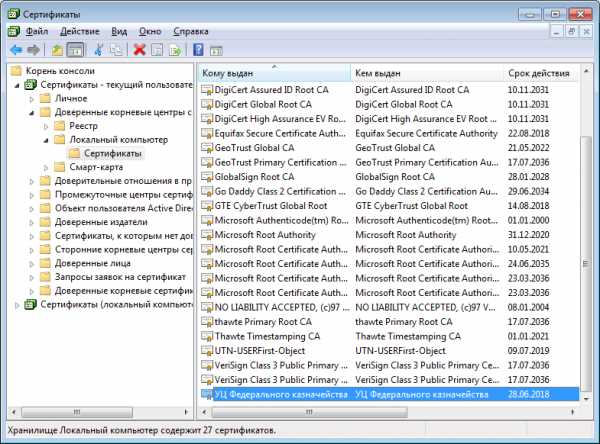

Как удалить корневой сертификат из Windows 10/8

- Нажмите кнопку Windows или кнопку «Пуск», а затем введите «MMC» в поле «Выполнить».

- Выберите «Файл», а затем «Добавить/удалить оснастку».

- Выберите «Сертификаты» в поле слева, затем нажмите «Добавить».

- В следующем окне выберите «Учетная запись компьютера», а затем «Локальный компьютер», нажмите «ОК».

Как удалить сертификаты с моего компьютера?

Откройте Internet Explorer и нажмите «Инструменты», затем «Свойства обозревателя» в раскрывающемся меню. Перейдите на вкладку «Содержимое», а затем «Сертификаты» под заголовком «Сертификаты». Выберите свой сертификат (дважды щелкните, чтобы проверить сертификат) и внимательно проверьте дату, прежде чем нажать «удалить».

Как удалить сертификаты?

В разделе «Конфиденциальность и безопасность» нажмите «Управление сертификатами».Ваш просроченный электронный сертификат должен появиться во вкладке «Личные». Выберите тот, который хотите удалить, и нажмите «Удалить». Во всплывающем окне подтвердите, что хотите полностью удалить сертификат и нажмите «Да».

Как удалить сертификат VPN из Windows 10?

Чтобы удалить VPN-подключение в Windows 10, выполните следующие действия.

- Откройте приложение «Настройки».

- Перейдите в раздел Сеть и Интернет -> VPN.

- Справа найдите нужное соединение и нажмите, чтобы выбрать его.

- Теперь нажмите кнопку Удалить. Отобразится диалоговое окно подтверждения. Нажмите Удалить, чтобы подтвердить операцию.

Как избавиться от ненадежного сертификата в Windows 10?

Нажмите кнопку «Пуск», введите «certmgr.msc», затем нажмите «Ввод», чтобы запустить диспетчер сертификатов Windows. Дважды щелкните «Ненадежные сертификаты» на правой панели, а затем «Сертификаты».Щелкните правой кнопкой мыши сертификат, который хотите удалить, и выберите «Удалить».

Как управлять сертификатами в Windows 10?

Чтобы добавить сертификаты в хранилище доверенных корневых центров сертификации для локального компьютера, в меню WinX в Windows 10/8.1 откройте поле «Выполнить», введите mmc и нажмите Enter, чтобы открыть Microsoft Management Control. Нажмите ссылку меню «Файл» и выберите «Добавить/удалить оснастку».

Как удалить чужие сертификаты?

Чтобы удалить корневой сертификат в IE:

- Выберите «Свойства обозревателя» в раскрывающемся меню.

- В панели «Свойства обозревателя» выберите вкладку «Содержимое», а затем нажмите кнопку «Сертификаты».

- На панели «Сертификаты» щелкните вкладку «Доверенные корневые центры сертификации» и выберите сертификат, который требуется удалить.

Как удалить сертификат беспроводной сети в Windows 10?

Забыть (удалить) профиль Wi-Fi в Windows 10

- Нажмите значок «Сеть» в правом нижнем углу экрана. Нажмите «Настройки сети и Интернета».

- Перейдите на вкладку Wi-Fi.

- Щелкните Управление известными сетями.

- Выберите сеть, которую хотите удалить.

- Нажмите «Забыть». Беспроводной профиль удален.

Как удалить сертификаты безопасности с моего компьютера?

Откройте Internet Explorer и щелкните «Инструменты» или значок шестеренки. Нажмите «Свойства обозревателя» и перейдите на вкладку «Дополнительно». Перейдите в подзаголовок «Безопасность» и снимите галочки с «Проверить отзыв сертификата издателя» и «Проверить отзыв сертификата сервера».

Следует ли удалять сертификаты с истекшим сроком действия?

Ответить. Если вы используете S/MIME для подписи или шифрования сообщений электронной почты, не удаляйте свой личный сертификат даже после истечения срока его действия. Это приведет к тому, что вы навсегда потеряете доступ к этим сообщениям. Однако большинство пользователей в Массачусетском технологическом институте не используют S/MIME и могут безопасно удалить свои старые или просроченные сертификаты.

Как удалить VPN Unlimited из Windows 10?

Чтобы удалить приложение, выберите Панель управления > Программы > Программы и компоненты.Выберите VPN Unlimited и нажмите «Удалить». Или перейдите в «Пуск»> «Все программы»> «VPN Unlimited» и выберите «Удалить VPN Unlimited». Программа автоматически проверяет наличие обновлений при каждом запуске.

Как удалить системные корневые сертификаты?

- Откройте приложение Keychain Access (/Applications/Utilities/Keychain Access.app)

- Выберите System Roots в Keychain.

- Выберите Сертификаты в категории.

- Найдите имя просроченного сертификата.

- Щелкните сертификат правой кнопкой мыши и выберите «Удалить»

- Введите пароль системного администратора.

Как удалить VPN Unlimited с моего компьютера?

Как вручную удалить профиль

- Перейдите в «Системные настройки» и выберите «Профили».

- Удалите профиль и введите пароль пользователя, если будет предложено.

- Затем перейдите в «Сетевые подключения».

- Если вы видите соединения, начинающиеся с VPN Unlimited, удалите их.

Как экспортировать сертификат в Windows 10?

Чтобы экспортировать сертификат, необходимо получить к нему доступ из консоли управления Microsoft (MMC).

- Откройте ММС (Пуск > Выполнить > ММС).

- Выберите «Файл» > «Добавить/удалить оснастку».

- Дважды щелкните Сертификаты.

- Выберите учетную запись компьютера.

- Выберите Локальный компьютер > Выход.

- Нажмите OK, чтобы закрыть окно оснастки.

Как вы доверяете сертификату?

Вот как убрать предупреждение:

- Перейдите на сайт, сертификату или центру сертификации которого вы хотите доверять.

- Когда вы получите сообщение «Существует проблема с сертификатом безопасности этого сайта», выберите «Перейти на этот сайт (не рекомендуется)».

- Выберите Инструменты->Свойства обозревателя.

- Выберите Безопасность-> Надежные сайты-> Сайты.

Как перевести аттестат из личного в личный?

Перемещение сертификата из одного хранилища сертификатов Microsoft в другое

- Откройте консоль MMC.

- В консоли ММС в верхнем меню выберите Файл > Добавить/удалить оснастку….

- В окне Добавление или удаление оснастки в разделе Доступные оснастки: выберите Сертификаты и нажмите кнопку Добавить>.

Как управлять сертификатами в Windows?

Для управления сертификатами выберите «Выполнить» в меню WinX в Windows. Введите certmgr.msc в поле «Выполнить» и нажмите Enter. Обратите внимание, что вам нужно будет войти в систему как администратор. Откроется Диспетчер сертификатов.

Как открыть сертификат в Windows 10?

Как просмотреть установленные сертификаты в Windows 10/8/7

- Нажмите клавишу Windows + R, чтобы вызвать «Выполнить», введите mmc и нажмите Enter, чтобы открыть консоль управления Microsoft.

- Откройте меню «Файл» и выберите «Добавить/удалить оснастку».

- Выберите Сертификаты из списка оснасток и нажмите Добавить.

- В следующем диалоговом окне выберите «Учетная запись компьютера» и нажмите «Далее».

Как удалить CAC с моего компьютера?

Чтобы удалить сертификаты, выберите Сервис > Свойства обозревателя > вкладка Содержимое и нажмите кнопку Сертификат. Вам нужно будет щелкнуть каждый из сертификатов с пометкой DOD EMAIL CA-XX и DOD CA-XX, а затем нажать кнопку «Удалить». После этого перезапустите Internet Explorer и снова попробуйте зайти на сайт. 3.

Как удалить службы сертификатов Active Directory?

Чтобы удалить центр сертификации, выполните следующие действия:

- Нажмите «Пуск», выберите «Администрирование», а затем нажмите «Диспетчер серверов».

- В разделе «Сводка по ролям» нажмите «Удалить роли», чтобы запустить мастер удаления ролей, а затем нажмите «Далее».

- Снимите флажок Службы сертификатов Active Directory и нажмите кнопку Далее.

Можно ли удалить просроченные сертификаты?

Отзыв применяется к сертификатам, которые действительны в течение определенного периода времени и должны быть отозваны до истечения срока их действия. Технически возможно удалить сертификаты с истекшим сроком действия, но убедитесь, что вы никогда не хотите проверять, были ли они выпущены в прошлом.После удаления они исчезнут.

Как удалить сертификаты из Chrome?

Нажмите кнопку в правом верхнем углу, а затем выберите «Настройки» в меню.

- Щелкните ссылку Показать дополнительные параметры внизу страницы.

- Прокрутите вниз до HTTPS/SSL и щелкните Управление сертификатами.

- Выберите сертификат или сертификаты, которые нужно удалить, и нажмите Удалить.

- Щелкните Да в окне предупреждения о сертификатах.

Как игнорировать ошибки сертификата в Chrome?

Вариант 2. Предотвращение появления предупреждения

- Нажмите клавишу Windows и нажмите «R», чтобы открыть диалоговое окно «Выполнить», затем введите «chrome –ignore-certificate-errors» и выберите «ОК»

- Создайте новый ярлык Chrome который запускает «chrome –ignore-certificate-errors». Вы можете сделать это: щелкните правой кнопкой мыши пустую область на рабочем столе и выберите «Ярлык».

Почему я продолжаю получать ошибки сертификата?

Ошибки сертификата возникают при наличии проблемы с сертификатом или использованием сертификата сервером. Internet Explorer может помочь повысить безопасность информации, предупреждая вас об ошибках сертификата. Если вы используете Internet Explorer, я бы также посоветовал попробовать сбросить настройки.

Какие сертификаты установлены на моем компьютере?

Сертификаты безопасности используются для различных целей.К ним относятся проверка личности, шифрование файлов, веб-аутентификация, безопасность электронной почты и проверка подписи программного обеспечения. Каждый сертификат на корпоративном компьютере хранится в централизованном месте, которое называется диспетчером сертификатов.

Как удалить старые сертификаты с моего компьютера?

Откройте Internet Explorer и нажмите «Инструменты», затем «Свойства обозревателя» в раскрывающемся меню. Перейдите на вкладку «Содержимое», а затем «Сертификаты» под заголовком «Сертификаты».Выберите свой сертификат (дважды щелкните, чтобы проверить сертификат) и внимательно проверьте дату, прежде чем нажать «удалить».

Можно ли удалить доверенные корневые сертификаты с истекшим сроком действия?

1 ответ. Нет, не удаляйте и не отзывайте сертификат ЦС с истекшим сроком действия. Это важно, когда есть сертификаты подписи, которые можно проверить даже после истечения срока действия всей цепочки. Поэтому нет кнопки для удаления сертификата.

Как удалить неверный сертификат?

Следуя приведенным ниже инструкциям, вы можете удалить недействительный сертификат безопасности, который появляется в вашем веб-браузере.Нажмите «Инструменты», затем прокрутите вниз и нажмите «Свойства обозревателя». Нажмите на вкладку «Содержание». Щелкните значок с надписью «Сертификаты» под заголовком «Сертификаты» (это второй заголовок на этой вкладке).

Как переместить сертификат из личного в доверенный корень?