Как узнать что за тобой следят через компьютер

Как понять, что за вами следят через компьютер. Вот 10 признаков

За пользователями ПК довольно легко следить — но и раскрыть такую слежку не так уж сложно. Чтобы засечь шпионов в вашем компьютере, достаточно свериться с десятком простых пунктов. Например, присмотреться к тому, как ваше устройство держит заряд и мигает лампочками.

Наверняка иногда вам кажется, что с вашим компьютером что-то неладно: то ли на рабочем столе что-то изменилось, то ли батарея разряжается быстрее, чем раньше. Разумеется, часто речь идёт о лёгкой степени паранойи (насмотрятся своих детективов и переживают почём зря), но иногда в вашем ПК действительно кто-то живёт.

Самое время определить, есть ли на вашем устройстве шпионские программы и не перехватил ли кто-то управление. Вот 10 признаков того, что вам не повезло.

1. ПК быстро разряжается

Если на вашем устройстве в фоновом режиме работает какое-то программное обеспечение, о котором вы не знаете, оно использует мощность его центрального процессора. Среди таким программ могут быть шпионские или вредоносные программы.

Кроме того, ваш ноутбук может быстро терять заряд, если он заражён вирусом или кто-то майнит на нём криптовалюту без вашего ведома. Из-за этого ноутбуки разряжаются быстрее, чем обычно.

Впрочем, майнеры чаще используют мощность графического процессора, поэтому засечь их может быть не так легко.

2. ПК медленно работает

Если ваш компьютер довольно новый, но внезапно начал работать гораздо медленее, чем раньше, это тоже может вызывать подозрения. Такое замедлениие может быть вызвано заражением вредоносной программой, такой как компьютерный червь или троянский конь.

Чаще всего такие программы попадают на компьютер, замаскировавшись под легальное ПО и потребляют много ресурсов процессора.

Но тревожиться о вирусах и шпионах только из-за медленной работы компьютера не стоит. В наши дни даже обычный браузер использует максимум доступной памяти, а Windows постоянно автоматически обновляется сама собой. На фоне всех этих процессов троян заметить сложно, зато майнеров — можно.

3. Появляется много всплывающих окон

Если по всему экрану вы видите всплывающие окна и плагины, это может значить, что вы заразили ПК рекламным вирусом.

Правда, зачастую это просто рекламные и фишинговые окна, от которых можно избавиться при помощи программ и расширений вроде AdBlock.

4. Программы часто «вылетают»

Если у вас на ПК часто зависают или аварийно завершают работу программы, это тоже может быть связано с проделками хакеров. Дело в том, что некоторые системы для сбора информации встраиваются в код программ и могут тормозить их работу.

К тому же, проблемы с «крашами» могут вызывать компьютерные черви, которые сейчас, к счастью, уже не очень-то популярны у злоумышленников.

5. Веб-камера сама начинает запись

Если вы заметили, что ваша огонёк у вашей веб-камеры или микрофона загорелся и запись началась сама собой, это особый повод для тревоги. Таким образом злоумышленники могут не просто украсть ваши данные, но и получить образец вашего голоса, сохранить фото и видео с вами.

Тут есть своя проблема. Часто заметить то, как камера или микрофон начали запись, просто невозможно: всё происходит скрытно. Поэтому если вы действительно переживаете, что кто-то запишет вас без спроса, стоит заклеить камеру или обзавестись шторкой для веб-камеры. А микрофон включать только при необходимости.

6. Лампочка мигает

Помимо индикатора работы веб-камеры на ноутбуках могут быть и другие «огоньки». Например, лампочки могут отображать отправку и получение данных с компьютера и на компьютер.

Если кто-то ещё получил доступ к вашему устройству, вы можете заметить, что индикатор отправки и получения мигает, даже если вы никому ничего не отправляете и вообще не пользуетесь интернетом. Это может значить, что вирус или шпионское ПО выгружает данные с вашего компьютера без вашего ведома.

7. Домашняя страница выглядит не так, как обычно

Ещё один тревожный знак — домашняя страница вашего браузера. В наши дни для многих пользователей это уже и не показатель: для них интернет начинается со встроенной страницы с ссылками.

Но если вы по старинке используете одну и ту же заданную вами же домашнюю страницу, стоит напрячься, если она отличается от того, что вы привыкли видеть. Это может значить, что ваш компьютер заражён и перенаправляет вас не на те сайты, которые вы хотели бы видеть.

8. В истории браузера что-то не то

Иногда стоит проверить историю своего браузера и посмотреть, все ли сайты в этом списке вам знакомы. Скорее всего, вы не найдёте ничего особенного.

Но если в истории окажутся страницы, на которые вы точно не заходили, это может быть признаком того, на что вам нужно обратить внимание. Подозрительная активность браузера может означать, что кто-то пытался получить доступ к вашим данным.

9. Автоматическое перенаправление

Если вы что-то ищете в Google и он перенаправляет вас на незнакомый и подозрительный сайт вместо того, чтобы показать результаты поиска, это проблема. То же относится и к случаям, когда вы пытаетесь зайти на привычную страницу, но в браузере открывается совсем другое окно.

В этом случае стоит проверить расширения вашего браузера и удалить те, которые вам не нужны или которые вы вообще не устанавливали сами.

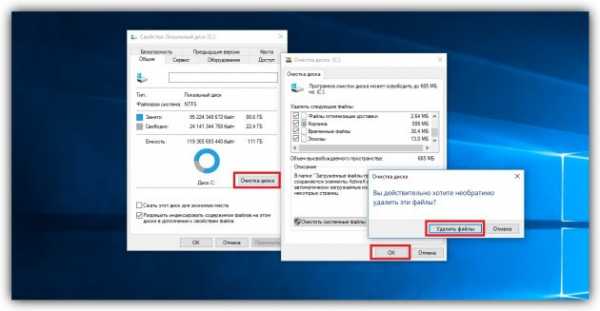

10. На ПК появились новые программы

Один из наиболее распространённых способов следить за вами через компьютер — использование вредоносных программ. Поэтому стоит изредка заглядывать в список программ, установленных на вашем ПК, сортируя их по дате добавления. Если вы видите что-то новенькое, чего вы сами никогда не скачивали, стоит погуглить, что это такое.

Если программа не сертифицирована и не нужна для правильного функционирования вашего ПК, её и все относящиеся к ней папки и файлы нужно удалить. И обязательно проверить компьютер с помощью антивируса.

Как обезопасить себя и свой ПК?

Правила безопасности в интернете очень простые — но почему-то к ним прислушиваются не все. Так, многие пользователи не решаются обновлять систему вовремя, хотя это и есть основной залог безопасности. С каждым обновлением ваш компьютер больше «узнаёт» об опасностях и учится им противостоять.

Кроме того, стоит избегать подозрительных сайтов, не открывать электронные письма от незнакомых отправителей и не переходить по ссылкам, не зная, куда именно они ведут.

Кроме того, специалисты советуют установить надёжную антивирусную программу и регулярно проверять компьютер с её помощью.

В общем и целом, если на ПК стоит Windows 10 и у вас нет привычки заходить на странные сайты и скачивать пиратские программы, то не стоит так уж переживать. В новых операционных системах как правило встроены неплохие антивирусы, защитники и брандмауэры, главное — не отключать их и давать системе вовремя обновляться.

Кстати, следить за вами могут не только мошенники, но и корпорации — и это тоже не очень здорово. Во-первых, через них ваши данные может увидеть кое-кто ещё (привет, ФСБ), а во-вторых — вас замучают рекламой.

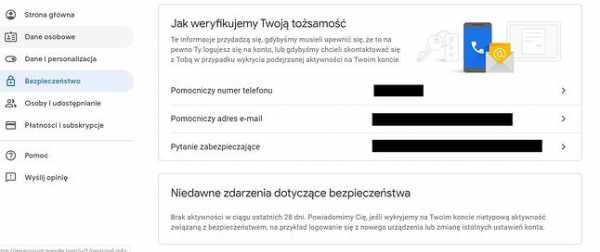

Поэтому самое время разобраться ещё и со смартфоном. Ведь, если у вас Android, то ваши данные хранятся у Google: от маршрутов до разговоров, которые можно прослушать на соответствующей странице.

А владельцам айфонов тем более стоит заглянуть в настройки. Далеко не всем приложениям нужен тот доступ, который вы выбирали по умолчанию. А ещё стоит решить, отправлять ли ваши беседы с Siri посторонним людям для анализа (да, это тоже нужно настроить вручную).

Не теряем мнительности. Как понять, что работодатель следит за вами

(Не)здоровый интерес

С начала пандемии интерес работодателей к действиям сотрудников резко вырос. Этому способствовала и повсеместная удалёнка — все теперь сидят по домам и теоретически могут заниматься в течение дня не только рабочими задачами. В конце 2021 года Объединённый исследовательский центр (Joint Research Centre) при Еврокомиссии опубликовал доклад под названием «Электронный мониторинг и наблюдение на рабочем месте» (Electronic Monitoring and Surveillance in the Workplace), в котором подтвердил эту тенденцию.

Специалисты изучили данные за 2020 год (информацию за 2021 год пока не собрали) и пришли к выводу, что работодатели стали чаще покупать программное обеспечение для слежки за сотрудниками. В частности, спрос на такие продукты увеличился на 108% в апреле и на 70% в мае (по сравнению с аналогичными месяцами 2019 года). Поисковые запросы на тему «как контролировать сотрудников, работающих из дома», в свою очередь выросли на 1705% и 652% соответственно.

Ещё один тренд — рост запросов о продажах компаний, которые разрабатывают ПО для мониторинга действий сотрудников. К примеру, в апреле 2020 года отслеживающим приложением DeskTime стали интересоваться на 333% больше, Time Doctor — на 202%, Teramind — на 169%, а Kickidler — на 139%.

Эти программы позволяют работодателям наблюдать за всем, что происходит на рабочем столе сотрудника в режиме реального времени, а также следить за тем, сколько времени он тратит на рабочие задачи и отвлекается ли на посторонние вещи. Некоторые из подобных сервисов могут работать совместно с системами расчёта зарплаты, управления проектами и другими программами.

Отдельные компании используют программное обеспечение для подсчёта времени, проведённого сотрудником за компьютером. Другие предпочитают наблюдать за работниками через веб-камеры и требуют всегда держать их включёнными. Все эти меры привели к росту обеспокоенности сотрудников из-за цифровой слежки, смещения границ их частной жизни и постоянных нарушений действующих соглашений об использовании подобных технологий со стороны работодателей.

В России подобных исследований не проводят, но практика слежки за сотрудниками при помощи специальных программ распространена и у нас. В то же время известно, что на фоне пандемии отечественные работодатели стали пристальнее следить за поведением подчинённых в социальных сетях.

Необходимо понимать, что существует легальная и скрытая слежка за сотрудниками. Первая обычно прописывается в трудовом договоре, а о второй работодатели умалчивают. Если вы подозреваете, что начальник подглядывает за тем, как вы выполняете свою работу, то хотя бы один пункт из списка признаков такой слежки покажется вам знакомым.

Как работодатели следят за сотрудниками и законно ли это

Под прицелом

Работодатели всегда заинтересованы в том, чтобы их сотрудники были активно вовлечены в рабочий процесс. Сегодня есть ряд программ, которые позволяют отслеживать действия сотрудников на работе. Принцип действия у данного вида ПО таков: на ПК устанавливается программа, которая собирает информацию о действиях пользователя. Затем на основе собранных данных руководитель может понять, как работают наемные сотрудники и чем они заняты в рабочее время. При этом каждая программа собирает разный объем и вид информации.

Так, отечественные компании предлагают совершенно разные решения для бизнеса: от систем учета рабочего времени до отслеживания действий сотрудником за компьютером.

Например, у компании «МегаФон» есть продукт «Контроль кадров», который позволяет фиксировать перемещения сотрудников.

«Он разработан для организаций, работающих в сфере логистики, дистанционной торговли, курьерской доставки, и позволяет координировать маршруты и графики сотрудников. Клиенты используют его, чтобы управлять штатом экспедиторов, ремонтных бригад, торговыми представителями или курьерами. Работодатели могут видеть эффективность работы сотрудников через постановку задач и статуса их выполнения. Инструмент дает несколько возможностей подтвердить выполнение задачи — фотофиксацию или ручной чек-лист. В продукте есть также популярная функция «Кто рядом», которая помогает оперативно найти ближайшего свободного для выполнения задания сотрудника», — рассказала руководитель по IoT МегаФона Наталья Бурчилина.

Как отметил создатель цифровой платформы для анализа больших данных «Глаз Бога» и IT-предприниматель Евгений Антипов, особенно хорошо себя проявляют системы рейтинга.

«Они динамичные, то есть вам нужно именно работать не хуже, чем работают остальные, и благодаря данному рейтингу вы понимаете, где вы отстаете и где нужно увеличить эффективность... Может быть, это жестко, но это правильный подход, если смотреть с точки зрения IT. Тем более, система рейтинга не работает скрыто, она работает по принципу вашего онлайн-дневника, вы можете видеть, сколько у вас каких оценок, и понимать, что же у вас выйдет в конце за четверть, не уволят ли вас, а если все плохо — где нужно подтянуть, чтобы не оказаться в кабинете начальника с просьбой уволиться по собственному желанию», — считает Антипов.

По его словам, подобный подход нужен компаниям и он будет использоваться и внедряться повсеместно, поскольку повышает эффективность сотрудников.

На чьей стороне закон

Партнер юридической компании 2b law office Антон Городецкий рассказал «Газете.Ru», что часто подобные ПО отслеживают цифровой след человека, который, с точки зрения законодательства, является персональными данными. Работодатель вправе собирать и анализировать такую информацию, но при соблюдении ряда условий.

«Во-первых, работники должны дать свое письменное согласие на обработку персональных данных. При этом такое согласие должно быть информированным, сотрудники должны знать обо всех видах собираемых персональных данных, а также способах и целях их обработки.

Во-вторых, существует ряд ограничений, установленных законом.

В частности, содержание и объем обрабатываемых персональных данных должны соответствовать заявленным целям обработки. Наконец, совершенно отдельная история может возникнуть в тех случаях, когда работники осуществляют трудовую деятельность на своих собственных компьютерах. В этом случае существует риск, что работодатель может собирать не только относящуюся к работе информацию, но и сведения о частной жизни граждан, что в определенных случаях может нарушить не только законодательство о персональных данных, но и уголовный кодекс, запрещающий нарушать неприкосновенность частной жизни», — считает Городецкий.

Вопрос этики

Ранее руководитель компании Xsolla по рекомендации команды Big Data, которая проанализировала активность сотрудников в разнообразных рабочих инструментах — Jira, Confluence, почте Google, чатах, документах и дашбордах, — уволил около 150 «невовлеченных в работу» работников.

Как утверждает основатель Xsolla Александр Агапитов, эти сотрудники не всегда присутствовали на рабочем месте во время удаленки и не проявляли активность в рабочих чатах. Событие вызвало резонанс, так как действия Агапитова многие посчитали неэтичными, а решение необоснованным.

«Применять такую строгую меру ответственности, опираясь лишь на аналитику автоматического сбора данных, несколько поспешно и грозит судебным разбирательством, где работодателю нужно будет привести весомые аргументы, что степень тяжести проступка работника соответствует такой жесткой мере, как увольнение», — сообщила юрист hh.ru по вопросам трудового права и договорной работе Татьяна Нечаева.

При этом, отвечая на вопрос о том, можно ли делать выводы о работоспособности человека и его вовлеченности по данным ПО, она отметила, что многое будет зависеть от специфики работы конкретного подчиненного, так как должностные обязанности некоторых сотрудников не связаны с техникой.

«Конечно, увольнять из-за Big Data, да и вообще по почте не очень этично, но хозяин — барин, как говорится», — считает директор по стратегическим коммуникациям платформы «Рокет Ворк» Дмитрий Дригайло.

Он также подчеркнул, что сотрудников необходимо уведомлять о факте мониторинга их работы.

«Но есть нюансы. Во-первых, сотрудника можно и не уведомлять, конечно. Но если вылезет наружу, будет как с Агапитовым, отплевываться долго, брэнд словил хайп сомнительного свойства. В анналы — навсегда. Если сотруднику сообщить о слежке, он тоже вполне может слить инфу. По факту за сотрудниками много где следят, но не все об этом вслух распространяются и рассказывают об этом самим сотрудникам. Они, увы, часто тоже не котики, несмотря на все усилия компаний», — заключил эксперт.

Как обнаружить и устранить шпионскую программу? – Виды шпионского ПО

Шпионское ПО незаметно заражает устройство, чтобы следить за вашими действиями и передавать эту информацию третьим лицам. Оно может отслеживать, какие сайты вы посещаете, что скачиваете и куда ходите (если программа-шпион проникла на ваше мобильное устройство), просматривать сообщения и контакты, перехватывать платежные данные и даже пароли от учетных записей.

Что такое шпионское ПО?

Шпионское ПО хорошо прячется. Для этого оно внедряется в операционную систему устройства и работает в фоновом режиме как резидентная программа. Иногда шпионы маскируются под безвредные файлы, необходимые для работы ОС.

Шпионское ПО может проникнуть на устройство вместе с легитимным на первый взгляд приложением (всегда читайте мелкий шрифт!). Но легче всего подцепить программу-шпиона через сомнительную загрузку или фишинговую атаку.

="Как обнаружить шпионское ПО"

Как утверждает немецкий журнал «Der Spiegel», правительственные ведомства могут даже внедрять шпионское ПО через iTunes. Специальная программа FinFisher позволяет следить за активностью пользователей в Facebook и Skype и просматривать электронные письма. Уж если правительства ей пользуются, не сомневайтесь, что преступники всего мира тоже не будут сидеть сложа руки.

Шпионское ПО можно установить на любое устройство – на настольный компьютер, ноутбук, планшет, iPhone и смартфон Android. Изначально программы-шпионы создавались для компьютеров, но сейчас они эксплуатируют уязвимости и мобильных устройств.

В этой статье мы расскажем, какие виды шпионского ПО бывают, как обнаружить их на компьютере и смартфоне и как нейтрализовать угрозу. Наши советы пригодятся владельцам любых мобильных устройств на базе iOS и Android. Мы поможем вам защитить приватность на всех устройствах, которыми вы пользуетесь.

Виды шпионского ПО

Разные программы-шпионы собирают разную информацию. Некоторые относительно безобидны – они всего лишь отслеживают историю ваших действий в браузере и отправляют данные рекламодателям. Другие просматривают ваши контакты или следят за вашими перемещениями. Но есть и откровенно вредоносное ПО, ворующее сетевые учетные данные и пароли.

Рассмотрим основные группы программ-шпионов – для чего они используются и как работают.

- Клавиатурные шпионы отслеживают нажатия клавиш на устройстве. Они собирают информацию о посещаемых веб-страницах, историю поиска в интернете и учетные данные.

- Перехватчики паролей предназначены для сбора паролей на зараженном устройстве. Это могут быть сохраненные пароли для входа на сайты, данные для входа в систему или сетевые учетные данные. Такие программы могут похищать cookie-файлы, чтобы использовать ваши идентификаторы на сайтах.

- Банковские троянцы изменяют веб-страницы, чтобы воспользоваться уязвимостями браузеров. Они задействуют поддельные банковские сайты, через которые жертвы осуществляют финансовые операции, и фиксируют нажатия клавиш, чтобы похитить учетные данные. Такие программы могут изменять транзакции (например, троянец вместо указанного счета может перевести деньги на счет киберпреступника) или передавать собранные данные на другой сервер.

- Стилеры ищут на компьютерах важную информацию – имена пользователей и пароли, номера кредитных карт, адреса электронной почты и т. д. Они также могут рассылать фишинговые письма вашим контактам.

- Мобильное шпионское ПО может отслеживать ваше местоположение, просматривать журнал вызовов, списки контактов и даже фотографии, снятые на смартфон.

- Некоторые программы умеют записывать звук и видео – они делают записи ваших телефонных разговоров и передают их посторонним. Будьте осторожны, когда разрешаете приложениям доступ к камере и микрофону смартфона или ноутбука. Шпионское ПО может воспользоваться им, чтобы записывать ваши разговоры, загружать в Сеть фотографии и аудиозаписи без вашего ведома, транслировать онлайн все, что видит камера устройства, и запускать программы для распознавания вашего лица.

- Похитители cookie-файлов могут передавать ваши данные рекламодателям. Может быть, вы даже и не против, но откуда вам знать, что именно узнают о вас посторонние?

Некоторые банковские шпионы даже объединяются с похожим вредоносным ПО, чтобы собирать еще больше информации. Например, Emotet загружал Dridex. Даже при удалении Emotet с компьютера вторая программа-шпион продолжала работать. Все чаще различные программы-шпионы идут в связке, так что вместо одной угрозы вы сталкиваетесь сразу с несколькими.

Все это очень неприятно, но, к счастью, от шпионского ПО можно защититься.

Откуда берутся программы-шпионы

Как шпионское ПО появляется на компьютерах и смартфонах? Есть несколько вариантов.

Во-первых, кто-то может намеренно установить программу, чтобы следить за вами. Это одна из причин, почему нужна блокировка экрана. Не оставляйте смартфон открытым для посторонних.

Более вероятно, что шпионское ПО попадет на устройство вместе с приложением, которое вы сами установите. Программы-шпионы часто сопровождают полезное на первый взгляд ПО – менеджеры загрузок, мастеры очистки и т. д. Иногда их включают в пакеты с видеоиграми или даже с настоящими легитимными программами. Несмотря на все усилия Apple и Google пакеты со шпионским дополнением попадают даже в официальные магазины, такие как Google Play, так что будьте бдительны!

Еще один способ распространения шпионского ПО – фишинг: вы получаете письмо со ссылкой, переходите по ней, и загружается программа-шпион. Также существуют поддельные сайты, якобы принадлежащие надежным организациям. При переходе по ссылкам на них программа-шпион загружается на компьютер или устанавливается в браузер.

Можно ли избежать заражения шпионским ПО? Вот несколько советов, с помощью которых вы не дадите шпионам проникнуть в компьютер и на смартфон.

- Обновляйте операционную систему и ПО. Регулярные исправления безопасности устраняют уязвимости, которыми могут воспользоваться преступники.

- Блокируйте экран смартфона и используйте надежные пароли на компьютерах, чтобы предотвратить несанкционированный доступ.

- Ограничьте права администратора на вашем компьютере и смартфоне. Если у вас есть права администратора или root-доступ, это облегчает задачу злоумышленникам.

- Несанкционированная перепрошивка устройств Android делает их уязвимыми для программ-шпионов. Не гоняйтесь за правами суперпользователя, если без них можно обойтись.

- Не подключайтесь к незащищенным сетям Wi-Fi или используйте для этого виртуальную частную сеть (VPN).

- Следите за разрешениями при установке приложений, особенно если программы запрашивают доступ к микрофону, камере, телефону или персональным данным. Ну зачем судоку доступ к вашей камере? Нелогичные требования приложения могут быть признаком шпионской угрозы.

- Не переходите по ссылкам из писем, если не знаете наверняка, куда они ведут. Ничего не скачивайте из подозрительных сетей для обмена файлами – эти файлы могут быть скомпрометированы.

- Установите на устройства хорошую защиту от вредоносного ПО.

Как обнаружить шпионское ПО

Даже если шпионское ПО хорошо скрывается, можно заметить следы его присутствия. Например, медленная работа компьютера может быть признаком заражения. Обращайте внимание на следующие «симптомы».

- Устройство работает медленно, время отклика увеличено.

- Неожиданно появляются рекламные сообщения и всплывающие окна (шпионское и рекламное ПО часто идут вместе).

- Появились новые панели инструментов, поисковые системы и домашние страницы, которые вы не устанавливали.

- Слишком быстро разряжается батарея.

- При входе на защищенные сайты возникают проблемы (если вам удалось войти на сайт со второй попытки, возможно, первая была на его поддельной версии и ваш пароль был передан злоумышленникам, а не банку).

- Расходуется слишком большой трафик. Это может означать, что шпионская программа ищет ваши данные и отправляет их посторонним.

- Антивирус и другое защитное ПО не работают.

- Как найти шпионское ПО на смартфоне Android? В настройках есть параметр, разрешающий загрузку и установку приложений не из Google Play. Если он включен, вы вполне могли случайно установить шпионскую программу.

- Как обнаружить программу-шпиона на iPhone? Поищите на своем устройстве приложение Cydia. Оно позволяет устанавливать ПО на смартфон, прошедший несанкционированную перепрошивку. Если такая программа есть, но вы ее не устанавливали, немедленно удалите ее.

Удаление шпионского ПО

При наличии хотя бы одного из описанных признаков воспользуйтесь программой для обнаружения и удаления шпионского ПО (функция обнаружения есть и у некоторых антивирусов).

На компьютерах Windows выявить вредоносное ПО помогает диспетчер задач. Но помните, что иногда оно маскируется под системные файлы. На устройствах Apple есть приложение «Мониторинг системы», которое показывает запущенные программы.

Шпионское ПО трудно найти и не менее сложно удалить. В некоторых программах даже прописана функция самовосстановления: если в момент удаления устройство подключено к интернету, ПО снова загрузится. Тем не менее избавиться от шпиона все же можно.

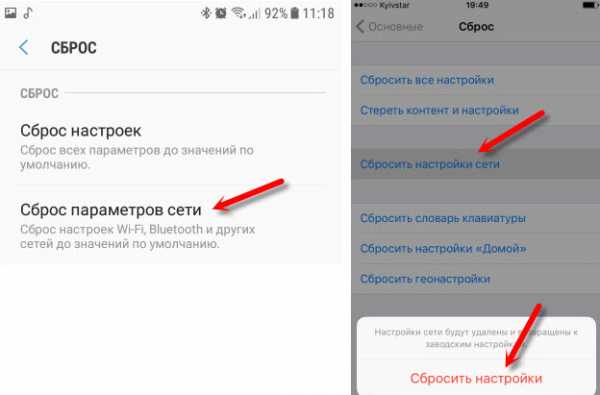

- Многие шпионские программы могут работать только на перепрошитом смартфоне. Отказ от прав суперпользователя может нейтрализовать шпионское ПО. На iPhone для этого достаточно обновить операционную систему.

- Удалять шпионское ПО со смартфона Android лучше всего в безопасном режиме (чтобы его активировать, нажмите и удерживайте несколько секунд кнопку включения – появится меню, где можно выбрать безопасный режим) или в режиме полета. Это остановит работу программы-шпиона и отключит устройство от интернета, чтобы она не установилась снова.

- Если ничего не помогло, сбросьте ваш iPhone или смартфон Android до заводских настроек. Все данные и установленные программы будут удалены, и устройство вернется в первоначальное состояние. Поэтому рекомендуем сначала сделать резервную копию данных с помощью Google или iTunes/iCloud, чтобы потом восстановить их на обновленном устройстве.

- Очистить компьютер и смартфон можно с помощью надежной программы для удаления вредоносного и шпионского ПО. Но будьте осторожны: иногда под маской антивируса скрывается сама шпионская программа. Убедитесь, что загружаете защитное ПО из доверенного источника, например с сайта «Лаборатории Касперского».

- Иногда части шпионского ПО остаются даже после полного сброса устройства – лучше проверьте его еще раз, чтобы убедиться, что все чисто.

После удаления шпионской программы очистите кеш браузера, чтобы удалить все ее следы. Проверьте, не пользовался ли кто-то вашими счетами, и смените пароли ко всем учетным записям, включая электронную почту (каждый пароль должен быть надежным и уникальным).

Чтобы больше не сталкиваться со шпионским ПО, рекомендуем установить Kaspersky Total Security 2020. Это решение сочетает в себе антивирус, менеджер паролей и VPN и полностью защитит вашу частную жизнь от посторонних глаз.

Ссылки по теме

What is Spyware? – Definition(Что такое шпионское ПО? Определение)

Defending Yourself from a Man in the Middle Attack (Как защититься от атаки типа «человек посередине»)

Сочетание методов социальной инженерии и внедрения вредоносного ПО

How to Avoid Public Wi-Fi Security Risks (Как избежать рисков при использовании публичных сетей Wi-Fi)

Как узнать, кто отслеживает ваш телефон и как избавиться от слежки за мобильным

В последнее время уровень приватности отдельного человека находится под пристальным вниманием окружающих – всё больше компаний и организаций хотят отслеживать телефон пользователя. И у каждого на это свои причины.

За вами могут следить коллекторы, спамеры, полиция, спецслужбы, бандиты, да и вообще, ваш партнер или просто ревнивый супруг. Поэтому для личной безопасности так важно узнать – кто подключен к вашему телефону или отслеживает ваш смартфон.

Как следят спецслужбы

Специальные службы в каждом государстве – это органы безопасности страны. Поэтому для защиты государства от внутренних и внешних врагов каждая спецслужба обязана вести слежку за подозрительными лицами. Например, в Соединенных Штатах этим занимается не только ФБР, но и целый ряд агентств (по национальной безопасности, финансовая разведка), входящих в разведывательное сообщество США.

В России одной из самых грозных и влиятельных спецслужб с давних пор считается ФСБ – там работают профессионалы с неограниченными возможностями, и если вы находитесь под колпаком у чекистов, то, скорее всего, вы реально можете представлять угрозу национальной безопасности. По крайней мере, по пустякам такая служба отслеживать ваше местоположение не станет.

В журнале ПрофиКоммент есть статья про методы отслеживания местоположения человека по номеру телефона с помощью геолокации. Причем ваш телефон может быть выключен, но с помощью системы GPS и спутника ваше местонахождение могут определить с точностью до метра.

Есть распространенное заблуждение, что спецслужбы довольно часто прослушивают телефон, то есть ведут запись любых разговоров с номера, который «находится в разработке». Сегодня так никто не прослушивает!

Если раньше запись телефонных разговоров требовала санкции суда или прокурора (как например вели запись всех разговоров италоамериканской мафии в Нью-Йорке в середине 20-го века), то сегодня для этого никаких санкций не надо – сотовые операторы автоматически обязаны хранить цифровые файлы с любыми разговорами, СМС или переданной информацией на любой номер мобильного телефона в России. Это требование закона Яровой, который вступил в силу 1 июля 2018 года.

То есть ваши телефонные разговоры в автоматическом порядке обязаны храниться на сервере у оператора связи, сначала не менее 1 месяца, а в дальнейшем и до полугода. Даже если вас сегодня никто не прослушивает, и вы совершите какое-то правонарушение, то в любой момент спецслужбы смогут запросить у мобильного оператора распечатку ваших переговоров и файлы с аудиозаписями.

Как узнать, что за вашим телефоном следят коллекторы

В нашем журнале есть целый раздел, посвященный банкам и личным финансам. Ранее мы уже рассказывали о том, как себя вести, если вам звонит коллектор.

О том, что за вами могут следить, вы можете понять по самым разным косвенным признакам:

- Шум в коридоре;

- Шепот за стеной;

- Неотступное следование за вами на улице.

Но это конечно, крайние случаи. Если вы на крючке у коллектора, то, скорее всего он с вами уже предварительно связывался. Обычно коллекторы не стесняются звонить и даже угрожать по телефону. Причем делают это они в самый неподходящий момент – вечером, рано утром, или ночью. Коллекторы специально выбирают время, когда вы не ожидаете от них звонка, чтобы оказать на вас максимальное психологическое воздействие.

Их единственная цель – заставить должника вернуть долги. Конечно, долги будут с включенными процентами, комиссиями и пеней, где уже учтена зарплата коллекторского агентства.

Однако иногда вы можете даже не подозревать, что за вами охотится коллектор. Например, такое может быть, если кто-то по ошибке или по злому умыслу решил на вас повесить чужой долг.

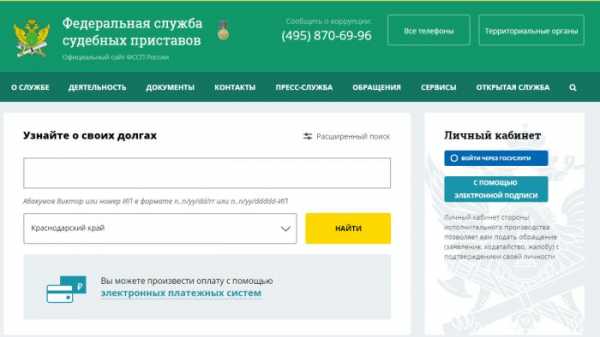

Чтобы узнать, что за вами шпионят коллекторы, вы должны проверить во всех банках и микрофинансовых организациях – везде ли вы погасили задолженность и не подавал ли кто-нибудь на вас в суд. Достаточно простого звонка в банк, чтобы это выяснить.

Если вы не брали кредитов, коллекторы могут отслеживать ваше место из-за каких-то других долгов, например, алиментов, судебных задолженностей. Узнать о долгах можно через сайт Службы Судебных Приставов https://fssp.gov.ru

Но более опасно, когда за телефоном шпионят криминальные элементы с целью украсть ваши

- личные данные,

- пароли,

- пин-коды от банковских карточек,

- и другие ценные сведения.

Как узнать, кто шпионит за моим телефоном

Если за вами и вашим телефоном начали шпионить мошенники, то знайте, что делают они это не просто так ради праздного любопытства.

Их единственная цель – украсть ваши деньги.

Самый распространенный способ кражи персональных данных – взлом Андроид с помощью установки на него мошеннического приложения. Если у вас есть смартфон, то скорее всего это модель, работающая на операционной системе Андроид. Более дорогие айфоны работают на iOS.

Программисты регулярно выявляют уязвимости и дыры в системе Андроид, и этими уязвимостями регулярно пользуются компьютерные аферисты.

Скачивая и устанавливая на свой смартфон сторонние приложения, вы можете ненароком установить программное обеспечение от мошенников. Это может быть вирус, троян или червь, который похитит пароли с вашего телефона и отправит их хакеру.

Чтобы избежать потери личных данных, используйте меры предосторожности:

- Не скачивайте на смартфон непроверенные приложения;

- Проверяйте антивирусом свой телефон не реже 1 раза в месяц;

- Не храните пароли в смартфоне;

- Используйте пароли длиной не менее 10 знаков.

Кроме того мошенники и преступники могут прослушивать ваш телефон или получать всю вашу смс-переписку с помощью настроенной переадресации. Чтобы узнать, что за тобой следят через телефон и убрать слежку за телефоном, понадобятся специальные GSM коды.

GSM коды для проверки телефона на слежку

Сейчас многие задаются вопросом: как узнать отслеживают ли мое местоположение? Ниже мы приводим таблицу, в которой собраны наиболее полезные GSM коды, работающие на любых мобильных телефонах стандарта GSM. С помощью набора этих кодов вы можете выяснять сведения о своем сотовом телефоне, отключать или подключать специальные защитных функции. Самое главное, вы сможете выяснить – подключился ли кто-то на ваш номер мобильного с помощью переадресации.

Таблица 1. GSM коды для проверки телефона

| GSM код | результат |

Переадресация вызова | |

| ##002# | Отменить все переадресации |

| ##004# | Отменить все условные переадресации |

| **004*Номер телефона# | Активировать все условные переадресации |

Безусловная переадресация всех звонков | |

| *#21# | Проверить наличие переадресации на номере |

| *21# | Включить переадресацию всех звонков |

| **21*Номер телефона# | Включить и активировать переадресацию всех звонков |

| #21# | Деактивировать переадресацию всех звонков |

| ##21# | Выключить и деактивировать переадресацию всех звонков |

Переадресация если «нет ответа» | |

| *#61# | Проверить наличие переадресации |

| *61# | Включить переадресацию |

| **61*Номер телефона# | Включить и активировать переадресацию |

| #61# | Деактивировать переадресацию |

| ##61# | Выключить и деактивировать переадресацию |

Переадресация когда абонент «не доступен» | |

| *#62# | Проверить переадресацию |

| *62# | Включить переадресацию |

| **62*Номер телефона# | Включить и активировать переадресацию |

| #62# | Деактивировать переадресацию |

| ##62# | Выключить и деактивировать переадресацию |

Переадресация если «занято» | |

| *#67# | Проверить переадресацию |

| *67# | Включить переадресацию |

| **67*Номер телефона # | Включить и активировать переадресацию |

| #67# | Деактивировать переадресацию |

| ##67# | Выключить и деактивировать переадресацию |

Проверка запрета на вызовы | |

| *#330# | Проверить запрет всех звонков |

| *#33# | Проверить запрет всех исходящих звонков |

| *#331# | Проверить запрет всех исходящих международных звонков |

| *#333# | Проверить запрет всех исходящих звонков |

| *#353# | Проверить запрет всех входящих звонков |

| *#351# | Проверить запрет всех входящих звонков при роуминге |

| *#43# | Проверить ожидание вызова |

| #43# | Деактивировать ожидание вызова |

| *43# | Активировать ожидание вызова |

| *#77# | Проверить АОН (отображение номера звонящего вам телефона, если он закрыл его) |

| *77# | Разрешить АОН |

| #77# | Запретить АОН |

| *#06# | Узнать IMEI телефона (идентификационный номер) |

Данные коды GSM работают на любом телефоне и с их помощью вы легко сможете узнать, подключил ли кто-нибудь переадресацию на номер вашего мобильного. Если такое произошло – скорее всего это сделал недоброжелатель или вы случайно подключили такую переадресацию сами. В интернете довольно много коротких номеров и некоторые из них могут тайно от вас подключать на ваш номер телефона дополнительные услуги, в том числе и переадресацию вызовов.

Если вы узнали, что на вашем номере стоит переадресация звонков, вы сможете узнать, куда с вашего телефона перенаправляются входящие вызовы и СМС. В ваших же интересах немедленно отключить эту функцию.

Но кроме переадресации вызовов на номер другого телефона за вами могут следить вплоть до установления слежки за вашим нахождением с помощью специальных услуг от мобильного оператора.

Как узнать, следят ли за моим телефоном МТС

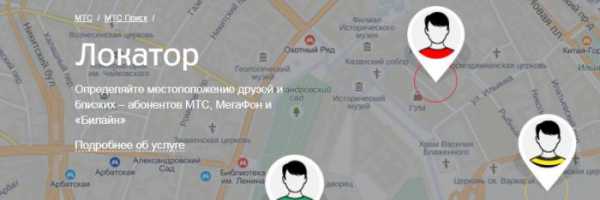

В статье как узнать где находится абонент по номеру телефона, мы подробно писали про специальные услуги мобильных операторов. В частности, если у вас телефон от МТС, то на ваш номер может быть подключена услуга МТС-Локатор.

С помощью Локатора на специальном сайте тот, кто подключился к вашему телефону, может определять ваше местоположение на этой карте.

Дело в том, что для подключения этой услуги на ваш номер телефона, вы должны дать согласие – поэтому незаметно для вас подключить эту функцию может либо ваш близкий человек, либо какое-то лицо, которое имело доступ к вашему смартфону пока вас не было рядом.

- Для подключения Локатора достаточно согласиться 1 раз с уведомлением о подключении этой услуги и абонент автоматически попадает в поле зрение того, кто за ним следит.

Обычно Локатор от МТС подключают ревнивые мужья, либо жены, которые хотят знать, где и с кем проводят их супруги время. Например, чтобы доказать супружескую неверность и подать на развод и раздел имущества.

Проверить, подключен ли Локатор на вашем номере вы можете через личный кабинет на сайте МТС, а также позвонив в службу технической поддержки по бесплатному номеру

8 800 250 08 90.

Как защитить свой телефон от слежки

Всего несколько простых советов помогут вам уберечь себя и своих близких от опасностей, которые подстерегают любого человека в информационном океане.

Несколько советов тем, кто подозревает, что его телефон отслеживают, чтобы обезопасить свои личные данные и сделать телефон недоступным для слежки:

Совет 1. Интернет-сервисы вместо звонков!

Если вы боитесь, что ваши разговоры могут прослушиваться, вам необходимо использовать специальные мессенджеры для передачи голоса, вместо прямых телефонных звонков. Наиболее популярные интернет-сервисы и мессенджеры для передачи смс, голоса или видео-связи:

- Viber

- Skype

- Telegram

- Facebook Messenger

- Google Voice

- Google Hangouts

Совет 2. Предохраняйтесь!

Установите на свой телефон антивирусное приложение (если вы используете смартфон или айфон) и регулярно проверяйте его на вирусы и шпионские программы.

Обязательно прочитайте инфу о том, как прослушивают телефон через камеру!

Совет 3. Остерегайтесь посторонних контактов!

Не давайте номер своего мобильного никому из посторонних людей, не оставляйте свой номер в интернете, старайтесь «не светить сотовым» без лишней необходимости.

Например, на сайте Авито есть защита номера — можете почитать что это и как подключить защиту номера.

Совет 4. Внедрите допзащиту

Включите на своем мобильном телефоне функцию автоматической блокировки со сложным паролем (например, графическим паролем), чтобы им нельзя было воспользоваться в случае утери или вашего временного отсутствия.

Кстати, обязательно прочитайте советы, что делать, если ваш телефон потерялся!

Совет 5. Используйте знакомых

Если вас очень сильно беспокоит потенциальная слежка или прослушка, вы можете попросить знакомого или родственника купить вам телефон и подключить сим-карту на его паспортные данные.

В таком случае даже если кто-то захочет вас отслеживать по вашим паспортным данным, то они не смогут вычислить ваш номер телефона.

Совет 6. Смените трубку!

Не используйте для повседневной жизни мобильный телефон, к которому привязаны:

- банковские карты

- финансовые инструменты,

- электронные кошельки,

- банковские счета.

Лучше для таких целей приобрести дополнительный номер. В таком случае риск, что ваши данные, а вместе с ними и деньги, украдут – минимален.

Совет 7. Отключите передачу геоданных.

Современные телефоны предоставляют расширенные настройки

- Локация, Определение места

- Геоданные, Передача Геоданных

- Геолокация в экстренных ситуациях

- История местоположений

Все эти опции необходимо полностью отключить!

Совет 8. Отключите автообновления

Андроид и iOS регулярно обновляют своё ПО, также периодически многие приложения тянут автообновку из сети.

Если не контролировать этот процесс, с новой версией может прилететь

- вирусня

- шпионское ПО

- майнеры-вредители

Все эти гадости могут изрядно навредить, либо просто станут передавать ваши данные кому-то, кто очень сильно хочет знать о Вас всё…

Поэтому необходимо

- отключить автоматическое обновление Андроид и всех приложений

- выполнять обновления только проверенных программ и только в ручном режиме!

Шпионские программы – Что это такое и как их удалить?

Все о шпионских программах

Пользуясь Интернетом, не стоит думать, что Ваша конфиденциальность защищена. Недоброжелатели часто следят за Вашими действиями и стремятся заполучить Вашу личную информацию с помощью особого вредоносного ПО – шпионских программ. Это один из самых старых и самых распространенных типов угроз в сети Интернет: эти программы без разрешения проникают на Ваш компьютер, чтобы инициировать различные противозаконные действия. Стать жертвой таких программ очень легко, однако избавиться от них бывает сложно – особенно в том случае, когда Вы даже не знаете, что Ваш компьютер заражен. Но не стоит отчаиваться! Мы не оставим Вас один на один с угрозами! Вам лишь нужно знать, что такое шпионские программы, как они проникают на компьютер, как они пытаются навредить Вам, как устранить эти программы и как можно предотвратить атаки шпионских программ в будущем.

Что такое шпионская программа?

Шпионские программы. Это словосочетание может вызывать ассоциации с хитроумными устройствами Джеймса Бонда, однако данный термин является общим обозначением вредоносного ПО, которое проникает на Ваш компьютер или мобильное устройство и собирает информацию о Вас, об истории посещений веб-сайтов, о Ваших привычках, связанных с работой в сети Интернет, а также другие сведения.

И, как это ни удивительно, шпионские программы действуют скрытно: проникают на компьютер без Вашего ведома и разрешения, внедряются в операционную систему и поддерживают свое присутствие в ней. Возможно, Вы по неосмотрительности сами разрешили загрузку шпионской программы, согласившись с условиями использования обычного на первый взгляд приложения, которое Вы установили, не прочитав ту часть соглашения, которая написана мелким шрифтом.

Каким бы путем шпионская программа ни проникала на Ваш компьютер, она тихо работает в фоновом режиме, собирая данные или следя за Вашими действиями, чтобы в подходящий момент инициировать вредоносную активность в отношении Вашего компьютера или способа его использования. В частности, она может записывать комбинации нажатия клавиш, делать снимки экрана, перехватывать учетные данные, адреса личной электронной почты и данные веб-форм, сохранять информацию об использовании сети Интернет, а также похищать другие важные сведения, в том числе номера кредитных карт.

«Шпионские программы тихо работают в фоновом режиме, накапливая Ваши данные».

И даже если Вы обнаружите незваного гостя в системе, не следует надеяться, что у такой программы предусмотрена удобная функция удаления.

Как атакуют шпионские программы?

Шпионские программы проникают в систему теми же путями, что и любое другое вредоносное ПО – с помощью троянских программ, <a href="https://blog.malwarebytes.com/glossary/virus/" target="_blank"id="cta-spyware-linkto-labs-virus-ru">вирусов, червей, эксплойтов и других типов вредоносных объектов. Вот лишь некоторые способы, которыми могут воспользоваться злоумышленники, чтобы заразить Ваш компьютер или мобильное устройство:

- Уязвимости в системе защиты. Первое место в рейтинге действий, которые ни при каких обстоятельствах нельзя совершать в Интернете, уверенно занимает переход по неизвестной ссылке или по ссылке на приложение в электронном письме, которая открывает исполняемый файл, либо использование веб-приложения, которое загружает и запускает (выполняет) какую-либо программу. Иногда бывает еще хуже: велика вероятность, что даже простое посещение вредоносного веб-сайта и просмотр его страницы и/или рекламного баннера приводят к теневой загрузке нежелательных объектов. К заражению компьютера также может привести нажатие на одну из опций в назойливом всплывающем окне. И даже просто отправляя другу программу или документ, Вы можете незаметно заразить его компьютер шпионской программой, которая скрывается внутри. Это касается исполняемых файлов, музыкальных файлов и документов. Для успешного внедрения вредоносного объекта достаточно одного нажатия неверной кнопки.

- Обманный маркетинг. Злоумышленники любят представлять свои шпионские программы как полезные программные продукты, установка которых облегчит Вам решение тех или иных задач. Так, это может быть утилита, ускоряющая доступ к сети Интернет, новый диспетчер загрузки, программа для очистки жесткого диска или альтернативный сервис веб-поиска. Остерегайтесь подобного рода приманок, поскольку установка таких программ может привести к заражению компьютера шпионскими программами. Ведь даже после удаления столь «полезного» продукта, спровоцировавшего заражение компьютера, сама шпионская программа остается в системе и продолжает работать.

- Пакеты программ. Всем нравится бесплатное программное обеспечение! Если только основная программа не скрывает вредоносные дополнения, расширения или подключаемые модули. Они могут выглядеть как нужные компоненты, однако являются шпионскими программами, которые остаются в системе даже после удаления основного приложения.

- Другие варианты. Троянские программы, черви и бэкдоры часто используются для распространения шпионских программ в дополнение к своим главным вредоносным функциям.

- Шпионские программы для мобильных устройств. Шпионские программы для мобильных устройств начали досаждать пользователям, когда мобильные устройства получили широкое распространение. Эти устройства занимают мало места, а пользователи не могут следить за всеми процессами, которые происходят в системе, поэтому вредоносным объектам удается длительное время оставаться незамеченными. Заражению могут подвергаться устройства Mac и Android, когда Вы устанавливаете приложение с вредоносным кодом. Среди таких приложений могут быть разрешенные программы, подвергнутые рекомпиляции с использованием вредоносного кода, собственно вредоносные программы, использующие фиктивное имя, а также программы с ложными ссылками для загрузки. Кроме того, иногда подобные приложения устанавливаются на устройства злоумышленниками, которые хотят тайно проследить за действиями пользователей.

«Шпионские программы для мобильных устройств начали досаждать пользователям, когда мобильные устройства получили широкое распространение».

Типы шпионских программ

В большинстве случаев функции шпионских программ зависят от намерений их авторов. Ниже приведены примеры наиболее распространенных типов шпионских программ, классифицируемые в соответствии с их функциями:

- Программы для кражи паролей – это приложения, разрабатываемые для сбора паролей на зараженных компьютерах. В частности, они могут собирать учетные данные, которые пользователь вводит в браузере, учетные данные для входа в систему, а также другие важные пароли. Полученные сведения могут храниться на зараженном компьютере – в месте, определяемом самой программой, или передаваться на удаленный сервер для последующего извлечения.

- Банковские троянские программы – это приложения, разрабатываемые для сбора учетных данных финансовых учреждений. Они используют уязвимости в системе защиты браузеров, чтобы модифицировать веб-страницы, изменять контент транзакций или вставлять в поток данных дополнительные транзакции, оставаясь при этом совершенно невидимыми как для пользователя, так и для основного веб-приложения. Банковские троянские программы могут быть нацелены против самых разных игроков финансового рынка, в числе которых банки, брокеры, финансовые онлайн-порталы и операторы электронных кошельков. Эти приложения также могут передавать собранные данные на удаленные серверы для последующего извлечения.

- Программы для похищения данных – это приложения, которые сканируют зараженные компьютеры в поисках различной информации, например имен пользователей, паролей, адресов электронной почты, истории браузеров, файлов журналов, системных данных, документов, электронных таблиц или других файлов мультимедиа. Как и банковские троянские программы, программы для похищения данных могут использовать уязвимости в системе защиты браузеров, чтобы собирать личные данные пользователей на форумах и в онлайн-сервисах, а затем передавать полученную информацию на удаленный сервер или хранить ее непосредственно на зараженном ПК для последующего извлечения.

- Клавиатурные шпионы, также обозначаемые как системные мониторы, – это приложения, разрабатываемые для слежения за действиями пользователя компьютера, например за нажатиями клавиш, посещениями веб-сайтов, историей поиска, обсуждениями в электронной почте, диалогами в чатах, а также за вводимыми учетными данными системы. Обычно они накапливают снимки экранов, запечатлевая текущее окно через определенные интервалы времени. Клавиатурные шпионы также собирают сведения о функциональности системы, незаметно захватывая и передавая изображения, аудио- и видеофайлы с подключаемых устройств. Они даже могут накапливать документы, которые пользователи печатают на подсоединенных к системе принтерах, а затем передавать эти документы на удаленные серверы или хранить их локально для последующего извлечения.

Новости о шпионских программах

Шпионская программа маскируется под антивирус

Шпионская программа следит за жертвами бытового насилия

История шпионских программ

Термин «шпионская программа» впервые был упомянут в 1996 году в одной из специализированных статей. В 1999 году этот термин использовался в пресс-релизах и уже имел то значение, которое закреплено за ним сегодня. Он быстро приобрел популярность в средствах массовой информации. Прошло немного времени, и в июне 2000 года было выпущено первое приложение, предназначенное для борьбы со шпионскими программами.

«Первые упоминания о шпионских программах датируются 1996 годом».

В октябре 2004 года медийная компания America Online и Национальный альянс кибербезопасности (NCSA) провели исследование данного феномена. Результат оказался невероятным и пугающим. Около 80 % всех пользователей сети Интернет так или иначе сталкивались с проникновением шпионских программ на свои компьютеры, приблизительно на 93 % компьютеров присутствовали компоненты шпионских программ, при этом 89 % пользователей не знали об этом. И почти все пользователи, пострадавшие от шпионских программ (около 95 %), признали, что не давали разрешения на их установку.

На сегодняшний день операционная система Windows является предпочтительной целью для атак шпионских программ в силу своей широкой распространенности. Вместе с тем, в последние годы разработчики шпионских программ также обращают внимание на платформу Apple и на мобильные устройства.

Шпионские программы для Mac

Исторически сложилось так, что авторы шпионских программ считают своей главной целью платформу Windows, поскольку она имеет более обширную базу пользователей, чем платформа Mac. Несмотря на это в 2017 году отрасль пережила существенный всплеск активности вредоносного ПО для компьютеров Mac, причем большая часть атак была совершена посредством шпионских программ. Шпионские программы для Mac имеют модель поведения, аналогичную шпионским программам для Windows, однако среди них преобладают программы для кражи паролей и бэкдоры общего назначения. К вредоносным действиям ПО, принадлежащего ко второй категории, относится удаленное выполнение вредоносного кода, кейлоггинг, захват изображения экрана, произвольная загрузка и скачивание файлов, фишинг паролей и т. д.

«В 2017 году отрасль пережила существенный всплеск активности вредоносного ПО для компьютеров Mac, причем большая часть атак была совершена посредством шпионских программ».

Помимо вредоносных шпионских программ, в среде Mac также нередко встречаются так называемые «законные» шпионские программы. Эти программы продаются реально существующими компаниями на официальных веб-сайтах, а в качестве их основной цели декларируется контроль за детьми или сотрудниками. Разумеется, такие программы являются классической «палкой о двух концах»: они допускают возможность злоупотребления своими функциями, поскольку предоставляют обычному пользователю доступ к инструментарию шпионских программ, не требуя для этого каких-либо специальных знаний.

Шпионские программы для мобильных устройств

Шпионские программы не создают ярлыка и могут подолгу находиться в памяти мобильного устройства, похищая важную информацию, например входящие/исходящие SMS-сообщения, журналы входящих/исходящих звонков, списки контактов, сообщения электронной почты, историю браузера и фотографии. Кроме того, шпионские программы для мобильных устройств потенциально могут отслеживать нажатия клавиш, записывать звуки в радиусе действия микрофона Вашего устройства, делать фотографии в фоновом режиме, а также отслеживать положение Вашего устройства с помощью GPS. В некоторых случаях шпионским программам даже удается контролировать устройство с помощью команд, отправляемых по SMS и/или приходящих с удаленных серверов. Шпионские программы отправляют похищенные сведения по электронной почте или посредством обмена данных с удаленным сервером.

Не стоит забывать, что потребители являются не единственной целью злоумышленников, создающих шпионские программы. Если Вы используете свой смартфон или планшетный компьютер на рабочем месте, хакеры могут атаковать организацию Вашего работодателя за счет уязвимостей, заложенных в системе мобильных устройств. Более того, группам реагирования на инциденты в области компьютерной безопасности может быть не под силу выявлять атаки, совершаемые через мобильные устройства.

Шпионские программы обычно проникают на смартфоны тремя способами:

- Незащищенная бесплатная Wi-Fi-сеть, которая часто устанавливается в публичных местах, например в аэропортах и кафе. Если Вы зарегистрировались в такой сети и передаете данные через незащищенное соединение, злоумышленники могут следить за всеми действиями, которые Вы совершаете, пока остаетесь в сети. Обращайте внимание на предупреждающие сообщения, отображаемые на экране Вашего устройства, – особенно в том случае, если они указывают на сбой при проверке подлинности удостоверения сервера. Позаботьтесь о своей безопасности: избегайте таких незащищенных соединений.

- Уязвимости операционной системы могут создать предпосылки для проникновения вредоносных объектов на мобильное устройство. Производители смартфонов часто выпускают обновления для операционных систем, чтобы защитить пользователей. Поэтому мы рекомендуем Вам устанавливать обновления, как только они становятся доступными (до того, как хакеры попытаются атаковать устройства, на которых установлены устаревшие программы).

- Вредоносные объекты часто скрываются в обычных на первый взгляд программах – и вероятность этого возрастает в том случае, если Вы загружаете их не через магазин приложений, а с веб-сайтов или через сообщения. Во время установки приложений важно обращать внимание на предупреждающие сообщения, особенно если они запрашивают разрешение на доступ к Вашей электронной почте или другим персональным данным. Таким образом, мы можем сформулировать главное правило безопасности: пользуйтесь только проверенными ресурсами для мобильных устройств и избегайте приложений сторонних разработчиков.

Кого атакуют шпионские программы?

В отличие от других типов вредоносного ПО, разработчики шпионских программ не стремятся нацелить свои продукты на какую-либо конкретную группу людей. Напротив, в ходе большинства атак шпионские программы разворачивают свои сети очень широко, чтобы поразить как можно больше устройств. Следовательно, каждый пользователь потенциально является целью шпионских программ, ведь, как справедливо полагают злоумышленники, даже самый крохотный объем данных рано или поздно найдет своего покупателя.

«В ходе большинства атак шпионские программы разворачивают свои сети очень широко, чтобы поразить как можно больше устройств».

Например, спамеры покупают адреса электронной почты и пароли, чтобы рассылать вредоносный спам или совершать какие-либо действия под видом других лиц. В результате атак шпионских программ на финансовую информацию кто-то может лишиться средств на банковском счете или стать жертвой аферистов, использующих в своих махинациях настоящие банковские счета.

Информация, полученная из похищенных документов, изображений, видеозаписей и других цифровых форм хранения данных, может использоваться для вымогательства.

В конечном итоге никто не застрахован от атак шпионских программ, а хакеры особо не задумываются над тем, чьи компьютеры они заражают в погоне за достижением своих целей.

Что делать, если мой компьютер заражен?

Проникшая в систему шпионская программа стремится оставаться незамеченной, и обнаружить ее можно только в том случае, если пользователь обладает достаточным опытом и действительно знает, где следует искать. Так что многие пользователи продолжают работать, не подозревая об угрозе. Но если Вам кажется, что на компьютер проникла шпионская программа, нужно прежде всего очистить систему от вредоносных объектов, чтобы не скомпрометировать новые пароли. Установите надежный антивирус, который способен обеспечить должную кибербезопасность и использует агрессивные алгоритмы обнаружения и удаления шпионских программ. Это важно, поскольку только агрессивные действия антивируса способны полностью удалить из системы артефакты шпионских программ, а также восстановить поврежденные файлы и нарушенные настройки.

Очистив систему от угроз, обратитесь к представителям своего банка, чтобы предупредить о потенциальной вредоносной активности. В зависимости от того, какая информация была скомпрометирована на зараженном компьютере (особенно если он подключен к сети предприятия или организации), закон может требовать от Вас сообщить правоохранительным органам о фактах проникновения вирусов или сделать соответствующее публичное заявление. Если информация носит деликатный характер или связана со сбором и передачей изображений, аудио- и/или видеофайлов, Вам следует обратиться к представителю правоохранительных органов и сообщить о потенциальных нарушениях федерального или местного законодательства.

И последнее: Многие поставщики средств защиты от кражи идентификационных данных заявляют, что их сервисы могут выявлять мошеннические транзакции или временно блокировать Ваш кредитный счет во избежание ущерба от вредоносных действий нежелательных программ. На первый взгляд, блокировка кредитной карты – действительно здравая идея. Однако компания Malwarebytes настоятельно рекомендует не покупать средства защиты от кражи идентификационных данных.

«Многие поставщики средств защиты от кражи идентификационных данных заявляют, что их сервисы могут выявлять мошеннические транзакции».

Как защититься от шпионских программ?

Наилучшая защита от шпионских программ, как и от большинства типов вредоносного ПО, в первую очередь зависит от Ваших действий. Пожалуйста, следуйте этим базовым рекомендациям, благодаря которым Вы сможете обеспечить свою кибербезопасность:

- Не открывайте электронные письма, присланные неизвестными отправителями.

- Не загружайте файлы из непроверенных источников.

- Прежде чем переходить по ссылке, наводите на нее курсор мыши, чтобы проверить, на какую веб-страницу она Вас приведет.

Но по мере того как пользователи накапливали опыт в области кибербезопасности, хакеры тоже становились хитрее, создавая все более изощренные способы доставки шпионских программ. Именно поэтому установка антивируса, доказавшего свою эффективность, чрезвычайно важна для противодействия самым современным шпионским программам.

Ищите антивирусы, которые предоставляют защиту в реальном времени. Данная функция позволяет автоматически блокировать шпионские программы и другие угрозы до того, как они смогут навредить Вашему компьютеру. Некоторые традиционные антивирусы и другие средства обеспечения кибербезопасности во многом полагаются на сигнатурные алгоритмы обнаружения – а такую защиту легко обойти, особенно если речь идет о современных угрозах.

Также следует обращать внимание на наличие функций, которые блокируют само проникновение шпионских программ на компьютер. Например, это может быть технология противодействия эксплойтам и защита от вредоносных веб-сайтов, на которых хранятся шпионские программы. Premium-версия программы Malwarebytes имеет проверенную репутацию и является надежным средством защиты от шпионских программ.

В цифровом мире опасности являются неотъемлемой частью интернет-действительности и могут подстерегать Вас на каждом шагу. К счастью, есть простые и эффективные способы защититься от них. Если Вы будете поддерживать разумный баланс между применением антивируса и соблюдением основных мер предосторожности, Вам удастся оградить каждый используемый компьютер от атак шпионских программ и от действий злоумышленников, которые за ними стоят.

Со всеми нашими отчетами о шпионских программах Вы можете ознакомиться на ресурсе Malwarebytes Labs.

Как следить за телефоном через интернет? Слежка через компьютер

Как следить за телефоном через интернет?

На самом деле, теперь не существует частной жизни, потому что следить за человеком через его собственный мобильный телефон / смартфон стало очень просто. И причина тут кроется в несовершенстве системы безопасности самого телефона и возможности подключения к интернету. И для таких целей служит программа шпион от Google, которая работает с аккаунтом. Причем работает она на платформе Android, где все владельцы такого софта имеют аккаунты в Гугл.

Если вы хотите узнать с кем общаются в ваше отсутствие ваши дети, советую прочитать статью «Скрытая запись Скайпа» в которой мы рассказывали о программе Skype Parental Control. Которая умеет автоматический, в скрытом режиме для всех участников, записывать видео и аудио всех разговоров совершаемых с помощью программы Скайп.Как следить за телефоном через интернет?

На данный момент есть две полноценные работающие программы-шпионы. Это WardenCam и TrackView. Принцип работы обеих программ аналогичный.

- Первая имеет некоторое преимущество, а именно: есть возможность подключения учетной записи в Dropbox, где можно хранить видео с телефона. Но такая программа не работает с некоторыми мобильными устройствами, например Nexus 7.

- А вот программа TrackView намного интереснее, она универсальна и подходит ко всем устройствам. Она не только может организовать видеонаблюдение с телефона, но и это полноценный шпион для полного контроля над устройством. Она дает возможность отследить месторасположение устройства, получить данные с камеры, даже управлять микрофоном. С одной стороны такими вещами заниматься запрещено, но с другой стороны – это способ контроля над телефоном. Например, если телефон оставить в машине, и ее угонят, то отследить перемещение автомобиля по GPS не составит проблем. Или с ее помощью следить за ребенком. А можно даже оставить в квартире в неприметном месте и следить за ней. Есть в ней еще одна полезная утилита: можно вести переговоры с другими устройствами подключенными к аккаунту .

Как следить за человеком через телефон?

Для начала нужно скачать с Play Market саму программу. Скачать приложение можно по этой ссылке TrackView. Она бесплатная и не является вирусом. TrackView нужно установить именно на приложение Android, за которым и нужно вести контроль. Это может быть любое устройство, которое имеет встроенную веб камеру. Можно скачать такую программу для продуктов Apple или даже для Windows. Такие дистрибутивы есть на сайте разработчика программы.

Кроме того, для контроля нужно иметь одинаковые аккаунты для разных устройств, которые зарегистрированы на Гугл. Это может быть почта, Youtube, прочие сервисы. А самое главное, чтобы в каждом устройстве был активен и настроен интернет, Wi-Fi. Причем он должен быть включен постоянно.

Как настроить программу шпион TrackView ?

1. После закачки и запуска TrackView нужно зайти на каждом устройстве в аккаунт и добавить устройство.

2. На каждом устройстве появится несколько функций: просмотр видео, управление микрофоном и управление месторасположением.

3. Во вкладке камера можно управлять не только изображением с веб камеры, но и архивировать данные, записывать видео или активировать микрофон для передачи голосовых сообщений.

4. Геолокация непосредственно подключена к картам Гугл. Устройство отображается или с помощью интернета, или через GPS.

5. С помощью звукового сигнала можно послать вызов на другое устройство.

Кроме того, программа TrackView позволяет: просмотреть или запустить записанные файлы, настроить фильтры сообщений, запустить и настроить детекторы движения, прочие особенности. На самом деле, программа очень простая и удобная, интерфейс лёгкий рассчитан для чайника, поэтому проблем с установкой и активацией продукта не возникнет. Только нужно учитывать, что устройство постоянно должно быть активно, только так выйдет за ним следить.

В данной статья я описал один из способов слежки за человеком через смартфон. Пишите в комментариях, если вы знаете альтернативный способ как следить за телефоном через компьютер?

Видео: Как следить за телефоном через интернет?

Как проверить, шпионит ли ваш компьютер или контролируется - Easytutoriel

Мысль о том, что шпионит или шпионит за , очень страшна, особенно если есть хакер , который делает это удаленно без вашего ведома, для неопределенное время, которое может длиться дни или месяцы...

Но на этом проблема не заканчивается, проблема в том, что не многие знают, как обнаружить такую активность на своих компьютерах.

Si кто-то шпионил за вами , возможно, какое-то время так и было...возможно ему удалось восстановить ваши пароли, ваши фотографии, ваши конфиденциальные данные ... короче если вы знаете за вами шпионят первое что нужно сделать это сделать анализ антивирусом , сменить пароли и защитить вашу сеть .

В этом руководстве вы узнаете, как узнать, был ли взломан ваш компьютер , шпионил или удаленно отслеживал от А до Я, используя передовые методы для лучшей защиты.

Поехали!

Мой компьютер контролируется удаленно?

1. Используйте антишпионское ПО

Одним из самых важных моментов является установка Anti-Spyware comme Malwarebytes , это программное обеспечение позволяет блокировать открытые порты и шпионские вирусы присутствующие в операционной системе и многое другое.

Антивирусное программное обеспечение может работать как: Anti-Spyware , но Anti-Spyware специализируется на компьютерном шпионаже и чье имя (антишпионское ПО) .

There are several Antispyware but here are a few options:

- Malwarebytes

- Avast Free Antivirus

- SUPERAntiSpyware

- Comodo Antivirus

- Adivirus

После установки вы будете получать уведомления каждый раз, когда программа находит уязвимость в системе безопасности, которую вы можете исправить или заблокировать от слежки за вами.

Например, если кейлоггер обнаружит удаленную отправку нажатий клавиш, Anti-Spyware заблокирует его и предупредит вас об этом.

2. Проверьте наличие активных соединений TCP/IP на вашем компьютере

Второе, что нужно проверить, если кто-то наблюдает за вами, это активные соединения, через которые ваш компьютер общается в Интернете.

TCPView — это бесплатный инструмент, который используется для этого и позволяет просматривать все соединения с именами процессов, использующих Интернет, на вашем компьютере.

Нажмите « Remote Port », чтобы заказать подключения к удаленному порту и показать необычные процессы.

Если вы решите, что процесс подозрительный, поищите в Интернете метод остановки и удаления, чтобы прекратить шпионаж.

3. Недавно установленные программы?

Одна из наиболее распространенных хакерских практик: установить вредоносное ПО или вредоносное ПО после получения контроля над вашей машиной, чтобы обеспечить практически постоянный мониторинг многих интернет-методов и портов.

Иногда можно даже установить Trojan (троянский конь) даже какой-нибудь в виде всем нам известных программ, чтобы не показывать, что это зараженная программа.

Итак, третье, что нужно сделать, это проверить недавно установленные программы и посмотреть, есть ли какие-либо программы, установленные без вашего ведома, и полностью удалить их.

Есть несколько деинсталляторов, но большинство платные, но можно попробовать IObit Uninstaller .

Также не забудьте проверить программы, которые запускались при запуске. Windows через Диспетчер задач:

4. Проверьте безопасность сети, к которой вы подключены. .

Чтобы проверить наличие открытых портов на внешнем IP-адресе, посетите этот веб-сайт, нажмите « Сканировать все популярные порты » и подождите несколько секунд...

N'oubliez pas d'utiliser un VPN , если вы подключаетесь к Интернету через общедоступную сеть, которая не защищена паролем, или даже если она защищена паролем, поскольку хакеру обычно нужен только ваш IP-адрес, чтобы получить доступ к вашим конфиденциальным данным , если они подключены к той же сети через Metasploit .

А если вы подключены к домашней сети Wi-Fi, обязательно используйте пароль, который включает буквы, цифры и специальные символы.

5. Обычно ваш компьютер работает медленно или ненормально

Если ваш компьютер был взломан, у вас может сложиться впечатление, что он работает медленнее, окна закрываются медленно и требуется некоторое время для загрузки программного обеспечения, что является ненормальным.

Иногда хакер может использовать ваш компьютер в качестве узла в сети ботнета, чтобы воспользоваться преимуществами поисковых возможностей, которые может предложить ваш компьютер. Просто выполните поиск по запросу «исследование ботнета в Google», чтобы узнать больше.

Ботнет может даже использоваться для проведения Ddos-атак в Интернете, и ваш компьютер может стать жертвой этого скандала.

Вот некоторые признаки того, что ваш компьютер взломан:

- Запуск и выключение компьютера занимает больше времени.

- Ваша компьютерная мышь делает необычные движения.

- Ваш компьютер работает медленно.

- Открывать всплывающие окна, когда браузер закрыт.

- Вентиляторы компьютера работают на полной скорости, даже когда компьютер не используется.

Выводы

Когда ваш компьютер чист, просто будьте осторожны, чтобы ничего не скачивать откуда угодно, избегайте пиратского программного обеспечения, насколько это возможно, и примите на себя новую ценность цифровой ответственности.

На сегодня все, до следующего урока

Суфиан Сабири - Easytutoriel.com

.Как обнаружить мониторинг компьютера и электронной почты или шпионского ПО (Советы по работе с компьютером)

Как ИТ-специалист, я регулярно отслеживаю компьютеры и электронную почту сотрудников. Он незаменим в рабочей среде для административных целей и целей безопасности. Например, мониторинг электронной почты позволяет блокировать вложения, которые могут содержать вирусы или шпионское ПО. Единственный раз, когда мне нужно подключиться к компьютеру пользователя и работать непосредственно на его компьютере, это решить проблему.

Однако, если вы считаете, что за вами наблюдают, хотя этого быть не должно, есть несколько маленьких хитростей, которые помогут вам определить, правы ли вы. Во-первых, для наблюдения за чужими компьютерами это означает, что они могут наблюдать за всем, что вы делаете на вашем компьютере в режиме реального времени. Блокировка порносайтов, удаление вложений или блокировка спама до того, как он попадет в ваш почтовый ящик, и т. д. на самом деле не отслеживает, а больше похожа на фильтрацию.

Единственная проблема, которую я хочу подчеркнуть, прежде чем мы перейдем к ней, заключается в том, что если вы находитесь в корпоративной среде и думаете, что за вами наблюдают, вы должны предположить, что они могут видеть ВСЕ, что вы делаете на своем компьютере.Предположим также, что вы не сможете найти программное обеспечение, которое все записывает. В корпоративной среде компьютеры настолько приспособлены и настроены, что почти невозможно что-либо обнаружить, если только вы не хакер. Эта статья больше предназначена для домашних пользователей, которые считают, что друг или член семьи пытается следить за ними.

Мониторинг компьютера

Итак, если вы все еще думаете, что кто-то шпионит за вами, вот что вы можете сделать! Самый простой и легкий способ войти в свой компьютер — использовать удаленный рабочий стол.Хорошо, что Windows не поддерживает несколько одновременных подключений, когда кто-то вошел в консоль (это хак, но я не беспокоюсь об этом). Это означает, что если вы вошли в компьютер с XP, 7 или Windows 8, и кто-то собирался подключиться к нему с помощью функции Windows IN-OFFICE ROTARY , экран заблокируется и сообщит вам, кто подключен.

Почему это полезно? Это удобно, потому что это означает, что для того, чтобы кто-то мог подключиться к ВАШЕЙ сессии, не видя и не захватывая экран, он использовал стороннее программное обеспечение.Однако в 2014 году никто не станет столь явным, а обнаружить стелс стороннего ПО будет гораздо сложнее.

Если мы ищем стороннее программное обеспечение, обычно называемое программным обеспечением удаленного управления или программным обеспечением виртуальной компьютерной сети (VNC), нам нужно начать с нуля. Обычно, когда кто-то устанавливает этот тип программного обеспечения на свой компьютер, он должен делать это, когда его нет, и ему приходится перезагружать компьютер. Первое, что может вас выдать, это то, что ваш компьютер перезагрузился, а вы этого не помните.

Во-вторых, вы должны проверить меню «Пуск» — Все программы и посмотреть, установлены ли что-то вроде VNC, RealVNC, TightVNC, UltraVNC, LogMeIn, GoToMyPC и т. д. Часто люди игнорируются и замечают, что обычный пользователь не не знаю, что такое программное обеспечение, и будет просто игнорировать его. Если какая-либо из этих программ установлена, кто-то может подключиться к компьютеру без ведома пользователя, если программа работает в фоновом режиме как служба Windows.

Это подводит нас к третьему пункту. Обычно, если одна из вышеперечисленных программ установлена, в системном трее появляется значок, так как она должна быть запущена постоянно.

Проверьте все значки (даже скрытые) и посмотрите, что работает. Если вы найдете что-то, о чем вы не слышали, выполните быстрый поиск в Google, чтобы увидеть, что всплывает. Легко контролировать программное обеспечение, чтобы скрыть значок на панели задач, поэтому, если вы не видите ничего необычного в этом, это не означает, что у вас не установлено программное обеспечение для мониторинга.

Итак, если в очевидных местах ничего не видно, давайте перейдем к более сложным вещам.

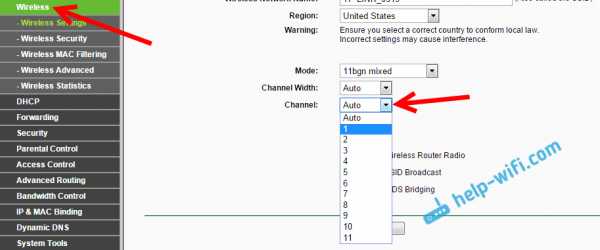

Проверить порты брандмауэра

Опять же, поскольку это сторонние приложения, они должны подключаться к Windows через разные коммуникационные порты. Порты — это, по сути, виртуальное соединение для передачи данных, где компьютеры напрямую обмениваются информацией. Как вы, возможно, уже знаете, в Windows есть встроенный брандмауэр, который блокирует многие входящие порты из соображений безопасности.Если вы не используете FTP-сайт, почему ваш порт 23 должен быть открыт, верно?

Чтобы эти сторонние приложения могли подключаться к вашему компьютеру, они должны проходить через порт, который должен быть открыт на вашем компьютере. Вы можете проверить все открытые порты, перейдя в Пуск , Панель управления и Брандмауэр Windows . Затем нажмите на Разрешить функциональную программу через брандмауэр Windows с левой стороны.

Здесь вы увидите список программ с флажками рядом с ними. Те, которые отмечены, являются «открытыми», а те, которые не отмечены или не перечислены, - «закрытыми». Просмотрите список и посмотрите, есть ли программа, которую вы не знаете, или которая соответствует VNC, удаленному управлению и т. д. Если да, вы можете заблокировать программу, сняв флажок!

Проверить исходящие соединения

К сожалению, это немного сложнее. В некоторых случаях может быть входящее соединение, но во многих случаях программное обеспечение, установленное на вашем компьютере, будет иметь только исходящее соединение с сервером.В Windows разрешены все исходящие соединения, а значит ничего не блокируется. Если все шпионские программы записывают данные и отправляют их на сервер, они используют только исходящее соединение и поэтому не будут отображаться в этом списке брандмауэра.

Чтобы поймать такую программу, нам нужно видеть исходящие соединения от нашего компьютера к серверам. Мы можем сделать это разными способами, и я собираюсь рассказать об одном или двух здесь.Как я уже говорил, сейчас это немного сложно, потому что мы имеем дело с действительно скрытым программным обеспечением, и вы его не найдете. без труда.

TCPView

Сначала загрузите программу TCPView от Microsoft. Это очень маленький файл, который вам даже не нужно устанавливать, просто распакуйте его и дважды щелкните Tcpview . Главное окно будет выглядеть так, и это, вероятно, не имеет смысла.

В основном показывает все подключения компьютера к другим компьютерам. С левой стороны находится имя процесса, который будет запускать такие программы, как Chrome, Dropbox и т. д. Единственные другие столбцы, на которые нам нужно обратить внимание, это: Удаленный адрес и Статус .Идите вперед и отсортируйте по столбцу «Статус» и просмотрите все процессы, перечисленные в ESTABLISHED . Было установлено, что в настоящее время существует открытое соединение. Имейте в виду, что шпионское ПО не всегда может быть подключено к удаленному серверу, поэтому рекомендуется оставить эту программу открытой и следить за любыми новыми процессами, которые могут появиться в заранее определенном состоянии.