Код безопасности сети вай фай как узнать

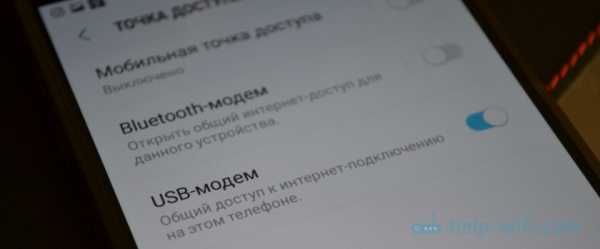

что это и как его узнать?

Если Wi-Fi сеть защищена, то при подключении к ней устройство попросит нас ввести ключ безопасности сети. Почему-то у многих на этом этапе подключения возникают проблемы и следующие вопросы: что за ключ безопасности сети, где взять этот ключ, как узнать и т. д. На самом деле, все очень просто. У каждой Wi-Fi сети (роутера, точки доступа) есть хозяин. Человек, который установил роутер и настроил его. Так вот, в процессе настройки Wi-Fi сети на роутере устанавливается этот самый ключ безопасности сети, или просто пароль (это одно и то же), который защищает беспроводную сеть. Чтобы к ней могли подключаться только те, кто знает этот ключ.

Если запрос ключа безопасности появляется при подключении к нашей домашней Wi-Fi сети, то мы должны знать пароль, который установили в настройках роутера. Вводим пароль, и если он совпадает – устройство подключается к Wi-Fi. Да, возможно ключ мы забыли, или потеряли. Если у вас именно этот случай, то дальше я расскажу, как узнать ключ безопасности сети Wi-Fi. Если же сеть чужая, то вряд ли нам удастся подключиться к ней. Разве что спросить ключ у хозяина сети. В случае с общественными Wi-Fi сетями (в кафе, магазинах, торговых центрах) и т. д., пароль можно узнать у администрации заведения. Если сеть защищена, конечно.

О защите Wi-Fi сетей и ключах безопасности

В настройках каждого маршрутизатора можно выбрать алгоритм защиты Wi-Fi сети (WEP, WPA, WPA2) и шифрование (TKIP, AES). Самый надежный и популярный на данный момент алгоритм WPA2. Рекомендую использовать его. При установке этого алгоритма, необходимо задать ключ безопасности. Он должен состоять минимум из 8-ми символов. Об этом я рассказывал в статье: тип безопасности и шифрования беспроводной сети. Какой выбрать?

Рекомендую устанавливать надежный ключ безопасности, и использовать самый современный тип безопасности и шифрования. Сейчас это WPA2 - Personal с шифрованием AES. Эти настройки в паре с хорошим паролем будут надежно защищать вашу беспроводную сеть от подключения чужих устройств. На эту тему я уже писал отдельную статью: максимальная защита Wi-Fi сети и роутера от других пользователей и взлома.

Как установить ключ безопасности в настройках роутера (на примере роутеров разных производителей) я показывал в статье: как защитить сеть Wi-Fi паролем.

Выводы: ключ безопасности Wi-Fi сети – это пароль, набор символов (например: fw2rLe5tG), который устанавливается в настройках роутера и служит для защиты Wi-Fi сети. Подключение к защищенной беспроводной сети возможно только после указания ключа безопасности на устройстве. Запрос появляется после выбора необходимой сети из списка доступных.

Как узнать ключ безопасности сети Wi-Fi?

Если мы забыли ключ безопасности сети, то его нужно как-то вспомнить, восстановить, или заменить на другой. Сделать это можно разными способами, о которых я расскажу дальше в статье. Если вы забыли, или потеряли ключ от своего Wi-Fi, то первым делом рекомендую обратится к тому, кто настраивал роутер и устанавливал пароль (если это были не вы, конечно). Возможно, в процессе настройки роутера ключ был где-то записан. Может даже на самом роутере. Если роутер устанавливал мастер от интернет-провайдера, то возможно он записал ключ в документах, которые оставил вам после завершения работы. Только не путайте пароль от Wi-Fi с паролем для подключения к интернет-провайдеру.

Еще один момент: практически на всех роутерах установлен ключ беспроводной сети по умолчанию, который защищает Wi-Fi сеть, когда роутер на заводских настройках. До той поры, пока он не будет изменен. Так вот, если вы не меняли заводской ключ, или сделали сброс настроек роутера, то для подключения к беспроводной сети нужно использовать заводской ключ безопасности. Он обычно написан на наклейке снизу роутера. Может быть подписан по-разному: Wi-Fi пароль, ключ сети, Wireless Key, Wi-Fi Key, PIN.

Я покажу три способа, которыми можно восстановить ключ безопасности Wi-Fi сети:

- Посмотреть ключ безопасности в свойствах нужной нам Wi-Fi сети в настройках Windows. Когда у нас есть компьютер, который на данный момент подключен, или был подключен к беспроводной сети, ключ от которой мы забыли. Так же узнать ключ от нужной сети можно с помощью программы WirelessKeyView.

- Посмотреть ключ Wi-Fi в настройках маршрутизатора.

Можно так же посмотреть пароль на Android-устройстве (если оно подключалось к этой сети), но там нужны ROOT права. Вряд ли кто-то будет этим заниматься. Если что, в интернете есть отдельные инструкции.

Смотрим ключ безопасности сети в Windows 10

Стандартная ситуация: к беспроводной сети был подключен ноутбук, несколько других устройств, после чего ключ был успешно забыт. Новое устройство уже никак не подключить.

Мы сможем посмотреть ключ сети описанным ниже способом только в том случае, если компьютер на данный момент подключен к этой сети. Если он раньше подключался к этой сети, но сейчас не подключен, и у вас Windows 10, то используйте программу WirelessKeyView.

Если у вас Windows 7, то смотрите инструкцию в этой статье: как узнать свой пароль от Wi-Fi, или что делать, если забыли пароль?

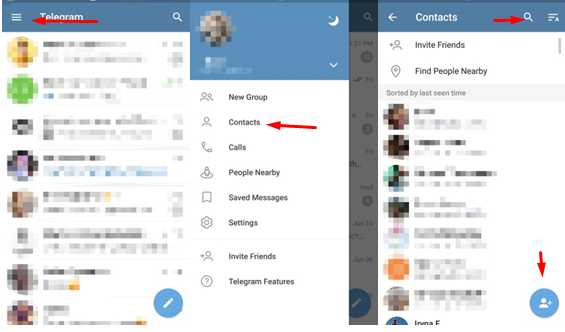

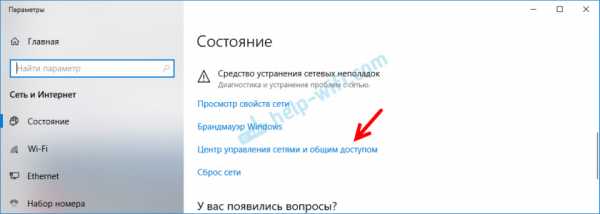

В Windows 10 открываем "Параметры сети и Интернет".

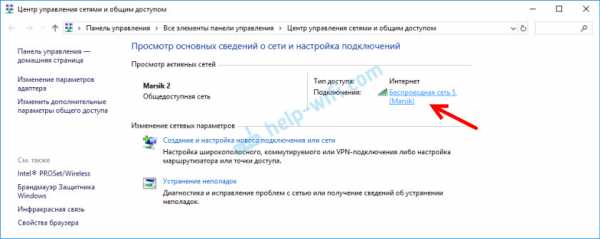

Переходим в "Центр управления сетями и общим доступом".

Нажимаем на сеть, к которой на данный момент подключен наш компьютер.

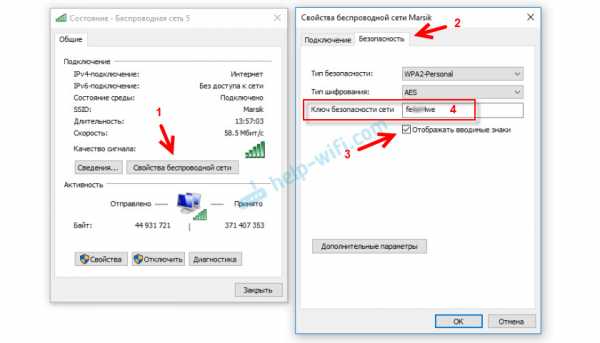

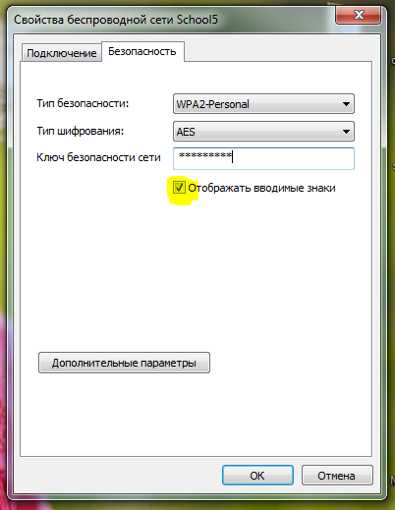

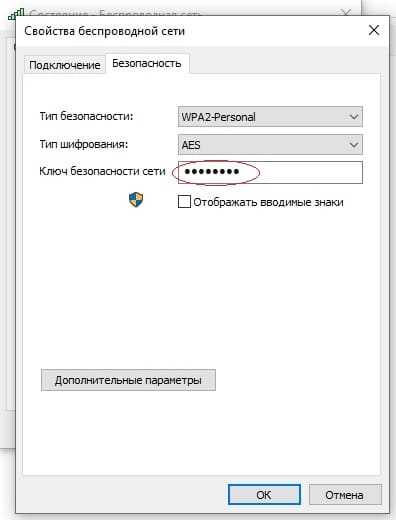

В открывшемся окне необходимо нажать на кнопку "Свойства беспроводной сети". В новом окне перейти на вкладку "Безопасность" и поставить галочку возле "Отображать вводимые знаки". В поле "Ключ безопасности сети" появится наш ключ (пароль от Wi-Fi).

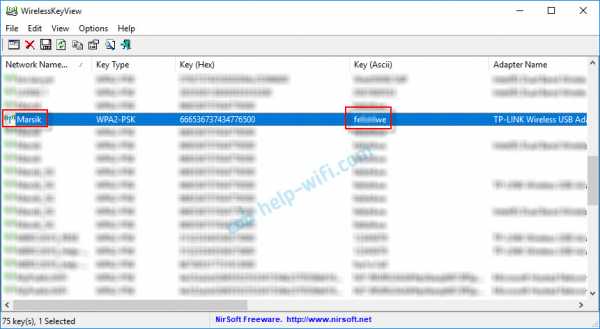

Если этот способ не сработал, но вы уверены, что ваш компьютер подключался к этой беспроводной сети (Windows запомнила ключ), то можно попробовать посмотреть все сохраненные сети и пароли к ним с помощью программы WirelessKeyView. Она работает в Windows 10, Windows 8, Windows 7 и даже в Windows XP.

Нужно скачать программу с официального сайта http://www.nirsoft.net/utils/wireless_key.html (ссылка на загрузку внизу страницы), открыть архив и запустить файл WirelessKeyView.exe.

После запуска программы находим свою сеть (по имени) и смотрим пароль в полей "Key (Ascii)".

Так как программа скорее всего будет лезть в какие-то системные файлы, то антивирус может на нее ругаться (мой молчал). Можно отключить антивирус на время, если это необходимо.

Как посмотреть ключ от Wi-Fi в настройках роутера?

Ключ безопасности сети можно посмотреть в настройках роутера. Более того, при необходимости его можно сменить на новый. Это более универсальное решение, так как зайти в настройки роутера можно практически с любого устройства. В том числе подключившись к роутеру по сетевому кабелю. Если по Wi-Fi уже не подключиться, так как забыли ключ безопасности и нам нужно его как-то узнать.

Если у вас есть доступ к настройкам роутера – считайте, что проблема решена.

Самое главное – зайти в настройки роутера. Смотрите эту инструкцию: как зайти в настройки роутера. Если не получается зайти – напишите модель своего роутера в комментариях и опишите проблему (что именно не получается и на каком этапе). Постараюсь подсказать решение.

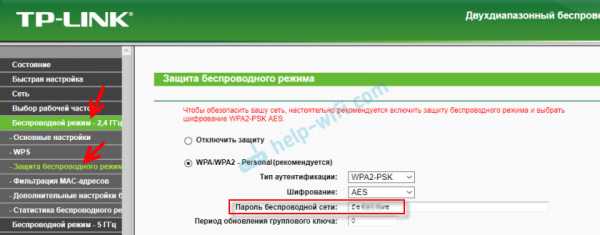

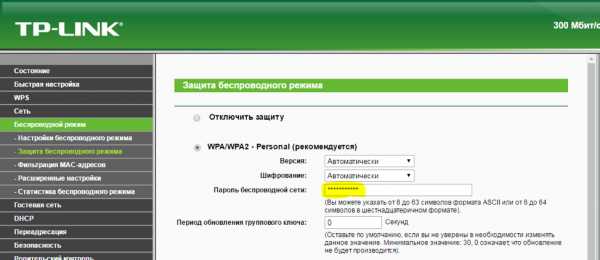

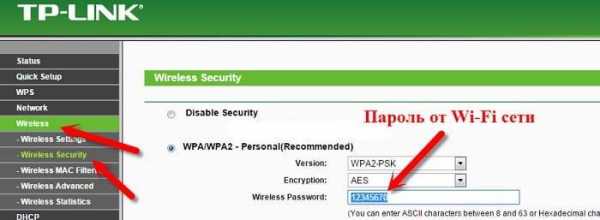

Дальше в веб-интерфейсе роутера нужно найти раздел с настройками безопасности беспроводной Wi-Fi сети. Если рассматривать на примере роутера TP-Link (со старым веб-интерфейсом), то посмотреть/сменить ключ безопасности сети можно в разделе "Беспроводной режим" – "Защита беспроводного режима". Ключ указан в поле "Пароль беспроводной сети".

Сохраните пароль (запишите куда-то). А если необходимо – смените его и сохраните настройки. Только после этого нужно будет заново подключить все устройства к беспроводной сети.

Эти статьи помогут вам найти и посмотреть, или сменить ключ Wi-Fi сети на своем роутере (инструкции для разных производителей):

Если остались какие-то вопросы, то задавайте их в комментариях. Будем вместе вспоминать ключ безопасности от вашей Wi-Fi сети 🙂

Ключ безопасности от беспроводной сети Wi-Fi

Ключ безопасности сети является паролем, используя который можно подключиться к работающей сети Wi-Fi. От него напрямую зависит безопасное функционирование беспроводной сети. Основная задача его заключается в ограждении пользователя (хозяина) Wi-Fi от несанкционированного подключения к ней. Некоторым может показаться, что такое подключение, в общем-то, не сильно будет мешать работе в интернете. На самом же деле оно чревато значительным уменьшением скорости интернета. Поэтому, созданию пароля необходимо уделять самое пристальное внимание.

Кроме собственно сложности создаваемого пароля, на степень безопасности беспроводной сети Wi-Fi в значительной степени влияет тип шифрования данных. Значимость типа шифрования объясняется тем, что все данные, передающиеся в рамках конкретной сети зашифрованы. Такая система позволяет оградиться от несанкционированного подключения, т. к. не зная пароля, сторонний пользователь при помощи своего устройства просто не сможет расшифровать передающиеся в рамках беспроводной сети данные.

Виды шифрования сети

В настоящее время Wi-Fi маршрутизаторы используют три разных типа шифрования.

- WEP

- WPA

- WPA2

Отличаются они друг от друга не только количеством доступных для создания пароля символов, но и другими не менее важными особенностями.

Самым ненадежным и менее популярным типом шифрования на сегодняшний день является WEP. В общем-то, этот тип шифрования использовался раньше и сейчас применяется редко. И дело тут не только в моральной старости такого типа шифрования. Он действительно достаточно ненадежный. Пользователи, использующие устройства с WEP-шифрованием имеют довольно высокие шансы на то, что их собственный ключ безопасности сети будет взломан сторонним пользователем. Данный вид шифрования не поддерживается многими современными Wi-Fi роутерами.

Последние два типа шифрования намного более надежны и гораздо чаще используются. При этом у пользователей имеется возможность выбрать уровень безопасности сети. Так, WPA и WPA2 поддерживают два вида проверки безопасности.

Один из них рассчитан на обычных пользователей и содержит один уникальный пароль для всех подключаемых устройств.

Другой используется для предприятий и значительно повышает уровень надежности сети Wi-Fi. Суть его заключается в том, что для каждого отдельного устройства создается собственный уникальный ключ безопасности.

Таким образом, становится практически невозможно без разрешения подключиться к чужой сети.

Тем не менее, выбирая свой будущий маршрутизатор, следует остановить свой выбор именно на той модели, которая поддерживает именно WPA2-шифрование. Объясняется ее большей надежностью в сравнении с WPA. Хотя, конечно же, WPA-шифрование является достаточно качественным. Большинство маршрутизаторов поддерживают оба эти вида шифрования.

Как узнать свой ключ безопасности сети Wi-Fi

Чтобы узнать свой ключ безопасности от беспроводной сети можно воспользоваться несколькими способами:

- Проще всего узнать свой ключ через настройки маршрутизатора. Для этого необходимо будет просто зайти в его веб-интерфейс, использую стандартный пароль для входа (если его не меняли). Обычно, и пароль и логин для входа – это «admin». Кроме того, эти данные можно посмотреть и на самом роутере. После этого нужно будет зайти в меню «Беспроводной режим», выбрать там пункт «Защита беспроводного режима». Там, вы и можно взять собственный ключ безопасности, найти его не составит проблем он либо так и называется «ключ безопасности», либо «пароль PSK», возможно на различных моделях роутеров различное название.

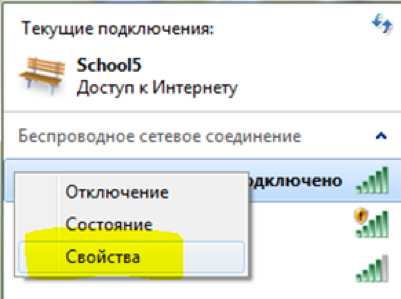

- Также узнать пароль от Wi-Fi возможно в панели управления. Для этого нужно кликнуть мышкой по значку сети, расположенному в правом нижнем углу экрана, рядом с часами. Оттуда понадобится зайти в «Центр управления сетями и общим доступом». Далее следует перейти по вкладке «Управление беспроводными сетями». Там следует найти собственную сеть и кликнуть по ней ПКМ(правой кнопкой мыши), после чего, выбрать в открывшемся окошке «Свойства». Затем, нужно будет перейти в раздел «Безопасность» и отметить галочкой графу «Отображать вводимые знаки». Такое действие покажет скрываемые ранее символы пароля.

- Узнать забытый пароль от Wi-Fi легче всего в уже подключенном к сети компьютере. Для этого нужно также нажать ЛКМ(левой кнопкой мыши) на значок и выбрать имя сети, напротив которого написано «Подключено». Затем на нее необходимо будет нажать ПКМ(правой кнопкой мыши) еще раз и зайти в «Свойства». Там нужно будет так же выбрать «Безопасность» — «Отображать вводимые знаки». После этого можно будет узнать забытый пароль от сети.

Посмотрите видео: что такое ключ беспроводной Wi-Fi сети:

Как узнать ключ безопасности на роутере

Такая уж штука этот пароль на Вай-Фай, что его все постоянно забывают. Это не удивительно, ведь большинство людей вводят его несколько раз для подключения к роутеру всех своих устройств и потом благополучно выбрасывают его из головы. Проходит время и возникает необходимость снова подключить какой-нибудь гаджет. Встаёт вполне резонный вопрос — а как теперь узнать ключ безопасности WiFi на роутере? Неужели придётся сбрасывать его настройки и заново настраивать?! Конечно же нет! Всё гораздо проще!

Небольшой ликбез для тех, кто первый раз столкнулся с беспроводными сетями. Пароль от Вай-Фай и ключ безопасности сети — это одно и то же. На текущий момент это главная и основная защита у большинства пользовательских маршрутизаторов. Смысл его в том, чтобы предотвратить несанкционированный доступ к домашней или офисной сети со стороны посторонних. Держать свой WiFi открытым, то есть без пароля, крайне не рекомендуется.

Примечание: Если у Вас есть компьютер или ноутбук, подключенный к данной сети, то Вы всегда можете быстро и без проблем посмотреть на нём пароль на Вай-Фай. Я уже показывал здесь как это сделать. А вот когда такой возможности нет, тогда следует использовать один из предложенных ниже способов.

Пароль от Вай-Фай написан на роутере

Возьмите свой беспроводной маршрутизатор и найдите на нём стикер-наклейку. На многих современных роутерах производитель пишет имя сети по умолчанию (SSID) и ключ безопасности WiFi прямо на корпусе, вернее в наклейке. Вот пример для Keenetic:

А вот так пароль на беспроводную сеть написан на роутерах Netis:

Если маршрутизатор двухдиапазонный, то ключ безопасности делают либо одинаковых на оба диапазона, либо пишут пароль для обоих диапазонов.

Замечание: Нужно понимать, что данный способ подходит только в том случае, если конфигурацию параметров WiFi при первоначальной настройке устройства оставили на заводских значениях. То есть подключение к провайдеру настроили, а Вай-Фай не трогали. Так же данный способ подойдёт, если Вы только распаковали новый роутер и не знаете как к нему подключиться.

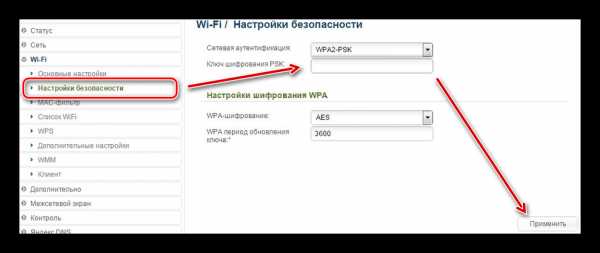

Смотрим ключ безопасности в настройках маршрутизатора

Этот способ на все 100% позволит Вам узнать ключ безопасности WiFi роутера. Единственное при этом условие — Вы должны иметь доступ к его настройкам. Ну а дальше всё просто. Заходим в его веб-интерфейс и открываем раздел с настройками беспроводной сети. Вот так это выглядит на современных маршрутизаторах D-Link DIR-300, DIR-615 и т.п.:

Там необходимо прокрутить страничку вниз, пока не откроются настройки безопасности. Там будет отображаться используемый стандарт шифрования сети, а ниже — строчка с паролем. По-умолчанию он скрыт.

Но если кликнуть на значок в виде глаза в конце строки и вместо звёздочек отобразится ключ безопасности маршрутизатора.

А вот так это выглядит на маршрутизаторах Keenetic:

На этой модели все настройки WiFi находятся в одном разделе.

На двухдиапазонных маршрутизаторах чаще всего настройки беспроводной сети в диапазонах 2,4 ГГц и 5 ГГц по умолчанию совпадают.

А вот на роутерах TP-Link, особенно семейства Archer, для каждого диапазона настройки находятся в отдельном разделе.

Соответственно, если Вам нужно узнать ключ безопасности для сети WiFi в диапазоне 5 ГГц — откройте раздел настройки этого диапазона:

Перейдите в подраздел «Защита беспроводного режима» найдите поле «Пароль беспроводной сети» — в ней и будет написан ключ. На TP-Link’ах он отображается в открытом виде.

Страница не найдена - «Компью-помощь»

Выберите услугу, которая вам необходима; *Город *МоскваМоскваБалашихаХимкиПодольскКоролёвЛюберцыМытищиОдинцовоКрасногорскСерпуховОрехово-ЗуевоЩёлковоДомодедовоПушкиноЖуковскийСергиев ПосадНогинскСолнечногорскВоскресенскДолгопрудныйРеутовКлинЛобняДубнаЕгорьевскДмитровЧеховИвантеевкаВидноеФрязиноЛыткариноКашираПротвиноАрхангельскНижний НовгородРостов-на-ДонуВолгоградСанкт-ПетербургЕкатеринбургТюменьЧелябинскПермьКазаньСамараОренбургНабережные ЧелныКурскТольяттиКрасноярскОмскИжевскУльяновскБарнаулКемеровоНовокузнецкКалининградСочиМагнитогорскНовосибирскТверьИркутскЯрославльАстраханьВладивостокВоронежКраснодарРязаньПензаОрелСевастопольИвановоБелгородЛипецкМинскСаратовМурманскТомскЧебоксарыХабаровскБрянскТулаСимферопольКостромаИстраШатураКотельникиЛуховицыМожайскСалаватСтерлитамакВолоколамскЭлектрогорскКубинкаХотьковоРошальЧерноголовкаТаганрогАпрелевкаЭлектроуглиТалдомГолицыноКалуга УфаВыезд возможен в города;

Ближайшее метро *ВойковскаяАрбатскаяАлтуфьевоАвиамоторнаяАвтозаводскаяСоколДинамоВодный стадионАэропортБратиславскаяБаррикаднаяВолгоградский проспектАлексеевскаяБунинская АллеяБабушкинскаяБелорусскаяАкадемическаяДомодедовскаяБитцевский ПаркВаршавскаяКаширскаяКиевскаяБеляево ВладыкиноМаяковскаяИзмайловскаяКалужскаяМедведковоМарьина РощаКаховскаяКантемировскаяВолоколамскаяВолжскаяНагатинскаяМолодежнаяВыставочнаяМитиноКрасносельскаяМеждународнаяВоробьевы ГорыКоньковоЛюблиноКрылатскоеКропоткинскаяУниверситетКрасные воротаДобрынинскаяНовослободскаяСходненскаяСокольникиМарксистскаяНовокосиноЛенинский проспектМарьиноПролетарскаяПушкинскаяКунцевскаяНовые ЧеремушкиОктябрьскаяКоломенскаяРечной ВокзалЯсеневоЮго-ЗападнаяШипиловскаяКожуховскаяТеатральнаяЦветной бульварБагратионовскаяУлица ПодбельскогоШоссе ЭнтузиастовТекстильщикиНовокузнецкаяЭлектрозаводскаяКомсомольскаяАкадемика ЯнгеляЩукинскаяРижская, УлицаТаганскаяРимскаяПроспект МираСлавянский БульварТеплый СтанПрофсоюзнаяСвибловоСеменовскаяПолежаевскаяТимирязевскаяСевастопольскаяПражскаяТрубнаяТульскаяБауманскаяЩелковскаяШаболовскаяТушинскаяУлица 1905 годаПеровоЮжнаяПолянкаБутовоВыхиноБеговаяЦарицыноДмитровскаяФилевский ПаркКутузовскаяКурскаяОреховоОктябрьское полеКрасногвардейскаяНовоясеневскаяКуркиноФрунзенскаяУлица ГорчаковаБоровицкаяНагорнаяБибиревоБотанический СадНахимовский проспектЧеркизовскаяСтуденческаяСухаревскаяНовогиреевоДругое метро ...У меня нет в городе метро ...Выберите ближайшее метро ...

Ключ безопасности сети как узнать на компьютере

Как узнать ключ безопасности беспроводной сети, для чего он служит.

Беспроводная сеть – это очень быстрый и удобный способ подключения к сети Интернет, создание сетевых групп, передачи данных и многих других полезных функций, которыми ежедневно пользуется каждый обладатель ПК или мобильного гаджета.

Основная разновидность беспроводных сетей:

1) Первый вид вайфая — с «открытым» доступом (самый популярный и всеми любимый)

2) Второй, соответственно, с «закрытым»

(более надежный, и, как правило, с лучшей скоростью из-за небольшого числа подключенных устройств). Но он требует ключ безопасности сети вай фай, взять который можно у администратора сети.

На ПК Wi-Fi без пароля изображен в виде антенн.

На мобильных устройствах открытая сеть не имеет дополнительных значков, в отличие от закрытой, где рядом располагается изображение замка.

С беспарольной сетью понятно: выбрали, подключились и все работает, бывает, что необходимо пройти авторизацию по номеру телефона, но это немного не по теме. Что делать с закрытыми точками доступа, где узнать пароль? Сначала необходимо понять, что такое ключ безопасности сети, как он работает и для чего необходим.

Ключ или пароль – это определенный уникальный набор символов, устанавливается пользователем на свое усмотрение, служит для доступа к сети, а также шифрования данных, которые передаются внутри нее. Основная задача ключа – повысить безопасность сети.

Шифруются данные следующими технологиями:

· WPA

· WPA2

o Установив данный тип шифрования, пользователю необходимо будет ввести код безопасности, маршрутизатор проверит введенные данные и предоставит доступ к сети, либо укажет на неверный пароль.

· WEP

o Данный вид защиты сети является устаревшим, но все еще используется, из-за определенного вида устройств, которые поддерживают его. Технология менее защищена и легко поддается взлому, использование не рекомендуется.

Настройка пароля на роутере.

На примере маршрутизатора TP-Link WR841N / WR841ND рассмотрим, как узнать ключ безопасности беспроводной сети, как на него посмотреть, как поменять или удалить совсем.

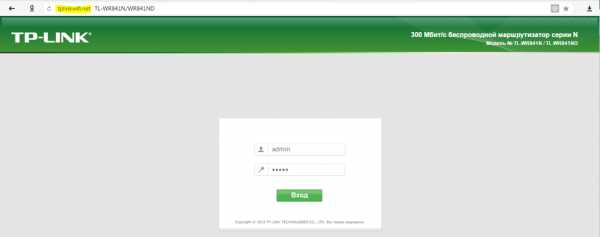

Для попадания в меню настроек роутера, вставляем сетевой провод в порт маршрутизатора и сетевую карту ПК, затем вводим в адресную строку следующее значение:

В полях логина и пароля введите admin, затем необходимо нажать вход.

В выделенном поле будет указан свой пароль, который всегда можно изменить, введя данные, удовлетворяющие условиям, указанным ниже. Любое изменение на роутере в настройках подтверждается нажатием кнопки «Сохранить». Поменять ключ может пользователь, имеющий доступ в меню настроек маршрутизатора.

Описанный выше способ показывает, как изменить пароль, тип шифрования или просто ознакомиться с данными. Если существует необходимость найти на компьютере ключ безопасности, то это возможно из меню «Свойства» доступного подключения.

Чтобы увидеть ключ, следует установить галочку в пункте «Отображать вводимые знаки».

Значение пароля в данном окне изменить нельзя. Оно служит только для отображения введенного кода при первом «коннекте».

При подключении к новой сети, откроется следующее окно:

В случае сложной комбинации символов можно скопировать пароль и вставить в поле ключа (если он имеется в текстовом формате), для конфиденциальности, установив галочку «Скрыть символы», пароль отобразится звездочками, далее нажать ОК. Если код окажется неверный, то попробуйте еще раз, но уже введите пароль вручную, внимательно соблюдая последовательность символов и знаков.

Для того чтобы понять как можно узнать ключ безопасности сети на мобильном телефоне, необходимо иметь расширенные права для настройки гаджета или воспользоваться специализированными программами, скачав их из Интернета.

Если вы администратор своей сети, или просто у вас дома установлен роутер для беспроводного подключения, то постарайтесь ограничить посторонних людей от возможности подцепиться к вашей сети, придумывайте сложные комбинации для пароля. А как найти пароль от нового роутера, который только купили? Просто подключить его к компьютеру через сетевой провод и зайти в меню «Настройки», как показано выше на рисунке «Меню настройки».

Быстрого Вам Интернета!

Ключ безопасности сети Wi-Fi — как узнать пароль различными способами?

Ключ безопасности сети Wi-Fi — что это? Это пароль из комбинации цифр, знаков и латинских букв, создаваемый пользователем при первичной настройке роутера при установке или после сброса к заводским настройкам.

При создании пароля для его дальнейшего использования следует руководствоваться правилами безопасности:

1. Обман алгоритмов работы Hacker-программ или человека с соответствующей специализацией.

Частая ошибка пользователей – использование даты рождения, даты значимого события, своего или известных Ф.И.О., имён своих питомцев или улицы проживания.

Важно! Для лучшей безопасности не следует использовать также простые пароли на манер Moskow12345, чередование цифр и подобного – они легко высчитываются.

Вот так выглядит слабый пароль wi-fi

Вот так выглядит слабый пароль wi-fi2. Смена заводского пароля и его защита.

При каждом сбросе роутера к заводским настройкам необходимо его сразу же менять – присутствует риск порчи данных через систему настроек роутера.

Также рекомендуется его держать в уме или хранить бумажку с ним в укромном месте – порой даже близкие родственники или друзья могут ради розыгрыша подшутить над близким человеком путём его смены или вредительством в настройках.

Надежный пароль

Надежный пароль3. Использование всей клавиатуры при создании пароля.

При создании ключа к сети Вай-Фай, следует использовать всю клавиатуру – от заглавных и прописных букв до цифр со спец. символами.

4. Использование исключительно редкой или доступную только пользователю информацию.

Для лучшего запоминания пароля возможно использовать редкую или лично знакомую информацию:

• Редкая информация.

Под редкой информацией подразумевается, к примеру глубоко научные термины, языка малоизвестных народностей и тому прочее.

Важно! Их также запрещается использовать в прямом вхождении – необходимо разбавление.

• Личная информация

Под личной информацией подразумевается к примеру – серийный или личный номер персонального PC/ноутбука, телефона или планшета с их комплектующими.

К этому можно отнести номер и ТОЛЬКО номер кредитной карты или кредитного договора.

Важно! Их также запрещается использовать в прямом вхождении – необходимо разбавление словами или спецсимволами, перестановка части номера в другое место.

Варианты защиты и типы шифрования.

Безопасность роутера заключается в использовании способа и типа шифрования, их можно охарактеризовать следующим списком:

Варианты защиты роутера.

- WEP-аутентификация – присутствует практически во всех роутерах и является первой попыткой защиты роутера. Данный тип защиты – самый неудачный с точки зрения слабой безопасности.

- WPS-аутентификация – возможный стандарт в большинстве роутеров, предусматривающий подключение к сети без ввода пароля.

- WPA-аутентификация – промежуточный вариант защиты между WEP и WPA на базе 801.1x с шифрованием TKIP. Обладает совместимостью практически со всеми устройствами и операционными системами.

- Отличительная особенность – уровень безопасности позволяет хорошо оградить устройство пользователя от несанкционированного доступа.

- WPA2-аутентификация – более проработанная версия WPA и предназначается для обеспечения безопасности локальных сетей предприятий, офисов и прочих объектов из-за практически 100% безопасности соединения.

Для простого пользователя должно хватать и WPA-подключения, но рекомендуется использовать всё-таки вторую версию.

Шифрование.

В типовых устройствах используют два основных способа шифровки данных:

- TKIP – один из старых способов шифровки данных и не пригоден для шифровки сигнала на новые устройства.

- AES – более современный и надёжный способ шифровки сигнала и рекомендуемый к использованию при технической возможности устройства.

Как узнать ключ безопасности.

С помощью роутера.

Узнать интернет ключ возможно с помощью роутера только при подключении к Wi-Fi сети – просмотр ключа выполняется непосредственно через вход в настройки роутера через браузер.

Процедуру можно рассмотреть на примере маршрутизатора от Ростелекома — [email protected] 1744, v2.2:

- В браузере вход в настройки выполняется посредством ввода в адресную строку 192.168.1.1 и последующего перехода.

- В окне аутентификации пользователя вводится в графе Логин и Пароль admin/admin, если ранее эти данные не изменялись.

- В появившиеся окне необходимо открытие пункта Сеть, далее WLAN и следом Безопасность.

- В окне Безопасность будет графа Общий ключ – для создания нового пароля вводятся новые данные в строку на уровне параметра.

- Для просмотра ключа – нажатие Display Key (перекинет на новое окно с паролем).

На видео: Настройка роутера [email protected] 1744, v2.2

С помощью ноутбука или ПК.

Как узнать на ноутбуке или PC ключ доступа к сети Вай-Фай – часто встречаемый вопрос у пользователей. Забывание пароля происходит по разным причинам и основная – большой срок настройки роутера и введения пароля.

Проверить на Виндовс 10 код доступа можно простой процедурой:

- Нажатие правой кнопкой мышки на значок сети и выбор ‘’параметры сети и Интернет’’.

- В окне переход на “Центр управления сетями и общим доступом” – в появившиеся окне показывается текущее подключение к Wi-Fi сети и посредством ЛКМ необходимо открыть следующее окно.

- После перехода необходим переход по “Свойства беспроводной сети” и следом в графу “Безопасность”.

- В новом окне должно быть “ключ безопасности сети” – проверить код возможно посредством нажатия на “отображать вводимые знаки”.

На мобильном устройстве.

Просмотр кода безопасности на телефонах и планшетах возможен только на системе Android с правами ROOT.

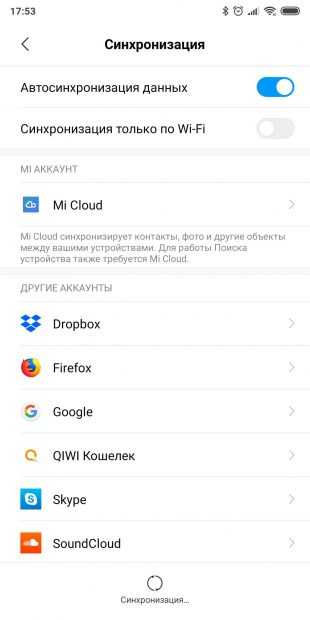

Процедура проверки кода доступа:

- Получить права администратора – для этого скачиваются приложения, например, из Google Market. Подойдёт SuperSU или Root Explorel.

- После открытия приложение необходим переход по data – misc – wifi.

- Нахождение папки wpa_supplicant.conf – в ней хранятся все используемые пароли на устройстве.

- Открытие папки через любой текстовый документ или браузер.

- Поиск строки PSK – это и есть ключ безопасности. Строка идёт после Network{.

Дополнительные способы.

Из дополнительных способов узнать пароль от Wi-Fi можно выделить следующие:

Для ПК или ноутбука, отключённые от сети.

- Скачивание программы WirelessKeyView с официального сайта www.nirsoft.net.

- Запуск программы с последующим нахождением своей сети.

- Все используемые пароли хранятся в строках Key.

Важно! Программа позволяет находить все используемые пароли и зачастую приходится пытаться подключиться к сети методом копирующего тыка на каждый пароль для ввода.

Документация или обратная сторона роутера.

Если пароль не изменялся с заводского – название сети и пароль к ней обычно указывается в документации или на обратной стороне роутера.

Записной блокнот.

Очень хороший совет – использование блокнота для записей всех используемых паролей. Это позволит всегда иметь под рукой все возможные пароли, дабы долго с ними не возится.

Скачивание программ для взлома через Pin-номер роутера.

Возможно скачивание специализированных программ для взломов кода безопасности от Wi-Fi сети, но для этого необходимо знать Pin-номер роутера (в большинстве случаев)

Важно! Данный способ “восстановления” пароля проводится исключительно на мощном персональном компьютере – большинство ноутбуков малопригодны для этой цели. И не стоит использовать данный способ по одной причине – крайне высокий шанс подхватить вирус в представленных в интернете программах.

Как изменить ключ безопасности сети?

Изменение используемого пароля возможно двумя способами и оба рассмотрим на примере маршрутизатора [email protected] 1744, v2.2 от ростелекома:

Изменение непосредственно в настройках роутера.

- Необходимо подключаться непосредственно к сени и выполнить переход в браузере по адресу 192.168.1.1.

- Вход с введением данных – при сохранении заводского логина и пароля это admin/admin.

- Переход по вкладкам Сеть – WLAN – Безопасность.

- В строке Общий ключ текущий пароль стирается и вводится новый – запомнить пароль можно посредством перехода по рядом находящиеся Display Key.

- После ввода пароля необходимо сохранение путём кнопки Применить внизу страницы.

- Браузер после применения настроек не закрывается – происходит перезагрузка роутера примерно за 15-20 секунд.

- Новый пароль вводится уже непосредственно в используемой сети на планшете, телефоне, ноутбуке или PC.

Сброс роутера к заводским настройкам.

- На задней стороне роутера нажать RESET для непосредственного сброса роутера – возможно потребуется применение тонкого предмета наподобие иголки.

- Дождаться появления 3 зелёных и 1 красного индикатора на месте подключения к интернету.

- Необходимо подключаться к Wi-Fi с заводскими данными логина и пароля (указаны на обратной стороне или в документации).

- Выполнить в браузере переход по адресу 192.168.1.1 и ввести заводские admin/admin (если не указаны иные) в логин/пароль.

- Последующая настройка зависит от ваших знаний – либо через автоматическую настройку, либо через ручную настройку.

- При автоматической настройке необходима документация к роутеру.

- Введение необходимой информации и переходы по Далее-Далее-.

- Дождаться проверки роутера и последующего перезапуска.

- Введение новых данных непосредственно в окно подключения на используемых устройствах.

Заключение.

Пароль к сети фай-вай – необходимое условие для гарантии безопасности состояния роутера. В заключение необходимо кратко привести несколько советов:

- Не использовать крайне простые пароли к роутеру.

- По возможности записывать их – все не застрахованы от его забывания.

- По возможности не оставлять заводские данные роутера – зачастую это облегчает работу злоумышленников, какова низкая вероятность этого не была бы.

Как узнать ключ безопасности беспроводной сети

Беспроводная сеть один из самых быстрых и удобных инструментов передачи информации. Перед ее использованием можно и даже нужно устанавливать пароль, защищающий от несанкционированного подключения. Когда по какой-то причине пользователь забывает пароль, возникает вопрос, как узнать ключ безопасности беспроводной сети.

Типы шифрования

Ключ безопасности представляет собой определенный набор символов (цифры/буквы), устанавливаемый владельцем роутера. Главная задача пароля заключается в защите владельца (пользователя) Wi-Fi от несанкционированного подключения, ведь из-за эксплуатации сети другими пользователями снижается скорость передачи данных.

В настоящее время различают три основных вида шифрования:

Особенности каждого из них мы рассмотрим ниже.

Чтобы сделать выбор, WEP или WPA, нужно знать, что это такое и в чем разница.

WEP (англ. wired equivalent privacy – “безопасность, эквивалентная проводному соединению”) – самый старый стандарт, который сегодня применяют все реже, что связано в первую очередь с его низким уровнем безопасности.

Соответственно, появляется вопрос, где взять роутер, который имеет более защищенный тип шифрования.

Хороший VPN бесплатно для посетителей сайта. Установите расширение сейчас

Для домашнего или корпоративного использования подойдет любой современный роутер, так как он поддерживает стандарты WPA и WPA2. Программа сертификаций WPA лучше защищает сеть от взломов, поэтому является наиболее распространенным видом шифровки. Кроме того, у нее есть возможность выбора настроек уровня безопасности.

Технология WPA (англ. Wi-Fi protected access – “защищенный доступ Wi-Fi”) предусматривает один универсальный пароль для любого подключаемого устройства, что делает ее удобной для домашнего использования. Когда вы забыли пароль, можете воспользоваться компьютером или смартфоном, который уже подключался к сети, чтобы посмотреть ее ключ безопасности.

Особенность технологии WPA2 заключается в том, что ключи безопасности создаются для каждого отдельного устройства, что в разы улучшает защиту беспроводной сети. Ввести старый ключ, чтобы подключить новый гаджет, не удастся. Таким типом шифрования пользуются преимущественно крупные предприятия и организации, чтобы повысить степень защиты Wi-Fi.

Как узнать пароль через телефон

Владельцам мобильных устройств, которые работают под управлением операционной системы Android, сначала понадобится получить root-права (администратора), которые позволят внести расширенные изменения в настройки гаджета. Естественно, чтобы найти беспроводную сеть, устройство должно иметь модуль Wi-Fi.

Используя файловый менеджер:

- Откройте папку Data–>Wi-Fi и найдите файл wpa_supplicant. Здесь находится папка с расширением conf.

- Откройте ее через текстовый редактор и найдите строку PSK. В ней и обозначен пароль безопасности.

Чтобы не задаваться вопросом, как восстановить ключ, рекомендуем на этапе подключения роутера записать пароль в любом текстовом редакторе на ПК, ноутбуке, смартфоне или планшете.

Выводы

Использование ключей безопасности – это обязательное условия для защиты личных данных. WPA и WPA2 – два типа шифрования, которые предоставляют высокую степень защиты.

Они дают возможность создавать уникальные ключи как для конкретной группы пользователей, так и для каждого устройства отдельно. При этом если вы забыли ключ доступа, узнать его несложно – достаточно воспользоваться компьютером или планшетом, найти в настройках интернета опцию view password (просмотр пароля) и посмотреть нужную комбинацию.

Ключ безопасности сети Ростелекома: как узнать на различных роутерах

Обычно, перед тем как подключиться к Вай Фай сети, основанной на интернете Ростелекома, нужно узнать и ввести ключ безопасности. Защитный пароль, устанавливаемый на роутерах, позволяет избежать подключения посторонних лиц к вашей сети, поэтому встретить его можно довольно часто. Ключ безопасности задается исключительно владельцем оборудования и не может быть изменен без его ведома (за исключением случаев хакерской атаки).

Содержание:

Как узнать ключ безопасности Вай Фай сети Ростелекома

Если вы думаете о том, как узнать ключ безопасности от Вай Фай Ростелекома, для начала стоит разобраться в видах сетей. Существуют внутренние сети, например, домашние или рабочие, где интернет поступает на роутер, а уже далее раздается устройствам при помощи Wi-Fi технологии. Также есть и другой вид подключения к интернету, а именно Wi-Fi точки доступа, установленные самим Ростелекомом. Если первый вариант предполагает выбор ключа самим владельцем, то используя второй, нужно будет получить пароль для доступа у оператора. Точки Wi-Fi сейчас становятся особенно популярными в загородных районах, где проводного подключения к сети не предусмотрено.

Узнайте, как правильно настраивать роутеры D-Link линейки DIR 600 для интернета от Ростелекома.

Прочитать о телеграмме и способах ее отправки можно здесь.

Рассмотрим подробнее первый вариант – личный беспроводный роутер. Для установки ключа безопасности будет нужно войти в меню настроек устройства. На большинстве моделей начального, среднего и даже профессионально классов изменить параметры можно при помощи интуитивно понятного веб-интерфейса.

Здесь, в зависимости от фирмы производителя и прошивки, меню может отличаться, но всегда будут присутствовать основные пункты, среди которых нужно будет найти настройки беспроводной сети. В этой вкладке можно будет как изменить или задать, так и просто узнать уже установленный защитный ключ.

Если вы хотите узнать ключ сети более простым способом и имеете устройство на Windows, которое уже успешно подключено к интернету от Ростелекома по Wi-Fi, то сделать это можно прямо в операционной системе:

- заходим в центр управления сетями;

- переходим во вкладку изменения параметров адаптера;

- выбираем нужный Wi-Fi адаптер и дважды кликаем на него левой кнопкой мыши;

- здесь идем по пути вкладок «свойства беспроводной сети – безопасность»;

- отмечаем пункт отображать вводимые знаки и видим установленный пароль.

Внимание! При выборе адаптера не путайте настройки, открытые правым кликом мыши и двойным левым. Во вкладке «Свойства», в которые можно попасть при помощи левой кнопки, найти пункт, отвечающий за пароль точки доступа, не удастся.

К сожалению, узнать ключ безопасности Вай Фай сети Ростелекома на мобильных телефонах с Android и IOS штатными средствами не получится.

Куда и как ввести ключ сети к роутеру Ростелекома

Если у вас возникает вопрос о том, как и куда именно нужно ввести ключ сети к роутеру Ростелекома, то стоит ознакомиться с более подробной инструкцией по подключению. В начале нужно будет узнать производителя и модель маршрутизатора. Наиболее распространенными для домашнего и офисного интернета сейчас являются роутеры начального и среднего уровня. На российском рынке популярнейшие роутера представлены компаниями: D-Link, TP-Link, Asus, Tenda, а также некоторыми другими брендами, скрытыми за логотипом Ростелекома.

Вторым шагом будет определение IP адреса роутера. Наиболее распространенными являются комбинации 192.168.0.1 и 192.168.1.1. Для того чтобы узнать какой именно IP используется в маршрутизаторе по умолчанию нужно найти печатную инструкцию к оборудованию или же скачать PDF документ с официального сайта производителя устройства.

После этого заходим в браузер на компьютере, подключенном к сети проводным или беспроводным методом, и вводим IP в адресную строку. Нажав клавишу ввода, мы попадем на главную страницу настроек роутера. Для примера возьмем роутер TL-WR1043ND. В интерфейсе TP-Link нужно выбрать вкладку «Беспроводной режим», находящуюся в левом сайдбаре. Здесь можно настроить все параметры Wi-Fi точки доступа. Если интересует только ключ безопасности, выбираем подкатегорию «Защита беспроводного режима». При выбранных параметрах WPA2-PSK или другой версии, кроме случаев, когда защита отключена, искомая комбинация будет указана в поле с подписью «Пароль PSK». При изменении параметров не забывайте сохранять их соответствующей кнопкой.

Узнайте, как внести параметры подключения к интернету от Ростелекома на маршрутизаторах от Asus.

Ознакомиться с инструкцией по настройке роутера Ericsson T073G можно тут.

Тариф «Копейка»: //o-rostelecome.ru/tarify/tarif-kopeyka/.

Узнать и ввести собственный ключ безопасности сети на основе интернета от Ростелекома можно в параметрах собственного роутера. Для пользователей, которые по каким-либо причинам не имеют доступа в веб-интерфейс оборудования (общественное устройство в интернет-кафе и т. д.) существует вариант проверки пароля при помощи своей операционной системы. Но таким способом можно воспользоваться, только если у вас уже есть подключенное к сети устройство.

Недопустимый ключ безопасности сети

Способ 1: Ввод корректного пароля

В подавляющем большинстве случаев рассматриваемая ошибка возникает вследствие неправильно введённого пароля подключения к выбранной сети, и устранить её можно указанием верного.

- Для начала проверьте, что код не был изменён без вашего ведома: воспользуйтесь другим устройством, подключённым к той же сети (подойдут ноутбуки, смартфоны и планшеты) и убедитесь, что они не показывают ошибку «Неверный ключ…». Если же проблема наблюдается, то ключевое слово или фраза, скорее всего, были изменены – о том, что делать в этом случае, можно узнать в статье далее.

Подробнее: Как поменять пароль на Wi-Fi роутере

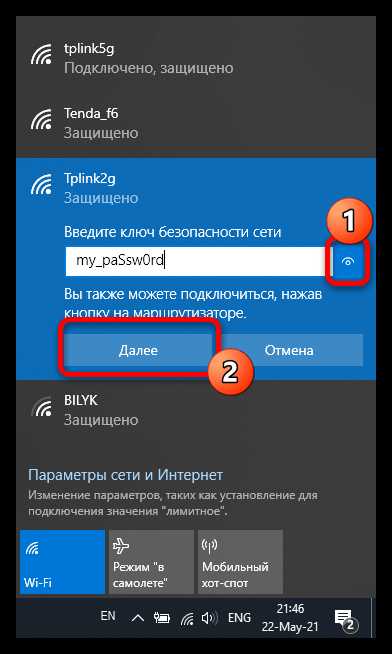

- Откройте менеджер сетей «десятки» и кликните по проблемному подключению. Вам будет предложено ввести пароль, но перед вводом нажмите на кнопку с изображением глаза справа от строки: с её помощью можно увидеть вводимые символы. Напишите кодовое слово/слова, строго соблюдая последовательность и регистр (большие и маленькие знаки не взаимозаменяемы). По окончании этой операции нажмите Enter.

- Если пароль забыт или вы не уверены, что помните его достаточно хорошо, воспользуйтесь статьями далее: описанные в них действия помогут получить точные данные.

Подробнее: Как посмотреть пароль на Вай-Фай в Виндовс / Андроид

Если причина проблемы была в неправильно введённом ключе, после выполнения приведённых выше шагов она должна быть устранена.

Способ 2: Перезагрузка устройств

Если пароль заведомо верный, но ошибка наблюдается, не исключено, что дело в программном сбое как самой Windows, так и прошивки маршрутизатора. Обычно в таких случаях помогает простая перезагрузка компьютера, роутера или обоих девайсов вместе.

Подробнее: Перезагрузка компьютера / роутера

Способ 3: Установка драйверов

Иногда причиной появления рассматриваемой ошибки при заведомо верном ключе могут быть устаревшие или отсутствующие драйвера для модуля Wi-Fi, чипсета и/или систем электропитания (только ноутбуки). Дело в том, что при подобных программных проблемах устройство может функционировать непредсказуемо, выдавая также и сообщение о неверном ключе. О том, как устанавливать необходимое ПО, мы уже писали, поэтому рекомендуем обратиться к руководствам ниже.

Подробнее:

Установка драйверов для Wi-Fi / материнской платы

Порядок установки драйверов для ноутбука

Способ 4: Перезапуск адаптера Wi-Fi

Продолжением причины, описанной в предыдущем способе, является программный баг модуля беспроводной сети, когда драйвер некорректно вывел устройство из спящего режима или гибернации, отчего оно не может правильно соединиться с роутером. Обычно подобное устраняется перезагрузкой компьютера, но более практичным будет перезапустить только модуль Вай-Фай.

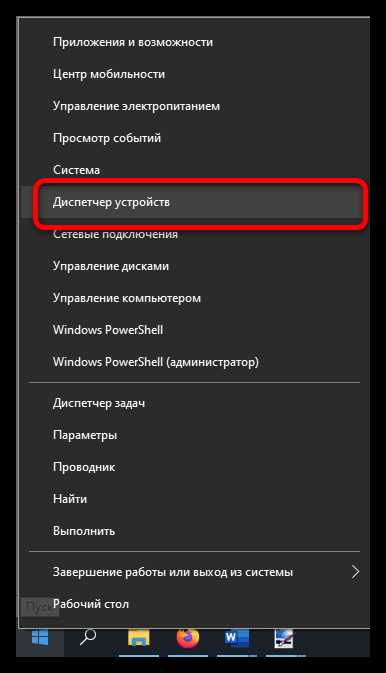

- Делается это через «Диспетчер устройств» – его проще всего открыть в «десятке» с помощью меню «Пуска»: нажмите Win+X, затем кликните левой кнопкой мыши (ЛКМ) по нужному пункту.

Подробнее: Как открыть «Диспетчер устроств» в Windows 10

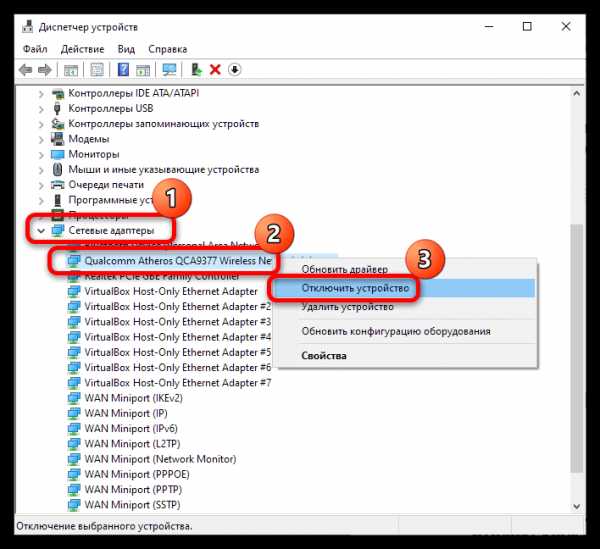

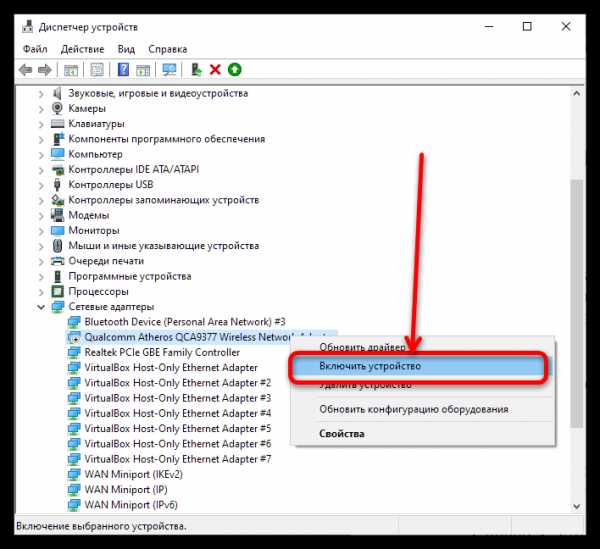

- После запуска оснастки раскройте категорию «Сетевые адаптеры», найдите внутри строку с именем вашего модуля, кликните по ней правой кнопкой мыши (ПКМ) и выберите «Отключить устройство».

- Подождите от 30 секунд до 1 минуты, после чего снова щёлкните ПКМ и включите компонент.

Проверьте наличие ошибки: если дело было в сбое драйвера, то описанных выше действий должно быть достаточно для её устранения.

Способ 5: Установка подключения вручную

Порой в устранении проблемы помогает метод с удалением сбойного соединения и добавлением его же вручную через «Центр управления сетями». Делается это следующим образом:

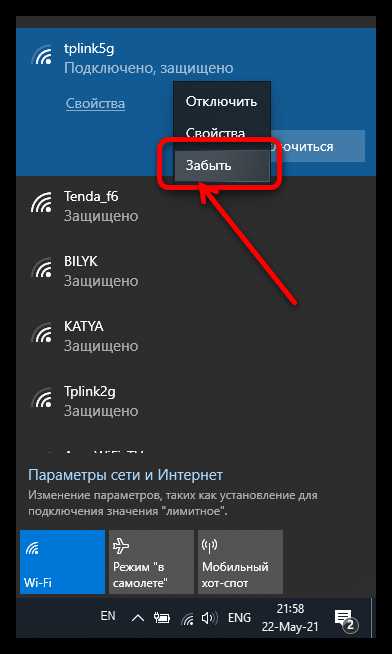

- Первым делом откройте менеджер Вай-Фай из системного трея, запомните (или лучше где-нибудь запишите) название соединения, выдающего ошибку, кликните ПКМ по нему и нажмите «Забыть».

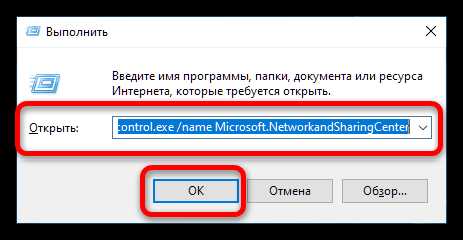

- Далее воспользуйтесь сочетанием клавиш Win+R, в котором введите следующий запрос и нажмите «ОК».

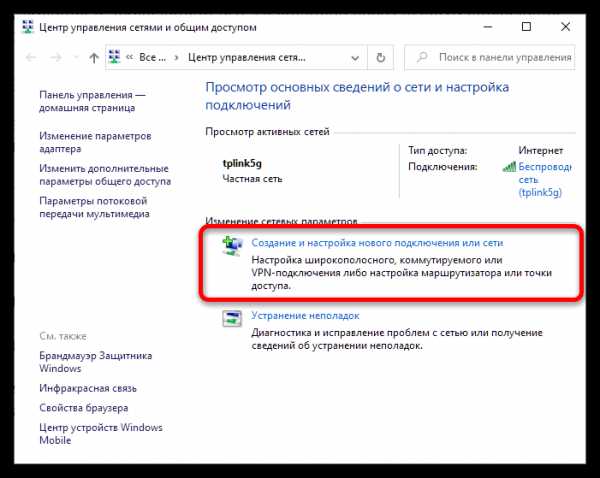

control.exe /name Microsoft.NetworkandSharingCenter - Здесь кликните ЛКМ по опции «Создание и настройка нового подключения или сети».

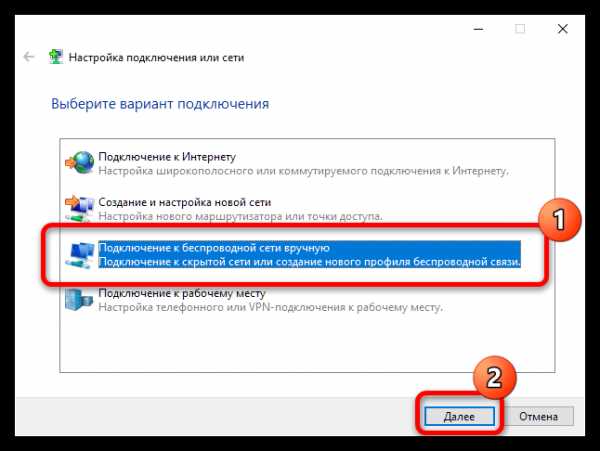

Воспользуйтесь пунктом «Подключение к беспроводной сети вручную», затем щёлкните «Далее».

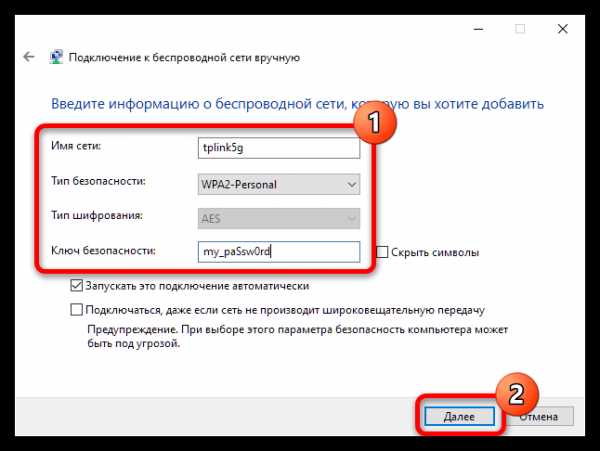

- В поле «Имя сети» впишите имя соединения, полученное на шаге 1, «Тип безопасности» установите как «WPA2-Personal» и напишите верный пароль в строке «Ключ безопасности». Проверьте указанные значения и щёлкните «Далее».

После сохранения соединения закрывайте оснастку, затем попробуйте подключиться к сети через менеджер в трее – на этот раз всё должно пройти без проблем.

Мы рады, что смогли помочь Вам в решении проблемы.Опишите, что у вас не получилось. Наши специалисты постараются ответить максимально быстро.

Помогла ли вам эта статья?

ДА НЕТПоиск пароля Wi-Fi в Windows

Если вы забыли пароль Wi-Fi, вы можете найти его, если у вас есть другой компьютер, уже подключенный к этой сети Wi-Fi. После того, как вы найдете пароль, вы можете использовать его на другом компьютере или устройстве для подключения к сети Wi-Fi.

-

На компьютере с Windows, подключенном к сети Wi-Fi, выполните одно из следующих действий в зависимости от версии Windows, установленной на компьютере:

-

В Windows 11 выберите кнопку «Пуск», введите панель управления, а затем выберите Панель управления > Сеть и Интернет > Центр управления сетями и общим доступом.

-

В Windows 10 нажмите кнопку «Пуск», , а затем выберите «Настройки» > Сеть и Интернет > Статус > Сеть и Центр общего доступа.

-

В Windows 8.1 или 7 найдите Network и , а затем выберите Network and Sharing Center из списка результатов.

Чтобы узнать, как узнать, какая версия пакета Windows работает, см. раздел Операционная система Windows?

-

-

В Центре управления сетями и общим доступом рядом с Connections выберите имя вашей сети Wi-Fi.

-

В окне состояния Wi-Fi выберите Свойства беспроводной сети .

-

В окне «Свойства беспроводной сети» выберите вкладку Безопасность , а затем установите флажок Показать символы .

Ваша сеть Wi-Fi отображается в поле Ключ безопасности сети.

На другом компьютере или устройстве с Windows подключитесь к сети Wi-Fi как обычно и введите пароль Wi-Fi при появлении запроса. Дополнительные сведения о подключении к сети Wi-Fi см. в статье Подключение к сети Wi-Fi в Windows.

.Забыли пароль от Wi-Fi? Посмотрите, где их найти в Windows 10

Где мой пароль от Wi-Fi? Если вы зададите себе этот вопрос, у нас есть ответ для вас. Ваш пароль от Wi-Fi хранится в Windows, и его очень легко найти. В этом уроке мы покажем вам, как это сделать. Итак, где найти пароль от Wi-Fi в Windows 10? Заходите и проверьте.

Где находится пароль Wi-Fi в Windows 10?

Купили роутер получше и забыли новый пароль от Wi-Fi? Вы подключены ко многим сетям Wi-Fi и больше не можете получить все эти пароли? Не волнуйся.Все они сохранены в Windows. Вот где вы можете их найти.

Щелкните меню «Пуск» и введите « панель ». В меню должно появиться Панель управления — нажмите на нее.

В открытой панели нажмите Просмотр состояния сети и задач .

Теперь в левой части окна перейдите к опции Изменить настройки сетевого адаптера .

Появится окно с сетевыми подключениями. Здесь выберите те, для которых вы ищете пароль. Щелкните правой кнопкой мыши на заданном соединении. Теперь в расширенном контекстном меню переходим к опции Статус .

В новом окне нажмите кнопку Свойства беспроводной сети .

В следующем окне перейдите на вкладку Безопасность .

И, наконец, установите флажок Показать символы . В строке выше будет показан ваш сетевой ключ безопасности, который является вашим паролем Wi-Fi.

Вы можете вздохнуть с облегчением, вы помните пароль к интернету :). Вы знаете, где искать его в будущем. Хорошего дня!

См. также:

.Как проверить пароль от Wi-Fi? Обсуждаем самые простые способы

Иногда мы забываем пароль от своей сети Wi-Fi или хотим поделиться им с кем-то. Есть способы легко и быстро проверить пароль Wi-Fi на компьютере.

Что такое Wi-Fi?

Wi-Fi — это просто беспроводная сеть, передающая информацию с помощью радиоволн, чаще всего на частоте 2,4 ГГц (в зависимости от стандарта могут быть и сети Wi-Fi, например,5 ГГц), а заодно и общее название набора стандартов, которые компании используют для построения беспроводных сетей этого типа.

Наверное, все согласятся, что у Wi-Fi много преимуществ. Чтобы свободно пользоваться интернетом, не нужно подключать кабель, а нужно только иметь подходящую сетевую карту, работающую в этом стандарте. Сеть Wi-Fi проста в настройке и часто используется для создания локальных, городских сетей, позволяющих практически всем пользователям мобильных устройств, будь то телефоны или ноутбуки, без проблем пользоваться интернет-ресурсами.

Несмотря на это, сеть Wi-Fi очень чувствительна к помехам, поэтому у нас могут возникнуть проблемы с подключением, если в радиусе действия нашей сети есть несколько других сетей, например, соседи из многоквартирного дома. Кроме того, диапазон 2,4 ГГц также используется микроволновыми печами, беспроводными телефонами, передатчиками и приемниками сетей Bluetooth и т. д., что еще больше увеличивает риск помех.

Зачем сети Wi-Fi нужна безопасность?

Сеть Wi-Fi нуждается в безопасности, потому что она легкодоступна и может быть легко использована посторонними лицами, поэтому используются как механизмы шифрования данных, так и ключи безопасности, обычно называемые паролями.

Как проверить пароль Wi-Fi?

Вы можете проверить свой пароль Wi-Fi в Windows и Linux (Ubuntu) на вкладке «Безопасность» на панели настройки беспроводной сети, а также из системной консоли и терминала. Если у нас есть доступ к маршрутизатору, поддерживающему беспроводную сеть, мы можем прочитать пароль на его обратной стороне (если он не был изменен при настройке).

- Как проверить пароль Wi-Fi во вкладке "Безопасность"?

Для проверки пароля Wi-Fi во вкладке "Безопасность" нажмите на окно нашей сети на панели Пуск.Из списка доступных беспроводных соединений выбираем то, с которым мы в данный момент соединены, нажимаем правой кнопкой мыши и выбираем «Статус». Затем нам будет показана информация о переданных и полученных данных. Щелкните окно «Свойства беспроводной сети» и во вкладке «Безопасность» установите флажок «Показывать символы».

Вы также можете попасть в это окно через Панель управления, просто нажмите «Центр управления сетями и общим доступом» (или «Просмотр состояния сети и задач»), а затем нажмите на выделенную синим цветом надпись, информирующую о подключенной в данный момент беспроводной сети Wi-Fi .

В Linux (Ubuntu) делаем то же самое: заходим в «Система», затем в «Настройки», затем в «Сетевые подключения». Перейдите на вкладку «Беспроводная связь» и щелкните окно «Изменить». Затем перейдите на вкладку «Безопасность» и установите флажок рядом с «Отображение пароля».

- Как проверить пароль Wi-Fi в консоли Windows?

Благодаря консоли Windows мы можем проверить наши паролей Wi-Fi для всех сетей, к которым мы подключались и которые были запомнены (например, пароль офисной сети Wi-Fi и пароль домашней сети Wi-Fi ). Для этого запустите «cmd» (введите поле поиска в «Пуск»), щелкните правой кнопкой мыши и выберите «Запуск от имени администратора».

Когда появится окно, введите команду «netsh wlan show profiles». Имена всех сетей Wi-Fi, к которым мы подключились, появятся внизу.

Затем введите команду "netsh wlan show profile name=" (здесь мы даем имя выбранной сети) "key = clear".Затем появится список информации о данной сети. Итак, мы ищем категорию «Настройки безопасности» и подкатегорию «Ключевой контент». Ключ, конечно же, пароль Wi-Fi.

- Как проверить пароль Wi-Fi в терминале Linux?

Чтобы проверить свой пароль Wi-Fi, в терминале Linux вам нужно ввести команду «sudo cat / etc / NetworkManager / system-connections / your-wifi-network-name . В категории «беспроводная безопасность» есть это поле "psk" и это пароль Wi-Fi.

.Как восстановить пароль от Wi-Fi? Проверенные советы mi-store.pl!

Чаще всего мы вводим пароль Wi-Fi при первом входе в сеть со своего устройства и забываем о нем потом. Однако проблема возникает, когда гости хотят использовать наш интернет или мы купили новое оборудование, такое как телевизор или телефон, и мы намерены подключиться к сети без проводов. Как восстановить пароль от Wi-Fi в этом случае?

Содержимое:

- Установка пароля Wi-Fi

- Как проверить пароль Wi-Fi?

- На роутере

- В Windows 10

- На телефоне Android

Установить пароль для Wi-Fi

Чтобы начать использовать Wi-Fi, необходимо сначала создать беспроводную сеть.Однако не всегда это будет необходимо. Если мы покупаем роутер, то чаще всего пароль Wi-Fi мы будем определять, настроив устройство. Это несложный процесс - со всем оборудованием он выполняется поэтапно, согласно инструкции. Однако очень часто вместе с роутером, полученным от интернет-оператора, мы имеем в своем распоряжении уже настроенную сеть, и наша единственная задача — выбрать нужную и ввести пароль. В таких случаях стоит изменить название сети, чтобы не подсказывать какой роутер мы используем.Каждый производитель таких устройств использует определенные характерные названия — их лучше модифицировать в целях безопасности. Сделайте имя уникальным, но в то же время легко запоминающимся.

Имея установленный пароль, стоит на всякий случай записать его в блокнот, чтобы не пришлось думать о том, как восстановить пароль Wi-Fi, когда ваши друзья захотят воспользоваться нашей сетью. Если он установлен производителем оборудования, то часто получается очень длинным и сложным для запоминания.С одной стороны, хорошо, что он сложный, но с другой стороны, его стоит поменять на что-то, что все равно будет не простым, но в то же время будет с чем-то ассоциироваться и мы не забудем, какие символы это состоит из.

Как проверить пароль Wi-Fi?

Восстановить пароль Wi-Fi не так сложно, как может показаться. Как их проверить, зависит от конкретного случая. На смартфоне будет немного иначе, чем на компьютере. Вот как посмотреть пароль Wi-Fi:

- На роутере — проверить пароль может быть очень просто, потому что мы можем найти его на наклейке на задней панели устройства, которое мы используем для подключения к сети.Это может быть роутер, но и модем. Пароль на оборудовании, среди прочего когда мы пользуемся предложением популярных мобильных операторов или т.н. кабельное ТВ.

- В Windows 10 — в этом случае также получить пароль не должно быть большой проблемой. Выберите «Пуск», а затем «Настройки» (значок в левой части меню). Выбираем Сеть и Интернет, а на следующем шаге Центр управления сетями и общим доступом. Затем нажмите в правой части экрана, рядом с Connections, на слово Wi-Fi с названием сети в скобках.Затем перейдите в «Свойства беспроводной сети», выберите вкладку «Безопасность», а затем выберите «Показать символы». Готово — мы уже знаем пароль.

- На телефоне Android — до недавнего времени самая популярная в мире операционная система для смартфонов скрывала пароли Wi-Fi. Это изменилось в Android 10. Эта система установлена, среди прочего на таких телефонах, как Pocophone POCO X3 NFC 6/64GB Cobalt Blue, Mi 10 Lite 5G 6/128GB Dream White или Xiaomi Redmi Note 9 Pro 6 + 64GB Interstellar Grey.Так как же проверить пароль Wi-Fi? На первом шаге выберите «Настройки», затем «Сеть и Интернет», а затем чаще касайтесь опции «Wi-Fi» в верхнем меню. Просто выберите, для какой сети Wi-Fi вы хотите проверить пароль. Затем вам будет предложено два варианта: «Забыть» и «Поделиться». Следует выбирать последнее. Чтобы увидеть пароль, вам необходимо подтвердить свою личность, например, с помощью распознавания лиц, пароля или каким-либо другим способом. Когда мы это сделаем, нам будет показан QR-код с паролем под ним, написанный обычным текстом.

Как восстановить пароль Wi-Fi на телефонах со старой версией Android? Это возможно, но рекомендуется только для опытных пользователей, так как для доступа ко всему в системе требуется root. Мы не рекомендуем этого делать, так как это может привести к повреждению вашей системы, аннулированию гарантии на телефон и сделать ваше устройство более уязвимым для угроз безопасности.

Смена пароля WiFi в домашней сети — простое пошаговое руководство

Частая смена пароля WiFi — это действие, которым, несомненно, многие пренебрегают. Плохо защищенная сеть Wi-Fi означает напрашиваться на неприятности — наши данные могут быть перехвачены посторонними лицами. Мы подготовили руководство о том, как избежать ненужных проблем и максимально защитить домашнюю сеть Wi-Fi.

Как работает Wi-Fi? Почему важно регулярно менять пароль WiFi-роутера?

В Интернете нас ждет множество угроз. Кибербезопасность теперь является полноценным сегментом рынка, который был создан именно для того, чтобы лучше защитить нашу конфиденциальность. А защищать есть что. Каждый день мы заходим во множество сервисов, где предоставляем много важных данных.

К сети Wi-Fi сейчас подключена целая куча устройств из. Банковские счета, данные для входа в социальные сети или платные услуги, которые мы купили, — это лишь верхушка айсберга. Защищая ваш пароль WiFi от всех, кто не должен его знать, мы заботимся о безопасности вашей конфиденциальной информации.

Сеть WiFi, как и любую другую сеть, можно контролировать. Хакеру достаточно узнать пароль, чтобы сниффер мог войти в нашу сеть. Это вредоносное ПО, которое крадет данные, а затем отправляет их в зашифрованном виде на диск, к которому имеет доступ злоумышленник.

Смена пароля WiFi — это самый простой, но чрезвычайно эффективный способ отключить людей, которые никогда не должны иметь к нему доступ. Обновив свой пароль и убедившись, что ваша сеть надежно защищена, вы можете радикально уменьшить любые потенциальные проблемы, с которыми вы можете столкнуться.

Маршрутизатор — ключ доступа к нашей домашней сети.

— ключ доступа к нашей домашней сети. Проверьте пароль WiFi. Где найти пароль от WiFi?

Практически все производители роутеров, т.е. устройств, создающих беспроводную сеть на выбранной территории, размещают заводскую информацию об учетной записи администратора и пароль (логин, логин, пароль) на нижней стенке корпуса устройства.

Это не единственный способ узнать свой пароль. Это особенно важно, когда мы их уже изменили.В результате многие люди вводят в поисковик, например, вопрос про как проверить пароль от WiFi Windows 10. К счастью Microsoft дает нам такую возможность.

Как узнать пароль от WiFi? Перейдите к настройкам сети и Интернета, затем выберите вкладку состояния и центр управления сетями и общим доступом. Во вкладке подключения нажимаем на нашу сеть и выбираем опцию "показывать знаки". Это простой способ быстро вспомнить, какой пароль вы установили.

Как проверить интернет-пароль при входе в систему с телефона Android? Мы должны войти в настройки беспроводных сетей, выбрать нашу сеть и нажать пальцем на значок глаза, благодаря чему поле со звездами изменится на несколько секунд, и мы узнаем пароль, защищающий сеть.

Регулярная смена пароля WiFi помогает повысить безопасность наших данных

Регулярная смена пароля WiFi помогает повысить безопасность наших данных Изменить пароль для WiFi-роутера

Пароль - традиционным способом - можно изменить только из панели администратора. Обычно заходим в него по пути 192.168.0.1 или 192.168.1.1. Данные должны быть расположены на задней стороне корпуса роутера, на наклейке со штрих-кодом.

Если мы не меняли имя пользователя (по умолчанию: администратор или admin) то этот логин вводится в соответствующее поле.Тот же принцип применим и к паролю. Если мы используем заводской пароль, это то, что мы предоставляем при первом входе в систему.

Затем, в зависимости от компании, к которой принадлежит наше устройство, мы должны войти на вкладку данных для входа и ввести новый пароль, который мы хотим установить. В некоторых устройствах у нас также есть возможность дополнительного усиления пароля PIN-кодом . Это интересный вариант, который стоит использовать.

Большинство маршрутизаторов на рынке предлагают возможность изменения имени пользователя. Стоит ли менять имя администратора на другое? Да, это того стоит. Киберпреступники обычно сканируют устройства и, если находят дыру в безопасности маршрутизатора, пытаются войти в систему, используя базовые данные. Если мы изменим имя с администратора , например, на наше имя или строку, мы усложним их задачу.

Безопасный интернет только с хорошим роутером

Что делать, если сетевой пароль не работает?

Как восстановить пароль маршрутизатора? Вопреки видимости, это не сложно.Даже если мы изменили основные данные для входа. На каждом устройстве есть маленькая кнопка RESET. Обычно достаточно нажать ее на 30 секунд. Устройство сбросит настройки и вернется к первоначальным настройкам, как показано на наклейке внизу корпуса.

Однако есть интернет-провайдеры, которые удаленно блокируют эту опцию ради безопасности своих клиентов. Так что может случиться так, что даже сброс пароля таким способом не даст нам доступ к учетной записи администратора.

В этом случае позвоните в центр обслуживания клиентов. Номер будет отправлен после проверки звонящего, т.е. после предоставления его личных данных и информации об адресе, по которому предоставляется услуга доступа в интернет, сотрудник удаленно сбросит нам пароль, а затем предоставит его нам.

Обратите внимание, что k до сброса пароля в сети WiFi отключает все устройства, которые вошли в систему, используя старые данные для входа.Поэтому необходимо каждый раз вводить новый пароль, например на ноутбуке или мобильном телефоне.

Самым слабым звеном в нашей домашней сети обычно являются так называемые Интернет вещей

Самым слабым звеном в нашей домашней сети обычно являются так называемые Интернет вещей Фильтрация MAC-адресов — еще один метод защиты роутера

Это отличный метод, который идеально подойдет, например, для компаний. Однако ничто не мешает повысить безопасность сети за счет фильтрации адресов и дома. Несмотря на то, что метод требует немного больше времени, чем традиционная смена пароля, он является эффективной защитой от несанкционированного использования сети.

После входа в админку в роутере приходится отменять Global DHCP. Далее мы настраиваем точки доступа таким образом, чтобы только устройства с совпадающим MAC-номером могли получить доступ к сети. На практике это выливается в то, что практически ни один человек вне сети не сможет подключиться к нашему WiFi.

Следующий шаг — для выделения определенной группы из IP-адресов, имеющих доступ к сети. Предположим, что у нас дома есть 4 устройства, которые мы хотим подключить к WiFi: ПК, ноутбук, смартфон и телевизор.Итак, нам нужны адреса: 192.168.0.1 (для компьютера), 192.168.0.2 (для ноутбука), 192.168.0.3 (для смартфона) и 192.168.0.4 для телевизора.

Для каждого из этих подключений выбираем маску по умолчанию вида 255.255.255.0 . Ни одно устройство вне этой группы не сможет войти в сеть, потому что его адрес не будет совпадать. Например, если мы покупаем второй смартфон и хотим добавить его в сеть, достаточно увеличить пул IP на единицу: до 192.168.0.5.

Гостевая сеть

Это интересный способ обеспечить доступ в Интернет для устройств IoT, то есть из Интернета вещей, например интеллектуальный робот-уборщик или выключатели света. Доля рынка таких продуктов постоянно растет. Поэтому неудивительно, что многие люди предпочитают их покупать.

Чтобы такие устройства могли полностью раскрыть свой потенциал, им необходимо постоянное подключение к интернету. К сожалению, до сих пор бывают ситуации, когда основными виновниками взломов сетей WiFi были умные бытовые приборы.

Это связано с тем, что на рынке есть устройства, которые еще очень новые, и поэтому не имеют полностью разработанных протоколов безопасности. Смартфоны и компьютеры поддерживают новейшие стандарты шифрования соединений . В мире аксессуаров для умного дома все еще можно найти устройства, которые отправляют данные на серверы в незашифрованном виде, что представляет огромную угрозу для нашей конфиденциальности.

Веб-доступ практически в любом месте

Веб-доступ практически в любом месте Это одна из основных причин, по которой вам следует предоставить этим продуктам доступ к вашей гостевой сети. Они смогут подключаться к Интернету - благодаря чему пользователь сможет, например, включить робота-уборщика из любой точки мира, имеющей доступ к Интернету, - но у них не будет доступа к сетевой структуре и устройства, которые постоянно в него входят.

Гостевая сеть обычно активируется после входа в админку и включения соответствующей опции. Если роутер дает нам такую возможность, мы должны деактивировать согласие на предоставление гостевого доступа к ресурсам локальной сети.

Также необходимо отключить настройки доступа к настройкам роутера. Почему это так важно? Пользователь, вошедший в сеть как гость, не сможет войти в учетную запись администратора. Даже если он угадает пароль и попытается незаметно войти в настройки устройства.

Цифровая гигиена чрезвычайно важна. Стоит об этом помнить.

Цифровая гигиена чрезвычайно важна. Стоит об этом помнить. Если мы серьезно относимся к цифровой гигиене, стоит очень серьезно отнестись к безопасности маршрутизатора.Интернет-пользователя поджидает множество угроз. Иногда ими оказываются устройства, которые можно, например, подключить к ботнету, , а иногда и злонамеренные гости или соседи, имеющие несанкционированный доступ к нашему логину и паролю.

Если такие люди нарушают закон, например, если они нелегально делятся играми, цифровой отпечаток приведет к нам офицеров. Сервис сохранен для наших личных данных и нас обвинят в нарушении закона. Практика показывает, что в таких ситуациях бывает очень сложно доказать свою невиновность.

Более того, иногда полиция конфискует компьютер и другие устройства, подключающиеся к выбранной сети Wi-Fi, , чтобы проверить, действительно ли владелец маршрутизатора говорит правду. Если компьютер является нашим рабочим инструментом, то это может стать большой проблемой, обойти которую будет сложно.

Смотрите также: Интернет вещей, или Интернет вещей – что это такое? Все, что вам нужно знать об IoT

.Рекомендуемые настройки для Wi-Fi роутеров и точек доступа

Для обеспечения высочайшего уровня безопасности, производительности и надежности мы рекомендуем эти настройки для маршрутизаторов Wi-Fi, базовых станций или точек доступа, используемых с продуктами Apple.

Эта статья предназначена в первую очередь для сетевых администраторов и других пользователей, которые управляют своей собственной сетью.Если вы пытаетесь подключиться к сети Wi-Fi, вам может помочь одна из следующих статей:

. О предупреждениях о конфиденциальности и безопасности

Если на вашем устройстве Apple отображается предупреждение о конфиденциальности или безопасности сети Wi-Fi, эта сеть может раскрыть информацию о вашем устройстве. Apple рекомендует подключаться к сетям Wi-Fi, которые соответствуют или превосходят стандарты безопасности, перечисленные в этой статье.

Перед изменением настроек маршрутизатора

- Создайте резервную копию настроек маршрутизатора на случай, если их потребуется восстановить.

- Обновление программного обеспечения на устройствах. Это гарантирует, что на ваши устройства будут установлены последние обновления безопасности и они будут хорошо работать вместе.

- Сначала установите последние обновления прошивки маршрутизатора.

- Затем обновите программное обеспечение на других устройствах, таких как компьютер Mac и iPhone или iPad.

- На любом устройстве, которое ранее подключалось к сети, может потребоваться забыть о сети, чтобы убедиться, что устройство использует новые настройки маршрутизатора при повторном подключении к сети.

настройки роутера

Чтобы обеспечить безопасное и успешное повторное подключение устройств к сети, последовательно применяйте эти настройки для каждого маршрутизатора Wi-Fi и точки доступа, а также для каждого диапазона двухдиапазонного, трехдиапазонного или другого многодиапазонного маршрутизатора.

Безопасность

Рекомендуемая настройка: WPA3 Personal для большей безопасности

Рекомендуемая настройка: WPA2 / WPA3 Transitional для совместимости со старыми устройствами

Параметры безопасности определяют тип аутентификации и шифрования, используемые маршрутизатором, а также уровень конфиденциальности данных, отправляемых по сети.Независимо от выбранной настройки всегда следует устанавливать надежный пароль для подключения к сети.

- WPA3 Personal — это новейший и наиболее безопасный протокол, доступный в настоящее время для устройств Wi-Fi. Работает со всеми устройствами с поддержкой Wi-Fi 6 (802.11ax) и некоторыми старыми устройствами.

- WPA2 / WPA3 Transitional — это смешанный режим, в котором используется WPA3 Personal с персональными устройствами WPA3, при этом старые устройства могут использовать WPA2 Personal (AES).

- Протокол WPA2 Personal (AES) рекомендуется, когда нельзя использовать более безопасный режим. В этом случае в качестве типа шифрования следует выбрать AES, если он доступен.

Слабые настройки безопасности, которых следует избегать на маршрутизаторе

Не создавайте и не присоединяйтесь к сетям, использующим устаревшие протоколы безопасности. Они больше не являются безопасными, снижают надежность и производительность сети и отображают на устройстве предупреждение системы безопасности:

.- Смешанные режимы WPA/WPA2

- Персональный WPA

- WEP, включая WEP Open, WEP Shared, WEP Transitional Security Network или Dynamic WEP (WEP с кодом 802.1X)

- TKIP, включая любые настройки безопасности из TKIP на имя

Параметры, отключающие защиту, такие как «Нет», «Открыто» или «Незащищено», также настоятельно не рекомендуются. Отключение безопасности отключает аутентификацию и шифрование и позволяет любому присоединиться к вашей сети, получить доступ к ее общим ресурсам (включая принтеры, компьютеры и интеллектуальные устройства), использовать ваше интернет-соединение и отслеживать посещаемые веб-сайты и другие данные, которые передаются по сети или интернет-соединению. .Это представляет риск, даже если безопасность в сети временно отключена или в общей сети.

Имя сети (SSID)

Рекомендуемая настройка: одно уникальное имя (с учетом регистра)

Имя сети Wi-Fi или SSID (идентификатор набора услуг) — это имя, которое сеть использует для информирования других устройств о своем присутствии.Это также имя, которое ближайшие пользователи видят в списке доступных сетей на своем устройстве.

Используйте имя, уникальное для вашей сети, и убедитесь, что все маршрутизаторы в вашей сети используют одно и то же имя для каждого поддерживаемого диапазона. Не используйте общие имена или имена по умолчанию, такие как linksys , netgear , dlink , wireless или 2wire , и не называйте диапазоны 2,4 ГГц и 5 ГГц по-разному.

Если вы не будете следовать этим рекомендациям, у вас могут возникнуть проблемы с подключением устройств к сети, ко всем устройствам в сети или ко всем доступным диапазонам на маршрутизаторе. Устройства, присоединяющиеся к сети, могут столкнуться с другими сетями с таким же именем и автоматически попытаться подключиться к ним.

Скрытая сеть

Рекомендуемая настройка: отключено

Маршрутизатор может быть настроен на скрытие своего сетевого имени (SSID).Маршрутизатор может неправильно использовать слово «закрытый» для «скрытого» и «широковещательный» для «не скрытого».

Сокрытие имени вашей сети не делает вашу сеть доступной для обнаружения и не защищает ее от несанкционированного доступа. Из-за того, как устройства ищут и подключаются к сетям Wi-Fi, использование скрытой сети может раскрывать информацию, которая может быть использована для идентификации вас и используемых вами скрытых сетей, таких как ваша домашняя сеть. Когда устройство подключено к скрытой сети, оно может отображать предупреждение о конфиденциальности, связанное с этой угрозой конфиденциальности.

Для защиты доступа к сети используйте соответствующий параметр безопасности вместо этого параметра.

Фильтрация MAC-адресов, аутентификация, контроль доступа

Рекомендуемая настройка: отключено

Когда эта функция включена, маршрутизатор можно настроить таким образом, чтобы разрешать подключение к сети только устройствам с определенными MAC-адресами.Не используйте эту функцию для предотвращения несанкционированного доступа к вашей сети по следующим причинам:

Для защиты доступа к сети используйте соответствующий параметр безопасности вместо этого параметра.

Автоматическое обновление прошивки

Рекомендуемая настройка: включено

Если возможно, настройте маршрутизатор на автоматическую установку обновлений программного и микропрограммного обеспечения по мере их появления.Обновления прошивки могут повлиять на ваши настройки безопасности и обеспечить другие важные улучшения стабильности, производительности и безопасности вашего маршрутизатора.

Режим радио

Рекомендуемая настройка: все (предпочтительно) или от Wi-Fi 2 до Wi-Fi 6 (802.11a/g/n/ac/ax)

Доступные отдельно для диапазонов 2,4 ГГц и 5 ГГц, эти настройки определяют, какие версии стандарта Wi-Fi используются маршрутизатором для беспроводной связи.Более новые версии предлагают лучшую производительность и поддерживают больше устройств одновременно.

Обычно лучше включить каждый режим, предоставляемый маршрутизатором, а не подмножество этих режимов. После этого все устройства (включая более старые устройства) смогут подключаться с использованием самого быстрого из поддерживаемых режимов радиосвязи. Это также помогает уменьшить помехи от соседних устаревших сетей и устройств.

Ленты

Включить для всех диапазонов, поддерживаемых маршрутизатором

Диапазон Wi-Fi похож на улицу данных.Больше полос обеспечивает более высокую пропускную способность и производительность сети.

Канал

Рекомендуемая настройка: автоматический

Каждый диапазон маршрутизатора разделен на множество независимых каналов связи, как полосы на улице. Когда выбор канала установлен на автоматический, маршрутизатор выбирает лучший канал Wi-Fi.

Если ваш маршрутизатор не поддерживает автоматический выбор канала, выберите тот, который лучше всего подходит для вашей сетевой среды.Это зависит от помех сигнала Wi-Fi в сетевой среде, которые могут включать помехи от других маршрутизаторов и устройств, использующих тот же канал. Если у вас несколько маршрутизаторов, настройте каждый из них на использование разных каналов, особенно если они расположены близко друг к другу.

Ширина канала