Компьютер может хранить в своей памяти следующие виды информации

Тест, 10 вопросов, текстовый, "Хранения информации" с ответами

Хранение информации

Задание 1

Вопрос:

Носителями информации являются:

Выберите несколько из 5 вариантов ответа:

1) память человека

2) записная книжка

3) принтер

4) жесткий диск

5) монитор

Задание 2

Вопрос:

Контейнером для файлов является:

Выберите один из 4 вариантов ответа:

1) альбом

2) папка

3) шкатулка

4) коробка

Задание 3

Вопрос:

Сопоставьте следующие понятия

Укажите соответствие для всех 4 вариантов ответа:

1) временная память (оперативная)

2) долговременная память (внешняя)

__ память человечества

__ жесткий диск

__ записная книжка

__ память человека

Задание 4

Вопрос:

Содержимым файла может быть:

Выберите несколько из 5 вариантов ответа:

1) песня

2) мультфильм

3) рисунок

4) программа

5) тест

Задание 5

Вопрос:

Выберите те буквенные сочетания, которые могут являться именами файлов

Выберите несколько из 6 вариантов ответа:

1) :собака.png

2) собака/.png

3) собака1.png

4) соб?ка.png

5) $обака.png

6) собака.png

Задание 6

Вопрос:

Сопоставьте вид информации и носитель, на котором она может храниться

Укажите соответствие для всех 4 вариантов ответа:

1) DVD-диск

2) аудиодиск

3) газета

4) альбом для рисования

__ статья

__ музыкальное произведение

__ видеофильм

__ рисунок

Задание 7

Вопрос:

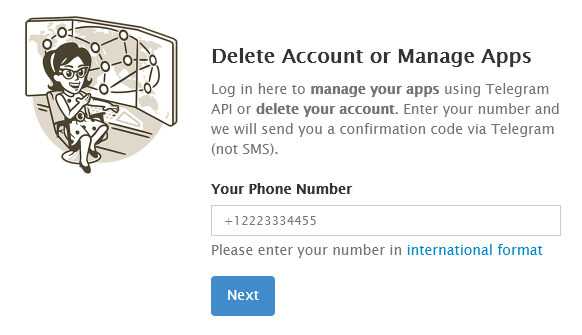

Первый прибор для воспроизведения и записи звуков имеет название

Выберите один из 4 вариантов ответа:

1) аудиограф

2) лингофон

3) фонограф

4) стереоскоп

Задание 8

Вопрос:

Может ли быть длина имени файла 235 символов?

Выберите один из 2 вариантов ответа:

1) да

2) нет

Задание 9

Вопрос:

Выберите символы, которые нельзя использовать в операционной системе Windows при создании имени файла

Выберите несколько из 8 вариантов ответа:

1) ˃

2) \

3) ?

4) /

5) |

6) .

7) *

8) ˂

Задание 10

Вопрос:

Компьютер может хранить в своей памяти следующие виды информации:

Выберите несколько из 4 вариантов ответа:

1) видеоинформация

2) звуковая информация

3) текстовая информация

4) графическая информация

Ответы:

1) Верные ответы: 1; 2; 4;

2) Верные ответы: 2;

3) Верные ответы:

2;

2;

2;

1;

4) Верные ответы: 1; 2; 3; 4; 5;

5) Верные ответы: 3; 5; 6;

6) Верные ответы:

3;

2;

1;

4;

7) Верные ответы: 3;

8) Верные ответы: 1;

9) Верные ответы: 1; 2; 3; 4; 5; 7; 8;

10) Верные ответы: 1; 2; 3; 4;

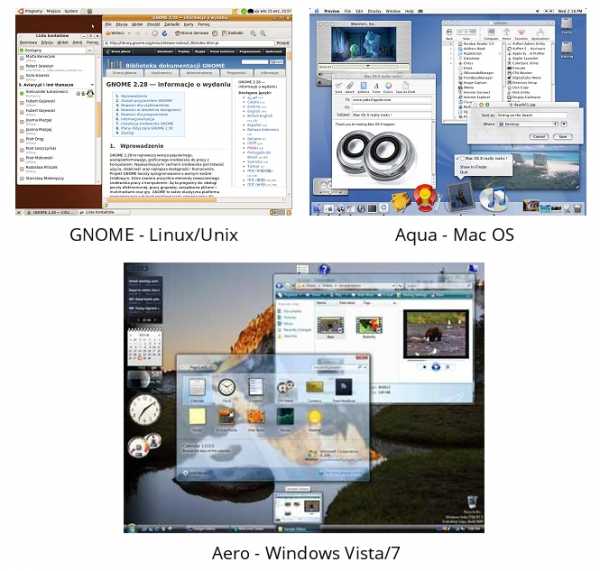

Хранение информации. Носители информации — урок. Информатика, 5 класс.

Хранение информации

Человек может хранить в уме информацию, которая требуется ему постоянно. Ты помнишь свой адрес, номер телефона, как зовут твоих родных и близких, друзей. Такую память можно назвать оперативной.

Но есть информация, которую трудно запомнить. Её человек записывает в записную книжку, ищет в справочнике, словаре, энциклопедии. Это внешняя память. Её можно назвать долговременной.

У компьютера также существуют два вида памяти.

Оперативная память — предназначена для временного хранения информации, т. е. на момент, когда компьютер работает (после выключения компьютера информация удаляется из оперативной памяти).

Долговременная память (внешняя) — для долгого хранения информации (при выключении компьютера информация не удаляется).

В \(1826\) году Жозеф Нисефор Ньепс сделал первую в мире фотографию и называлась она «Вид из окна». Позже в \(1838\) году была сделана фотография, на которой были запечатлены люди.

В \(1888\) году в Париже был продемонстрирован первый в мире фильм — «Сцены в саду Раундхэй», длительность которого составила \(1,66\) секунды. Позже в \(1895\) году братьями Люмьер был снят первый фильм, показанный зрителям на большом экране. Назывался этот фильм «Выход рабочих с фабрики» и его длительность была \(42\) секунды.

Благодаря этим изобретениям у человечества появилась возможность сохранять для будущих поколений лица людей, явления природы, значимые исторические события и т.д.

Звуковую информацию люди научились сохранять намного раньше, чем фото и видео информацию, используя для этого ноты. С помощью нот из поколения в поколение передаются музыкальные произведения великих композиторов.

В середине прошлого столетия в Японии было налажено производство магнитофонов. До сих пор магнитофоны применяются для записи и воспроизведения звуковой информации.

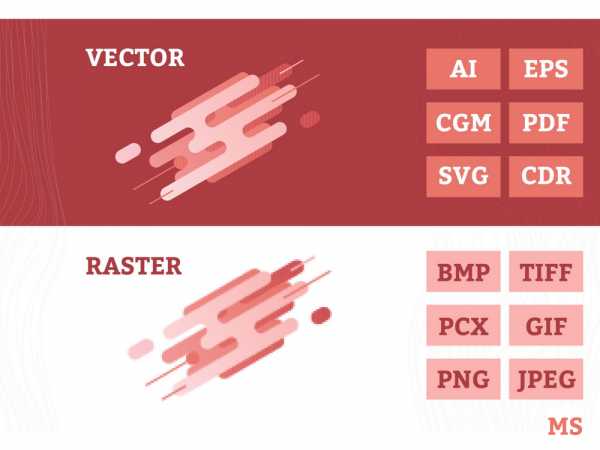

Информация на компьютере может быть разной: текст, изображения, звук, видео и т.п. Для хранения этой информации используются специальные носители.

Носитель информации — это объект, предназначенный для хранения информации.

Бумажные носители

Бумага изобретена во \(II\) веке н. э. в Китае.

На первых компьютерах использовали бумажные носители — перфоленту и перфокарту.

Объём перфокарты составлял \(80\) байт. Для сравнения, одна книга в \(300\) страниц и \(2000\) символов на каждой странице имеет информационный объём (600\) \(000\) байтов, или \(586\) Кб. Сейчас перфокарты практически не используются.

Магнитные носители

В \(XIX\) веке была изобретена магнитная запись (на стальной проволоке диаметром \(1\) мм).

В \(1906\) году был выдан патент на магнитный диск.

Ферромагнитная лента использовалась как носитель для ЭВМ первого и второго поколения. Её объём был \(500\) Кб. Появилась возможность записи звуковой и видеоинформации.

В начале \(1960\)-х годов в употребление входят магнитные диски.

Жёсткий диск состоит из нескольких пластин надетых на одну ось.

Информационная ёмкость современных жёстких дисков измеряется в Гигабайтах и Терабайтах.

Компакт-диск (англ. Compact Disc) — оптический носитель информации в виде пластикового диска с отверстием в центре, процесс записи и считывания информации с которого осуществляется при помощи лазера.

Виды запоминающих устройств - Dropbox

Объем места хранилища больше не зависит от характеристик вашего компьютера. Существует множество вариантов хранения файлов, которые позволяют экономить место на вашем компьютере, телефоне или планшете. Если ваши устройства работают медленно из-за нехватки места, вы можете выгрузить файлы на физическое устройство для хранения данных. А еще лучше, используйте более удобную технологию хранения данных и сохраняйте файлы в облаке.

Облачное хранилище

Облачные хранилища, которые не являются устройствами в полном смысле этого слова, представляют собой самый новый и гибкий тип хранилищ данных для компьютеров. Облако — это не место и не объект, а огромное количество серверов, расположенных в центрах хранения и обработки данных по всему миру. Когда вы сохраняете документ в облаке, вы храните его на этих серверах.

Поскольку все данные хранятся онлайн, облачное хранилище не предусматривает использования вторичных запоминающих устройств вашего компьютера, позволяя вам сэкономить место на них.

Облачное хранилище обеспечивает значительно больший объем места, чем USB-накопители и другие физические устройства. Это избавит вас от необходимости искать нужный файл по всем устройствам.

Внешние жесткие диски и твердотельные накопители, популярные благодаря своей портативности, также уступают облачному хранилищу. Существует не так уж много карманных внешних жестких дисков. Хотя они меньше по размеру и легче по весу, чем внутренние накопители, это все-таки материальные устройства. А облако может «сопровождать» вас где угодно: оно не занимает места и не имеет физических уязвимостей, как внешний диск.

Внешние запоминающие устройства также были популярны как быстрый вариант передачи файлов, но они полезны только в том случае, если вы имеете доступ к каждому физическому устройству. Сейчас облачные вычисления стремительно развиваются, так как многие компании переходят на удаленную работу. Вряд ли вы будете отправлять USB-накопитель по почте за границу, чтобы передать большой файл коллеге. Облако обеспечивает связь между удаленными сотрудниками, упрощая совместную работу на расстоянии.

Если вы забудете принести на встречу жесткий диск с важными документами, у вас не будет другого выхода, кроме как вернуться за ним. Если вы сломаете или потеряете жесткий диск, вряд ли вы сможете восстановить данные. С облачным хранилищем нет таких рисков: для ваших данных создаются резервные копии, и вы имеете к ним доступ в любое время и из любой точки, где есть подключение к Интернету.

Благодаря умной синхронизации Dropbox вы можете получить доступ к любому файлу в Dropbox со своего компьютера. Это точно так же, как если бы ваши файлы хранились локально, только при этом они не занимают места на вашем диске. Если вы храните все ваши файлы в Dropbox, они всегда находятся на расстоянии одного клика. Они доступны на любом устройстве с подключением к Интернету, и вы можете мгновенно поделиться ими.

Внешние запоминающие устройства

Помимо носителей информации, размещенных в компьютере, существуют также внешние цифровые запоминающие устройства. Они обычно используются с целью увеличения объема места для хранения данных, когда на компьютере остается мало места, а также чтобы обеспечить большую мобильность или облегчить передачу файлов с одного устройства на другое.

Внешние жесткие диски и твердотельные накопители

В качестве внешних накопителей можно использовать как жесткие диски, так и твердотельные накопители. Как правило, среди внешних запоминающих устройств они обеспечивают самый большой объем места: внешние жесткие диски — до 20 ТБ памяти, а внешние твердотельные накопители (по разумной цене) — до 8 ТБ.

Внешние жесткие диски и твердотельные накопители работают точно так же, как и их внутренние аналоги. Большинство внешних накопителей можно подключить к любому компьютеру; они не привязаны к одному устройству, поэтому могут идеально использоваться для передачи файлов между устройствами.

Устройства флеш-памяти

Мы уже упоминали флеш-память, когда обсуждали твердотельные накопители. Устройства флеш-памяти состоят из триллионов взаимосвязанных ячеек флеш-памяти, в которых хранятся данные. Эти ячейки содержат миллионы транзисторов, которые при включении и выключении представляют единицы и нули в двоичном коде, а компьютер считывает и записывает информацию.

Один из самых известных типов устройства флеш-памяти — это USB-накопитель. Эти небольшие портативные запоминающие устройства, также известные как флеш-накопители, или «флешки», долгое время широко использовались в качестве дополнительных компьютерных запоминающих устройств. До того как Интернет предоставил нам возможность легко и быстро делиться файлами, USB-накопители были незаменимы для перемещения файлов с одного устройства на другое. Однако их можно использовать только на устройствах с USB-портом. В большинстве старых компьютеров присутствует USB-порт, но для более новых может потребоваться переходник.

В наши дни USB-накопитель может вместить до 2 ТБ данных. USB-накопители обойдутся дороже, чем внешний жесткий диск, но они идеально подходят для хранения и переноса небольших файлов благодаря своей простоте и удобству.

Помимо USB-накопителей, к устройствам флеш-памяти также относятся SD-карты и карты памяти других типов, которые часто используются в качестве носителей информации в цифровых камерах.

Оптические запоминающие устройства

Компакт-диски, DVD-диски и диски Blu-Ray используются не только для воспроизведения музыки и видео, но и как запоминающие устройства. Они относятся к категории оптических запоминающих устройств, или оптических носителей.

Двоичный код хранится на этих дисках в виде микроскопических углублений на дорожке, идущей по спирали от центра диска. Работающий диск вращается с постоянной скоростью, а лазер на дисковом накопителе сканирует дорожку на диске. То, как луч лазера отражается или рассеивается на участке дорожки, определяет, записаны ли на нем 0 или 1 в двоичном коде.

DVD имеет более узкую спиральную дорожку, чем компакт-диск, что позволяет хранить больше данных при том же размере диска, а в дисководах DVD используется более тонкий красный лазер, чем в дисководах компакт-дисков. DVD также могут быть двухслойными, что увеличивает их емкость. Blu-Ray — это технология более высокого уровня, обеспечивающая хранение данных на нескольких слоях с еще более узкими дорожками, для считывания которых требуется еще более точный синий лазер.

- Диски типа CD-ROM, DVD-ROM и BD-ROM относятся к оптическим дискам, предназначенным только для чтения. Записанные на них данные являются постоянными, их невозможно удалить или перезаписать. Поэтому эти типы дисков нельзя использовать в качестве личного хранилища. Они обычно используются для установки программного обеспечения.

- На диски формата CD-R, DVD-R и BD-R можно записывать информацию, но они не предусматривают перезаписи. Какие бы данные вы ни сохранили на чистом диске одноразовой записи, они останутся на нем навсегда. На этих дисках можно хранить данные, но они не обеспечивают такой гибкости, как другие запоминающие устройства.

- Диски типа CD-RW, DVD-RW и BD-RE предусматривают перезапись. Поэтому вы можете сколько угодно записывать на них новые данные и удалять ненужные. Диски CD-RW долгое время оставались самым популярным вариантом внешнего хранилища, но их место постепенно стали занимать новые технологии, такие как флеш-память. Большинство настольных компьютеров и многие ноутбуки имеют дисковод для CD- или DVD-дисков.

На компакт-диске можно хранить до 700 МБ данных, на DVD-DL — до 8,5 ГБ, а на Blu-Ray — от 25 до 128 ГБ.

Дискеты

Сейчас эти устройства считаются устаревшими, но мы не можем обсуждать запоминающие устройства, не упомянув гибкие диски, или дискеты. Дискеты были первыми широко доступными портативными съемными запоминающими устройствами. Вот почему большинство значков «Сохранить» выглядят именно так, представляя собой изображение дискеты. Они работают по тому же принципу, что и жесткие диски, но в гораздо меньшем масштабе.

Емкость дискет никогда не превышала 200 МБ, пока CD-RW и флеш-накопители не стали самыми популярными носителями информации. iMac стал первым персональным компьютером, выпущенным без дисковода гибких дисков в 1998 году. С этого момента закончилось более чем 30-летнее господство гибких дисков.

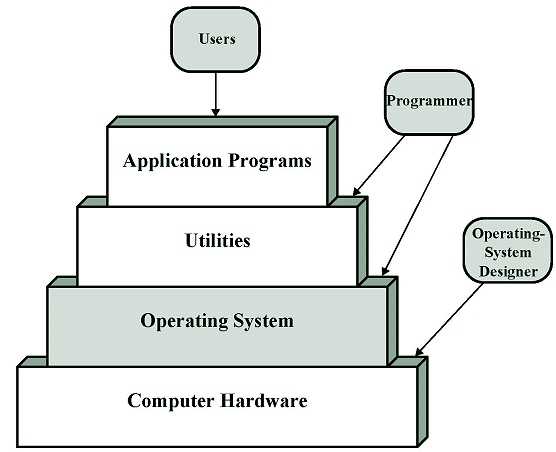

Хранение данных в компьютерных системах

Запоминающее устройство — это элемент аппаратного обеспечения, которое в основном используется для хранения данных. В каждом настольном компьютере, ноутбуке, планшете и смартфоне есть тот или иной вид запоминающего устройства. Также существуют автономные внешние накопители, которые используются с разными устройствами.

Запоминающие устройства нужны не только для хранения файлов, но и для запуска задач и приложений. Любой файл, который вы создаете или сохраняете на своем компьютере, хранится на запоминающем устройстве компьютера. На нем же хранятся ваши приложения, а также операционная система вашего компьютера.

По мере развития технологий запоминающие устройства претерпели значительные изменения. На сегодняшний день существуют запоминающие устройства разных форм и размеров, а также появились типы запоминающих устройств, которые могут использоваться с разными устройствами и выполнять разные функции.

Запоминающие устройства также называют носителями данных. Размер цифровых запоминающих устройств измеряется в мегабайтах (МБ), гигабайтах (ГБ), а на сегодня — уже и в терабайтах (ТБ).

Некоторые запоминающие устройства для компьютеров обеспечивают постоянное хранение информации, а другие предназначены только для временного хранения данных. Каждый компьютер имеет первичное и вторичное запоминающее устройство. Первичное работает как кратковременное запоминающее устройство, а вторичное — как долговременное.

Первичное запоминающее устройство: оперативная память (ОЗУ)

Оперативная память, или ОЗУ, — это первичное запоминающее устройство компьютера.

Когда вы работаете с файлом на своем компьютере, он временно сохраняет данные в оперативной памяти. ОЗУ обеспечивает выполнение повседневных задач, таких как открытие приложений, загрузка веб-страниц, редактирование документов или функционирование игр. Оперативная память позволяет быстро переключаться между задачами без потери той части работы, которая уже была выполнена. По сути, чем больше объем оперативной памяти вашего компьютера, тем более слаженно и быстро вы сможете работать над несколькими задачами одновременно.

ОЗУ — энергозависимая память, то есть она не обеспечивает хранение информации после выключения системы. Например, если вы скопируете фрагмент текста, перезагрузите компьютер, а затем попытаетесь вставить этот блок текста в документ, вы обнаружите, что ваш компьютер не запомнил скопированный вами текст. Это произошло по той причине, что ОЗУ обеспечивает только временное хранение.

ОЗУ позволяет компьютеру получать доступ к данным в произвольном порядке, обеспечивая их более быстрое считывание и запись, в отличие от вторичного запоминающего устройства.

Вторичные запоминающие устройства: жесткие диски (HDD) и твердотельные накопители (SSD)

Кроме ОЗУ на каждом компьютере также есть другой накопитель информации, который используется для долгосрочного хранения данных. Это вторичное запоминающее устройство. Любой файл, который вы создаете или скачиваете на свой компьютер, сохраняется на его вторичное запоминающее устройство. В компьютерах используются два типа вторичных запоминающих устройств: жесткие диски и твердотельные накопители. Жесткие диски — более традиционный вариант, но твердотельные накопители быстро обгоняют их в популярности.

Вторичные запоминающие устройства часто являются съемными, поэтому их можно заменять или модернизировать, а также перемещать на другие компьютеры. Однако есть и исключения, например MacBook, который не имеет съемного запоминающего устройства.

Жесткие диски (HDD)

HDD — это оригинальные жесткие диски. Они представляют собой магнитные запоминающие устройства, которые существуют с 1950-х годов, хотя со временем они существенно эволюционировали.

Жесткий диск состоит из набора вращающихся металлических дисков, называемых пластинами. Каждая вращающаяся пластина содержит триллионы крошечных фрагментов, которые можно намагничивать, чтобы записывать на них биты информации (бинарный код, состоящий из нулей и единиц). Рычаг-коромысло с головкой для записи и чтения позволяет сканировать вращающиеся магнитные пластины для записи информации на жесткий диск или определения магнитного заряда для считывания информации с него.

Жесткие диски используются для телевизионных и спутниковых записывающих устройств или серверов, а также для хранения данных на ноутбуках и ПК.

Твердотельные накопители (SSD)

Твердотельные накопители появились гораздо позже, в 90-х годах. В них нет никаких магнитов и дисков, вместо этого используется флеш-память типа NAND. В твердотельных накопителях используются полупроводники, которые хранят информацию, изменяя электрический ток цепей, содержащихся в накопителе. Это означает, что, в отличие от жестких дисков, твердотельные накопители не имеют движущихся частей.

Поэтому твердотельные накопители не только работают быстрее и плавнее, чем жесткие диски (жестким дискам требуется больше времени для сбора информации из-за механической природы их пластин и головок), но и, как правило, служат дольше (из-за большого количества сложных движущихся частей жесткие диски больше подвержены повреждениям и износу).

Твердотельные накопители используются не только в новых ПК и ноутбуках высокого класса, но и в смартфонах, планшетах, а иногда и в видеокамерах.

Лучший способ хранения больших объемов данных

Если вам не хватает места на ваших устройствах, пришло время поискать альтернативные устройства для хранения данных. Даже внешние запоминающие устройства, такие как флеш-накопители, могут сломаться, потеряться, или на них может закончиться место. Вот почему лучше всего хранить все свои файлы в облаке. Это безопаснее, быстрее и удобнее.

Информация, её виды и свойства

Ключевые слова:- Универсальный объект

- Компьютер

- Аппаратное обеспечение

- Техника безопаности

Что умеет компьютер

Вся информация, поступающая к человеку, состоит из сигналов. Известно, что таких сигналов человек получает значительно больше, чем в состоянии обработать его мозг. Кроме того, человек так устроен, что он:

- не может воспринять непонятную ему информацию

- необъективен, т. е. зачастую воспринимает информацию не такой, какая она есть, а такой, какой она ему кажется;

- быстро устаёт и может ошибаться, обрабатывая информацию

- не может долго хранить информацию: если не закреплять зна-ния постоянными упражнениями, информация очень быстро забывается.

Справляться с этими проблемами человеку помогает компьютер. Он облегчает умственный труд человека, помогает справиться с гигантскими объёмами информации.

Сегодня компьютер является незаменимым помощником человека в любой сфере деятельности. Без компьютеров невозможно представить себе работу банков, магазинов, больниц, школ, других учреждений. Без компьютеров не обойтись при подготовке к изданию книг и журналов, в научных и инженерных расчётах, при создании спецэффектов в кино и на телевидении и во многих других случаях. С помощью компьютера человек может рисовать, слушать мелодии, смотреть мультфильмы и делать многое другое.

Компьютеры, точнее процессоры, сегодня встраиваются в бытовую технику (стиральные машины, телевизоры, видеокамеры, музыкальные центры, микроволновые печи, холодильники, кондиционеры), автомобили, медицинские установки и другое оборудование.

Объект, пригодный для многих целей, выполняющий разнообразные функции, называют универсальным.

Компьютер — универсальная машина для работы с информацией. Слово «универсальный» подчёркивает, что компьютер может применяться для многих целей: обрабатывать, хранить и передавать самую разнообразную информацию, использоваться в самых разных видах человеческой деятельности

Изучением всевозможных способов передачи, хранения и обработки информации занимается наука информатика. Хранить, обрабатывать и передавать информацию человеку помогает компьютер.

Самую разнообразную информацию, представленную в форме, пригодной для обработки компьютером, называют данными. За малое время компьютер способен обработать большое количество данных.

Компьютер обрабатывает данные по заданным программам.

В отличие от человека компьютер не может думать. Он выполняет только то, что ему предписано. Часто говорят о компьютерных ошибках, но, как правило, это ошибки людей, разработавших неверные программы для компьютера.

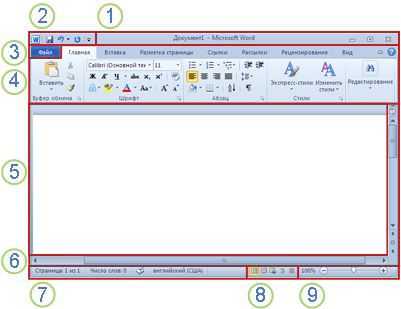

Как устроен компьютер

Компьютеры, предназначенные для индивидуальной работы (работы одного человека), называются персональными. Компьютеры, у которых монитор, системный блок и клавиатура представляют собой отдельные части, называют настольными персональными компьютерами. Персональный компьютер, у которого основные устройства совмещены в одном блоке, раскрываемом как книга, называется ноутбуком. Еще меньшие компьютеры — планшетные. В настоящее время и мобильные телефоны уже ста-ли миниатюрными персональными компьютерами.

Мы рассмотрим, как устроен настольный персональный компьютер.

Главным в настольном персональном компьютере является системный блок, включающий в себя процессор, устройства оперативной памяти (микро схемы памяти), жёсткий диск, блок питания и др.

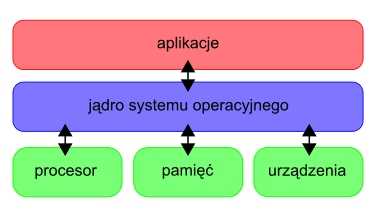

Процессор предназначен для обработки данных и управления работой компьютера.Память компьютера служит для хранения данных и делится на оперативную и долговременную.

В оперативную память помещаются все программы и данные, необходимые для работы компьютера. Процессор может мгновенно обращатся к информации, находящейся в оперативной памяти. После отключения источника питания вся информация, содержащаяся в оперативной памяти, теряется.

Для длительного хранения информации используется жесткий диск - устройство долговременной памяти.

Клавиатура применяется для ввода информации в память компьютера.

Монитор предназначен для вывода информации на экран или, ещё говорят, для отображения информации на экране.

Мышь - одно из основных устройств ввода, предназначенное для управления компьютером

К персональному компьютеру могу подключаться дополнительные устройства:

- Джойстик (для управления компьютером во время игры)

- Сканер (для ввода графических изображений в память компьютера непосредственно с бумажного оригинала)

- Микрофон (для ввода звуковой информации)

- Принтер (для вывода информации на бумагу)

Существуют и другие устройства. Все они составляют аппаратное обеспечение компьютера.

Техника безопаности

К каждому рабочему месту подведено опасное для жизни напряжение.

Во время работы следует быть предельно внимательным.

Во избежание несчастного случая, поражения электрическим током, поломки оборудования рекомендуется соблюдать следующие правила:

- Входите в компьютерный класс спокойно, не торопясь, не толкаясь, не задевая мебель и оборудование, и только с разрешения преподователя

- Не включайте и не выключайте компьютеры без разрешения учителя

- Не трогайте электрические провода и разъемы соединительных кабелей

- Не прикасайтесь к экрану и тыльной стороне монитора

- Не размещайте на рабочем месте посторонние предметы

- Не вставайте со своих мест, когда в кабинет входят посетители

Память: способность мозга хранить и восстанавливать информацию

Что такое Память?

Память можно определить как способность мозга удерживать и добровольно восстанавливать информацию. Другими словами, это способность, которая позволяет нам вспоминать произошедшие события, мысли, ощущения, понятия и взаимосвязь между ними. Несмотря на то, что больше всего с памятью связан гиппокамп, отнести воспоминания только к одному отделу мозга нельзя, поскольку в этом процессе задействованы множество областей нашего мозга. Эта способность является одной из когнитивных функций, наиболее страдающих при старении. К счастью, память можно тренировать с помощью когнитивной стимуляции и различных умных игр.

Программа CogniFit ("КогниФит"), являющаяся лидером в области тренировки мозга, позволяет укрепить эту и другие важнейшие когнитивные способности. Входящие в программу умные игры были разработаны для стимулирования определённых нейронных паттернов активации. Повторение этих когнитивных паттернов помогает укрепить задействованные в памяти нейронные связи, а также содействует созданию новых синапсов, способных реорганизовать и/или восстановить наиболее ослабленные или пострадавшие когнитивные функции.

Память - чрезвычайно сложная когнитивная функция. В ней участвует огромное количество отделов мозга, и мы постоянно её используем. Существуют различные теории и исследования этой когнитивной способности. Можно подразделить память на различные виды по следующим критериям:

- По времени, в течение которого удерживается информация: в данном случае речь идёт о сенсорной памяти, кратковременной памяти, рабочей памяти и долговременной памяти. Сенсорная память удерживает информацию в течение нескольких секунд, в то время как долговременная память, наоборот, может хранить информацию в течение практически неограниченного периода времени. Все виды памяти работают скоординированно для того, чтобы вся система функционировала корректно.

- По типу информации: вербальная память отвечает за хранение вербальной информации (то, что мы читаем, или слова, которые мы слышим), в то время как невербальная память позволяет хранить остальные данные (изображения, звуки, ощущения и т.д.).

- По задействованному органу чувств: в зависимости от используемого органа чувств, речь идёт о таких видах памяти, как зрительная память (зрение), слуховая память (слух), обонятельная память (обоняние), вкусовая память (вкус) и тактильная память (осязание).

Фазы памяти: процесс запоминания и воспоминания

Для того, чтобы вспомнить, что мы делали вчера, наш мозг должен произвести серию процессов. Каждый процесс необходим для доступа к воспоминаниям. Таким образом, нарушение любого из этих процессов не позволит нам вспомнить информацию. Чтобы создать воспоминание, наш мозг должен пройти через следующие фазы:

- Кодирование: на этой фазе в нашу систему памяти с помощью восприятия мы добавляем информацию, которую мы запоминаем. Например, когда нам кого-то представляют по имени. Необходимо обратить внимание на эту информацию, чтобы закодировать её.

- Хранение: чтобы удержать информацию надолго, мы сохраняем её в системе нашей памяти. Например, мы можем запомнить лицо человека и его имя.

- Восстановление: когда мы хотим что-то вспомнить, то обращаемся к хранилищу памяти и восстанавливаем нужную информацию. Например, чтобы, увидев человека на улице, вспомнить, как его зовут.

Примеры памяти

- Благодаря этой способности мы помним, где живём, как зовут наших родителей, лица наших друзей, что мы ели вчера на обед и даже какой город является столицей нашего государства.

- Память позволяет нам вспомнить о собрании на работе, запомнить имя клиента или пароль на компьютере.

- Учиться в школе или университете было бы невозможно без нашей системы хранения воспоминаний. Также нам было бы сложно запомнить дату экзамена или что мы запланировали сделать.

- При вождении автомобиля данная способность помогает нам вспомнить нужный маршрут. Также с её помощью мы помним, где припарковали машину, да и сам процесс вождения.

Амнезия и другие расстройства памяти

Исследования нарушений данной когнитивной функции помогли выяснить, что на самом деле представляет из себя память и как она работает. Являясь сложнейшей когнитивной функцией, она может пострадать в разной степени и по разным причинам. С одной стороны, специфические поражения могут быть связаны с двойной диссоциацией систем памяти. Это означает, что может быть повреждена одна из систем, в то время как другие не пострадают (например, может быть нарушена долговременная память при нормальном функционировании кратковременной). С другой стороны, подобные расстройства могут быть связаны с нейродегенеративным заболеванием (деменции и болезнь Альцгеймера), приобретённым церебральным поражением (черепно-мозговые травмы, инсульт, инфекции и другие болезни), врождёнными проблемами (паралич мозга и другие синдромы), с психическими расстройствами и расстройствами настроения (шизофрения, депрессия и тревожность), потреблением различных веществ (наркотики и медикаменты) и т.д. Также отдельные виды памяти могут быть нарушены при таких расстройствах обучаемости, как СДВГ, дислексия или дискалькулия.

Наиболее распространённым расстройством памяти является потеря памяти, например, при болезни Альцгеймера. Потеря этой способности известна как амнезия. Амнезии бывают антероградные (неспособность приобрести новые воспоминания) и ретроградные (неспособность вспомнить прошлое). Также существуют расстройства, при которых нарушено содержание воспоминаний (фабуляции и конфабуляции), гипермнезии. Характерные для Синдрома Корсакова конфабуляции представляют собой непроизвольные ложные воспоминания, при которых забытая информация заменяется вымышленными фактами. Гипермнезии, в свою очередь, представляют собой непроизвольное и слишком детальное воспоминание малозначимых, несущественных деталей, что характерно, в частности, при посттравматическом стрессе.

Как можно измерить и оценить состояние нашей памяти?

Тестирование состояния нашей памяти очень полезно, поскольку она имеет важнейшее значение в учебной сфере (для того, чтобы понимать, будет ли ребёнок испытывать трудности с запоминанием пройденного материала и нуждается ли в дополнительной помощи), в медицине (для того, чтобы понимать, будет ли помнить пациент какие ему нужно принимать лекарства, может ли он быть самостоятельным или ему необходима помощь), на работе (для того, чтобы понимать, может ли человек занимать определённую должность) и в нашей повседневной жизни

С помощью комплексного нейропсихологического тестирования можно надёжно и эффективно измерить память и другие когнитивные функции. CogniFit ("КогниФит") предлагает серию тестов, которые оценивают некоторые субпроцессы памяти, такие как кратковременная фонологическая память, контекстуальная память, кратковременная память, невербальная память, кратковременная зрительная память, рабочая память и распознавание. Тесты CogniFit ("КогниФит") основаны на классическом Тесте на Длительное Поддержание Функции (CPT, Тест Коннера), Шкале Памяти Векслера (WMS), NEPSY (Коркман, Кирк и Кемп), Тесте Переменных Внимания (TOVA), Тесте на Симуляцию Нарушений Памяти (TOMM), Тесте "Лондонская башня" (TOL) и Задаче Визуальной Организации Хупера (VOT). С помощью этих тестов кроме памяти также можно измерить время отклика или реакции, скорость обработки информации, память на имена, зрительное восприятие, мониторинг, планирование, визуальное сканирование и пространственное восприятие.

- Последовательный Тест WOM-ASM: на экране появится серия шаров с различными цифрами. Необходимо запомнить эту серию цифр, чтобы затем воспроизвести её. Сначала серия будет состоять только из одной цифры, затем количество цифр будет расти до тех пор, пока пользователь не совершит ошибку. Нужно будет повторить каждую представленную серию.

- Тест-Расследование REST-COM: в течение короткого промежутка времени будут представлены объекты. Далее как можно быстрее нужно будет выбрать слово, соответствующее показанному изображению.

- Тест Идентификации COM-NAM: объекты будут представлены с помощью изображения или звука. Необходимо ответить в каком формате объект был показан в последний раз и был ли показан вообще.

- Тест на Концентрацию VISMEM-PLAN: на экране в случайном порядке появятся стимулы. Стимулы начнут загораться в определённой последовательности под звуковые сигналы. Необходимо обратить внимание как на звуки, так и на последовательность световых сигналов. Во время очереди игры пользователя нужно воспроизвести увиденный ранее порядок представления стимулов.

- Тест на Распознавание WOM-REST: на экране появятся три объекта. Сначала нужно будет как можно быстрее вспомнить порядок представления этих объектов. Далее появятся четыре серии по три объекта, некоторые из которых будут отличаться от ранее увиденных. Необходимо восстановить первоначальную последовательность в том же порядке.

- Тест на Восстановление VISMEM: в течение пяти-шести секунд на экране будет представлено изображение. За это время нужно постараться запомнить максимальное количество объектов на этом изображении. Затем картинка исчезнет, и пользователь должен будет выбрать верный вариант ответа из предложенных.

Восстановить, улучшить и стимулировать память

Все когнитивные способности, включая память, можно улучшить с помощью тренировки. CogniFit ("КогниФит") даёт возможность делать это профессионально.

Пластичность мозга является основой для реабилитации памяти и других когнитивных функций. Мозг и его нейронные связи укрепляются за счёт использования функций, которые от них зависят. Таким образом, при тренировке памяти укрепляются нейронные связи задействованных отделов мозга.

CogniFit ("КогниФит") состоит из опытной команды профессионалов, специализирующихся на изучении синаптической пластичности и процессов нейрогенеза. Это позволило создать персонализированную программу когнитивной стимуляции для каждого пользователя. Программа начинается с точной оценки памяти и других основных когнитивных функций. По итогам тестирования программа когнитивной стимуляции Cognifit ("КогниФит") автоматически предложит персональную когнитивную тренировку для улучшения памяти и других когнитивных функций, которые, согласно оценке, в этом нуждаются.

Чтобы улучшить память, тренироваться нужно правильно и регулярно. CogniFit ("КогниФит") предлагает инструменты оценки и реабилитации памяти и других когнитивных функций. Для корректной стимуляции необходимо 15 минут в день, два или три раза в неделю.

Эта программа доступна онлайн. Разнообразные интерактивные упражнения представлены в виде увлекательных умных игр, в которые можно играть с помощью компьютера. В конце каждой сессии CogniFit ("КогниФит") представит подробный график прогресса когнитивного состояния.

90 000 14 вещей, которые нужно знать об управлении хранением данных — Computerworld«Когда дело доходит до хранения данных, не существует универсального решения, — говорит Орландо Скотт-Коули, евангелист по обмену сообщениями, безопасности и хранению в Mimecast, поставщик услуг хранения и защиты данных в облаке и на мобильных устройствах.

Рис. ThisIsEngineering, Pexels

Прежде чем решить, где и как будут храниться структурированные и неструктурированные данные, «компании должны сначала понять объем и тип имеющихся у них данных, а также мотивы сохранения информации», — говорит Коули.«Наличие этих основ поможет определить, какой путь выбрать, будь то создание решений на месте или переход в облако», или их сочетание.

Как сделать резервную копию данных, которые должны быть заархивированы?

Так как же сформулировать разумную стратегию управления хранением данных? CIO.com опросила десятки экспертов в области хранения и управления данными, в результате чего были представлены 14 основных рекомендаций по шагам, которые необходимо предпринять, чтобы выбрать правильное решение(я) для хранения данных для вашей организации, а также то, как вы можете лучше гарантировать, что данные должным образом защищены и могут быть восстановлены.

См. также:

1. Знай свои данные

"Данные не созданы равными, и понимание их ценности для бизнеса имеет решающее значение для определения вашей стратегии хранения данных, — говорит Соувик Чоудхури, старший директор по управлению продуктами SunGard Availability Services. Поэтому, формулируя политику управления хранением данных, спросите себя: следующие вопросы :

- Как быстро мне нужно восстановить данные, если они потеряны?

- Как быстро мне нужен доступ к моим данным?

- Как долго я должен хранить свои данные?

- Насколько безопасными должны быть данные?

- Какие юридические требования должны быть выполнены?

2.Не пренебрегайте

неструктурированными данными«Подумайте, как можно комбинировать многоструктурированные данные из транзакционных систем с полуструктурированными или неструктурированными данными с серверов электронной почты, сетевых файловых систем и т. д., — говорит Аарон Розенбаум, директор по управлению продуктами в компании MarkLogic, поставщике решений для баз данных. что выбранная вами платформа управления данными позволит вам комбинировать все эти типы, не тратя месяцы на моделирование данных».

3. Понимание ваших потребностей в соблюдении требований

«Если вы являетесь публичной компанией или работаете в строго регулируемой отрасли, такой как финансовые услуги или здравоохранение, планка соответствия требованиям и безопасности была установлена высоко», — говорит Джей Аткинсон, генеральный менеджер поставщика облачного хостинга AIS Network.

«Если вы решите передать хранение данных и управление ими на стороне, убедитесь, что ваш поставщик управляемых услуг имеет учетные данные, необходимые для обеспечения безопасной среды, соответствующей требованиям.Несоблюдение в полном объеме может привести к серьезным штрафам в дальнейшем», — говорит Аткинсон.

4. Установить политику хранения данных

«Создание правильных политик хранения данных имеет важное значение как для внутреннего управления данными, так и для соблюдения законодательства, — сказал Крис Гроссман, старший вице-президент по корпоративным приложениям Rand Worldwide и Rand Secure Archive, поставщика решений для архивирования данных и управления ими."Некоторые из ваших данных нужно хранить много лет, а другие могут понадобиться всего несколько дней."

«При настройке процессов определите критические данные организации и расставьте приоритеты ресурсов управления хранением, — говорит Скотт-Коули, — может быть более важным, чем для других групп, — говорит он.«Убедитесь, что эти приоритеты установлены, чтобы ваши ресурсы управления данными могли быть сосредоточены на ваших самых важных задачах».

5. Найдите решение, которое соответствует вашим данным, а не наоборот

«Многие люди думают, что единственный выбор — это DAS, SAN или NAS, — говорит Оливье Тьерри, директор по маркетингу компании Pivot3, поставщика конвергентных, высокодоступных общих хранилищ и виртуальных серверных устройств.«Это важные решения, но их недостаточно», — продолжает он.

«Хотя сеть хранения данных Fibre Channel отлично подходит для выполнения множества операций чтения/записи с малой задержкой в достаточно структурированной базе данных, она обычно не предназначена для работы с хрупкими, неструктурированными видеофайлами, — говорит Тьерри. При выборе универсальной стратегии многие покупатели учитывают характеристики нагрузки и выбирают подходящую стратегию хранения для работы».

Точно так же «ищите решение, которое даст вам возможность гибко выбирать, где хранить ваши данные: локально и/или в облаке», — говорит Джесси Липсон, основатель ShareFile и вице-президент и генеральный менеджер Citrix по совместному использованию данных. инвестиции в платформы данных, такие как общие сетевые ресурсы и SharePoint».

И если, как и многие современные компании, вы нанимаете мобильных сотрудников, выбранное вами решение для управления данными и хранения «должно быть оптимизировано для мобильных и виртуальных платформ, а не только для настольных компьютеров и ноутбуков, — и обеспечивать единообразие работы на каждой платформе, включая возможности мобильного редактирования. и интуитивно понятное управление на мобильных, виртуальных или настольных устройствах».

6. Не позволяйте стартовым затратам влиять на ваше решение

"Настоящая стоимость хранения определяется тем, что решение работает в течение нескольких лет, — говорит Энтони Фалько, соучредитель и генеральный директор Orchestrate.io. — Поэтому убедитесь, что вы действительно понимаете свои эксплуатационные расходы [или общую стоимость владения]: , поддержка других компаний, мониторинг и даже вероятность потери данных, что, безусловно, обходится дорого», — говорит он.«Все эти затраты быстро перевешивают первоначальные затраты на покупку и внедрение».

«Многие пользователи покупают системы хранения (системы или услуги) из-за больших первоначальных скидок или забывают переосмыслить стоимость выбранного хранилища в течение нескольких лет», — добавляет Джон Хайлз, старший менеджер по продуктам в Spectra Logic, поставщике решений для хранения данных.

«Принимая во внимание масштабируемость, обновление технологий и эксплуатационные расходы, такие как питание, администрирование, пространство и продление поддержки с течением времени, могут иметь большое значение при принятии решения о покупке хранилища», — говорит Хайлз.«Учет долгосрочных последствий этих характеристик хранилища и покупка хранилища, обеспечивающего наилучшую совокупную стоимость владения с течением времени, снижает вероятность того, что долгосрочные затраты намного превысят краткосрочные скидки».

7. Применение многоуровневого подхода к хранению

«Экономьте деньги, используя самое быстрое хранилище, такое как SSD, для активно используемых данных, а также используйте более дешевые платформы, такие как облако, для хранения архивов или резервных копий», — говорит Аарон Розенбаум, директор по маркетингу.управление продуктами в MarkLogic, поставщике решений для баз данных. «Убедитесь, что ваши системы могут использовать разные уровни хранения, чтобы при изменении производительности приложения вам не приходилось переделывать его».

8. Знай свои облака

«Разные облака хранения не одинаковы», — предупреждает Андрес Родригес, генеральный директор Nasuni, предоставляющей инфраструктуру хранения как услугу.«Некоторые облака оптимизированы для архивирования, другие обладают достаточной производительностью и стабильностью, чтобы работать в качестве серверной части базовой системы хранения, а некоторые не стоят риска, — объясняет он, — если данные будут потеряны или станут недоступны».

9. Тщательно проверьте поставщиков

хранилищ«На рынке существует множество экономичных решений для хранения данных, отвечающих вашим потребностям, — говорит Майк Гарбер, старший директор по программным решениям.управление платформой в страховой компании Independence Blue Cross. "Выбирайте поставщика систем хранения данных, который имеет отличную поддержку и проверенную команду обслуживания клиентов, — говорит он. — Когда возникают проблемы в сети хранения данных, они обычно оказывают большое влияние на организацию. Возможность своевременно решить эти проблемы поможет имеют огромное влияние. критически важны для вашего успеха».

Также важно «перечислить все, что вы хотите, чтобы ваше решение для защиты данных делало — и спросить поставщиков, какую часть этого списка они могут покрыть», — говорит Джарретт Поттс, директор по маркетингу поставщика резервного копирования данных STORServer.

«Организациям, ищущим поставщиков систем хранения, следует уделять особое внимание емкости, производительности, доступности и отказоустойчивости», — говорит Милтон Лин, главный специалист по облачным вычислениям в Force 3, которая предлагает различные технологические решения, предлагающие инновационные функции, такие как тонкое выделение ресурсов, многоуровневость и дедупликация».

Наконец, помните, что «вы не можете перенести все риски, связанные с данными, просто храня их снаружи», — предупреждает Крис Реффкин, старший менеджер отдела консультирования по рискам в Crowe Horwath LLP.«Организация несет полную ответственность за свои данные», — говорит он.

«Эта обязанность включает в себя проведение комплексной проверки не только в процессе закупок, но и на протяжении всего жизненного цикла отношений с поставщиками. Это также означает, что в случае наихудшего сценария вы [должны] иметь соответствующий договор, стоимость нарушения и др.

10. Не хранить избыточные данные

«У многих компаний нет плана хранения данных, — сказал Майкл Клэппертон, главный исполнительный директорИТ в компании George Little Management, которая организует ярмарку. Вместо этого «они, как правило, собирают и сохраняют избыточные данные», — говорит он.

"Раньше, когда диски были дорогими, это не было проблемой; «Компании гораздо тщательнее планируют, что хранить, — говорит Клэппертон. — Но в то время, когда емкости более доступны, существует тенденция хранить все. Проблема заключается в определении того, что важно, а что устарело. Производительность базы данных» .Поэтому, прежде чем принять решение о хранении данных, следует их проанализировать и «выбрать самый надежный источник», удалив копии.

11. Убедитесь, что ваши данные в безопасности

«При управлении данными в любой ИТ-среде безопасность должна стоять на первом месте», — сказал Нил Коле, вице-президент по глобальной инфраструктуре и операциям компании Informatica, поставщика программного обеспечения для интеграции данных.

«Безопасность имеет два аспекта: данные должны быть защищены как виртуально, так и физически, — говорит Коул.«Они также должны быть зашифрованы, чтобы недобросовестные третьи лица не могли их прочитать или использовать, если они когда-либо окажутся в их распоряжении или будут взломаны (что случается)».

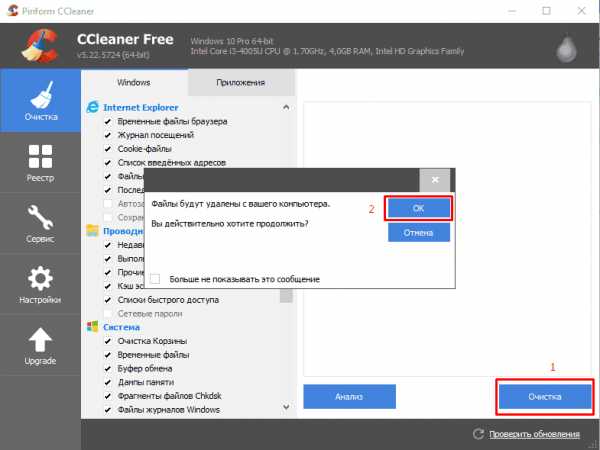

Кроме того, Кол рекомендует создавать резервные копии зашифрованных данных на лентах и хранить их в безопасном месте снаружи, «чтобы в случае сбоя или стихийного бедствия вы могли восстановить свои данные и систему предприятия».

12. Использование дедупликации, снимков и клонирования

«Это может сэкономить много места, предоставляя вам контроль над версиями данных», — говорит Дэвид Шталь, ИТ-директор цифрового агентства Huge.«Некоторые новые файловые системы, такие как ZFS, делают все это и имеют открытый исходный код. Но коммерческие продукты, такие как NetApp, делают это годами».

«Моментальные снимки SAN теперь могут быть преобразованы в резервные копии, которые ИТ-специалисты могут хранить вне офиса, что позволяет создавать резервные копии среды несколько раз в час, а не один раз в день», — добавляет Дуг Хейзелман, вице-президент по продуктовой стратегии Veeam Software.

13.Убедитесь, что вы можете найти данные после их сохранения

«Возможность легкого поиска данных, хранящихся в электронном виде, и мгновенного предоставления точных результатов имеет решающее значение для получения максимальной отдачи от ваших данных в повседневных и срочных ситуациях, например, когда это необходимо для судебного разбирательства», — сказал Крис Гроссман, старший вице-президент по корпоративным приложениям, Rand Worldwide и Rand Secure Archive, поставщик решений для архивирования данных и управления ими.«В конце концов, если вы не можете найти нужные данные, когда они вам нужны, какой смысл вообще архивировать данные?»

14. Иметь план аварийного восстановления и постоянно тестировать

"Все сводится к восстановлению данных, — говорит Поттс. — Все мировые резервные копии не спасут вас, если вы не сможете восстановить [ваши данные]". Поэтому, какой бы метод или методы резервного копирования вы не использовали, обязательно тестируйте их — а не только раз в год или раз в месяц.

"Выполняйте случайное восстановление данных каждую неделю, — советует Поттс. — Выполняйте тесты аварийного восстановления и проверяйте свои пулы данных [периодически, чтобы вы могли] быть уверены, что сможете восстановить свои данные".

«Всегда помните правило 3-2-1, — добавляет Дэйв Гамильтон, ведущий подкаста Mac Geek Gab на Mac Observer, — что хотя бы один из них должен находиться за пределами помещений компании».

Эта статья из Network World

.Как мы научили машины считать и думать за нас? Часть 7

С того момента, как было принято решение использовать для расчетов электронику, разработчиков компьютеров мучила проблема, как сохранить частичный результат расчетов. Данные для расчетов могли подаваться в электронный процессор с перфокарт или с бумажной перфоленты. Конечный результат печатался на телетайпе, линейном принтере или электрической пишущей машинке. Но в любых нетривиальных расчетах есть промежуточные результаты, которые нужно помнить для дальнейших расчетов.Если мы хотим узнать, что такое 3·(2+8), нам нужно сначала прибавить 2 к 8, запомнить результат и умножить на 3. Пример тривиален, но он показывает, что память компьютера абсолютно необходимо. Если эта память уже есть, ее можно использовать для многих целей, например для хранения программ, но если ее нет, компьютер не может работать самостоятельно.

Первые воспоминания о реле

Когда были созданы первые электромеханические компьютеры, можно было запоминать информацию о реле.Реле - это такой маленький электромагнит. Поскольку в нем протекает ток, он притягивает железный якорь, который соединяет контакты в другой цепи. Таким образом, протекание тока в обмотке реле определяет, возможно ли протекание тока в этой второй цепи.

Память состояла из множества таких реле. У некоторых из них перемычка была перетянута, у других расслаблена, что соответствовало цифрам 1 и 0 - и эту информацию можно было легко записать, включив и выключив ток в их обмотках (только не отключайте питание, потому что тогда все реле выпустит).Созданная запись в такой памяти легко считывалась (проверка, где контакты замкнуты, а где нет) и сохранялась сколь угодно долго.

Но электромеханический вычислитель с реле работал медленно. Для ускорения его работы в процессоре использовалась электроника. Только когда компьютер был полностью электронным (например, ENIAC), о запоминании информации о «щелкающих» реле не могло быть и речи.

Информация, циркулирующая в ртутных трубках

Он первым преодолел эту трудность в 1949 году.Теренс Уильямс, изобретатель памяти с ртутной трубкой. Он воспользовался тем, что ультразвуковой импульс в ртути распространяется относительно медленно (1407 м/с). Имея трубку длиной в несколько метров и вводя в нее короткие (1 мс) ультразвуковые импульсы с одного конца, можно было заставить 1024 бита информации проходить в одной трубке один за другим. Когда эти импульсы достигали другого конца трубки, они возбуждали размещенный там ультразвуковой приемник (например, для ультразвукового исследования) и посылались в виде электрических сигналов в начало трубки и вновь вводились в нее в виде ультразвуковых импульсов.

Такие кружащиеся биты можно было в любой момент прочитать, записав соответствующие электрические сигналы, можно было стереть (достаточно было не посылать сигнал с приемника на ультразвуковой излучатель) и сохранить что-то еще в памяти. Воспоминания на ртутных лампах (иногда называемые конденсаторами) были просты в изготовлении и, следовательно, дешевы, но вредны для здоровья (пары ртути вредны).

Сотканная память на ферритовых сердечниках

Дефекты ртутных воспоминаний (и других, основанных на сходных принципах, т.е.магнитострикционный) вызвало поиск лучшего решения. Их нашел в 1950 году сотрудник Массачусетского технологического института Джей Форрестер. Массачусетский технологический институт (MIT) по-прежнему остается лучшим техническим университетом в мире. В 1944–1952 годах команде Форрестера было поручено создать высокоскоростной компьютер для военных (противовоздушная оборона). Сам быстрый компьютер (названный «Вихрь») был построен на основе электронных ламп, но его работу резко тормозила описанная выше ртутная память.Форрестер отклонил предложение по ее усовершенствованию и в 1950 году изобрел совершенно новый принцип работы памяти, который как минимум на два десятилетия должен был стать основой для построения памяти компьютеров по всему миру.

Информация в изобретенных Форрестером запоминающих устройствах записывалась в виде намагниченности магнитопроводов в виде небольшого (диаметром 1 мм) кольца из так называемого твердый ферромагнетик. Эти сердечники могли быть намагничены двумя способами, что соответствовало записи двоичных цифр 0 или 1.Провода, проходящие через отверстие в центре сердечника, использовались для намагничивания, что соответствовало процессу записи информации. Намагниченный сердечник сохранял свое магнитное поле даже после отключения питания, а то, как он намагничивается, можно было проверить с помощью считывающего импульса, производившего эффект магнитной индукции.

ЗУ на ферритовых сердечниках в основном были в виде панелей, в которых кабели записи и считывания информации (в зависимости от конструкции их могло быть от 2 до 4) пронизывали все сердечники по вертикали, горизонтали и диагонали.Это было похоже на ткань с перпендикулярными нитями утка и основы. В каждой точке пересечения проводов был натянут ферритовый сердечник.

Переплетение крошечных жил тонкими проволоками требовало большой осторожности и терпения, поэтому эту сложную и ответственную работу обычно выполняли женщины. Я кое-что об этом знаю, потому что видел зал, где ферритовые воспоминания сплетались во время студенческой практики на заводе Elwro, где производились польские компьютеры. Кошмарная работа! К счастью, другое изобретение устранило эту агонию.

Intel и полупроводниковая память

В настоящее время Intel известна в основном производством микропроцессоров. Но когда Гордон Мур, Роберт Нойс и Энди Гроув основали компанию в 1968 году, их целью было именно создание компьютерной памяти, которая заменила бы дорогостоящую основную память. Первая микросхема памяти, изготовленная в 1969 году, имела номер 3101 и емкость всего 64 бита. В 16 раз меньше, чем ртутная трубка памяти, о которой я писал в начале!

Полупроводниковые запоминающие устройства были разделены на те, которые можно было записать только один раз, а затем прочитать их содержимое много раз.Такая память называется ПЗУ (память только для чтения) и используется для постоянного встраивания в компьютеры программ, которые всегда работают одинаково и не нуждаются в изменении (например, ядро операционной системы, драйвер монитора, раскладка клавиатуры и т. д.). Уже в первый год своего существования Intel выпустила ПЗУ емкостью 1024 бита (столько же, сколько и вышеупомянутый пайп). Этот чип имел номер 3301.

Более сложными в изготовлении, но более полезными, однако, были интегральные схемы, в которых информацию можно было многократно записывать и стирать, как в упомянутых выше основных запоминающих устройствах.Эти запоминающие устройства известны как ОЗУ (оперативное запоминающее устройство), при этом проводится различие между статическими и динамическими запоминающими устройствами этого типа. Динамические обозначаются аббревиатурой DRAM ("D" от "Dynamic"), а статические имеют аналогичную аббревиатуру, начинающуюся с буквы S (от "Static"). До конца 1969 года Intel также выпускала RAM (static ) с номером 1101, но с разрядностью всего 256 бит и довольно медленным в работе, не вызывающим большого энтузиазма на рынке.Но уже следующий год был настоящим «тигровым прыжком».Появилась DRAM номер 1103. Она была быстрой, емкой (1024 бита) и дешевой. В 1970–1972 годах он завоевал рынок и стал определенно вытеснять основные воспоминания.

О дальнейшем развитии полупроводниковой памяти писать не приходится, ибо оно шло по т.н. Закон Мура (да, да - один из основателей Intel). Этот закон гласит, что функциональные возможности электронных схем удваиваются каждые два года. Благодаря этому экспоненциальному росту Intel теперь предлагает однокристальную память Optane объемом 64 ГБ.А стартовал он — как я уже говорил выше — с памяти 3101 емкостью всего 64 бита. Емкость увеличилась в 8 миллиардов раз!

Потребность в хранении

Сегодня RAM и ROM используются во всех компьютерах: от встроенных в смартфоны до используемых в качестве модулей в суперкомпьютерах. Однако эти ЗУ, помимо многочисленных достоинств, имеют и недостатки. Несмотря на их постоянно растущую емкость, их явно недостаточно для хранения всех программ и данных — как используемых сейчас, так и тех, которые потребуются в будущем.Тем более, что с распространением информатики и массовым использованием Интернета объем этих данных стремительно растет.

Еще более важно то, что ПЗУ являются постоянными, но пользователь компьютера в типичных условиях ничего не может в них внести сам, а информация, хранящаяся в оперативной памяти, является энергозависимой - достаточно выключить компьютер или даже просто временное отключение питания и потеря всего содержимого памяти. . Во время написания своих научных трудов и популяризаторских колонок я несколько раз терял много текста из-за того, что "выпадали" предохранители или кто-то случайно отключал кабель питания - в тот же момент компьютер зависал.

В связи с необходимостью постоянной регистрации обрабатываемых данных и программ, их обрабатывающих, на каждом компьютере необходимо дополнительно иметь т.н. массовая память. Существует множество типов запоминающих устройств и множество технологий их изготовления. Однако самым важным в истории развития информатики была память на магнитных носителях и именно на этом я остановлюсь в следующем эпизоде этой серии.

Автор является профессором AGH.

.G DATA Security Labs - gdata.pl

Все о кибербезопасности

Где опасности? | Как защитить себя, свое устройство и свою личность?

Что такое ботнеты?

Ботнет — это группа компьютеров, зараженных особым типом вируса. Работая под контролем создателя вредоносного ПО (ботмастера), сеть выполняет определенные задачи без ведома пользователей зараженных компьютеров (известных как зомби).

Факты и мифы

Вы наверняка получали хорошие советы и другую полуправду от своего круга друзей. На этом этапе мы хотели бы прояснить некоторые популярные суеверия.

Безопасность мобильных устройств

Будьте особенно осторожны при использовании точек доступа или других сетей WLAN с медленным доступом. Такие точки доступа в большинстве случаев недостаточно или совсем не защищены и позволяют перехватывать данные, передаваемые по радиоканалу.

Безопасность беспроводных сетей

Плохо защищенные беспроводные сети можно найти почти везде. Для многих пользователей беспроводных устройств конфигурация безопасности непрозрачна и слишком сложна.

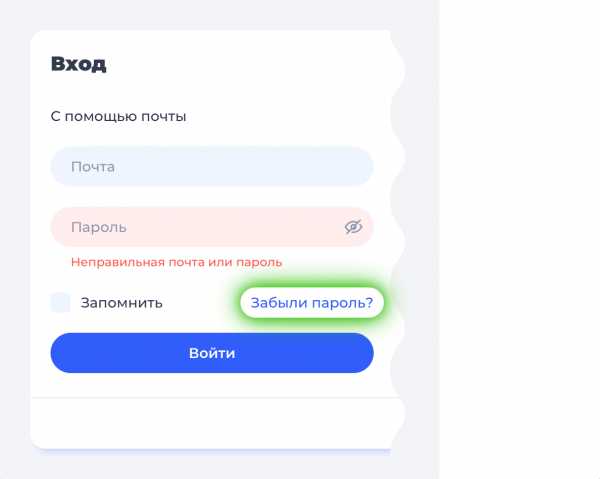

Безопасные пароли

В этом разделе мы хотели бы научить вас создавать безопасные пароли. Многие пользователи наивно склонны использовать легко угадываемые пароли, которые облегчают потенциальным злоумышленникам доступ к личным данным их жертв.

Кибербезопасность

В средствах массовой информации часто можно услышать о дальнейших кражах кредитных карт, опустошении интернет-аккаунтов и других угрозах из Интернета. Возможно, вы сами стали жертвой такой катастрофы.

Брандмауэр

Для предотвращения доступа к вашему компьютеру по сети рекомендуется использовать брандмауэр.

Резервные копии

Серия неудачных событий может привести к потере ценных данных.Риск такого события можно свести к минимуму, соблюдая несколько простых правил.

Серая экономия

Развитие теневой экономики в последние годы можно проиллюстрировать одним примером: хакеры, которые когда-то хвастались, что получили бесплатный доступ к одному из бесчисленных эротических предложений в Интернете через ложные данные, теперь хвастаются количеством кредитных карт, данные которых был украден из их ботнетов.

История компьютерных вирусов

Недавно исполнилось 20 лет со дня появления первого официально представленного компьютерного вируса.Ниже приведены вехи развития вирусов, червей и троянов.

Минимизация риска

Применение нескольких правил безопасного использования компьютера и Интернета сведет к минимуму риск потерь в результате потери контроля над системой или утечки конфиденциальных данных.

Антивирусные программы

Идентификация вредоносных программ выполняется путем сравнения сканируемого объекта с базой данных шаблонов, называемых сигнатурами или описаниями вирусов.

Типы угроз

Вирусы, трояны, черви и т.п. составляют особую группу программ, а не утилит.

Мобильные устройства

Популярность смартфонов со временем растет. Продукты на платформе Android приносят пользу особенно многим пользователям.

Рекомендации по безопасности для мобильных устройств

Мобильные устройства берут на себя все больше и больше функций персональных компьютеров, поэтому данные, хранящиеся на них, должны быть защищены с использованием программ защиты от краж, шпионского и вредоносного ПО.

Отчет подозрительный файл , адрес url или приложение !

Наши специалисты ждут ваших задач

Что такое ботнеты?

Ботнет — это группа компьютеров, зараженных особым типом вируса. Работая под контролем создателя вредоносного ПО (ботмастера), сеть выполняет определенные задачи без ведома пользователей зараженных компьютеров (известных как зомби).

Botmaster может использовать вычислительную мощность компьютеров своей зомби-сети для различных целей.Создатель программы-вымогателя имеет полный контроль над всеми скомпрометированными компьютерами.

Имеет полный доступ к сохраненным данным и может использовать интернет-соединение без ведома пользователя.

Это открывает целый ряд возможностей для преступника, управляющего сетью зомби. Компьютеры могут использоваться в качестве прокси-серверов, что позволяет скрыть личность злоумышленника.

В зависимости от размера ботнета он может использовать разные IP-адреса для запуска атак и менять их каждую секунду.Кроме того, зомби-компьютеры идеально подходят для распространения вредоносного кода или рассылки спама.

Размер типичных ботнетов варьируется от нескольких сотен до многих сотен тысяч зараженных машин. Такая большая армия компьютеров может быть легко использована для запуска целевой DDoS-атаки (распределенного отказа в обслуживании). Он заключается в перегрузке выбранного веб-сайта или почтового сервера большим количеством запросов. Достаточно большое количество зомби-компьютеров может вывести из строя такой сервер из-за перегрузки запросами.Конечно, от преступников пахнет принуждением платить за разблокировку сервиса.

Зомби-компьютеры обычно используются в качестве веб-сайтов или FTP-серверов. Это можно использовать, среди прочего. создание зараженных веб-сайтов или хакерских или порнографических веб-сайтов от имени владельца зараженной машины.

Управление и координация деятельности зомби-компьютерной сети может осуществляться разными способами. Первые ботнеты управлялись централизованно, теперь основное внимание уделяется децентрализованной коммуникационной структуре, напоминающей принцип сетей обмена файлами P2P (Peer-to-Peer).Это затрудняет отслеживание и устранение ботнета, потому что нет единого центрального компьютера, который положит конец работе всей сети его устранением. Вместо этого все компьютеры взаимодействуют друг с другом, что значительно повышает стабильность ботнета.

Новые зомби-компьютеры набираются разными способами. Помимо отправки зараженных сообщений электронной почты, преступники также используют взломанные хакерами популярные веб-сайты, используя уязвимости в операционных системах или программном обеспечении.Заражение происходит методом drive-by, то есть при посещении веб-сайта.

Создание и обслуживание ботнетов — одно из самых прибыльных направлений интернет-преступности на сегодняшний день. С одной стороны, благодаря большому количеству ценных данных, украденных с зараженных компьютеров, а с другой, благодаря разделу выручки от платного ботнета с третьими лицами, например, в целях распространения спама.

Факты и мифы

Вы наверняка получали хорошие советы и другую полуправду от своего круга друзей.На этом этапе мы хотели бы прояснить некоторые популярные суеверия.

Никто не передает их злонамеренно. Часто источниками являются предположения, очевидные знания или подслушанные рекомендации. Принцип глухого телефона также способствует искажению фактов.

Вы не пострадаете, зная их настоящее прошлое, и сведете к минимуму риск стать жертвой кибератаки.

Многие потенциальные жертвы говорят: «У меня нечего воровать». В основном это очень субъективная оценка, которая не обязательно совпадает с точкой зрения злоумышленника.Каждый след частной информации, каким бы малым он ни был, может представлять ценность для грабителя и причинить вред жертве.

Даже если у вас нет абсолютно никаких личных данных, хранящихся в системе, сам компьютер в целом представляет собой интересную добычу. Если система перейдет под контроль злоумышленника, ее можно будет использовать в незаконных целях, создав часть сети из тысяч компьютеров, способных замаскировать дальнейшую незаконную деятельность.

Иногда можно стать сообщником, даже не подозревая об этом.Кроме того, вам не обязательно быть богатым, чтобы стать жертвой. Преступники рады получить небольшие суммы, чтобы внезапно не привлекать к себе внимание.

К сожалению, большой процент пользователей ПК недооценивает важность обновлений программ и системы. Многие даже не знают об этих обновлениях. Такое наивное отношение позволяет взломщикам особенно легко использовать недостатки безопасности в устаревших системах, особенно в тех, которые известны уже много лет.

В дополнение к регулярному обновлению операционной системы (крупный поставщик программного обеспечения в Редмонде, США ежемесячно проводит дни исправлений), вы должны войти в привычку регулярно проверять наличие обновлений для программ, установленных в вашей системе.Поставщики, такие как Secunia, предлагают инструменты для автоматического поиска обновлений время от времени в самых разных приложениях. Конечно, не стоит пренебрегать частыми обновлениями антивирусной защиты.

Безопасность мобильных устройств

Риск кражи в незащищенных сетях 90 131

Будьте особенно осторожны при использовании точек доступа или других сетей WLAN с медленным доступом. Такие точки доступа в большинстве случаев недостаточно или совсем не защищены и позволяют перехватывать данные, передаваемые по радиоканалу.Тем не менее незащищенные беспроводные сети обычно используются для второстепенных целей, таких как проверка расписания или посещение сайтов социальных сетей.

Важность учетных записей Google

Учетная запись Google — это основа устройств Android. Он хранит такие данные, как электронная почта, расписание, контакты, загруженные приложения из Android Market, Google Play Now, а также отвечает за удаленное управление устройством. Это означает, что устройство, зараженное вредоносным ПО, можно, например, отключить удаленно.

Используя учетные данные вашей учетной записи Google, можно устанавливать программы без физического контакта с телефоном. С одной стороны, мы получаем преимущество от возможности запуска программы геолокации на потерянных телефонах, с другой стороны, удаленный доступ представляет угрозу в случае кражи пароля. Злоумышленник может установить на устройство шпионское ПО, изменить или удалить пароли безопасности. Слишком короткие пароли также представляют риск несанкционированного доступа.Чтобы этого не произошло, следует уделять особое внимание безопасности используемых паролей. (ссылка из "безопасных паролей")

Внимание! Храните данные в облаке

В настоящее время существует широкий спектр услуг облачных вычислений для мобильных устройств. Данные, хранящиеся во внутренней памяти телефона, могут быть полностью или частично переданы на сервер и оставаться там защищенными от прямой потери данных. Обязательно ознакомьтесь с условиями хранения данных у конкретного провайдера, обращая особое внимание на:

- Находятся ли серверы в Европейском Союзе и контролируются ли они им? Если нет, то чьи?

- Является ли оператор американской компанией?

- Имею ли я права на сохраненные данные?

- Зашифрованы ли данные, хранящиеся на сервере?

- Обеспечивается ли защищенное соединение при передаче данных?

- Что происходит с данными в случае банкротства компании?

- Имеют ли третьи стороны, такие как правоохранительные органы, доступ к моим данным? При каких условиях?

Дополнительно убедитесь, что сайт обеспечивает достаточный уровень безопасности предлагаемых услуг, включая защиту от взлома и несанкционированного доступа.

Безопасность беспроводных сетей

Плохо защищенные беспроводные сети можно найти почти везде. Для многих пользователей беспроводных устройств конфигурация безопасности непрозрачна и слишком сложна. Тем временем выяснилось, что старые методы шифрования больше не являются безопасными и больше не гарантируют безопасность. Во многих случаях рекомендуется проверить и исправить настройки точек доступа, если таковые имеются.Инструмент G Data WLAN Security Check, доступный в программном обеспечении G Data, может помочь. Автоматически проверяет параметры безопасности активной беспроводной сети с помощью инструментов, доступных в Windows.

Недостаточно защищенная сеть WLAN допускает подключение к ней посторонних лиц. Если несанкционированный доступ в сеть ограничивается случайным использованием Интернета или проверкой электронной почты, то это никак не будет заметно для владельца беспроводного устройства.

К сожалению, незащищенными беспроводными сетями часто пользуются не только пользователи, не желающие платить за Интернет, но и преступники. В этом случае все действия, совершенные на скомпрометированном соединении, могут быть зачислены на счет владельца устройства.

Когда WLAN безопасна?

Существует несколько факторов, влияющих на безопасность сети Wi-Fi. Конечно, сети, которые вообще не защищены, подвергаются наибольшему риску.Любое устройство в пределах его досягаемости может подключиться к такой сети.

Шифрование:

Немаловажное значение имеет тип выбранного шифрования из числа предлагаемых беспроводными устройствами. Обычно доступны 3 стандарта шифрования: WEP, WPA и WPA2. Шифрование WEP не гарантирует реальной безопасности. Этот алгоритм шифрования был взломан много лет назад. Специалисту требуется всего несколько минут, чтобы получить доступ к сети, защищенной с помощью этой технологии.

Преемником этой технологии является шифрование WPA. В отличие от WEP, он также предлагает генерацию временных ключей, зашифрованных с помощью алгоритма TKIP.

Однако гораздо более эффективной защитой является использование технологии шифрования WPA2, в которой реализован алгоритм шифрования Advanced Encryption Standard (AES).

Однако и в этом случае это еще не все. Безопасность эффективна только при использовании достаточно надежной парольной фразы.

Более продвинутый метод шифрования заключается в использовании центрального сервера (RADIUS) и доступе к сети с использованием статического общего ключа (PSK) на маршрутизаторе и на стороне устройства, которое имеет доступ к сети.Ключ генерируется из пароля и SSID беспроводной локальной сети.

SSID:

Если имя беспроводной сети (SSID или идентификатор набора услуг) каким-либо образом выдает личность владельца сети (например, имя, название компании), сеть, естественно, будет более привлекательной для потенциального злоумышленника, чем один с анонимным именем. Если мы включим в SSID название производителя или модель устройства доступа, мы также облегчим задачу преступникам. Используя известные уязвимости безопасности данного устройства, можно получить контроль над WLAN.

Пароль устройства:

Доступ к WiFi-устройствам также защищен паролем доступа. Если оставить пароль по умолчанию, установленный производителем, это самая распространенная ошибка, которой наверняка воспользуется потенциальный взломщик. Получив доступ к устройству (роутеру/точке доступа), преступник самостоятельно изменит настройки беспроводной сети и сможет беспрепятственно добраться до него.

Пошаговая инструкция по настройке безопасной беспроводной сети

Настройка защищенной беспроводной сети — несложный процесс.Современные беспроводные устройства позволяют максимально повысить безопасность сети. Используя их, мы сознательно повышаем безопасность данных.

Шаг 1:

Доступ к интерфейсу управления маршрутизатором/точкой доступа защищен паролем. Пароль по умолчанию, установленный производителем, обычно легко угадать, и его следует изменить в первую очередь. Помните, что самый безопасный способ настройки — подключить компьютер к устройству с помощью кабеля, а не по беспроводной сети.). Он не должен содержать словарных слов. Он также никак не может быть связан с владельцем сети (дата рождения и т.д.).

Вы можете создать пароль, который трудно взломать и в то же время легко запомнить, например, на основе определенного предложения, цитаты, названия песни, например, путем акронимизации: Звук тишины von Simon & Garfunkel 1966 = Tsos_vS & G_1966

Вы можете использовать метод замены определенных букв аналогичными специальными символами: Звук тишины = 7he_50und_0f_51l3nc3

Шаг 2:

Каждая сеть WLAN имеет имя (SSID).Название сети никоим образом не должно подразумевать, кому она принадлежит. Строго рекомендуется избегать названий компаний, фамилий и т. д. Часто повторяющаяся ошибка заключается в том, что в имени сети используется производитель или модель беспроводного устройства. Помните, что название сети будет видно, даже если мы отключим ее трансляцию на устройстве. Это не является серьезным препятствием для преступника. Зная имя или модель устройства, злоумышленник может использовать известную уязвимость в устройстве, чтобы взломать его.Сокрытие имени сети может затруднить ее использование, но никоим образом не повышает безопасность.

Случайное сетевое имя, например «G5ugL4pp0o», гораздо более безопасно, чем SSID его владельца или модели устройства.

Шаг 3:

Хотя все устройства, использующие вашу беспроводную сеть, поддерживают стандарт шифрования WPA2, вы можете включить метод шифрования WPA2-PSK на устройстве доступа. Рекомендуется использовать алгоритм AES, который считается более безопасным, чем метод TKIP с использованием алгоритма RC4.

Безопасный пароль для доступа к беспроводной сети должен состоять минимум из 20 символов (максимум 64 символа). Пароль должен содержать цифры, прописные и строчные буквы, а также специальные символы. Мы избегаем словарных слов, а также личных данных (имена, адреса, даты). Пример надежного пароля: '%%NILpE`YSfi[54MNSp3d}K|0"WSGAT#zBg$g9j/@}K[7

Конечно, этот пароль трудно запомнить, но вы не часто его используете. Каждый компьютер и смартфон, подключенный к беспроводной сети, запомнит пароль, введенный один раз.

Беспроводная сеть, защищенная в соответствии с описанными выше шагами, гарантирует высочайший уровень безопасности передаваемых в ней данных. Отклонение от этих правил может иметь катастрофические последствия.

Безопасные пароли

В этом разделе мы хотели бы научить вас создавать безопасные пароли. Многие пользователи наивно склонны использовать легко угадываемые пароли, которые облегчают потенциальным злоумышленникам доступ к личным данным их жертв.При соответствующей стратегии использования паролей эти риски можно свести к минимуму. Мы покажем вам, как это сделать.

Вне всякого сомнения, трудно гарантировать, что пароли, используемые каждый день, одновременно «надежны» и легко запоминаются. Одним из факторов, о котором пользователи обычно не подозревают, является множество последствий, возникающих в результате догадок или кражи пароля. Вы, конечно, не хотели бы, чтобы кто-то читал вашу личную или деловую электронную почту. Более важным вопросом при этом является раскрытие секретной информации, которая предназначалась исключительно для вас.Утечка важной информации, которую фишер может получить, просматривая ваши личные документы, создает условия для различного рода злоупотреблений. Подумайте о конфиденциальных деловых документах или дополнительных паролях для других служб, которые отправляют вам информацию по электронной почте.

Проверка того, что лицо, представляющее себя, действительно является этим лицом, называется аутентификацией (авторизацией) и представляет собой непростую задачу для современного Интернета. Использование паролей было стандартной практикой в этой области в течение многих лет.Проблема в паролях, которые легко угадать. Многие современные злоумышленники используют эти знания для создания вредоносных программ, которые используют список паролей для получения доступа (так называемый метод «грубой силы»).

Многие пользователи используют пароли на основе легко запоминающихся личных данных. Мошенники знают об этом. Например, они часто угадывают короткие числовые пароли, такие как дата рождения жертвы. Другими, не менее популярными фразами являются названия животных или домашних животных, и они также не являются высокой планкой для грабителя.

Гораздо безопаснее комбинации прописных и строчных букв, цифр и специальных символов. Например, создайте последовательность символов из первых букв и цифр каждого слова в предложении: «Сегодня, 10 июля, я создам очень надежный пароль длиной не менее 25 символов».

Д, 10 л, уббхсспз25з

Взломщику очень трудно сломать этот барьер, а вам, знающим исходное предложение, пароль относительно легко запомнить.