Настройка vpn сервера на windows server 2008 r2

Поднимаем VPN-PPTP сервер на Windows Server 2008 R2

VPN (Virtual Private Network — виртуальная частная сеть) — технология, позволяющая использование сети Internet в качестве магистрали для передачи корпоративного IP-трафика. Сети VPN предназначен подключения пользователя к удаленной сети и соединения нескольких локальных сетей. Давно я размещал заметку Введение в Виртуальные Частные Сети (VPN), время пришло расказать, как настроить VPN сервер на Windows 2008 Server R2.

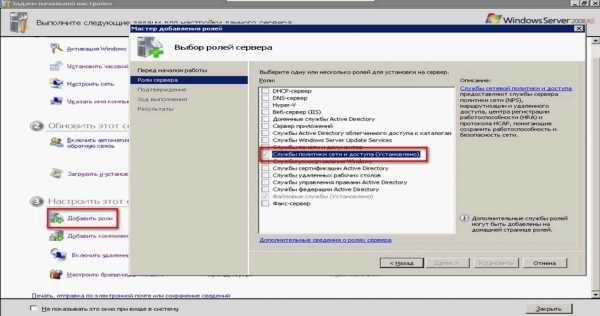

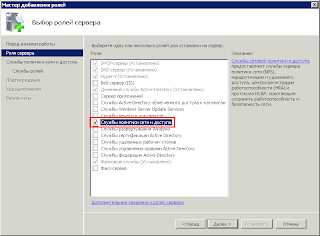

Запускаем диспетчер сервера на Windows Server 2008 R2 и добавляем "Добавить роль" (Add Roles) роль сервера "Службы политики сети и доступа" (Network Policy and Access Services):

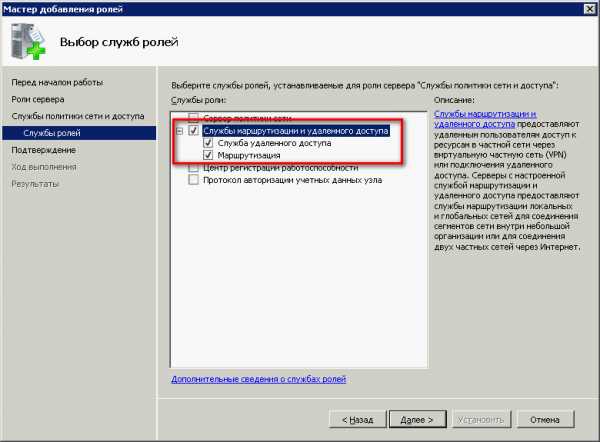

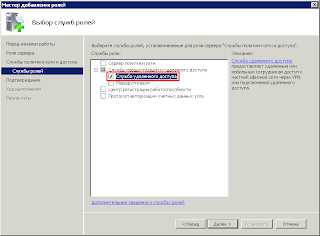

Далее выбираем "Службы маршрутизации и удаленного доступа" (Routing and Remote Access Services ) и нажимаем далее:

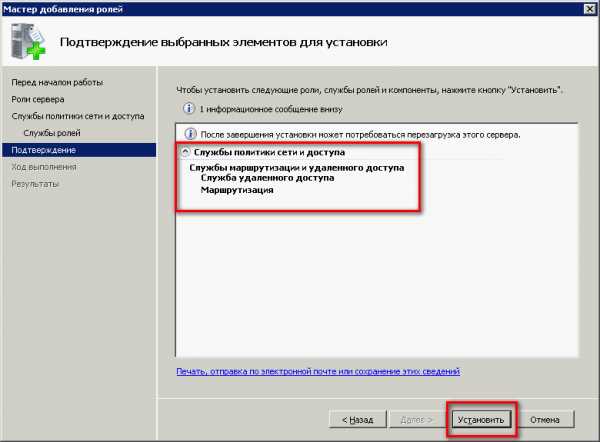

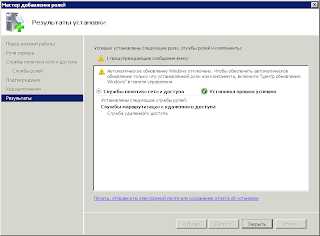

Все проверяем и устанавливаем:

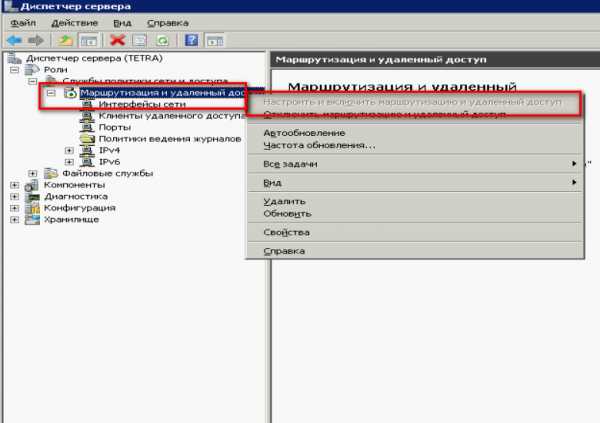

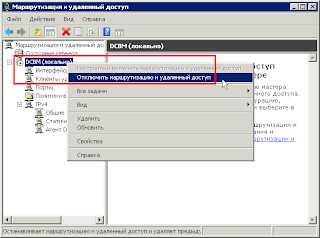

После успешной установки, нам надо настроить эту роль, раскрываем список ролей и выбираем роль "Службы политики сети и доступа", так как у меня эта служба уже установлена, подменю "Настроить и включить маршрутизацию и удаленный доступ" (Configure and Enable Routing and Remote Access) будет не активно, у Вас активна ее и выбираем:

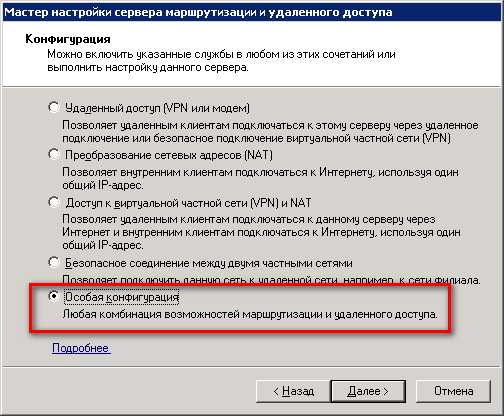

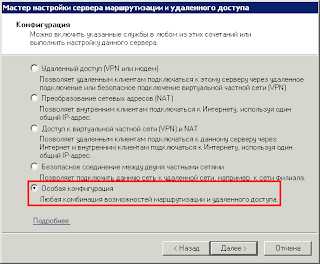

В мастере установке жмем далее и из пяти предложенных вариантов выбираем самый нижний Особая конфигурация (Custom configuration):

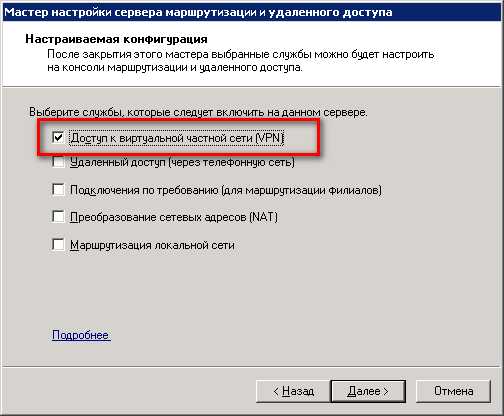

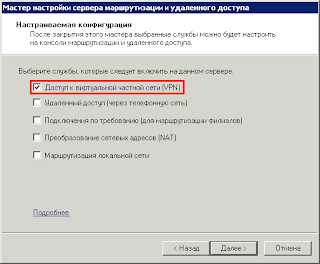

Выбираем галочкой Доступ к виртуальной частной сети (VPN):

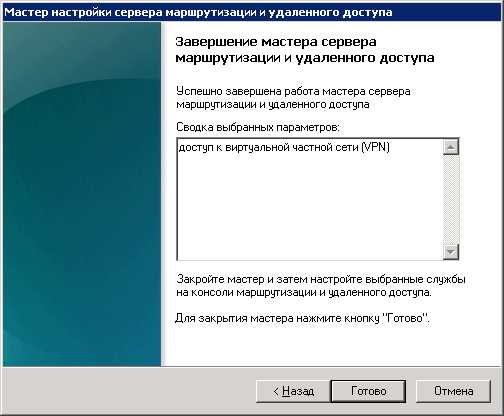

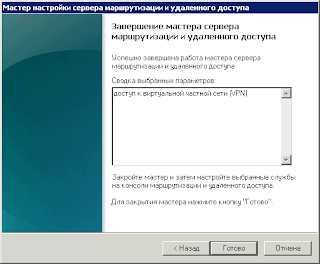

Запускаем службу

Для полноценной работы vpn-сервера должны быть открыты следующие порты:

TCP 1723 для PPTP;

TCP 1701 и UDP 500 для L2TP;

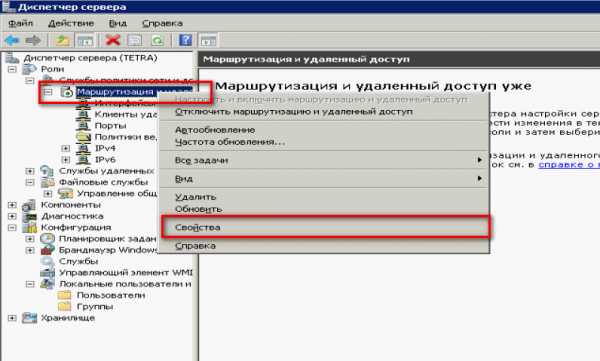

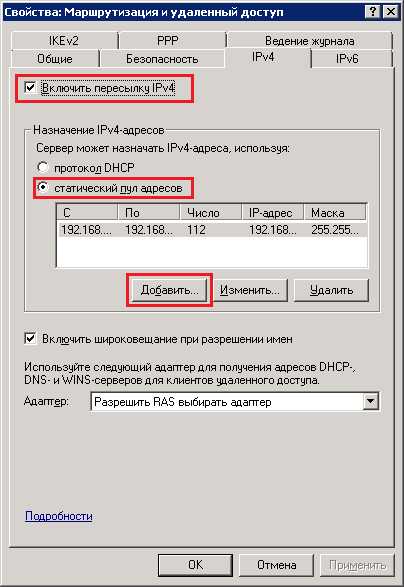

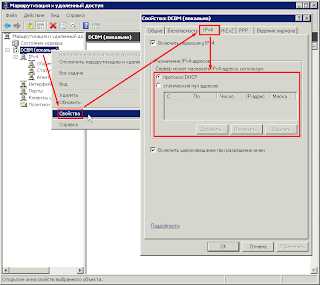

TCP 443 для SSTP. Настраиваем выдачи адресов. Открываем "Диспетчер сервера - Роли - Службы политики сети и доступа - Маршрутизация и удаленный доступ - Свойства":

Закладка "IPv4", включаем пересылку IPv4, устанавливаем переключатель в "Статический пул адресов" и нажимаем кнопку "Добавить":

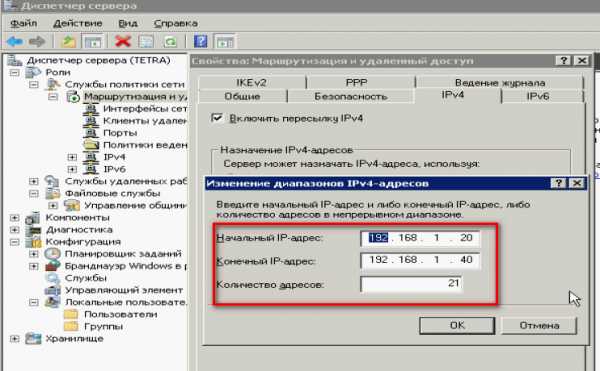

Задаем диапазон выдаваемых адресов:

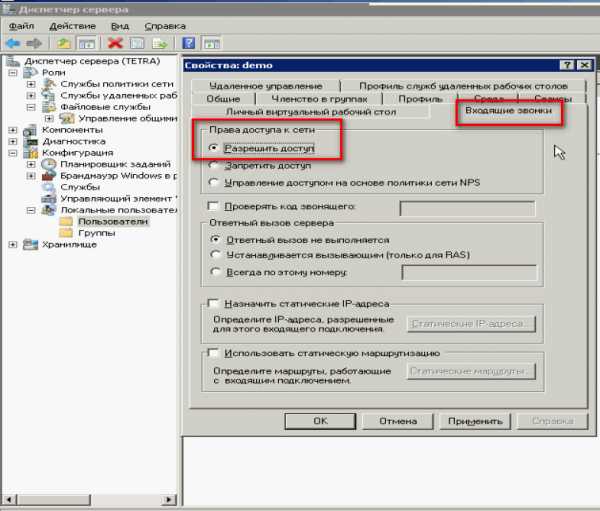

Теперь настроем разрешения для пользователей. Переходим в "Диспетчер сервера - Конфигурация- Локальные пользователи и группы - Пользователи":

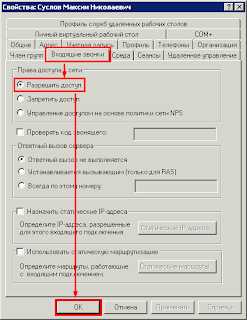

К нужному пользователю заходим в Свойства и закладке "Входящие звонки" (Dial-in) разрешить подключение (allow access).

Еще записи по теме

VPN сервер на Windows Server 2008 R2. L2TP.

В прошлой статье я рассказывал, как настроить простейший VPN PPTP сервер на Windows Server 2008 R2. Сейчас поговорим о настройке VPN L2TP сервере.L2TP - Layer 2 Tunneling Protocol — туннельный протокол, использующийся для поддержки виртуальных частных сетей. Главное достоинство L2TP состоит в том, что этот протокол позволяет создавать туннель не только в сетях IP, но и в таких, как ATM, X.25 и Frame Relay.

Установка и настройка:

- Проделываем те же действия что и с предыдущей статье до пункта 13.

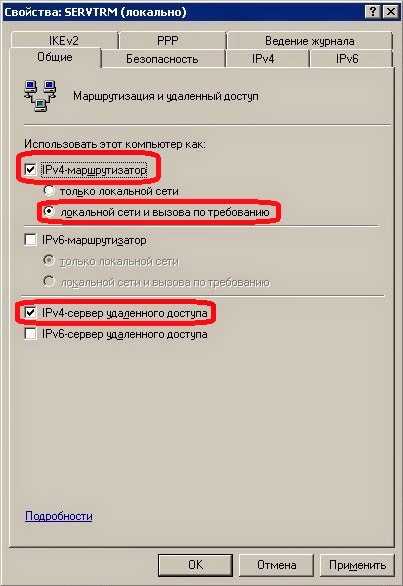

- Открываем свойства нашего сервера и переходим на вкладку Общие, настройки должны соответствовать настройкам на Рис.1:

Рис.1.

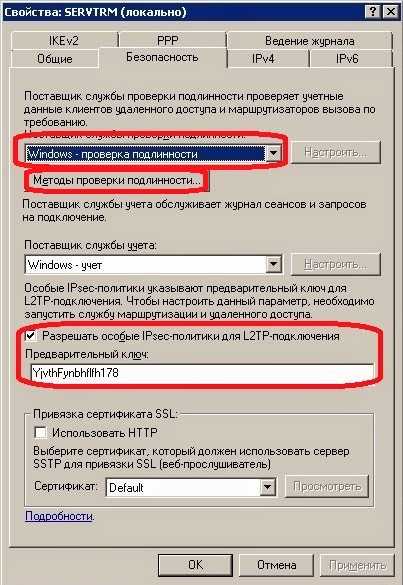

3. Переходим на вкладку Безопасность. Проверка подлинности - "Windows -проверка подлинности". Ставим галку "Разрешить особые IPSec-политики для L2TP подключения" и вводим предварительный ключ, далее жмем кнопку "Методы проверки подлинности" (Рис.2):

Рис.2.

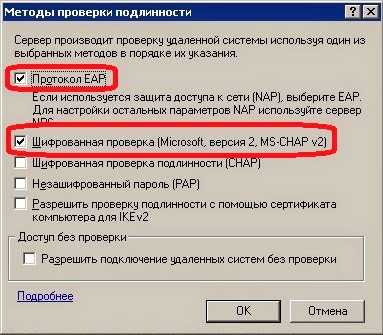

4. Методы проверки подлинности должны соответствовать настройкам на Рис.3:

Рис.3.

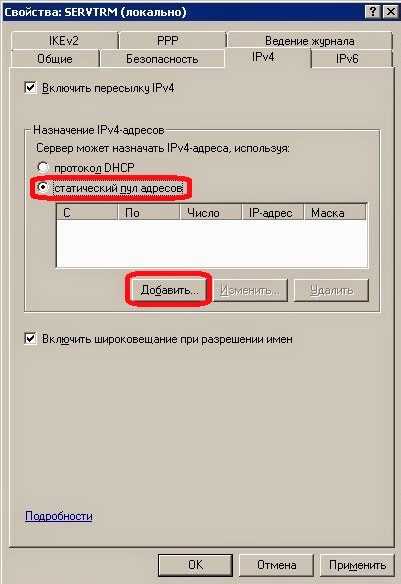

5. Переходим на вкладку IPv4. Выбираем "Статический пул адресов" и нажимаем кнопку Добавить (Рис.4):

Рис.5.

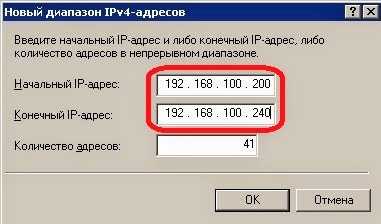

6. Назначаем начальный и конечный IP-адрес и нажимаем Ok (Рис.6):

Рис.6.

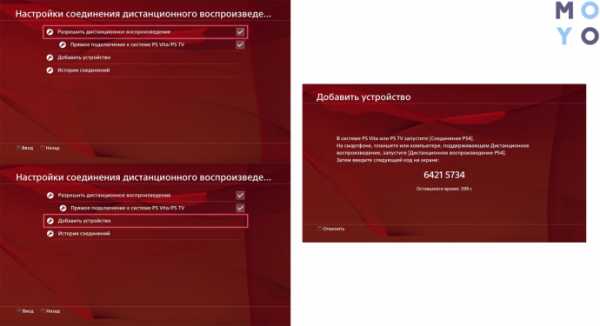

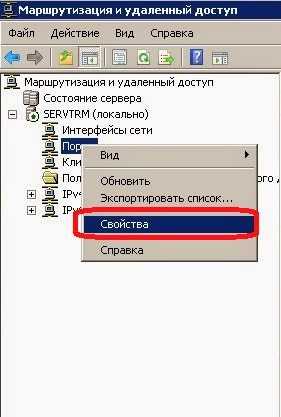

7. В консоли "Маршрутизация и удаленный доступ" выбираем "Порты". Жмем на них правой кнопкой мыши -> Свойства (Рис.7):

Рис.7.

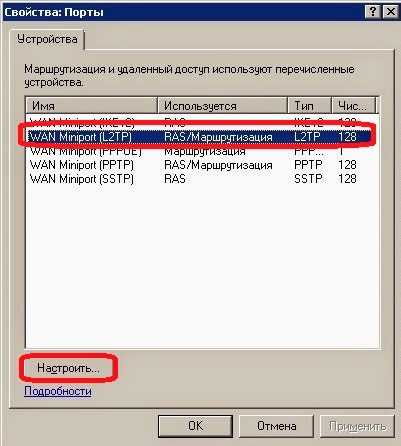

8. В окне свойств портов выбираем "WAN miniport (L2TP)" и нажимаем кнопку Настроить (Рис.8):

Рис.8.

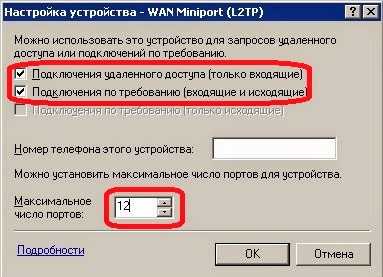

9. Должный стоять галки: "Подключения удаленного доступа (только входящие)" и "Подключения по требованию (входящие и исходящие)" и устанавливаем максимальное число портов (по умолчанию 128) и нажимаем Ок (Рис.9):

Рис.9.

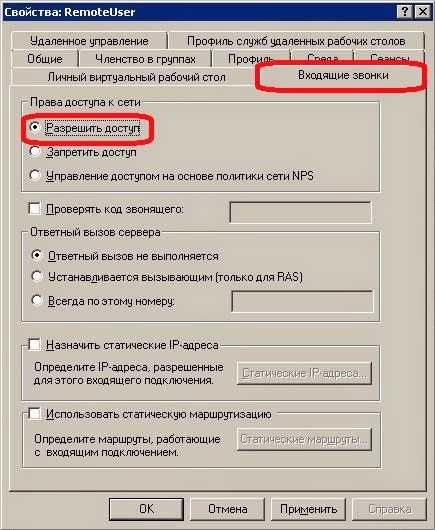

10. Для разрешения доступа к VPN для пользователей делаем следующее: открываем свойства нужного пользователя и переходим на вкладку "Входящие звонки". В опциях "Права доступа к сети" выставляем параметр "Разрешить доступ" (Рис.10):

Рис.10.

Не забываем открыть следующие порты на шлюзе:

- L2TP — UDP порт 1701

- IKE — UDP порт 500

- IPSec ESP — UDP порт 50

- IPSec NAT-T — UDP порт 4500

- SSTP: TCP 443

Сервер настроен. Успехов!

Установка и настройка VPN-сервера в Windows Server 2003 - Windows Server

- Статья

- Чтение занимает 19 мин

Оцените свои впечатления

Да Нет

Хотите оставить дополнительный отзыв?

Отзывы будут отправляться в корпорацию Майкрософт. Нажав кнопку "Отправить", вы разрешаете использовать свой отзыв для улучшения продуктов и служб Майкрософт. Политика конфиденциальности.

Отправить

Спасибо!

В этой статье

В этой пошаговой статье описывается установка виртуальной частной сети (VPN) и создание нового VPN-подключения на серверах, работающих Windows Server 2003.

Для версии XP Windows Microsoft см. в статье 314076.

Применяется к: Windows Server 2003

Исходный номер КБ: 323441

Сводка

С помощью виртуальной частной сети можно подключить сетевые компоненты через другую сеть, например Интернет. Компьютер на Windows Server 2003 можно сделать сервером удаленного доступа, чтобы другие пользователи могли подключиться к нему с помощью VPN, а затем войти в сеть и получить доступ к общим ресурсам. Vpn-пользователи делают это путем "туннелинга" через Интернет или через другую общественную сеть таким образом, что обеспечивает ту же безопасность и функции, что и частная сеть. Данные отправляются через общедоступные сети с помощью инфраструктуры маршрутировки, но пользователю кажется, что данные отправляются по выделенной частной ссылке.

Обзор VPN

Виртуальная частная сеть — это средство подключения к частной сети (например, к сети офисов) с помощью общедоступных сетей (например, Интернета). VPN сочетает достоинства подключения к диалоговому серверу с легкостью и гибкостью подключения к Интернету. С помощью подключения к Интернету вы можете путешествовать по всему миру и в большинстве мест подключаться к вашему офису с помощью локального звонка на ближайший номер телефона с доступом к Интернету. Если у вас есть высокоскоростное подключение к Интернету (например, кабель или DSL) на компьютере и в офисе, вы можете общаться с вашим офисом на полной скорости Интернета, что намного быстрее, чем любое подключение к сети, использующее аналоговый модем. Эта технология позволяет предприятию подключаться к филиалам или другим компаниям через общению, сохраняя при этом безопасные коммуникации. Vpn-подключение через Интернет логически работает в качестве выделенной широкой сети области (WAN) ссылку.

Виртуальные частные сети используют ссылки с проверкой подлинности, чтобы убедиться, что к вашей сети могут подключаться только уполномоченные пользователи. Чтобы убедиться, что данные безопасны по мере перемещения по общедоступным сетям, vpn-соединение использует протокол туннелинга point-to-point (PPTP) или Протокол туннелинга уровня 2 (L2TP) для шифрования данных.

Компоненты VPN

VPN на серверах Windows Server 2003 состоит из VPN-сервера, VPN-клиента, VPN-подключения (это часть подключения, в котором шифруются данные) и туннеля (ту часть подключения, в которой инкапсулированы данные). Туннельный процесс завершен с помощью одного из протоколов тоннелей, включенных с серверами, работающими Windows Server 2003, оба из которых установлены с помощью маршрутных маршрутов и удаленного доступа. Во время установки Windows Server 2003 автоматически устанавливается служба маршрутного и удаленного доступа. Однако по умолчанию отключена служба маршрутного и удаленного доступа.

Два протокола туннеля, включенные в Windows, являются:

- Протокол туннелинга точки к точке (PPTP) : обеспечивает шифрование данных с помощью шифрования microsoft Point-to-Point.

- Протокол туннелирования уровня 2 (L2TP): обеспечивает шифрование данных, проверку подлинности и целостность с помощью IPSec.

Подключение к Интернету должно использовать выделенную строку, например T1, Fractional T1 или Frame Relay. Адаптер WAN должен быть настроен с помощью IP-адреса и подсети, назначенной для домена или предоставленной поставщиком интернет-служб (ISP). Адаптер WAN также должен быть настроен как шлюз маршрутизатора isP по умолчанию.

Примечание

Чтобы включить VPN, необходимо войти в систему с помощью учетной записи, которая имеет административные права.

Установка и включить VPN-сервер

Чтобы установить и включить VPN-сервер, выполните следующие действия:

Нажмите кнопку Пуск, указать административные средства, а затем нажмите маршрутику и удаленный доступ.

Щелкните значок сервера, который совпадает с именем локального сервера в левой области консоли. Если в нижнем левом углу значок имеет красный круг, служба маршрутивки и удаленного доступа не включена. Если значок имеет зеленую стрелку, указываную в левом нижнем углу, включена служба маршрутивки и удаленного доступа. Если служба маршрутивки и удаленного доступа была ранее включёна, может потребоваться перенастроить сервер. Чтобы перенастроить сервер:

- Щелкните правой кнопкой мыши объект сервера и нажмите кнопку Отключить маршрутику и удаленный доступ. Щелкните Да, чтобы продолжить, когда вам будет предложено информационное сообщение.

- Щелкните правой кнопкой мыши значок сервера и нажмите кнопку Настройка и включить маршрутику и удаленный доступ, чтобы запустить мастер настройки сервера маршрутов и удаленного доступа. Для продолжения нажмите кнопку Далее.

- Щелкните удаленный доступ (диалоговое окно или VPN), чтобы включить удаленные компьютеры, чтобы набрать номер или подключиться к этой сети через Интернет. Для продолжения нажмите кнопку Далее.

Выберите VPN или dial-up в зависимости от роли, которую вы собираетесь назначить этому серверу.

В окне VPN-подключения щелкните сетевой интерфейс, подключенный к Интернету, а затем нажмите кнопку Далее.

В окне Назначение IP-адресов нажмите кнопку Автоматически, если сервер DHCP будет использоваться для назначения адресов удаленным клиентам, или выберите из указанного диапазона адресов, если удаленным клиентам должен быть предоставлен только адрес из заданного пула. В большинстве случаев параметр DHCP проще администрирования. Однако, если DHCP не доступен, необходимо указать диапазон статических адресов. Для продолжения нажмите кнопку Далее.

Если вы нажмете на указанный диапазон адресов, откроется диалоговое окно "Назначение диапазона адресов". Нажмите кнопку Создать. Введите первый IP-адрес в диапазоне адресов, которые необходимо использовать в поле "Начните IP". Введите последний IP-адрес в диапазоне в поле Конечный IP-адрес. Windows вычисляет количество адресов автоматически. Щелкните ОК, чтобы вернуться в окно назначения диапазона адресов. Для продолжения нажмите кнопку Далее.

Примите параметр "Нет", используйте маршрутику и удаленный доступ для проверки подлинности запросов на подключение, а затем нажмите кнопку Далее, чтобы продолжить. Щелкните Кнопку Готово, чтобы включить службу маршрутинга и удаленного доступа и настроить сервер в качестве сервера удаленного доступа.

Настройка VPN-сервера

Чтобы продолжить настройку VPN-сервера по мере необходимости, выполните следующие действия.

Настройка сервера удаленного доступа в качестве маршрутизатора

Чтобы сервер удаленного доступа правильно переадтранслировать трафик внутри сети, необходимо настроить его как маршрутизатор с помощью статических маршрутов или протоколов маршрутизации, чтобы все расположения внутрисети были доступны с сервера удаленного доступа.

Настройка сервера в качестве маршрутизатора:

- Нажмите кнопку Пуск, указать административные средства, а затем нажмите маршрутику и удаленный доступ.

- Щелкните правой кнопкой мыши имя сервера и нажмите кнопку Свойства.

- Щелкните вкладку General, а затем выберите маршрутизатор в статье Включить этот компьютер в качестве.

- Щелкните маршрутику локальной сети и набора требований, а затем нажмите кнопку ОК, чтобы закрыть диалоговое окно Свойства.

Изменение количества одновременных подключений

Количество подключений модема зависит от количества модемов, установленных на сервере. Например, если на сервере установлен только один модем, можно одновременно иметь только одно подключение модема.

Количество VPN-подключений к диалогу зависит от количества одновременных пользователей, которых вы хотите разрешить. По умолчанию при запуске процедуры, описанной в этой статье, разрешается 128 подключений. Чтобы изменить количество одновременных подключений, выполните следующие действия:

- Нажмите кнопку Пуск, указать административные средства, а затем нажмите маршрутику и удаленный доступ.

- Дважды щелкните серверный объект, нажмите правой кнопкой мыши Порты и нажмите кнопку Свойства.

- В диалоговом окне Ports Properties нажмите кнопку WAN Miniport (PPTP) > Настройка.

- В поле Maximum ports введите количество VPN-подключений, которые необходимо разрешить.

- Нажмите кнопку ОК ОК, а затем > закроем маршрутику и удаленное присоединение.

Управление адресами и серверами имен

Vpn-сервер должен иметь IP-адреса, доступные для назначения их виртуальному интерфейсу VPN-сервера и VPN-клиентам на этапе переговоров по протоколу IP-адресов (IPCP) процесса подключения. IP-адрес, присвоенный VPN-клиенту, назначен виртуальному интерфейсу VPN-клиента.

Для Windows серверов VPN на основе Сервера 2003 IP-адреса, присвоенные VPN-клиентам, получаются через DHCP по умолчанию. Вы также можете настроить статический пул IP-адресов. Vpn-сервер также должен быть настроен с помощью серверов разрешения имен, как правило, DNS и wins server addresses, чтобы назначить vpn-клиенту во время переговоров по IPCP.

Управление доступом

Настройте свойства dial-in в учетных записях пользователей и политиках удаленного доступа для управления доступом для подключения к сети и VPN.

Примечание

По умолчанию пользователям отказано в доступе к сети с диалогом.

Доступ к учетной записи пользователя

Чтобы предоставить доступ к учетной записи пользователя, если вы управляете удаленным доступом на основе пользователя, выполните следующие действия:

- В меню Пуск выберите пункт Администрирование и затем пункт Active Directory — пользователи и компьютеры.

- Щелкните правой кнопкой мыши учетную запись пользователя и нажмите кнопку Свойства.

- Щелкните вкладку Dial-in.

- Нажмите Кнопку Разрешить доступ, чтобы предоставить пользователю разрешение на вход. Нажмите кнопку ОК.

Доступ к членству в группе

Если вы управляете удаленным доступом на групповой основе, выполните следующие действия:

- Создайте группу с участниками, которым разрешено создавать VPN-подключения.

- Нажмите кнопку Пуск, указать административные средства, а затем нажмите маршрутику и удаленный доступ.

- В дереве консоли развяжь маршрутику и удаленный доступ, развяжи имя сервера и нажмите кнопку Политики удаленного доступа.

- Щелкните правой кнопкой мыши в любом месте правой области, указать кнопку New и нажмите кнопку Политика удаленного доступа.

- Нажмите кнопку Далее, введите имя политики, а затем нажмите кнопку Далее.

- Щелкните VPN для метода доступа к виртуальному частному доступу или нажмите кнопку Dial-up для доступа к диалоговом номеру, а затем нажмите кнопку Далее.

- Нажмите кнопку Добавить, введите имя группы, созданной на шаге 1, а затем нажмите кнопку Далее.

- Выполните инструкции на экране, чтобы завершить мастер.

Если VPN-сервер уже разрешает службы удаленного доступа к сети, не удаляйте политику по умолчанию. Вместо этого переместим ее так, чтобы она была последней политикой, которую необходимо оценить.

Настройка VPN-подключения с клиентского компьютера

Чтобы настроить подключение к VPN, выполните следующие действия. Чтобы настроить клиента для виртуального доступа к частной сети, выполните следующие действия на клиентской рабочей станции:

Примечание

Чтобы следовать этим шагам, необходимо войти в систему как член группы Администраторов.

Так как существует несколько версий microsoft Windows, на вашем компьютере могут быть другие действия. Если они есть, см. документацию по продуктам для выполнения этих действий.

На клиентской компьютере подтвердим, что подключение к Интернету правильно настроено.

Нажмите > кнопку Start Control Panel Network > Connections. Нажмите кнопку Создать новое подключение в рамках сетевых задач, а затем нажмите кнопку Далее.

Щелкните Подключение в сеть на моем рабочем месте, чтобы создать подключение к диалогу. Для продолжения нажмите кнопку Далее.

Щелкните подключение виртуальной частной сети, а затем нажмите кнопку Далее.

Введите описательное имя для этого подключения в диалоговом окне имя компании, а затем нажмите кнопку Далее.

Нажмите кнопку Не набирайте начальное подключение, если компьютер постоянно подключен к Интернету. Если компьютер подключается к Интернету через поставщика интернет-служб (ISP), нажмите кнопку Автоматически наберите это начальное подключение, а затем нажмите имя подключения к провайдеру. Щелкните кнопку Далее.

Введите IP-адрес или имя сервера VPN (например, VPNServer.SampleDomain.com).

Нажмите кнопку Любое использование, если вы хотите разрешить любому пользователю, который входит на работу, иметь доступ к этому подключению. Щелкните Кнопку Мое использование, только если вы хотите, чтобы это подключение было доступно только для зарегистрированного в настоящее время пользователя. Щелкните кнопку Далее.

Нажмите кнопку Готово, чтобы сохранить подключение.

Нажмите > кнопку Start Control Panel Network > Connections.

Дважды щелкните новое подключение.

Щелкните Свойства, чтобы продолжить настройку параметров подключения. Чтобы продолжить настройку параметров подключения, выполните следующие действия:

- Если вы подключены к домену, щелкните вкладку Параметры, а затем нажмите кнопку включить Windows логона домена, чтобы указать, следует ли запрашивать сведения о логотипе Windows Server 2003 перед попыткой подключения.

- Если вы хотите, чтобы подключение было перенаправлено, если линия отброшена, щелкните вкладку Параметры, а затем выберите Redial, если строка отброшена.

Чтобы использовать подключение, выполните следующие действия:

Нажмите кнопку Начните, Подключение на кнопку , а затем нажмите новое подключение.

Если у вас в настоящее время нет подключения к Интернету, Windows предлагает подключиться к Интернету.

Когда подключение к Интернету выполнено, VPN-сервер подсказывает вам имя пользователя и пароль. Введите имя пользователя и пароль, а затем нажмите кнопку Подключение. Сетевые ресурсы должны быть доступны вам таким же образом, как и при непосредственном подключении к сети.

Примечание

Чтобы отключиться от VPN, щелкните правой кнопкой мыши значок подключения и нажмите кнопку Отключить.

Устранение неполадок

Устранение неполадок VPN удаленного доступа

Не удалось установить VPN-подключение удаленного доступа

Причина. Имя клиентского компьютера такое же, как имя другого компьютера в сети.

Решение. Убедитесь, что имена всех компьютеров в сети и подключенных к сети компьютеров используют уникальные имена компьютеров.

Причина. Служба маршрутного и удаленного доступа не запущена на VPN-сервере.

Решение. Проверьте состояние службы маршрутиза и удаленного доступа на VPN-сервере.

Дополнительные сведения о том, как отслеживать службу маршрутного и удаленного доступа, а также как запустить и остановить службу маршрутов и удаленного доступа, см. в Windows Server 2003. Нажмите кнопку Пуск для доступа к центру Windows Server 2003.

Причина. Удаленный доступ не включен на VPN-сервере.

Решение. Включи удаленный доступ на VPN-сервере.

Дополнительные сведения о том, как включить сервер удаленного доступа, см. в Windows Server 2003. Нажмите кнопку Пуск для доступа к центру Windows Server 2003.

Причина: порты PPTP или L2TP не включены для входящие запросы на удаленный доступ.

Решение. Включаем порты PPTP или L2TP или оба для запросов на входящий удаленный доступ.

Дополнительные сведения о настройке портов для удаленного доступа см. в Windows Server 2003. Нажмите кнопку Пуск для доступа к центру Windows Server 2003.

Причина. Для удаленного доступа на VPN-сервере не включались lan-протоколы, используемые vpn-клиентами.

Решение. Включи протоколы LAN, используемые VPN-клиентами для удаленного доступа на VPN-сервере.

Дополнительные сведения о просмотре свойств сервера удаленного доступа см. в Windows Server 2003. Нажмите кнопку Пуск для доступа к центру Windows Server 2003.

Причина. Все порты PPTP или L2TP на VPN-сервере уже используются подключенными к настоящему моменту клиентами удаленного доступа или маршрутизаторами с набором требований.

Решение. Убедитесь, что все порты PPTP или L2TP на VPN-сервере уже используются. Для этого щелкните Порты в маршрутике и удаленном доступе. Если разрешенное количество разрешенных портов PPTP или L2TP недостаточно высоко, измените количество портов PPTP или L2TP, чтобы разрешить более одновременное подключение.

Дополнительные сведения о добавлении портов PPTP или L2TP см. в Windows Server 2003. Нажмите кнопку Пуск для доступа к центру Windows Server 2003.

Причина: VPN-сервер не поддерживает протокол туннеля vpn-клиента.

По умолчанию Windows Сервер 2003 для VPN-клиентов удаленного доступа используют параметр автоматического типа сервера, что означает, что они сначала пытаются установить VPN-подключение на основе IPSec на основе IPSec, а затем пытаются установить VPN-подключение на основе PPTP. Если клиенты VPN используют параметр типа протокола туннельного туннелинга point-to-Point (PPTP) или типа протокола тоннеля layer-2 (L2TP), убедитесь, что выбранный протокол туннеля поддерживается VPN-сервером.

По умолчанию компьютер с Windows Server 2003 и службой маршрутного и удаленного доступа — это сервер PPTP и L2TP с пятью портами L2TP и пятью портами PPTP. Чтобы создать сервер только для PPTP, установите количество портов L2TP до нуля. Чтобы создать сервер только для L2TP, установите количество портов PPTP до нуля.

Решение. Убедитесь, что настроено соответствующее количество портов PPTP или L2TP.

Дополнительные сведения о добавлении портов PPTP или L2TP см. в Windows Server 2003. Нажмите кнопку Пуск для доступа к центру Windows Server 2003.

Причина: VPN-клиент и VPN-сервер в сочетании с политикой удаленного доступа не настроены на использование хотя бы одного общего метода проверки подлинности.

Решение. Настройте VPN-клиент и VPN-сервер в сочетании с политикой удаленного доступа, чтобы использовать по крайней мере один распространенный метод проверки подлинности.

Дополнительные сведения о настройке проверки подлинности см. в Windows Server 2003. Нажмите кнопку Пуск для доступа к центру Windows Server 2003.

Причина: VPN-клиент и VPN-сервер в сочетании с политикой удаленного доступа не настроены на использование хотя бы одного общего метода шифрования.

Решение. Настройте VPN-клиент и VPN-сервер в сочетании с политикой удаленного доступа, чтобы использовать по крайней мере один распространенный метод шифрования.

Дополнительные сведения о настройке шифрования см. в Windows Server 2003. Нажмите кнопку Пуск для доступа к центру Windows Server 2003.

Причина. Подключение VPN не имеет соответствующих разрешений с помощью свойств учетной записи пользователя и политик удаленного доступа.

Решение. Убедитесь, что подключение VPN имеет соответствующие разрешения с помощью свойств учетной записи пользователя и политик удаленного доступа. Чтобы установить подключение, необходимо установить параметры попытки подключения:

- Соответствуют всем условиям по крайней мере одной политики удаленного доступа.

- Получить разрешение на удаленный доступ через учетную запись пользователя (установлено разрешить доступ) или через учетную запись пользователя (установлено для управления доступом с помощью политики удаленного доступа) и разрешение удаленного доступа в соответствие с политикой удаленного доступа (установлено для предоставления разрешения удаленного доступа).

- Совпадают со всеми настройками профиля.

- Совпадают со всеми настройками свойств учетной записи пользователя.

Дополнительные сведения о внедрении политик удаленного доступа и о том, как принять попытку подключения, см. в Windows Server 2003. Нажмите кнопку Пуск для доступа к центру Windows Server 2003.

Причина. Параметры профиля политики удаленного доступа находятся в конфликте со свойствами VPN-сервера.

Свойства профиля политики удаленного доступа и свойства VPN-сервера содержат параметры:

- Multilink.

- Протокол распределения пропускной способности (BAP).

- Протоколы проверки подлинности.

Если параметры профиля совпадающих политик удаленного доступа находятся в конфликте с настройками VPN-сервера, попытка подключения отклоняется. Например, если в профиле политики удаленного доступа указывается, что необходимо использовать протокол проверки подлинности extensible Authentication Protocol - Transport Level Security (EAP-TLS) и не включен EAP на VPN-сервере, попытка подключения отклоняется.

Решение. Убедитесь, что параметры профиля политики удаленного доступа не конфликтуют со свойствами VPN-сервера.

Дополнительные сведения о протоколах multilink, BAP и проверки подлинности см. в Windows Server 2003. Нажмите кнопку Пуск для доступа к центру Windows Server 2003.

Причина. Маршрутизатор ответа не может проверить учетные данные вызываемого маршрутизатора (имя пользователя, пароль и доменное имя).

Решение. Убедитесь, что учетные данные VPN-клиента (имя пользователя, пароль и доменное имя) являются правильными и могут быть проверены vpn-сервером.

Причина. В пуле статических IP-адресов недостаточно адресов.

Решение. Если VPN-сервер настроен с пулом статических IP-адресов, убедитесь, что в пуле достаточно адресов. Если все адреса в статическом пуле были выделены подключенным VPN-клиентам, VPN-сервер не может выделить IP-адрес, и попытка подключения отклоняется. Если все адреса в статическом пуле выделены, измените пул.

Дополнительные сведения о TCP/IP и удаленном доступе, а также о создании статического пула IP-адресов см. в Windows Server 2003. Нажмите кнопку Пуск для доступа к центру Windows Server 2003.

Причина. Клиент VPN настроен на запрос собственного номера узла IPX, а VPN-сервер не настроен, чтобы разрешить клиентам IPX запрашивать собственный номер узла IPX.

Решение. Настройте VPN-сервер, чтобы разрешить клиентам IPX запрашивать собственный номер узла IPX.

Дополнительные сведения о IPX и удаленном доступе см. в Windows Server 2003. Нажмите кнопку Пуск для доступа к центру Windows Server 2003.

Причина: VPN-сервер настроен с диапазоном ipX сетевых номеров, которые используются в других местах в сети IPX.

Решение. Настройте VPN-сервер с помощью диапазона ipX-номеров, уникальных для вашей IPX-сети.

Дополнительные сведения о IPX и удаленном доступе см. в Windows Server 2003. Нажмите кнопку Пуск для доступа к центру Windows Server 2003.

Причина. Поставщик проверки подлинности VPN-сервера неправильно настроен.

Решение. Проверка конфигурации поставщика проверки подлинности. Можно настроить VPN-сервер для использования Windows Server 2003 или удаленной службы пользователей с удаленной проверкой подлинности (RADIUS) для проверки подлинности учетных данных клиента VPN.

Дополнительные сведения о поставщиках проверки подлинности и учете см. в Windows Server 2003, а также о том, как использовать проверку подлинности RADIUS. Нажмите кнопку Пуск для доступа к центру Windows Server 2003.

Причина: VPN-сервер не может получить доступ к Active Directory.

Решение. Для VPN-сервера, который является сервером-участником в смешанном режиме или на родном домене Windows Server 2003, настроенном для проверки подлинности Windows Server 2003, убедитесь, что:

Существует группа безопасности RAS и IAS Servers. Если нет, создайте группу и установите тип группы в Security, а область групповой — локальному домену.

Группа безопасности RAS и IAS Servers имеет разрешение на чтение объекта Проверки доступа к RAS и IAS Servers.

Учетная запись компьютера на компьютере VPN-сервера является членом группы безопасности RAS и IAS Servers. Вы можете использовать

netsh ras show registeredserverкоманду для просмотра текущей регистрации. Вы можете использовать командуnetsh ras add registeredserverдля регистрации сервера в указанном домене.Если вы добавите (или удалите) компьютер VPN-сервера в группу безопасности RAS и IAS Servers, это изменение не вступает в силу немедленно (из-за способа, Windows Сервер 2003 кэшетов данных Active Directory). Чтобы немедленно действовать в результате этого изменения, перезапустите компьютер VPN-сервера.

VPN-сервер является членом домена.

Дополнительные сведения о добавлении группы, проверке разрешений для группы безопасности RAS и IAS, а также о командах удаленного доступа см. в центре поддержки и поддержки

netshWindows Server 2003. Нажмите кнопку Пуск для доступа к центру Windows Server 2003.Причина: Windows NT vpn-сервер на основе 4.0 не может проверить запросы на подключение.

Решение. Если vpn-клиенты набираются на VPN-сервер с Windows NT 4.0, который входит в домен смешанного режима Windows Server 2003, убедитесь, что группа Everyone добавлена в группу предварительного Windows 2000 совместимого доступа со следующей командой:

"net localgroup "Pre-Windows 2000 Compatible Access""Если нет, введите следующую команду в командной подсказке на компьютере контроллера домена, а затем перезапустите компьютер контроллера домена:

net localgroup "Pre-Windows 2000 Compatible Access" everyone /addДополнительные сведения о Windows NT сервере удаленного доступа 4.0 в домене Windows Server 2003 см. в Windows Server 2003. Нажмите кнопку Пуск для доступа к центру Windows Server 2003.

Причина: VPN-сервер не может взаимодействовать с настроенным сервером RADIUS.

Решение. Если вы можете достичь сервера RADIUS только с помощью интернет-интерфейса, сделайте одно из следующих способов:

- Добавьте фильтр ввода и фильтр вывода в интерфейс Интернета для порта UDP 1812 (на основе RFC 2138, "Служба пользователей с удаленным подключением к проверке подлинности (RADIUS)"). -или-

- Добавьте фильтр ввода и фильтр вывода в интерфейс Интернета для порта UDP 1645 (для старых серверов RADIUS), для проверки подлинности RADIUS и порта UDP 1813 (на основе RFC 2139, "RADIUS Accounting"). -или-

- -or-Add an input filter and an output filter to the Internet interface for UDP port 1646 (for older RADIUS servers) for RADIUS accounting.

Дополнительные сведения о добавлении фильтра пакетов см. в Windows Server 2003. Нажмите кнопку Пуск для доступа к центру Windows Server 2003.

Причина. Не может подключиться к VPN-серверу через Интернет с помощью Ping.exe утилиты.

Решение. Из-за фильтрации пакетов PPTP и L2TP через IPSec, настроенных на интерфейсе ИНТЕРНЕТА VPN-сервера, отфильтровываемые пакеты протокола сообщений управления Интернетом (ICMP), используемые командой тсинга. Чтобы включить VPN-сервер для ответа на пакеты ICMP (ping), добавьте фильтр ввода и фильтр вывода, разрешающий трафик для ip-протокола 1 (трафик ICMP).

Дополнительные сведения о добавлении фильтра пакетов см. в Windows Server 2003. Нажмите кнопку Пуск для доступа к центру Windows Server 2003.

Не может отправлять и получать данные

Причина. Соответствующий интерфейс набора требований не был добавлен в маршрутный протокол.

Решение. Добавьте соответствующий интерфейс набора требований в маршрутный протокол.

Дополнительные сведения о добавлении интерфейса маршрутов см. в Windows Server 2003. Нажмите кнопку Пуск для доступа к центру Windows Server 2003.

Причина. Нет маршрутов с обеих сторон VPN-подключения маршрутизатора к маршрутизатору, которые поддерживают двуна пути обмена трафиком.

Решение. В отличие от VPN-подключения удаленного доступа VPN-подключение маршрутизатора к маршрутизатору не создает автоматически маршрут по умолчанию. Создайте маршруты с обеих сторон VPN-подключения маршрутизатора к маршрутизатору, чтобы трафик можно было маршрутить с другой стороны VPN-подключения маршрутизатора к маршрутизатору и с другой стороны.

Вы можете вручную добавлять статические маршруты в таблицу маршрутов или добавлять статические маршруты через протоколы маршрутов. Для сохраняющихся VPN-подключений можно включить open Shortest Path First (OSPF) или Routing Information Protocol (RIP) через VPN-подключение. Для vpn-подключений по запросу можно автоматически обновлять маршруты с помощью автоматического обновления RIP. Дополнительные сведения о добавлении протокола маршрутиза ip, добавлении статического маршрута и выполнении автостатических обновлений см. в Windows Server 2003 online Help. Нажмите кнопку Пуск для доступа к центру Windows Server 2003.

Причина. Инициированный с двух способов маршрутизатор ответа в качестве подключения к удаленному доступу интерпретирует VPN-подключение маршрутизатора к маршрутизатору.

Решение. Если имя пользователя в учетных данных вызываемого маршрутизатора отображается в клиенты dial-in в маршрутике и удаленном доступе, маршрутизатор ответа может интерпретировать маршрутизатор вызова как клиент удаленного доступа. Убедитесь, что имя пользователя в учетных данных вызываемого маршрутизатора совпадает с именем интерфейса с запросом на маршрутизаторе ответа. Если входящий вызыватель является маршрутизатором, порт, на который был получен вызов, показывает состояние Active, а соответствующий интерфейс набора требований находится в подключении.

Дополнительные сведения о том, как проверить состояние порта в маршрутизаторе ответа и как проверить состояние интерфейса с запросом, см. в Windows Server 2003 online Help. Нажмите кнопку Пуск для доступа к центру Windows Server 2003.

Причина: Фильтры пакетов на интерфейсах вызываемого маршрутизатора и маршрутизатора ответов препятствуют потоку трафика.

Решение. Убедитесь, что в интерфейсах вызываемого маршрутизатора и маршрутизатора ответа нет фильтров пакетов, препятствующих отправке или приему трафика. Вы можете настроить каждый интерфейс набора требований с помощью фильтров ввода и вывода IPX и IPX, чтобы контролировать точный характер трафика TCP/IP и IPX, разрешенного в интерфейсе с запросом и вне него.

Дополнительные сведения об управлении фильтрами пакетов см. в Windows Server 2003 online Help. Нажмите кнопку Пуск для доступа к центру Windows Server 2003.

Причина. Фильтры пакетов в профиле политики удаленного доступа препятствуют потоку IP-трафика.

Решение. Убедитесь, что в свойствах профилей политик удаленного доступа на VPN-сервере (или сервере RADIUS, если используется служба проверки подлинности в Интернете) нет настроенных фильтров пакетов TCP/IP, которые препятствуют отправке или приему трафика TCP/IP. Политики удаленного доступа можно использовать для настройки фильтров входных данных TCP/IP и выходных пакетов, которые контролируют точный характер трафика TCP/IP, разрешенного для подключения к VPN. Убедитесь, что фильтры пакетов TCP/IP профиля не препятствуют потоку трафика.

Дополнительные сведения о настройке параметров IP см. в Windows Server 2003 online Help. Нажмите кнопку Пуск для доступа к центру Windows Server 2003.

Настройка сервера удаленного доступа для постоянно подключенного VPN-профиля

Служба RRAS разработана так же, как маршрутизатор и сервер удаленного доступа, поскольку она поддерживает широкий набор функций. Для целей этого развертывания требуется только небольшое подмножество этих функций: поддержка VPN-подключений IKEv2 и маршрутизация по локальной сети.

IKEv2 — это туннельный протокол VPN, описанный в статье запрос принудительного запроса задачи по инженерам Интернета для комментариев 7296. Основное преимущество IKEv2 заключается в том, что оно допускает прерывания в базовом сетевом подключении. Например, если подключение временно потеряно или пользователь переместит клиентский компьютер из одной сети в другую, IKEv2 автоматически восстановит VPN-подключение, когда сетевое подключение будет восстановлено — без вмешательства пользователя.

Настройте сервер RRAS для поддержки подключений IKEv2 при отключении неиспользуемых протоколов, что снижает объем безопасности сервера. Кроме того, настройте сервер для назначения адресов VPN-клиентам из статического пула адресов. Вы можете феасибли назначать адреса из пула или DHCP-сервера. Однако использование DHCP-сервера повышает сложность проектирования и предоставляет минимальные преимущества.

В этой процедуре вы устанавливаете роль удаленного доступа как VPN-сервер шлюза RAS одного клиента. Дополнительные сведения см. в разделе Удаленный доступ.

Для установки роли удаленного доступа с помощью диспетчер сервера можно использовать следующую процедуру.

Откроется диалоговое окно Мастер добавления ролей и компонентов .

В этом разделе вы можете настроить VPN удаленного доступа, разрешающее подключения по протоколу IKEv2 VPN, запретить подключения от других протокола VPN и назначить пул статических IP-адресов для выдачи IP-адресов для подключения разрешенных VPN-клиентов.

На VPN-сервере в диспетчер сервера выберите флаг уведомлений .

В меню задачи выберите команду открыть мастер начало работы .

Откроется мастер настройки удаленного доступа.

Примечание

Мастер настройки удаленного доступа может открыться позади диспетчер сервера. Если вы считаете, что мастер занимает слишком много времени, переместите или уменьшите диспетчер сервера, чтобы узнать, находится ли мастер за ним. В противном случае дождитесь инициализации мастера.

Выберите вариант развернуть только VPN.

Откроется консоль управления Microsoft (MMC) Маршрутизация и удаленный доступ.

Щелкните правой кнопкой мыши VPN-сервер, а затем выберите настроить и включить маршрутизацию и удаленный доступ.

Откроется мастер установки сервера маршрутизации и удаленного доступа.

В окне приветствия мастера установки сервера маршрутизации и удаленного доступа нажмите кнопку Далее.

В окне Конфигурациявыберите Настраиваемая конфигурация, а затем нажмите кнопку Далее.

В окне Настраиваемая конфигурациявыберите VPN-доступ, а затем нажмите кнопку Далее.

Откроется окно Завершение работы мастера установки сервера маршрутизации и удаленного доступа.

Нажмите кнопку Готово , чтобы закрыть мастер, а затем кнопку ОК , чтобы закрыть диалоговое окно Маршрутизация и удаленный доступ.

Выберите запустить службу , чтобы запустить удаленный доступ.

В консоли управления для удаленного доступа щелкните правой кнопкой мыши VPN-сервер и выберите пункт Свойства.

В окне Свойства перейдите на вкладку Безопасность и выполните следующие действия.

a. Выберите поставщик проверки подлинности и выберите Проверка подлинности RADIUS.

b. Нажмите кнопку Настроить.

Откроется диалоговое окно Проверка подлинности RADIUS.

c. Выберите Добавить.

Откроется диалоговое окно Добавление сервера RADIUS.

d. В поле имя серверавведите полное доменное имя (FQDN) сервера политики сети в вашей организации или корпоративной сети.

Например, если NetBIOS-имя сервера NPS — NPS1, а имя домена — corp.contoso.com, введите NPS1.Corp.contoso.com.

д) В окне общий секретвыберите изменить.

Откроется диалоговое окно изменение секрета.

е) В поле новый секретвведите текстовую строку.

ж. В поле Подтверждение нового секретавведите ту же текстовую строку, а затем нажмите кнопку ОК.

Важно!

Сохраните эту текстовую строку. При настройке сервера политики сети в организации или корпоративной сети этот VPN-сервер будет добавлен в качестве RADIUS-клиента. Во время этой конфигурации вы будете использовать тот же общий секрет, чтобы серверы NPS и VPN могли обмениваться данными.

В окне Добавление сервера RADIUSпроверьте параметры по умолчанию для.

При необходимости измените значения в соответствии с требованиями для вашей среды и нажмите кнопку ОК.

NAS — это устройство, предоставляющее некоторый уровень доступа к более крупной сети. NAS, использующий инфраструктуру RADIUS, также является клиентом RADIUS, который отправляет запросы на подключение и сообщения учета на сервер RADIUS для проверки подлинности, авторизации и учета.

Проверьте настройку регистратора.

| Если требуется... | Этого… |

|---|---|

| Действие удаленного доступа, зарегистрированное на сервере удаленного доступа | убедитесь, что выбрана учет Windows . |

| Сервер политики сети для выполнения служб учета VPN | Измените поставщик учетной отчетности на RADIUS-учет , а затем настройте NPS в качестве поставщика учетных данных. |

Перейдите на вкладку IPv4 и выполните следующие действия.

a. Выберите статический пул адресов.

b. Выберите Добавить , чтобы настроить пул IP-адресов.

Пул статических адресов должен содержать адреса из внутренней сети периметра. Эти адреса находятся на внутреннем сетевом подключении на VPN-сервере, а не в корпоративной сети.

c. В поле начальный IP-адресвведите начальный IP-адрес в диапазоне, который вы хотите назначить VPN-клиентам.

d. В поле конечный IP-адресвведите конечный IP-адрес в диапазоне, который вы хотите назначить VPN-клиентам или в поле число адресоввведите номер адреса, который необходимо сделать доступным. Если вы используете DHCP для этой подсети, убедитесь, что на DHCP-серверах настроено соответствующее исключение адресов.

Примечание

Для оптимальной производительности сети сам VPN-сервер не должен иметь сетевой интерфейс в той же подсети IPv4, которая назначает клиентам IPv4-адреса. Если VPN-сервер имеет сетевой интерфейс в этой подсети, то широковещательная или многоадресная рассылка, отправленная в эту подсеть, может привести к резкому увеличению задержки.

д) Используемых Если вы используете DHCP, выберите адаптери в списке результатов выберите адаптер Ethernet, подключенный к внутренней сети периметра.

Используемых При настройке условного доступа для VPN-подключенияиз раскрывающегося списка Сертификат в разделе привязка SSL-сертификатавыберите аутентификацию сервера VPN.

Используемых При настройке условного доступа для VPN-подключенияв консоли управления NPS разверните узел политики полиЦиес\нетворк и выполните следующие действия.

a. Правой кнопкой мыши щелкните подключения к сетевой политике сервера маршрутизации и удаленного доступа Майкрософт и выберите свойства.

b. Выберите доступ с предоставлением доступа. Предоставить доступ, если запрос на подключение соответствует этому параметру политики.

c. В разделе Тип сервера сетевого доступа выберите сервер удаленного доступа (VPN-подключение) в раскрывающемся списке.

В консоли MMC «Маршрутизация и удаленный доступ» щелкните правой кнопкой мыши элемент порты и выберите пункт свойства.

Откроется диалоговое окно Свойства портов.

Выберите Минипорт WAN (SSTP) и щелкните Configure (настроить). Откроется диалоговое окно Настройка мини-порта устройства WAN (SSTP).

a. Снимите флажки подключения удаленного доступа (только входящие) и подключения с маршрутизацией вызовов по требованию (входящие и исходящие) .

b. Щелкните ОК.

Выберите Минипорт WAN (L2TP) и щелкните Configure (настроить). Откроется диалоговое окно Настройка мини-порта устройства WAN (L2TP).

a. В поле Максимальное число портоввведите количество портов в соответствии с максимальным количеством одновременных VPN-подключений, которые требуется поддерживать.

b. Щелкните ОК.

Выберите Минипорт WAN (PPTP) и щелкните Configure (настроить). Откроется диалоговое окно Настройка мини-порта устройства WAN (PPTP).

a. В поле Максимальное число портоввведите количество портов в соответствии с максимальным количеством одновременных VPN-подключений, которые требуется поддерживать.

b. Щелкните ОК.

Выберите Минипорт WAN (IKEv2) и щелкните Configure (настроить). Откроется диалоговое окно Настройка мини-порта устройства WAN (IKEv2).

a. В поле Максимальное число портоввведите количество портов в соответствии с максимальным количеством одновременных VPN-подключений, которые требуется поддерживать.

b. Щелкните ОК.

При появлении запроса выберите Да , чтобы подтвердить перезапуск сервера, и нажмите кнопку Закрыть , чтобы перезапустить сервер.

Настройка OpenVPN-сервера на Windows 2008/2012

OpenVPN — открытая реализация технологии VPN (Virtual Private Network), которая предназначена для создания виртуальных частных сетей между группой территориально удаленных узлов поверх открытого канала передачи данных (интернет). OpenVPN подходит для таких задач, как безопасное удаленное сетевое подключение к серверу без открытия интернет-доступа к нему, как будто вы подключаетесь к хосту в своей локальной сети. Безопасность соединения достигается шифрованием OpenSSL.

В статье мы расскажем:

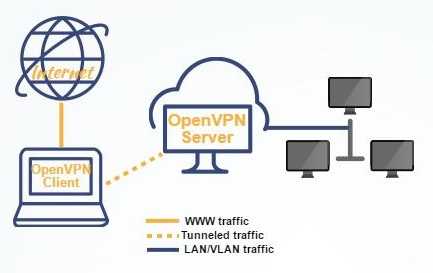

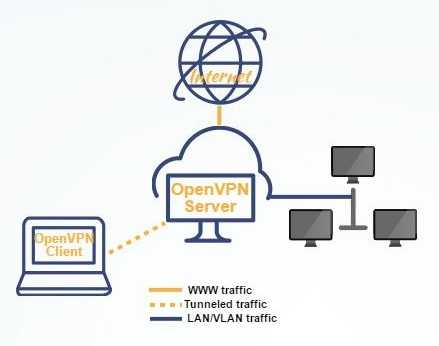

Как работает OpenVPN?

По окончанию настройки OpenVPN сервер сможет принимать внешние защищенные SSL сетевые подключения к созданному при запуске VPN-сервиса виртуальному сетевому адаптеру (tun/tap), не затрагивая правила обработки трафика других интерфейсов (внешний интернет-адаптер и др.) Имеется возможность настроить общий доступ клиентов OpenVPN к конкретному сетевому адаптеру из присутствующих на сервере. Во второй части инструкции рассмотрено такое туннелирование интернет-трафика пользователей. При этом способе переадресации обрабатывающий VPN-подключения хост будет выполнять и функцию прокси-сервера (Proxy) - унифицировать правила сетевой активности пользователей и осуществлять маршрутизацию клиентского интернет-трафика от своего имени.

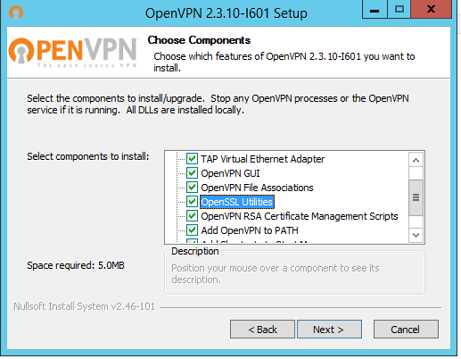

Установка OpenVPN на сервер

Скачайте и установите актуальную версию OpenVPN, соответствующую вашей операционной системе. Запустите установщик, убедитесь что на третьем шаге мастера установки выбраны все компоненты для установки.

Обратите внимание, что в этой инструкции дальнейшие команды приведены из расчета, что OpenVPN установлен в директорию по-умолчанию "C:\Program Files\OpenVPN".

Разрешаем добавление виртуального сетевого адаптера TAP в ответ на соответствующий запрос и дожидаемся завершения установки (может занять несколько минут).

Генерация ключей (PKI) центра сертификации, сервера, клиента; алгоритм Диффи-Хеллмана

Для управления парами "ключ/сертификат" всех узлов создаваемой частной сети используется утилита easy-rsa, работающая через командную строку по аналогии с консолью Linux. Для работы с ней откройте запустите командую строку (Сочетание клавиш Win+R, затем наберите cmd и нажмите Enter)

Файлы конфигурации

Скачайте наши файлы конфигурации и скрипты и замените их в каталоге C:\Program Files\OpenVPN\easy-rsa.

Если пути по умолчанию не совпадают, откорректируйте их во всех файлах.

В файле конфигурации openssl-1.0.0.conf обязательно задайте значения переменным, соответствующие вашим данным: countryName_default

stateOrProvinceName_default

localityName_default

0.organizationName_default

emailAddress_default

Примечание: если значение переменной содержит пробел, то заключите ее в кавычки.

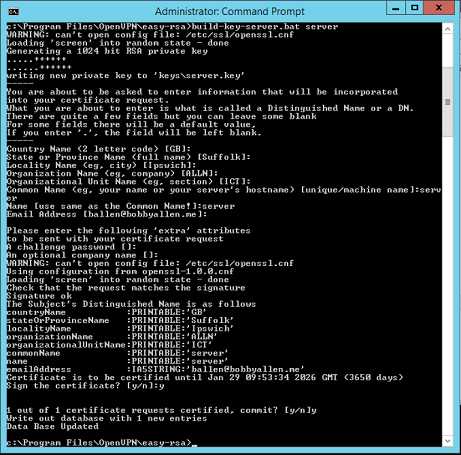

Генерация ключей Центра Сертификации и Сервера

- Переименуйте файл index.txt.start в index.txt, serial.start в serial с помощью следующих команд:

cd \

cd "C:\Program Files\OpenVPN\easy-rsa"

ren index.txt.start index.txt

ren serial.start serialПерейдем к созданию ключа/сертификата центра сертификации. Запустите скрипт:

.\build-ca.batВ ответ на появляющиеся запросы вы можете просто нажимать Enter. Единственное исключение - поле KEY_CN (Common Name) - обязательно укажите уникальное имя и такое же имя вставьте в поле name.

- Аналогичным образом генерируем сертификат сервера. Здесь значение полей Common Name и Name - SERVER:

.\build-key-server.bat serverПримечание: аргумент server - имя будущего файла.

Для всех генерируемых ключей теперь будет задаваться вопрос о том, подписать ли создаваемый сертификат (Sign the certificate) от имени центра сертификации. Отвечаем y (yes).

Генерация клиентских ключей и сертификатов

Для каждого клиента VPN необходимо сгенерировать отдельный SSL-сертификат.

В конфигурации OpenVPN присутствует опция, включив которую вы можете использовать один сертификат для нескольких клиентов (см. файл server.ovpn -> опция "dublicate-cn"), но это не рекомендуется с точки зрения безопасности. Сертификаты можно генерировать и в дальнейшем, по мере подключения новых клиентов. Поэтому сейчас создадим только один для клиента client1:

Выполните следующие команды для генерации клиентских ключей: cd \

cd "C:\Program Files\OpenVPN\easy-rsa"

.\build-key.bat client1

Примечание: аргумент client1 - имя будущего файла.

В поле Common Name указываем имя клиента (в нашем случае client1).

Параметры Diffie Hellman

Для завершения настройки шифрования, необходимо запустить скрипт генерации параметров Диффи-Хеллмана: .\build-dh.bat

Отображение информации о создании параметров выглядит так:

Перенос созданных ключей/сертификатов

Сгенерированные сертификаты находятся в директории C:\Program Files\OpenVPN\easy-rsa\keys. Скопируйте перечисленные ниже файлы в каталог C:\Program Files\OpenVPN\config:

- ca.crt

- dh3048.pem/dh2048.pem

- server.crt

- server.key

Конфигурация сервера OpenVPN

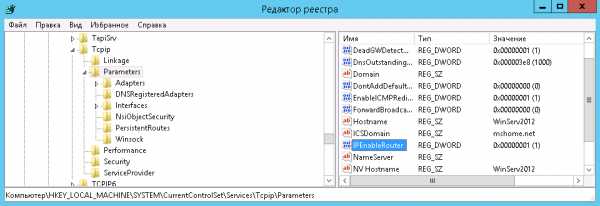

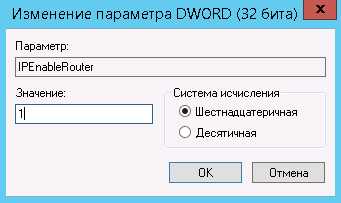

В дереве найдите каталог HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters. В правой части окна найдите переменную IPEnableRouter, двойным щелчком мыши перейдите в окно редактирования значения и измените его на 1, тем самым разрешив адресацию на VPS.

- Перейдем к настройке непосредственно VPN-сервера, используйте наш файл конфигурации с именем server.ovpn и поместите его в директорию C:\Program Files\OpenVPN\config.

Откройте файл, находим пути до ключей (см. ниже). Проверяем в нем пути до скопированных ранее сертификатов ca.crt, dh2024.pem/dh3048.pem, server.key, server.crt и при необходимости меняем:

port 1194

proto udp

dev tun

server 10.8.0.0 255.255.255.0

ca "C:\\Program Files\\OpenVPN\\config\\ca.crt"

cert "C:\\Program Files\\OpenVPN\\config\\server.crt"

key "C:\\Program Files\\OpenVPN\\config\\server.key"

dh "C:\\Program Files\\OpenVPN\\config\\dh3048.pem"

push "redirect-gateway def1"

push "dhcp-option DNS 8.8.8.8"

keepalive 10 120

comp-lzo

persist-key

persist-tun

verb 3Сохраняем файл.

-

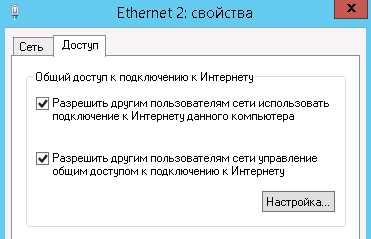

Теперь необходимо разрешить пересылку трафика между адаптерами. Выполните следующие шаги: Панель управления -> Сеть и интернет -> Центр управления сетями и общим доступом -> Изменение параметров адаптера. Выберете адаптер который смотрит во внешнюю сеть Интернет (TAP-адаптер отвечает за VPN соединение). В нашем примере это Ethernet 2.

С помощью двойного щелчка мыши откройте Свойства адаптера и перейдите во вкладку Доступ, отметьте галочкой все пункты. Сохраните изменения.

- Далее нужно включить IP-адресацию.

С помощью поиска Windows найдите приложение REGEDIT.exe.

Автозапуск OpenVPN

Сразу настроим службу OpenVPN на автозапуск при старте системы. Открываем "Службы"(Services) Windows. Находим в списке OpenVPN -> ПКМ -> Свойства (Properties) -> Запуск: Автоматически

На этом базовая настройка сервера виртуальной частной сети завершена. Найдите файл C:\Program Files\OpenVPN\config\server.ovpn -> кликните правой кнопкой мыши -> "Start OpenVPN on this config" для запуска сервера виртуальной частной сети и подготовленного нами файла настроек.

Конфигурация клиента OpenVPN

Клиентские приложения OpenVPN доступны для всех популярных ОС: Windows / Linux / iOS / Android. Для MacOS используется клиент Tunnelblick. Все эти приложения работают с одними и теми же файлами конфигурации. Возможны лишь некоторые различия нескольких опций. Узнать о них вы можете, изучив документацию к своему клиенту OpenVPN. В этом руководстве мы рассмотрим подключение Windows-клиента с использованием того же дистрибутива программы, который мы устанавливали на сервер. При использовании приложений для других операционных систем логика настройки аналогична.

- Устанавливаем актуальную версию OpenVPN на клиентский компьютер.

- Копируем в директорию C:\Program Files\OpenVPN\config созданные ранее на сервере файлы клиентских сертификатов (2 сертификата с расширением .crt и ключ с расширением .key) и используем наш файл конфигурации клиента client.ovpn. Последний файл после копирования на устройство пользователя удаляем с сервера или переносим из папки config во избежание путаницы в будущем.

- Откройте файл client.ovpn. Найдите строку remote my-server-1 1194 и укажите в ней ip-адрес или доменное имя vpn-сервера:

remote <ip-address> 1194</ip-address>Например:

remote 111.222.88.99 1194 - Находим пути до сертификатов. Указываем в нем пути до скопированных ранее сертификатов ca.crt, client1.key, client1.crt как в примере ниже:

# See the server config file for more

# description. It's best to use

# a separate .crt/.key file pair

# for each client. A single ca

# file can be used for all clients.

ca "C:\\Program Files\\OpenVPN\\config\\ca.crt"

cert "C:\\Program Files\\OpenVPN\\config\\client1.crt"

key "C:\\Program Files\\OpenVPN\\config\\client1.key"

# This file should be kept secret - Сохраните файл. Настройка клиентской части завершена.

Проверка правил Брандмауэра Windows

Внимание! Для корректной работы сервиса OpenVPN требуется, чтобы на севере были открыты соответствующие порты (по-умолчанию UDP 1194). Проверьте соответствующее правило в вашем Firewall'е: Брандмауэре Windows или стороннем антивирусном ПО.

Проверка OpenVPN-соединения

Запустите OpenVPN сервер, для этого перейдите в директорию C:\Program Files\OpenVPN\config и выберите файл конфигурации сервера (у нас server.ovpn -> ПКМ -> "Start OpenVPN on this config file").

Запустите клиент, для этого перейдите в директорию C:\Program Files\OpenVPN\config и выберите файл конфигурации клиента (у нас client.ovpn -> ПКМ -> "Start OpenVPN on this config file").

На экране отобразится окно статуса подключения. Через несколько секунд оно будет свернуто в трей. Зеленый индикатор ярлыка OpenVPN в области уведомлений говорит об успешном подключении.

Проверим доступность с клиентского устройства сервера OpenVPN по его внутреннему адресу частной сети:

- Нажимаем клавиши Win+R и появившемся окне вводим cmd для открытия командной строки.

- Выполняем команду ping до адреса нашего сервера в виртуальной частной сети (10.8.0.1):

ping 10.8.0.1 - В случае корректной настройки VPN начнется обмен пакетами с сервером

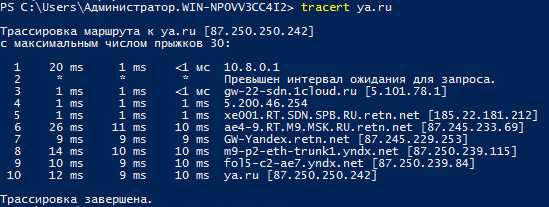

- С помощью утилиты tracert проверим по какому маршруту идут пакеты от клиента. В консоли введите следующую команду:

tracert ya.ru

Из результата работы утилиты мы видим, что сначала пакеты отправляются на сервер VPN, а уже потом во внешнюю сеть.

Теперь вы имеете готовую к работе виртуальную частную сеть, позволяющую осуществлять безопасные сетевые подключения между ее клиентами и сервером, используя открытые и территориально удаленные точки подключения к сети интернет.

P. S. Другие инструкции:

Ознакомиться с другими инструкциями вы можете на нашем сайте. А чтобы попробовать услугу — кликните на кнопку ниже.

Спасибо за Вашу оценку! К сожалению, проголосовать не получилось. Попробуйте позже

Настройка VPN-сервера на базе Windows Server 2008

Настройка VPN-сервера в Windows Server 2008 и Windows Server 2008 R2 обычно состоит из 4 шагов:- Установка ролей и служб.

- Настройка VPN-сервера.

- Настройка пограничного маршрутизатора.

- Настройка пользователей для удалённого доступа.

Шаг 1. Установка ролей и служб

Для работы VPN-сервера требуется только одна роль: "Службы политики сети и доступа".Установить её можно, например, из диспетчера сервера, где нажимаем на ссылку "Добавить роль". Далее выбираем роль "Службы политики сети и доступа", нажимаем кнопку "Далее":

А в службе ролей выбираем "Служба удалённого доступа" и также "Далее":

а затем "Закрыть":

роли "Службы политики сети и доступа". Обычно после нажатия запускается мастер, который позволяет настроить VPN-сервер. Но это рассматривается на следующем шаге.

Шаг 2. Настройка VPN-сервера

Для настройки VPN-сервера необходимо запустить соответствующую оснастку консоли MMC (%windir%\system32\rrasmgmt.msc) или используя меню "Администрирование" > "Маршрутизация и удалённый доступ":Для сервера в контекстном меню выбрать "Настроить и включить маршрутизацию и удалённый доступ". В случае неправильной настройки (что может произойти с каждым), необходимо отключить маршрутизацию и удалённый доступ, а затем снова начать с этого шага (см. далее).

Настройка маршрутизации и удалённого доступа производится в двух режимах:

- когда используется только одна служба, например, VPN-сервер;

- когда используется несколько служб, в т.ч. VPN-сервер.

Рассмотрим первый вариант, поскольку в большинстве конфигураций этого будет достаточно. Выбираем вариант "Особая конфигурация". Если на сервере одна сетевая карта (в моём случае данный сервер является контроллером домена и имеет одну сетевую карту; маршрутизация осуществляется на другом сервере) и выбран вариант "Удалённый доступ (VPN или модем)", то возникнет следующая ошибка:

На данном компьютере обнаружено менее двух интерфейсов сети. Для стандартной настройки виртуальной частной сети (VPN) требуется наличие не менее двух интерфейсов сети. Используйте путь к особой настройке.

Поэтому процесс настройки придётся начать сначала, а при выборе конфигурации указать "Особая конфигурация":

Затем выбираем "Доступ к виртуальной частной сети (VPN)":

Установка роли завершена:

После нажатия на кнопку "Готово", будет предложено запустить службу. Внимательно читаем ниже.

Внимание! Если у Вас не поддерживается протокол IPv6, то при запуске службы возникнет ошибка:

Имя журнала: System Источник: RemoteAccess Дата: 12.09.2012 16:29:53 Код события: 20103 Категория задачи:Отсутствует Уровень: Ошибка Ключевые слова:Классический Пользователь: Н/Д Компьютер: DCBM.k43.guap.ru Описание: Не удается загрузить C:\Windows\System32\iprtrmgr.dll. Xml события: <Event xmlns="http://schemas.microsoft.com/win/2004/08/events/event"> <System> <Provider Name="RemoteAccess" /> <EventID Qualifiers="0">20103</EventID> <Level>2</Level> <Task>0</Task> <Keywords>0x80000000000000</Keywords> <TimeCreated SystemTime="2012-09-12T12:29:53.000000000Z" /> <EventRecordID>10950</EventRecordID> <Channel>System</Channel> <Computer>DCBM.k43.guap.ru</Computer> <Security /> </System> <EventData> <Data>C:\Windows\System32\iprtrmgr.dll</Data> <Binary>1F000000</Binary> </EventData> </Event>

Следует убрать поддержку протокола IPv6 из маршрутизации и удалённого доступа. См. "Не удается загрузить C:\Windows\System32\iprtrmgr.dll". Для этого выполним следующие команду.

reg delete "HKLM\SYSTEM\CurrentControlSet\Services\RemoteAccess\RouterManagers\Ipv6" /f net stop RemoteAccess net start RemoteAccess

Внимание! В случае возникновения ошибки или если где-то накосячили, то всегда можно вернуться к начальному этапу настройки служб маршрутизации и удалённого доступа.

Для этого для сервера в контекстном меню выбираем "Отключить маршрутизацию и удалённый доступ".

И подтверждаем выбранное намерение.

После успешного запуска службы, должны быть открыты порты 500, 1701, 1723:

C:\Users\Администратор>netstat -an | find ":500 " UDP 0.0.0.0:500 *:* UDP [::]:500 *:* C:\Users\Администратор>netstat -an | find ":1701 " UDP 0.0.0.0:1701 *:* UDP [::]:1701 *:* C:\Users\Администратор>netstat -an | find ":1723 " TCP 0.0.0.0:1723 0.0.0.0:0 LISTENING

Возможно потребуется изменить механизм раздачи адресу подключаемым пользователям. Они могут использовать службу DHCP, если она настроена на сервере, или можно выделить пул адресов. Эти параметры задаются в свойствах сервера, вкладка "IPv4":

Шаг 3. Настройка пограничного маршрутизатора

Описание протоколов, портов и как настроить IPTables показано тут: http://kaktusenok.blogspot.com/2011/09/vpn-windows-linux-windows.htmlДля данного VPN-сервера требуется разрешить передачу данных по TCP 1723, UDP 500, UDP 1701.

Шаг 4. Настройка пользователей для удалённого доступа

Следующим шагом будет настройка разрешений для пользователя. Открываем в "Администрирование" > "Active Directory - пользователи и компьютеры" (%SystemRoot%\system32\dsa.msc). Выбираем нужного нам пользователя и заходим в его свойства:

Во вкладке "Входящие звонки" в группе "Права доступа к сети" выбираем "Разрешить доступ". Теперь этот пользователь может подключаться по VPN к локальной сети предприятия. Как это сделать см. "Подключение Windows 7 к VPN-серверу".

Настройка VPN и RADIUS сервера на Windows Server 2008 | Info-Comp.ru

Сегодня речь пойдет об установке и настройке VPN сервера на Windows Server 2008 в связке с Network Policy Server (NPS), который будет выполнять роль RADIUS сервера, а также будет защищать нашу сеть с помощью сетевых политик.

Для начала определимся для чего нам нужно устанавливать и настраивать VPN? Чаще всего VPN используется для предоставления доступа в свою сеть из вне, по защищенному каналу. Но тут нужно подумать, является это для Вас лучшим решением или можно обойтись и без VPN (например «Удаленный рабочий стол»). Но если у Вас нет другого выхода, кроме как настраивать VPN, то давайте приступим.

Для начала расскажу, в каких условиях мы будем все это дело настраивать.

- Во-первых, на базе службы каталогов Active Directory Windows Server 2008;

- Во-вторых, обычно второй сетевой интерфейс, который слушает входящие звонки, имеет внешний IP адрес, я для тестов буду использовать просто другую локальную сеть. Предполагается, что у нас на сервере имеется два сетевых интерфейса:

Первый (локальный)

10.10.10.3

255.255.255.0

Второй (как бы выход в инет, т.е. этот интерфейс будет принимать входящие подключения)

192.168.1.1

255.255.255.0

Задача. Настроить VPN сервер и NPS сервер. При этом клиенты VPN сервера должны подключаться только в определенное время (с 20:00 до 21:00) в другое время им запрещено входить в сеть.

Для начала создайте группу безопасности в оснастке Active Directory «Пользователи и компьютеры». Для того чтобы в нее помещать пользователей, которые будут иметь возможность подключаться к сети по VPN.

Установка ролей сервера для VPN и NPS

Далее можно переходить к установке необходимых ролей сервера. В качестве VPN сервера у нас будет выступать «Служба маршрутизации и удаленного доступа», а в качестве RADIUS сервера будет выступать «Сервер политики сети». Для установки как обычно зайдите в «Диспетчер сервера» и добавьте роль «Служба политики сети и доступа». На вкладке «Службы ролей» поставьте необходимые галочки (как на картинке).

Настройка службы маршрутизации и удаленного доступа для VPN

После того как все установилось можно переходить к настройке «Службы маршрутизации и удаленного доступа». Для этого запустите соответствующую оснастку в администрирование. Запускайте мастер настройка сервера (правой кнопкой «Настроить и включить маршрутизацию и удаленный доступ»).

Выбирайте «Удаленный доступ (VPN или модем)» как на картинке (мы сейчас будем настраивать только удаленный доступ, NAT настраивать не будем, у нас нет такой задачи, поэтому выбираем самый первый пункт).

Далее выбираем «Доступ к виртуальной частной сети (VPN)».

На следующем этапе выбирайте интерфейс, который будет слушать входящие звонки, т.е. именно по этому адресу клиенты будут к нам подключаться (в настоящих условиях это интерфейс который смотрит в Интернет).

Далее выберете способ раздачи IP адресов клиентам, которые будут подключаться, другими словами, для того чтобы пользователь находился в одной сети, ему необходимо присвоить соответствующий IP адрес. Существует два способа это сделать:

- Раздать через DHCP;

- Задать вручную диапазон.

Первый вариант можно использовать тогда, когда у Вас настроен DHCP сервер в Вашей сети. Весь процесс выглядит так – если Вы выбрали этот вариант «Служба маршрутизации и удаленно доступа» сразу займет на DHCP сервере 10 IP адресов, поэтому не удивляйтесь, почему у Вас на DHCP сервере появились занятые ip-ки с уникальном кодом RAS. Кстати если одновременных подключений будет больше 10, то RAS займет еще 10 и так далее, т.е. занимает сразу по десять штук.

Если Вы не хотите использовать DHCP, то просто на всего выберете соответствующий пункт и задайте диапазон IP адресов.

Примечание! Если Вы решили задать вручную и при этом у Вас работает DHCP сервер, то задавайте тот диапазон, который не будет пересекаться с выдачей DHCP, или просто на DHCP сервере задайте диапазон исключений, IP адреса которого не будут выдаваться, а здесь Вы его укажите для выдачи.

На следующем этапе Вам предложат выбрать способ проверки подлинности запросов на подключение. Здесь у Вас снова два варианта: первый, сама служба будет это делать, а второй RADIUS сервер, как раз второй вариант мы сегодня и рассматриваем.

Далее предстоит выбрать адрес основного RADIUS сервера, так как основным сервером являемся мы сами, то и пишем наш IP адрес: 10.10.10.3

Все жмите готово, у Вас при этом настроится DHCP сервер для совместной работы с данной службой.

Настройка Network Policy Server (NPS)

Теперь переходим к настройке Network Policy Server (NPS) для этого запускайте оснастку «Сервер политики сети». Для начала зарегистрируйте этот сервер в AD, правой кнопкой «Зарегистрировать сервер в AD». Потом можно выключить политики, которые создались по умолчанию (также легко, правой кнопкой выключить). Затем можете запускать мастер настройки сервера.

Сначала выбираете тип подключения и можете задать имя Ваших политик, я например не изменял, а оставил все по умолчанию.

Затем можно указать клиентов RADIUS сервера. Под этим понимается сервера, которым нужны услуги RADIUS сервера, например наш VPN сервер, но так как он находится на нашем локальном компьютере, то здесь можно ничего не заполнять.

На следующем этапе у Вас спросят, какой метод проверки подлинности Вы хотите использовать, выберите вариант MS-CHAPv2.

Далее добавьте группу пользователей, которые имеют право на подключения к VPN серверу. Свою группу я назвал VPN.

Потом Вас попросят настроить ip-фильтры, но мы этого делать не будем, жмем далее и попадаем на этап настройки шифрования, здесь опять ничего не меняем (по умолчанию все галочки включены). Переходим к следующему этапу, где необходимо указать «Имя сферы» мы это тоже пропускаем и жмем далее, где нам уже скажут, что настройка прошла успешно. Жмем «Готово».

Теперь можете раскрыть политики, выберете «Политики запросов на подключение» нажмите правой кнопку на созданную Вами политику и нажмите свойства, перейдите на вкладку условия и нажмите добавить. Найдите там раздел «Ограничение по дням недели и времени суток» и жмите еще раз добавить. Настройте время так, как Вам нужно, для нашей с Вами тестовой задачи это с 20:00 по 21:00.

Теперь можно переходить к тестированию, в настройках подключения клиента указываем адрес 192.168.1.1 (в реальность внешний IP адрес или DNS имя).

Все, на этом наша с Вами тестовая задача выполнена. Но сразу могу сказать, что возможностей у NPS сервера очень много и Вы можете задавать свои сетевые политики для своей локальной сети, при выполнении некоторых условий. Например, компьютеры должны быть в домене и у них должен быть включен NAP агент. Но об этом и многом другом будем разговаривать в следующих статьях.

Нравится1Не нравитсяНастройка VPN-сервера на базе Windows Server 2012 R2 (Windows Server 2012 R2)

В этой статье мы покажем вам, как установить и настроить простейший VPN-сервер на базе Windows Server 2012 R2, который можно эксплуатировать в небольшой организации или при использовании отдельного сервера (так называемые размещенные скрипты).

Примечание . Данное руководство не рекомендуется в качестве справочника по организации VPN-сервера в крупной корпоративной сети.В качестве корпоративного решения лучше реализовать прямой доступ и использовать его для удаленного доступа (который, кстати, настроить сейчас гораздо проще, чем в Windows 2008 R2).Прежде всего, роль " Удаленный доступ " Вы можете сделать это через консоль диспетчера серверов или PowerShell (ниже молча).

В роли удаленного доступа нас интересует служба " DirectAccess and VPN (RAS)" . Установить (установка сервиса тривиальна, в следующих шагах можно оставить все настройки по умолчанию.Будет установлен веб-сервер IIS (внутренние компоненты базы данных Windows — WID).

После завершения работы мастера нажмите « Открыть мастер первых шагов ». В результате запустится мастер установки RAS-сервера.

Вы можете установить RAS с помощью Powershell с помощью команды:

Install-WindowsFeatures RemoteAccess -IncludeManagementTools

Поскольку нам не нужно внедрять DirectAccess, мы указываем, что нам нужно только установить VPN-сервер (пункт « Развернуть только VPN ").

Откроется знакомая консоль MMC Routing and Remote Access. В консоли щелкните правой кнопкой мыши имя сервера и выберите « Настройка и включение маршрутизации и удаленного доступа ».

Запустится мастер настройки сервера RAS. В окне мастера выберите « Пользовательская конфигурация ». Затем установите флажок «Доступ к VPN».

После завершения работы мастера система предложит запустить службу маршрутизации и удаленного доступа.Сделай это.

Для межсетевого экрана между VPN-сервером и внешней сетью, к которой подключаются клиенты (обычно это Интернет), откройте следующие порты и перенаправьте трафик на эти порты на VPN-сервер на базе Windows Server 2012 R2:

- Для PPTP: TCP - 1723 и протокол 47 GRE (также называемый PPTP Pass-through)

- Для SSTP: TCP 443

- Для L2TP через IPSEC: TCP 1701 и UDP 500

После установки сервера необходимо разрешить доступ к VPN у пользователя характеристики.Если сервер находится в домене Active Directory, нужно это сделать в свойствах пользователя в ADUC, а если сервер локальный, то в свойствах пользователя в консоли управления компьютером (Network Access Allow - Разрешить доступ).

Если вы не используете внешний DHCP-сервер, раздающий IP-адреса VPN-клиентам, необходимо включить «Статический пул адресов» в свойствах VPN-сервера на вкладке IPv4 и указать диапазон адресов для раздачи.

Примечание .Для правильной маршрутизации IP-адреса, раздаваемые сервером, не должны пересекаться с IP-адресацией на стороне VPN-клиента.

Осталось настроить VPN-клиент и протестировать (как настроить VPN-клиент в Windows 8).

Примечание . Сервер VPN также может быть организован на основе операционной системы клиента. Об этом подробно написано в статьях:- VPN-сервер Windows 7

- Встроенные VPN-серверы Widows 8

Сайт, посвященный внедрению и управлению продуктами Microsoft.

Развертывание сервера удаленного доступа на основе частных виртуальных сетей (VPN) позволяет пользователям безопасно подключаться через общедоступный Интернет к частным удаленным сетям. Настройка удаленного доступа VPN в Windows Server предполагается, что один пользователь подключается через Интернет к серверу, на котором запущена служба маршрутизации и удаленного доступа.

Как правило, эта услуга представляет собой программный многопротокольный маршрутизатор, который можно настроить для выполнения маршрутизации в IP-сетях, между локальными и глобальными сетями (LAN-LAN и LAN-WAN) и частными сетями. виртуальных сетей (VPN) и для преобразования адресов NAT.

Частные виртуальные сети (VPN) — это логические сети, которые физически распространяются через Интернет. В VPN частные пакеты сначала шифруются, а затем инкапсулируются в адресуемые общедоступные пакеты. на удаленный сервер удаленного доступа.Эта информация о маршрутизации позволяет транспортировать зашифрованные частные данные «через туннель» в общедоступной сети к конечному пункту назначения. После получения информации через VPN-туннель, который были инкапсулированы, сервер VPN удаляет общедоступные заголовки и расшифровывает частные данные.

Важной особенностью VPN является то, что общедоступные физические сети, через которые передаются данные, становятся невидимыми для обеих конечных точек связи. Два компьютера, Компьютер1 и Компьютер2, они физически связаны только через интернет.Несмотря на то, что два компьютера разделены несколькими маршрутизаторами, VPN-подключение представляется как один переход.

Рисунок 1. Схема VPN-соединения, реализуемого сервером удаленного доступа (VPN-сервером) со службой маршрутизации и удаленного доступа (RRAS).

Windows Server поддерживает четыре типа VPN: IKEv2, SSTP, PPTP и L2TP/IPSec.

Туннели PPTP проще в установке. Безопасность передаваемых данных пропорциональна надежности пароля пользователя.Использование длинных и сложных паролей обеспечивает защиту на уровне туннеля L2TP/IPSec на основе сертификатов. Итак, давайте заставим учетные записи пользователей в домене AD использовать надежные пароли. Это можно сделать, настроив GPO Default Domain Policy . Хотя соединения PPTP VPN конфиденциальность данных (перехваченные пакеты не могут быть расшифрованы без ключа), но они не обеспечивают целостность данных (проверка того, что данные не были изменены во время передачи) или аутентификацию источника данных (проверьте, что они были отправлены авторизованным пользователем).

Для PPTP-соединений шифрование выполняется по методу MPPE, который не требует настройки инфраструктуры открытого ключа (PKI) или назначение сертификатов пользователям или компьютерам на каждом конце частного виртуального соединения. Однако PPTP можно использовать вместе с инфраструктурой сертификатов, если он используется в качестве протокола аутентификации. EAP-TLS будет выбран. Канал между двумя концами соединения VPN рассматривается как соединение PPP, зашифрованное с использованием MPPE.Затем фрейм PPP оборачивается заголовком GRE. (Общая инкапсуляция маршрутизации) и IP-заголовок.

При соединениях L2TP/IPSec или IKEv2 (на основе IPSec) VPN-клиент и VPN-сервер используют L2TP или IKE для обмена компьютерными сертификатами или ключами. предварительный кондиционер для установления ассоциации безопасности интернет-протокола (IPSec). В обоих случаях клиент и сервер VPN аутентифицируют друг друга на уровне компьютера. Аутентификация с компьютерными сертификатами является гораздо более надежным методом аутентификации и поэтому настоятельно рекомендуется.Аутентификация на уровне компьютера используется протоколом туннелирования второго уровня (L2TP)/соединениями IPsec или IKE версии 2. если данные, отправляемые через VPN-соединение, поступают с другого конца соединения и не изменялись при передаче, данные содержат криптографическую контрольную сумму, основанную на ключе шифрования, известном только отправителю и получателю. Аутентификация источника данных и целостность данных доступны для соединений L2TP/IPsec и IKE версии 2, использование второго протокола более безопасно и дает лучшие параметры соединения.

Для подключений L2TP/IPSec протокол L2TP обеспечивает туннелирование VPN, а функция Encapsulation Security Payload (EPS), являющаяся функцией IPSec, обеспечивает шифрование данных. В отличие от PPTP, Соединения L2TP/IPSec требуют аутентификации компьютера в дополнение к аутентификации пользователя. В первую очередь выполняется компьютерная аутентификация. Этот процесс происходит каждый раз, когда вы пытаетесь установить соединение между клиентами и серверами удаленного доступа по протоколам L2TP/IPSec.После аутентификации туннеля и установления безопасного канала между клиентом и сервером выполняется аутентификация пользователя. Аутентификация пользователя через VPN-соединение по протоколу L2TP/IPSec основана на том же наборе протоколов аутентификации, что и для PPTP- и коммутируемого соединений. После завершения аутентификации пользователя пользователь авторизуется.

Для большинства VPN-подключений на основе L2TP проверка подлинности компьютера зависит от инфраструктуры сертификатов.Чтобы установить этот тип VPN, вы должны сначала установить VPN на каждом сервере и клиенте. сертификат компьютера, выданный тем же центром сертификации (CA). Сертификаты содержат расширения Enhanced Key Usage (EKU), определяющие назначение сертификата. Сертификат компьютера должен содержать либо целевой IKE Intermediate и Server Authentication , либо IPSec в расширении сертификата. В свою очередь, сертификат VPN-сервера должен содержать целевой IP-безопасность IKE Intermediate или Аутентификация клиента .

Использование VPN-подключений на основе протоколов PPTP и L2TP может быть затруднено из-за блокировки портов некоторыми веб-прокси-серверами, брандмауэрами и преобразованиями NAT между VPN-клиентами и серверами. Для решения этой проблемы Microsoft разработала новый механизм удаленного доступа. Решение под названием SSTP (Secure Socket Tunneling Protocol) позволяет безопасно получать доступ к удаленным компьютерным сетям, не беспокоясь о проблемах с блокировкой портов.SSTP строит VPN-туннель через Secure-HTTP, устраняя упомянутые проблемы. Протокол основан на SSL (не PPTP или IPSec), и весь трафик SSTP он поддерживается на TCP-порту 443. Однако использование этого типа подключения требует установки соответствующего сертификата на VPN-сервере.

Каждый удаленный компьютер, подключающийся к серверу удаленного доступа, автоматически получает IP-адрес в процессе установления соединения. Сервер удаленного доступа (VPN-сервер) получает IP-адреса от существующего DHCP-сервера. или из диапазона статических IP-адресов, определенного в RRAS.После установления соединения между компьютером и сервером удаленного доступа и присвоения необходимых адресов их необходимо аутентифицировать на тот момент полномочия. Аутентификация — это процесс подтверждения того, что пользователь действительно является тем, за кого себя выдает. Проверка происходит путем проверки пароля или других учетных данных, таких как смарт-карта или сертификат. Аутентификация удаленного доступа предшествует процессу аутентификации для регистрации в домене.Прежде чем пользователь попытается удаленно войти в домен, соединение должно оставаться впервые установлен, аутентифицирован и авторизован.

Процесс аутентификации предназначен для проверки учетных данных пользователя, а процесс авторизации для авторизации — для разрешений доступа пользователя к ресурсам. Реализуется на основании разрешений указанный в свойствах учетной записи пользователя или с помощью политики удаленного доступа, определенной на сервере политики сети (NPS), который является эквивалентом сервера RADIUS (служба удаленной аутентификации пользователей по телефонной линии).

Протоколы аутентификации.