Настройки firewall mikrotik

All LAN - Часть 6 – Firewall защита доступа

Продолжение предыдущих статей по организации единой локальной сети.

Содержание:

Создание домашней сети на базе устройств MikroTik: Часть 1

Создание домашней сети на базе устройств MikroTik: Часть 2 — Настройка hAP ac

Создание домашней сети на базе устройств MikroTik: Часть 3 — Настройка RB750gr3 hEX

Создание домашней сети на базе устройств MikroTik: Часть 4 — Создание OpenVPN туннеля

Создание домашней сети на базе устройств MikroTik: Часть 5 — Создание EoIP туннеля

Создание домашней сети на базе устройств MikroTik: Часть 6 — Firewall защита доступа (Вы тут)

Создание домашней сети на базе устройств MikroTik: Часть 7 — Firewall правильное перенаправление портов в сети с двумя шлюзами

Создание домашней сети на базе устройств MikroTik: Часть 8 – Установка и настройка MikroTik DUDE Network Monitor

Мы обозначили схему, которую нам необходимо реализовать.

В прошлых частях мы с Вами настроили единую локальную сеть через EoIP туннель построенном поверх OpenVPN.

К каким результатам мы пришли:

У нас встает вопрос безопасности нашей локальной сети, ведь китайские боты не спят и постоянно сканируют доступное сетевое пространство на наличие дыр и уязвимостей.

Имея статический IP мы подвержены риску быть взломанными (китайские боты не дремлют!). Т.к. наш статический IP доступен в интернете он может подвергаться различного рода «атакам».

Поэтому нам нужно сделать так, чтобы только мы могли подключаться к нашим роутерам и другим сервисам в локальной сети.

В принципе жесткую защиту мы делать не будем. У нас ведь не корпоративная сеть, а домашняя. Данной статьей мы попробуем закрыть самые распространенные пробелы в защите нашего роутера и локальной сети в общем.

Организацию удаленного подключения мы рассмотрим в Седьмой статье т.к. эта статья получилась достаточно большой по наполнению.

Приступим…

За все операции обработки трафика в сетевых устройствах отвечает так называемый “Межсетевой экран” (Eng – Firewall)

Именно он определяет куда отправлять тот или иной пакет, как обрабатывать соединения и многое, многое другое…

Чтобы охватить весь спектр работы Firewall-а не хватит не только одной статьи, но и 10 или 20 статей точно. Настолько велики его возможности и вариации применения. Кстати это касается не только MikroTik RouterOS, а принципа фильтрации трафика в общем (даже на Windows)!

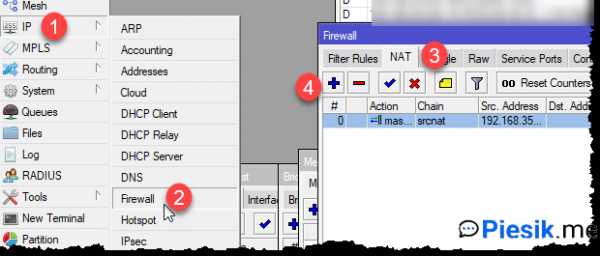

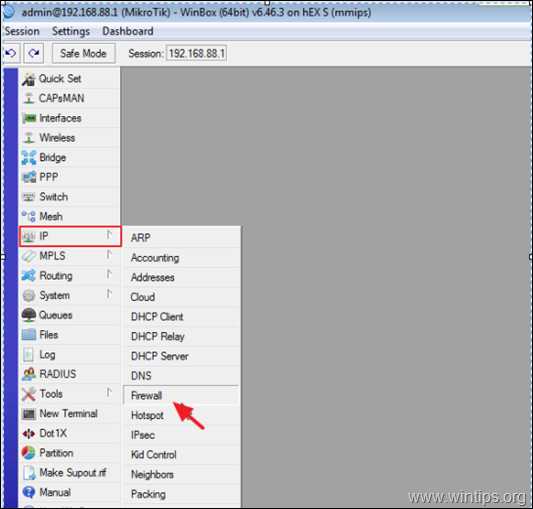

Давайте взглянем, где находится этот самый Межсетевой экран:

Он находится по пути IP -> Firewall

Путь до межсетевого экрана

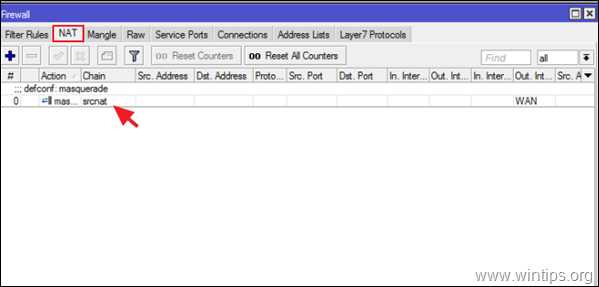

Окно для ввода правил фильтрации

Кратко пробежимся по основным вкладкам окна:

1 – Filter Rules – тут основные разрешающие и блокирующие правила.

2 – NAT – тут формируются перенаправления трафика.

3 – Mangle – тут происходит маркировка соединений и пакетов, отлов определенного вида трафика для дальнейшей его обработки.

Остальные вкладки пока рассматривать не будем, они нам не пригодятся.

4 – Raw – тут можно правилами отловить паразитный трафик и тем самым снизить нагрузку на CPU. Полезно для смягчения DOS атак.

5 – Service Ports – Для некоторых сетевых протоколов требуется прямое двустороннее соединение между конечными точками. Это не всегда возможно, поскольку трансляция сетевых адресов широко используется для подключения клиентов к сети. Это подменю позволяет настроить «помощники отслеживания соединений» для вышеупомянутых протоколов. Эти «помощники» используются для обеспечения правильного обхода NAT.

6 – Connections – тут отображаются все текущие соединения проходящие через маршрутизатор.

7 – Address List – тут списки адресов брандмауэра позволяют пользователю создавать списки IP-адресов, сгруппированных под общим именем. Затем фильтры брандмауэра, Mangle и NAT могут использовать эти списки адресов для сопоставления пакетов с ними.

8 – Layer7 Protocols – тут можно создавать шаблоны для поиска в потоках ICMP / TCP / UDP. L7 собирает первые 10 пакетов соединения или первые 2KB соединения и ищет шаблон в собранных данных.

Часть терминов может показаться непонятной, но в этом нет ничего страшного, мы будем работать только с первым пунктом Filter Rules. Хотя в нем тоже, очень много вариантов создания правил.

Сразу нужно оговориться, что полной безопасности Вам никто не обеспечит и это важно понимать! Но боятся не стоит, мы ведь не популярная корпорация за которой ведется промышленный шпионаж, нам достаточно превентивных мер ))))

Конфигурация по умолчанию:

Тут я хочу поделиться с Вами конфигурацией, которой хватит для простого домашнего использования.

Базовые правила Firewall

Консольно:/ip firewall filter

add chain=input comment=INPUT connection-state=established,related

add chain=input protocol=icmp

add action=drop chain=input in-interface=WAN

add action=drop chain=forward comment=FORWARD connection-state=invalid

add action=drop chain=forward connection-nat-state=!dstnat connection-state=new in-interface=WAN

Но я делаю несколько по своему, возможно что-то тут не идеально, но это мои тараканы ))

1. Перейдем к созданию правил в Filter Rules.

Отступление:

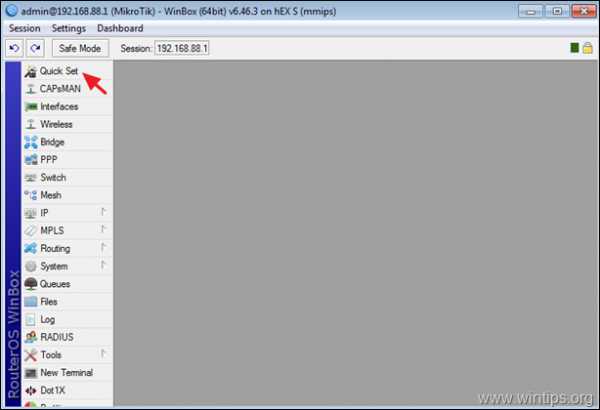

Все правила добавленные в таблицу применяются последовательно, сверху вниз. Будьте осторожны не добавляйте сразу правило, блокирующее все что только можно. Вы можете потерять доступ к роутеру и тогда придется его сбрасывать и перенастраивать заново.

Я рекомендую использовать магическую кнопку Safe Mode для таких целей. Если эта кнопка нажата и Вас отключит от роутера, настройки вернутся к моменту нажатия на эту кнопку. Очень полезная вещь, особенно если Вы работаете удаленно.

Magic Button =)

Правила добавляются по уже знакомой нам кнопке плюс…

Добавляем правило

1.1. Перво наперво нам нужно разрешить уже установленные(Established) и связанные(Related) соединения и сбросить некорректные(Invalid) соединения на входе в роутер(цепочка Input). Так мы снизим нагрузку на маршрутизатор. Зачем повторно обрабатывать эти соединения если они уже и так установлены или неизвестны. Экономим ресурсы процессора. А вот новые соединения этими правилами обрабатываться не будут, пусть даже они находятся выше в таблице.

Выбираем уже установленные и связанные соединения на входе

Разрешаем их

Выбираем некорректные соединения на входе

Запрещаем их

Консольно:/ip firewall filter

add action=accept chain=input connection-state=established,related comment="Rules 1.1"

add action=drop chain=input connection-state=invalid

1.2. Тоже самое делаем для трафика внутри нашего роутера(цепочка Forward)

Выбираем уже установленные и связанные соединения проходящие через роутер

Разрешаем их

Выбираем некорректные соединения проходящие через роутер

Запрещаем их

Консольно:/ip firewall filter

add action=accept chain=forward connection-state=established,related comment="Rules 1.2"

add action=drop chain=forward connection-state=invalid

1.3. Чтобы всяческие боты не заваливали нас Ping запросами, что-то вроде DDOS атаки, будем пропускать только нормальный Ping.

Выбираем протокол ICMP и входящий интерфейс с интернетом

Указываем, до какого порога пропускать Ping запросы

Разрешаем

Консольно:/ip firewall filter

add action=accept chain=input in-interface=WAN limit=50/5s,2:packet protocol=icmp comment="Rules 1.3"

1.4. Блокируем сканеры портов (работает странно, но тем не менее работает).

Для всех правил будет обозначена цепочка Input т.е. Вход

Нам нужна только цепочка инпут

Нам нужно определить имя списка в который будут добавляться адреса и сразу их блокировать. Т.е. все адреса уже находящиеся в списке будут блокироваться, а не проходить проверку. Если адреса еще в списке нет, он будет проходить проверку и при совпадении хоть с одним правилом, сразу будет помещаться в список, и уже далее, также будет блокироваться верхним правилом.

Понимаю, для некоторых такая комбинация может показаться сложной, но это один из самых легких вариантов исполнения.

Называем список в который будут добавляться адреса

Запрещаем все соединения для списка

Добавляем правила отлова зловредных сканеров.

Я специально не буду добавлять скриншоты из закладки Gereal т.к. они все выглядят одинаково (указывается только Input)

Первое правило, вкладка Extra

Указываем что нужно добавить адрес источника в список и пишем имя этого списка. Вы можете указать свое название.

Далее я также не буду показывать скриншот Action т.к. для всех последующих правил сканера он одинаковый.

Ниже все вкладки по отдельному правилу.

Будем ловить врагов по TCP флагам

Буду показывать просто изменения данных флагов для каждого последующего правила…

Новое правило, изменяем TCP флаги

Новое правило, изменяем TCP флаги

Новое правило, изменяем TCP флаги

Новое правило, изменяем TCP флаги

Новое правило, изменяем TCP флаги

Новое правило, изменяем TCP флаги

А вот дальше интересней, Вы возможно не знали, что паразиты могут сканировать и нулевые порты. Да да, просто напросто порт 0 TCP и порт 0 UDP. Давайте внесем в черный список и тех, кто пытается у нас просканировать или получить доступ через эти порты.

Добавляем в список сканеров все что стучится к нам по 0 TCP порту

Добавляем в список сканеров все что стучится к нам по 0 UDP порту

А теперь все тоже самое одной консольной командой на добавление:/ip firewall filter

add action=drop chain=input src-address-list="Port Scanners" comment="Rules 1.4"

add action=add-src-to-address-list address-list="Port Scanners" address-list-timeout=0s chain=input in-interface=WAN protocol=tcp psd=21,3s,3,1

add action=add-src-to-address-list address-list="Port Scanners" address-list-timeout=0s chain=input in-interface=WAN protocol=tcp tcp-flags=!fin,!syn,!rst,!ack

add action=add-src-to-address-list address-list="Port Scanners" address-list-timeout=0s chain=input in-interface=WAN protocol=tcp tcp-flags=fin,syn

add action=add-src-to-address-list address-list="Port Scanners" address-list-timeout=0s chain=input in-interface=WAN protocol=tcp tcp-flags=fin,rst

add action=add-src-to-address-list address-list="Port Scanners" address-list-timeout=0s chain=input in-interface=WAN protocol=tcp tcp-flags=fin,!ack

add action=add-src-to-address-list address-list="Port Scanners" address-list-timeout=0s chain=input in-interface=WAN protocol=tcp tcp-flags=fin,urg

add action=add-src-to-address-list address-list="Port Scanners" address-list-timeout=0s chain=input in-interface=WAN protocol=tcp tcp-flags=syn,rst

add action=add-src-to-address-list address-list="Port Scanners" address-list-timeout=0s chain=input in-interface=WAN protocol=tcp tcp-flags=rst,urg

add action=add-src-to-address-list address-list="Port Scanners" address-list-timeout=0s chain=input dst-port=0 in-interface=WAN protocol=tcp

add action=add-src-to-address-list address-list="Port Scanners" address-list-timeout=0s chain=input dst-port=0 in-interface=WAN protocol=udp

1.5. Блокируем сканеры SIP и DDOS SIP телефонии.

Тот же самый метод применяем и для отлова Любителей взлома и сканирования SIP телефонии. Пока я не добавил эти правила у меня постоянно отваливался коннект в шлюзе Cisco.

Первое правило идентично тому, что применяется для сканера портов. Мы просто меняем имя списка для блокировки.

Первое DROP правило, блокирующее все адреса в списке

Для SIP телефонии предусмотрены стандартные UDP порты 5060 и 5061. Их то боты и мучают. Создадим для отлова IP адресов, правила.

Ловим по портам

Выставляем параметры

Следующее правило

Последнее правило

Консольно:/ip firewall filter

add action=drop chain=input src-address-list=sip-blacklist comment="Rules 1.5"

add action=add-src-to-address-list address-list=sip-blacklist address-list-timeout=0s chain=input dst-port=5060,5061 in-interface=WAN limit=120/1m,5:packet protocol=udp

add action=add-src-to-address-list address-list=sip-blacklist address-list-timeout=0s chain=input dst-port=5060,5061 in-interface=WAN limit=40/2s,5:packet protocol=udp

add action=add-src-to-address-list address-list=sip-blacklist address-list-timeout=0s chain=input dst-limit=50,50,src-and-dst-addresses/10s dst-port=5060,5061 in-interface=WAN protocol=udp

1.6. Разрешаем DNS запросы только из локальной сети.

Один важный пункт, чтобы DNS запросы наших локальных устройств обрабатывались корректно. Вернее чтобы мы получали ответ внешнего DNS сервера корректно.

Трафик с внешних DNS серверов

Разрешаем

Консольно:/ip firewall filter

add action=accept chain=input in-interface=WAN protocol=udp src-port=53 comment="Rules 1.6"

1.7. Разрешаем соединения по OpenVPN.

Мы же помним, что у нас работает OpenVPN сервер и нам нужно разрешить обращения OpenVPN клиентских устройств.

Также разрешаем все обращения по интерфейсам OpenVPN. Добавляем правила для всех интерфейсов OpenVPN если их больше одного можно сделать из них Interface List и применить правило к нему.

Разрешаем подключения по порту UDP 1194

Разрешаем трафик по интерфейсу OpenVPN

Консольно:/ip firewall filter

add action=accept chain=input dst-port=1194 protocol=tcp comment="Rules 1.7"

add action=accept chain=input in-interface=ovpn

1.8. Блокируем все остальные соединения, кроме, как из Локальной сети.

И блокируем все остальное, что не разрешено правилами выше!

Блокируем все входящие запросы кроме запросов из локальной сети

Запрещаем

Консольно:/ip firewall filter

add action=drop chain=input in-interface=!LAN-Bridge comment="Rules 1.8"

2. Для ленивых

Если Вы дочитали до конца, значит у Вас пытливый ум и Вы хорошо представляете с чем столкнулись. Вы молодец.

Еще раз хотелось бы обозначить, что данная конфигурация не является идеальной. Я просто старался показать некоторые способы фильтрации трафика. Вам решать, использовать это у себя простым копипастом или подумать и сделать лучше! Но я уверен, что моё решение тоже не плохое =)

Предлагаю Вашему вниманию все вышеизложенное в едином виде:

Весь список правил

Консольно:/ip firewall filter

add action=accept chain=input comment="Rules 1.1" connection-state=established,related

add action=drop chain=input connection-state=invalid

add action=accept chain=forward comment="Rules 1.2" connection-state=established,related

add action=drop chain=forward connection-state=invalid

add action=accept chain=input comment="Rules 1.3" in-interface=WAN limit=50/5s,2:packet protocol=icmp

add action=drop chain=input comment="Rules 1.4" src-address-list="Port Scanners"

add action=add-src-to-address-list address-list="Port Scanners" address-list-timeout=none-dynamic chain=input in-interface=WAN protocol=tcp psd=21,3s,3,1

add action=add-src-to-address-list address-list="Port Scanners" address-list-timeout=none-dynamic chain=input in-interface=WAN protocol=tcp tcp-flags=!fin,!syn,!rst,!ack

add action=add-src-to-address-list address-list="Port Scanners" address-list-timeout=none-dynamic chain=input in-interface=WAN protocol=tcp tcp-flags=fin,syn

add action=add-src-to-address-list address-list="Port Scanners" address-list-timeout=none-dynamic chain=input in-interface=WAN protocol=tcp tcp-flags=fin,rst

add action=add-src-to-address-list address-list="Port Scanners" address-list-timeout=none-dynamic chain=input in-interface=WAN protocol=tcp tcp-flags=fin,!ack

add action=add-src-to-address-list address-list="Port Scanners" address-list-timeout=none-dynamic chain=input in-interface=WAN protocol=tcp tcp-flags=fin,urg

add action=add-src-to-address-list address-list="Port Scanners" address-list-timeout=none-dynamic chain=input in-interface=WAN protocol=tcp tcp-flags=syn,rst

add action=add-src-to-address-list address-list="Port Scanners" address-list-timeout=none-dynamic chain=input in-interface=WAN protocol=tcp tcp-flags=rst,urg

add action=add-src-to-address-list address-list="Port Scanners" address-list-timeout=none-dynamic chain=input dst-port=0 in-interface=WAN protocol=tcp

add action=add-src-to-address-list address-list="Port Scanners" address-list-timeout=none-dynamic chain=input dst-port=0 in-interface=WAN protocol=udp

add action=drop chain=input comment="Rules 1.5" src-address-list=sip-blacklist

add action=add-src-to-address-list address-list=sip-blacklist address-list-timeout=none-dynamic chain=input dst-port=5060,5061 in-interface=WAN limit=120/1m,5:packet protocol=udp

add action=add-src-to-address-list address-list=sip-blacklist address-list-timeout=none-dynamic chain=input dst-port=5060,5061 in-interface=WAN limit=40/2s,5:packet protocol=udp

add action=add-src-to-address-list address-list=sip-blacklist address-list-timeout=none-dynamic chain=input dst-limit=50,50,src-and-dst-addresses/10s dst-port=5060,5061 in-interface=WAN protocol=udp

add action=accept chain=input comment="Rules 1.6" in-interface=WAN protocol=udp src-port=53

add action=accept chain=input comment="Rules 1.7" dst-port=1194 protocol=tcp

add action=accept chain=input in-interface=ovpn

add action=drop chain=input comment="Rules 1.8" in-interface=!LAN-Bridge

ПС*

Я специально не стал вносить в данную статью разрешающее правило для удаленного доступа к роутеру по WinBox. Попробуйте добавить его сами! Я уверен у Вас получится =))**злобный смех за кадром

Благодарю Вас за Ваше время.

Организацию удаленного доступа я вынес в следующую статью:

Создание домашней сети на базе устройств MikroTik: Часть 7 — Firewall правильное перенаправление портов в сети с двумя шлюзами

Настройка firewall на роутере Mikrotik

Роутеры компании Mikrotik достаточно популярны и установлены в домах или офисах у многих пользователей. Основной безопасности работы с таким оборудованием является верно настроенный firewall. Он включает в себя набор параметров и правил, позволяющих обезопасить сеть от посторонних соединений и взломов.

Настраиваем firewall роутера Mikrotik

Настройка маршрутизатора осуществляется с помощью особой операционной системы, которая позволяет использовать веб-интерфейс или специальную программу. В двух этих версиях присутствуют все необходимое для редактирования файервола, поэтому не имеет значения, чему вы отдадите предпочтение. Мы же остановимся на браузерной версии. Перед началом вам необходимо выполнить вход:

- Через любой удобный браузер перейдите по адресу

192.168.88.1. - В стартовом окне веб-интерфейса роутера выберите «Webfig».

- Перед вами отобразится форма для входа. Введите в строках логин и пароль, которые по умолчанию имеют значения

admin.

Детальнее о полной настройке роутеров данной компании вы можете узнать в другой нашей статье по ссылке ниже, а мы перейдем непосредственно к конфигурации защитных параметров.

Подробнее: Как настроить роутер Mikrotik

Очищение листа правил и создание новых

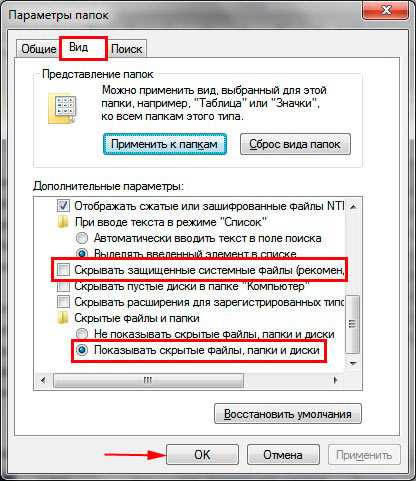

После входа перед вами отобразится главное меню, где слева присутствует панель со всеми категориями. Перед добавлением собственной конфигурации вам потребуется выполнить следующее:

- Разверните категорию «IP» и перейдите в раздел «Firewall».

- Очистите все присутствующие правила нажатием на соответствующую кнопку. Произвести это необходимо для того, чтобы в дальнейшем не возникало конфликтов при создании собственной конфигурации.

- Если вы вошли в меню через браузер, переход к окну создания настройки осуществляется через кнопку «Add», в программе же вам следует нажать на красный плюс.

Теперь, после добавления каждого правила, вам нужно будет кликать на эти же кнопки создания, чтобы заново развернуть окно редактирования. Давайте подробнее остановимся на всех основных параметрах безопасности.

Проверка связи устройства

Соединенный с компьютером роутер иногда проверяется операционной системой Windows на наличие активного подключения. Запустить такой процесс можно и вручную, однако доступно это обращение будет только в том случае, если в файерволе присутствует правило, разрешающее связь с ОС. Настраивается оно следующим образом:

- Нажмите на «Add» или красный плюс для отображения нового окна. Здесь в строке «Chain», что переводится как «Сеть» укажите «Input» – входящий. Так это поможет определить, что система обращается к маршрутизатору.

- На пункт «Protocol» установите значение «icmp». Данный тип служит для передачи сообщений, связанных с ошибками и другими нестандартными ситуациями.

- Переместитесь в раздел или вкладку «Action», где поставьте «Accept», то есть такое редактирование разрешает проводить пинговку устройства Windows.

- Поднимитесь вверх, чтобы применить изменения и завершить редактирование правила.

Однако на этом весь процесс обмена сообщениями и проверки оборудования через ОС Виндовс не заканчивается. Вторым пунктом является передача данных. Поэтому создайте новый параметр, где укажите «Сhain» — «Forward», а протокол задайте таким, как это сделали на предыдущем шаге.

Не забудьте проверить «Action», чтобы там было поставлено «Accept».

Разрешение установленных подключений

К роутеру иногда подключаются другие устройства посредством Wi-Fi или кабелей. Кроме этого может использоваться домашняя или корпоративная группа. В таком случае потребуется разрешить установленные подключения, чтобы не возникало проблем с доступом в интернет.

- Нажмите «Add». Снова укажите тип входящий тип сети. Опуститесь немного вниз и поставьте галочку «Established» напротив «Connection State», чтобы указать установленное соединение.

- Не забывайте проверить «Action», чтобы там был выбран необходимый нам пункт, как и в предыдущих конфигурациях правил. После этого можно сохранить изменения и перейти далее.

Еще в одном правиле поставьте «Forward» возле «Chain» и отметьте галочкой тот же пункт. Действие также следует подтвердить, выбрав «Accept», только после этого переходите далее.

Разрешение связанных подключений

Примерно такие же правила потребуется создать и для связанных подключений, дабы не возникало конфликтов при попытке аутентификации. Весь процесс осуществляется буквально в несколько действий:

- Определите для правила значение «Chain» — «Input», опуститесь вниз и отметьте галочкой «Related» напротив надписи «Connection State». Не забудьте и про раздел «Action», где активируется все тот же параметр.

- Во второй новой настройке тип соединения оставьте такой же, а вот сеть установите «Forward», также в разделе действия вам необходим пункт «Accept».

Обязательно сохраняйте изменения, чтобы правила добавлялись в список.

Разрешение подключений из локальной сети

Пользователи локальной сети смогут подключаться только в том случае, когда это установлено в правилах firewall. Для редактирования вам сначала потребуется узнать, куда подключен кабель провайдера (в большинстве случаев это ether1), а также IP-адрес вашей сети. Детальнее об этом читайте в другом нашем материале по ссылке ниже.

Подробнее: Как узнать IP-адрес своего компьютера

Далее нужно настроить всего один параметр. Делается это следующим образом:

- В первой строке поставьте «Input», после чего опуститесь к следующей «Src. Address» и напечатайте там IP-адрес. «In. Interface» укажите «Ether1», если входной кабель от провайдера подключен именно к нему.

- Переместитесь во вкладку «Action», чтобы проставить там значение «Accept».

Запрет ошибочных соединений

Создание этого правила поможет вам предотвращать ошибочные соединения. Происходит автоматическое определение недостоверных подключений по определенным факторам, после чего производится их сброс и им не будет предоставлен доступ. Вам нужно создать два параметра. Делается это следующим образом:

- Как и в некоторых предыдущих правилах, сначала укажите «Input», после чего опуститесь вниз и поставьте галочку «invalid» возле «Connection State».

- Перейдите во вкладку или раздел «Action» и установите значение «Drop», что означает сброс соединений такого типа.

- В новом окне измените только «Chain» на «Forward», остальное выставьте так, как и в предыдущем, включая действие «Drop».

Можно также запретить и другие попытки соединения из внешних источников. Осуществляется это настройкой всего одного правила. После «Chain» — «Input» проставьте «In. Interface» — «Ether1» и «Action» — «Drop».

Разрешение прохождения трафика из локальной сети в интернет

Работа в операционной системе RouterOS позволяет разрабатывать множество конфигураций прохождения трафика. Мы не будет останавливаться на этом, поскольку обычным пользователям такие знания не пригодятся. Рассмотрим только одно правило файервола, позволяющее проходить трафику из локальной сети в интернет:

- Выберите «Chain» — «Forward». Задайте «In. Interface» и «Out. Interface» значения «Ether1», после чего отметьте восклицательным знаком «In. Interface».

- В разделе «Action» выберите действие «Accept».

Запретить остальные подключения вы можете тоже всего одним правилом:

- Выберите только сеть «Forward», не выставляя больше ничего.

- В «Action» убедитесь, что стоит «Drop».

По итогу конфигурации у вас должна получится примерно такая схема firewall, как на скриншоте ниже.

На этом наша статья подходит к логическому завершению. Хотелось бы отметить, что вам не обязательно применять все правила, ведь не всегда они могут потребоваться, однако мы продемонстрировали основную настройку, которая подойдет большинству рядовых пользователей. Надеемся, предоставленная информация была полезной. Если у вас остались вопросы по этой теме, задавайте их в комментариях.

Мы рады, что смогли помочь Вам в решении проблемы.Опишите, что у вас не получилось. Наши специалисты постараются ответить максимально быстро.

Помогла ли вам эта статья?

ДА НЕТНастройка роутера MikroTik RB4011iGS, за 5 минут

Обновлено 09.03.2022

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов рунета Pyatilistnik.org. В прошлый раз мы с вами разобрали, как быстро и правильно удалить Крипто ПРО с вашего компьютера или сервера. Сегодня я вас научу, как настроить роутера MikroTik RB4011iGS для организации локальной сети, WiFI и интернета для маленького и среднего офиса размером от 15 до 30 человек. Даже самый не подготовленный человек пройдя по данной инструкции сможет наладить рабочий процесс своего офиса, фирмы, тем самым сэкономив на вызове технического специалиста, так же все действия подойдут и для организации домашней точки доступа.

Настройка роутера микротик RB4011iGS

Перед тем, как мы рассмотрим алгоритм действия, я бы хотел вам показать, что из себя представляет роутер MikroTik RB4011iGS и почему я выбрал его для организации точки доступа в офисе на 15 человек.

MikroTik RB4011iGS беспроводной/проводной маршрутизатор, 10x Gbit LAN, SFP+, 4 антенны 2.4Ghz 802.11b/g/n 2x2 с к/у 3дБи, макс. 1.73 Гбит/с, 4-core Cortex A15 1.4GHz, 1GB RAM, 512Mb Flash, БП 24В или PoE, 228x38x120мм - официальный сайт https://www.regard.ru/catalog/tovar304956.htm?utm_medium=cpc&utm_source=priceru-gmc&utm_campaign=400995354&utm_content=744076796

Сразу отмечу, что хоть он и стоит 15 000, но он полностью себя оправдывает, двумя WiFI модулями, 4-ми антеннами бьющими метром на 30 спокойно, поддержка всех 802.11b/g/n, большим количеством памяти и хорошим процессором. Что еще нужно для стабильной работы офиса. 10 гигабитных портов помогут подключить, ip камеры, принтеры, и другие точки доступа, например как в моем случае, это было Wi-Fi точка доступа MikroTik RBcAPGi-5acD2nD cAP ac.

Подготовительный этап настройки микротика с нуля

Для выполнения нашей поставленной задачи, нам необходимо подготовить:

- Иметь ноутбук для настройки оборудования

- Наличие сетевого кабеля с разъемами RJ45

- Получить сетевые настройки от провайдера, выяснить ip-адрес, маску сети, шлюз по умолчанию и DNS сервера если это подключение VPN виды L2TP или PPoE, то выяснить логин и пароль ля доступа. В моем случае был статический IP-адрес, выданный провайдером Весколл.

- Последняя прошивка операционной системы routeros

Методы настройки роутеров Microtik

Существует несколько методов, позволяющих вам произвести настройку вашего оборудования микротик:

- Использование специализированной утилиты WinBox с графическим интерфейсом

- Настройка из командной строки

- Настройка через веб интерфейс оборудования

Я буду все манипуляции производить, самым простым методом, который для пользователя максимально дружелюбный, это через утилиту WinBox.

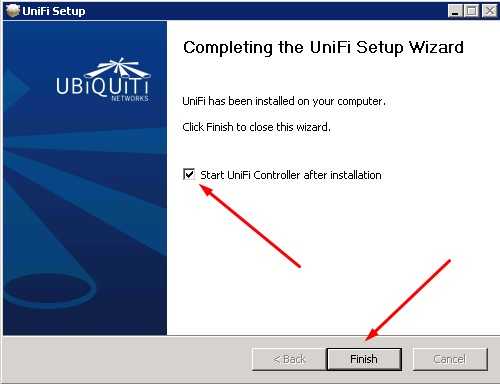

Скачивание утилиты WinBox и прошивки

WinBox - это специализированная утилита по настройке оборудования компании Mikrotik. Она умеет делать абсолютно любые настройки из графического интерфейса, в 95% случаев для первой, базовой настройки используют исключительно ее.

Скачать утилиту WinBox можно с официального сайта - https://mikrotik.com/download или можно с моего сайта загрузить WinBoxИ чуть ниже загрузите новую прошивку RouterOS

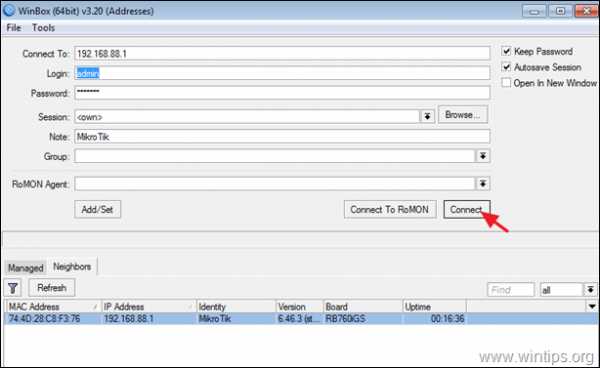

Подключаем ваш ноутбук к любом из гигабитных портов MikroTik RB4011iGS, в моем примере, это 9-ый порт. Во второй порт я воткнул провод интернет провайдера. Запускаем утилиту WinBox. Она про сканирует все доступные с вашего ноутбука устройства микротик и если она их обнаружит, то покажет их в списке доступных. Так как мы подключены по проводу напрямую к роутеру Microstik, то мы видим на вкладке "Neighbors" наш MikroTik RB4011iGS, нам показывают его IP_адрес по умолчанию, это 192.168.88.1 и его mac адрес, хочу отметить, что что в поле Connect To можно вписывать как цель подключения, как IP-адрес, так и mac-адрес, утилите без разницы, а микротики понимают разные методы. Указываем в качестве цели MAC-адрес и нажимаем "Connect".

По умолчанию логин на вход на любой Mikrotik Admin и пароль пустой

Мы с вами подключились к роутеру Microtik через WinBox, Утилита имеет с левой стороны столбы с настройками. Первым делом нам нужно установить новую прошивку н наш роутер MikroTik RB4011iGS. Нажимаем на вкладку "Files".

У вас откроется окно со списком файлов на вашей памяти оборудования, сюда мы и будем копировать прошивку.

Нажимаем кнопку "Upload" и указываем наш файл с новой стабильной версией RouteOS, на момент написания статьи, это версия 6.44.3.

Начнется передача файла на ваш роутер MikroTik RB4011iGS

Чтобы обновить наш роутер MikroTik RB4011iGS, нам необходимо открыть пункт "System - Reboot".

Подтверждаем перезагрузку оборудования микротик.

В итоге ваша утилита WinBox потеряет связь с оборудованием на момент его перезагрузки.

Видим, что WinBox нашел наш роутер MikroTik RB4011iGS и у него свежая версия прошивки 6.44.3. Производим к нему подключение.

Удаление заводской настройки MikroTik

Следующим шагом идет удаление заводских настроек на роутере микротик, для этого нам необходимо перейти "System - Reset Configuration"

Выставляем галки на пунктах:

- No Default Configuration - это чтобы роутер не устанавливал конфигурацию по умолчанию

- Do Not Backup - не делать резервную копию текущих настроек

После чего нажимаем "Reset Configuration"

Подтверждаем удаление заводских настроек.

Вы снова потеряете связь с оборудованием в WinBox.

После того, как оборудование будет загружено, вы увидите, что у микротик будет обнулен IP-адрес, вместо 192.168.88.1 станет 0.0.0.0 и подключиться к нему можно только по MAC-адресу.

Настройка интерфейсов на MikroTik RB4011iGS

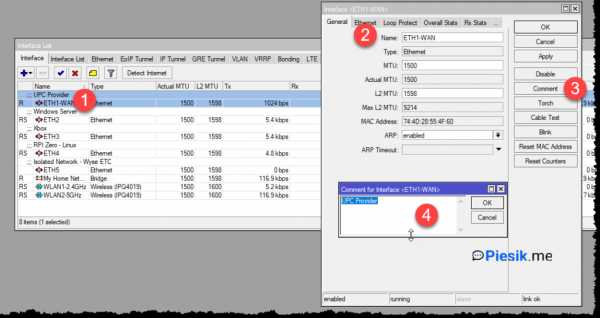

Заново переподключившись, переходим на вкладку "Interfaces". Данный раздел будет отображать информацию по всем вашим интерфейсам.

Повторюсь, что на втором порту ether2 у меня подключен провод интернет провайдера.

Так как я не использую интерфейс sfp-sfpplus1, то я его отключу, главное правило безопасности, гласит, что работать должно только то, что используется, все остальное правильно отключать.

В итоге интерфейс стал прозрачным. Обратите внимание, что по умолчанию отключены интерфейсы wlan1 и wlan2, это интерфейсы WIFI, включим их через нажатие на галку.

Все теперь WIFI интерфейсы активированы.

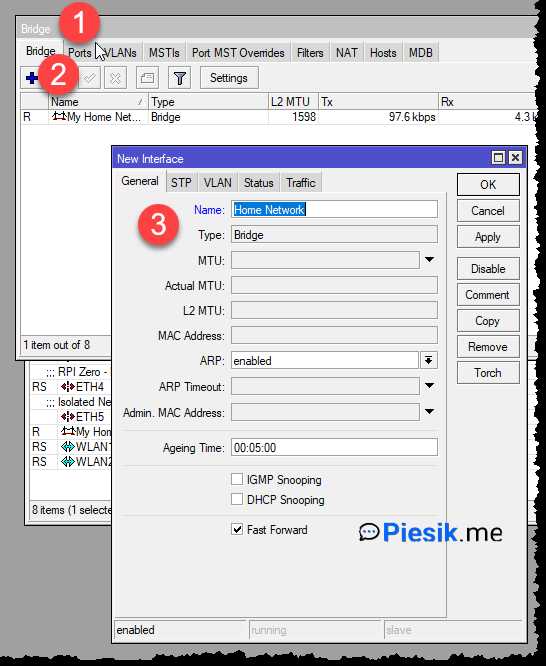

Создание моста на MikroTik RB4011iGS

Следующим шагом, нам необходимо объединить все порты, кроме интернет провайдерского в мост. Сетевой мост представляет собой устройство , которое делит сеть на сегменты. Каждый сегмент представляет отдельный домен коллизий, поэтому количество коллизий в сети уменьшается. Каждый домен коллизий имеет свою собственную полосу пропускания, поэтому мост также повышает производительность сети. Мост работает на канальном уровне (уровень 2) модели OSI. Он проверяет входящий трафик и решает, следует ли его перенаправить или отфильтровать. Каждый входящий кадр Ethernet проверяется на наличие MAC-адреса назначения. Если мост определяет, что хост назначения находится в другом сегменте сети, он пересылает кадр в этот сегмент.

Открываем вкладку "Bridge" и нажимаем + для создания нового моста. В окне "New Interfaces" задаем ему имя в поле "Name" у меня, это будет br-1, нажимаем "Ok".

Видим, что в списке появился наш новый мост, теперь в него нужно добавить нужные нам интерфейсы.

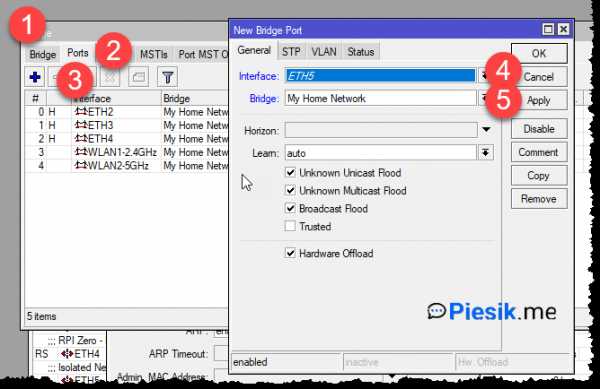

Для добавления в наш сетевой мост на MikroTik RB4011iGS, вы переходите на вкладку "Ports' и нажимаете +, для добавления порта. Указываете нужный интерфейс, задаете в поле "Bridge" наш созданный сетевой мост и нажимаете "Apply" для применения.

Еще раз напоминаю, что тот порт, в который у вас идет шнурок от интернет провайдера, НЕ ДОЛЖЕН быть добавлен в данный сетевой мост

В итоге у меня получилось вот так, не забываем добавлять WLAN порты WIFI. Учтите, что когда вы добавите в мост, порт по которому ваш ноутбук подключен к роутеру микротик, то вы будите отключены в WinBox. Вам потребуется заново установить подключение.

Настройка IP адреса MikroTik RB4011iGS

Продолжаем нашу настройку роутера микротик и настало время задать вашему роутеру статический IP-адрес. Вы заранее должны продумать, какая у вас будет адресация в локальной сети. Открываем раздел "IP - Address".

Тут настройка микротика как для чайников, вы нажимаете +, у вас откроется окно "New Address". В поле "Address" вы указываете ваш ip адрес и маску сети, в моем примере, это 192.168.100.1/24, поле "Network" заполнится автоматически, так же обязательно в поле "Interfaces" выберите наш сетевой мост bridge-br-1, созданный ранее. Нажимаем Apply.

Настройка IP-адреса провайдера

После настройки IP-адреса роутера MikroTik RB4011iGS, не закрывая данный раздел, нажмите еще раз +, и введите в поле:

- Address - IP-адрес полученный от провайдера вместе с маской

- Network - заполнится автоматически

- Interfaces - выберите тот интерфейс к которому подключен патчкорд от провайдерского оборудования

Вот так у меня выглядит мой список IP адресов на моем оборудовании MikroTik RB4011iGS

Настройка DNS на MikroTik RB4011iGS

IP адрес, это конечно хорошо, но в интернет мы выходим по DNS именам, поэтому нам необходимо настроить адрес DNS-сервера. Открываем раздел "IP - DNS"

В окне "DNS Setting" задаем DNS сервера выданные вашим провайдера, по мимо них я еще указал DNS адреса Google в виде 8.8.8.8 и 8.8.4.4. Обязательно поставьте галку "Allow Remote Requests", делается это для того, чтобы микротик отвечал на запросы DNS в локальной сети. Сохраняем настройки.

Настройка FIREWALL на MikroTik RB4011iGS

Чтобы наш роутер прятал нашу локальную сеть от внешнего мира, нам необходимо создать правила. Открываем "IP - Firewall"

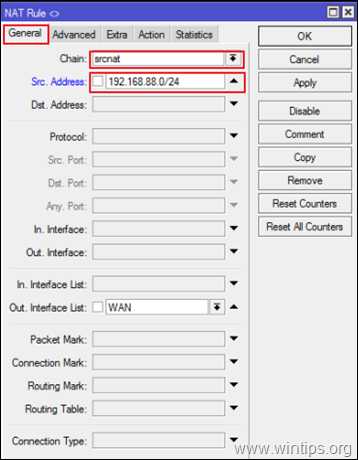

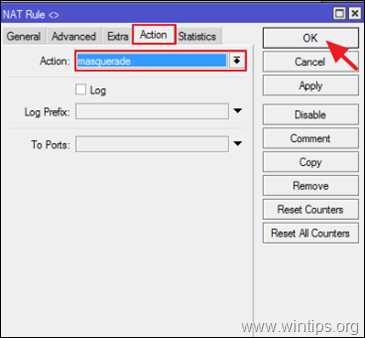

Переходим на вкладку NAT и нажимаем +. В окне "New NAT Rule" перейдите на вкладку "Action".

В действиях выберите пункт "Masquerade". Masquerade - замена адреса источника IP пакета на автоматически определенный адрес средствами маршрутизации.

На вкладке "General" в пункт "Src. Address" указываем вашу подсеть и маску сети.

В итоге правило NAT выглядит вот таким образом.

Настройка DHCP и пула адресов

Для того, чтобы пользователи, устройства могли работать в вашей локальной сети нам необходимо произвести настройку микротика, чтобы у него был пул IP-адресов, который он мог выдавать, принтерам, ноутбукам, телефонам. Для этого перейдите в раздел "IP - Pool"

Создаем новый пул, указываем его имя и саму адресацию, в моем примере, это 192.168.100.50-192.168.100.200, нажимаем OK.

Далее настроим наш DHCP сервер. Для этого переходим в "IP - DHCP Server".

Задаем настройки DHCP:

- Name - Имя DHCP сервера

- Interface - выбираем наш мост

- Lease Time - время аренды, настройте под себя, если в офисе не особо большая текучка устройств, то можете настроить день или два, если проходимость большая, то выставите минут 30 или 60

- Address Pool - Выбираем созданный ранее пул адресов

Сохраняем настройки DHCP сервера на вашем роутере MikroTik RB4011iGS

В списке появился мой новый DHCP сервер.

Далее переходим на вкладку "Network", нажимаем добавить новую. Пишем в:

- Address - адрес вашей сети и маску

- Gateway - указываем шлюз, который будет у клиентов, у нас это будет адрес MikroTik RB4011iGS 192.168.100.1

- Netmask - маска сети

- DNS Server - первым DNS сервером ставим наш роутер микротик 192.168.100.1, потом какие угодно, провайдерские, или гугловские. Сохраняем настройки.

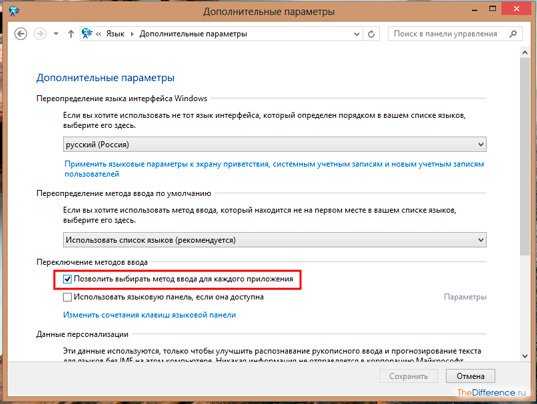

Открываем командную строку Windows и с помощью команды ipconfig, мы посмотрим текущий ip-адрес на моем ноутбуке. Как видим это APIPA адрес 169.254.7.146 и 192.168.43.61.

Теперь давайте запросим новый ip-адрес у DHCP сервера, для это введите команду:

Сразу моя система Windows 8.1 нашла новую сеть 4, что означает, что я получил новый IP-адрес.

Снова выполняем команду ipconfig и мы видим, что я получил IP-адрес 192.168.100.200.

Хочу отметить, что на роутере Mikrotik адреса раздаются с последнего в пуле, такая специфика работы оборудования

На вкладке "Leases" вы увидите список всех ваших арендованных адресов у DHCP сервера.

Через правый клик по IP-адресу вы можете выбрать "Detail Mode"

Будет выведено больше информации о клиентском подключении.

Так же вы можете заранее задать нужный IP-адрес, который будет присвоен определенному клиенты, так например можно поступить с принтерами, зная их MAC-адрес, вы легко к нему привяжите нужный IP.

Настройка маршрутизации на роутере MikroTik RB4011iGS

Теперь нам осталось настроить еще одну важную, это маршрутизация трафика, чтобы все ваши запросы к DNS отправлялись дальше к провайдеру и вы получили работающий интернет. Открываем раздел "IP - Routes".

У вас тут уже будет два созданных, автоматически правила. Добавим новое. В поле:

- Dst. Address - пишем 0.0.0.0 - это означает любой ip-адрес интернета

- Gateway - шлюз через который нужно идти на адрес 0.0.0.0, это тот который вам дал провайдер.

В поле "Check Gateway" выберем пункт ping и нажмем "Apply", этим мы проверим доступность нашего шлюза.

Видим, что у нас определился ether2 и состояние reachable, означающее, что все хорошо. Сохраняем наши настройки маршрутизации на роутере микротик.

Проверяем в командной строке с помощью команды ping, доступность ресурсов в интернете. Как видим ya.ru отвечает, это означает, что интернет на роутере MikroTik RB4011iGS у нас есть.

Настройка безопасности на MikroTik RB4011iGS

Настройка роутера микротик будет не полной, если мы не позаботимся, о безопасности нашего оборудования, нам необходимо снаружи запретить подключение. Для этого переходим в раздел "IP - FireWall"

Нажимаем "New Rule', в пункте "Chain" выбираем input

В "In. Interface" указываем наш интерфейс, куда воткнут провод провайдера. Далее в "Connection State" ставим галку "Invlid" и "New". После чего переходим на вкладку "Action"

В действиях выбираем дропанье пакетов "drop".

Вот так выглядит мое правило в списке.

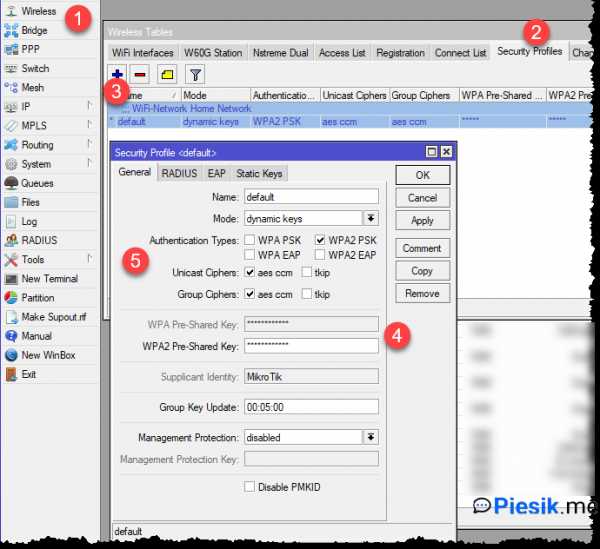

Настройка WIFI на MikroTik RB4011iGS

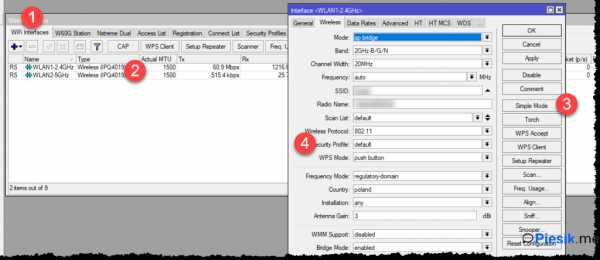

Продолжаем нашу настройку роутера микротик, следующим важным шагом, будет настройка наших WIFI модулей, так как от этого зависит качество вашей скорости по без проводному подключению. Переходим в раздел "Wireless", видим наши два WIFI интерфейса, wlan1 и wlan2.

Один отвечает за диапазон 2Ghz, второй за 5Ghz

Для того, чтобы наш MikroTik RB4011iGS выступал в качестве точки доступа, нам необходимо на вкладке "Wireless"в пункте "Mode" выбрать режим "ap bridge".

Выбираем поддерживаемые стандарты, в поле "Band" выберите для MikroTik RB4011iGS 5GHz A/N/AC

Выбираем длину каналов "Channel Width" 20/40/80MHz XXXX, при такой настройке у меня давало спокойно 100 мбит интернета.

В режиме "Frequency" выберите auto.

Так как в каждой стране свои стандарты и разрешенные частоты, то очень важно выбрать правильную настройку на роутере микротик. Для России в поле "Country" выставите значение "russia3"

В "Wireless Protocol" ставим 802.11

Задаем нужное имя сети SSID, это то, как будет называться наш WIFI. Сохраняем настройки.

Теперь открываем вкладку "Security Profiles". Имя оставляем по умолчанию, в режиме "Mode" ставим "Dynamic keys", ставим галку WPA2 PSK и задаем пароль доступа к WIFI, сохраняем настройки.

Аналогично поступаем для второго модуля WIFI 2GHz, там настройки будут похожи:

- Mode - ap bridge

- Band - 2GHz-G/N

- Frequency - auto

- SSID - ABDG-2G

- Country - Russia3

Профиль безопасности, с паролем на WIFI сеть будет одинаков для каждого WIFI модуля и интерфейса wlan1 и wlan2

Создание новой административной записи на MikroTik RB4011iGS

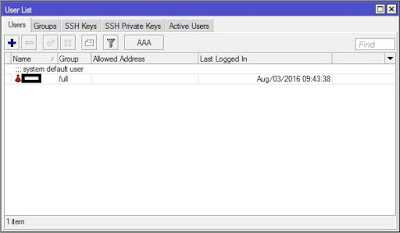

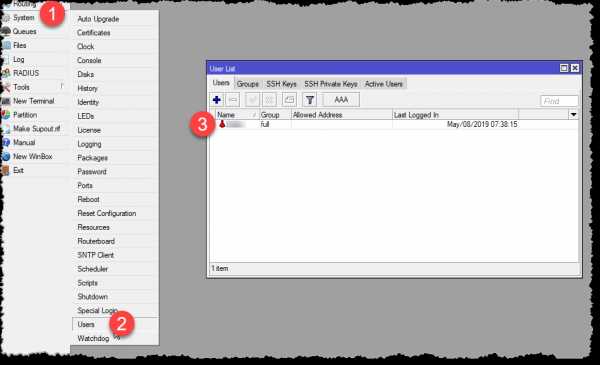

Так как по умолчанию для настройки роутера Mikrotik мы использовали стандартную учетную запись Admin без пароля, то это нужно теперь поправить, чтобы злоумышленники не могли попасть к настройкам нашего оборудования. Для этого перейдите в пункт "System - Users"

Создаем нового пользователя, придумываем ему логин, пароль и уровень прав FULL.

отключаем встроенную учетную запись admin,

Как видм под администратором уже не получается войти.

Автоматическое обновление роутера MikroTik

Так же в микротиках есть функция автоматического обновления, для этого откройте "System - Auto Upgrade"

Тут вы сможете найти новые прошивки пакетов и самой RouterOS

Резервное копирование настроек микротик

Настройка роутера mikrotik не будет полной, если после всех манипуляций вы не сделаете резервной копии настроек, чтобы легко можно было развернуть все с нуля или откатиться после изменений. Откройте меню "Files" и нажмите кнопку "Backup" задайте имя резервной копии, пароль при необходимости.

На этом базовую настройку роутера Mikrotik можно считать законченной. Мы с вами настроили работу роутера MikroTik RB4011iGS, подключили его к интернету, настроили WIFI, теперь небольшой офис может спокойно работать. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

Mikrotik-Ukraine: Защита WAN-интерфейса в Mikrotik.

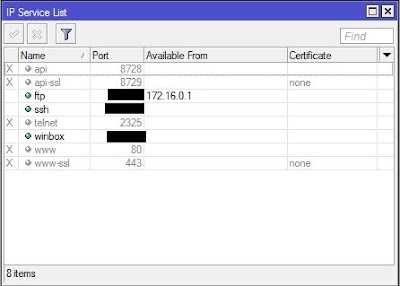

После первоначальной настройки роутера Mikrotik его нужно защитить от сканирования и атак из WAN-интерфейса. Это нужно делать обязательно, во избежания неприятностей. Защиту внутри локальной сети тоже нужно производить, но она не так критична, хотя и важна. Сами методы разделю по пунктам. 1) Отключаем учетную запись admin. Создаем новую учетную запись, Имя должно быть не общепринятое, что-бы комбинация логин-пароль служила доп. защитой. Не используйте имена user, guest, admin и другие стандартные. Не используйте пароли 12345, qwerty и тому подобные, а также совпадающие с логином. Пароль должен быть не меньше 8 символов, содержать буквы верхнего и нижнего регистров, цифры и, в идеале, символы.

2) Отключаем ненужные сервисы, все нужные переводим на не стандартные порты! Список не зарезервированных портов можно найти в Википедии: Список портов TCP и UDP. Доступ из-вне отставляем только реально нужным сервисам. Если есть возможность, сервисы ограничиваем по подсетям.

3) Отключаем "поиск соседей". MNDP (Neighbor Discovery Protocol) - протокол, с его помощью роутеры MikroTik получают информацию друг о друге и могут выполнить автоматическую настройку некоторых функций. Однако протокол MNDP передает информацию о версии операционной системы и функции, которые включены в роутере. Отключаем в ip/neighbors поиск на WAN-интерфейсе.

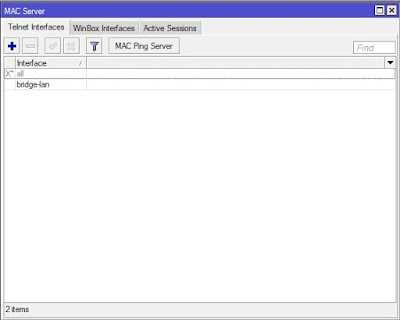

4) Отключаем подключение к роутеру по MAC-адресу из-вне в Tools/MAC Server. На вкладках Telnet Interfaces и WinBox Interfaces добавляем интерфейс LAN, удаляем если есть любые другие интерфейсы и отключаем интерфейс "*all".

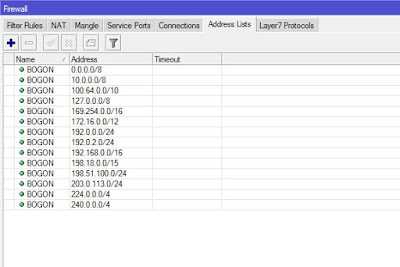

Теперь идет настройка непосредственно firewall, правила имеют очередность, поэтому команды выполнять в последовательности. Перед началом работ сделайте бекап. И помните - удаленная настройка фаервола -к выезду! 5) Организовываем ловушку от перебора портов. Грубый метод. В пункте 8 будет представлено более утонченное решение. Но в нашем деле все методы хороши. Теория такова, если злоумышленник будет перебирать открытые порты вашего маршрутизатора, при попадании на определенный порт, этот IP попадет в блек-лист. Порт нужно выбирать осторожно, что бы он нигде в вашей конфигурации не использовался, и был свободен. После того как определились с портом, добавим 2 правила.

Теперь идет настройка непосредственно firewall, правила имеют очередность, поэтому команды выполнять в последовательности. Перед началом работ сделайте бекап. И помните - удаленная настройка фаервола -к выезду! 5) Организовываем ловушку от перебора портов. Грубый метод. В пункте 8 будет представлено более утонченное решение. Но в нашем деле все методы хороши. Теория такова, если злоумышленник будет перебирать открытые порты вашего маршрутизатора, при попадании на определенный порт, этот IP попадет в блек-лист. Порт нужно выбирать осторожно, что бы он нигде в вашей конфигурации не использовался, и был свободен. После того как определились с портом, добавим 2 правила. /ip firewall filterПервым правилом при обращении на порт 22 IP добавляем в дроп-лист "perebor_portov_drop". Вторым правилом - баним его. В последнем скриншоте этих правила нет, но они идут в начале списка в /ip firewall filter.

add action=add-src-to-address-list address-list=perebor_portov_drop address-list-timeout=30m chain=input comment=Perebor_portov_add_list dst-port=22 in-interface=ether1-velton log=yes log-prefix=Attack protocol=tcp

add action=drop chain=input comment=Perebor_portov_list_drop in-interface=ether1-velton src-address-list=perebor_portov_drop

* На "MUM Москва 2016" докладчик рассказывал, что ловит злоумышленников в эту ловушку на популярные порты. Например SSH (22/TCP) или RDP (3389/TCP). Можно еще добавить SIP-порт (5060). Вероятность скана именно этих портов - велика. Если вы их не используете для доступа из-все (что разумно) - смело можно воспользоваться этим методом.

6) Ограничиваем количество ICMP-запросов (делаем защиту от флуд-пинг). Вводим дополнительное правило Drop для отслеживания ICMP Drop. Последнее правило не обязательно - нужно лишь для визуального представления администратору сколько пакетов словилось. Необязательное - потому-как в конце у нас все не разрешенные запросы с WAN - блокируются.

/ip firewall filter

add chain=input comment=Allow_limited_pings in-interface=ether1-velton limit=\

50/5s,2:packet protocol=icmp

add action=drop chain=input comment=Pings_Drop in-interface=ether1-velton \

protocol=icmp

7) Ставим лимит входящих соединений. Если с одного IP адреса подключений больше лимита, то этот IP попадает в "черный список" и в дальнейшем блокируется. Например

/ip firewall filter add chain=input protocol=tcp connection-limit=LIMIT,32 \Где LIMIT - максимальное количество соединений в определенного IP. Предел должен быть от 100 и выше, так как многие услуги, используют несколько соединений (HTTP, Torrent, и другие P2P-программы). После того как пакеты добавлены в address-list можно выставить их drop или опцию tarpit. Она позволяет вместо того чтобы просто удалять пакеты атакующего - захватить и удерживать соединения и с достаточно мощным маршрутизатором это может замедлить скорость атаки.

action=add-src-to-address-list address-list=blocked-addr address-list-timeout=1d

/ip firewall filter add chain=input protocol=tcp src-address-list=blocked-addr \

connection-limit=3,32 action=tarpit

Но нам такие сложности не к чему, просто добавим правило с лимитом 200 соединений с одного IP и блоком на сутки:

/ip firewall filter

add action=add-dst-to-address-list address-list=connection-limit \

address-list-timeout=1d chain=input comment=Connection_limit \

connection-limit=200,32 in-interface=ether1-velton protocol=tcp

add action=drop chain=input comment=Adr_list_connection-limit_drop \

in-interface=ether1-velton src-address-list=connection-limit

8) Включаем защиту от сканеров портов на WAN-интерфейсе:

/ip firewall filter9) Защищаем от перебора паролей подключения по нестандартному порту к WinBox и SSH из вне. Комментарии читать снизу-вверх.

add action=drop chain=input comment=Port_scanner_drop src-address-list=\

"port scanners"

add action=add-src-to-address-list address-list="port scanners" \

address-list-timeout=2w chain=input in-interface=ether1-velton protocol=\

tcp psd=21,3s,3,1

add action=add-src-to-address-list address-list="port scanners" \

address-list-timeout=2w chain=input in-interface=ether1-velton protocol=\

tcp tcp-flags=fin,!syn,!rst,!psh,!ack,!urg

add action=add-src-to-address-list address-list="port scanners" \

address-list-timeout=2w chain=input in-interface=ether1-velton protocol=\

tcp tcp-flags=fin,syn

add action=add-src-to-address-list address-list="port scanners" \

address-list-timeout=2w chain=input in-interface=ether1-velton protocol=\

tcp tcp-flags=syn,rst

add action=add-src-to-address-list address-list="port scanners" \

address-list-timeout=2w chain=input in-interface=ether1-velton protocol=\

tcp tcp-flags=fin,psh,urg,!syn,!rst,!ack

add action=add-src-to-address-list address-list="port scanners" \

address-list-timeout=2w chain=input in-interface=ether1-velton protocol=\

tcp tcp-flags=fin,syn,rst,psh,ack,urg

add action=add-src-to-address-list address-list="port scanners" \

address-list-timeout=2w chain=input in-interface=ether1-velton protocol=\

tcp tcp-flags=!fin,!syn,!rst,!psh,!ack,!urg

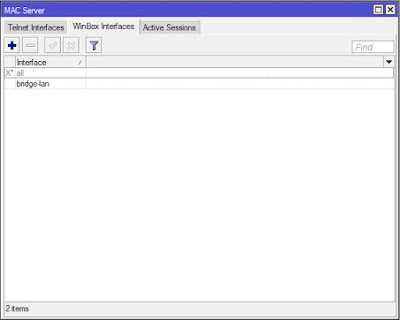

/ip firewall filter10) Блокируем bogon-сети. Это зарезервированные диапазоны IP адресов которые еще не были закреплены ни за одним провайдером в мире. Это свободные/пустые диапазоны. Частные сети прячутся от интернета средствами компании или провайдером. Поэтому если к вам вдруг прилетает пакет с сорсом из этих списков, ничего хорошего он принести не может. Bogon IP часто используют злые хакеры для своих вредоносных атак. Актуальный список сетей можно посмотреть тут: http://www.team-cymru.org/Services/Bogons/bogon-bn-nonagg.txt.

# все IP в black_list - отклоняем

add action=drop chain=input comment=Drop_winbox_black_list dst-port=5323,5324 \

in-interface=ether1-velton protocol=tcp src-address-list=black_list

# если новые подключения с адрес-листа Winbox_Ssh_stage3 продолжаются - заносим в новый адрес-лист black_list на 5 минут.

add action=add-src-to-address-list address-list=black_list \

address-list-timeout=5m chain=input comment=Winbox_add_black_list \

connection-state=new dst-port=5323,5324 in-interface=ether1-velton \

protocol=tcp src-address-list=Winbox_Ssh_stage3

# если новые подключения с адрес-листа Winbox_Ssh_stage2 продолжаются - заносим в новый адрес-лист Winbox_Ssh_stage3

add action=add-src-to-address-list address-list=Winbox_Ssh_stage3 \

address-list-timeout=1m chain=input comment=Winbox_Ssh_stage3 \

connection-state=new dst-port=5323,5324 in-interface=ether1-velton \

protocol=tcp src-address-list=Winbox_Ssh_stage2

# если новые(значит была неудачная попытка, например - неправильный пароль, и соединение разорвалось) подключения с адрес-листа Winbox_Ssh_stage1 продолжаются - заносим в новый адрес-лист Winbox_Ssh_stage2

add action=add-src-to-address-list address-list=Winbox_Ssh_stage2 \

address-list-timeout=1m chain=input comment=Winbox_Ssh_stage2 \

connection-state=new dst-port=5323,5324 in-interface=ether1-velton \

protocol=tcp src-address-list=Winbox_Ssh_stage1

# заносим все айпи, которые создали новые подключения на наши порты в адрес-лист на 1 минуту

add action=add-src-to-address-list address-list=Winbox_Ssh_stage1 \

address-list-timeout=1m chain=input comment=Winbox_Ssh_stage1 \

connection-state=new dst-port=5323,5324 in-interface=ether1-velton \

protocol=tcp

# разрешаем подключение к Winbox и Ssh по портам 5323 и 5324

add chain=input comment=Accept_Winbox_Ssh dst-port=5323,5324 in-interface=\

ether1-velton protocol=tcp

/ip firewall address-list

add address=0.0.0.0/8 disabled=no list=BOGON

add address=10.0.0.0/8 disabled=no list=BOGON

add address=100.64.0.0/10 disabled=no list=BOGON

add address=127.0.0.0/8 disabled=no list=BOGON

add address=169.254.0.0/16 disabled=no list=BOGON

add address=172.16.0.0/12 disabled=no list=BOGON

add address=192.0.0.0/24 disabled=no list=BOGON

add address=192.0.2.0/24 disabled=no list=BOGON

add address=192.168.0.0/16 disabled=no list=BOGON

add address=198.18.0.0/15 disabled=no list=BOGON

add address=198.51.100.0/24 disabled=no list=BOGON

add address=203.0.113.0/24 disabled=no list=BOGON

add address=224.0.0.0/4 disabled=no list=BOGON

add address=240.0.0.0/4 disabled=no list=BOGON

Само запрещающее правило:

/ip firewall filter11) Разрешаем все уже установленные подключения (connection state=established). Established - Существующее соединение. Пакет относится у уже установленному соединению, обрабатываемому в данный момент маршрутизатором.

add action=drop chain=input comment=Bogon_Wan_Drop in-interface=ether1-velton \

src-address-list=BOGON

add chain=input comment=Established_Wan_Accept connection-state=established12) Разрешаем все зависимые подключения (connection state=related). Related – Связанное соединение. Пакет, который связан с существующим соединением, но не является его частью. Например, пакет, который начинает соединение передачи данных в FTP-сессии (он будет связан с управляющим соединением FTP), или пакет ICMP, содержащий ошибку, отправляемый в ответ на другое соединение.

add chain=input comment=Related_Wan_Accept connection-state=related13) Блокируем все входящие соединения с WAN.

add action=drop chain=input comment=Drop_all_WAN in-interface=ether1-velton-------------------

Визуально последовательность правил выглядит так:

Это минимальная настройка безопасности. Если вы хотите разрешить подключение VPN к роутеру, то как минимум нужно открыть порт. Например, для соединений по порту 1723 (PPTP):

Это минимальная настройка безопасности. Если вы хотите разрешить подключение VPN к роутеру, то как минимум нужно открыть порт. Например, для соединений по порту 1723 (PPTP):/ip firewall filterТак же рекомендую использовать скрипт Оповещение администратора о входе в Mikrotik. Метод защиты сервисов, на которые проброшенные порты с Mikrotik описан в статье тут.

add chain=input dst-port=1723 protocol=tcp

-------------------

Продолжение статьи:

Используемые материалы:

Multimedia Opportunisties - Настройка FreePBX за роутером Mikrotik

Ну как то так в Mikrotik и на Asterisk в настройках SIP

Настройка Mikrotik

/ip firewall filter

add action=accept chain=forward comment="voip asterisk" dst-port=5060-5065,5160,4569,10000-20000 in-interface=bridge_wan protocol=udp src-address-list=voip

add action=accept chain=forward dst-address-list=voip dst-port="" out-interface=bridge_wan protocol=udp src-port=5060-5065,5160,4569,10000-20000

/ip firewall nat

add action=dst-nat chain=dstnat comment="FREEPBX SIP" dst-port=5060-5065,5160,4569,10000-20000 in-interface=bridge_wan protocol=udp src-address-list=voip to-addresses=XXX.XXX.XXX.XXX

/ip firewall address-list

add address=sip.zebra.ru list=voip

add address=sip.zadarma.ru list=voip

/ip firewall service-port

set ftp disabled=yes

set tftp disabled=yes

set irc disabled=yes

set h423 disabled=yes

set sip disabled=yes ports=5060,5061,5160 sip-direct-media=no

set pptp disabled=yes

set udplite disabled=yes

set dccp disabled=yes

set sctp disabled=yes

Настройка FREEPBX

ВНИМАНИЕ ВАЖНО!

disallow=all

allow=alaw

allow=ulaw

в настройках Транка до провайдера правильно подобрать кодеки

Далее ...

Файл sip_general_additional.conf Вкладка NAT ( Смотриеть картинку )

;--------------------------------------------------------------------------------;

; Do NOT edit this file as it is auto-generated by FreePBX. ;

;--------------------------------------------------------------------------------;

; For information on adding additional paramaters to this file, please visit the ;

; FreePBX.org wiki page, or ask on IRC. This file was created by the new FreePBX ;

; BMO - Big Module Object. Any similarity in naming with BMO from Adventure Time ;

; is totally deliberate. ;

;--------------------------------------------------------------------------------;

faxdetect=no

useragent=FPBX-14.0.13.4(13.22.0)

language=ru

disallow=all

allow=alaw

allow=ulaw

context=from-sip-external

callerid=Unknown

notifyringing=yes

notifyhold=yes

tos_sip=cs3

tos_audio=ef

tos_video=af41

alwaysauthreject=yes

limitonpeers=yes

allowguest=no

progressinband=yes

prematuremedia=no

rtpend=20000

context=from-sip-external

callerid=Unknown

rtpstart=10000

tcpenable=no

callevents=yes

bindport=5160

jbenable=no

checkmwi=10

maxexpiry=3600

minexpiry=60

srvlookup=no

tlsenable=no

allowguest=no

notifyhold=yes

rtptimeout=30

canreinvite=no

tlsbindaddr=[::]:5161

rtpkeepalive=0

videosupport=no

defaultexpiry=120

notifyringing=yes

maxcallbitrate=384

rtpholdtimeout=300

g726nonstandard=no

registertimeout=20

tlsclientmethod=tlsv1

registerattempts=0

nat=no

ALLOW_SIP_ANON=no

tlscafile=/etc/pki/tls/certs/ca-bundle.crt

localnet=XXX.XXX.XXX.XXX/24

Настройка VPN-подключения в Router Mikrotik (Вручную) 9000 1

Войдите в свой маршрутизатор, запустите браузер или используйте приложение WINBOX.

Введите адрес маршрутизатора по умолчанию: http://192.168.88.1

Перейти на вкладку "PPP" (1) и добавить (2) новый интерфейс "Клиент PPTP" (3)

В закладке "Общие" (4) , в поле "Имя" (5) введите имя интерфейса: SolidVPN-PPTP

В поле "Max MTU" (6) и "Макс. MRU" ( 7) введите значение: "1400"

Перейдите на вкладку "Вызов" (8) и заполните следующие поля:

В поле "Подключиться к:" (9) введите имя одного из наших VPN-серверов

Вы можете найти список доступные VPN-сервера в панели клиента: https://portal.solidvpn.pl

В поле "Пользователь:" (10) введите свой логин

В поле "Пароль:" (11) введите свой пароль

Для подтверждения введенных данных нажмите "ОК" (12)

Перейдите на вкладку "IP" (13) и затем "Брандмауэр" (14)

В окне "Брандмауэр" выберите вкладку "NAT" (15) , затем добавьте новое правило ( 16)

Во вкладке "Общие" (17) выберите "Цепь: srcnat" (18) и затем "Выход.Интерфейс: SolidVPN-PPTP" (19)

Затем перейдите на вкладку "Действие" (20) и в поле "Действие" (21) выберите "Маскарад" .

Нажмите "ОК" (22)

Перейти на вкладку "Mangle" (23) и добавить новое правило (24)

В окне "Новое правило Mangle" выберите вкладку "Общие" (25) , затем выберите "Цепочка: предварительная маршрутизация" (26) и в поле "Адрес источника" (27) введите IP-адреса компьютеров для прохождения через VPN-туннель.

В этом примере весь пул IP-адресов равен 192.168.88.2 - 192.168.88.254, но вы можете ввести здесь IP-адрес одного хоста, например, 192.168.88.10. Благодаря этому через VPN будет проходить только этот хост, и только его публичный IP-адрес изменится на IP-адрес VPN-сервера (например, польский). Остальные хосты в пуле 192.168.88.0 будут выходить через локальное подключение к Интернету и будут видны в Интернете по локальному общедоступному IP-адресу.

Перейти на вкладку "Действие" (28) , в поле "Действие" выбрать "отметить маршрутизацию" (29)

В поле "Новая отметка маршрутизации" (30) ввести "SolidVPN "

Чтобы применить изменения, нажмите "Применить: (31 ) и затем "ОК" (32)

Перейти на вкладку "IP" (33) и "Маршруты" (34)

В окне "Список маршрутов" , во вкладке "Маршруты" (35) добавить новое правило (36)

В окне "Новый маршрут" , во вкладке "Общие" (37) выбрать:

"Dst.Адрес" (38) - 0.0.0.0/0

"Шлюз" (39) - SolidVPN-PPTP

"Маршрутизация" (40) - SolidVPN

Для подтверждения изменений нажмите "ОК" (41)

Добавлен новый маршрут маршрутизации (42) , и должно быть установлено VPN-подключение.

.

MikroTik Неофициальный сайт поддержки :: Учебник

Расширенная конфигурация маршрутизатора LAN/WLAN (часть 1)

Все операции выполняются в расширенном Расширенном режиме во вкладке Беспроводная связь интерфейса wlan

Что нам нужно? 1 устройство RouterBoard, оснащенное беспроводным интерфейсом (2,4/5 ГГц), 1 и более портами Ethernet и лицензией Mikrotik Level4 (для создания точки доступа WiFi).

Следующим шагом является добавление портов для отдельных интерфейсов в Bridge. Делаем это введя Bridge (в главном меню) -> Ports и символом + добавляем все порты ethernet и WLAN к которым будут подключаться устройства на внутренней стороне сети. Один порт ethernet остается без добавленного порта (будет работать как WAN).

3. Теперь мы можем дать нашему устройству IP-адрес.Заходим в IP -> Addresses -> Default Configuration и выставляем наш IP, маску подсети, сеть... Разумеется, на интерфейсе Bridge . Не забудьте сопоставить маску по адресу (/24 для 255.255.255.0).

Например:

- IP: 192.168.100.1/24

- Сеть: 192.168.100.0

- Интерфейс: Bridge

4. Мы собираемся настроить беспроводной интерфейс, то есть наш внутренний WiFi. Дважды щелкните по интерфейсу wlan1, в первой вкладке мы можем изменить его имя.Затем переходим во вкладку Wireless и там...

а) Wireless - пример конфигурации:

- Mode: AP Bridge (только level4+) или Bridge (возможность подключения с 1 устройства).

- Диапазон: 2,4 ГГц

- Частота: 2412 (канал выбираем, конечно, индивидуально, в зависимости от того, что происходит в эфире)

- SSID: это имя нашей сети (например -=WiFi==-)

- Беспроводной протокол: не указан

- В самом низу снимите флажок Аутентификация по умолчанию.(устройства, MAC-адрес которых будет добавлен в список авторизации)

б) Дополнительно

- HW Retries: в стандартах a/b/g ставим значение 7, а в стандарте n это 15 Сеть

устанавливается путем входа (в основном МЕНЮ) на вкладку Wireless > Security Profiles и установки ключа и шифрования (рекомендую WPA2-PSK, возможно можно WEP во вкладке Static Keys). Общий:

- Типы аутентификации: WPA2 PSK

- Одноадресные шифры: aes ccm

- Групповые шифры: aes ccm

- Предварительно общий ключ WPA2: our_8 + _character_key

и пароль исправлен.

6. Последним шагом настройки беспроводного интерфейса является добавление MAC-адреса сети второго устройства в список доступа. Войдите в Wireless (главное меню) -> Список доступа -> Используйте знак + , чтобы добавить новое устройство.Вводим MAC-адрес, выбираем интерфейс, к которому он подключается, снимаем галочку Forwarding, можем нажать еще один Comment и описать устройство.

6. Мы еще можем назвать наше устройство. Для этого заходим в System -> Identity -> вводим имя.

Межсетевой экран + сервер DHCP + глобальная сеть (часть 2)

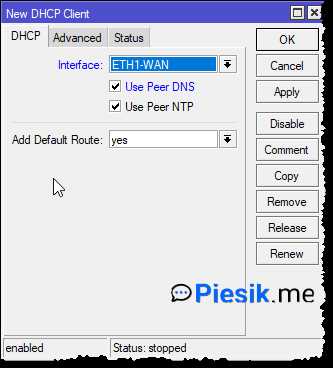

7. Порт WAN настраивается в зависимости от доступного интернет-соединения. Например, у нас есть ссылка, по которой мы автоматически получаем ip-адрес. Перейдите в главное меню IP -> DHCP-клиент Новый DHCP-клиент:

- интерфейс: эфир 1

и на этом все.У нашего микротика есть доступ в интернет. Можем проверить в

а) во вкладке IP -> Адрес должен быть назначен новый адрес с буквой D - Динамический

б) в логах

в) или в IP -> DHCP Client

6. Настроить DHCP Server в IP -> DHCP Server

Добавить новый интерфейс (DHCP Setup) и пройти по шагам конфигуратора:

- Интерфейс DHCP-сервера: bridge1

- Адресное пространство DHCP: 192.168.100.0/24

- Адрес для выдачи: 192.168.100.100-192.168.100.254 (диапазон адресов)

- DNS-серверы: введите DNS нашего поставщика услуг (не всегда необходимо)

- Время аренды: по умолчанию 3 дня (время аренды адреса)

- DHCP Relay: оставляем без изменений

Наш DHCP-сервер создан. Вы можете увидеть все шаги на скриншотах ниже.

7. NAT перейдите IP -> Брандмауэр -> NAT и добавьте новое правило NAT, как показано ниже.

Общий

- Цепь: скрин

- Источник Адреса: 192.168.100.0/24

- Выходной интерфейс: ether1 (WAN)

Действие:

- Действие: masquerade

8. UPnP или автоматическую переадресацию портов можно добавить в IP -> UPNP

Добавить внутреннее и внешнее правило (+):

1) Интерфейс: bridge1; Тип: внутренний

2) Интерфейс: ether1; Тип: внешний

3) Настройка UPnP: UPnP включен — выберите

Мониторинг и сетевая статистика

Система дает нам очень обширные инструменты для просмотра текущего использования полосы пропускания, статистики беспроводной сети, функции графических графиков использования данного интерфейса и т. д.Итак, давайте использовать несколько. а) График

- добавить новый график для любого интерфейса

Инструменты -> Графики -> Правила интерфейса -> Добавить новый график:

Интерфейс: мост1

Хранить на диске: выбрать

Проверить статистику в Инструменты -> Графики -> Графики интерфейса

б) Ресурсы

Кроме того, мы можем отслеживать потребление ресурсов устройства отдельными процессами. Для этого идем на

1) Система -> Ресурсы

2) Инструменты -> Профили (потребление ресурсов процессами)

Защита роутеров MikroTik | Официальный блог Касперского

Недавно были совершены масштабные DDoS-атаки с использованием нового ботнета под названием Mēris. Они уже вышли на уровень почти 22 млн запросов в секунду. Согласно исследованию Qrator, сетевые устройства MikroTik отвечали за большую часть трафика, генерируемого ботнетами.

Проанализировав ситуацию, специалисты, отвечающие за роутеры MikroTik, не обнаружили в них новых уязвимостей; тем не менее, риски все еще могут быть теми, которые уже известны.Поэтому, чтобы убедиться, что роутер не присоединился к ботнету Mēris (или к любому другому ботнету), следует придерживаться нескольких рекомендаций.

Почему устройства MikroTik включены в ботнет

Несколько лет назад исследователь безопасности обнаружил уязвимость в маршрутизаторах MikroTik. Именно в утилите настройки Winbox было взломано множество устройств. Хотя компания исправила уязвимость в 2018 году, видимо, не все пользователи обновили свои роутеры.

Также, даже если кто-то обновлял прошивку роутера, он мог не следовать дополнительным рекомендациям производителя по смене пароля. Если пользователь не изменит пароль, несмотря на обновление программного обеспечения, кто-то может войти в роутер и снова начать им пользоваться.

По данным MikroTik, маршрутизаторы, которые сейчас включены в ботнет Mēris, — это те же устройства, которые были взломаны в 2018 году. Компания разместила признаки того, что безопасность этих устройств была скомпрометирована, и дала рекомендации.

Как проверить, является ли роутер MikroTik частью ботнета

После подключения маршрутизатора к ботнету злоумышленники изменяют многие настройки в прошивке устройства. Поэтому первая рекомендация MikroTik — посмотреть конфигурацию устройства и проверить следующее:

- Есть ли правило, выполняющее скрипт с помощью метода fetch(). Если это так, удалите его (в разделе «Система» → «Расписание»).

- Включен ли прокси-сервер SOCKS. Вы можете найти эту настройку в разделе IP → SOCKS. Если вы не используете его, выключите его.

- Существует ли клиент L2TP с именем lvpn (или любой другой клиент L2TP, который вам неизвестен). Если это так, удалите их все.

-

Существует ли правило брандмауэра, разрешающее удаленный доступ к порту 5678. Если да, удалите его.

Рекомендации по защите роутера MikroTik

Регулярные обновления являются ключом к любой успешной оборонной стратегии.Безопасность во многом зависит от соблюдения передовых методов сетевой безопасности.

- Убедитесь, что на маршрутизаторе установлена последняя доступная прошивка, и регулярно обновляйте ее.

- Отключить удаленный доступ к устройству, если в этом нет крайней необходимости.

- Если вам действительно нужно использовать удаленный доступ, настройте его через VPN-канал. Например, используйте IPsec.

- Используйте длинный и надежный пароль для управления.Даже если ваш текущий пароль надежный, измените его на всякий случай.

В общем случае следует исходить из того, что локальная сеть не является защищенной, а это значит, что при заражении одного компьютера вредоносное ПО может атаковать роутер изнутри и получить доступ путем взлома паролей методом перебора. Поэтому, со своей стороны, мы настоятельно рекомендуем вам использовать надежные решения для обеспечения безопасности на всех компьютерах, подключенных к сети Интернет.

.[PL] Mikrotik hap ac2 в качестве основного домашнего роутера

Этот пост является новой версией записи о базовой конфигурации Mikrotik. Так что, если вы пришли с этого поста, получите расширенную версию.

Приобрел новое устройство Mikrotik hap ac2 , которое предполагается использовать как домашний роутер с расширенными функциями. Цена этого устройства, учитывая возможности, просто смешная, потому что я смог купить его примерно за 280 злотых.

Что мы получаем за эти деньги?

5 портов LAN, каждый с пропускной способностью 1 Гбит и сеть WiFi 2,4 ГГц и 5 ГГц, а также один порт USB, который на данный момент мной не используется.. Полную спецификацию можно посмотреть на сайте производителя.

Он не будет демоном скорости в корпоративном использовании, но он легко справится со всеми устройствами, которые есть у меня дома, и его мощность не иссякнет для дополнительных лабораторий и других развлечений, так что вы можете ожидать слабо связанные записи. Во всяком случае, один из них уже был в сети раньше - тот, который касается статистики, которая важна, потому что стоит проверить, сколько соединений мы используем в повседневном использовании.

Хватит воды, приступим к настройке!

Просто напишу кратко, что не считаю себя специалистом в этих устройствах.Я человек, который учится методом проб и ошибок. Уважаемый читатель, если вы нашли ошибку, обязательно сообщите мне об этом в комментарии.

Предположения этой записи следующие:

- Исходная конфигурация

- Конфигурация доступа в Интернет

- LAN + конфигурация DHCP

- Port 1 будет портом, где будет раздаваться интернет напрямую от моего UPC провайдера, т.е. их ConnectBox будет работать только в режиме модема, остальные порты будут общими для всех устройств в доме

- Конфигурация брандмауэра

- Конфигурация Wi-Fi

Все начинается со скачивания Winbox с сайта производителя.Winbox — программа для управления устройствами Mikrotik в графическом интерфейсе. Потому что вы знаете или не знаете, что вы можете управлять этими устройствами с уровня telnet, SSH или GUI. Подключите устройство к блоку питания, подключитесь к нему напрямую LAN-кабелем (правда, выберите другой порт, чем тот, на котором будет сеть от вашего провайдера) и запустите программу. Вы должны увидеть это представление:

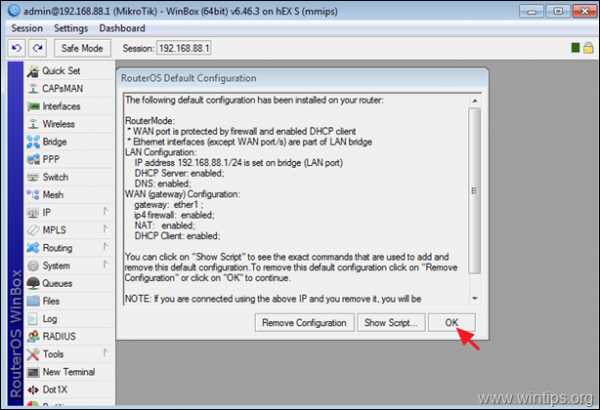

Подключаемся к нашему новому роутеру с логином admin и без пароля.Первое окно спрашивает - что мы хотим сделать с загруженной конфигурацией. Удалить, а это значит, что придется все настраивать самим или оставлять переопределенные настройки. Для целей этого поста я удаляю их все.

Важно не работать с пользователем по умолчанию. Итак, заходим в меню Система > Пользователи > добавим нашего пользователя Полное разрешение , выйдем из Winbox, снова войдем, но уже под новым пользователем, и удалим по умолчанию один.Да, для безопасности.

Следующим шагом для меня является присвоение имен и управление интерфейсами. Я хотел бы знать, что подключено к данному интерфейсу, потому что ETh5 мне ничего не говорит. Поэтому начну с именования и установки правильных комментариев. Мы делаем это, введя Interfaces .

После изменений он выглядит немного лучше, не так ли?

Еще я хочу иметь возможность видеть все устройства в одной сети, поэтому я создам мост со всех портов, перейдя к Мост > , добавлю новый и создам новый мост:

Позже мы добавим соответствующие порты, введя в Мост > Порты > , добавим и назначим его соответствующему Мосту.Мы повторяем эту операцию для каждого порта, который мы хотим использовать в нашей сети.

Если у нас уже настроены эти несколько основных вещей, давайте начнем с создания адресации и настройки локального DHCP-сервера и включения DHCP-клиента для моего провайдера.

Начну с последнего. Захожу во вкладку IP > DHCP клиент и начинаю создавать нового клиента. Я оставляю параметры по умолчанию.

И через некоторое время я вижу, что получил IP-адрес для своего DHCP-клиента.

DNS, потому что UPC предоставляет свои DNS-серверы, которых вполне достаточно. Может быть, я позже поставлю свой DNS-сервер дома, а затем заинтересуюсь его настройкой.

Теперь приступим к настройке DHCP в нашей локальной сети. Первое, что нам нужно сделать, это создать адрес, который будет у нашего микротика в сети.

С левой стороны выбираем IP > Addresses и добавляем новый адрес. Я буду использовать класс 192.168.35.0/24 в своей домашней сети, адрес 192.168.35.254 которого я выделю микротику и назначу его вновь созданному мосту.

90 140

После того, как мы создали адрес нашего устройства, давайте настроим DHCP-сервер для раздачи адресов хостам. Предполагается, что я использую пул 192.168.35.0/24 , из которых будут использоваться только адреса 192.168.35.30 - 192.168.35.250 , а остальные будут использоваться для других целей.

Итак, перейдите к IP > Сервер DHCP и нажмите Настройка DHCP

- Выбираем созданный Мост

- Выбираем адресацию, которую создали на предыдущем шаге

- Выбираем адрес роутера

- Задаем диапазон адресов: 192.168.35.30 - 192.168.35.250

- Настраиваем DNS-сервера. Примечание для вас: я использую DNS-серверы UPC, поэтому я оставляю значение по умолчанию .

- Устанавливаем время аренды DNS, рекомендую изменить на 24:00:00, что будет равно 24 часам.

Теперь, после перезагрузки устройства и повторного подключения, мы должны получить IP от только что созданной сети:

DHCP у нас настроен, теперь было бы уместно настроить NAT для возможности выхода в интернет.Почитать, что такое NAT, можно, например, здесь.

Перейдите к IP > Брандмауэр > NAT и начните добавлять новый NAT

- Общие вкладка, поле Цепочка выбор экран

- Вкладка Общие, поле Источник . Адрес, введите свой адрес, т.е. 192.168.35.0/24

- Вкладка «Действие», поле Действие выбрать маскарад

После сохранения этих настроек на нашем компьютере должен появиться доступ в интернет.

После того, как у нас появился интернет, давайте обновим устройство до последней версии. Перейдите в Система > Пакеты и нажмите " Проверить наличие обновлений " и если есть обновления, обязательно их установите.

Теперь создадим резервную копию всего, что мы делали до этого, перейдя по адресу Files > ** Backup ** и создав резервную копию. Мы можем загрузить его на наш компьютер, просто перетащив его в папку.

Если мы уже сделали это резервное копирование, обязательно загляните на эту страницу: https://wiki.mikrotik.com/wiki/Basic_universal_firewall_script, где вы найдете всю информацию о том, как защитить вашу сеть извне. ТЫ ДОЛЖЕН СДЕЛАТЬ ЭТО!

Как насчет сети Wi-Fi? Ведь в этой модели встроены 2.4ГГц и 5ГГц, так что давайте тоже настроим эти опции. Первое, что нам нужно сделать, это создать «Профиль безопасности» из меню Wireless > Security Profiles .Введите пароль в четвертое поле и выберите правильные настройки в пятом поле.

Теперь нам нужно посмотреть, добавлены ли два наших интерфейса в мост. Как это сделать, я писал ранее. После добавления интерфейсов в бридж назначаем созданный профиль нашим wifi картам.

Для этого заходим в Беспроводная связь > Интерфейсы Wi-Fi > наша карта wifi, нажимаем кнопку: Расширенный режим и настраиваем все параметры в соответствии с нашими потребностями.

Повторяем то же самое для Wi-Fi 5,4 ГГц.

Удачи!

.Как настроить MikroTik в первый раз.

В этом руководстве приведены инструкции по настройке MikroTik в первый раз. Маршрутизаторы MikroTik в последние годы стали очень популярны, потому что они помогают создать стабильную и безопасную домашнюю или офисную сеть по доступной цене.

В этом руководстве я использовал MikroTik RB760iGS — 5-портовый гигабитный Ethernet-маршрутизатор HEX S и инструмент настройки WinBox MikroTik в качестве маршрутизатора (с NAT) со следующими настройками IP:

Eth2 (WAN/интернет-порт)

WAN IP: 192.168.1.151 (предоставляется интернет-провайдером)

ШЛЮЗ БЛЕДНОЙ СЕТИ: 192.168.1.1 (предоставляется интернет-провайдером)

DNS1 глобальной сети: 192.168.1.1 (предоставляется интернет-провайдером)

DNS-сервер глобальной сети 2: 8.8.8.8 (общедоступный DNS-сервер Google)

Eth3, Eth4, Eth5 и т. д. (Частная сеть)

IP-адрес в локальной сети: 192.168.88.1

Диапазон IP-адресов в локальной сети (DHCP): 192.168.88.10-192.168.88.254

Как выполнить базовую настройку MikroTik с помощью WinBox.

Шаг 1. Подключите MikroTik к сети и к компьютеру.

1. Подключение с помощью кабеля Ethernet (RJ45), MikroTik Eth2 Порт с интернет-модемом/маршрутизатором провайдера.

2. Используйте другой кабель Ethernet (RJ45) для подключения одного из других портов Ethernet MikroTik (например, Eth3 ) к компьютеру.

Шаг 2. Настройте MikroTik с помощью WinBox.

1. В зависимости от версии Windows (32 или 64 бита), скачайте утилиту WinBox.

2. Запустите WinBox и нажмите Подключить . *

* Примечание. Каждый маршрутизатор настроен на заводе с IP-адресом 192.168.88.1 на порте Eth2. Имя пользователя по умолчанию — admin без пароля.

3. Нажмите OK в информационном сообщении «Конфигурация по умолчанию — окно».

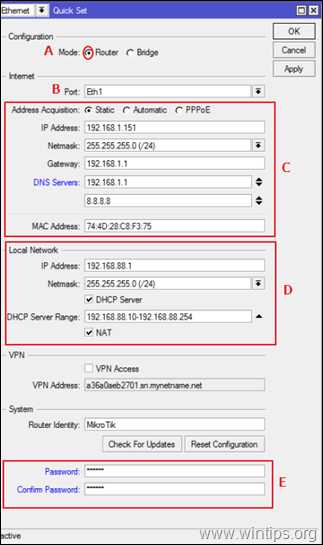

4. Теперь нажмите Quick Set на левой панели.

5. В окне «Быстрая установка» используйте следующие настройки:

A. В «Режиме конфигурации» выберите Router .