Openvpn windows client

Настройка OpenVPN-сервера на Windows 2008/2012

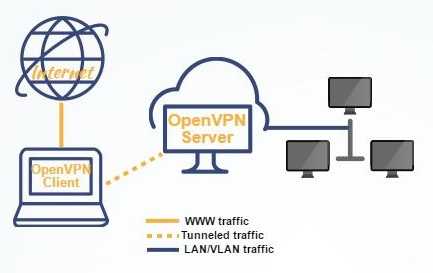

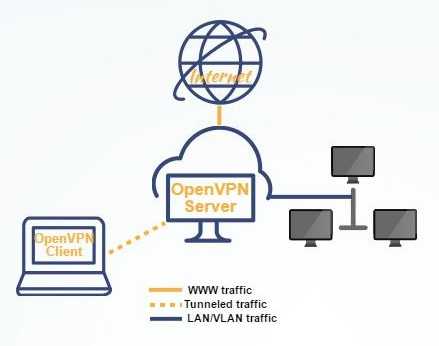

OpenVPN — открытая реализация технологии VPN (Virtual Private Network), которая предназначена для создания виртуальных частных сетей между группой территориально удаленных узлов поверх открытого канала передачи данных (интернет). OpenVPN подходит для таких задач, как безопасное удаленное сетевое подключение к серверу без открытия интернет-доступа к нему, как будто вы подключаетесь к хосту в своей локальной сети. Безопасность соединения достигается шифрованием OpenSSL.

В статье мы расскажем:

По окончанию настройки OpenVPN сервер сможет принимать внешние защищенные SSL сетевые подключения к созданному при запуске VPN-сервиса виртуальному сетевому адаптеру (tun/tap), не затрагивая правила обработки трафика других интерфейсов (внешний интернет-адаптер и др.) Имеется возможность настроить общий доступ клиентов OpenVPN к конкретному сетевому адаптеру из присутствующих на сервере. Во второй части инструкции рассмотрено такое туннелирование интернет-трафика пользователей. При этом способе переадресации обрабатывающий VPN-подключения хост будет выполнять и функцию прокси-сервера (Proxy) - унифицировать правила сетевой активности пользователей и осуществлять маршрутизацию клиентского интернет-трафика от своего имени.

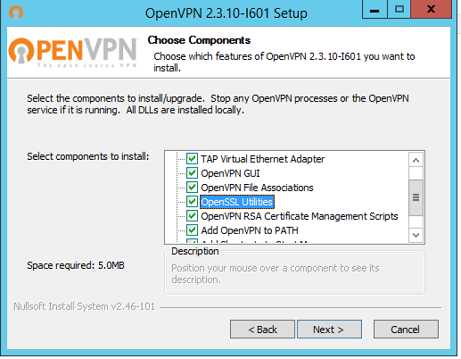

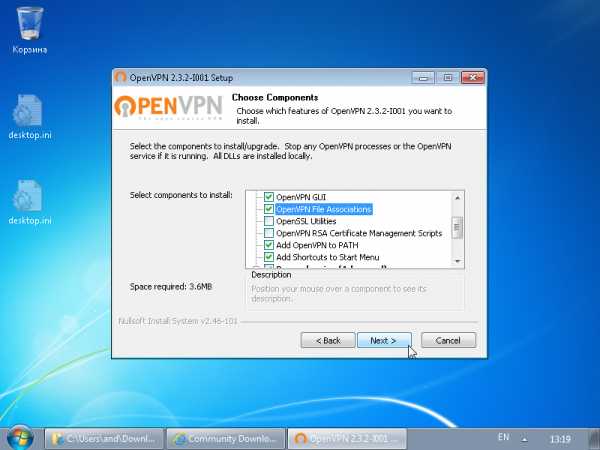

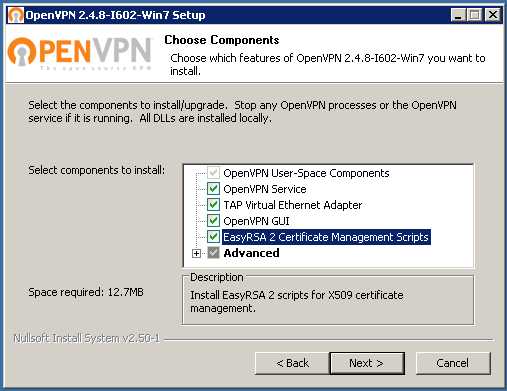

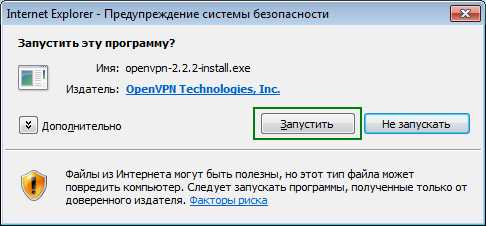

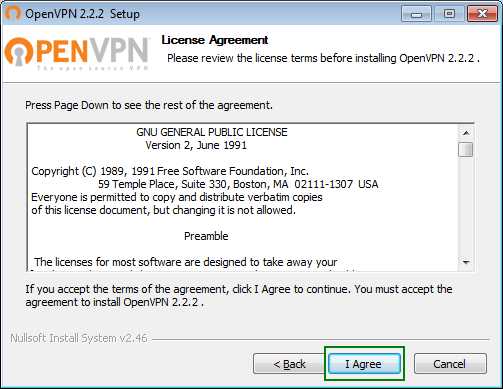

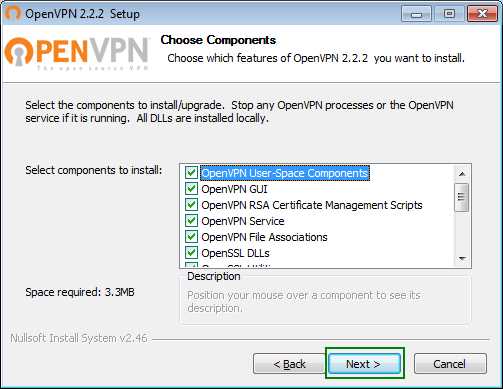

Скачайте и установите актуальную версию OpenVPN, соответствующую вашей операционной системе. Запустите установщик, убедитесь что на третьем шаге мастера установки выбраны все компоненты для установки.

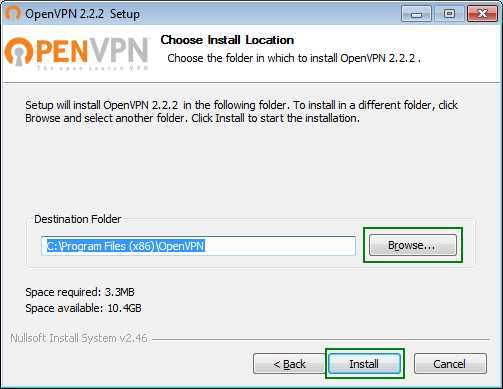

Обратите внимание, что в этой инструкции дальнейшие команды приведены из расчета, что OpenVPN установлен в директорию по-умолчанию "C:\Program Files\OpenVPN".

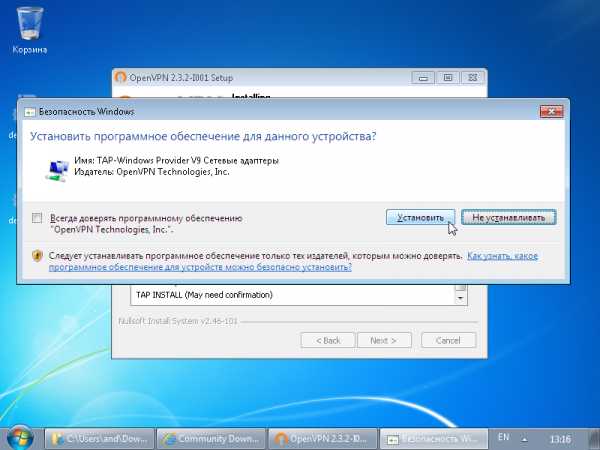

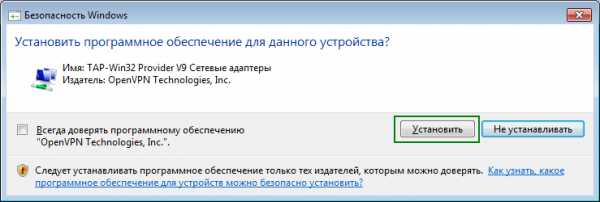

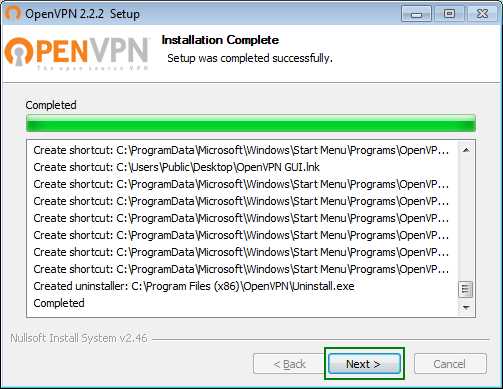

Разрешаем добавление виртуального сетевого адаптера TAP в ответ на соответствующий запрос и дожидаемся завершения установки (может занять несколько минут).

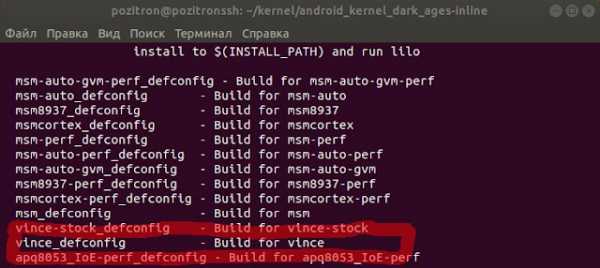

Для управления парами "ключ/сертификат" всех узлов создаваемой частной сети используется утилита easy-rsa, работающая через командную строку по аналогии с консолью Linux. Для работы с ней откройте запустите командую строку (Сочетание клавиш Win+R, затем наберите cmd и нажмите Enter)

Файлы конфигурации

Скачайте наши файлы конфигурации и скрипты и замените их в каталоге C:\Program Files\OpenVPN\easy-rsa.

Если пути по умолчанию не совпадают, откорректируйте их во всех файлах.

В файле конфигурации openssl-1.0.0.conf обязательно задайте значения переменным, соответствующие вашим данным: countryName_default

stateOrProvinceName_default

localityName_default

0.organizationName_default

emailAddress_default

Примечание: если значение переменной содержит пробел, то заключите ее в кавычки.

Генерация ключей Центра Сертификации и Сервера

- Переименуйте файл index.txt.start в index.txt, serial.start в serial с помощью следующих команд:

cd \

cd "C:\Program Files\OpenVPN\easy-rsa"

ren index.txt.start index.txt

ren serial.start serialПерейдем к созданию ключа/сертификата центра сертификации. Запустите скрипт:

.\build-ca.batВ ответ на появляющиеся запросы вы можете просто нажимать Enter. Единственное исключение - поле KEY_CN (Common Name) - обязательно укажите уникальное имя и такое же имя вставьте в поле name.

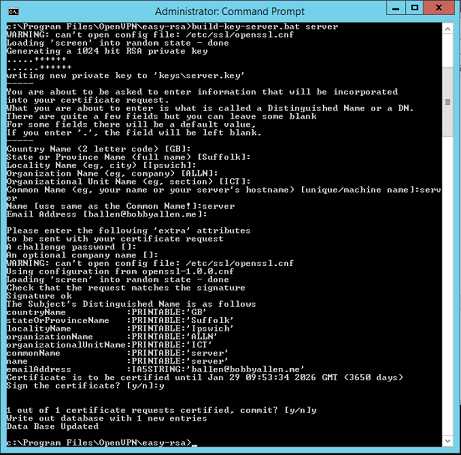

- Аналогичным образом генерируем сертификат сервера. Здесь значение полей Common Name и Name - SERVER:

.\build-key-server.bat serverПримечание: аргумент server - имя будущего файла.

Для всех генерируемых ключей теперь будет задаваться вопрос о том, подписать ли создаваемый сертификат (Sign the certificate) от имени центра сертификации. Отвечаем y (yes).

Генерация клиентских ключей и сертификатов

Для каждого клиента VPN необходимо сгенерировать отдельный SSL-сертификат.

В конфигурации OpenVPN присутствует опция, включив которую вы можете использовать один сертификат для нескольких клиентов (см. файл server.ovpn -> опция "dublicate-cn"), но это не рекомендуется с точки зрения безопасности. Сертификаты можно генерировать и в дальнейшем, по мере подключения новых клиентов. Поэтому сейчас создадим только один для клиента client1:

Выполните следующие команды для генерации клиентских ключей: cd \

cd "C:\Program Files\OpenVPN\easy-rsa"

.\build-key.bat client1

Примечание: аргумент client1 - имя будущего файла.

В поле Common Name указываем имя клиента (в нашем случае client1).

Параметры Diffie Hellman

Для завершения настройки шифрования, необходимо запустить скрипт генерации параметров Диффи-Хеллмана: .\build-dh.bat

Отображение информации о создании параметров выглядит так:

Перенос созданных ключей/сертификатов

Сгенерированные сертификаты находятся в директории C:\Program Files\OpenVPN\easy-rsa\keys. Скопируйте перечисленные ниже файлы в каталог C:\Program Files\OpenVPN\config:

- ca.crt

- dh3048.pem/dh2048.pem

- server.crt

- server.key

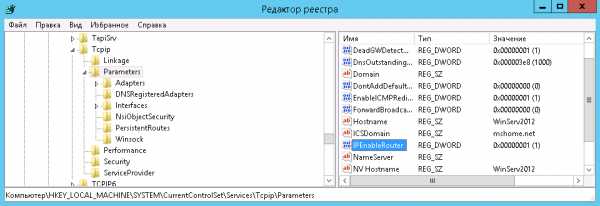

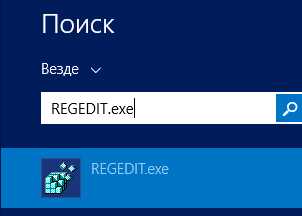

В дереве найдите каталог HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters. В правой части окна найдите переменную IPEnableRouter, двойным щелчком мыши перейдите в окно редактирования значения и измените его на 1, тем самым разрешив адресацию на VPS.

- Перейдем к настройке непосредственно VPN-сервера, используйте наш файл конфигурации с именем server.ovpn и поместите его в директорию C:\Program Files\OpenVPN\config.

Откройте файл, находим пути до ключей (см. ниже). Проверяем в нем пути до скопированных ранее сертификатов ca.crt, dh2024.pem/dh3048.pem, server.key, server.crt и при необходимости меняем:

port 1194

proto udp

dev tun

server 10.8.0.0 255.255.255.0

ca "C:\\Program Files\\OpenVPN\\config\\ca.crt"

cert "C:\\Program Files\\OpenVPN\\config\\server.crt"

key "C:\\Program Files\\OpenVPN\\config\\server.key"

dh "C:\\Program Files\\OpenVPN\\config\\dh3048.pem"

push "redirect-gateway def1"

push "dhcp-option DNS 8.8.8.8"

keepalive 10 120

comp-lzo

persist-key

persist-tun

verb 3Сохраняем файл.

-

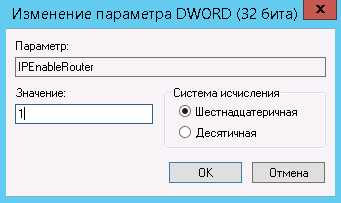

Теперь необходимо разрешить пересылку трафика между адаптерами. Выполните следующие шаги: Панель управления -> Сеть и интернет -> Центр управления сетями и общим доступом -> Изменение параметров адаптера. Выберете адаптер который смотрит во внешнюю сеть Интернет (TAP-адаптер отвечает за VPN соединение). В нашем примере это Ethernet 2.

С помощью двойного щелчка мыши откройте Свойства адаптера и перейдите во вкладку Доступ, отметьте галочкой все пункты. Сохраните изменения.

- Далее нужно включить IP-адресацию.

С помощью поиска Windows найдите приложение REGEDIT.exe.

Автозапуск OpenVPN

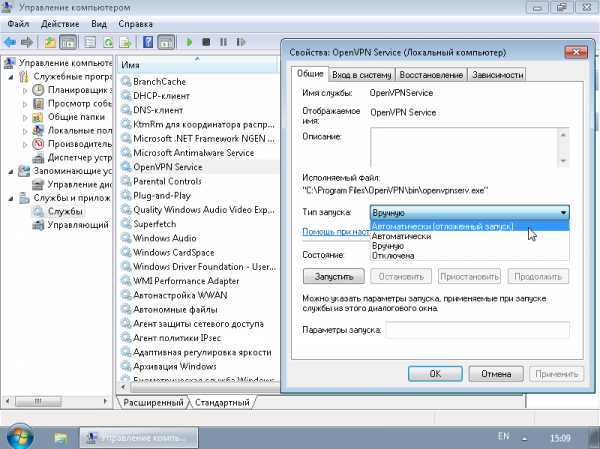

Сразу настроим службу OpenVPN на автозапуск при старте системы. Открываем "Службы"(Services) Windows. Находим в списке OpenVPN -> ПКМ -> Свойства (Properties) -> Запуск: Автоматически

На этом базовая настройка сервера виртуальной частной сети завершена. Найдите файл C:\Program Files\OpenVPN\config\server.ovpn -> кликните правой кнопкой мыши -> "Start OpenVPN on this config" для запуска сервера виртуальной частной сети и подготовленного нами файла настроек.

Клиентские приложения OpenVPN доступны для всех популярных ОС: Windows / Linux / iOS / Android. Для MacOS используется клиент Tunnelblick. Все эти приложения работают с одними и теми же файлами конфигурации. Возможны лишь некоторые различия нескольких опций. Узнать о них вы можете, изучив документацию к своему клиенту OpenVPN. В этом руководстве мы рассмотрим подключение Windows-клиента с использованием того же дистрибутива программы, который мы устанавливали на сервер. При использовании приложений для других операционных систем логика настройки аналогична.

- Устанавливаем актуальную версию OpenVPN на клиентский компьютер.

- Копируем в директорию C:\Program Files\OpenVPN\config созданные ранее на сервере файлы клиентских сертификатов (2 сертификата с расширением .crt и ключ с расширением .key) и используем наш файл конфигурации клиента client.ovpn. Последний файл после копирования на устройство пользователя удаляем с сервера или переносим из папки config во избежание путаницы в будущем.

- Откройте файл client.ovpn. Найдите строку remote my-server-1 1194 и укажите в ней ip-адрес или доменное имя vpn-сервера:

remote <ip-address> 1194</ip-address>Например:

remote 111.222.88.99 1194 - Находим пути до сертификатов. Указываем в нем пути до скопированных ранее сертификатов ca.crt, client1.key, client1.crt как в примере ниже:

# See the server config file for more

# description. It's best to use

# a separate .crt/.key file pair

# for each client. A single ca

# file can be used for all clients.

ca "C:\\Program Files\\OpenVPN\\config\\ca.crt"

cert "C:\\Program Files\\OpenVPN\\config\\client1.crt"

key "C:\\Program Files\\OpenVPN\\config\\client1.key"

# This file should be kept secret - Сохраните файл. Настройка клиентской части завершена.

Внимание! Для корректной работы сервиса OpenVPN требуется, чтобы на севере были открыты соответствующие порты (по-умолчанию UDP 1194). Проверьте соответствующее правило в вашем Firewall'е: Брандмауэре Windows или стороннем антивирусном ПО.

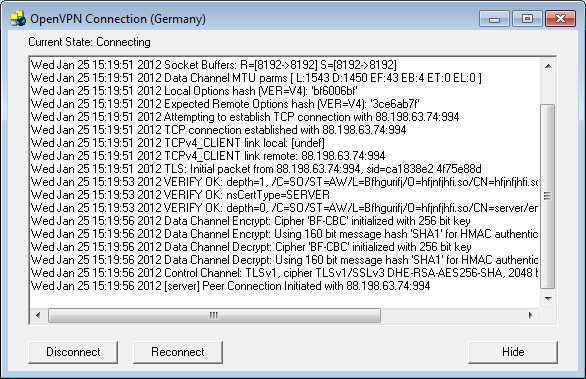

Запустите OpenVPN сервер, для этого перейдите в директорию C:\Program Files\OpenVPN\config и выберите файл конфигурации сервера (у нас server.ovpn -> ПКМ -> "Start OpenVPN on this config file").

Запустите клиент, для этого перейдите в директорию C:\Program Files\OpenVPN\config и выберите файл конфигурации клиента (у нас client.ovpn -> ПКМ -> "Start OpenVPN on this config file").

На экране отобразится окно статуса подключения. Через несколько секунд оно будет свернуто в трей. Зеленый индикатор ярлыка OpenVPN в области уведомлений говорит об успешном подключении.

Проверим доступность с клиентского устройства сервера OpenVPN по его внутреннему адресу частной сети:

- Нажимаем клавиши Win+R и появившемся окне вводим cmd для открытия командной строки.

- Выполняем команду ping до адреса нашего сервера в виртуальной частной сети (10.8.0.1):

ping 10.8.0.1 - В случае корректной настройки VPN начнется обмен пакетами с сервером

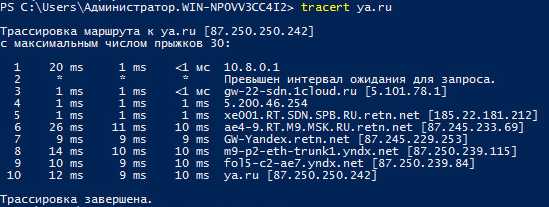

- С помощью утилиты tracert проверим по какому маршруту идут пакеты от клиента. В консоли введите следующую команду:

tracert ya.ru

Из результата работы утилиты мы видим, что сначала пакеты отправляются на сервер VPN, а уже потом во внешнюю сеть.

Теперь вы имеете готовую к работе виртуальную частную сеть, позволяющую осуществлять безопасные сетевые подключения между ее клиентами и сервером, используя открытые и территориально удаленные точки подключения к сети интернет.

P. S. Другие инструкции:

Ознакомиться с другими инструкциями вы можете на нашем сайте. А чтобы попробовать услугу — кликните на кнопку ниже.

Спасибо за Вашу оценку! К сожалению, проголосовать не получилось. Попробуйте позже

Client OpenVPN работает в Multi-клиенте в Windows

Тот же система Windows 10 должна подключаться к серверу OpenVPN, вы можете выполнить следующие методы:

# Открыть CMD с привилегиями администратора

cd "C:\Program Files\TAP-Windows\bin"

#

addtap.bat

# Неподвижный следующий запрос доказать, что ваша другая установка водителя успешно

"devcon.exe" install "C:\Program Files\TAP-Windows\driver\OemWin2k.inf" tap0901

Device node created. Install is complete when drivers are installed...

Updating drivers for tap0901 from C:\Program Files\TAP-Windows\driver\OemWin2k.inf.

Drivers installed successfully.

# Убедитесь, что установка успешна: если есть две адаптеры, операция OK является доказательством.

C:\Program Files\OpenVPN\bin> openvpn.exe --show-adapters

Available TAP-WIN32 adapters [name, GUID]:

'Local Area Connection 2' {DD2A53C5-63BD-492A-A7F4-94E724007B2A}

'Local Area Connection 3' {EF7623C03-542A-34E8-B633-E3B742983E3}

Во-первых, вам необходимо разделить два набора файлов сертификатов и конфигурации, изменить файл конфигурации, как показано, чтобы написать относительный путь, переместить сертификат серии вещей в соответствующую папку, создать новую соответствующую папку,

Как только конфигурация завершена, вы можете открыть OpenVPN, эффект выглядит следующим образом, поэтому вы можете наслаждаться VPN как компьютера!

Если вы думаете, что это слишком много проблем, с помощью сценария летучей мыши, вы будете следующим образом и вставляем в TXT, измените суффикс к BAT, почта выполнена как администратор, распаковка, очень удобно.

@echo off

# Перейти к каталогу установки привода

cd "C:\Program Files\TAP-Windows\bin"

#установить драйвер

addtap.bat

# Перейти к каталогу Execute OpenVPN

cd "C:\Program Files\OpenVPN\bin>"

# Посмотрите, есть ли подключенный адаптер, если это нормально.

openvpn --show-adapters

pause

How do I troubleshoot if the OpenVPN is not connecting

Эта статья подходит для:

Archer C1200 , Archer AX55 , Archer AX4200 , Archer C3200 , Archer AX75 , Archer AX4400 , Archer AX10 , Archer AX73 , Archer AX51 , Archer AX96 , Archer AX4800 , Archer A2300 , Archer C3150 , Archer A7 , Archer AX50 , Archer AX72 , Archer GX90 , Archer AX90 , Archer AX6000 , Archer A9 , Archer AX68 , Archer C2300 , Archer AX5300 , Archer AX23 , Archer AX20 , Archer C4000 , Archer AX21 , Archer A20 , Archer AX60 , Archer AX11000 , Archer AX3200 , Archer AX3000 , Archer AX206

This article gives some solutions to these problems, fail to connect to OpenVPN, connected to the OpenVPN but suddenly unable to connect.

Fail to connect to OpenVPN

1. Please try to download the Open VPN Client.

For Windows: https://openvpn.net/community-downloads/

The new version of OpenVPN seems to have some problems with Windows compatibility. The new version of VPN may fail to create a virtual network card in Windows, causing the Open VPN to fail to connect correctly. the Open VPN Client may help solve your problem.

Reminder:

1). Please install and run the OpenVPN Software under the ADMINISTRATOR Account.

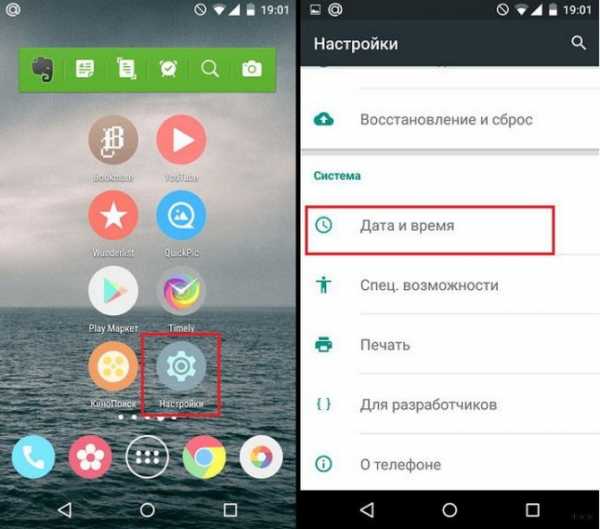

2). Ensure the same time settings on your computer and TP-LINK router.

2. Ensure the WAN IP address is a public IP address or the computer's IP address that needs to connect should be in the same network.

After you export the configure file, you can open it as the txt, then double-check the IP and port correct or not.

3. Ensure you have done port forwarding if there is a NAT router in front of the VPN server.

For example VPN client----Internet------RouterA-----TP-Link router(the VPN server)

Please make sure that the port for the VPN server is open on RouterA

4. Enable the TAP adapter. When you are using the OpenVPN in the Network connections, it may create the virtual TAP adapter that is classified as TAP-Windows Adapter V9.

5. Try to close the firewall and security software.

Successfully connected to Open VPN before, but suddenly unable to connect.

Please check whether your WAN IP has been changed. Some ISP will provide different WAN IPs address when the IP is renewed, you may try to use the DDNS function on your router. In this way, even if the IP has been changed in the future, you can also access the device through the domain name.

Please follow configure the DDNS on your device following this FAQ:

How to set up TP-LINK DDNS on TP-Link Wireless Router? (New Logo)

Note:

For the CG-NAT ISP: Comporium and Direct link - radio service, provide the customer a private IP, that will cause you can’t use the OpenVPN or port forwarding and affect the NAT Type. You can contact the ISP and ask them to offer a Statis IP address.

You may also refer to the article:Fail to use OpenVPN on TP-LINK router? Read this!

Был ли этот FAQ полезен?

Ваш отзыв поможет нам улучшить работу сайта.

Да Нет

Что вам не понравилось в этой статье?

- Недоволен продуктом

- Слишком сложно

- Неверный заголовок

- Не относится к моей проблеме

- Слишком туманное объяснение

- Другое

Как мы можем это улучшить?

Отправить

Спасибо

Спасибо за обращение

Нажмите здесь, чтобы связаться с технической поддержкой TP-Link.

OpenVPN - Windows OpenVPN клиент

OS: MS Windows 2000/XP/2003/Vista/2008/Seven/2012.Application: Windows client OpenVPN v.2.3.

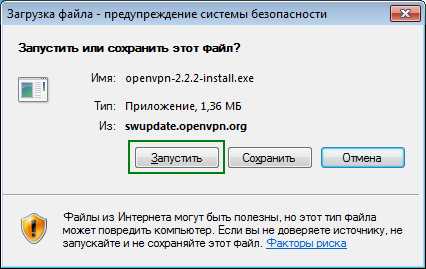

В операционной системе "MS Windows" встроенная поддержка протокола OpenVPN отсутствует, очевидно потому следуем на сайт разработчиков и загружаем необходимое клиентское программное обеспечение:

Важно! Для того, чтобы клиент OpenVPN мог средствами операционной системы изменять сетевую конфигурацию интерфейсов - включаем встроенного клиента DHCP, если он был выключен ранее.

Запускаем установку, везде соглашаясь с замыслом разработчиков, одобряя все опции, кроме двух необязательных: "OpenSSL Utilites" и "OpenVPN RSA Certificate Management":

OpenVPN-client for MS Windows: выбираем компоненты для установки.

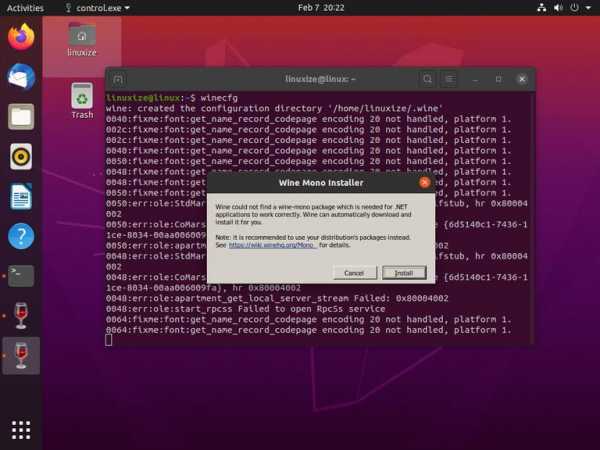

Инсталлятор OpenVPN озаботится поддержкой системой псевдо-устройства "tun" (в процессе установки драйверов будет создано новое устройство - виртуальный сетевой TUN/TAP интерфейс), наша задача состоит в том, чтобы не помешать ему в этом (предоставив по требованию привилегии суперпользователя системы). Мы будем использовать технологию "Layer 3 based IP" туннеля для пропускания IP-трафика между клиентом и окружением сервера VPN (OpenVPN поддерживает и "Layer 2 based Ethernet", но в нашем решении пропуск трафика уровня Ethernet не требуется):

OpenVPN-client for MS Windows: соглашаемся с установкой драйверов виртуальных сетевых устройств TUN/TAP.

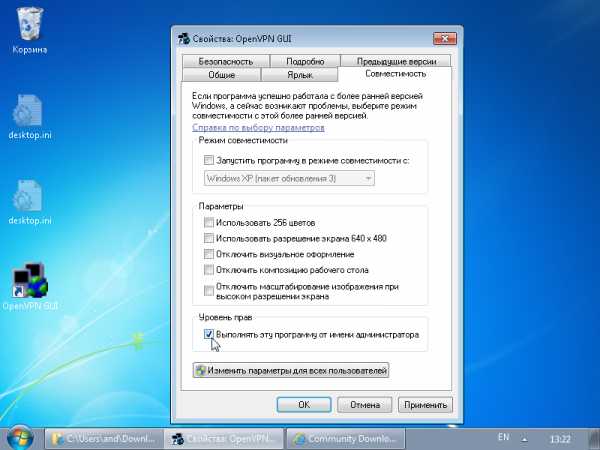

Прежде всего, если мы желаем инициировать VPN-соединения вручную, с помощью графического интерфейса, следует подправить условия запуска GUI, указав работать ему от имени суперпользователя системы - иначе клиент OpenVPN не сможет создать виртуальный сетевой интерфейс и применить полученные с сервера маршруты следования трафика (если планируется использовать только фоновый сервис, то в модификации условий запуска клиента OpenVPN нет необходимости):

OpenVPN-client for MS Windows: переходим к редактированию свойств ярлыка запуска клиента OpenVPN.

OpenVPN-client for MS Windows: предписываем запускать клиента OpenVPN с привилегиями суперпользователя операционной системы.

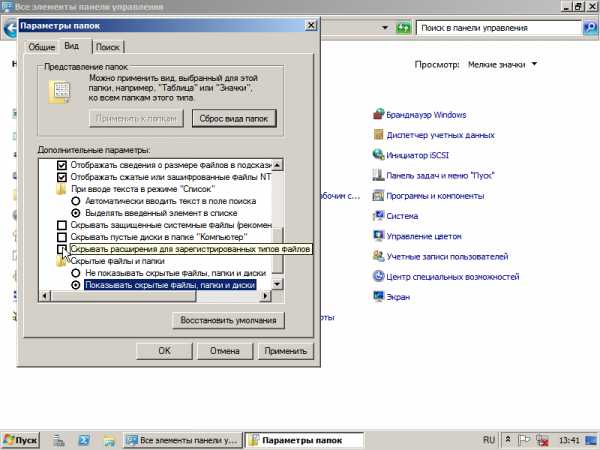

Очень важно! Прежде чем производить дальнейшие работы с конфигурационными файлами, необходимо отключить маскировку расширений файлов в названиях таковых, заставив операционную систему "MS Windows" позволять явно указывать тип файла с помощью вручную задаваемых расширений. В нашем случае мы в процессе настройки создаём обычный текстовый файл (plain text), изменяя после его расширение с принятого в системе ".txt" на зарезервированный для OpenVPN ".ovpn". Так вот, если позволить системе "скрывать расширения для зарегистрированных типов файлов", то у нас получится не желаемое "client.name.ovpn", а "client.name.ovpn.txt" - только оконечивающего имя файла реального расширения ".txt" мы не увидим, потому как оно скрыто, а настраиваемый OpenVPN-клиент не примет конфигурации, потому что ожидает её хоть и в текстовом файле, но с расширением ".ovpn".

Снимаем "галочку" с пункта "скрывать расширения для зарегистрированных типов файлов" в наборе опций "Параметры папок" "Панели управления" системы:

OpenVPN-client for MS Windows: Снимаем "галочку" с пункта "скрывать расширения для зарегистрированных типов файлов" в наборе опций "Параметры папок".

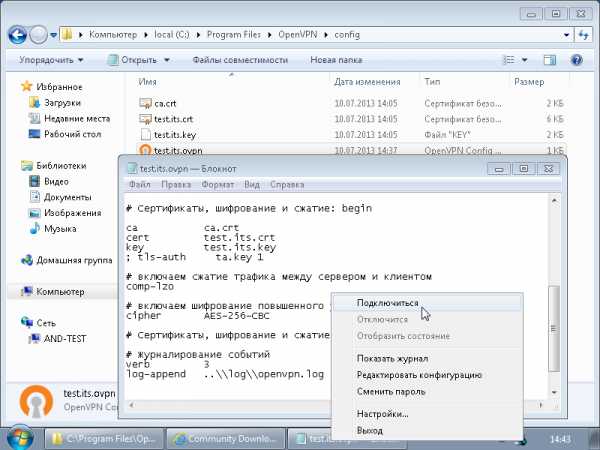

Приложение не предоставляет никаких средств "интуитивно понятной" настройки. Единственный предусмотренный способ - создание конфигурационного файла VPN-соединения вручную в соответствующей предопределённой директории:

OpenVPN-client for MS Windows: переходим в предопределённую разработчиками директорию конфигураций VPN-туннелей.

Конфигураций может быть несколько - они различаются по именам файлов и могут быть использованы как все вместе одновременно, так и по отдельности. Для простоты разместим файлы конфигурации и сертификатов, используемые нашим пока единственным VPN-соединением в одном месте. В дальнейшем, в случае необходимости использования множественных соединений, не составит труда распределить файлы по выделенным директориям. А пока, копируем полученные от администратора VPN-сервера сертификаты и ключи в директорию "C:\Program Files\OpenVPN\config\" и там же создаём конфигурационный файл "сlient.name.ovpn" следующего содержания:# Режим работы соединения: begin

# включаем режим работы в качестве клиента VPN

client

# ничего не прослушиваем, работаем только в качестве клиента

nobind

# включаем Layer 3 based IP туннель

dev tun

# используемый транспортный протокол

proto tcp

# Режим работы соединения: end

# IP или доменное имя сервера VPN и прослушиваемый сервером порт

remote vpn.example.net 443

# Сертификаты, шифрование и сжатие: begin

ca ca.crt

cert сlient.name.crt

key сlient.name.key

; tls-auth ta.key 1

# включаем сжатие трафика между сервером и клиентом

comp-lzo

# включаем шифрование повышенного уровня относительно стандартного

cipher AES-256-CBC

# Сертификаты, шифрование и сжатие: end

# Журналирование событий

verb 3

# Запрос дополнительной проверки подлинности по логину

; auth-user-pass

Естественно, в вышеприведённой конфигурации адрес сервера удалённого доступа "vpn.example.net" заменяем на предоставленный администратором. Так же, вместо "ca.crt", "сlient.name.crt", "сlient.name.key" и "ta.key" подставляем имена файлов сертификатов и ключей созданных для обеспечения вашего VPN-подключения администратором (эти файлы вы уже должны были разместить рядом с "конфигом").

Конфигурационные файлы OpenVPN имеют единый формат для всех поддерживаемых версий операционных систем (Linux, Mac, Windows). Применительно к MS Windows отличие лишь в указании двойных "бэкслешей" в пути к файлам ключей и сертификатов и заключение полных путей к файлам в двойные кавычки.

Подключатся к удалённой сетевой инфраструктуре можно двумя способами: запуская клиента OpenVPN в качестве фоновой задачи при старте операционной системы в автоматическом режиме или вручную, через контекстное меню индикатора графического интерфейса "OpenVPN GUI for Windows", размещающегося в "трее":

OpenVPN-client for MS Windows: пример содержимого директории VPN-конфигураций и контекстного меню интерфейса клиента OpenVPN.

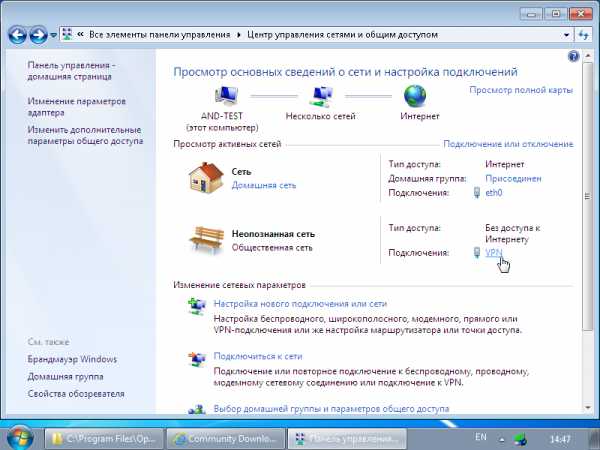

С установлением VPN-соединения индикатор клиента в "трее" приобретёт зеленоватую окраску. С этого момента доступ к удалённой сетевой инфраструктуре можно считать успешно осуществлённым. Ради интереса можете удостоверится в появлении дополнительно к основному интернет-подключению ещё одной ограниченной сетевой конфигурации VPN:

OpenVPN-client for MS Windows: перечень активных сетевых соединений, включающий VPN-туннель.

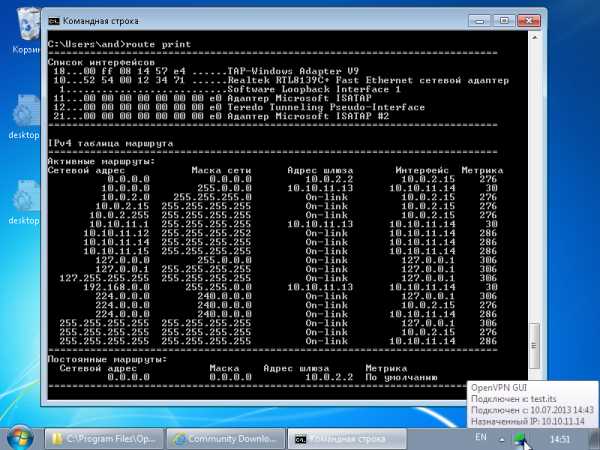

Я упоминал ранее, что для полноценной работы OpenVPN-клиента требуются права суперпользователя. В частности, высокий уровень доступа необходим для применения полученных от VPN-сервера маршрутов на частные сети удалённой инфраструктуры. Для расширения кругозора после первого подключения можно проверить, действительно ли маршруты приняты операционной системой в работу (в командной строке ввести и исполнить "route print"):

OpenVPN-client for MS Windows: таблица маршрутизации, включающая ссылки за шлюзы VPN-туннеля.

По умолчанию сразу после установки возможность автоматического запуска фонового сервиса OpenVPN неактивна - единожды исправляем это и больше не возвращаемся к подключению до истечения срока действия сертификатов:

OpenVPN-client for MS Windows: инициирование автоматического запуска фонового сервиса OpenVPN.

Если подключение используется эпизодически и в автоматизации процесса нет необходимости, то в качестве минимальной оптимизации можно настроить автозапуск графического интерфейса, индикатор которого будет размещён в "трее" и предоставит возможность инициировать VPN-туннель одним кликом мыши в контекстном меню:

OpenVPN-client for MS Windows: внесение в список автозапуска утилиты графического интерфейса клиента OpenVPN.

Если конфигураций VPN-туннелей несколько, то, в случае автоматического запуска фонового сервиса, все они будут инициированы одна за другой, последовательно. Естественно, что вручную можно запускать VPN-соединения в произвольном порядке, выбирая подпункты контекстного меню графического интерфейса "OpenVPN GUI for Windows" в "трее".

Настройка OpenVPN (Windows) - Делай добро и бросай его в воду — LiveJournal

1. Установка OpenVPN.

1.1. Скачиваем программу с оф. сайта для своей версии windows.1.2. При установке ставим галочку EasyRSA

Путь установки - по умолчанию (C:\Program Files\OpenVPN).

2. Настройка конфигов OpenVPN.

2.1. Заходим в директорию, куда установили программу (по умолчанию C:\Program Files\OpenVPN) и переходим в easy-rsa.Будет удобней и наглядней, если проводить работы в Командной строке (cmd) от администратора.

2.2. Во-первых, запускаем init-config.bat

2.3. Затем, отредактируем vars.bat, чтобы адаптировать его к своей среде. Конкретно, нас интересует последний блок:

set KEY_COUNTRY=RU set KEY_PROVINCE=MSK set KEY_CITY=Moscow set KEY_ORG=OpenVPN set KEY_EMAIL=[email protected] set KEY_CN=GLX-SERVER set KEY_NAME=GALAXY set KEY_OU=GALAXY set PKCS11_MODULE_PATH=GALAXY set PKCS11_PIN=1234 2.4. Для удобства рекомендуется переименовать название сетевого TAP-адаптера (Панель управления\Сеть и Интернет\Сетевые подключения) во что-то более понятное. Например, VPN-Server.

3. Генерация TLS ключей.

3.1. Создаём новые пустые файлыindex и serial:vars

clean-all3.2. Генерируем корневой сертификат CA (только один раз):vars

build-ca

3.3. Генерируем ключ Диффи-Хэлмана (для сервера, только один раз):vars

build-dh

3.4. Генерируем приватный серверный сертификат:vars

build-key-server имя_сервера

3.5. Генерируем клиентский сертификат в PEM формате (для каждого клиента):vars

build-key имя_клиента

ИЛИ

Генерируем клиентский сертификат в PKCS#12 формате (для каждого клиента):vars

build-key-pkcs12 имя_клиента

3.6. Для отзыва TLS сертификата и генерации файла CRL:1. vars

2. revoke-full имя_клиента

3. проверяем последнюю строку вывода, подтверждающую отзыв

4. копируем файл отзыва сертификата (crl.pem) в директорию сервера и убеждаемся, что конфиг использует "crl-verify crl filename"

3.7. Генерируем ключ для аутентификации:openvpn --genkey --secret keys/имя_сервера-ta.key

4. Подготовка серверного и клиентского конфигов.

4.1. Серверный конфиг нужно разместить в C:\Program Files\OpenVPN\config\server.ovpn на сервере:# Какой порт TCP/UDP должен прослушиваться OpenVPN?

# Если вы хотите запустить несколько экземпляров OpenVPN

# на той же машине используйте другой номер

# порта для каждого из них. Вам нужно будет

# открыть этот порт в брандмауэре.

port 1194

# TCP или UDP сервер?

;proto tcp

proto udp

# "dev tun" создаст маршрутизируемый IP-туннель,

# "dev tap" создаст туннель ethernet.

# Используйте "dev tap0", если вы соединяете ethernet

# и предварительно создали виртуальный интерфейс tap0

# и соединили его с вашим интерфейсом ethernet.

# Если вы хотите контролировать политику доступа

# через VPN необходимо создать правила

# брандмауэра для интерфейса TUN/TAP.

# В системах, отличных от Windows, вы можете дать

# явный номер единицы измерения, например tun0.

# В Windows для этого используйте "dev-node".

# В большинстве систем VPN не будет работать

# если вы не отключите брандмауэр полностью или частично

;dev tap

;dev tun

# Windows требуется имя адаптера TAP-Win32

# из панели Сетевые подключения если у вас

# есть больше, чем один. На XP SP2 или выше,

# возможно, вам придётся выборочно отключить

# брандмауэр для адаптера TAP.

# Системы, отличные от Windows, обычно не нуждаются в этом.

dev-node MyTap

# Корневой сертификат SSL/TLS (ca), сертификат

# (cert) и закрытый ключ (key). Каждый клиент

# и сервер должен иметь свой собственный сертификат и

# ключ. Сервер и все клиенты будут

# используйте один и тот же файл ca.

#

# Можно использовать любую систему управления ключами X509.

# OpenVPN также может использовать ключевой файл формата PKCS #12

ca ca.crt

cert server.crt

key server.key

# Параметры ключа Диффи-Хэлмана.

# Сгенерируйте свой ключ:

# openssl dhparam -out dh3048.pem 2048

dh dh3048.pem

# Топология сети

# Должна быть подсеть (адресация через IP)

# если клиенты Windows v2.0.9 и ниже должны

# поддерживаться (тогда net30, т.е. a /30 на клиента)

# По умолчанию net30 (не рекомендуется)

;topology subnet

# Настройка режима сервера и предоставление подсети VPN

# для OpenVPN, чтобы предоставить адреса клиентам.

# Сервер возьмёт 10.8.0.1 для себя,

# остальное будет предоставлено клиентам.

# Каждый клиент сможет связаться с сервером

# на 10.8.0.1. Закомментируйте эту строку, если у вас

# мост Ethernet.

server 10.8.0.0 255.255.255.0

# Ведение записи назначения виртуального IP-адреса клиента

# в этом файле. Если OpenVPN выходит из строя или

# перезапускается, можно назначить повторное подключение клиентов

# на тот же виртуальный IP-адрес из пула, который был

# ранее назначен.

ifconfig-pool-persist ipp.txt

# Настройка режима сервера для моста ethernet.

# Вы должны сначала использовать возможности моста вашей ОС

# для соединения интерфейса TAP с ethernet

# Интерфейс NIC. Затем вы должны вручную установить

# IP/netmask на интерфейсе моста, здесь мы

# предположим, что 10.8.0.4/255.255.255.0. Наконец, нам

# необходимо выделить диапазон IP-адресов в этой подсети

# (начало=10.8.0.50 конец=10.8.0.100)

# для подключения клиентов. Оставьте эту строку закомментированной,

# если вы не соединяете ethernet.

;server-bridge 10.8.0.4 255.255.255.0 10.8.0.50 10.8.0.100

# Настройка режима сервера для моста ethernet

# через DHCP-прокси, где клиенты обращаются

# к серверу DHCP на стороне OpenVPN-сервера,

# чтобы получить распределение их IP-адресов

# и адресов DNS-серверов. Вы должны сначала использовать

# способность моста вашей ОС для моста TAP

# интерфейса с интерфейсом сетевого адаптера ethernet.

# Примечание: этот режим работает только на клиентах (таких как

# Windows), где на стороне клиента находится адаптер TAP,

# привязанный к DHCP-клиенту.

;server-bridge

# Push-маршруты к клиенту, чтобы разрешить

# добраться до других частных подсетей позади

# сервера. Помните, что эти

# частные подсети также потребуется

# знать для маршрута возвращения пула адресов OpenVPN-клиентов

# (10.8.0.0/255.255.255.0) обратно на OpenVPN-сервер.

;push "route 192.168.10.0 255.255.255.0"

;push "route 192.168.20.0 255.255.255.0"

# Чтобы назначить определенные IP-адреса определенным

# клиентам или если подключающийся клиент имеет свою

# подсеть, которая также должна иметь доступ к VPN,

# используйте подкаталог "ccd" с файлами конфигурации

# для конкретного клиента.

#

# НАПРИМЕР: Предположим, что клиент

# имеющий название сертификата "Телониус"

# также имеет небольшую подсеть за его подключенной

# машиной, например 192.168.40.128/255.255.255.248.

# Во-первых, раскомментируйте эти строки:

;client-config-dir ccd

;route 192.168.40.128 255.255.255.248

# Затем создайте файл ccd/Thelonious с этой строкой:

# iroute 192.168.40.128 255.255.255.248

# Это разрешит частной подсети Телониуса

# доступ к VPN. Этот пример будет работать только

# если вы маршрутизируете, а не наводите мост, т. е. вы

# используете директивы "dev tun" и "server".

#

# НАПРИМЕР: Предположим, вы хотите выдать

# Телониусу фиксированный IP-адрес VPN 10.9.0.1.

# Сначала раскомментируйте эти строки:

;client-config-dir ccd

;route 10.9.0.0 255.255.255.252

# Затем добавьте эту строку в ccd/Thelonious:

# ifconfig-push 10.9.0.1 10.9.0.2

# Предположим, что вы хотите включить разные

# политики доступа брандмауэра для различных групп

# клиентов. Существует два метода:

# (1) запуск нескольких демонов OpenVPN, по одному для каждой

# группы, и брандмауэр интерфейсов TUN/TAP

# для каждой группы/демона соответственно.

# (2) (продвинутый) создание скрипта для динамического

# изменения брандмауэра в ответ на доступ

# от разных клиентов.

;learn-address ./script

# Если включено, эта директива настроит

# всем клиентах перенаправление их сетевых шлюзов

# по умолчанию через VPN, повлёкший

# весь IP-трафик, такой как просмотр веб-страниц и

# и DNS-запросы, чтобы пройти через VPN

# (серверу OpenVPN может потребоваться NAT

# или мост интерфейса TUN/TAP с интернетом

# для того, чтобы это работало правильно).

;push "redirect-gateway def1 bypass-dhcp"

# Определенные параметры сети для Windows

# могут быть переданы клиентам, такие как DNS

# или адреса WINS-серверов. ПРЕДОСТЕРЕЖЕНИЕ:

# http://openvpn.net/faq.html#dhcpcaveats

# Адреса, приведенные ниже, относятся к публичным

# DNS-серверам, предоставляемые opendns.com.

;push "dhcp-option DNS 208.67.222.222"

;push "dhcp-option DNS 208.67.220.220"

# Раскомментируйте эту директиву, чтобы разрешить разным

# клиентам иметь возможность "видеть" друг друга.

# По умолчанию клиенты будут видеть только сервер.

# Чтобы заставить клиентов видеть только сервер, вам

# также необходимо будет соответствующим образом настроить брандмауэр

# интерфейса TUN/TAP сервера.

;client-to-client

# Раскомментируйте эту директиву, если несколько клиентов

# могут подключаться с одним и тем же сертификатом/ключом

# или общим именем. Это рекомендуется

# только в целях тестирования. Для использования в производстве,

# каждый клиент должен иметь свою собственную пару сертификата/ключа.

#

# ЕСЛИ ВЫ НЕ СОЗДАЛИ ИНДИВИДУАЛЬНОЙ

# ПАРЫ СЕРТИФИКАТ/КЛЮЧ ДЛЯ КАЖДОГО КЛИЕНТА,

# КАЖДЫЙ ИЗ НИХ ИМЕЕТ СВОЕ УНИКАЛЬНОЕ "ОБЩЕЕ ИМЯ",

# РАСКОММЕНТИРУЙТЕ ЭТУ СТРОКУ.

;duplicate-cn

# Директива keepalive вызывает ping-like

# сообщения, которые будут отправляться туда и обратно,

# чтобы каждая сторона знала, когда

# другая сторона перестала работать.

# Пингуем каждые 10 секунд; предполагается, что удалённый

# узел не работает, если нет пинга в течение

# 120 секунд.

keepalive 10 120

# Для дополнительной безопасности помимо этого предусмотрено

# с помощью SSL/TLS, создайте "брандмауэр HMAC"

# чтобы помочь блокировать DoS-атаки и флудинг UDP-портов.

#

# Сгенерировать с помощью:

# openvpn --genkey --secret ta.key

#

# Сервер и каждый клиент должны иметь

# копию этого ключа.

# Второй параметр должен быть "0"

# на сервере и '1' на клиентах.

tls-auth ta.key 0

# Выберите криптографический шифр.

# Этот пункт конфига должен также копироваться

# в файл конфигурации клиента.

# Обратите внимание, что клиент/сервер версии 2.4 будет автоматически

# согласовывать AES-256-GCM в режиме TLS.

cipher AES-256-CBC

# Включите сжатие на VPN-канале и передайте

# опцию клиенту (только v2. 4+, для более ранних

# версий см. ниже)

;compress lz4-v2

;push "compress lz4-v2"

# Для сжатия, совместимого со старыми клиентами, используйте comp-lzo

# Если вы включите его здесь, вы также должны

# включить его в файле конфигурации клиента.

;comp-lzo

# Максимальное количество одновременно подключенных

# клиентов, которое мы хотим разрешить.

;max-clients 100

# Параметры сохранения будут пытаться избежать

# доступа к определенным ресурсам при перезапуске,

# которые не могут быть больше доступны

# из-за понижения привилегий.

persist-key

persist-tun

# Выводит короткий файл состояния, показывающий

# текущие соединения, усеченные

# и перезаписанные каждую минуту.

status openvpn-status.log

# По умолчанию сообщения журнала будут отправляться в системный журнал (или

# в Windows, если они запущены как Служба, они будут отправлены в

# каталог "\Program Files\OpenVPN\log").

# Используйте log или log-append, чтобы переопределить это значение по умолчанию.

# "log" будет усекать файл журнала при запуске OpenVPN,

# а "log-append" будет добавляться к нему. Используйте один

# или другой (но не оба).

;log openvpn.log

;log-append openvpn.log

# Установите соответствующий уровень детализации файла журнала.

#

# 0 молчит, за исключением фатальных ошибок

# 4 является разумным для общего использования

# 5 и 6 могут помочь отладить проблемы с подключением

# 9 очень подробно

verb 3

# Заглушить повторные сообщения. В журнал будет

# выведено не более 20 последовательных сообщений

# одной и той же категории.

;mute 20

# Уведомить клиента при перезапуске сервера,

# чтобы он мог автоматически повторно подключиться.

explicit-exit-notify 1

Итоговый пример серверного конфига может быть такой:

port 1194 proto udp dev tun dev-node MyTap ca ca.crt cert server.crt key server.key dh dh3048.pem server 10.8.0.0 255.255.255.0 ifconfig-pool-persist ipp.txt keepalive 10 120 tls-auth ta.key 0 cipher AES-256-CBC compress lz4-v2 push "compress lz4-v2" max-clients 10 persist-key persist-tun status "C:\\Program Files\\OpenVPN\\log\\openvpn-status.log" log "C:\\Program Files\\OpenVPN\\log\\openvpn.log" verb 3 mute 20 explicit-exit-notify 1 4.2. Клиентский конфиг нужно разместить в C:\Program Files\OpenVPN\config\client.ovpn на машине клиента:

client dev tun dev-node MyTap proto udp remote openvpn-server-ip 1194 resolv-retry infinite nobind persist-key persist-tun mute-replay-warnings ca ca.crt cert client.crt key client.key remote-cert-tls server tls-auth ta.key 1 cipher AES-256-CBC verb 3 mute 20 Для сервера:

сертификаты (ca.crt, server.crt, server.key, dh3048.pem, ta.key) положить в папку ssl например, конфиг (server.ovpn) положить в config.

Для клиента:

сертификаты (ca.crt, client.crt, client.key, ta.key) положить в папку ssl например, конфиг (client.ovpn) положить в config.

Настройка OpenVPN соединения в Windows 7

Настройка OpenVPN соединения в Windows 7

Настройка OpenVPN под Windows 7 абсолютно идентична процессу настройки в Windows 8:

1. Скачиваем клиент OpenVPN с официального сайта или нашего зеркала, запускаем

2. После окончания загрузки запускаем установщик

3. Подтверждаем лицензионное соглашение

4. Оставляем набор выбранных компонентов для установки без изменений

5. Указываем путь для установки OpenVPN клиента

6. Подтверждаем необходимость установки драйвера

7. Наблюдаем за логом, который должен появиться в случае правильной установки

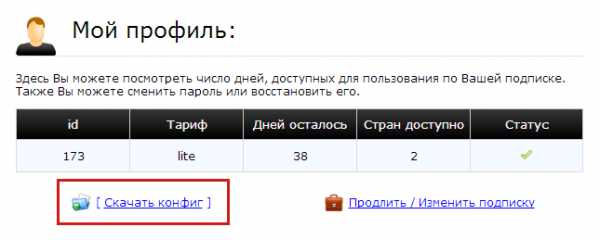

8. Переходим в «Личный кабинет» и добавляем подписку, если ее еще нет

9. Скачиваем файл с конфигом

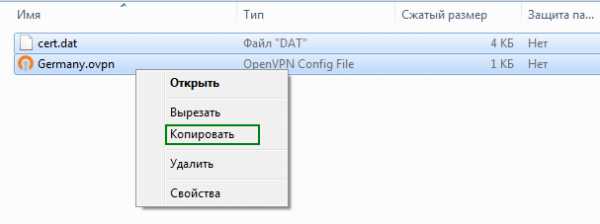

10. Выделяем и копируем все файлы в скачанном архиве

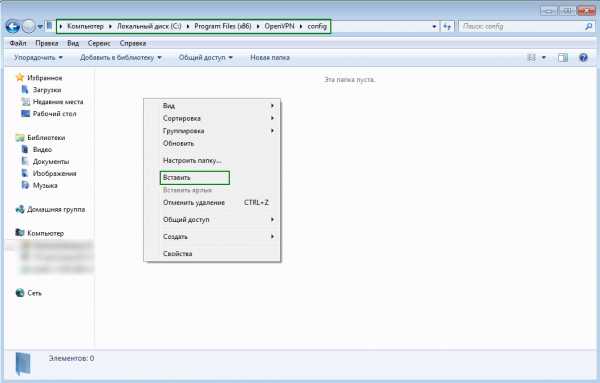

11. Переходим в папку с установленным OpenVPN и вставляем в OpenVPN/config скопированные файлы

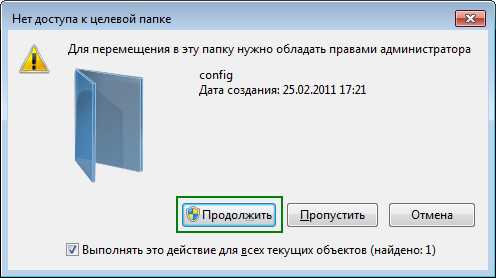

12. Подтверждаем доступ «С правами администратора» при копировании

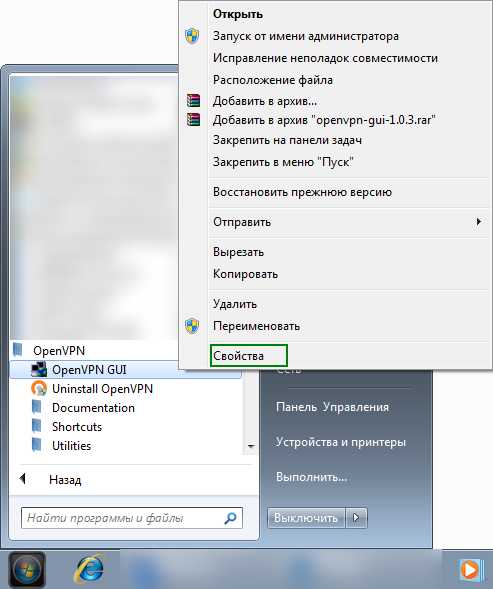

13. Включаем запуск с «Правами администратора» через меню «Пуск» — «Правый щелчок» на ярлыке OpenVPN GUI и пункт «Свойства»

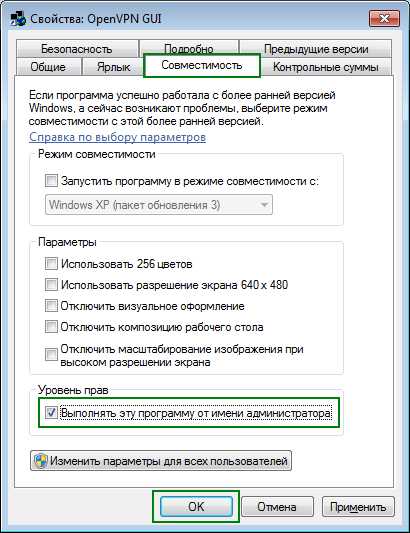

14. Переходим во вкладку «Совместимость» и ставим галочку на «Выполнять эту программу от имени администратора»

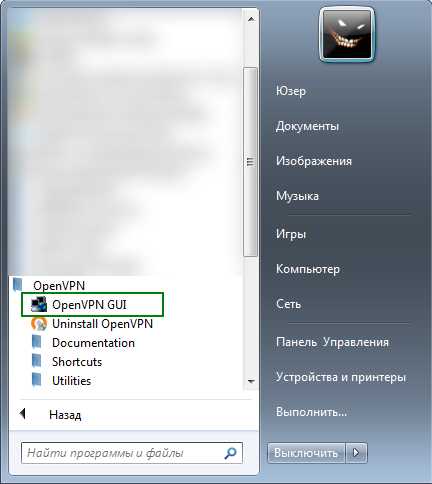

15. Запускаем OpenVPN GUI

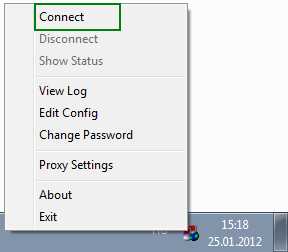

16. Нажимаем правой кнопкой мыши на появившийся в трее значок и выбираем «Connect»

17. Видим лог запуска OpenVPN

На этом настройка OpenVPN под Windows 7 успешно завершена.

Как настроить OpenVPN-клиент на Windows

Шаг 1

Скачиваем приложение OpenVPN для Windows с его официального сайта. Как видим, тут есть и Windows XP, и Vista, и более поздние редакции. Для установки у вас должны быть права администратора на компьютере.

Шаг 2

После загрузки файла запустите его и пройдите стандартную процедуру установки. Если у вас Windows XP, при установке нужно согласиться с установкой драйвера :

Шаг 3

После установки программы разархивируйте файлы сертификатов Whoer VPN, полученные на вашу электронную почту, и скопируйте их по следующему пути: C:\Program Files\OpenVPN\config. Это делается с помощью стандартной вставки и копирования файла:

Шаг 4

OpenVPN всегда должен запускаться с правами администратора. Для этого перед запуском программы необходимо прописать в свойствах, что она требует прав администратора при каждом запуске. Для этого щелкните правой кнопкой мыши по значку программы (на рабочем столе или в меню «Пуск», как вам удобнее) и выберите в самом низу «Свойства»:

Шаг 5

Откроется диалоговое окно. Откройте вкладку «Совместимость» и поставьте в самом низу галочку на пункте «Выполнять эту программу от имени администратора», а затем нажмите «ОК»:

Шаг 6

Чтобы подключиться к Whoer VPN, запустите программу – она создаст значок в системной панели в нижнем правом углу экрана. Откройте этот значок и выберите страну, к серверу которой вы хотите подключиться. Дальше нажмите «Connect» или «Подключиться». Значок должен стать зеленым, обозначая успешное создание подключения:

Чтобы проверить свой IP-адрес и убедиться, что вы работаете через Whoer VPN, зайдите по адресу whoer.net.

Посмотрите также наше видео, где мы подробно рассказываем как установить OpenVPN на Windows: https://www.youtube.com/watch?v=t8E9QJ3HqgQ

Конфигурация клиента OpenVPN — Windows 10

Скачать приложение Клиент OpenVPN

Приложение распространяется как GNU с открытым исходным кодом, поэтому мы можем установить и использовать его без каких-либо ограничений.

1. УСТАНОВКА ПРИЛОЖЕНИЯ OpenVPN

После загрузки приложения щелкните его правой кнопкой мыши и выберите "Запуск от имени администратора" в раскрывающемся меню (1)

Если мы включили «Контроль учетных записей пользователей - UAC» , нажмите «Да (2) разрешение изменений

Экран приветствия приложения, нажмите «Далее» (3)

Принимаем условия лицензии, нажимаем "Согласен" (4)

Выбор компонентов, по умолчанию оставляем выбранным и нажимаем "Далее" (5)

Подтверждение пути, куда будет установлена программа.

Путь установки по умолчанию C:\Program Files\OpenVPN или C:\Program Files (x86)\OpenVPN нажать "Установить" (6)

Для корректной работы OpenVPN необходимо дать согласие на установку дополнительного интерфейса TAP-Win32 Adapter V9

Нажмите: "Установить" (7)

Отменяем выбор «Показать файл Readme» и затем выбираем «Готово» (8)

На рабочем столе создан новый ярлык "OpenVPN GUI" (9)

Щелкните по значку правой кнопкой мыши и выберите "Свойства" из выпадающего меню (10)

Перейти на вкладку "Совместимость" (11)

Чтобы OpenVPN GUi всегда запускался с правами администратора,

в свойствах приложения выберите "Выполнять эту программу от имени администратора" (12)

Нажмите "ОК" (13)

2.КОНФИГУРАЦИЯ ПРИЛОЖЕНИЯ Клиент OpenVPN

Перед запуском приложения OpenVPN нам необходимо скачать конфигурационные файлы из раздела Downloads

После загрузки пакета конфигурации "OpenVPN_Configs_Windows" необходимо распаковать (извлечь файлы) в каталог на рабочем столе.

Выберите и щелкните правой кнопкой мыши «OpenVPN_Configs_Windows» (14)

В раскрывающемся меню выберите "Извлечь все..." (15)

В следующем окне нажмите "Извлечь" (16)

На рабочем столе появился новый каталог с файлами конфигурации «OpenVPN_Configs_Windows»

В каталоге 2 папки:

vpnonline_poland tun - Польские VPN-серверы

vpnonline_world tun - Зарубежные VPN-серверы

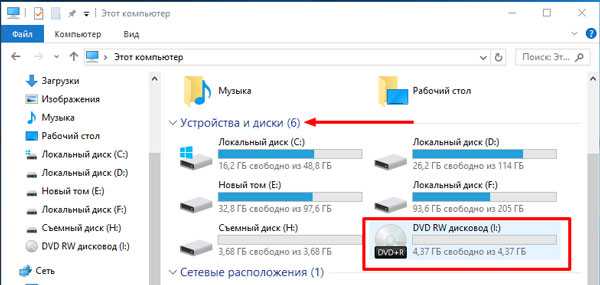

Затем нажмите:

«Мой компьютер» -> «Диск C:» -> «Program Files» (17) или «Program Files (x86)» -> «OpenVPN» (18) -> "конфигурация" (19)

У нас открыт каталог "config" .

Затем во втором окне откройте каталог "OpenVPN_Configs_Windows"

Выберите файлы конфигурации из выбранных каталогов vpnonline_poland tun или vpnonline_world tun

и перетащите в каталог "config" (20)

При перемещении файлов конфигурации мы можем получить предупреждение об отсутствии прав администратора

Выберите "Выполнить для всех текущих элементов" (21) и нажмите "Продолжить" (22)

После корректной передачи файлов конфигурации закройте окно каталога "config"

OpenVPN клиент (23) запуск через ярлык на рабочем столе "OpenVPN GUI" (24)

Если мы включили "Контроль учетных записей пользователей - UAC" нажмите "Да (25) разрешение изменений

Клиент OpenVPN запущен и в правом нижнем углу мы видим новую иконку (26)

Щелкните по нему правой кнопкой мыши и выберите интересующий VPN-сервер из выпадающего списка (27)

Затем нажмите "Подключиться" (28)

Во время подключения к VPN серверу нас попросят ввести ваш логин (29) и пароль (30)

После ввода необходимых данных нажмите "ОК" (31)

Логин и пароль такие же, как и для клиентского портала

После успешного установления VPN-подключения клиент OpenVPN станет зеленым (32)

Чтобы отключить VPN-подключение, щелкните правой кнопкой мыши значок OpenVPN клиента и

выберите VPN-сервер из выпадающего списка, а затем "Отключить" (33)

.90 000 настроек VPN для Windows 10/11 в Microsoft Intune

- Статья

- Время считывания: 13 мин

- Соавторы: 2

Была ли эта страница полезной?

Да Нет

Хотите что-нибудь добавить к этому мнению?

Отзыв будет отправлен в Microsoft: когда вы нажмете «Отправить», отзыв будет использован для улучшения продуктов и услуг Microsoft.Политика конфиденциальности.

Представлять на рассмотрение

Спасибо.

В этой статье

Примечание

Intune может поддерживать больше параметров, чем указано в этой статье. Не все настройки задокументированы и не будут задокументированы. Чтобы просмотреть настраиваемые параметры, создайте профиль конфигурации устройства, затем выберите Параметры сети .Дополнительные сведения см. в разделе Настройки каталога.

VPN-подключений для устройств можно добавить и настроить с помощью Microsoft Intune. В этой статье описаны некоторые параметры и функции, которые можно настроить при создании виртуальных частных сетей (VPN). Эти параметры VPN используются в профилях конфигурации устройств, а затем передаются или развертываются на устройствах.

В рамках решения по управлению мобильными устройствами (MDM) используйте эти параметры для включения или отключения функций, в том числе использования определенного провайдера VPN, всегда включенного, использования DNS, добавления прокси-сервера и т. д.

Эти настройки применяются к устройствам с системой:

- Windows 10/11

- Windows Holographic для бизнеса

Перед началом работы

-

Разверните приложение VPN и создайте профиль конфигурации VPN-устройства клиента Windows. Доступные настройки зависят от выбранного клиентского приложения VPN. Некоторые настройки доступны только для определенных VPN-клиентов.

-

Некоторые службы Microsoft 365, такие как Outlook, могут плохо работать со сторонними или партнерскими VPN.Если вы используете стороннюю или партнерскую VPN и у вас возникают проблемы с задержкой или производительностью, удалите VPN.

Если удаление VPN устраняет эту проблему, вы можете сделать следующее:

- Обратитесь к стороннему поставщику или партнеру VPN за возможными решениями. Microsoft не предоставляет поддержку сторонних или партнерских VPN.

- Не используйте VPN с трафиком Outlook.

- Если вам необходимо использовать VPN, используйте VPN с разделенным туннелем, например Microsoft Tunnel.Кроме того, разрешите трафику Outlook обходить VPN.

Для получения дополнительной информации перейдите по адресу:

-

В этих настройках используется поставщик CSP VPNv2.

Область пользователя или Область устройства

Существующие профили VPN применяются к существующей области. По умолчанию новые профили VPN устанавливаются в области пользователя , за исключением профилей с включенным туннелем устройства. Профили VPN с включенным туннелем устройства используют область действия устройства.

Тип соединения

Базовая VPN

В зависимости от выбранного типа подключения отображаются следующие параметры. Не все настройки доступны для всех типов подключения.

-

Имя соединения : Введите имя для этого соединения. Конечные пользователи могут видеть это имя, когда просматривают устройство в поисках списка доступных VPN-соединений. Например, введите

Contoso VPN. -

Серверы : Добавьте один или несколько VPN-серверов, к которым подключаются устройства.После добавления сервера введите следующую информацию:

- Импорт : Найдите файл, разделенный запятыми, в котором перечислены серверы в следующем формате: описание, IP-адрес или полное доменное имя, сервер по умолчанию. Нажмите кнопку OK , чтобы импортировать эти серверы в список Серверы .

- Экспорт : экспортирует существующий список серверов в файл csv (значения, разделенные запятыми).

- Описание : введите описательное имя сервера, например Contoso VPN Server .

- Адрес VPN-сервера : введите IP-адрес или полное доменное имя (FQDN) VPN-сервера, к которому подключаются устройства, например, 192.168.1.1 или vpn.contoso.com .

- Сервер по умолчанию : True позволяет использовать этот сервер в качестве сервера по умолчанию, используемого устройствами для установления соединения. Установите только один сервер по умолчанию. Ложь (по умолчанию) не использует этот VPN-сервер в качестве сервера по умолчанию.

-

Регистрация IP-адреса во внутреннем DNS : Выберите Включить , чтобы настроить профиль VPN для динамической регистрации IP-адресов, назначенных интерфейсу VPN, с использованием внутреннего DNS. Выберите Отключить , чтобы не регистрировать IP-адреса динамически.

-

Always On : Включить автоматически подключается к VPN-соединению при возникновении следующих событий:

- Пользователи входят в свои устройства.

- Сеть на устройстве меняется.

- Экран на устройстве снова включается после его выключения.

Чтобы использовать туннельные соединения устройств, такие как IKEv2, включите этот параметр.

Параметр Off не включает автоматическое подключение VPN. Пользователи могут вручную включить VPN.

-

Метод аутентификации : Выберите способ аутентификации пользователей на VPN-сервере.Опции:

-

Сертификаты : выберите существующий профиль сертификата клиента для аутентификации пользователя. Этот вариант предоставляет расширенные функции, такие как бесконтактная среда, VPN по запросу и VPN для приложений.

Сведения о создании профилей сертификатов в Intune см. в разделе Использование сертификатов для проверки подлинности.

-

Имя пользователя и пароль : Требовать от пользователей ввода имени пользователя и пароля домена для аутентификации, например

user @ contoso.comилиcontoso\user. -

Производные учетные данные : используйте сертификат со смарт-карты пользователя. Если издатель производных учетных данных не настроен, Intune предложит вам добавить его. Дополнительные сведения см. в разделе Использование производных учетных данных в Intune.

-

EAP (только IKEv2): выберите существующий профиль сертификата клиента EAP для аутентификации.Введите параметры аутентификации в параметре EAP XML .

Дополнительные сведения об аутентификации EAP см. в разделе Расширяемый протокол аутентификации (EAP) для доступа к сети и конфигурации EAP.

-

Сертификаты компьютера (только IKEv2): выберите существующий профиль сертификата клиента устройства для аутентификации устройства.

Если вы используете туннельные соединения устройств, необходимо выбрать Сертификаты компьютеров .

Сведения о создании профилей сертификатов в Intune см. в разделе Использование сертификатов для проверки подлинности.

-

-

Запоминать учетные данные при каждом входе в систему : Включить параметр кэширует учетные данные аутентификации. Если установлено значение Не настроено, Intune не изменяет и не обновляет этот параметр. По умолчанию операционная система может не кэшировать учетные данные аутентификации.

-

Пользовательский XML : введите любые пользовательские команды XML, которые настраивают VPN-подключение.

-

EAP XML : Введите все команды EAP XML, которые настраивают VPN-подключение.

Дополнительные сведения, в том числе о создании пользовательского XML-файла EAP, см. в разделе Конфигурация EAP.

-

Туннель устройства (только протокол IKEv2): Entry Enable автоматически подключает устройство к сети VPN без взаимодействия с пользователем или входа в систему. Этот параметр применяется к устройствам, присоединенным к Azure Active Directory (AD).

Для использования этой функции необходимо настроить следующие параметры:

- Тип подключения : установите значение IKEv2 .

- Всегда включен : установите значение Включить .

- Метод аутентификации : Установите значение Сертификаты компьютеров .

Назначайте только один профиль на устройство с включенным туннелем на устройстве .

Параметры IKE SA (только IKEv2)

Эти параметры шифрования используются во время согласования IKE SA (также известного как основной режим или фаза 1 ) для соединений IKEv2.Эти настройки должны совпадать с настройками VPN-сервера. Если настройки не совпадают, профиль VPN не подключится.

-

Алгоритм шифрования : выберите алгоритм шифрования, используемый на сервере VPN. Например, если ваш VPN-сервер использует 128-битный AES, выберите из списка AES-128 .

Если установлено значение Не настроено, Intune не изменяет и не обновляет этот параметр.

-

Алгоритм проверки целостности : Выберите алгоритм проверки целостности, используемый на VPN-сервере. Например, если ваш VPN-сервер использует SHA1-96, выберите из списка SHA1-96 .

Если установлено значение Не настроено, Intune не изменяет и не обновляет этот параметр.

-

Группа Диффи-Хеллмана : выберите группу расчета Диффи-Хеллмана, используемую на сервере VPN.Например, если ваш VPN-сервер использует Group2 (1024 бита), выберите 2 из списка.

Если установлено значение Не настроено, Intune не изменяет и не обновляет этот параметр.

Параметры Sub SAE (только IKEv2)

Эти параметры шифрования используются во время согласования подчиненных SA (также известного как быстрый режим или фаза 2 ) для соединений IKEv2.Эти настройки должны совпадать с настройками VPN-сервера. Если настройки не совпадают, профиль VPN не подключится.

-

Алгоритм преобразования шифра : Выберите алгоритм, используемый на сервере VPN. Например, если ваш VPN-сервер использует 128-битный AES-CBC, выберите из списка CBC-AES-128 .

Если установлено значение Не настроено, Intune не изменяет и не обновляет этот параметр.

-

Алгоритм преобразования аутентификации : выберите алгоритм, используемый на сервере VPN. Например, если ваш VPN-сервер использует 128-битный GCM AES, выберите GCM-AES-128 из списка.

Если установлено значение Не настроено, Intune не изменяет и не обновляет этот параметр.

-

Группа Perfect Forward Secrets (PFS ): выберите вычислительную группу Diffie-Hellman, используемую для Perfect Forward Secrecy (PFS) на сервере VPN.Например, если ваш VPN-сервер использует Group2 (1024 бита), выберите 2 из списка.

Если установлено значение Не настроено, Intune не изменяет и не обновляет этот параметр.

Пример Pulse Secure

true пример пограничного клиента F5

<учетные данные единого входа /> Пример мобильного подключения SonicWALL

Группа входа или домен : Это свойство нельзя задать в профиле VPN.Вместо этого служба Mobile Connection анализирует это значение, когда имя пользователя и домен вводятся в форматах имя пользователя @ домен или ДОМЕН \ имя пользователя .

Пример:

false True False Пример мобильной VPN CheckPoint

Совет

Дополнительные сведения о написании пользовательских XML-команд см. в документации производителя по VPN.

Приложения и ПДД

-

Свяжите функцию или приложения WIP с этой VPN : включите этот параметр, если вы хотите, чтобы только определенные приложения использовали VPN-подключение. Опции:

- Не настроено (по умолчанию ): Intune не изменяет и не обновляет этот параметр.

- Свяжите WIP с этим подключением : Все приложения в домене Windows Identity Protection автоматически используют VPN-подключение.

- Домен WIP для этого подключения : введите домен Windows Identity Protection (WIP). Например, введите

contoso.com.

- Домен WIP для этого подключения : введите домен Windows Identity Protection (WIP). Например, введите

- Связать приложения с этим подключением : Развернутые приложения автоматически используют VPN-подключение.

-

Ограничить VPN-подключение для этих приложений : Отключить параметр (по умолчанию) позволяет всем приложениям использовать VPN-подключение. Параметр «Включить » ограничивает VPN-подключение только введенными вами приложениями (VPN для приложений). Правила трафика для добавленных приложений автоматически добавляются в правила трафика для этого параметра VPN-подключения .

При выборе Включить список идентификаторов приложений становится доступным только для чтения. Прежде чем включить этот параметр, добавьте связанные приложения.

-

Связанные приложения : выберите Import , чтобы импортировать

.csvфайл списка приложений. Внешний вид вашего.csvпохож на следующий файл:%windir%\system32\notepad.exe, рабочий стол Microsoft.Office.OneNote_8wekyb3d8bbwe, универсальныйТип приложения указывает идентификатор приложения. Для универсального приложения введите имя семейства пакетов, например

Microsoft.Office.OneNote_8wekyb3d8bbwe. Для настольного приложения введите путь к файлу приложения, например%windir%\system32\notepad.ехе.Чтобы получить имя семейства пакетов, можно использовать командлет

Get-AppxPackageWindows PowerShell. Например, чтобы получить имя семейства пакетов OneNote, откройте Windows PowerShell и введитеGet-AppxPackage * OneNote. Дополнительные сведения см. в разделе Поиск PFN для приложения, установленного на клиенте Windows, и командлета Get-AppxPackage.

-

Действительный

Мы рекомендуем защитить все списки приложений, созданные для VPN, для приложения.Если неавторизованный пользователь изменит этот список и вы импортируете его в список приложений VPN для приложения, вы потенциально разрешаете VPN-доступ к приложениям, которым не должен быть разрешен доступ. Одним из способов защиты списков приложений является использование списка управления доступом (ACL).

-

Правила трафика для этого VPN-подключения : Выберите протоколы и диапазоны локальных, портовых и удаленных адресов для VPN-подключения. Если вы не создадите правило трафика, все протоколы, порты и диапазоны адресов будут включены.После создания правила VPN-подключение использует только те протоколы, порты и диапазоны адресов, которые указаны в правиле.

Условный доступ

-

Условный доступ для этого VPN-подключения : Включает поток соответствия устройства от клиента. Если этот параметр включен, клиент VPN взаимодействует с Azure Active Directory (AD), чтобы получить сертификат для проверки подлинности. VPN должна быть настроена на использование проверки подлинности с помощью сертификата, а VPN-сервер должен доверять серверу, возвращаемому Azure AD.

-

Единый вход (SSO) с альтернативным сертификатом : для соответствия устройства используйте сертификат, отличный от сертификата проверки подлинности VPN, для проверки подлинности Kerberos. Введите сертификат со следующими параметрами:

- Имя : Расширенное имя использования ключа (EKU)

- Идентификатор объекта : Идентификатор объекта для EKU

- Аббревиатура эмитента : Отпечаток сертификата единого входа

Настройки DNS

-

Список поиска DNS-суффиксов : в DNS-суффиксах введите DNS-суффикс и добавьте .Вы можете добавить несколько суффиксов.

При использовании суффиксов DNS вы можете искать сетевой ресурс, используя его короткое имя вместо полного доменного имени (FQDN). При поиске по короткому имени суффикс автоматически определяется DNS-сервером. Например,

utah.contoso.comнаходится в списке суффиксов DNS. Вы отправляете команду pingDEV-comp. Этот сценарий разрешает значениеDEV-comp.utah.contoso.com.DNS-суффиксов разрешаются в указанном выше порядке, и этот порядок можно изменить. Например,

colorado.contoso.comиutah.contoso.comнаходятся в списке суффиксов DNS, и оба имеют ресурс с именемDEV-comp. Посколькуcolorado.contoso.comстоит первым в списке, он распознается какDEV-comp.colorado.contoso.com.Чтобы изменить порядок, выберите периоды слева от суффикса DNS, затем перетащите суффикс наверх:

-

Правила таблицы разрешения имен (NRPT): Правила таблицы разрешения имен (NRPT) определяют, как DNS разрешает при подключении к VPN.После установки VPN-подключения необходимо выбрать DNS-серверы, используемые VPN-подключением.

Вы можете добавить правила, которые включают домен, DNS-сервер, прокси-сервер и другие данные. Эти правила позволяют распознать введенный домен. VPN-подключение использует эти правила, когда пользователи подключаются к введенным доменам.

Выберите Добавить , чтобы добавить новое правило. Для каждого сервера введите:

- Домен : введите полное доменное имя (FQDN) или DNS-суффикс, чтобы применить правило.Вы также можете ввести точку (.) в начале суффикса DNS. Например, введите

contoso.comили.allcontososubdomains.com. - DNS-серверы : введите IP-адрес или DNS-сервер, который разрешает домен. Например, введите

10.0.0.3илиvpn.contoso.com. - Прокси : введите веб-прокси, который распознает домен. Например, введите

http://proxy.com. - Автоподключение : когда включено, устройство автоматически подключается к VPN, когда устройство подключается к введенному домену, например

contoso.ком. Если не настроен (по умолчанию ), машина не подключается автоматически к VPN . - Постоянный : если установлено значение Включено , правило остается в таблице политики разрешения имен (NRPT) до тех пор, пока правило не будет удалено с устройства вручную, даже после отключения VPN. Если установлено значение Unconfigured (по умолчанию ), правила NRPT в профиле VPN удаляются с устройства при отключении VPN.

- Домен : введите полное доменное имя (FQDN) или DNS-суффикс, чтобы применить правило.Вы также можете ввести точку (.) в начале суффикса DNS. Например, введите

Прокси-сервер

- Сценарий автоматической настройки : Используйте файл для настройки прокси-сервера. Введите URL-адрес прокси-сервера, содержащего файл конфигурации. Например, введите

http://proxy.contoso.com/pac. - Адрес : введите IP-адрес или полное имя хоста прокси-сервера. Например, введите

10.0.0.3илиvpn.contoso.com. - Номер порта : введите номер порта, используемый прокси-сервером.Например, введите

8080. - Обход прокси-сервера для локальных адресов : этот параметр применим, если VPN-серверу для подключения требуется прокси-сервер. Если вы не хотите использовать прокси для локальных адресов, выберите Включить .

Раздельное туннелирование

- Раздельное туннелирование : включить или выключить , чтобы позволить устройствам решать, какое соединение использовать, в зависимости от трафика.Например, пользователь в отеле использует VPN-подключение для доступа к рабочим файлам, но использует стандартную гостиничную сеть для регулярного просмотра Интернета.

- Разделение маршрутов туннелирования для этого VPN-подключения : Добавьте необязательные маршруты для сторонних поставщиков VPN. Введите целевой префикс и размер префикса для каждого подключения.

Обнаружение доверенной сети

DNS-суффиксы доверенной сети : когда пользователи уже подключены к доверенной сети, вы можете запретить устройствам автоматически подключаться к другим VPN-подключениям.

В поле для DNS-суффиксов введите DNS-суффикс, которому вы хотите доверять, например contoso.com, а затем выберите Добавить . Вы можете добавить столько суффиксов, сколько хотите.

Если пользователь подключен к DNS-суффиксу из списка, он не будет автоматически подключаться к другому VPN-подключению. Пользователь по-прежнему использует доверенный список введенных суффиксов DNS. Доверенная сеть по-прежнему используется, даже если установлены какие-либо автоматические триггеры.

Например, если пользователь уже подключен к доверенному DNS-суффиксу, следующие автоматические триггеры игнорируются. В частности, суффиксы DNS в списке отменят все другие автотриггеры подключения, в том числе:

.- Всегда включен

- Триггер на основе приложения

- Автотригер DNS

Следующие шаги

Профиль создан, но, возможно, еще ничего не делает. Не забудьте назначить профиль и следить за его статусом.

Настройте параметры VPN на устройствах Android, iOS/iPadOS и macOS.

.Ошибка при установлении VPN-подключения — клиент Windows

- Статья

- Время считывания: 2 мин

- Соавторы: 2

Была ли эта страница полезной?

Да Нет

Хотите что-нибудь добавить к этому мнению?

Отзыв будет отправлен в Microsoft: когда вы нажмете «Отправить», отзыв будет использован для улучшения продуктов и услуг Microsoft.Политика конфиденциальности.

Представлять на рассмотрение

Спасибо.

В этой статье

В этой статье устранена ошибка 721, возникающая при попытке установить VPN-подключение через сервер удаленного доступа на основе сервера Windows.

Применяется к: Windows 10 — все версии

Исходный номер базы знаний: 888201

Симптомы

При попытке подключиться к виртуальной частной сети (VPN) к корпоративной сети с помощью клиента протокола "точка-точка" (PPTP) может произойти сбой подключения к серверу удаленного доступа на базе Microsoft Windows Server.Вы можете получить следующее сообщение об ошибке:

Ошибка 721: Удаленный компьютер не отвечает.

Примечание

Описание ошибки 721 может отличаться.

Причина

Эта проблема может возникнуть, если ваш брандмауэр не разрешает трафик GENERIC Routing Encapsulation (GRE). Протокол GRE к IP 47. При использовании PPTP для извлеченных данных используется поиск.

Решение

Чтобы решить эту проблему, настройте брандмауэр, чтобы разрешить GRE 47.Кроме того, убедитесь, что ваш брандмауэр разрешает TCP-трафик через порт 1723. Оба эти условия должны быть выполнены для установления VPN-подключения с использованием PPTP.

Подробнее

Для получения дополнительных сведений об установке и настройке VPN-сервера в Windows Server 2003 щелкните следующий номер статьи базы знаний Майкрософт:

323441 Как установить и настроить сервер виртуальной частной сети в Windows Server 2003

Дополнительные сведения о PPTP см. на следующем веб-сайте Microsoft: https://technet.microsoft.com/library/bb877963.aspx

.Настройка VPN-подключения в Windows 10 (вручную)

Загрузите приложение OpenVPN Client

Приложение распространяется как GNU с открытым исходным кодом, поэтому мы можем установить и использовать его без каких-либо ограничений.

1. УСТАНОВКА ПРИЛОЖЕНИЯ OpenVPN

После загрузки приложения щелкните его правой кнопкой мыши и выберите "Запуск от имени администратора" из выпадающего меню (1)

Если мы включили «Контроль учетных записей пользователей - UAC» , нажмите «Да (2) разрешение изменений

Экран приветствия приложения, нажмите «Далее» (3)

Принимаем условия лицензии, нажимаем "Согласен" (4)

Выбор компонентов, по умолчанию оставляем выбранным и нажимаем "Далее" (5)

Подтверждение пути, куда будет установлена программа.

Путь установки по умолчанию:

"Диск C:" -> Program Files -> OpenVPN или "Диск C:" -> Program Files (x86) -> OpenVPN 6 нажмите

06 «Установить» (6)

Для корректной работы OpenVPN необходимо дать согласие на установку дополнительного интерфейса Адаптер TAP-Win32 V9

Нажмите: "Установить" (7)

Отменяем выбор "Показать файл Readme" и затем выбираем "Готово" (8)

На рабочем столе создан новый ярлык «OpenVPN GUI» (9)

Щелкните значок правой кнопкой мыши и выберите «Свойства» (10)

Перейти на вкладку "Совместимость" (11)

Чтобы OpenVPN GUi всегда запускался с правами администратора,

в свойствах приложения выберите "Выполнять эту программу от имени администратора" (12)

Нажмите "ОК" (13)

2.КОНФИГУРАЦИЯ ПРИЛОЖЕНИЯ Клиент OpenVPN

Перед запуском приложения OpenVPN необходимо загрузить файлы конфигурации: Профили OpenVPN

После загрузки пакета конфигурации "openvpn-windows" необходимо распаковать (извлечь файлы) в каталог на рабочем столе.

Выберите и щелкните правой кнопкой мыши " openvpn-windows " (14)

В раскрывающемся меню выберите "Извлечь все..." (15)

В следующем окне нажмите "Извлечь" (16)

На рабочем столе вы найдете новый каталог с файлами конфигурации "openvpn-windows"

В каталоге 2 папки:

solidvpn_poland - Польские VPN-серверы

solidvpn_world - Зарубежные VPN-серверы

Затем нажмите:

"Мой компьютер" -> -> "Диск С:" 6 Program Files» (17)

или «Program Files (x86)» -> «OpenVPN» (18) -> «config» (19)

У нас открыт каталог "config" .

Затем во втором окне откройте каталог "openvpn-windows"

Выберите файлы конфигурации из выбранных каталогов solidvpn_poland или solidvpn_world

и перетащите в каталог "config" (20)

2

При перемещении конфигурационных файлов может появиться предупреждение об отсутствии прав администратора

Выберите "Выполнить для всех текущих элементов" (21) и нажмите "Продолжить" (22)

После корректной передачи файлов конфигурации закройте окно каталога "config"

OpenVPN клиент (23) запуск через ярлык на рабочем столе "OpenVPN GUI" (24)

Если мы включили "Контроль учетных записей пользователей - UAC" нажмите "Да (25) разрешить изменения

Клиент OpenVPN запущен и в правом нижнем углу мы видим новую иконку (26)

Щелкните по нему правой кнопкой мыши и выберите интересующий VPN-сервер из выпадающего списка (27)

Затем нажмите "Подключиться" (28)

При подключении к VPN серверу нас попросят ввести ваш логин (29) и пароль (30)

После ввода необходимых данных нажмите "ОК" (31)

Логин и пароль то же, что и для клиента портала

После успешного установления VPN-подключения клиент OpenVPN станет зеленым (32)

Чтобы отключить VPN-соединение, щелкните правой кнопкой мыши значок OpenVPN клиента и

выберите VPN-сервер из раскрывающегося списка, а затем «Отключить» (33)

.

OpenVPN и туннель site-to-site в Windows Server 2008

Недавно мне нужно было соединить две подсети друг с другом с двумя серверами под управлением Windows Server 2008 R2.

Я выбрал OpenVPN в качестве решения, в основном из-за:

- простая настройка

- относительно сильное шифрование

- простая и частично автоматическая настройка маршрутизации - VPN-сервер для отправки готовых маршрутов клиенту

- заметно быстрее по производительности - чисто субъективное наблюдение, не тестировал, но такое впечатление, что OpenVPN как раз быстрее, чем PPTP

- OpenVPN вызывает меньше проблем при переходе через NAT и файрволы - это не обязательно важно в случае связи site-to-site, но в будущем планирую подключить роад вояк и тогда вопрос легкого подключения к любой сети отпадет быть весьма важным

В следующей части поста я пошагово представляю, как создать туннель site-to-site на основе OpenVPN.

Предположения

Для целей этого примера мы предполагаем, что есть две подсети, которые мы хотим соединить:

- 192.168.80.0/24 - подсеть компьютера, который будет выступать в роли туннельного сервера, с публичным адресомtunnel.luktom.net

- 192.168.70.0/24 - подсеть компьютера, который будет выступать в роли клиента туннеля

Сам туннель будет иметь адреса из подсети 10.9.0.0/24.

В дальнейшем планируется включить соединения для дорожников (отсюда - помимо образовательных целей - использование сертификатов).

На работу

В первую очередь скачиваем установщик OpenVPN и устанавливаем все необходимые компоненты, как на сервер, так и на клиентский компьютер.

Так как туннель будет site-to-site и в будущем он также позволит подключаться дорожным воинам, на мой взгляд, удобнее всего использовать сертификаты (вместо общего ключа). Для этого запустите Командная строка и перейдите в каталог, где мы установили программное обеспечение OpenVPN, а затем перейдите в подкаталог easy-rsa для генерации соответствующих сертификатов и ключей.

При установке по умолчанию в 64-разрядной системе каталог easy-rsa будет введен с помощью команды:

cd "c:\Program Files (x86)\OpenVPN\easy-rsa"

Генерация сертификатов и ключей

Находясь в этом каталоге, запускаем генерацию сертификатов и ключей, выполнив серию команд:

инициализация-конфигурация

Здесь я остановлюсь на мгновение, потому что вы можете значительно облегчить себе работу, отредактировав файл vars.bat и введя в него настройки, общие для всех сертификатов.

После редактирования файла vars.bat выполните следующие команды:

вар чистота build-ca сервер сборки ключей ключевой клиент сборки сборка-дх

Важно правильно указать общее имя для сервера и клиента, так как от этого будет зависеть имя файла на следующем шаге.

После генерации ключей безопасно скопируйте файлы:

- В подкаталог конфиг сервера - файлы ок.crt , server.crt , server.key и dh2024.pem

- В подкаталог config клиент - файлы ca.crt , client.crt и client.key

После копирования этих файлов можно переходить к созданию файлов конфигурации.

Конфигурация сервера

В каталоге сервера config создайте файл server.ovpn со следующим содержимым:

# сервер должен работать на порту TCP 1194 порт 1194 прото TCP # мы используем маршрутизацию вместо моста (команда dev tun) разработчик тун # настройки сертификата ок.ЭЛТ сервер корзины.crt ключевой сервер.key dh dh2024.pem # подсеть, используемая для туннеля сервер 10.9.0.0 255.255.255.0 # чтобы второе окончание всегда автоматически получало один и тот же адрес ifconfig-pool-persist ipp.txt # информация о подсетях, подключенных к серверу нажмите "маршрут 192.168.80.0 255.255.255.0" # информация о подсетях, подключенных к туннельному клиенту клиент-конфигурация-каталог ccd маршрут 192.168.70.0 255.255.255.0 # настройки, связанные с поддержкой и сжатием туннеля поддержка 10 120 комп-льзо # настройки логирования openvpn-статус.журнал глагол 3

Затем в директории config сервера создаем директорию ccd , в которую помещаем файл client (без расширения) со следующим содержимым:

маршрут 192.168.70.0 255.255.255.0

Конфигурация клиента

В папке config клиента создаем файл client.ovpn следующего содержания:

# этот компьютер является клиентом клиент # настройки подключения к серверу разработчик тун прото TCP удаленный туннель.луктом.нет 1194 ни к чему # настройки сертификата ca ca.crt сертификат client.crt ключ клиент.ключ сервер типа ns-cert # настройки, связанные с поддержкой и сжатием туннеля поддержка 10 120 комп-льзо # настройки логирования статус openvpn-status.log глагол 3

Тестирование

После копирования сертификатов и ключей и создания конфигурационных файлов мы можем приступить к тестированию соединения внутри туннеля.

Для этого на сервере щелкните правой кнопкой мыши файл server.ovpn и выберите команду Запустить OpenVPN на этом файле конфигурации . Такую же операцию проделываем на туннельном клиенте по файлу client.ovpn .

Эти команды установят туннель между хостами, кроме того, в консоли мы можем наблюдать любые сообщения о возможных ошибках.

Когда туннель успешно настроен, я предлагаю вам проверить проходимость, например, с помощью команды ping .

Если связь в туннеле установилась корректно, мы можем перейти к настройке пересылки пакетов.

Пересылка пакетов

Для правильной работы маршрутизации необходимо начать пересылку пакетов на обоих концах туннеля.

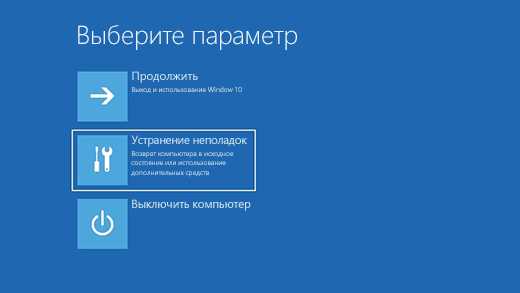

Это можно сделать, установив роль Маршрутизация и удаленный доступ или просто отредактировав реестр. Второй способ описан в статье Активация IP-маршрутизации в Windows 7/Windows Server 2008.

Маршруты для клиентов в подсетях

Для правильной работы этой конфигурации и для того, чтобы клиенты в определенных подсетях могли связываться с другой подсетью, должно быть выполнено одно из следующих условий:

- Должен быть установлен шлюз по умолчанию в хост-туннеле или

- В таблицах маршрутизации должен быть указан маршрут ко второй подсети, к которой они могут получить доступ через хост, обслуживающий туннель, или .

- Шлюз по умолчанию должен иметь маршрут, настроенный на вторую подсеть, обслуживаемую хостом туннеля .

Убедитесь, что одно из указанных выше условий выполняется, иначе клиенты не будут подключаться из одной подсети в другую.

OpenVPN как системная служба

OpenVPN позволяет запускать его как системную службу — что очень удобно для разбираемого нами примера.

Все, что вам нужно сделать, чтобы запустить OpenVPN в режиме системной службы, — это запустить оснастку «Службы» ( services.msc ), найти службу Служба OpenVPN и установить для нее режим запуска Автоматически .

Резюме

Как видите, создать туннель site-to-site не так уж и сложно.Конфигурация, представленная в записи, является абсолютной основой, а сама OpenVPN имеет гораздо больше параметров конфигурации, которые я рекомендую прочитать при чтении документации OpenVPN.

.

OpenVPN не работает в Windows 10? Вот что нужно делать

OpenVPN — это VPN-клиент с открытым исходным кодом, который может использоваться многими различными провайдерами VPN. Если ваш провайдер VPN поддерживает протокол OpenVPN TCP или UDP, вы можете настроить соединение OpenVPN.

Вы можете запускать клиент OpenVPN со сценариями и настраивать соединения с помощью его файлов настроек.

Однако OpenVPN все же может столкнуться с некоторыми препятствиями. Вот несколько решений, которые могут исправить соединения OpenVPN в Windows 10.

Как исправить проблемы с запуском OpenVPN в Windows 10?

- Отключить Windows Firewall

- Отключить сторонний антивирус

- Перезагрузить адаптер TAP

- Установите и обновите драйвер Tap-Windows

- . Отключить брандмауэр Windows

Брандмауэры и виртуальные частные сети не всегда хорошо подключаются.Брандмауэр Windows может блокировать соединение OpenVPN, если исходящие порты не настроены.

Лучший способ узнать, так ли это, — отключить брандмауэр Windows. Вот как вы можете отключить брандмауэр в Windows 10:

- Нажмите кнопку Cortana на панели задач, чтобы открыть это приложение.