Проверить комп на майнинг

Как обнаружить майнер: когда нужно провести проверку компьютера на вирусы-майнеры, как найти и удалить скрытые майнеры, защита ПК от скрытого майнинга

Принцип действия вирус-майнера заключается в том, чтобы попасть в систему и начать расходовать ресурсы компьютера, максимально загружая процессор или видеокарту в целях получения дохода для злоумышленника. Прибыль начисляется в BTC.

Разработчик программы зарабатывает на мощностях оборудования других пользователей. Вирус может вызывать пропажу личных данных, выводить операционную систему Windows из строя и способствовать проникновению новых угроз. В этой статье рассмотрим разные методы борьбы с вредоносными программами.

Как происходит заражение?

Есть несколько способов заражения ПК:

- Через браузер. Если пользователь заходит на зараженный сайт, программа может проникнуть в систему. Вирус может действовать исключительно в момент нахождения на ресурсе, а после его закрытия все снова придет в норму.

- Через установку программ, скачивание и установку файлов.

Даже при максимально осторожном использовании ПК в интернете важно иметь надежное антивирусное программное обеспечение.

Как обнаружить майнер?

Вредоносную программу важно вовремя распознать и устранить. Проверку компьютера на наличие таких программ необходимо выполнять в следующих случаях:

- Заторможенная работа ПК. График загрузки процессора, который можно посмотреть в диспетчере задач, показывает загруженность до 40-100%.

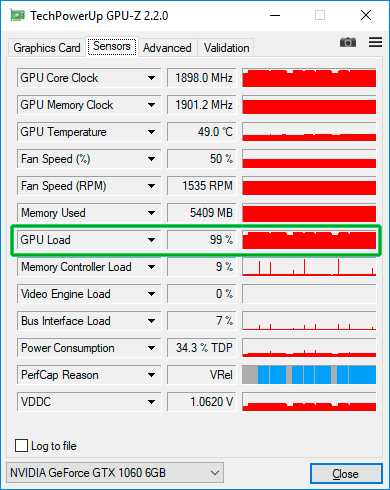

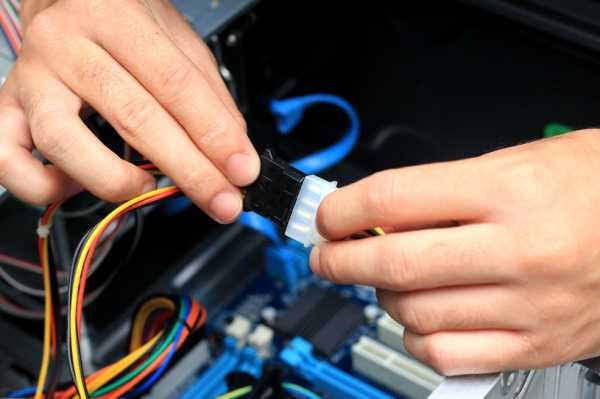

- Miner может перегружать видеокарту. Это можно отследить при открытии любой программы, которая отображает процент загрузки карты. При большой загруженности кулеры карты начинают быстрее крутиться и шуметь.

- Повышается расход оперативной памяти. Это можно проверить в диспетчере устройств.

- Большой расход интернет-трафика, удаление файлов, периодическое отключение интернета или заторможенная работа ПК.

- Сбои в работе Windows или ошибки в работе установленных программ.

При наличии хотя бы одной из причин, рекомендуем проводить проверку на наличие вирусов.

Чем опасен майнер?

Miner опасен для компьютера и может нанести серьезный ущерб:

- Уменьшает срок службы комплектующих. Во время майнинга компьютер работает на максимальных мощностях продолжительное время. Это сокращает срок службы процессора, видеокарты, оперативной памяти, системы охлаждения.

- Ограничивает производительность. Miner забирает основные мощности у зараженного компьютера. На решение задач пользователя остается лишь малая часть производительности.

- Открывает доступ к персональным данным. Поскольку майнер относится к троянскому вирусу, он может обнаружить персональную информацию пользователя и передать ее злоумышленникам. В результате этого мошенники получают доступ не только к мощностям оборудования, но и к конфиденциальной информации.

Действия вредоносной программы контролирует специальный сервис, поэтому они незаметны для пользователя. Этот же сервис контролирует включение программ проверки активности системы, чтобы немедленно убрать вредоносный объект из списка запущенных процессов, когда начнется сканирование. Самые опасные вирусы могут отключать программы мониторинга.

Как найти и удалить скрытый майнер – программа для обнаружения майнеров на компьютере

Как проверить компьютер на вирусы майнеры? Перед сканированием компьютера необходимо установить антивирус. Среди популярных антивирусов следующие программы:

- Kaspersky Rescue Disk или Live Disk от Dr.Web – это аварийные загрузочные диски со встроенным антивирусным сканером. Во время их работы вредоносные программы становятся деактивированными. После этого их легко удалить.

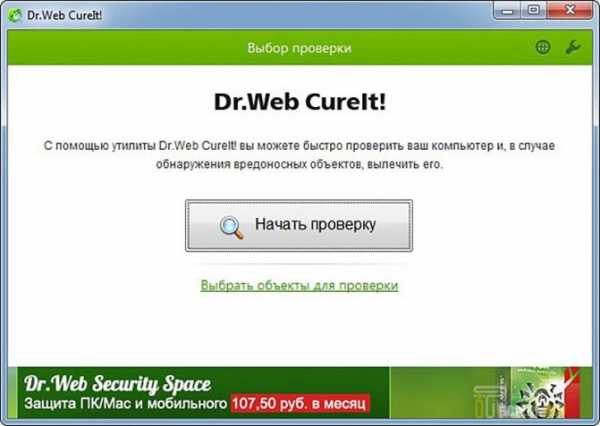

- Dr.Web Cureit – программа для поиска и уничтожения всех угроз на ПК, включая майнеры и трояны.

- Malwarebytes Anti-Malware - программа с расширенными возможностями. При сканировании может распознать те угрозы, которые не обнаружили другие программы.

- Adwcleaner. Программа обнаруживает серьезные угрозы и устраняет их.

- Ccleaner упорядочивает работу Windows: очищает, удаляет ненужные файлы и исправляет записи в реестре. Сканирование компьютера можно начинать только после того, как все утилиты будут установлены.

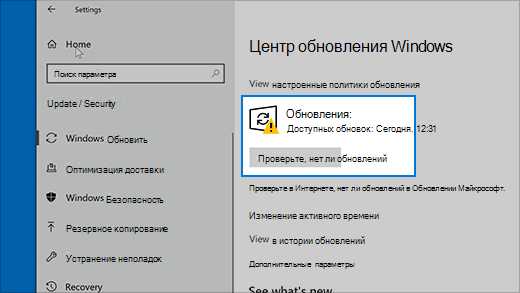

Перед запуском сканирования необходимо закрыть все работающие программы. Чем меньше их открыто, тем лучше для сканирования, поскольку miner маскируется под другие программы. Если не будет открытых приложений, ему будет сложнее остаться незамеченным. Оставить включенными можно только «Центр обновления Windows» и антивирус.

Обнаружение вируса при помощи диспетчера задач

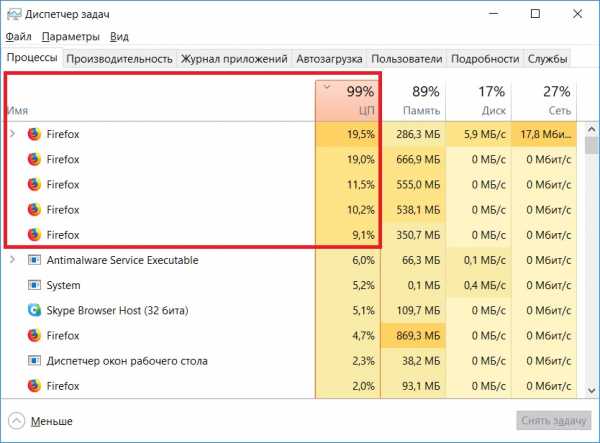

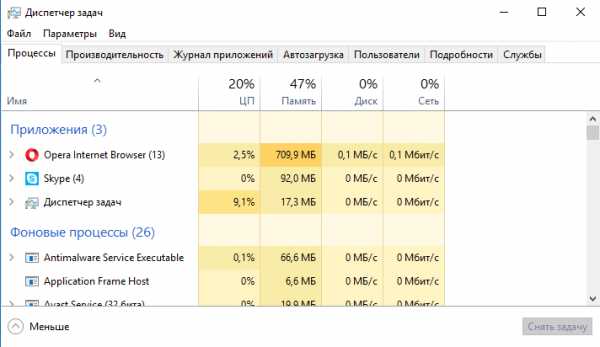

Нетипичное поведение ПК – сигнал, что пора запускать проверку всех систем. Найти miner можно через диспетчер задач. В Windows он открывается через меню или нажатием клавиш Ctrl + Alt + Del или Ctrl + Shift + Esc. Необходимо закрыть все программы, открыть «Диспетчер задач» и при полном бездействии, когда исключены даже движения мышкой, в течение 10-15 минут понаблюдать за процессами.

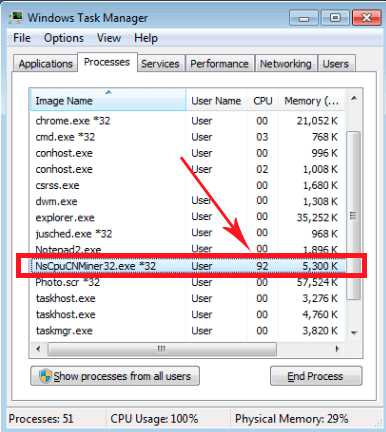

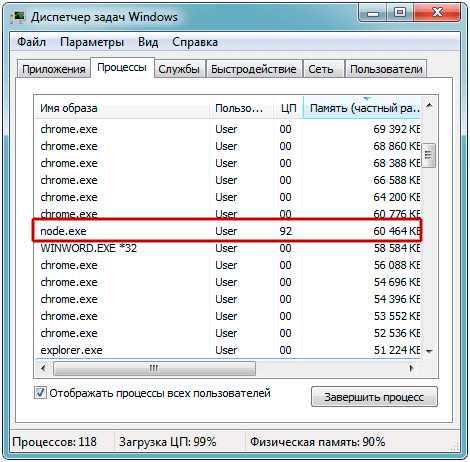

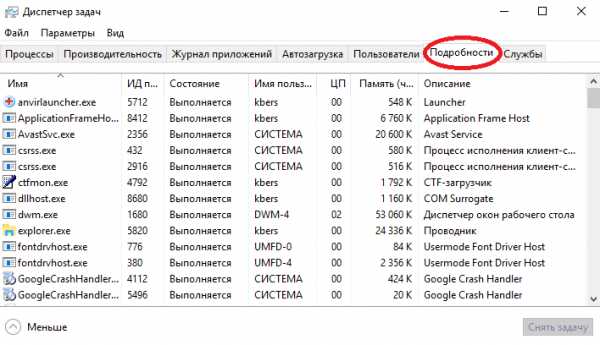

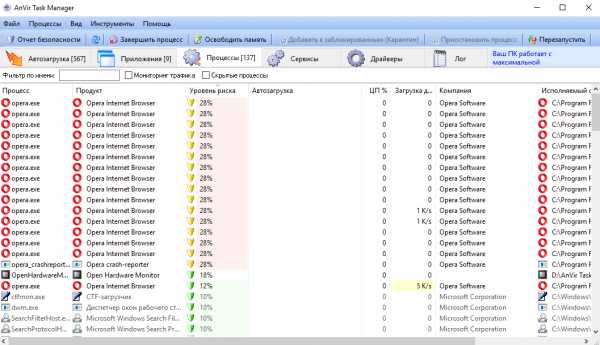

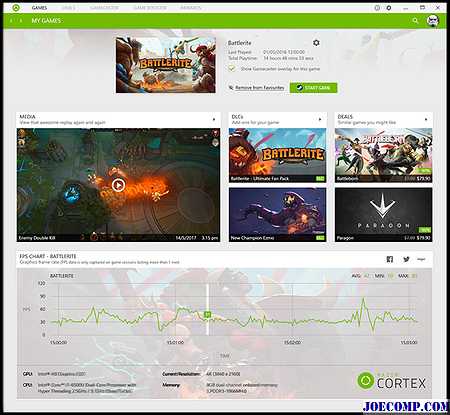

Если будет замечена какая-либо активность, следует продолжить проверку. Вирус может продолжать нагружать мощности компьютера при том, что все программы закрыты. Источник активности отображается во вкладке «Подробности». Некоторые майнеры скрываются в видеокарте, а не используют центральный процессор. Их помогут обнаружить специальные приложения, например, AnVir Task Manager или Process Explorer.

Существуют майнеры, которые могут прекращать работу «Диспетчера задач» через несколько минут после ее начала. Также есть веб-майнеры, которые подключаются к компьютеру через определенный сайт. Если в «Диспетчере задач» видна чрезмерная работа браузера, нужно проверить устройство на наличие скрытых угроз.

Как удалить вирус с помощью программы?

Майнеры могут на распознаваться антиврусами в качестве угрозы. При сканировании антивирус может отнести их к потенциально опасным, но не более того. Помимо антивирусов, для поиска майнеров подойдут специальные утилиты. Одна из самых популярных и бесплатных – Dr.Web CureIt.

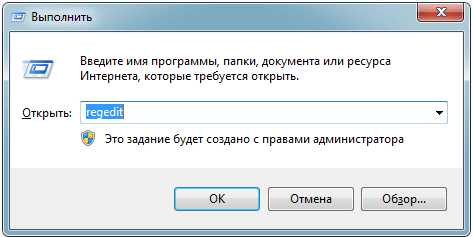

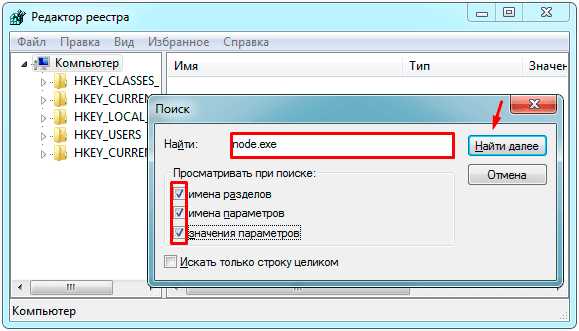

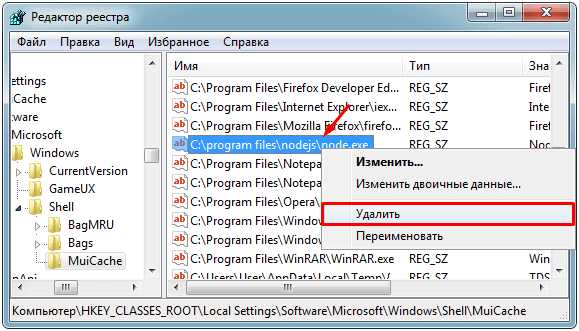

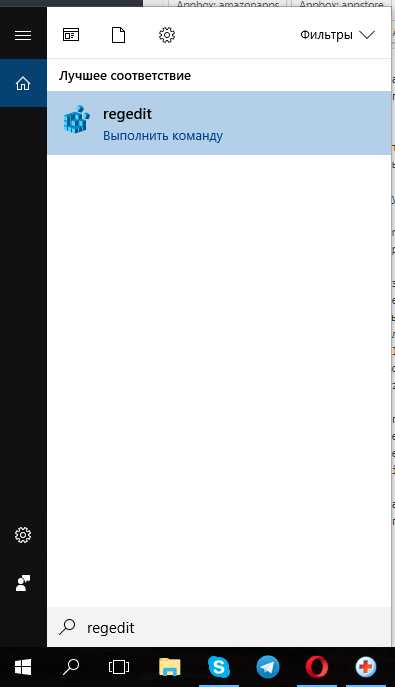

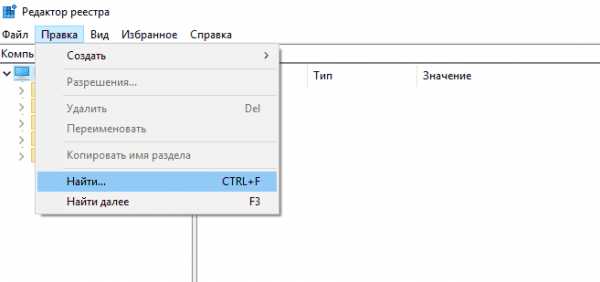

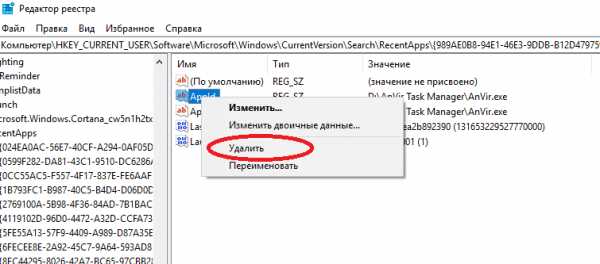

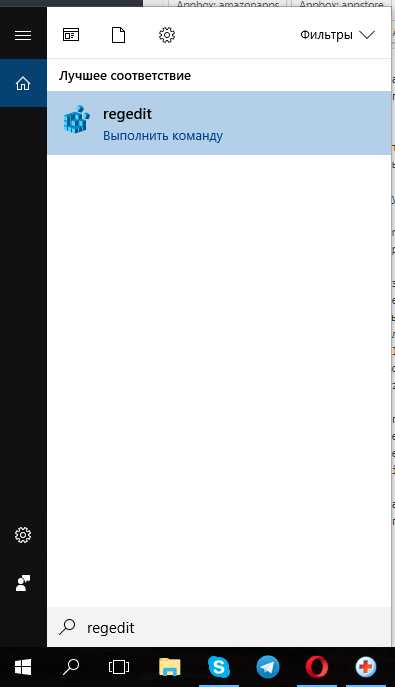

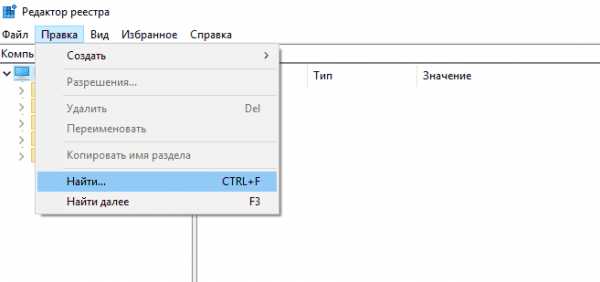

Можно попробовать устранить miner вручную. При удалении важно быть уверенным, что найден именно вирус. Если сомнений нет, то после этого необходимо внести в поиск Windows запрос «regedit» и в нем нажатием клавиш Ctrl + F запустить внутренний поиск. В появившейся строке необходимо написать название вредоносной программы из диспетчера задач. Все обнаруженные объекты потребуется удалить, а затем перезагрузить устройство. В«Диспетчере задач» проверить, улучшилась ли работа.

Также есть другие способы удалить майнер:

1. С помощью «Диспетчера задач»:

Шаг 1. Последовательно открыть «Панель управления» — «Управление» — «Диспетчер задач» — «Подробности».

Шаг 2. Прочитать перечень задач, найти сомнительные задачи. Как правило, вирус отличается от остальных несвязанным набором символов.

Шаг 3. На странице «Действия» найти запуск файла с названием из предыдущего пункта.

Шаг 4. Майнер может маскироваться под системное обновление. Для проверки можно написать название файла в поисковике и посмотреть, что он запускает.

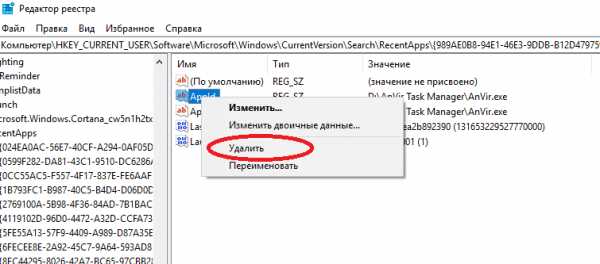

Шаг 5. С помощью поиска в реестре сначала найти все совпадения, после чего удалить файлы.

Шаг 6. Перезагрузить компьютер.

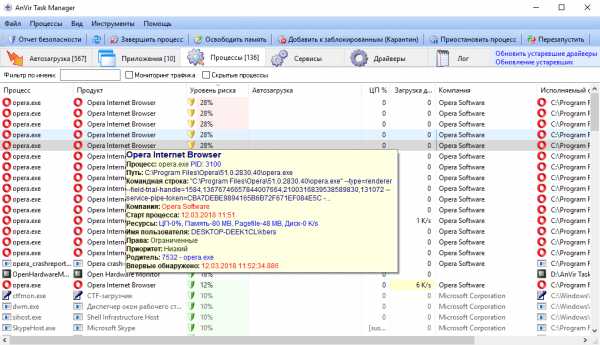

2. С помощью программы AnVir Task Manager:

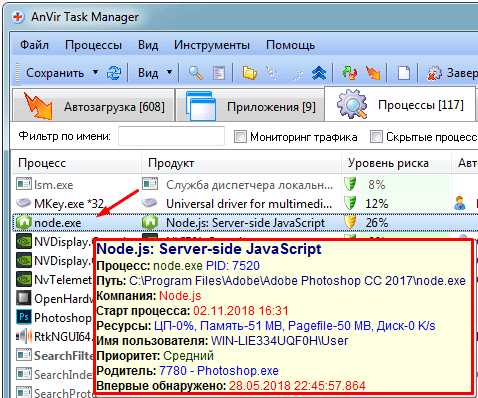

Шаг 1. Скачать и установить мультифункциональный диспетчер процессов AnVir.

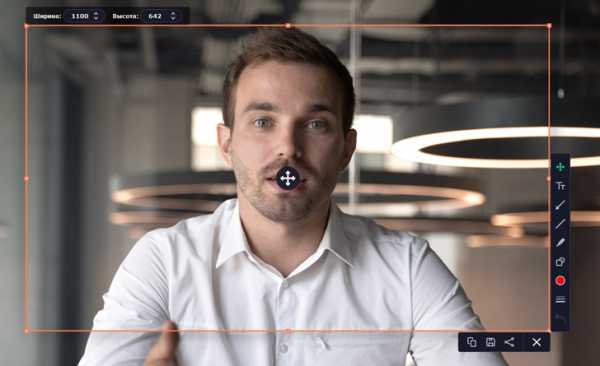

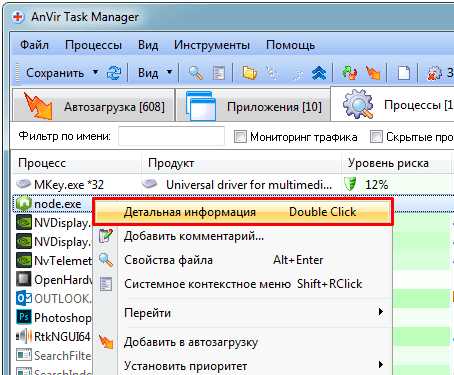

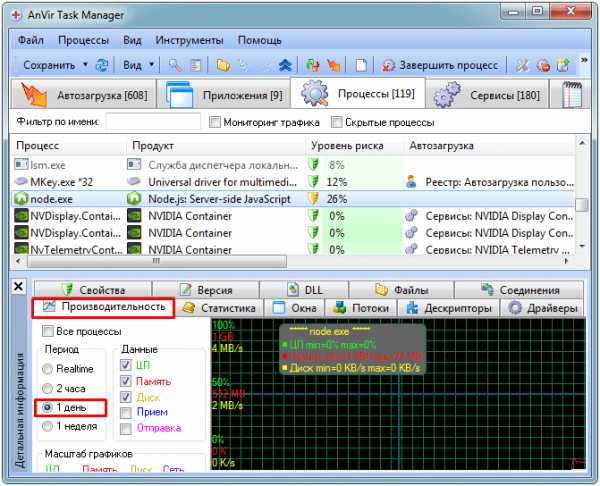

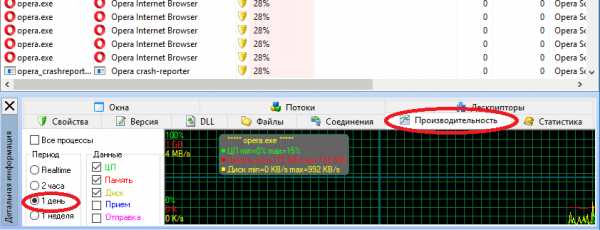

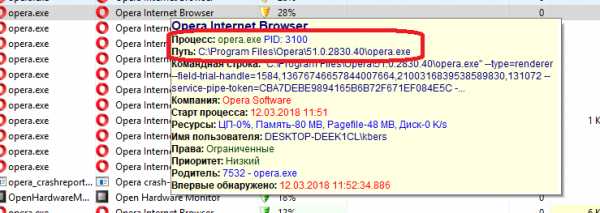

Шаг 2. Открыть утилиту и с ее помощью изучить все активные процессы. Если какой-то из них покажется подозрительным, навести на него курсор, чтобы появилась информация о программе. Далее нажать ПКМ и перейти в «Детальная информация» — «Производительность».

Шаг 3. Выбрать «1 день» и посмотреть на производительность ПК за этот период.

Шаг 4. Если система была сильно нагружена каким-то процессом, то, наведя на него курсор, записать его название и путь.

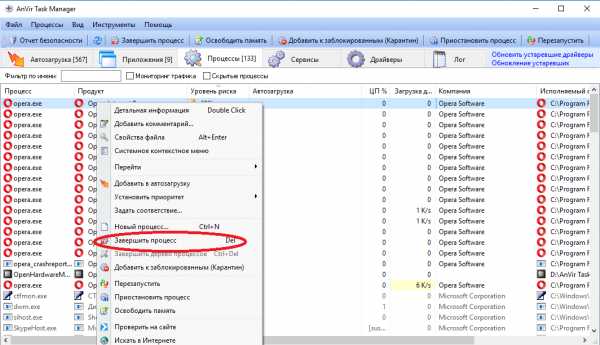

Шаг 5. Нажать ПКМ — «Завершить процесс».

Шаг 6. Написать в поисковой строке Windows «regedit» и перейти в реестр.

Шаг 7. Далее совершить действия «Правка» — «Найти». Написать название подозрительного файла и удалить все совпадения.

Шаг 8. Удалить программу.

Шаг 9. Проверить систему антивирусом. Если будут найдены угрозы, то их нужно удалить.

Шаг 10. Перезагрузить ПК.

При регулярном скачивании контента с пиратских порталов или непроверенных файлов, важно регулярно проводить полное сканирование компьютера. Обращайте внимание на работу оборудования. Оно не должно шуметь.

Как найти и защитить ПК от скрытого майнинга?

Для защиты от вредоносных программ необходимо выполнить такие действия:

- Установить надежный антивирус и регулярно производить обновление его антивирусных баз и сканирования для выявления угроз.

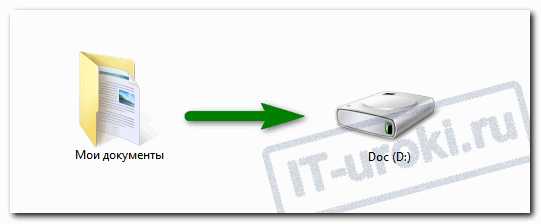

- Устанавливать только необходимые программы на операционную систему и производить ее восстановление при появлении первых признаков заражения или один раз в 2-3 месяца в качестве профилактического действия.

- Внести в файл hosts блокировку вредоносных сайтов по спискам, доступным на открытом ресурсе GitHub по алгоритму, описанному в разделе защиты от браузерного майнинга.

- Запретить установку программного обеспечения в операционной системе. Для этого можно отключить запуск установщика Windows: нажать Win+R, запустить программу gredit.msc, пройти по пути «Локальный компьютер» — «Конфигурация компьютера» — «Административные шаблоны» и в каталоге «Установщик Windows» активировать опцию «Отключить» в меню «Запретить установщик Windows».

- Разрешить запуск только проверенных программ. Для этого можно изменить локальную политику безопасности путем запуска программы secpol.msc, а также активировать опцию «Игнорировать правила сертификатов».

- Разрешить доступ к компьютеру только на надежные порты. Это делается в настройках брандмауэра и антивируса.

- Запретить удаленный доступ из интернета к домашнему роутеру, а также поменять установленный на нем пароль по умолчанию (согласно его инструкции по эксплуатации).

Меры предосторожности

Меры предосторожности при работе на компьютере позволяют снизить риск заражения скрытыми майнерами, а также другими вирусами. Простые правила безопасности при работе на компьютере заключаются в следующем:

- Не использовать и не устанавливать пиратское программное обеспечение, а также программы, скачанные на неизвестных ресурсах;

- Ограничить список лиц, у которых есть доступ к компьютеру. Установить пароли и ограничить возможность установки программ сторонними лицами.

- Включить брандмауэр на компьютере и роутере, а также использовать другие виды защиты, которые поддерживает конкретная модель роутера.

- Максимально ограничить посещение сайтов с сомнительным содержимым, избегать сайтов без сертификатов ssl (https).

- Установить в браузере специальные надстройки, блокирующие скриптовые коды майнинга на сайтах.

- Как можно меньше распространять в сети информацию, которая может способствовать взлому. Стараться не хранить пароли и личную информацию.

- Регулярно производить обновление программы антивируса и ее базы данных с определениями вирусов, а также критических обновлений безопасности операционной системы.

Защита от майнинга в браузере

Ключевыми признаками браузерного майнинга является замедленная компьютера на некоторых сайтах, высокая загрузка процессора при просмотре определенных сайтов. Для защиты используются такие способы:

- Блокировка вредоносных сайтов, использующихся для скрытого майнинга, в служебном файле hosts.

- Использование программ, защищающих от майнинга, которые также удаляют майнинг-вирусы.

- Отключение поддержки выполнения скриптов JavaScript в браузере путем деактивации соответствующего пункта в его настройках. Это позволяет избежать заражения, однако ограничивает возможности просмотра сайтов, которые используют эту технологию для отображения содержимого.

- Использование специальных дополнений и надстроек для браузера. Это позволяет не отказываться от просмотра интернет-страниц. Самыми распространенными для защиты от майнинга являются такие надстройки и дополнения, как NoScript, NoCoin, MinerBlock, Антимайнер и другие. Современные браузеры имеют встроенную поддержку защиты от майнинга, которая активируется в настройках блокировки рекламы (пункт No Coin).

- Использование фильтров в приложениях uBlock, AdBlock и подобных.

Как правило, надстройки, осуществляющие блокировку рекламы, имеют отдельные настройки, которые позволяют активировать списки, фильтрующие браузерный майнинг, либо добавлять собственные фильтры доменов, которые используются для скрытого майнинга.

Yandex и Google имеют меры защиты и борьбы от вредоносных программ:

- Защита Yandex. С марта 2018 года для всех платформ Яндекс запустил автоматическую защиту от майнинга в Яндекс браузере. Для этого применяется специальный алгоритм мониторинга загрузки процессора при работе в интернете. Блокировка скриптов для майнинга осуществляется автоматически и не влияет на работу сайта. Для просмотра загрузки процессов Yandex-браузера необходимо нажать Shift+Esc и посмотреть загрузку процессора. В этом окне можно проанализировать каждый сайт, расширения и вкладки на предмет загрузки процессора.

- Защита Google. В июле 2018 года Google запретил размещение программ, осуществляющих майнинг. Браузер Chrome от компании Google позволяет защититься от майнинга в браузере путем использования надстроек, а также с помощью активации пункта «Защитить устройство от опасных сайтов» и в меню дополнительных настроек «Находите и удаляйте вредоносное ПО». Для обнаружения майнинга при открытом браузере Chrome также нужно нажать Shift+ESC и проанализировать, какие процессы больше всего потребляют ресурсов.

Заключение

Скрытый майнинг – угроза, борьбой с которой которой не следует пренебрегать. Рекомендуем заранее установить надежное антивирусное ПО, быть бдительным и соблюдать меры предосторожности при работе на компьютере.

как понять, что ваш компьютер используют?

Скрытый майнер криптовалюты – повсеместно распространяющаяся беда, масштабы которой растут с каждым днем. Зловредное выращивание биткоинов растёт даже быстрее его курса, но в Интернете существует только масса разрозненной информации по поводу того, как удалить скрытый майнер.

Рассмотрим пошаговую инструкцию о том, как понять, используют ли ваш компьютер программы miner bitcoin и, если да, как удалить такое ПО.

Как узнать, майнит ли компьютер

Итак, наша задача – проверить компьютер на скрытый майнер. Речь мы, конечно, будем вести не о профессиональном майнинге, а об обычной, в чем-то даже мошеннической добыче биткойнов с помощью обычного компьютера обычного пользователя. Отметим, что в большинстве случаев владелецы девайсов не подозревают, что их устройство использует кто-то чужой.

Да и заметить это практически невозможно: мошенники не так глупы, чтобы сразу нагружать вашу видеокарту или процессор на 100% – хотя бывают и такие личности. Поэтому первым делом, проверьте, не загружены ли ваши основные устройства производительности до отказа. Если это так, то листайте инструкцию вниз, а если подозрительной нагрузки не выявлено – читайте по пунктам далее.

Находим скрытый майнер на компьютере. Шаг первый: понимаем принцип работы.

Вы наверняка уже догадались, что скрытый майнер можно не заметить, особенно если ноутбук или компьютер не очень мощны. Однако нам поможет важное условие скрытой работы bitcoin miner: это предварительный запуск программ с правами администратора.

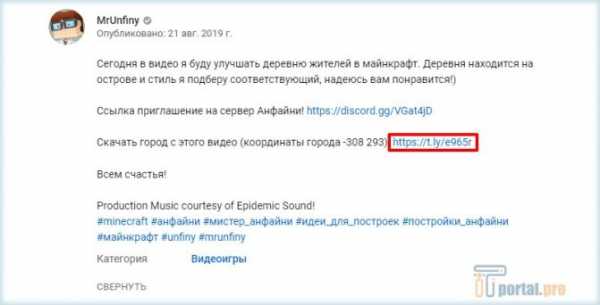

Да, вот так банально майнеры и проникают на компьютер. Вы получаете какое-то письмо со ссылкой, переходите по ней, устанавливаете вроде бы полезную программу (например, драйвер или браузер), а скрытый майнинг закачивается вместе с ней. После этого программа майнинга начинает работать в автономном режиме, подключаясь через интернет к койн-фермам.

Так что первым превентивным шагом к чистому компьютеру является полная разумность в распределении администраторских прав на программы. Не лишним будет и забыть о скачивании кряков, пиратского софта, да и торрентами лучше не пользоваться, хотя бы просто потому, что через VPN программы сидеть и проще и безопаснее.

Шаг второй: отключаем доступ к майнинг-ферме.

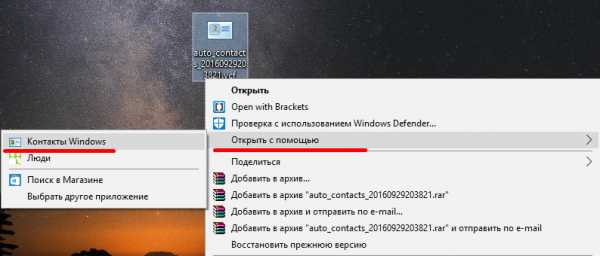

Для начала просто выключите интернет, а затем перейдите по пути C:\Windows\System32\drivers\etc и откройте с помощью программы «Блокнот» файл hosts. Внимание! Эта папка является системной и скрытой, поэтому разрешите показ скрытых файлов, а также их модификацию в настройках вашей Windows системы.

В файле hosts скрытый майнер обычно прописывает путь до своей фермы, поэтому вам нужно удалить все подозрительные IP-адреса. На примере ниже цветным выделение обозначено место, где добытчик биткоинов указал сетевой путь.

Кстати имейте в виду, что если ваш провайдер оставляет логи ваших путешествий в Интернете, то вирусный майнинг может легко по ним вернуться на ваш компьютер. Поэтому рекомендуем использовать программы VPN без записи логов.

Шаг третий: краткий абзац о том, как избавиться от майнера.

Если ваш компьютер уже майнят, то тянуть смысла не имеет. Заряжаем оружие по полной и качаем любой автономный антивирус.

Dr.Web CureIT Virus Removal Tool

Ставим антивирус на проверку компьютера и ждём. Данные программы удалят примерно 60% всех известных видов майнеров, особенно хорошо антивирусы справляются с «детскими» видами ферм, которые просто прячутся за известными именами файлов – chrome.exe, svchost.exe и другими.

Если вы подозреваете какой-то конкретный файл, то проверьте его онлайн-антивирусом.

Следующую пачку процентов заражения удаляем с помощью анти-руткита TDSSKiller. Эта программа от Касперского чистит все действительно скрытые от глаз пользователя процессы.

До конца очищаем систему от скрытых майнеров с помощью автоматической чистки реестра программой CCleaner или (для самых опытных) прибегая к полной переустановке системы.

Ещё раз о методах профилактики перед скрытым майнером

Правило первое.

Никаких подозрительных программ. Устанавливайте только то, что вам действительно нужно.

Правило второе.

Никаких подозрительных сайтов. Старайтесь заходить только на те сайты, которые защищены сертификатом ssl.

Правило третье.

Избегайте логов и старайтесь быть анонимным. Лучшим вариантом для этого являются надежные VPN сервисы.

Правило четвертое.

Установите на постоянной основе любой популярный антивирус. Включите его и на стационарном компьютере и даже на Андроиде.

Заключение

Так вот, уважаемые читатели. Только что вы приобрели полезные знания: как обнаружить и избавиться от скрытого майнера всего за 10 минут! Предлагаем вам поделиться этим знанием с друзьями, а также обсудить в комментариях ваш личный опыт в борьбе с незаконной добычей криптовалюты.

Посмотрите наше видео, и всего за 3 минуты узнайте более подробно о Скрытых Майнерах:

https://www.youtube.com/watch?v=D0E9DgmfQco

Как найти и удалить вирус майнер.

Вирус-майнер (майнер, Биткоин майнер) – это вредоносное программное обеспечение, основной целью которого является майнинг (mining) - заработок криптовалюты с использованием ресурсов компьютера жертвы. В идеальном случае, такое программное обеспечение должно работать максимально скрытно, иметь высокую живучесть и низкую вероятность обнаружения антивирусными программами. ”Качественный” вирус-майнер малозаметен, почти не мешает работе пользователя и с трудом обнаруживается антивирусным ПО. Основным внешним проявлением вирусного заражения является повышенное потребление ресурсов компьютера и, как следствие – дополнительный нагрев и рост шума от вентиляторов системы охлаждения. В случае ”некачественного” вируса-майнера, в дополнение к перечисленным симптомам, наблюдается снижение общей производительности компьютера, кратковременные подвисания или даже неработоспособность некоторых программ.

Что такое майнинг?

Слово ”майнинг” происходит от английского ”mining”, что означает ”разработка полезных ископаемых”. Майнинг - это не что иное, как процесс создания новых единиц криптовалюты (криптомонет) по специальному алгоритму. На сегодняшний день существует около тысячи разновидностей криптовалют, хотя все они используют алгоритмы и протоколы наиболее известного начинателя - Bitcoin .

Процесс майнинга представляет собой решение сложных ресурсоемких задач для получения уникального набора данных, подтверждающего достоверность платежных транзакций. Скорость нахождения и количество единиц криптовалюты, получаемых в виде вознаграждения, различны в системах разных валют, но в любом случае требуют значительных вычислительных ресурсов. Мощность оборудования для майнинга обычно измеряется в мегахешах (MHash) и гигахешах (GHash). Так как сложность майнинга наиболее дорогих криптовалют уже давно недостижима на отдельно взятом компьютере, для заработка используются специальные фермы, представляющие собой мощные вычислительные системы промышленного уровня и пулы майнинга - компьютерные сети, в которых процесс майнинга распределяется между всеми участниками сети. Майнинг в общем пуле - это единственный способ для простого пользователя поучаствовать в получении хотя бы небольшой прибыли от процесса создания криптомонет. Пулы предлагают разнообразные модели распределения прибыли, учитывающие в том числе и мощность клиентского оборудования. Ну и вполне понятно, что загнав в пул десятки, сотни и даже тысячи зараженных майнером компьютеров, злоумышленники получают определенную прибыль от эксплуатации чужого компьютерного оборудования.

Вирусы-майнеры нацелены на долговременное использование компьютера жертвы и при заражении, как правило, устанавливается вспомогательное ПО, восстанавливающее основную программу майнинга в случае ее повреждения, удаления антивирусом или аварийного завершения по каким-либо причинам. Естественно, основная программа настраивается таким образом, чтобы результаты майнинга были привязаны к учетным записям злоумышленников в используемом пуле. В качестве основной программы используется легальное программное обеспечение для майнинга, которое загружается с официальных сайтов криптовалют или специальных ресурсов пулов и, фактически, не являющееся вредоносным программным обеспечением (вирусом, вирусным программным обеспечением - ПО). Это же ПО вы можете сами скачать и установить на собственном компьютере, не вызывая особых подозрений у антивируса, используемого в вашей системе. И это говорит не о низком качестве антивирусного ПО, а скорее наоборот – об отсутствии событий ложной тревоги, ведь вся разница между майнингом, полезным для пользователя, и майнингом, полезным для злоумышленника заключается в том, кому будут принадлежать его результаты, т.е. от учетной записи в пуле.

Как уже упоминалось, главным признаком заражения системы майнером является интенсивное использование ресурсов какой-либо программой, сопровождающееся увеличением уровня шума системного блока, а также температуры комплектующих. При чем, в многозадачной среде, как правило, вирус работает с самым низким приоритетом, используя ресурсы системы только тогда, когда компьютер простаивает. Картина выглядит так: компьютер ничем не занят, простаивает, а его температура комплектующих и издаваемый вентиляцией шум напоминает игровой режим в какой-нибудь очень даже требовательной компьютерной стрелялке. Но, на практике наблюдались случаи, когда приоритет программ для майнинга устанавливался в стандартное значение, что приводило к резкому падению полезного быстродействия. Компьютер начинает жутко ”тормозить” и им практически невозможно было пользоваться.

Удаление майнера с использованием отката на точку восстановления

Самым простым способом избавления от нежелательного ПО является возврат предыдущего состояния Windows с использованием точек восстановления, часто называемый откатом системы. Для этого необходимо, чтобы существовала точка восстановления, созданная в тот момент времени, когда заражение еще не произошло. Для запуска средства восстановления можно воспользоваться комбинацией клавиш Win+r и набором команды rstrui.exe в открывшемся поле ввода. Или воспользоваться главным меню – ”Программы – Стандартные – Служебные – Восстановление системы”. Далее, выбираете нужную точку восстановления и выполняете откат на нее. При успешном откате, в большинстве случаев, удается избавиться от вируса без особых усилий. Если же нет подходящей точки восстановления или откат не привел к нейтрализации вируса, придется искать более сложные пути для разрешения данной проблемы. При этом можно воспользоваться стандартными средствами операционной системы или специализированными программами, позволяющими выполнять поиск и завершение процессов, получение сведений об их свойствах, просмотр и модификацию точек автозапуска программ, проверки цифровых подписей издателей и т.п. Такая работа требует определенной квалификации пользователя и навыков в использовании командной строки, редактора реестра и прочих служебных утилит. Использование же нескольких антивирусных сканеров разных производителей, программ для очистки системы и удаления нежелательного ПО может не дать положительного результата, и в случае с майнером – обычно не дает.

Поиск и удаления майнера с использованием утилит из пакета Sysinternals Suite

Сложность выявления программ, используемых для майнинга, заключается в том, что они не обнаруживаются большинством антивирусов, поскольку фактически не являются вирусами. Есть вероятность, что антивирус может предотвратить процесс установки майнера, поскольку при этом используются не совсем обычные программные средства, но если этого не произошло, искать и удалять вредоносную (с точки зрения владельца зараженного компьютера) программу, скорее всего, придется вручную. К сведению, в июне 2017г. средний уровень выявления вредоносности подобного ПО, например, средствами известного ресурса Virustotal составлял 15-20/62 – т.е. из 62 антивирусов, только 15-20 посчитали его вредоносной программой. При чем, наиболее популярные и качественные антивирусные программы в эту группу не входят. Для хорошо известных или обнаруженных относительно давно вирусов уровень выявления вредоносности может быть выше благодаря сигнатурам антивирусных баз данных и принятия некоторых дополнительных мер разработчиками антивирусных программ. Но все это далеко не всегда позволяет избавиться от вируса майнера без дополнительных усилий, которые потребуется приложить для решения проблемы.

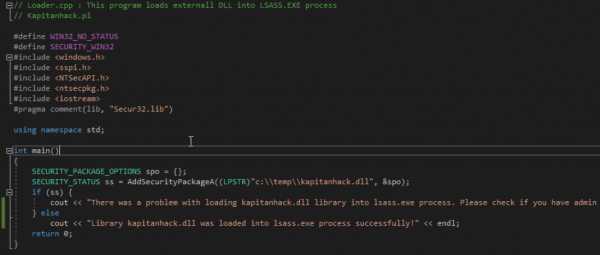

Ниже рассматривается практический случай заражения системы вредоносным ПО для майнинга. Заражение произошло при использовании модифицированных игровых программ, загруженных с одного из недоверенных торент-трекеров. Хотя способ заражения мог быть и другим, как и для любого прочего вредоносного ПО – переход по ссылкам на непроверенных ресурсах, открытие почтовых вложений и т.п.

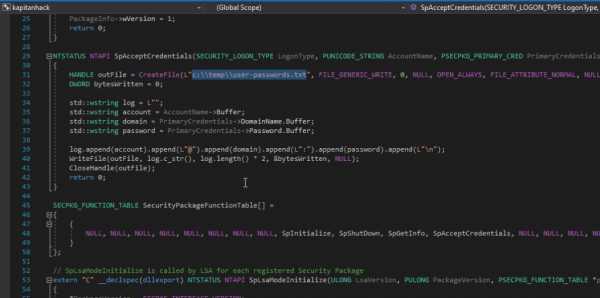

Набор вредоносных программ для майнинга в интересах злоумышленников реализует следующие функции:

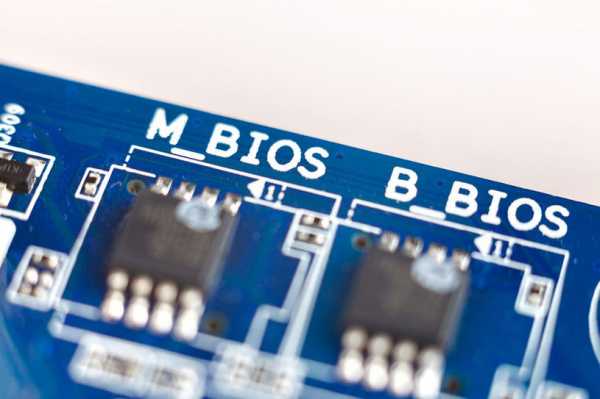

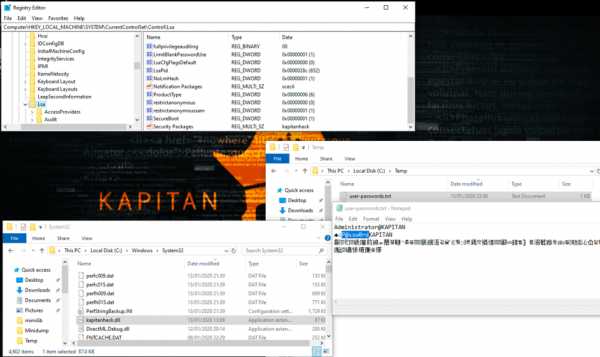

- обеспечение своего автоматического запуска. Одна или несколько программ выполняют модификацию ключей реестра для автоматического запуска в случае непредвиденного завершения, перезагрузки или выключения питания. Периодически (приблизительно 1 раз в минуту) ключи реестра просматриваются и в случае их нарушения (удаления, изменения) - восстанавливаются.

- автоматического запуска программы для майнинга. Программа также запускается автоматически и параметры ее автозапуска отслеживаются и восстанавливаются одной или несколькими вспомогательными программами.

Пока в памяти компьютера выполняются процессы, обеспечивающие автоматический запуск, нет смысла удалять исполняемые файлы и записи в реестре – они все равно будут восстановлены. Поэтому, на первом этапе нужно выявить и принудительно завершить все процессы, обеспечивающие автоматический перезапуск вредоносных программ.

Для поиска и устранения вируса-майнера в современных ОС можно обойтись стандартными средствами или, например, более функциональным ПО из пакета Sysinternals Suite от Microsoft

страница Windows Sysinternals на Microsoft Technet

- Process Explorer – позволяет просматривать подробные сведения о процессах, потоках, использовании ресурсов и т.п. Можно изменять приоритеты, приостанавливать (возобновлять) работу нужных процессов, убивать процессы или деревья процессов. Утилитой удобно пользоваться для анализа свойств процессов и поиска вредоносных программ.

- Autoruns – удобное средство контроля автозапуска программ. Контролирует практически все точки автоматического запуска, начиная от папок автозагрузки и заканчивая задачами планировщика. Позволяет быстро обнаружить и изолировать программы, запуск которых не желателен.

В качестве вспомогательного ПО можно также воспользоваться утилитой Process Monitor, которая в сложных случаях позволяет отслеживать активность конкретных программ с использованием фильтров (обращение к реестру, файловой системе, сети и т.п.) А также удобной для поиска файлов и папок утилитой SearhMyfiles от Nirsoft, главной особенностью которой является возможность поиска файлов и папок с использованием отметок времени файловой системы NTFS (Time stamp). В качестве критериев поиска, можно задавать диапазоны времени создания, модификации и доступа для файлов и папок (Created, Modified, Accessed). Если известно приблизительное время заражения или взлома, можно собрать полный список файлов, которые были созданы или изменены в заданный период.

Но повторюсь, для поиска и удаления майнеров, как правило, достаточно использования стандартных средств Windows - диспетчера задач и редактора реестра. Просто перечисленное выше ПО проще в использовании и удобнее для поиска вредоносных программ.

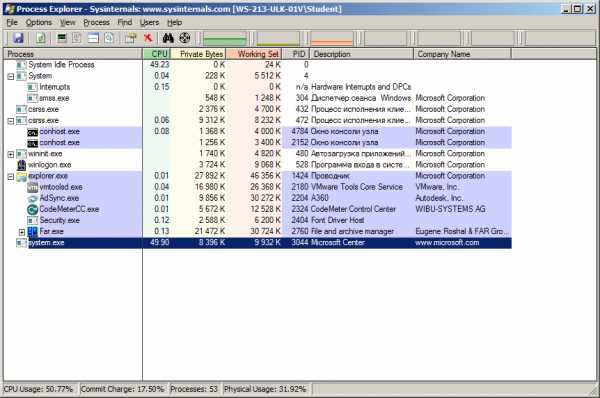

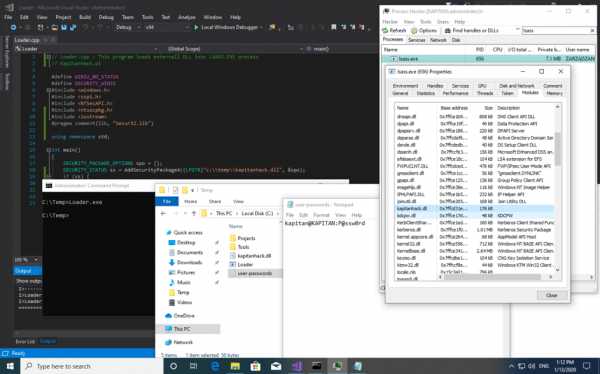

Cведения об использовании ресурсов системы, отображаемые Process Explorer:

Колонка CPU отображает степень использования центрального процессора различными процессами. System Idle Process - это не процесс, а индикация программой режима простоя (бездействия). В итоге видим, что процессор находится в режиме бездействия 49.23% времени, часть процессов используют сотые доли его ресурсов, а основным потребителем CPU является процесс system.exe - 49.90%. Даже при поверхностном анализе свойств процесса system.exe, заметны факты, которые вызывают обоснованное подозрение:

- Странное описание (Description) – Microsoft Center

- Странное имя компании (Company Name) – www.microsoft.com Прочие процессы, действительно имеющие отношение к Microsoft в качестве описания имеют строку Microsoft Corporation

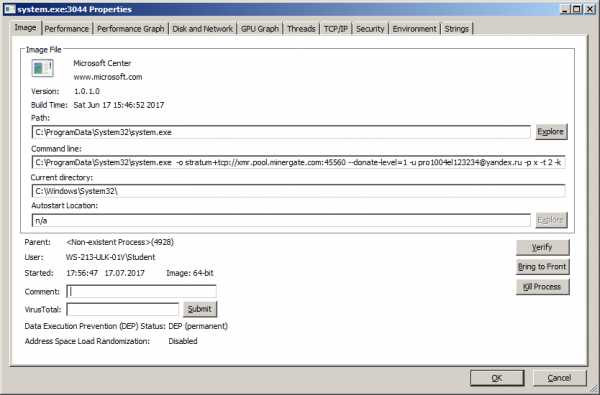

Более подробный анализ выполняется через контекстное меню, вызываемое правой кнопкой мышки – пункт Properties:

Путь исполняемого файла ProgramData\System32\system.exe также является явно подозрительным, а переход в паку с исполняемым файлом при нажатии на соответствующую кнопку Explore показал, что и сама папка и исполняемый файл имеют атрибуты ”Скрытый” (”Hidden”). Ну, и параметры командной строки:

-o stratum+tcp:// xmr.pool. minergate.com: 45560 --donate- level=1 -u pro1004 el123234 @ yandex.ru*-p x -t 2 –k явно указывают на то, что процесс system.exe – это программа-майнер (для использования пулов pool.minergate.com).

Поле Autostart Location содержит значение n/a, что означает, что данный процесс не имеет точек автоматического запуска. Родительский процесс для system.exe имеет идентификатор PID=4928, и на данный момент не существует (Non existent Process), что с большой долей вероятности говорит о том, что запуск процесса был выполнен с использованием командного файла или программы, которая завершила свою работу после запуска. Кнопка Verify предназначена для принудительной проверки наличия родительского процесса.

Кнопка Kill Process позволяет завершить текущий процесс. Это же действие можно выполнить с использованием контекстного меню, вызываемого правой кнопкой мышки для выбранного процесса.

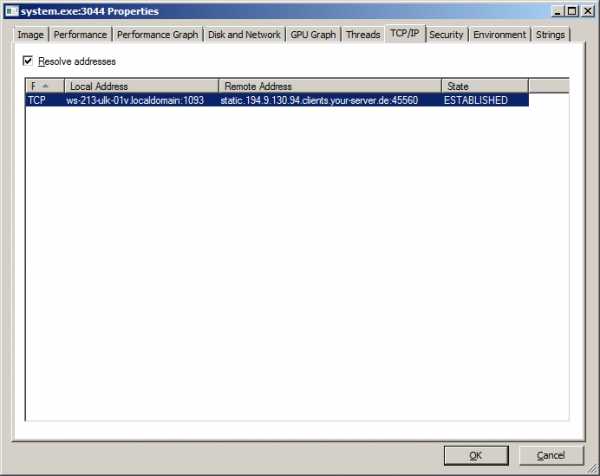

Вкладка TCP/IP позволяет получить список сетевых соединений процесса system.exe:

Как видно, процесс system.exe имеет установленное соединение локальный компьютер – удаленный сервер static. 194.9.130.94. clients.your - server.de :45560.

В данном реальном случае, процесс system.exe имел минимальный приоритет и почти не влиял на работу прочих процессов, не требующих повышенного потребления ресурсов. Но для того, чтобы оценить влияние на поведение зараженной системы, можно установить приоритет майнера равный приоритету легальных программ и оценить степень ухудшения полезной производительности компьютера.

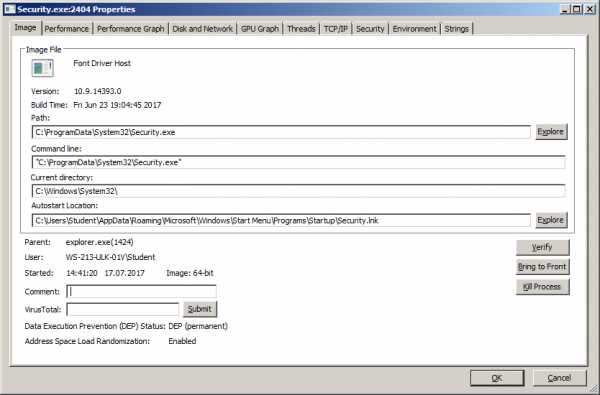

При принудительном завершении процесса system exe, он снова запускается спустя несколько секунд. Следовательно, перезапуск обеспечивается какой-то другой программой или службой. При продолжении просмотра списка процессов, в первую очередь вызывает подозрения процесс Security.exe

Как видно, для запуска программы Security.exe используется точка автозапуска из стандартного меню программ пользователя, и выполняемый файл Security.exe находится в той же скрытой папке C:\ProgramData\System32

Следующим шагом можно принудительно завершить Security.exe, а затем – system.exe. Если после этого процесс system.exe больше не запустится, то можно приступать к удалению вредоносных файлов и настроек системы, связанных с функционированием вредоносных программ. Если же процесс system.exe снова будет запущен, то поиск вспомогательных программ, обеспечивающих его запуск нужно продолжить. В крайнем случае, можно последовательно завершать все процессы по одному, каждый раз завершая system.exe до тех пор, пока не прекратится его перезапуск.

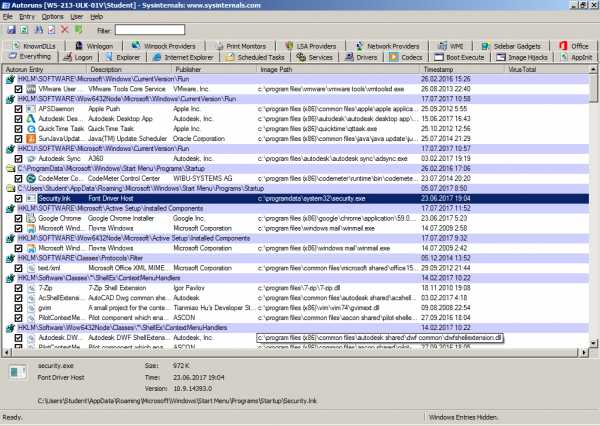

Для поиска и отключения точек автозапуска удобно использовать утилиту Autoruns из пакета Sysinternals Suite:

В отличие от стандартного средства msconfig.exe, утилита Autoruns выводит практически все возможные варианты автоматического запуска программ, существующие в данной системе. По умолчанию, отображаются все (вкладка Everything), но при необходимости, можно отфильтровать отдельные записи по типам переключаясь на вкладки в верхней части окна (Known DLLs, Winlogon, … Appinit).

При поиске записей, обеспечивающих автозапуск вредоносных программ, в первую очередь нужно обращать внимание на отсутствие цифровой подписи разработчика в колонке Publisher. Практически все современные легальные программы имеют цифровую подпись, за редким исключением, к которому, как правило, относятся программные продукты сторонних производителей или драйверы/службы от Microsoft. Вторым настораживающим принципом является отсутствие описания в колонке Description. В данном конкретном случае, под подозрением оказывается запись, обеспечивающая открытие ярлыка Security.lnk в папке автозагрузки пользователя:

C:\Users\ Student\ AppData\ Roaming\ Microsoft\ Windows\Start Menu\ Programs\ Startup

Ярлык ссылается на файл c:\programdata\system32\security.exe

Отметка времени (Time Stamp) дает дату и время заражения системы - 23.06.2017 19:04

Любую из записей, отображаемых утилитой Autoruns, можно удалить или отключить, с возможностью дальнейшего восстановления. Для удаления используется контекстное меню или клавиша Del. Для отключения – снимается галочка выбранной записи.

Скрытую папку c:\programdata\ system32\ можно удалить вместе со всем ее содержимым. После чего перезагрузиться и проверить отсутствие вредоносных процессов.

Если вы желаете поделиться ссылкой на эту страницу в своей социальной сети, пользуйтесь кнопкой "Поделиться"

Вирус майнер, как найти и удалить

Безопасность компьютера достаточно сложный процесс, организовать который может далеко не каждый. Довольно часто в силу слабой защищенности на устройство проникают различные угрозы, нарушающие работоспособность Windows. И их приходится находить и удалять.Сегодня мы поговорим об одном из самых распространенных типов вирусов – скрытый майнер. Научимся его самостоятельно находить и удалять.

Но перед этим хотелось бы вкратце рассказать о его происхождении и симптомах заражения.

Что такое вирус майнер

Вирус майнер чем-то похож на троянский конь. Принцип его действия заключается в том, чтобы попасть в систему и начать расходовать ресурсы компьютера, загружая процессор или видеокарту до 100% в целях получения дохода для злоумышленника. Доход исчисляется специальной криптовалютой в виде биткоинов.

Получается, что разработчик зарабатывает благодаря мощности вашего компьютера. На мой взгляд, это вовсе несправедливо.

Последние модификации вируса майнинга могут способствовать пропаже личных данных, выводить операционную систему Windows из строя и открывать ходы для проникновения новых угроз.

Бороться с ним можно двумя методами: ручным и автоматическим, ниже мы рассмотрим оба способа.

Содержание

- Что такое скрытый майнинг криптовалют?

- Как это работает?

- Как найти скрытый майнер на компьютере

- Как удалить вирус-майнер

- Профилактика скрытого майнинга

- Законность скрытого майнинга

Конечно, не обошлось в данной индустрии и без злоумышленников, которые ищут лёгкий заработок. Среди хакеров начали активно использоваться скрытые майнеры биткоинов. Так называют программы, которые устанавливаются на компьютере втайне от пользователя и используют ресурсы компьютера для майнинга криптовалюты в фоновом режиме. В данной статье мы расскажем о том, как выявить скрытый майнинг, как избавиться от него и что это вообще.

Как происходит заражение

Обычно заражение происходит несколькими путями:

- Через браузер. Например, когда вы заходите на зараженный сайт, miner может загрузиться прямо систему и начать действовать. Второй вариант – вирус майнер действует только в момент вашего нахождения на зараженном ресурсе, как специальный скрипт, но после его закрытия, все приходит в норму.

- Через установку программ, скачивание и открытие различных файлов. В таком случае угроза проникает в Windows и только после этого начинает свою активность.

Исходя из вышеперечисленных пунктов можно сделать вывод, что в наше время никак не обойтись без хороших антивирусов. Даже если вы очень осторожный пользователь, все равно есть риск заражения. По крайней мере у вас должен быть включен хотя-бы Защитник Windows 10.

Профилактика скрытого майнинга

Следует понимать, что полную безопасность в сети в наши дни гарантировать невозможно. С каждым обновлением антивирусных баз появляются новые вирусы. Однако продуманные действия всё равно позволят снизить риск заражения устройства. Для этого нужно пользоваться только проверенными сайтами, не игнорировать предупреждения антивирусного софта, в том числе и встроенного в браузер. Также следует периодически активировать проверку для профилактики. Рекомендуется также ограничить или вообще прекратить использование пиратского контента, так как он очень часто комплектуется вирусами.

Как распознать вирус майнер

Есть несколько эффективных способов, которые помогут вам распознать имеющуюся угрозу и вовремя предпринять меры для ее устранения.

И так, выполнять проверку компьютера на майнеры необходимо в следующих случаях.

- Устройство постоянно тормозит. При открытии диспетчера задач виден график загрузки процессора до 40-100%.

- Miner способен грузить видеокарту. Это видно при открытии любой программы, отображающей процент загрузки, например, GPU-Z. Еще загрузку видеокарты можно определить на слух и прикосновения. При чрезмерной нагрузке кулера начинают крутиться быстрее и шуметь, при прикосновении карта горячая.

- Еще реже повышается расход оперативной памяти. Это также видно через диспетчера устройств.

- Большой расход трафика, пропажа или удаление важных файлов, периодическое отключение интернета или торможение ПК при заходе на какой-то определенный сайт.

- Периодически возникающие сбои Windows или ошибки установленных программ.

Рекомендую проводить проверку на наличие майнеров даже если у вас имеет место быть хотя-бы один из вышеперечисленных пунктов.

Как работают подобные программы

Все очень просто. Софт в скрытом режиме запускает майнер и подключает его к пулу, где добывается криптовалюта. Мошенники получают заработанные жертвой деньги прямо на свои кошельки. А если учесть, что в большинстве пулов нет никаких ограничений на количество подключаемых устройств/адресов, таким способом можно заработать действительно впечатляющие суммы. Нужно лишь распространить вредоносный код среди как можно большего количества устройств (пострадать могут, кстати, не только компьютеры – есть специальные майнеры даже для гаджетов под управлением Android).

Способов распространения множество:

- Внедрение майнера в установщик какой-либо программы или компьютерной игры, особенно если он не оригинальный, а перепакованный. В прошлом году, например, один из администраторов популярного в русскоязычном сегменте сети торрента был уличен во встраивании майнеров в свои раздачи. Поэтому, если хотите предотвратить попадание вредоносного ПО любого рода на компьютер, лучше скачивайте все с официальных сайтов.

- Заражение при физическом контакте. Если на сменном носителе, карте памяти телефона, флэш-накопителе или другом устройстве есть майнер, при подключении он вполне может перебраться на компьютер. Соответственно, следует с большой осторожностью относиться к тем гаджетам, которые часто подключаются к компьютерам в публичных местах – интернет-кафе, университетских аудиториях и пр.

- Вредоносные ссылки. Злоумышленники могут оставлять их на сайтах – как на чужих, так и на специально приготовленных своих, в чатах и социальных сетях, отправлять по электронной почте вот имени доверенных источников. Чтобы этого не допустить, нужно внимательно смотреть за тем, с кем именно вы общаетесь, соответствует ли доменное имя сайта отображаемой странице.

В общем, способы внедрения майнеров можно перечислять еще очень долго. Некоторые вредоносные сайты даже ничего не устанавливают на компьютер жертвы, а просто добывают криптовалюту через ее браузер. Хорошо хоть в большинстве современных обозревателей присутствует система оповещений, уведомляющая пользователей ПК и других устройств о подозрительной активности.

Подготовка к проверке

Перед тем, как приступать к сканированию, необходимо скачать и установить антивирусные приложения.

В идеале иметь установленный антивирус, пускай даже если это бесплатная версия. В большинстве найти скрытый в системе майнер не составит ему никакого труда.

Нам пригодятся следующие программы

- Kaspersky Rescue Disk или Live Disk от Dr.Web. Это специальные аварийные загрузочные диски со встроенным антивирусным сканером. Главное отличительное преимущество таких дисков в том, что при загрузке с подобного носителя, все имеющиеся вирусы будут неактивны, а значит ничто не помешает их удалить.

- Dr.Web Cureit – специальная программа способная обнаружить и удалить скрытый майнер, трояны и прочее шпионское ПО.

- Malwarebytes Anti-Malware – проанализирует полностью весь компьютер и избавит от угроз, которые обычно не видят стандартные антивирусы.

- Adwcleaner – поможет избавиться от всякой заразы с браузера. На мой взгляд, просто незаменимая вещь.

- Ccleaner – утилита для приведения Windows в порядок. Эффективно удалит из системы остаточный мусор и исправит записи в реестре.

После того, как все утилиты будут загружены и установлены, можно переходить к проверке.

Чем опасен скрытый майнер

Майнер заставляет ваш ПК работать на максимальном уровне производительности, а значит, даже при выполнении несложных офисных задач компьютер может изрядно тормозить. Длительная работа на пределе своих возможностей рано или поздно скажется на «железе».

В первую очередь может пострадать видеокарта, процессор, оперативная память и даже система охлаждения, которая просто не сумеет справиться с ежедневными стресс-тестами.

Первый признак присутствия майнера — торможение на простых задачах и незамолкающий кулер.

Также майнеры вполне могут получить доступ к вашим персональным данным, хранящимся на компьютере. Здесь в ход может пойти всё: начиная от простых фотографий и заканчивая данными различных аккаунтов и электронных кошельков. А это уже очень опасно.

Сканирование

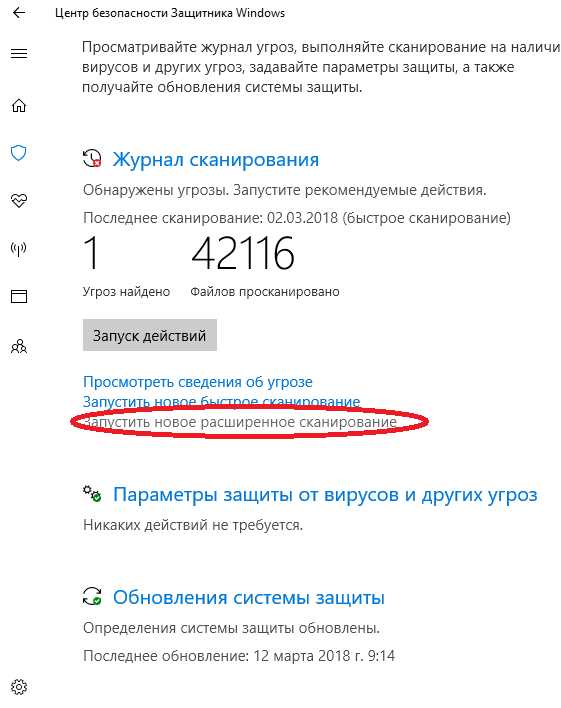

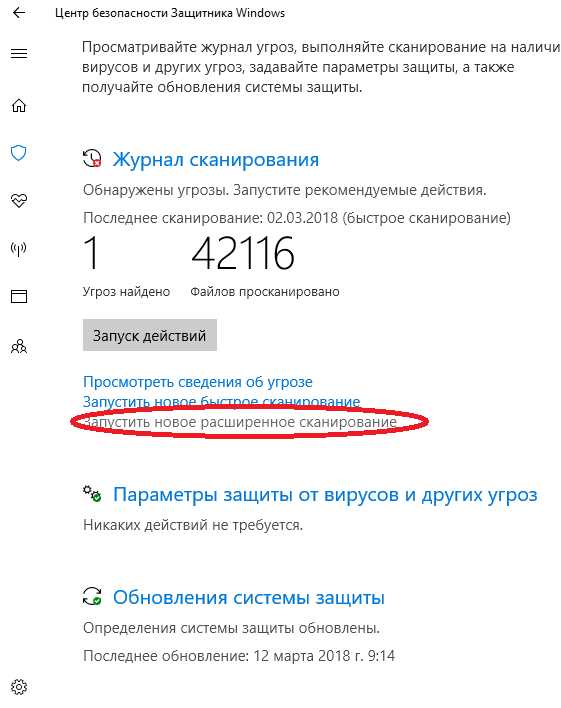

Проверку компьютера наличие скрытых майнеров нужно начинать со стандартного антивируса, который установлен в систему. Сразу после него можно переходить к программам строго по порядку, указанному выше в предыдущем разделе.

Если у вас нет желания начинать сканирование с использованием Live CD, то загрузитесь в безопасном режиме (чтобы минимизировать активность угроз) и начните со второго пункта. При недостаточном эффекте необходимо использовать аварийный диск.

По завершению сканирования удалите найденные вирусы майнинга, проведите очистку с помощью программы «Ccleaner» и перезагрузите компьютер.

Законность скрытого майнинга

Майнинг в целом, а особенно его нишевые ответвления — это всё ещё неизученная до конца сфера, которая не имеет чёткого определения в правовом поле. Однако это не значит, что если отсутствует статья за скрытый майнинг, то и ответственность за него не последует. Установка ПО на чужие компьютеры втайне от их владельцев, проникновение в сети — всего этого достаточно для возбуждения уголовного дела. При этом совсем неважно с какой целью это происходило. Лучше не нарушать закон и зарабатывать криптовалюту честно. К тому же стелс-майнинг не принесёт ощутимый доход и вы не заработаете столько, сколько можно заработать более честными операциями с цифровой валютой.

В заключение можно сказать, что появление новых кибер угроз, связанных с криптовалютой — это весьма ожидаемый результат популяризации данной технологии. Однако и сфера информационной безопасности также не стоит на месте и пользователи легко могут защитить себя от вредоносного программного обеспечения и проверить компьютер, чтобы выявить заражение на ранних стадиях. Следует также отметить постоянно улучшающиеся алгоритмы защиты в веб-браузерах, которые уже сейчас умеют блокировать скрытый майнинг и не давать загрузить вредоносное программное обеспечение.

#майнинг #гайд

Ручной способ обнаружения – диспетчер задач

Поиск скрытых майнеров можно проводить и ручным способом. Для этого запустите «Диспетчер задач», нажав комбинацию «Ctrl+Shift+Esc» и перейдите в раздел «Процессы» (в Windows 7) или «Подробности» (если у вас Windows 10).

Затем выполнять все по инструкции:

- Необходимо найти процесс, который больше всего расходует ресурсы процессора. Чаще всего он имеет непонятное название, состоящее из набора произвольных букв или символов.

- Далее открываем реестр, нажав комбинацию «Win+R» и вводим «regedit», жмем «ОК».

- Жмем «Ctrl+F», вводим название процесса, полученного на первом шаге и нажимаем «Найти».

- Таким образом ищем и удаляем все записи, в которых содержится команда на запуск вируса майнинга.

- По завершению процедуры перезагружаем ПК.

Это был первый способ, переходим ко второму.

В чем состоит проблема

Существует одна вредоносная программа, которая называется майнером. Она эксплуатирует ресурсы вашего ПК, чтобы добывать криптовалюту. Вирус делает это автоматически, не предупреждая об этом пользователей. Больше всего шансов поймать его у вас есть при загрузке файлов из ненадежных источников.

Как правило, это происходит, когда вы имеете дело с пиратским контентом, который просматривает большое число пользователей. Кроме того, заразить компьютер майнером можно при прохождении по всевозможным спам-ссылкам.

Возможный вариант распространения спам-ссылки

Anvir Task Manager

Если по каким-либо причинам диспетчер задач запустить не удается, можно использовать альтернативный способ – программу Anvir Task Manager. Скачать ее можно отсюда.

- Установите и запустите софт.

- Найдите в общем списке подозрительный процесс и наведите на него мышкой, чтобы увидеть подробную информацию. Обратите внимание на все поля, нигде не должно быть прочерков и произвольных наборов символов или букв.

- Щелкаем правой мышкой и открываем раздел «Детальная информация».

- Перемещаемся во вкладку «Производительность» и в графе «Период» устанавливаем значение «1 день». Бывает полезно проводить анализ в режиме реального времени, чтобы активировать его, уберите галочку с предыдущего пункта и поставьте ее напротив значения «Realtime».

- Анализируем активность, если она превышала 20-30%, то запоминаем название процесса.

- По аналогии с предыдущим способом, открываем редактор реестра, производим поиск по имени и уничтожаем все упоминания.

- Тоже самое проделываем и с локальными дисками.

- В самом конце не помешало бы пройтись антивирусными утилитами вместе с Ccleaner.

Надеюсь, что моя инструкция помогла вам избавиться от скрытого майнинга. Если же нет, то вы можете описать свою ситуацию в комментариях, и мы вместе ее решим.

Пошаговое видео по решению проблемы

Что такое скрытый майнинг криптовалют?

Скрытый майнинг – это процесс добычи криптовалюты злоумышленником с помощью компьютера ни о чём не подозревающей жертвы. Чаще всего используется скрытый майнинг Monero или ZCash. Устанавливаются приложения именно для добычи фокров, потому что эффективней добывать какой-нибудь более мелкий коин одним ядром, чем биткоин всей мощностью ПК. Более того, такие вирусы есть даже под Андроид. Также были случаи, когда хакеры использовали NiceHash и MinerGate. Зачастую это случается в результате взлома, попадания в компьютер какой-либо вредоносной программы, будь то бот для майнинга или ботнет.

Часто разработчики таких вирусов не ограничиваются одним только майнингом на CPU или на видеокарте и дополняют свои программы различными шпионскими функциями. Так, например, вирус может воровать файлы кошельков различных валют, данные для входа в социальные сети или данные банковских карт. После таких атак компьютер становится чрезвычайно уязвимым и пользоваться им небезопасно.

Следует отметить, что поиск ботнета иногда слишком сложен и невооружённым глазом его вычислить не получается. Связано это с тем, что не все вирусы дают высокую нагрузку на процессоре. Некоторые из них берут совсем мало мощности для лучше маскировки. Особенно часто это применяется на высокопроизводительных системах. Кроме того, встречается и скрытый майнинг в браузере. Однако современные обозреватели могут распознать такое и всегда сообщают, что этот сайт пытается использовать ваш браузер для добычи криптовалюты.

Каким образом вирус прячется

Как правило, функционирование майнера регулируется специальным сервисом. Именно он прячет и маскирует угрозу. Как раз такая программа совершает контроль над автоматическим запуском поведением майнера.

Например, этот сервис обладает возможностью временно останавливать работу майнера, когда вы загружаете тяжелые шутеры. Благодаря этому освобождаются ресурсы системы и отдаются игре. С помощью такой хитрости вы не будете чувствовать торможения и проседания частоты кадров. Но когда вы закончите игру, вирус снова примется за работу.

Данный сервис сопровождения в состоянии отслеживать активацию программ мониторинга деятельности компьютера, чтобы оперативно произвести отключение майнера, исключив его из перечня запущенных процессов. Но особо опасные варианты вируса могут вообще отключить инструменты сканирования в нашем ПК.

Что еще нужно знать, чтобы защититься

Для MacOS популярные названия:

- OSX.CoinMiner Virus

- MacOS BitCoinMiner-AS

- Creative Update Mac Miner

Есть вымогатели+майнеры, которые ищут соответствующие папки в %AppData%, оценивают параметры устройства. Такой вирус может подменить папку (адрес кошелька) на устройстве, которое уже майнит. А угроза Rakhni miner ищет, знаете ли вы про биткоин, и если да, выберет сценарий вируса-шифровальщика.

Отключайте ненужные службы, включая внутренние протоколы, такие как SMBv1, если не пользуетесь ими. Удаляйте лишние приложения и рассмотрите возможность ограничения доступа к встроенным системным компонентам, таким как PowerShell, которые нельзя удалить, но которые не нужны большинству пользователей.

Включите пользовательские решения для таких функций, как администрирование удаленных рабочих станций, а не стандартных портов и протоколов. Для Windows рассмотрите использование Microsoft Local Administrator Password Solution (LAPS), для управления паролями.

Своевременно проверяйте и применяйте соответствующие обновления безопасности для операционных систем и приложений.

Удаление угрозы

Конечно, самым первым средством для избавления от «вредителя» является антивирус. Если в вашем распоряжении нет сильного антивируса, воспользуйтесь Dr.Web CureIt! Программу применяют для нахождения скрытых майнеров. Она совершенно бесплатна, а скачать ее можно по ссылке: https://free.drweb.ru/cureit.

Лечащая утилита Dr.Web CureIt!

Также удалить вирус по силам каждому собственными руками. Только в данном случае вы должны точно знать, что нашли именно майнер:

- Перейдите в реестр, набрав regedit в поисковой строке операционной системы.

- Там же выберите комбинацию клавиш Ctrl + F. Можно воспользоваться командами «Правка» — «Найти».

- Перед вами откроется строка. В ней необходимо обозначить наименование процесса из диспетчера, где затаился вирус.

- Каждое найденное совпадение следует устранить посредством контекстного меню.

- Далее перезапустите ПК и оцените, как изменилась нагрузка на «железо».

Эксперт перечислил игры, зараженные вирусом Crackonosh

Crackonosh — вирус-майнер, который нацелен на геймеров. Вредоносное ПО прячется в пиратских версиях популярных игр, а после установки начинает майнить криптовалюту. Как сообщает Avast, благодаря Crackonosh киберпреступникам удалось заработать более $2 млн. В каких именно видеоиграх скрывается вирус и как определить его наличие — выяснила «Газета.Ru».

В популярных пиратских компьютерных играх был найден вирус Crackonosh, сообщает компания по кибербезопасности Avast.

Заражая компьютер жертвы, вирус устанавливает там программное обеспечение для криптомайнинга Monero. Эту валюту часто используют киберпреступники, так как ее гораздо сложнее отследить, нежели другие. Таким образом злоумышленники смогли заработали более $2 млн.

Вирус циркулирует по интернету по меньшей мере с 2018 года, за это время он смог заразить около 222 тыс. компьютеров.

Так, больше всего жертв было зарегистрировано в США (около 11 856 зараженных), в Польше (12 727) и в Великобритании (8 946). В России также были найдены пострадавшие от вируса пользователи, однако их количество не так велико — всего было зарегистрировало 727 зараженных ПК.

Однако важно понимать, что Avast смогла обнаружить вирус только на тех компьютерах, на которых установлен их антивирус, и в реальности жертв может оказаться гораздо больше.

После установки Crackonosh заменяет важные системные файлы Windows и использует безопасный режим. Он защищается от обнаружения, отключая обновления и решения безопасности. Из-за этого его очень сложно обнаружить, распознать и удалить.

Майнинг криптовалюты происходит в фоновом режиме, так что пользователь зараженного ПК может определить наличие вируса по нескольким неочевидным признакам. Среди них замедление работы компьютера, быстрый износ видеокарты из-за чрезмерного использования и увеличение счета за электричество.

Исследователь угроз Avast Дэниел Бенеш рассказал «Газете.Ru», что название нового вредоносного ПО — Crackonosh [рус. Краконош] происходит из чешского фольклора и буквально означает «горный дух».

«Мы выбрали такое название, поскольку есть несколько индикаторов, указывающих на то, что создатель этого вредоносного ПО из Чехии», — объяснил причину выбора эксперт.

По словам Бенеша, Crackonosh скрывается в следующих пиратских версиях игр: NBA 2K19, Grand Theft Auto V, Far Cry 5, The Sims 4 Seasons, Euro Truck Simulator 2, The Sims 4, Jurassic World Evolution, Fallout 4 GOTY, Call of Cthulhu, Pro Evolution Soccer 2018 и We Happy Few.

Директор департамента информационной безопасности Oberon Евгений Суханов отметил, что игры, в которые вшит вирус, были выбраны хакером не просто так.

«Такие игры очень требовательны к ресурсам ПК, особенно к видеокарте, что, в свою очередь, на руку злоумышленникам ― для майнинга используются зачастую ресурсы видеопроцессора. Кейс лишний раз напоминает о том, что установка софта из непроверенных источников вызывает серьезные риски компрометации ПК», — считает эксперт.

Как сообщает «Би-би-си», в последнее время возросло количество случаев, когда жертвой киберпреступников становятся геймеры.

Так, в своем последнем отчете о киберугрозах компания по кибербезопасности Akamai сообщает, что с 2019 года она обнаружила увеличение числа атак как на игровые бренды, так и на геймеров на 340%.

Многие кибератаки были связаны с кражей игровых аккаунтов из-за их дорогостоящих внутриигровых предметов, которые затем продавались на хакерских форумах.

Как обнаружить скрытый майнер на компьютере, как удалить его без последствий

Если ваш компьютер постоянно тормозит и работает на максимальных мощностях, то это повод проверить его на наличие вирусов-майнеров. Рассмотрим, как обнаружить скрытый майнер на компьютере и удалить его.

Что это и чем опасен

Скрытый майнер — это программа-вирус, которая использует производительность вашего ПК для майнинга (добычи) криптовалют. Заражение происходит через:

- вредоносные сообщения;

- скачанные файлы;

- спам-рассылку.

В видео более подробно рассказано о том, что такое майнинг и как он работает.

Первые упоминания о скрытом майнинге появились в 2011 году, но тогда это были единичные случаи. На начало 2018 года данная проблема занимает одну из лидирующий позиций в новостных лентах.

Троян-майнер несет большую опасность для ПК:

- Уменьшает срок службы «железа».

ПК работает на максимальной нагрузке длительное время, что негативно сказывается на максимальном сроке службы:- процессора;

- видеокарты;

- ОЗУ;

- системы охлаждения.

- Ограничивает производительность.

Во время использования зараженного компьютера для своих задач пользователь получает мизерную производительность, ведь основная ее часть идет на скрытый майнинг. - Открывает доступ к личным данным.

Поскольку майнер — это троян, то он получает доступ к персональной информации пользователя. Последнее время участились случаи кражи электронных кошельков и паролей. Злоумышленник не только использует производительность вашего ПК, но и ворует конфиденциальные данные.

Как обнаружить и удалить

Совет! Просканируйте систему антивирусом, возможно вам попадется обычный майнер, который не скрывает свое присутствие. В таком случае он будет обнаружен и автоматически удален антивирусным ПО.

Обычно обнаружить троян пользователю довольно-таки сложно, ведь разработчики вирусного ПО постаралась максимально скрыть его работу. Новые майнеры способны маскировать свою деятельность:

- Отключаться во время работы пользователя с требовательными приложениями.

- Маскироваться в Диспетчере задач под другие приложения.

- Работать только во время «простоя» ПК.

Ваш компьютер может быть заражен, а вы даже и не заметите этого. Все зависит лишь от изобретательности хакеров. Постараемся максимально подробно рассказать, как выявить вредоносное ПО.

Важно! Будьте осторожны при удалении какого-либо файла, особенно если не уверены в его назначении. Все действия вы делаете на свой страх и риск!

Через Диспетчер задач

Немного коснемся интернет-майнинга. Есть сайты, которые с помощью специального скрипта получают доступ к производительности вашего ПК. Хакер, обойдя защиту интернет-ресурса, загружает туда свой вредоносный код, который майнит криптовалюты в момент вашего нахождения на сайте.

Понять, что вы попали на такой, очень просто, ведь при его посещении ваш компьютер начнет тормозить, а Диспетчер задач покажет сильную нагрузку на «железо». Достаточно просто покинуть сайт для прекращения процесса майнинга.

Для обнаружения вредоносного ПО в системе:

- Зайдите в Диспетчер задач, зажав одновременно «Ctrl + Shift + Esc».

- Понаблюдайте за процессами в течение 10 минут полного бездействия (включая движения мышью и нажатие клавиш).

Важно! Некоторые вирусы закрывают или блокируют Диспетчер задач для того, чтобы скрыть свою деятельность.

Если диспетчер закрылся самостоятельно или какая-либо программа начала грузить систему — это значит что ПК заражен майнером. - Если вирус не обнаружен — перейдите во вкладку «Подробности».

- Найдите процесс, отличающийся от стандартного (например, непонятные символы) и запишите название.

- В поиске Windows вбейте «regedit» → зайдите в реестр.

- «Правка» → «Найти».

- Введите название файла → удалите все совпадения.

Важно! Если вы не уверены в том, что файл можно удалять — напишите нам в комментариях, постараемся помочь.

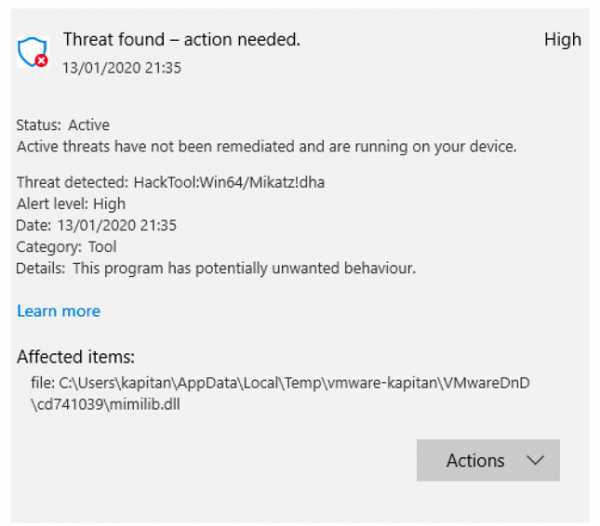

- Просканируйте систему антивирусом (для примера использован стандартный антивирус, который находится в «Пуск» → «Параметры» → «Обновление и безопасность» → «Защитник Windows»).

- В случае обнаружения угроз, подтвердите их удаление.

- Перезагрузите ПК.

Через AnVir Task Manager

Обнаружить скрытый вирус поможет мультифункциональный диспетчер процессов AnVir.

- Скачайте и установите утилиту.

- Запустите ее и просмотрите запущенные процессы.

- При возникновении подозрений, наведите курсором на приложение для отображения информации о нем.

Обратите внимание! Некоторые трояны маскируются под системное приложение, но детали подделывать не умеют.

- После чего ПКМ → «Детальная информация» → «Производительность».

- Выбрав «1 день», просмотрите нагрузку на ПК в течении этого времени.

- Если процесс сильно нагружал систему — наведите курсором на него → запишите название и путь.

- Кликните по процессу ПКМ → «Завершить процесс».

- В поиске Windows вбейте «regedit» → зайдите в реестр.

- «Правка» → «Найти».

- Введите название файла → удалите все совпадения.

Важно! Если вы не уверены в том, что файл можно удалять — напишите нам в комментариях, постараемся помочь.

- Просканируйте систему антивирусом (для примера использован стандартный антивирус, который находится в «Пуск» → «Параметры» → «Обновление и безопасность» → «Защитник Windows»).

- В случае обнаружения угроз, подтвердите их удаление.

- Перезагрузите ПК.

Криптоджекинг: что это и как он работает?

Все о криптоджекинге

Криптоджекинг (также обозначаемый как «вредоносный майнинг») – это онлайн-угроза, появившаяся относительно недавно. Связанные с этой угрозой вредоносные объекты скрываются на компьютерах или мобильных устройствах и используют их ресурсы для добычи («майнинга») электронных денег – криптовалют. Эта угроза активно развивается, приобретая новые формы: захватывает интернет-браузеры, поражает любые типы устройств – от настольных компьютеров и ноутбуков до смартфонов и даже сетевых серверов.

Как и в случае с другими атаками вредоносного ПО, главным мотивом злого гения вычислительной техники является прибыль, но в отличие от других угроз, вредоносные объекты этого типа стараются скрыть свое присутствие от пользователя. Чтобы понять механизм этой угрозы и средства защиты от нее, нужно сначала разобраться с ключевыми понятиями.

Что такое криптовалюты?

Криптовалюты представляют собой один из вариантов электронных денег, которые существуют только в интернет-мире и не имеют материальной формы. Они были созданы как альтернатива традиционным деньгам и получили популярность за прогрессивный дизайн, значительный потенциал роста и анонимность. Одной из первых и самых успешных криптовалют является биткоин, появившийся в 2009 году. К декабрю 2017 года стоимость одного биткоина достигла рекордных значений и почти подобралась к 20 000 долларов, однако затем случился спад ниже отметки в 10 000 долларов. Успех биткоина привел к появлению множества других криптовалют, которые работают более-менее аналогичным образом. Сегодня, меньше чем через десять лет после изобретения криптовалют, люди используют их во всем мире для покупок, продаж и инвестиций.

Составленный из двух слов – «криптография» и «валюта» – термин «криптовалюта» обозначает электронные деньги, применение которых основывается на принципах комплексного математического шифрования. Все криптовалюты существуют как зашифрованные децентрализованные денежные единицы, которые могут свободно передаваться между участниками сети. Выражаясь простым языком, криптовалюта – это электричество, преобразованное в строки кода, которые обладают реальной денежной стоимостью.

«Единицы криптовалюты, называемые монетами, – это только лишь записи в базе данных».

Единицы криптовалюты, называемые монетами, – это только лишь записи в базе данных. Чтобы осуществить транзакцию и внести изменения в базу данных, нужно выполнить ряд условий. Подумайте о том, как Вы отслеживаете операции с реальными деньгами на своем банковском счете. Когда Вы авторизуете перевод средств, снимаете деньги со счета или депозита, банковская база данных обновляется за счет информации о новых транзакциях. Криптовалюты работают аналогичным образом, однако их база данных децентрализована.

В отличие от традиционных валют, криптовалюты не обеспечены государством или банком. К ним не применяется государственный надзор или политика центрального регулятора. Криптовалюты децентрализованы: они контролируются множеством копий одной базы данных, которые одновременно работают в сети, насчитывающей миллионы компьютеров. Поэтому такая база данных не принадлежит ни одному лицу или организации. Более того, база данных криптовалюты функционирует как цифровой бухгалтерский журнал. Она использует шифрование, чтобы контролировать создание новых монет и проверять переводы средств. При этом обеспечивается постоянная и полная анонимность операций с криптовалютой, а значит – и ее владельцев.

Децентрализованный и анонимный характер криптовалют означает отсутствие регулирующего органа, который решает, сколько новых денежных единиц выпустить в обращение. Напротив, эмиссия большинства криптовалют осуществляется в ходе процесса, называемого майнингом. Если не углубляться в детали, в ходе майнинга ресурсы компьютера превращаются в «монеты» криптовалют. Поначалу майнинг можно было осуществлять на любом компьютере, однако очень скоро этот процесс приобрел характер гонки вооружений. Сегодня большинство майнеров используют мощные специализированные компьютеры, которые непрерывно добывают криптовалюту. Особо изобретательные люди придумывают новые способы майнинга – именно так и появился криптоджекинг. Вместо того чтобы покупать дорогой компьютер для майнинга, хакеры заражают обычные компьютеры и используют их как сеть, выполняющую те же функции.

Если криптовалюты анонимны, то как их используют?

Владельцы криптовалют хранят свои деньги в виртуальных «кошельках», надежно зашифрованных с помощью персональных ключей. Чтобы перевести средства между владельцами двух электронных кошельков, запись об этой транзакции должна быть внесена в децентрализованный цифровой журнал. Специальные компьютеры приблизительно каждые 10 минут собирают данные о последних операциях с биткоином и другими криптовалютами и превращают их в сложную математическую задачу-пазл. Затем эта «транзакция внутри пазла» ожидает подтверждения.

Перевод средств подтверждается только в том случае, если кто-либо из майнеров – членов другой категории пользователей – независимо получит решение этой задачи, подтверждающее легитимность транзакции, после чего средства наконец переходят с одного кошелька на другой. При этом каждый член армии одновременно работающих майнеров стремится выиграть этот «забег» и найти решение к пазлу, чтобы подтвердить транзакцию.

«Майнеры постепенно пришли к выводу, что даже новейший ПК с мощным процессором не годится для прибыльного майнинга, поскольку не может покрывать расходы на электроэнергию».

Тот майнер, которому удается первым решить задачу и расшифровать пазл, получает награду – обычно это некоторое количество новых криптомонет. Такой подход служил отличной мотивацией для тех, кто не жалел своего времени и вычислительной мощности компьютеров, чтобы поддерживать функциональность сети и создавать все новые монеты. Но поскольку сложность этих математических пазлов неуклонно росла (а для биткоина это было в большей степени актуально, чем для других криптовалют), майнеры постепенно пришли к выводу, что даже новейший ПК с мощным процессором не годится для прибыльного майнинга, поскольку не может покрывать расходы на электроэнергию.

Майнеры вышли на новый уровень игры, начав применять мощные видеокарты, зачастую комбинируя несколько видеокарт, чтобы выполнять еще больше трудозатратных вычислений. Наконец, майнеры, которые хотели сохранить конкурентоспособность, стали возводить огромные компьютерные «фермы» со специализированным аппаратным обеспечением для майнинга криптовалют в промышленных масштабах. В этой точке развития мы находимся сегодня: серьезные игроки на рынке криптовалют вкладывают значительные средства и повышают ставки в борьбе с другими майнерами, чтобы решать уравнения раньше других и получать полагающуюся награду.

Рост масштабов майнинга привел к тому, что сейчас он представляет собой чрезвычайно дорогую гонку вооружений: чтобы сохранить рентабельность, майнеры вынуждены потреблять огромные объемы вычислительных мощностей и электроэнергии. Например, перед тем как правительство Китая закрыло все фермы криптовалют в стране, на каждой такой ферме ежемесячные счета за электроэнергию достигали 80 000 долларов США.

«Вы можете и не заметить, как стали жертвой криптоджекинга».

Что такое криптоджекинг?

Криптоджекинг – это схема использования чужих устройств (компьютеров, смартфонов, планшетных ПК или даже серверов) без ведома их владельцев с целью скрытого майнинга криптовалют. Вместо того чтобы строить специализированные компьютерные системы для добычи криптовалют, хакеры прибегают к методам криптоджекинга и похищают вычислительные мощности с устройств своих жертв. Складывая все эти мощности, хакеры могут успешно (а главное – без существенных затрат) конкурировать с крупными игроками на рынке добычи криптовалют.

Вы можете и не заметить, как стали жертвой криптоджекинга. В большинстве случаев программы для криптоджекинга стремятся скрыть свою активность от пользователя, однако это вовсе не делает их безвредными. Кража вычислительной мощности замедляет работу компьютера, повышает счета за электроэнергию и сокращает срок эксплуатации устройства. В зависимости от того, насколько изощренной является атака, Вы можете заметить некоторые явные признаки вторжения. Если Ваш ПК или компьютер Mac начинает работать медленно или использовать вентилятор охлаждения чаще обычного, виной этому вполне может быть криптоджекинг.

Мотивация злоумышленников проста: деньги. Майнинг криптовалют – очень доходное дело, однако сегодня извлекать прибыль крайне тяжело в силу огромных сопутствующих расходов. Однако если кто-то ограничен в ресурсах и не слишком щепетилен в вопросах морали, то для него криптоджекинг становится эффективным и недорогим способом получить заветные криптомонеты.

Последние новости криптоджекинга – вредоносного майнинга

Согласно отчету Labs CTNT акценты угроз смещаются в сторону майнинга криптовалют

Вредоносный майнинг и проблема черного списка

Состояние вредоносного майнинга

Как работает криптоджекинг?

Криптоджекеры (программы для криптоджекинга) используют несколько способов поработить Ваш компьютер. Один из них похож на методы классического вредоносного ПО. Вы переходите по мошеннической ссылке в электронном письме – и код для майнинга загружается непосредственно на Ваш компьютер. Когда компьютер заражен, криптоджекер запускается и начинает непрерывно добывать заветную криптовалюту, оставаясь затерянным среди фоновых процессов. Поскольку объекты данного типа действуют локально, это позволяет причислить их к постоянным угрозам, представляющим опасность для компьютера.

Альтернативный способ криптоджекинга иногда называют теневым майнингом. Как и в случае вредоносной рекламы, использующей уязвимости системы, данная схема предполагает внедрение небольшого кода JavaScript в веб-страницу. Это позволяет запустить добычу криптовалюты на компьютере пользователя, посетившего соответствующую веб-страницу.

«Теневой майнинг криптовалют может поразить даже Ваше мобильное устройство Android».

Когда технологии теневого майнинга только развивались, владельцы различных веб-сайтов, увлеченные добычей биткоинов, искали способы получить дополнительный доход и монетизировать трафик. Они открыто просили пользователей разрешить майнинг криптовалюты, пока те находились на их сайте. Это подавалось как честный обмен: Вы получали бесплатный контент, а они использовали Ваш компьютер для майнинга. Ведь Вы, как и другие пользователи, наверняка подолгу задерживаетесь, например, на сайтах с играми, а в это время код JavaScript успешно добывает монеты. После того как Вы закрываете веб-сайт, майнинг останавливается и высвобождает ресурсы компьютера. Теоретически в этом нет ничего зазорного, если владелец веб-сайта не лукавит насчет своих действий. Однако нет гарантий, что все веб-сайты столь честны.

В свою очередь, адепты откровенно вредоносного теневого майнинга не утруждают себя получением разрешений и даже продолжают майнинг после того, как пользователь покинул веб-сайт. Это обычный метод «работы» владельцев сомнительных веб-сайтов или хакеров, скомпрометировавших законные веб-сайты. Пользователи даже не догадываются, что сайт, который они посетили, похищал ресурсы компьютера для майнинга криптовалюты. Вредоносный код очень аккуратно эксплуатирует вычислительные мощности системы, оставаясь незамеченным. При этом видимое окно браузера может быть закрыто, однако скрытое окно продолжает работать. Обычно это так называемое всплывающее окно заднего плана, которое в силу своего небольшого размера прячется за панелью задач или часами.

Теневой майнинг криптовалют может поразить даже Ваше мобильное устройство Android. В этом случае злоумышленники прибегают к тем же методам, что и при атаке на настольные компьютеры. Это может быть троянская программа, скрытая в загружаемом приложении. Или пользователь телефона может быть перенаправлен на зараженный веб-сайт, который оставит в системе такое же незаметное всплывающее окно. Кроме того, существует троянская программа, которая проникает в систему Android и приносит за собой крайне агрессивный установщик; он в свою очередь перегружает процессор, вызывает чрезмерный нагрев телефона и истощает аккумулятор (иногда даже вызывая его деформацию), что, разумеется, приводит устройство Android в полную негодность. Вот так.

Вы можете подумать, что нет смысла атаковать телефон, обладающий сравнительно небольшой вычислительной мощностью. Это верно для отдельно взятого устройства. Но если атаки носят массовый характер, то огромное количество смартфонов генерирует именно тот объем ресурсов, который способен удовлетворить жажду наживы мастеров криптоджекинга.

Некоторые эксперты в области кибербезопасности указывают на тот факт, что, в отличие от большинства других типов вредоносного ПО, скрипты для криптоджекинга не повреждают компьютеры или хранящиеся на них данные. Вместе с тем, кража ресурсов процессора имеет свои последствия. Разумеется, замедление работы компьютера является лишь источником раздражения для конкретного пользователя. Однако крупные организации, в которых оказываются заражены многие системы, несут серьезные убытки. Дополнительные затраты на электроэнергию, расходы на работу IT-отдела, упущенные возможности – вот лишь некоторые последствия атаки криптоджекеров, с которыми сталкиваются различные организации.

Насколько распространен криптоджекинг?

Криптоджекинг – относительно новое явление, однако он уже представляет собой одну из самых распространенных онлайн-угроз. Недавно в блоге Malwarebytes мы опубликовали доклад нашего научно-исследовательского отдела, согласно которому с сентября 2017 года вредоносный майнинг криптовалют (еще одно обозначение криптоджекинга) уверено удерживает первое место в рейтинге наиболее часто обнаруживаемых вредоносных объектов. Уже в октябре 2017 года журнал Fortune предположил, что в ближайшем будущем криптоджекинг станет самой серьезной угрозой в онлайн-мире. Наконец, согласно нашим данным только в первом квартале 2018 года количество обнаруживаемых вредоносных программ для криптоджекинга на платформе Android выросло на 4000 процентов.

Авторы программ для криптоджекинга повышают ставки в этой игре, захватывая все более мощное аппаратное обеспечение. Показательным примером может послужить инцидент, когда криптоджекеры проникли в технологическую сеть европейской системы контроля водоснабжения, в результате ее оператор столкнулся со значительными трудностями в управлении коммунальным комплексом. В этом докладе упомянут еще один случай, когда группа российских ученых якобы приспособила для майнинга биткоина суперкомпьютер, обслуживающий ядерные разработки.

«Кажется, что киберпреступники все больше предпочитают криптоджекинг программам-вымогателям».

Эти случаи поражают воображение. Однако криптоджекинг мобильных устройств остается более насущной проблемой, поскольку хищение небольшого количества ресурсов с множества устройств может принести действительно крупные суммы. Кажется, что киберпреступники все больше предпочитают криптоджекинг программам-вымогателям (которые, к слову, обычно требуют выкуп именно в криптовалюте), поскольку такой вид деятельности приносит хакерам больше денег и меньше рисков.

Как защититься от криптоджекинга?

Если Вы стали жертвой криптоджекинга, например вследствие атаки вредоносного объекта на локальном уровне системы или через браузер, то вручную обнаружить последствия вторжения достаточно затруднительно. А поиск причин слишком интенсивной работы процессора также может быть нелегкой задачей. Вредоносные процессы могут скрываться глубоко в недрах системы или маскироваться под обычные приложения, чтобы обмануть Вас и избежать удаления. У криптоджекинга есть еще один «бонус»: когда компьютер работает на максимальной мощности, он выполняет все операции крайне медленно, что еще более затрудняет поиск вредоносных объектов в системе. Что касается защиты, то, как и в случае с другим вредоносным ПО, лучше принять меры предосторожности до того, как пропустите удар.

Один из очевидных вариантов – отключить JavaScript в браузере, используемом для работы в Интернете. С одной стороны, так Вы остановите теневой майнинг; с другой стороны, это не даст Вам в полной мере использовать нужные функции веб-сайтов. Вы также можете воспользоваться специальными программами, например No Coin или MinerBlock, которые блокируют активность майнеров на популярных веб-сайтах. Обе эти программы имеют расширения для браузеров Chrome, Firefox и Opera. Последние версии Opera даже имеют встроенную функцию NoCoin.

«Какой бы способ атаки ни использовали злоумышленники – вредоносное ПО, теневую загрузку через браузер или троянскую программу, – мы всегда защитим Вас от криптоджекинга».