Проверка udp порта

Проверка порта на доступность ⚙️

Доступность порта

ПО, рассчитанное на работу с интернетом, подключается к разным портам — почтовые программы, браузеры, сетевые игры и др. Для того, чтобы не произошел взлом или вирусная атака компьютера, нужно применять программы, защищающие компьютер — firewalls. От этого напрямую зависит безопасность вашего устройства. Сканеры портов используют для того, чтобы проверять, открыт ли тот или иной порт.

Часто задаваемые вопросы

Что такое порт?

Это адрес, который используется для взаимодействия различных устройств в современных компьютерных сетях. Номер порта, идущий после IP-адреса, обеспечивает идентификацию процесса связи.

Зачем мне знать, открыты ли у меня порты?

Когда вы устанавливаете некоторые программы (например, Radmin), среди настроек есть опция «порт». Если вы укажете там адрес, который уже занят, данные просто не будут к вам приходить, а программа начнет давать сбой или вообще откажется работать.Что значит фраза «Данный порт заблокирован брэндмауэром»?

Это значит, что выбранный вами номер порта занят другой программой или процессом. Брэндмауэр может открывать порт для других процессов, однако, при этом нужно учитывать, что, если порт открыт для всех, то информацию туда может посылать кто угодно. Будьте бдительны, не открывайте свои порты для злоумышленников.Сколько портов есть на моем компьютере? Можно ли увеличить их количество?

Всего в каждом компьютере существует 65 536 портов (это двойка в 16-й степени). Это ограничение обусловлено 16-битной адресацией, и увеличить его техническими средствами вашего компьютера не получится.Чем порты отличаются друг от друга?

Существует три вида портов: системные (0 – 1023), пользовательские (1024 – 49151) и динамические (все остальные). Чаще всего при настройке программ вы будете пользоваться второй группой. Если вам интересно, какие порты используются какими программами в эту табличку.Популярные порты и их назначение

Список описания всех портов смотрите на Wikipedia

| Порт | TCP или UDP | Служба или название протокола |

|---|---|---|

| 7 | TCP/UDP | echo |

| 20 | TCP | FTP |

| 21 | TCP | Управление протоколом FTP |

| 22 | TCP | SSH (Secure Shell), SFTP (SSH File Transfer Protocol) и SCP (Secure copy) |

| 23 | TCP | Telnet |

| 25 | TCP | SMTP |

| 53 | TCP/UDP | DNS |

| 80 | TCP | HTTP |

| 110 | TCP | Post Office Protocol (POP3), APOP |

| 110 | TCP | Post Office Protocol (POP3), APOP |

| 139 | TCP | Server Message Block (SMB) |

| 8000–8999 | TCP | — |

| 8080 | TCP | Дополнительный порт для веб-службы Apache |

Настройка сведений о портах UDP сервера политики сети

- Статья

- Чтение занимает 2 мин

- Участники: 5

Были ли сведения на этой странице полезными?

Да Нет

Хотите оставить дополнительный отзыв?

Отзывы будут отправляться в корпорацию Майкрософт. Нажав кнопку "Отправить", вы разрешаете использовать свой отзыв для улучшения продуктов и служб Майкрософт. Политика конфиденциальности.

Отправить

Спасибо!

В этой статье

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016

Для настройки портов, используемых сервером политики сети (NPS) для проверки подлинности протокол RADIUS (RADIUS) и бухгалтерского трафика, можно использовать следующую процедуру.

По умолчанию NPS прослушивает трафик RADIUS на портах 1812, 1813, 1645 и 1646 для протокола IP версии 6 (IPv6) и IPv4 для всех установленных сетевых адаптеров.

Примечание

При удалении IPv4 или IPv6 на сетевом адаптере NPS не отслеживает трафик RADIUS для неустановленного протокола.

Значения портов 1812 для проверки подлинности и 1813 для учета — это стандартные порты RADIUS, определяемые IETF в RFC 2865 и 2866. Однако по умолчанию многие серверы доступа используют порты 1645 для запросов проверки подлинности и 1646 для запросов учета. Независимо от того, какие номера портов вы решили использовать, убедитесь, что NPS и сервер доступа настроены для использования одних и тех же номеров.

СУЩЕСТВЕННО Если вы не используете номера портов RADIUS по умолчанию, необходимо настроить на брандмауэре исключения для локального компьютера, чтобы разрешить трафик RADIUS на новых портах. Дополнительные сведения см. в статье Настройка брандмауэров для трафика RADIUS.

Членство в группе Администраторы домена или эквивалентной является минимальным требованием для выполнения данной процедуры.

Настройка сведений о UDP-портах NPS

- Откройте консоль NPS.

- Щелкните правой кнопкой мыши сервер политики сетии выберите пункт свойства.

- Перейдите на вкладку порты и проверьте параметры портов. Если проверка подлинности RADIUS и UDP-порты для учета RADIUS отличаются от указанных значений по умолчанию (1812 и 1645 для проверки подлинности, а также 1813 и 1646 для учета), введите параметры порта в поле Проверка подлинности и учет.

- Чтобы использовать несколько параметров портов для проверки подлинности или запросов учета, разделяйте номера портов запятыми.

Дополнительные сведения об управлении NPS см. в разделе Управление сервером политики сети.

Дополнительные сведения о NPS см. в разделе сервер политики сети (NPS).

Решено: Как проверить командой telnet, открыт ли порт, Как пользоваться ping и traceroute

В этой статье мы расскажем:

- что такое порт,

- как проверить доступность порта через telnet,

- для чего нужны команды ping и traceroute,

- как диагностировать сеть с помощью MTR,

- как посмотреть журнал сайта.

Что такое порт

Когда решено обменяться данными по локальной сети, устройства связываются друг с другом. Для этого каждому устройству нужно иметь свой IP-адрес и открыть порты для взаимодействия.

Порт — это числовой идентификатор приложения или процесса в диапазоне от 0 до 65 535. На устройстве может находиться сразу несколько сетевых приложений, которые привязаны к разным портам, при этом за сеанс нужно подключиться только к одному приложению. Поэтому порт открывает соединение с конкретным приложением и обслуживает его, пока сеанс не завершится.

Проверить порт сервера на доступность можно следующими способами:

Как проверить, открыт ли порт, командой Telnet

Telnet — это утилита, с помощью которой можно соединиться с удалённым портом любого компьютера и установить канал связи. Это реализация клиентской части протокола с тем же названием (стандартный порт telnet — 23). Для использования telnet нужно знать, какой порт использует искомое приложение, а также имя или IP-адрес сервера. Если при работе с telnet не указать порт, утилита проверит доступность сервера аналогично команде ping.

Рассмотрим, как узнать, открыт ли порт на компьютере или сервере в Windows и Linux.

Важно: в Windows Vista и Windows 7/8/10 утилита telnet по умолчанию отключена. Вы можете установить утилиту по инструкции от Microsoft.

- 1.

Нажмите Пуск или сочетание клавиш Win + R.

- 2.

В поле поиска введите «cmd» и нажмите кнопку ОК.

- 3.

В командной строке введите команду:

telnet имя_сервера номер_портаили:

telnet IP_сервера номер_портаЕсли командная строка или терминал возвращает ошибку, то порт закрыт:

Как с помощью telnet в Windows 10 проверить порт

Если окно становится полностью пустым или на экране появляется приглашение сервера, порт открыт:

Как выглядят в Windows и Linux (Ubuntu, Centos) открытые порты

- 1.

Запустите терминал. Для этого в поисковой строке введите слово «Терминал» или нажмите комбинацию клавиш Ctrl+Alt+T.

- 2.

Установите утилиту telnet:

sudo apt install telnet - 3.

В терминале введите команду:

telnet имя_сервера номер_портаили:

telnet IP_сервера номер_портаЕсли командная строка возвращает ошибку, то порт закрыт:

Если порт открыт, появится следующее сообщение:

Telnet: подключение к порту

Как пользоваться ping и traceroute

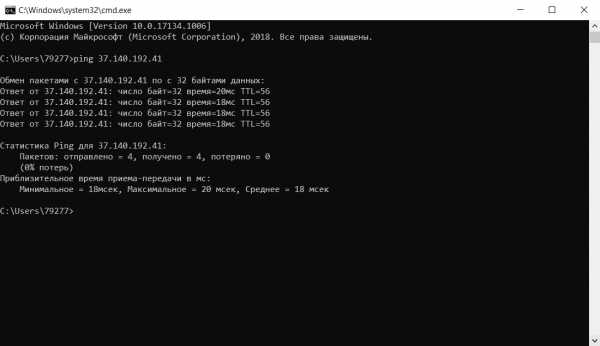

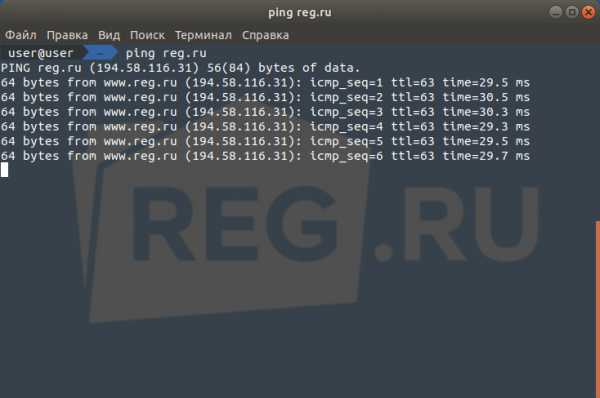

Ping — это утилита, с помощью которой возможна проверка доступности сервера по IP с компьютера. Опрашиваемому узлу отправляются эхо-запросы (ICMP-пакеты Echo Request). Если до узла дошёл запрос, в ответ он должен отправить ICMP-пакет с принятыми данными и эхо-ответ (Echo Reply). Подробнее в статье Команда Ping.

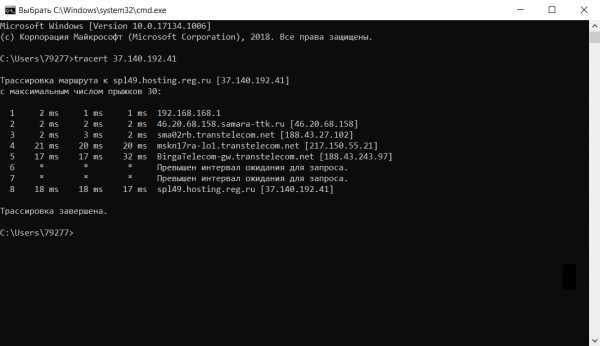

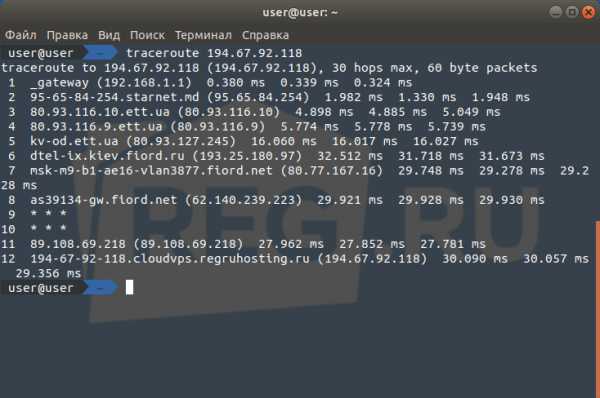

Traceroute — это утилита, с помощью которой можно отследить путь запроса к серверу, а также проблемы, связанные с доступностью удалённого сервера. Утилита отправляет запрос узлу и последовательно опрашивает все маршрутизаторы на пути. Подробнее о работе утилиты и её установке читайте в статье Утилиты Traceroute и Tracert.

Если у вас кириллический домен

Кириллические домены необходимо вводить в формате Punycode. Для перевода домена в Punycode воспользуйтесь сервисом. Введите имя вашего домена и нажмите Конвертировать.Чтобы проверить доступность сайта или IP адреса, выберите инструкцию для вашей ОС.

- 1.

Нажмите Пуск или сочетание клавиш Win + R.

- 2.

В поле поиска введите «cmd» и нажмите кнопку ОК.

- 3.

В окне терминала введите нужную команду:

- ping —

ping имя_сайтаилиping IP_сервера,

Команда ping: как проверить доступность сервера или компьютера

Команда ping: как проверить доступность сервера или компьютера- traceroute —

tracert имя_сайтаилиtracert IP_сервера.

Telnet: порт Windows 7

Telnet: порт Windows 7 - ping —

- 1.

Запустите терминал. Для этого в поисковой строке введите слово «Терминал» или нажмите комбинацию клавиш Ctrl+Alt+T.

- 2.

В открывшемся окне терминала введите нужную команду:

- ping —

ping имя_сайтаилиping IP_сервера,

- traceroute —

traceroute имя_сайтаилиtraceroute IP_сервера.

- ping —

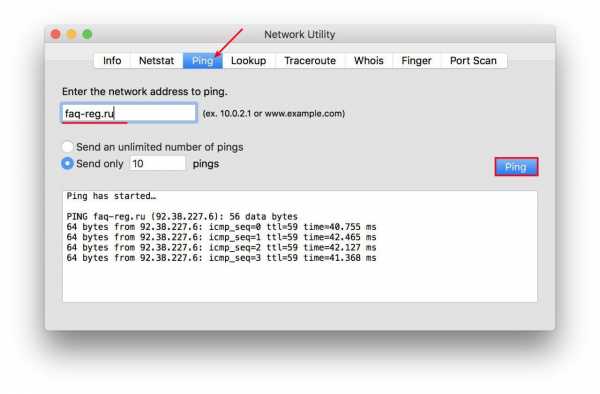

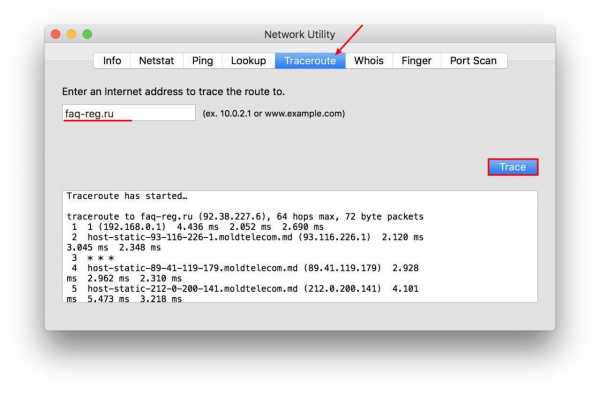

- 1.

Найдите в Spotlight утилиту Network Utility (Сетевая утилита) и запустите её.

- 2.

В открывшейся программе выберите нужную вкладку:

- ping — на вкладке «Ping» введите имя домена или IP-адрес и нажмите кнопку Ping:

- traceroute — на вкладке «Traceroute» введите имя домена или IP-адрес и нажмите кнопку Trace:

Готово, мы рассмотрели, как пользоваться командой ping и как запустить tracert.

Результатом работы каждой из этих команд будет несколько строк в окне терминала. Результат команды ping покажет количество переданных и потерянных пакетов при обмене с узлом, а также время приёма и передачи. Результатом traceroute будет трассировка маршрута к узлу.

Вы можете скопировать полученный результат или прислать скриншот с результатом исполнения в службу поддержки.

Диагностика сети при помощи MTR

MTR — программа, которая сочетает функционал команд traceroute и ping в одном инструменте. MTR проверяет соединение между локальной системой и указанным узлом (IP или доменом). Программа отправляет запрос к узлу, как команда ping, и показывает маршрут пакета, как traceroute.

Диагностика сети WinMTR:

- 1. Скачайте дистрибутив WinMTR.

- 2.

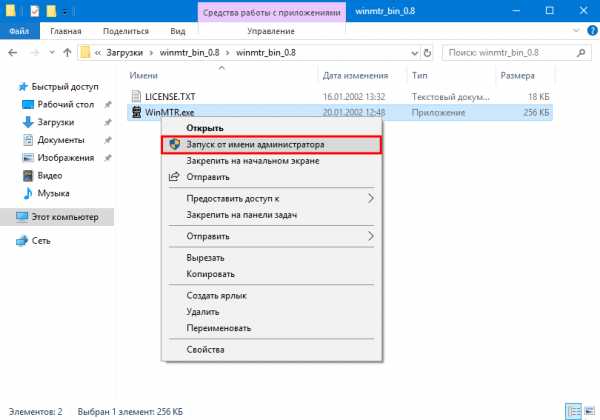

Распакуйте архив и запустите программу от имени администратора:

Centos: открытые порты

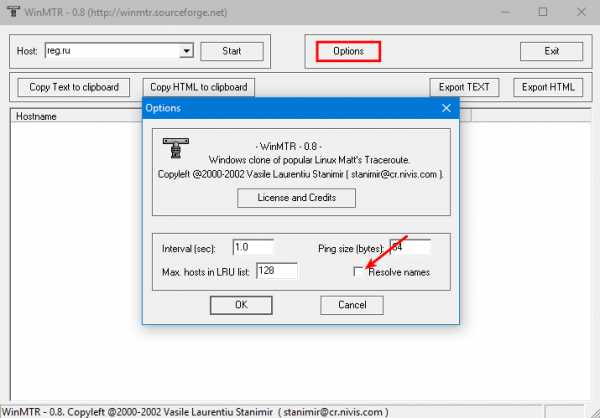

Centos: открытые порты - 3.

Нажмите Options, в настройках отключите галочку Resolve names. Нажмите OK:

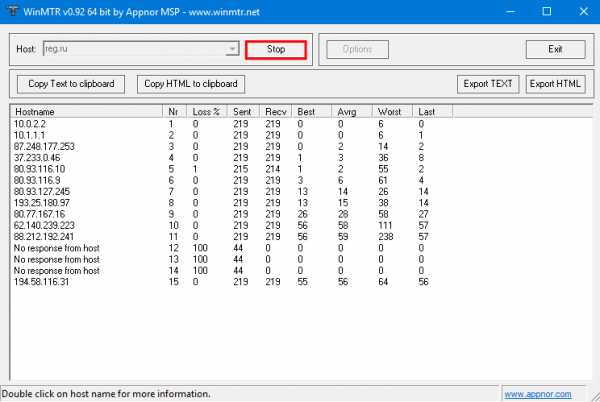

- 4.

В поле «Host» введите ваше доменное имя или IP-адрес. Нажмите Start:

- 5.

Когда число отправленных пакетов (колонка «Sent») будет более 200, нажмите Stop:

Диагностика сети Winmtr

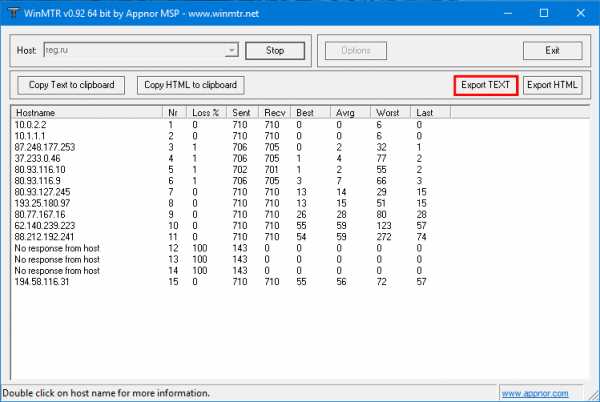

Диагностика сети Winmtr - 6.

Нажмите Export TEXT и сохраните результат работы программы:

Centos: проверить открытые порты

Centos: проверить открытые порты

Результат работы содержит:

- Hostname — IP-адрес или домен узла. Значение «No response from host» говорит о блокировке ICMP-пакетов в узле;

- Loss % — процент потерянных ответов от данного узла. Например, при «No response from host» процент потерь равен 100 — значит, маршрутизатор не ответил на ICMP-запрос;

- Sent — количество отправленных запросов узлу;

- Recv — количество полученных ответов от узла;

- Best — наименьшее время задержки, мс;

- Avrg — среднее время задержки, мс;

- Worst — наибольшее время задержки, мс;

- Last — время задержки последнего полученного пакета, мс.

На Linux утилита MTR установлена по умолчанию.

- 1.

Запустите терминал. Для этого в поисковой строке введите слово «Терминал» или нажмите комбинацию клавиш Ctrl+Alt+T.

- 2.

Если утилита MTR не установлена, введите команды:

- для Ubuntu/Debian:

sudo apt install mtr - для CentOS:

sudo yum install mtr - для Fedora:

sudo dnf install mtr

- для Ubuntu/Debian:

- 3.

Введите команду:

mtr -n -c 300 -r 123.123.123.123Где 123.123.123.123 — IP-адрес вашего сайта.

- 4.

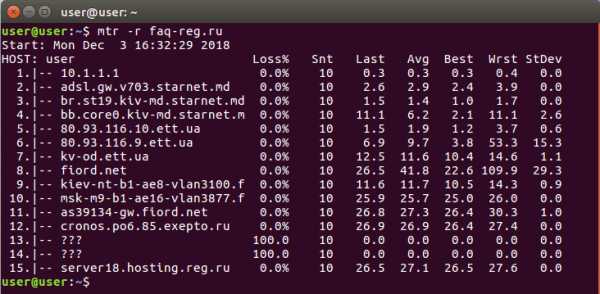

Дождитесь окончания выполнения запроса. В окне терминала вы увидите результат работы утилиты MTR:

Результат работы содержит:

- HOST — IP-адрес или домен узла. Значение «???» говорит о блокировке ICMP-пакетов в узле;

- Loss% — процент потерянных ответов от данного узла. Например, при «???» процент потерь равен 100 — значит, маршрутизатор не ответил на ICMP-запрос;

- Snt — количество отправленных запросов узлу;

- Last — время задержки последнего полученного пакета, мс;

- Avg — среднее время задержки, мс;

- Best — наименьшее время задержки, мс;

- Wrst — наибольшее время задержки, мс;

- StDev — среднеквадратичное отклонение времени задержки, мс.

В MacOS MTR не установлена по умолчанию. Чтобы установить MTR вручную:

- 1.

Запустите терминал. Для этого нажмите Cmd + Пробел, в поисковой строке введите слово «Терминал» и нажмите Enter.

- 2.

Если у вас не установлен пакетный менеджер Brew, установите его командой:

ruby -e "$(curl -fsSL https://raw.githubusercontent.com/Homebrew/install/master/install)" < /dev/null 2> /dev/nullДля выполнения команды укажите пароль пользователя. При успешном результате появится уведомление с текстом «Installation successful!»

- 3.

Затем установите MTR командой:

brew install mtr - 4.

После установки запустите MTR:

sudo /usr/local/sbin/mtr yourdomain.comГде yourdomain.com — ваш домен. Для выполнения команды также потребуется ввести пароль пользователя.

- 5.

Подождите примерно 10 минут, пока MTR отправит около 300 пакетов и соберёт информацию о задержках и потерях. В окне терминала вы увидите результат работы утилиты MTR:

Результат должен содержать:

- Host — IP-адрес или домен узла. Значение «???» говорит о блокировке ICMP-пакетов в узле;

- Loss % — процент потерянных ответов от данного узла. Например, при «???» процент потерь равен 100 — значит, маршрутизатор не ответил на ICMP-запрос;

- Snt — количество отправленных запросов узлу;

- Last — время задержки последнего полученного пакета, мс;

- Avg — среднее время задержки, мс;

- Best — наименьшее время задержки, мс;

- Wrst — наибольшее время задержки, мс;

- StDev — среднеквадратичное отклонение времени задержки, мс.

Если вы обнаружили потери на промежуточных узлах, проблемы нет. Промежуточные маршрутизаторы могут не отвечать на ICMP-запросы, а просто пропускать дальше трафик. Если же потери обнаружены на конечном узле, отправьте результат работы программы в службу поддержки. В сообщении укажите ваш внешний IP-адрес. Узнать IP-адрес можно на сайте REG.RU.

Как просмотреть журналы сайтов

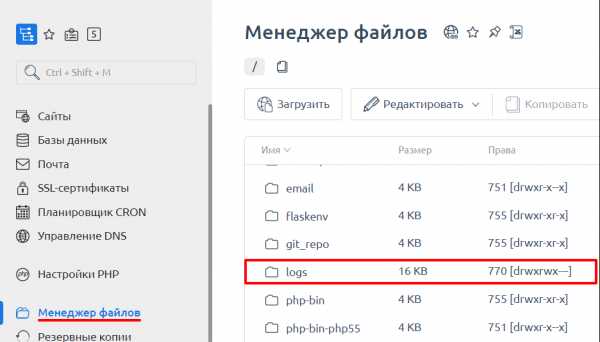

Журналы сайтов расположены в корневой директории хостинга в папке logs. Логи хостинга можно просмотреть как через хостинг-панели управления, так и по FTP и SSH. Подробнее о том, что такое логи, зачем они нужны и как их читать мы описали в статье Логи сервера.

В панели управления хостингом

- 1. Войдите в панель управления хостингом.

- 2.

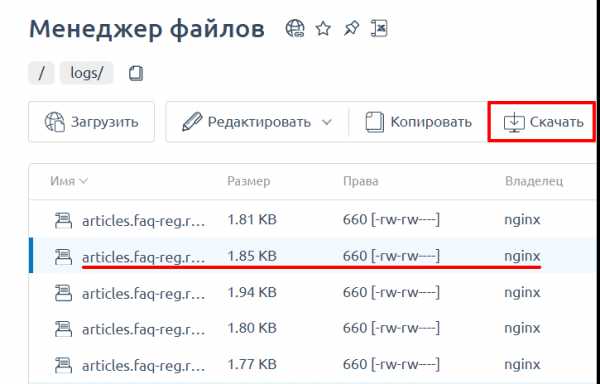

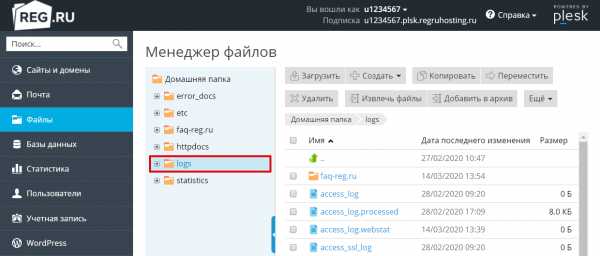

Перейдите в Менеджер файлов, а затем в директорию logs:

- 3.

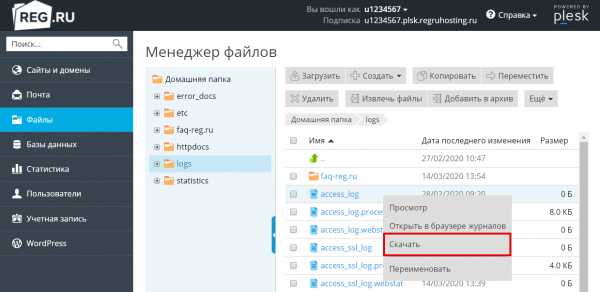

Для просмотра журнала скачайте необходимый файл на локальный ПК. Для этого выделите строку с названием журнала и нажмите кнопку Скачать:

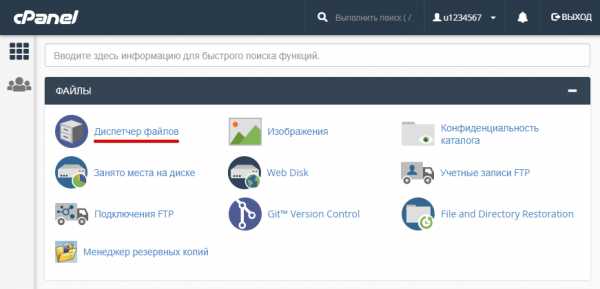

- 1. Войдите в панель управления хостингом.

- 2.

В разделе «Файлы» нажмите Диспетчер файлов:

- 3.

Кликните на папку logs:

- 4.

Для просмотра журнала скачайте необходимый файл на локальный ПК. Для этого выделите строку с названием журнала и нажмите кнопку Скачать:

- 1. Войдите в панель управления хостингом.

- 2.

Перейдите во вкладку «Файлы», а затем в директорию logs:

- 3.

Для просмотра журнала скачайте необходимый файл на локальный ПК. Для этого выделите строку с названием журнала и нажмите кнопку Скачать:

По FTP или SSH

Теперь вы знаете, как проверить, открыт ли порт на сервере, как использовать ping и traceroute, и как посмотреть логи сайта.

Помогла ли вам статья? 1 раз уже

помогла

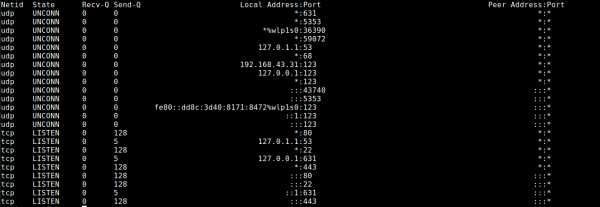

netstat - проверка открытых портов в Linux

Проверка открытых портов на Ubuntu может понадобиться, чтобы убедиться, что в системе не запущены лишние службы. Если вы помните, порт это число, которое приложение будет использовать для связи с другой программой, предоставлять сервис и т.д. Чтобы получить представление о том, какие службы работают в системе, необходимо проверить открытые порты системы.

Часто мы устанавливаем программу, которая является сервисом, а потом забываем о ней, поэтому наша машина может прослушивать порты в ожидании соединения. Злоумышленники любят, когда порты открыты, так как приложения, прослушивающие эти порты, являются простыми целями. Чтобы обеспечить нашей системе Ubuntu Linux (или любой другой системе в этом отношении) максимальную безопасность, мы должны знать о том, какие порты открыты и для каких служб.

Чтобы проверить, какие порты открыты на нашей рабочей станции Ubuntu, можно выполнить команду, показанную ниже. Обратите внимание, что она должна работать и для других разновидностей Linux, если установлена утилита netstat.

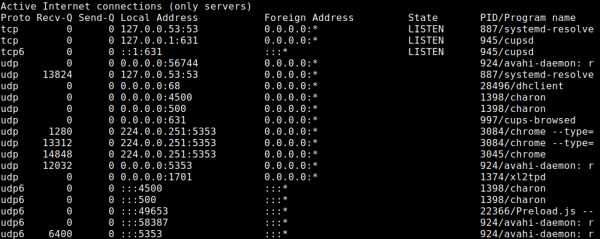

к содержанию ↑1. Используя команду netstat

netstat -anltp | grep "LISTEN"CLOSE_WAIT — ожидание закрытия соединения

CLOSED — соединение закрыто

ESTABLISHED — соединение установлено

LISTENING — ожидается соединение (слушается порт)

TIME_WAIT — превышение времени ответа

Утилита netstat позволяет увидеть открытые в системе порты, а также открытые на данный момент сетевые соединения. Для отображения максимально подробной информации надо использовать опции:

- -l или —listening — посмотреть только прослушиваемые порты;

- -p или —program — показать имя программы и ее PID;

- -t или —tcp — показать tcp порты;

- -u или —udp показать udp порты;

- -n или —numeric показывать ip адреса в числовом виде.

Узнать, кто использует данные порты:

- netstat –bno – получить список вех сетевых соединений и связанных с ними программ

- -n – отображает адреса и номера портов в числовом формате

- -b – отображает исполняемый файл, участвующий в создании каждого соединения

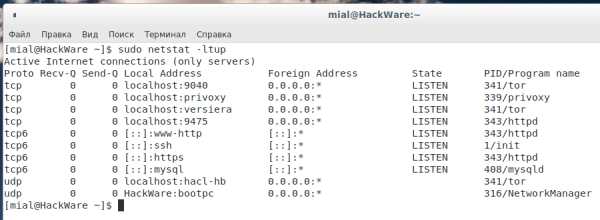

Обычный веб-сервер, на котором запущены FTP, SSH и MySQL, выведет следующую информацию:

tcp 0 0 127.0.0.1:3306 0.0.0.0:*LISTEN 21432/mysqld

tcp 0 0 0.0.0.0:80 0.0.0.0:* LISTEN 4090/apache2

tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 7213/sshd

tcp6 0 0 :::21 :::* LISTEN 19023/proftpd

tcp6 0 0 :::22 :::* LISTEN 7234/sshd

Вышеуказанная команда запускает утилиту netstat с соответствующими флагами и передает вывод функции grep, которая извлекает строки, содержащие слово «LISTEN». В результате мы получаем список открытых портов и имена процессов, прослушивающих эти порты.

Все команды netstat, ss, netcat относится к сетевым утилитам и доступны по-умолчанию в большинстве linux-дистрибутивах.

Команда netstat умеет показывать сетевые соединения (входящие/исходящие), таблицу маршрутизации, статистику по сетевым интерфейсам и т.д.

к содержанию ↑Список всех открытых портов (TCP)

netstat -at

Список всех открытых портов (UDP)

netstat -au

Список только прослушиваемых портов (TCP)

netstat -lt

Статистика по всем открытым портам

netstat -s

Подробное отображение списка с открытыми портами — добавлен PID и имя процессов

netstat -p

Объединим все ключи в полезную команду для просмотра открытых TCP/UDP портов с именами процессов (может понадобиться root-доступ)

netstat -ltupn

Список подключенных хостов

netstat -lantp | grep ESTABLISHED |awk '{print $5}' | awk -F: '{print $1}' | sort -uСписок всех открытых портов при помощи команды netstat

Это просто. Тут мы используем либо команду netstat. Да, так просто, всего одна строчка и все у нас перед глазами:

$ sudo netstat –tulpn

Тут мы можем увидеть какие порты находятся в состоянии прослушивания (Listen).

Просмотр статистики по протоколам

Данную информацию отображает команда netstat -s:

# netstat -s

Ip:

37850 total packets received

3 with invalid addresses

1 forwarded

0 incoming packets discarded

17349 incoming packets delivered

17635 requests sent out

Icmp:

0 ICMP messages received

0 input ICMP message failed.

Tcp:

312 active connections openings

2 failed connection attempts

114 connection resets received

Udp:

9883 packets received

4 packets to unknown port received.

.....

Отдельная статистика по TCP:

netstat -st

Отдельная статистика по UDP:

netstat -su

Узнать PID и имя ПО, которое проявляет сетевую активность

Для того, что бы узнать какой именно процесс у нас использует сетевое соединения или проявляет аномальную сетевую активность можно использовать команду netstat -pt:

# netstat -pt

Active Internet connections (w/o servers)

Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name

tcp 1 0 root.wellweb:47212 192.168.1.1:www CLOSE_WAIT 2109/firefox

tcp 0 0 root.wellweb:52750 lax:www ESTABLISHED 2109/firefox

Отображение таблицы IP роутов

# netstat -r

Kernel IP routing table

Destination Gateway Genmask Flags MSS Window irtt Iface

192.168.1.0 * 255.255.255.0 U 0 0 0 eth3

link-local * 255.255.0.0 U 0 0 0 eth3

default 192.168.1.1 0.0.0.0 UG 0 0 0 eth3

Узнать какой порт использует определенный процесс

# netstat -ap | grep ssh

(Not all processes could be identified, non-owned process info

will not be shown, you would have to be root to see it all.)

tcp 1 0 dev-db:ssh 192.182.1.1:39213 CLOSE_WAIT -

tcp 1 0 dev-db:ssh 192.182.1.1:57643 CLOSE_WAIT -

Если нужно наоборот, узнать процесс по порту, то команда будет выглядеть так:

# netstat -an | grep ':80'Расширенная информация о сетевом интерфейсе

Для этого используем команду:

# netstat -ie

Kernel Interface table

eth0 Link encap:Ethernet HWaddr 00:10:42:11:11:11

UP BROADCAST MULTICAST MTU:1500 Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:0 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:800

RX bytes:0 (0.0 B) TX bytes:0 (0.0 B)

Memory:f6ad0000-f6b10000Также мы использовали следующие флаги:

- t — выводит список портов TCP.

- u — выводит список портов UDP.

- l — выводит только слушающие (Listen) сокеты.

- n — показывает номер порта.

- p — показывает имя процесса или программы.

Несколько примеров для определения атаки типа DoS или DDoS

Следующая команда позволит узнать, сколько подключений активно на каждом IP-адресе:

netstat -naltp | grep ESTABLISHED | awk ‘{print $5}’ | awk -F: ‘{print $1}’ | sort -n | uniq -c

Определяем большое количество запросов с одного IP-адреса:

netstat -na | grep :80 | sort

Определяем точное количество запросов, полученных на одно соединение:

netstat -np | grep SYN_RECV | wc -l

При проведении DoS-атаки число, полученное в результате работы данной команды, должно быть довольно большим. В любом случае оно может зависеть от конкретной системы. То есть на одном сервере оно может быть одним, на другом — иным.

к содержанию ↑2. Используя команду ss

Утилита ss — это современная альтернатива для команды netstat. В отличие от netstat, которая берет информацию из каталога /proc, утилита ss напрямую связывается со специальной подсистемой ядра Linux, поэтому работает быстрее и её данные более точные, если вы хотите выполнить просмотр открытых портов это не имеет большого значения.

Утилита ss позволяет просматривать информацию об используемых сокетах в системе. Эта команда обладает схожим функционалом к netstat, но есть и уникальные возможности. Например можно фильтровать вывод по установленным соединениям с определенным портом.

Список процессов, использующие соединения в данный момент

ss -p Список сокетов в режиме прослушивания

ss -l

Пример фильтра — список всех соединений к порту 80

ss -o state established '( dport = :www or sport = :www )'

Список всех открытых портов при помощи команды ss

Тут все аналогично, кроме того, что теперь используем команду ss вместо netstat

$ sudo ss -tulpn

3. Используя команду lsof

Утилита lsof умеет отображать процессы, которые работают с определенным файлом или сокетом.

Утилита lsof позволяет посмотреть все открытые в системе соединения, в том числе и сетевые, для этого нужно использовать опцию -i, а чтобы отображались именно порты, а не названия сетевых служб следует использовать опцию -P

Список всех сетевых соединений

lsof -i

Список процессов, работающих с портом 80

lsof -i :80

4. Используя команду netcat

Утилита netcat позволяет передавать/принимать данные через TCP/UDP соединения.

Шаблон вызова утилиты

nc host port

Откроем прием (ключ -l) данных на порте 1234 с подробным выводом информации (ключ -v) и продолжением работы после разрыва соединения (ключ -k), по-умолчанию nc разрывает соединение после первого дисконекта.

nc -lvk 1234

Подключаемся к открытому порту и отправим import antigravity 😉

nc 127.0.0.1 1234

import antigravity

Пример более полезного использования nc — передача файла. На принимающей стороне

nc -l 1234 > file

На отправляющей стороне

nc localhost 1234 < file

Или можно отдавать файл любому подключившемуся. На передающей стороне

nc -l 1234 < file

На принимающей стороне

nc localhost 1234 > file

Пример открытия shell’а на определенном порте (источник). На стороне, где нужно открыть шел

mkfifo /tmp/pipe;

sh /tmp/pipe | nc -l 1234 > /tmp/pipe

Еще один полезный пример с netcat — запуск процесса, с возможностью отслеживания его работы через сеть

watch w | nc localhost 1234

4. Используя команду NMAP

Nmap — мощный сетевой сканер, разработанный для сканирования и пентестинга удаленных узлов, но ничего не мешает направить его на локальный компьютер:

nmap localhostStarting Nmap 6.47 ( http://nmap.org ) at 2015-08-02 17:27 EESTNmap scan report for localhost (127.0.0.1)Host is up (0.00036s latency).Other addresses for localhost (not scanned): 127.0.0.1 127.0.0.1 127.0.0.1 127.0.0.1 127.0.0.1 127.0.0.1rDNS record for 127.0.0.1: comm-app.localNot shown: 995 closed ports PORT STATE SERVICE22/tcp open ssh 139/tcp open netbios-ssn445/tcp open microsoft-ds3493/tcp open nut8080/tcp open http-proxyNmap done: 1 IP address (1 host up) scanned in 0.10 seconds

Если вы хотите посмотреть какие порты на компьютере доступны снаружи, здесь тоже пригодится Nmap. Если компьютер — общедоступный сервер, то результат скорее всего не будет отличатся от локального сканирования, но на домашнем компьютере все немного по другому. Первый вариант — используется роутер и в сеть будут видны только порты роутера, еще одним порогом защиты может стать NAT сервер провайдера. Технология NAT позволяет нескольким пользователям использовать один внешний IP адрес. И так для просмотра открытых внешних портов сначала узнаем внешний ip адрес, для надежности воспользуемся онлайн сервисом:

wget -O - -q icanhazip.com178.93.149.50Дальше запускаем сканирование:

nmap 178.93.149.50В результате мы можем получить открытый порт 80 веб сервера, или даже 21 — файлового сервера, которых мы не устанавливали, эти порты открыты роутером, 80 — для веб-интерфейса, а 21 для может использоваться для обновления прошивки. А еще можно вообще не получить результатов, это будет означать что все порты закрыты, или на сервере установлена система защиты от вторжений IDS.

Для сканирования открытых/прослушиваемых портов на вашей системе Linux, запустите следующую команду (она может занять долгое время для завершения):

к содержанию ↑sudonmap -n -Pn -sS -sU -p- localhost

5. Какие порты открыты для внешнего мира?

Обратите внимание, что сервис может иметь открытый порт, который можно прослушивать только на текущей машине. То есть, порт открыт, но вы не сможете получить к нему доступ из сети.

Это полезно для безопасности, например, веб-сервер должен иметь открытый для остального мира порт 80, но мир не должен знать о (или иметь возможность подключения) порте 3306, который прослушивает сервер MySQL, поддерживающий вебсайт.

В идеале, если вы используете веб-сервер, единственные порты, которые должны быть видны извне это HTTP-порт 80, и возможно, SSH порт 22, поскольку вам понадобится подключаться к веб-серверу для выполнения команд.

Порты для служб, доступных только на локальном компьютере, будут иметь IP адрес 127.0.0.1 в поле локального адреса. В вышеприведенном примере это будет:

tcp 0 0 127.0.0.1:3306 0.0.0.0:* LISTEN 21432/mysqldКак видно, MySQL прослушивает порт 3306 по IP адресу 127.0.0.1. Это означает, что к MySQL серверу могут подключиться только программы на той же машине.

к содержанию ↑6. Просматриваем открытые порты в Ubuntu

Для выполнения поставленной задачи мы предлагаем использовать стандартную консоль и дополнительные утилиты, позволяющие проводить мониторинг сети. Разобраться в командах смогут даже неопытные пользователи, поскольку мы дадим объяснение каждой. Предлагаем ознакомиться с двумя различными утилитами далее.

7. ВЫВОДЫ

В этой статье мы рассмотрели инструменты, которые вы можете использовать для того чтобы узнать узнать открытые порты linux. Инструментов не так много как для просмотра информации об оперативной памяти или процессоре, но их вполне хватает. А какими программами пользуетесь вы? Напишите в комментариях!

Как проверить IP-порт - Surfshark

2022, 3 марта 6 мин. чтение

Компьютерные сети — это тема, которую можно изучать годами, но до сих пор мало что известно. В эпоху, когда веб-приложения становятся все более и более сложными, вам следует кое-что узнать о них. Сегодня мы покажем вам, что такое IP-порт и как его проверить в Windows и MacOS.

Как узнать свой IP-адрес в Windows?

- Найдите и запустите приложение CMD (командная строка).

- В командной строке введите следующий текст: «ipconfig».

Готово! Ваш IP-адрес указан в строке «Адрес IPv4».

Как узнать свой IP-адрес в macOS?

- Войдите в настройки, затем вкладку Сеть.

- Войдите в настройки Wi-Fi, затем нажмите «Дополнительно».

- Войдите на вкладку TCP/IP.

Готово! Ваш IP-адрес указан в строке «Адрес IPv4».

Что такое IP-адрес?

Компьютерам нужны идентификаторы для связи друг с другом. Каждый компьютер, подключенный к сети, имеет 2 таких идентификатора:

.- IP-адрес,

- MAC-адрес (физический).

IP-адрес — это сетевой идентификатор нашего компьютера. Адрес принимает две формы. Внутренний IP-адрес, разрешающий подключения в локальной сети (LAN), и внешний IP-адрес, разрешающий подключения за ее пределами (WAN).Если мы хотим посетить веб-сайт в Интернете, наш компьютер также использует IP-адрес для этого соединения.

Но почему мы не вводим IP-адреса в поле поиска? Все это благодаря DNS-серверу, который переводит введенные слова в IP-адрес. Сам IP-адрес идентифицирует компьютер или сетевое устройство (например, маршрутизатор).

Что такое IP-порт?

Порт — это один из многих параметров сокета. Еще один номер, , отвечает за идентификацию нашего устройства , на этот раз по протоколам.

Наиболее распространенные протоколы используют порт TCP, порт UDP или оба. Многие службы используют порты, поэтому для правильной работы им нужен отдельный номер порта. Благодаря этому они не мешают друг другу. Наш компьютер способен различать их только по номеру порта.

Нижние номера портов в основном зарезервированы такими протоколами, как http и https. Мы используем их ежедневно, в том числе при работе в Интернете. Более высокие используются такими сервисами, как VPN (англ.Виртуальная частная сеть).

Поэтому важно проверять порт, используемый службой, при настройке службы вручную.

Что такое порт TCP и UDP?

TCP (протокол управления передачей) — это протокол, работающий по принципу клиент-сервер. Сервер ожидает соединения на заданном порту. Клиент подключается к серверу через этот порт, вызывая действие. Это означает, что TCP сначала устанавливает соединение и только потом отправляет данные.Он используется, например, при просмотре веб-сайтов.

UDP (протокол пользовательских дейтаграмм), не требует подключения для работы. Это означает, что нет никакой гарантии, что данные будут у нашего клиента. Из-за отсутствия какого-либо предварительного процесса установления соединения он работает быстрее, чем TCP. Он используется там, где скорость передачи имеет приоритет, например, потоковое видео или интернет-игры. Имеет возможность передачи на множество устройств одновременно (многоадресная рассылка).

Как узнать номер порта компьютера?

Поиск номера порта зависит от операционной системы.Используйте встроенные инструменты вашей операционной системы, чтобы найти номер порта.

Как проверить открытые порты Windows?

- Найдите приложение CMD (командная строка).

- Запустите CMD в режиме администратора. Щелкните его правой кнопкой мыши, а затем выберите параметр «Запуск от имени администратора».

- Введите команду "netstat -a".

Готово! В первом столбце командной строки вы найдете тип используемого вами протокола (UDP/TCP).Затем локальный адрес вместе с портом, внешним адресом и статусом подключения.

Если вы хотите узнать, какие приложения используют данные протоколы, введите в CMD команду «netstat -a -b».

Вы также можете отправить результаты команды в текстовый редактор и найти адрес с помощью функции Ctrl + F.

Как проверить открытые порты macOS?

- Запустить терминал.

- Введите команду «lsof -i».

Как проверить открытые порты macOS (10.15 Каталина и ранее)

- Откройте сетевую утилиту.

- Перейдите на вкладку «Сканирование портов».

- Введите IP-адрес вашего Mac в первое поле.

- Нажмите кнопку "сканировать".

Готово! В обоих случаях будут отображаться номера открытых портов и дополнительная информация.

Если мы подозреваем, что службы не должны использовать данный порт, мы можем закрыть службы. Я снова продемонстрирую процесс на Windows и macOS.

Как закрыть службы с открытыми портами Windows?

- Найдите приложение CMD (командная строка).

- Запустите CMD в режиме администратора. Щелкните его правой кнопкой мыши, а затем выберите параметр «Запуск от имени администратора».

- Введите команду «netstat -aon». Последний столбец заполняется идентификационными номерами процессов.

- Прокрутите список, затем выберите любой процесс, который хотите завершить, и скопируйте/запомните его номер.

- Щелкните правой кнопкой мыши логотип Windows (Windows 11) или панель задач в более ранних версиях Windows и откройте диспетчер задач.

- Перейти на вкладку «Подробности». Он содержит список процессов.

- Выберите процесс, который хотите завершить, и нажмите «Завершить задачу». ПРИМЕЧАНИЕ! Мы не должны закрывать процессы, помеченные как «СИСТЕМА» .

Готово! Процесс завершен. Того же эффекта можно добиться, введя номер процесса «taskkill/F/PID» в командной строке.

Как закрыть службы с открытыми портами macOS?

- Запустить терминал.

- Введите команду «lsof -i».

- Скопируйте PID службы, которую вы хотите закрыть.

- Введите команду "kill-"номер PID".

Готово! Процесс должен быть завершен.

Не позволяйте вашему путешествию закончиться в открытом порту

30-дневная гарантия возврата денег

Включить защиту

Автор:

Даниэль Бартосевич

Фанат слова, фрилансер, копирайтер.Бывший проверяющий в верификаторе. Будущий писатель. В настоящее время он пишет для rankomat.pl и своего блога lekcja-zycia.eu.

.Как определить открытые и заблокированные порты TCP/UDP

Вы ищете способ узнать, какие порты открыты и какие порты заблокированы на вашем компьютере? Порты — это в основном логические соединения между двумя компьютерами или сетевыми устройствами для обмена данными. Номера портов варьируются от 1 до 65 536, а некоторые номера портов назначаются для определенных задач, например порт 80 для передачи данных HTTP.

Порт 21 для FTP, порт 25 для SMTP, порт 110 для POP3, порт 23 для Telnet и т. д.Есть много портов, которые, если их оставить открытыми, могут представлять высокий риск для безопасности. Многие вирусы распространяются на разные компьютеры из-за открытых портов, например вирус Sasser, который использовал порт 445 (общий доступ к файлам Windows) для заражения тысяч компьютеров. Прочтите мою предыдущую статью о предотвращении удаленных подключений к вашему компьютеру.

Есть несколько способов проверить открытые порты, мой любимый — использовать инструменты сканера портов.Они бесплатны, и вам не нужно устанавливать какое-либо программное обеспечение для сканирования открытых портов. Вы также можете сканировать любой компьютер, если знаете его IP-адрес. Если вы настоящий гик или хардкорный администратор, вы можете использовать Netstat для проверки открытых портов.

Средства сканирования портов

Действительно хорошим сканером портов является Shopper T1 , который позволяет сканировать один порт, диапазон портов или наиболее распространенные конфиденциальные порты, такие как FTP, NetBIOS и т. д.

Установите IP-адрес вашего текущего подключения к Интернету по умолчанию, чтобы вы могли проверить свой домашний или офисный маршрутизатор, чтобы увидеть, какие порты прослушиваются. Веб-сервис проведет проверку каждого порта и напечатает строку, показывающую, ответил он или нет.

Если вы ищете способ проверить свой сервер или веб-сайт, чтобы увидеть, какие порты могут быть открыты, вы можете попробовать этот классный инструмент от Pentest-Tools. Просто введите URL-адрес веб-сайта, который вы хотите протестировать, и выберите, хотите ли вы выполнить быстрое сканирование или полное сканирование.Полное сканирование требует регистрации, но оно того стоит, если вы хотите убедиться, что ваш сервер в безопасности.Как видите, на этом сервере есть несколько известных общеизвестных уязвимостей, а это значит, что хакеры могут легко их использовать.

Используя оба этих инструмента, вы можете быстро проверить наличие ненужных служб или устаревшего программного обеспечения на вашем компьютере или сервере, которые могут позволить хакеру получить несанкционированный доступ. Наслаждаться!

.Как проверить порты в Windows 7?

1) Нажмите Пуск. 2) Нажмите «Панель управления» в меню «Пуск». 3) Нажмите «Диспетчер устройств» на панели управления. 4) Нажмите + рядом с портом в диспетчере устройств, чтобы отобразить список портов.

Как проверить свободные порты Windows 7?

Вы можете определить открытые порты на компьютере с Windows 7, выполнив одну команду с правильными переключателями в командной строке. Запустите команду "netstat" , чтобы быстро определить открытые порты.

Как я могу проверить свои порты?

Откройте меню «Пуск», введите «Командная строка» и выберите «Запуск от имени администратора». Теперь введите «netstat -ab» и нажмите Enter. Дождитесь загрузки результатов, имена портов будут отображаться рядом с локальным IP-адресом. Просто найдите нужный номер порта, и если в столбце «Статус» указано ПРОСЛУШИВАНИЕ, это означает, что ваш порт открыт.

Как узнать, какие порты использует ваш компьютер?

Введите «netstat -n» в командной строке и нажмите клавишу «Ввод».На экране отобразится список активных подключений и назначенных им портов. Назначенные номера портов появляются сразу после двоеточия в конце IP-адреса.

Как узнать, какие порты свободны?

Вы можете использовать "netstat" , чтобы проверить, доступен порт или нет. Используйте команду netstat -anp | найдите «номер порта», чтобы проверить, занят ли порт другим процессом или нет. Если он занят другим процессом, он покажет идентификатор этого процесса.netstat -ano | find ": port_no" выдаст вам список.

Как найти локальный хост-порт?

Используйте команду Windows netstat, чтобы определить, какие приложения используют порт 8080:

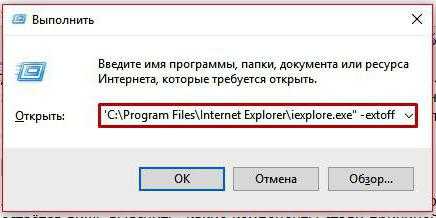

- Удерживая нажатой клавишу Windows, нажмите R, чтобы открыть диалоговое окно «Выполнить».

- Введите «cmd» и нажмите «ОК» в диалоговом окне «Выполнить».

- Убедитесь, что открывается командная строка.

- Введите "netstat -a -n -o | найти "8080". Отображается список процессов, использующих порт 8080.

Как узнать свой IP-адрес и порт?

Как узнать номер порта определенного IP-адреса? Все, что вам нужно сделать, это ввести «netstat -a» в командной строке и нажать Enter . Это заполнит список активных соединений TCP. Номера портов будут отображаться после IP-адреса, и оба они будут разделены двоеточием.

Как проверить, открыт ли порт 1433?

Связь TCP/IP с сервером SQL можно проверить: с помощью telnet .Например, в командной строке введите telnet 192.168.1.1. 0,0 1433, где 192,168. 0.0 — это адрес компьютера, на котором работает SQL Server, а 1433 — порт, который он прослушивает.

Как определить порт USB 3.0?

Посмотрите на физические порты на вашем компьютере. Порт USB 3.0 будет помечен либо синим цветом на самом порту , либо маркером рядом с портом; или «SS» (Суперскорость) или «3.0».

Почему мой порт не открыт?

В некоторых ситуациях это может быть брандмауэр на компьютере или маршрутизаторе, который блокирует доступ.Попробуйте временно отключить брандмауэр, чтобы убедиться, что он не вызывает проблем. Чтобы использовать переадресацию портов, сначала укажите локальный IP-адрес вашего компьютера. Откройте конфигурацию маршрутизатора.

Как включить порты UDP?

Как открыть порт UDP в Windows 10?

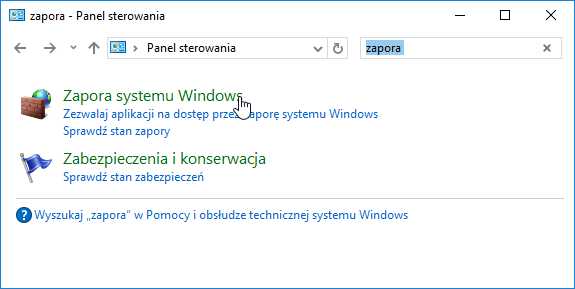

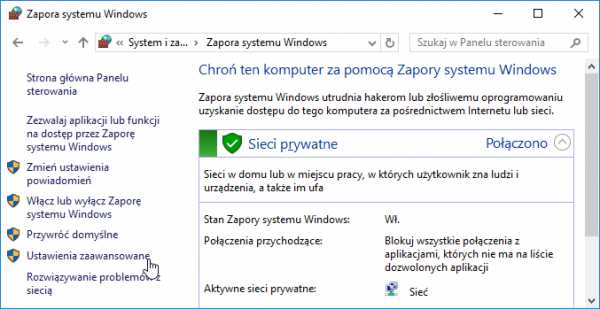

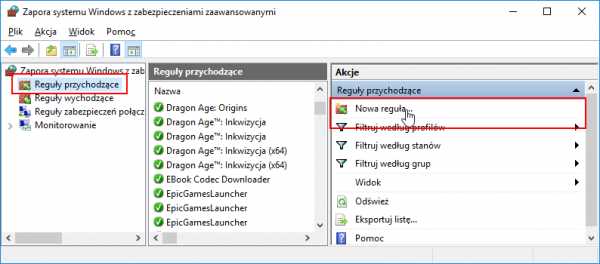

- Перейдите в Панель управления, Система и безопасность и Брандмауэр Windows.

- Выберите «Дополнительные параметры» и установите флажок «Правила для входящих подключений» на левой панели.

- Щелкните правой кнопкой мыши Правила для входящих подключений и выберите Новое правило.

Как проверить, открыт ли порт UDP?

Выполните следующие шаги, чтобы проверить, открыт или закрыт порт UDP:

- Откройте анализатор пакетов.

- Отправить пакет протокола пользовательских дейтаграмм (UDP).

- Если после отправки UDP-пакета вы получите сообщение «ICMP-порт недоступен», UDP-порт будет закрыт.

- Если нет, то порт UDP открыт или что-то блокирует ICMP.

Вопрос: Как узнать, какие порты открыты для Linux?

- Как проверить, какие порты открыты на моем компьютере?

- Как проверить, не заблокирован ли порт?

- Как проверить, какие службы работают в Linux?

- Как проверить, какие порты прослушиваются?

- Как проверить, открыт ли порт 3389?

- Как проверить, открыт ли порт?

- Как проверить, открыт ли порт Linux?

- Как проверить, открыт ли порт 22?

- Как проверить, открыт ли порт на удаленном сервере?

- Какие порты Linux открыты?

- Как убить порты?

- Какой процесс использует порт Linux?

- Как открыть RDP-порт 3389?

- Безопасно ли открывать порт 3389?

- Как узнать номер порта RDP?

- Как сканировать порт, чтобы открыть CMD?

- Как разблокировать порт?

- Как проверить, открыт ли порт 80?

- Как проверить, открыт ли порт на сервере?

- Как проверить, открыт ли порт 8080?

- Как проверить, открыты ли порты в Windows?

Узнайте, какие порты прослушиваются/открыты на моем сервере Linux и FreeBSD

- netstat, чтобы найти открытые порты.Синтаксис такой: # netstat –listen.

- lsof Примеры команд. Чтобы увидеть список открытых портов, введите:

- Примечание о пользователях FreeBSD. Вы можете использовать список команд sockstat для открытия сокетов Интернета или домена UNIX, введите:

Как я могу узнать, какие порты открыты на моем компьютере?

Как найти открытые порты на компьютере. Вы можете использовать командную строку netstat для поиска открытых портов на вашем компьютере. Чтобы просмотреть все открытые порты, откройте команду DOS, введите netstat и нажмите Enter.

Как проверить, не заблокирован ли порт?

Проверить брандмауэр Windows на заблокированные порты

- Запустите командную строку.

- Запустить netstat -a -n.

- Убедитесь, что указанный порт присутствует в списке. Если это так, это означает, что сервер прослушивает этот порт.

Как узнать, какие службы работают в Linux?

Red Hat / CentOS Проверить и отобразить команду для запуска служб

- Распечатать статус любой службы.Чтобы распечатать статус службы Apache (httpd): статус службы httpd.

- Список всех известных служб (настроенных через SysV) chkconfig –list.

- Список служб и их открытых портов. нетстат -тулпн.

- Включить/отключить услугу. нцысв. Служба chkconfig отключена.

Как проверить, какие порты прослушиваются?

Проверьте прослушиваемые порты с помощью netstat

- Проверьте порты. Чтобы просмотреть список прослушиваемых портов TCP, имя каждого демона прослушивателя и его PID, выполните следующую команду: sudo netstat -plnt.

- Фильтр списка. Если список прослушивающих демонов длинный, вы можете использовать grep для его фильтрации.

- Проанализируйте результаты. Типичные результаты включают следующее:

Как узнать, открыт ли порт 3389?

Щелкните TCP или UDP, а затем нажмите кнопку ОК. Повторите шаги с 1 по 9 для каждого порта, который необходимо открыть. Чтобы найти открытые порты на вашем компьютере, используйте командную строку netstat. Чтобы просмотреть все открытые порты, откройте команду DOS, введите netstat и нажмите Enter.

Как проверить, открыт ли порт?

Введите «netstat -a» в окне командной строки и нажмите «Ввод». Компьютер перечисляет все открытые порты TCP и UDP. Найдите любой номер порта, на котором в столбце «Статус» отображается слово «ПРОСЛУШИВАЕТСЯ». Если вам нужно пропинговать порт на определенный IP-адрес, используйте telnet.

Как проверить, открыт ли порт Linux?

Как проверить порты и прослушивающие приложения в Linux:

- Откройте терминальное приложение, т.е.Подсказка оболочки.

- Выполните любую из следующих команд: sudo lsof -i -P -n | grep СЛУШАТЬ. sudo netstat -tulpn | grep СЛУШАТЬ. sudo nmap -sTU -O IP адрес - здесь.

Как проверить, открыт ли порт 22?

Проверьте порт 25 в Windows

- Откройте «Панель управления».

- Перейти в «Программы».

- Выберите «Включить или отключить функции Windows».

- Установите флажок "Клиент Telnet".

- Нажмите «ОК». На экране появится новое окно с надписью «Поиск необходимых файлов». После завершения процесса telnet он должен быть полностью работоспособным.

Как проверить, открыт ли порт на удаленном сервере?

Telnet: также проверьте подключение по telnet, так как это позволяет указать порт TCP

- Открыть командную строку

- Введите "telnet" и нажмите Enter испытание прошло успешно.

- Если вам звонят

Какие порты Linux открыты?

Узнайте, какие порты прослушиваются/открыты на моем сервере Linux и FreeBSD

- netstat, чтобы найти открытые порты. Синтаксис такой: # netstat –listen.

- lsof Примеры команд. Чтобы увидеть список открытых портов, введите:

- Примечание о пользователях FreeBSD. Вы можете использовать список команд sockstat для открытия интернет-сокетов или доменных сокетов UNIX, введите:

Как вы убиваете порты?

Долгое решение — искать идентификатор процесса или PID прослушивающего сервера на любом порту, например 8000.Вы можете сделать это, запустив netstat, lsof или ss Получите PID, затем запустите команду kill.

Какой процесс использует порт Linux?

Способ 1: Использование команды netstat

- Затем выполните следующую команду: $ sudo netstat -ltnp.

- Приведенная выше команда предоставляет информацию о сети на основе следующих функций:

- Способ 2. Используйте команду lsof.

- Воспользуемся lsof для отображения службы, прослушивающей определенный порт.

- Способ 3: Используйте команду fuser.

Как открыть порт RDP 3389?

Шаг 2. Откройте порт удаленного рабочего стола (порт 3389) в брандмауэре Windows. Перейдите в панель управления на своем компьютере, затем в «Система и безопасность», а затем в «Брандмауэр Windows». Нажмите «Дополнительные настройки» с левой стороны. Убедитесь, что «Входящие правила» для удаленного рабочего стола «Включены».

Безопасно ли открывать порт 3389?

Выпуск №1 Безопасность.RDP использует порт 3389. Открытие этого порта в вашем брандмауэре означает, что когда злоумышленник сканирует открытые порты, ваша уязвимость может быть легко обнаружена.

Как узнать номер порта RDP?

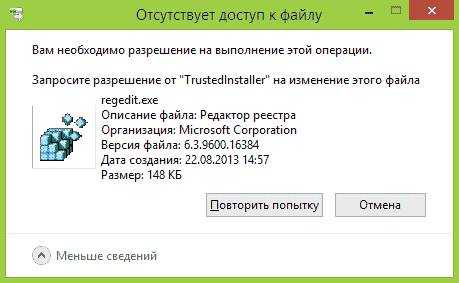

Изменить порт удаленного рабочего стола RDP

- Откройте редактор реестра, нажав «Пуск», введите regedit и нажмите Enter.

- В редакторе реестра перейдите к разделам HKEY_LOCAL_MACHINE, SYSTEM, CurrentControlSet, Control, Terminal Server, WinStation и RDP-Tcp.

- Щелкните правой кнопкой мыши двойное слово PortNumber и выберите «Изменить».

Как сканировать порт, чтобы открыть CMD?

Введите «netstat -a» в окне командной строки и нажмите «Ввод». Компьютер перечисляет все открытые порты TCP и UDP.

Как разблокировать порт?

Откройте порты брандмауэра в Windows 10

- Перейдите в Панель управления, Система и безопасность и Брандмауэр Windows.

- Выберите «Дополнительные параметры» и установите флажок «Правила для входящих подключений» на левой панели.

- Щелкните правой кнопкой мыши Правила для входящих подключений и выберите Новое правило.

- Добавьте порт, который вы хотите открыть, и нажмите Далее.

- Добавьте протокол (TCP или UDP) и номер порта в следующем окне и нажмите Далее.

Как проверить, открыт ли порт 80?

6 ответов. Пуск-> Стандартные щелкните правой кнопкой мыши «Командная строка», в меню выберите «Запуск от имени администратора» (в Windows XP вы можете просто запустить его как обычно), запустите netstat -anb и затем просмотрите вывод вашей программы.Кстати, Skype по умолчанию пытается использовать порты 80 и 443 для входящих вызовов.

Как проверить, открыт ли порт на сервере?

Как найти открытые порты на сервере?

- Откройте командную строку, нажав «Пуск», затем «Все программы», затем «Стандартные», а затем «Командная строка».

- Прослушайте открытые порты, набрав 'netstat -an. | найти / и «слушать» в командной строке. Нажмите клавишу «Enter» на клавиатуре и подождите, пока все порты не появятся на экране.

Как проверить, открыт ли порт 8080?

Это означает, что порт открыт:

- Чтобы открыть порт, откройте брандмауэр Windows:

- В разделе Дополнительные параметры на левой панели щелкните Правила для входящих подключений.

- В мастере выберите Порт и нажмите Далее:

- Проверьте TCP, проверьте Указанные локальные порты, введите 8080 и нажмите Далее:

- Нажмите Разрешить подключение и нажмите Далее:

- Проверьте свои сети.

Как проверить, открыты ли порты в Windows?

Вы можете определить открытые порты на компьютере с Windows 7, выполнив одну команду с правильными переключателями в командной строке. Запустите «netstat», чтобы быстро определить открытые порты. Нажмите кнопку «Пуск» в Windows, чтобы отобразить поле ввода «Поиск». Введите «cmd» в поле поиска.

Фото в статье "Flickr" https://www.flickr.com/photos/xmodulo/15008065383/

Зачем вам проверять открытые порты UDP в нашей сети?

Почему так важна проверка открытых портов UDP

Существует несколько очень важных протоколов, которые используют порты UDP для связи, некоторые из этих протоколов — это популярная система доменных имен (DNS), а также простой протокол управления сетью (SNMP). Оба протокола по умолчанию используют порты DNS, которые нам нужно закрывать, когда мы их не используем, и мы должны даже контролировать их, если мы используем эти протоколы.

Безопасный DNS

DNS-серверыобычно используют UDP-порт 53, хотя у нас также есть возможность использовать другие порты, такие как TCP 53, и хотя мы используем DNS через HTTPS или DNS через TLS, порты разные и управляются TCP вместо UDP. UDP-порт 53 широко используется для приема DNS-запросов и для ответа на них необходимо блокировать любой тип входящей связи с использованием этого порта через лобовое стекло при отсутствии включенного DNS-сервера.поскольку мы можем иметь дело со сканированием портов, чтобы попытаться получить очень ценную информацию для атаки на указанный сервер позже.

Если DNS-сервер настроен, также очень важно правильно защитить его с помощью брандмауэра, чтобы избежать DoS-атак, которые могут помешать ответу DNS-сервера, с помощью брандмауэров мы можем ограничить количество запросов в секунду, которые мы можем получить, отбросить все остальные и даже «заблокировать» IP-адреса от отправки нам дополнительной информации.

Действительно полезным инструментом для защиты вашего DNS-сервера от DoS-атак является Fail2ban . Этот инструмент помогает нам анализировать фактический журнал процесса и, в зависимости от журнала, сможет обнаруживать возможные атаки типа «отказ в обслуживании», чтобы впоследствии заблокировать эти исходные IP-адреса в брандмауэре. Таким образом, Fail2ban будет реактивно защищать DNS-сервер, как только он обнаружит трафик, превышающий «нормальный», он автоматически сообщит брандмауэру о блокировке любого запроса с указанного исходного IP-адреса, оставив DNS-сервер доступным для остальных материал.

DHCP также использует UDP, он должен быть защищен

Другим широко используемым протоколом является Dynamic Host Control Protocol (DHCP), протокол, который динамически и автоматически предоставляет нам частные IP-адреса в нашей локальной сети. Этот протокол использует порты UDP 67/68 для получения и отправки информации. Потенциальный злоумышленник может постоянно отправлять нам DHCP Discover, чтобы насытить DHCP-сервер, или напрямую сканировать сеть на наличие DHCP-сервера, чтобы узнать, какую версию процесса мы используем, и есть ли известные уязвимости безопасности, которые можно использовать позже.

Мы рекомендуем, если мы не используем DHCP-сервер, лучше отключить этот процесс, а если мы его используем, мы должны убедиться, что мы всегда используем последнюю доступную версию и что она свободна от уязвимостей. .

Как защитить SNMP и предотвратить атаки

Другим широко используемым в сетях протоколом является SNMP . Этот протокол SNMP расположен на прикладном уровне и позволяет обмениваться управляющей информацией между сетевыми устройствами. Более того, протокол SNMP встречается не только в ПК, но и почти во всех сетевых устройствах, таких как маршрутизаторы, управляемые коммутаторы, серверы, принтеры, модемы и даже VoIP-телефоны.Благодаря этому протоколу сетевые администраторы смогут отслеживать наличие каких-либо проблем, используя такие системы мониторинга, как Nagios, Icinga2, Zabbix и многие другие, которые существуют, и позволяет не только видеть конфигурацию и отслеживать состояние всего сети, он также позволяет удаленную настройку.

Из-за самой природы SNMP весьма вероятно, что этот процесс будет выполняться с правами администратора на сервере, компьютере или маршрутизаторе, потому что, если SNMP позволяет вам изменять конфигурацию хоста, для него обязательно должно быть разрешение на это. так.В настоящее время существуют две широко используемые версии SNMP: SNMPv2c, которые можно найти в большинстве устройств, таких как маршрутизаторы, управляемые коммутаторы, модемы и VoIP-телефония, а также версия SNMPv3, которую можно найти в тех же устройствах, если их прошивка поддерживает. . SNMPv3 добавляет несколько мер безопасности, интегрирует аутентификацию с шифрованием данных, а все коммуникации шифруются сквозным шифрованием для обеспечения конфиденциальности.

Первое, что нам нужно учитывать для правильной защиты SNMP, это то, что если мы его не используем, лучшее, что мы можем сделать, это отключить процесс, другой вариант — полностью заблокировать соответствующие порты от UDP 161 и UDP 162.на плотине. С помощью этих двух действий мы предотвратим использование любой уязвимости, обнаруженной в службе SNMP, поскольку первое, что сделает злоумышленник, — это просканирует порт и проверит, активна ли служба SNMP. Кроме того, нельзя забывать, что даже если SNMP доступен только для чтения, можно получить атаку типа «отказ в обслуживании», если протокол плохо реализован, как это было в системе с поддержкой Cisco IOS много лет назад.

Еще одна мера безопасности, которую мы можем предпринять, — это отвечать только на установленные нами IP-адреса, однако UDP не является протоколом, ориентированным на соединение, поэтому IP-спуфинг очень прост, поэтому этот вариант является плюсом, а не полным решением. Если вы используете SNMPv3, вы будете защищены от этой возможной атаки.

На уровне брандмауэра, если вы используете iptables или другие брандмауэры, мы можем создать некоторые правила для ограничения доступа к SNMP-серверу нашего оборудования, а также ограничить отправку информации на другой IP-адрес.

$ iptables -A INPUT -s

$ iptables -A OUTPUT -d

Очевидно, что при использовании версий ниже SNMPv3 вся связь не шифруется, хотя у нас есть аутентификация чтения и записи на разных хостах, по этой причине настоятельно рекомендуется не иметь доступа к управляющему сетевому компьютеру, так как он может запускать человека внутрь атакованного и перехватили учетные данные для входа в систему SNMP RW.Правильная сегментация сети в сетях VLAN имеет основополагающее значение, и ею нельзя пренебрегать при проектировании и защите сети. С SNMPv3 у нас будет хорошая аутентификация и шифрование с криптографией, но он уязвим для перебора или атак по словарю, чтобы угадать ключи аутентификации, особенно если они короткие, поэтому рекомендуется «использовать длинные ключи». наконец,

Та же программа Fail2ban, которую мы рекомендовали ранее, также способна адекватно защитить протокол SNMP от возможных DoS-атак злоумышленника в сети.

Как узнать, какие UDP-порты вы открыли из интернета?

Самый простой способ проверить наличие открытых портов UDP — перейти на определенный сайт с помощью нашего обычного веб-браузера. В этом случае мы рекомендуем провести испытание на износ . В случае доступа извне (вне нашей локальной сети) целесообразно сначала указать наш публичный IP-адрес с помощью сети who is my IP? .

После входа в тест порта первое, что нужно сделать, это указать наш общедоступный IP-адрес, если мы обращаемся к нему извне.Затем добавляем порты, которые хотим проверить. Этот инструмент позволяет вам проверять диапазоны портов, а также использовать порты, разделенные запятыми. На этот раз мы выбрали FTP, а затем нажали , чтобы запустить .

Согласно информации, у нас есть открытый порт 21. Это означает, что, например, у нас может быть FTP-сервер, обычно используемый для внешнего обмена файлами. Однако, если у нас его нет, лучшее, что мы можем сделать, это отключить его. Таким образом, мы избегаем возможной атаки с использованием этого порта.

Как узнать какие порты у вас открыты из локалки?

Если вы находитесь в локальной сети и порты в глобальной сети Интернет не открыты, хотя доступ к ним извне невозможен, возможно использование дыр в безопасности в самой работающей локальной сети. Одной из самых популярных программ для сканирования портов является Nmap, сканирование UDP включается параметром -sU, и если мы хотим сканировать как UDP, так и TCP, мы также можем добавить -sS для одновременной проверки обоих протоколов.Просто выполнив следующую команду, мы просканируем все UDP-порты указанного хоста:

. nmap -sU -v

В зависимости от того, что получает Nmap, он определяет, открыт ли порт (есть ли ответ), открыт ли он и отфильтрован (ответ не получен), закрыт ли он (если он возвращает ошибку типа 3 ICMP недоступен) или фильтруется (если он получает другую ошибку ICMP).

Запуск Nmap (http://nmap.org)

Отчет сканирования Nmap для 192.168.1.1

(997 просканированных, но не показанных ниже портов находятся в состоянии: закрыты)

PORT STATE SERVICE

53 / udp open | filtered domain

67 / udp open | filtered dhcpserver

111 / udp open | filtered rpcbind

MAC-адрес :00:01:02:03:04:05 (Роутер RedesZone)

Nmap выполнен: 1 IP-адрес (1 хост включен) просканирован за 100,25 секунды

Как вы заметили, также очень важно правильно защищать порты UDP, так как они являются очень важным вектором и используются киберпреступниками для нарушения безопасности нашей сети.

.CentOS / RHEL: как проверить, открыт сетевой порт или нет?

Сетевое соединение TCP/IP может быть заблокировано, отклонено, открыто или отфильтровано. Эти действия обычно контролируются брандмауэром IPtables, используемым системой, и не зависят от каких-либо процессов или программ, которые могут прослушивать сетевой порт. Вне брандмауэра программа или процесс (сервер или демон) может прослушивать или не прослушивать порт. Это можно проверить с помощью netstat или ss.Непросто проверить, открыт ли порт, заблокирован, запрещен или отфильтрован брандмауэром. Это можно сделать двумя способами:

- тестовый порт снаружи

- Показать конфигурацию брандмауэра и проверить результаты

1. Использование netstat для наблюдения за слушателями

Чтобы убедиться, что программа или процесс прослушивает порт и готов принять пакет, используйте команду netstat.

Аргументы команды netstat перечислены ниже:

t — Показать TCP

u — Показать UDP

l — Показать только процессы прослушивания (netstat может показывать как прослушивание, так и все установленные соединения, в том числе в качестве клиента)

n — Не разрешать сетевые имена IP адреса или номера портов

p - Показать имя процесса, прослушивающего порт

Например:

# нетстат -тулнп Активные интернет-соединения (только серверы) Proto Recv-Q Send-Q Локальный адрес Внешний адрес Состояние PID/имя программы TCP 0 0 0.0.0.0: 111 0.0.0.0:* ПРОСЛУШАТЬ 1254 / rpcbind tcp 0 0 0.0.0.0:22 0.0.0.0:* ПРОСЛУШАТЬ 1484 / sshd TCP 0 0 127.0.0.1:631 0.0.0.0:* ПРОСЛУШИВАТЬ 1355 / cupsd TCP 0 0 127.0.0.1:25 0.0.0.0:* ПРОСЛУШИВАТЬ 1562 / мастер TCP 0 0 0.0.0.0:44349 0.0.0.0:* ПРОСЛУШИВАТЬ 1274 / rpc.statd удп 0 0 0.0.0.0: 111 0.0.0.0:* 1254 / rpcbind udp 0 0 0.0.0.0:631 0.0.0.0:* 1355 / чапсд udp 0 0 0.0.0.0:44165 0.0.0.0:* 1274 / rpc.statd udp 0 0 0.0.0.0:602 0.0.0.0:* 1274 / rpc.statd udp 0 0 0.0.0.0:1001 0.0.0.0:* 1254 / rpcbind

2.Использование ss для просмотра процессов прослушивания

Чтобы убедиться, что программа или процесс прослушивает порт и готов принять пакет, используйте программу ss.

.Аргументы программы ss перечислены ниже:

t - Показать сокеты TCP.

u - Просмотр сокетов UDP.

l - Просмотр прослушки сокетов

n - Попробуйте разрешить имена сейчас

p - Показать процесс с использованием сокета

Например:

# сс -nutlp Состояние Netid Recv-Q Send-Q Локальный адрес: Порт Адрес однорангового узла: Порт udp UNCONN 0 0 *: 111 *: * пользователи: (("rpcbind", 1254.6)) udp UNCONN 0 0 *: 631 *: * пользователи: (("cupsd", 1355.9)) udp UNCONN 0 0 *: 44165 *: * пользователи: (("rpc.статд», 1274,8)) udp UNCONN 0 0 *: 602 *: * пользователи: (("rpc.statd", 1274.5)) udp UNCONN 0 0 *: 1001 *: * пользователи: (("rpcbind", 1254.7)) tcp LISTEN 0 128 *: 111 *: * пользователи: (("rpcbind", 1254.8)) tcp LISTEN 0 128 *: 22 *: * пользователи: (("sshd", 1484.3)) TCP ПРОСЛУШИВАТЬ 0 128 127.0.0.1: 631 *: * пользователи: (("cupsd", 1355.7)) TCP LISTEN 0 100 127.0.0.1:25 *: * пользователи: (("хозяин", 1562.12)) tcp LISTEN 0 128 *: 44349 *: * пользователи: (("rpc.статд", 1274.9)) 3. Использование lsof для поиска открытых портов

Чтобы вывести список всех открытых портов в вашей системе, используйте следующую команду, чтобы отобразить имя и номер процесса, открывшего порты.

Вот пример вывода:

# lsof -i КОМАНДА PID ПОЛЬЗОВАТЕЛЬ ТИП FD УСТРОЙСТВО РАЗМЕР / ВЫКЛ НАЗВАНИЕ УЗЛА rpcbind 1254 rpc 6u IPv4 12592 0t0 UDP *: sunrpc rpcbind 1254 rpc 7u IPv4 12596 0t0 UDP *: 1001 rpcbind 1254 rpc 8u IPv4 12597 0t0 TCP *: sunrpc (СЛУШАТЬ) рпк.statd 1274 rpcuser 5r IPv4 12784 0t0 UDP *: xmlrpc-beep rpc.statd 1274 rpcuser 8u IPv4 12788 0t0 UDP *: 44165 rpc.statd 1274 rpcuser 9u IPv4 12792 0t0 TCP *: 44349 (СЛУШАТЬ) cupsd 1355 root 7u IPv4 13147 0t0 TCP localhost: ipp (СЛУШАТЬ) cupsd 1355 root 9u IPv4 13150 0t0 UDP *: ipp sshd 1484 root 3u IPv4 13707 0t0 TCP *: ssh (СЛУШАТЬ) master 1562 root 12u IPv4 13923 0t0 TCP localhost: smtp (СЛУШАТЬ) sshd 1657 root 3r IPv4 14745 0t0 TCP 192.168.1.50: ssh-> 192.168.1.101:49549 (УСТАНОВЛЕНО)

Внешнее тестирование порта

Приложение telnet можно использовать для проверки простых подключений к сетевым сокетам, но только для TCP-подключений, а не для UDP-подключений. Например, если я хочу проверить, готов ли TCP-порт 80 в системе принять соединение, я указываю IP-адрес и порт для telnet:

.# телнет 192.168.1.55 80 Пытаюсь 192.168.1.55... Подключен к example.redhat.com (192.168.1.55). Экранирующий символ '^]'.

Если сервер не прослушивается, ответ будет другим:

# телнет 10.0.0.25 80 Пытаюсь 10.0.0.25... telnet: подключиться к адресу 10.0.0.25: в соединении отказано telnet: невозможно подключиться к удаленному хосту: в соединении отказано

- Это означает, что соединение активно отклонено. Подсистема TCP получила пакет, проверила его и обнаружила, что это запрос на открытие сокета на порту 80, увидела, что нет процесса, готового принять соединение, и ответила отказом.

- Если брандмауэр настроен на блокировку или фильтрацию соединения, telnet отобразит что-то очень похожее на приведенное выше, даже если есть процесс, готовый принять соединение.

- Если бы брандмауэр был настроен на разрыв соединений, мы не увидели бы никакого ответа, и тайм-аут telnet:

# телнет 10.0.0.25 80 Пытаюсь 10.0.0.25... telnet: подключиться к адресу 10.0.0.25: время ожидания подключения истекло

Список правил брандмауэра

В Red Hat Enterprise Linux правила брандмауэра можно просмотреть с помощью служебной команды:

# статус службы iptables

Или с помощью команды iptables:

.Как разблокировать порт в Windows 7, 8.1 и 10 Брандмауэр

Windows блокирует выбранные порты, поэтому вы не можете использовать некоторые службы или игры? Вы можете легко разблокировать порт в брандмауэре Windows 7, 8.1 и 10. Всего несколько кликов.

Для некоторых системных служб и многопользовательских игр требуется доступ к соответствующим портам, через которые осуществляется интернет-связь.Обычно мы «разблокируем» порты с помощью нашего маршрутизатора, что описано в в руководстве по переадресации портов на маршрутизаторе. Но это еще не все. Системы Windows также могут блокировать порты с помощью встроенного брандмауэра , что может вызвать проблемы с использованием выбранных программ или игр.

Брандмауэр Windows может по-прежнему препятствовать работе выбранной игры или службы, не подключаться к серверам или не поддерживать все функции, даже если мы правильно переадресовали порт на маршрутизаторе.В таком случае необходимо войти в настройки Брандмауэра и создать правило, разрешающее подключение через выбранный порт.

Это решение также будет полезно для людей, у которых вообще нет роутера, которые подключаются к Интернету напрямую, например, через USB-модем, и все равно имеют проблемы с заблокированными портами. В такой ситуации, скорее всего, за блокировку портов отвечает Брандмауэр, и вы можете использовать его для их разблокировки.

Открытие портов с помощью брандмауэра Windows

Конечно, вам нужно знать, какой порт вы хотите разблокировать.Эту информацию можно найти в документации к программе или в руководстве к игре, или в техподдержке на сайте сервиса. Теперь, когда вы знаете, какой порт вам нужно открыть, пришло время приступить к делу.

Перейдите в панель управления Windows, затем найдите «Брандмауэр Windows» . Выберите найденный вариант, чтобы войти в его настройки.

После входа в настройки Брандмауэра выберите вкладку «Дополнительные настройки» в меню в левой части окна.

Появятся дополнительные параметры брандмауэра. Здесь вы можете создать собственные правила, которые позволят вам разблокировать выбранный порт.

В меню слева выберите раздел «Входящие правила» . После выбора этой вкладки в правой части окна появится новое меню – здесь выберите опцию «Новое правило…» .

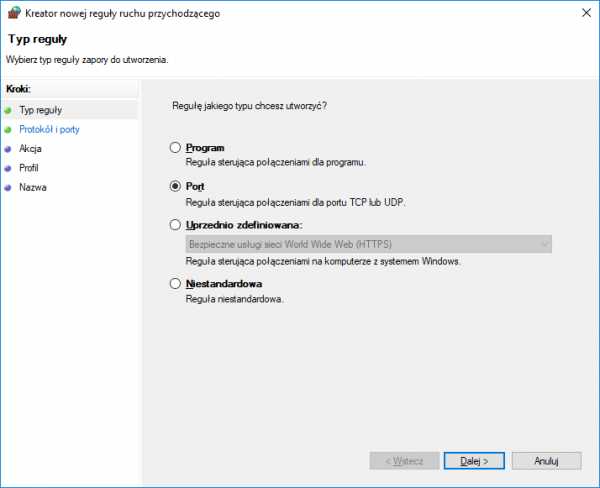

Вы попадете в мастер создания правил для входящих подключений. На первом шаге поставьте галочку «Порт» и нажмите «Далее» .

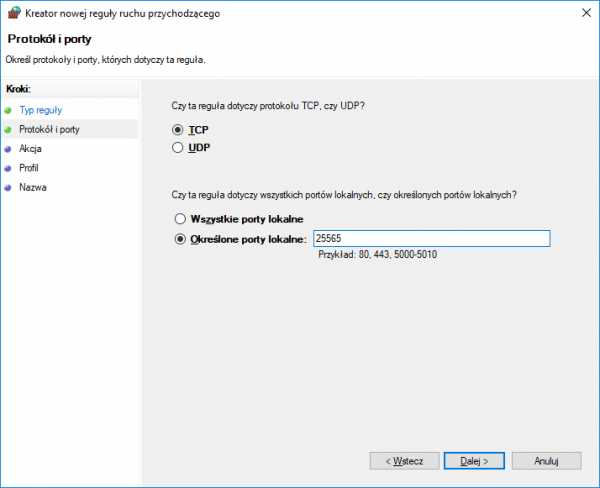

На следующем шаге вы должны выбрать, какой тип порта разблокировать - TCP или UDP. Выберите подходящий вариант (обычно это TCP-порт). Если вы не уверены, вы можете сначала создать правило TCP, а затем еще одно правило для UDP.

Затем в поле "Конкретные локальные порты" введите номер порта, который вы хотите открыть. После ввода нажмите «Далее» .

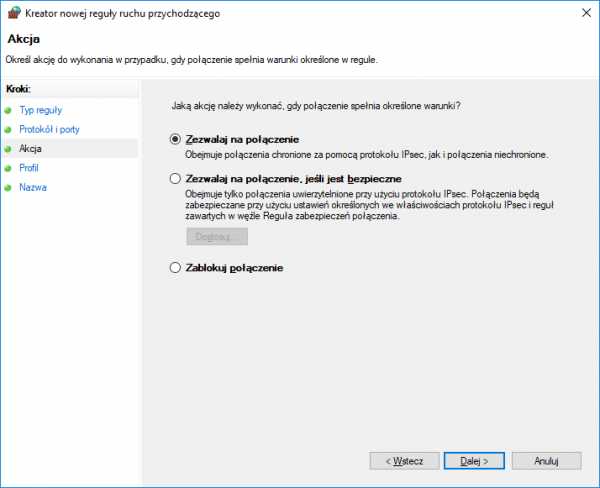

На следующем шаге вы должны выбрать, что вы хотите сделать с этим портом - мы хотим разрешить соединения, то есть разблокировать его, поэтому мы выбираем первый вариант "Разрешить соединение" .

Остальные параметры можно оставить без изменений. Нажмите «Далее» и подтвердите создание нового правила. И все - теперь порт разблокирован на вашем компьютере, в вашем Брандмауэре Windows. Вы можете использовать приведенные выше инструкции, чтобы разблокировать больше портов или создать правила для портов UDP.

.