Редактор политики безопасности windows 10

Как создать локальную политику безопасности в Windows 10?

В дереве консоли щелкните Конфигурация компьютера, щелкните Параметры Windows, а затем щелкните Параметры безопасности. Выполните одно из следующих действий: Щелкните «Политики учетных записей», чтобы изменить политику паролей или политику блокировки учетных записей. Щелкните «Локальные политики», чтобы изменить политику аудита, назначение прав пользователя или параметры безопасности.

Есть ли в Windows 10 локальная политика безопасности?

Локальная политика безопасности (secpol. Msc) в Windows 10 содержит информацию о безопасности локального компьютера. Если вы пытаетесь получить доступ к локальной политике безопасности в Windows 10 Home, вы получите сообщение об ошибке, в котором говорится, что Windows 10 не может найти secpol.

Как мне найти локальную политику безопасности?

Доступ к локальной политике безопасности из локальной групповой политики

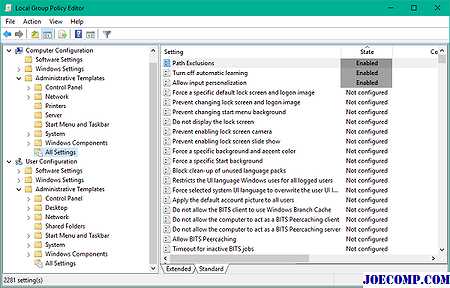

At Редактор локальной групповой политикив разделе Конфигурация компьютера разверните Параметры Windows. Затем разверните Параметры безопасности. Вы можете настроить локальные политики безопасности в выделенном разделе на изображении ниже.

Что такое политика безопасности Windows Local?

Локальная политика безопасности системы набор информации о безопасности локального компьютера. … Какие учетные записи пользователей могут получить доступ к системе и как. Например, интерактивно, через сеть или как услугу. Права и привилегии, назначенные учетным записям.

Как установить локальную политику безопасности для принудительного применения парольных ограничений?

Чтобы установить политику паролей с помощью редактора локальной политики безопасности, вам необходимо: сначала дважды щелкните Политики учетных записей слева, а затем щелкните Политика паролей.. Затем вы увидите различные варианты настройки политики паролей на вашем компьютере с Windows 10.

Как открыть локальную политику безопасности?

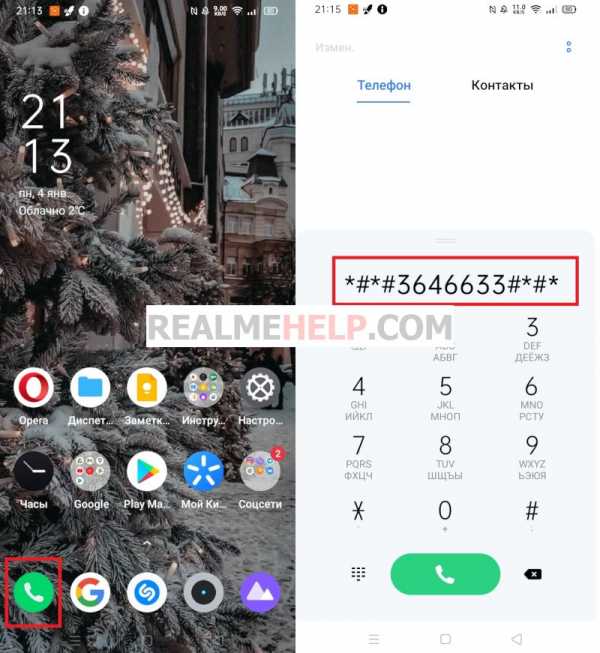

Откройте диалоговое окно «Выполнить» с помощью клавиш Win + R, типа secpol. msc в поле и нажмите ОК. Затем откроется локальная политика безопасности.

Какое имя файла для локальной политики безопасности?

Чтобы открыть редактор локальной групповой политики, выберите Пуск> Выполнить и введите. … Как называется файл консоли локальной политики безопасности? SECPOL.MSC. .

Как мне экспортировать мою локальную политику безопасности?

Импорт и экспорт локальной политики безопасности Windows

- Щелкните Пуск -> Выполнить, введите «secpol. msc », чтобы открыть инструмент политики безопасности.

- При необходимости настройте политику паролей.

- Щелкните правой кнопкой мыши «Настройки безопасности» и нажмите «Экспорт политики…», чтобы экспортировать настройки в файл. inf файл.

Как отключить локальную политику безопасности?

Вариант 1 - отключить обновление групповой политики

- Удерживая нажатой клавишу Windows, нажмите «R», чтобы открыть командное окно «Выполнить».

- Введите «gpedit. …

- В «Политике локального компьютера» перейдите в «Конфигурация компьютера»> «Административные шаблоны»> «Система»> «Групповая политика».

- Откройте параметр «Отключить фоновое обновление групповой политики».

Как найти локальную политику в Windows 10?

Вариант 1. Откройте редактор локальной групповой политики из командной строки.

Нажмите клавиши Windows + X, чтобы открыть меню быстрого доступа. Щелкните Командная строка (Администратор). Введите gpedit в командной строке. и нажмите Enter. Это откроет редактор локальной групповой политики в Windows 10.

Какие категории параметров локальной политики безопасности?

Расширение параметров безопасности редактора локальной групповой политики включает следующие типы политик безопасности:

- Политики учетной записи. …

- Местная политика. …

- Брандмауэр Windows в режиме повышенной безопасности. …

- Политики диспетчера списков сетей. …

- Политики открытого ключа. …

- Политики ограниченного использования программ. …

- Политики контроля приложений.

Что такое местная политика?

местная политика означает любая внешняя политика, выданная компании в иностранной юрисдикции в целях соблюдения законов такой иностранной юрисдикции.

Как изменить локальную политику безопасности удаленно?

Правильный ответ: вы не можете редактировать ЛОКАЛЬНУЮ ПОЛИТИКУ БЕЗОПАСНОСТИ на удаленном компьютере. Вместо вы можете экспортировать настройки с другого компьютера, а затем импортировать их.

Как мне добавить пользователя в мою локальную политику безопасности?

Перейдите в «Администрирование», нажмите «Локальная политика безопасности». Разверните «Локальная политика», нажмите «Назначение прав пользователя». На правой панели щелкните правой кнопкой мыши «Вход в качестве службы» и выберите «Свойства». Нажмите кнопку Добавить пользователя или группу. чтобы добавить нового пользователя.

Как изменить политику локальной группы?

Windows предлагает консоль управления групповой политикой (GPMC) для управления и настройки параметров групповой политики.

- Шаг 1. Войдите в контроллер домена как администратор. …

- Шаг 2 - Запустите инструмент управления групповой политикой. …

- Шаг 3 - Перейдите к желаемому OU. …

- Шаг 4 - Отредактируйте групповую политику.

В чем разница между локальной политикой безопасности и групповой политикой?

В то время как групповые политики применяются к вашему компьютеру и пользователям в вашем домене повсеместно и часто устанавливаются администратором домена из центра, локальные политики безопасности, как следует из названия, являются относится только к вашей конкретной локальной машине.

Как открыть редактор локальной групповой политики windows 10, 7, 8, 8.1

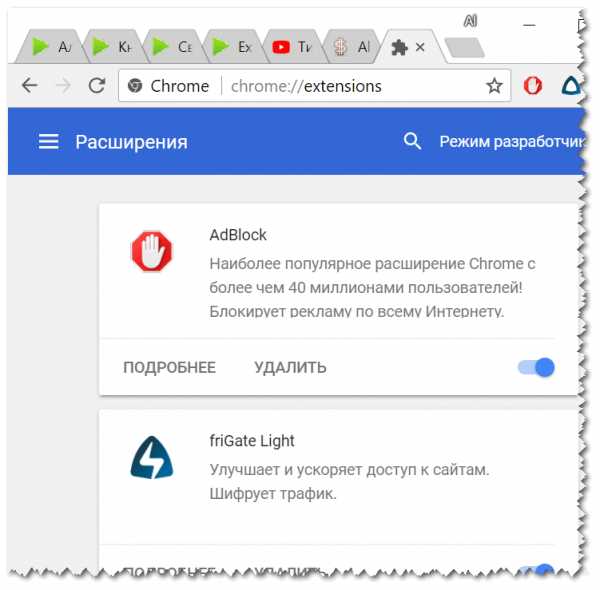

Редактор локальной групповой политики, один из инструментов windows 10, windows 7, windows 8, windows 8.1, кроме версий home, который не очень популярный среди обычных пользователей, но пришелся по вкусу сетевым администраторам.

Он позволяет контролировать все параметры ОС из одной точки. Это особенно полезно, если вы администратор сети и нужно установить одинаковые правила для нескольких компьютеров / ноутбуков или пользователей в одной и той же самой области.

Также редактор локальной групповой политики предлагает широкий набор возможностей и настроек, которые не найти в обычных местах и может быть очень полезным для обычных пользователей.

Прочтите это руководство, чтобы узнать, что такое локальная групповая политика, где она находится, как ее открыть и как с нею работать на всех версиях виндовс.

Что такое редактор локальной групповой политики

По определению, групповые политики является функцией, которая дает вам точку доступа для администрирования, настройки операционной системы, программ и пользовательских настроек на компьютерах и ноутбуках.

Разумеется, это очень полезно, если вы являетесь администратором сети и вам необходимо ввести определенные правила или параметры для компьютеров и или пользователей.

Тем не менее, этот сценарий не является целью данного учебника. Локальная политика представляют управление компьютерами, не только тех, кто зарегистрирован в группе.

Проще говоря, вы должны думать о групповой политике как о инструменте, регулирующим функционирование ОС windows 10, windows 7, windows 8, windows 8.1 на вашем компьютере.

Кто может запустить редактор локальной групповой политики

Поскольку редактор локальной групповой политики является инструментом хорошо развитым, вы должны знать, что он не доступен для редакций home. Вы можете запустить его только на:

- Windows 7 Professional, Ultimate и Enterprise

- Windows 8 и1 Professional, Enterprise

- Windows 10 Pro и Enterprise

Что можно сделать в редакторе локальной групповой политики

Вы можете настроить множество параметров ОС как администратор и другие пользователи не смогут ваши параметры изменить позже. Вот несколько примеров:

- Можете позволить пользователям использовать определенные приложения на вашем компьютере.

- Блокировать доступ к внешним устройствам (например, карты памяти USB), подключенных к компьютеру.

- Блокировать доступ пользователей к панели управления или настройкам приложений.

- Скрыть некоторые элементы панели управления.

- Задает фон, для рабочего стола и блокировать способность пользователей его изменить.

- Блокировать включение или отключение сетевых соединений и доступ к их свойствам.

- Запретить пользователям считывать или записывать данные на CD, DVD, внешних накопителях памяти и т.д.

- Отключить все комбинации клавиш, которые начинаются с кнопки Win. Например, Win+R (открывает «Выполнить»).

Таковы лишь некоторые примеры, а на самом деле есть множество других параметров.

Как открыть редактор локальной групповой политики на Windows 7

Чтобы открыть редактор локальной групповой политики на Windows 7 используйте функцию поиска.

Для этого нажмите «меню Пуск», и в поисковой линейке впишите «gpedit.msc» (без кавычек) и в поле вывода результата нажмите на значок «gpedit.msc» или «Редактировать групповую политику» — смотря какая появится.

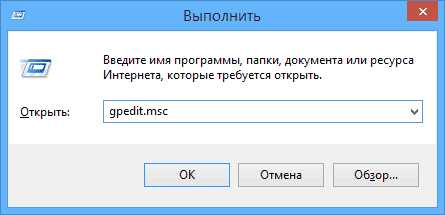

В качестве альтернативы можно использовать инструмент «Выполнить». Самый быстрый способ его запустить — одновременно нажмите «Win+R», написать «gpedit.msc» и нажать кнопку «OK».

Как войти в редактор локальной групповой политики на Windows 8.1

Как и в Windows 7 инструмент можно быстро запустить, используя поиск и ведя в него без кавычек — «gpedit.msc».

После этого в результате поиска, нажмите «gpedit». Также можете использовать окно, «Выполнить», как описано в предыдущем разделе.

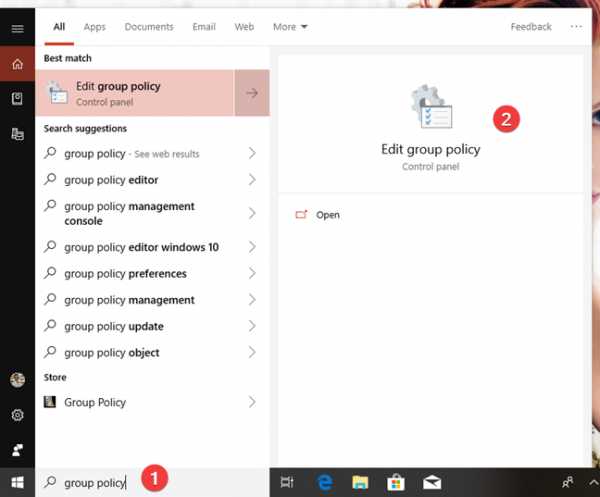

Как открыть редактор локальной групповой политики в Windows 10

В операционной системе Windows 10, запустить редактор локальной групповой политики также же, как в Windows 8.1 и Windows 7.

Точно также можете в окне поиска прописать — «gpedit.msc» и нажать на соответствующий значок в выдаче результатов.

Кому нравится пользоваться окном «Выполнить» можете открыть его и запустить редактор как описано в разделах выше – на десятке идентично.

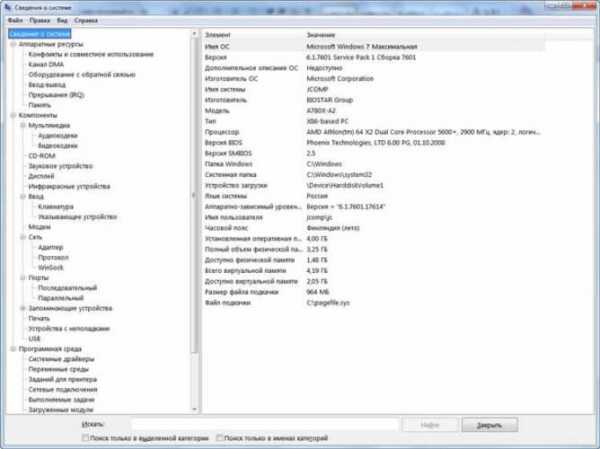

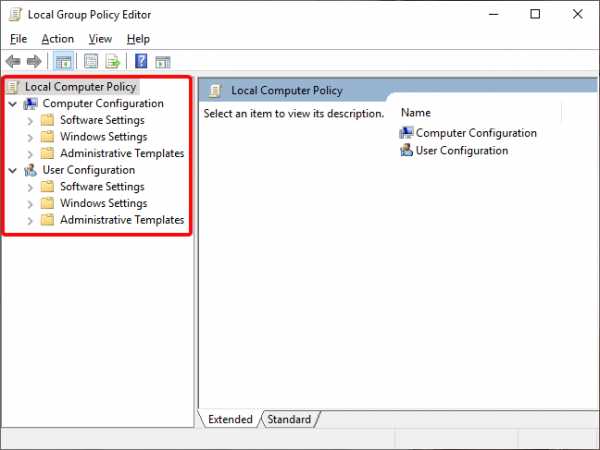

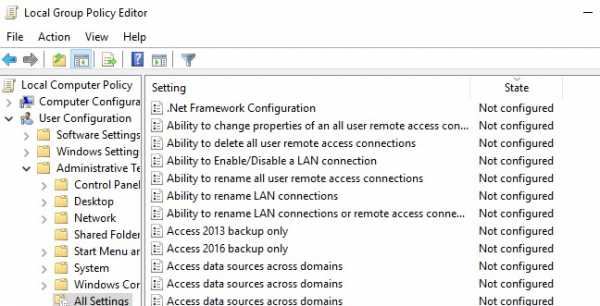

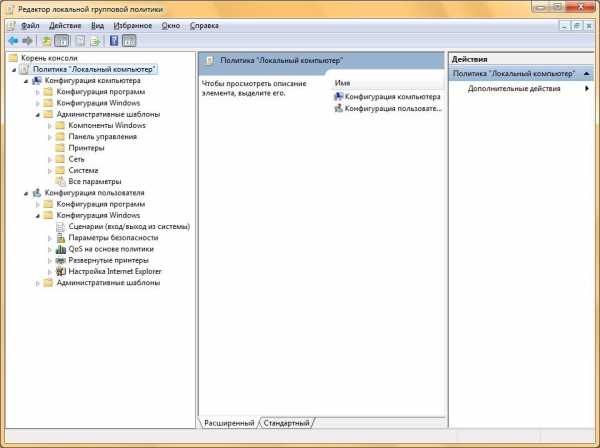

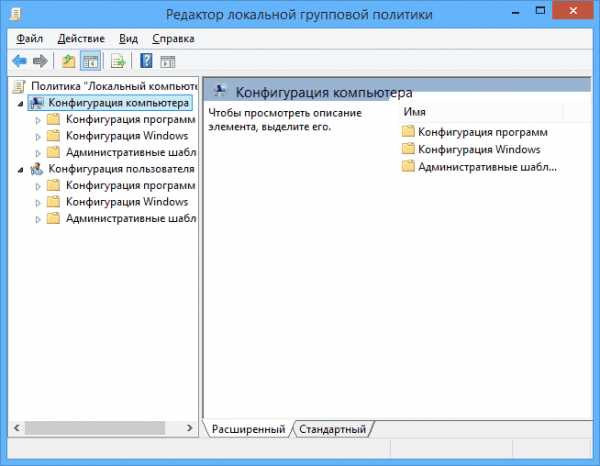

Вот какой имеет открытый вид редактора локальной групповой политики в Windows 10.

ПРИМЕЧАНИЕ: редактор локальной групповой политики выглядит почти идентично и предлагает те же опции, настройки и функции что Windows 7, Windows 8 или Windows 10. Поэтому, здесь будут использованы скриншоты, сделанные только в Windows 10.

Как работать с редактором локальной групповой политики

Редактор локальной групповой политики делится на две части: в левой части отображаются в категории, а в правой содержимое активной категории.

Политика групп организована в двух основных разделах:

- Конфигурация компьютера — содержит параметры, которые применены во всех компьютерах, независимо от пользователей.

- Конфигурация пользователя — содержит параметры для пользователей. Они применяются сугубо к пользователям, а не к компьютеру.

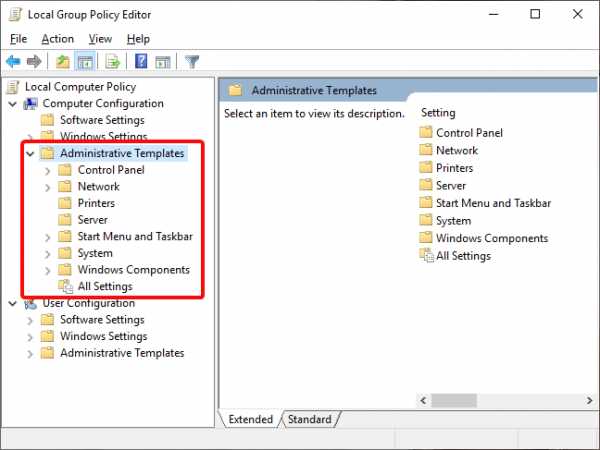

Обе категории конфигурации компьютера разделены на три секции:

- Настройки ПО — программное обеспечение, раздел которого по умолчанию должен быть пустым.

- Параметры Windows — содержит параметры безопасности. Это место, где можете найти или добавить скрипты, которые должны выполняться при запуске или завершении работы компьютера.

- Административные шаблоны — содержит большое количество настроек, которые контролируют многие аспекты работы вашего компьютера. Здесь можете просматривать, редактировать и даже накладывать всевозможные настройки и правила. Упомянем лишь несколько примеров. Вы можете управлять параметрами пользователей, Панелью управления, Сетью, меню Пуск и панелью задач.

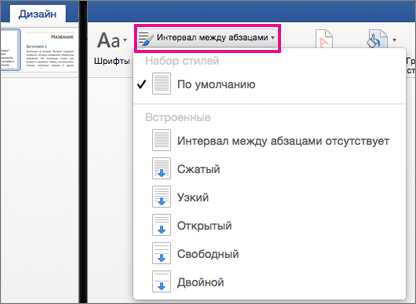

Как редактировать с помощью редактора локальной групповой политики

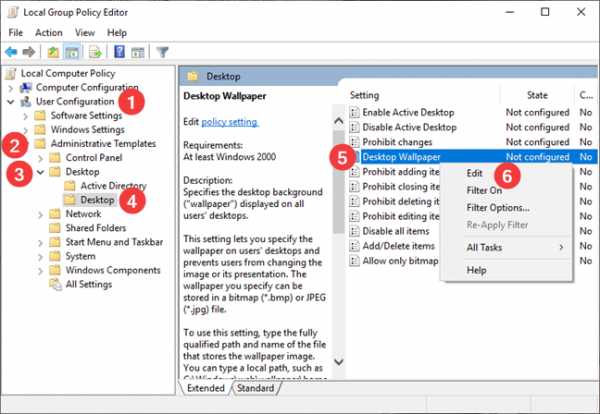

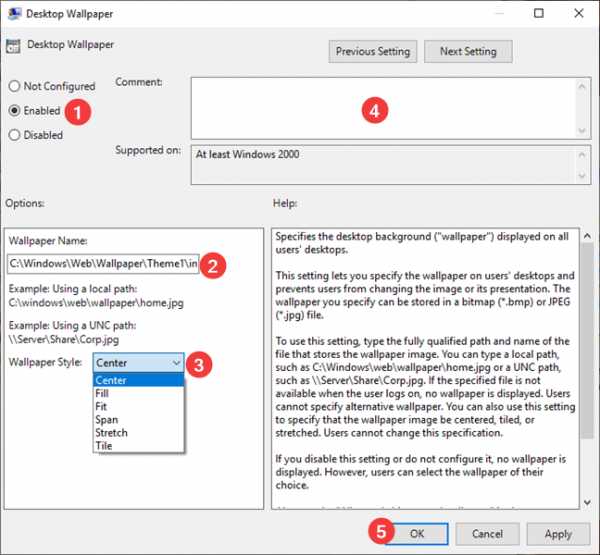

Для того, чтобы лучше понять процесс использования, возьмем пример. Допустим, вы хотите, установить определенный фон для рабочего стола, который будет использоваться для каждого существующего пользователя.

Чтобы добраться до настроек рабочего стола, вам необходимо перейти в категорию «Конфигурация пользователя» в левой панели. Затем перейдите к параметру «Административные шаблоны», откройте «Рабочий стол» и выберите «Настройки рабочего стола».

В правой панели увидите все параметры, которые можно настроить из выбранного административного шаблона. Для каждого параметра, в его правой части отображаются два столбца:

- Колонка «Состояние» говорит, какие параметры не настроены и активны или не активны.

В левой части этой панели показано подробную информацию о том, что делает конкретный параметр и его эффекты. Эта информация отображается в левой панели, всякий раз, когда вы выбираете настройку.

Например, если вы выбираете «фоновый рисунок рабочего стола», на левой стороне вы увидите, что установка может быть применена к версии от Windows 2000 и более новых.

Если вы хотите изменить настройки, фонового рисунка рабочего стола, дважды щелкните по нему правой кнопкой мыши или нажмите ПКМ и выберите «Изменить».

Появится окно с настройками для редактирования. Например, в нашем случае можем указать фон для рабочего стола.

Для этого нужно поставить птичку напротив слова «Включено» и указать путь к изображению.

В конце, необходимо нажать кнопку «Применить» (Apply) или OK, чтобы активировать настройку.

Это лишь самый простой пример. Я не хочу сейчас даже упоминать о прописывании различных сценариев, так как большинство не будет их использовать.

В целом редактор локальной групповой политики представляет собой сложный инструмент, которым, как ни странно, можно легко установить различные правила для ваших компьютеров и их пользователей.

Чтобы рассмотреть каждый аспект и все доступные настройки придется книгу написать, но надеюсь, что теперь вы как минимум знаете основные принципы этого инструмента.

Если у вас есть какие-либо вопросы о редакторе локальной групповой политики, не стесняйтесь сказать об этом в комментарии ниже. Успехов.

Инструкция по работе с групповыми политиками Active Directory

В статье описана краткая информация о групповых политиках Active Directory и пример управления групповыми политиками на Windows Server.

Что такое групповые политики и зачем они нужны?

Групповая политика - это инструмент, доступный для администраторов, работающих с архитектурой Active Directory. Он позволяет централизованно управлять настройками на клиентских компьютерах и серверах, подключенных к домену, а также обеспечивает простой способ распространения программного обеспечения.

Групповые политики позволяют настраивать параметры для определенного набора пользователей или компьютеров внутри домена Active Directory. Также позволяют указать политики в одном месте для группы и применить к целевому набору пользователей.

Например, можно обеспечить применение стандартного набора настроек и конфигураций для групп пользователей или компьютеров в домене или по запросу. Во всех компаниях как правило есть различные отделы, например отдел системных администраторов, разработчиков, дизайнеров, каждому из отдела необходим свой стандартный набор программного обеспечения, их рабочие компьютеры должны быть сконфигурированы под специальные задачи и нужды. С помощью групповых политик можно создать наборы настроек для конкретных групп пользователей в домене. С помощью администрирования Active Directory можно установить и управлять отдельными унифицированными наборами настроек, конкретно для дизайнеров или разработчиков.

Конфигурации для компьютеров или пользователей проще и эффективнее, т.к. расположены в одном месте и не требуют повтора на каждом компьютере.

Компоненты GPO

Существует два компонента групповых политик - серверный компонент и клиентский, т.е. данная структура относится к архитектуре “клиент-сервер”.

Серверный компонент - оснастка Microsoft Management Console (MMC), которая используется для указания настроек групповой политики. MMC может быть использована для создания политик для контроля и управления административными шаблонами и настройками безопасности (скрипты, установка ПО и прочее). Каждый из них называется расширением и в свою очередь каждый из них имеет дочернее расширение, которое разрешает добавление новых компонентов или обновление существующих без возможности затронуть или подвергнуть риску всю политику.

Клиентский компонент интерпретирует и применяет настройки групповой политики для компьютеров пользователей или целевым пользователям. Клиентские расширения - это компоненты, которые запущены на пользовательской системе и несут ответственность за интерпретацию обработки и применения в объекты групповой политики.

Для администрирования GPO используют Group Policy Management Console (GPMC) и Group Policy Management Editor.

Сценарии использования Active Directory GPO:

- Централизованная настройка пакета программ Microsoft Office.

- Централизованная настройка управлением питанием компьютеров.

- Настройка веб-браузеров и принтеров.

- Установка и обновление ПО.

- Применение определенных правил в зависимости от местоположения пользователя.

- Централизованные настройки безопасности.

- Перенаправление каталогов в пределах домена.

- Настройка прав доступа к приложениям и системным программам.

Оснастка Управление групповыми политиками

Для управления групповыми политиками Microsoft предоставляет консоль управления групповыми политиками (GPMC)

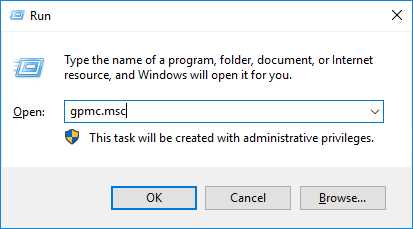

После установки роли Active Directory Domain Service (AD DS) на контроллер домена на сервере появится оснастка Group Policy Management. Для того, чтобы ее открыть нажмите комбинацию клавиш Win+R и в открывшемся окне введите:

gpmc.msc Нажмите OK.

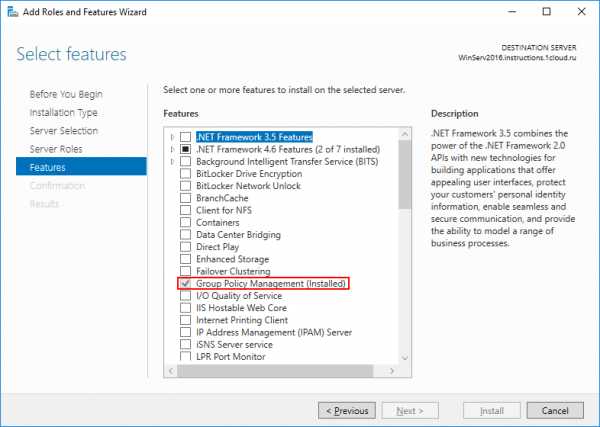

Если оснастку не удается открыть, то возможно по определенным причинам она не установлена. Установить ее можно через стандартное меню Add roles and features в диспетчере сервера, выбрав компонент Group Policy Management.

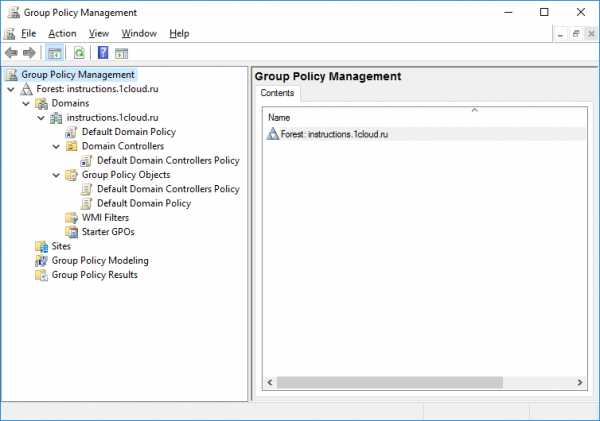

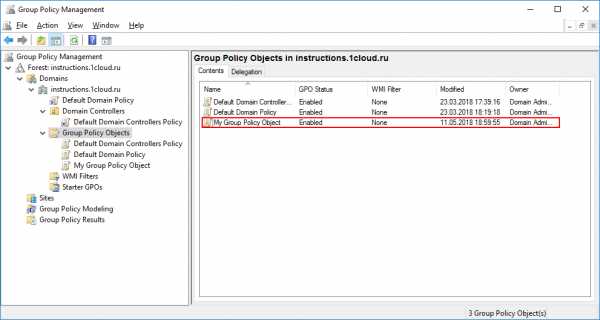

Оснастка выглядит следующим образом:

Создание объектов групповой политики

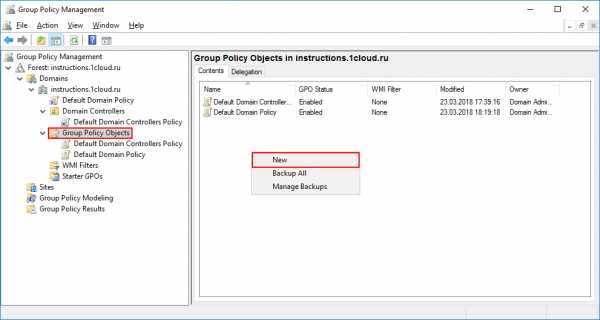

Для настройка групповых политик на windows перейдите во вкладку Forest -> Domains -> <Ваш домен> -> Group Policy Objects. С помощью правой кнопки мыши откройте меню и выберете New.

В открывшемся окне в поле Name введите удобное для вас имя групповой политики.

После этого вы увидите созданный объект в списке.

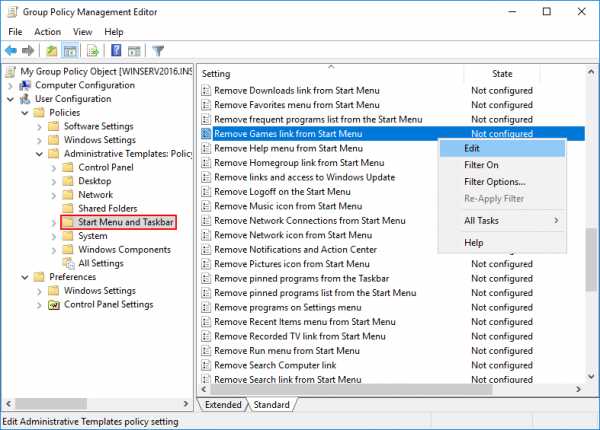

Теперь необходимо настроить созданный объект под конкретные задачи. в качестве примера удалим ссылку Games из меню Start. Для это с помощью правой кнопки мыши откройте меню объекта и выберете пункт Edit.

В редакторе групповых политик перейдите по иерархии User Configuration -> Policies -> Administrative Templates -> Start Menu and Taskbar. Найдите опцию Remove Games link from Start Menu и в контекстном меню выберете пункт Edit.

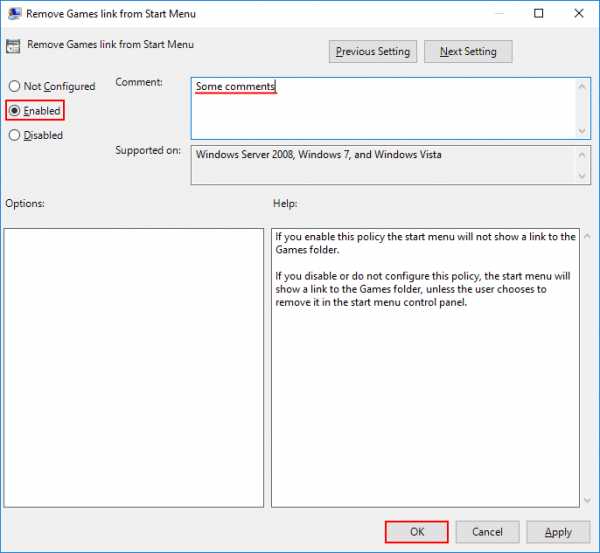

В открывшемся окне отметьте Enable для включения правила и при необходимости напишите комментарий. Нажмите OK для сохранения изменений.

На этом создание объекта групповой политики закончено.

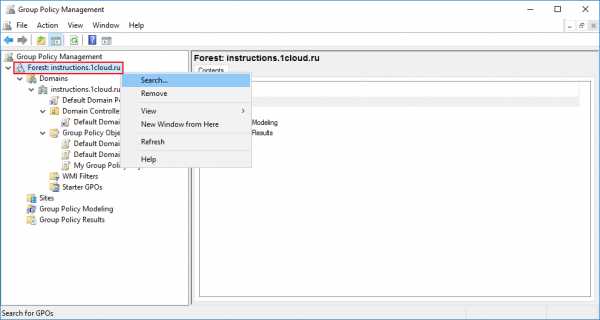

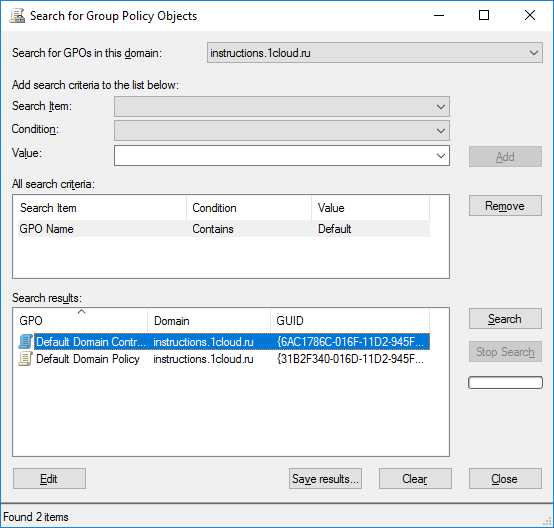

Поиск объектов групповой политики

Как правило в корпоративных средах большое количество групповых политик, чтобы было проще найти нужный объект GPO, оснастка обладает встроенным поиском. Для этого выберете ваш лес и в контекстном меню кликните Search.

Открывшееся окно поиска интуитивно понятно для работы. В первую очередь выберете конкретный домен для поиска, также можно производить поиск во всех доменах сразу. Далее выберете нужный пункт поиска, задайте условие и значение. В примере ниже производился поиск объектов групповой политики, в которых встречается слово Default.

Удаление объекта групповой политики

Если экземпляр GPO больше не нужен, его можно удалить. Откройте консоль управления Active Directory и выберете объект для удаления, затем с помощью правой кнопки мыши выберете опцию Delete.

P. S. Другие инструкции:

Ознакомиться с другими инструкциями вы можете на нашем сайте. А чтобы попробовать услугу — кликните на кнопку ниже.

Спасибо за Вашу оценку! К сожалению, проголосовать не получилось. Попробуйте позже

Сбросить все параметры и объекты локальной групповой политики по умолчанию в Windows 10 2022

Редактор групповой политики- важный инструмент для ОС Windows, с помощью которого системные администраторы могут настраивать системные настройки. Он имеет несколько параметров инфраструктуры, которые позволяют вам вносить изменения в конкретные параметры производительности и безопасности для пользователей и компьютеров. Иногда вы можете настроить редактор групповой политики немного дальше по строке, где ваш компьютер начинает вести себя нежелательным образом. Это когда вы знаете, что пришло время сбросить все параметры групповой политики по умолчанию и сэкономить боль при повторной установке Windows. В этом руководстве мы покажем вам, как сбросить все параметры групповой политики по умолчанию в Windows 10.

Сбросить групповую политику по умолчанию

Параметры групповой политики могут различаться между несколькими конфигурациями типа Персонализация, межсетевой экран настройки, принтеры, политики безопасности, и т. д. Мы рассмотрим несколько методов, с помощью которых вы можете сбросить соответствующие политики до состояния по умолчанию.

1] Сбросить настройки групповой политики с помощью редактора локальных групповых политик

Теперь это очень простой. Следуйте приведенным ниже инструкциям, чтобы сбросить измененные параметры объекта групповой политики.

1. Нажмите Windows Key + R на клавиатуре, чтобы запустить приглашение на запуск. Введите gpedit.msc и нажмите «Ввод», чтобы открыть редактор локальных групповых политик.

2. Перейдите к следующему пути в левой части окна редактора групповой политики:

Политика локального компьютера> Конфигурация компьютера> Административные шаблоны> Все настройки

3. Теперь в правом окне выполните сортировку параметров политики по столбцу «Состояние», чтобы все те политики, которые имеют Enabled / Disabled , могут быть доступны в верхней части.

4. Затем измените свое состояние с Включено / Отключено на Не настроено и примените настройки.

5. Повторите то же самое для указанного ниже пути.

Политика локального компьютера> Конфигурация пользователя> Административные шаблоны> Все настройки

6. Это приведет к восстановлению всех параметров групповой политики до состояния по умолчанию. Однако, если вы столкнулись с некоторыми серьезными проблемами, такими как потеря прав администратора или отстранение от входа в систему, вы можете попробовать метод ниже.

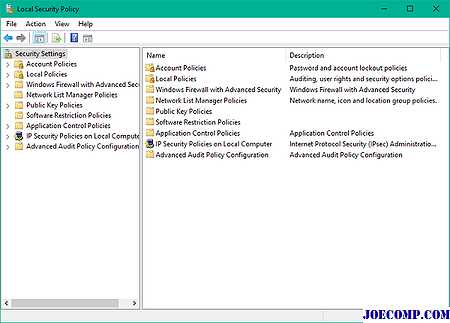

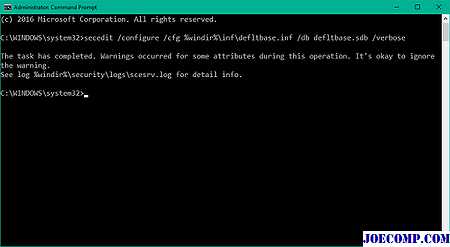

2] Восстановить локальные политики безопасности по умолчанию

Политики безопасности вашей учетной записи администратора Windows поддерживается в другой консоли управления - secpol.msc (Локальная политика безопасности) . Эта оснастка настроек безопасности расширяет оснастку групповой политики и позволяет определить политики безопасности для компьютеров вашего домена.

Теперь при определенных обстоятельствах вы можете столкнуться с некоторыми перепутанными настройками безопасности, которые вы можете установить правильно, если вы сохранили административные привилегии на своем компьютере.

Следуйте приведенным ниже инструкциям, чтобы сбросить политики безопасности на вашем компьютере:

1. Нажмите Windows Key + X на клавиатуре, чтобы запустить меню Quick Link . Выберите Командная строка (Admin) , чтобы открыть окно командной строки с повышенными привилегиями.

2. Введите следующую команду в окне приглашения и нажмите Enter:

secedit / configure / cfg% windir% inf defltbase.inf / db defltbase.sdb / verbose

3. После завершения задачи перезагрузите компьютер, чтобы изменения были эффективными и заново начали с политик безопасности.

4. Если некоторые из компонентов по-прежнему кажутся странными, вы можете перейти к следующему методу для жесткого сброса объектов групповой политики.

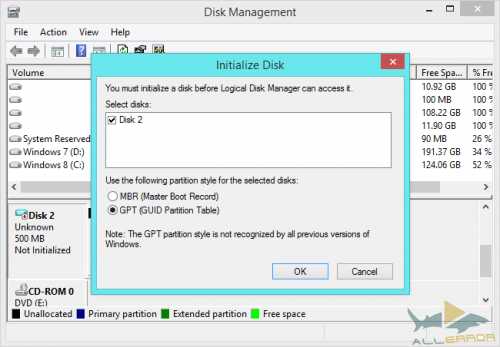

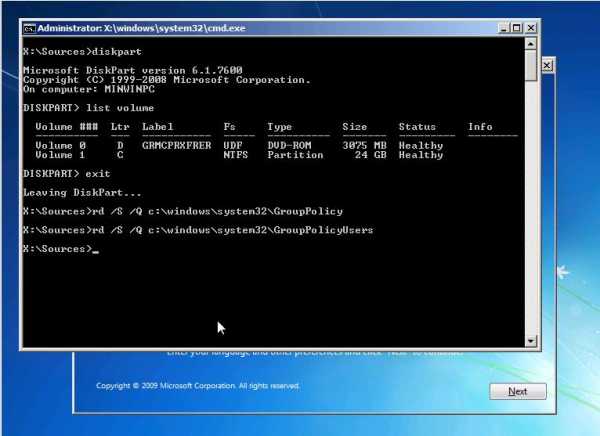

3] Сброс объектов групповой политики с помощью командной строки

Этот конкретный метод включает удаление папки настроек групповой политики с диска, на котором установлена Windows. Следуйте приведенным ниже инструкциям, чтобы сделать это, используя окно с расширенными командами.

1. Откройте окно командной строки с повышенными правами так же, как указано в методе 2.

2. Введите эти команды в CMD и выполните их один за другим.

RD / S / Q "% WinDir% System32 GroupPolicyUsers"

RD / S / Q "% WinDir% System32 GroupPolicy"

gpupdate / force

3. После этого перезагрузите компьютер.

Прежде чем вносить изменения в настройки реестра или политики, убедитесь, что вы создали точку восстановления системы.

В этом сообщении будет показано, как сбросить Windows 10, если вы когда-либо почувствуете необходимость .

Редактор групповой политики Windows: как пользоваться?

Редактор локальной групповой политики — это инструмент Windows, используемый ИТ-администраторами. Это не всегда известно случайным пользователям компьютера. Редактор локальной групповой политики позволяет управлять процессами входа в систему и завершения работы, настройками и приложениями, которые пользователи могут изменять или использовать в Windows. Это может быть полезно, если вы хотите управлять правилами для других пользователей вашего компьютера. Читайте дальше, чтобы узнать, что такое локальная групповая политика и как вы можете работать с редактором локальной групповой политики.

Что такое локальная групповая политика?

По определению, групповая политика — это функция Windows, которая предлагает вам централизованный способ управления и настройки операционной системы Windows, программ и пользовательских настроек с компьютеров, подключенных к одному домену. Групповые политики наиболее полезны, если вы являетесь сетевым администратором и вам необходимо применять определенные правила или параметры на компьютерах или пользователях, находящихся в сети, которой вы управляете.

Локальная групповая политика — это вариант групповой политики, который также позволяет управлять отдельными компьютерами, в отличие от всех компьютеров, зарегистрированных в домене. Хорошим примером является ваш домашний компьютер с Windows 10, Windows 8.1 или Windows . Это означает, что этот инструмент может быть полезен как для домашних пользователей, так и для сетевых администраторов. Проще говоря, вы должны думать о локальной групповой политике как о наборе правил, управляющих работой Windows на вашем компьютере или устройстве.

Могу ли я использовать редактор локальной групповой политики?

Поскольку редактор локальной групповой политики является довольно продвинутым инструментом, вы должны знать, что он недоступен в выпусках Windows для дома или для начинающих . Вы можете получить к нему доступ и использовать его только в:

- Windows 10 Pro и Windows 10 Enterprise

- Windows 7 Профессиональная, Windows 7 Максимальная и Windows 7 Корпоративная

- Windows 8.1 Профессиональная и Windows 8.1 Корпоративная

Несколько примеров того, что вы можете сделать с помощью редактора локальной групповой политики

Давайте перечислим несколько примеров того, что вы можете сделать с помощью редактора локальной групповой политики. Вы можете настроить параметры Windows и применить их так, чтобы пользователи на вашем компьютере не могли изменить их впоследствии. Вот несколько примеров:

- Разрешить пользователям доступ только к некоторым приложениям, найденным на вашем компьютере.

- Запретить пользователям использование на компьютере съемных устройств (например, USB-накопителей).

- Заблокируйте доступ пользователей к Панели управления и приложению Настройки.

- Скрыть определенные элементы из панели управления.

- Укажите обои, используемые на рабочем столе, и запретите пользователям изменять их.

- Запретить пользователям включение/отключение подключений к локальной сети или запретить им изменять свойства подключений компьютера (локальной сети).

- Запретить пользователям читать и/или записывать данные с CD, DVD, съемных дисков и т. д.

- Отключите все сочетания клавиш, которые начинаются с клавиши Windows. Например, Windows + R (который открывает окна «Выполнить») и Windows + X (который открывает меню опытного пользователя) перестают работать.

Это всего лишь несколько примеров. Редактор локальной групповой политики из Windows позволяет настраивать многие другие параметры.

Как открыть редактор локальной групповой политики в Windows

В Windows простой способ открыть редактор локальной групповой политики — использовать поиск. Введите «gpedit.msc» в качестве текста для поиска, а затем щелкните результат поиска «gpedit».

ПРИМЕЧАНИЕ. Редактор локальной групповой политики выглядит и предлагает одинаковые параметры, настройки и функции независимо от того, используете ли вы Windows 7, Windows 8.1 или Windows 10. Поэтому для простоты отныне мы используем только снимки экрана, сделанные в Windows 10.

Как работать с редактором локальной групповой политики

Редактор локальной групповой политики разделен на две панели: левая панель содержит параметры локальной групповой политики , отображаемые в категориях, а правая панель — содержимое активной категории. Политики локальных групп подразделяются на два больших раздела:

- Конфигурация компьютера — содержит параметры локальной групповой политики , которые управляют политиками, которые применяются ко всему компьютеру, независимо от того, вошли ли пользователи или пользователи.

- Конфигурация пользователя — содержит параметры локальной групповой политики , которые контролируют пользовательские политики. Эти политики применяются к пользователям, а не ко всему компьютеру. Хотя это выходит за рамки данного руководства, вы должны знать, что пользовательские политики применяются для пользователей независимо от того, с какого компьютера из вашей сети они входят в систему.

Категории «Конфигурация компьютера» и «Конфигурация пользователя» разделены на три раздела:

- Настройки программного обеспечения — содержит политики программного обеспечения и, по умолчанию, оно должно быть пустым.

- Настройки Windows — содержит настройки безопасности Windows. Это также место, где вы можете найти или добавить сценарии, которые должны запускаться при запуске или завершении работы Windows.

- Административные шаблоны — имеет множество настроек, которые управляют многими аспектами работы вашего компьютера. Это место, где вы можете видеть, изменять и даже применять всевозможные настройки и правила. Чтобы дать вам несколько примеров, вы можете управлять работой панели управления, сети, меню «Пуск» и панели задач, а также тем, что пользователи могут изменять при их использовании.

Как редактировать политики Windows с помощью редактора локальной групповой политики

Чтобы вы могли легко понять процесс, связанный с редактированием политик, мы будем использовать пример. Допустим, вы хотите установить конкретные обои по умолчанию для вашего рабочего стола, которые будут установлены для всех существующих или новых пользователей на вашем компьютере с Windows.

Чтобы перейти к настройкам рабочего стола, вам нужно будет просмотреть категорию «Конфигурация пользователя» на левой панели. Затем перейдите к административным шаблонам, разверните Рабочий стол и выберите параметры внутреннего рабочего стола. На правой панели вы увидите все параметры, которые вы можете настроить для выбранного в настоящий момент административного шаблона. Обратите внимание, что для каждого доступного параметра у вас есть два столбца с правой стороны:

- В столбце «Состояние» указано, какие параметры не настроены, а какие включены или отключены.

- В столбце «Комментарии» отображаются комментарии, сделанные вами или другим администратором для этого параметра.

В левой части этой панели также отображается подробная информация о том, что делает конкретный параметр и как он влияет на Windows. Эта информация отображается в левой части панели всякий раз, когда вы выбираете определенную настройку. Например, если вы выберете Обои для рабочего стола, слева вы увидите, что их можно применять к версиям Windows, начиная с Windows 2000, и вы можете прочитать их Описание , которое говорит вам, что вы можете указать «фон рабочего стола отображается на всех рабочих столах пользователей» . Если вы хотите отредактировать настройку, в нашем случае обои рабочего стола, дважды щелкните/нажмите на эту настройку или щелкните правой кнопкой мыши/нажмите и удерживайте ее, а затем выберите «Изменить» в контекстном меню.

Откроется новое окно с названием выбранного вами параметра. В этом окне вы можете включить или отключить настройку или оставить «Не настроено». Если вы хотите включить настройку, сначала выберите ее как Включено. Затем прочитайте раздел справки и, если есть раздел «Опции», убедитесь, что вы заполняете запрашиваемую информацию. Обратите внимание, что это окно может включать в себя различные параметры, в зависимости от настройки, которую вы выбираете для редактирования. Например, в нашем примере об указании обоев для рабочего стола мы должны указать путь к файлу изображения, который мы хотим установить в качестве обоев, и мы должны выбрать, как мы хотим, чтобы он располагался. Затем мы можем добавить комментарий (если мы хотим — это совершенно необязательно) и, наконец, мы должны нажать кнопку Применить или кнопку ОК , чтобы активировать нашу настройку.

Отключение параметра или изменение его статуса на «Не настроен» предполагает простой выбор одного из этих параметров. Как мы упоминали ранее, разные настройки имеют разные параметры. Например, сценарии, которые вы можете настроить для запуска Windows при запуске или выключении, могут выглядеть совершенно иначе.

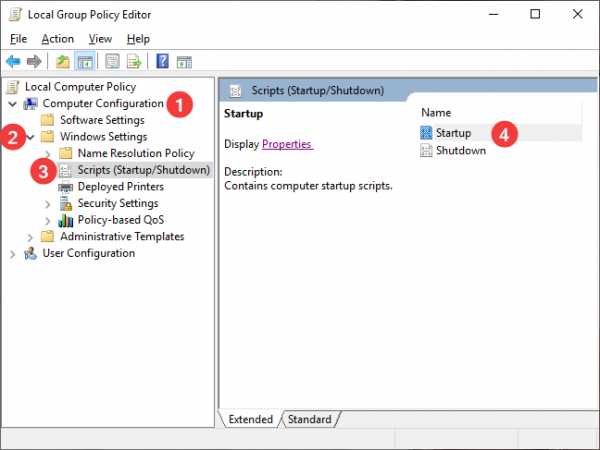

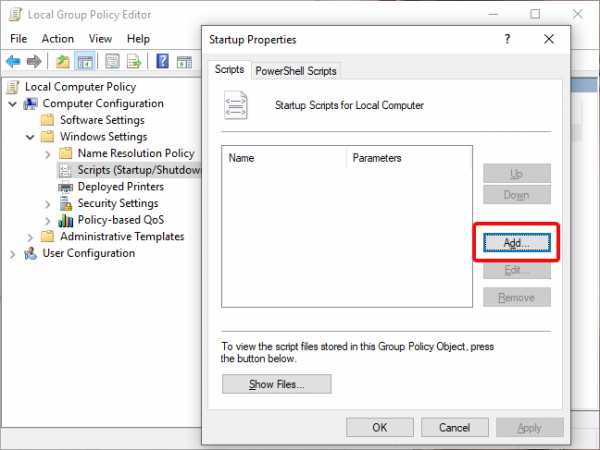

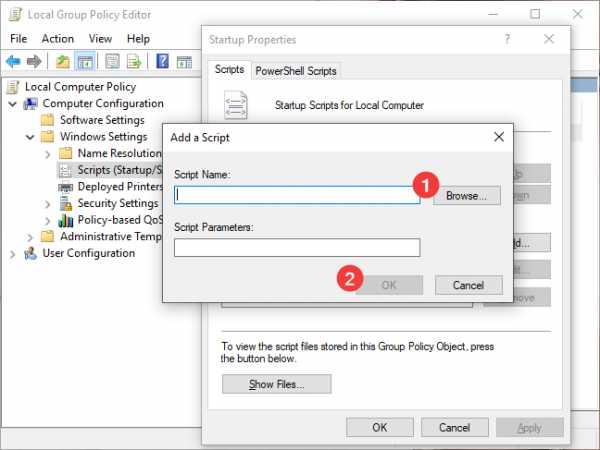

Нажмите или коснитесь «Конфигурация компьютера», затем «Параметры и сценарии Windows» («Запуск / выключение»). Выберите «Запуск» или «Выключение» на правой панели и нажмите на ссылку «Свойства» на правой панели. Или дважды щелкните Запуск или Завершение работы.

Нажмите «Добавить…», чтобы добавить новые сценарии в выбранный процесс.

В этом случае вам не нужно ничего включать или отключать. Вместо этого вы можете добавлять или удалять различные сценарии, запускаемые при запуске или завершении работы Windows.

Когда вы закончите, нажмите или нажмите OK .

Перейдите к редактору локальной групповой политики и проверьте, какие настройки он предлагает, потому что их много. Считайте это своей игровой площадкой на время, так как есть много вещей, которые вы можете проверить.

Статьи по теме:Где находится Локальная политика безопасности в Windows 10

Каждый пользователь должен заботиться о безопасности своего компьютера. Многие прибегают к включению брандмауэра Windows, устанавливают антивирус и другие защитные инструменты, но этого не всегда хватает. Встроенное средство операционной системы «Локальная политика безопасности» позволит каждому вручную оптимизировать работу учетных записей, сетей, редактировать открытые ключи и производить другие действия, связанные с наладкой защищенного функционирования ПК.

Читайте также:

Включение / отключение Защитника в Windows 10

Установка бесплатного антивируса на ПК

Открываем «Локальную политику безопасности» в Windows 10

Сегодня мы бы хотели обсудить процедуру запуска упомянутой выше оснастки на примере ОС Windows 10. Существуют разные методы запуска, которые станут наиболее подходящими при возникновении определенных ситуаций, поэтому целесообразным будет детальное рассмотрения каждого из них. Начнем с самого простого.

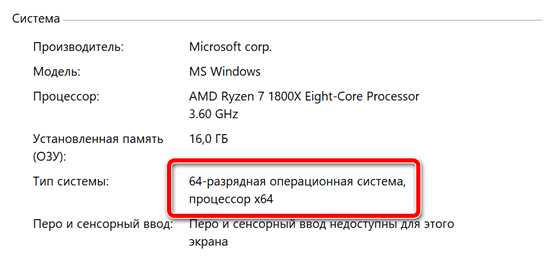

Для запуска этой оснастки версия Windows 10 должна быть Профессиональная (Professional) или Корпоративная (Enterprise)! В версии Домашняя (Home), установленной преимущественно на множестве ноутбуков, ее нет.

Способ 1: Меню «Пуск»

Меню «Пуск» активно задействует каждый пользователь на протяжении всего взаимодействия с ПК. Этот инструмент позволяет осуществлять переход в различные директории, находить файлы и программы. Придет на помощь он и при необходимости запуска сегодняшнего инструмента. Вам достаточно просто открыть само меню, ввести в поиске «Локальная политика безопасности» и запустить классическое приложение.

Как видите, отображается сразу несколько кнопок, например «Запуск от имени администратора» или «Перейти к расположению файла». Обратите внимание и на эти функции, ведь они однажды могут пригодиться. Вам также доступно закрепление значка политики на начальном экране или на панели задач, что значительно ускорит процесс ее открытия в дальнейшем.

Способ 2: Утилита «Выполнить»

Стандартная утилита ОС Виндовс под названием «Выполнить» предназначена для быстрого перехода к определенным параметрам, директориям или приложениям путем указания соответствующей ссылки или установленного кода. У каждого объекта имеется уникальная команда, в том числе и у «Локальной политики безопасности». Ее запуск происходит так:

- Откройте «Выполнить», зажав комбинацию клавиш Win + R. В поле пропишите

secpol.msc, после чего нажмите на клавишу Enter или щелкните на «ОК». - Буквально через секунду откроется окно управления политикой.

Способ 3: «Панель управления»

Хоть разработчики операционной системы Виндовс постепенно и отказываются от «Панели управления», перемещая или добавляя многие функции только в меню «Параметры», это классическое приложение все еще нормально работает. Через него тоже доступен переход к «Локальной политике безопасности», однако для этого понадобится выполнить такие шаги:

- Откройте меню «Пуск», найдите через поиск «Панель управления» и запустите ее.

- Перейдите к разделу «Администрирование».

- В списке отыщите пункт «Локальная политика безопасности» и дважды щелкните по нему ЛКМ.

- Дожидайтесь запуска нового окна для начала работы с оснасткой.

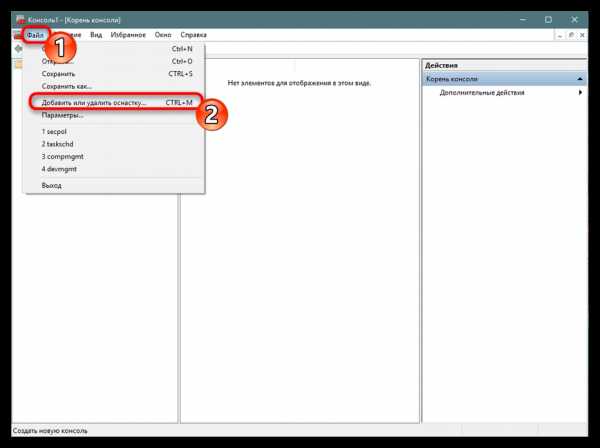

Способ 4: Консоль управления Microsoft

В Консоли управления Майкрософт происходит взаимодействие со всеми возможными в системе оснастками. Каждая из них предназначена для максимально детальной настройки компьютера и применения дополнительных параметров, связанных с ограничениями доступа к папкам, добавлением или удалением определенных элементов рабочего стола и многим другим. Среди всех политик присутствует и «Локальная политика безопасности», но ее еще нужно отдельно добавить.

- В меню «Пуск» найдите

mmcи перейдите к этой программе. - Через всплывающее меню «Файл» приступайте к добавлению новой оснастки, нажав на соответствующую кнопку.

- В разделе «Доступные оснастки» отыщите «Редактор объектов», выделите его и щелкните на «Добавить».

- Поместите параметр в объект «Локальный компьютер» и щелкните на «Готово».

- Осталось только перейти к политике безопасности, чтобы убедиться в ее нормальном функционировании. Для этого откройте корень «Конфигурация компьютера» — «Конфигурация Windows» и выделите «Параметры безопасности». Справа отобразятся все присутствующие настройки. Перед закрытием меню не забудьте сохранить изменения, чтобы добавленная конфигурация осталась в корне.

Приведенный выше способ будет максимально полезен тем юзерам, кто активно использует редактор групповых политик, настраивая там необходимые ему параметры. Если вас интересуют другие оснастки и политики, советуем перейти к отдельной нашей статье по этой теме, воспользовавшись указанной ниже ссылкой. Там вы ознакомитесь с основными моментами взаимодействия с упомянутым инструментом.

Читайте также: Групповые политики в Windows

Что же касается настройки «Локальной политики безопасности», производится она каждым пользователем индивидуально — им подбираются оптимальные значения всех параметров, но при этом существуют и главные аспекты конфигурации. Детальнее о выполнении этой процедуры читайте далее.

Подробнее: Настраиваем локальную политику безопасности в Windows

Теперь вы знакомы с четырьмя различными методами открытия рассмотренной оснастки. Вам осталось только подобрать подходящий и воспользоваться им.

Мы рады, что смогли помочь Вам в решении проблемы.Опишите, что у вас не получилось. Наши специалисты постараются ответить максимально быстро.

Помогла ли вам эта статья?

ДА НЕТПолитики безопасности windows 7 открыть. Локальные групповые политики в Windows

Я загорелся такой идеей обеспечения безопасности и решил попробовать сделать у себя так же.

Поскольку у меня стоит Windows 7 Professional, первой идеей оказалось использование AppLocker"a, однако быстро выяснилось, что работать в моей редакции винды он не хочет, и требует Ultimate или Enterprise. В силу лицензионности моей винды и пустоты моего кошелька, вариант с AppLocker"ом отпал.

Следующей попыткой стала настройка групповых политик ограниченного использования программ. Поскольку AppLocker является «прокачанной» версией данного механизма, логично попробовать именно политики, тем более они бесплатны для пользователей Windows:)

Заходим в настройки:

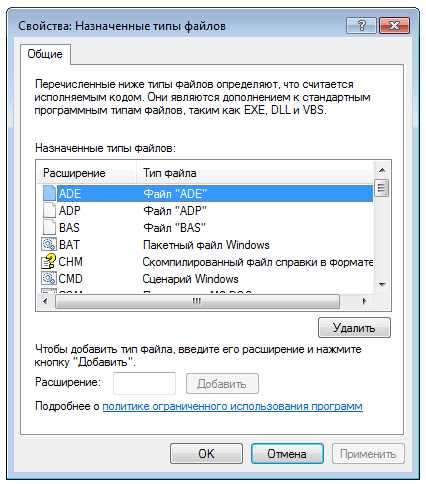

gpedit.msc -> Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Политики ограниченного использования программ

В случае, если правил нет, система предложит сгенерировать автоматические правила, разрешающие запуск программ из папки Windows и Program Files. Так же добавим запрещающее правило для пути * (любой путь). В результате мы хотим получить возможность запуска программ только из защищенных системных папок. И что же?

Да, это мы и получим, но вот только маленькая незадача - не работают ярлыки и http ссылки. На ссылки еще можно забить, а без ярлыков жить плоховато.

Если разрешить запуск файлов по маске *.lnk - мы получим возможность создать ярлык для любого исполняемого файла, и по ярлыку запустить его, даже если он лежит не в системной папке. Паршиво.

Запрос в гугл приводит к таким решениям: или разрешить запуск ярлыков из пользовательской папки, либо пользовать сторонние бары с ярлычками. Иначе никак. Лично мне такой вариант не нравится.

В итоге мы сталкиваемся с ситуацией, что *.lnk является с точки зрения винды не ссылкой на исполняемый файл, а исполняемым файлом. Бредово, но что ж поделать… Хотелось бы, чтобы винда проверяла не местонахождение ярлычка, а местонахождение файла, на который он ссылается.

И тут я нечаянно натолкнулся на настройки списка расширений, являщихся исполняемыми с точки зрения винды (gpedit.msc -> Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Назначенные типы файлов). Удаляем оттуда LNK и заодно HTTP и релогинимся. Получаем полностью рабочие ярлычки и проверку на местонахождение исполняемого файла.

Было сомнение, можно ли будет передавать через ярлыки параметры - можно, так что все ок.

В результате мы получили реализацию идеи, описанной в статье «Windows-компьютер без антивирусов» без каких либо неудобств для пользователя.

Также для любителей стрелять себе в ногу, можно создать папку в Program Files и кинуть ярлык для нее на рабочий стол, назвав, например «Песочницей». Это позволит запускать оттуда программы без отключения политик, пользуясь защищенным хранилищем (защита через UAC).

Надеюсь описанный метод окажется для кого-то полезным и новым. По крайней мере я о таком ни от кого не слышал и нигде не видел.

Одним из основных инструментов тонкой настройки параметров пользователя и системы Windows являются групповые политики — GPO (Group Policy Object) . На сам компьютер и его пользователей могут действовать доменные групповые политики (если компьютер состоит в домене Active Directory) и локальные (эти политики настраиваются локально и применяются только на данном компьютере). Групповые политики являются отличным средством настройки системы, способным повысить ее функционал, защищенность и безопасность. Однако у начинающих системных администраторов, решивших поэкспериментировать с безопасностью своего компьютера, некорректная настройка некоторых параметров локальной (или доменной) групповой политики может привести к различным проблемам: от мелких проблем, заключающихся, например, в невозможности подключить принтер или USB флешку, до полного запрета на установку или запуск любых приложений (через политики SPR или AppLocker),или даже запрета на локальный или удаленный вход в систему.

В таких случаях, когда администратор не может локально войти в систему, или не знает точно какая из примененных им настроек политик вызывает проблему, приходится прибегать к аварийному сценарию сброса настроек групповых политик на стандартные настройки (по-умолчанию). В «чистом» состоянии компьютера ни один из параметров групповых политик не задан.

В этой статье мы покажем несколько методов сброса настроек параметров локальных и доменных групповых политик к значениям по умолчанию. Эта инструкция является универсальной и может быть использована для сброса настроек GPO на всех поддерживаемых версиях Windows: начиная с Windows 7 и заканчивая Windows 10, а также для всех версий Windows Server 2008/R2, 2012/R2 и 2016.

Сброс локальных политик с помощью консоли gpedit.msc

Этот способ предполагает использование графической консоли редактора локальной групповой политики gpedit .msc для отключения всех настроенных политик. Графический редактор локальной GPO доступен только в Pro, Enterprise и Education редакциях.

Совет . В домашних (Home) редакциях Windows консоль Local Group Policy Editor отсутствует, однако запустить ее все-таки можно. По ссылкам ниже вы сможете скачать и установить консоль gpedit.msc для Windows 7 и Windows 10:

Запустите оснастку gpedit.msc и перейдите в раздел All Settings локальных политик компьютера (Local Computer Policy -> Computer Configuration - > Administrative templates / Политика «Локальный компьютер» -> Конфигурация компьютера -> Административные шаблоны ). Данные раздел содержит список всех политик, доступных к настройке в административных шаблонах. Отсортируйте политики по столбцу State (Состояние) и найдите все активные политики (находятся в состоянии Disabled / Отключено или Enabled / Включено ). Отключите действие всех или только определенных политик, переведя их в состояние Not configured (Не задана).

Такие же действия нужно провести и в разделе пользовательских политик (User Configuration / Конфигурация пользователя ). Таким образом можно отключить действие всех настроек административных шаблонов GPO.

Совет . Список всех примененных настроек локальных и доменных политик в удобном html отчете можно получить с помощью встроенной утилиты командой:

gpresult /h c:\distr\gpreport2.html

Указанный выше способ сброса групповых политик в Windows подойдет для самых «простых» случаев. Некорректные настройки групповых политик могут привести к более серьезным проблемам, например: невозможности запуска оснастки gpedit.msc или вообще всех программ, потери пользователем прав администратора системы, или запрета на локальный вход в систему. Рассмотрим эти случаи подробнее.

Принудительный сброс настроек локальных GPO из командной строки

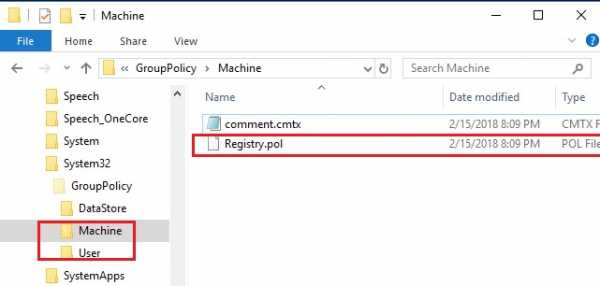

В этом разделе описан способ принудительного сброса всех текущих настроек групповых политик в Windows. Однако сначала опишем некоторые принципы работы административных шаблонов групповых политик в Windows.

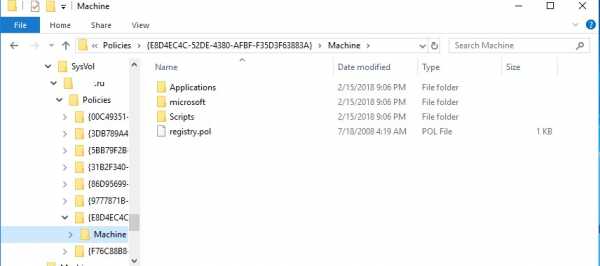

Архитектура работы групповых политик основана на специальных файлах Registry .pol . Данные файлы хранят параметры реестра, которые соответствуют тем или иным параметрам настроенных групповых политик. Пользовательские и компьютерные политики хранятся в разных файлах Registry .pol .

- Настройки конфигурации компьютера (раздел Computer Configuration ) хранятся в %SystemRoot%\System32\ GroupPolicy\Machine\registry.pol

- Пользовательские политики (раздел User Configuration ) — %SystemRoot%\System32\ GroupPolicy\User\registry.pol

При загрузке компьютера система импортирует содержимое файла \Machine\Registry.pol в ветку системного реестра HKEY_LOCAL_MACHINE (HKLM). Содержимое файла \User\Registry.pol импортируется в ветку HKEY_CURRENT_USER (HKCU) при входе пользователя в систему.

Консоль редактора локальных групповых политик при открытии загружает содержимое данных файлов и предоставляет их в удобном пользователю графическом виде. При закрытии редактора GPO внесенные изменения записываются в файлы Registry.pol. После обновления групповых политик (командой gpupdate /force или по-расписанию), новые настройки попадают в реестр.

Совет . Для внесения изменения в файлы стоит использовать только редактор групповых политик GPO. Не рекомендуется редактировать файлы Registry.pol вручную или с помощью старых версий редактора групповой политики!

Чтобы удалить все текущие настройки локальных групповых политик, нужно удалить файлы Registry.pol в каталоге GroupPolicy. Сделать это можно следующими командами, запущенными в командной строке с правами администратора:

RD /S /Q "%WinDir%\System32\GroupPolicyUsers" RD /S /Q "%WinDir%\System32\GroupPolicy"

После этого нужно обновить настройки политик в реестре:

Gpupdate /force

Данные команды сбросят все настройки локальных групповых политик в секциях Computer Configuration и User Configuration.

Откройте консоль редактора gpedit.msc и убедитесь, что все политики перешли в состояние Не задано / Not configured. После запуска консоли gpedit.msc удаленные папки будут созданы автоматически с настройками по-умолчанию.

Сброс локальных политик безопасности Windows

Локальные политик безопасности (local security policies) настраиваются с помощью отдельной консоли управления secpol.msc . Если проблемы с компьютером вызваны «закручиванием гаек» в локальных политиках безопасности, и, если у пользователя остался доступ к системе и административные права, сначала стоит попробовать сбросить настройки локальных политик безопасности Windows к значениям по-умолчанию. Для этого в командной строке с правами администратора выполните:

- Для Windows 10, Windows 8.1/8 и Windows 7: secedit /configure /cfg %windir%\inf\defltbase.inf /db defltbase.sdb /verbose

- Для Windows XP: secedit /configure /cfg %windir%\repair\secsetup.inf /db secsetup.sdb /verbose

После чего компьютер нужно перезагрузить.

В том случае, если проблемы с политиками безопасности сохраняются, попробуйте вручную переименовать файл контрольной точки базы локальных политик безопасности %windir%\security\database\edb.chk

ren %windir%\security\database\edb.chk edb_old.chk

Выполните команду:

gpupdate /force

Перезагрузите Windows с помощью :

Shutdown –f –r –t 0

Сброс локальных политик при невозможности входа в Windows

В том случае, если локальный вход в систему невозможен или не удается запустить командную строку (например, при блокировке ее и других программ с помощью ). Удалить файлы Registry.pol можно, загрузившись с установочного диска Windows или любого LiveCD.

Сброс примененных настроек доменных GPO

Несколько слов о доменных групповых политиках. В том случае, если компьютер включен в домен Active Directory, некоторыми его настройками может управлять администратор домена через доменные GPO.

Файлы registry.pol всех применённых доменных групповых политик хранятся в каталоге %windir%\System32\GroupPolicy\DataStore\0\SysVol\ contoso.com\Policies . Каждая политика хранится в отдельном каталоге с GUID доменной политики.

Этим файлам registry.pol соответствуют следующие ветки реестра:

- HKLM\Software\Policies\Microsoft

- HKCU\Software\Policies\Microsoft

- HKCU\Software\Microsoft\Windows\CurrentVersion\Group Policy Objects

- HKCU\Software\Microsoft\Windows\CurrentVersion\Policies

История примененных версий доменных политик, которые сохранились на клиенте, находится в ветках:

- HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Group Policy\History\

- HKCU\Software\Microsoft\Windows\CurrentVersion\Group Policy\History\

При исключении компьютера из домена файлы registry.pol доменных политик на компьютере удаляются и соответственно, не загружаются в реестр.

Если нужно принудительно удалить настройки доменных GPO, нужно очистить каталог %windir%\System32\GroupPolicy\DataStore\0\SysVol\contoso.com\Policies и удалить указанные ветки реестра (настоятельно рекомендуется создать резервную копию удаляемых файлов и веток реестра!!!). Затем выполните команду:

gpupdate /force /boot

Совет . Указанная методика позволяет сбросить все настройки локальных групповых политик во всех версиях Windows. Сбрасываются все настройки, внесенные с помощью редактора групповой политики, однако не сбрасываются все изменения, внесенные в реестре напрямую через редактор реестра, REG- файлы или любым другим способом.

Редактор групповых политик (Gpedit.msc ) – это специальная mmc консоль, которая позволяет управлять различными параметрами системы путем редактирования предопределенных настроек – политик (на сайте существует целый раздел посвященный ). Если копнуть глубже, то по сути редактор gpedit.msc это просто интерфейс для управления параметрами реестра Windows, т.е. любое изменение политики ведет к изменению того или иного ключа в реестре Windows 7. Существует даже специальные таблицы соответствия между параметрами групповых политик и настройками в реестре. Называются они “Group Policy Settings Reference for Windows and Windows Server “ (http://www.microsoft.com/download/en/details.aspx?displaylang=en&id=25250). Т.е. все те настройки, которые задаются с помощью графической консоли gpedit можно задать вручную, найдя в данной таблице нужный ключ реестра.

Однако консоль управления групповыми политиками доступна только в «старших» версиях ОС – редакции Windows 7 Ultimate, Professional и Enterprise. Если же набрать команду gpedit.msc в Windows 7 Home Premium, Home Basic или Starter, то появится ошибка о том, что команда не найдена. Т.е. редактора групповых политик в этих версиях нет.

Так можно ли установить редактор групповых политик gpedit в Windows 7 Home ? К счастью да (хотя и не тривиально)!

Чтобы установить gpedit.msc в Windows 7 Home нам понадобиться специальный патчик (неофициальный). Скачать его можно .

Распакуйте и запустите установочный файл с правами администратора. Установка осуществляется в режиме мастера и крайне проста.

Если вы используете 64 битную версию Windows Home или Starter, после установки патча необходимо дополнительно скопировать следующие объекты из каталога C:\windows\SysWOW64 в каталог C:\Windows\System32:

- папку GroupPolicy

- папку GroupPolicyUsers

- файл gpedit.msc

После установки обновления необходимо будет перезагрузить компьютер и попробовать выполнить команду gpedit.msc. Если все пройдет успешно, должна открыться искомая консоль редактора групповых политик.

Редактор групповых политик отсутствует в Windows 7 Домашняя, а вот в остальных версиях этой версии ОС он присутствует и готов для использования.

Запуск редактора групповой политики

Запустить этого редактора очень просто. Для этого на клавиатуре нужно нажать Win+R , прописать в поле gpedit.msc и нажать «ОК ».

Интерфейс редактора идентичен остальным инструментам администрирования: опираясь на левую древовидную панель можно получать информацию по каждому разделу и производить настройки.

Как видно на скриншоте, в левой части все настройки разделены на две части:

Конфигурация компьютера;

конфигурация пользователя.

Каждая из этих частей имеет три одинаковых раздела:

Конфигурация программ;

конфигурация Windows;

административные шаблоны.

Конфигурация программ отвечает за параметры приложений, установленных на ПК.

Конфигурация Windows отвечает за различные системные параметры: ее настройки, параметры безопасности и др.

Административные шаблоны содержат конфигурацию из и являются более удобным редактором, нежели сам реестр.

Работа с редактором

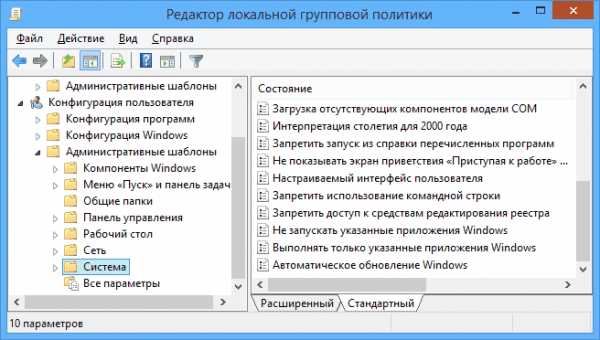

Настроить ограничения и различные параметры здесь довольно просто. Давайте рассмотрим пример настройки: пройдите по пути Конфигурация пользователя > Административные шаблоны > Система , где последний пункт разворачивать не надо - просто нажмите на слово левой клавишей мыши.

Здесь вы можете увидеть несколько параметров для настройки, среди которых присутствуют такие настройки как:

Запретить использование командной строки;

запретить доступ к средствам редактирования реестра;

не запускать указанные приложения Windows;

выполнять только указанные приложения Windows;

автоматическое обновление Windows.

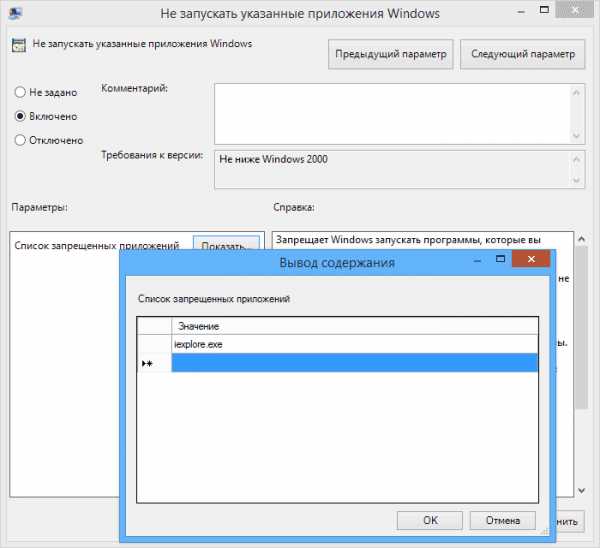

Чтобы отредактировать эти и другие параметры можно, нажимая по каждому из них левой клавишей мыши дважды. На скриншоте видно, что менять состояние параметра, задавая ему значение «Включено » или «Отключено ».

Как работают групповые политики

Допустим, вы запретили использование командной строки. Теперь, когда пользователь решит ее запустить, он получит следующее сообщение об ошибке:

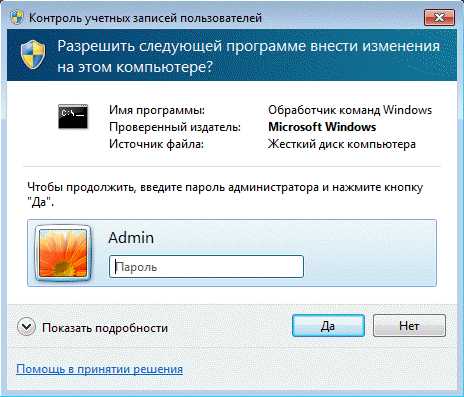

Подобные сообщения пользователь будет получать всегда, когда попытается совершить запрещенное действие. В случае, если принято решение упросить использование ПК, например, отключить «Контроль учетных записей: поведение запроса на повышение прав для администратора », то окно о запуске программы, которая вносит изменения в системе, отображаться больше не будет.

Все параметры можно настроить по своему усмотрению, в результате чего повысится продуктивность и безопасность при работе за ПК другими пользователями.

Желание Microsoft похоронить его в глубине системы совершенно не удивительно - в руках неопытного пользователя Редактор локальной групповой политики может нарушить нормальное функционирование ОС. Это своего рода электронный ящик Пандоры, способный ввергнуть мир Windows в череду несчастий и бед, попади он не в те руки.

Разумеется, эти мрачные пророчества не имеют к вам, дорогие читатели, никакого отношения. Ведь вы - осторожные и внимательные пользователи системных инструментов, и конечно же, не забудете создать точку восстановления системы, прежде чем браться за редактирование локальных групповых политик. Я не сомневаюсь, что на вас можно положиться.

Если коротко, групповые политики - это параметры, управляющие функционированием системы. Их можно использовать для настройки интерфейса Windows 7, ограничения доступа к определенным зонам, определения параметров безопасности и так далее. Изменять групповые политики можно с помощью Редактора локальной групповой политики - оснастки . В версиях Windows 7 Home и Редактор недоступен, поэтому по каждому пункту я буду также давать рекомендации о том, как добиться желаемого результата с помощью Редактора реестра (Regedit). Чтобы запустить Редактор локальной групповой политики:

1. Нажмите кнопку «Пуск» (Start).

2. Введите «gpedit.msc» в строке поиска.

3. Нажмите .

На рис. A показано окно Редактора локальной групповой политики. Слово «локальной» указывает на то, что редактируются групповые политики на локальном компьютере, а не на удаленном.

Рисунок A. Использование Редактора локальной групповой политики для изменения групповой политики на локальном компьютере.

При удалении файлов или папок в Windows 7 всегда появляется диалоговое окно с предложением подтвердить удаление. Если это вас напрягает, подтверждения можно отключить, нажав правой кнопкой мыши на значке Корзины (Recycle Bin) и сняв флажок «Запрашивать подтверждение на удаление» (Display Delete Confirmation Dialog) в диалоговом окне «Свойства» (Properties).

С другой стороны, система по умолчанию запрашивает подтверждение на удаление не просто так, а для того, чтобы пользователь случайно не удалил нужные файлы. Мы с вами - люди опытные и хорошо понимаем, что можно удалять, а что нет. Но ведь не все такие. Если компьютером пользуются маленькие дети или пожилые родители, плохо знакомые с системой, запрос подтверждения на удаление - прекрасная защита от случайных ошибок неопытных пользователей.

В этом случае имеет смысл сделать так, чтобы рядовые пользователи не имели возможности самостоятельно отключать запросы на подтверждение удаления. Это возможно двумя способами:

Либо путем блокирования флажка «Запрашивать подтверждение на удаление» в диалоговом окне свойств Корзины;

. либо путем блокирования самого диалогового окна «Свойства», чтобы пользователь не имел к нему доступа.

Чтобы воспользоваться одним из этих способов:

1. В окне Редактора локальной групповой политики разверните узел «Конфигурация пользователя» (User Configuration).

2. Разверните элемент «Административные шаблоны» (Administrative Templates).

3. Вызовите окно свойств интересующей вас политики.

Если хотите заблокировать флажок «Запрашивать подтверждение на удаление» в окне свойств, разверните элемент «Компоненты Windows» (Windows Components) и выберите пункт «Проводник Windows» (Windows Explorer). Дважды щелкните на политике «Запрашивать подтверждение при удалении файлов» (Display Confirmation Dialog When Deleting Files).

Если у вас нет доступа к , откройте Редактор реестра и создайте параметр DWORD с именем «ConfirmFileDelete» (без кавычек) и значением «1» (без кавычек) в разделе «HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer».

Чтобы сделать недоступной команду «Свойства» в контекстном меню Корзины, выберите пункт «Рабочий стол» (Desktop) и дважды щелкните на политике «Убрать пункт "Свойства" из контекстного меню Корзины» (Remove Properties From The Recycle Bin Context Menu).

Если у вас нет доступа к Редактору локальной групповой политики, откройте Редактор реестра и создайте параметр DWORD с именем «NoPropertiesRecycleBin» (без кавычек) и значением «1» (без кавычек) в разделе «HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer».

4. Выберите значение «Включен» (Enabled).

5. Нажмите «OK», чтобы применить изменения.

2. Отключение области уведомлений

Если вы не пользуетесь областью уведомлений, ее можно полностью отключить. Для этого:

1. В окне Редактора локальной групповой политики разверните узел «Конфигурация пользователя».

2. Разверните элемент «Административные шаблоны».

3. Разверните элемент «Меню "Пуск" и панель задач» (Start Menu And Taskbar).

4. Дважды щелкните на политике «Скрывать область уведомлений» (Hide The Notification Area), выберите значение «Включено» и нажмите «OK».

5. Дважды щелкните на политике «Убрать часы из области уведомлений» (Remove Clock From The System Notification Area), выберите значение «Включено» и нажмите «OK».

6. Выйдите из системы и снова войдите, чтобы изменения вступили в силу.

Чтобы реализовать эту политику через реестр, нажмите кнопку «Пуск», введите в строке поиска «regedit», нажмите и подтвердите продолжение операции в окне . Откроется Редактор реестра. Найдите в нем раздел «HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer». Если раздел «Explorer» отсутствует, выделите раздел «Policies», выберите пункт меню «Правка | Создать | Раздел» (Edit | New | Key), введите «Explorer» (без кавычек) и нажмите .

Теперь выполните следующие действия:

1. Выберите пункт меню «Правка | Создать | Параметр DWORD (32 бита)» (Edit | New | DWORD (32-bit) Value).

2. Введите «NoTrayItemsDisplay» (без кавычек) и нажмите .

3. Нажмите , чтобы вызвать окно свойств «NoTrayItemsDisplay», введите «1» (без кавычек) и нажмите «OK».

4. Выберите пункт меню «Правка | Создать | Параметр DWORD (32 бита)».

5. Введите «HideClock» (без кавычек) и нажмите .

6. Нажмите , чтобы вызвать окно свойств «HideClock», введите «1» (без кавычек) и нажмите «OK».

7. Выйдите из системы и снова войдите, чтобы изменения вступили в силу.

Вконтакте

Одноклассники

Google+

Развертывание Windows 10/11 с использованием Microsoft Intune для защиты управляемой переносной версии Windows

- Статья

- Время считывания: 43 мин

- Соавторы: 2

Была ли эта страница полезной?

Да Нет

Хотите что-нибудь добавить к этому мнению?

Отзыв будет отправлен в Microsoft: когда вы нажмете «Отправить», отзыв будет использован для улучшения продуктов и услуг Microsoft.Политика конфиденциальности.

Представлять на рассмотрение

Спасибо.

В этой статье

Примечание

Intune может поддерживать больше параметров, чем указано в этой статье. Не все настройки задокументированы и не будут задокументированы. Чтобы просмотреть настраиваемые параметры, создайте профиль конфигурации устройства, затем выберите Параметры сети .Дополнительные сведения см. в разделе Настройки каталога.

Microsoft Intune включает множество параметров для защиты ваших устройств. В этой статье описаны некоторые параметры, которые можно включить и настроить на устройствах с Windows 10 и Windows 11. Эти параметры создаются в профиле конфигурации защиты конечных точек Intune для управления безопасностью, такой как BitLocker и Microsoft Defender.

Чтобы настроить антивирусную программу Microsoft Defender, см. устройства Windows или используйте антивирусные политики Endpoint Security.

Прежде чем начать

Создайте профиль конфигурации устройства Endpoint Protection.

Дополнительные сведения о поставщиках услуг настройки см. в разделе Информация о поставщике услуг настройки.

Application Guard в Microsoft Defender

При использовании Microsoft Edge Application Guard в Microsoft Defender защищает среду от сайтов, которым ваша организация не доверяет. Когда пользователи посещают сайты, не перечисленные на границе изолированной сети, сайты открываются в сеансе виртуального просмотра Hyper-V.Надежные сайты определяются границей сети, настроенной в конфигурации устройства. Дополнительные сведения см. в разделе Создание границы сети на устройствах Windows.

Application Guard доступен только для 64-разрядных устройств Windows. Использование этого профиля позволяет установить Win32 для активации Application Guard.

-

Application Guard

По умолчанию : Не настроено

Application Guard CSP: Настройки / AllowWindowsDefenderApplicationGuard- Включено для Edge — включает функцию, открывающую ненадежные сайты в контейнере виртуального просмотра Hyper-V.

- Не настроено - Любой сайт (доверенный и недоверенный) может быть открыт на устройстве.

-

Поведение буфера обмена

По умолчанию : Не настроено

Application Guard CSP: Настройки / Настройки буфера обменаВыберите разрешенные действия копирования и вставки между локальным компьютером и виртуальным браузером Application Guard.

- Не настроено

- Разрешить только копирование и вставку с компьютера в браузер

- Разрешить копирование и вставку только из браузера на компьютер

- Разрешить копирование и вставку между компьютером и браузером

- Блокировка копирования и вставки между компьютером и браузером

-

Содержимое буфера обмена

Этот параметр доступен только , если поведение буфера обмена настроено на один из параметров включения .

По умолчанию : Не настроено

Приложение CSP Guard: Настройки / ClipboardFileTypeВыберите разрешенное содержимое буфера обмена.

- Не настроено

- Текст

- Изображения

- Текст и изображения

-

Внешний контент на корпоративных сайтах

По умолчанию : Не настроено

Application Guard CSP: Настройки / BlockNonEnterpriseContent- Блокировка - Блокировка загрузки контента с непечатаемых веб-сайтов.

- Не настроено — На устройстве можно открывать сайты за пределами предприятия.

-

Печать из виртуального браузера

По умолчанию : Не настроено

Application Guard CSP: Настройки / Настройки печати- Разрешить — позволяет печатать выбранный контент из виртуального средства просмотра.

- Не настроено Отключить все функции печати.

После установки параметра Разрешить печать можно настроить следующий параметр:

- Типы печати Выберите один или несколько из следующих параметров:

- ПДФ

- ЭПС

- Локальные принтеры

- Сетевые принтеры

-

Сбор журналов

По умолчанию : Не настроено

Application Guard CSP: Audit / AuditApplicationGuard- Разрешить — собирать журналы для событий, происходящих в сеансе просмотра Application Guard.

- Не настроено — Не собирать журналы во время сеансов просмотра.

-

Сохранение данных браузера, созданных пользователем

По умолчанию : Не настроено

Application Guard CSP: Настройки / AllowPersistence- Разрешить Сохранение пользовательских данных (таких как пароли, избранное и файлы cookie), созданных во время сеанса виртуального просмотра Application Guard.

- Не настроено Удалять загруженные файлы и данные после перезагрузки устройства или после того, как пользователь набрал номер.

-

Ускорение графики

По умолчанию : Не настроено

Application Guard CSP: Настройки / AllowVirtualGPU- Включить — более быстрая загрузка веб-сайтов и видеоклипов с интенсивным использованием графики за счет доступа к обработке виртуальной графики.

- Не настроено Использовать процессор графического устройства. Не используйте виртуальную обработку графики.

-

Загрузка файлов на хост файловой системы

По умолчанию : Не настроено

Application Guard CSP: Настройки / SaveFilesToHost- Включить — пользователи могут загружать файлы из виртуализированного браузера в операционную систему хоста.

- Не настроено — файлы являются локальными для устройства и не загружают файлы в файловую систему хоста.

Брандмауэр Microsoft Defender

Глобальные настройки

Эти настройки применяются ко всем типам сетей.

-

Протокол передачи файлов

По умолчанию : Не настроено

CSP брандмауэра: MdmStore / Global / DisableStatefulFtp- Блокировка - Отключить состояние протокола FTP.

- Не настроено — Брандмауэр поддерживает фильтрацию состояния FTP для разрешения дополнительных подключений.

-

Время простоя SAI перед удалением

По умолчанию : Не настроено

CSP брандмауэра: MdmStore / Global / SaIdleTimeУкажите время простоя (в секундах), по истечении которого SA будут удалены.

-

Кодировка предварительного общего ключа

По умолчанию : Не настроено

CSP брандмауэра: MdmStore / Global / PresharedKeyEncoding- Включить — кодировать тестовые ключи с помощью кодировки UTF-8.

- Не настроено — закодируйте предварительно настроенные ключи со значениями локального хранилища.

-

Исключения IPsec

По умолчанию : выбрано 0

Программа CSP брандмауэра: MdmStore / Global / IPsecExemptВыберите один или несколько следующих типов трафика для исключения из IPsec:

- Соседние обнаруживают коды типов IPv6 ICMP

- ICMP

- Коды ICMP IPv6, обнаруженные маршрутизатором

- Трафик IPv4 и IPv6.

-

Проверка списка отозванных сертификатов

По умолчанию : Не настроено

CSP брандмауэра: MdmStore / Global / CRLcheckВыберите, как устройство будет проверять список отозванных сертификатов. Опции:

- Отключение проверки CRL

- Проверка CRL не удалась только для отозванных сертификатов

- Список отзыва сертификатов не может быть проверен при обнаружении ошибок .

-

Аутентификация, совместимая с аутентификацией, для каждого модуля ключа

По умолчанию : Не настроено

CSP брандмауэра: MdmStore / Global / OpportunisticallyMatchAuthSetPerKM- Включить Ключевые модули должны игнорировать только пакеты проверки подлинности, которые они не поддерживают.

- Ненастроенные ключевые модули должны игнорировать весь набор аутентификации, если они не поддерживают все пакеты аутентификации, указанные в наборе.

-

Очередь пакетов

По умолчанию : Не настроено

CSP брандмауэра: MdmStore / Global / EnablePacketQueueУкажите, как масштабирование программного обеспечения на стороне приема включено для зашифрованного приема и очистки текста в сценарии шлюза шлюза шифрования IPsec. Этот параметр подтверждает, что порядок пакетов сохранен. Опции:

- Не настроено

- Отключить все очереди пакетов

- Только в очереди зашифрованных входящих пакетов

- Расшифрованные пакеты очереди выполняются только для пересылки

- Настройка входящих и исходящих пакетов

Сетевые настройки

Следующие параметры перечислены в этой статье только один раз, но все они относятся к трем конкретным типам сетей:

- Доменная сеть (рабочие места)

- Частная сеть (доступная для обнаружения)

- Общедоступная сеть (недоступная для обнаружения)

Общие настройки

-

Брандмауэр Microsoft Defender

По умолчанию : Не настроено

CSP брандмауэра: EnableFirewall- Включить — включить брандмауэр и расширенную безопасность.

- Не настроено Разрешает весь сетевой трафик независимо от любых других параметров политики.

-

Скрытый режим

По умолчанию : Не настроено

CSP брандмауэра: DisableStealthMode- Не настроено

- Блокировка — Брандмауэр заблокирован в скрытом режиме. Блокировка скрытого режима также позволяет заблокировать выпуск пакетов , защищенных защитой IPsec .

- Разрешить — брандмауэр находится в скрытом режиме, который помогает предотвратить ответы на попытки запросов.

-

Освобождение от защищенного пакета IPsec в скрытом режиме

По умолчанию : Не настроено

CSP брандмауэра: DisableStealthModeIpsecSecuredPacketExemptionЭтот параметр игнорируется, если режим невидимости установлен на Блокировка .

- Не настроено

- Блокировка — Защищенные пакеты IPSec не получают исключений.

- Разрешить — включить исключения. Скрытый режим брандмауэра НЕ МОЖЕТ запретить хост-компьютеру реагировать на нежелательный сетевой трафик, защищенный с помощью IPsec.

-

Shield

По умолчанию : Не настроено

Программа CSP брандмауэра: Shield- Не настроено

- Блокировка — если брандмауэр Microsoft Defender установлен на и , для этого параметра установлено значение Блокировать, весь входящий трафик блокируется независимо от других параметров политики.

- Разрешить — если установлено значение Разрешить , этот параметр отключен, а входящий трафик разрешен на основе других параметров политики.

-

Многоадресные одноадресные ответы

По умолчанию : Не настроено

CSP брандмауэра: DisableUnicastResponsesToMulticastBroadcastОбычно вы не хотите получать одноадресные ответы на многоадресные или широковещательные сообщения.Эти ответы могут указывать на атаку типа «отказ в обслуживании» (DOS) или на попытку злоумышленника сохранить известный компьютер в рабочем состоянии.

- Не настроено

- Блокировка - Отключить одноадресные ответы на многомерные выбросы.

- Разрешить — Разрешить одноадресные ответы на многоадресные рассылки.

-

Входящие уведомления

По умолчанию : Не настроено

CSP брандмауэра: DisableInboundNotifications- Не настроено

- Блокировка — Скрыть уведомления, используемые, когда приложение заблокировано от прослушивания портов.

- Разрешить — включает этот параметр и может уведомлять пользователей, когда приложение заблокировано от прослушивания порта.

-

Действие по умолчанию для исходящих подключений

По умолчанию : Не настроено

CSP брандмауэра: DefaultOutboundActionНастройте брандмауэр по умолчанию для исходящих подключений. Этот параметр будет применяться к Windows версии 1809 и выше.

- Не настроено

- Блокировка — Действие брандмауэра по умолчанию не выполняется для исходящего трафика, если явно не указано, что он не блокируется.

- Разрешить — действия брандмауэра по умолчанию выполняются для исходящих подключений.

-

Действие по умолчанию для входящих подключений

По умолчанию : Не настроено

CSP брандмауэра: DefaultInboundAction- Не настроено

- Блокировка — Действие брандмауэра по умолчанию не выполняется для входящих подключений.

- Разрешить — действия брандмауэра по умолчанию выполняются для входящих подключений.

Объединение правил

-

Авторизованные правила брандмауэра Microsoft Defender из локального хранилища

По умолчанию : Не настроено

CSP брандмауэра: AuthAppsAllowUserPrefMerge- Не настроено

- Блокировка — Авторизованные правила брандмауэра приложений в локальном хранилище игнорируются и не применяются.

- Разрешить - Выберите Включить Соответствует правилам брандмауэра локального хранилища, чтобы они распознавались и применялись.

-

Глобальный порт брандмауэра Microsoft Defender из локального хранилища

По умолчанию : Не настроено

CSP брандмауэра: GlobalPortsAllowUserPrefMerge- Не настроено

- Блокировка — Глобальные правила брандмауэра портов в локальном хранилище игнорируются и не применяются.

- Разрешить — применить глобальные правила брандмауэра портов к локальному хранилищу для распознавания и применения.

-

Правила брандмауэра Microsoft Defender из локального хранилища

По умолчанию : Не настроено

CSP брандмауэра: AllowLocalPolicyMerge- Не настроено

- Блокировка — Правила брандмауэра Local Store игнорируются и не применяются.

- Разрешить — для распознавания и применения правил брандмауэра в локальном хранилище.

-

Правила IPsec из локального хранилища

По умолчанию : Не настроено

CSP брандмауэра: AllowLocalIpsecPolicyMerge- Не настроено

- Блокировка — правила безопасности подключения из локального хранилища игнорируются и не применяются, независимо от версии схемы и версии правила безопасности подключения.

- Разрешить — применять правила безопасности подключения из локального хранилища независимо от версии схемы или правила безопасности подключения.

Правила брандмауэра

Вы можете добавить как минимум одно пользовательское правило брандмауэра. Дополнительные сведения см. в разделе Добавление пользовательских правил брандмауэра для устройств Windows.

Пользовательские правила брандмауэра поддерживают следующие параметры:

Общие настройки:

-

Имя

По умолчанию : Без имениУкажите понятное имя для правила.Это имя будет отображаться в списке правил, что упрощает его идентификацию.

-

Описание

По умолчанию : Без описанияВведите описание правила.

-

Направление

По умолчанию : Не настроено

CSP брандмауэра: FirewallRules / FirewallRuleName / НаправлениеУкажите, предназначено ли это правило для входящих или исходящих .Если установлено значение Не настроено, правило автоматически применяется к исходящему трафику.

-

Действие

По умолчанию : Не настроено

CSP брандмауэра: FirewallRules / FirewallRuleName / Действие i FirewallRules / FirewallRuleName / Действие / ТипВыберите Разрешить или Блокировать . Если установлено значение Not Configured, разрешает трафик по умолчанию.

-

Тип сети

По умолчанию : выбрано 0Выберите до трех типов сетей для этого правила. Возможные варианты: Домен , Частный и Общедоступный . Если тип сети не выбран, правило применяется ко всем трем типам сетей.

Настройки приложения

-

Приложения

По умолчанию : ВсеУправление подключением приложения или программы.Выберите один из следующих вариантов, а затем выполните дополнительную настройку:

-

Имя семейства пакетов — укажите имя семейства пакетов. Чтобы найти имя семейства пакетов, используйте команду PowerShell Get-AppxPackage . Брандмауэры CSP

: FirewallRules / FirewallRuleName / App / PackageFamilyName -