Список сертификатов windows

Пошаговое руководство. Просмотр сертификатов с помощью оснастки MMC - WCF

- Статья

- Чтение занимает 2 мин

- Участники: 11

Были ли сведения на этой странице полезными?

Да Нет

Хотите оставить дополнительный отзыв?

Отзывы будут отправляться в корпорацию Майкрософт. Нажав кнопку "Отправить", вы разрешаете использовать свой отзыв для улучшения продуктов и служб Майкрософт. Политика конфиденциальности.

Отправить

Спасибо!

В этой статье

При создании защищенного клиента или службы можно использовать сертификат в качестве учетных данных. Например, общий тип учетных данных — это сертификат X. 509, который создается с помощью X509CertificateInitiatorClientCredential.SetCertificate метода.

существует три разных типа хранилищ сертификатов, которые можно проверить с помощью консоли управления (mmc) в Windows systems:

Локальный компьютер. хранилище является локальным для устройства и является глобальным для всех пользователей на устройстве.

Текущий пользователь: хранилище является локальным по отношению к текущей учетной записи пользователя на устройстве.

Учетная запись службы. хранилище является локальным для определенной службы на устройстве.

Просмотр сертификатов в оснастке MMC

В следующей процедуре показано, как проверить магазины на локальном устройстве, чтобы найти соответствующий сертификат:

В меню Пуск выберите пункт выполнить и введите MMC.

Откроется консоль MMC.

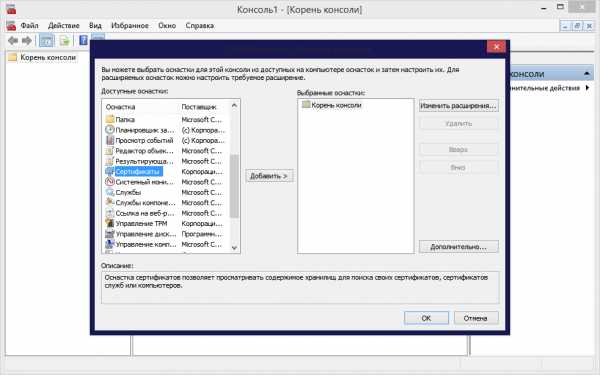

В меню файл выберите команду Добавить или удалить оснастку.

Откроется окно Добавление или удаление оснасток .

В списке Доступные оснастки выберите Сертификаты, а затем щелкните добавить.

В окне оснастки "сертификаты " выберите учетная запись компьютера, а затем нажмите кнопку Далее.

При необходимости можно выбрать учетную запись пользователя для текущего пользователя или учетной записи службы для конкретной службы.

Примечание

Если вы не являетесь администратором устройства, вы можете управлять сертификатами только для учетной записи пользователя.

В окне Выбор компьютера оставьте выбранным параметр локальный компьютер и нажмите кнопку Готово.

В окне Добавление или удаление оснастки нажмите кнопку ОК.

Необязательно. в меню файл выберите сохранить или Сохранить как , чтобы сохранить файл консоли MMC для последующего использования.

Чтобы просмотреть сертификаты в оснастке MMC, выберите корень консоли в левой области, а затем разверните узел Сертификаты (локальный компьютер).

Появится список каталогов для каждого типа сертификатов. Из каждого каталога сертификатов можно просматривать, экспортировать, импортировать и удалять свои сертификаты.

Просмотр сертификатов с помощью средства диспетчера сертификатов

Вы также можете просматривать, экспортировать, импортировать и удалять сертификаты с помощью средства диспетчера сертификатов.

Просмотр сертификатов для локального устройства

В меню Пуск выберите пункт выполнить , а затем введите certlm. msc.

Откроется средство диспетчера сертификатов для локального устройства.

Для просмотра сертификатов в разделе Сертификаты — локальный компьютер в левой области разверните каталог для типа сертификата, который нужно просмотреть.

Просмотр сертификатов для текущего пользователя

Выберите параметр Выполнить в меню Пуск, а затем введите certmgr.msc.

Отобразится инструмент диспетчера сертификатов для текущего пользователя.

Чтобы просмотреть сертификаты, в разделе Сертификаты — текущий пользователь в левой области разверните каталог для типа сертификата, который нужно просмотреть.

См. также

Установка корневых сертификатов и списка отозванных сертификатов Удостоверяющего центра

Для установки данных сертификатов, необходимо в обозревателе Internet Explorer перейти в «Свойства браузера» («Свойства обозревателя»). Данный пункт находится во вкладке «Сервис» (либо изображение шестеренки в новых версиях обозревателя – ) (Рис. 1).

Также можно открыть «Свойства браузера» («Свойства обозревателя») через «Панель управления» (с отображением мелких значков) Вашей операционной системы.

Рис. 1 Расположение раздела «Сервис» - «Свойства браузера» в Internet Explorer.

Далее выберите вкладку «Содержание» и нажмите на кнопку «Сертификаты» (Рис. 2).

Рис. 2 «Содержание» - «Сертификаты»

1) В открывшемся окне следует выбрать используемый сертификат и дважды нажать на него (Рис. 3).

Рис. 3 Список сертификатов, установленных на компьютере

2) Далее в новом окне перейти на вкладку «Состав» (Рис. 4, №1). Для установки списка отозванных сертификатов найти строку «Точки распространения сп…» (Рис. 4, №2).

В информационном окне, расположенном ниже, в графе «Полное имя» скопировать при помощи клавиатуры (горячих клавиш Ctrl+C) ссылку (начиная с букв “http” до конца строки) (Рис. 4, №3).

|

При работе в окне «Сертификат» обычные способы копирования не работают. Для копирования применяйте горячие клавиши клавиатуры (Ctrl+C – копировать, Ctrl+V – вставить). |

Рис. 4 Состав сертификата

3) В окне Internet Explorer, в адресную строку вставляется ранее скопированная ссылка (Рис. 5).

Рис. 5 Адресная строка интернет-обозревателя

4) После перехода по ссылке браузер предложит три варианта действия для данного объекта. Необходимо выбрать пункт «Сохранить» (Рис. 6).

Рис. 6 Окно загрузки

5) После загрузки нажмите на «Открыть папку». Откроется окно Windows, где загруженный файл будет подсвечен синим цветом.

6) Для установки списка отозванных сертификатов на ранее загруженном файле необходимо нажать правой кнопкой мыши и выбрать строку «Установить список отзыва (CRL)» (Рис. 7, №2).

При установке корневого сертификата выбираем строку «Установить сертификат».

Рис. 7 Установка списка отзыва

7) В появившемся окне нажмите копку «Далее».

8) Из предложенных вариантов выберите «Поместить все сертификаты в следующее хранилище», и нажмите «Обзор» (Рис. 8).

Рис. 8 Выбор места установки сертификата

9) В новом появившемся окне поставьте галочку напротив надписи «Показать физические хранилища» (Рис. 9, №1). Откройте раздел «Доверенные корневые центры сертификации» (Рис. 9, №2).

Рис. 9 Выбор хранилища сертификата

|

Если в составе раздела есть «Локальный компьютер» выберите его и нажмите «ОК». В противном случае выберите весь раздел. |

10) Нажмите кнопку «Далее», а затем «Готово».

11) Дождитесь информационного сообщения «Импорт успешно выполнен».

Повторите аналогичную процедуру с пункта 2.4 для установки Корневого сертификата удостоверяющего центра. На данном этапе вместо «Точек распространения..» выберите «Доступ к информации о центрах…».

12) Перезагрузите браузер.

Как проверить хранилище сертификатов Windows на предмет недоверенных корневых сертификатов

Те из пользователей, которые следят за новинками из мира компьютерной техники, хорошо помнят разразившийся пару лет назад скандал, связанный поставляемой с некоторыми моделями ноутбуков Lenovo программы Superfish, представляющей собой типичный Malware. Установив в хранилище ключей Windows свой сертификат, это зловредное приложение перехватывало трафик, анализировало пользовательские запросы и вставляло на страницы веб-сайтов «нужную» рекламу.

К слову, подобные случаи не так уже и редки, можно привести массу и других примеров, в которых инсталлируемое программное обеспечение, с виду совершенно безопасное, устанавливало или подменяло корневые сертификаты. Все это еще раз говорит о том, что при установке новых приложений не помешало бы проявлять осторожность, также важно понимать какие программы и сертификаты предустановлены в системе самим производителем компьютерной техники.

Поддельные и сторонние сертификаты могут выполнять те же задачи, что и Malware, поэтому время от времени не мешало бы проверять хранилище Windows (Trusted Root Certification Authorities) на предмет наличия таких ключей. Давайте же разберемся, как это можно сделать. Для этого вам понадобится специальная утилита Sigcheck, входящая в набор инструментов системного администратора Sysinternals.

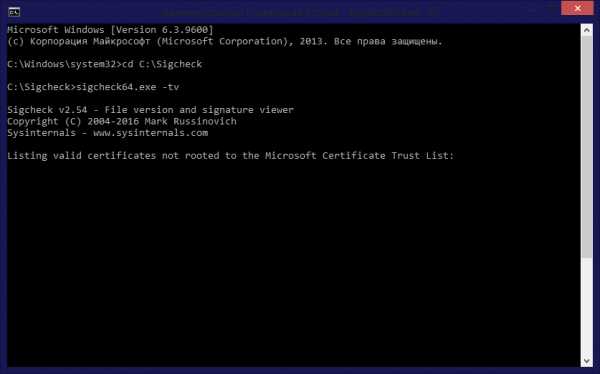

Скачайте архив с утилитой с официального сайта technet.microsoft.com/ru-ru/sysinternals/bb897441.aspx и распакуйте в любое удобное расположение, в нашем случае это папка C:\Sigcheck. Откройте от имени администратора командную строку, перейдите в каталог с исполняемым файлом утилиты, а затем выполните такую команду:

sigcheck.exe -tv или sigcheck64.exe -tv на 64-битных системах

Если утилита запросит подтверждение, нажмите в открывшемся окошке «Agree».

После этого Sigcheck должна загрузить с сайта Microsoft файл authrootstl.cab со списком доверенных сертификатов и поместить его в папку со своим исполняемым файлом. Если этого не произойдет, скачайте файл самостоятельно по ссылке yadi.sk/d/5c6Mp2Xy3GTFLG и забросьте его в каталог с утилитой Sigcheck, а приведенную выше команду выполните еще раз.

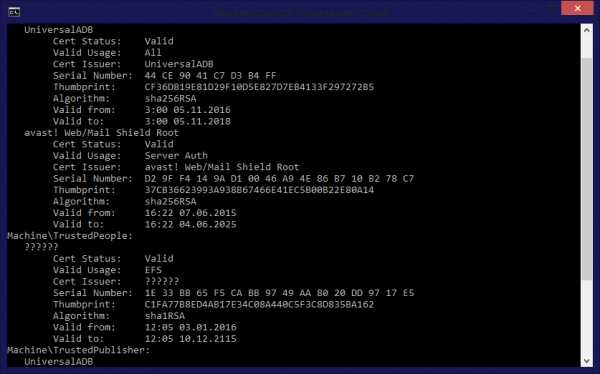

В процессе выполнения команды утилита сравнит установленные в системе сертификаты с теми, которые в списке архива authrootstl.cab. Если на компьютере будут выявлены сторонние или недоверенные сертификаты, программка выведет их список в командной строке.

Впрочем, это еще не означает, что сторонние сертификаты нужно немедленно удалять.

Важно понять, какая именно программа его установила и использует. К примеру, в нашем случае сертификат «avast! Web/Mail Shield Root» используется антивирусом Avast, поэтому удалять его не нужно.

Если сертификат не вызывает у вас доверия, равно как и установленная некогда программа, можете удалить его.

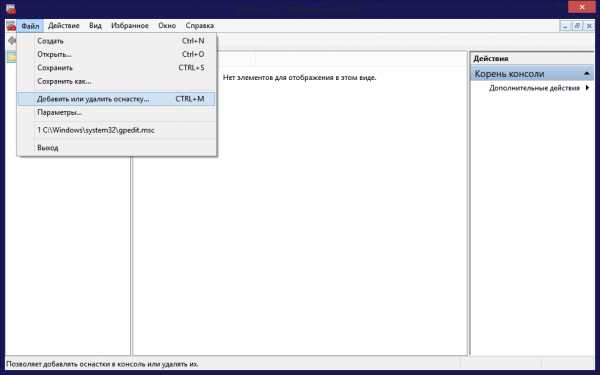

Для этого откройте командой MMC консоль оснастки, в меню «Файл» выберите команду «Добавить или удалить оснастку».

В левой колонке открывшегося окошка выделите мышкой «Сертификаты», нажмите кнопку «Добавить», затем «OK».

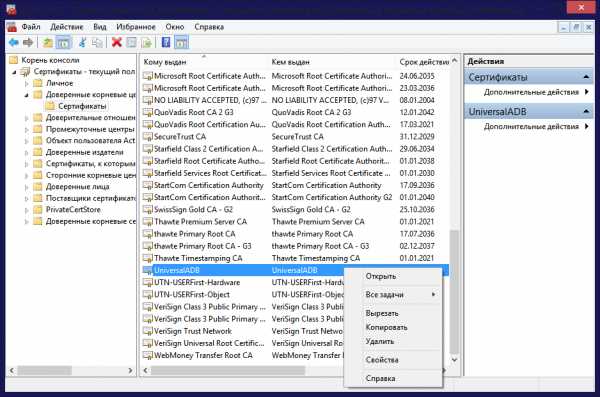

После того как в окне появится список сертификатов, разверните в левой колонке каталог «Доверенные корневые центры сертификации» и удалите найденные в Sigcheck сертификаты.

Windows показывает неполный список всех доверенных корневых сертификатов

Эксперт: Windows показывает неполный список всех доверенных корневых сертификатов

Windows не предоставляет графический интерфейс для просмотра полного списка.

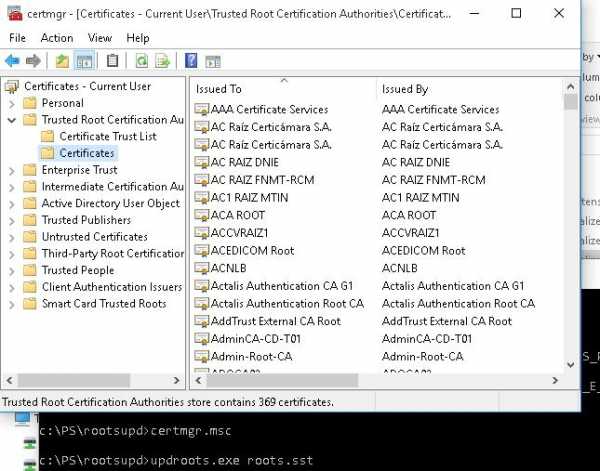

ИБ-исследователь Фирас Салем (Firas Salem) рассказал, что основной центр сертификатов Windows Certificate Trust List (CTL) является главным источником всех корневых сертификатов, которым система доверяет по умолчанию. В отличие от CTL, диспетчер сертификатов certmgr.msc показывает гораздо меньшее число сертификатов, считающихся «Доверенными корневыми центрами сертификации» (Trusted Root Certification Authorities) системы. На самом деле, отмечает Салем, реальный список сертификатов хранится в непонятном формате «глубоко» в системе, и Windows не предоставляет графический интерфейс для просмотра полного списка.

Начиная с версии ОС Windows Vista, разработчиками был добавлен новый механизм автообновления AutoUpdate, который позволяет загружать доверенные корневые сертификаты при первой же активации системы. Салем отмечает, что Windows показывает не все данные о сертификатах, вследствие чего многие пользователи и даже профессиональные ИБ-эксперты ошибочно полагают, что ОС доверяет не более двум десяткам центрам корневых сертификатов, когда на деле их сотни.

Салем предлагает провести простой тест. Необходимо открыть certmgr.msc, перейти к «Доверенным корневым центрам сертификации» и обратить внимание на отсутствие центра сертификации OpenTrust Root CA G3. Затем, отмечает эксперт, нужно через браузер Chrome или Internet Explorer зайти на https://opentrustrootcag3-test.opentrust.com/ - это необходимо для того, чтобы браузер установил защищенное соединение SSL. Если пользователь внимательно «рассмотрит» SSL-сертификат, то заметит, что он был подписан OpenTrust Root CA G3, которого не было в списке «Доверенных корневых центров сертификации».

Открыв certmgr.msc, можно увидеть, что OpenTrust Root CA G3 без каких-либо разрешений и подсказок появился в списке. Вероятно, что сертификат ранее уже был добавлен в CTL. Таким образом можно выяснить, что certmgr.msc содержит неполную информацию, заявляет Салем.

Как проверить хранилище сертификатов Windows на наличие недоверенных корневых сертификатов | WinITPro.ru - Блог админа

Пользователям Windows все более тщательное внимание стоит уделать установленным на компьютере сертификатам. Недавние скандалы с сертификатами Lenovo Superfish, Dell eDellRoot и Comodo PrivDog лишний раз свидетельствуют о том, что пользователю нужно быть внимательным не только при установке новых приложений, но и четко понимать, какое ПО и сертификаты предустановлены в системе производителем оборудования. Через установку поддельных или специально сгенерированных сертификатов злоумышленники могут осуществить атаки MiTM (man-in-the-middle), перехватывать трафик (в том числе HTTPS), разрешать запуск вредоносного ПО и скриптов и т.п.

Как правило такие сертификаты устанавливаются в хранилище доверенных корневых сертификатов Windows (Trusted Root Certification Authorities). Разберемся, каким образом можно проверить хранилище сертификатов Windows на наличие сторонних сертификатов.

В общем случае в хранилище сертификатов Trusted Root Certification Authorities должны присутствовать только доверенные сертификаты, проверенные и опубликованные Microsoft в рамках программы Microsoft Trusted Root Certificate Program. Для проверки хранилища сертификатов на наличия сторонних сертификатом можно воспользоваться утилитой Sigcheck (из набора утилит Sysinternals).

- Скачайте утилиту Sigcheck с сайта Microsoft (https://technet.microsoft.com/ru-ru/sysinternals/bb897441.aspx)

- Распакуйте архив Sigcheck.zip в произвольный каталог (например, C:\install\sigcheck\)

- Откройте командную строку и перейдите в каталог с утилитой: cd C:\install\sigcheck\

- В командной строке выполните команду sigcheck.exe–tv, или sigcheck64.exe –tv (на 64 битных версиях Windows)

При первом запуске утилита sigcheck попросит принять условия использования

- После этого утилита скачает с сайта Microsoft и поместит свой каталог архив authrootstl.cab со списком корневых сертификатов MS в формате Certification Trust List.Совет. Если на компьютере отсутствует прямое подключение к Интернету, файл authrootstl.cab можно скачать самостоятельно по ссылке http://download.windowsupdate.com/msdownload/update/v3/static/trustedr/en/authrootstl.cab и вручную поместить в каталог с утилитой SigCheck

Утилита сравнит список сертификатов установленных на компьютере со списком корневых сертификатов MSFT в файле authrootstl.cab. В том случае, если в списке коревых сертификатов компьютера присутствуют сторонние сертификаты, SigCheck выведет их список. В нашем примере на компьютере имеется один сертификат с именем test1 (это самоподписанный сертификат созданный с помощью командлета New-SelfSignedCertificate, который я создавал для подписывания кода PowerShell скрипта)

- Каждый найденный сторонний сертификат стоит проанализировать на предмет необходимости его присутствуя в списке доверенных. Желательно также понять какая программа установила и использует его. Совет. В том случае, если компьютер входит в домен, скорее всего в списке «сторонних» окажутся корневые сертификаты внутреннего центра сертификации CA, и другие сертификаты, интегрированные в образ системы или распространенные групповыми политиками, которые с точки зрения MSFT могут оказаться недоверенными.

Чтобы удалить данный сертификат их списка доверенных, откройте консоль управления сертификатами (msc) и разверните контейнер Trusted Root Certification Authorities (Доверенные корневые центры сертификации) -> Certificates и удалите сертификаты, найденные утилитой SigCheck.

Таким образом, проверку хранилища сертификатов с помощью утилиты SigCheck стоит обязательно выполнять на любых системах, особенно на OEM компьютерах с предустановленной ОС и различных сборках Windows, распространяемых через популярные торрент-трекеры.

Источник

Обновление корневых сертификатов в Windows

В операционных системах семейства Windows, начиная с Windows 7, присутствует система автоматического обновления корневых сертификатов с сайта Microsoft. MSFT в рамках программы Microsoft Trusted Root Certificate Program, ведет и публикует в своем онлайн хранилище список сертификатов для клиентов и устройств Windows. В том, случае если проверяемый сертификат в своей цепочке сертфикации относится к корневому CA, который участвует в этой программе, система автоматически скачает с узла Windows Update и добавит такой корневой сертификат в доверенные.

В том случае, если у Windows отсутствует прямой доступ к каталогу Windows Update, то система не сможет обновить корневой сертификат, соответственно у пользователя могут быть проблемы с открытием сайтов (SSL сертификаты которых подписаны CA, к которому нет доверия), либо с установкой / запуском подписанных приложений или скриптов.

В этой статье попробуем разобраться, как можно вручную обновить список корневых сертификатов в TrustedRootCA в изолированных системах, или системах без прямого подключения к интернету.

Примечание. В том случае, если пользователи получают доступ в интернет через прокси сервер, для того, что работало автоматическое обновление корневых сертификатов на компьютера пользователей, Microsoft рекомендует открыть прямой доступ (bypass) к узлам Microsoft. Но это не всегда возможно/применимо.

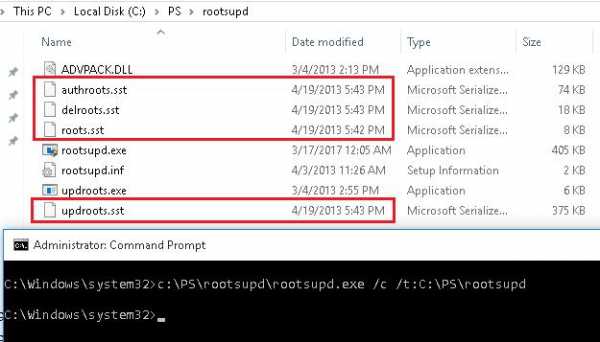

Утилита rootsupd.exe

В Windows XP для обновления корневых сертификатов использовалась утилита rootsupd.exe, список корневых и отозванных сертификатов, зашитых в которой регулярно обновлялся. Сама утилита распространялась в виде отдельного обновления KB931125 (Update for Root Certificates). Посмотрим, можно ли использовать ли ее сейчас.

- Скачайте утилиту rootsupd.exe, перейдя по ссылке http://download.windowsupdate.com/msdownload/update/v3/static/trustedr/en/rootsupd.exe (по состоянию на 15.09.2017 ссылка не работает, возможно в Microsoft решили убрать ее из общего доступа).

- Для установки сертификатом, достаточно запустить файл. Но мы попробуем более внимательно рассмотреть его содержимое, распаковав его с помощью команды:

rootsupd.exe /c /t: C:\PS\rootsupd

- Сертификаты содержатся в SST файлах: authroots.sst, delroot.sst и т.п. Для удаления/установки сертификатов можно воспользоваться командами:

updroots.exe authroots.sst

updroots.exe -d delroots.sst

Но, как вы видите, дата создания этих файлов 4 апреля 2013 (почти за год до окончания официальной поддержки Windows XP). Таким образом, с этого времени утилита не обновлялась и не может быть использована для установки актуальных сертификатов.

Получения списка корневых сертификатов с узла Windows Update с помощью Certutil

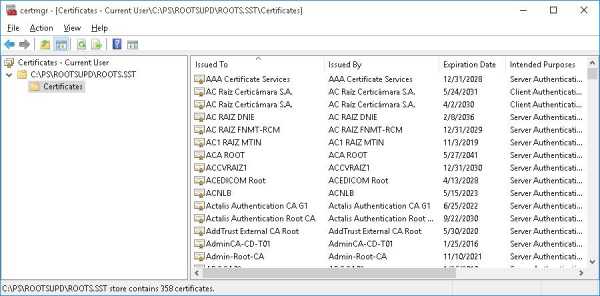

Последняя версия утилиты для управления и работы с сертификатам Certutil (представленная в Windows 10), позволяет скачать и сохранить в SST файл актуальный список корневых сертификатов.

Для генерации SST файла, на компьютере Windows 10 с прямым доступом в Интернет, выполните с правами администратора команду:

certutil.exe -generateSSTFromWU roots.sst

В результате в целевом каталоге появится файл SST, содержащий актуальный список сертификатов. Дважды щелкните по нему для открытия. Данный файл представляет собой контейнер, содержащий сертификаты.

Как вы видите, откроется знакомая оснастка управления сертификатами, из которой вы можете экспортировать любой из полученных сертификатов. В моем случае, список сертификатов содержал 358 элементов. Естественно, экспортировать сертификаты и устанавливать по одному не рационально.

Как вы видите, откроется знакомая оснастка управления сертификатами, из которой вы можете экспортировать любой из полученных сертификатов. В моем случае, список сертификатов содержал 358 элементов. Естественно, экспортировать сертификаты и устанавливать по одному не рационально.

Для установки всех сертификатов, содержащихся в файле, воспользуемся утилитой updroots.exe (она содержится в архиве rootsupd.exe, который мы распаковали в предыдущем разделе).

Установка сертификатов из STT фалйла выполняется командой:

updroots.exe roots.sst

Запустите оснастку certmgr.msc и убедитесь, что все сертификаты были добавлены в хранилище Trusted Root Certification Authority.

Запустите оснастку certmgr.msc и убедитесь, что все сертификаты были добавлены в хранилище Trusted Root Certification Authority.

Список корневых сертификатов в формате STL

Есть еще один способ получения списка сертификатов с сайта Microsoft. Для этого нужно скачать файл http://ctldl.windowsupdate.com/msdownload/update/v3/static/trustedr/en/authrootstl.cab (обновляется дважды в месяц).С помощью любого архиватора (или проводника Windows) распакуйте содержимое архива authrootstl.cab. Он содержит один файл authroot.stl.

Файл authroot.stl представляет собой контейнер со списком доверенных сертификатов в формате Certification Trust List.

Данный файл можно установить в системе с помощью контекстного меню файла STL (Install CTL).

Или с помощью утилиты certutil:

certutil -addstore -f root authroot.stl

После выполнения команды, в консоли управления сертификатами (certmgr.msc) в контейнере Trusted Root Certification Authorities появится новый раздел с именем Certificate Trust List.

Аналогичным образом можно скачать и установить список с отозванными сертификатами, которые были исключены из программы Root Certificate Program. для этого, скачайте файл disallowedcertstl.cab (http://ctldl.windowsupdate.com/msdownload/update/v3/static/trustedr/en/disallowedcertstl.cab), распакуйте его и добавьте в раздел Untrusted Certificates командой:

certutil -addstore -f disallowed disallowedcert.stl

В это статье мы рассмотрели несколько простейших способов обновления списка корневых сертификатов на изолированной от Интернета системе Windows. В том случае, если возникла задача регулярного обновления корневых сертификатов в отделенном от внешней сети домене, есть несколько более сложная схема обновления локальных хранилищ сертификатов на компьютерах домена с помощью групповых политик. Об этом подробнее в одной из ближайших статей.

(с)winitpro

Что такое CRL или список аннулированных сертификатов?

CRL или CAC — списки SSL-сертификатов, отозванных центром выдачи (CA). На 2017 год происходит отказ от использования CRL (САС) в пользу OCSP (Онлайн Протокол Состояния Сертификата).

SSL обеспечивает защищённое HTTPS-соединение с сайтом, но существуют угрозы безопасности даже при действующем сертификате. Самая распространённая – секретный ключ скомпрометирован. Передача данных становится небезопасна. Чтобы номера кредитных карт и пароли пользователей не попали к мошенникам, сертификат нужно отозвать.

Основные причины аннулирования SSL:

- ключ утерян/украден или скомпрометирован

- неверно указано название компании или другие данные

- сайт прекратил работу

- сменился владелец ресурса

- выдавший сертификат Certification Authority скомпрометирован

Как работают списки CRL?

Список аннулированных сертификатов публикует Certificate Authority (CA), выдавший сертификат:

1) Владелец домена или посетитель сайта, заметивший проблему, обращается в CA и просит аннулировать действующий SSL.

2) CA заносит уникальный серийный номер сертификата в список CAC, который:

- защищён цифровой подписью центра — нельзя изменить

- обновляется минимум раз в сутки — всегда актуален

3) Каждый раз при соединении с ресурсом браузер посетителя проверяет, аннулирован ли SSL-сертификат. Смотрит в загруженных списках CRL или по протоколу OCSP — через запрос к CA. Если находит сертификат в списке CRL или получает от CA ответ, что сертификат отозван — показывает предупреждение об ошибке.

Не все браузеры загружают списки CAC и пользуются OCSP

Firefox проверяет статус только для сертификатов с расширенной проверкой EV. Пользователи этого браузера не узнают об отзыве SSL DV и OV. Так же как и мобильные пользователи Safari в iOS. Chrome определяет статус сертификата для Windows, но не для Linux и Android.

Internet Explorer и Opera — самые безопасные в этом отношении браузеры. Они используют OCSP и CRL в зависимости от того, что предлагает CA.

Аннулированный сертификат нельзя восстановить, только купить новый. Берегите секретный ключ — его утеря или компрометация чаще всего приводит к отзыву SSL-сертификата.

Как просмотреть сертификаты с помощью оснастки MMC — WCF

- Статья

- Время считывания: 2 мин

- Соавторы: 11

Была ли эта страница полезной?

Да Нет

Хотите что-нибудь добавить к этому мнению?

Отзыв будет отправлен в Microsoft: когда вы нажмете «Отправить», отзыв будет использован для улучшения продуктов и услуг Microsoft.Политика конфиденциальности.

Представлять на рассмотрение

Спасибо.

В этой статье

При создании защищенного клиента или службы вы можете использовать сертификат в качестве учетных данных. Например, распространенным типом учетных данных является сертификат X.509, который вы создаете с помощью метода X509CertificateInitiatorClientCredential.SetCertificate.

Существует три разных типа хранилищ сертификатов, которые можно проверить с помощью консоли управления Microsoft (MMC) в системах Windows:

-

Локальный компьютер: хранилище является локальным для устройства и глобальным для всех пользователей на устройстве.

-

Текущий пользователь: хранилище является локальным для текущей учетной записи пользователя на устройстве.

-

Учетная запись службы: хранилище является локальным для указанной службы на устройстве.

Отображение сертификатов при привлечении программы ММС

Следующая процедура показывает, как проверить склады на локальном компьютере, чтобы найти соответствующий сертификат:

-

Выберите Run в меню Start , затем введите mmc .

Будет показана программа MMC.

-

В меню File выберите Add/Remove Snap-in.

Появится окно Добавить или удалить снимки .

-

В списке Доступные оснастки выберите Сертификаты , а затем выберите Добавить .

-

В окне оснастки Сертификаты выберите Учетная запись компьютера , а затем выберите Далее .

При желании можно выбрать Моя учетная запись пользователя для текущего пользователя или Учетная запись службы для конкретной службы.

Примечание

Если вы не являетесь администратором устройства, вы можете управлять сертификатами только для своей учетной записи пользователя.

-

В окне Computer Select оставьте выбранным Local Computer , а затем выберите Exit .

-

В окне Добавить или удалить оснастку нажмите кнопку OK .

-

Необязательно: в меню Файл выберите Сохранить или Сохранить Как, чтобы сохранить файл консоли MMC для дальнейшего использования.

-

Чтобы просмотреть сертификаты в MMC Snap, выберите Root Directory Console на левой панели, а затем разверните Certificates (Local Computer).

Будет показан список каталогов для каждого типа сертификата.Из любого каталога сертификатов вы можете просматривать, экспортировать, импортировать и удалять его сертификаты.

Просмотр сертификатов с помощью диспетчера сертификатов

Сертификатытакже можно просматривать, экспортировать, импортировать и удалять с помощью инструмента «Диспетчер сертификатов».

Для просмотра сертификатов для локального устройства

-

Выберите Выполнить в меню Пуск , а затем введите файл certlm.мск .

Отобразится средство диспетчера сертификатов для локального устройства.

-

Чтобы просмотреть сертификаты, в разделе Сертификаты — Компьютер Локальный на левой панели разверните каталог типа сертификата, который вы хотите просмотреть.

Для просмотра сертификатов текущего пользователя

-

Выберите Выполнить в меню Пуск , а затем введите certmgr.мск .

Отобразится инструмент Диспетчер сертификатов для текущего пользователя.

-

Чтобы просмотреть сертификаты, в разделе Сертификаты - текущего пользователя на левой панели разверните каталог типа сертификата, который вы хотите просмотреть.

См. также

.Как установить корневые сертификаты Windows 10 [ПРОСТЫЕ ШАГИ]

Корневые сертификаты — это сертификаты открытого ключа, которые помогают браузеру определить, является ли связь с веб-сайтом подлинной, и зависят от того, является ли доверенным орган, выдавший сертификат, и остается ли цифровой сертификат действительным.

Если цифровой сертификат получен не от доверенного центра, вы получите сообщение об ошибке, например "Существует проблема с сертификатом безопасности этого сайта", и ваш браузер может блокировать связь с сайтом.

Windows 10 имеет встроенные сертификаты и автоматически их обновляет. Однако вы по-прежнему можете вручную добавить дополнительные корневые сертификаты в Windows 10 из ЦС.

Существует множество органов по сертификации, наиболее известными из которых являются Comodo и Symantec.

Как вручную добавить корневые сертификаты Windows 10?

- Установка сертификатов из доверенных центров сертификации

- Установка сертификатов с помощью консоли управления Microsoft

Способ 1. Установка сертификатов из доверенных центров сертификации

Таким образом вы можете добавить цифровые сертификаты в Windows 10 из доверенных центров сертификации.

- Сначала необходимо загрузить корневой сертификат из центра сертификации. Например, вы можете загрузить его с веб-сайта GeoTrust.

- Затем откройте локальную политику безопасности в Windows, нажав Win + горячую клавишу R и введя «secpol.msc» в текстовом поле «Выполнить». Обратите внимание, что в Windows 10 Home Edition нет редактора локальной политики безопасности. Если ваш ключ Windows не работает, ознакомьтесь с этим кратким руководством, чтобы исправить это.

- Затем щелкните Политики открытого ключа и Параметры проверки пути сертификата , чтобы открыть окно свойств параметров проверки пути сертификата.

- Перейдите на вкладку Магазины и установите флажок Определить эти параметры политики .

- Выберите Разрешить использование доверенных корневых центров сертификации для проверки сертификатов и Разрешить пользователям доверять одноранговым доверенным сертификатам параметры, если они еще не выбраны.

- Также следует установить флажок Корневые корневые центры сертификации третьих лиц и Корневые центры сертификации предприятий и нажать Применить > хорошие кнопки для подтверждения выбранных настроек.

- Затем нажмите клавишу Win + сочетание клавиш R и введите «certmgr.msc» в текстовом поле «Выполнить», чтобы открыть окно, показанное на снимке экрана ниже. Это Диспетчер сертификации, который отображает ваши цифровые сертификаты.

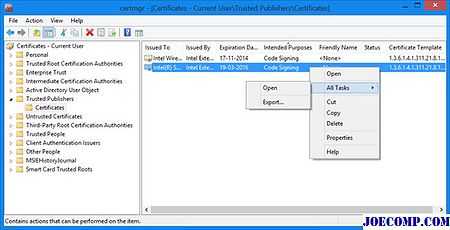

- Щелкните Доверенные корневые центры сертификации и щелкните правой кнопкой мыши Сертификаты , чтобы открыть контекстное меню.

- Выберите Все задачи > Импорт в контекстном меню, чтобы открыть окно, как показано ниже.

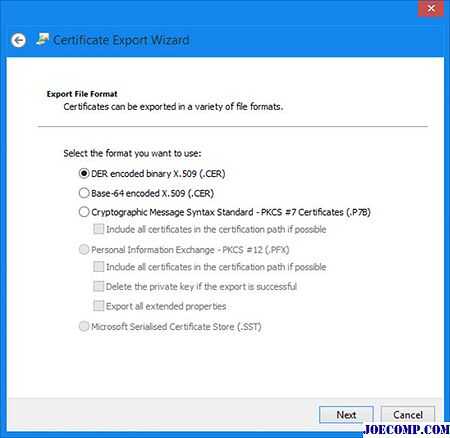

- нажмите Еще одну кнопку , нажмите Обзор, и выберите файл корневого цифрового сертификата, сохраненный на жестком диске.

- нажмите Еще раз , чтобы выбрать Автоматический выбор хранилища сертификатов на основе параметра типа сертификата .

- Затем вы можете нажать Другой > конец для завершения работы мастера импорта. Откроется окно, подтверждающее, что «импорт прошел успешно».

Большинство пользователей Windows 10 понятия не имеют, как редактировать групповую политику. Узнайте, как, прочитав эту простую статью.

На вашем компьютере с Windows нет редактора групповой политики? Получите его прямо сейчас, выполнив всего несколько простых шагов.

Способ 2. Установите сертификаты с помощью консоли управления Microsoft

- Вы также можете добавить цифровые сертификаты в Windows с помощью консоли управления Microsoft.Нажмите клавишу Win + сочетание клавиш R и введите «mmc» в поле «Выполнить», чтобы открыть окно ниже.

- Щелкните Файл , а затем выберите Добавить/Удалить Оснастку, чтобы открыть окно, показанное на снимке ниже.

- Затем выберите Сертификаты и нажмите кнопку Добавить .

- Откроется окно оснастки «Сертификаты», в котором можно выбрать Учетная запись компьютера > Локальная учетная запись и нажать кнопку end , чтобы закрыть окно.

- Затем нажмите кнопку OK в окне «Добавить или удалить оснастку».

- Теперь вы можете выбрать Certificates и щелкнуть правой кнопкой мыши Trusted Root Certification Authorities в окне консоли MMC, как показано ниже.

- Затем вы можете нажать Все задачи > Импорт , чтобы открыть окно Мастера импорта сертификатов, из которого вы можете добавить цифровой сертификат в Windows.

Если консоль управления Microsoft не может создать новый документ, выполните простые действия, описанные в этом руководстве, чтобы устранить проблему.

Не удается загрузить консоль управления Microsoft? Эта пошаговая инструкция поможет вам разобраться.

Теперь вы установили новый доверенный корневой сертификат в Windows 10. Аналогичным образом вы можете добавить еще много цифровых сертификатов в эту операционную систему и другие платформы Windows.

Убедитесь, что сторонние цифровые сертификаты получены только от доверенных ЦС, таких как GoDaddy, DigiCert, Comodo, GlobalSign, Entrust и Symantec.

Если у вас есть еще предложения или вопросы, не стесняйтесь оставлять их в разделе комментариев ниже, и мы обязательно их рассмотрим.

Отправить

.Certmgr.msc или диспетчер сертификатов в Windows 10/8/7 2022

Диспетчер сертификатов или Certmgr.msc в Windows позволяет просматривать сведения о сертификатах, экспортировать, импортировать, изменять, удалять или запрашивать новые сертификаты. Корневые сертификаты — это цифровые документы, которые используются для управления сетевой аутентификацией и обменом информацией.

Управление сертификатами с помощью диспетчера сертификатов или Certmgr.msc

Консоль диспетчера сертификатов является частью консоли управления Microsoft в Windows 10/8/7. MMC включает в себя различные инструменты, которые можно использовать для управления и обслуживания.Как упоминалось ранее, с помощью certmgr.msc вы можете просматривать сертификаты, а также изменять, импортировать, экспортировать, удалять или запрашивать новые сертификаты.

Для управления сертификатами выберите «Выполнить» в меню WinX в Windows. Введите certmgr.msc в поле «Выполнить» и нажмите Enter. Помните, что вы войдете в систему как администратор. Откроется Диспетчер сертификатов.

Вы увидите, что все сертификаты хранятся в разных папках в разделе Сертификаты — Текущий пользователь .Когда вы откроете любую папку сертификатов, вы увидите, что сертификаты отображаются на правой панели. На правой панели вы увидите такие столбцы, как «Кем выдано», «Кем выдано», «Дата истечения срока действия», «Назначение», «Понятное имя», «Статус» и «Шаблон сертификата». В столбце «Предполагаемая цель» указано, для чего предназначен каждый сертификат.

С помощью Диспетчера сертификатов вы можете запросить новый сертификат с тем же или другим ключом. Вы также можете экспортировать или импортировать сертификат.Чтобы выполнить какое-либо действие, выберите сертификат, нажмите «Действие» > «Все задачи», затем нажмите требуемую команду действия. Вы также можете щелкнуть контекстное меню правой кнопкой мыши, чтобы выполнить эти действия.

Если вы хотите экспортировать или импортировать сертификаты , откроется простой в использовании мастер, который проведет вас через необходимые шаги.

Обратите внимание, что Certmgr.msc — это оснастка консоли управления Microsoft, а Certmgr.exe — это утилита командной строки. Если вы хотите узнать больше о параметрах командной строки в certmgr.exe, посетите веб-сайт MSDN.

Прочтите это, если вы получаете сообщение об ошибке сертификата безопасности этого сайта в сообщении IE.

.Просмотр хранилищ сертификатов

При использовании оснастки «Сертификаты» вы можете просмотреть хранилище сертификатов пользователя, компьютера или службы по цели, для которой были выпущены сертификаты, или по категориям логического хранилища. Когда сертификаты перечислены по категориям хранения, вы также можете отобразить физические хранилища, отобразив иерархию хранилища сертификатов. (Это рекомендуется только для опытных пользователей.)

Если у вас есть соответствующие права, вы можете импортировать или экспортировать сертификаты в любую папку в хранилище сертификатов. Кроме того, если закрытый ключ, связанный с сертификатом, помечен как экспортируемый, вы можете экспортировать его и сертификат в файл PKCS#12.

Windows также может публиковать сертификаты в доменных службах Active Directory (AD DS). Публикация сертификата в AD DS позволяет всем пользователям или компьютерам с соответствующими разрешениями загружать сертификат по мере необходимости.

Хранилища сертификатов

Сертификаты могут отображаться по назначению или по логическим хранилищам, как показано в следующей таблице. Просмотр сертификатов по логическому хранилищу — это параметр по умолчанию в оснастке «Сертификаты».

| Примечание | |

| Список целевых хранилищ сертификатов не охватывает все возможные хранилища. |

| Просмотр по | Имя папки | Содержание |

|---|---|---|

| Логическое хранилище | Личный | Сертификаты, связанные с закрытыми ключами, к которым у пользователя есть доступ.Это сертификаты, которые выдаются пользователю, компьютеру или службе, для которых пользователь управляет своими сертификатами. |

|

| Доверенные корневые центры сертификации | Центры сертификации, которым вы явно доверяете. Включает все сертификаты в хранилище других корневых центров сертификации, а также корневые сертификаты вашей организации и корпорации Майкрософт. Администратор, который хочет добавить в это хранилище сертификаты CA, отличные от Microsoft, для всех компьютеров в домене Active Directory, может распространять доверенные корневые сертификаты в организации с помощью оснастки групповой политики. |

|

| Корпоративный траст | Контейнер для списков доверия сертификатов.Список доверенных сертификатов обеспечивает механизм доверия к самозаверяющим корневым сертификатам других организаций и ограничения целей, для которых доверяют сертификатам. |

|

| Промежуточные центры сертификации | Сертификаты, выданные нижестоящим центрам сертификации. Администратор может использовать оснастку групповой политики для распространения сертификатов в хранилище промежуточных центров сертификации. |

|

| Доверенные лица | Сертификаты, выданные людям или организациям, которым вы явно доверяете. Чаще всего это самозаверяющие сертификаты или сертификаты, которым вы явно доверяете в таком приложении, как Microsoft Outlook. Администратор домена может использовать оснастку групповой политики для распространения сертификатов в хранилище доверенных лиц. |

|

| Прочие лица | Сертификаты, выданные лицам или организациям, которым вы доверяете по умолчанию. Эти сертификаты должны быть частью доверенной иерархии сертификации. Наиболее распространенными сертификатами являются кэшированные сертификаты для таких служб, как шифрованная файловая система (EFS), где сертификаты используются для авторизации для расшифровки зашифрованного файла. |

|

| Доверенные издатели | Сертификаты ЦС, которым доверяют политики ограниченного использования программ.Администратор домена может использовать оснастку групповой политики для распространения сертификатов в хранилище доверенных издателей. |

|

| Запрещенные сертификаты | Это сертификаты, которые были явно определены пользователем как ненадежные с помощью соответствующей политики ограниченного использования программного обеспечения или путем выбора ненадежного сертификата при запросе в сообщении электронной почты или в веб-браузере.Администратор домена может использовать оснастку групповой политики для распространения сертификатов в хранилище отклоненных сертификатов. |

|

| Корневые центры сертификации других компаний | Доверенные корневые сертификаты от центров сертификации, отличных от Microsoft и вашей организации. Групповую политику нельзя использовать для распространения сертификатов в хранилище сторонних корневых центров сертификации. |

|

| Запросы на регистрацию сертификата | Ожидающие или отклоненные запросы сертификатов. |

|

| Объект пользователя Active Directory | Сертификаты, связанные с объектом пользователя и опубликованные в доменных службах Active Directory. |

| Цель | Аутентификация сервера | Сертификаты, которые серверные программы используют для аутентификации на клиентских компьютерах. |

|

| Аутентификация клиента | Сертификаты, которые клиентские программы используют для аутентификации на серверах. |

|

| Подписание кода | Сертификаты, связанные с парами ключей, используемыми для подписи активного содержимого. |

|

| Защищенная электронная почта | Сертификаты, связанные с парами ключей, которые используются для подписи сообщений электронной почты. |

|

| Файловая система шифрования | Сертификаты, связанные с парами ключей, которые шифруют и расшифровывают симметричный ключ, используемый для шифрования и расшифровки данных EFS. |

|

| Восстановить файлы | Сертификаты, связанные с парами ключей, которые шифруют и расшифровывают симметричный ключ, используемый для восстановления зашифрованных данных с помощью EFS. |

При просмотре сертификатов по логическому хранилищу иногда в хранилище можно увидеть ложные дубликаты сертификатов. Это связано с тем, что один и тот же сертификат хранится в разных физических хранилищах, расположенных в одном логическом хранилище.При объединении содержимого физических хранилищ сертификатов в единое представление логического хранилища отображаются оба экземпляра указанного сертификата.

Установив параметры просмотра для отображения Хранилища физических сертификатов , можно определить, что сертификат хранится в отдельных физических хранилищах в одном и том же логическом хранилище. Вы можете сравнить серийные номера, чтобы убедиться, что это один и тот же сертификат.

Дополнительная информация

.Отображение сообщений «Обнаружена проблема при проверке сертификата» и «Подлинность зашифрованного домена подключения не может быть гарантирована» при попытке открыть веб-сайт

Проблема

При открытии веб-сайта отображается сообщение о том, что " Обнаружена проблема при проверке сертификата" или что "Подлинность домена, с которым установлено зашифрованное соединение, не может быть гарантирована".

Причина

Возможно, веб-сайт небезопасен. Существует вероятность того, что киберпреступники могут украсть данные вашей учетной записи и другую личную информацию. Мы не рекомендуем посещать такие сайты.

Дополнительные сведения о том, почему отображалось сообщение, см. в разделе ниже.

Если предупреждение появляется не для веб-сайтов, а для приложений, установленных на вашем компьютере, это означает, что параметры проверки защищенных соединений по умолчанию были изменены.Чтобы устранить проблему, восстановите настройки по умолчанию.

Решение

Если вы уверены, что сайт безопасен (например, если это официальный сайт вашего банка) и не хотите, чтобы приложение проверяло его в будущем и показывало вам предупреждающие сообщения:

- Добавить веб-сайт, вызвавший предупреждение, в список исключений. См. приведенные ниже инструкции.

- В качестве альтернативы отключите сканирование зашифрованных соединений.См. приведенные ниже инструкции.

Не рекомендуется полностью отключать проверку защищенных соединений, так как это снизит уровень защиты компьютера.

Если веб-сайт не входит в число регулярно посещаемых, вы можете разрешить его открытие для текущего сеанса. Предупреждение появится снова в следующий раз. Ниже вы можете найти руководство о том, как разрешить однократное открытие веб-сайта.

Если на веб-сайте, который вы посещаете редко, появляется уведомление, вы можете разрешить его открытие один раз.См. приведенные ниже инструкции.

Если вы не уверены в безопасности веб-сайта, вы можете проверить его с помощью OpenTip перед обработкой.

.

Сертификаты сертификатов и ключи органов

Мастер-ключ авторизации Certum:

Мастер-ключ авторизации — Certum CA

Серийный номер: 10020

Действителен с: 11 июня 10:46:39 2002 GMT

Действителен до: 11 июня 9:202:3 GMT

Загрузки: CRT | ПОМ | Шестнадцатеричный

Тестовые страницы:

- Нет активных SSL-сертификатов.

Мастер-ключ авторизации — Certum Trusted Network CA

Серийный номер: 0444C0

Действителен с: 22 октября 13:07:37 2008 GMT

Действителен до: 31 декабря 13:07:37 2029 GMT

Загрузки 4:0000 CRT | ПОМ | Шестнадцатеричный

Тестовые страницы:

власть главный ключ - CERTUM TRUSTED NETWORK CA 2

Серийный номер: 21D6D04A4F250FC93237FCAA5E128DE9

Действителен из: 06.11.06 10:39:56 2011 GMT

Действителен до: 06:06 10:39:56 2046 GMT

: файлов для скачивания ДЭР | ПЭМ

Тестовые страницы:

Ключи промежуточных органов для SSL-сертификатов на основе хеш-функции SHA-2:

Для тестового сертификата SSL

CERTUM КЛАСС I CA SHA2

SHA2

Серийный номер: 00d147aa29b04289f7f5c64247009fd3399247009fd339

Действителен из: 2014FD339

Действителен из: 2014FD339

. GMT

Действительно до: 2027-06-09 10:46:39 GMT

. ПОМ | ДЕР

Для коммерческого SSL-сертификата (или его опции MultiDomain / Wildcard)

Утверждение домена домена CA SHA2

SHA2

серийный номер: 26DDDD22B46C9C44D5A6946C9807E72AD

Действителен из: 2014-2002, 12:00:00 GMT

Действительно до: 2027-06-09 10:46:39 GMT

Скачали: ПОМ | ДЕР

Для доверенного SSL-сертификата (или его опции MultiDomain / Wildcard)

CERTUM Организация Организация Валидация CA Sha2

Серийный №.: 00B5AD0F63854CC4622E4B3923B29002E4B3923B269B3923B26

Действителен из: 2014-26

, действительный с: 2014-09-11 12:00:00 GMT

Действителен до: 2027-06-09 10:46:39 GMT

файлов для скачивания : ПОМ | ДЕР

Для SSL-сертификата Premium EV (или его многодоменного варианта)

CERTUM Расширенная проверка CA SHA2

Серийный номер: 00C5A2D3F6EB4D193C17A90AA38A296E54

Действителен из: 2014-09-112 12:00:00 GMT

Действителен до: 2027-06-09 10:46:39 GMT

файлов для скачивания : ПОМ | ДЕР

Кросс-сертификат (Certum Trusted Network CA и Certum CA) — используется с сертификатами, например.: Коммерческий SSL, Trusted SSL, Premium EV SSL и другие сертификаты Certum

CERTUM TOVERDED NETWORK CA (крест сертификата CASCA CA SHA2 и CAS CA)

Serial NO.: 00939285400165715F947F288FEFC99B28

Действитет с: 2008-10-22 12:07:37 GMT

Действителен до: 2027-06-10 10: 46: 39 GMT

Загрузки: PEM | ДЕР

Кросс-сертификат (Microsoft Code Verification Root и CTNCA) — используется с сертификатами, например.: Стандартная подпись кода и подпись кода EV

Certum Trusted Network CA 2 (Кросс-сертификат Microsoft Code Verification Root и Certum Trusted network CA 2) -09-17 06:43:06 GMT

Загрузки: CRT | ПЭМ

Выделенный корень для партнеров

Медицинские Глобальные услуги CA SHA2

Серийный номер: 00d04b6fe5dd5bd221e7c74cf6468b3c74cf6468b3146

Действителен из: 2014-09-112 12:00:00 GMT

Действителен до: 2027-06-09 10:46:39 GMT

Загрузки: ПОМ | ДЕР

Выделенный корень для WoSign G2

Орган сертификации Wosign G2 SHA2

SHA2

NO.: 7BBC12A55C668004B9FE2A0B8B688120

Действитет с: 2012-01-01 02:59:59 GMT

Действителен до: 2020-11-02 02:59:59 GMT

Загрузки: ПОМ | ДЕР | ЦЕР | ЭЛТ

Ключи промежуточных органов для SSL-сертификатов на основе хеш-функции SHA-1:

Для тестового сертификата SSL

Авторизационный ключ — Certum Level I CA

Серийный номер: 0DE21C3CA714FE4B0A64AC469B1AACCC

Действителен с: 03 марта 12:52:30 2009 GMT

Загрузки: CRT | ПОМ | Шестнадцатеричный

Авторизационный ключ - Certum Level I (для сертификатов, выпущенных в 2002-2009 годах)

Серийный номер: 10021

Действителен с: 12 июля 18:31:53 2002 GMT

Действителен до: 12 июля 18:31: 53 2012 GMT

Загрузки: ЭЛТ | ПОМ | Шестнадцатеричный

Для коммерческого SSL-сертификата (или его опции MultiDomain / Wildcard)

Ключ власти - CAREM II уровня CA CA

Серийный номер: 770AC6C2BA51A41C1D5D2F99B26B0C1A

Действителен из: Mar 0 3 12:53:18 2009 GMT

Действителен до: марта 03 12:53:18 2024 GMT

Файлы Скачать: CRT | ПОМ | Шестнадцатеричный

Авторизационный ключ - Certum Level II (для сертификатов, выпущенных в 2002-2009 годах)

Серийный номер: 10022

Действителен с: 12 июля 18:32:03 2002 GMT

Действителен до: 12 июля 18:32:03 2012 GMT

Загрузки: ЭЛТ | ПОМ | Шестнадцатеричный

Для корпоративного SSL-сертификата

Ключ власти - Уровень объекта III CA

Serial NO.: 64FE29DCCF38E030DCFFE34D05689661

Действителен из: 03 мр. 12:53:56 2009 GMT

Действителен до: 02 мр. 12:53:56 2024 GMT

Загрузки: CRT | ПОМ | Шестнадцатеричный

Авторизационный ключ - Certum Level III (для сертификатов, выпущенных в 2002-2009 годах)

Серийный номер: 10023

Действителен с: 12 июля 18:32:17 2002 GMT

Действителен до: 12 июля 18:32:17 2012 GMT

Загрузки: ЭЛТ | ПОМ | Шестнадцатеричный

Для доверенного SSL-сертификата (или его опции MultiDomain / Wildcard)

Ключ авторизации — Certum Level IV CA

Серийный номер: 4CA5FEC6617C48B056382A8280E0508C : 54:25 2024 GMT

Загрузки: CRT | ПОМ | Шестнадцатеричный

Авторизационный ключ - Certum Level IV (для сертификатов, выпущенных в 2002-2009 годах)

Серийный номер: 10024

Действителен с: 12 июля 18:32:35 2002 GMT

Действителен до: 12 июля 18:32:35 2012 GMT

Загрузки: ЭЛТ | ПОМ | Шестнадцатеричный

Для SSL-сертификата Premium EV (или его многодоменного варианта)

Ключ полномочий - CERTUM Extended Validation CA

Серийный номер: 7F510C05CFB39D04FFF306BA2C56E827 9000BA2C56E827

Действителен с: 03.12.20127

. скачать: | ПОМ | Шестнадцатеричный

Ключевой орган власти - CORDUM Trusted Network CA (CROSS CERTUM CTNCA и CASUM CA)

Серийный номер: 23E8290D71950418C008597E42F7481B

Действителен из: 22.11 12:07:37 2008 GMT

Действителен до: 30 декабря 23:59:59 2025 GMT

Загрузки: CER

Выделенный корень для партнеров

Ключ авторитета - CELDUM GLOBAL SERVICES CA

Серийный номер: C53C18BF8F3F9CC77306A9C6A13E84E7

C6A13E84E7

Действителен из: 03 марта 13:06:12 2009 GMT

Действителен до: 03 марта 13:06:12 2024 GMT

: файлов для скачивания

Ключ промежуточного органа для сертификатов CodeSigning:

Ключ власти - CAREM CODEM Подписание 2021 CA

Серийный номер: 99A3800A26553B65ABDC6E84A6B35ABDC6E84A6B35ABDC6E84A6B35ABDC6E84A6B35ABDC6E84A6B35ABDC 60005 Действителен из: 19 05:32:18 2021 GMT

Действителен до: 18 05:32:18 2036 GMT

Файлы для скачивания: PEM |ДЕР

Ключ власти - CAVEM CAVELED CAVELED CAVE 2021 CA

Serial NO.: BBF0CCB5B7B831FD21AE327B8831FD21AE32778AE40C89

Действителен из: сентября 20 11:04:33 2011 GMT

Действителен до: 20 сентября 23:59:59 2026 GMT

Файлы скачать : ПОМ | ДЕР

Ключ власти - CODUM код подписания CA

Серийный номер CA

: FA33B79DD496CFD10C846539A49D63B5

Действителен с: 19 05:32:13 2021 GMT

Действителен до: 18 05:32:13 2036 GMT

Files: CER Загрузки :

Ключ авторитета - CODUM код, подписание CA SHA2

Серийный номер: 6B326A0F0328D37A1D530BFD23BD48E2 9000BFD23BD48E2 9000BFD23BD48E2 9000BFD23BD48E2

Действитет с: 29 12:30:29 2015 GMT

Действителен до: 09 июня 12:30:29 2027 GMT

скачать:

CER | ПОМ | ДЕР

Ключ авторизации — Certum Extended Validation Code Signing CA SHA2

Ключ власти - CADUM Расширенная проверка Код проверки Подписание CA Sha2

Серийный номер: 4E96C1BA06258A0C2ABA27625E90C2ABA27625E90CO2ABA27625E90C2ABA27625E90CO2ABA27625E90C2ABA27625E90CO2D3

. КВЖД | ПЭМ

Ключ власти - CERTUM цифровая идентификация CA SHA2

Серийный номер: 66Daef03DB8461916B25BA83FB174E13BA83FB174E13BA83FB174E13

Действителен из: 21 апреля 14:45:26 2015 GMT

Действителен до: 02 июня 14:45:26 2027 GMT

Файлы для скачивания: ПОМ | ДЕР

Ключ промежуточного центра для сертификатов сертификации:

Ключ авторизации - Certum Validation Authority

Серийный номер: 047A56

Действителен с: 03 марта 14:02:56 2009 GMT

Действителен до: 03 марта 14:02:56 2024 GMT

: 0 Загрузки | ПЭМ

Ключ доверенности - Certum Notary Authority (для сертификатов, выданных в 2002-2012 годах):

Серийный номер: 22F0F

Действителен с: 28 августа 17:16:25 2002 GMT

Действителен до: 28 августа 17:16:25 2012 GMT

Загрузки: DER | ПЭМ

Ключ промежуточного центра для неквалифицированных временных меток SHA1:

Ключ авторизации - Certum Time-Stamping Authority

Серийный номер: 047A55

Действителен с: 03 марта 14:58:15 2009 GMT

Действителен до: 03 марта 14:58:15 2024 GMT

Загрузки: 40 DER 900 | PEM

Косвенный ключ авторизации для неквалифицированных временных меток SHA2:

Ключ власти - CERTUM EV TSA SHA2

Серийный номер: 00fe67e4f15A24E3C60D547CA24E3C27670CA2CA020C27670 9000CA020C27670 9000CA020C27670 9000CA020C27670

. ПЭМ

Ключ промежуточного центра сертификации Certum Timestamping 2021 CA для меток времени, выпущенных 01.06.2021

Ключ органа власти - сертификат CARETUM 2021 CA

Serial NO.: E7FF69C73B35CE4B9126D8747C68A587

, действительный с: 19 05:32:07 2021 GMT

Действителен до: 18 05:32:07 2036 GMT

файлов для скачивания: der

| ПЭМ

Timestamp 2021 Офисный ключ для отметок времени, выданных с 01.06.2021

Ключ органа власти - Certum Timestamp 2021

Сериал NO.: F164258C09B6E27BE20E32608E4BF4A8

Действитет с: 19 05:42:46 2021 GMT

Действительно до: 18 05:42:46 2032 GMT

Файлы для скачивания: DER

ПЭМ

.

Включить HTTPS на веб-сервере — Portal for ArcGIS

Используйте HTTPS для защиты сетевого соединения между ArcGIS Web Adaptor и ArcGIS Enterprise.

HTTPS — это стандартная технология безопасности, используемая для установления зашифрованного соединения между интернет-сервером и интернет-клиентом. HTTPS обеспечивает безопасную сетевую связь, идентифицируя и аутентифицируя сервер, а также обеспечивая конфиденциальность и целостность всех передаваемых данных.Поскольку HTTPS не позволяет вам прослушивать и изменять информацию, отправляемую по сети, его следует использовать с любым механизмом входа в систему или аутентификации и в любой сети, где связь содержит конфиденциальную или частную информацию.

Вы должны получить сертификат сервера и связать его с веб-сайтом, на котором размещен ArcGIS Web Adaptor.Каждый веб-сервер имеет собственную процедуру для загрузки сертификата и связывания его с этим веб-сайтом.

Кроме того, убедитесь, что ваш веб-сервер настроен на игнорирование клиентских сертификатов для надлежащего доступа к защищенным службам через HTTPS.

Создайте или получите сертификат сервера

Веб-серверу требуется сертификат сервера для создания соединения HTTPS между ArcGIS Web Adaptor и вашей организацией. Сертификат — это цифровой файл, содержащий информацию об удостоверении интернет-сервера.Он также содержит метод шифрования, используемый для установления безопасного соединения между веб-сервером и порталом. Сертификат должен быть создан владельцем веб-сайта и подписан цифровой подписью. Существует три типа сертификатов: подписанный ЦС, доменный или самозаверяющий. Они описаны ниже.

Сертификаты, выданные ЦС

Сертификаты, подписанные независимым центром сертификации (ЦС), дают клиентским приложениям уверенность в том, что подлинность сайта проверена.ЦС обычно является заслуживающей доверия третьей стороной, которая может подтвердить подлинность веб-сайта. Если сайт является доверенным, ЦС добавляет собственную цифровую подпись к самозаверяющему сертификату сайта. Это дает сетевым клиентам уверенность в том, что подлинность сайта проверена.

Сертификаты, подписанные ЦС, следует использовать для производственных систем, особенно если вы хотите, чтобы пользователи за пределами вашей организации имели доступ к вашей организации ArcGIS Enterprise.

При использовании сертификата, выданного известным центром сертификации, защищенная связь между сервером и сетевым клиентом происходит автоматически без необходимости каких-либо специальных действий со стороны администратора портала или клиентских приложений. Поскольку веб-сайт был проверен центром сертификации, он не ведет себя непредвиденно, и браузер не отображает никаких предупреждающих сообщений.

Сертификаты домена

Если ваш портал защищен брандмауэром и вы не можете использовать сертификат, подписанный ЦС, вы должны использовать сертификат домена.Сертификат домена — это внутренний сертификат, подписанный центром сертификации учреждения. Сертификаты домена могут быть созданы для внутреннего использования учреждения. Это позволяет удешевить их выпуск и облегчить их реализацию.

Так как сайт проверен доменным сертификатом, у пользователей внутри домена не будет проблем с работой страниц и не будут отображаться предупреждающие сообщения, обычно связанные с самоподписанными сертификатами. Однако сертификаты домена не проверяются внешним центром сертификации, поэтому пользователи за пределами домена не смогут проверить, действительно ли сертификат был выдан центром, который он представляет.В браузерах внешних пользователей будут отображаться предупреждения о том, что сайт не является доверенным. Это может подсказать им, что это страница с вредоносным ПО, и они не откроют ее.

Создайте сертификат домена и включите HTTPS

Чтобы успешно завершить работу мастера установки ArcGIS Enterprise, вы должны включить HTTPS на веб-сервере на компьютере, на котором установлено базовое развертывание.

Если HTTPS не включен, мастер установки не завершится и появится следующее сообщение об ошибке:

Невозможно подключиться к URL-адресу https://mymachine.mydomain.com/server веб-адаптера. Убедитесь, что HTTPS включен для вашего веб-сервера. Для получения информации о включении HTTPS перейдите к следующему разделу справки: Начало работы с ArcGIS Enterprise> ArcGIS Enterprise Builder> Планирование базового развертывания.

В большинстве случаев ИТ-администратор выдаст вам сертификаты и привяжет их к порту HTTPS 443.

В 2017 году Google Chrome начал доверять только тем сертификатам с параметром SAN (альтернативное имя субъекта), который нельзя настроить при создании сертификат в приложении IIS Manager.

Если вы используете IIS и вам необходимо создать сертификат домена, см. раздел Создание сертификата домена, который предоставляет сценарий для запуска на вашем компьютере для создания соответствующего сертификата и привязки его к порту HTTPS 443.

Самозаверяющие сертификаты

Сертификат, подписанный только владельцем сайта, называется самозаверяющим сертификатом. Самозаверяющие сертификаты обычно используются на сайтах, которые доступны только пользователям внутренней сети организации (LAN). При взаимодействии с сайтом за пределами вашей внутренней сети, использующим самозаверяющий сертификат, вы не можете проверить, действительно ли сайт, выдавший сертификат, представляет вашу компанию.Существует риск связи с вредоносным объектом, который представляет угрозу для ваших данных.

Создание самозаверяющего сертификата не следует рассматривать в рабочих средах, так как это может привести к неожиданным результатам и нестабильной работе портала.

Самоподписанный сертификат может быть полезен для первоначального тестирования после настройки портала. С его помощью можно быстро проверить, прошел ли процесс настройки успешно. Однако, если вы используете самоподписанный сертификат во время тестирования, вы можете столкнуться со следующими проблемами:

- Вы будете получать предупреждения о ненадежном сайте при доступе к порталу из веб-браузера или настольного клиентского приложения.

Для самоподписанного сертификата браузер предлагает подтвердить, что вы хотите посетить сайт. Многие браузеры отображают значок предупреждения или красный цвет адресной строки при использовании самоподписанного сертификата. Вы должны ожидать такого типа предупреждений при настройке портала с самозаверяющим сертификатом.

- Вы не можете открыть интегрированный сервис во вьюере карт, добавить элемент защищенного сервиса на портал, войти в ArcGIS Server Manager на интегрированном сервере или подключиться к порталу из ArcGIS for Office.

Чтобы войти в ArcGIS for Office, установите самозаверяющий сертификат в хранилище сертификатов Trusted Root Certification Authorities на компьютере ArcGIS for Office.

- При печати размещенных служб и доступе к порталу из клиентских приложений может возникнуть непредвиденное поведение.

Примечание:

Приведенный выше список проблем при использовании самоподписанного сертификата не является исчерпывающим.Рекомендуется использовать сертификат домена или сертификат, подписанный ЦС, для полного тестирования и развертывания портала ArcGIS Enterprise.

Привязать сертификат к веб-сайту

Привязать сертификат к веб-сайту, на котором размещен ArcGIS Web Adaptor. Привязка — это процесс настройки сертификата для использования порта 443 на веб-сайте.

Инструкция по привязке сертификата к веб-сайту зависит от платформы и версии веб-сервера.Обратитесь к системному администратору или обратитесь к документации веб-сервера за инструкциями. Например, шаги по привязке сертификата в IIS можно найти ниже.

- Выберите свой сайт в дереве и нажмите «Привязки» на панели «Действия».

- Если порт 443 недоступен в списке привязки, щелкните Добавить. Выберите https из раскрывающегося списка Тип. Оставьте номер порта 443.

- Если в списке отображается порт 443, выберите его и нажмите Изменить.

- Если порт 443 недоступен в списке привязки, щелкните Добавить. Выберите https из раскрывающегося списка Тип. Оставьте номер порта 443.

- В раскрывающемся списке сертификатов выберите имя сертификата и нажмите OK.

Проверка сайта

После получения или создания сертификата, связанного с портом 443, настройте Web Adaptor для работы с вашей организацией. Вам нужно будет перейти на страницу конфигурации ArcGIS Web Adaptor через URL-адрес HTTPS, например https://webadaptorhost.domain.com/webadaptorname/webadaptor.

После настройки Web Adaptor проверьте правильность работы протокола HTTPS.Для этого отправьте в учреждение HTTPS-запрос, например, https://webadaptorhost.domain.com/webadaptorname/home. При тестировании с самоподписанным сертификатом отключите предупреждения браузера о ненадежных соединениях. Как правило, для этого необходимо добавить в браузер исключение, позволяющее ему взаимодействовать с сайтом, использующим самозаверяющий сертификат.

.