Свободные порты tcp

Устранение проблем нехватки портов - Windows Client Management

- Статья

- Чтение занимает 4 мин

- 1 участник

Были ли сведения на этой странице полезными?

Да Нет

Хотите оставить дополнительный отзыв?

Отзывы будут отправляться в корпорацию Майкрософт. Нажав кнопку "Отправить", вы разрешаете использовать свой отзыв для улучшения продуктов и служб Майкрософт. Политика конфиденциальности.

Отправить

Спасибо!

В этой статье

Протоколы TCP и UDP работают на основе номеров портов, используемых для установления подключения. Любому приложению или службе, необходимой для установления подключения TCP/UDP, потребуется порт на его стороне.

Существует два типа портов:

- Эфемерные порты, которые обычно являются динамическими портами, являются набором портов, которые по умолчанию будут иметь для каждой машины, чтобы сделать исходящие подключения.

- Известные порты — это определенный порт для конкретного приложения или службы. Например, служба файловой серверной службы находится в порту 445, HTTPS — 443, HTTP — 80, RPC — 135. Настраиваемые приложения также будут иметь определенные номера портов.

При подключении к приложению или службе клиентские устройства используют эфемерный порт с устройства для подключения к известному порту, определенному для этого приложения или службы. Браузер на клиентской машине будет использовать эфемерный порт для подключения к https://www.microsoft.com порту 443.

В сценарии, в котором один и тот же браузер создает множество подключений к нескольким веб-сайтам, для любого нового подключения, которое пытается использовать браузер, используется эфемерный порт. Через некоторое время вы заметите, что подключения начнут сбой и одна высокая возможность для этого будет потому, что браузер использовал все доступные порты для подключения за пределами и любые новые попытки установить подключение не удастся, так как нет более доступных портов. Когда используются все порты на компьютере, мы используем его как истощение порта.

Динамический диапазон порта по умолчанию для TCP/IP

Чтобы соответствовать рекомендациям управления номерами, заданными в Интернете , Корпорация Майкрософт увеличила динамический диапазон клиентских портов для исходяющих подключений. Новый порт запуска по умолчанию — 49152, а новый конечный порт по умолчанию — 65535. Это изменение конфигурации более ранних версий Windows, которые использовали диапазон портов по умолчанию от 1025 до 5000.

Динамический диапазон порта можно просмотреть на компьютере с помощью следующих команд сетки:

netsh int ipv4 show dynamicport tcpnetsh int ipv4 show dynamicport udpnetsh int ipv6 show dynamicport tcpnetsh int ipv6 show dynamicport udp

Диапазон устанавливается отдельно для каждого транспорта (TCP или UDP). Диапазон порта теперь — это диапазон, который имеет отправную точку и конечную точку. Клиенты Корпорации Майкрософт, развертывавшие серверы, работающие Windows Server, могут иметь проблемы, влияющие на связь RPC между серверами, если брандмауэры используются во внутренней сети. В этих ситуациях рекомендуется перенастроить брандмауэры, чтобы разрешить трафик между серверами в динамическом диапазоне порта от 49152 до 65535. Этот диапазон помимо известных портов, используемых службами и приложениями. Или диапазон портов, используемый серверами, может быть изменен на каждом сервере. Этот диапазон можно настроить с помощью команды netsh следующим образом. Вышеуказанная команда задает динамический диапазон порта для TCP.

netsh int <ipv4|ipv6> set dynamic <tcp|udp> start=number num=range Порт запуска — это число, а общее число портов — диапазон. Ниже приводится пример команд:

netsh int ipv4 set dynamicport tcp start=10000 num=1000netsh int ipv4 set dynamicport udp start=10000 num=1000netsh int ipv6 set dynamicport tcp start=10000 num=1000netsh int ipv6 set dynamicport udp start=10000 num=1000

Эти примерные команды устанавливают динамический диапазон портов для запуска в порте 10000 и окончания в порте 10999 (1000 портов). Минимальный диапазон портов, который можно установить, — 255. Минимальный порт запуска, который можно установить, — 1025. Максимальный конечный порт (в зависимости от настраиваемого диапазона) не может превышать 65535. Чтобы повторить поведение Windows Server 2003, используйте 1025 в качестве порта запуска, а затем используйте 3976 в качестве диапазона для TCP и UDP. Это приводит к запуску порта 1025 и конечного порта 5000.

В частности, для исходящие подключения в качестве входящих подключений не потребуется эфемерный порт для приемки подключений.

Так как исходящие подключения начинают сбой, вы увидите много ниже поведения:

Не удается войти в машину с учетными данными домена, однако вход с локальной учетной записью работает. Для регистрации домена потребуется связаться с dc для проверки подлинности, которая снова является исходящие подключения. Если у вас есть набор учетных данных кэша, вход в домен может по-прежнему работать.

Сбои обновления групповой политики:

Недоступными являются файлы:

RDP с пострадавшего сервера не удается:

Любое другое приложение, запущенное на компьютере, начнет выдать ошибки

Перезагрузка сервера позволит решить проблему временно, но все симптомы будут возвращаться через некоторое время.

Если вы подозреваете, что машина находится в состоянии истощения порта:

Попробуйте сделать исходящие подключения. На сервере/компьютере можно получить доступ к удаленной совместной информации или попробовать RDP на другом сервере или telnet на сервере в порту. Если исходящие подключения не удается для всех этих, перейдите к следующему шагу.

Откройте для просмотра событий и в системных журналах и посмотрите события, которые четко указывают текущее состояние:

Event ID 4227

ID события 4231

Сбор выходных

netstat -anobданных с сервера. Вывод netstat покажет вам огромное количество записей для TIME_WAIT для одного piD.После изящного закрытия сеанса или внезапного закрытия сеанса через 4 минуты (по умолчанию) порт, используемый процессом или приложением, будет освобожден обратно в доступный пул. В течение 4 минут состояние подключения TCP будет TIME_WAIT состояние. В ситуации, когда вы подозреваете истощение порта, приложение или процесс не смогут освободить все потребляемые порты и останутся в TIME_WAIT состоянии.

Вы также можете CLOSE_WAIT подключений состояния в одном и том же выходе; однако CLOSE_WAIT состояние является состоянием, когда одна сторона одноранговой сети TCP не имеет больше данных для отправки (fin sent), но может получать данные с другого конца. Это состояние не обязательно указывает на исчерпание порта.

Примечание

Наличие огромных подключений в TIME_WAIT состоянии не всегда указывает на то, что сервер в настоящее время находится вне портов, если первые две точки не будут проверены. Наличие многких подключений TIME_WAIT указывает на то, что процесс создает большое количество подключений TCP и в конечном итоге может привести к исчерпанию порта.

Netstat был обновлен в Windows 10 с добавлением переключателя -Q, чтобы показать порты, которые перешли из времени ожидания, как в состоянии BOUND. Выпущено обновление Windows 8.1 и Windows Server 2012 R2, которое содержит эту функцию. В cmdlet PowerShell

Get-NetTCPConnectionв Windows 10 также показаны эти порты BOUND.До 10/2016 netstat был неточным. Исправления для netstat, от порта до 2012 R2, позволили Netstat.exe и Get-NetTcpConnection правильно сообщать об использовании порта TCP или UDP в Windows Server 2012 R2. Дополнительные Windows Server 2012 см. в Windows Server 2012 R2. Горячие данные для эфемерных портов.

Откройте командную подсказку в режиме администрирования и запустите приведенную ниже команду

Netsh trace start scenario=netconnection capture=yes tracefile=c:\Server.etlОткройте файл server.etl с помощью сетевого монитора и в разделе фильтра применяйте фильтр Wscore_MicrosoftWindowsWinsockAFD.AFD_EVENT_BIND. Status.LENTStatus.Code == 0x209. Вы должны увидеть записи с STATUS_TOO_MANY_ADDRESSES. Если вы не найдете записей, сервер по-прежнему не выходит из портов. Если их найти, можно подтвердить, что сервер находится под истощением порта.

Устранение неполадок в истощении порта

Главное — определить, какой процесс или приложение использует все порты. Ниже приведены некоторые средства, которые можно использовать для изоляции одного процесса

Метод 1

Начните с вывода netstat. Если вы используете Windows 10 или Windows Server 2016, netstat -anobq вы можете выполнить команду и проверить для процесса ID, который имеет максимальное количество записей как BOUND. Кроме того, вы также можете запустить команду PowerShell ниже, чтобы определить процесс:

Get-NetTCPConnection | Group-Object -Property State, OwningProcess | Select -Property Count, Name, @{Name="ProcessName";Expression={(Get-Process -PID ($_.Name.Split(',')[-1].Trim(' '))).Name}}, Group | Sort Count -Descending Большинство утечек портов вызваны процессами пользовательского режима, которые неправильно закрывают порты, когда произошла ошибка. В портах уровня пользователя (на самом деле розетки) обрабатываются. И TaskManager, и ProcessExplorer могут отображать подсчеты обработки, что позволяет определить, какой процесс потребляет все порты.

Для Windows 7 и Windows Server 2008 R2 можно обновить версию PowerShell, чтобы включить вышеуказанный список.

Метод 2

Если метод 1 не помогает определить процесс (до Windows 10 и Windows Server 2012 R2), то посмотрите на диспетчер задач:

Добавьте столбец под названием "ручки" под сведениями и процессами.

Сортировать ручки столбца, чтобы определить процесс с самым большим числом рули. Обычно виновником может быть процесс с ручками более 3000, за исключением таких процессов, как System, lsass.exe, store.exe, sqlsvr.exe.

Если какой-либо другой процесс имеет более высокое число, остановите этот процесс, а затем попробуйте войти с помощью учетных данных домена и узнайте, удастся ли ему это сделать.

Метод 3

Если диспетчер задач не помог вам определить процесс, используйте Обозреватель процессов для изучения проблемы.

Действия по использованию проводника процесса:

Скачайте Explorer процесса и запустите его с повышенными уровнями.

Alt + щелкните столбец столбца, выберите Выберите столбцы, а на вкладке Производительность процесса добавьте количество ручки.

Выберите Представление \ Показать нижнюю области.

Выберите Представление \ Представление нижней области \ Ручки.

Щелкните столбец Ручки для сортировки по этому значению.

Изучите процессы с более высоким количеством обрабатываемой обработки, чем остальные (если вы не можете сделать исходящие подключения более 10 000).

Щелкните, чтобы выделить один из процессов с высоким количеством обработки.

В нижней области окантовки, указанные ниже, являются розетками. (Sockets — это технически обработки файлов).

Файл \Device\AFD

Некоторые из них являются нормальными, но большое число из них не являются (от сотен до тысяч). Закрой процесс, о чем идет речь. Если это восстанавливает исходящие подключения, то вы еще раз доказали, что это приложение является причиной. Свяжитесь с поставщиком этого приложения.

Наконец, если вышеперечисленные методы не помогли изолировать процесс, предлагаем собрать полную свалку памяти машины в состоянии проблемы. При сбросе будет посвеяно, какой процесс имеет максимальные ручки.

В качестве обходного решения перезагрузка компьютера возвращает его в нормальное состояние и поможет вам решить проблему в настоящее время. Однако при нецелесообразной перезагрузке можно также рассмотреть возможность увеличения количества портов на машине с помощью нижеупомяг.

netsh int ipv4 set dynamicport tcp start=10000 num=1000 В этом случае динамический диапазон портов будет начинаться в порту 10000 и заканчивается в порте 10999 (1000 портов). Минимальный диапазон портов, который можно установить, — 255. Минимальный порт запуска, который можно установить, — 1025. Максимальный конечный порт (в зависимости от настраиваемого диапазона) не может превышать 65535.

Примечание

Обратите внимание, что увеличение динамического диапазона портов является не постоянным решением, а временным. Вам потребуется отслеживать, какие процессы и процессоры потребляют максимальное количество портов и устраняют неполадки с точки зрения этого процесса, чтобы понять, почему он потребляет такое большое количество портов.

Для Windows 7 и Windows Server 2008 R2 можно использовать ниже скрипт для сбора вывода netstat с определенной частотой. Из выходных данных можно увидеть тенденцию использования порта.

@ECHO ON set v=%1 :loop set /a v+=1 ECHO %date% %time% >> netstat.txt netstat -ano >> netstat.txt PING 1.1.1.1 -n 1 -w 60000 >NUL goto loop Полезные ссылки

- Истощение порта и вы! - в этой статье приводится подробная информация о состояниях netstat и о том, как можно использовать выход netstat для определения состояния порта

- Обнаружение эфемерного истощения порта: в этой статье имеется скрипт, который будет работать в цикле, чтобы сообщить о состоянии порта. (Применимо для Windows 2012 R2, Windows 8, Windows 10 и Windows 11)

Порты, используемые для подключений - Configuration Manager

- Статья

- Чтение занимает 19 мин

- Участники: 2

Были ли сведения на этой странице полезными?

Да Нет

Хотите оставить дополнительный отзыв?

Отзывы будут отправляться в корпорацию Майкрософт. Нажав кнопку "Отправить", вы разрешаете использовать свой отзыв для улучшения продуктов и служб Майкрософт. Политика конфиденциальности.

Отправить

Спасибо!

В этой статье

Применяется для: Configuration Manager (Current Branch)

В этой статье перечислены сетевые порты, Configuration Manager используются. Некоторые подключения используют не настраиваемые порты, а некоторые поддерживают настраиваемые порты, которые вы указываете. Если вы используете любую технологию фильтрации портов, убедитесь, что необходимые порты доступны. Эти технологии фильтрации портов включают брандмауэры, маршрутизаторы, прокси-серверы или IPsec.

Примечание

Если вы поддерживаете интернет-клиентов с помощью SSL-бригирования, помимо требований к порту, вам также может потребоваться разрешить некоторым http-глаголам и заголовщикам пересекать брандмауэр.

Порты, которые можно настроить

Configuration Manager позволяет настроить порты для следующих типов связи:

Прокси-сервер регистрации указывают на точку регистрации

Системы от клиента к сайту, которые запускают IIS

Клиент в Интернет (в качестве параметров прокси-сервера)

Обновление программного обеспечения указывают на Интернет (в качестве параметров прокси-сервера)

Обновление программного обеспечения указывают на сервер WSUS

Сервер сайта на сервер базы данных сайта

Сервер сайта на сервер базы данных WSUS

Точки служб отчетности

Примечание

Вы настраивает порты для точки служб отчетности в SQL Server Reporting Services. Configuration Manager затем использует эти порты во время связи с точкой служб отчетности. Обязательно просмотрите эти порты, определяющие сведения о фильтре IP для политик IPsec или для настройки брандмауэров.

По умолчанию порт HTTP, используемый для системной связи между клиентом и сайтом, — порт 80 и 443 для HTTPS. Эти порты можно изменить во время установки или в свойствах сайта.

Неконфигурируемые порты

Configuration Manager не позволяет настраивать порты для следующих типов связи:

Сайт на сайт

Сервер сайта к системе сайта

Configuration Manager консоли поставщику SMS

Configuration Manager консоли в Интернет

Подключение к облачным службам, таким как Microsoft Azure

Порты, используемые клиентами и системами сайтов

В следующих разделах подробно изучаются порты, используемые для связи в Configuration Manager. Стрелки в заголовке раздела показывают направление связи:

-->Указывает, что один компьютер запускает связь, а другой всегда отвечает<-->Указывает, что любой компьютер может начать связь

Точка синхронизации аналитики активов --> Microsoft

| Описание | UDP | TCP |

|---|---|---|

| HTTPS | -- | 443 |

Точка синхронизации сведении активов SQL Server -->

Клиент клиент -->

Прокси-сервер wake-up также использует сообщения запроса эхо ICMP от одного клиента к другому клиенту. Клиенты используют это сообщение, чтобы подтвердить, не проснулся ли другой клиент в сети. ICMP иногда называют командами ping. У ICMP нет номера протокола UDP или TCP, поэтому он не указан в приведенной ниже таблице. Однако любые межсетевые брандмауэры на этих клиентских компьютерах или межсетевых устройствах в подсети должны разрешить трафик ICMP для успешного взаимодействия с прокси-серверами.

Дополнительные сведения см. в Windows КЭШ pe Peer.

Модуль --> политики Configuration Manager службы регистрации сетевых устройств (NDES)

| Описание | UDP | TCP |

|---|---|---|

| HTTP | 80 | |

| HTTPS | -- | 443 |

Точка распространения клиентских --> облаков

| Описание | UDP | TCP |

|---|---|---|

| HTTPS | -- | 443 |

Дополнительные сведения см. в пункте Порты и поток данных.

Шлюз управления --> облачными клиентами (CMG)

| Описание | UDP | TCP |

|---|---|---|

| HTTPS | -- | 443 |

Дополнительные сведения см. в потоке данных CMG.

Точка --> распределения клиентов, как стандартная, так и тяговая

Точка --> рассылки клиента, настроенная для многоуровневой, как стандартной, так и тянутой

| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) | -- | 445 |

| Протокол multicast | 63000-64000 | -- |

Точка --> рассылки клиента, настроенная для PXE, как стандартная, так и тяговая

| Описание | UDP | TCP |

|---|---|---|

| DHCP | 67 и 68 | -- |

| TFTP | 69 Примечание 4 | -- |

| Уровень переговоров с информацией о загрузке (BINL) | 4011 | -- |

| DHCPv6 для ответа PXE без WDS | 547 | -- |

Важно!

Если вы включаете брандмауэр на основе хост-сервера, убедитесь, что правила позволяют серверу отправлять и получать в этих портах. Если вы включаете точку распространения для PXE, Configuration Manager включить входящие (получать) правила на Windows брандмауэра. Он не настраивает правила исходящие (отправки).

Точка состояния --> "Клиентская отката"

Контроллер домена --> клиентского глобального каталога

Клиент Configuration Manager не обращается к глобальному серверу каталогов, когда он является компьютером workgroup или настроен для связи только для Интернета.

| Описание | UDP | TCP |

|---|---|---|

| Глобальный каталог LDAP | -- | 3268 |

Точка управления --> клиентом

Точка обновления --> клиентского программного обеспечения

Точка миграции --> состояния клиента

Набор масштабов виртуальной машины CMG-точки --> подключения CMG

Configuration Manager эти подключения используются для создания канала CMG. Дополнительные сведения см. в потоке данных CMG.

| Описание | UDP | TCP |

|---|---|---|

| HTTPS (один VM) | -- | 443 |

| HTTPS (два или более VMs) | -- | 10124-10139 |

CmG-точка подключения --> CMG классическая облачная служба

Configuration Manager эти подключения используются для создания канала CMG. Дополнительные сведения см. в потоке данных CMG.

| Описание | UDP | TCP |

|---|---|---|

| TCP-TLS (предпочтительно) | -- | 10140-10155 |

| HTTPS (откат с одним VM) | -- | 443 |

| HTTPS (откат с двумя или более VMs) | -- | 10124-10139 |

Точка управления точками подключения --> CMG

| Описание | UDP | TCP |

|---|---|---|

| HTTPS | -- | 443 |

| HTTP | -- | 80 |

Определенный порт зависит от конфигурации точки управления. Дополнительные сведения см. в потоке данных CMG.

Точка обновления точки подключения --> CMG Software

Конкретный порт зависит от конфигурации точки обновления программного обеспечения.

| Описание | UDP | TCP |

|---|---|---|

| HTTPS | -- | 443/8531 |

| HTTP | -- | 80/8530 |

Дополнительные сведения см. в потоке данных CMG.

Configuration Manager консоли --> Клиент

| Описание | UDP | TCP |

|---|---|---|

| Remote Control (control) | -- | 2701 |

| Удаленная помощь (RDP и RTC) | -- | 3389 |

Configuration Manager консоли -->

| Описание | UDP | TCP |

|---|---|---|

| HTTP | -- | 80 |

| HTTPS | -- | 443 |

Консоль Configuration Manager использует доступ к Интернету для следующих действий:

- Загрузка обновлений программного обеспечения из Microsoft Update для пакетов развертывания.

- Элемент Обратной связи в ленте.

- Ссылки на документацию в консоли.

- Загрузка элементов из Community концентратора

Configuration Manager консоли --> Точка служб отчетности

Configuration Manager консоли --> Сервер сайта

| Описание | UDP | TCP |

|---|---|---|

| RPC (начальное подключение к WMI для поиска системы поставщика) | -- | 135 |

Configuration Manager консоли --> Поставщик SMS

| Описание | UDP | TCP |

|---|---|---|

| Картограф конечной точки RPC | 135 | 135 |

| RPC | -- | DYNAMIC Note 6 |

| HTTPS | -- | 443 *Примечание |

Примечание для службы администрирования

Любое устройство, вызывающее службу администрирования в поставщике SMS, использует порт HTTPS 443. Дополнительные сведения см. в дополнительных сведениях о службе администрирования?

Configuration Manager службы регистрации сетевых устройств (NDES)--> Точка регистрации сертификата

Точка обслуживания хранилища данных SQL Server -->

Точка распространения, как стандартная, так и точка управления вытягивать -->

Точка рассылки передается точке управления в следующих сценариях:

Сообщить о состоянии предустановленного контента

Отчет об использовании сводных данных

Отчет о проверке контента

Чтобы сообщить о состоянии загрузки пакетов, только для точек тяги-распределения

Endpoint Protection точеченого --> интернета

| Описание | UDP | TCP |

|---|---|---|

| HTTP | -- | 80 |

Endpoint Protection точка --> SQL Server

Точка регистрации прокси-точки --> регистрации

Пункт регистрации SQL Server -->

Exchange Server соединители Exchange Online -->

| Описание | UDP | TCP |

|---|---|---|

| Windows удаленное управление https | -- | 5986 |

Exchange Server Connector --> Локальное Exchange Server

| Описание | UDP | TCP |

|---|---|---|

| Windows удаленное управление http | -- | 5985 |

Прокси-точка --> регистрации компьютера Mac

| Описание | UDP | TCP |

|---|---|---|

| HTTPS | -- | 443 |

Контроллер домена точки --> управления

| Описание | UDP | TCP |

|---|---|---|

| Протокол LDAP | 389 | 389 |

| Безопасность LDAP (LDAPS, для подписания и привязки) | 636 | 636 |

| Глобальный каталог LDAP | -- | 3268 |

| Картограф конечной точки RPC | -- | 135 |

| RPC | -- | DYNAMIC Note 6 |

Сервер сайта точки <--> управления

Примечание 5

| Описание | UDP | TCP |

|---|---|---|

| Картограф конечной точки RPC | -- | 135 |

| RPC | -- | DYNAMIC Note 6 |

| Блок сообщений сервера (SMB) | -- | 445 |

Пункт управления SQL Server -->

Прокси-точка --> регистрации мобильных устройств

| Описание | UDP | TCP |

|---|---|---|

| HTTPS | -- | 443 |

Pull-Distribution точка распределения --> точки, настроенная в качестве источника

Reporting Services точка SQL Server -->

Точка подключения к службе --> Azure (CMG)

| Описание | UDP | TCP |

|---|---|---|

| HTTPS для развертывания службы CMG | -- | 443 |

Дополнительные сведения см. в потоке данных CMG.

Точка подключения к службе --> Azure Logic App

| Описание | UDP | TCP |

|---|---|---|

| HTTPS для внешнего уведомления | -- | 443 |

Дополнительные сведения см. в дополнительных сведениях о внешних уведомлениях.

Точка синхронизации <--> ресурсов сервера сайта

| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) | -- | 445 |

| Картограф конечной точки RPC | 135 | 135 |

| RPC | -- | DYNAMIC Note 6 |

Клиент сервера сайта -->

Точка распространения --> облачного сервера сайта

| Описание | UDP | TCP |

|---|---|---|

| HTTPS | -- | 443 |

Дополнительные сведения см. в пункте Порты и поток данных.

Точка распределения серверов --> сайта, как стандартная, так и тяговая

Примечание 5

| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) | -- | 445 |

| Картограф конечной точки RPC | 135 | 135 |

| RPC | -- | DYNAMIC Note 6 |

Контроллер домена сервера --> сайта

| Описание | UDP | TCP |

|---|---|---|

| Протокол LDAP | 389 | 389 |

| Безопасность LDAP (LDAPS, для подписания и привязки) | 636 | 636 |

| Глобальный каталог LDAP | -- | 3268 |

| Картограф конечной точки RPC | -- | 135 |

| RPC | -- | DYNAMIC Note 6 |

Точка регистрации сертификата <--> сервера сайта

| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) | -- | 445 |

| Картограф конечной точки RPC | 135 | 135 |

| RPC | -- | DYNAMIC Note 6 |

Точка подключения <--> CMG сервера сайта

| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) | -- | 445 |

| Картограф конечной точки RPC | 135 | 135 |

| RPC | -- | DYNAMIC Note 6 |

Точка Endpoint Protection <--> сервера сайта

| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) | -- | 445 |

| Картограф конечной точки RPC | 135 | 135 |

| RPC | -- | DYNAMIC Note 6 |

Точка регистрации <--> сервера сайта

| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) | -- | 445 |

| Картограф конечной точки RPC | 135 | 135 |

| RPC | -- | DYNAMIC Note 6 |

Прокси-точка <--> регистрации сервера сайта

| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) | -- | 445 |

| Картограф конечной точки RPC | 135 | 135 |

| RPC | -- | DYNAMIC Note 6 |

Точка состояния состояния <--> сервера сайта

Примечание 5

| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) | -- | 445 |

| Картограф конечной точки RPC | 135 | 135 |

| RPC | -- | DYNAMIC Note 6 |

Интернет-сервер --> сайта

Орган сертификации <--> на сервере сайта (CA)

Это сообщение используется при развертывании профилей сертификатов с помощью точки регистрации сертификата. Связь используется не для каждого сервера сайта в иерархии. Вместо этого он используется только для сервера сайта в верхней части иерархии.

| Описание | UDP | TCP |

|---|---|---|

| Картограф конечной точки RPC | 135 | 135 |

| RPC (DCOM) | -- | DYNAMIC Note 6 |

Сервер сайта --> Server, на который размещена удаленная библиотека контента

Вы можете переместить библиотеку контента в другое хранилище, чтобы освободить место для жесткого диска на центральном администрировании или первичных серверах сайтов. Дополнительные сведения см. в материалах Configure a remote content library for the site server.

| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) | -- | 445 |

Точка подключения службы <--> сервера сайта

| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) | -- | 445 |

| Картограф конечной точки RPC | 135 | 135 |

| RPC | -- | DYNAMIC Note 6 |

Точка служб отчетности <--> серверов сайта

Примечание 5

| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) | -- | 445 |

| Картограф конечной точки RPC | 135 | 135 |

| RPC | -- | DYNAMIC Note 6 |

Сервер сайта сервера <--> сайта

| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) | -- | 445 |

Сервер сайта --> SQL Server

Во время установки сайта, на SQL Server удаленного сайта, откройте следующие порты между сервером сайта и SQL Server:

| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) | -- | 445 |

| Картограф конечной точки RPC | 135 | 135 |

| RPC | -- | DYNAMIC Note 6 |

Сервер сайта --> SQL Server для WSUS

Поставщик SMS-сообщений --> на сервере сайта

| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) | -- | 445 |

| Картограф конечной точки RPC | 135 | 135 |

| RPC | -- | DYNAMIC Note 6 |

Точка обновления программного <--> обеспечения сервера сайта

Примечание 5

| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) | -- | 445 |

| Картограф конечной точки RPC | 135 | 135 |

| RPC | -- | DYNAMIC Note 6 |

| HTTP | -- | 80 или 8530 Примечание 3 |

| HTTPS | -- | 443 или 8531 Примечание 3 |

Точка миграции <--> состояния сервера сайта

Примечание 5

| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) | -- | 445 |

| Картограф конечной точки RPC | 135 | 135 |

--> Поставщик SMS SQL Server

Интернет точки обновления программного --> обеспечения

Точка обновления программного --> обеспечения upstream WSUS server

--> SQL Server SQL Server

Для репликации баз данных SQL Server на одном сайте для непосредственного SQL Server на родительском или детском сайте.

Совет

Configuration Manager не требуется SQL Server Браузер, использующий порт UDP 1434.

Точка миграции --> SQL Server

Заметки для портов, используемых клиентами и системами сайтов

Примечание 1. Порт прокси-сервера

Этот порт нельзя настроить, но его можно перенастроить через настроенный прокси-сервер.

Примечание 2. Доступны альтернативные порты

Вы можете определить альтернативный порт в Configuration Manager для этого значения. Если вы определяете настраиваемый порт, используйте этот настраиваемый порт в информации о фильтре IP для политик IPsec или настройте брандмауэры.

Примечание 3. Windows Server Update Services (WSUS)

С Windows Server 2012 по умолчанию WSUS использует порт 8530 для HTTP и порт 8531 для HTTPS.

После установки можно изменить порт. Не нужно использовать один и тот же номер порта во всей иерархии сайтов.

Если порт HTTP 80, то порт HTTPS должен быть 443.

Если порт HTTP является чем-либо другим, порт HTTPS должен быть 1 или выше, например, 8530 и 8531.

Примечание

При настройке точки обновления программного обеспечения для использования HTTPS порт HTTP также должен быть открыт. Unencrypted data, such as the EULA for specific updates, uses the HTTP port.

Сервер сайта делает подключение к серверу SQL Server SUSDB, если вы включаете следующие параметры очистки WSUS:

- Добавление не кластерных индексов в базу данных WSUS для повышения производительности очистки WSUS

- Удаление устаревших обновлений из базы данных WSUS

Если вы измените SQL Server по умолчанию на альтернативный порт с диспетчер конфигурации SQL Server, убедитесь, что сервер сайта может подключаться с помощью определенного порта. Configuration Manager не поддерживает динамические порты. По умолчанию SQL Server экземпляры используют динамические порты для подключений к базе данных. При использовании имени экземпляра вручную настройте статический порт.

Примечание 4. Тривиальная FTP (TFTP) Daemon

Тривиальная служба системы FTP (TFTP) Daemon не требует имени пользователя или пароля и является неотъемлемой частью служб Windows развертывания (WDS). Тривиальная служба FTP Daemon реализует поддержку протокола TFTP, определенного следующими RFCs:

RFC 1350: TFTP

RFC 2347: расширение параметра

RFC 2348: параметр размера блока

RFC 2349: интервал времени и параметры размера передачи

TFTP предназначен для поддержки среды загрузки без дисков. TFTP Daemons прослушивает порт UDP 69, но отвечает из динамически выделенного высокого порта. Если включить этот порт, служба TFTP может получать входящие запросы TFTP, но выбранный сервер не может отвечать на эти запросы. Нельзя включить выбранный сервер для ответа на входящие запросы TFTP, если не настроить TFTP-сервер для ответа из порта 69.

Точка распространения с поддержкой PXE и клиент в Windows pe выбирают динамически выделенные высокие порты для переносов TFTP. Эти порты определяются Корпорацией Майкрософт в период с 49152 по 65535 год. Дополнительные сведения см. в обзоре службы и требования к сетевому порту для Windows.

Однако во время фактического загрузки PXE сеть на устройстве выбирает динамически выделенный высокий порт, который используется во время передачи TFTP. Сетовая карта на устройстве не привязана к динамически выделенным высоким портам, определенным Корпорацией Майкрософт. Он связан только с портами, определенными в RFC 1350. Этот порт может быть от 0 до 65535. Дополнительные сведения о том, какие динамически выделенные высокие порты используется сетевой картой, обратитесь к производителю оборудования устройства.

Примечание 5. Связь между сервером сайта и системами сайтов

По умолчанию связь между сервером сайта и системами сайтов является двухнаправленной. Сервер сайта запускает связь для настройки системы сайта, а затем большинство систем сайтов подключаются к серверу сайта для отправки сведений о состоянии. Точки и точки рассылки отчетов не отправляют сведения о состоянии. Если после установки системы сайта на сервере сайта необходимо инициировать подключение к этой системе сайта, система сайта не начнет связь с сервером сайта. Вместо этого сервер сайта запускает связь. Он использует учетную запись установки системы сайта для проверки подлинности на системном сервере сайта.

Примечание 6. Динамические порты

Динамические порты используют диапазон номеров портов, определенных версией ОС. Эти порты также называются эфемерные порты. Дополнительные сведения о диапазонах портов по умолчанию см. в обзоре службы и требованиях к сетевому порту для Windows.

Другие порты

В следующих разделах приводится более подробная информация о портах, Configuration Manager используется.

Клиент для серверных акций

Клиенты используют блок сообщений сервера (SMB) при подключении к акциям UNC. Например:

Ручная установка клиента, которая указывает свойство CCMSetup.exe

/source:командной строкиEndpoint Protection клиенты, скачав файлы определений с пути UNC

| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) | -- | 445 |

Подключение к SQL Server

Для связи с SQL Server баз данных и для межсезной репликации можно использовать порт SQL Server по умолчанию или указать настраиваемые порты:

Использование межсемитных коммуникаций:

SQL Server Service Broker, который по умолчанию передает TCP 4022.

SQL Server службы, которая по умолчанию портит TCP 1433.

Интраситная связь между SQL Server базой данных и различными Configuration Manager по умолчанию для переноса TCP 1433.

Configuration Manager использует те же порты и протоколы для связи с каждой репликой группы доступности SQL Server Always On которая содержит базу данных сайта, как если бы реплика была автономным SQL Server экземпляром.

При использовании Azure и базы данных сайтов за внутренним или внешним балансирем нагрузки настройте следующие компоненты:

- Исключения брандмауэра для каждой реплики

- Правила балансировки нагрузки

Настройка следующих портов:

- SQL TCP: TCP 1433

- SQL Server service Broker: TCP 4022

- Блок сообщений сервера (SMB): TCP 445

- Картограф конечной точки RPC: TCP 135

Предупреждение

Configuration Manager не поддерживает динамические порты. По умолчанию SQL Server экземпляры используют динамические порты для подключений к базе данных. При использовании именного экземпляра вручную настройте статичный порт для внутрисетейной связи.

Следующие роли системы сайта напрямую взаимодействуют с SQL Server базой данных:

Роль точки регистрации сертификата

Роль точки регистрации

Точка управления

Сервер сайта

Reporting Services точку

Поставщик SMS

-->SQL Server SQL Server

Если SQL Server содержит базу данных с более чем одного сайта, каждая база данных должна использовать отдельный экземпляр SQL Server. Настройте каждый экземпляр уникальным набором портов.

Если вы включаете брандмауэр на основе хост-SQL Server, настройте его, чтобы разрешить правильные порты. Также настройте сетевые брандмауэры между компьютерами, которые взаимодействуют с SQL Server.

Пример настройки SQL Server для использования определенного порта см. в примере Настройка сервера для прослушивания в определенном порту TCP.

Обнаружение и публикация

Configuration Manager для обнаружения и публикации сведений о сайте используются следующие порты:

- Протокол доступа к легкому каталогу (LDAP): 389

- Безопасный LDAP (LDAPS, для подписания и привязки): 636

- Глобальный каталог LDAP: 3268

- Картограф конечной точки RPC: 135

- RPC: динамически выделенные высокоскоростные порты TCP

- TCP: 1024: 5000

- TCP: 49152: 65535

Внешние подключения, сделанные Configuration Manager

Локальное подключение Configuration Manager клиенты или системы сайтов могут делать следующие внешние подключения:

Требования к установке систем сайтов, поддерживают интернет-клиентов

Примечание

Этот раздел применяется только к управлению клиентом на основе Интернета (IBCM). Он не применяется к шлюзу управления облаками. Дополнительные сведения см. в сайте Управление клиентами в Интернете.

Точки управления на основе Интернета, точки распространения, поддерживают интернет-клиентов, пункт обновления программного обеспечения и пункт состояния отката используют следующие порты для установки и ремонта:

Система сайта сервера

-->сайта сайта: картограф конечной точки RPC с помощью порта UDP и TCP 135Система сайта сервера

-->сайта сайта: динамические порты TCP RPCСистема сайта сервера

<-->сайта: блоки сообщений сервера (SMB) с помощью TCP-порта 445

Установки приложений и пакетов в точках распространения требуют следующих портов RPC:

Точка распределения серверов

-->сайта: картограф конечной точки RPC с помощью порта UDP и TCP 135Точка распределения серверов

-->сайта: динамические порты TCP RPC

Используйте IPsec, чтобы обеспечить безопасность трафика между сервером сайта и системами сайтов. Если необходимо ограничить динамические порты, используемые с RPC, можно использовать средство конфигурации Microsoft RPC (rpccfg.exe). С помощью этого средства можно настроить ограниченный диапазон портов для этих пакетов RPC. Дополнительные сведения см. в справке О настройке RPC для использования определенных портов и о том, как защитить эти порты с помощью IPsec.

Важно!

Перед установкой этих систем сайта убедитесь, что служба удаленного реестра работает на сервере системы сайта и что вы указали учетную запись установки системы сайта, если система сайта находится в другом лесу Active Directory без отношения доверия. Например, служба удаленного реестра используется на серверах с системами сайтов, такими как точки распространения (как тяговые, так и стандартные) и удаленные SQL Серверы.

Порты, используемые Configuration Manager клиентской установкой

Порты, Configuration Manager во время установки клиента, зависят от метода развертывания:

Список портов для каждого метода развертывания клиента см. в перечне портов, используемых Configuration Manager клиентского развертывания.

Дополнительные сведения о настройке брандмауэра Windows клиента для установки клиента и после установки связи см. в Windows брандмауэра и параметров порта для клиентов

Порты, используемые при миграции

Сервер сайта, который выполняет миграцию, использует несколько портов для подключения к применимым сайтам в иерархии источника. Дополнительные сведения см. в дополнительных сведениях, необходимых конфигурациях для миграции.

Порты, используемые Windows Server

В следующей таблице перечислены некоторые ключевые порты, используемые Windows Server.

| Описание | UDP | TCP |

|---|---|---|

| DNS | 53 | 53 |

| DHCP | 67 и 68 | -- |

| Разрешение имен NetBIOS | 137 | -- |

| Служба датаграмм NetBIOS | 138 | -- |

| Служба сеансов NetBIOS | -- | 139 |

| Проверка подлинности Kerberos | -- | 88 |

Дополнительные сведения см. в следующих статьях:

Схема

На следующей схеме показаны связи между основными компонентами, которые находятся в типичном Configuration Manager сайте. В настоящее время он не включает все подключения.

Дальнейшие действия

Поддержка прокси-сервера

Требования к доступу к Интернету

Быстрый ответ: как найти номер порта в Windows 10?

- Откройте окно командной строки (от имени администратора). В «Пуск \ Поле поиска» введите «cmd», затем щелкните правой кнопкой мыши «cmd.exe» и выберите «Запуск от имени администратора».

- Введите следующий текст и нажмите Enter. netstat -abno.

- Найдите порт, который вы слушаете, в разделе «Локальный адрес».

- Посмотрите на имя процесса прямо под ним.

Как узнать номер моего порта?

Как узнать номер вашего порта?

- Откройте командную строку, набрав «Cmd» в поле поиска.

- Введите команду «ipconfig».

- Теперь введите команду «netstat -a» для получения списка подключений и номеров портов.

Как мне найти свой IP-адрес и порт в Windows 10?

В Windows 10 нажмите «Пуск» на рабочем столе и выберите «Настройки». Щелкните значок «Сеть и Интернет». Выберите «Ethernet» в левом меню для проводного подключения и выберите сетевое подключение; вы найдете IP-адрес по «IPv4-адресу».

Где номер порта TCP в Windows 10?

Откройте порты брандмауэра в Windows 10

- Перейдите в Панель управления, Система и безопасность и Брандмауэр Windows.

- Выберите Дополнительные параметры и выделите Правила для входящих подключений на левой панели.

- Щелкните правой кнопкой мыши Правила для входящих подключений и выберите Новое правило.

- Добавьте порт, который нужно открыть, и нажмите Далее.

- Добавьте протокол (TCP или UDP) и номер порта в следующее окно и нажмите Далее.

Как найти неиспользуемые порты в Windows?

Используйте командную строку и диспетчер задач, чтобы проверить порты.

- Откройте диспетчер задач, щелкнув правой кнопкой мыши на панели задач и выбрав «Открыть диспетчер задач».

- После этого вы увидите окно «Выполнить».

- Теперь просто введите эту команду.

- netstat -aon | более.

Как мне найти мой номер порта для командной строки?

Откройте командную строку - запуск »запустить» cmd или запустить »Все программы» Стандартные »Командная строка. Введите netstat -aon. findstr '[номер_порта]'. Замените [port_number] фактическим номером порта, который вы хотите проверить, и нажмите Enter.

Как мне узнать номер моего порта Windows?

- Откройте окно командной строки (от имени администратора). В «Пуск \ Поле поиска» введите «cmd», затем щелкните правой кнопкой мыши «cmd.exe» и выберите «Запуск от имени администратора».

- Введите следующий текст и нажмите Enter. netstat -abno.

- Найдите порт, который вы слушаете, в разделе «Локальный адрес».

- Посмотрите на имя процесса прямо под ним.

Как включить удаленный доступ в Windows 10?

Включите удаленный рабочий стол для Windows 10 Pro. Функция RDP отключена по умолчанию, и чтобы включить удаленную функцию, введите: удаленные настройки в поле поиска Кортаны и выберите Разрешить удаленный доступ к вашему компьютеру из результатов вверху. Свойства системы откроют вкладку Remote.

Как я могу узнать свой IP-адрес с помощью CMD?

Командная строка ». Введите «ipconfig» и нажмите «Enter». Найдите «Шлюз по умолчанию» под сетевым адаптером, чтобы узнать IP-адрес вашего маршрутизатора. Найдите «IPv4-адрес» в том же разделе адаптера, чтобы узнать IP-адрес своего компьютера.

Как использовать ipconfig в Windows 10?

Щелкните правой кнопкой мыши кнопку «Пуск» или нажмите Windows Key + X, чтобы открыть скрытое меню быстрого доступа, и выберите «Командная строка (администратор)». Теперь введите: ipconfig и нажмите клавишу Enter. В этом случае я подключен как к беспроводной, так и к проводной сетям, поэтому у меня отображаются IP-адреса для обеих.

Как мне найти порты в Windows 10?

Откройте порты брандмауэра в Windows 10

- Перейдите в Панель управления, Система и безопасность и Брандмауэр Windows.

- Выберите Дополнительные параметры и выделите Правила для входящих подключений на левой панели.

- Щелкните правой кнопкой мыши Правила для входящих подключений и выберите Новое правило.

- Добавьте порт, который нужно открыть, и нажмите Далее.

- Добавьте протокол (TCP или UDP) и номер порта в следующее окно и нажмите Далее.

Как проверить, открыт ли порт?

Введите «netstat -a» в окне командной строки и нажмите «Enter». На компьютере отображается список всех открытых портов TCP и UDP. Найдите любой номер порта, который отображает слово «ПРОСЛУШИВАНИЕ» в столбце «Состояние». Если вам нужно выполнить эхо-запрос через порт на конкретный IP-адрес, используйте telnet.

Как найти свободные порты в Windows?

Если эта проверка не удалась, другое приложение использует порт 80.

- В меню «Пуск» Windows выберите «Выполнить».

- В диалоговом окне «Выполнить» введите: cmd.

- Нажмите кнопку ОК.

- В командном окне введите: netstat -ano.

- Отображается список активных подключений.

- Запустите диспетчер задач Windows и выберите вкладку «Процессы».

Как узнать, какие порты открыты в Windows?

Вы можете определить открытые порты на компьютере с Windows 7, выполнив одну команду с правильными переключателями из командной строки. Запустите команду netstat, чтобы быстро определить открытые порты. Нажмите кнопку «Пуск» Windows, чтобы отобразить поле ввода поиска. Введите «cmd» в поле поиска.

Как проверить, доступен ли порт?

Чтобы найти открытые порты на компьютере, вы можете использовать командную строку netstat.

- Чтобы отобразить все открытые порты, откройте команду DOS, введите netstat и нажмите Enter.

- Чтобы вывести список всех прослушивающих портов, используйте netstat -an.

- Чтобы узнать, с какими портами ваш компьютер на самом деле обменивается данными, используйте netstat -an | find / i «installed»

Как убить порт в Windows?

Убить процесс на определенном порту в Windows 7

- Введите netstat -a -o -n, и откроется список сетей, посмотрите на PID (например, 8080).

- Чтобы узнать, что такое PID 8080 (надеюсь, не троян), я набрал список задач / FI «PID eq 8080 ″.

- Чтобы убить его, введите taskkill / F / PID 2600.

Как я могу проверить, открыт ли порт 80?

6 ответов. Пуск-> Стандартные щелкните правой кнопкой мыши «Командная строка», в меню выберите «Запуск от имени администратора» (в Windows XP вы можете просто запустить его как обычно), запустите netstat -anb, затем просмотрите вывод для своей программы. Кстати, Skype по умолчанию пытается использовать порты 80 и 443 для входящих подключений.

Как вы проверяете, открыт ли порт на удаленном сервере?

Telnet: вы также должны проверить соединение с помощью telnet, поскольку это позволяет вам указать порт TCP.

- Откройте командную строку.

- Введите «telnet» ”И нажмите ввод.

- Если отображается пустой экран, порт открыт и проверка прошла успешно.

- Если вы получите соединение

Как убить порты?

Долгое решение - поиск идентификатора процесса или PID сервера, который прослушивает любой порт, на котором он работает, например 8000. Это можно сделать, запустив netstat, lsof или ss. Получите PID и запустите команду kill.

Как проверить, какие порты слушают?

Проверьте порты прослушивания с помощью netstat

- Проверить порты. Чтобы перечислить TCP-порты, которые прослушиваются, а также имя каждого демона прослушивателя и его PID, выполните следующую команду: sudo netstat -plnt.

- Отфильтруйте список. Если список прослушивающих демонов длинный, вы можете использовать grep для его фильтрации.

- Анализируйте результаты. Общие результаты включают следующие результаты:

Что такое чей-то порт?

Сканер портов показывает, какие порты открыты на вашем (или чужом) компьютере и за что они несут ответственность. Проверка выполняется через nmap сканера и показывает, насколько ваш компьютер открыт для внешнего мира. Вы можете ввести любой IP-адрес, а также любой домен.

Что такое номер сетевого порта?

Номер порта - это способ идентифицировать конкретный процесс, которому должно быть перенаправлено Интернет или другое сетевое сообщение, когда оно поступает на сервер. Для протокола управления передачей и протокола пользовательских дейтаграмм номер порта представляет собой 16-битовое целое число, которое помещается в заголовок, добавленный к блоку сообщения.

Как мне исправить свой IP-адрес в Windows 10?

Как назначить статический IP-адрес с помощью панели управления

- Откройте панель управления.

- Нажмите на Сеть и Интернет.

- Нажмите «Сеть и общий доступ».

- На левой панели щелкните ссылку Изменить параметры адаптера.

- Щелкните сетевой адаптер правой кнопкой мыши и выберите «Свойства».

- Выберите вариант Интернет-протокола версии 4 (TCP / IPv4).

Как мне найти свой IP-адрес в Windows 10?

Чтобы найти IP-адрес в Windows 10 без использования командной строки:

- Щелкните значок «Пуск» и выберите «Настройки».

- Щелкните значок Сеть и Интернет.

- Чтобы просмотреть IP-адрес проводного соединения, выберите Ethernet на левой панели меню и выберите свое сетевое соединение. Ваш IP-адрес появится рядом с «IPv4-адресом».

Как узнать IP-адрес моего принтера в Windows 10?

Шаги по определению IP-адреса принтера в Windows 10 / 8.1

- 1) Перейдите в панель управления, чтобы просмотреть настройки принтеров.

- 2) После того, как он перечислит установленные принтеры, щелкните его правой кнопкой мыши, IP-адрес которого вы хотите узнать.

- 3) В окне свойств перейдите в «Порты».

Как проверить, открыт ли порт на сервере?

Как найти открытые порты на сервере

- Откройте командную строку, нажав «Пуск», затем «Все программы», затем «Стандартные», затем «Командная строка».

- Прослушайте открытые порты, набрав netstat -an. | find / i «прослушивание» в командной строке. Нажмите клавишу «Enter» на клавиатуре и дождитесь, пока все порты появятся на экране.

Как узнать, заблокирован ли порт?

Проверка брандмауэра Windows на наличие заблокированных портов

- Запустить командную строку.

- Запустите netstat -a -n.

- Проверьте, указан ли конкретный порт в списке. Если это так, то это означает, что сервер прослушивает этот порт.

Как мне найти порты на моем компьютере?

Чтобы присвоить имя внешним последовательным портам на компьютере, нужно выполнить 4 шага: Подсчитать количество последовательных устройств на задней панели компьютера. К ним относятся внешние последовательные порты и внутренние модемы. Порты телефонного разъема на карте в слоте могут идентифицировать внутренний модем.

Фото в статье "Army.mil" https://www.army.mil/article/198842/rethink_readiness_to_prepare_for_next_war

Как освободить порты в Windows 10?

Как освободить порт?

- открыть cmd. введите netstat -a -n -o. найдите TCP [IP-адрес]: [номер порта]…. …

- CTRL + ALT + DELETE и выберите «запустить диспетчер задач». Щелкните вкладку «Процессы». Включите столбец «PID», выбрав: «Просмотр»> «Выбрать столбцы»> «Установите флажок для PID». …

- Теперь вы можете без проблем повторно запустить сервер на [IP-адрес]: [номер порта].

31 дек. 2011 г.

Как убить порт в Windows 10?

Как убить процесс, который в настоящее время использует порт на локальном хосте в…

- Запустите командную строку от имени администратора. Затем запустите указанную ниже команду. netstat -ano | findstr: номер порта. …

- Затем вы выполняете эту команду после определения PID. taskkill / PID typeyourPID здесь / F. Выполните первую команду еще раз, чтобы проверить, доступен ли процесс или нет.

Как мне избавиться от портов 8080 в Windows 10?

Шаги по завершению процесса, запущенного на порту 8080 в Windows,

- netstat -ano | findstr Номер порта>

- taskkill / F / PID

19 окт. 2017 г.

Как разблокировать порты?

Как разблокировать порты

- Нажмите кнопку Пуск.

- Введите Панель управления и нажмите Enter.

- Нажмите Система и безопасность.

- Щелкните Брандмауэр Windows.

- Выберите Дополнительные параметры, а затем выберите Правила для входящих подключений на левой панели.

- Щелкните правой кнопкой мыши Правила для входящих подключений и выберите Новое правило.

- Выберите Порт, а затем нажмите Далее.

- Выберите TCP в качестве протокола для применения правила.

Как я могу освободить порт 8080?

Удерживая нажатой клавишу Windows, нажмите клавишу R, чтобы открыть диалоговое окно «Выполнить». Введите «cmd» и нажмите «ОК» в диалоговом окне «Выполнить». Убедитесь, что открывается командная строка. Введите «netstat -a -n -o | найдите «8080» ».

Как отключить прослушивание порта в Windows?

20 ответы

- Откройте cmd.exe (примечание: вам может потребоваться запустить его от имени администратора, но это не всегда необходимо), затем выполните следующую команду: netstat -ano | findstr: PORT> (Замените PORT> на номер порта, который вы хотите, но оставьте двоеточие)…

- Затем выполните следующую команду: taskkill / PID / F. (На этот раз без двоеточия)

21 сент. 2017 г.

Что делает команда netstat?

Команда netstat создает дисплеи, показывающие состояние сети и статистику протокола. Вы можете отображать состояние конечных точек TCP и UDP в формате таблицы, информацию таблицы маршрутизации и информацию об интерфейсе. Наиболее часто используемые параметры для определения состояния сети: s, r и i.

Как проверить, какие порты работают в Windows?

- Откройте окно командной строки (от имени администратора). В поле «Начать поиск» введите «cmd», затем щелкните правой кнопкой мыши «cmd.exe» и выберите «Запуск от имени администратора».

- Введите следующий текст и нажмите Enter. netstat -abno. …

- Найдите порт, который вы слушаете, в разделе «Локальный адрес».

- Посмотрите на имя процесса прямо под ним.

Как проверить свободные порты Windows 10?

Нажмите кнопку «Пуск», введите cmd и щелкните правой кнопкой мыши «Командная строка», когда она появится в результатах поиска. Нажмите «Запуск от имени администратора». При этом будет постоянно появляться список портов, который, вероятно, будет довольно длинным, вместе с процессами Windows, которые их используют.

Как мне разрешить уже используемый порт?

Устранение неполадок с уже используемым портом

- > Остановите конфликтующее приложение следующим образом:

- а. Откройте командную строку и введите netstat -aon | findstr «8080». …

- б. Завершите конфликтующий процесс:

- я. Откройте диспетчер задач Windows.

- II. На вкладке "Процессы" нажмите "Просмотр"> "Выбрать столбцы".

- iii. Выберите PID и нажмите ОК.

- IV. …

- c.

Как запустить Tomcat на другом порту?

Как изменить порт по умолчанию в Apache Tomcat?

- Остановите службу Apache Tomcat.

- Перейдите в папку Apache Tomcat (например, C: Program FilesApache Software FoundationTomcat 7.0) и найдите файловый сервер. xml в папке conf.

- Измените значение порта коннектора с 8080 ″ на то, которое вы хотите назначить своему веб-серверу. …

- Сохраните файл.

- Перезапустите службу Apache Tomcat.

8 дек. 2018 г.

Как открыть порт 8080?

Открытие порта 8080 на сервере Brava

- Откройте брандмауэр Windows в режиме повышенной безопасности (Панель управления> Брандмауэр Windows> Дополнительные настройки).

- На левой панели щелкните Правила для входящих подключений.

- На правой панели нажмите Новое правило. …

- Установите для параметра Тип правила значение «Пользовательский», затем нажмите «Далее».

- Установите «Программа» на «Все программы», затем нажмите «Далее».

Почему заблокирован порт 80?

Причина этой ошибки в том, что какое-то другое приложение уже использует порт 80.… Поскольку порт 80 является портом по умолчанию для http, наиболее вероятная причина заключается в том, что на вашем компьютере работает другой веб-сервер (например, IIS). Однако некоторые другие приложения также могут блокировать порт 80. Хорошим примером является Skype.

Как разблокировать порты, заблокированные моим интернет-провайдером?

Если ваш интернет-провайдер блокирует ВСЕ порты, вы ничего не можете с этим поделать, кроме как позвонить им и вежливо спросить. В противном случае это, скорее всего, проблема с настройками вашего роутера или приложения. Очень немногие интернет-провайдеры блокируют ВСЕ порты. Большинство домашних интернет-провайдеров блокируют общие порты (80, 443, 21, 22, 23, 53 и т. Д.).

Netstat открытые порты

Программа Netstat - инструмент, который показывает структурированные данные по использованию сокетов в ОС Windows и Unix-like.

По-умолчанию команда netstat отображает на экран список используемых сокетов.

Сокеты - принято называть интерфейсы, которые используют процессы для обмена данных между собой. Например запущенный локально сервер базы данных или веб-сервер опубликованных в сети использует сокет для обмена данных. Сокеты разделены на два вида, клиентские (браузер, почтовый клиент) и серверные (веб-сервер, почтовый сервер).

Пример вывода команды в Windows

C:\Users\User>netstat Активные подключения Имя Локальный адрес Внешний адрес Состояние TCP 192.168.1.195:52997 212.29.79.141:40035 ESTABLISHED TCP 192.168.1.195:53088 10.18.20.11:https ESTABLISHED TCP 192.168.1.195:53860 storage:microsoft-ds ESTABLISHED TCP 192.168.1.195:54626 40.11.40.13:https ESTABLISHED TCP 192.168.1.195:54798 a23-7-14-12:https CLOSE_WAIT TCP 192.168.1.195:55551 srv-print:49168 ESTABLISHED TCP 192.168.1.195:56014 srv-print:microsoft-ds ESTABLISHED

Пример вывода команды в Unix-like

Active Internet connections (only servers) Proto Recv-Q Send-Q Local Address Foreign Address State tcp 0 0 0.0.0.0:80 0.0.0.0:* LISTEN tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN tcp 0 0 127.0.0.1:25 0.0.0.0:* LISTEN tcp 0 0 :::80 :::* LISTEN tcp 0 0 :::22 :::* LISTEN tcp 0 0 ::1:25 :::* LISTEN udp 0 0 0.0.0.0:68 0.0.0.0:*

Для отображения информации по открытым сетевым портам (сокетам) в статусе LISTEN на хосте используется ключ -l

netstat -l

При диагностике проблемы на сервер важно получить информацию о сетевых подключениях, статистике сетевых интерфейсов и в этом нам поможет программа netstat.

Например сервер базы данных или веб-сервер перестал отвечать на запросы. Не последним делом стоит проверить при помощи команды netstat -lpn какой порт слушает процесс и на каком интерфейсе (адресе) он это делает.

Для удобства отображения стоит подобрать ключи, которые покажут только необходимы для вас информацию. Например вам нужны только открытые tcp порты, а udp не нужны, а так-же нужны ip адреса, а не используемые домены.

Ключ -l (статус LISTEN), -t (соединения по протоколу tcp), -n (не преобразовывать доменные имена)

netstat -ltn

Ключ netstat -s выведен детальную статистическую информацию по каждому протоколу.

Другие ключи применимые к netstat

-i Состояние auto-configured интерфейсов (например подключение по локальной сети или подключение типа мост) (interface) -n Отображает сетевые адреса в числовом виде, а не в виде доменных имен (numeric) -r Показывает таблицу маршрутизации (routes) -s Статистическая информация (statistics) -I Отобразить информацию по указанному интерфейсу (например eth0) (interface) -p Показывает идентификатор или название процесса используемого сокета (programs)

Ошибка с занятым 80 портом в Windows 7. Если вы пытаетесь опубликовать 80 порт (www) в Windows, у вас может возникнуть проблема. Дело в том, что Skype занимает 80 порт для своих нужд. Достаточно просто завершить процес.

Для поиска процеса, который занимает порт в Windows, можно воспользоваться командой.

Вместо 80 вписать нужный порт

netstat -o -n -a | findstr :80

Урок 4. Транспортный уровень стека TCP/IP. Описание и принцип работы протоколов TCP и UDP

На транспортном уровне работают 2 протокола: TCP и UDP.

UDP (User Datagram Protocol) - протокол пользовательских дейтаграмм. Является ненадежным протоколом передачи данных, потому что он не устанавливает и не поддерживает соединения с удаленными узлами. То есть он просто передает данные на нижестоящий уровень и дальнейшая судьба этих данных его не интересует.

Кроме того, он не исправляет ошибки в принятых данных. Если будут обнаружены ошибки, то данные сегменты будут просто уничтожены и без запроса повторной передачи.

Для чего тогда такой протокол нужен?

Он очень полезен там, где передаваемые данные очень критичны к задержкам. Например, при передаче видео и голоса. Там недопустимы задержки, но можно пожертвовать несколькими пакетами в случае обнаружения ошибок - человеческие ухо и глаз не способны заметить потерю нескольких пакетов (если, конечно, число таких пакетов не слишком велико).

Однако для передачи чувствительных данных он совсем не годится, например, при передаче файлов - в данном случае задержки допустимы, но файл должен быть доставлен целостным.

Протокол добавляет следующий заголовок к передаваемым данным

Порт отправителя - идентифицирует приложение прикладного уровня, которое хочет общаться с таким же или другим приложением по сети. Например, Skype использует порт 80. Хотя может использовать и другие порты в зависимости от настроек. То есть, если Алиса пишет сообщение Кате по Skype, то компьютер Кати, приняв сообщение, сможет по номеру порта отправителя определить какое приложение отправило данное сообщение.

Порт получателя - идентифицирует приложение прикладного уровня, которое принимает сообщения от удаленных узлов. Иными словами, приложение “слушает” сеть на этом порту. Например, тот же Skype может принимать сообщение на порту 80. То есть, если Алиса отправит сообщение Кате на порт 80, то компьютер Кати его примет (при условии, что Skype будет в это время работать). Однако если, Алиса отправит на порт 100, а Катя слушает на порту 80, то компьютер Кати просто cбросит принятое сообщение.

А сколько всего может быть таких портов?

Всего насчитывается 65535 портов. Из них с 0 по 1023 зарезервированы под стандартные приложения, такие как FTP, SMTP, SNMP и другие. Остальные порты с 1024 и по 65535 могут быть использованы для любых других приложений. Эти порты еще называют динамическими, потому что у них нет жесткой привязки к определенному приложению и могут меняться от сеанса к сеансу.

Длина дейтаграммы - определяет длину всего сегмента, включая и сам заголовок.

Контрольная сумма - используется для проверки на наличие ошибок.

Как работает проверка?

Способ довольно примитивный. Передающий компьютер вычисляет контрольную сумму всего сегмента по специальному алгоритму и помещает это значение в поле Checksum. Затем принимающий компьютер вычисляет контрольную сумму данного сегмента и сравнивает с суммой в поле Checksum. Если значения совпадают, то сегмент принимается, в противном случае уничтожается.

И что произойдет дальше?

Ничего, UDP не заботится о дальнейшей судьбе потерянных данных.

TCP (Transmission Control Protocol) - Протокол Управления Передачей. Надежный протокол передачи данных. С помощью него устанавливается и поддерживается связь с удаленными узлами, управляется скорость передачи данных, контролируются ошибки при передаче данных.

Вот как выглядит заголовок сегмента TCP

С некоторыми полями мы уже знакомы. Опишем новые поля.

Порядковый номер - каждый байт в отправленном сегменте нумеруется для того, чтобы на приеме правильно собрать все сегменты в единый поток. Кроме того, с помощью номера контролируется весь поток данных и исправляются поврежденные сегменты.

Номер подтверждения - чтобы убедиться, что все переданные сегменты достигли адресата используются номера подтверждения. Например, узел А отправил сегмент с порядковым номером 45 узлу В. Когда узел В примет сегмент с номером 45, то отправит узлу А пустой сегмент с подтверждающим номером 46. Узел А будет знать, что все в порядке и отправит следующий сегмент под номером 46.

Флаги - специальные знаки-сигналы, указывающие на состояние сессии. Например, запрос на установление соединения или запрос на разрыв соединения.

Размер окна - определяет количество байт для отправки за один раз. Принимающий узел отправит подтверждение только для последнего байта в сегменте. Таким образом не нужно отправлять подтверждение за каждый байт, экономя тем самым время и канал связи. Например, если размер окна равен 500, то передающий узел сразу же отправит 500 байт данных в сегменте. Принимающий узел, получив все 500 байт, отправит лишь одно подтверждение. Размер окна может меняться в течении всего сеанса связи для регулирования скорости передачи.

А кто устанавливает размер окна?

Оба участника соединения. Например, принимающий узел сообщает передающему узлу размер окна исходя из того, как быстро принимающий узел справляется с поступающими данными. Если он не успевает обработать данные, то уменьшает размер и окна и передающий узел обязан уменьшить объем передаваемых данных.

Чтобы лучше понять назначение всех этих полей рассмотрим принцип работы протокола на примере установления соединения.

Установление соединения (Трехэтапное квитирование)

Процесс установления связи осуществляется в 3 этапа.

Этап 1

Когда сторона А хочет установить связь со стороной В, то сторона А отправляет запрос с установленным флагом SYN. После этого узел А переходит в состояние SYN SENT. Узел В остается в состоянии LISTEN:

Вот какие данные устанавливаются в заголовке TCP (для упрощения восприятия некоторые данные опущены):

Вот как выглядит запрос в сетевом анализаторе:

Генерируется порядковый номер ISNa = 1 и формируется запрос на установление соединения. Если по истечении таймаута со стороны В не поступает никакого ответа, то узел А снова отправит запрос узлу В.

Этап 2

Когда сторона В принимает запрос SYN, то тоже генерируется порядковый номер ISNb = 200 (в реальности номер может принимать другие значения) для своего сегмента. Для формирования ответа стороне А, узел В устанавливает 2 флага: SYN и ACK. Причем в качестве номера подтверждения берется порядковый номер сегмента стороны А и увеличивается на 1, то есть 1 + 1. Это означает, что запрос успешно принят и ожидается следующий сегмент с номером 2. После того, как сегмент отправлен, узел В переходит в состояние SYN-RECEIVED, узел А остается в состоянии SYN SENT:

Вот какие данные устанавливаются в заголовке TCP:

Вот как выглядит запрос в сетевом анализаторе:

Если по истечении таймаута от узла А не поступит подтверждения, то узел В снова отправит свой запрос.

Этап 3

После того, как узел А примет сразу 2 флага SYN и ACK, причем ACK будет на 1 больше ISN узла А, то сторона А сразу отправит второй сегмент узлу В. ISN будет увеличен на 1. Флаг будет установлен на ACK со значением ISNb + 1, то есть 200 + 1

Вот какие данные устанавливаются в заголовке TCP:

Вот как выглядит запрос в сетевом анализаторе:

После этого соединение считается успешно установленным, то есть помечается как ESTABLISHED.

Отказ в установлении соединения

Если сторона В по каким-то причинам не может установить соединение со стороной А, то генерируется ответ с флагом RST, которой информирует о прекращении попыток установления связи:

Вот какие данные устанавливаются в заголовке TCP:

Вот как выглядит запрос в сетевом анализаторе:

Завершение связи

Когда одна из сторон желает завершить сеанс связи, то формирует запрос FIN и переходит в состояние FIN_WAIT 1

Сторона В подтверждает запрос отправкой ACK и переходит в состояние CLOSE_WAIT. Сразу же вслед посылается запрос FIN. После этого узел В переходит в состояние LAST_ACK:

Сторона А подтверждает отправкой ACK и переходит в состояние CLOSED. Когда узел В примет ACK, то также перейдет в состояние CLOSED. На этом сеанс связи завершен:

Контроль над искаженными и потерянными данными

Концепция TCP такова, что передатчик ожидает от приемника получение подтверждения успешного принятия байта. Пока передатчик не убедится, что данные успешно доставлены получателю он не будет передавать следующую порцию данных.

Однако подтверждать каждый переданный байт слишком дорогое удовольствие - растет нагрузка на сеть, значительно замедляется работа протокола.

Поэтому передатчик отправляет сразу несколько сегментов и ждет подтверждения от приемника. Приемнику в свою очередь достаточно отправить одно подтверждение на последний полученный сегмент.

Передатчик поймет, что все отправленные сегменты успешно получены и сразу же отправит очередной набор сегментов

Для реализации данного механизма и используются порядковые и подтверждающие номера. Каждый сегмент нумеруется первым байтом полезной нагрузки. Затем приемник посылает подтверждающий сегмент, где указывает номер первого байта следующего сегмента. Например, первый сегмент имеет 100 байт полезной нагрузки (заголовок не учитывается), второй сегмент - 200 байт. Первому байту первого сегмента присваивается номер 1, у первого байта второго сегмента номер соответственно равен 101 (100 + 1) и так далее

Теперь посмотрим как будет проходить передача сегментов

Вот как это выглядит в сетевом анализаторе:

Если сложить ISN = 2155299270 первого сегмента с длиной данных Len = 711, то получится ISN = 2155299981 второго сегмента. Таким способом приемник формирует ACK SN для 3-го сегмента.

С этим разобрались. Но что произойдет, если данные потеряны или искажены в процессе передачи?

Представим, что сегмент дошел до получателя, однако содержит ошибки. Это проверяется с помощью контрольной суммы. Тогда приемник сбросит искаженный сегмент и отправит подтверждение только за предпоследний сегмент. Передатчик поймет, что первые 2 сегмента получены без ошибок и снова отправит 3-й сегмент

Теперь посмотрим, что произойдет, если один сегмент не дойдет до получателя. В данном случае приемник вышлет подтверждение только за принятые сегменты. А о 3-ем сегменте он вообще ничего не знает, поэтому ничего не отправит.

Передатчик будет ждать определенное время и не дождавшись подтверждения за 3-й сегмент отправит его снова

Вот так и достигается контроль над ошибками данных.

Контроль за передачей данными (Метод скользящего окна)

Протокол TCP является дуплексным, то есть может одновременно работать на прием и передачу. Для этого на приеме и передаче устанавливаются буферы.

Передающий буфер содержит переданные, но еще не подтвержденные байты, а также байты готовые для передачи.

Приемный буфер содержит принятые байты для последующей обработки.

Но для чего нужны буферы, разве не может приемник сразу же обработать поступивший сегмент?

Буферы необходимы для постановки в очередь принятые и передаваемые данные, так как производительность приёмной и передающей систем, а также самой сети разные, то велика вероятность, что система не сможет на “лету” обработать большой объем данных.

Мы знаем, что передатчик может сразу отправить несколько сегментов данных, не дожидаясь подтверждения на каждый сегмент.

Но что делать, если передатчик передает данные с большой скоростью, а буфер приемника не успевает их всех вместить?

Тогда приемник просто сбросит новые поступающие данные и отправит подтверждения только на полученные и обработанные сегменты.

Передатчику придется повторно отправлять данные, пока не получит подтверждения успешного получения.

В данной ситуации приемник работает на пределе своих возможностей, а сеть постоянно загружена. Поэтому в TCP предусмотрен механизм контроля за передачей данных с помощью метода скользящего окна.

И как работает данный механизм?

В TCP заголовке имеется поле “Размер окна (Window size)”, которое указывает на то, сколько байт приемник способен принять. Иными словами это говорит о доступности буфера и наличии в нем свободного пространства для поступающих данных.

После установления соединения приемник сообщает передатчику размер окна. Например, приемник сообщил, что окно равно 5 байтам. Передатчик передаст 5 байт информации и ждет подтверждения:

В буфере передатчика в очереди на отправку стоят следующие байты, но они не будут отправлены, пока не будут подтверждены уже отправленные байты. Приемник посылает подтверждение и уведомляет о размере окна равным 5, то есть говорит: “В моем буфере есть 5 свободных мест. Пришли мне еще 5 байт.”

Окно в передающем буфере сместится на 5 байт и новая порция данных будет передана приемнику:

Теперь посмотрим, что произойдет, если приемник не успевает обработать все полученные данные и в его буфере свободное место только для 2-х байт:

Передатчик готов передать следующие 5 байт информации, так как получил подтверждение от приемника. Однако приемник также уведомил передатчик, что в приемном буфере свободно только для 2-х байт, то есть сообщает следующее: “Снижай скорость передачи. Готов принять пока 2 байта.”

И передатчик уменьшает окно и передает только 2 байта

В процессе передачи данных размер окна может постоянно меняться. Это зависит от загруженности сети и производительности передатчиков/приемников.

Что происходит, когда в буфере приемника совсем нет места?

Тогда приемник установит размер окна равным 0. Это означает прекратить передачу данных.

Как же передатчик узнает, что буфер приемника снова готов к работе?

После получения нулевого размера окна передатчик запускает специальный таймер, по истечении которого передатчик отправит пробный сегмент. Если буфер свободен, то приемник ответит на этот пробный сегмент и укажет новый размер окна, в противном случае снова укажет нулевое окно.

Итак подведем краткие итоги.

В таблице представлены сравнение протоколов UDP и TCP, а также функции, возложенные на транспортный уровень

| Функции | TCP | UDP |

| Управление потоком | Да | Нет |

| Контроль над ошибками | Да | Нет |

| Скорость | Медленный | Быстрый |

| Установление соединения | Да | Нет |

| Использование в приложениях чувствительных к задержкам данных | Нет (иногда допустимо) | Да |

| Использование в приложениях менее чувствительных к задержкам данных | Да | Да (но не всегда) |

| Регулирование скорости передачи данных | Да | Нет |

| Запрос на повторную передачу потерянного или искаженного сегмента | Да | Нет |

| Многоканальный | Да | Да |

| Контроль за перегрузками | Да | Нет |

| Упорядоченность (все сегменты на приеме будут собраны в правильном порядке) | Да | Нет |

| Вероятность потерь при передаче | Низкая | Высокая |

Комментарии для сайта Cackle

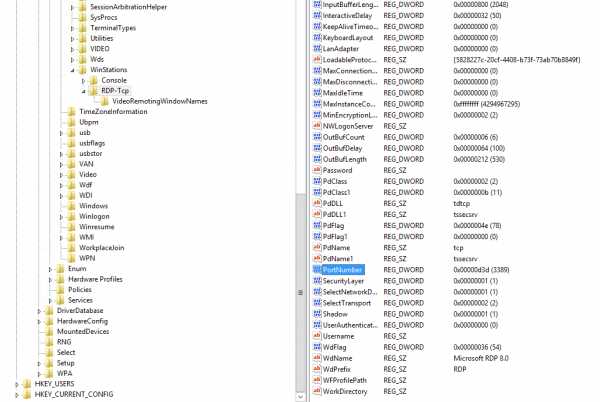

Смена порта RDP по умолчанию в Windows Server 2012

Протокол RDP (Remote Desktop Protocol) используется для удаленного подключения к серверам и компьютерам под управлением операционных систем семейства Windows. Обычно для удаленного соединения применяется протокол TCP 3389, однако в некоторых случаях возникает потребность в его изменении — к примеру, того может требовать политика безопасности.

В случае виртуального сервера под управлением ОС Windows Server, как правило, подключение для осуществления тех или иных настроек будет осуществляться именно таким способом.

В данном руководстве будет рассмотрена процедура изменения порта RDP по умолчанию в операционной системе Windows Server 2012.

Как изменить порт RDP

Для того, чтобы выполнить эту задачу, необходимо осуществить редактирование реестра операционной системы. Редактирование реестра производится с помощью программы-редактора, запустить которую можно запустить, напечатав в консоли PowerShell команду regedit.

Затем в редакторе нужно отыскать раздел RDP-Tcp, сделать это можно, пройдя такой путь:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp:

В нем необходимо отыскать элемент PortNumber. Далее следует переключиться в десятичный (Decimal) формат ввода и задать новый порт для подключения по протоколу RDP:

При выборе нового порта для подключения необходимо помнить о том, что существует несколько категорий портов в разбивке по их номерам:

- Номера от 0 до 10213 — известные порты, которые назначаются и контролируются организацией IANA (Internet Assigned Numbers Authority). Как правило, их используют различные системные приложения ОС.

- Порты от 1024 до 49151 — зарегистрированные порты, назначаемые IANA. Их позволяется использовать для решения частных задач.

- Номера портов от 49152 до 65535 — динамические (приватные) порты, которые могут использоваться любыми приложениями или процессами для решения рабочих задач.

После изменения порта для удаленного подключения, необходимо открыть его в настройках межсетевого экрана, иначе попытки внешнего соединения будут блокироваться.

Для этого, нужно воспользоваться оснасткой управления Брандмаэур Windows в режиме повышенной безопасности (Windows Firewall with Advanced Security). Открыть ее можно, зайдя в меню Диспетчер Сервисов — Средства. В ней нужно выбрать пункт «Правила для входящих подключений», кликнуть по этому пункту правой кнопкой мыши и выбрать «Создать правило»:

Мы будем создавать правило для порта:

Нужно выбрать тип протокола (TCP или UDP) и указать порт, который мы задавали в ходе редактирования реестра (в нашем примере — протокол TCP, номер порта 60000):

На следующем этапе нужно выбрать тип действия, которое описывает правило. В нашем случае нужно разрешить подключение с использованием указанного порта.

На следующем шаге необходимо указать область действия правила — оно зависит от того, где работает сервер (в рабочей группе, домене, или частном доступе):

Затем нужно выбрать имя для правила (рекомендуется выбирать его таким образом, чтобы затем правило было легко узнать среди других):

После этого нужно перезагрузить сервер.

Теперь для подключения к нему по протоколу RDP нужно использовать новый порт. Его можно указывать при подключении сразу после IP-адреса сервера через двоеточие.

P. S. Другие инструкции:

Ознакомиться с другими инструкциями вы можете на нашем сайте. А чтобы попробовать услугу — кликните на кнопку ниже.