. v2.2.3 (2019-11)

EN 301 489-17 v3.1.1 (2017-02)

EN 300 328 v2.2.2 (2019-07)

EN 301 893 v2.1.1 (2017-05) EN 50385: 2017 | 3

EN 301 893 v2.1.1 (2017-05) Вопросы электромагнитной совместимости и радиочастотного спектра

Вопросы электромагнитной совместимости и радиочастотного спектра

Проблемы радиочастотного спектра

Сети широкополосного радиодоступа |

Данное оборудование соответствует Директиве 2014/53/ЕС, изданной Комиссией Европейского Сообщества.

Производитель / Hersteller:

Оборудование / Funkanlage:

Тип Обозначение / Bezeichnung Тип:

Технические данные / Технические данные:

Приложение / Verwendungszweck:

Класс оборудования / Betriebsmittel Der Klasse:

Phoyshiard Deprange 3 | 9007 WatchGuard 70007.

WatchGuard

5thAve S.Suite 500, Seattle, WA 98104 Radio USA

Точка доступа 802.11 a / b / g / n / ac

AP130

802.11a, b, g, n, ac (2,4 ГГц и 5 ГГц)

Внутренняя точка доступа

Class II

от 0°C до 40°C

При использовании по назначению вышеуказанное устройство соответствует основным требованиям и другим соответствующим положениям Директивы 2014/53/ЕС. Это устройство может использоваться в США, Канаде и Европейском Союзе.

Внимание! Это продукт класса В.В домашних условиях этот продукт может вызывать радиопомехи, и в этом случае может потребоваться использование

для принятия соответствующих мер.

| Диапазон частот (МГц) | Максимальная мощность передачи (Вт) |

| Wi-Fi 802.11x; 2,4 ГГц | 0,09418 |

| Wi-Fi 802.11x; 5 ГГц | 0,86896 |

подпись

ТЕХНИЧЕСКАЯ ПОДДЕРЖКА WATCHGUARD

1.877.232.3531 (США и Канада)

+1.206.613.0456 (все остальные страны)

www.watchguard.com/support

сообщите об этом объявлении АДРЕС: 505 Fifth Avenue South, Suite 500, Seattle, WA 98104

РАСПРОДАЖА В США: 1.800.734.9905

МЕЖДУНАРОДНЫЕ ПРОДАЖИ: +1.206.613.0895

ВЕБ-САЙТ: www.watchguard.com

© 2022 WatchGuard Technologies, Inc. Все права защищены. WatchGuard, логотип WatchGuard, Fireware и LiveSecurity являются зарегистрированными товарными знаками WatchGuard Technologies, Inc.в США и/или других странах. Все другие товарные знаки и торговые наименования являются собственностью их соответствующих владельцев. Деталь № 352-4130-001 Редакция B 011222

Документы/ресурсы

Связанные руководства/ресурсы

. Очень хороший антивирус | AVG Интернет-безопасность

Почему AVG Internet Security — очень хороший антивирус? ﹀

AVG Internet Security — очень хорошая антивирусная защита — в программе есть все необходимые функции, которые обеспечат вашу безопасность на всех уровнях: от защиты от вирусов, через онлайн-безопасность электронной почты, до серфинга в Интернете.Это продвинутый антивирусный пакет со специальными инструментами, разрабатываемый годами.

Что за акция для второй программы AVG PC TuneUp? ﹀

AVG PC TuneUp — лучшее программное обеспечение для ускорения работы ПК на современном рынке. Если вы решите приобрести рабочее место AVG Internet Security версии 1 на 1 год, полная версия AVG PC TuneUp (включая 1 рабочее место на 1 год) будет автоматически бесплатно добавлена к вашему заказу.Таким образом, вы получаете ДВЕ программы по цене одной. Просто нажмите КУПИТЬ СЕЙЧАС в селекторе вверху, и PC TuneUp автоматически добавит себя к заказу в корзине.

На сколько компьютеров я могу установить этот антивирус? ﹀

Это зависит от выбранной вами лицензии и количества мест. AVG Internet Security продается для отдельных компьютерных станций (от 1 до 10).Таким образом, количество возможных установок зависит от вас и от того, какой вариант вы покупаете. Вы можете выбрать годовую и двухлетнюю версию. При большем количестве лицензий цена за одно рабочее место дешевле.

Что, если я куплю новый компьютер или поменяю свой компьютер, будет ли лицензия по-прежнему действительна? ﹀

Да. Лицензия присваивается не конкретному компьютеру, а компьютерному рабочему месту.Если вы хотите его перенести и установить на другой компьютер - вы можете это сделать. Наша специализированная польская служба технической поддержки поможет вам в этом.

Могу ли я также установить этот антивирус на свой смартфон и планшет? ﹀

Нет. Эта программа предназначена только для настольных компьютеров и ноутбуков. Если вы также хотите установить свой компьютер на удаленные устройства (ноутбуки и планшеты) — выберите AVG Internet Security Multidevice или наш лучший антивирус — AVG Ultimate.Защищает ли этот антивирус от всех типов угроз? ﹀

Да. Что касается платных версий антивирусов AVG, то все они имеют одни и те же очень хорошие инструменты и защищают на одном уровне от всех типов угроз: угроз: вирусов, троянов, червей. Кроме того, антивирус AVG Internet Security имеет защиту брандмауэра от взлома жесткого диска вашего компьютера.Благодаря самому большому сообществу пользователей в мире Техническая лаборатория AVG ежедневно анализирует тысячи подозрительных образцов (благодаря чему сообщество пользователей заботится о безопасности друг друга) и постоянно обновляет свои базы данных безопасности. Обновления происходят автоматически.

Чем эта программа отличается от AVG Internet Security Multidevice? ﹀

Что касается уровня защиты и функций - разницы никакой.AVG Internet Security обладает теми же замечательными антивирусными функциями, что и AVG Internet Security Multidevice. Однако отличия заключаются в двух вопросах: лицензирование и мобильная защита. AVG Internet Security Multidevice можно установить на 10 устройств по одной лицензии, дополнительно имеет функцию защиты мобильных устройств — планшетов и смартфонов. Я хочу защитить больше устройств в своем доме, включая смартфоны, планшеты и дополнительные компьютеры. Подходит ли мне этот антивирус? ﹀

Если у вас дома больше устройств (ноутбук, смартфон, стационарный компьютер, планшет) - лучше выбрать наши Мультидевайсные антивирусы, которые по одной лицензии (и по одной цене!) защищают до 10 устройств, а также защищают мобильные устройства.Мы предлагаем вам взглянуть на два варианта: AVG Internet Security Multidevice — антивирус для компьютеров и смартфонов, и AVG Ultimate Multidevice — наш лучший антивирус, который дополнительно ускоряет работу ваших устройств и обеспечивает защиту VPN. Какие дополнительные функции защиты кроме антивируса у него есть? ﹀

Функции защиты антивируса AVG уникальны благодаря очень широкому выбору дополнительных инструментов, обеспечивающих вашу безопасность на всех уровнях.В антивирусе AVG Internet Security есть: защита веб-камеры (чтобы никто не видел, что вы делаете), защита интернет-платежей (важно, если вы часто делаете покупки в Интернете), защита от программ-вымогателей (одна из самых популярных угроз, когда программа шифрует ваши файлы, а затем требует выкуп за них), сканирование ссылок в целях безопасности (проверяет, что страница, на которую вы хотите войти, безопасна и не заразит ваши устройства), безвозвратное удаление файлов (если вы хотите безвозвратно удалить файл, чтобы никто не мог его восстановить - когда вы продаете компьютер или принадлежащие вам файлы, к которым никто никогда не должен иметь доступа).Кроме того, приложение содержит множество не менее полезных функций, полный список можно найти в таблице ниже.

Как этот антивирус влияет на мой компьютер? ﹀

AVG работает незаметно в фоновом режиме, используя минимальные ресурсы памяти на вашем компьютере. Что важно — антивирус не мешает вам на работе, в играх или в Интернете лишними предупреждениями или уведомлениями.Ваше внимание занято только соответствующими событиями и мероприятиями. Большинство функций защиты и обновления работают автоматически и не требуют вашего участия. Очень хороший антивирус должен обеспечивать вам максимально возможный уровень безопасности, позволяя при этом свободно пользоваться компьютером. И это то, что касается AVG Internet Security.

Можно ли установить программу в компании? ﹀

Да, это очень хороший выбор для бизнес-компьютеров.Особенно, если вы работаете на себя или ведете небольшой бизнес. Подробности можно найти на специальной странице, узнайте, почему вам следует выбрать антивирус AVG для малого бизнеса. Что делать, если я потеряю/забуду код установки? ﹀

Расслабляться! Код всегда будет на вашем электронном адресе с заказом. А если не найдется - найдем в нашей базе и при необходимости доставим вам.

Я не справлюсь с компьютером, смогу ли я установить и использовать программу? ﹀

Особенностью, которая отличает программы, оцененные множеством тысяч клиентов по всему миру, является простая простота установки. После покупки вы получите электронное письмо с подробной пошаговой инструкцией. Как только вы скачаете программу, она практически установится сама собой — вам не нужно ничего делать или настраивать.Вам просто нужно «запустить его» и ввести код. Однако, если на этом этапе возникнут какие-либо незначительные проблемы, вы можете обратиться к нам за бесплатной специальной технической поддержкой. Как только в Польше, у нас есть собственный отдел технической поддержки AVG. Это очень важно, так как многие антивирусные компании теперь направляют клиентов в службу технической поддержки на веб-сайте или в службу технической поддержки через формы на английском языке.

Легко ли пользоваться программой? ﹀

Да! Программа очень проста в использовании - после установки весь пакет защиты включен по умолчанию, а самые важные опции при необходимости можно быстро изменить одним кликом.А если вы хотите "зайти" и "поковыряться" в деталях настроек (а их очень много) - у вас есть возможность очень детальной персонализации настроек.

Что делать, если мне не нравится программа? ﹀

Вы можете вернуть его в течение 30 дней без объяснения причин, мы перечислим деньги на указанный вами счет в течение 7 дней. Важно - покупка должна быть совершена на одной из наших страниц (сред.pl и avtrade.pl), мы не поддерживаем сделки, совершенные напрямую с производителем (на других сайтах или через программу).

Есть ли техническая поддержка на польском языке с реальным сотрудником, с которым можно поговорить? ﹀

Да! Именно поэтому стоит купить программу на нашем сайте. Мы предлагаем бесплатную техническую поддержку для всех наших клиентов.Как польский дистрибьютор AVG, у нас есть собственный центр технической поддержки с польскими сотрудниками, которые свяжутся с вами по телефону или электронной почте в зависимости от ваших потребностей. Они могут войти в ваш компьютер с помощью программы удаленного подключения, чтобы проверить все настройки прямо на нем.

У меня нет времени на установку, может кто-нибудь сделать это за меня? ﹀

Да, у нас есть возможность удаленной установки.Затем наш специалист подключается к вашему компьютеру и выполняет весь процесс самостоятельно. При покупке программы добавьте эту опцию в корзину - тогда вы получите дополнительную скидку 50%.

Почему скидка уже добавлена в витрину по цене? ﹀

Как официальный польский дистрибьютор AVG, мы имеем доступ к специальным скидкам, поэтому можем сразу снизить цену.

Почему стоит выбрать AVG / Avast, а не другое антивирусное программное обеспечение? ﹀

Потому что наши продукты, помимо лучшей антивирусной защиты, имеют еще и множество функций, отсутствующих в других программах. Кроме того, мы постоянно расширяем предложение других программ: ускорение, оптимизация, безопасность и шифрование. Более 400 миллионов человек во всем мире используют программное обеспечение AVG и Avast.Это также самое популярное антивирусное программное обеспечение в Польше.

Сколько времени потребуется, чтобы получить мой продукт после покупки? ﹀

Если вы выберете вариант мгновенной оплаты PayU - программное обеспечение сразу же будет на вашей электронной почте. Если выбрать вариант оплаты по безналичному расчету - программа будет отправлена после размещения перевода - обычно это происходит на следующий день.

Почему стоит покупать на этом сайте? ﹀

По нескольким причинам. Мы польская компания, работающая в Польше, с польскими сотрудниками. Вы покупаете оригинальное программное обеспечение у нас. Вы можете быть уверены в его работоспособности и последней версии. Вы получаете программу сразу после покупки - в случае с иностранными компаниями вам часто приходится ждать обработки заказа до 14 дней при оплате банковским переводом.У нас есть польская служба технической поддержки с польскими сотрудниками, которые свяжутся с вами по телефону, электронной почте или удаленно подключатся к вашему компьютеру (в зависимости от необходимости). Другие компании часто ссылаются на поддержку веб-сайта или предоставляют техническую поддержку только на английском языке. На сайте действуют специальные скидки для дистрибьюторов. Вы получаете польский счет-фактуру НДС. У вас есть возможность вернуть программу в течение 30 дней после покупки без объяснения причин - мы вернем деньги на указанный вами счет.

. Сделай сам: пошаговое тестирование на проникновение - Мир ПК

Исследуйте свой компьютер на наличие уязвимостей в системе безопасности, используя те же инструменты, которые используют профессионалы. Мы подскажем, как это сделать и как лучше защитить свое оборудование.

Профессиональные киберпреступники взламывают компьютеры своих жертв, используя сложные инструменты. В материале ниже мы объясняем, как с их помощью можно имитировать атаку на собственное оборудование, изучая таким образом уровень его защищенности и обнаруживая возможные уязвимости.Удалив их, вы лучше защитите свой компьютер от киберпреступников.

Тестирование на проникновение — рекомендуется программное обеспечение

Интернет-хакеры обычно атакуют компьютеры и сети, используя специальные программные платформы. Эти фреймворки содержат наборы инструментов, которые позволяют запускать различные типы атак. К ним относятся также так называемые использует . Это программы или, по крайней мере, фрагменты их кода, которые позволяют использовать уязвимости в программном обеспечении в вредоносных целях.

См. также:

Разработчики, занимающиеся цифровой безопасностью, создали три великолепных фреймворка. Два из них являются коммерческими предприятиями — Immunity и Core Security. Третий, Metasploit, был запущен в 2003 году как проект с открытым исходным кодом ( с открытым исходным кодом ). Первая версия насчитывала только одиннадцать вредоносных кодов эксплойтов. Со временем база доступных эксплойтов разрослась до более чем трех тысяч — в первую очередь благодаря добровольной помощи специалистов по безопасности.Уже несколько лет проект Metasploit распространяется компанией Rapid 7, которая помимо бесплатной предлагает два коммерческих варианта — Metasploit Express и Pro. Бесплатная версия Metasploit Community не ограничена по времени, но предлагает меньше функций.

С помощью этой услуги вы можете создать фиктивный профиль пользователя из США (или любой другой страны мира) даже с номером телефона и одноразовым адресом электронной почты.

Тестирование на проникновение — рекомендуемая процедура

Когда речь заходит о проведении атак с помощью специальных хакерских инструментов, многие пользователи думают о преступниках, которые нелегально пытаются получить доступ к чужому компьютеру или ИКТ-инфраструктуре. Однако в действительности такие платформы разработки, как Metasploit, можно использовать на законных основаниях. Сетевой администратор не нарушает правила, запуская управляемую атаку на свою ИКТ-систему с целью проверки ее устойчивости.Правонарушения также не совершают специалисты по безопасности, которые по запросу той или иной компании опытным путем определяют уязвимость ее ИТ-инфраструктуры к кибератакам.

Если вы настроили дома собственную локальную сеть, например настольный компьютер, NAS и мобильные устройства, вы являетесь администратором локальной сети. Поэтому вы можете атаковать свою инфраструктуру с помощью Metasploit и других инструментов, чтобы проверить, достаточно ли она защищена от киберпреступников, и обнаружить возможные недостатки.

У наших западных соседей такие тесты на проникновение рекомендуют даже государственные органы. Федеральное управление по безопасности телеинформации (BSI) опубликовало инструкцию, в которой рекомендуется пятиэтапная процедура выполнения теста.

Этап 1. Получение базовой информации. Сначала необходимо установить, какие IP-адреса можно использовать для связи с целевой инфраструктурой.

Шаг 2. Сканирование целевой системы. Далее необходимо просканировать порты на целевом оборудовании. Так вы узнаете, какие сервисы или программы доступны с точки зрения агрессора.

Шаг 3. Обнаружение системы и программного обеспечения. Затем проанализируйте услуги, предлагаемые целевой инфраструктурой (например, служба FTP-сервера), чтобы определить или угадать версии программного обеспечения.

Этап 4. Поиск пробелов. Как только вы узнаете, какие системы и приложения доступны в целевой сети, вы можете приступить к поиску уязвимостей.

Шаг 5. Попытаться использовать найденные уязвимости. Настоящая атака происходит только на последнем этапе. В худшем случае, то есть в случае эффективной атаки, предполагаемому злоумышленнику удастся получить полный доступ к атакуемой инфраструктуре.

Некоторые учреждения выпустили инструкции с еще большим количеством шагов. Кроме того, они указывают, когда следователи должны консультироваться с целевой компанией, то есть со своим принципалом. Только в нескольких случаях тесты выполняются без ведома целевых системных администраторов.Гораздо чаще их уведомляют как минимум о запланированной дате испытания. Перед его проведением обе стороны обмениваются как минимум контактными данными (номера телефонов, адреса электронной почты и т. д.). Это необходимо для сохранения способности общаться в кризисных ситуациях — например, для выявления предполагаемой причины сбоя системы.

Однако приведенной выше инструкции из пяти шагов достаточно, чтобы проверить устойчивость собственной инфраструктуры. Как системный администратор вы должны знать, какие IP-адреса можно использовать для связи с вашим оборудованием.Вероятно, вы не помните подробную информацию, которую ваш NAS предоставляет с помощью службы FTP.

Этот сайт позволяет найти IP-адрес по обычному URL-адресу.

Тестирование на проникновение — подготовка

Платформа разработки Metasploit требуется для выполнения метода тестирования на проникновение, описанного ниже. Лучше всего скачать его с официального сайта коммерческого оператора Rapid 7. Перейдите на страницу загрузки и выберите бесплатную версию Metasploit Community.Оператор хотел бы собирать персональные данные как можно большего числа пользователей. Кроме того, он предпочитает распространять коммерческую версию Metasploit. Поэтому перед началом загрузки необходимо заполнить регистрационную форму. Компания может распространять программное обеспечение только в Соединенных Штатах. Поэтому он разрешает загрузку только тем пользователям, у которых есть соответствующий адрес и номер телефона. Если моральные угрызения совести не мешают вам ввести здесь ложные данные, вы можете открыть веб-сайт Fake Name Generator и сгенерировать поддельную личность, содержащую случайные данные.Помните, что American должен быть указан в списке Name set , а United States должен быть выбран в списке Country . Если вы хотите использовать одноразовый адрес электронной почты, указанный в разделе Online , перейдите по ссылке Нажмите здесь, чтобы активировать ее! Щелкните правой кнопкой мыши и выберите Открыть в новой вкладке . Затем вы можете удобно скопировать личные данные со страницы профиля, имея при этом доступ к временному почтовому ящику на другой вкладке.После подтверждения данных, введенных в форму, Rapid 7 отправит лицензионный ключ на указанный адрес электронной почты. Хотя запуск бесплатной версии платформы (Metasploit Community) не требуется, она предоставляет свойства коммерческой версии Pro — например, веб-интерфейс.

Если вы не хотите вводить неверную личную информацию или использовать временный адрес электронной почты, вы можете загрузить версию платформы Metasploit с открытым исходным кодом. Он доступен на GitHub. Просто нажмите кнопку Download ZIP в правой части страницы.Обратите внимание, однако, что вышеприведенной версией платформы можно управлять только из консоли командной строки.

Команда баннера откроет информационную страницу со списком эксплойтов, вспомогательных модулей и модулей полезной нагрузки, доступных в текущей версии Metasploit.

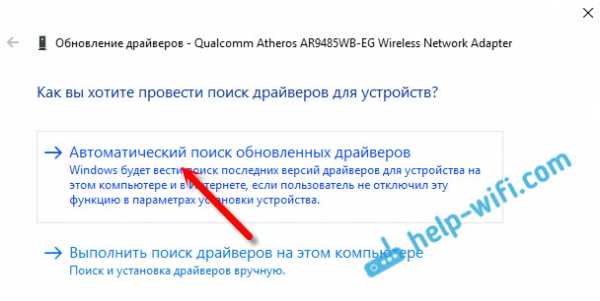

Тестирование на проникновение — Как установить Metasploit

Компьютер для тестирования. Для проведения имитации атаки на вашу ИТ-инфраструктуру в вашем распоряжении должен быть отдельный компьютер.Для этой цели лучше всего использовать копию с независимым интернет-соединением. В конце концов, тест должен определить, уязвимо ли ваше оборудование для атак из Интернета. Если на тестовом компьютере есть карта WLAN, вы можете создать отдельную связь со смартфоном. Условием является предоставление так называемого привязка мобильным оператором.

Среда Linux. Metasploit предлагает как 32-битную, так и 64-битную версию платформы. Пользователи, хорошо разбирающиеся в Linux, могут воспользоваться дистрибутивом Kali Linux.Это специальная версия Linux, предназначенная для проведения тестирования на проникновение. Включает платформу разработки Metasploit. Преимущество этого решения в том, что в системе устанавливаются все зависимые пакеты. Это свойство стоит того, чтобы его оценить. Чтобы использовать Metasploit в среде Kali Linux, сначала вызовите сценарии инициализации, введя обе следующие команды:

. sudo /etc/init.d/postgresql старт

судо /etc/init.d/metasploit старт

После этого вы можете запустить консоль Metasploit командой

msfconsole

Альтернатива. Metasploit также доступен в виде виртуальной машины, которая запускается из программного обеспечения виртуализации VirtualBox. Metasploitable, как его называют, позволяет быстро ознакомиться с возможностями платформы для программирования. Такую виртуальную машину можно запустить в VirtualBox как из Windows, так и из Linux. Для опытных пользователей Windows существует специальная версия Metasploit для этой операционной системы. Мы опишем, как это сделать ниже.

Окружающая среда Windows. Мастер помогает при установке Metasploit в Windows, как и во многих других приложениях. Вы можете принять все настройки, предложенные установщиком. Папка установки по умолчанию — C:\metasploit. Мастер предложит вам отключить антивирусную программу и брандмауэр для правильной работы Metasploit. Платформа содержит множество элементов вредоносного кода, которые используются некоторыми вирусами, циркулирующими в Интернете.Антивирусная защита, вероятно, обнаружит вредоносный код и удалит его из системы, что серьезно нарушит работу Metasploit. Поэтому рекомендуется устанавливать эту платформу на выделенную тестовую систему без антивирусного программного обеспечения. Если атака с проникновением будет успешной или тем временем компьютер станет жертвой случайного злоумышленника, пользователь не понесет никакого ущерба. В тестовой системе не должно быть конфиденциальных пользовательских данных, которые могут быть перехвачены вирусом.Однако, если у вас нет отдельного компьютера, который можно было бы использовать для такой проверки, перенастройте антивирусную программу так, чтобы она не сканировала папку C:\metasploit.

Мастер установки запросит порт, через который вы будете связываться с платформой Metasploit. Вы можете принять предложение мастера (порт 3790), но обязательно запомните свой выбор. Примените остальные настройки, предложенные мастером, и завершите установку.Установочный файл размером примерно 185 МБ зашифрован и сильно сжат. Поэтому на не очень производительном компьютере процесс распаковки и установки может занять несколько минут. Завершите установку, нажав кнопку Finish . Затем вы увидите окно веб-браузера по умолчанию на экране с информационной страницей, хранящейся в нем локально. Вы узнаете, что правильный веб-интерфейс Metasploit Pro защищает SSL-сертификат. Ваш браузер будет подвергать сомнению его достоверность.Вы должны игнорировать предупреждение браузера, чтобы получить доступ к локальному серверу Metasploit. Вы можете перейти к нему, нажав на отображаемую ссылку (например, https://localhost: 790 ). Если вы выбрали другой номер порта, на странице появится другой номер.

Затем вам нужно будет создать учетную запись Metasploit. Для этого введите любой логин и пароль. Затем вы увидите запрос на получение лицензионного ключа. Вы получили его по электронной почте после загрузки установочного файла.Этот ключ необходим для использования веб-интерфейса Metasploit, который является частью коммерческой версии платформы и предоставляет некоторые полезные инструменты. Тем не менее, можно успешно проводить тесты на проникновение без лицензионного ключа и упомянутого интерфейса. В этом руководстве мы объясним, как выполнять определенные действия только в текстовой консоли, то есть в окне командной строки.

Команда поиска используется для поиска модулей в пакете Metasploit.Предоставляет параметры для фильтрации результатов, такие как имя, тип и путь.

Тестирование на проникновение — Metasploit

Текстовая консоль После установки платформы Metasploit в Windows автоматически запускается веб-браузер и открывается интерфейс коммерческой версии. Однако стоит познакомиться с текстовой консолью, чтобы иметь возможность пользоваться каждой версией описываемой платформы. Верните его, нажав Логотип Windows | Все программы/приложения | Метасплоит | Консоль Metasploit .На вашем экране появится окно командной строки. При первой загрузке платформы приходится некоторое время ждать, пока запустятся все сервисы. Консоль просигнализирует о своей готовности принимать команды от пользователя, выведя на экран последовательность символов msf > (аббревиатура от M eta s ploit F ramework). В этой консоли вы вводите команды, как в окне командной строки Windows (CMD) или в оболочке Linux bash. Каждая команда, разумеется, должна быть подтверждена клавишей [Enter].Вот некоторые из наиболее важных команд Metasploit.

Баннер - Сразу после запуска консоль выдает количество доступных модулей: эксплойт (ок. 1500), вспомогательный (ок. 950) и полезная нагрузка (более 400). Чтобы снова вызвать эту информацию, просто введите баннер . Модули эксплойта используются для эксплуатации уязвимостей программного обеспечения. Вспомогательные модули помогают получить информацию об атакуемой системе.Самые простые инструменты выполняют DNS-запросы, более сложные — простое сканирование портов, а самые продвинутые — специальные сканеры (например, FTP-серверы). Концепция модуля полезной нагрузки представляет собой фактический код вредоносного ПО. Обычно он проникает в атакуемую систему через код эксплойта , где выполняет вредоносные операции — например, открывает врата для злоумышленника, позволяющие ему получить полный контроль над системой, или собирает конфиденциальные данные и отправляет их клиенту.

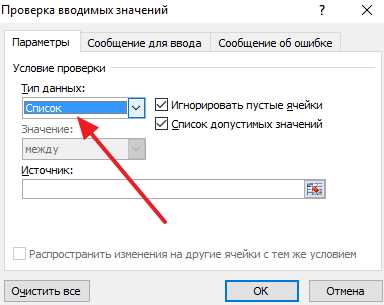

Показать и Поиск — Команда show выведет список всех модулей или эксплойтов, доступных в установленном экземпляре Metasploit. Например, чтобы получить набор эксплойтов, наберите показать эксплойты . Введите команду show -h для дополнительных подсказок. Полученный список, однако, настолько обширен, что во много раз превышает возможности отображения консоли. Итак, если вы ищете конкретный эксплойт для атаки на конкретную систему, вам лучше подойдет search .Он поддерживает в т.ч. параметры типа и имени . Если вы подозреваете, что в целевой системе существует уязвимость общего доступа к файлам SMB (Server Message Block), вы найдете соответствующие эксплойты, введя следующую команду:

тип поиска: имя эксплойта: smb

Для получения списка всех параметров используйте команду search -h .

Использование, установка и возврат модулей — Различные параметры используются для управления производительностью каждого модуля Metasploit.При использовании эксплойтов обычно требуется ввести адрес целевой системы и имя вредоносного кода. В случае вспомогательных модулей обычно вводится адрес назначения или диапазон адресов. Например, если вы хотите указать модуль для настройки с помощью команды search , используйте команду use module_path / module_name . Модули из списка вывода команды search можно выбрать с помощью мыши, а затем вставить в приглашение msf> через меню Edit | Вставьте .

Наш образцовый поиск (см. выше) выявил среди прочего использовать quick_tftp_pro_mode. Хотя он выпущен в 2008 году, он классифицируется как хороший . Поэтому, если в целевой системе есть старая версия Quick TFT, есть большая вероятность, что эксплойт сможет внедрить вредоносный код в целевое оборудование. Чтобы активировать рассматриваемый эксплойт, введите следующую команду:

использовать эксплойт /windows/tftp/quick_tftp_pro_mode

Приглашение по умолчанию msf> затем заменит последовательность msf (quick_tftp_pro_mode)> .

Чтобы узнать, какие параметры предлагает модуль, используйте команду show options :

эксплойт MSF (quick_tftp_pro_mode)> показать параметры

Общие аргументы, используемые в эксплойтах: RHOST и RPORT . Первый — IP-адрес атакуемой системы, второй — номер порта. Чтобы изменить значения параметров, используйте команду для установки значения параметра . В приведенном выше примере следующая команда может выглядеть так:

. эксплойт msf (quick_tftp_pro_mode) > установить RHOST 178.254.10.72

Введите обратно , чтобы завершить настройку модуля. Вы увидите приглашение по умолчанию msf> .

В результате поиска эксплойтов для FTP-серверов нам удалось найти, например, код программы Quick FTP. Хотя эта уязвимость очень старая, многие компьютеры не имеют надлежащего исправления.

Тестирование на проникновение — сбор информации

Профессиональный исследователь безопасности, проводящий атаки с проникновением, использует все возможные источники для получения основной информации о целевой инфраструктуре.Например, он использует DNS-запросы, чтобы определить, какие IP-адреса принадлежат данному URL-адресу и какие услуги предоставляет целевая компания. Например, веб-сайты нескольких компаний предоставляют отдельный IP-адрес, где доступны специальные службы обмена данными для сотрудников за пределами офиса. Сам веб-сайт может размещаться у интернет-провайдера, а услуга обмена данными может предоставляться непосредственно с собственных серверов компании.

Но вам не нужно решать эти проблемы при тестировании устойчивости вашей ИТ-инфраструктуры.Просто проверьте IP-адрес вашего маршрутизатора. Этот адрес задается в интерфейсе конфигурации маршрутизатора. В качестве альтернативы вы можете определить его с помощью портала SpeedTest (нижний левый угол) или портала Free BrowserCheck (поле Внешний IP-адрес ).

Тестирование на проникновение — сканирование целевой системы

Проанализируйте целевую систему с помощью сканера портов. Узнав IP-адрес, вы можете проверить его на наличие открытых портов. Таким образом вы узнаете, предоставляет ли ваша система какие-либо услуги снаружи (т.е. в Интернете).Например, вы можете использовать очень функциональный инструмент Nmap, который является частью пакета Metasploit, для сканирования IP-адресов. Просто введите nmap IP_address , чтобы получить список открытых портов. В случае со стандартными портами несложно догадаться, какой сервис стоит за открытым портом. Вот пример:

msf> nmap 178.254.10.72

Проверка этого частного адреса показала, что был открыт порт 21. Таким образом, можно предположить, что за данным адресом находится FTP-сервер.Каждый открытый порт является потенциальной целью киберпреступных атак и требует тщательной проверки.

После загрузки модуля сканирования или злоумышленника вы можете вызвать список доступных параметров с помощью команды show options.

Тестирование на проникновение — поиск уязвимостей

После распознавания адресов и служб, доступных в целевой инфраструктуре, необходимо получить более подробную информацию о ней. Сканеры уязвимостей (т.сканер уязвимостей ). Это инструменты поиска уязвимостей в программном обеспечении. Целью такого сканирования является выявление эксплойта, который подействует на целевую систему. Пакет Metasploit предоставляет несколько сканеров уязвимостей. Полный список можно получить командой

msf> тип поиска: вспомогательный

Список очень длинный, но его можно ограничить параметрами фильтра. Ниже мы демонстрируем процесс сканирования на примере утилиты TCP Syn.Их нужно сначала активировать командой use :

msf> использовать сканер /portscan/syn

Консоль подтвердит отзыв модуля:

MSF вспомогательный (син)>

Затем вызовите список доступных параметров:

MSF вспомогательный (син)> показать опции

Используйте команду set в сочетании с параметрами RHOSTS и RPORT для установки цели атаки, т.е.:

msf вспомогательный (син)> набор RHOSTS 178.254.10.72

MSF вспомогательный (син)> набор RPORTS 20, 21

Вы инициируете процесс сканирования командой run :

MSF вспомогательный (син)> прогон

Получение информации об атакуемой системе и ее сканирование — важнейшие этапы теста на проникновение. От результатов этих действий и сделанных выводов зависит успех атаки с использованием эксплойта или другого метода.

Используйте команду set для настройки загруженного модуля. Образец примера показывает модуль quick_tftp_pro_mode.

Тестирование на проникновение — атака целевой системы

Когда вы обнаружите доступную извне службу с уязвимостью безопасности в целевой системе, вы можете атаковать ее с помощью эксплойта из Metasploit Framework. Предполагая, что наша целевая система (178.254.10.72) использует старую версию Quick FTP для Windows XP на порту 21, вы запустите атаку с помощью следующих команд:

msf> использовать эксплойт /windows/tftp/quick_tftp_pro_mode

эксплойт msf (quick_tftp_pro_mode) > установить RHOST 178.254.10.72

эксплойт MSF (quick_tftp_pro_mode)> установить RPORT 21

эксплойт MSF (quick_tftp_pro_mode)> запустить

В этом примере мы проанализировали данный IP-адрес с помощью сканера портов nmap. Порт FTP-сервера находится в списке открытых портов. Он может стать целью киберпреступной атаки.

Тестирование на проникновение — сканер паролей

Атака с использованием кода эксплойта может быть очень эффективной, поскольку найденная уязвимость позволяет не только прорвать защитные барьеры целевой системы, но и внедрить в нее и активировать вредоносный код ( payload ).Однако атаки с использованием эксплойтов часто терпят неудачу. Это происходит, например, когда, вопреки ожидаемому, в целевой системе установлена более новая, улучшенная версия программного обеспечения. Такие случаи случаются очень часто, потому что сканирование уязвимостей не всегда дает достоверные результаты. И даже если правильный эксплойт для уязвимости в целевой системе найден, его можно остановить с помощью инструмента безопасности, такого как защита от вирусов.

Исследователи и киберпреступники все чаще атакуют системы паролей.В крупных ИТ-инфраструктурах пароли защищают несколько систем. Кроме того, обычно можно найти учетные записи пользователей, не защищенные длинными и сложными паролями.

Сканирование пароля. Инструментарий Metasploit включает несколько сканеров паролей, поддерживающих различные службы. Логины требуются не только для запуска сеанса в среде Windows, но и для многих других сервисов. Например, FTP-серверы не только делают файлы доступными для общедоступной загрузки.Они также позволяют загружать файлы зарегистрированным и вошедшим пользователям. Их учетные записи защищены паролем, но не все из них придают большое значение безопасности. Установив пароль, такой как пароль , пароль , asdf или test123 , вы значительно облегчите сканеру их взлом.

Соответствующие сканеры Metasploit можно найти в каталоге scan_login. Искать их можно командой

msf> тип поиска: вспомогательный путь: scan_login

Способ сканирования паролей проиллюстрирован на примере утилиты ftp_login.С помощью приведенных ниже команд загрузите модуль ftp_login, установите целевой IP-адрес, определите admin в качестве атакуемой учетной записи, а затем загрузите файл pass.txt. Текстовые файлы, содержащие базы паролей, доступны в Интернете.

msf> использовать вспомогательный /сканер/ftp/ftp_login

msf вспомогательный (ftp_login)> установить RHOSTS 178.254.10.72

msf вспомогательный (ftp_login)> установить USERNAME admin

msf вспомогательный (ftp_login)> установить проход PASS_File.текст

msf вспомогательный (ftp_login) > запустить

Сканер пробует все пароли в указанном файле один за другим. Сохраните его в пути к пакету Metasploit (по умолчанию C:\metasploit).

Этот сканер паролей пытается проникнуть в учетную запись пользователя на FTP-сервере. Для целей теста мы создали специальный файл-словарь, в котором собраны только два пароля.

Тестирование на проникновение - защита от атак

Платформа Metasploit предлагает еще больше модулей для сканирования удаленных систем и атак на них через уязвимости программных служб.Многие из этих уязвимостей могут быть вообще недоступны из Интернета. Если злоумышленник или исследователь подозревает, что на одном из компьютеров целевой сети установлена устаревшая версия редактора Word или браузера Adobe Reader, он может отправить пользователю зараженный документ в формате DOC или PDF во вложении электронной почты. Metasploit даже предоставляет инструменты для создания таких документов.

В принципе защититься от подобных атак очень легко. Установите все исправления безопасности, доступные для вашего программного обеспечения.Это касается не только Windows, но и всех приложений. Создавайте только онлайн-сервисы, без которых не можете обойтись. Если вы используете NAS, но не нуждаетесь в FTP-сервере для обмена файлами за пределами вашей сети, заблокируйте доступ в Интернет. Кроме того, рекомендуется использовать антивирусное программное обеспечение и регулярно обновлять его с помощью сигнатур вирусов. Хотя есть эксплойты, которые сохраняют свой код только в оперативной памяти компьютера, скрываясь таким образом от простого файлового сканера, хорошее антивирусное приложение способно обнаружить подавляющее большинство вредоносных программ.

. Компьютерный мониторинг | SpyCenter™

Необходимые куки для работы магазина

Они всегда включены, так как позволяют выполнять основные операции со страницей. К ним относятся, помимо прочего, файлы cookie, которые позволяют запомнить пользователя в течение одного сеанса или, в зависимости от выбранных параметров, от сеанса к сеансу.Их задача — обеспечить работу корзины и процесс выполнения заказа, а также помочь в решении вопросов безопасности и соблюдения правил.

Функциональные файлы cookie

Функциональные файлы cookie помогают нам повысить эффективность нашей маркетинговой деятельности и адаптировать ее к вашим потребностям и предпочтениям, например.запоминая любой выбор, сделанный на страницах.

Аналитические файлы cookie

Файлы cookie Analytics помогают владельцу магазина понять, как посетитель взаимодействует с магазином, собирая и сообщая информацию анонимно.Этот тип файлов cookie позволяет нам измерять количество посещений и собирать информацию об источниках трафика, благодаря чему мы можем улучшить работу нашего веб-сайта.

Рекламные файлы cookie

Рекламные файлы cookie используются для продвижения определенных услуг, статей или событий.Для этой цели мы можем использовать рекламу, отображаемую на других веб-сайтах. Цель состоит в том, чтобы сделать рекламные сообщения более актуальными и адаптированными к вашим предпочтениям. Файлы cookie также предотвращают повторное появление одних и тех же рекламных объявлений. Эти объявления используются только для информирования о деятельности нашего интернет-магазина.

. Архивные номера Путеводителя

19.06.06

Copyright at Anga. Во время выставки Anga немецкая таможня совместно с одной из американских компаний проверила, уплатили ли производители тюнеров лицензионные сборы. Из-за неоплаченной лицензии MPG2 Audio около дюжины стендов были пусты.

Отчет с ярмарки Анга.

Современная установка в компании на базе WiMAX - мониторинг в антенной установке. В предыдущих руководствах мы описали схему установки видеонаблюдения на основе передачи WiMAX, локальным оператором которой является компания SferaNet из Бельско.

При установке получен дополнительный функционал. Сигнал от системы мониторинга введен в антенную систему с помощью модулятора Terra MT-11P R871711. Его видеовход соединен с аналоговым видеовыходом от карты GV-1240, на которой (в программе GV server) установлен вид нескольких выбранных камер с пульта управления.Сигнал с модулятора подавался на вход усилителя и подавался на антенную систему.

Возможности системы:

- просмотр выбранной комбинации камер на всех телевизорах в здании,

- возможность выбора и изменения комбинации камер.

Система мониторинга в антенной установке

Видеонаблюдение в телевизоре . Распространять изображения с камер видеонаблюдения в антенных установках становится все более популярным.Из соображений безопасности, дополнительной защиты от кражи, возможности наблюдения за детской площадкой на экране телевизора и возможности записи изображения при относительно небольших затратах все больше и больше кабельного телевидения, кондоминиумов и домовладельцев делают выбор в пользу таких решений. Подробнее здесь (pdf).

Правила прокладки кабелей. Сделав разводку по приведенным ниже рекомендациям, мы можем сделать любую конфигурацию, допускаемую современной техникой вещания телевизионных сигналов.Условием является соответствующий выбор активных устройств. В следующем выпуске Руководства мы представим примеры конкретных решений.

- Звездообразные - требованиям современных установок отвечают только звездообразные установки, т.е. такие, где кабели расходятся из одной центральной точки, для этой точки должно быть предусмотрено место (распределительная коробка), обеспечивающее правильное место, электропитание и климатические условия.

- Качество кабеля - экономия на кабеле, как правило, быстро позволяет избежать ограничения возможностей монтажа, поэтому стоит использовать кабели с более высокими параметрами, напр.хорошие спутниковые кабели известных брендов.

- Ввод сигнала снизу и сверху - следует предусмотреть возможность ввода сигнала, как с крыши, так и с подвала (кабельное ТВ), стоит проложить кабель, соединяющий подвал с чердаком, позволяющий ввести кабель ТВ-сигнал

- Обратный провод - из помещения, где он будет располагаться Большинство приемных устройств, стоит провести кабель, который позволит провести разводку по всей установке, напр.сигнал с DVD.

Правила прокладки кабелей в здании

DTA-500WR - идеальный измеритель для начала установки антенн. Измеритель DTA-500WR R10505 позволяет считывать уровень наземных сигналов и просматривать спектр сигнала. Спектр сигнала даст установщику обзор распределения сигнала и анализ возможных помех.

R10505 Анализ или спектр DTA-500WR

Надежный регистратор CPD-501. Надежность является решающим фактором в установках видеонаблюдения. Этому критерию соответствуют регистраторы серии CPD.

Регистратор CPD-501 M85051 имеет помимо стандартных функции, отличающие его от других устройств:

- резервное копирование по сети,

- дополнительная проверка подлинности записи благодаря функции водяного знака,

- функция группировки, позволяющая назначать и записывать большее количество кадров/секунду с камер, принадлежащих соответствующей группе,

- копирование материалов и обновление ПО через USB.

Проверьте, сколько вы можете сэкономить - CPCam CPD-501 продается в интернет-магазине сегодня. Доступ к акции после авторизации.

Reliable CPD-501

Преобразование аналоговой системы видеонаблюдения в IP в калифорнийской школе в США. Система наблюдения была основана на аналоговых камерах и регистраторе. Когда возникла необходимость установки дополнительных камер на больших расстояниях от центра мониторинга, а прокладка коаксиальных кабелей оказалась сложной и дорогой, было принято решение использовать видеосерверы SED-2100Q K2110 и SED-3200 K2410. транскодеров.Сервер SED-2100Q обеспечивает передачу видео и сигналов управления поворотными камерами, а транскодер SED-3200 позволяет декодировать поток MPEG-4 в аналоговый сигнал, который можно записать на любой рекордер. Таким образом, гибридная система с использованием пакетной IP-передачи была создана с небольшими затратами.

Аналого-цифровая система, междугородняя передача через локальную сеть

IP видеонаблюдение - преобразование записанных материалов.Программное обеспечение Free Streaming Activator, поставляемое с камерами ACTi, сохраняет записанное изображение в формате RAW, который является необычным форматом, и лишь немногие программы способны его читать. Вот почему ACTi дополнила свое программное обеспечение новым приложением Media Converter, которое позволяет сжимать файлы RAW в популярный формат AVI. Его главное преимущество — удобный интерфейс и интуитивно понятное управление. Медиаконвертер — незаменимый инструмент, позволяющий легко и быстро конвертировать записанный материал.

IP-наблюдение в локальной сети. Трафик, генерируемый IP-камерами, зависит от количества передаваемых кадров в секунду, разрешения и степени сжатия. В случае с камерами ACTi максимальный поток составляет 3 Мб/с, т.е. 375 кБ/с. Это означает, что при 10 камерах необходимая скорость составляет около 4 МБ/с, при 20 — 8 МБ/с. На этой скорости мы приближаемся к максимальной реальной производительности 100 Мбит/с Ethernet. Если у нас есть два сервера видеозаписи, каждый с 20 камерами (что широко используется в больших системах), необходимо использовать Gigabit Ethernet в качестве магистральной сети или уменьшить трафик с камер, например.до 200 кБ/с (ок. 1,5 Мб/с).

Fast backbone Gigabit Ethernet в сети мониторинга

Видеоконференция на базе системы IP видеонаблюдения. Устройства ACTi оснащены эффективным сжатием видео и аудио, что позволяет проводить профессиональные видеоконференции. Оборудование ACTi использовалось для передачи видео с процедуры в операционной в несколько комнат, разбросанных по больнице.Благодаря использованию камер, видеосерверов и транскодеров ACTi зрители имели возможность увидеть процедуру вживую и задать вопросы хирургу во время операции. Трансляция производилась на базе существующей сетевой инфраструктуры больницы, что сделало установку системы быстрой и дешевой.

В операционной были установлены два видеосервера K2110 , которые передавали изображение с операционной в три конференц-зала. В каждой комнате было установлено по два транскодера К2410 , которые проецировали изображение на настенные экраны с помощью проекторов.Дополнительно в одном из конференц-залов был установлен видеосервер K2110 для возможности трансляции интерактивных лекций в другие помещения.

Видеоконференция состоялась в больнице Бонифратри в Кракове и была организована по случаю 100-летия больницы под патронажем премьер-министра Республики Польша и президента города Кракова.

Установка для передачи изображений от ангиопластики |

Установка для передачи лекций между конференц -залами |

. Все больше и больше компаний используют компьютерные станции, установленные на больших складах, в холлах и т. д. Простейшей формой расширения сети является использование беспроводных систем. Благодаря обширным функциям, простоте настройки, доступной цене и низкой частоте отказов точка доступа AWAP-603 N2643 идеально подходит для этой цели.

Расширение на одно место. Преимущество мостового соединения (AP Bridge-Point to Point) в том, что оно не поддерживает клиентские радиокарты и ТД, работающие в режиме ТД-клиент, что повышает безопасность сети.

Расширение за счет нескольких мест. AP Bridge-Point to Multi-Point, нет поддержки карт радиоклиентов и точек доступа, работающих в режиме клиента AP, что повышает безопасность сети.

AWAP-603 обеспечивает шифрование соединений в режиме моста , позволяет соединение до 6 точек. Если, например, мы используем BRL-04UR N9050 в качестве маршрутизатора, мы сможем разрешать или блокировать доступ в Интернет для отдельных пользователей, идентифицируемых по MAC-адресу, а также управлять доступной пропускной способностью, например.для каждой из подсетей в каждом местоположении.

Другие примеры расширения сети с помощью AWAP-603.

AWAP-603 поступил в продажу сегодня в интернет-магазине. Доступ к акции после авторизации.

Примечание: на следующей неделе — последний, предпраздничный выпуск Путеводителя.

12.06.06

Директива RoHS - повышение цен на электронику. "Государства-члены обеспечивают, чтобы с 1 июля 2006 г.новое электротехническое и электронное оборудование, размещенное на рынке, не содержит свинец, ртуть, кадмий, шестивалентный хром, полибромдифенил или полибромдифениловый эфир».

Вступление в силу новой директивы ЕС уже вызывает рост цен на электронику и кабели. С июля это также может привести к дефициту товаров из-за несоблюдения многими производителями требований директивы

Материалы, связанные с RoHS

Современная установка в компании на основе WiMAX - мониторинг. В предыдущих брошюрах мы описали схему компьютерно-телефонной установки на основе передачи WiMAX, местным оператором которой является компания SferaNet из Бельско. Установка работает в пекарне и сети фирменных магазинов в Живце. Используя систему беспроводной связи, телефонные службы, мониторинг, передача мультимедиа и система обслуживания компании были основаны на этой сети. Ниже приведено описание установки, в которой компьютерная сеть использовалась в качестве среды передачи для системы мониторинга.

Камеры подключены к серверу мониторинга в каждой локации. Использовались цветные камеры, например купольные интегрированные с объективом С3834-01А1, потолочные М10732 и черно-белые камеры с объективом КО-7100 внешний + держатель М10562 .

Несмотря на относительно высокую цену, в качестве основы для записывающей системы были выбраны карты GV. В отличие от конкурентов, программное обеспечение карты GV позволяет просматривать изображения с камер, подключенных к разным картам, в одном окне и записывать в высоком разрешении, а передавать по сети в более низком (в целях экономии полосы пропускания).

Залог качественного мониторинга – правильное количество камер, поэтому на их количестве не экономили.

Местоположение 1 - это сервер мониторинга с картой GV 800/16 и 3 купольными камерами, 2 черно-белыми камерами с инфракрасной подсветкой, что дает в сумме 5 камер.

Локация 2 - это сервер мониторинга с картой GV 1240/16 и 1 вращающейся купольной камерой, 3 скрытыми камерами, 3 купольными камерами, 3 ч/б камерами с инфракрасной подсветкой, подготовлены точки для двух наружных камер, т.е. 10 камер в общее.

В панели управления, куда планируется добавить еще один сервер мониторинга в связи с необходимостью подключения других камер, находится сервер мониторинга с картой GV 1240/16 и 3 скрытыми камерами, 3 купольные камеры, 6 ч/б камеры с инфракрасной подсветкой, 4 камеры снаружи, всего у нас на данный момент 16 камер.

Возможности системы:

- локальная запись в каждый объект,

- возможность удаленного просмотра,

- возможность просмотра через Интернет,

- длительное время записи,

- просмотр любой комбинации камер,

- просмотр выбранного комбинация камер на телевизоре.

Интеграцию системы мониторинга с антенной установкой мы опишем в следующем номере Путеводителя.

Система мониторинга на базе передачи WiMAX

Два телевизора, тюнер и предохранитель. Представляем очень популярную среди установщиков схему установки антенны. Благодаря спутниковой антенне вы можете смотреть программы с двух спутников. Подключение тюнера через модулятор дает возможность приема спутниковых программ на два телевизора (используя другой сплиттер можно разбить сигнал на большее количество).Разветвитель РТВ РИ-2/1Ф Е2094 суммирует сигнал модулятора тюнера с сигналом эфирных антенн. Пропускание питания через разветвитель позволяет установить предусилитель AP-107M B4023 в антенну ДМВ. Программы можно менять удаленно с помощью удлинителя беспроводного пульта дистанционного управления Signal T-2 R94116 .

Два тюнера, удлинитель для дистанционного управления и перекладина

Можно ли удлинить кабель без проводов? Клиенты, часто не желающие сверлить стены и прокладывать дополнительные кабели, хотели бы создать беспроводную сеть.Следует помнить, что передача в кабельных сетях широкополосная, поэтому одновременно передавать всю полосу невозможно. По этой причине единственным разумным решением является осуществление передачи в два этапа: прием программы кабельного телевидения (преобразование в форму A/V) с помощью демодулятора R87201 и беспроводная передача A/V на конкретный телевизор с использованием R94115 Комплект трансмиссии . Пилот-сигнал передается обратно в демодулятор через передатчик A/V.

Гибкие мультисвитчи Terry . Рассмотрим установку мультисвича в трехподъездном четырехэтажном доме. Предположим, что требуется, чтобы в каждой из четырех квартир на каждом этаже был сигнал спутникового и эфирного ТВ. Мы используем усилитель канала ZG для усиления эфирного сигнала. Из-за конструкции здания установка спутниковой антенны возможна только на крыше над крайней клеткой.Сигнал от преобразователей Quatro разделяется с помощью ответвителей и разветвителей на отдельные клетки, в которых монтируются мультисвитчи. Конечно, при необходимости следует использовать усилитель SA-901 R70901 . Пример ниже предназначен только для иллюстративных целей. В случае изготовления подобных установок каждый раз следует составлять проект.

Схема установки

Другие области применения камер видеонаблюдения. Камеры могут использоваться для считывания показаний счетчиков, установленных в труднодоступных местах. Установка очень проста. Установите камеру (желательно с повышенным разрешением, например SN-580C высокого разрешения M11201 с правильно подобранным объективом, чтобы получить резкое четкое изображение на мониторе. , например M6500 .Благодаря этому человек, контролирующий показания счетчика, может, подключив ЖК-монитор, легко и быстро снять показания.

Показания недоступных счетчиков с камерами

Новые видеопередатчики меньшего размера. Пользуясь большой популярностью среди пассивных видеопередатчиков по витой паре, трансформатор TR-1 M1665 имел своих преемников. Они меньше и удобнее для установки трансформаторов:

Передача аудио- и видеосигналов по витой паре - Направляющий (.pdf)

Новые видеотрансформаторы TR-1Q от гн. BNC, TR-1 ECO, TR-1M с разъемом BNC

Схема использования трансформатора TR-1M

Мониторинг IP в сети WLAN. Трафик, генерируемый IP-камерами, трудно передать, так как должны быть гарантированы постоянные задержки и надежность соединения. Трафик, генерируемый IP-камерами, может быть довольно большим, например.для обеспечения бесперебойного трафика в разрешении D1 требуется поток не менее 1,5 Мб/с, т. е. примерно 200 кБ/с. Мы провели тесты на передачу изображения с 10 IP-камер ACTi (настроены на генерацию потока 3 Мбит/с с каждой) через 2 моста WLAN. Первый построен на базе известных устройств WLA-5000AP N2505 , а второй на устройствах Compex WP54AG N2520 .

Устройства работали в диапазоне 2,4 ГГц с постоянно выделенным каналом и была установлена фиксированная скорость 54 Мбит/с.Мы проверили, какой трафик будет передавать мост WLAN.

Удалось получить стабильное соединение, гарантирующее плавную передачу изображения, при этом соединение использовалось только для передачи изображения. На практике оказалось, что WLA-5000AP N2505 позволяет стабильно передавать до 2,5 МБ/с (до 8 потоков камер), а Compex WP54AG N2520 даже 2,7 МБ/с (до 10 потоков камер) IP ). Конечно, при максимальном количестве камер передаваемый поток был ниже заявленных в настройках камер 3 Мб/с, но качество все равно было хорошее, без каких-либо обрезов и подвисаний.

Мы также тестировали работу в режимах super G и производных, но из-за нестабильности линка - его зависания - попытки не принесли положительных результатов.

Для получения изображений с камер использовалась программа Streaming Activator от ACTi.

Передача по WLAN изображений с IP-камер

Транспортный протокол RTP - новая прошивка от ACTi, версия 2.0. RTP (протокол передачи данных в реальном времени) был разработан Целевой группой инженеров Интернета (IETF) для обеспечения поддержки аудио- и видеопотоков.

Пакеты этого протокола содержат, среди прочего, порядковый номер для идентификации последующих и потерянных пакетов. Кроме того, у них есть отметка времени, которая указывает на реальное время создания пакетов.

Новое программное обеспечение для IP-устройств видеонаблюдения от ACTi поддерживает транспортный протокол RTP. Он используется для передачи данных в режиме реального времени, поэтому идеально подходит для передачи аудио/видео.

Для воспроизведения аудио/видеопотоков по протоколу RTP можно использовать, например, популярный Apple QuickTime Player или VideoLan VLC Player.

05.06.06

Анга 2006 Ярмарка Кёльн . Чемпионат мира по футболу – это возможность продвижения новых технологий в сфере телевизионного вещания, анонсированы трансляции HDTV, DVB-H и IP TV.

Однако, судя по количеству представленного на Ярмарке оборудования, не видно, что производители рассчитывают на высокий спрос на устройства, работающие в новых технологиях. Одиночные тюнеры HDTV сигнализируют о том, что в Европе эта технология в этом году останется на экспериментальной стадии.

Если в сфере бытовой электроники на рынке полностью доминируют производители из Азии, то в части профессионального оборудования для построения антенных установок (головные станции, распределительные и строительные усилители и т.д.) дела у европейских и американских компаний идут хорошо.Китайские производители, присутствовавшие на выставке, показали только простые элементы для построения сети (разветвители, розетки, кабели, коннекторы и инструменты).

Еще одним интересным шагом в вековой войне между теми, кто «кодирует» и теми, кто пытается нелегально декодировать, является новая технология управления условным доступом. Он позволяет онлайн-платежи за доступ к закодированной программе через SMS с мобильных телефонов.

Репортаж с ярмарки здесь.

На самом деле никаких технологических прорывов на выставке ANGA не было, кроме видимой на фото «революции».

Современная установка в компании на базе WiMAX - компьютерная сеть . В предыдущем Руководстве мы описали схему телефонной установки на основе передачи WiMAX, локальным оператором которой является компания SferaNet из Бельско, установленную в пекарне и сети фирменных магазинов в Живце.Используя систему беспроводной связи, телефонные службы, мониторинг, передача мультимедиа и система обслуживания компании были основаны на этой сети.

Управляемые коммутаторы Repotec RP-1708I, соответствующие стандартам IEEE 802.3/u/x и 802.1D/p/Q/x, оснащенные 8 портами 10/100 Мбит/с RJ-45, управлением потоком пакетов Flow-Control и Back-Pressure, поддержкой для виртуальных локальных сетей VLAN и контроля пропускной способности и качества передачи QoS.

Дополнительно, благодаря функции многоадресной рассылки IGMP snooping, использование этих устройств позволит в будущем эффективно использовать их в мониторинге на основе IP-камер. В каждой локации к коммутатору и другим коммутаторам на панели управления подключены компьютеры (они уже неуправляемые). При обмене к сети LAN также подключаются LAN-порт телефонной станции (VoIP), беспроводная точка доступа и маршрутизатор, интегрированный с ADSL-модемом.

В настоящее время, в связи с подписанным договором, доступ в Интернет также предоставляется через Neostrada.

Возможности системы:

- безопасное соединение между филиалами и головным офисом,

- благодаря использованию VLAN все физические части сети видны как одна логическая сеть,

- маршрутизаторы не нужны,

- благодаря QoS в коммутаторах вы можете установить приоритеты между различными типами трафика,

- простое удаленное управление через браузер,

- доступ в Интернет,

сеть передачи данных

два тюнера, дистанционное управление удлинителем и strabus. До недавнего времени для такой установки требовалось два коммутатора DiSEqC, что немного усложняло прокладку кабелей и требовало отдельных наземных кабелей. Такую установку радикально упрощает комплексный выключатель на две спарки и наземная установка С.166-А Р852505 . Устройство содержит два коммутатора DiSEqC и два кроссовера TV/SAT. Монтаж выключателя на чердаке позволяет усилить сигнал с помощью усилителя HS-13 R82010 .Разветвитель РТВ РИ-2/1Ф суммирует сигнал от модулятора тюнера, например Polsat, с сигналом от наземных антенн, а переход мощности позволяет опционально установить предусилитель в антенны. Благодаря этому есть возможность смотреть любую выбранную программу с тюнера Polsat на втором ресивере и удаленно менять программы с помощью беспроводного удлинителя дистанционного управления Signal T-2 R94116 .

Два тюнера, удлинитель дистанционного управления и ступенчатый

Изображение с камер в сети. Видеосерверы используются во многих ситуациях, когда захват изображения не является самым важным, и все, что вам нужно сделать, это просмотреть. Они используются для представления изображений с камер в Интернете. Владельцев загородных домов чаще всего интересует такое решение — представление ландшафтно-рекреационных ценностей на сайтах. Видеосерверы также используются клиентами, которые хотят иметь удаленный доступ к изображениям с камер, например, наблюдение за сотрудниками в компании или наблюдение за домом.

Относительно популярный видеосервер TWS-8134 M8418 . Его программное обеспечение, помимо просмотра в режиме онлайн, имеет множество интересных функций, включая обнаружение движения. С помощью программного обеспечения мы также можем удаленно записывать изображения с камер. Бесплатное программное обеспечение позволяет просматривать изображение с 4-х камер.

Скриншот программы веб-сервера TWS-8134 M8418 - программа обнаружения движения и воспроизведения

Мониторинг футбольного стадиона AS Bari в Италии. Для повышения безопасности на клубном стадионе AS Bari было принято решение построить систему на основе 24 аналоговых камер, в том числе 6 вращающихся. Для эффективного управления объектом такого размера использовались 24 видеосервера SED-2100R K2110 компании ACTi и 24 транскодера SED-3200 K2410 . Таким образом была создана IP-система, работающая с аналоговыми устройствами, контролирующими поле, трибуны и парковку. Из-за больших расстояний между устройствами было принято решение использовать цифровую — беспроводную передачу.

Источник: www.acti.com

Новая версия Streaming Activator. Streaming Activator используется для управления IP-камерами ACTi. Его новая версия уже появилась на сайте www.acti.com. По сравнению с предыдущими добавлено очень интересное приложение - Медиа Конвертер. Он преобразует файлы .raw, записанные Streaming Activator, в формат .avi, который можно воспроизводить на любом популярном видеоплеере.Это еще одна новинка в серии бесплатного программного обеспечения от ACTi. Благодаря ему записанные материалы можно копировать на любой носитель, а затем воспроизводить на любом компьютере.

Витая пара. Большинство установщиков устанавливают витую пару только в тех случаях, когда нет возможности проложить коаксиальные кабели. Однако использование витой пары позволяет быстро заменить аналоговые камеры IP-камерами, которые очень быстро дешевеют.Следует помнить, что в случае использования витой пары и аналоговых камер расстояния [камера - монитор] могут быть получены даже свыше 1 км. Для этого используются соответствующие устройства, например видеотрансформатор ТРН-1/400, передатчик М1668 .

Передача изображения по витой паре

Разветвленная радиосеть с использованием устройств RAPTOR. Все чаще мы используем сети Wi-Fi для построения не только обширных компьютерных сетей, но и для наблюдения за несколькими удаленными объектами, например, с помощьюIP-камеры. Использование устройств, работающих в диапазоне 5 ГГц, представленных на схеме ниже, позволяет добиться пропускной способности до 54 Мбит/с на расстоянии 2-3 км от базовой всенаправленной антенны N2538 .

В качестве клиентских устройств мы можем использовать устройства N2534 или, для больших расстояний, N2530 . Сложности при установке сведены к минимуму благодаря интеграции Точки доступа с антенной, поэтому достаточно протянуть кабель UTP к устройству, а с помощью прилагаемых PoE-адаптеров подать напряжение.Затем, в зависимости от потребностей, устанавливаем любые LAN-устройства или IP-камеры. Представленная схема показывает нам только наброски такой установки, ее можно свободно расширять и модифицировать.

Конкурс "Увлекательно об Антеннах" - первые фотографии.

Фотографии с цветочного забега. Бег по Польше продолжается.

- Малопольша, Подкарпатье, Люблинское воеводство,

- Подляское воеводство, Варминско-Мазурское воеводство.

29.05.06

Выставка SAT KRAK 2006. Выставка цифрового телевидения и мультимедиа пройдет 26 - 28 октября 2006 г. в Кракове. На территории Торгово-выставочного центра Chemobudowy в Кракове будут представлены средства массовой информации, провайдеры Интернета через спутниковые и беспроводные решения, цифровые платформы, телевещательные компании, спутниковые операторы и, прежде всего, производители и дистрибьюторы оборудования для приема цифровых спутниковых, наземных, кабельных и мобильное телевидение.Выставка SAT KRAK 2006 соединит индустрию цифрового телевидения для продвижения новых технологий вещания и приема.

Скоро начнется выставка ANGA 2006. С 30 мая по 1 июня в Кёльне будет проходить крупнейшая европейская выставка в области спутникового телевидения и антенных установок. Отчет с выставки через неделю.

Репортаж с выставки ANGA 2005.

Современная инсталляция в компании на базе WiMAX - телефон. В предыдущем Руководстве мы описали основу клиентской сети на базе WiMAX, запущенную в пекарне и сети фирменных магазинов в Живце.Используя систему беспроводной связи, телефонные службы, мониторинг, передача мультимедиа и система обслуживания компании были основаны на этой сети.

В этой и следующих брошюрах мы опишем аппаратные конфигурации для отдельных сервисов. Коммутатор elmeg T444 производства Funkwerk Enterprise Communications GmbH использовался для ввода в эксплуатацию телефонной системы.

Elmeg T444 - коммутатор ISDN с возможностью подключения 4-х внутренних аналоговых портов (с возможностью расширения до 6), благодаря внутреннему порту ISDN коммутатор также имеет магистральную линию ISDN, порт WAN и LAN.Возможность использования VoIP требует приобретения 4-канального модуля кодека VoIP и обновления программного обеспечения. В магазинах есть два VoIP шлюза от DryTek VigorTalk ATA, , которые используются для совершения звонков, как внутри компании, так и по городу. Другим методом снижения затрат является использование GSM Ateus Easy Gate , благодаря чему снижены расходы на звонки на и на мобильные телефоны.

Возможности системы:

-

бесплатные звонки между филиалами и головным офисом благодаря VoIP,

-

нет необходимости в телефонных линиях для филиалов,

-

благодаря шлюзу GSM у нас дешевое подключение к мобильной сети,

-

нет необходимости устанавливать отдельные коммутаторы в филиалах,

-

благодаря суммированию трафика всей компании в одном месте вы можете воспользоваться более выгодными контрактами с операторами связи.

Решение для телефонной связи в пекарне и сети фирменных магазинов в Живце, основанное на магистрали передачи WiMAX и технологии VoIP

Хорошая антенна работает хуже. Один из наших клиентов приобрел качественную 9-элементную радиоантенну и заявил, что после пробного тестирования с помощью ТВ-метра, по сравнению с его 12-летней 3-элементной антенной, новая антенна дает усиление всего 1 дБ вместо 8. -10 дБ усиления.Однако после установки прием стал лучше. Почему это может быть так?

Измерения радиосигналов должны производиться с помощью измерителя, адаптированного для измерения сигналов FM-вещания. Любые измерения, выполненные с помощью ТВ-измерителя, не имеют значения, поскольку он откалиброван для правильного отображения уровня телевизионных сигналов.

Дополнительная проблема - влияние помех, которые лучше устраняет антенна с большей направленностью. В результате при измерении уровня сигнала на антенне с меньшей направленностью мы измеряем и уровень помех, а на антенне с большей направленностью их доля меньше.

Однако может случиться и так, что из-за специфики распределения электромагнитного поля в данном месте антенны одинаковой конструкции, но с разными геометрическими размерами будут вести себя по-разному и антенна Яги с большим количеством элементов может работать хуже, чем антенна Yagi с меньшим количеством элементов. Поэтому сравнительные измерения, проводимые в полевых условиях, всегда подвержены большой погрешности и неопределенности.

Влияние помех на результат измерения

Профессиональная проводка, основа успешной установки. Соединения между стояками и стояками рекомендуется выполнять кабелем RG-11 E1235 (низкое затухание). Следует помнить, что в случае установки мультисвича в стояках используется 5 кабелей (один сателлит) или 9 кабелей (два сателлита). Ответвления между мультисвитчем/отводом и абонентской розеткой можно выполнить кабелем класса RG-6, например Trishield E1233M . Все длины проложенных кабелей следует записывать, так как это будет информация, необходимая для выполнения расчетного проекта.Проект необходим для того, чтобы выбрать и расположить отдельные элементы сети.

Переключатели Viper для близнецов. Коммутаторы Viper R852505 — идеальное решение для установки с двумя тюнерами в частном доме. Коммутатор объединяет два отдельных коммутатора с двумя сателлитными сумматорами. На выходе получаем два полных сигнала для подключения двух розеток РТВ-САТ. При использовании коммутатора необходимо помнить, что уровни эфирных сигналов, подаваемых на коммутатор, не должны превышать 75 дБ.Коммутатор не реагирует на сигнал ToneBurst.

Подключение двух тюнеров и эфирного ТВ с возможностью независимого приема программ с двух спутников

Подключение объектива с автоматической диафрагмой. Не забудьте правильно установить переключатель типа управления VIDEO/DC (в настоящее время 90% продаваемых объективов имеют тип управления DC).

Объектив с автоматической диафрагмой M2140 3.5-8mm DC JENSEN HF0358AB F1.2

Второе важное замечание — выключение электронного затвора (производители используют разные обозначения для электронного затвора — наиболее распространенный переключатель — AES — Automatic Electronic Шторка).

Ч/Б камера без объекта. SG32M-1CE AI/DC M10765 , задняя стенка с выключателями - установить синий переключатель (посередине) AES в положение OFF и переключатель мощности в положение DC

может работать некорректно, т.к. при изменении освещения эти два системы будут работать одновременно.Симптомы неисправности могут быть разными. Начиная от сразу заметной, неправильной работы, проявляющейся мерцанием изображения, до более трудно наблюдаемых явлений, т.е. потери (искажения) фокуса через некоторое время (включение и выключение камеры приводит к возврату камеры в нормальный режим работы).

Поэтому помните, что AES следует включать, когда не используются объективы с автоматической диафрагмой.

Регистраторы с функцией управления камерой.Регистраторы серии CP Cam, например CPD505 M85075 , CPD507 M8534 , имеют возможность совместной работы с дисковым массивом, что значительно увеличивает время записи. Вторым важным их преимуществом является возможность управления поворотными головками по протоколу Pelco D. Поворотные камеры используются для наблюдения за большими территориями, т. е. автостоянками, крупными перекрестками (кольцевыми развязками). Функция масштабирования позволяет быстро приблизиться и детально рассмотреть выбранные объекты.Программное обеспечение, прилагаемое к регистраторам CPD, позволяет вам просматривать и управлять также через сеть - с помощью дополнительной клиентской программы или непосредственно из веб-браузера, например, IE.

Программное обеспечение регистраторов серии CPD также позволяет управлять поворотными камерами по сети.

Передача аудио, видео и силовых сигналов. Во многих случаях необходимо иметь возможность предварительного просмотра видео и передачи аудиосигнала с контролируемого объекта.При передаче звукового сигнала особенно затруднено большое расстояние между объектом наблюдения и точкой наблюдения. Эту проблему можно решить, используя передатчики аудио/видео по витой паре. Примером решения может быть использование трансформаторов аудио/видео ТР-1П+1АУ/50 М1663 , которые во взаимодействии с дополнительными устройствами позволяют осуществлять передачу по 4-х парной витой паре, помимо видео и аудио, еще и напряжение питания. Для правильной работы системы кроме согласующих трансформаторов следует использовать блок питания М1830 и стабилизатор напряжения М1831 .Эта система может работать на расстоянии до 400 м.

Данная система может использоваться как простой видеодомофон, для передачи сигнала между зданием и входными воротами.

Мобильная IP система видеонаблюдения . Беспроводные сети становятся неотъемлемой частью современной системы IP-видеонаблюдения. Они позволяют дополнить и увеличить функциональность установки на основе кабельной инфраструктуры, что рекомендуется в крупных установках.Благодаря портативным компьютерам, оснащенным беспроводными сетевыми картами, охранники могут оставаться мобильными, имея при этом доступ к изображению со всех камер и материалам, хранящимся в центре мониторинга. Это позволяет быстрее реагировать на угрозу и лучше координировать работу службы безопасности. Программное обеспечение Mobile Explorer от ACTi обеспечивает удаленный доступ к ресурсам системы IP-видеонаблюдения через портативные КПК. Он также позволяет управлять высокоскоростными купольными камерами и осуществлять предварительный просмотр с видеосерверов и стационарных IP-камер от ACTi.

Программное обеспечение Mobile Explorer от ACTi обеспечивает удаленный доступ к ресурсам IP-системы видеонаблюдения через портативные КПК

DFS и TPC в Compex WP54AG. Точка доступа Compex WP54AG N2520 , как одна из немногих AP, умеет работать с динамическим выбором рабочего канала DFS. Точка доступа автоматически сканирует все каналы и выбирает лучший. Функция работает как в режиме точки доступа, так и в режиме точки доступа с каналами WDS.В таком случае после ввода MAC-адресов работающих точек доступа и выбора опции SmartSelect все устройства найдут один общий канал, по которому будут устанавливать соединение. Есть возможность регулировки выходной мощности ТПК, благодаря чему можно точно подобрать мощность, достаточную для качественного соединения.

Двухточечные операции и шифрование. Устройство WP54AG N2520 , настроенное в режиме «точка-точка», как одно из немногих устройств, предлагает в этом режиме услугу шифрования WEP 64 и 128 бит.Шифрование работает как на 5, так и на 2,4 ГГц. Благодаря этому вы можете создавать мосты и защищать передаваемые данные. Кроме того, вы можете просматривать состояние соединения на постоянной основе, просматривать статистику и проверять мощность и качество сигнала в дБм и Мбит/с. Также стоит упомянуть о двух LAN-портах, встроенном адаптере PoE и регулировании ACK.

Конкурс "Увлекательно об Антеннах". Работы должны быть отправлены с 1 июня.

Продаем, пока не сделали. Стоит присмотреться и поискать интересные и недорогие товары - коннекторы, антенны, камеры, объективы, ТД - интернет-магазин.

Стартовал «Цветочный пробег » - эстафета для всех желающих принять участие в беге по Польше вдоль ее границ, пожалуй, самая длинная и многочисленная эстафета в мире. Еще здесь .

22.05.06

Бытовые беспроводные установки. Домашние установки для распределения мультимедийных и телекоммуникационных сигналов открывают новые возможности решений. До сих пор, основанные на аналоговых кабельных передачах, им требовались отдельные кабели для передачи телевизионного сигнала, телефона, внутренней связи и Интернета.

Цифровая передача позволяет передавать все сигналы с помощью одной среды передачи, в то время как беспроводные технологии позволяют отказаться от кабелей в домах.

Наиболее сложной для решения является проблема передачи видео, особенно входящего стандарта HDTV.

Японская компания Renesans (совместное предприятие Hitachi и Mitsubishi) и израильская компания Metalink разработали систему передачи сигнала HDTV от мультимедийного сервера к приемным устройствам.

Устройство основано на микропроцессоре Renesans и передающем блоке Metalink WLANPlus (802.11n). Благодаря микропроцессору Renesans SuperH SH7751R MPU, использованию протокола передачи без потерь RTP (Real-time Transport Protocol), операционной платформе Linux, реализации QoS (Quality of Service) можно создавать домашние установки для передачи HDTV-видео (возможность одновременной передачи 6 потоков MPEG-4), VoIP, музыка и т. д.

Где башня? Территория, на которой расположен нынешний город, была заселена скифами и кельтами. Первый город построили римляне, назвав его Аквинкум, а некоторое время спустя на другом берегу реки был построен город Контра-Аквинкум. В 409 году город был захвачен гуннами под командованием Аттилы. Нынешнее название города, вероятно, происходит от имени брата Атыля.

Нынешние жители происходят от племен, пришедших в этот район в 896 году.

В каком городе находится изображенная на картинке телебашня? Ответ в конце этого выпуска.

Регистратор и модулятор уже входят в стандартную комплектацию частного дома. Этот комплект позволяет просматривать изображения с камер на всех телевизорах в доме.

Для использования опции дистанционного управления необходимо установить регистраторы AVC

При выборе регистратора для дома стоит выбрать модель с возможностью дистанционного управления.Пульт с расширителями сигнала позволяет дистанционно управлять регистратором - можно менять формат выводимого изображения с камер, просматривать архив, управлять всем устройством. И все это без необходимости подходить к регистратору, который иногда находится где-то на чердаке или спрятан в бронированном шкафу.

Наше предложение включает в себя набор для управления рекордерами AVC M1206 , которые в настоящее время являются самыми популярными устройствами на польском рынке.Подробнее о наборе здесь.

Пульт с удлинителями сигнала позволяет дистанционно управлять регистратором - можно менять формат выводимого изображения с камер, просматривать архив

Цифровые регистраторы - проблемы с диском? Для того, чтобы сохранить данные в регистраторе, нам необходимо установить в него жесткий диск - операция несложная, но стоит обратить внимание на несколько деталей.

Сначала нам предстоит выбрать диск в соответствии с рекомендациями производителя регистратора. Также стоит обратить внимание на максимальную мощность, с которой может справиться регистратор. Типичная проблема - некорректная (в режиме перезаписи) работа регистратора, после установки диска большего размера, чем рекомендуется - потом зависания, нет перезаписи, некорректное определение емкости диска.