Что такое групповая политика

разбираемся почему это важно и как ими управлять в GPOAdmin / Хабр

Групповая политика — важный элемент любой среды Microsoft Active Directory (AD). Её основная цель — дать ИТ-администраторам возможность централизованно управлять пользователями и компьютерами в домене. Групповая политика, в свою очередь, состоит из набора политик, называемых объектами групповой политики (GPO). У Microsoft реализованы тысячи разных политик и настроек, в которых можно утонуть и потом не всплыть. Все они подробно описаны в справочной таблице.

В этой статье мы расскажем о работах по настройке групповых политик и удобном инструменте для упрощения управления ими — Quest GPOAdmin. Подробности под катом.

Как устроены групповые политики

При создании домена AD автоматически создаются два объекта групповой политики:

Политика домена по умолчанию устанавливает базовые параметры для всех пользователей и компьютеров в домене в трех плоскостях: политика паролей, политика блокировки учетных записей и политика Kerberos.

Политика контроллеров домена по умолчанию устанавливает базовые параметры безопасности и аудита для всех контроллеров домена в рамках домена.

Для вступления настроек в силу, объект групповой политики необходимо применить (связать) с одним или несколькими контейнерами Active Directory: сайт, домен или подразделение (OU). Например, можно использовать групповую политику, чтобы потребовать от всех пользователей в определённом домене использовать более сложные пароли или запретить использование съемных носителей на всех компьютерах только в финансовом подразделении данного домена.

Объект групповой политики не действует, пока не будет связан с контейнером Active Directory, например, сайтом, доменом или подразделением. Любой объект групповой политики может быть связан с несколькими контейнерами, и, наоборот, с конкретным контейнером может быть связано несколько объектов групповой политики. Кроме того, контейнеры наследуют объекты групповой политики, например, объект групповой политики, связанный с подразделением, применяется ко всем пользователям и компьютерам в его дочерних подразделениях. Аналогичным образом, объект групповой политики, применяемый к OU, применяется не только ко всем пользователям и компьютерам в этом OU, но и наследуется всем пользователям и компьютерам в дочерних OU.

Аналогичным образом, объект групповой политики, применяемый к OU, применяется не только ко всем пользователям и компьютерам в этом OU, но и наследуется всем пользователям и компьютерам в дочерних OU.

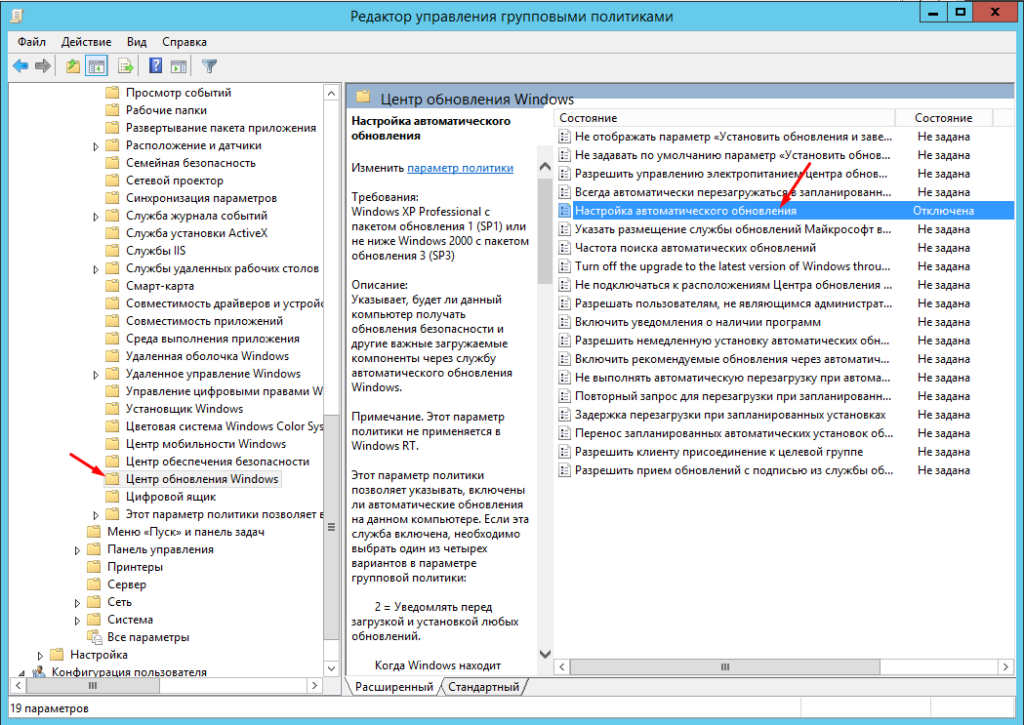

Настройки различных объектов групповой политики могут перекрываться или конфликтовать. По умолчанию объекты групповой политики обрабатываются в следующем порядке (причем созданные позднее имеют приоритет над созданными ранее):

- Локальный (индивидуальный компьютер)

- Сайт

- Домен

- Организационная единица

В эту последовательность можно и нужно вмешиваться, выполнив любое из следующих действий:

Изменение последовательности GPO. Объект групповой политики, созданный позднее, обрабатывается последним и имеет наивысший приоритет, перезаписывая настройки в созданных ранее объектах. Это работает в случае возникновения конфликтов.

Блокирование наследования. По умолчанию дочерние объекты наследуют все объекты групповой политики от родительского, но вы можете заблокировать это наследование.

Принудительное игнорирование связи GPO. По умолчанию параметры родительских политик перезаписываются любыми конфликтующими политиками дочерних объектов. Вы можете переопределить это поведение.

Отключение связей GPO. По умолчанию, обработка включена для всех связей GPO. Вы можете предотвратить применение объекта групповой политики для конкретного контейнера, отключив связь с объектом групповой политики этого контейнера.

Иногда сложно понять, какие политики фактически применяются к конкретному пользователю или компьютеру, определить т.н. результирующий набор политик (Resultant Set of Policy, RSoP). Microsoft предлагает утилиту командной строки GPResult, который умеет генерировать отчет RSoP.

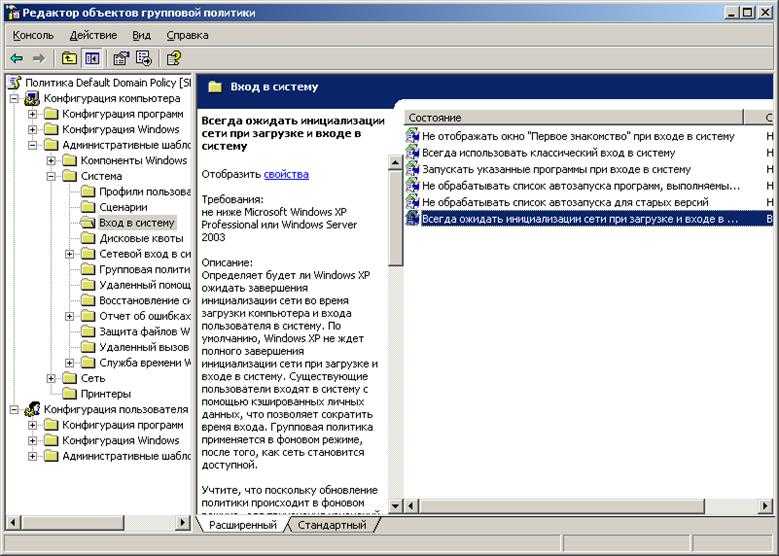

Для управления групповыми политиками Microsoft предоставляет консоль управления групповыми политиками (GPMC). Используя этот бесплатный редактор групповой политики, ИТ-администраторы могут создавать, копировать, импортировать, создавать резервные копии и восстанавливать объекты групповой политики, а также составлять отчеты по ним. Microsoft также предлагает целый набор интерфейсов GPMC, которые можно использовать для программного доступа ко многим операциям, поддерживаемым консолью.

Microsoft также предлагает целый набор интерфейсов GPMC, которые можно использовать для программного доступа ко многим операциям, поддерживаемым консолью.

По умолчанию любой член группы администраторов домена может создавать объекты групповой политики и управлять ими. Кроме того, существует глобальная группа под названием «Владельцы-создатели групповых политик»; его члены могут создавать объекты групповой политики, но они могут изменять только созданные ими политики, если им специально не предоставлены разрешения на редактирование других объектов групповой политики.

В этой же консоли можно делегировать вспомогательным ИТ-администраторам разрешения для различных действий: создание, редактирование и создание связей для определенных объектов групповой политики. Делегирование — ценный инструмент; например, можно предоставить группе, ответственной за управление Microsoft Office, возможность редактировать объекты групповой политики, используемые для управления настройками Office на рабочем столе пользователей.

Управление групповой политикой и делегирование

Делегирование— та вещь, которая быстро выходит из-под контроля. Права делегируются то так то эдак и, в конце концов, не те люди могут получить не те права.

Ценность групповой политики заключается в ее силе. Одним махом вы можете применить политики в домене или подразделении, которые значительно укрепят безопасность или улучшат производительность бизнеса. Или наоборот.

Но этой властью также можно злоупотребить, намеренно или случайно. Одно неправильное изменение объекта групповой политики может привести к нарушению безопасности. Взломщик или злонамеренный администратор могут легко изменить объекты групповой политики, чтобы, например:

- Разрешить неограниченное количество попыток угадать пароль учетной записи.

- Включить возможность подключения съемных носителей для упрощения кражи данных.

- Развернуть вредоносное ПО на всех машинах в домене.

- Заменить сайты, сохранённые в закладках браузеров пользователей, вредоносными URL-адресами.

- Запустить вредоносный сценарий при запуске или завершении работы компьютера.

Интересно, что хакерам даже не нужно много навыков, чтобы взломать объекты групповой политики. Все, что им нужно сделать, это получить данные учетной записи, имеющую необходимые права для нужного объекта групповой политики. Есть инструмент с открытым исходным кодом BloodHound (прямо как известная группа, только без Gang), который предоставит им список этих учетных записей. Несколько целевых фишинговых атак и хакер контролирует объект групповой политики. Политика домена по умолчанию (Default Domain Policy) и политика контроллеров домена по умолчанию (Default Domain Controllers Policy) — наиболее популярные цели, т.к. они создаются автоматически для каждого домена и контролируют важные параметры.

Почему встроенные инструменты работы с GPO недостаточно удобны

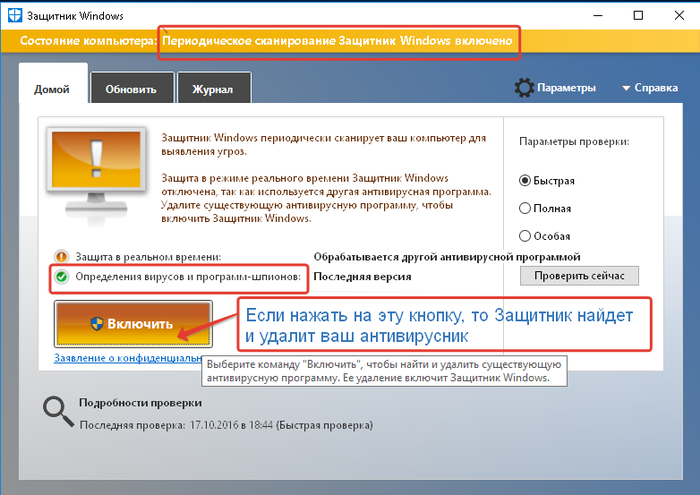

К сожалению, встроенные инструменты не всегда позволяют в удобном формате поддерживать безопасность и контроль групповой политики. Изменения, внесенные в объекты групповой политики, по умолчанию вступают в силу, как только окно закрывается — отсутствует кнопка «Применить», которая могла бы дать администраторам шанс остановиться, одуматься и выявить ошибки, прежде чем организация подвергнется атаке.

Изменения, внесенные в объекты групповой политики, по умолчанию вступают в силу, как только окно закрывается — отсутствует кнопка «Применить», которая могла бы дать администраторам шанс остановиться, одуматься и выявить ошибки, прежде чем организация подвергнется атаке.

Из-за того, что разрешения безопасности основаны на объектах групповой политики, любой администратор домена может изменять любой параметр безопасности объекта групповой политики. И даже параметры, которые должны препятствовать злонамеренным действиям этого человека. Например, администратор может отключить объект групповой политики, который отвечает за разрешение входа в систему на определенном сервере, на котором размещены конфиденциальные данные. Ну, а дальше скопировать часть или весь ценный контент на свой компьютер и продать в даркнете.

Но самое ужасное во всей этой истории с безопасностью GPO — изменения настроек не отслеживаются в собственных журналах безопасности, нет предупреждений, следовательно, невозможно отслеживать такие нарушения, даже если использовать SIEM-систему.

Как обезопасить GPO (объекты групповой политики)

Лучший способ минимизировать риск неправильной настройки объектов групповой политики — это создать многоуровневую структуру безопасности, которая дополняет собственные инструменты. Для надёжной защиты групповой политики нужны решения, которые позволят:

- Понять, кто и к каким объектам групповой политики имеет доступ.

- Внедрить воркфлоу с опцией согласования и разделением обязанностей для управления изменениями в GPO.

- Отслеживать, выполнять мониторинг и оповещать об изменениях в GPO.

- Предотвратить изменение наиболее важных настроек GPO.

- Быстро откатывать нежелательные изменения в GPO.

Для выполнения перечисленных выше задач (и не только их) предлагаем присмотреться к специальному прокси-решению GPOAdmin. Ниже мы приведём несколько скриншотов интерфейса этого продукта и расскажем о его возможностях.

Консолидация GPO

В интерфейсе можно выбрать избыточные или конфликтующие параметры групповой политики и объединить их в один объект групповой политики или создать новый.

Откат. Можно легко откатиться к предыдущим версиям объектов групповой политики и устранить негативные последствия.

Настраиваемый воркфлоу. В интерфейсе GPOADmin можно заранее определить автоматические действия для различных сценариев.

Политики защищенных настроек. Определите список параметров, по которым проверяются разрешенные настройки для политик.

Управление объектами. В интерфейсе легко определить, кто отвечает за управление определенными политиками.

Подтверждение по электронной почте. Утверждать или отклонять запросы на изменение объекта групповой политики можно прямо из письма в почте.

Пользовательские шаблоны писем. Для определенных ролей шаблоны писем можно кастомизировать.

Синхронизация GPO. Доступна возможность синхронизации настроек между несколькими GPO.

Доступна возможность синхронизации настроек между несколькими GPO.

Сравнение GPO. Обеспечьте целостность настроек GPO и снизьте риск нарушения политики.

С GPOAdmin можно навести порядок в работе десятка администраторов, которые могут намеренно или случайно вносить неправильные изменения в объекты групповой политики. Теперь о каждом изменении будут знать все.

Мы готовы провести для вас демонстрацию или развернуть решение в вашей инфраструктуре, чтобы вы могли убедиться в ценности GPOAdmin для вашей организации. Решение, действительно, поможет уберечься от фатальных ошибок и навести порядок в домене. Свяжитесь с нами удобным для вас способом.

А еще у нас есть:

- А кто это сделал? Автоматизируем аудит информационной безопасности

- Что полезного можно вытащить из логов рабочей станции на базе ОС Windows

- Управление доступом и формирование отчётов безопасности для окружения Microsoft в Quest Enterprise Reporter

- Сравним инструменты для аудита изменений в Active Directory: Quest Change Auditor и Netwrix Auditor

- Sysmon теперь может записывать содержимое буфера обмена

- Включаем сбор событий о запуске подозрительных процессов в Windows и выявляем угрозы при помощи Quest InTrust

- Как InTrust может помочь снизить частоту неудачных попыток авторизаций через RDP

- Как снизить стоимость владения SIEM-системой и зачем нужен Central Log Management (CLM)

- Выявляем атаку вируса-шифровальщика, получаем доступ к контроллеру домена и пробуем противостоять этим атакам

- Группа в Facebook

- Канал в Youtube.

Инструкция по работе с групповыми политиками Active Directory

Пошаговая инструкция по управлению групповыми политиками Active Directory и пример работы с ними на виртуальном сервере 1cloud T2M19S Как управлять групповыми политиками Active Directory (AD GPO) 2019-05-16 true 640 360

В статье описана краткая информация о групповых политиках Active Directory и пример управления групповыми политиками на Windows Server.

Что такое групповые политики и зачем они нужны?

Групповая политика - это инструмент, доступный для администраторов, работающих с архитектурой Active Directory. Он позволяет централизованно управлять настройками на клиентских компьютерах и серверах, подключенных к домену, а также обеспечивает простой способ распространения программного обеспечения.

Групповые политики позволяют настраивать параметры для определенного набора пользователей или компьютеров внутри домена Active Directory. Также позволяют указать политики в одном месте для группы и применить к целевому набору пользователей.

Например, можно обеспечить применение стандартного набора настроек и конфигураций для групп пользователей или компьютеров в домене или по запросу. Во всех компаниях как правило есть различные отделы, например отдел системных администраторов, разработчиков, дизайнеров, каждому из отдела необходим свой стандартный набор программного обеспечения, их рабочие компьютеры должны быть сконфигурированы под специальные задачи и нужды. С помощью групповых политик можно создать наборы настроек для конкретных групп пользователей в домене. С помощью администрирования Active Directory можно установить и управлять отдельными унифицированными наборами настроек, конкретно для дизайнеров или разработчиков.

Конфигурации для компьютеров или пользователей проще и эффективнее, т. к. расположены в одном месте и не требуют повтора на каждом компьютере.

к. расположены в одном месте и не требуют повтора на каждом компьютере.

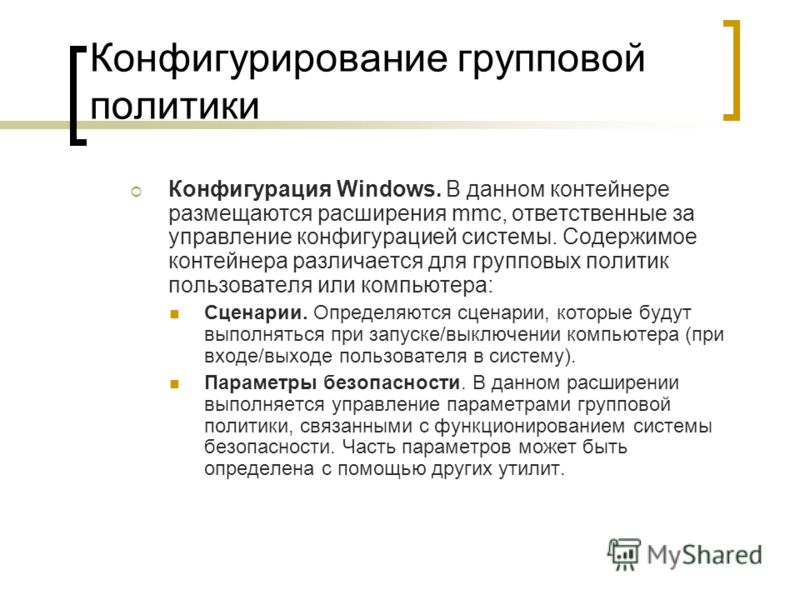

Компоненты GPO

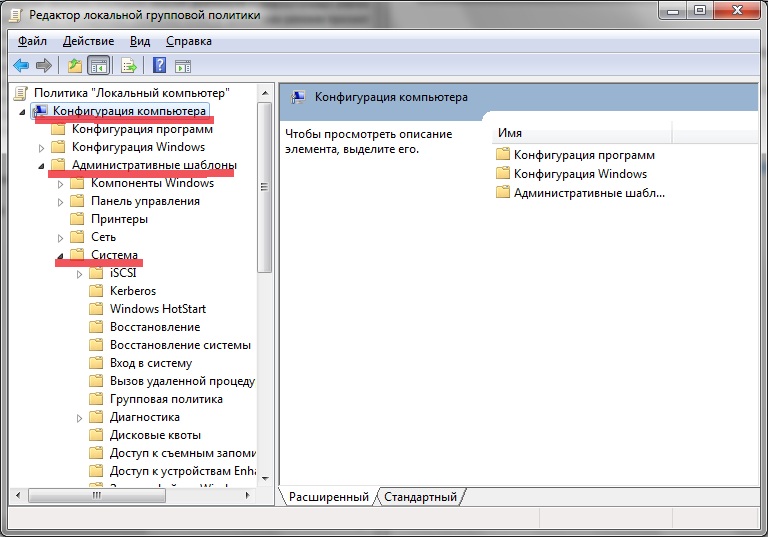

Существует два компонента групповых политик - серверный компонент и клиентский, т.е. данная структура относится к архитектуре “клиент-сервер”.

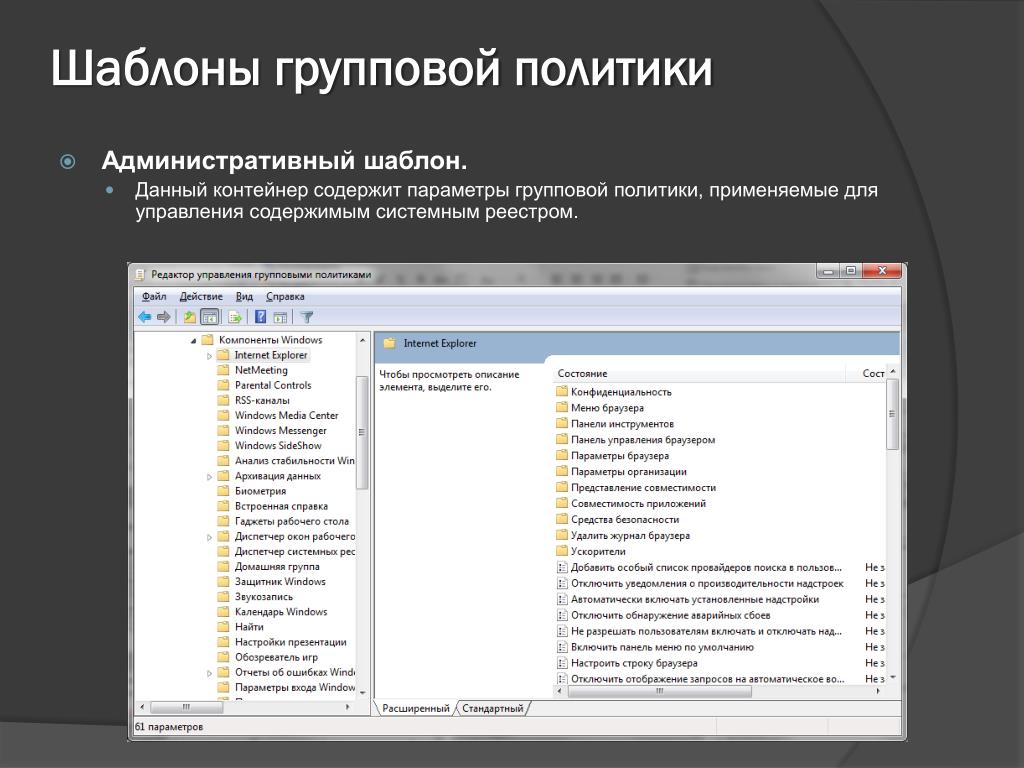

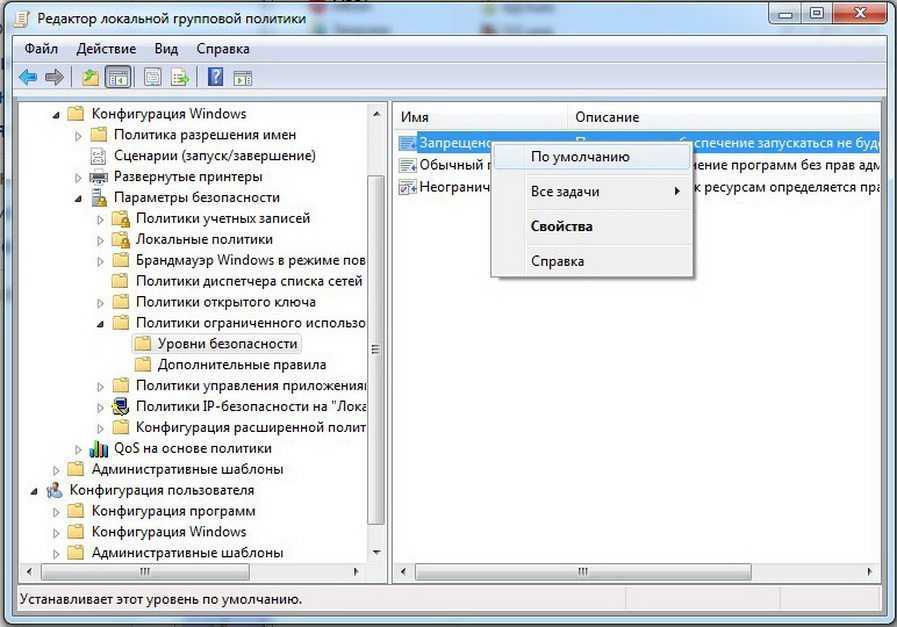

Серверный компонент - оснастка Microsoft Management Console (MMC), которая используется для указания настроек групповой политики. MMC может быть использована для создания политик для контроля и управления административными шаблонами и настройками безопасности (скрипты, установка ПО и прочее). Каждый из них называется расширением и в свою очередь каждый из них имеет дочернее расширение, которое разрешает добавление новых компонентов или обновление существующих без возможности затронуть или подвергнуть риску всю политику.

Клиентский компонент интерпретирует и применяет настройки групповой политики для компьютеров пользователей или целевым пользователям. Клиентские расширения - это компоненты, которые запущены на пользовательской системе и несут ответственность за интерпретацию обработки и применения в объекты групповой политики.

Для администрирования GPO используют Group Policy Management Console (GPMC) и Group Policy Management Editor.

Сценарии использования Active Directory GPO:

- Централизованная настройка пакета программ Microsoft Office.

- Централизованная настройка управлением питанием компьютеров.

- Настройка веб-браузеров и принтеров.

- Установка и обновление ПО.

- Применение определенных правил в зависимости от местоположения пользователя.

- Централизованные настройки безопасности.

- Перенаправление каталогов в пределах домена.

- Настройка прав доступа к приложениям и системным программам.

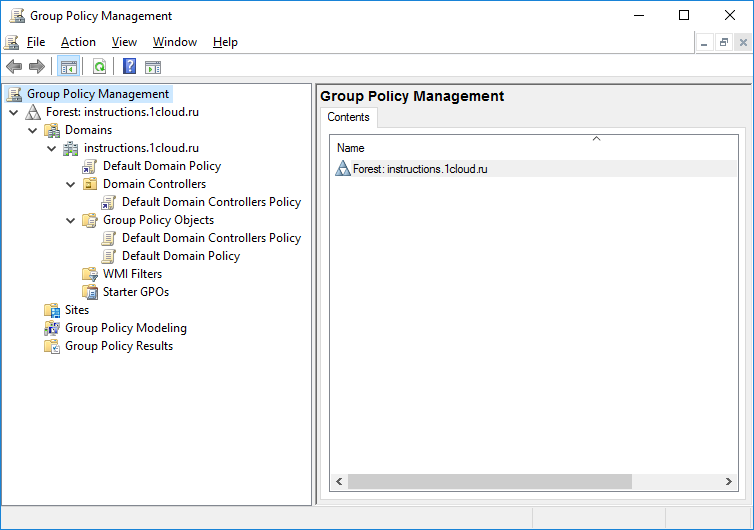

Оснастка Управление групповыми политиками

Для управления групповыми политиками Microsoft предоставляет консоль управления групповыми политиками (GPMC)

После установки роли Active Directory Domain Service (AD DS) на контроллер домена на сервере появится оснастка Group Policy Management. Для того, чтобы ее открыть нажмите комбинацию клавиш Win+R и в открывшемся окне введите:

Для того, чтобы ее открыть нажмите комбинацию клавиш Win+R и в открывшемся окне введите:

gpmc.msc

Нажмите OK.

Если оснастку не удается открыть, то возможно по определенным причинам она не установлена. Установить ее можно через стандартное меню Add roles and features в диспетчере сервера, выбрав компонент Group Policy Management.

Оснастка выглядит следующим образом:

Создание объектов групповой политики

Для настройка групповых политик на windows перейдите во вкладку Forest -> Domains -> <Ваш домен> -> Group Policy Objects. С помощью правой кнопки мыши откройте меню и выберете New.

В открывшемся окне в поле Name введите удобное для вас имя групповой политики.

После этого вы увидите созданный объект в списке.

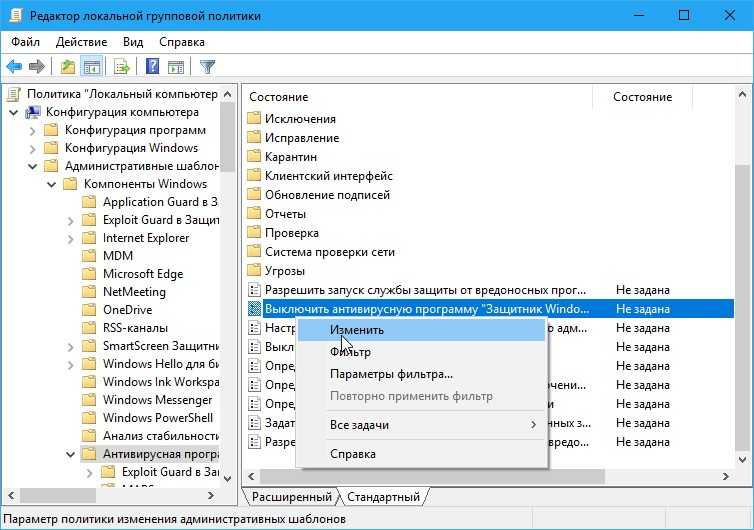

Теперь необходимо настроить созданный объект под конкретные задачи. в качестве примера удалим ссылку Games из меню Start. Для это с помощью правой кнопки мыши откройте меню объекта и выберете пункт Edit.

в качестве примера удалим ссылку Games из меню Start. Для это с помощью правой кнопки мыши откройте меню объекта и выберете пункт Edit.

В редакторе групповых политик перейдите по иерархии User Configuration -> Policies -> Administrative Templates -> Start Menu and Taskbar. Найдите опцию Remove Games link from Start Menu и в контекстном меню выберете пункт Edit.

В открывшемся окне отметьте Enable для включения правила и при необходимости напишите комментарий. Нажмите OK для сохранения изменений.

На этом создание объекта групповой политики закончено.

Поиск объектов групповой политики

Как правило в корпоративных средах большое количество групповых политик, чтобы было проще найти нужный объект GPO, оснастка обладает встроенным поиском. Для этого выберете ваш лес и в контекстном меню кликните Search.

Открывшееся окно поиска интуитивно понятно для работы. В первую очередь выберете конкретный домен для поиска, также можно производить поиск во всех доменах сразу. Далее выберете нужный пункт поиска, задайте условие и значение. В примере ниже производился поиск объектов групповой политики, в которых встречается слово Default.

В первую очередь выберете конкретный домен для поиска, также можно производить поиск во всех доменах сразу. Далее выберете нужный пункт поиска, задайте условие и значение. В примере ниже производился поиск объектов групповой политики, в которых встречается слово Default.

Удаление объекта групповой политики

Если экземпляр GPO больше не нужен, его можно удалить. Откройте консоль управления Active Directory и выберете объект для удаления, затем с помощью правой кнопки мыши выберете опцию Delete.

P. S. Другие инструкции:

- Структура хранилища Active Directory

- Создание контроллера домена Active Directory Domain Services

- Добавление сервера в существующий домен Active Directory

- Как настроить Distributed File System (DFS) и Replication в Active Directory

Ознакомиться с другими инструкциями вы можете на нашем сайте. А чтобы попробовать услугу — кликните на кнопку ниже.

Попробовать услугу

Поделиться в соцсетях:

Средняя оценка: 5,0, всего оценок: 21 Спасибо за Вашу оценку! К сожалению, проголосовать не получилось. Попробуйте позже

ru

191014 Санкт-Петербург ул. Кирочная, 9

+7(812)313-88-33

235 70

1cloud ltd

2021-12-27 Управление групповыми политиками Active Directory (AD GPO) на Windows Server

191014 Санкт-Петербург ул. Кирочная, 9

+7(812)313-88-33

235 70

1cloud ltd

2021-12-27 Управление групповыми политиками Active Directory (AD GPO) на Windows Server

600 auto

Что такое групповая политика (GPO) и какую роль она играет в безопасности данных

Прежде всего, что такое групповая политика? Групповая политика — это функция Windows, которая упрощает широкий спектр расширенных настроек, которые сетевые администраторы могут использовать для управления рабочей средой пользователей и учетных записей компьютеров в Active Directory. По сути, он предоставляет администраторам централизованное место для управления и настройки операционных систем, приложений и параметров пользователей.

По сути, он предоставляет администраторам централизованное место для управления и настройки операционных систем, приложений и параметров пользователей.

Групповые политики при правильном использовании могут повысить безопасность компьютеров пользователей и помочь защититься как от внутренних угроз, так и от внешних атак.

В этом блоге мы подробно объясним, что такое групповые политики и объекты групповой политики, и как системные администраторы могут использовать их для предотвращения утечки данных.

Что такое объект групповой политики (GPO)?

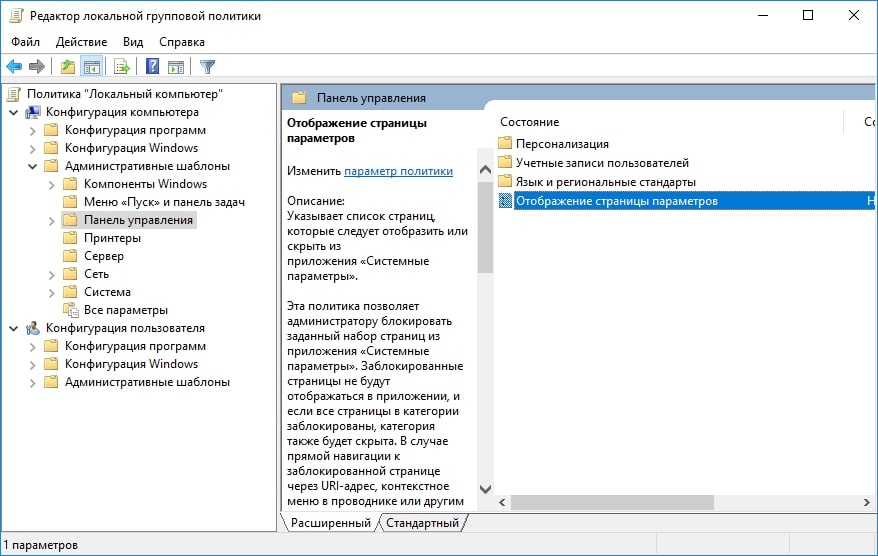

Объект групповой политики (GPO) — это группа параметров, созданных с помощью редактора групповой политики консоли управления Microsoft (MMC). Объекты групповой политики могут быть связаны с одним или несколькими контейнерами Active Directory, включая сайты, домены или организационные единицы (OU). MMC позволяет пользователям создавать объекты групповой политики, которые определяют политики на основе реестра, параметры безопасности, установку программного обеспечения и многое другое.

Active Directory применяет объекты групповой политики в том же логическом порядке; локальные политики, политики сайта, политики домена и политики OU.

Примечание. Объекты групповой политики , находящиеся во вложенных организационных единицах, сначала работают из ближайшей к корневой организационной единице, а оттуда — наружу.

Примеры объектов групповой политики

Объекты групповой политики можно использовать несколькими способами, улучшающими безопасность, многие из которых будут упомянуты в этой статье. Ниже приведены еще несколько конкретных примеров:

- Объект групповой политики можно использовать для определения домашней страницы, которую видит пользователь при запуске своего интернет-браузера после входа в домен.

- Администраторы могут использовать объекты групповой политики, чтобы определить, какие сетевые принтеры будут отображаться в списке доступных принтеров после того, как пользователь из определенного подразделения Active Directory войдет в домен.

- Администраторы также могут использовать объекты групповой политики для настройки ряда протоколов и методов безопасности, таких как ограничение параметров подключения к Интернету, программ и даже времени использования экрана.

Как обрабатываются объекты групповой политики?

Порядок обработки объектов групповой политики влияет на то, какие параметры применяются к компьютеру и пользователю. Порядок обработки объектов групповой политики известен как LSDOU, что означает локальный, сайт, домен и организационная единица. Политика локального компьютера обрабатывается в первую очередь, за ней следуют политики AD на уровне сайта и домена, а затем в подразделениях организации. Если в LSDOU возникают конфликтующие политики, последние примененные политики имеют преимущество.

Следует ли использовать групповую политику?

Если коротко, то да. Если вы хотите, чтобы ваши данные и ваша основная ИТ-инфраструктура были настроены безопасным образом, вам, вероятно, необходимо понять, как правильно использовать групповую политику.

Возможно, вы удивитесь, узнав, что Windows прямо из коробки не совсем безопасна. В безопасности существует множество пробелов, большинство из которых можно устранить с помощью объектов групповой политики. Не закрывая эти пробелы, вы подвергаете себя множеству угроз безопасности.

Объекты групповой политики, например, могут помочь вам реализовать политику наименьших привилегий, при которой ваши пользователи имеют только те разрешения, которые им необходимы для выполнения своей работы. Они могут сделать это, отключив права локального администратора глобально в вашей сети и предоставив права администратора отдельным лицам или группам в зависимости от их ролей.

Групповые политики можно использовать различными способами для повышения безопасности, включая отключение устаревших протоколов, запрет на внесение пользователями определенных изменений и многое другое. Давайте рассмотрим некоторые преимущества групповой политики.

Преимущества групповой политики для безопасности данных

Преимущества групповой политики не ограничиваются исключительно безопасностью, есть ряд других преимуществ, о которых стоит упомянуть.

- Политика паролей: Многие организации используют смягченные политики паролей, и многие пользователи часто устанавливают пароли с бессрочным сроком действия. Пароли, которые не меняются регулярно, слишком просты или используют общие парольные фразы, могут быть взломаны методом грубой силы. Объекты групповой политики можно использовать для определения длины пароля, сложности и других требований.

- Управление системами: объектов групповой политики можно использовать для упрощения задач, которые в лучшем случае являются рутинными, а в худшем — отнимают много времени. Вы можете сэкономить часы и часы времени, настраивая среду для новых пользователей и компьютеров, присоединяющихся к вашему домену, используя объекты групповой политики для применения стандартизированной универсальной среды.

- Проверка работоспособности: объекты групповой политики можно использовать для развертывания обновлений программного обеспечения и системных исправлений, чтобы убедиться, что ваша среда работоспособна и соответствует последним угрозам безопасности.

Ограничения групповой политики

Я бы солгал, если бы сказал вам, что GPO — это волшебное средство для обеспечения безопасности ваших данных. Существует ряд ограничений, о которых необходимо знать, прежде чем приступить к их реализации.

Во-первых, редактор GPO — не самая удобная консоль, с которой вы, вероятно, столкнетесь. Глубокое понимание PowerShell поможет упростить выполнение всех обновлений GPO.

Говоря об обновлениях GPO, они выполняются случайным образом каждые 9От 0 до 120 минут при каждой перезагрузке компьютера. Вы можете указать частоту обновления от 0 минут до 45 дней. Однако если вы укажете 0 минут, то по умолчанию объекты групповой политики будут пытаться обновляться каждые 7 секунд, что, вероятно, приведет к перегрузке вашей сети трафиком.

Объекты групповой политики также не защищены от кибератак. Если злоумышленник захочет изменить локальные объекты групповой политики на компьютере, чтобы перемещаться по сети в горизонтальном направлении, будет очень сложно обнаружить это без решения для аудита и мониторинга групповой политики.

Чем помогает Lepide

Решение Lepide для аудита групповой политики поможет вам получить больше информации об изменениях, вносимых в ваши объекты групповой политики. Каждый раз, когда вносится критическое изменение, Lepide отправляет администратору оповещение в режиме реального времени и предоставляет возможность откатить нежелательные изменения до их предыдущего состояния; позволяя администраторам поддерживать политику наименьших привилегий и обеспечивать сохранение политики безопасности организации.

Хотите узнать, как Lepide может помочь вам проверить изменения, вносимые в объекты групповой политики, и автоматически отключить украденную учетную запись, чтобы остановить атаку? Запланируйте демонстрацию с одним из инженеров или загрузите бесплатную пробную версию, чтобы увидеть принцип в действии.

Простой аудит изменений групповой политики с помощью

Lepide Group Policy AuditorГрупповая политика: что это такое и как работают объекты групповой политики — Microsoft Platform Management — Блоги

https://blog. quest.com/mitigating-kerberos-vulnerabilities -current-and-planned-updates/

quest.com/mitigating-kerberos-vulnerabilities -current-and-planned-updates/

Групповая политика является важным элементом любой среды Microsoft Active Directory (AD). Но что это такое и как это работает? Как злоумышленники могут скомпрометировать его, и как вы можете защитить себя? Вот все основные вещи, которые вам нужно знать.

Обзор групповой политики

Групповая политика — это неотъемлемая функция, встроенная в Microsoft Active Directory. Его основная цель — позволить ИТ-администраторам централизованно управлять пользователями и компьютерами в домене AD. Сюда входят как бизнес-пользователи, так и привилегированные пользователи, такие как ИТ-администраторы, а также рабочие станции, серверы, контроллеры домена (DC) и другие машины.

Вот лишь несколько примеров многих полезных вещей, которые вы можете сделать с ним:

- Установите и применяйте политики паролей, такие как требования к длине и сложности пароля, чтобы помочь предотвратить атаки с подбором пароля.

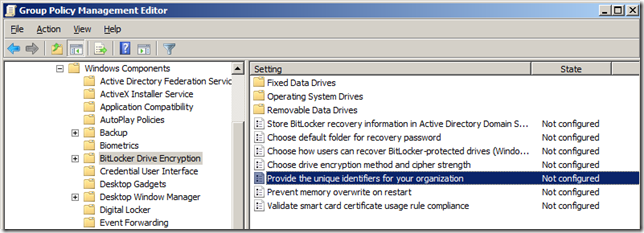

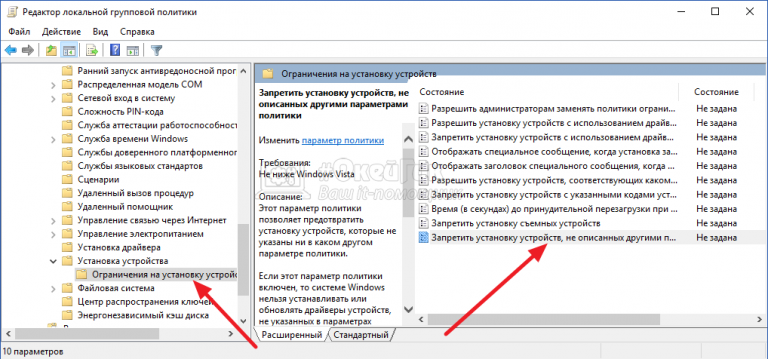

- Предотвращение использования съемных носителей, которые являются вектором как для заражения вредоносным ПО, так и для кражи данных.

- Ограничьте доступ к командной строке, чтобы пользователи не могли запускать несанкционированный код, который может поставить под угрозу целостность или стабильность их компьютеров или заразить вашу сеть.

- Разверните операционные системы и другое программное обеспечение на всех компьютерах с Windows Server и других компьютерах, чтобы обеспечить стандартную среду во всем домене.

- Запретить пользователям устанавливать новое программное обеспечение на свои системы, чтобы избежать проблем с безопасностью, производительностью и лицензированием.

- Добавляйте часто используемые или рекомендуемые сайты в браузеры пользователей, повышая производительность и помогая им работать с точной информацией.

- Отключить аутентификацию NTLM, которая слабее, чем более современная аутентификация Kerberos.

- Запретить Windows хранить хэши паролей LM, которые довольно легко взломать.

- Не позволяйте пользователям создавать файлы PST, которые могут стать кошмаром для резервного копирования, обеспечения соответствия и электронного обнаружения.

- Запускать определенные сценарии при запуске или выключении компьютера, входе пользователя в систему или выходе из нее, например сценарий, выполняющий очистку перед выключением компьютера или запускающий важное бизнес-приложение при входе пользователя в систему.

Как видите, групповая политика невероятно мощна и может принести огромную пользу. В частности, это позволяет организациям усилить безопасность, повысить эффективность ИТ и производительность бизнеса, а также сократить время простоя и затраты. Однако, как мы вскоре увидим, это также может быть гигантской уязвимостью, если ею не управлять должным образом.

Подробности: GPO

Теперь давайте рассмотрим, как на самом деле работает групповая политика. Он состоит из набора политик, называемых объектами групповой политики (GPO). Перечисленные выше примеры — это лишь некоторые из наиболее распространенных объектов групповой политики, которые вы можете настроить для поддержки лучших ИТ-практик. Microsoft предлагает буквально тысячи политик и параметров, которые вы можете использовать, которые подробно описаны в справочной таблице.

Перечисленные выше примеры — это лишь некоторые из наиболее распространенных объектов групповой политики, которые вы можете настроить для поддержки лучших ИТ-практик. Microsoft предлагает буквально тысячи политик и параметров, которые вы можете использовать, которые подробно описаны в справочной таблице.

При создании домена AD автоматически создаются два объекта групповой политики:

- Поле домена по умолчанию ледяной — устанавливает базовые настройки для всех пользователей и компьютеров в домене в трех ключевых областях: политика паролей, политика блокировки учетных записей и Kerberos. политика.

- Политика контроллеров домена по умолчанию — устанавливает базовые параметры безопасности и аудита для всех контроллеров домена в домене.

Чтобы объект групповой политики вступил в силу, его необходимо применить (связать) с одним или несколькими контейнерами Active Directory, такими как сайт, домен или подразделение (OU). Например, вы можете использовать групповую политику, чтобы потребовать от всех пользователей в вашем домене Чикаго использовать более сложные пароли или запретить использование съемных носителей на всех компьютерах только в финансовом подразделении домена Чикаго.

Например, вы можете использовать групповую политику, чтобы потребовать от всех пользователей в вашем домене Чикаго использовать более сложные пароли или запретить использование съемных носителей на всех компьютерах только в финансовом подразделении домена Чикаго.

Несмотря на то, что большинство организаций используют лишь небольшое подмножество политик, предоставляемых Microsoft, они могут легко закончить с сотнями или тысячами объектов групповой политики, реализованных на протяжении многих лет для детального контроля различных аспектов их ИТ-среды.

Обработка объекта групповой политики (TL;DR: все может быстро усложниться)

Объект групповой политики не действует, пока он не связан с контейнером Active Directory, таким как сайт, домен или подразделение. Связывание объектов групповой политики с контейнерами позволяет применять параметры к широкой или узкой части ИТ-среды.

Однако это не простая пара один на один. Любой конкретный объект групповой политики может быть связан с несколькими контейнерами, и, наоборот, любой конкретный контейнер может иметь несколько связанных с ним объектов групповой политики. Кроме того, контейнеры наследуют объекты групповой политики — например, объект групповой политики, связанный с подразделением, применяется ко всем пользователям и компьютерам в его дочерних подразделениях. Точно так же объект групповой политики, примененный к OU, применяется не только ко всем пользователям и компьютерам в этом OU, но и по наследству ко всем пользователям и компьютерам в дочерних OU. Более того, вы даже можете связать сайт, домен или подразделение с объектом групповой политики в другом доверенном домене. (Это не рекомендуется, но возможно!)

Кроме того, контейнеры наследуют объекты групповой политики — например, объект групповой политики, связанный с подразделением, применяется ко всем пользователям и компьютерам в его дочерних подразделениях. Точно так же объект групповой политики, примененный к OU, применяется не только ко всем пользователям и компьютерам в этом OU, но и по наследству ко всем пользователям и компьютерам в дочерних OU. Более того, вы даже можете связать сайт, домен или подразделение с объектом групповой политики в другом доверенном домене. (Это не рекомендуется, но возможно!)

Если этого недостаточно, настройки различных объектов групповой политики могут перекрываться или даже конфликтовать. По умолчанию объекты групповой политики обрабатываются в следующем порядке, причем более поздние переопределяют настройки более ранних:

- Локальный (отдельный компьютер)

- Зона

- Домен

- Организационная единица

Однако вы можете вмешиваться и управлять тем, как объекты групповой политики применяются к определенному домену, сайту или организационной единице, выполнив любое из следующих действий:

- Изменение порядка ссылок — объект групповой политики с наименьшим порядком ссылок обрабатывается последним и, следовательно, имеет наивысший приоритет, перезаписывая настройки более ранних объектов групповой политики в случае возникновения конфликтов.

- Блокировка наследования — по умолчанию дочерние подразделения наследуют все объекты групповой политики от родительского, но вы можете заблокировать это наследование.

- Принудительное применение ссылки GPO — по умолчанию настройки для родительских подразделений перезаписываются любыми конфликтующими настройками в объектах групповой политики, связанных с дочерними подразделениями, но вы переопределяете это поведение, устанавливая для ссылки GPO значение Принудительно.

- Отключение ссылки GPO — по умолчанию обработка включена для всех ссылок GPO. Но вы можете запретить применение объекта групповой политики для определенного контейнера, отключив ссылку объекта групповой политики для этого контейнера.

При всей этой сложности может быть чрезвычайно сложно понять, какие политики на самом деле применяются к конкретному пользователю или компьютеру, который известен как Результирующий набор политик (RSoP) . Microsoft предлагает инструмент командной строки под названием GPResult, который создает отчет RSoP. (Обратите внимание, что старый инструмент rsop.msc устарел.)

Microsoft предлагает инструмент командной строки под названием GPResult, который создает отчет RSoP. (Обратите внимание, что старый инструмент rsop.msc устарел.)

Управление и делегирование групповых политик

Для управления групповыми политиками Microsoft предоставляет Консоль управления групповыми политиками (GPMC). С помощью этого бесплатного редактора групповой политики ИТ-администраторы могут создавать, копировать, импортировать, создавать резервные копии и восстанавливать объекты групповой политики, а также создавать отчеты по ним. Microsoft также предлагает целый набор интерфейсов GPMC, которые можно использовать для программного доступа ко многим операциям, поддерживаемым консолью.

По умолчанию любой член группы администраторов домена может создавать объекты групповой политики и управлять ими. Кроме того, существует глобальная группа под названием «Владельцы-создатели групповой политики»; его члены могут создавать объекты групповой политики, но они могут изменять только созданные ими политики, если им специально не предоставлены разрешения на редактирование других объектов групповой политики.

Кроме того, вы можете делегировать разрешения для различных задач, таких как создание, редактирование и связывание определенных объектов групповой политики, с дополнительными ИТ-администраторами. Делегирование — ценный инструмент; например, вероятно, имеет смысл предоставить команде, ответственной за управление приложениями Microsoft Office, возможность редактировать объекты групповой политики, используемые для управления настройками Office на рабочем столе.

Однако делегирование часто быстро выходит из-под контроля; прежде чем вы это осознаете, у вас есть десятки и десятки людей с различными правами на управление GPO. Кроме того, эти права часто делегируются на уровне домена, так что человек может возиться не с одним или двумя объектами групповой политики, а со всеми объектами групповой политики для домена — даже с теми, которые относятся к вашим контроллерам домена (сердцу и мозгу домена) или к весь домен (все).

Большая сила, большой риск

Ценность групповой политики заключается в ее силе. Одним махом вы можете применить политики в домене или подразделении, которые значительно усилят безопасность или повысят производительность бизнеса.

Одним махом вы можете применить политики в домене или подразделении, которые значительно усилят безопасность или повысят производительность бизнеса.

Но этой силой можно злоупотреблять, преднамеренно или случайно. Действительно, одно неправильное изменение объекта групповой политики может привести к простою или нарушению безопасности. Помните все приведенные мной ранее примеры замечательных вещей, которые вы можете делать с объектами групповой политики? Их легко перевернуть, чтобы увидеть, как злоумышленник может использовать их. Например, хакер или злонамеренный администратор может изменить объект групповой политики на:

- Разрешить неограниченное количество попыток угадать пароль учетной записи.

- Разрешить использование съемных носителей для легкой кражи данных.

- Разверните вредоносное ПО на всех компьютерах в домене.

- Замените сайты, перечисленные в браузерах пользователей, вредоносными URL-адресами.

- Запускать вредоносный сценарий при запуске или выключении компьютера.

Более того, хакерам даже не нужно особых навыков, чтобы скомпрометировать ваши объекты групповой политики. Все, что им нужно сделать, это получить учетную запись, которая имеет необходимые разрешения для нужного объекта групповой политики, и есть инструмент с открытым исходным кодом под названием BloodHound , который предоставит им список этих учетных записей. Несколько целевых фишинговых атак, и хакер получает контроль над объектом групповой политики. (Два объекта групповой политики, о которых я упоминал ранее, политика домена по умолчанию и политика контроллеров домена по умолчанию, являются популярными целями, поскольку они создаются автоматически для каждого домена и управляют важными настройками.)

Почему собственные инструменты не работают

К сожалению, собственные инструменты не упрощают обеспечение безопасности и контроля групповой политики. Во-первых, изменения, внесенные в объекты групповой политики, изначально вступают в силу, как только окно закрывается — здесь даже нет кнопки «Применить», которая дает администраторам возможность сделать паузу и выявить ошибки, прежде чем организация пострадает от разрушительных последствий.

Кроме того, из-за того, что разрешения безопасности разработаны для объектов групповой политики, любой администратор домена может изменить любой параметр безопасности объекта групповой политики — даже параметры, которые должны препятствовать выполнению определенных задач этим лицом. Например, администратор может отключить объект групповой политики, который не позволит ему войти на определенный сервер, на котором размещены конфиденциальные данные, и скопировать часть или все это ценное содержимое на свой компьютер.

Что еще хуже, изменения настроек GPO не отслеживаются в собственных журналах безопасности, не говоря уже о предупреждениях, поэтому невозможно отслеживать такие нарушения, даже если вы используете решение для управления информацией и событиями безопасности (SIEM).

Ключи к защите вашей групповой политики

Лучший способ свести к минимуму риск ненадлежащего обращения с вашими объектами групповой политики, в первую очередь, максимизируя вашу способность быстро обнаруживать вредоносное поведение, — это создать многоуровневую структуру безопасности, дополняющую собственные инструменты. В частности, для защиты вашей групповой политики вам нужны проверенные решения, которые позволят вам:

В частности, для защиты вашей групповой политики вам нужны проверенные решения, которые позволят вам:

- Точно понять, кто имеет доступ к каким объектам групповой политики

- Внедрение рабочих процессов на основе утверждения с соответствующим разделением обязанностей для управления изменениями в объектах групповой политики

- Отслеживание, мониторинг и оповещение об изменениях в объектах групповой политики

- Запретить изменение наиболее важных параметров GPO

- Быстро отменить нежелательные изменения в GPO

В дополнение к этим важным уровням рассмотрите возможность полного исключения собственного делегирования и регистрации объектов групповой политики в инструменте администрирования на основе прокси. У вас больше не будет десятков администраторов, способных преднамеренно или случайно внести неправильные изменения в ваши объекты групповой политики, и любой хакер, которому удастся украсть учетные данные администратора, по-прежнему не сможет изменить вашу групповую политику.