Межсетевые экраны это

Межсетевой экран: что такое и как работает

В тексте определим базовое понятие межсетевого экрана и на примерах рассмотрим его функции и виды.

Что такое межсетевой экран

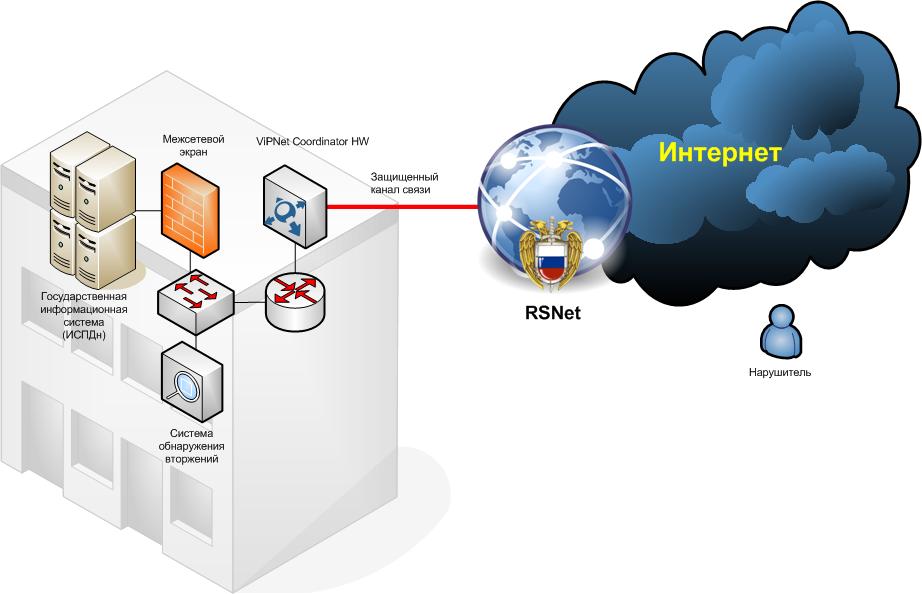

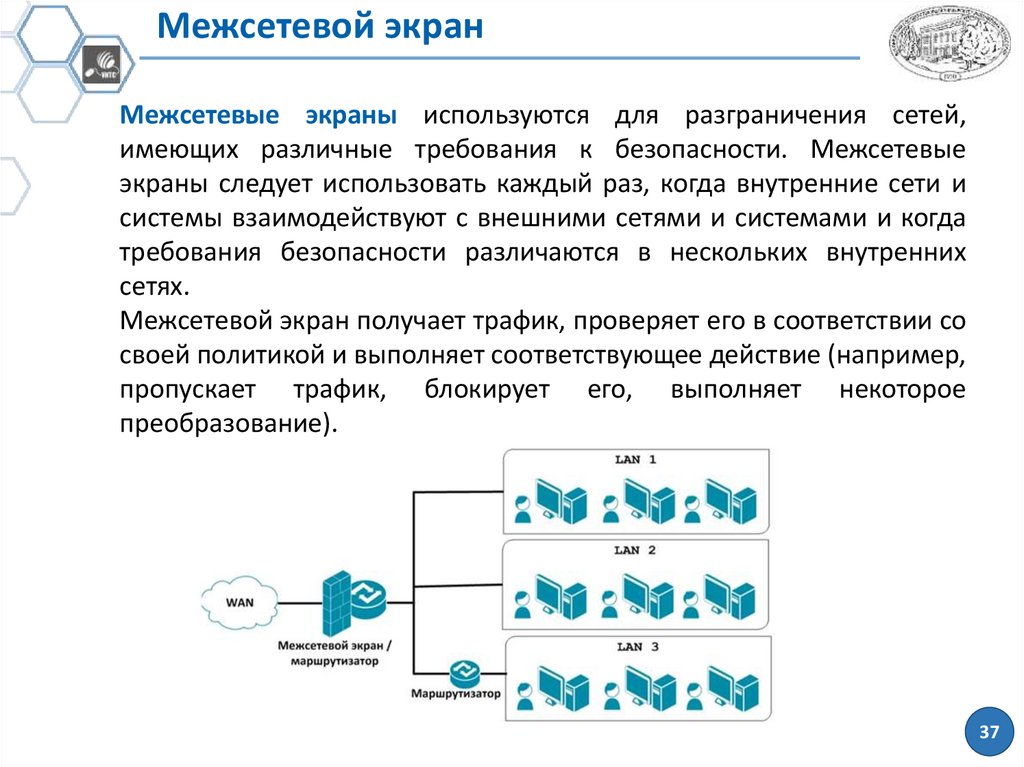

Межсетевой экран (МЭ, брандмауэр или Firewall) представляет собой программно-аппаратный или программный комплекс, который отслеживает сетевые пакеты, блокирует или разрешает их прохождение. В фильтрации трафика брандмауэр опирается на установленные параметры — чаще всего их называют правилами МЭ.

Современные межсетевые экраны располагаются на периферии сети, ограничивают транзит трафика, установку нежелательных соединений и подобные действия за счет средств фильтрации и аутентификации.

Принцип работы межсетевого экранаДля чего нужен межсетевой экран и как он работает

Главная задача МЭ – это фильтрация трафика между зонами сети. Он может использоваться для разграничения прав доступа в сеть, защиты от сканирования сети компании, проведения сетевых атак. Проще говоря, межсетевой экран – это одно из устройств, при помощи которого обеспечивается сетевая безопасность компании.

Функции межсетевого экрана

Брандмауэр может:

- Остановить подмену трафика. Представим, что ваша компания обменивается данными с одним их своих подразделений, при этом ваши IP-адреса известны. Злоумышленник может попытаться замаскировать свой трафик под данные офиса, но отправить его с другого IP. Брандмауэр обнаружит подмену и не даст ему попасть внутрь вашей сети.

- Защитить корпоративную сеть от DDoS-атак. То есть ситуаций, когда злоумышленники пытаются вывести из строя ресурсы компании, отправляя им множество запросов с зараженных устройств. Если система умеет распознавать такие атаки, она формирует определенную закономерность и передает ее брандмауэру для дальнейшей фильтрации злонамеренного трафика.

- Заблокировать передачу данных на неизвестный IP-адрес. Допустим, сотрудник фирмы скачал вредоносный файл и заразил свой компьютер, что привело к утечке корпоративной информации. При попытке вируса передать информацию на неизвестный IP-адрес брандмауэр автоматически остановит это.

Правила МЭ

Сетевой трафик, проходящий через брандмауэр, сопоставляется с правилами, чтобы определить, пропускать его или нет.

Правило межсетевого экрана состоит из условия (IP-адрес, порт) и действия, которое необходимо применить к пакетами, подходящим под заданное условие. К действиям относятся команды разрешить (accept), отклонить (reject) и отбросить (drop). Эти условия указывают МЭ, что именно нужно совершить с трафиком:

- разрешить — пропустить трафик;

- отклонить — не пропускать трафик, а пользователю выдать сообщение-ошибку «недоступно»;

- отбросить — заблокировать передачу и не выдавать ответного сообщения.

Для лучшего понимания рассмотрим пример. Допустим, у нас есть три правила:

- Разрешить доступ всем IP-адресам, которые принадлежат отделу маркетинга, на 80-й порт.

- Разрешить доступ всем IP-адресам, которые принадлежат отделу системного администрирования.

- Отклонить доступ всем остальным.

Если к сети попытается подключиться сотрудник отдела технической поддержки, он получит сообщение об ошибке соединения (см. правило 3). При этом если сотрудник отдела маркетинга попробует подключиться по SSH, то также получит сообщение об ошибке, поскольку использует 22-й порт (см. правило 1).

Так выглядит правило разрешить доступ на 80-й порт всем сотрудникам отдела маркетинга на устройстве FortiGate.Типы межсетевых экранов

МЭ делятся на два основных типа: аппаратные и программные.

Аппаратный межсетевой экран

Аппаратный МЭ – это, как правило, специальное оборудование, составляющие которого (процессоры, платы и т.п.) спроектированы специально для обработки трафика.

Работает они на специальном ПО — это необходимо для увеличения производительности оборудования. Примерами аппаратного межсетевого экрана выступают такие устройства, как Cisco ASA, FortiGate, Cisco FirePower, UserGate и другие.

Аппаратные МЭ более мощные по сравнению с программными, однако это влияет на стоимость решений. Нередко она в разы выше, чем у программных аналогов.

Программный межсетевой экран

Программный МЭ – это программное обеспечение, которое устанавливается на устройств, реальное или виртуальное.

Через такой межсетевой экран перенаправляется весь трафик внутрь рабочей сети. К программным относятся брандмауэр в Windows и iptables в Linux.

Программные МЭ, как правило, дешевле и могут устанавливаться не только на границах сети, но и на рабочих станциях пользователей. Из основных недостатков — более низкая пропускная способность и сложность настройки в ряде случаев.

Контроль состояния сеансов на уровне МЭ

Межсетевой экран с контролем состояния сеансов анализирует всю активность пользователей от начала и до конца — каждой установленной пользовательской сессии. На основе этих данных он определяет типичное и нетипичное поведение пользователя. Если поведение в рамках сессии показалась ему нетипичной, МЭ может заблокировать трафик.

Если поведение в рамках сессии показалась ему нетипичной, МЭ может заблокировать трафик.

Получается, решение об одобрении или блокировке входящего трафика принимается не только на основании заданных администратором правил, но и с учетом контекста — сведений, полученных из предыдущих сессий. Брандмауэры с отслеживанием состояния сеансов считаются гораздо более гибкими, чем классические межсетевые экраны.

Unified threat management, или универсальный шлюз безопасности

Такие межсетевые экраны включают в себя антивирус, брандмауэр, спамфильтр, VPN и систему IDS/IPS (системы обнаружения и предотвращения вторжений), контроль сеансов.

Основное преимущество данной технологии в том, что администратор работает не с парком различных устройств, а использует единое решение. Это удобно, так как производитель предусматривает централизованный интерфейс управления службами, политиками, правилами, а также дает возможность более «тонкой» настройки оборудования.

Архитектура UTM.

В UTM-устройство входят несколько видов процессоров:

- процессор общего назначения, или центральный процессор,

- процессор обработки данных,

- сетевой процессор,

- процессор обработки политик безопасности.

Процессор общего назначения похож на процессор, установленный в обычном ПК. Он выполняет основные операции на межсетевом экране. Остальные виды процессоров призваны снизить нагрузку на него.

Процессор данных отвечает за обработку подозрительного трафика и сравнения его с изученными угрозами. Он ускоряет вычисления, происходящие на уровне приложений, а также выполняет задачи антивируса и служб предотвращения вторжений.

Сетевой процессор предназначен для высокоскоростной обработки сетевых потоков. Основная задача заключается в анализе пакетов и блоков данных, трансляции сетевых адресов, маршрутизации сетевого трафика и его шифровании.

Процессор обработки политик безопасности отвечает за выполнение задач антивируса и служб предотвращения вторжений. Также он разгружает процессор общего назначения, обрабатывая сложные вычислительные задачи.

Также он разгружает процессор общего назначения, обрабатывая сложные вычислительные задачи.

Аренда межсетевого экрана

Надежная защита сервера по вашим правилам.

Подробнее

Межсетевой экран следующего поколения (NGFW)

Next-generation firewall (NGFW) – файрвол следующего поколения. Его ключевая особенность в том, что он может производить фильтрацию не только на уровне протоколов и портов, но и на уровне приложений и их функций. Это позволяет успешнее отражать атаки и блокировать вредоносную активность.

Также, в отличие от межсетевого экрана типа Unified threat management, у NGFW есть более детальная настройка политик безопасности и решения для крупного бизнеса.

Основные функции Next-generation firewall

Расскажем про основные функции безопасности для всех NGFW.

Deep Packet Inspection (DPI) – технология, выполняющая детальный анализ пакетов. В отличие от правил классического межсетевого экрана данная технология позволяет выполнять анализ пакета на верхних уровнях модели OSI. Помимо этого, DPI выполняет поведенческий анализ трафика, что позволяет распознавать приложения, которые не используют заранее известные заголовки и структуры данных.

Помимо этого, DPI выполняет поведенческий анализ трафика, что позволяет распознавать приложения, которые не используют заранее известные заголовки и структуры данных.

Intrusion Detection System/ Intrusion Prevention System (IDS/IPS) — система обнаружения и предотвращения вторжений. Межсетевой экран блокирует и фильтрует трафик, в то время как IPS/IDS обнаруживает вторжение и предупреждает системного администратора или предотвращает атаку в соответствии с конфигурацией.

Антивирус. Обеспечивает защиту от вирусов и шпионского ПО в реальном времени, определяет и нейтрализует вредонос на различных платформах

Фильтрация по URL, или веб-фильтр, — возможность блокировки доступа к сайтам или другим веб-приложениям по ключевому слову в адресе.

Инспектирование SSL. Позволяет межсетевому экрану нового поколения устанавливать SSL-сессию с клиентом и сервером. Благодаря этому существует возможность просматривать шифрованный трафик и применять к нему политики безопасности.

Антиспам — функция, которая позволяет защитить корпоративных пользователей от фишинговых и нежелательных писем

Application Control. Используется для ограничения доступа к приложениям, их функциям или к целым категориям приложений. Все это задействует функции отслеживания состояния приложений, запущенных пользователем, в режиме реального времени.

Web Application Firewall — совокупность правил и политик, направленных на предотвращение атак на веб-приложения

Аутентификация пользователей — возможность настраивать индивидуальные правила под каждого пользователя или группу.

Sandboxing. Метод, при котором файл автоматически помещается в изолированную среду для тестирования, или так называемую песочницу. В ней можно инициализировать выполнение подозрительной программы или переход по URL, который злоумышленник может прикрепить к письму. Песочница создает безопасное место для установки и выполнения программы, не подвергая опасности остальную часть системы.

Изолированная защита очень эффективна в работе с так называемыми угрозами нулевого дня. Это угрозы, которые ранее не были замечены или не соответствуют ни одному известному вредоносному ПО. Несмотря на то, что обычные фильтры электронной почты могут сканировать электронные письма для обнаружения вредоносных отправителей, типов файлов и URL-адресов, угрозы нулевого дня появляются постоянно. Традиционные средства фильтрации могут их пропустить.

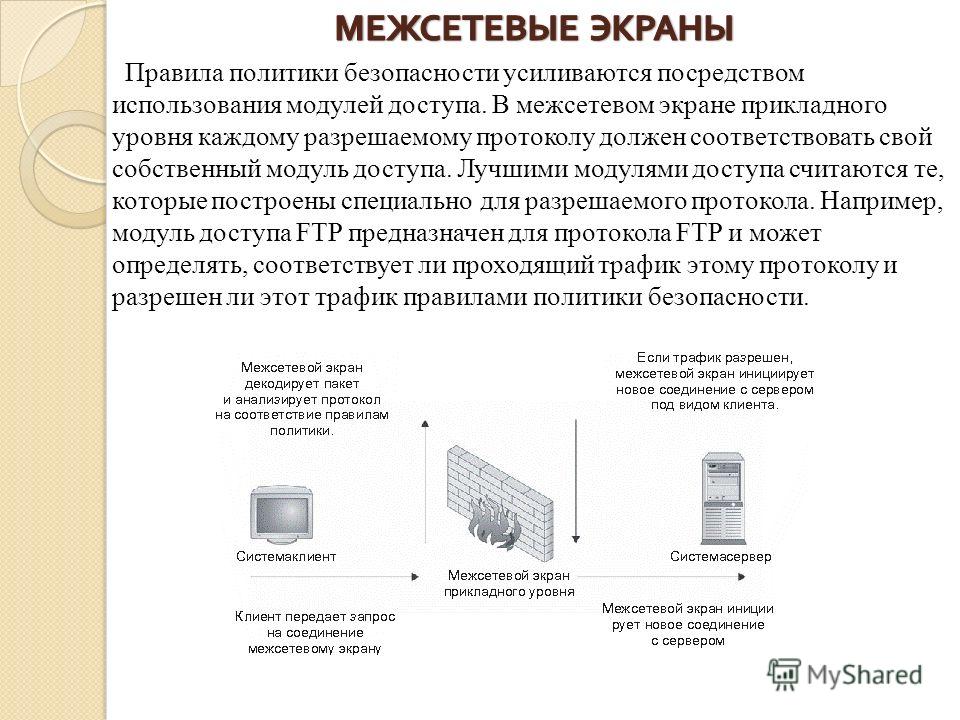

Использование прокси в качестве межсетевого экрана

Прокси-сервер контролирует трафик на последнем уровне стека TCP\IP, поэтому иногда его называют шлюзом приложений. Принцип работы заключается в фильтрации данных на основании полей заголовков, содержимого поля полезной нагрузки и их размеров (помимо этого, задаются дополнительные параметры фильтрации).

Прокси-серверы осуществляют фильтрацию одного или нескольких протоколов. Например, наиболее распространенным прокси-сервером является веб-прокси, предназначенный для обработки веб-трафика.

Такие серверы используются для следующих целей:

- обеспечение безопасности — например, для защиты вашего веб-сайта или пользователей от посещения сторонних сайтов,

- повышение производительности сети,

- ускорение доступа к некоторым ресурсам в интернете и др.

Поскольку прокси-серверы предназначены для определенных протоколов/портов, они, как правило, имеют более глубокие и сложные средства управления, чем общие правила безопасности межсетевого экрана.

Помимо веб-прокси, существуют такие прокси-серверы, как DNS, FTP, telnet, SSH, SSL, и другие протоколы.

Основной функцией классического брандмауэра является отслеживание и фильтрация трафика на сетевом и транспортном уровнях модели OSI. В отличие от него прокси-сервер устанавливает связь между клиентом и сервером, тем самым позволяя производить проверку на прикладном уровне, фильтровать запросы на подключение и так далее.

→ Простое пособие по сетевой модели OSI для начинающих

Чаще всего прокси-сервер является дополнением к стандартному межсетевому экрану, а межсетевые экраны нового поколения уже включают в себя все функции прокси-сервера.

Заключение

В данной статье мы рассмотрели, что такое межсетевой экран, для чего он используется и каких видов бывает. В современном мире в аппаратной реализации чаще всего можно встретить межсетевые экраны нового поколения. Подобные решения можно арендовать в Selectel.

Межсетевой экран - что это такое и как он работает

Брандмауэр, Файрвол или Межсетевой экран – это средство защиты сети от злоумышленников. Он работает, как фильтр 24/7, непрерывно сканируя данные, проходящие в вашу сеть и препятствуя прохождению подозрительных данных. В статье подробно разберём, как работают брандмауэры и какие виды межсетевых экранов бывают.

Как работает межсетевой экран

Если взять простой пример, то брандмауэр напоминает бдительного охранника, который знает в лицо миллионы потенциальных преступников. Он осматривает всех людей, входящих в здание, и если видит среди них одного из злоумышленников, то не впускает его внутрь. Аналогично работает брандмауэр, обеспечивая мониторинг и регулирование трафика, входящего и исходящего из вашей сети. Это достигается с помощью различных методов, включая фильтрацию пакетов, прокси-сервис и проверку с отслеживанием состояния. Помимо этого, файрвол может предотвратить использование системы злоумышленником для распространения вредоносного кода.

Это достигается с помощью различных методов, включая фильтрацию пакетов, прокси-сервис и проверку с отслеживанием состояния. Помимо этого, файрвол может предотвратить использование системы злоумышленником для распространения вредоносного кода.

Что умеет межсетевой экран

1. Прекратить подмену трафика. Если ваш компьютер обменивается данными с другим компьютером, при этом IP-адреса обоих устройств известны. Мошенники могут подделать свой траффик под данные, исходящие из одного из легитимных компьютеров, но при этом отправить его с другого IP. Межсетевой экран заметит подмену и не позволит ложному траффику проникнуть в вашу сеть.

2. Оградить сеть от DDoS-атак. Если злоумышленники отправляют на ваше устройство множественные запросы с зараженных устройств, пытаясь вывести ваши ресурсы из строя, брандмауэр может это обнаружить и отфильтровать.

3. Остановить передачу данных на незнакомый IP-адрес. Если вы скачали и установили на компьютер вредоносное ПО, оно может попытаться передать ваши данные злоумышленнику. Межсетевой экран способен автоматически остановить этот процесс.

Если вы скачали и установили на компьютер вредоносное ПО, оно может попытаться передать ваши данные злоумышленнику. Межсетевой экран способен автоматически остановить этот процесс.

Методы защиты компьютера

Защита осуществляется с помощью следующих средств:

Если пакет данных проходит проверку, ему разрешается доступ. В противном случае он не будет пропущен.

Если пакет данных проходит проверку, ему разрешается доступ. В противном случае он не будет пропущен. Виды межсетевых экранов

Далее поговорим о разновидностях файрволов.

Аппаратные

Такой межсетевой экран работает независимо от защищаемого компьютера и фильтрует информацию, поступающую из Интернета в систему. Если у вас есть интернет-маршрутизатор, то скорее всего в нём присутствует собственный брандмауэр.

Аппаратный межсетевой экран проверяет данные, поступающие из интернета, и решает, безопасны ли они. Он проверяет каждый пакет данных и выясняет, откуда он поступил и где находится. Данные, которые брандмауэр собирает о каждом пакете, затем сравниваются со списком разрешений, чтобы определить, соответствуют ли они профилю данных, которые следует отклонить. Вы можете купить межсетевой экран Cisco или Zyxel, и он сможет защитить все подключенные к нему компьютеры, что делает его легко масштабируемым решением.

Получить консультацию об облачных сервисахЗаказать звонок

Программные брандмауэры

В отличие от аппаратных, программный брандмауэр устанавливается на самом компьютере. Он может быть настроен пользователем в соответствии с его потребностями. Программный межсетевой экран фильтрует входящие и исходящие данные, проверяя на вредоносность, а также может отслеживать трафик, пытающийся покинуть ваш компьютер, предотвращая его использование для атак на другие сети или устройства. Программный брандмауэр должен быть установлен на каждом компьютере в сети, он может одновременно защищать только один ПК.

Как сетевой экран защищает информацию?

Файрвол способен предотвратить следующие угрозы безопасности:

- Бэкдоры. Ряд приложений позволяет обеспечить удаленный доступ к компьютеру, иногда в них бывают ошибки, которые позволяют злоумышленникам, как через «черный ход» проникнуть в систему. Такие же ошибки-лазейки бывают и в самой операционной системе.

- Отказ в обслуживании. Кибератака, способная привести к сбою работы сервера. На компьютер отправляется запрос соединения, но сервер не находит адресата. Из-за переполненности односторонними запросами, работа сервера сильно замедляется.

- Макросы. Это особые сценарии, которые позволяют запустить серию сложных процессов с помощью одного исполняемого правила. Получив доступ к приложениям на компьютере, злоумышленник может запустить там собственные вредоносные макросы. Это может привести к утере данных или сбою работы системы.

- Дистанционный доступ к системе. Кто-то со стороны может получить доступ к вашему компьютеру и выполнять на нём различные действия. Если это будет хакер, то он сможет получить доступ к вашим конфиденциальным данным, запускать нежелательное ПО и т.п.

- Спам. Сам по себе он не опасен, но зачастую в нём содержатся ссылки на вредоносные ресурсы. Переход по такой ссылке может нести угрозу системе.

- Вирусы. Это самовоспроизводящиеся программы, которые распространяются между устройствами в интернете. Вирусы способны нанести значительный ущерб, начиная с кражи данных и, заканчивая, получением доступа к вашему компьютеру.

Правильная настройка межсетевого экрана позволит защитить от большинства киберугроз, однако не от всех. Поэтому рекомендуется сочетать их с другими средствами защиты.

anti ddos

Что такое брандмауэр? Различные типы брандмауэров

История брандмауэров

Брандмауэры существуют с конца 1980-х годов и начинались как фильтры пакетов, представляющие собой сети, созданные для проверки пакетов или байтов, передаваемых между компьютерами. Хотя брандмауэры с фильтрацией пакетов все еще используются сегодня, брандмауэры прошли долгий путь по мере развития технологии на протяжении десятилетий.

- Вирус 1-го поколения

- Поколение 1, конец 1980-х, вирусные атаки на автономные ПК затронули все предприятия и привели к появлению антивирусных продуктов.

- Сети второго поколения

- Поколение 2, середина 1990-х годов, атаки из Интернета затронули весь бизнес и привели к созданию брандмауэра.

- Приложения третьего поколения

- Поколение 3, начало 2000-х годов, использование уязвимостей в приложениях, которые затронули большинство предприятий и привели к созданию систем предотвращения вторжений (IPS).

- Полезная нагрузка поколения 4

- Поколение 4, прибл. 2010 г., рост числа целевых, неизвестных, уклончивых, полиморфных атак, которые затронули большинство предприятий и привели к появлению продуктов для защиты от ботов и песочницы.

- Мега 5-го поколения

- Поколение 5, прибл.

2017 г., крупномасштабные, многовекторные, мегаатаки с использованием передовых инструментов атаки и стимулируют передовые решения по предотвращению угроз.

2017 г., крупномасштабные, многовекторные, мегаатаки с использованием передовых инструментов атаки и стимулируют передовые решения по предотвращению угроз.

- Поколение 5, прибл.

Еще в 1993 году генеральный директор Check Point Гил Швед представил первый брандмауэр с контролем состояния, FireWall-1. Перенесемся на двадцать семь лет вперед, и брандмауэр по-прежнему остается первой линией защиты организации от кибератак. Современные брандмауэры, в том числе брандмауэры следующего поколения и сетевые брандмауэры, поддерживают широкий спектр функций и возможностей со встроенными функциями, в том числе:

- Предотвращение сетевых угроз

- Приложение и контроль на основе идентификации

- Поддержка гибридного облака

- Масштабируемая производительность

Типы межсетевых экранов

-

Пакетная фильтрацияНебольшой объем данных анализируется и распределяется в соответствии со стандартами фильтра.

-

Прокси-сервисСистема сетевой безопасности, обеспечивающая защиту при фильтрации сообщений на прикладном уровне.

-

Контроль состоянияДинамическая фильтрация пакетов, которая отслеживает активные соединения, чтобы определить, какие сетевые пакеты следует пропускать через брандмауэр.

-

Брандмауэр следующего поколения (NGFW)Глубокая проверка пакетов Межсетевой экран с проверкой на уровне приложений.

Что делают брандмауэры?

Брандмауэр — это необходимая часть любой архитектуры безопасности, которая избавляет от догадок о защите на уровне хоста и доверяет ее вашему сетевому защитному устройству. Брандмауэры, и особенно брандмауэры следующего поколения, сосредоточены на блокировании вредоносных программ и атак на уровне приложений, наряду с интегрированной системой предотвращения вторжений (IPS). Эти брандмауэры нового поколения могут быстро и беспрепятственно реагировать на внешние атаки и реагировать на них по всей сети. Они могут устанавливать политики для лучшей защиты вашей сети и выполнять быстрые оценки для обнаружения инвазивных или подозрительных действий, таких как вредоносные программы, и их закрытия.

Они могут устанавливать политики для лучшей защиты вашей сети и выполнять быстрые оценки для обнаружения инвазивных или подозрительных действий, таких как вредоносные программы, и их закрытия.

Зачем нужны брандмауэры?

Брандмауэры, особенно брандмауэры следующего поколения, нацелены на блокирование вредоносных программ и атак на уровне приложений. Наряду со встроенной системой предотвращения вторжений (IPS) эти межсетевые экраны нового поколения способны быстро и беспрепятственно реагировать на обнаружение атак и борьбу с ними по всей сети. Брандмауэры могут действовать в соответствии с ранее установленными политиками, чтобы лучше защитить вашу сеть, и могут выполнять быстрые оценки для обнаружения инвазивных или подозрительных действий, таких как вредоносное ПО, и отключать их. Используя брандмауэр для своей инфраструктуры безопасности, вы настраиваете свою сеть с помощью определенных политик, разрешающих или блокирующих входящий и исходящий трафик.

Проверка сетевого уровня и прикладного уровня

Сетевой уровень или фильтры пакетов проверяют пакеты на относительно низком уровне стека протоколов TCP/IP, не позволяя пакетам проходить через брандмауэр, если они не соответствуют установленному набору правил, где источник и Назначение набора правил основано на IP-адресах и портах. Брандмауэры, выполняющие проверку на сетевом уровне, работают лучше, чем аналогичные устройства, выполняющие проверку на уровне приложений. Недостатком является то, что нежелательные приложения или вредоносные программы могут проходить через разрешенные порты, например. исходящий интернет-трафик по веб-протоколам HTTP и HTTPS, порты 80 и 443 соответственно.

Брандмауэры, выполняющие проверку на сетевом уровне, работают лучше, чем аналогичные устройства, выполняющие проверку на уровне приложений. Недостатком является то, что нежелательные приложения или вредоносные программы могут проходить через разрешенные порты, например. исходящий интернет-трафик по веб-протоколам HTTP и HTTPS, порты 80 и 443 соответственно.

Важность NAT и VPN

Брандмауэры также выполняют основные функции сетевого уровня, такие как преобразование сетевых адресов (NAT) и виртуальная частная сеть (VPN). Преобразование сетевых адресов скрывает или преобразует внутренние IP-адреса клиента или сервера, которые могут находиться в «диапазоне частных адресов», как определено в RFC 1918, в общедоступный IP-адрес. Скрытие адресов защищаемых устройств сохраняет ограниченное количество IPv4-адресов и является защитой от сетевой разведки, поскольку IP-адрес скрыт от Интернета.

Аналогично, виртуальная частная сеть (VPN) расширяет частную сеть через общедоступную сеть в туннеле, который часто зашифрован, где содержимое пакетов защищено при прохождении через Интернет. Это позволяет пользователям безопасно отправлять и получать данные в общих или общедоступных сетях.

Это позволяет пользователям безопасно отправлять и получать данные в общих или общедоступных сетях.

Брандмауэры следующего поколения и последующие

Брандмауэры нового поколения проверяют пакеты на уровне приложений стека TCP/IP и способны идентифицировать такие приложения, как Skype или Facebook, и применять политику безопасности в зависимости от типа приложения.

Сегодня устройства UTM (Unified Threat Management) и брандмауэры следующего поколения также включают технологии предотвращения угроз, такие как система предотвращения вторжений (IPS) или антивирус, для обнаружения и предотвращения вредоносных программ и угроз. Эти устройства могут также включать технологии песочницы для обнаружения угроз в файлах.

По мере того, как среда кибербезопасности продолжает развиваться, а атаки становятся все более изощренными, брандмауэры нового поколения будут по-прежнему оставаться важным компонентом решения для обеспечения безопасности любой организации, независимо от того, находитесь ли вы в центре обработки данных, в сети или в облаке. Чтобы узнать больше об основных возможностях, которыми должен обладать брандмауэр нового поколения, загрузите Руководство покупателя брандмауэра следующего поколения (NGFW) сегодня.

Чтобы узнать больше об основных возможностях, которыми должен обладать брандмауэр нового поколения, загрузите Руководство покупателя брандмауэра следующего поколения (NGFW) сегодня.

Различные типы брандмауэров

Как работают брандмауэры и почему они важны?

Брандмауэр находится по периметру защищенной сети, и весь трафик, пересекающий эту границу, проходит через брандмауэр. Это обеспечивает видимость этих потоков трафика и возможность блокировать любой трафик, который нарушает предопределенный список управления доступом (ACL) или иным образом считается потенциальной угрозой для сети.

Брандмауэр важен, потому что он действует как первая линия защиты сети. Эффективный брандмауэр может выявлять и блокировать широкий спектр угроз, предотвращая их проникновение во внутреннюю сеть. Это уменьшает объем вредоносного трафика, который должны проверять другие решения безопасности, и потенциальные угрозы, с которыми сталкивается внутренняя сеть.

Плюсы и минусы

Брандмауэры можно классифицировать по нескольким признакам. При выборе межсетевого экрана нужно понимать три важных момента: разницу между межсетевыми экранами с отслеживанием состояния и без него, различные форм-факторы, в которых доступны межсетевые экраны, и чем межсетевой экран следующего поколения (NGFW) отличается от традиционных.

При выборе межсетевого экрана нужно понимать три важных момента: разницу между межсетевыми экранами с отслеживанием состояния и без него, различные форм-факторы, в которых доступны межсетевые экраны, и чем межсетевой экран следующего поколения (NGFW) отличается от традиционных.

- С сохранением состояния и без сохранения состояния

Самое старое и простое различие между брандмауэрами заключается в том, является ли он без сохранения состояния или с отслеживанием состояния. Брандмауэр без сохранения состояния проверяет трафик на основе пакетов. Самые ранние брандмауэры ограничивались проверкой IP-адресов и портов источника и получателя, а также другой информации заголовка, чтобы определить, соответствует ли конкретный пакет требованиям простого списка контроля доступа. Это позволило брандмауэрам блокировать определенные типы трафика от пересечения границы сети, ограничивая их возможности использования и возможность утечки конфиденциальных данных.

Со временем брандмауэры стали более сложными. Брандмауэры с отслеживанием состояния предназначены для отслеживания деталей сеанса от его начала до конца. Это позволило этим межсетевым экранам идентифицировать и блокировать пакеты, которые не имеют смысла в контексте (например, пакет SYN/ACK, отправленный без соответствующего SYN). Широкие функциональные возможности, предоставляемые межсетевыми экранами с отслеживанием состояния, означают, что они полностью заменили широко используемые межсетевые экраны без сохранения состояния.

- Брандмауэр следующего поколения

Традиционные типы брандмауэров (с сохранением состояния или без сохранения состояния) предназначены для фильтрации трафика на основе предопределенных правил. Это включает в себя проверку информации заголовка пакета и обеспечение логического соответствия входящих и исходящих пакетов текущему потоку соединения.

Брандмауэр нового поколения (NGFW) включает в себя все эти функции, а также дополнительные функции безопасности. NGFW добавляет дополнительные решения безопасности, такие как контроль приложений, система предотвращения вторжений (IPS) и возможность проверять подозрительный контент в изолированной среде. Это позволяет более эффективно выявлять и блокировать входящие атаки до того, как они достигнут внутренней сети организации.

NGFW добавляет дополнительные решения безопасности, такие как контроль приложений, система предотвращения вторжений (IPS) и возможность проверять подозрительный контент в изолированной среде. Это позволяет более эффективно выявлять и блокировать входящие атаки до того, как они достигнут внутренней сети организации.

- Форм-факторы межсетевого экрана

Еще один способ различать разные типы брандмауэров основан на том, как они реализованы. Брандмауэры обычно делятся на три категории:

#1. Аппаратные брандмауэры: Эти брандмауэры реализованы в виде физического устройства, развернутого в серверной или центре обработки данных организации. Хотя эти брандмауэры имеют то преимущество, что работают как «голое железо» и на оборудовании, разработанном специально для них, они также ограничены ограничениями своего оборудования (количество сетевых карт (NIC), ограничения пропускной способности и т. д.).

#2. Программные брандмауэры: Программные брандмауэры реализованы в виде кода на компьютере. Эти брандмауэры включают в себя как брандмауэры, встроенные в обычные операционные системы, так и виртуальные устройства, которые содержат полную функциональность аппаратного брандмауэра, но реализованы в виде виртуальной машины.

Программные брандмауэры: Программные брандмауэры реализованы в виде кода на компьютере. Эти брандмауэры включают в себя как брандмауэры, встроенные в обычные операционные системы, так и виртуальные устройства, которые содержат полную функциональность аппаратного брандмауэра, но реализованы в виде виртуальной машины.

#3. Облачные брандмауэры: Организации все чаще перемещают критически важные данные и ресурсы в облако, и облачные брандмауэры разработаны для того, чтобы последовать их примеру. Эти виртуальные устройства специально разработаны для развертывания в облаке и могут быть доступны как в виде автономных виртуальных машин, так и в виде предложения «программное обеспечение как услуга» (SaaS).

Каждый из этих различных форм-факторов брандмауэра имеет свои преимущества и недостатки. Хотя аппаратный брандмауэр имеет доступ к оптимизированному оборудованию, его возможности также могут быть ограничены используемым оборудованием. Программный брандмауэр может иметь несколько меньшую производительность, но его можно легко обновить или расширить. Однако облачный брандмауэр использует все преимущества облака и может быть развернут рядом с облачными ресурсами организации.

Программный брандмауэр может иметь несколько меньшую производительность, но его можно легко обновить или расширить. Однако облачный брандмауэр использует все преимущества облака и может быть развернут рядом с облачными ресурсами организации.

Будущее брандмауэра

Брандмауэр претерпел ряд преобразований, поскольку эволюция корпоративных сетей и ландшафт киберугроз привели к изменению требований к безопасности организаций. Последнее из этих изменений, конечно же, связано с более широким внедрением облачных вычислений и удаленной работы.

Облачные брандмауэры — это шаг в правильном направлении к удовлетворению потребностей корпоративной облачной безопасности. Однако по мере того, как корпоративные сети продолжают развиваться, организации будут продолжать переходить к развертыванию брандмауэра нового поколения как части интегрированного решения Secure Access Service Edge (SASE).

Какой брандмауэр подходит для вашей организации?

В целом брандмауэр нового поколения всегда является правильным выбором для защиты сети организации.