Приемы управления компьютером

Управление компьютером. Приемы управления компьютером. (для обучающихся 5 класса)

Класс: 5 класс

Урок № 4.

Тема: Управление компьютером.

Практическая работа № 1. Приёмы управления компьютером

Основные понятия, рассматриваемые на уроке:

программное обеспечение;

документ;

рабочий стол;

панель задач;

указатель мыши;

меню;

главное меню;

окно;

элементы окна: строка заголовка, сворачивающая кнопка, разворачивающая кнопка, закрывающая кнопка, строка меню, рабочая область, полосы прокрутки, рамки окна.

Оборудование: презентация к уроку.

Ход урока.

Работа над новым материалом.

Программы и документы.

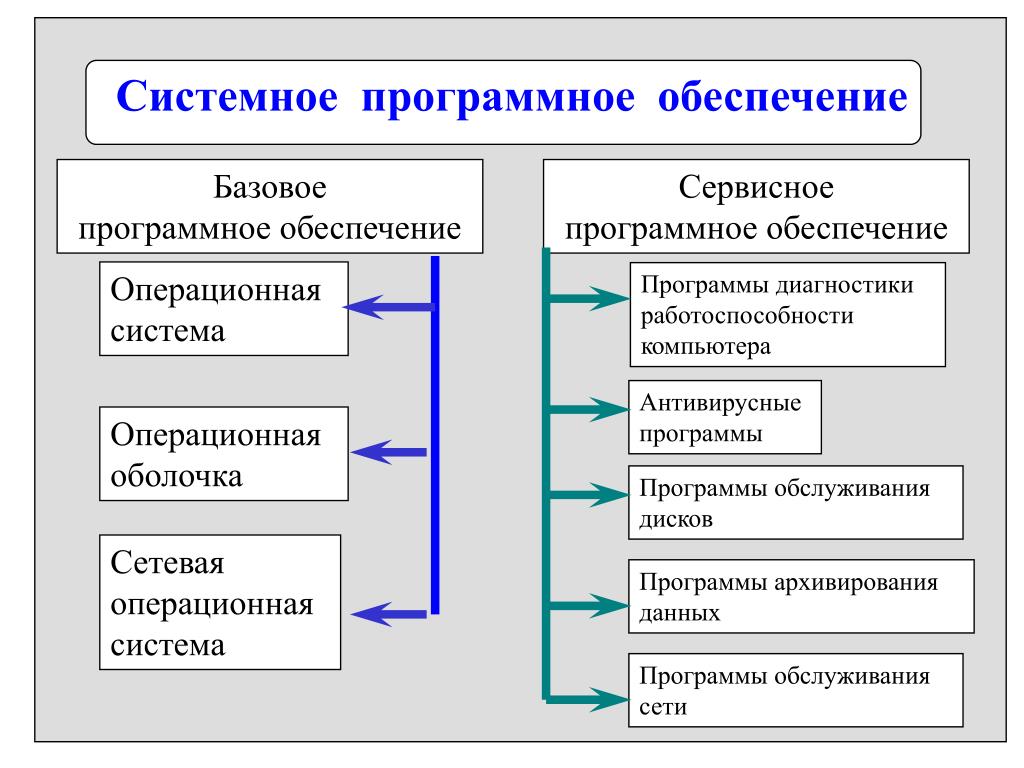

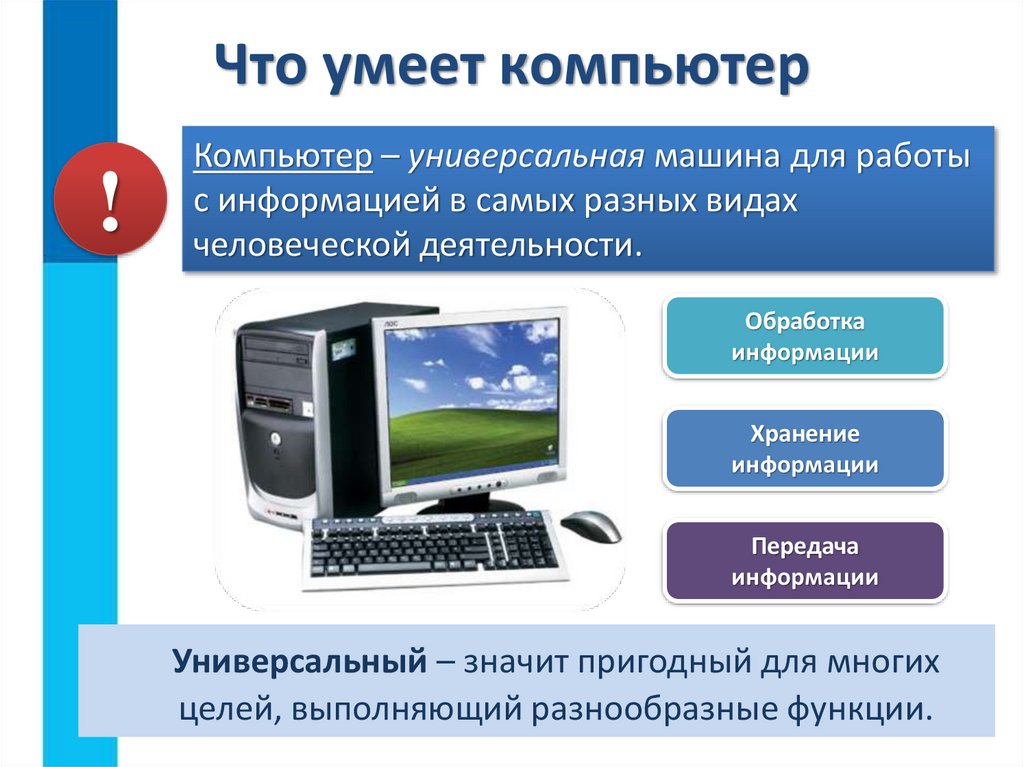

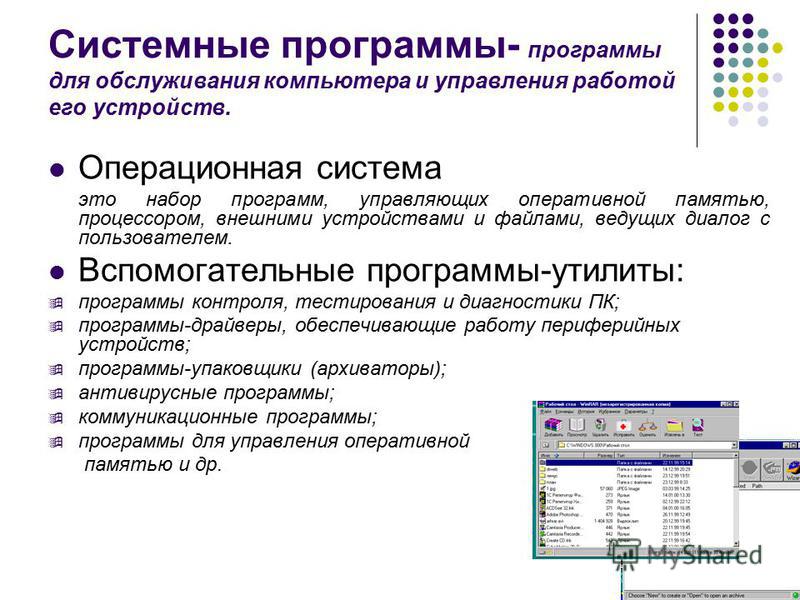

- Чтобы компьютер мог работать, ему необходимы наборы инструкций – программы.

Совокупность всех программ составляет программное обеспечение компьютера.

Слайд №1

- Обязательная часть программного обеспечения – операционная система (особый пакет программ, управляющих работой компьютера).

Слайд №2

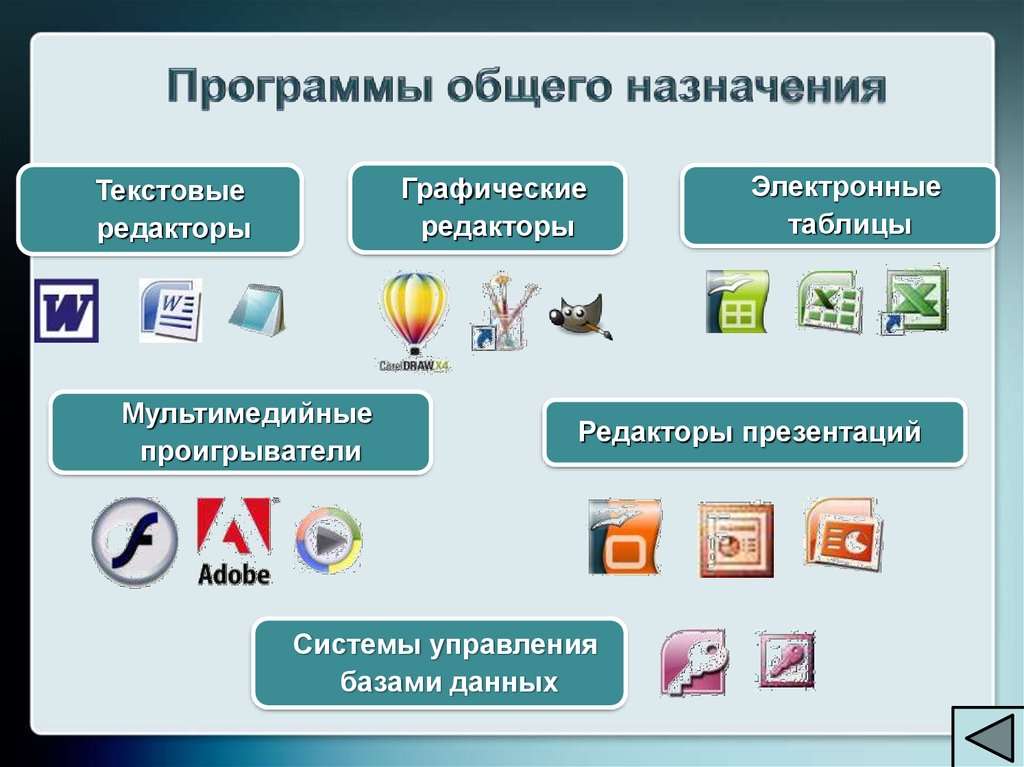

Конкретные задания (ввод текста, рисование, вычисление и др.) выполняются на компьютере с помощью прикладных программ.

Слайд №3

Прикладные программы – это программы, с помощью которых на компьютере выполняются конкретные задания: ввод текста, рисование, вычисления и др.

Слайд №4

Рабочий стол.

- Дома у каждого есть рабочий стол, на котором вы храните свои вещи.

Слайд №5

- Рабочий стол – это изображение на экране монитора готового к работе компьютера. Слайд №6

Слайд №6

На рабочем столе размещаются небольшие картинки – значки, обеспечивающие быстрый доступ к объектам – различным устройствам и программам компьютера и другим документам. Слайд №7

- На рабочем столе находятся папки и ярлыки.

Слайд №8

- Значок Мой компьютер обеспечивает доступ к различным устройствам компьютера. Слайд №9

- Значок Корзина – отправляется все то, что не нужно хранить в памяти компьютера.

- Значок Мои документы – помогает быстро найти созданные вами документы и рисунки. Слайд №10

Как правило, в нижней части рабочего стола располагается Панель задач, Слайд №11 на которой размещается кнопка Пуск. Слайд №12

Управление компьютером с помощью мыши.

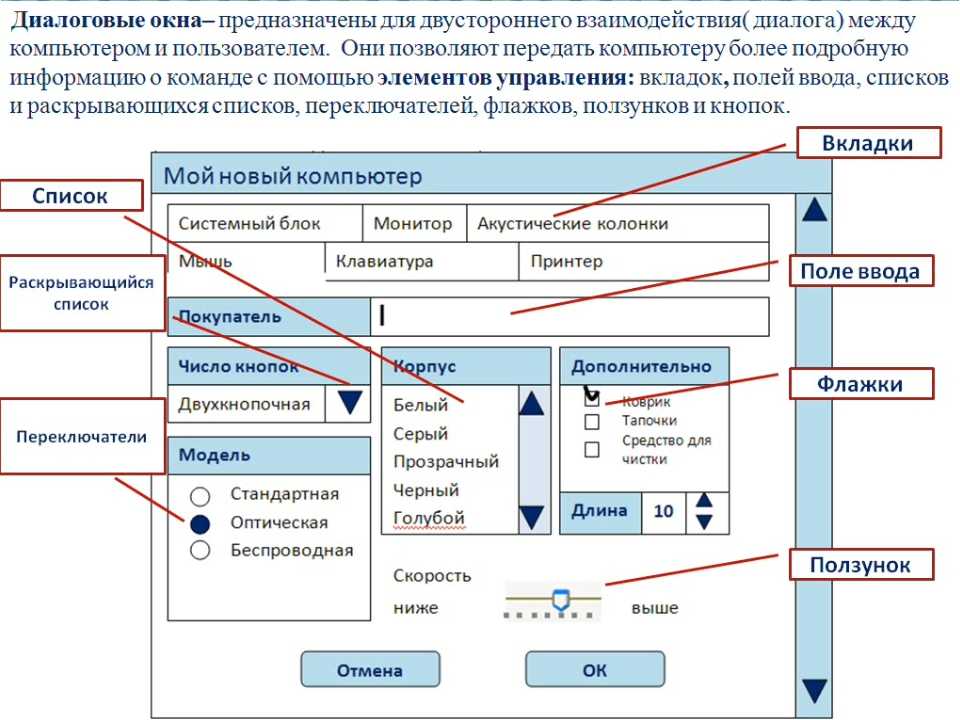

- Для работы с программами и устройствами компьютера используются различные графические элементы управления, на которые можно воздействовать с помощью мыши.

- Образом мыши на экране является указатель мыши.

Виды курсора: Слайд №13

- Для того чтобы успешно управлять экранными объектами, нужно уметь выполнять следующие действия с мышью: Слайд №14

перемещение указателя мыши;

щелчок левой кнопкой мыши;

щелчок правой кнопкой мыши;

двойной щелчок;

перетаскивание объекта с помощью мыши.

Физминутка

https://www.youtube.com/watch?v=X16PaOsfFsY&ab_channel=%D0%A0%D0%B0%D0%B7%D0%B2%D0%B8%D0%B2%D0%B0%D0%B9%D0%BA%D0%B8%2C%D0%BE%D0%B1%D1%83%D1%87%D0%B0%D0%B9%D0%BA%D0%B8.%D0%9D%D0%B0%D1%88%D0%B5%D0%92%D0%A1%D0%81%21

Главное меню. Запуск программ.

Очень удобно управлять компьютером, выбирая нужную команду из заранее

заготовленных вариантов – меню. Программа телепередач, театральная афиша, оглавление книги – все это разновидности меню.

Меню – это набор вариантов, из которых можно выбирать нужные. Слайд №15

Основные пункты главного меню: Слайд №16

(с. 29)

- Чтобы запустить программу, необходимо щелкнуть на ее названии.

Окно – это прямоугольная область экрана, предназначенная для работы программы.

Слайд №17

Слайд №18

Основные элементы окна: Слайд №19

строка заголовка;

строка меню;

рабочая область;

полосы прокрутки;

рамка окна;

кнопки Свернуть, Развернуть, Закрыть

Закрепление материала.

Практическая работа.

а) – Выберите те объекты, которые могут быть и на вашем рабочем столе и на компьютерном Рабочем столе. Слайд №20

б) – Укажите номер кнопки, по которой нужно щелкнуть, чтобы увеличить окно программы.

Слайд №21

в) - Укажите номер кнопки, по которой нужно щелкнуть, чтобы окно программы не занимало весь экран.

Слайд №22

г) - Укажите номер кнопки, по которой нужно щелкнуть, чтобы закрыть окно программы.

Домашнее задание.

Рабочая тетрадь стр. 53 Разгадайте кроссворд.

Компьютерный практикум.

Практическая работа №1, с. 100

Основные объекты и приемы управления Windows

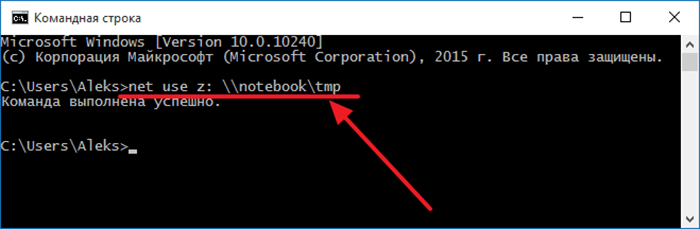

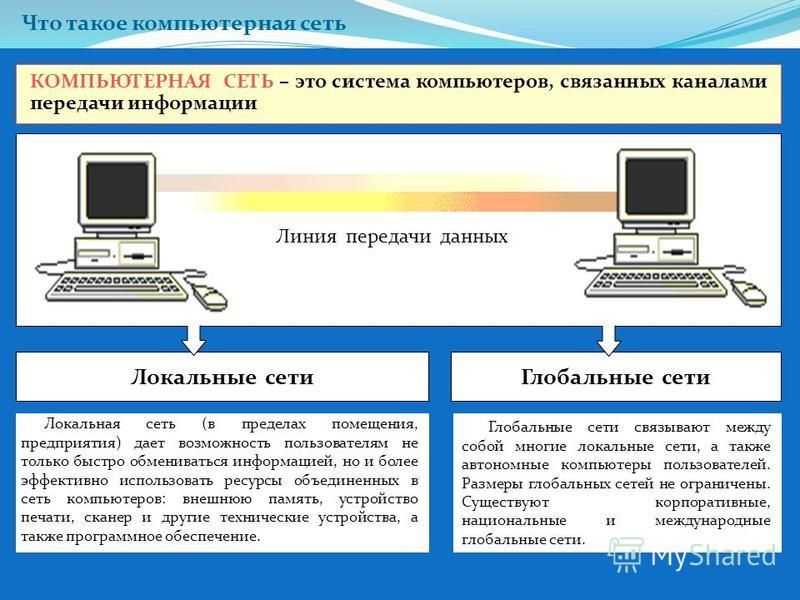

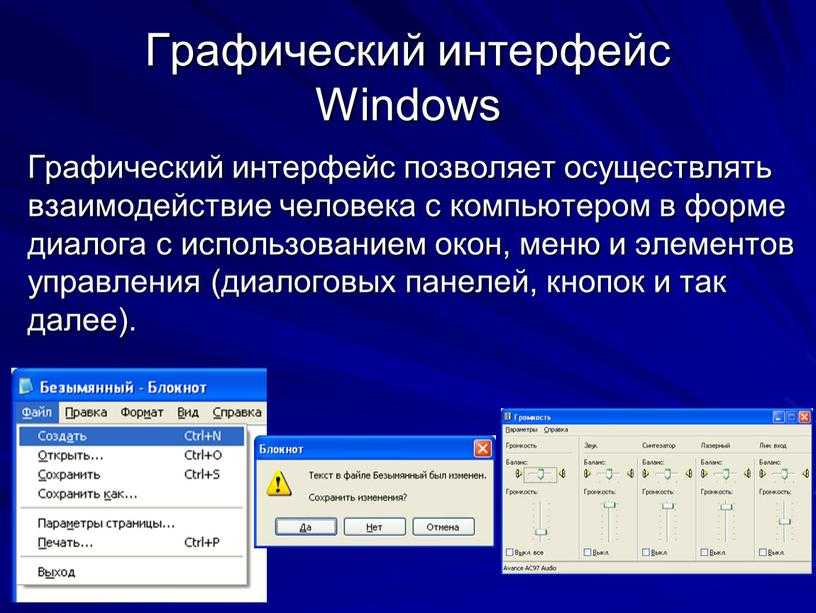

Современный Windows - это операционная система, управляющая работой персонального компьютера. Windows имеет удобный графический пользовательский интерфейс. В отличие от старой операционной системы DOS с текстовым интерфейсом, Windows не требует знания команд операционной системы и их точного ввода с клавиатуры. Подавляющее большинство операций по управлению работой персонального компьютера выполняются манипулятором мышь над графическими объектами Windows, либо короткими комбинациями клавиш (горячими клавишами) на клавиатуре. Пользовательский интерфейс – это методы и средства взаимодействия человека с аппаратными и программными средствами компьютера. Рабочий стол - это графическая среда, на которой отображаются объекты и элементы управления Windows. На рабочем столе можно видеть значки (пиктограммы), ярлыки и панель задач (основной элемент управления). При запуске Windows на рабочем столе присутствуют, как минимум , три значка: Мой компьютер, Сетевое окружение, Корзина. На рабочем столе могут быть расположены и другие значки. Его можно использовать и как временное хранилище своих файлов, но по окончании работы в учебном классе они должны быть либо удалены, либо перемещены в собственные папки. Значки являются графическим изображением объектов и позволяют управлять ими. Значок - это графическое представление объекта в свернутом виде, соответствующее папке, программе, документу, сетевому устройству или компьютеру. Ярлык является указателем на объект. Ярлык – это специальный файл, в котором содержится ссылка на представленный им объект (информация о месте расположения объекта на жестком диске). Двойной щелчок мыши по ярлыку позволяет запустить (открыть) представляемый им объект. При его удалении сам объект не стирается, в отличие от удаления значка. Достоинство ярлыков в том, что они обеспечивают быстрый доступ к объекту из любой папки, не расходуя на это памяти. Отличить ярлык от значка можно по маленькой стрелке в левом нижнем углу пиктограммы. Панель задач является инструментом для переключения между открытыми папками или приложениями. В левой части панели задач расположена кнопка "Пуск"; в правой - панель индикации. На самой панели изображаются все открытые в данный момент объекты. Кнопка "Пуск" открывает Главное меню. С его помощью можно запустить все программы, зарегистрированные в операционной системе, получить доступ ко всем средствам настройки операционной системы, к поисковой и справочной системам и другим функциям. Центральным понятием Windows является окно. Окно – структурный и управляющий элемент пользовательского интерфейса, представляющий собой ограниченную рамкой прямоугольную область экрана, в которой может отображаться приложение, документ или сообщение. Выше на рисунке показан рабочий стол Windows с открытым Главным меню, окном текстового процессора Word, значками и ярлыками и некоторыми свернутыми на панели задач документами. Из других понятий Windows следует отметить понятия каталога и папки. Каталог – поименованная группа файлов, объединенных по какому-либо признаку. Папка – понятие, которое используется в Windows вместо понятия каталог в более ранних операционных системах. Типовое окно папки показано на рисунке. Окно содержит следующие обязательные элементы.

Файловая система обеспечивает хранение и доступ к файлам на диске. Принцип организации файловой системы - табличный. Поверхность диска рассматривается как трехмерная матрица, измерениями которой являются номера поверхности, цилиндра и сектора. Под цилиндром подразумевается совокупность всех дорожек, принадлежащих разным поверхностям и равноудаленных от оси вращения. Данные о том, в каком месте записан тот или иной файл, хранятся в системной области диска в специальной таблице размещения файлов (FAT-таблица). ОС MS-DOS, OS/2, Windows-95/NT реализуют 16-разрядные поля в FAT-таблицах. Такая система называлась FAT-16. Такая система позволяет разместить не более 65536 записей о местоположении единиц хранения данных. Наименьшей единицей хранения данных является сектор. Размер сектора равен 512 байтам. Группы секторов условно объединяют в кластеры, которые являются наименьшей единицей адресации к данным. Размер кластера зависит от емкости диска: в Fat-16 для дисков от 1 до 2 Гбайт 1 кластер занимает 64 сектора или 32 Кбайта. Это нерационально, поскольку даже маленький файл занимает 1 кластер. У больших файлов, занимающих несколько кластеров, в конце образуется незаполненный кластер. Поэтому потери емкости для дисков в системе FAT-16 могут быть очень велики. С дисками свыше 2,1 Гбайт FAT-16 вообще не работает. В Windows 98 и старших версиях реализована более совершенная файловая система - FAT-32 с 32-разрядными полями в таблице размещения файлов. Файл - это именованная последовательность байтов произвольной длины. До появления Windows-95 общепринятой схемой именования файлов была схема 8.3 (короткое имя) – 8 символов собственно имя файла, 3 символа – расширение его имени. Недостаток коротких имен - их низкая содержательность. Начиная с Windows-95 введено понятие длинного имени (до 256 символов). Оно может содержать любые символы, кроме девяти специальных: \ / : * ? " < > |. Расширением имени считаются все символы после последней точки. В современных операционных ситемах расширение имени несет для системы важную информацию о типе файла. Типы файлов регистрируются и связывают файл с открывающей его программой. Например файл MyText.doc будет открыт текстовым процессором Word, поскольку расширение .doc обычно связывается именно с этим приложением. Логически структура файлов организована по иерархическому принципу: папки более низких уровней вкладываются в папки более высоких уровней. Верхним уровнем вложенности является корневой каталог диска. Термины "папка" и "каталог" равнозначны. Каждому каталогу файлов на диске соответствует одноименная папка операционной системы. Однако, понятие папки несколько шире. Так в Windows-95 существуют специальные папки, осуществляющие удобный доступ к программам, но которым не соответствует ни один каталог диска. Атрибуты файлов - это параметры, определяющие некоторые свойства файлов. Для получения доступа к атрибутам файла, следует щелкнуть правой кнопкой мыши по его значку и выбрать меню Свойства. Основных атрибутов 4: "Только для чтения", "Скрытый", "Системный", Архивный". Операции с файлами и папкамиКопирование и перемещение 1 способ. Разместить на рабочем столе два окна: источник и приемник копирования. Выделить в окне-источнике необходимые значки. Несколько значков выделяются при нажатой клавише Ctrl. Перетащить мышью выделенные значки в окно-приемник, указав на любой из выделенных значков. При одновременно нажатой клавише Ctrl происходит копирование, без нее - перемещение элементов (при условии, что папки находятся на одном диске). 2 способ. Выделить копируемые элементы. Выбрать меню Правка/Копировать (Вырезать). Удаление файлов и папок Удаление файлов выполняется выбором элементов и нажатием клавиши Delete. При этом отмеченные элементы перемещаются в специальную папку - Корзину. При очистке корзины происходит уничтожение файлов. Существует еще операция стирания файлов, когда специальными служебными программами кластеры, в которых содержались стираемые файлы, заполняются случайными данными. Групповые операции с файлами Если требуется выполнить операцию копирования или удаления с большим количеством файлов одновременно, то выделять их удерживая Ctrl не очень удобно. Можно выделить целую группу подряд идущих значков, щелкнув по первому их них и при нажатой клавише Shift - по последнему. Однако, в этом случае требуется определенным образом упорядочить значки. Для этого следует открыть папку с файлами и обратиться к меню Вид/Упорядочить значки. Существует 4 способа упорядочивания значков в папке: по имени, по типу, по размеру, по дате. Если в окне не показана полная информация о файлах (расширение, объем и дата создания), следует обратиться к меню окна папки Вид/Таблица и в окне будут выведены все характеристики файлов. Переименование файлов и папок. Переименование файла или папки выполняется либо через меню Переименовать, вызываемого щелчком правой кнопки мыши на соответствующем значке, либо щелчком по имени выделенного значка. Замечание. Удаление или переименование невозможно, если указанный файл уже открыт каким-либо приложением. Работа с буфером обменаОС Windows создает и обслуживает специальную область памяти, называемую буфером обмена. В меню Правка для операций с буфером обмена используются пункты Копировать, Вырезать и Вставить. Первые два помещают в буфер обмена объект, последний - копирует из буфера обмена. Если объект (часть текста, рисунок и т.д.) не выделен, то первые два пункта будут не активны. Если буфер обмена пуст, то не будет активен и третий пункт. Операции с буфером обмена выполняются очень часто, поэтому на панель инструментов окна помещаются кнопки быстрого доступа. Самый быстрый способ работы с буфером обмена - использование комбинаций клавиш: Ctrl+C - копировать; Ctrl+X - вырезать; Ctrl + V - вставить.

Контрольные вопросы

|

Что такое контроль доступа?

БезопасностьК

- Бен Луткевич, Технический писатель

Что такое контроль доступа?

Контроль доступа — это метод обеспечения безопасности, который регулирует, кто или что может просматривать или использовать ресурсы в вычислительной среде. Это фундаментальная концепция безопасности, сводящая к минимуму риск для бизнеса или организации.

Это фундаментальная концепция безопасности, сводящая к минимуму риск для бизнеса или организации.

Существует два типа контроля доступа: физический и логический. Контроль физического доступа ограничивает доступ к кампусам, зданиям, помещениям и физическим ИТ-активам. Логический контроль доступа ограничивает подключения к компьютерным сетям, системным файлам и данным.

Для обеспечения безопасности объекта организации используют электронные системы контроля доступа, которые полагаются на учетные данные пользователя, считыватели карт доступа, аудит и отчеты для отслеживания доступа сотрудников к ограниченным бизнес-зонам и частным зонам, таким как центры обработки данных. Некоторые из этих систем включают в себя панели управления доступом для ограничения входа в помещения и здания, а также функции сигнализации и блокировки для предотвращения несанкционированного доступа или операций.

Логические системы управления доступом выполняют идентификацию и авторизацию пользователей и объектов путем оценки необходимых учетных данных для входа, которые могут включать пароли, личные идентификационные номера, биометрические сканы, токены безопасности или другие факторы аутентификации. Многофакторная аутентификация (MFA), для которой требуется два или более факторов аутентификации, часто является важной частью многоуровневой защиты для защиты систем управления доступом.

Многофакторная аутентификация (MFA), для которой требуется два или более факторов аутентификации, часто является важной частью многоуровневой защиты для защиты систем управления доступом.

Эта статья является частью

Почему важен контроль доступа?

Целью управления доступом является минимизация риска несанкционированного доступа к физическим и логическим системам. Контроль доступа — это фундаментальный компонент программ обеспечения соответствия требованиям безопасности, обеспечивающий применение технологий безопасности и политик контроля доступа для защиты конфиденциальной информации, например данных клиентов. В большинстве организаций есть инфраструктура и процедуры, которые ограничивают доступ к сетям, компьютерным системам, приложениям, файлам и конфиденциальным данным, таким как личная информация и интеллектуальная собственность.

Системы контроля доступа сложны, и ими может быть сложно управлять в динамичных ИТ-средах, включающих локальные системы и облачные сервисы. После громких нарушений поставщики технологий перешли от систем единого входа к унифицированному управлению доступом, которое предлагает контроль доступа для локальных и облачных сред.

Как работает контроль доступа

Элементы управления доступом идентифицируют физическое или юридическое лицо, подтверждают, что лицо или приложение является тем, за кого они себя выдают, и авторизуют уровень доступа и набор действий, связанных с именем пользователя или IP-адресом. Службы и протоколы каталогов, в том числе упрощенный протокол доступа к каталогам и язык разметки подтверждения безопасности, обеспечивают контроль доступа для аутентификации и авторизации пользователей и объектов и позволяют им подключаться к компьютерным ресурсам, таким как распределенные приложения и веб-серверы.

Организации используют разные модели управления доступом в зависимости от своих требований соответствия и уровней безопасности ИТ, которые они пытаются защитить.

Типы контроля доступа

Основные модели контроля доступа следующие:

- Обязательное управление доступом ( MAC ).

Это модель безопасности, в которой права доступа регулируются центральным органом на основе нескольких уровней безопасности. Часто используемые в правительственной и военной среде, классификации назначаются системным ресурсам и операционной системе или ядру безопасности. MAC предоставляет или запрещает доступ к объектам ресурсов на основании допуска пользователя или устройства к информационной безопасности. Например, Security-Enhanced Linux — это реализация MAC в Linux.

Это модель безопасности, в которой права доступа регулируются центральным органом на основе нескольких уровней безопасности. Часто используемые в правительственной и военной среде, классификации назначаются системным ресурсам и операционной системе или ядру безопасности. MAC предоставляет или запрещает доступ к объектам ресурсов на основании допуска пользователя или устройства к информационной безопасности. Например, Security-Enhanced Linux — это реализация MAC в Linux. - Дискреционный контроль доступа (DAC). Это метод управления доступом, при котором владельцы или администраторы защищенной системы, данных или ресурса устанавливают политики, определяющие, кто или что имеет право доступа к ресурсу. Многие из этих систем позволяют администраторам ограничивать распространение прав доступа. Распространенной критикой систем DAC является отсутствие централизованного управления.

- Управление доступом на основе ролей ( RBAC ).

Это широко используемый механизм управления доступом, который ограничивает доступ к компьютерным ресурсам на основе отдельных лиц или групп с определенными бизнес-функциями (например, уровень руководителя, уровень инженера 1 и т. д.), а не личности отдельных пользователей. Модель безопасности на основе ролей опирается на сложную структуру назначений ролей, авторизации ролей и разрешений ролей, разработанную с использованием разработки ролей для регулирования доступа сотрудников к системам. Системы RBAC можно использовать для обеспечения соблюдения инфраструктур MAC и DAC.

Это широко используемый механизм управления доступом, который ограничивает доступ к компьютерным ресурсам на основе отдельных лиц или групп с определенными бизнес-функциями (например, уровень руководителя, уровень инженера 1 и т. д.), а не личности отдельных пользователей. Модель безопасности на основе ролей опирается на сложную структуру назначений ролей, авторизации ролей и разрешений ролей, разработанную с использованием разработки ролей для регулирования доступа сотрудников к системам. Системы RBAC можно использовать для обеспечения соблюдения инфраструктур MAC и DAC. - Управление доступом на основе правил. Это модель безопасности, в которой системный администратор определяет правила, регулирующие доступ к объектам ресурсов. Эти правила часто основаны на условиях, таких как время суток или местоположение. Нередко используется какая-либо форма управления доступом на основе правил и RBAC для обеспечения соблюдения политик и процедур доступа.

- Управление доступом на основе атрибутов.

Это методология управления правами доступа путем оценки набора правил, политик и отношений с использованием атрибутов пользователей, систем и условий среды.

Это методология управления правами доступа путем оценки набора правил, политик и отношений с использованием атрибутов пользователей, систем и условий среды.

Внедрение контроля доступа

Управление доступом интегрировано в ИТ-среду организации. Это может включать системы управления идентификацией и управления доступом. Эти системы предоставляют программное обеспечение для контроля доступа, базу данных пользователей и инструменты управления для политик контроля доступа, аудита и обеспечения соблюдения.

Когда пользователь добавляется в систему управления доступом, системные администраторы используют автоматизированную систему обеспечения для настройки разрешений на основе инфраструктур управления доступом, должностных обязанностей и рабочих процессов.

Наилучшая практика наименьших привилегий ограничивает доступ только к ресурсам, которые требуются сотрудникам для выполнения их непосредственных рабочих функций.

Проблемы контроля доступа

Многие проблемы контроля доступа связаны с высокой степенью распределенности современных ИТ. Трудно отслеживать постоянно развивающиеся активы, потому что они рассредоточены как физически, так и логически. Конкретные примеры проблем включают следующее:

- динамическое управление распределенными ИТ-средами; усталость пароля

- ; Видимость соответствия

- благодаря последовательной отчетности;

- централизовать пользовательские каталоги и избежать разрозненности отдельных приложений; и Управление данными

- и их прозрачность благодаря согласованной отчетности.

Многие традиционные стратегии управления доступом, которые хорошо работали в статических средах, когда вычислительные ресурсы компании использовались локально, неэффективны в сегодняшних рассредоточенных ИТ-средах. Современные ИТ-среды состоят из нескольких облачных и гибридных реализаций, которые распределяют активы по физическим местоположениям и множеству уникальных устройств и требуют стратегий динамического контроля доступа.

Организации часто пытаются понять разницу между аутентификацией и авторизацией. Аутентификация — это процесс подтверждения того, что люди являются теми, за кого они себя выдают, с использованием биометрической идентификации и многофакторной аутентификации. Распределенный характер активов дает организациям множество возможностей для аутентификации человека.

Авторизация — это предоставление пользователям правильного доступа к данным на основе их аутентифицированной личности. Одним из примеров того, когда авторизация часто не выполняется, является случай, когда человек уходит с работы, но все еще имеет доступ к активам этой компании. Это создает дыры в безопасности, потому что актив, который человек использовал для работы — например, смартфон с программным обеспечением компании — все еще подключен к внутренней инфраструктуре компании, но больше не контролируется, потому что человек больше не работает в компании. Если это не остановить, это может вызвать серьезные проблемы с безопасностью для организации. Например, если устройство бывшего сотрудника будет взломано, злоумышленник может получить доступ к конфиденциальным данным компании, изменить пароли или продать учетные данные сотрудника или данные компании.

Например, если устройство бывшего сотрудника будет взломано, злоумышленник может получить доступ к конфиденциальным данным компании, изменить пароли или продать учетные данные сотрудника или данные компании.

Одним из решений этой проблемы является строгий контроль и отчетность о том, кто имеет доступ к защищенным ресурсам, поэтому, когда происходит изменение, его можно немедленно идентифицировать, а списки контроля доступа и разрешения можно обновить, чтобы отразить это изменение.

Другой часто упускаемой из виду проблемой управления доступом является взаимодействие с пользователем. Если технологию управления доступом сложно использовать, сотрудники могут использовать ее неправильно или полностью обойти, создавая бреши в безопасности и пробелы в соблюдении требований. Если приложение для создания отчетов или мониторинга сложно использовать, отчеты могут быть скомпрометированы из-за ошибки сотрудника, что приведет к бреши в системе безопасности, поскольку важное изменение разрешений или уязвимость в системе безопасности останутся незамеченными.

Программное обеспечение для контроля доступа

Существует много типов программного обеспечения и технологий управления доступом, и несколько компонентов часто используются вместе как часть более крупной стратегии управления идентификацией и доступом (IAM). Программные инструменты могут быть развернуты локально, в облаке или и там, и там. Они могут быть сосредоточены главным образом на внутреннем управлении доступом компании или внешнем управлении доступом для клиентов. Типы программных средств управления доступом включают следующее:

- приложения для отчетности и мониторинга

- инструменты управления паролями

- инструменты обеспечения

- хранилища личных данных

- инструменты применения политики безопасности

Microsoft Active Directory является одним из примеров программного обеспечения, которое включает в себя большинство перечисленных выше инструментов в одном предложении. Другие поставщики IAM с популярными продуктами включают IBM, Idaptive и Okta.

Другие поставщики IAM с популярными продуктами включают IBM, Idaptive и Okta.

Последнее обновление: июль 2022 г.

Продолжить чтение О контроле доступа

- Повышение безопасности хранилища Azure с помощью руководства по управлению доступом

- Как футбольный клуб использует систему контроля доступа с распознаванием лиц

- Объедините локальное и облачное управление доступом с помощью SDP

- Аналитический центр по безопасности: усилить контроль данных и доступа, чтобы остановить кражу личных данных

- Как усилить контроль доступа к IoT для повышения кибербезопасности

Копните глубже в управление идентификацией и доступом

-

Nokia и Speedcast развертывают частную беспроводную связь для Origem Energia в Бразилии

Автор: Джо О’Халлоран

-

контроллер домена

Автор: Петр Лошин

-

Volkswagen начинает пилотный проект частной беспроводной сети 5G

Автор: Джо О’Халлоран

-

KUKA использует Nokia для создания частной беспроводной сети 5G SA

Автор: Джо О’Халлоран

Сеть

- Планирование пропускной способности беспроводной сети и требования к ней

При планировании потребности в пропускной способности беспроводной сети подсчитайте общее количество конечных точек, отслеживайте использование пропускной способности приложения и учитывайте .

..

.. - Стоят ли инвестиции в частные беспроводные сети?

Частные беспроводные сети обеспечивают больший контроль над сетями, но подходят не для каждой организации. Вот что бы...

- Новые коммутаторы Arista поддерживают 800GbE для гиперскейлеров Новые коммутаторы

Arista предоставляют больше возможностей для предприятий и более высокие скорости для гиперскейлеров, требовательных к пропускной способности. Последние ...

ИТ-директор

- 10 факторов, которые изменят роль ИТ-директора в 2023 году

Да, экономика является важным фактором в том, как ИТ-директора будут выполнять свою работу в следующем году. Инсайдеры указывают на девять других факторов, которые будут ...

- Федеральная торговая комиссия (FTC) продлевает полномочия по обеспечению соблюдения антимонопольного законодательства на 2023 год

Ожидается, что крупные антимонопольные дела будут разыграны в 2023 году, пока федеральные регулирующие органы рассматривают новые интерпретации существующих .

..

.. - Как уменьшить цифровой углеродный след ИТ

Цифровые технологии имеют скрытые экологические издержки, которые слишком немногие лидеры имеют в виду. Узнайте, какие технологии имеют ...

Корпоративный настольный компьютер

- Рынок корпоративных конечных устройств приближается к 2023 году

Современные корпоративные организации имеют множество вариантов выбора на рынке конечных устройств. Узнайте о некоторых основных ...

- Как контролировать файлы Windows и какие инструменты использовать

Мониторинг файлов в системах Windows имеет решающее значение для обнаружения подозрительных действий, но существует так много файлов и папок, которые необходимо сохранить...

- Как Microsoft Loop повлияет на службу Microsoft 365

Хотя Microsoft Loop еще не общедоступен, Microsoft опубликовала подробную информацию о том, как Loop может соединять пользователей и проекты.

..

..

Облачные вычисления

- 6 разработчиков вариантов PaaS с открытым исходным кодом, о которых следует знать в 2023 году

PaaS с открытым исходным кодом — хороший вариант для разработчиков, которым нужен контроль над хостингом приложений и упрощенное развертывание приложений, но не...

- 10 лучших провайдеров PaaS 2023 года и что они вам предлагают

PaaS — хороший вариант для разработчиков, которым нужен контроль над хостингом приложений и упрощенное развертывание приложений, но не все PaaS ...

- Интерпретация и применение рекомендаций AWS Compute Optimizer

Трудно найти правильный баланс между производительностью, доступностью и стоимостью. Узнайте, как включить и применить AWS Compute...

ComputerWeekly.com

- Топ-10 ИТ-историй финансовых услуг 2022 года

Представляем вашему вниманию 10 лучших ИТ-статей журнала Computer Weekly за 2022 год, посвященных финансовым услугам, в которых рассматриваются движения и изменения, произошедшие за последний год

.

- 10 лучших интервью ИТ-лидеров 2022 года

Computer Weekly беседует с большим количеством лидеров ИТ, чем любое другое издание, поэтому мы можем поделиться своими мыслями о последних стратегиях и ...

- 10 лучших ИТ-историй стран Бенилюкса 2022 года

Вот 10 лучших статей журнала Computer Weekly для стран Бенилюкса за 2022 год

Управление движением | Nidec Control Techniques

View By Type

Контрольно-измерительные приборы

Продукты управления

Продукты машинного зрения

Интеллектуальные датчики и продукты безопасности

Motion and Drives

Робототехника

Промышленные ПК и мониторы

Интерфейс HMI и оператор

Промышленные продукты Ethernet

Superisory Software

Automation Product от

комплексных решений до

узкоспециализированных

инжиниринговых услуг.

Узнать больше >

Ознакомьтесь с нашим отраслевым

9Решения 0320, дающие производителям

конкурентное преимущество

Узнать больше >

Мы предоставляем услуги по ремонту

PLC и HMI

Узнать больше >

Авторизованный поставщик Emerson — Control Techniques Products — дистрибьютор высоких технологий с 1987 г.

Сервосистемы Control Techniques предоставили высокопроизводительные решения для управления движением во многих отраслях, особенно в автоматизированной сборке, обработке материалов и упаковке. Успех этих продуктов управления движением в широком спектре приложений, используемых в этих отраслях, является результатом философии Motion Made Easy компании Nidec, которая заключается в том, чтобы предлагать полный спектр гибких и прочных систем с соответствующими характеристиками, которые просты в установке. и программа.

Три полностью цифровые платформы бесщеточных сервоприводов составляют основу линейки сервоприводов Motion Made Easy. Модульная система привода (MDS Servo Drive) — это самая совершенная серия сервоприводов. Сервопривод серии EN представляет собой автономный сервопривод средней мощности, состоящий из трех моделей. Серия Epsilon EP состоит из трех размеров автономных компактных сервоприводов малой и средней мощности, которые включают несколько расширенных функций и возможностей.

Серия Epsilon EP состоит из трех размеров автономных компактных сервоприводов малой и средней мощности, которые включают несколько расширенных функций и возможностей.

Сопоставить приводы и двигатели Motion Made Easy с конкретными процессами относительно просто. Ключом является соответствие правильного элемента управления конкретному приложению. Nidec Control Techniques предлагает две технологии управления движением для выполнения этой задачи. Для одноосевых, полуторных или синхронизированных приложений управления движением существует линия управления FM. Эти функциональные модули легко крепятся к передней панели приводов серии MDS и приводов серии EN, обеспечивая необходимый уровень управления движением. Сервоприводы Epsilon EP и сервоприводы Digitax ST имеют интегрированные решения для управления движением, что обеспечивает наилучшее управление двигателем.

Примечание. Для мощных сервоприводов, векторных приводов или приводов постоянного тока, требующих постоянного крутящего момента до 18 000 фунт-дюйм, см.

Значки, как правило имеют метки - надписи, которые располагаются под ними. Щелчок левой кнопкой мыши по значку позволяет выделить его, а двойной щелчок – открыть (запустить) соответствующее этому значку приложение.

Значки, как правило имеют метки - надписи, которые располагаются под ними. Щелчок левой кнопкой мыши по значку позволяет выделить его, а двойной щелчок – открыть (запустить) соответствующее этому значку приложение.

Понятие папка имеет расширенное толкование, так как наряду с обычными каталогами папки представляют и такие объекты, как Мой компьютер, Проводник, Принтер, Модем и др.

Понятие папка имеет расширенное толкование, так как наряду с обычными каталогами папки представляют и такие объекты, как Мой компьютер, Проводник, Принтер, Модем и др. В ней указан путь доступа к текущей папке. Позволяет быстро перейти к другим разделам файловой структуры.

В ней указан путь доступа к текущей папке. Позволяет быстро перейти к другим разделам файловой структуры. FAT-таблица хранится в двух экземплярах, идентичность которых контролируется операционной системой.

FAT-таблица хранится в двух экземплярах, идентичность которых контролируется операционной системой. Она обеспечивает маленький размер кластера для дисков большой емкости. Например, для диска до 8 Гбайт 1 кластер занимает 8 секторов (4 Кбайта).

Она обеспечивает маленький размер кластера для дисков большой емкости. Например, для диска до 8 Гбайт 1 кластер занимает 8 секторов (4 Кбайта). Обычно, если файл не связан ни с какой открывающей программой, то на его значке обозначен флаг - логотип Microsoft Windows, а открывающую программу пользователь может указать сам, выбрав ее из предоставленного ОС списка.

Обычно, если файл не связан ни с какой открывающей программой, то на его значке обозначен флаг - логотип Microsoft Windows, а открывающую программу пользователь может указать сам, выбрав ее из предоставленного ОС списка. Атрибут "Только для чтения" предполагает, что файл не предназначен для внесения изменений. Атрибут "Скрытый" говорит о том, что данный файл не следует отображать на экране при проведении файловых операций. Атрибутом "Системный" помечаются наиболее важные файлы ОС (как правило они имеют и атрибут "Скрытый"). Атрибут "Архивный" связан с резервным копированием файлов и особого значения не имеет.

Атрибут "Только для чтения" предполагает, что файл не предназначен для внесения изменений. Атрибут "Скрытый" говорит о том, что данный файл не следует отображать на экране при проведении файловых операций. Атрибутом "Системный" помечаются наиболее важные файлы ОС (как правило они имеют и атрибут "Скрытый"). Атрибут "Архивный" связан с резервным копированием файлов и особого значения не имеет. При выборе "Вырезать" произойдет перемещение. Открыть папку-приемник. Выбрать меню Правка/Вставить.

При выборе "Вырезать" произойдет перемещение. Открыть папку-приемник. Выбрать меню Правка/Вставить. Например, необходимо скопировать все файлы с расширением .txt. В этом случае следует упорядочить значки по типу, после чего все файлы типа .txt будут сгруппированы вместе и использовать клавишу Shift для их выделения. Аналогичный прием применяется для выделения "старых" файлов (упорядочение по дате), "маленьких" (упорядочение по размеру) и в других стандартных ситуациях.

Например, необходимо скопировать все файлы с расширением .txt. В этом случае следует упорядочить значки по типу, после чего все файлы типа .txt будут сгруппированы вместе и использовать клавишу Shift для их выделения. Аналогичный прием применяется для выделения "старых" файлов (упорядочение по дате), "маленьких" (упорядочение по размеру) и в других стандартных ситуациях. Буфер обмена служит для обмена данными между приложениями Windows. Описанный выше второй способ копирования предполагает использование буфера обмена.

Буфер обмена служит для обмена данными между приложениями Windows. Описанный выше второй способ копирования предполагает использование буфера обмена.