Включить smb1 windows server 2019

Как обнаруживать, включать и отключать SMBv1, SMBv2 и SMBv3 в Windows

- Статья

- Чтение занимает 9 мин

Применимо к: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012, Windows 11, Windows 10, Windows 8.1 Windows 8

В этой статье описывается, как включить и отключить SMB версии 1 (SMBv1), SMB версии 2 (SMBv2) и SMB версии 3 (SMBv3) в клиентских и серверных компонентах SMB.

Хотя отключение или удаление SMBv1 может вызвать некоторые проблемы совместимости со старыми компьютерами или программным обеспечением, SMBv1 имеет значительные уязвимости системы безопасности, и мы настоятельно рекомендуем вам не использовать его.

Отключение SMBv2 или SMBv3 для устранения неполадок

Мы рекомендуем оставить SMBv2 и SMBv3 включенными, но может оказаться полезным временно отключить один из них для устранения неполадок. Дополнительные сведения см. в статье Определение состояния, включение и отключение протоколов SMB на сервере SMB.

В Windows 10, Windows 8.1, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 и Windows Server 2012 отключение SMBv3 позволяет отключить следующие функции:

- Прозрачная отработка отказа — клиенты повторно подключались без прерывания работы с узлами кластера во время обслуживания или отработки отказа

- Scale Out — одновременный доступ к общим данным на всех узлах файлового кластера

- Multichannel — агрегирование пропускной способности сети и отказоустойчивости, если между клиентом и сервером доступно несколько путей.

- SMB Direct — добавляет поддержку сети RDMA для обеспечения высокой производительности с низкой задержкой и низкой загрузкой ЦП.

- Шифрование — обеспечивает сквозное шифрование и защищает от перехвата в ненадежных сетях.

- Аренда каталогов — увеличение времени отклика приложений в филиалах за счет кэширования

- Оптимизация производительности — оптимизация для небольших случайных операций чтения и записи

В Windows 7 и Windows Server 2008 R2 отключение SMBv2 приводит к отключению следующих функций:

- Составное управление запросами — позволяет отправлять несколько запросов SMBv2 в виде одного сетевого запроса.

- Более крупные операции чтения и записи — более эффективное использование более быстрых сетей

- Кэширование свойств папок и файлов — клиенты сохраняют локальные копии папок и файлов.

- Устойчивые дескрипторы — позволяют прозрачно повторно подключаться к серверу при временном отключении.

- Улучшенное подписывание сообщений — HMAC SHA-256 заменяет MD5 в качестве алгоритма хэширования.

- Улучшенная масштабируемость общего доступа к файлам — количество пользователей, общих папок и открытых файлов на сервер значительно увеличилось

- Поддержка символьных ссылок

- Модель аренды клиента oplock — ограничивает передачу данных между клиентом и сервером, повышая производительность в сетях с высокой задержкой и увеличивая масштабируемость сервера SMB.

- Поддержка больших MTU — для полного использования 10 Gigabit Ethernet (GbE)

- Улучшенная энергоэффективность — клиенты с открытыми файлами на сервере могут переходить в спящий режим

Протокол SMBv2 появился в Windows Vista и Windows Server 2008, а протокол SMBv3 появился в Windows 8 и Windows Server 2012. Дополнительные сведения о возможностях SMBv2 и SMBv3 см. в следующих статьях:

- Общие сведения о протоколе SMB

- Новые возможности SMB

Удаление SMBv1 с помощью PowerShell

Ниже приведены инструкции по обнаружению, отключению и включению клиента и сервера SMBv1 с помощью команд PowerShell с повышенными правами.

Примечание

Компьютер перезагрузится после выполнения команд PowerShell, чтобы отключить или включить SMBv1.

Обнаружить:

Get-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Отключите:

Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Включите параметр

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Совет

Вы можете определить состояние SMBv1 без повышения прав, выполнив: Get-SmbServerConfiguration | Format-List EnableSMB1Protocol.

Windows Server 2012 Windows Server 2012 R2, Windows Server 2016, Windows Server 2019: метод диспетчер сервера

Чтобы удалить SMBv1 из Windows Server, выполните приведенные далее действия.

- На панели мониторинга диспетчер сервера сервера, на котором требуется удалить SMBv1, в разделе Настройка этого локального сервера выберите Добавить роли и компоненты.

- На странице Перед началом работы выберите Запустить мастер удаления ролей и компонентов, а затем на следующей странице нажмите кнопку Далее.

- На странице Выбор целевого сервера в разделе Пул серверов убедитесь, что выбран сервер, с которого требуется удалить компонент, и нажмите кнопку Далее.

- На странице Удаление ролей сервера нажмите кнопку Далее.

- На странице Удаление компонентов снимите флажок для поддержки общего доступа к файлам SMB 1.

0/CIFS и нажмите кнопку Далее.

0/CIFS и нажмите кнопку Далее. - На странице Подтверждение выбора удаления убедитесь, что функция указана в списке, а затем нажмите кнопку Удалить.

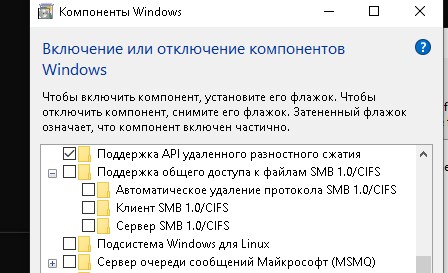

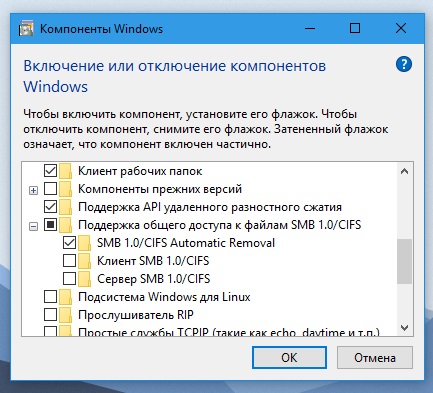

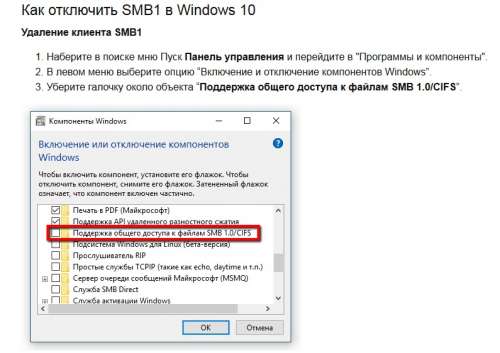

Windows 8.1, Windows 10 и Windows 11: метод добавления и удаления программ

Чтобы отключить SMBv1 для упомянутых операционных систем, выполните следующие действия.

- Откройте Панель управления, выберите раздел Программы и компоненты.

- В разделе панель управления Главная выберите Включить или выключить компоненты Windows, чтобы открыть поле Компоненты Windows.

- В окне Компоненты Windows прокрутите список вниз, снимите флажок для SMB 1.0/CIFS Поддержка общего доступа к файлам и нажмите кнопку ОК.

- После того как Windows применит изменение, на странице подтверждения выберите Перезапустить сейчас.

Примечание

При включении или отключении SMBv2 в Windows 8 или Windows Server 2012 smBv3 также включается или отключается. Это происходит потому, что эти протоколы используют один и тот же стек.

- Server

- Клиент

Windows 8 и Windows Server 2012 появился новый командлет Set-SMBServerConfiguration Windows PowerShell. Командлет позволяет включить или отключить протоколы SMBv1, SMBv2 и SMBv3 в серверном компоненте.

После выполнения командлета Set-SMBServerConfiguration не нужно перезагружать компьютер.

SMBv1;

Обнаружить:

Get-SmbServerConfiguration | Select EnableSMB1Protocol

Отключите:

Set-SmbServerConfiguration -EnableSMB1Protocol $false

Включите параметр

Set-SmbServerConfiguration -EnableSMB1Protocol $true

Дополнительные сведения см. в разделе Хранилище сервера на Майкрософт.

в разделе Хранилище сервера на Майкрософт.

SMB версии 2 или 3

Обнаружить:

Get-SmbServerConfiguration | Select EnableSMB2Protocol

Отключите:

Set-SmbServerConfiguration -EnableSMB2Protocol $false

Включите параметр

Set-SmbServerConfiguration -EnableSMB2Protocol $true

Для Windows 7, Windows Server 2008 R2, Windows Vista и Windows Server 2008

Чтобы включить или отключить протоколы SMB на сервере SMB под управлением Windows 7, Windows Server 2008 R2, Windows Vista или Windows Server 2008, используйте Windows PowerShell или редактор реестра.

Дополнительные методы PowerShell

Примечание

Для этого метода требуется PowerShell 2.0 или более поздней версии.

SMBv1 на сервере SMB

Обнаружить:

Get-Item HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters | ForEach-Object {Get-ItemProperty $_.pspath} Конфигурация по умолчанию = Включено (не создается именованное значение реестра), поэтому значение SMB1 не будет возвращено.

Отключите:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 -Force

Включите параметр

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 1 -Force

Примечание После внесения этих изменений компьютер необходимо перезагрузить. Дополнительные сведения см. в разделе Хранилище сервера на Майкрософт.

SMBv2/v3 на сервере SMB

Обнаружить:

Get-ItemProperty HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters | ForEach-Object {Get-ItemProperty $_.pspath} Отключите:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 0 -Force

Включите параметр

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 1 -Force

Примечание

После внесения этих изменений компьютер необходимо перезагрузить.

Редактор реестра

Важно!

Внимательно выполните действия, описанные в этом разделе. Неправильное изменение реестра может привести к серьезным проблемам. Перед внесением изменений создайте резервную копию реестра для его восстановления в случае возникновения проблем.

Чтобы включить или отключить SMBv1 на сервере SMB, настройте следующий раздел реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Registry entry: SMB1 REG_DWORD: 0 = Disabled REG_DWORD: 1 = Enabled Default: 1 = Enabled (No registry key is created)

Чтобы включить или отключить SMBv2 на сервере SMB, настройте следующий раздел реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Registry entry: SMB2 REG_DWORD: 0 = Disabled REG_DWORD: 1 = Enabled Default: 1 = Enabled (No registry key is created)

Примечание

После внесения этих изменений компьютер необходимо перезагрузить.

Отключение SMBv1 с помощью групповая политика

В этом разделе описывается, как использовать групповая политика для отключения SMBv1. Этот метод можно использовать в разных версиях Windows.

- Server

- Клиент

SMBv1;

Эта процедура настраивает следующий новый элемент в реестре:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

- Запись реестра: SMB1

- REG_DWORD: 0 = отключено

Чтобы использовать групповая политика для настройки, выполните следующие действия.

Откройте Консоль управления групповыми политиками. Щелкните правой кнопкой мыши объект групповой политики (GPO), который должен содержать новый элемент настройки, а затем щелкните Изменить.

В дереве консоли в разделе Конфигурация компьютера разверните папку Параметры , а затем — папку Параметры Windows .

Щелкните правой кнопкой мыши узел Реестр , наведите указатель мыши на пункт Создать и выберите Элемент реестра.

В диалоговом окне Новые свойства реестра выберите следующее:

- Действие: Создать

- Hive: HKEY_LOCAL_MACHINE

- Путь к ключу: SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

- Имя значения: SMB1

- Тип значения: REG_DWORD

- Данные значения: 0

Эта процедура отключает компоненты сервера SMBv1. Эта групповая политика должна применяться ко всем необходимым рабочим станциям, серверам и контроллерам домена в домене.

Примечание

Фильтры WMI также можно настроить для исключения неподдерживаемых операционных систем или выбранных исключений, таких как Windows XP.

Важно!

Будьте внимательны при внесении этих изменений на контроллерах домена, на которых устаревшим системам Windows XP или более старым версиям Linux и сторонним системам (которые не поддерживают SMBv2 или SMBv3) требуется доступ к SYSVOL или другим файловым ресурсам, в которых отключается SMB версии 1.

Аудит использования SMBv1

Чтобы определить, какие клиенты пытаются подключиться к серверу SMB с помощью SMBv1, можно включить аудит в Windows Server 2016, Windows 10 и Windows Server 2019. Вы также можете выполнять аудит в Windows 7 и Windows Server 2008 R2, если установлено ежемесячное обновление за май 2018 г., а также на Windows 8.1 и Windows Server 2012 R2, если установлено ежемесячное обновление за июль 2017 г.

Включите параметр

Set-SmbServerConfiguration -AuditSmb1Access $true

Отключите:

Set-SmbServerConfiguration -AuditSmb1Access $false

Обнаружить:

Get-SmbServerConfiguration | Select AuditSmb1Access

Если аудит SMBv1 включен, в журнале событий Майкрософт-Windows-SMBServer\Audit отображается событие 3000, определяющее каждый клиент, который пытается подключиться к SMBv1.

Сводка

Если все параметры находятся в одном объекте групповой политики, групповая политика Management отображает следующие параметры.

Тестирование и проверка

После выполнения действий по настройке, описанных в этой статье, разрешите политике реплицировать и обновлять их. При необходимости для тестирования выполните команду gpupdate /force в командной строке, а затем проверьте целевые компьютеры, чтобы убедиться, что параметры реестра применены правильно. Убедитесь, что SMBv2 и SMBv3 работают для всех других систем в среде.

Примечание

Не забудьте перезапустить целевые системы.

Как отключить или включить протокол SMBv1 в Windows 10/Server 2016?

По-умолчанию в Windows Server 2016/2019 и Windows 10 (начиная с билда 1709) отключена поддержка сетевого протокола для общего доступа к файлам в сетевых папках Server Message Block 1.0 (SMBv1). Этот протокол в большинстве случаев нужно только для обеспечения работы устаревших систем, например снятых с поддержки Windows XP, Windows Server 2003 и т.д. В этой статье мы рассмотрим, как включить или корректно отключить поддержку клиента и сервера SMBv1 в Windows 10 и Windows Server 2016/2019.

Если вашей сети не осталось устройств, которые поддерживают только протокол SMB 1.1, нужно полностью отключить протокол SMBv1 на всех Windows компьютерах в целях безопасности. Отключив SMB 1, вы защитите компьютеры Windows от большого количества уязвимостей, которые есть в этом устаревшем протоколе (самый известный публичный эксплоит для SMBv1 — EternalBlue). В результате клиенты при доступе к общим сетевым SMB шарам будут использовать новые более производительные, безопасные и функциональные версии протокола SMB.

В одной из предыдущих статей мы приводили таблицу совместимости версий протокола SMB на стороне клиента и сервера. Согласно этой таблице, старые версии клиентов (XP, Server 2003 и некоторые устаревшие *nix клиенты) могут использовать для доступа к файловым ресурсам только протокол SMB 1.0. Если таких клиентов в сети не осталось, можно полностью отключить SMB 1.0 на стороне файловых серверов (в том числе контролерах домена AD) и клиентских станциях.

В Windows 10 и Windows Server 2016 протокол SMBv1 разделен на два отдельных компонента – SMB клиент и SMB сервер, которые можно включать/отключать отдельно.

Содержание:

- Аудит доступа к файловому серверу по SMB v1.0

- Включение/отключение SMB 1.0 в Windows Server 2016/2019

- Включить/отключить SMB 1.0 в Windows 10

- Отключение SMBv1 с помощью групповых политик

Аудит доступа к файловому серверу по SMB v1.0

Перед отключением и полным удалением драйвера SMB 1.0 на стороне файлового SMB сервера желательно убедится, что в сети не осталось устаревших клиентов, которые используют для подключения протокол SMB v1.0. Для этого, нужно включить аудит доступа к файловому серверу по SMB1 протоколу с помощью команды PowerShell:

Set-SmbServerConfiguration –AuditSmb1Access $true

Через пару дней откройте на сервере журнал событий Applications and Services -> Microsoft -> Windows -> SMBServer -> Audit и проверьте, были ли зафиксированы попытки доступа к ресурсам сервера по протоколу SMB1.

В нашем примере в журнале обнаружено событие с EventID 3000 от источника SMBServer, в котором указано что клиент 192.168.1.10 пытается обратиться к сервереу по протоколу SMB1.

SMB1 access Client Address: 192.168.1.10 Guidance: This event indicates that a client attempted to access the server using SMB1. To stop auditing SMB1 access, use the Windows PowerShell cmdlet Set-SmbServerConfiguration.

Вам нужно найти в сети этот компьютер или устройство, при необходимости обновить ОС или прошивку, до версии поддерживающий, более новые протоколы SMB: SMBv2 или SMBv3.

В данном случае, мы проигнорируем эту информацию, но нужно учитывать тот факт, что в дальнейшем данный клиент не сможет получить SMB доступ к общим папкам на этом сервере.

Включение/отключение SMB 1.0 в Windows Server 2016/2019

В Windows Server 2016, начиная с билда 1709, и Windows Server 2019 по умолчанию отключен протокол SMBv1. Чтобы включить поддержку клиентского протокола SMBv1в новых версиях Windows Server, нужно установить отдельный компонент SMB 1. 0/CIFS File Sharing Support.

0/CIFS File Sharing Support.

Вы можете установить компонент поддержки клиента SMBv1 с помощью Server Manager, или через PowerShell.

Проверить, что SMBv1 включен можно командой PowerShell:

Get-WindowsFeature | Where-Object {$_.name -eq "FS-SMB1"} | ft Name,Installstate

Чтобы установить компонент FS-SMB1, выполните:

Install-WindowsFeature FS-SMB1

Для удаления SMBv1 клиента (понадобится перезагрузка), выполните:

Uninstall-WindowsFeature –Name FS-SMB1 –Remove

Чтобы ваш сервер мог обрабатывать доступ клиентов по протоколу SMBv1, кроме компонента FS-SMB1 нужно, чтобы поддержка протокола SMBv1 была включена на уровне файлового сервера SMB. Чтобы проверить, что на вашем сервере включен доступ по SMBv1 к сетевым папкам, выполните:

Get-SmbServerConfiguration

Строка “ EnableSMB1Protocol: True ” говорит о том, что у вас разрешен доступ по протоколу SMBv1 к сетевым папкам на сервере. Чтобы отключить поддержку сервера SMBv1 в Windows Server, выполните команду:

Чтобы отключить поддержку сервера SMBv1 в Windows Server, выполните команду:

Set-SmbServerConfiguration -EnableSMB1Protocol $false -Force

Теперь с помощью командлета Get-SmbServerConfiguration убедитесь, что протокол SMB1 отключен.

Чтобы включить поддержку протокола SMBv1 на сервере, выполните команду:

Set-SmbServerConfiguration -EnableSMB1Protocol $True -Force

Включить/отключить SMB 1.0 в Windows 10

Как мы уже говорили, начиная с Windows 10 1709, во всех новых билдах поддержка протокола SMB1 отключена (также отключен гостевой доступ по протоколу SMBv2).

В Windows 10 вы можете проверить статус компонентов SMBv1 протокола командой DISM:

Dism /online /Get-Features /format:table | find "SMB1Protocol"

В нашем примере видно, что все компоненты SMBv1 отключены:

SMB1Protocol | Disabled SMB1Protocol-Client | Disabled SMB1Protocol-Server | Disabled SMB1Protocol-Deprecation | Disabled

В Windows 10 также можно управлять компонентами SMB 1 из панели управления компонентами ( optionalfeatures. ). Разверните ветку Поддержка общего доступа к файлам SMB 1.0 /CIFS. Как вы видите здесь также доступны 3 компонента: exe

exe

- Клиент SMB0/CIFS

- Сервер SMB0/CIFS

- Автоматическое удаление протокола SMB0/CIFS

Вы можете включить клиент и сервер SMBv1 в Windows 10 из окна управления компонентами или командой:

Dism /online /Enable-Feature /FeatureName:"SMB1Protocol"

Dism /online /Enable-Feature /FeatureName:"SMB1Protocol-Client"

Dism /online /Enable-Feature /FeatureName:"SMB1Protocol-Server"

Если после включения SMBv1 клиента, он не используется более 15 дней, он автоматически отключается.

Автоматическое отключение клиента SMBv1 это разовая операция. Если администратор включит SMBv1 вручную еще раз, он не будет отключаться автоматически.

Чтобы отключить поддержку клиента и сервера SMB1 в Windows 10, выполните следующие команды DISM:

Dism /online /Disable-Feature /FeatureName:"SMB1Protocol"

Dism /online /Disable-Feature /FeatureName:"SMB1Protocol-Client"

Dism /online /Disable-Feature /FeatureName:"SMB1Protocol-Server"

Если вы отключили поддержку SMBv1 клиента в Windows 10, то при доступе к сетевой папке на файловом сервере, который поддерживает только SMBv1 (протоколы SMBv2 и v3 отключены или не поддерживаются), появятся ошибки вида:

- 0x80070035 — не найден сетевой путь;

-

Вы не можете подключиться к общей папке, так как она небезопасна.

Эта общая папка работает по устаревшему протоколу SMB1, который небезопасен и может подвергнуть вашу систему риску атаки. Вашей системе необходимо использовать SMB2 или более позднюю версию.

Эта общая папка работает по устаревшему протоколу SMB1, который небезопасен и может подвергнуть вашу систему риску атаки. Вашей системе необходимо использовать SMB2 или более позднюю версию.Unable to connect to file shares because it is not secure. This share requires the obsolete SMB1 protocol, which is not secure and could expose your system to attacks

;

-

Вы не можете подключиться к общей папке, так как она небезопасна. Эта общая папка работает по устаревшему протоколуSMB1, который небезопасен и может подвергнуть вашу систему риску атаки. Вашей системе необходимо использовать SMB2 или более позднюю версию.

You can’t connect to the file share because it’s not secure. This share requires the obsolete SMB1 protocol, which is unsafe and could expose your system to attack. Your system requires SMB2 or higher).

Подробнее это написано в статье Не открываются общие сетевые папки в Windows 10.

Также при отключении клиента SMBv1 на компьютере перестает работать служба Computer Browser (Обозреватель компьютеров), которая используется устаревшим протоколом NetBIOS для обнаружения устройств в сети. Для корректгого отобрражения соседних компьютеров в сети Windows 10 нужно настроить службу Function Discovery Provider Host (см. статью).

Для корректгого отобрражения соседних компьютеров в сети Windows 10 нужно настроить службу Function Discovery Provider Host (см. статью).

Отключение SMBv1 с помощью групповых политик

В доменной среде Active Directory вы можете отключить протокол SMBv1 на всех серверах и компьютеров с помощью групповой политики. Т.к. в стандартных политиках Windows нет политики настройки компонентов SMB, придется отключать его через политику реестра.

- Откройте консоль управления Group Policy Management (gpmc.msc), создайте новый объект GPO (disableSMBv1) и назначьте его на OU с компьютерами, на которых нужно отключить SMB1;

- Перейдите в режим редактирования политики. Выберите Computer Configuration -> Preferences -> Windows Settings -> Registry;

- Создайте новый параметр реестра (Registry Item) со следующими настройками:

Action:Update

Hive:HKEY_LOCAL_MACHINE

Key Path:SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Value name:SMB1

Value type:REG_DWORD

Value data:0

Данная политика отключит через реестр поддержку компонента сервер SMBv1 на всех компьютерах.

Если в вашем домене остались компьютеры с Windows XP/Server 2003, можно использовать отдельный WMI фильтр политики, чтобы исключить эти версии Windows из-под действия политики.

Если вы хотите через GPO отключить на компьютерах SMB клиент, создайте дополнительно два параметра реестра:

- Параметр Start (типа REG_DWORD) со значением 4 в ветке реестра HKLM\SYSTEM\CurrentControlSet\services\mrxsmb10;

- Параметр DependOnService (типа REG_MULTI_SZ) со значением Bowser, MRxSmb20, NSI (каждое значение с новой строки) в ветке реестра HKLM\SYSTEM\CurrentControlSet\Services\LanmanWorkstation.

Осталось обновить настройки групповых политик на клиентах и после перезагрузки проверить, что компоненты SMBv1 полностью отключены.

Добавление поддержки протокола SMB1 в Windows Server 2019 — baeke.info

Я понимаю, что это не очень захватывающий пост, особенно по сравнению с другими моими замечательными размышлениями на этом сайте, но я чувствовал, что действительно должен написать его, чтобы поделиться болью!

Коллега, с которым я работаю, должен был включить эту функцию на компьютере Azure Windows Server 2019 для связи с какой-то старой системой, которая поддерживает только блок сообщений сервера версии 1 (SMB1). Достаточно легко добавить это, верно?

Достаточно легко добавить это, верно?

Попытка установки

Давайте сначала получим некоторую информацию о функции:

Get-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Вывод:

Обратите внимание на свойство State ? Эта функция отключена, а полезная нагрузка (файлы установки) отсутствует на виртуальной машине Azure.

Когда вы пытаетесь установить эту функцию, вы получаете:

Думаю, мне нужны исходники Windows Server 2019!

Скачивание Windows Server 2019

Я скачал Windows Server 2019(версия за ноябрь 2019 г.) с https://my.visualstudio.com/Downloads?q=SQL%20Server%202019. Я не уверен, что вы можете использовать ознакомительную версию Windows Server 2019, потому что я этого не пробовал. Я загрузил ISO-образ на виртуальную машину Azure.

Подключить ISO и скопировать install.wim

В последних версиях Windows можно щелкнуть правой кнопкой мыши ISO и смонтировать его. В смонтированном ISO-образе найдите install. wim и скопируйте этот файл в папку на диске C:, например c:\wim. В папке c:\wim создайте папку с именем mount и выполните следующую команду:

wim и скопируйте этот файл в папку на диске C:, например c:\wim. В папке c:\wim создайте папку с именем mount и выполните следующую команду:

dism /mount-wim /wimfile:c:\wim\install.wim /index:4 /mountdir:c:\wim\mount /readonly

Содержимое install.wim теперь доступно в c:\wim\ устанавливать. Теперь не пытайтесь включить эту функцию, указав на источники с параметром -source команды Enable-WindowsOptionalFeature. Это еще не сработает!

Исправление смонтированных файлов

Образ Azure Windows Server 2019 (на момент написания статьи, июнь 2020 г.) имеет установленное накопительное обновление: https://support.microsoft.com/en-us/help/4551853/windows-10 -обновление-kb4551853. Чтобы эта установка работала, мне нужно было загрузить обновление с https://www.catalog.update.microsoft.com/home.aspx и поместить его куда-нибудь, например, c:\patches.

Теперь мы можем обновить смонтированные файлы в автономном режиме с помощью следующей команды:

Dism /Add-Package /Image:"C:\wim\mount" /PackagePath= " c:\patches\windows10.0-kb4551853- x64_ce1ea7def481ee2eb8bba6db49ddb42e45cba54f.msu"

Обновление займет некоторое время! Это нужно сделать, потому что файлы, смонтированные из загруженного ISO, не соответствуют версии образа Windows Server 2019. Без этого обновления установка компонента SMB1 не удастся.

Включить функцию SMB1

Теперь мы можем включить эту функцию с помощью следующей команды:

dism /online /Enable-Feature /FeatureName:SMB1Protocol /All /source:c:\wim\mount\windows\winsxs /limitaccess

Вам нужно будет перезагрузиться. После перезагрузки из приглашения PowerShell выполните следующую команду, чтобы проверить установку:

Get-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

В свойстве State должно быть указано: Enabled

Заключение

Эта банальность заняла у меня слишком много времени. Есть ли более простой способ? Дай мне знать! 👍

И, кстати, не включайте SMB1. Это совсем не безопасно. Но в некоторых случаях просто нет выхода.

Но в некоторых случаях просто нет выхода.

Нравится:

Нравится Загрузка...

Автор Герт БэкеОпубликовано Рубрики azure, cloudМетки 2019, dism, smb, smb1, windowsКак обнаружить, включить и отключить SMBv1, SMBv2 и SMBv3 в Windows

- Статья

- 9 минут на чтение

Применяется к: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012, Windows 11, Windows 10, Windows 8.1, Windows 8

В этой статье описывается, как включать и отключать блок сообщений сервера (SMB) версии 1 (SMBv1), SMB версии 2 (SMBv2) и SMB версии 3 (SMBv3) на клиентских и серверных компонентах SMB.

Хотя отключение или удаление SMBv1 может вызвать некоторые проблемы совместимости со старыми компьютерами или программным обеспечением, SMBv1 имеет серьезные уязвимости в системе безопасности, и мы настоятельно рекомендуем вам не использовать его.

Отключение SMBv2 или SMBv3 для устранения неполадок

Мы рекомендуем оставить SMBv2 и SMBv3 включенными, но может оказаться полезным временно отключить один из них для устранения неполадок. Дополнительные сведения см. в разделе Как определить состояние, включить и отключить протоколы SMB на сервере SMB.

В Windows 10, Windows 8.1, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 и Windows Server 2012 отключение SMBv3 деактивирует следующие функции: отработка отказа

В Windows 7 и Windows Server 2008 R2 отключение SMBv2 деактивирует следующие функции:

- Составление запросов — позволяет отправлять несколько запросов SMBv2 как один сетевой запрос

- Больше операций чтения и записи — лучшее использование более быстрых сетей

- Кэширование свойств папок и файлов — клиенты сохраняют локальные копии папок и файлов

- Надежные дескрипторы — позволяют прозрачно переподключаться к серверу в случае временного отключения

- Улучшенная подпись сообщений — HMAC SHA-256 заменяет MD5 в качестве алгоритма хеширования

- Улучшенная масштабируемость для общего доступа к файлам — количество пользователей, общих ресурсов и открытых файлов на сервер значительно увеличилось

- Поддержка символических ссылок

- Модель аренды оппозитной блокировки клиента — ограничивает объем данных, передаваемых между клиентом и сервером, повышает производительность в сетях с высокой задержкой и повышает масштабируемость сервера SMB

- Поддержка большого MTU — для полного использования 10 Gigabit Ethernet (GbE)

- Повышенная энергоэффективность — клиенты, у которых есть открытые файлы на сервере, могут спать

Протокол SMBv2 был представлен в Windows Vista и Windows Server 2008, а протокол SMBv3 — в Windows 8 и Windows Server 2012. Дополнительные сведения о возможностях SMBv2 и SMBv3 см. в следующих статьях:

Дополнительные сведения о возможностях SMBv2 и SMBv3 см. в следующих статьях:

- Обзор блока сообщений сервера

- Новые возможности SMB

Как удалить SMBv1 с помощью PowerShell

Ниже приведены шаги для обнаружения, отключения и включения клиента и сервера SMBv1 с помощью команд PowerShell с повышением прав.

Примечание

Компьютер перезагрузится после выполнения команд PowerShell для отключения или включения SMBv1.

-

Детектировать:

Get-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

-

Отключить:

Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

-

Включить:

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Наконечник

Статус SMBv1 можно определить без повышения прав, выполнив: Get-SmbServerConfiguration | Список форматов EnableSMB1Protocol .

Windows Server 2012 Windows Server 2012 R2, Windows Server 2016, Windows Server 2019: метод диспетчера серверов

Чтобы удалить SMBv1 из Windows Server:

- под Настройте этот локальный сервер , выберите Добавить роли и функции .

- На странице Прежде чем начать выберите Запустить мастер удаления ролей и компонентов , а затем на следующей странице выберите Далее .

- На странице Выберите целевой сервер в разделе Пул серверов убедитесь, что выбран сервер, с которого вы хотите удалить функцию, а затем выберите Далее .

- На странице Удаление ролей сервера выберите Далее .

- 9 числа0015 Удалить страницу функций , снимите флажок Поддержка общего доступа к файлам SMB 1.0/CIFS и выберите Далее .

- На странице Подтвердить выбор удаления убедитесь, что функция указана в списке, а затем выберите Удалить .

Windows 8.1, Windows 10 и Windows 11: метод «Установка и удаление программ»

Чтобы отключить SMBv1 для указанных операционных систем:

- В панели управления выберите Программы и компоненты .

- В разделе Панель управления Главная выберите Включение или отключение компонентов Windows , чтобы открыть окно Компоненты Windows .

- В поле Windows Features прокрутите список вниз, снимите флажок SMB 1.0/CIFS File Sharing Support и выберите OK .

- После того, как Windows применит изменение, на странице подтверждения выберите Перезагрузить сейчас .

Примечание

При включении или отключении SMBv2 в Windows 8 или Windows Server 2012 также включается или отключается SMBv3. Такое поведение возникает из-за того, что эти протоколы используют один и тот же стек.

- Сервер

- Клиент

В Windows 8 и Windows Server 2012 появился новый командлет Set-SMBServerConfiguration Windows PowerShell. Командлет позволяет включать и отключать протоколы SMBv1, SMBv2 и SMBv3 на серверном компоненте.

Вам не нужно перезагружать компьютер после запуска Командлет Set-SMBServerConfiguration .

SMBv1

-

Обнаружение:

Get-SmbServerConfiguration | Выберите Включить протокол SMB1.

-

Отключить:

Set-SmbServerConfiguration-EnableSMB1Protocol $false

-

Включить:

Set-SmbServerConfiguration-EnableSMB1Protocol $true

Дополнительные сведения см. в разделе Хранилище сервера в Microsoft.

SMB v2/v3

-

Обнаружение:

Get-SmbServerConfiguration | Выберите Включить протокол SMB2.

-

Отключить:

Set-SmbServerConfiguration-EnableSMB2Protocol $false

-

Включить:

Set-SmbServerConfiguration-EnableSMB2Protocol $true

Для Windows 7, Windows Server 2008 R2, Windows Vista и Windows Server 2008

Чтобы включить или отключить протоколы SMB на сервере SMB под управлением Windows 7, Windows Server 2008 R2, Windows Vista или Windows Server 2008, используйте Windows PowerShell или редактор реестра.

Дополнительные методы PowerShell

Примечание

Для этого метода требуется PowerShell 2.0 или более поздней версии.

SMBv1 на сервере SMB

Обнаружить:

Get-Item HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters | ForEach-Object {Get-ItemProperty $_.pspath} Конфигурация по умолчанию = Включено (значение имени реестра не создается), поэтому значение SMB1 не будет возвращено

Отключить:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 -Force

Включить:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 1 -Force

Примечание После внесения этих изменений необходимо перезагрузить компьютер. Дополнительные сведения см. в разделе Хранилище сервера в Microsoft.

SMBv2/v3 на сервере SMB

Обнаружить:

Get-ItemProperty HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters | ForEach-Object {Get-ItemProperty $_. pspath}

pspath} Отключить:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 0 -Force

Включить:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 1 -Force

Примечание

После внесения этих изменений необходимо перезагрузить компьютер.

Редактор реестра

Важно

Внимательно следуйте инструкциям в этом разделе. При неправильном изменении реестра могут возникнуть серьезные проблемы. Прежде чем изменять его, создайте резервную копию реестра для восстановления в случае возникновения проблем.

Чтобы включить или отключить SMBv1 на сервере SMB, настройте следующий раздел реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Запись реестра: SMB1 REG_DWORD: 0 = отключено REG_DWORD: 1 = включено По умолчанию: 1 = включено (раздел реестра не создается).

Чтобы включить или отключить SMBv2 на сервере SMB, настройте следующий раздел реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Запись реестра: SMB2 REG_DWORD: 0 = отключено REG_DWORD: 1 = включено По умолчанию: 1 = включено (раздел реестра не создается).

Примечание

После внесения этих изменений необходимо перезагрузить компьютер.

Отключение SMBv1 с помощью групповой политики

В этом разделе рассказывается, как использовать групповую политику для отключения SMBv1. Вы можете использовать этот метод в разных версиях Windows.

- Сервер

- Клиент

SMBv1

Эта процедура настраивает следующий новый элемент в реестре:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

- Запись в реестре: SMB1

- REG_DWORD: 0 = Отключено

Чтобы использовать групповую политику для настройки, выполните следующие действия:

-

Откройте консоль управления групповыми политиками .

Щелкните правой кнопкой мыши объект групповой политики (GPO), который должен содержать новый элемент предпочтения, а затем щелкните Редактировать .

Щелкните правой кнопкой мыши объект групповой политики (GPO), который должен содержать новый элемент предпочтения, а затем щелкните Редактировать . -

В дереве консоли в разделе Конфигурация компьютера разверните папку Настройки , а затем разверните папку Параметры Windows .

-

Щелкните правой кнопкой мыши узел Registry , выберите New и выберите Registry Item .

В диалоговом окне New Registry Properties выберите следующее:

- Действие : Создать

- Улей : HKEY_LOCAL_MACHINE

- Ключевой путь : SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

- Имя значения : SMB1

- Тип значения : REG_DWORD

- Значение данных : 0

Эта процедура отключает компоненты сервера SMBv1. Эта групповая политика должна применяться ко всем необходимым рабочим станциям, серверам и контроллерам домена в домене.

Эта групповая политика должна применяться ко всем необходимым рабочим станциям, серверам и контроллерам домена в домене.

Примечание

Фильтры WMI также можно настроить для исключения неподдерживаемых операционных систем или отдельных исключений, таких как Windows XP.

Важно

Будьте осторожны при внесении этих изменений на контроллерах домена, на которых устаревшая Windows XP или более ранняя версия Linux и системы сторонних производителей (которые не поддерживают SMBv2 или SMBv3) требуют доступа к SYSVOL или другим общим файловым ресурсам, где используется SMB v1. Отключено.

Аудит использования SMBv1

Чтобы определить, какие клиенты пытаются подключиться к серверу SMB с помощью SMBv1, вы можете включить аудит в Windows Server 2016, Windows 10 и Windows Server 2019.. Вы также можете проводить аудит в Windows 7 и Windows Server 2008 R2, если установлено ежемесячное обновление за май 2018 г., и в Windows 8.1 и Windows Server 2012 R2, если установлено ежемесячное обновление за июль 2017 г.