Vzlom wifi для компьютера

Как Взломать Пароль WiFi На Ноутбуке Windows 10/8/7

Эта статья посвящена вопросу, который сейчас все задают в Интернете: как взломать пароли Wi-Fi на ноутбуке с Windows 10/8/7. Мы обсудили оба способа, включая то, как сделать это без какого-либо программного обеспечения и с помощью программного обеспечения. Для первого мы собираемся использовать встроенный инструмент Windows - командную строку. И для последнего, программное обеспечение, которое мы собираемся использовать, называется PassFab Wifi Key, и этот инструмент является надежным методом, который поможет вам восстановить пароль Wi-Fi. Давайте не будем ждать больше и исследуем эти проверенные способы.

- Часть 1: Как Взломать Пароль WiFi На Ноутбуке Без Какого-либо Программного Обеспечения

- Часть 2: Взлом Windows С Паролем WiFi За Считанные Минуты

Часть 1: Как Взломать Пароль WiFi На Ноутбуке Без Какого-либо Программного Обеспечения

Метод, который мы собираемся изучить сегодня, будет работать в Windows 10 и 8, но, к сожалению, этот метод не поддерживается в Windows 7. Следуйте приведенным ниже инструкциям, чтобы узнать, «как взломать пароль WiFi на ПК без какого-либо программного обеспечения».

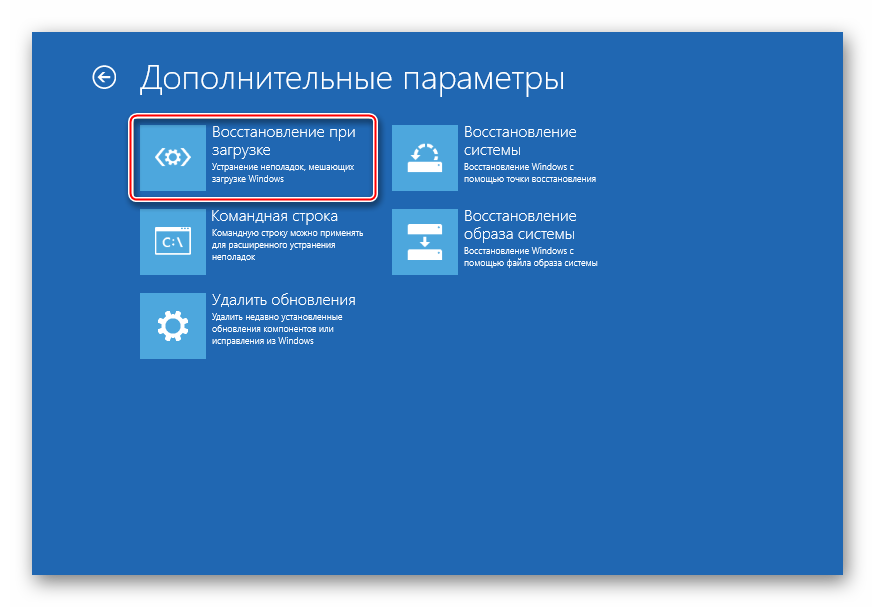

Шаг 1:Вам нужно зайти на кнопку «Пуск» и набрать «cmd» в строке поиска. После этого выберите «Командная строка» в качестве администратора, чтобы получить к ней доступ быстрее.

Шаг 2:После того, как вы закончите с описанным выше процессом, вам необходимо ввести следующую команду. netsh wlan показать профили.

Шаг 3:После этого вы увидите список сетей, к которым вы подключаетесь со своим компьютером.

Шаг 4:Теперь вам нужно ввести следующую команду, чтобы найти пароль одного сетевого профиля. Помните, что вы заменяете имя профиля на имя профиля. netsh wlan показать имя профиля = имя профиля ключ = очистить.

Шаг 5:Как только вы закончите с описанным выше процессом, найдите строку «Key Content», которая будет паролем соответствующей сети.

Заключение: Итак, это было все о том, как вы можете найти свой пароль WiFi без какого-либо программного обеспечения. Этот метод очень эффективен, если вы собираетесь использовать его в Windows 8 и 10. Итак, чего вы ждете, продолжайте и попробуйте на своем компьютере.

Этот метод очень эффективен, если вы собираетесь использовать его в Windows 8 и 10. Итак, чего вы ждете, продолжайте и попробуйте на своем компьютере.

Часть 2: Взлом Windows С Паролем WiFi За Считанные Минуты

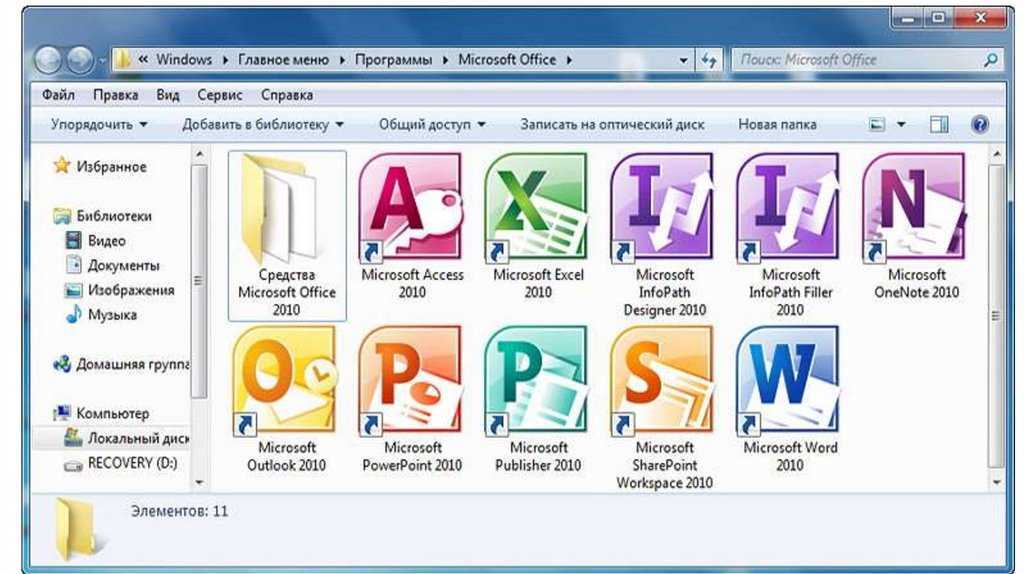

Многие люди ищут в Интернете этот вопрос о том, что «как бесплатно взломать пароль Wi-Fi в Windows 10/8/7», вот и сейчас это программное обеспечение для вас под названием PassFab Wifi Key, которое будет вашим лучшим выбором. . С помощью этого бесплатного программного обеспечения взломать пароль Wi-Fi на ноутбуке не составит труда. Благодаря процессу в один клик даже неопытные пользователи могут эффективно использовать это программное обеспечение. Более того, это программное обеспечение поддерживает плавное выполнение в различных версиях ОС Windows, включая Windows 7, 8 и 10.

Видеогид: Как использовать ключ PassFab WiFi для взлома Wi-Fi в Windows 10/8/7 Краткие инструкции по использованию

Заключение

Итак, в этой статье мы обсудили, как взломать пароль Wi-Fi в Windows 10/8/7, а также с помощью программного обеспечения. Метод, который мы используем для поиска пароля Wi-Fi без программного обеспечения, - это командная строка. Здесь мы обсудили программу ключа пароля Wi-Fi от PassFab, которая поможет вам найти пароль Wi-Fi. Надеюсь, эта статья помогла бы вам решить все ваши вопросы, связанные с вопросом о том, как взламывать пароли Wi-Fi в Windows. И последнее, но не менее важное: если вы хотите взломать пароль Wi-Fi на своем собственном iPhone, вам следует попробовать PassFab iOS Password Manager.

Метод, который мы используем для поиска пароля Wi-Fi без программного обеспечения, - это командная строка. Здесь мы обсудили программу ключа пароля Wi-Fi от PassFab, которая поможет вам найти пароль Wi-Fi. Надеюсь, эта статья помогла бы вам решить все ваши вопросы, связанные с вопросом о том, как взламывать пароли Wi-Fi в Windows. И последнее, но не менее важное: если вы хотите взломать пароль Wi-Fi на своем собственном iPhone, вам следует попробовать PassFab iOS Password Manager.

атаки с Kali Linux, Windows и Android

Вариантов взлома Wi-Fi много, а вот рабочих куда меньше, особенно с современными способами защиты. Но даже так остаются лазейки. В статье рассмотрены распространённые инструменты и методы взлома, которые дадут понять, сколь важно озаботиться защитой беспроводного соединения.

- Cпособы взлома

- Kali Linux для взлома беспроводной сети

- Программы для взлома на Kali Linux

- Взлом с Windows

- Взлом с телефона

- Защита беспроводной сети

Основные способы взлома

- Брутфорс пароля — классический метод, который предполагает перебор всевозможных комбинаций с использованием специальных программ.

- Взлом WPS (Wi-Fi Protected Setup) по вероятным пинам. Роутеров с включённым WPS становится всё меньше, но ещё встречаются. Это вариант с подбором пароля из 8 цифр, а в некоторых случаях и быстрый взлом стандартных заводских PIN-кодов, которые уже есть в базах приложений.

- Беспроводные адаптеры с поддержкой современных протоколов. Подойдёт адаптер Alfa со внешними антеннами. Список актуальных беспроводных адаптеров можно посмотреть здесь.

- Базы паролей для взлома пароля Wi-Fi в общественных местах. Есть смысл использовать только в крупных городах.

- Фишинг — старый-добрый метод вывода у пользователя своей страницы, в которую жертва сама вписывает данные для входа. Это можно реализовать самостоятельно либо с помощью приложения для взлома Wi-Fi Wifiphisher.

- Взлом роутера. Сработает, если вы можете подключиться к Wi-Fi по проводу или знаете внешний IP-адрес. В этом случае можно попытаться подобрать логин и пароль к роутеру.

Часто они остаются заводскими по типу admin/admin. Пароль же от Wi-Fi будет лежать в настройках.

Часто они остаются заводскими по типу admin/admin. Пароль же от Wi-Fi будет лежать в настройках.

Kali Linux и взлом Wi-Fi

Kali по-прежнему остаётся лучшим дистрибутивом для реализации хакерских атак. Он вмещает более 300 предустановленных утилит, необходимых для тестирования безопасности. Не секрет, что в разных утилитах некоторые функции дублируются: в этом случае выбирайте то, с чем удобнее работать. Также вы всегда можете устанавливать дополнительные бесплатные программы для взлома Wi-Fi.

Даже если вы фанат Windows, но попробовать Kali в деле всё-таки хочется, установите дистрибутив на VirtualBox. Подробнее о Kali Linux на виртуальной машине:

Теперь займёмся настройкой. Для получения root-прав пропишите в командной строке:

sudo passwd

И задайте пароль root-пользователя. Затем перезагрузитесь и зайдите под логином и паролем, где логин — root. Теперь вам не придётся к каждой команде приписывать sudo, так как вы объявили себя суперпользователем.

Следующим шагом обновите операционную систему:

apt update && apt upgrade -y

Теперь установим систему контроля версий Git:

apt install git -y

Если следующие вспомогательные программы не предустановлены, советуем установить:

- Atom — текстовый редактор для работы с кодом.

- Double Commander — линуксовский аналог Total Commander с открытым исходным кодом. Максимально понятен и с большим количеством полезных функций.

- Filezilla — бесплатный многоязычный FTP-клиент. Поддерживает FTP, SFTP, и FTPS. Может похвастаться настраиваемым интерфейсом. Если планируете работать с FTP, это приложение для вас.

- Network Manager OpenVPN — понадобится для настройки VPN. Да, всегда можно использовать консольную версию OpenVPN, однако графический интерфейс гораздо удобнее. И тут на помощь приходит Network Manager.

- Tor Browser. Изначально Tor предустановлен в Kali, но лучше скачать с официального сайта.

Версия Kali Tor не поддерживается, а значит и не обновляется, так что можно пропустить улучшенную версию. Добавьте репозитории Tor Project в список APT, загрузите ключ подписи пакета и импортируйте в APT-ключ.

Версия Kali Tor не поддерживается, а значит и не обновляется, так что можно пропустить улучшенную версию. Добавьте репозитории Tor Project в список APT, загрузите ключ подписи пакета и импортируйте в APT-ключ.

Программы для взлома Wi-Fi на Kali Linux

Airgeddon

Его называют инструментом для ленивых, потому что Airgeddon не требует специальных технических навыков и позволяет автоматизировать работу со множеством программ для атаки на Wi-Fi.

Команда Tproger решила протестировать данный инструмент на собственной Wi-Fi сети.

Важно Убедитесь, что Kali Linux подключён к беспроводной сети.

Установите скрипт следующей командой:

git clone https://github.com/v1s1t0r1sh4r3/airgeddon

В ряде атак на беспроводные сети нам потребуются словари. Можно воспользоваться и тем, который есть в Kali Linux, усовершенствовав его под наши нужды. Для этого выполним несколько команд:

cp /usr/share/wordlists/rockyou.txt.gz ~/ gunzip ~/rockyou.txt.gz cat ~/rockyou.txt | sort | uniq | pw-inspector -m 8 -M 63 > ~/newrockyou.txt rm ~/rockyou.txt

Теперь переходим в папку со скриптом:

cd airgeddon/

Запускаем Airgeddon:

bash airgeddon.sh

Установите все недостающие зависимости. Если вы всё сделали верно, перед вами появится окно со следующими статусами:

Далее выберите беспроводной интерфейс. По умолчанию это wlan0:

Теперь пункт «2. Перевести интерфейс в режим монитора»:

Попробуем произвести наш первый взлом Wi-Fi.

Внимание! Автор статьи испытывал программу на своей беспроводной сети. Помните, что данный материал предназначен для ознакомления с распространёнными способами взлома и своевременного устранения уязвимостей.

Автоматизированные атаки на WPS

Ранее мы писали, что роутеры с включённым WPS ещё встречаются. Для взлома нужно перебрать различные комбинации, состоящие из восьми цифр. Поэтому следует начать с проверки сетей.

Выбираем пункт «8. Меню атак на WPS». Airgeddon предлагает четыре вида атак на WPS:

- Взлом по известному PIN

- Pixie Dust

- Полный перебор PIN

- Атака по базе данных известных PIN

Выбрать можно любой из вариантов. Первым рекомендуется использовать Pixie Dust Attack. Принцип атаки основан на том, что ряд точек доступа используют низкую или несуществующую энтропию. Для получения PIN этим способом потребуется от нескольких миллисекунд до минут, но только в том случае, если цель уязвима.

Давайте проверим на уязвимость нашу сеть. Выбираем пункт «4. Поиск целей»:

Из данного скрина можно сделать вывод, что все найденные роутеры с включёнными WPS: эти сети уязвимы к хакерским атакам, в том числе и наша.

Выбираем нашу сеть и пункт «8. Атака Pixie Dust» (если просит снова перевести интерфейс в режим монитора, делаем это, выбирая пункт 2). Установите таймаут в 300 или более секунд, выберите папку, в которой будет сохранён текстовый документ с паролем, и запустите скрипт.

Процесс взлома выглядит так:

Будем откровенны, данный способ не взломал нашу беспроводную сеть, однако подсказал, что следует обезопасить себя от подобных вмешательств и отключить WPS.

Если атака Pixie Dust не удалась, следующий рекомендуемый способ — атака на основе базы данных известных пинов. Если и там нас ждёт неудача, воспользоваться полным перебором. Последний способ может занять часы а то и дни.

Сама же брутфорс-атака выглядит следующим образом:

Итак, мы подробно рассмотрели на примере Airgeddon, как можно взломать WiFi. Теперь же вскользь пробежимся по более сложным инструментам, которые используют хакеры.

Fern Wi-Fi Wireless Cracker

Fern Wi-Fi Wireless Cracker — бесплатная программа не столько для взлома Wi-Fi, сколько для аудита беспроводных сетей. Утилита написана на языке программирования Python, а GUI создан с помощью кроссплатформенного фреймворка QT.

Функционал Fern Wi-Fi Wireless Cracker включает в себя:

- перехват трафика и cookie-файлов;

- взлом паролей Wi-Fi;

- вычисление MAC-адреса и расположения устройства;

- атаки на беспроводные сети WEP и WAP с использованием словаря;

- расшифровку протоколов маршрутизатора.

Для работы необходимо подключиться к беспроводной сети и выбрать способ взлома.

WepDecrypt

Бесплатное приложение для взлома сетей, защищённых протоколом WEP. Само приложение написано на языке программирования C. В нём предусмотрено несколько способов взлома ключей, начиная перебором вариантов по готовому словарю и заканчивая сложными аналитическими алгоритмами.

Перед началом работы убедитесь, что установлены все необходимые системные библиотеки.

Wifiphisher

Как мы уже говорили, эта программа создаёт фальшивую точку доступа и предоставляет её пользователю вместо оригинальной. Далее приложение просит пользователя авторизоваться, а введённые им данные передаёт злоумышленнику.

Чтобы Wifiphisher работал нормально, потребуется Kali Linux и два беспроводных адаптера. Хотя сейчас можно найти Wifiphisher и для взлома Wi-Fi на Windows.

Преимущества:

- уникальные технологии взлома;

- работа с сайтами;

- возможность выбрать шаблон;

- скорость работы.

Infernal Twin

Как и Wifiphisher, Infernal Twin создаёт фальшивую точку доступаWi-Fi. Принцип тот же: пользователь подключается к фейковой сети и вписывает в поля свои реальные данные.

Программа используется для кражи паролей, фишинга, перехвата трафика, etc.

Взлом Wi-Fi на Windows

Не самая популярная операционная система для взлома, но всё же некоторые хорошие программы есть и под Винду.

Aircrack-ng

Программа предоставляет следующие возможности:

- перехват пакетов в беспроводной сети;

- их анализ;

- расшифровка.

Подходит для подключения к WiFi с защитой в виде WEP или WPA шифрования. По сути это не одна программа, а пакет утилит для мониторинга беспроводных сетей.

CommView for WiFi

Принцип примерно такой же. Приложение мониторит и анализирует сетевые пакеты, которые передаются в сетях стандартов 802.11 a/b/g/n/ac/ax. После захвата пакетов CommView for WiFi отображает список точек доступа, узлов, уровни сигнала и другую полезную информацию.

В CommView for WiFi входит и модуль VoIP, который работает с голосовыми сообщениями SIP и H.323. Наблюдение за звонками VoIP позволяет обнаружить и своевременно устранить возможные проблемы связи на сетевом и протокольном уровнях.

Взлом с телефона

Перечисленные способы были ориентированы на ПК. Теперь поговорим об Android-смартфонах.

Для Android также предусмотрены хакерские программы, которые позволяют подключаться к удалённым серверам по SSH, менять MAC-адрес устройства, тестировать беспроводную сеть на возможные уязвимости и многое другое.

Минус смартфона в том, что его мощности может не хватить для грубого перебора или других операций. Но есть хакерские Android-приложения, которые позволяют выполнить ряд действий по взлому беспроводной сети.

Защита беспроводной сети

В статье мы рассмотрели популярные способы и программы для взлома Wi Fi. С их помощью вы сможете проверить безопасность своей сети, как мы это сделали на примере Airgeddon, и предпринять меры по устранению уязвимостей. Будьте осторожны в использовании данных инструментов и применяйте их исключительно в законных целях.

Будьте осторожны в использовании данных инструментов и применяйте их исключительно в законных целях.

Знаете другие популярные программы для атак на беспроводные сети? Напишите в комментариях.

Узнайте также, как обезопасить себя от взлома почты с использованием одноразового email.

Хакеры дистанционно убивают джип на шоссе — со мной внутри эксплойт начал захватывать.

Я ехал со скоростью 70 миль в час по окраине центра Сент-Луиса, когда эксплойт начал действовать.

Хотя я не прикасался к приборной панели, вентиляционные отверстия в Jeep Cherokee начали выдувать холодный воздух на максимальной скорости, охлаждая пот на моей спине через встроенную систему климат-контроля. Затем радио переключилось на местную хип-хоп станцию и начало реветь Skee-lo на полную громкость. Я повернул ручку управления влево и нажал кнопку питания, но безрезультатно. Затем включились стеклоочистители, и жидкость для стеклоочистителей замутила стекло.

Пока я пытался справиться со всем этим, на цифровом дисплее автомобиля появилось изображение двух хакеров, выполняющих эти трюки: Чарли Миллера и Криса Валасека, одетых в свои фирменные спортивные костюмы. Приятное прикосновение, подумал я.

Приятное прикосновение, подумал я.

Странное поведение джипа не было полной неожиданностью. Я приехал в Сент-Луис, чтобы стать цифровым манекеном Миллера и Валасека для проведения краш-тестов, добровольным субъектом, на котором они могли протестировать исследование по взлому автомобилей, которое они проводили в прошлом году. Результатом их работы стала техника взлома, которую индустрия безопасности называет эксплойтом нулевого дня, которая может атаковать Jeep Cherokee и дать злоумышленнику беспроводной контроль через Интернет над любым из тысяч автомобилей. Их код — кошмар автопроизводителя: программное обеспечение, которое позволяет хакерам отправлять команды через развлекательную систему Jeep на его приборную панель, рулевое управление, тормоза и трансмиссию — и все это с ноутбука, который может находиться в любой точке страны.

Чтобы лучше смоделировать опыт вождения автомобиля, когда его угоняет невидимая виртуальная сила, Миллер и Валасек отказались сообщить мне заранее, какие виды атак они планируют запустить с ноутбука Миллера в его доме в 10 милях к западу. Вместо этого они просто заверили меня, что не сделают ничего опасного для жизни. Потом мне сказали выехать на джипе на шоссе. «Помни, Энди, — сказал Миллер через динамик моего айфона как раз перед тем, как я выехал на въезд на межштатную автомагистраль 64, — что бы ни случилось, не паникуй». 1

Вместо этого они просто заверили меня, что не сделают ничего опасного для жизни. Потом мне сказали выехать на джипе на шоссе. «Помни, Энди, — сказал Миллер через динамик моего айфона как раз перед тем, как я выехал на въезд на межштатную автомагистраль 64, — что бы ни случилось, не паникуй». 1

Самый популярный

Чарли Миллер (слева), исследователь безопасности в Twitter, и Крис Валасек, директор по безопасности автомобилей, выявили уязвимости в автомобильной безопасности. взламывая автомобили удаленно, управляя различными элементами управления автомобилями, от громкости радио до тормозов. Снято в среду, 1 июля 2015 года в Ладью, штат Миссури (Фото © Уитни Кертис для WIRED.com) Уитни Кертис для WIRED

Пока двое хакеров дистанционно играли с кондиционером, радио и стеклоочистителями, я мысленно поздравлял себя с храбростью, оказавшейся под давлением. Вот когда они прервали передачу.

У меня сразу перестал работать ускоритель. Пока я лихорадочно нажимал на педаль и смотрел, как растут обороты, джип потерял половину своей скорости, а затем замедлился до ползания. Это произошло как раз в тот момент, когда я достиг длинного путепровода, где не было обочины, по которой можно было бы сбежать. Эксперимент перестал быть веселым.

Пока я лихорадочно нажимал на педаль и смотрел, как растут обороты, джип потерял половину своей скорости, а затем замедлился до ползания. Это произошло как раз в тот момент, когда я достиг длинного путепровода, где не было обочины, по которой можно было бы сбежать. Эксперимент перестал быть веселым.

В этот момент межштатная автомагистраль начала подниматься вверх, так что джип потерял еще большую скорость и едва пополз вперед. Машины выстраивались за моим бампером, прежде чем обогнать меня, сигналя. В зеркало заднего вида я увидел приближающийся 18-колесный автомобиль. Я надеялся, что его водитель тоже меня увидел и понял, что я парализован на шоссе.

"Ты обречен!" — закричал Валасек, но я не мог разобрать его криков из-за грохота радио, которое теперь качало Канье Уэста. Полуприцеп маячил в зеркале, приближаясь к моему обездвиженному джипу.

Я последовал совету Миллера: не паниковал. Однако я отбросил всякое подобие храбрости, схватил свой iPhone липким кулаком и умолял хакеров остановить его.

Беспроводные угонщики автомобилей

Это был не первый раз, когда Миллер и Валасек сажали меня за руль взломанного автомобиля. Летом 2013 года я вел Ford Escape и Toyota Prius по Саут-Бенду, штат Индиана, по парковке, пока они сидели на заднем сиденье со своими ноутбуками, гогоча, отключая мои тормоза, сигналя, дергая ремень безопасности, и забрал руль. «Когда вы теряете веру в то, что машина будет делать то, что вы ей говорите, — заметил в то время Миллер, — это действительно меняет все ваше представление о том, как эта штука работает». Однако в то время их взломы имели утешительное ограничение: компьютер злоумышленника был подключен к бортовому диагностическому порту автомобиля, функция, которая обычно дает специалистам по ремонту доступ к информации об электронных системах автомобиля.

Всего два года спустя об этом угоне стало известно по радио. Миллер и Валасек планируют опубликовать часть своего эксплоита в Интернете, приурочив его к выступлению на конференции по безопасности Black Hat в Лас-Вегасе в следующем месяце. Это последнее из серии разоблачений двух хакеров, которые напугали автомобильную промышленность и даже помогли вдохновить законодательство; Как стало известно WIRED, сенаторы Эд Марки и Ричард Блюменталь планируют представить сегодня законопроект об автомобильной безопасности, чтобы установить новые стандарты цифровой безопасности для легковых и грузовых автомобилей, что впервые возникло, когда Марки обратил внимание на работу Миллера и Валасека в 2013 году9.0003

Это последнее из серии разоблачений двух хакеров, которые напугали автомобильную промышленность и даже помогли вдохновить законодательство; Как стало известно WIRED, сенаторы Эд Марки и Ричард Блюменталь планируют представить сегодня законопроект об автомобильной безопасности, чтобы установить новые стандарты цифровой безопасности для легковых и грузовых автомобилей, что впервые возникло, когда Марки обратил внимание на работу Миллера и Валасека в 2013 году9.0003

Самый популярный

В качестве противоядия от автоматического взлома счет как нельзя более своевременен. Инструменты атаки, разработанные Миллером и Валасеком, могут удаленно активировать больше, чем трюки с приборной панелью и коробкой передач, которые они использовали против меня на шоссе. Они продемонстрировали столько же в тот же день, что и мой травматический опыт на И-64; Едва избежав смерти от полуприцепа, мне удалось скатить хромой джип по съезду, снова включить трансмиссию, выключив и включив зажигание, и найти пустырь, где я мог спокойно продолжить эксперимент.

Полный арсенал Миллера и Валасека включает в себя функции, которые на более низких скоростях полностью глушат двигатель, резко включают тормоза или полностью отключают их. Самый тревожный маневр произошел, когда они отключили тормоза джипа, оставив меня лихорадочно давить на педаль, когда 2-тонный внедорожник неконтролируемо скользил в кювет. Исследователи говорят, что они работают над совершенствованием рулевого управления — на данный момент они могут угнать руль только тогда, когда джип движется задним ходом. Их хак также позволяет осуществлять наблюдение: они могут отслеживать GPS-координаты целевого джипа, измерять его скорость и даже ставить метки на карте, чтобы проследить его маршрут.

Andy Greenberg/WIRED

Все это возможно только потому, что Chrysler, как и практически все автопроизводители, делает все возможное, чтобы превратить современный автомобиль в смартфон. Uconnect, подключенная к Интернету компьютерная функция в сотнях тысяч автомобилей, внедорожников и грузовиков Fiat Chrysler, управляет развлечениями и навигацией автомобиля, позволяет совершать телефонные звонки и даже предлагает точку доступа Wi-Fi. И благодаря одному уязвимому элементу, который Миллер и Валасек не узнают до их разговора о Black Hat, сотовая связь Uconnect также позволяет любому, кто знает IP-адрес автомобиля, получить доступ из любой точки страны. «С точки зрения злоумышленника это очень удобная уязвимость, — говорит Миллер.

И благодаря одному уязвимому элементу, который Миллер и Валасек не узнают до их разговора о Black Hat, сотовая связь Uconnect также позволяет любому, кто знает IP-адрес автомобиля, получить доступ из любой точки страны. «С точки зрения злоумышленника это очень удобная уязвимость, — говорит Миллер.

С этой точки входа атака Миллера и Валасека разворачивается на соседний чип в головном устройстве автомобиля — аппаратное обеспечение его развлекательной системы — молча перезаписывая прошивку чипа, чтобы внедрить свой код. Эта переписанная прошивка способна отправлять команды через внутреннюю компьютерную сеть автомобиля, известную как шина CAN, на его физические компоненты, такие как двигатель и колеса. Миллер и Валасек говорят, что атака на развлекательную систему работает на любом автомобиле Chrysler с Uconnect с конца 2013 года, всего 2014 года и начала 2015 года. , на Jeep Cherokee, хотя они считают, что большинство их атак можно настроить для работы с любым автомобилем Chrysler с уязвимым головным устройством Uconnect. Им еще предстоит удаленно взламывать машины других марок и моделей.

Им еще предстоит удаленно взламывать машины других марок и моделей.

Самый популярный

После того, как исследователи раскроют подробности своей работы в Вегасе, только две вещи не позволят их инструменту вызвать волну атак на джипы по всему миру. Во-первых, они планируют исключить часть атаки, которая перезаписывает прошивку чипа; хакерам, которые пойдут по их стопам, придется реконструировать этот элемент, процесс, на который у Миллера и Валасека ушли месяцы. Но код, который они публикуют, позволит использовать многие трюки с приборной панелью, которые они продемонстрировали на мне, а также GPS-отслеживание.

Во-вторых, Миллер и Валасек делились своими исследованиями с Chrysler в течение почти девяти месяцев, что позволило компании незаметно выпустить патч перед конференцией Black Hat. 16 июля владельцы автомобилей с функцией Uconnect были уведомлены об исправлении в сообщении на веб-сайте Chrysler, в котором не было никаких подробностей или подтверждений исследований Миллера и Валасека. «[Fiat Chrysler Automobiles] имеет программу постоянного тестирования систем автомобилей для выявления уязвимостей и разработки решений», — говорится в заявлении представителя Chrysler, направленном WIRED. «FCA стремится предоставлять клиентам последние обновления программного обеспечения для защиты транспортных средств от любой потенциальной уязвимости».

«[Fiat Chrysler Automobiles] имеет программу постоянного тестирования систем автомобилей для выявления уязвимостей и разработки решений», — говорится в заявлении представителя Chrysler, направленном WIRED. «FCA стремится предоставлять клиентам последние обновления программного обеспечения для защиты транспортных средств от любой потенциальной уязвимости».

К сожалению, исправление Chrysler должно быть установлено вручную с помощью USB-накопителя или механиком дилерского центра. (Загрузите обновление здесь.) Это означает, что многие, если не большинство уязвимых джипов, скорее всего, останутся уязвимыми.

В ответ на вопросы WIRED компания Chrysler заявила, что «оценивает» работу Миллера и Валасека. Но компания также с подозрением отнеслась к своему решению опубликовать часть своего эксплойта. «Ни при каких обстоятельствах FCA не оправдывает и не считает уместным раскрывать «информацию с практическими рекомендациями», которая потенциально может способствовать или помочь хакерам получить несанкционированный и незаконный доступ к системам автомобиля», — говорится в заявлении компании. «Мы ценим вклад защитников кибербезопасности в расширение понимания отрасли потенциальных уязвимостей. Однако мы предупреждаем защитников, что в стремлении к повышению общественной безопасности они на самом деле не ставят под угрозу общественную безопасность».

«Мы ценим вклад защитников кибербезопасности в расширение понимания отрасли потенциальных уязвимостей. Однако мы предупреждаем защитников, что в стремлении к повышению общественной безопасности они на самом деле не ставят под угрозу общественную безопасность».

Два исследователя говорят, что даже если их код упрощает атаку джипов со злонамеренными хакерами, релиз, тем не менее, оправдан, поскольку он позволяет проверить их работу с помощью экспертной оценки. Это также посылает сигнал: автопроизводители должны нести ответственность за цифровую безопасность своих автомобилей. «Если потребители не осознают, что это проблема, они должны начать жаловаться автопроизводителям», — говорит Миллер. «Возможно, это ошибка программного обеспечения, которая, скорее всего, кого-то убьет».

На самом деле, Миллер и Валасек не первые, кто взломал машину через Интернет. В 2011 году группа исследователей из Вашингтонского и Калифорнийского университетов в Сан-Диего показала, что они могут отключать замки и тормоза седана по беспроводной связи. Но эти ученые заняли более сдержанную позицию, держа в секрете личность взломанного автомобиля и делясь подробностями эксплойта только с автопроизводителями.

Но эти ученые заняли более сдержанную позицию, держа в секрете личность взломанного автомобиля и делясь подробностями эксплойта только с автопроизводителями.

Миллер и Валасек представляют второй акт в рутине "хороший полицейский/плохой полицейский". Автопроизводители, которые не прислушались к вежливым предупреждениям в 2011 году, теперь столкнулись с возможностью публичного сброса недостатков безопасности своих автомобилей. Результатом может быть отзыв продуктов или даже гражданские иски, говорит профессор компьютерных наук Калифорнийского университета в Сан-Диего Стефан Сэвидж, который работал над исследованием 2011 года. «Представьте, что вы идете против адвоката по коллективному иску после того, как Anonymous решили, что было бы забавно закидать кирпичами все Jeep Cherokees в Калифорнии», — говорит Сэвидж. 2

Самый популярный

Для автомобильной промышленности и ее сторожевых псов, другими словами, Миллер и Валасек могут быть полностью предупреждены, прежде чем они будут выпущены. дневная атака. «Регуляторы и индустрия больше не могут рассчитывать на то, что код эксплойта не появится в открытом доступе», — говорит Сэвидж. «Они думали, что это не непосредственная опасность, с которой вам нужно иметь дело. Это скрытое предположение теперь мертво».

дневная атака. «Регуляторы и индустрия больше не могут рассчитывать на то, что код эксплойта не появится в открытом доступе», — говорит Сэвидж. «Они думали, что это не непосредственная опасность, с которой вам нужно иметь дело. Это скрытое предположение теперь мертво».

471 000 Hackable Automobiles

Чарли Миллер, исследователь безопасности в Twitter, и Крис Валасек, директор по исследованиям безопасности транспортных средств в IOActive, выявили уязвимости безопасности в автомобилях, взламывая автомобили удаленно, управляя различными элементами управления автомобилями по радио. громкости к тормозам. Снято в среду, 1 июля 2015 года в Ладью, штат Миссури. (Фото © Уитни Кертис для WIRED.com) Уитни Кертис для WIRED

Интернет для пострадавших.

Компьютеры Uconnect подключены к Интернету через сотовую сеть Sprint, и с ними могут общаться только другие устройства Sprint. Итак, у Миллера есть дешевый телефон Kyocera Android, подключенный к его потрепанному MacBook. Он использует одноразовый телефон в качестве точки доступа Wi-Fi, выискивая цели, используя его узкую полосу пропускания 3G.

Он использует одноразовый телефон в качестве точки доступа Wi-Fi, выискивая цели, используя его узкую полосу пропускания 3G.

На экране ноутбука отображается набор GPS-координат, а также идентификационный номер автомобиля, марка, модель и IP-адрес. Это Додж Рэм. Миллер вводит свои GPS-координаты в Google Maps, чтобы показать, что он едет по шоссе в Тексаркане, штат Техас. Он продолжает сканировать, и следующее транспортное средство, которое появляется на его экране, — это Jeep Cherokee, который едет по клеверному шоссе между Сан-Диего и Анахаймом, штат Калифорния. Затем он находит Dodge Durango, который едет по сельской дороге где-то на Верхнем полуострове Мичигана. Когда я прошу его продолжить сканирование, он колеблется. Видя фактические, нанесенные на карту местоположения машин этих ничего не подозревающих незнакомцев — и зная, что каждая из них уязвима для их удаленной атаки — выбивает его из колеи.

Когда Миллер и Валасек впервые обнаружили уязвимость Uconnect, они думали, что она может позволить проводить атаки только по прямому каналу Wi-Fi, ограничивая радиус действия несколькими десятками метров. Когда ранее этим летом они обнаружили уязвимость Uconnect для сотовой связи, они все еще думали, что она может работать только на транспортных средствах, подключенных к той же сотовой вышке, что и их сканирующий телефон, что ограничивает дальность атаки до нескольких десятков миль. Но быстро выяснилось, что и это не предел. «Когда я увидел, что мы можем делать это где угодно, через Интернет, я пришел в ярость, — говорит Валасек. «Я был напуган. Это было похоже на то, черт возьми, это машина на шоссе посреди страны. Взлом автомобилей стал настоящим, прямо тогда».

Когда ранее этим летом они обнаружили уязвимость Uconnect для сотовой связи, они все еще думали, что она может работать только на транспортных средствах, подключенных к той же сотовой вышке, что и их сканирующий телефон, что ограничивает дальность атаки до нескольких десятков миль. Но быстро выяснилось, что и это не предел. «Когда я увидел, что мы можем делать это где угодно, через Интернет, я пришел в ярость, — говорит Валасек. «Я был напуган. Это было похоже на то, черт возьми, это машина на шоссе посреди страны. Взлом автомобилей стал настоящим, прямо тогда».

Самый популярный

Этот момент стал кульминацией почти трехлетней работы. Осенью 2012 года Миллер, исследователь безопасности Twitter и бывший хакер АНБ, и Валасек, директор по исследованиям безопасности транспортных средств в консалтинговой компании IOActive, были вдохновлены исследованием UCSD и Вашингтонского университета подать заявку на взлом автомобиля. исследовательский грант от Darpa. На полученные 80 000 долларов они купили Toyota Prius и Ford Escape. В течение следующего года они разбирали автомобили на части в цифровом и физическом виде, разрабатывая схемы их электронных блоков управления или ECU — компьютеров, которые управляют практически каждым компонентом современного автомобиля, — и учились говорить по сетевому протоколу CAN, который ими управляет. .

исследовательский грант от Darpa. На полученные 80 000 долларов они купили Toyota Prius и Ford Escape. В течение следующего года они разбирали автомобили на части в цифровом и физическом виде, разрабатывая схемы их электронных блоков управления или ECU — компьютеров, которые управляют практически каждым компонентом современного автомобиля, — и учились говорить по сетевому протоколу CAN, который ими управляет. .

Когда на хакерской конференции DefCon в 2013 году они продемонстрировали проводную атаку на эти автомобили, Toyota, Ford и другие представители автомобильной промышленности преуменьшили значение своей работы, указав, что для взлома требовался физический доступ к транспортные средства. Toyota, в частности, утверждала, что ее системы «надежны и защищены» от беспроводных атак. «У нас не было нужного влияния на производителей, — говорит Миллер. Чтобы привлечь их внимание, им нужно найти способ удаленно взломать автомобиль.

ЧАРЛИ МИЛЛЕРЧарли Миллер, исследователь безопасности в Твиттере, и Крис Валасек, директор по исследованиям безопасности транспортных средств в IOActive, выявили уязвимости безопасности в автомобилях, взламывая автомобили удаленно, контролируя различные элементы управления автомобилями от громкости радио до тормозов. . Снято в среду, 1 июля 2015 года в Ладью, штат Миссури (Фото © Уитни Кертис для WIRED.com) Уитни Кертис для WIRED

. Снято в среду, 1 июля 2015 года в Ладью, штат Миссури (Фото © Уитни Кертис для WIRED.com) Уитни Кертис для WIRED

Итак, в следующем году они подписались на аккаунты механиков на сайтах всех крупных автопроизводителей и скачали десятки технических руководств и электрических схем автомобилей. Используя эти характеристики, они оценили 24 автомобиля, внедорожника и грузовика по трем факторам, которые, по их мнению, могут определять их уязвимость для хакеров: сколько и какие типы радиоприемников подключали системы автомобиля к Интернету; были ли компьютеры, подключенные к Интернету, должным образом изолированы от критических систем вождения, и имели ли эти критические системы «киберфизические» компоненты — могли ли цифровые команды вызывать физические действия, такие как поворот руля или активация тормозов.

Основываясь на этом исследовании, они оценили Jeep Cherokee как модель, наиболее поддающуюся взлому. У Cadillac Escalade и Infiniti Q50 дела обстояли не намного лучше; Миллер и Валасек поставили их на второе и третье место по уязвимости. Когда WIRED сообщил Infiniti, что по крайней мере одно из предупреждений Миллера и Валасека подтвердилось, компания ответила заявлением, что ее инженеры «с нетерпением ждут результатов этого [нового] исследования» и «продолжат интегрировать функции безопасности в наши продукты». средства защиты от кибератак». Cadillac подчеркнул в письменном заявлении, что компания выпустила новый Escalade после последнего исследования Миллера и Валасека, но что кибербезопасность — это «развивающаяся область, в которой мы выделяем больше ресурсов и инструментов», включая недавний наем главного сотрудника по кибербезопасности продукта. .

Когда WIRED сообщил Infiniti, что по крайней мере одно из предупреждений Миллера и Валасека подтвердилось, компания ответила заявлением, что ее инженеры «с нетерпением ждут результатов этого [нового] исследования» и «продолжат интегрировать функции безопасности в наши продукты». средства защиты от кибератак». Cadillac подчеркнул в письменном заявлении, что компания выпустила новый Escalade после последнего исследования Миллера и Валасека, но что кибербезопасность — это «развивающаяся область, в которой мы выделяем больше ресурсов и инструментов», включая недавний наем главного сотрудника по кибербезопасности продукта. .

Самый популярный

После того, как Миллер и Валасек решили сосредоточиться на Jeep Cherokee в 2014 году, им потребовался еще один год охоты за ошибками, которые можно взломать. . Только в июне Валасек отдал команду со своего ноутбука в Питтсбурге и включил дворники джипа на подъездной дорожке Миллера в Сент-Луисе.

С тех пор Миллер несколько раз сканировал сеть Sprint в поисках уязвимых автомобилей и записывал их идентификационные номера. Подключив эти данные к алгоритму, который иногда используется для маркировки и отслеживания диких животных, чтобы оценить размер их популяции, он подсчитал, что на дорогах находится до 471 000 автомобилей с уязвимыми системами Uconnect.

Определить машину, принадлежащую конкретному человеку, непросто. Сканирование Миллера и Валасека показывает случайные VIN, IP-адреса и GPS-координаты. Маловероятно найти конкретный автомобиль жертвы из тысяч из-за медленного и случайного зондирования одного телефона с поддержкой Sprint. Но достаточное количество телефонов, сканирующих вместе, говорит Миллер, может позволить найти человека и нацелиться на него. Хуже того, предполагает он, опытный хакер может захватить группу головных устройств Uconnect и использовать их для выполнения дополнительных сканирований — как и в случае любой коллекции угнанных компьютеров — перебрасываясь с одной приборной панели на другую по сети Sprint. Результатом станет автомобильный ботнет с беспроводным управлением, охватывающий сотни тысяч автомобилей.

Результатом станет автомобильный ботнет с беспроводным управлением, охватывающий сотни тысяч автомобилей.

«Для всех критиков 2013 года, которые говорили, что наша работа не считается, потому что мы были подключены к приборной панели, — говорит Валасек, — ну, и что теперь?»

КРИС ВАЛАСЕК Чарли Миллер, исследователь безопасности в Twitter, и Крис Валасек, директор по исследованиям безопасности транспортных средств в IOActive, выявили уязвимости безопасности в автомобилях, взламывая машины удаленно, контролируя различные элементы управления автомобилями от громкости радио до звука. тормоза. Снято в среду, 1 июля 2015 года в Ладью, штат Миссури (Фото © Уитни Кертис для WIRED.com) Уитни Кертис для WIRED

Конгресс берется за взлом автомобилей

Теперь автомобильная промышленность должна выполнять негламурную, непрерывную работу по фактической защите автомобилей от хакеров. И Вашингтон, возможно, собирается форсировать этот вопрос.

Сегодня сенаторы Марки и Блюменталь намерены представить новый закон, направленный на ужесточение защиты автомобилей от хакеров. Законопроект (который, по утверждению представителя Марки, не был приурочен к этой истории) призывает Национальную администрацию безопасности дорожного движения и Федеральную торговую комиссию установить новые стандарты безопасности и создать систему оценки конфиденциальности и безопасности для потребителей. «Контролируемые демонстрации показывают, как страшно было бы, если бы хакер получил контроль над автомобилем», — написал Марки в заявлении для WIRED. «Водителям не нужно выбирать между подключением к сети и защитой… Нам нужны четкие правила дорожного движения, которые защищают автомобили от хакеров, а американские семьи — от средств отслеживания данных».

Законопроект (который, по утверждению представителя Марки, не был приурочен к этой истории) призывает Национальную администрацию безопасности дорожного движения и Федеральную торговую комиссию установить новые стандарты безопасности и создать систему оценки конфиденциальности и безопасности для потребителей. «Контролируемые демонстрации показывают, как страшно было бы, если бы хакер получил контроль над автомобилем», — написал Марки в заявлении для WIRED. «Водителям не нужно выбирать между подключением к сети и защитой… Нам нужны четкие правила дорожного движения, которые защищают автомобили от хакеров, а американские семьи — от средств отслеживания данных».

Самые популярные

Марки много лет пристально следил за исследованиями Миллера и Валасека. Ссылаясь на их исследование и хакерскую демонстрацию, финансируемую Darpa в 2013 году, он отправил письмо 20 автопроизводителям, попросив их ответить на ряд вопросов об их методах обеспечения безопасности. Ответы, опубликованные в феврале, показывают то, что Марки описывает как «явное отсутствие надлежащих мер безопасности для защиты водителей от хакеров, которые могут получить контроль над транспортным средством». Все 16 ответивших автопроизводителей подтвердили, что практически каждый автомобиль, который они продают, имеет какое-либо беспроводное соединение, включая Bluetooth, Wi-Fi, сотовую связь и радио. (Марки не раскрыл индивидуальные ответы автопроизводителей.) Только семь компаний заявили, что они наняли независимые охранные фирмы для проверки цифровой безопасности своих автомобилей. Только двое заявили, что в их автомобилях есть системы мониторинга, которые проверяют их сети CAN на наличие вредоносных цифровых команд.

Ответы, опубликованные в феврале, показывают то, что Марки описывает как «явное отсутствие надлежащих мер безопасности для защиты водителей от хакеров, которые могут получить контроль над транспортным средством». Все 16 ответивших автопроизводителей подтвердили, что практически каждый автомобиль, который они продают, имеет какое-либо беспроводное соединение, включая Bluetooth, Wi-Fi, сотовую связь и радио. (Марки не раскрыл индивидуальные ответы автопроизводителей.) Только семь компаний заявили, что они наняли независимые охранные фирмы для проверки цифровой безопасности своих автомобилей. Только двое заявили, что в их автомобилях есть системы мониторинга, которые проверяют их сети CAN на наличие вредоносных цифровых команд.

Сэвидж из UCSD говорит, что урок исследования Миллера и Валасека состоит не в том, что джипы или любое другое транспортное средство особенно уязвимы, а в том, что практически любое современное транспортное средство может быть уязвимым. «Я не думаю, что сегодня существуют качественные различия в безопасности между автомобилями, — говорит он. «Европейцы немного впереди. Японцы немного позади. Но в целом это то, чем все еще занимаются».

«Европейцы немного впереди. Японцы немного позади. Но в целом это то, чем все еще занимаются».

Уитни Кертис для WIRED

Помимо взломов беспроводных сетей, используемых ворами для открытия дверей автомобилей, была задокументирована только одна злонамеренная атака со взломом автомобилей: в 2010 году недовольный сотрудник в Остине, штат Техас, использовал систему удаленного отключения, предназначенную для обеспечения своевременных платежей за автомобиль. 100 автомобилей. Но возможности реального взлома автомобилей только выросли, поскольку автопроизводители добавляют беспроводные соединения во внутренние сети автомобилей. Uconnect — это всего лишь одна из дюжины телематических систем, включая GM Onstar, Lexus Enform, Toyota Safety Connect, Hyundai Bluelink и Infiniti Connection.

Самый популярный

Фактически, автопроизводители думают о своей цифровой безопасности больше, чем когда-либо прежде, говорит Джош Корман, соучредитель организации I Am the Cavalry, занимающейся индустрией безопасности. защита будущих целей Интернета вещей, таких как автомобили и медицинские устройства. По словам Кормана, благодаря письму Марки и еще одному набору вопросов, направленных автопроизводителям комитетом Палаты представителей по энергетике и торговле в мае, Детройт уже несколько месяцев знает, что вступают в силу правила безопасности автомобилей.

защита будущих целей Интернета вещей, таких как автомобили и медицинские устройства. По словам Кормана, благодаря письму Марки и еще одному набору вопросов, направленных автопроизводителям комитетом Палаты представителей по энергетике и торговле в мае, Детройт уже несколько месяцев знает, что вступают в силу правила безопасности автомобилей.

Но Корман предупреждает, что одни и те же автопроизводители были больше сосредоточены на конкуренции друг с другом в установке новых подключенных к Интернету сотовых услуг для развлечений, навигации и безопасности. (Платежи за эти услуги также обеспечивают неплохой ежемесячный доход.) В результате у компаний появляется стимул добавлять функции с поддержкой Интернета, но не защищать их от цифровых атак. «Они ухудшаются быстрее, чем выздоравливают», — говорит он. «Если на внедрение новой функции, которую можно взломать, уходит год, то на ее защиту у них уходит от четырех до пяти лет».

Группа Кормана посетила мероприятия автомобильной промышленности, чтобы выдвинуть пять рекомендаций: более безопасная конструкция для уменьшения точек атаки, стороннее тестирование, внутренние системы мониторинга, сегментированная архитектура для ограничения ущерба от любого успешного проникновения и такое же программное обеспечение безопасности с поддержкой Интернета. обновления, которые сейчас получают ПК. Последний из них, в частности, уже завоевывает популярность; В марте Ford объявил о переходе на беспроводные обновления, а в январе BMW использовала беспроводные обновления для исправления взломанной уязвимости в дверных замках.

обновления, которые сейчас получают ПК. Последний из них, в частности, уже завоевывает популярность; В марте Ford объявил о переходе на беспроводные обновления, а в январе BMW использовала беспроводные обновления для исправления взломанной уязвимости в дверных замках.

Корман говорит, что автопроизводителям нужно дружить с хакерами, которые выявляют уязвимости, а не бояться их или вызывать у них неприязнь — точно так же, как такие компании, как Microsoft, эволюционировали от угроз хакерам судебными исками к приглашению их на конференции по безопасности и выплате им «награды за обнаружение ошибок» за раскрытие информации о безопасности. уязвимости. Для технологических компаний, по словам Кормана, «это просвещение заняло от 15 до 20 лет». Автопром не может позволить себе так долго. «Учитывая, что моя машина может навредить мне и моей семье, — говорит он, — я хочу, чтобы просветление произошло через три-пять лет, тем более что последствия неудачи — плоть и кровь».

Когда я ехал на джипе обратно к дому Миллера из центра Сент-Луиса, идея взлома автомобиля едва ли казалась угрозой, которая появится через три-пять лет. На самом деле, это казалось делом нескольких секунд; Я чувствовал уязвимость машины, мучительную возможность того, что Миллер и Валасек могут снова перерезать нити марионетки в любое время.

На самом деле, это казалось делом нескольких секунд; Я чувствовал уязвимость машины, мучительную возможность того, что Миллер и Валасек могут снова перерезать нити марионетки в любое время.

Хакеры с ножницами соглашаются. «Мы заглушили ваш двигатель — вам сигналила большая машина из-за того, что мы сделали на нашем диване», — говорит Миллер, как будто мне нужно было напоминание. «Это то, о чем годами беспокоится каждый, кто думает о безопасности автомобиля. Это реальность».

Обновление 3:30 24.07.2015 : Chrysler отозвал 1,4 миллиона автомобилей в результате исследования Миллера и Валасека. Компания также заблокировала беспроводную атаку на сеть Sprint, чтобы защитить автомобили с уязвимым программным обеспечением.

1 Исправление 10:45 21.07.2015 : В более ранней версии истории говорилось, что демонстрация взлома имела место на межштатной автомагистрали 40, хотя на самом деле это была трасса 40, которая в Сент-Луисе совпадает с межштатной автомагистралью. 64.

64.

2 Исправление 13:00 27.07.2015 : В более ранней версии этой истории упоминался отзыв Range Rover из-за взломанной программной ошибки, которая могла разблокировать двери автомобилей. Хотя ошибка в программном обеспечении действительно приводила к разблокировке дверей, хакеры публично не признали ее пригодной для эксплуатации.

Энди Гринберг — старший автор WIRED, освещающий хакерские атаки, кибербезопасность и слежку. Он является автором новой книги Tracers in the Dark: The Global Hunt for the Crime Lords of Cryptocurrency 9.0203 . Его последней книгой была *[Песчаный червь: новая эра кибервойн и охота за кремлевскими... Читать дальше Изучить эту статью

+

Для тех из вас, кто заинтересован в полном контроле над своими ПК или ноутбуками с помощью только одного мобильного устройства, это интересное мобильное приложение из Remote Mouse , безусловно, отличный инструмент, с которым вы можете работать. Здесь удивительное мобильное приложение позволит вам подключить устройство Android к ПК или ноутбуку и позволит вам управлять любым из них с помощью сенсорного экрана.

Здесь удивительное мобильное приложение позволит вам подключить устройство Android к ПК или ноутбуку и позволит вам управлять любым из них с помощью сенсорного экрана.

Наслаждайтесь управлением и внесением изменений в настольные приложения с помощью пульта дистанционного управления Remote Mouse. Разблокируйте удобный и доступный пользовательский интерфейс приложения, который позволит вам легко управлять приложением и его функциями. Настройте макеты контроллеров, включая виртуальную мышь, клавиатуру и сенсорные панели, каждый из которых имеет свои уникальные настройки и доступные инструменты, которые вы можете использовать.

Узнайте больше об этом интересном мобильном приложении от Remote Mouse и обо всех его интересных функциях из наших подробных обзоров.

Что он делает?

С Remote Mouse пользователи Android получат полнофункциональное мобильное приложение для управления своими настольными и портативными устройствами без необходимости сидеть рядом с ними. Благодаря мощному пульту дистанционного управления вы можете выполнять все стандартные задачи на своем компьютере с помощью своих маленьких смартфонов или планшетов. Просто сядьте или встаньте из любой точки заведения, подключив устройства к одной и той же точке доступа, чтобы насладиться полной свободой с помощью беспроводного пульта дистанционного управления.

Благодаря мощному пульту дистанционного управления вы можете выполнять все стандартные задачи на своем компьютере с помощью своих маленьких смартфонов или планшетов. Просто сядьте или встаньте из любой точки заведения, подключив устройства к одной и той же точке доступа, чтобы насладиться полной свободой с помощью беспроводного пульта дистанционного управления.

Мощный инструмент удаленного управления Android от Remote Mouse позволяет пользователям Android подключаться к любому из своих устройств Windows, MacOS или Linux и без особых проблем выполнять операции удаленного управления. Просто откройте приложение и начните использовать его функции, чтобы насладиться полностью смоделированными мышью, клавиатурой и сенсорной панелью. Используйте различные режимы, чтобы иметь абсолютный комфорт при использовании удаленной мыши для воспроизведения мультимедийных файлов, просмотра веб-страниц, открытия и переключения между приложениями. Список можно продолжить.

Требования

Те из вас, кто интересуется потрясающим мобильным приложением Remote Mouse, теперь могут легко загрузить бесплатную версию приложения в магазине Google Play, которое всегда доступно для загрузки всем пользователям Android и наслаждайтесь без каких-либо проблем. Здесь вы можете использовать функции приложения, чтобы начать настройку удаленных подключений. Но если вы хотите максимально использовать мобильное приложение, в нем будет реклама и покупки внутри приложения, которые вам нужно заплатить реальными деньгами, чтобы разблокировать.

Здесь вы можете использовать функции приложения, чтобы начать настройку удаленных подключений. Но если вы хотите максимально использовать мобильное приложение, в нем будет реклама и покупки внутри приложения, которые вам нужно заплатить реальными деньгами, чтобы разблокировать.

Кроме того, не забудьте обновить свои Android-устройства до последних версий прошивки, желательно до Android 4.3 и выше, чтобы вы могли пользоваться полностью совместимым и стабильным приложением в своей системе Android. И в то же время, чтобы обеспечить правильную работу встроенных в приложение функций на ваших устройствах, пользователям Android также важно предоставить удаленной мыши необходимые разрешения на доступ, которые необходимы для правильной работы ее определенных функций.

И, конечно же, вам также необходимо включить и подключить ПК или ноутбуки к удаленной мыши, чтобы соединение могло быть завершено. Следовательно, вам сначала нужно установить настольную версию Remote Mouse на свой компьютер. Запустите программное обеспечение, чтобы включить компьютерный сервер для вашего подключения. Затем убедитесь, что ваш компьютер и устройства Android подключены к одной и той же сети Wi-Fi или точке доступа, чтобы соединение могло быть завершено. После этого вам нужно только следовать инструкциям в приложении, чтобы начать работать с его функциями.

Запустите программное обеспечение, чтобы включить компьютерный сервер для вашего подключения. Затем убедитесь, что ваш компьютер и устройства Android подключены к одной и той же сети Wi-Fi или точке доступа, чтобы соединение могло быть завершено. После этого вам нужно только следовать инструкциям в приложении, чтобы начать работать с его функциями.

Удивительные функции

Вот все захватывающие функции, которые может предложить приложение:

Мощная мышь с смоделированными функциями

Здесь, в Remote Mouse, пользователи Android получат доступ к мощной удаленной мыши с полностью смоделированными функциями для всех ваших операции на рабочем столе. Не стесняйтесь использовать его функции, чтобы легко имитировать работу мыши на ваших настольных устройствах. Получайте удовольствие, изучая полностью смоделированные функции мыши, где вы не сможете заметить различий. Гироскопическая мышь обеспечивает реалистичные движения курсора при перемещении виртуальной мыши по экрану. И приложение также будет работать в режиме для левшей, что позволит вам еще больше насладиться впечатлениями от экрана.

И приложение также будет работать в режиме для левшей, что позволит вам еще больше насладиться впечатлениями от экрана.

Виртуальная клавиатура с полным набором функций

А благодаря виртуальной клавиатуре в Remote Mouse, которая теперь доступна для пользователей Android, вы можете полностью контролировать настольные устройства, не сидя рядом с клавиатурой. Не стесняйтесь использовать приложение для удаленного ввода с помощью виртуальной клавиатуры, которая имеет все функции. Используйте простые голосовые команды, чтобы легко разговаривать с программной клавиатурой с помощью функции распознавания голоса. Разблокируйте различные клавиатуры, которые различаются для поддержки разных систем Mac и Windows. Приложение поддерживает как системную виртуальную клавиатуру, так и другие сторонние приложения, поэтому вы можете свободно печатать на любом языке и в соответствии со своими предпочтениями.

Используйте сенсорную панель в полной мере

А для тех из вас, кто заинтересован в использовании сенсорной панели, Remote Mouse предоставит полностью смоделированный трекпад Apple Magic Trackpad, который полностью поддерживает жесты мультитач. В результате вы можете еще больше насладиться мощным мобильным приложением и его смоделированными функциями.

В результате вы можете еще больше насладиться мощным мобильным приложением и его смоделированными функциями.

Различные инструменты и режимы для работы

Здесь, в Remote Mouse, пользователи Android могут использовать множество различных инструментов и режимов управления, которые позволят им легко работать с определенными приложениями и операциями на ваших настольных устройствах. Начните с использования панели управления Media Remote, чтобы легко открыть iTunes, VLC, проигрыватель Windows Media, Keynote, PowerPoint, средство просмотра фотографий Windows и многие другие. Все приложения получат полную поддержку функций управления Media Remote, благодаря чему пользователям Android будет очень легко пользоваться его функциями.

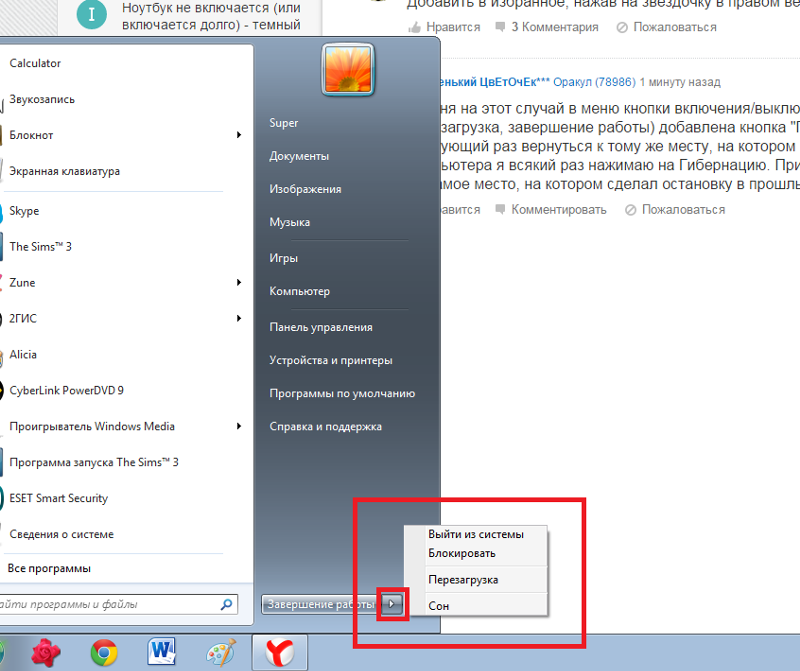

А с совместимыми контроллерами Web Remote Remote Mouse позволит пользователям Android легко просматривать свои веб-страницы с помощью любых приложений браузера, включая Chrome, Firefox, Opera и т. д. Для переключения приложений вы можете использовать интуитивно понятный переключатель приложений, чтобы легко запускать программы и переключаться между ними, не отвлекаясь на ограниченный экран. А настраиваемые параметры питания даже позволят вам удаленно выключать систему, включать настройки сна, перезагрузки или выхода из системы, как если бы вы работали рядом с вашим ПК.

А настраиваемые параметры питания даже позволят вам удаленно выключать систему, включать настройки сна, перезагрузки или выхода из системы, как если бы вы работали рядом с вашим ПК.

Множество дополнительных функций

Для тех из вас, кто заинтересован, Remote Mouse также предоставляет множество дополнительных функций, которые сделают вашу работу на экране более удобной и увлекательной. Начните с использования физических кнопок громкости на мобильных устройствах, чтобы вы могли легко использовать их для включения пультов дистанционного управления для различных назначенных операций.

Чтобы защитить ваши удаленные подключения, теперь вы можете установить надежные пароли, чтобы другие не могли вмешиваться в ваши элементы управления. И, конечно же, чтобы сделать работу на экране более увлекательной и захватывающей, теперь вы можете настраивать обои в приложении и получать больше удовольствия от работы на своих мобильных устройствах.

Различные способы подключения для всех пользователей

Здесь, в Remote Mouse, пользователи Android теперь могут работать со многими способами подключения, которые позволяют им легко подключать свои пульты дистанционного управления к ПК или ноутбуку. Простое включение всех требований между устройствами и удаленной мышью поможет вам автоматически подключить их. Или используйте IP-адреса или QR-код, чтобы быстро настроить соединения без необходимости поиска доступных устройств. И вы всегда можете подключить свои устройства через записанную историю.

Простое включение всех требований между устройствами и удаленной мышью поможет вам автоматически подключить их. Или используйте IP-адреса или QR-код, чтобы быстро настроить соединения без необходимости поиска доступных устройств. И вы всегда можете подключить свои устройства через записанную историю.

Совместимость со всеми системами и сетями

Для тех из вас, кто заинтересован, теперь вы можете наслаждаться работой со всеми системами и сетями благодаря поддерживающим операционным требованиям в Remote Mouse. Здесь приложение позволит вам запускать удаленное управление на ПК или ноутбуках с Windows 10, 8, 7, Vista, Mac OSX и Linux. Кроме того, соединение будет работать в сети Wi-Fi, 4G или даже 3G. Таким образом, вы можете легко включать пульты дистанционного управления в любое время и в любом месте.

Наслаждайтесь бесплатным и разблокированным приложением с нашим модом

Для тех из вас, кто интересуется потрясающим мобильным приложением и хотел бы максимально использовать его функции, но не хочет платить, теперь вы можете использовать его бесплатно.