Что делает невозможным подключение компьютера к глобальной сети

Тестовые задания по "информатике"

Вопросы по ОИТ

Компьютерная сеть - это:

Программа, для подключения компьютера в Internet;

Несколько компьютеров, находящихся в одном помещении;

*Система компьютеров, связанных каналами передачи информации;

Часть аппаратуры компьютера, обеспечивающая работу в сети.

Сети по географическому признаку делятся на:

Персональные;

*Глобальные;

Системные;

Местные.

Сеть, работающая в пределах одного помещения, называется:

*Локальная;

Всемирная;

Глобальная;

Телекоммуникационная.

Локальная сеть, в которой все компьютеры выполняют одинаковые функции, называется:

*Одноранговая;

Многоранговая;

Сеть с выделенным сервером;

Персональная.

Выберите утверждения, касающиеся глобальной сети:

*Соединяется с другими сетями, образуют одну всемирную сеть;

Объединение множества локальных сетей и отдельных компьютеров;

Масштабы не ограничены;

Все компьютеры выполняют одинаковые функции, нет преимущества ни у одного персонального компьютера.

Общий стандарт на представление и преобразование передаваемой информации по сети, название.

*Клиент-сервер

Клиент-программа.

Протокол.

Интернет.

Электронное письмо-это:

*Текстовый файл.

Графический файл.

Электронная таблица.

База данных.

Какие компоненты обязательно присутствуют в электронном адресе:

Имя почтового сервера.

*Имя почтового ящика.

Имя Web-сервера

Страна

Укажите неправильный электронный адрес:

*Ivanov.mail.ru

Miller@frend.de

Sveta_petrova@rest.com

Укажите, какие аппаратные средства необходимы для подключения вашего персонального компьютера к сети через телефонную связь:

Хост-машина.

Принтер.

Локальная сеть

*Модем.

ЧтотакоеWorld Wide Web:

*Всемирная информационная система с гиперсвязями, существующая на технической базе Internet;

Программа, с помощью которой, осуществляется доступ в Internet;

Система обмена информацией на определённую тему между абонентами сети;

Компания, обеспечивающая доступ в Internet.

Прикладная программа, для работы пользователя с WWWназывается:

*Web-браузер;

Web-страница;

Web-сервер;

Internet.

Какой тип сервера используется для хранения файлов?

*FTP-сервер

WWW-сервер

HTTP-сервер

HTML-сервер

Электронный почтовый ящик пользователя E-mail создается на

пользовательском компьютере, подключенном к глобальной сети

*Почтовом сервере

Сервере локальной сети

FTP-сервере

Система обмена информацией на определённую тему между абонентами сети – это

Электронная почта;

Телеконференция;

Чат;

*Все верные

Задан адрес электронной почты в сети Internet: [email protected]. Каково имя владельца электронного адреса?

Int.glasnet.ru;

*User_name;

Glasnet.ru;

Ru.

Электронная почта позволяет передавать…

Только сообщения;

Только файлы;

*Сообщения и приложенные файлы;

Только видеоизображения.

Для передачи информации в локальных сетях обычно используют

Телефонную сеть;

Волоконно - оптический кабель;

Спутниковую связь;

*Кабель.

Какой из способов подключения к Internet обеспечивает наибольшие возможности?

*Постоянное подключение по оптоволоконному каналу;

Удалённый доступ по коммутируемому телефонному каналу;

Постоянное соединение по выделенному телефонному каналу;

Терминальное соединение по коммутируемому телефонному каналу.

Служба FTP в Интернете предназначена:

Для создания, приёма и передачи Web-страниц;

Для удалённого управления техническими системами;

*Для приёма и передачи файлов любого формата;

Для обеспечения работы телеконференций.

Что делает невозможным подключение компьютера к глобальной сети:

Тип компьютера,

Состав периферийных устройств,

Отсутствие дисковода,

*Отсутствие сетевой карты.

В компьютерных сетях используются обычно каналы связи:

Провода;

Кабели;

Радио связь,

*Все вышеперечисленное.

Эффективность компьютерной связи зависит обычно от:

Пропускной способности;

Производительности процессора;

Емкости памяти,

*Все вышеперечисленное.

Устройство, производящее преобразование аналоговых сигналов в цифровые и обратно, называется:

сетевая карта;

*модем;

процессор;

адаптер.

Объединение компьютеров и локальных сетей, расположенных на удаленном расстоянии, для общего использования мировых информационных ресурсов, называется...

локальная сеть;

*глобальная сеть;

корпоративная сеть;

региональная сеть.

Компьютер подключенный к Интернет, обязательно имеет доступ:

локальная сеть;

*глобальная сеть;

корпоративная сеть;

региональная сеть.

В компьютерных сетях используются обычно каналы связи:

Кабели;

Провода;

Радио связь,

*Все вышеперечисленное.

Эффективность компьютерной связи зависит обычно от:

Производительности процессора;

Емкости памяти

Возможности расширения,

*Все вышеперечисленное

Устройство, выполняющее функции сопряжения компьютеров с каналами связи, называется:

Сетевая карта;

Модем;

Процессор;

*Адаптер.

Выберите из предложенных самый абсолютно надежный канал связи:

*Оптоволоконный кабель;

Витая пара;

Коаксиальный кабель;

Телефонная линия.

Компьютер предоставляющий свои ресурсы в пользование другим компьютерам при совместной работе, называется:

Адаптером;

Коммутатором;

*Сервером;

Клиент-сервером.

32. IP - адрес – это

*Сетевой адрес

Физический адрес

Глобальный адрес

Региональный адрес

MAC - адрес – это

Сетевой адрес

*Физический адрес

Глобальный адрес

Корпоративный адрес

34.Как по-другому называется МАС-адрес?

Двоичный адрес.

Восьмеричный адрес.

*Физический адрес.

Адрес TCP/IP.

35.Протокол Ethernet рассчитан на топологию:

Общая шина

Кольцо

*Звезда

Смешанная

36. Компьютер в сети Интернет, который предоставляет свои ресурсы для совместного использованиядругим компьютерам, подключенным к сети Интернет, называется

*Сервером

Клиентом

Клиент - сервер

Сервер – клиент

37. Компьютер в сети Интернет, осуществляющий доступ к ресурсам другого компьютера, которые предоставляются в совместное использование, называется

*Клиентом

Сервером

Клиент - сервер

Сервер – клиент

38.Межсетевым протоколом Интернета называется

MAC

WWW

FTP

*IP

39. Набор правил и соглашений, используемых для взаимодействия между компьютерами, подключенными к сетям передачи данных называется

*Протоколом обмена данными

Протоколом передачи данных

Это данные

Протоколом обмена и передачи данными

40. Первичный протокол глобальных сетей, используемый в Интернет, называется

*TCP/IP

HTTP

PPT

FTP

41. Протокол передачи файлов называется

*FTP

TCP/IP

IP

TCP

42.Какой вид сетей называется одноранговой?

*Локальная сеть;

Глобальная сеть;

Корпоративная сеть;

Региональная сеть.

43. Совокупность компьютеров, соединенных каналами обмена информации и находящихся в пределах одного (или нескольких) помещений, здания, называется:

Глобальной компьютерной сетью

*Локальной компьютерной сетью

Информационной системой с гиперсвязями

Электронной почтой

44. Домен – это

Единица измерения информации

*Часть адреса, определяющая адрес компьютера в сети

Название программы, для осуществления связи между компьютерами

Адрес электронной почтой

45. Укажите неверный IP - адрес:

166.67.32.23

101.24.89.33

*123.23.45.333

134.23.233.24

46. Выбери правильные соответствия: сервер-.

Подключение по выделенной линии

Подключение по коммутируемой линии

Запрашивает нужную ему информацию из Интернет

*Содержит и выдает информацию по запросу

47. Выбери правильные соответствия: клиент -.

Подключение по коммутируемой линии

Содержит и выдает информацию по запросу

*Запрашивает нужную ему информацию из Интернета

Предоставляет услуги интернет

48. Выбери правильные соответствия: сетевая карта -

* Подключение по выделенной линии

Подключение по коммутируемой линии

Содержит и выдает информацию по запросу

подключение по аналоговой линии

49. Выбери правильные соответствия: модем

Подключение по выделенной линии

*Подключение по коммутируемой линии

Запрашивает нужную ему информацию из Интернет

Подключение по кабели витая пара

50. IP - адрес:

может повторяться для разных серверов в Интернет

*Уникальный адрес для каждого сервера в Интернет

Состоит из 3-х чисел, находящихся в диапазоне от 0 до 255

Состоит из 5-х чисел, находящихся в диапазоне от 0 до 255

51. В компанию Мобильные Телесистемы (МТС) у системного администратора находиться компьютер высокопроизводительный, обслуживающий узел, с большим объемом памяти на жестком диске. Также этот компьютер обеспечивает связь между машинами-пользователями. Как называется этот компьютер?

* Хост

Сервер

Асус

Домен

52. На месте преступления была обнаружены обрывка бумаги. Следствие установило, что на них записаны фрагменты одного IP-адреса. Криминалисты обозначили эти фрагменты буквами А,Б,В и Г. Восстановите IP-адрес.

В ответе укажите последовательность букв, обозначающих фрагменты, в порядке, соответствующем IP-адресу.

А).30

Б)19.2

В)18.1

Г)73

Ответ:БВГА

53. Петя записал IP-адрес школьного сервера на листке бумаги и положил его в карман куртки. Петина мама случайно постирала куртку вместе с запиской. После стирки Петя обнаружил в кармане четыре обрывка с фрагментами IP-адреса. Эти фрагменты обозначены буквами. А, Б, В и Г. Восстановите IP-адрес. В ответе укажите последовательность букв, обозначающих фрагменты, в порядке, соответствующем IP-адресу

А).64

Б) 3.13

В) 3.133

Г) 20

Ответ: ГБВА

54. Магомед записал IP-адрес сервера колледжа на листке бумаги и положил его в карман куртки. Магомеда мама случайно постирала куртку вместе с запиской. После стирки Магомед обнаружил в кармане четыре обрывка с фрагментами IP-адреса. Эти фрагменты обозначены буквами. А, Б, В и Г. Восстановите IP-адрес. В ответе укажите последовательность букв, обозначающих фрагменты, в порядке, соответствующем IP-адресу.

А)20.2

Б) 67

В) .35

Г) 33.1

Ответ: АГБВ

55. Вы решили создать адрес электронной почты. Для этого вам нужно задать имя пользователя и имя сервера. Но вы хотите создать электронную почту на коммерческом сервере. Какой будет домен коммерческого сервера?

*Cом

Ru

Ukr

Su

56. В ХХ веке люди столкнулись с проблемой передачи информации на дальние расстояния, которые занимали большое количество времени. Что подтолкнуло Белла создать телефонный аппарат. В каком году Беллом был создан телефонный аппарат?

* 1876

1984

1322

1887

57. Иванов связался со своим другом, который находился от него через океан. Назовите этот вид связи, в основе которого лежит сотовая сеть?

*Сотовая связь

Радио связь

Вай-фай

Кабельная связь

58. Компьютер Магомедова взаимодействует с компьютером Иванова, служившим с ним в армии; Какая плата компьютера, позволяет выходить в сеть и совершать это взаимодействие?

*Сетевая плата

Сетевая антенна

Сетевая система

Сетевой лозунг

59. Через дополнительную сетевую плату, подключенную к ноутбуку с USB интерфейса, Катя передала курсовую на свой компьютер. Назовите, какая сетевая плата разрешает совершить подключение через USB интерфейса?

*Внешняя

Внутренняя

Промежуточная

Серверная

60. К программисту обратилась девушка, в компьютере которой находится встроенная в материнскую плату сетевая плата, которая не сработала, с просьбой устранения неполадки. Какой в данной ситуации вид сетевой платы можно использовать для устранения неполадок?

* Внутреннюю

Модемную

Сетевую

Внешнюю

61. В новый открытый офис был вызван программист для объединения нескольких устройств Internet в общий сегмент. Как называется устройство для объединения этих сегментов

*Хаб

Маршрутизатор

Повторитель

Мышь

62. В центре мегафон вышла из строя локальная сеть, для устранения неполадки был вызван специалист, заменивший устройство объединения сегментов и решивший проблему. Какое устройство было заменено специалистом?

*Свитч

Роутер

Повторитель

Ускоритель

63. Абдуллаев приобрел компьютер и решил подключиться по локальной сети к ноутбуку брата. Какой вид кабеля необходим Абдуллаеву для подключения к локальной сети?

*Витая пара

Оптоволокно

Коаксиальная

Простой антенный

64. Сетевая топология – способ описания конфигурации сети, схема расположения и соединения сетевых устройств. Одна из топологий подразумевает следующий механизм передачи: данные передаются последовательно от одного компьютера к другому, пока не достигнут компьютера-получателя. Для нее характерно отсутствие конечных точек соединения, сеть замкнута.

О какой топологии идет речь?

*Кольцо

Звезда

Дерево

Шина

65. Студентам колледжа необходимо было передать информацию друг другу, они знают, что информацию можно обменять с использованием каналов различной природы. Назовите эффективный способ обмена информации в компьютерных сетях?

*Кабельная

Беспроводная

Телефонная

Радиоканал

66. В компании ОАО «ЕРИЦ» был вызван программист для устранения неполадок вышедших из строя одного компьютера, не повлиявший на работу остальных компьютеров по локальной сети. Назовите вид локальной с ?

*Одноранговая

Двухранговая

Серверная

Терминал

67. После покупки компьютера Сидоров никак не мог подключиться к сети. Рассматривая системный блок, им было замечено отсутствие одной из плат. Назовите отсутствующую плату?

*Сетевой адаптер

Модем

Роутер

Хаб

68. Преподавателем компьютерных сетей была изложена студентам лекция топологии сетей, в ней рассматривалась одна из топологий сети, на основе которой находится сервер. Какая это топология сети?

*Звезда

Кольцо

Дерево

Шина

69. Открыв организацию Иванов решил узнать у специалиста про топологию сети, сигналы по которым передается в одном направлении и проходят через каждый компьютер . Каким видом топологии сети интересуется Иванов?

*Кольцо

Дерево

Шина

Звезда

70. Из филиала MicrosoftNetwork находящийся в Детройте была передана финансовая отчетность за 3 квартал в главный офис, находящийся в Нью-Йорке. По какой сети эти компании передали отчетность?

*Корпоративная сеть

Региональная сеть

Локальная сеть

Глобальная сеть

Тест Сети - презентация онлайн

1. тест

Сети2. 1. Гиперссылки на Web-странице могут обеспечивать переход

[1.][2.]

[3.]

[4.]

На любую Web-страницу в пределах данного домена

В пределах данной Web-страницы

На любую Web-страницу в пределах данного Web-сервера

На любую Web-страницу любого Web-сервера.

3. 2. Электронная почта позволяет передавать

[1.][2.]

[3.]

[4.]

Только файлы

Видеоизображения

Сообщения и приложенные к нему файлы

Только сообщения

4. 3. Браузер (например, Microsoft Internet Explorer) является:

[1.][2.]

[3.]

[4.]

Серверами Интернет

Средством просмотра Web-страниц

Антивирусными программами

Программами для работы с файловыми архивами

5. 4. Модем — это:

[1.][2.]

[3.]

[4.]

почтовая программа

сетевой протокол

техническое устройство для соединения с Интернет

сервер Интернет

6. 5. Компьютер, подключенный к Интернет, обязательно имеет:

[1.][2.]

[3.]

[4.]

Домашнюю Web-страницу

IР-адрес

Web-сервер

Доменное имя

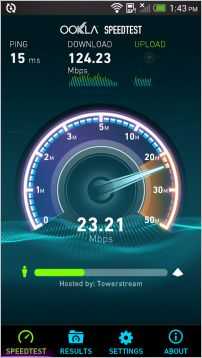

7. 6. Скорость передачи информации в сети изменяется в

[1.] Битах[2.] Кбит/с или Мбит/с

[3.] пакета

[4.] Байтах

8. 9. Почтовый сервер обеспечивает

[1.] хранение и передачу почтовых сообщений[2.] редактирование текста

[3.] фильтрацию информацииWeb-сервер

[4.] обработку данных

9. 2. Концентратор – это

[1.] способ подключения двух компьютеров[2.] устройство для соединения компьютеров через телефонную

линию

[3.] компьютер главный в локальной сети

[4.] устройство для организации работы локальной сети

10. 3. Глобальная сеть – это …

[1.] Два компьютера соединенные между кабелем[2.] Самая большая по своему размеру компьютерная сеть

[3.] Несколько компьютеров связанных между собой каналами

передачи информации

[4.] Самая маленькая по своей протяженности компьютерная сеть

11. 4. Локальная сеть – это …

[1.] Устройство для соединения компьютеров между собой.[2.] Компьютерная сеть, расположенная по всему миру

[3.] Два компьютера соединенные между собой

[4.] Не большая компьютерная сеть в пределах одного помещения

или предприятия

12. 5. Компьютерная сеть – это …

[1.] Устройство для соединения компьютеров между собой.[2.] Система компьютеров стоящих в одном помещении

[3.] Система компьютеров связанная каналами передачи

информации.

[4.] Два компьютера соединенные кросс кабелем

13. 6. Самые дорогие каналы связи:

[1.] телефонные[2.] электрические кабельные

[3.] радиоканал

[4.] оптоволоконные

14. 8. Оптоволокно передаёт:

[1.] радиосигнал[2.] световой сигнал

[3.] электрический аналоговый сигнал

[4.] электрический дискретный сигнал

15. 9. Что делает невозможным подключение компьютера к глобальной сети:

[1.] тип компьютера[2.] состав периферийных устройств

[3.] отсутствие дисковода

[4.] отсутствие сетевой карты

16. внешний проводник (оплётка из меди или алюминиевой фольги) входит в состав….

[1.][2.]

[3.] Коаксиального кабеля

[4.]

17. сеть состоит из двух компьютеров, непосредственно подключенных друг к другу.

[1.][2.]

[3.]Линейная

[4.]

18. сеть состоит из двух компьютеров, непосредственно подключенных друг к другу.

[1.]Звездообразная[2.]

[3.]

[4.]

19. Предназначен для увеличения расстояния сетевого соединения

[1.][2.]

[3.]

[4.]Повторитель

20. сеть, построенная «вокруг» человека

[1.][2.] Персональная

[3.]

[4.]

21. многопортовые повторители

[1.][2.]

[3.]Концентраторы

[4.]

22. Двухпортовые повторители

[1.][2.]

[3.]

[4.]Повторители

23. Второе название Концентратора

[1.][2.]

[3.]

[4.]HUB

24. сетевое оборудование для объединения сегментов локальной сети

[1.][2.]

[3.] Мост

[4.]

25. Второе название Коммутатора

[1.][2.]

[3.]

[4.] Switch

26. В каком типе соединения не надо отключать всё оборудование при поломке одного пк

[1.][2.]

[3.]Звезда

[4.]

[1.]

[2.]

[3.]

[4.]

[1.]

[2.]

[3.]

[4.]

Тест "Компьютерные сети"

Тест «Компьютерные сети»

Комплекс аппаратных и программных средств, позволяющих компьютерам обмениваться данными:

интерфейс

магистраль

компьютерная сеть

адаптеры

3

Группа компьютеров, связанных каналами передачи информации и находящихся в пределах территории, ограниченной небольшими размерами: комнаты, здания, предприятия, называется:

глобальной компьютерной сетью

информационной системой с гиперсвязями

локальной компьютерной сетью

электронной почтой

3

Обмен информацией между компьютерными сетями, в которых действуют разные стандарты представления информации (сетевые протоколы), осуществляется с использованием:

магистралей

хост-компьютеров

электронной почты

шлюзов

4

Конфигурация (топология) локальной компьютерной сети, в которой все рабочие станции соединены непосредственно с сервером, называется:

кольцевой

радиальной

шинной

древовидной

2

Для хранения файлов, предназначенных для общего доступа пользователей сети, используется:

файл-сервер

рабочая станция

клиент-сервер

коммутатор

1

Сетевой протокол- это:

набор соглашений о взаимодействиях в компьютерной сети

последовательная запись событий, происходящих в компьютерной сети

правила интерпретации данных, передаваемых по сети

правила установления связи между двумя компьютерами в сети

1

Транспортный протокол (TCP) - обеспечивает:

разбиение файлов на IP-пакеты и сборку файлов

прием, передачу и выдачу одного сеанса связи

предоставление в распоряжение пользователя информацию

доставку информации от компьютера-отправителя к компьютеру-получателю

1

Протокол маршрутизации (IP) обеспечивает:

доставку информации от компьютера-отправителя к компьютеру-получателю

интерпретацию данных и подготовку их для пользовательского уровня

сохранение параметров связи в компьютерной сети

управление аппаратурой передачи данных и каналов связи

1

Компьютер, подключенный к Интернет, обязательно имеет:

IP-адрес

web-страницу

домашнюю web-страницу

доменное имя

1

Модем обеспечивает:

преобразование двоичного кода в аналоговый сигнал и обратно

преобразование двоичного кода в аналоговый сигнал

преобразование аналогового сигнала в двоичный код

усиление аналогового сигнала

1

Телеконференция - это:

обмен письмами в глобальных сетях

информационная система в гиперсвязях

система обмена информацией между абонентами компьютерной сети

служба приема и передачи файлов любого формата

3

Почтовый ящик абонента электронной почты представляет собой:

некоторую область оперативной памяти файл-сервера

область на жестком диске почтового сервера, отведенную для пользователя

часть памяти на жестком диске рабочей станции

специальное электронное устройство для хранения текстовых файлов

2

Web-страницы имеют расширение:

*.htm

*.txt

*.web

*.exe

1

HTML (HYPER TEXT MARKUP LANGUAGE) является:

язык разметки web-страниц

системой программирования

текстовым редактором

системой управления базами данных

1

Служба FTP в Интернете предназначена:

для создания, приема и передачи web-страниц

для обеспечения функционирования электронной почты

для обеспечения работы телеконференций

для приема и передачи файлов любого формата

4

Компьютер, предоставляющий свои ресурсы в пользование другим компьютерам при совместной работе, называется:

адаптером

коммутатором

станцией

сервером

4

Теоретически модем, передающий информацию со скорость 57600 бит/с, может передать 2 страницы текста (3600 байт) в течении:

0.5 ч

0.5 мин

0.5 с

3 мин 26 с

3

Поисковой системой НЕ является:

FireFox

Rambler

Яндекс

2

Электронная почта – это система в глобальной сети носит название:

FTP

BBS

WWW

E-mаil

4

INTERNET - это:

локальная информационная система

глобальная информационная система

база данных

почтовая система

2

Объединение компьютеров и локальных сетей, расположенных на удаленном расстоянии, для общего использования мировых информационных ресурсов, называется...

локальная сеть

глобальная сеть

корпоративная сеть

региональная сеть

2

Всемирная паутина – это система в глобальной сети носит название:

FTP

BBS

WWW

E-mаil

3

Выберите из предложенных вариантов самый абсолютно надежный канал связи:

оптоволоконный кабель

витая пара

коаксиальный кабель

телефонная линия

1

Что делает невозможным подключение компьютера к глобальной сети?

тип компьютера

состав периферийных устройств

отсутствие дисковода

отсутствие сетевой карты

4

Устройство, производящее преобразование аналоговых сигналов в цифровые и обратно, называется:

сетевая карта

модем

процессор

адаптер

2

Почтовый ящик абонента электронной почты – это:

часть оперативной памяти на сервере

часть внешней памяти на сервере

часть ОП на рабочей станции

часть внешней памяти на рабочей станции

2

Чтобы соединить два компьютера по телефонным линиям, необходимо иметь:

модем на одном из компьютеров

модем и специальное программное обеспечение на одном из компьютеров

по модему на каждом компьютере

по модему на каждом компьютере и специальное программное обеспечение

4

Протокол – это:

список абонентов компьютерной сети

программа, приводящая полученное сообщение к стандартной форме

соглашение о единой форме представления и способа пересылки сообщений

список обнаруженных ошибок в передаче сообщений

3

Rambler.ru является:

Web-сайтом

браузером

программой, обеспечивающей доступ в Интернет

поисковым сервером

4

Для просмотра World Wide Web требуется:

знание IP-адресов

текстовый редактор

URL (универсальный указатель ресурсов)

специальная программа с графическим интерфейсом – браузер

4

Взаимодействие браузера с Web-сервером производится по протоколу:

ТСР

НТТР

FTP

POP3

2

Браузеры (например, Internet Explorer) являются

серверами Интернета

почтовыми программами

средством создания Web-страниц

средством просмотра Web-страниц

4

Организация, обеспечивающая доступ к информационным ресурсам Интернета – это:

провайдер

Web-сервер

браузер

студия Web-дизайна

1

Адресом электронной почты в сети Интернет может быть:

www.psu.ru

2:5020/23.77

victor@

4

Заданы имя почтового сервера (alfa-centavra), находящегося в России, и имя почтового ящика (Alex). Определить электронный адрес:

alfa- [email protected]

alfa-centavra.Alex@ru

Alex@alfa-centavra ru

4

Чтобы обращаться к серверам Интернета, необходимо и достаточно:

установить браузер на компьютер

подсоединить модем к компьютеру

подключить компьютер к этой сети и установить программное обеспечение

реализовать протоколы Интернета

3

Какая сеть переводится как «международная сеть»?

Рунет

Фидонет

Арпанет

Интернет

4

Какая из служб сети Интернет позволяет взаимодействовать с удаленным пользователем в реальном времени?

форум

чат

гостевая книга

электронная доска

2

В зависимости от удаленности компьютеров друг от друга сети различают по типам, как …

локальные и глобальные

локальные, корпоративные, глобальные

локальные и региональные

региональные и корпоративные

2

Браузер - это

техническое устройство

деталь компьютера

программа создания web - страниц

программа просмотра web - страниц

4

Ризома и Интернет.

Ризома и Интернет.Емелин В.А.

Глобальная сеть и киберкультура

Ризома и Интернет

В качестве ключевой категории для философского анализа глобальной сети Internet мы будем использовать понятие "ризома" - специфическое понятие постмодернистского дискурса. Данный термин был заимствован Жилем Делезом и Феликсом Гваттари из ботаники, где он означал определенное строение корневой системы, характеризующейся отсутствием центрального стержневого корня и состоящей из множества хаотически переплетающихся, периодически отмирающих и регенерирующих, непредсказуемых в своем развитии побегов. Разработанная во втором томе главного совместного труда французских философов "Капитализм и шизофрения", вышедшем под названием "Тысяча поверхностей" (1980), а так же в предваряющей его появление небольшой работе под заглавием "Ризома" (1976), эта категория получила широкое распространение и стала одной из важнейших в постструктурализме. В самом широком смысле "ризома" может служить образом постмодерного мира, в котором отсутствует централизация, упорядоченность и симметрия. В настоящем исследовании будет показано, как можно с помощью этого понятия раскрыть сущность устройства и функционирования всемирной паутины Internet. Выбор данной категории для анализа Сети обусловлен тем, что в современной философской литературе не имеется альтернативного понятия, которое могло бы так четко передать сущность сетевых технологий и одновременно указать на их взаимосвязь с мировоззренческим контекстом культуры постмодерна.

В "Тысяче поверхностей" Делез и Гваттари выделяют ряд принципов организации ризомы-корневища, соотносимых со всеми сферами общественной жизни. Мы же рассмотрим каждый из них применительно к глобальной сети Internet и выясним, насколько они адекватны для ее описания. Первые принципы лежащие в основе устройства ризомы, это "связь и гетерогенность". Согласно им, каждая точка корневища может быть соединена с любой другой – ризома не имеет исходного пункта развития, она децентрирована и антииерархична по своей природе. Иными словами, никакая ее точка не должна иметь преимущество перед другой, равно как не может быть привилегированной связи между двумя отдельными точками – в ризоме все точки должны быть связаны между собой, независимо от их роли и положения (1). Характерно, что компьютер, рассматриваемый как автономный модуль, вне связи с другими, не является ризоматической системой, ибо он спроектирован как сугубо иерархическая структура, где "вся власть предоставлена памяти или центральному блоку" (2). Ввиду централизованности и отсутствия рассредоточенности, любое нарушение связей между основными блоками компьютера неизбежно влечет выход из строя всей системы. Делез и Гваттари противопоставляют закрытым и центрированным системам типа персонального компьютера открытые и децентрированные – одним словом ризоматические множества. Их образ они усматривают в ограниченных сетях автоматов, связь в которых выполняется от одного субъекта к любому другому, маршруты ее не предзаданны, а все участники взаимозаменяемы, благодаря чему, координация локальных операций и синхронизация конечного, общего результата достигается без центрального органа (3). Очевидно, что французские мыслители, приводя примеры ризоматических сетевых структур, формулируют как раз те идеи, которые в наибольшей степени воплотятся во всемирной паутине Internet.

Здесь будет уместным обратиться к истории создания глобальной сети. Начало свое она берет во времена холодной войны – проект Интернет разрабатывался американскими военными с целью обеспечить наибольшую жизнеспособность систем управления в случае ядерной атаки. Идея их заключалась в следующем: информационные данные помещаются не в одном месте, а рассредоточиваются и дублируются на перекрестно соединенных друг с другом удаленных компьютерах. Последние подключены таким образом, что обмен информацией между ними может осуществляться по различным схемам, предполагающих как прямую связь между любыми отдельно взятыми компьютерами, так и опосредованное подключение, в цепочке которого может быть задействовано сколь угодно много промежуточных звеньев. Таким образом военные пытались избежать фатального выхода из строя систем управления: если в случае нападения останется работоспособным хотя бы один из компьютеров, то уцелевшие на нем данные позволят отдать команду о нанесении "удара возмездия". Из вышеизложенного видно, что ранний Интернет обладает децентрированной и антииерархической структурой, что в полной мере удовлетворяет требованию гетерогенности соединений в ризоморфных конструкциях.

Теперь рассмотрим, насколько подпадает под эти принципы глобальная сеть в современном своем состоянии. В настоящее время Интернет объединяет в себе несколько миллионов компьютеров, число которых неуклонно возрастает. В отличие от контролируемого военными и в силу своей специфики закрытого для широкого пользования раннего Интернета, сеть сегодня принципиально открытая структура: каждый у кого есть компьютер, модем и доступ к телефонной линии, потенциально может продолжить ее границы. Следует отметить, что глобальная сеть унаследовала от своего раннего прообраза децентрированное и неиерархическое устройство – в ней нет центрального пункта, контролирующего информационные потоки. Связь между компьютерами осуществляется напрямую, а не через какую либо главенствующую инстанцию. Причем, пути передачи информации не являются предзаданными и неизменными – они могут варьироваться в зависимости от загруженности линий, и возможны такие ситуации когда маршруты движения данных оказываются парадоксальными с точки зрения географии – так, связь между пользователями, находящимися в Москве и Киеве может осуществляться через сервер, расположенный, скажем, в Германии. Точно так же можно разместить свою домашнюю страничку не в своей стране, а где-нибудь за океаном. В виртуальном мире сети своя география, а для пользователя маршрут, по которому проходит информация, не имеет ровным счетом никакого значения, главное для него – возможность непосредственного контакта с любым адресатом и возможность прямого доступа к любой странице, независимо от ее местоположения в глобальной сети. Таким образом, мы не видим никаких препятствий в том, чтобы применить такие принципы конструкции ризомы, как "связь и гетерогенность" для характеристики современной глобальной сети.

Следующий принцип, который Делез и Гваттари кладут в устройство ризомы, – это принцип "множественности". Наилучшим примером, иллюстрирующим его действие, является кукловод, управляющий своей марионеткой. Французские философы утверждают, что на самом деле движениями куклы руководит вовсе не желание кукловода, а "множественность нервных волокон". Кукловод, в конечном счете сам оказывается марионеткой этой множественности (4). Последняя должна пониматься сама по себе, вне связи как с субъектом, так и с объектом. То есть, при ризоматическом подходе главенствующая роль отводится не точкам контакта между нитками и куклой или же точкам контакта между руками кукольника и деревянной рамкой, к которой нити прикреплены, а линиям, соединяющим точки – именно они имеют наибольшее значение (5).

Применительно к глобальной сети Internet принцип множественности можно проинтерпретировать следующим образом. Во-первых, по аналогии с кукловодом и куклой, соединениями компьютера управляет не клавиатура и не руки, лежащие на ней, а "множественность нервных волокон" пользователя, находящая свое продолжение во множестве кодируемых и декодируемых комбинаций, на которые распадаются посылаемые сигналы, во множестве каналов связи по которым они передаются, и, наконец, во множестве светящихся пикселов на экране компьютера, отображающих текущую информацию. Во-вторых, исходя из того, что в ризоме существенными являются не узлы связи, а линии соединения, мы можем утверждать что и в Интернете имеет место подобное положение дел, хотя, казалось бы, первое впечатление говорит об обратном, ведь соединения в сети устанавливаются не иначе, как путем перехода от одного компьютера к другому. На самом деле, здесь важно понять, что движение по сети это не есть "паломничество" к конкретной цели, да и вообще оно не является движением в прямом смысле этого слова – пользователь физически не меняет своего положения в пространстве. Выражаясь словами отца киберпанка Уильяма Гиббсона – глобальная сеть это "коллективная галлюцинация", киберпространство, за пределами которого не существует тех точек (городов, музеев, библиотек и т.п.) которые мы виртуально посещаем, но существуют лишь линии – каналы связи, соединяющие затребованные нами веб-странички. Именно линии связи и перекрестные ссылки делают сеть глобальным пространством, а не разрозненной группой компьютеров.

Следующий принцип, имманентный ризоме, получил название принцип "незначащего разрыва". Согласно ему, корневище может быть разорвано в любом месте, но несмотря на это, оно возобновит свой рост либо в старом направлении, либо выберет новое (6). Как раз именно этого и добивались разработчики первого Интернета, дабы свести на нет последствия возможных расчленений сети управления в случае атомной войны. Современный Интернет, с его разветвленной структурой, безусловно пережил бы ядерный Армагеддон, но, к счастью, подобные задачи перед ним уже не ставятся. В настоящее время несущественность разрывов в сети может быть показана на других примерах. Так, во многом благодаря действию этого принципа, Интернет стал той детерриториализированной зоной свободы, которой он является сегодня. Ввиду разветвленной и многоканальной структуры глобальной сети стала практически невозможным изоляция какой либо ее части, доступ к которой по тем или иным причинам власть сочтет нежелательным. Возможность альтернативных обходных маршрутов делает подобные попытки бессмысленными. Также с принципом незначащего разрыва можно связать тот факт, что на сегодняшний момент, Интернет является самым неуязвимым из средств массовой коммуникации. Пример тому – небезызвестная ситуация в Югославии, где после разрушения телевизионных ретрансляторов, каналы глобальной сети стали главным средством обмена информацией с внешним миром – блокировать их паутину намного сложнее, чем разбомбить антенны телецентров. Так идеи, заложенные американскими военными в устройство сети Internet, пародоксальным образом обратились против них самих – принцип незначащего разрыва фактически означает невозможность блокады, изоляции и цензуры во всемирной паутине.

Последними принципами, заложенными в основу построения ризомы являются "картография и декалькомания". С их помощью Делез и Гваттари заявляют что ризома – это не механизм копирования, а карта с множеством входов. Противопоставляя кальку и карту, теоретики шизоанализа подчеркивают, что последняя по своей природе открыта, подвижна, переворачиваема и восприимчива к изменениям. Калька же, наоборот, не подвержена модификации, она не создает ничего нового и лишь копирует имеющиеся линии и очертания. Рисунок на карте никогда не может считаться окончательным – он постоянно меняется как и меняется сама действительность. В тоже время, карты могут существовать независимо от того, существует ли что-либо вне карты, тогда как кальки существуют только как представления, слепки референта. То есть карта, в противоположность кальке, не репродуцируют реальность, а экспериментирует, вступает с ней "в схватку" (7). Именно такими идеями руководствовались Делез и Гваттари, когда представили конструкцию ризомы как воплощение картографии и декалькомании – ризоморфные объекты, по их мысли, принципиально не поддаются калькированию и не могут быть воспроизведены в качестве реплик.

Рассмотрим теперь как эти принципы согласуются с глобальной паутиной Internet. Как уже упоминалось ранее, всемирная сеть – это принципиально незаконченная, неиерархическая, динамично развивающаяся система. В киберпространстве сети нет фиксированных, неименных маршрутов, оно не расчерчено линиями проторенных магистралей, а скорее напоминает сеть полевых степных дорог, которая постоянно меняет свою конфигурацию: зарастают одни пути, прокладываются другие, рядом с размытой дождями колеей возникает новая, которая тоже просуществует не долго, и так до бесконечности. Очевидно, что непрерывно происходящие процессы изменения не позволяют сети стать хотя бы на некоторое время тождественной самой себе, что делает невозможным ее калькирование. Интернет – это номадическое пространство – среда обитания кочевников, и подобно карте, не может быть заключен в рамки какой-либо структурной или порождающей модели.

Здесь следует отметить еще один момент, подтверждающий, что глобальная сеть – это карта, а не калька. Когда идет речь о перманентной трансформации "рисунка" сети, необходимо учитывать, что причиной ее является не только "физическое" возникновение новых маршрутов: введение дополнительных оптических каналов, подключение новых компьютеров и т.п.; немаловажным фактором является еще и то, что сам пользователь постоянно меняет свою схему движения, выбирая и осваивая различные, а зачастую и альтернативные траектории. В этом смысле Интернет – не что иное, как карта с "множеством входов", среди которых каждый является потенциальной отправной точкой. Пользователь может начать маршрут движения по сети с любого узла, будь то его домашняя страница, страница его университета или провайдера, причем последующие шаги в киберпространстве с его разветвленной структурой и множеством ссылок не являются внешне детерминированными, а зависят лишь от преследуемой пользователем цели, или же от ее отсутствия. Таким образом, мы можем смело утверждать, что Интернет, является номадическим пространством, маршруты миграции в котором создаются "кочевниками-пользователями", целеустремленно или хаотически перемещающимся по "степным" просторам киберпространства вместо движения по старым, известным магистралям. Именно в этом и обнаруживается подтверждение соответствия глобальной сети Internet ризоматическим принципам "картографии" и "декалькомании".

Итак, мы рассмотрели все основные принципы устройства ризомы, и показали как они могут быть использованы для философского анализа сети Internet. Но после всего вышеизложенного может возникнуть вполне закономерный вопрос, для чего нужна подобная интерпретация? Только для того, чтобы констатировать факт – Интернет есть ризома, и тем самым показать, как идеи Делеза воплотились в самой современной информационной технологии? Да, безусловно, на примере Интернета можно с успехом продемонстрировать, как самые, казалось бы, оторванные от жизни философские конструкты, неожиданно "материализуются" в окружающей нас технологической реальности. Очевидно, что с помощью категории "ризома" раскрываются философские, онтологические аспекты глобальной сети. Но главное состоит в том, что понять онтологию Интернета важно не только с целью иллюстрации приложимости постмодернистских идей для его интерпретации. Поставленная здесь задача не в коей мере не ограничивается только этим – на основании уже сделанных выводов, далее будет показано, как ризоморфная конструкция Интернета влияет на социальные отношения выстраиваемые вокруг глобальной сети и способствует формированию киберкультуры – специфической формы культуры информационного общества. >>>

- Deleuze G., Guattari F. A Thousand Plateaus: Capitalism and Schizophrenia. Minneapolis: University of Minnesota Press, 1987. p. 7.

- Ibid, p. 16.

- Ibid, p. 17.

- Ibid, p.8.

- Ibid.

- Ibid, p. 9.

- Ibid, р. 12.

Ризома и Интернет

Киберпанк и сетевой либерализм

Гипертекст и постгутенберговая эра

Другие статьи из серии "Постмодернизм и информационные технологии"

-

Главная страница

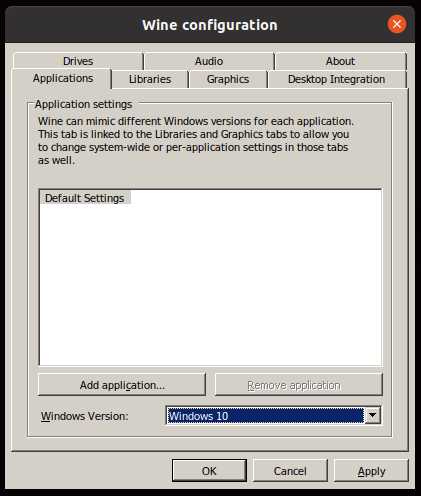

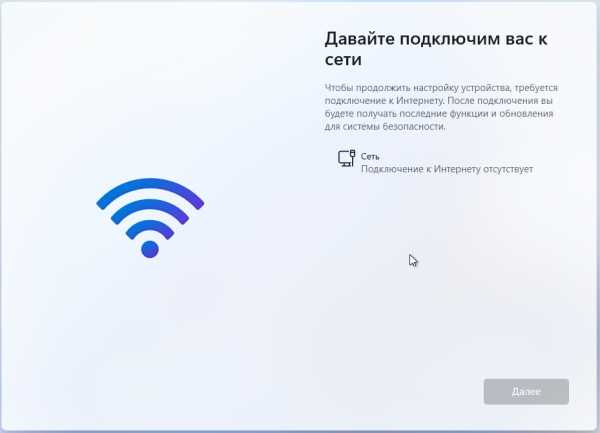

Как закончить установку Windows 11 без подключения к Интернету

Начиная со сборки 22557, Windows 11 редакций Home и Pro станет требовать обязательного подключения к интернету при первичной настройки после установки. Новое ограничение делает по факту невозможным переустановку или первоначальную настойку операционной системы в автономном режиме, если же вы попытаетесь сделать первое или второе без подключения к глобальной сети, то увидите на экране OOBE сообщение.

«Чтобы продолжить настройку устройства, требуется подключение к интернету».

Внизу же экрана будет располагаться неактивная кнопка «Продолжить» или кнопка «Повторить», при нажатии которой система снова попросит подключить компьютер к интернету.

Это крайне неприятное нововведение, так установка Windows без подключения к интернету сегодня активно используется для предотвращения скачивания мастером-установщиком некоторых драйверов и накопительных обновлений, а также создания локальной учетной записи.

Да, похоже на то, что для создания учетной записи Windows компания станет требовать и наличия аккаунта Microsoft.

Пока что это ограничение всё еще можно обойти, как будет дальше, пока неизвестно, не исключено, что Microsoft закроет лазейку.

Впрочем, нельзя исключать, что нововведение всё же не затронет стабильные сборки системы.

Итак, чтобы установить Windows 11 22557 и выше без подключения к интернету, делаем следующее.

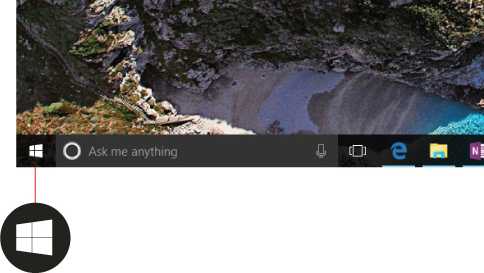

Когда появится экран с просьбой подключиться к интернету, нажмите Shift + F10, чтобы запустить командную строку и выполните в ней команду oobe/bypassnro.

После выполнения команды компьютер перезагрузится, и вскоре вы увидите то же окно, но уже с кнопкой-ссылкой «У меня нет Интернета».

Нажмите ее, затем нажмите «Продолжить ограниченную установку» и проследуйте дальнейшим инструкциям.

Виды компьютерных сетей – Telegraph

➡➡➡ ПОДРОБНЕЕ КЛИКАЙ ТУТ!

5.Укажите все возможные виды компьютерных сетей 6.Закончить утверждение: « Во время работы в компьютерной сети пользователи могут…» Контрольное тестирование за курс 6 класса Тест по теме «Моделирование» Тест «Кодирование информации в компьютере» Тест...

КОНТРОЛЬНАЯ РАБОТА. ПО УЧЕБНОЙ ДИСЦИПЛИНЕ: Компьютерные сети. Виды компьютерных сетей. Коаксиальный кабель был первым типом кабеля, использованным для соединения компьютеров в сеть. Кабель данного типа состоит из центрального медного...

Инфоурок › Информатика ›Тесты›Тест по информатике "Виды компьютерных сетей". Контрольная работа №2 по теме "Моделирование и формализация".

Данная контрольная работа предназначена для проверки знаний по теме "Компьютерные сети". Работа содержит 2 варианта по 10 заданий. Что нужно знать: Виды компьютерных сетей, их аппаратное и программное обеспечение.

Тест по теме: «Виды компьютерных сетей». Вариант № 1. 1. Что делает невозможным подключение компьютера к глобальной сети 9. Задан адрес адрес сервера компании МТУ-ИНФОРМ: 195.34.32.11. Укажите его принадлежность к сети того или иного класса и адрес...

1. КОМПЬЮТЕРНЫЕ СЕТИ. Компьютерная сеть — объединение нескольких ЭВМ для совместного решения информационных, вычислительных, учебных и Все компьютерные сети без исключения имеют одно назначение-обеспечение совместного доступа к общим ресурсам.

studentlib.com/kontrolnaya_rabota-33926-vidy_kompyuternyh_setey.html

Виды компьютерных сетей - контрольная работа по программному обеспечению, программированию. Компьютерные сети можно классифицировать по различным признакам. Объединение глобальных сетей (Internet) .

Проверочная работа по теме «Компьютерные сети». Дать определение термину Компьютерная сеть. Один разрыв не выводит сеть из строя, но два разрыва делают сеть нерабочей. Такая сеть достаточно широко применяется из-за высокой скорости передачи...

Картинки по запросу "Контрольная работа: Виды компьютерных сетей"

Тема: Компьютерные коммуникации. Тест: Виды сетей. 1) Протокол маршрутизации (IP) обеспечивает: 1. управление аппаратурой передачи данных и каналов связи. 2. сохранение механических, функциональных параметров физической связи в компьютерной сети.

Контрольная (проверочная) работа в 11 классе по темеКомпьютерные сети. Адресация в компьютерных сетях содержит четыре Адресация в компьютерных сетях" содержит четыре варианта заданий по пять задач: * Восстановление IP адресов и адресов файлов в интернете.

mobiro.org/doc/50211/vidy_kompbjuternyh_setej

Виды компьютерных сетей. Тип работы: Контрольная работа. Формат: MS Word (.doc), в zip-архиве. Размер: 99.9 кб. Скачать контрольную бесплатно.

www.edu21.cap.ru/home/8642/doc2/kontr_internet.doc

Какая сеть называется локальной сетью. Приведите примеры. Что такое локальная сеть? Какие функции она выполняет? Расшифруйте РВС. Какие два вида поисковых машин вы знаете? Назовите наиболее популярные поисковые машины Интернета Перечислите основные виды...

Название документа Виды компьютерных сетей.doc. «Работа с одаренными детьми: Развитие и совершенствование системы работы в условиях реализации ФГОС».

Описание работы: контрольная работа на тему Понятие компьютерной сети. Подробнее о работе: Читать или Скачать. 1. Понятие компьютерной сети. Рождение компьютерных сетей было вызвано практической потребностью - иметь возможность для совместного...

Топология компьютерных сетей. Методы доступа к несущей в компьютерных сетях. Среды передачи данных, их характеристики. Структурная модель OSI, её уровни. Протокол IP, принципы маршрутизации пакетов. Физическая топология сети. Определение класса подсети.

Типы компьютерных сетей, их структурные элементы и подсистемы. Горизонтальная подсистема СКС и компьютерная сеть, узлы Анализ основных форм взаимодействия абонентских ЭВМ, управления звеньями данных. контрольная работа, добавлен 23.09.2011.

По учебной дисциплине: Компьютерные сети. Выполнил: Овчинников А.А. Контрольная работа №1. Вариант. 1. Вычислительная сеть - это совокупность для объединения удаленных ЛВС, для доступа к сети Internet и для различных видов трафика, в том числе мультимедийного.

nikak-vse.blogspot.com/2011/12/blog-post_1144.html

Компьютерная сеть - объединение нескольких ЭВМ для совместного решения информационных, вычислительных, учебных и других задач. Целью данной курсовой работы является знакомство с основами построения и функционирования компьютерных сетей...

Результат поиска. Наименование: контрольная работа Назначение и классификация локальных компьютерных сетей. Информация 2.1.Одноранговая сеть В одноранговой сети все компьютеры равноправны: нет иерархии среди компьютеров и нет выделенного сервера.

Тип: Контрольная работа. 1. Принципы построения компьютерных сетей. Компьютерная сеть - это совокупность компьютеров и различных устройств Рассмотренные выше виды сетей являются сетями закрытого типа, доступ к ним разрешен только ограниченному кругу...

Компьютерная сеть - это. техническая система предназначенная для обмена информацией между пользователями компьютеров Общая схема соединения компьютеров в локальные сети называется. Скачать тест Разновидности компьютерных сетей для работы в оффлайн.

Главная > Контрольная работа >Информатика. Компьютерная сеть - представляет собой систему распределенной обработки информации, состоящую как минимум из двух компьютеров, взаимодействующих между собой с помощью специальных средств связи.

Виды компьютерных сетей. Компьютерные сети можно классифицировать по различным признакам. I . По принципам управления : 1. Одноранговые - не имеющие выделенного сервера. В которой функции управления поочередно передаются от одной рабочей станции к другой

Контрольная работа по теме. «Передача информации. Компьютерные сети» 9 класс. «Передача информации. Компьютерные сети» 9 класс. 2 вариант. 1. Что такое компьютерная сеть? Какие виды компьютерных сетей.

Виды компьютерных сетей. Компьютерные сети можно классифицировать по различным признакам. I . По принципам управления Остальные компьютеры такой сети (рабочие станции) выступают в роли клиентов. Возможно вы искали - Контрольная работа...

Виды компьютерных сетей. Компьютерные сети можно классифицировать по различным признакам. I . По принципам управления 4. "Кольцо " - последовательное соединение ПК по двум направлениям. Похожий материал - Курсовая работа: Микропроцессоры.

Виды компьютерных сетей. Компьютерные сети можно классифицировать по различным признакам. I . По принципам управления Вам будет интересно - Курсовая работа: Использование компьютерных программ для повышения качества обученности студентов...

Виды компьютерных сетей. Компьютерные сети можно классифицировать по различным признакам. I . По принципам управления Остальные компьютеры такой сети (рабочие станции) выступают в роли клиентов. Возможно вы искали - Контрольная работа...

Контрольная работа по дисциплине «Компьютерные сети». 1. Назначение компьютерных сетей. 2. Типы глобальных сетей. 3. Функции и характеристики сетевых адаптеров. 4. Модемы: назначение, виды, характеристики. 5. Протоколы: основные понятия и принципы...

5.Укажите все возможные виды компьютерных сетей 6.Закончить утверждение: « Во время работы в компьютерной сети пользователи могут…» Контрольное тестирование за курс 6 класса Тест по теме «Моделирование» Тест «Кодирование информации в компьютере» Тест...

КОНТРОЛЬНАЯ РАБОТА. ПО УЧЕБНОЙ ДИСЦИПЛИНЕ: Компьютерные сети. Виды компьютерных сетей. Коаксиальный кабель был первым типом кабеля, использованным для соединения компьютеров в сеть. Кабель данного типа состоит из центрального медного...

Инфоурок › Информатика ›Тесты›Тест по информатике "Виды компьютерных сетей". Контрольная работа №2 по теме "Моделирование и формализация".

Данная контрольная работа предназначена для проверки знаний по теме "Компьютерные сети". Работа содержит 2 варианта по 10 заданий. Что нужно знать: Виды компьютерных сетей, их аппаратное и программное обеспечение.

Тест по теме: «Виды компьютерных сетей». Вариант № 1. 1. Что делает невозможным подключение компьютера к глобальной сети 9. Задан адрес адрес сервера компании МТУ-ИНФОРМ: 195.34.32.11. Укажите его принадлежность к сети того или иного класса и адрес...

1. КОМПЬЮТЕРНЫЕ СЕТИ. Компьютерная сеть — объединение нескольких ЭВМ для совместного решения информационных, вычислительных, учебных и Все компьютерные сети без исключения имеют одно назначение-обеспечение совместного доступа к общим ресурсам.

studentlib.com/kontrolnaya_rabota-33926-vidy_kompyuternyh_setey.html

Виды компьютерных сетей - контрольная работа по программному обеспечению, программированию. Компьютерные сети можно классифицировать по различным признакам. Объединение глобальных сетей (Internet) .

Проверочная работа по теме «Компьютерные сети». Дать определение термину Компьютерная сеть. Один разрыв не выводит сеть из строя, но два разрыва делают сеть нерабочей. Такая сеть достаточно широко применяется из-за высокой скорости передачи...

Картинки по запросу "Контрольная работа: Виды компьютерных сетей"

Тема: Компьютерные коммуникации. Тест: Виды сетей. 1) Протокол маршрутизации (IP) обеспечивает: 1. управление аппаратурой передачи данных и каналов связи. 2. сохранение механических, функциональных параметров физической связи в компьютерной сети.

Контрольная (проверочная) работа в 11 классе по темеКомпьютерные сети. Адресация в компьютерных сетях содержит четыре Адресация в компьютерных сетях" содержит четыре варианта заданий по пять задач: * Восстановление IP адресов и адресов файлов в интернете.

mobiro.org/doc/50211/vidy_kompbjuternyh_setej

Виды компьютерных сетей. Тип работы: Контрольная работа. Формат: MS Word (.doc), в zip-архиве. Размер: 99.9 кб. Скачать контрольную бесплатно.

www.edu21.cap.ru/home/8642/doc2/kontr_internet.doc

Какая сеть называется локальной сетью. Приведите примеры. Что такое локальная сеть? Какие функции она выполняет? Расшифруйте РВС. Какие два вида поисковых машин вы знаете? Назовите наиболее популярные поисковые машины Интернета Перечислите основные виды...

Название документа Виды компьютерных сетей.doc. «Работа с одаренными детьми: Развитие и совершенствование системы работы в условиях реализации ФГОС».

Описание работы: контрольная работа на тему Понятие компьютерной сети. Подробнее о работе: Читать или Скачать. 1. Понятие компьютерной сети. Рождение компьютерных сетей было вызвано практической потребностью - иметь возможность для совместного...

Топология компьютерных сетей. Методы доступа к несущей в компьютерных сетях. Среды передачи данных, их характеристики. Структурная модель OSI, её уровни. Протокол IP, принципы маршрутизации пакетов. Физическая топология сети. Определение класса подсети.

Типы компьютерных сетей, их структурные элементы и подсистемы. Горизонтальная подсистема СКС и компьютерная сеть, узлы Анализ основных форм взаимодействия абонентских ЭВМ, управления звеньями данных. контрольная работа, добавлен 23.09.2011.

По учебной дисциплине: Компьютерные сети. Выполнил: Овчинников А.А. Контрольная работа №1. Вариант. 1. Вычислительная сеть - это совокупность для объединения удаленных ЛВС, для доступа к сети Internet и для различных видов трафика, в том числе мультимедийного.

nikak-vse.blogspot.com/2011/12/blog-post_1144.html

Компьютерная сеть - объединение нескольких ЭВМ для совместного решения информационных, вычислительных, учебных и других задач. Целью данной курсовой работы является знакомство с основами построения и функционирования компьютерных сетей...

Результат поиска. Наименование: контрольная работа Назначение и классификация локальных компьютерных сетей. Информация 2.1.Одноранговая сеть В одноранговой сети все компьютеры равноправны: нет иерархии среди компьютеров и нет выделенного сервера.

Тип: Контрольная работа. 1. Принципы построения компьютерных сетей. Компьютерная сеть - это совокупность компьютеров и различных устройств Рассмотренные выше виды сетей являются сетями закрытого типа, доступ к ним разрешен только ограниченному кругу...

Компьютерная сеть - это. техническая система предназначенная для обмена информацией между пользователями компьютеров Общая схема соединения компьютеров в локальные сети называется. Скачать тест Разновидности компьютерных сетей для работы в оффлайн.

Главная > Контрольная работа >Информатика. Компьютерная сеть - представляет собой систему распределенной обработки информации, состоящую как минимум из двух компьютеров, взаимодействующих между собой с помощью специальных средств связи.

Виды компьютерных сетей. Компьютерные сети можно классифицировать по различным признакам. I . По принципам управления : 1. Одноранговые - не имеющие выделенного сервера. В которой функции управления поочередно передаются от одной рабочей станции к другой

Контрольная работа по теме. «Передача информации. Компьютерные сети» 9 класс. «Передача информации. Компьютерные сети» 9 класс. 2 вариант. 1. Что такое компьютерная сеть? Какие виды компьютерных сетей.

Виды компьютерных сетей. Компьютерные сети можно классифицировать по различным признакам. I . По принципам управления Остальные компьютеры такой сети (рабочие станции) выступают в роли клиентов. Возможно вы искали - Контрольная работа...

Виды компьютерных сетей. Компьютерные сети можно классифицировать по различным признакам. I . По принципам управления 4. "Кольцо " - последовательное соединение ПК по двум направлениям. Похожий материал - Курсовая работа: Микропроцессоры.

Виды компьютерных сетей. Компьютерные сети можно классифицировать по различным признакам. I . По принципам управления Вам будет интересно - Курсовая работа: Использование компьютерных программ для повышения качества обученности студентов...

Виды компьютерных сетей. Компьютерные сети можно классифицировать по различным признакам. I . По принципам управления Остальные компьютеры такой сети (рабочие станции) выступают в роли клиентов. Возможно вы искали - Контрольная работа...

Контрольная работа по дисциплине «Компьютерные сети». 1. Назначение компьютерных сетей. 2. Типы глобальных сетей. 3. Функции и характеристики сетевых адаптеров. 4. Модемы: назначение, виды, характеристики. 5. Протоколы: основные понятия и принципы...

Дипломная работа: Коррекция нарушений системной лексики у младших школьников с нарушением интеллекта (на примере тем "Овощи, фрукты")

Курсовая работа: Расчёт и проектирование вторичного источника питания

Реферат: Тепловой расчет котла Е-75-40ГМ

Дипломная работа: Допечатная подготовка фотографий

Реферат: Заработная плата

Компьютерная безопасность: вы в опасности?

Каждый умеренно умный администратор должен ответить на этот вопрос ответить взрывом издевательского смеха. На самом деле заголовок должен читать: "Компьютерная безопасность: каждые угрожает вам?" потому что каждый компьютер, подключенный к глобальной сети, независимо от того, что используется безопасность уязвима для атак взломщиков, вирусов, троянов и черви. С момента появления Интернета количество новых увеличивается с каждым годом. обнаружены слабые места в операционных системах и программах коммунальные услуги.В 2001 году их было около двух с половиной тысяч. Каждый из Дыры в вашей системе могут служить «дверью», через которую вы можете взлом нашего компьютера, или через которые система может остаться зараженный. Многие недооценивают угрозу. Чтобы визуализировать их, Приведу один пример: согласно отчету CERT от 13 июля 2001 г. Вирус Code Red атаковал около 280 000 человек в течение 14 дней подряд. компьютеры, из которых целых 250 000 в течение десяти часов до шести утра и в четыре утра 19 июля. Было подсчитано, что сопутствующие расходы непосредственно с удалением вирусов, обновлением программы антивирус и восстановление системы составили около миллиарда долларов.Кроме того, убытки, понесенные в результате остановки работ предприятия достигли $1,4 млрд.Как найти баланс между безопасностью и удобством? Об уровне безопасность определяется назначением компьютера и ценностью файлов, которые находятся на нем. Очевидно, что сервер CBŚ должен иметь наилучший механизм безопасности в то время как дома компьютер без важных документов и доступ к только у него семья может быть менее обеспеченной, а значит работать будет удобнее.

Встречайте врага: семь угроз вашему компьютеру

Вы можете полагать, что единственная угроза для вашего компьютера воры номеров кредитных карт или паролей и вирусы, разосланные Эл. адрес. Ошибка! Атаки могут исходить откуда угодно, даже из вашей локальной сети. Согласно исследованию Института компьютерной безопасности в 2002 г. год, целых 38 процентов нелегального доступа к системам и конфиденциальным данным бланки пришли изнутри. Чаще всего это были злоумышленники недовольных или бывших сотрудников.С какими атаками мы можем столкнуться?Физические атаки

Самый простой взлом компьютера практически не требует вмешательства агрессора нет технических навыков. Мы можем легко представить ситуация, когда мы просто ненадолго берем ноутбук с вокзала, в аэропорту или в университете. Если он станет жертвой вора - этот будет у него было достаточно времени, чтобы нарушить безопасность в уединении своего дома. потом ваши пароли, номера кредитных карт, записи в адресной книге и - конечно - документы перестанут быть для него тайной.Нравиться даже оставление компьютера включенным на короткое время может представлять угрозу в офисе. В этой ситуации копирование данных на съемный диск, отправка их где-то через Интернет или установив шпионское ПО не сложно.Кража пароля

Большинство компьютеров и веб-сайтов используют вашу личность подтверждается только логином и паролем. Обычно имя пользователь не является конфиденциальной информацией (например, ваш адрес электронной почты известен всем твоим друзьям).Пароль - как несложно догадаться - есть. Тот, кто получит их от вас или кого-либо еще, догадается или украсть - имеет полный доступ к содержимому, которое он защищает. Злоумышленник может прочитать вашу почту, просмотреть ваши документы или просмотреть историю операций по вашему банковскому счету. Более того, Windows XP даже побуждает нас не заботиться о паролях. По умолчанию после установки системы установщик создает новую учетную запись пользователь с полными правами администратора и пустым паролем. Такое поведение, мягко говоря, неразумно.Хорошие, безопасные пароли должны быть трудными для угадывания и взлома. не менее 6 символов и содержать комбинацию букв верхнего и нижнего регистра, цифр и специальные символы. Печальная правда в том, что большинство людей простые пароли, такие как ваше имя с цифрой в начале или в конце, имя собака или дата рождения. Хуже того, множество людей используют один пароль для все авторизации в сети (электронная почта, банковский счет, порталы аукционы, форумы...), что делает взлом одного пароля, скажем - в мессенджере - дает взломщику доступ ко всем заранее указанные места.Использование сложных паролей значительно повышает безопасность в сети. Приведу пример:На компьютере установлен простой пароль администратора - " метро ". Мы проведем против него брутфорс-атаку с помощью одной из более простых программ «восстановления пароля».

Программа Cain занимает менее шести минут (конечно в зависимости от параметров вашего компьютера) попробовать все возможные шестизначные комбинации букв и цифр:

В данном конкретном случае результаты были получены примерно через три секунды:

После установки пароля в виде восьмисимвольной последовательности « [, 3 ^ jZ == » взлом методом перебора займет в 87 000 раз больше времени и пропустит точку:

Конечно, даже самый лучший пароль будет бесполезен, если его записать. на листе бумаги, лежащем рядом с компьютером.Также следует остерегаться так называемых фишинг, то есть обман наивного пользователя, чтобы раскрыть пароль по телефону или электронной почте. Мошенник может выдавать себя за сетевой администратор или специалист по обслуживанию пытается устранить неисправность в системе. Используя знание структуры компании i в организационных деталях такой человек может быть вполне надежным. какой делать, когда звонит телефон и человек на другой стороне представляется, притворяется администратором и любезно попросит имя пользователь и пароль? Немедленно повесьте трубку.Этот тип информации они никогда не собираются администраторами.

Среднее количество пользователей сети

Вы абсолютно уверены, что человек, сидящий за соседним столом, или другой человек, с которым вы делите сеть, за вами не шпионит? Избыток доверие и плохая конфигурация системы делают ваши данные общедоступно. Какие ошибки мы чаще всего совершаем при работе в сети?- Общий доступ к файлам, которые должны оставаться закрытыми. Вы можете неосознанно представлять угрозу, поделившись папкой с несколько подпапок, которые могут содержать конфиденциальную информацию.Еще хуже, если мы разделяем корневой каталог диска, на котором система установлена. Потом папки с документами, программами и з Сам каталог Windows доступен всем в сети.

- Предоставить неограниченный доступ к общим файлам. Прежде чем предоставить кому-либо доступ к данным на вашем компьютере, вы должны определить, к каким файлам предоставить доступ этому пользователю. В компании управленческий персонал должен иметь доступ, т.е.к зарплатным ведомостям сотрудников или подробный анализ бюджета. Если права на просмотр этих если вы предоставите свои данные слишком большому количеству людей, они могут извлечь из этого пользу кто-то неуполномоченный.

- Разрешить неавторизованным пользователям изменять файлы. Легко представить себе ситуацию, когда общий сетевой ресурс сможет изменить или удалить всех людей, использующих сеть. В этом в случае неосторожного пользователя, даже случайного уничтожения данных, Над которым долгое время работала вся команда.

Вирусы, черви и другие вредоносные программы

Чтобы эффективно защитить свою сеть и компьютер от вирусов и червей, необходимо знать, что они из себя представляют и как работают.- Вирус представляет собой фрагмент компьютерного кода, который может дублировать себя, привязываясь к другим программам. Вирус не должен быть отдельной программой. Зараженное приложение выполняется автоматически вставленный код и заражает последующие файлы. В зависимости от типа вируса он может уничтожить выбранные данные или целые диски или просто затруднить работу компьютер.

- Червь — это отдельная программа, которая копирует себя в другие программы. компьютеры, используя сеть или отправляя себя в виде вложения электронной почты. Черви могут красть пароли и записи адресной книги, а также уничтожать данные или запретив использование компьютера при максимальной нагрузке система.

Внешние атаки и трояны

Большинство так называемых взломщики не нацелены на конкретную машину или сети. Чаще всего они используют программы, которые исследуют безопасность многих компьютеров и, как следствие, выбирают наименее защищенные. Эти программы, так называемой сканеры могут искать заданные диапазоны IP-адресов на многих разные критерии.Некоторые из них:Есть несколько вещей, которые вам нужно помнить, чтобы было труднее взломать ваш компьютер основные правила. Во-первых, отключение неиспользуемых сервисов. Если вы установили, например, веб-сервер, но больше им не пользуетесь - убедитесь, что он не запускается вместе с системой. Второе - наслаждайтесь брандмауэр или, по крайней мере, брандмауэр подключения, встроенный в Windows XP Интернет. Также можно установить аппаратный роутер (и желательно маршрутизатор с брандмауэром).

Вторжение в частную жизнь

Если злоумышленник подключается к вашему компьютеру, очевидно, что представляет угрозу безопасности данных или сетевого трафика.Не так легко сделать вывод, что это также представляет угрозу для вашего онлайн-конфиденциальность. Например, Internet Explorer показывает несколько информация о себе - номер версии, установленные плагины и адрес сайты со ссылкой, которая привела вас на текущую страницу. показывает также ваш IP-адрес. Эта информация бесполезна для грабителя, они только облегчают обмен информацией между веб-сайтами и твой компьютер. Но еще одна особенность современных браузеров — куки-файлы — раскрывают данные о нашей онлайн-активности.Чаще всего они содержат ваш IP-адрес и номер сеанса, доказывая, что они были там раньше вы посетили определенный сайт. Но если вы предоставите личную информацию на веб-сайт - может быть сохранен в файле cookie для использования при следующем посещении веб-сайта. Кроме того, каждый получит доступ к вашему компьютеру может просматривать историю посещенных страниц. На этом основании также можно сделать некоторые выводы о вашем лиц.Угрозы, связанные с электронной почтой

Вы уже знаете, что вирусы и черви попадают к нам по электронной почте.Что о с текстом, который мы отправляем в мир? Использование стандарта почтовые клиенты, каждое сообщение отправляется в виде обычного текста, незнакомый маршрут, который почти всегда ведет через многое промежуточные маршрутизаторы и компьютеры, прежде чем он попадет на сервер, где находится счет адресата нашего письма. В любой точке этого маршрута сообщение можно перехватить и прочитать, даже изменить. Этого потому что мы отправляем конфиденциальную информацию по электронной почте, т.е. номера карт кредитные карты, пароли, важные документы должны быть зашифрованы и аннотированы цифровой подписи.Это позволяет получателю быть уверенным, что электронное письмо это исходит от вас, и никто не испортил его содержание.Методы защиты

Мы знакомы с основными опасностями работы в сети и Интернет. Знать, что нам угрожает, гораздо проще принять меры для защиты вашего компьютера от нежелательные гости. В заключение - обязательно придерживайтесь следующие правила:- Использовать автоматические обновления Windows. Исправление дыры в системе пройдут гладко и не потребуют никаких у вас практически нет помех.

- Обеспечьте физическую безопасность вашего компьютера. Существенно вы повысите уровень безопасности, когда вашему оборудованию не придется отсутствие несанкционированного доступа.

- Установите антивирусное программное обеспечение и убедитесь, что оно регулярно обновляется. Это обеспечит эффективную защиту от вирусов, черви и большинство троянских коней.

- Используйте длинные, сложные и трудно угадываемые пароли. Не используйте один и тот же пароль для нескольких учетных записей.Отключить вход автоматически в Windows.

- Не забудьте установить программный брандмауэр, желательно аппаратный брандмауэр, чтобы затруднить проникновение извне.

- Сделайте резервную копию самой важной информации, которую вы храните компьютер и храните их в надежном месте.

.

Брандмауэр подключения к Интернету

В наши дни вы все чаще слышите о хакерских атаках и крекеры. Несмотря на огромные средства, потраченные на безопасность, их жертвами становятся крупные корпорации и даже государственные учреждения. Эта проблема усугубляется это также в большей степени относится к малым предприятиям и частным пользователям. Однако мы не беззащитны перед этим типом агрессии.

Windows XP включает Брандмауэр Windows (Интернет-соединение Брандмауэр (ICF), который помогает защитить ваш компьютер. Брандмауэр (или стена огня) устройство или программное обеспечение, которое защищает одну сеть от другой. В в простейшем случае один компьютер защищен от атак Интернет. Это означает, что система имеет доступ к ресурсам мировой паутины, однако все попытки взять под контроль блок блокируются. Делая локальным пользователям также может быть запрещен доступ к соответствующей конфигурации к Интернету или ограничить использование виртуальных услуг теми, которые выбраны нам процессы. Брандмауэр Windows в Windows XP закончился разработан в основном для небольших, локальных и частных сетей пользователей и не должны использоваться рабочими станциями в компьютеризированные компании.

Давайте посмотрим, как работает брандмауэр. Она использует да называется методом массива, хранит список исходных и целевых IP-адресов. Это означает, что только они могут получить доступ к сети или одному компьютеру. данные запрашиваются системой, остальные игнорируются.Если мы введем адрес в браузере веб-сайта, брандмауэр запишет его в таблицу исходящих подключений. Когда они вернутся к компьютеру информация из глобальной сети, брандмауэр проверяет IP отправителя, который помещается в заголовки входящих пакетов, за которыми следует сравнивает его в списке исходящих соединений, если такой адрес есть в массив, т.е. если мы запросили эти данные, программа разрешает трафик. Однако, когда IP не совпадает, информация отвергаются.Это правило применяется как тогда, когда мы используем мировую паутину на компьютере, напрямую подключенном к Интернету, и в сети, когда он у нас работает Обеспечение подключения к Интернету (ICS). В последнем случае брандмауэр должен быть включенным в позицию, по которой другие системы используют виртуальные ресурсы. Затем в таблице брандмауэра регистрируются как запросы хоста ICS, так и другие компьютеры, подключающиеся к глобальной деревне. к сервер.

Для хорошо защищенной сети при использовании системного брандмауэра Windows мы должны помнить о нескольких правилах. Вы должны включить защиту для всех Подключение к Интернету и в любом положении, независимо от того, что путь связывается с глобальной паутиной. Кроме того, должен быть брандмауэр отключены для внутренних сетевых подключений. Локальная безопасность связь вызывает проблемы с общим доступом к файлам и принтерам внутри собственной паутины.Мы также не должны использовать системный брандмауэр . Windows , если мы используем другой брандмауэр, потому что разные «брандмауэры» не могут взаимодействовать друг с другом и действуя одновременно, они могут блокировать трафик.

Мы также должны помнить, что Брандмауэр Windows не защитит нас от вирусов или черви. Чтобы защититься от них, мы должны, помимо обсуждаемого здесь модуля, используйте антивирусное приложение. Брандмауэр тоже не защищает нас от лошадей Троян.Нам понадобится другая программа, чтобы нейтрализовать их. Примером такого инструмента является ZoneAlarm . Это расширенный брандмауэр, который остался оснащен опцией защиты от таких угроз. Обязательно используйте брандмауэр в сочетании с антивирусное программное обеспечение, это повысит безопасность вашей системы. Кроме этого межсетевой экран при использовании только на хосте ICS (в локальной сети) он защищает только от атаки извне (из Интернета) и не влияет на агрессию изнутри сети.

Пришло время начать настройку брандмауэра. Начни сначала. Для этого откройте окно Сетевые подключения, расположенное в Панели контроль . В этом месте щелкните правой кнопкой мыши соединение, где хотим запустить брандмауэр и выбираем Properties .

Затем в новом окне заходим во вкладку Advanced и в раздел System Firewall Windows нажмите кнопку «Настройки ».

Откроется окно выбора option Включите (рекомендуется) , а затем нажмите кнопку OK. Простой образом мы запустили брандмауэр Windows .

Из-за того, что брандмауэр блокирует явно не запрошенный трафик, некоторые из сервисов без соответствующей настройки может не работать. Пример будет здесь запуск веб-сайта на компьютере. Когда пользователь из мира сети будут подключиться к нему, его запросы, не имеющие действительного заголовка, будут отклонены.Другой пример — возможность использовать сервис Desktop. пульт . При попытке общения его запросы также будут игнорироваться. Однако после изменения соответствующих настроек мы можем быстро избавиться от этих неудобств. Чтобы сделать это делается в окне System Firewall Windows , перейдите на вкладку Advanced , в раздел Settings сетевых подключений, выделяем самые интересные соединение и нажмите кнопку управления Настройки .Выберите все на вкладке Services . процессы, предназначенные для доступа к системе из всемирной паутины.

Когда мы нажимаем опцию в первый раз, появляется окно, в котором введя имя компьютера или его IP-адрес, мы можем определить, кто будет пользовался выбранной услугой. Эти настройки можно изменить в любое время с помощью нажатие на кнопку Edit после выбора привилегированного обработать.

Вы также можете добавить свои собственные элементы, такие как популярные программы P2P, через нажав кнопку Добавить и введя адрес (имя) и номера портов, используемые вышеупомянутым Программы. Брандмауэр Windows также позволяет изменять настройки Службы ICMP (Internet Control Message Protocol). Это протокол позади с помощью которого мы можем диагностировать сеть, он чаще всего используется такими инструментами, как, например. пинг . По умолчанию системный брандмауэр блокирует весь входящий ICMP-трафик, поскольку очень часто он используется во время хакерских атак, и поэтому, вероятно, не должен изменить эти настройки. Если мы знаем об опасности и решим рискните, вы, конечно, можете включить параметры протокола, которые мы считаем необходимым. Для этого в окне Дополнительные параметры перейдите на вкладку Протокол ICMP. шт., что есть:

- Разрешить входящий эхо-запрос — Разрешить выполнение ping-тесты, позволяющие проверить подключение к сети

- Разрешить входящий запрос метки времени — Разрешить подтверждение данные, поступающие в компьютер с отметкой времени

- Разрешить входящий запрос маски — разрешает дополнительную передачу данные о сетях общего пользования, к которым подключен компьютер

- Разрешить входящий запрос маршрутизатора — разрешает отправку информации по поводу роутера

- Разрешить недостижимость получателя данных - разрешает отправку сообщение компьютера недостижимый пункт назначения при сбое данных поступают на компьютер из-за ошибок или проблем с передачей

- Разрешить гашение исходящего источника - разрешить отправку сообщения Выпуск на случай, если пакеты поступают на компьютер слишком быстро