Что такое фишинг аккаунтов

Что такое фишинг? Типы и примеры фишинговых атак

Все о фишинге

Что такое фишинг?

Фишинг (от англ. fishing – рыбная ловля) представляет собой противоправное действие, совершаемое с целью заставить то или иное лицо поделиться своей конфиденциальной информацией, например паролем или номером кредитной карты. Как и обычные рыбаки, использующие множество способов ловли рыбы, коварные мастера фишинга также применяют ряд методов, позволяющих «поймать на крючок» свою жертву, однако одна тактика фишинга является наиболее распространенной. Жертва получает электронное письмо или текстовое сообщение, отправитель которого выдает себя за определенное лицо или организацию, которым жертва доверяет, например за коллегу по работе, сотрудника банка или за представителя государственного учреждения. Когда ничего не подозревающий получатель открывает это электронное письмо или сообщение, то он обнаруживает пугающий текст, специально составленный таким образом, чтобы подавить здравый смысл и внушить страх. Текст требует от жертвы перейти на веб-сайт и немедленно выполнить определенные действия, чтобы избежать опасности или каких-либо серьезных последствий.

Если пользователь «клюет на наживку» и переходит по ссылке, то он попадает на веб-сайт, имитирующий тот или иной законный интернет-ресурс. На этом веб-сайте пользователя просят «войти в систему», используя имя своей учетной записи и пароль. Если он оказывается достаточно доверчивым и соглашается, то введенные данные попадают напрямую к злоумышленникам, которые затем используют их для кражи конфиденциальной информации или денежных средств с банковских счетов; кроме того, они могут продавать полученные личные данные на черном рынке.

«Фишинг представляет собой простейший способ кибератаки, который, тем не менее, является одним из самых опасных и эффективных».

В отличие от других угроз, встречающихся на просторах Интернета, фишинг не требует наличия глубоких технических знаний. Адам Куява, директор Malwarebytes Labs, заметил: «Фишинг представляет собой простейший способ кибератаки, который, тем не менее, является одним из самых опасных и эффективных. Происходит это потому, что объектом атаки становится самый мощный, но одновременно и самый уязвимый компьютер в мире – человеческий разум». Фишинговые мошенники не пытаются воспользоваться техническими уязвимостями в операционной системе устройства, они прибегают к методам так называемой социальной инженерии. От Windows и iPhone до Mac и Android – ни одна операционная система не обладает полной защитой от фишинга, какими бы мощными ни были ее антивирусные средства. В действительности злоумышленники часто прибегают к фишингу, потому что не могут найти какие-либо технические уязвимости. Зачем тратить время на взлом многоуровневой защиты, когда можно обманным путем заставить пользователя добровольно раскрыть свои данные? В большинстве случаев самым слабым звеном в защите системы является не ошибка, затерянная глубоко в программном коде, а сам пользователь, который не обращает внимание на отправителя очередного электронного письма.

Последние новости о фишинге

Порочный фишинговый роман: кто выдает себя за других в социальных сетях

Новый вид фишингового мошенничества атакует компьютеры Apple

Скомпрометированные учетные записи LinkedIn используются для отправки фишинговых ссылок в личных сообщениях и сообщениях InMail

История фишинга

Происхождение термина «фишинг» достаточно легко проследить. Фишинговая атака во многом похожа на обычную ловлю рыбы. Сначала нужно обзавестись приманкой, способной ввести жертву в заблуждение, а затем забросить удочку и ждать, пока «рыбка» начнет клевать. В английском языке сочетание слов «fishing» (рыбалка) и «phony» (обман) привело к тому, что букву «f» заменил диграф «ph», в результате термин, обозначающий вредоносные действия в Интернете, приобрел написание «phishing». Однако некоторые источники указывают, что его происхождение может быть несколько иным.

В 1970-х годах сформировалась субкультура, представители которой использовали ряд низкотехнологичных методов для взлома телефонных сетей. Эти ранние хакеры получили название «phreaks» (фрикеры), представляющее собой комбинацию слов «phone» (телефон) и «freak» (мошенник). В то время количество компьютеров, объединенных в сеть, было небольшим, поэтому целью фрикинга было совершение бесплатных международных звонков или звонков на номера, не внесенные в телефонные книги.

«Фишинг представляет собой простейший способ кибератаки, который, тем не менее, является одним из самых опасных и эффективных».

Еще до того, как термин «фишинг» прочно вошел в обиход, методы фишинга были подробно описаны в докладе и презентации, которые подготовила в 1987 году компания Interex (International HP Users Group).

Использование этого термина начинается в середине 1990-х годов, а его первое упоминание приписывается печально известному спамеру и хакеру Хану Си Смиту (Khan C Smith). Кроме того, в Интернете сохранился первый случай публичного упоминания термина «фишинг». Это произошло 2 января 1996 года в Usenet – в новостной группе AOHell. На тот момент компания America Online (AOL) являлась крупнейшим интернет-провайдером, ежедневно обслуживающим миллионы подключений.

Разумеется, популярность компании AOL непременно сделала ее целью мошенников. Хакеры и распространители пиратских программ использовали ее ресурсы для обмена сообщениями, а также для совершения фишинговых атак на компьютеры законопослушных пользователей. Когда AOL приняла меры и закрыла группу AOHell, злоумышленники взяли на вооружение другие методы. Они отправляли пользователям сетей AOL сообщения, в которых представлялись сотрудниками AOL и просили пользователей проверить данные своих учетных записей или передать им свои платежные реквизиты. В итоге проблема стала настолько острой, что компания AOL начала добавлять предупреждения к каждому электронному письму, особым образом указывая, что ни один сотрудник AOL не станет просить сообщить ему пароль или платежные реквизиты пользователей.

«Социальные сети становятся основным объектом фишинговых атак».

С наступлением 2000-х годов фишинговые мошенники начали обращать свое внимание на уязвимости систем электронных платежей. Клиенты банков и платежных систем стали все чаще становиться жертвами фишинга, а в некоторых случаях – как показало последующее расследование – злоумышленникам даже удавалось не только точно идентифицировать своих жертв, но и узнавать, каким банком они пользовались. Социальные сети также стали одной из главных целей фишинга в силу своей привлекательности для мошенников: личная информация, публикуемая в социальных сетях, является отличным подспорьем для кражи идентификационных данных.

Киберпреступники регистрировали десятки доменов, которые настолько изящно имитировали такие ресурсы, как eBay и PayPal, что многие не слишком внимательные пользователи просто не замечали подмены. Клиенты системы PayPal получали фишинговые электронные письма (содержащие ссылки на подставной веб-сайт) с просьбой обновить номер кредитной карты и другие персональные данные. В сентябре 2003 года о первой фишинговой атаке против банка сообщил журнал The Banker (принадлежащий компании The Financial Times Ltd.).

В середине 2000-х годов на черном рынке можно было заказать «под ключ» вредоносное ПО для фишинга. В то же время хакеры начали координировать свои действия, чтобы организовывать все более изощренные фишинговые атаки. Трудно оценить даже приблизительные потери от успешных фишинговых атак: как сообщал в 2007 году отчет компании Gartner, за период с августа 2006 года по август 2007 года около 3,6 миллиона взрослых пользователей потеряли 3,2 миллиарда долларов.

«В 2013 году были похищены 110 миллионов записей кредитных карт и учетных данных, принадлежащих клиентам торговой сети Target».

В 2011 году фишинговые мошенники даже якобы нашли государственных спонсоров, когда китайские власти запустили предполагаемую фишинговую кампанию, которая была направлена против учетных записей Gmail, принадлежащих высокопоставленным чиновникам и военным в США и Южной Корее, а также китайским политическим активистам.

Возможно, самой известной фишинговой атакой стал случай, когда в 2013 году были похищены 110 миллионов записей кредитных карт и учетных данных, принадлежащих клиентам торговой сети Target. Виной всему оказалась скомпрометированная учетная запись одного субподрядчика.

Еще большую дурную славу получила фишинговая атака, предпринятая в первом квартале 2016 года хакерской группой Fancy Bear (деятельность которой связывают с российскими спецслужбами и военной разведкой). Эта атака была нацелена на адреса электронной почты Национального комитета Демократической партии США. В частности, Джон Подеста, руководитель агитационной кампании Хиллари Клинтон на президентских выборах 2016 года, заявил, что злоумышленники взломали его учетную запись Gmail и похитили переписку, поскольку он попался на старейшую мошенническую уловку: ему на электронную почту пришло фишинговое письмо с предупреждением, что пароль учетной записи был скомпрометирован (поэтому нужно «нажать здесь», чтобы сменить его).

В 2017 году была предпринята массированная фишинговая атака на Google и Facebook, вынудившая бухгалтерские службы этих компаний перечислить в общей сложности более 100 миллионов долларов на заграничные банковские счета хакеров.

Типы фишинговых атак

Несмотря на многочисленные вариации, общей чертой всех фишинговых атак является использование подлога с целью присвоения тех или иных ценностей. Вот лишь некоторые основные категории:

Адресный фишинг

В то время как большинство фишинговых кампаний предполагают массовую рассылку электронных писем как можно большему количеству пользователей, адресный фишинг отличается направленным характером. Этим способом злоумышленники атакуют конкретное лицо или организацию, часто применяя специально подобранный контент, который, как им представляется, окажет на жертву наибольшее воздействие. Для осуществления подобной атаки необходимо провести тщательную подготовку, чтобы узнать имена, должности, адреса электронной почты и другую сопутствующую информацию. Хакеры переворачивают вверх дном весь Интернет, сопоставляя эту информацию со всеми доступными сведениями о должностных отношениях жертвы: их, например, интересуют имена коллег и круг их обязанностей в соответствующей организации. Заполучив все эти данные, злоумышленники составляют правдоподобное письмо.

В частности, фишинговая атака может быть нацелена на сотрудника, чьи обязанности предполагают авторизацию платежей. Хакеры присылают ему письмо якобы от высокопоставленного должностного лица организации с указанием осуществить крупный платеж в пользу этого лица или в пользу поставщика компании (однако прилагаемая вредоносная ссылка ведет не к платежной системе, а на хакерский веб-сайт).

Адресный фишинг представляет значительную опасность для бизнеса (и государства), поскольку он может привести к значительным убыткам. Согласно отчету, составленному в 2016 году по итогам изучения этой проблемы с участием ряда предприятий, на адресный фишинг приходилось 38 % кибератак, которым они подвергались в течение 2015 года. Что касается компаний в США, ставших жертвами адресного фишинга, то средняя величина ущерба составила 1,8 миллиона долларов на одну успешную атаку.

«Многословное фишинговое письмо от неизвестного лица, называющего себя нигерийским принцем, является одним из самых ранних и долгоживущих проявлений подобных атак».

Клоновый фишинг

Этот тип атаки предполагает, что злоумышленники копируют (клонируют) ранее доставленное законное сообщение, которое содержит ссылку или вложение. Затем мошенник меняет ссылки или прилагаемые файлы на вредоносные объекты, выдаваемые за настоящие. Ничего не подозревающие пользователи нажимают на ссылку или открывают вложение, чего часто бывает достаточно для хакеров, чтобы перехватить контроль над компьютером. После этого злоумышленники могут маскироваться под надежных отправителей и рассылать от имени жертвы аналогичные электронные письма другим пользователям в пределах этой же организации.

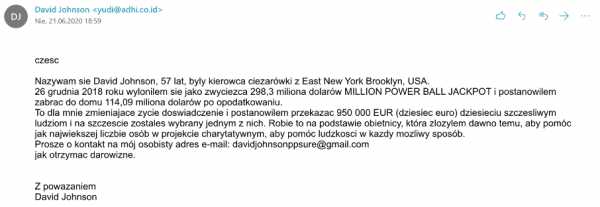

Обман 419/нигерийские письма

Многословное фишинговое письмо от неизвестного лица, называющего себя нигерийским принцем, является одним из самых ранних и долгоживущих проявлений подобных атак. Венди Замора, контент-директор Malwarebytes Labs, отметила: «Нередко фишинговая рассылка приходит от имени нигерийского принца, утверждающего, что он является сотрудником правительства или членом королевской семьи и ему срочно требуется помощь, чтобы перевести из Нигерии несколько миллионов долларов. Обычно такое электронное письмо помечается как срочное или личное, а его отправитель просит сообщить ему номер банковского счета, на который он мог бы перечислить деньги для хранения».

Иногда классические нигерийские письма приобретают довольно занятное содержание. Например, в 2016 году британский веб-сайт Anorak сообщил, что его редакция получила электронное письмо от некоего доктора Бакаре Тунде, который представился менеджером проектов в области космонавтики, работающим в Нигерийском национальном агентстве по космическим исследованиям. Доктор Тунде утверждал, что его двоюродный брат, майор авиации Абака Тунде, вот уже более 25 лет находится на старой советской космической станции. Но всего за 3 миллиона долларов менеджеры корпорации Роскосмос согласились организовать рейс пилотируемого корабля и вернуть нигерийского космонавта на Землю. От получателя такого письма требовалось «всего лишь» сообщить данные своего банковского счета, чтобы нигерийские специалисты смогли перечислить необходимую сумму своим российским коллегам. В качестве вознаграждения доктор Тунде обещал заплатить 600 000 долларов.

Случайным образом эта фишинговая атака также стала известна как «обман 419». Это число соответствует номеру статьи в уголовном кодексе Нигерии, которая предусматривает наказание за мошенничество.

Телефонный фишинг

Фишинговые атаки могут происходить с помощью обычного телефона – в этом случае они иногда обозначаются как голосовой фишинг или «вишинг»: мошенник звонит своей жертве и представляется сотрудником местного банка, полиции или налогового управления. Затем он запугивает жертву, сообщая о какой-либо проблеме и настаивая на том, что ее необходимо решить немедленно, а для этого нужно сообщить ему данные банковского счета или выплатить штраф. Обычно мошенники требуют перечислить деньги безналичным способом или с помощью предоплаченной карты, чтобы их нельзя было отследить.

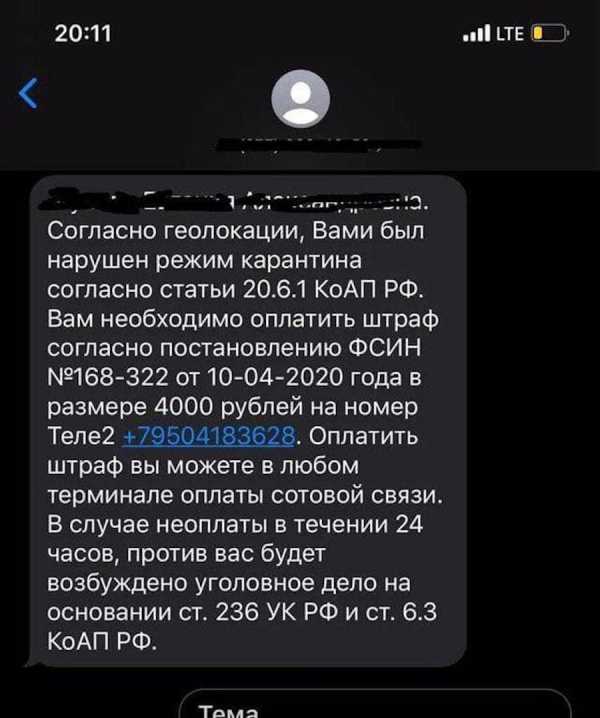

SMS-фишинг (или «смишинг») – это злобный брат-близнец вишинга, осуществляющий те же мошеннические действия, но только с помощью SMS-сообщений (иногда добавляя к ним вредоносные ссылки).

«В электронном письме получатель находит предложение, которое выглядит слишком выгодным, чтобы быть правдой».

Как распознать фишинговую атаку?

Распознать фишинговую атаку не всегда легко, но Вам помогут несколько простых советов, немного дисциплины и здравый смысл. Обращайте внимание на все, что кажется странным и необычным. Спросите себя, не является ли контекст сообщения подозрительным. Доверяйте своей интуиции и не давайте себя запугать. Фишинговые атаки часто используют страх, чтобы подавить Вашу способность хладнокровно мыслить.

Вот еще несколько признаков фишинга:

В электронном письме получатель находит предложение, которое выглядит слишком выгодным, чтобы быть правдой. В нем может сообщаться, что Вы выиграли в лотерею, получили дорогой приз или какой-либо уникальный предмет.

- Вы знаете отправителя сообщения, но это человек, с которым Вы не общаетесь. Даже если имя отправителя Вам известно, но он не относится к Вашим постоянным контактам, это уже должно вызывать подозрение – особенно в том случае, если содержимое письма никак не связано с Вашими обычными должностными обязанностями. Аналогичным образом стоит задуматься, если в поле «Копия» указаны вторичные получатели письма, которых Вы совсем не знаете, или группа сотрудников из других подразделений Вашей организации.

- Текст сообщения внушает страх. Будьте бдительны, если текст электронного письма носит угрожающий или тревожный характер и стремится создать атмосферу неотложной ситуации, призывая Вас срочно выполнить те или иные действия, например перейти по ссылке, прежде чем Ваша ученая запись будет заблокирована. Помните, что ответственные организации никогда не просят клиентов передать персональные данные через Интернет.

- Сообщение содержит неожиданные или необычные вложения. Такие вложения могут содержать вредоносное ПО, программы-вымогатели или другие интернет-угрозы.

- Сообщение содержит ссылки, которые выглядят странно. Даже если Ваше чутье не выявило описанные выше признаки, все равно не стоит слепо доверять встроенным в письмо гиперссылкам. Наведите курсор на ссылку, чтобы просмотреть ее настоящий URL-адрес. Присмотритесь, не закралось ли в гиперссылку едва заметное искаженное написание известного веб-сайта, – если да, то это явный признак подлога. Лучше вводить URL-адрес вручную, чем нажимать на встроенную в текст ссылку.

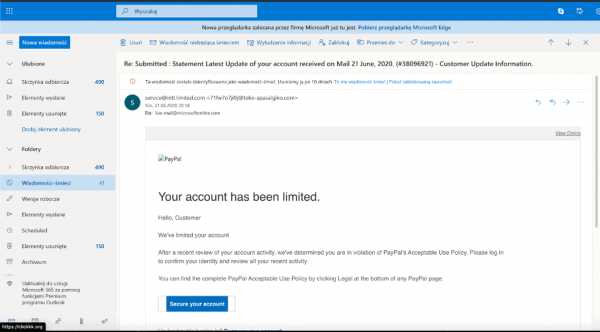

Вот пример фишинговой атаки, которая имитирует сообщение от платежной системы PayPal, содержащее просьбу нажать на кнопку «Confirm Now» (Подтвердить сейчас). Если навести курсор на эту кнопку, то браузер отобразит настоящий URL-адрес страницы перехода – он отмечен красным прямоугольником.

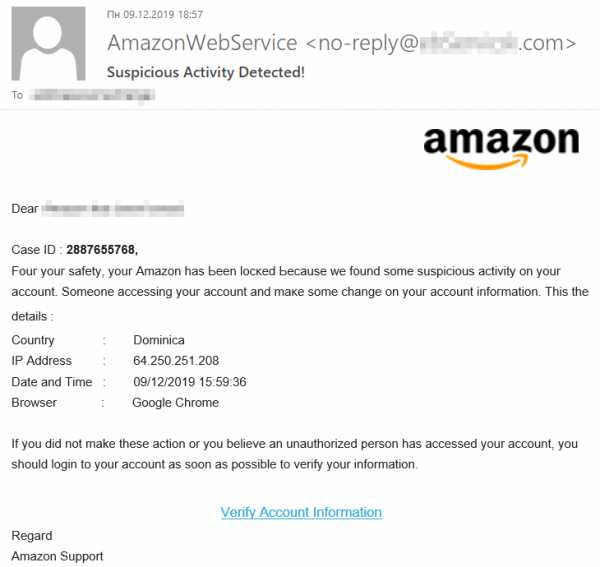

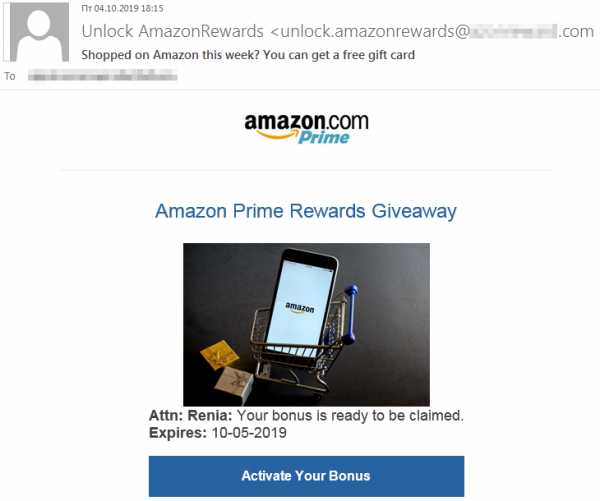

Вот изображение еще одного фишингового сообщения, маскирующегося под уведомление сервиса Amazon. Обратите внимание на угрозу закрыть учетную запись, если ответа не последует в течение 48 часов.

Переход по ссылке приводит Вас к этой форме, предлагающей сообщить те данные, которые откроют злоумышленникам путь к похищению Ваших ценностей.

Как защититься от фишинга?

Как говорилось выше, фишинг представляет собой угрозу, которая с одинаковой вероятностью может появиться на настольном компьютере, ноутбуке, планшетном компьютере или смартфоне. Большинство интернет-браузеров проверяют ссылки на предмет благонадежности, однако первой линией обороны от фишинга должна стать Ваша способность оценивать ситуацию. Научитесь распознавать признаки фишинга и придерживайтесь элементарных принципов безопасности, когда проверяете электронную почту, читаете записи в социальной сети Facebook или играете в онлайн-игру.

Наш коллега Адам Куява сформулировал несколько самых важных правил, которые помогут Вам не попасться на крючок мошенников:

- Не открывайте электронные письма от незнакомых отправителей.

- Нажимайте на ссылку внутри электронного письма только в том случае, если Вы точно знаете, куда она ведет.

- Получив письмо от сомнительного отправителя, перейдите по прилагаемой ссылке вручную – введите адрес законного веб-сайта в адресную строку браузера с помощью клавиатуры, так Вы обеспечите для себя еще один уровень безопасности.

- Проверяйте цифровые сертификаты веб-сайтов.

- Если Вас просят раскрыть конфиденциальные данные, убедитесь, что URL-адрес веб-страницы начинается с «HTTPS», а не просто с «HTTP». Буква «S» обозначает «secure» (безопасно), то есть подключение с таким адресом является защищенным. Вместе с тем, это не дает гарантии, что веб-сайт является законным, однако большинство законных веб-сайтов используют именно протокол HTTPS в силу его большей безопасности. При этом даже законные веб-сайты, использующие протокол HTTP, уязвимы перед атаками хакеров.

- Если Вы подозреваете, что полученное электронное письмо было отправлено мошенником, введите имя отправителя или отрывок текста письма в поисковую систему – и Вы увидите, связаны ли с этим письмом какие-либо фишинговые атаки.

- Наводите курсор мыши на ссылки, чтобы убедиться в их надежности.

Как и всегда, мы также рекомендуем использовать программу, способную противостоять вредоносному ПО. Большинство программных средств кибербезопасности способны обнаруживать маскирующиеся опасные ссылки и вложения, так что Ваша информация не попадет в руки злоумышленников, даже если Вы вовремя не почувствуете неладное.

Все premium-версии продуктов Malwarebytes предоставляют надежную защиту от фишинга. Они могут распознавать мошеннические сайты, не давая открыть их, даже если Вы уверены в их законности.

Так что оставайтесь бдительны, соблюдайте осторожность и следите за признаками возможной фишинговой атаки.

Со всеми нашими отчетами о фишинге Вы можете ознакомиться на ресурсе Malwarebytes Labs.

Как крадут деньги и данные в интернете | Советы от Mail.ru для бизнеса

Кибератаки не всегда направлены против государств или корпораций. На это требуются большие бюджеты и талант. Рынок мелких киберпреступлений гораздо шире. Провести фишинговую атаку почти ничего не стоит. И сделать это может практически любой человек без IT-образования.

Цели киберпреступников

Мелкие атаки на аккаунты, почтовые ящики, соцсети и профили нужны для того, чтобы получить доступ к личной информации. Некоторым достаточно персональных данных, но часто на этом не ограничиваются. Информацию можно собрать в базу и продать, но киберпреступникам выгоднее добраться до финансов пользователя. Узнать пароли от банковских аккаунтов и платежных систем, а также паспортные данные.

Далее фишинговая атака принимает разные формы:

- кража денег со счетов;

- взлом аккаунта;

- шантаж с предложением вернуть доступ к профилю в обмен на денежную компенсацию;

- обман с целью установки ПО, которое сможет отслеживать действия пользователя.

Как устроен фишинг и почему его стоит бояться?

Вы получаете письмо, заходите на сайт-двойник, вам пишут в соцсетях или пытаются взломать аккаунт. Фишинг работает на незнании и невнимательности человека. Вы могли перейти по сомнительной ссылке на сайт известного онлайн-магазина. Дизайн вас не смутил, все логотипы и разделы на месте. Вы выбираете товар, создаете заказ и оплачиваете покупку. У мошенников нет доступа к онлайн-оплате настоящего магазина, поэтому вместо ввода данных карты они попросят перечислить деньги на счет. Чтобы запутать пользователя, киберпреступники напишут инструкцию о том, как сделать перевод, опубликуют ссылку на разрешающий такую операцию закон. В итоге, вы переводите деньги за товар на карту человека и теряете их без права вернуть.

Эта история хорошо показывает, что фишинг опасен даже для знающего пользователя. Кибератаки эволюционируют каждый год, преступники находят новые способы получать конфиденциальные данные. Поэтому их жертвой может стать любой человек. Стоит случайно открыть письмо с неизвестного адреса и кликнуть по вложению или ссылке, и вы пострадаете от фишинга.

Развитие кибератак

Фишинг связан с английским словом, означающим рыбалку. Кибератаки устроены похожим образом, что и ловля рыбы. Только злоумышленники ловят данные и деньги людей, которые по невнимательности или незнанию готовы их предоставить.

Первые фишинговые атаки начались в середине 1990-х, а их жертвами стали интернет-провайдеры из США. Но основная механика фишинга с тех пор почти не изменилась. Преступники представлялись сотрудниками компании-провайдера и отправляли письма клиентам. От них требовалось подтвердить данные профиля. Письма были оформлены в официальном стиле с использованием логотипа провайдера. Клиенты выдавали информацию, после чего их аккаунты взламывали. Рассмотрим подробнее вредоносные email-рассылки и расскажем о других способах фишинга.

Виды фишинговых атак

Выдают себя за сотрудников компании

Пример из 90-х используется и спустя двадцать пять лет. Письма от компании или банка делают более похожими на настоящие, практически идентичными. Можно получить рассылку от любой государственной структуры, ритейлера или службы доставки. В письмо вшита ссылка — по ней нужно перейти, чтобы подтвердить или изменить логин и пароль. Как только это происходит, аккаунт переходит в руки киберпреступника.

Они также используют СТА — призыв к действию. Необходимо сыграть на страхе пользователя, чтобы мотивировать его передать данные. Разберем основные методы.

Блокировка профиля

Никто не хочет терять свой аккаунт. Мошенники знают это и под видом официального представителя компании угрожают блокировкой, если пользователь не подтвердит свои данные.

Подозрительная активность

В этом случае фишинг становится средство обмана. Преступники предупреждают пользователя, что его аккаунт могли взломать. Нужно лишь перейти по ссылке и подтвердить свои данные.

Докажите, что вы не робот

Для проверки аккаунта необходимо подтвердить, что пользователь является человеком, а не программой. Только киберпреступники не просят выделить на экране все картинки со светофорами или прописать символы, которые видны в специальном поле. Нужно перейти по ссылке и указать пароль от профиля.

Письма из ФНС

Мошенники маскируют рассылки от налоговой и просят прислать недостающие документы, справки и уведомления. Или сообщают о налоговой задолженности. Официальное оформление и страх быть в чем-то повинным заставляет людей хотя бы поинтересоваться, о какой задолженности идет речь. Дальше фишинг работает по знакомой схеме — переход по ссылке, ввод данных и кража аккаунта.

Фишинг по выбранным людям

Киберпреступники готовятся перед фишингом. Читают соцсети потенциальной жертвы, изучают резюме, смотрят блоги. Это нужно для того, чтобы сформировать личный подход к пользователю. Все, как в маркетинге, только другой умысел. Используя в общении с жертвой данные о работе, друзьях или недавней поездке, мошенники повышают доверие к себе. И передача личной информации упрощается.

Атака на руководство и сотрудников

Аккаунты топ-менеджмента содержат корпоративные данные и личные переписки. Злоумышленники пытаются получить их, чтобы шантажировать руководителей. Еще один способ — вывести деньги из компании, обратившись к бухгалтеру или финансовому директору от лица СЕО.

Охота на облачные сервисы

Google Диск, Dropbox и другие программы открывают виртуальный доступ к данным. Сотрудники сохраняют личную информацию, компании могут закинуть туда часть корпоративных данных. Все это имеет ценность для киберпреступников, которые присылают письма с просьбой подтвердить данные или делают клоны Google Drive и Dropbox.

Фишинговые письма с прикрепленными файлами

Более опасный вид мошенничества. Пользователь получает письмо от неизвестного источника. Внутри ссылка или прикрепленный файл. Если кликнуть по нему, произойдет атака на компьютер пользователя. Киберпреступники могут занести троян или программу-шпиона — тогда утечка может коснуться всех данных. Письма маскируют под рабочие сообщения от коллег. Прежде, чем разбираться, кто и зачем это прислал, человек посмотрит прикрепленный файл и запустит вирус на свой ПК.

Взлом соцсетей

К вам могут обратиться через аккаунт известной компании или от имени друзей с предложением обновить данные или сделать перевод.

Мобильный фишинг — СМС и мессенджеры

Работает по принципу взлома соцсетей. Но вместо взлома злоумышленникам нужно создать поддельные номера, чтобы обращаться к пользователю от имени банка или бренда. Целью атаки является доступ к банковскому аккаунту или смартфону.

Голосовая атака

Происходит то же самое, что и при СМС-фишинге, только с клиентом разговаривают по телефону. Чаще всего звонит вымышленный представитель банка, сообщая о странных операциях по счету. Киберпреступники готовятся и используют при общении ваше имя.

Фишинг через Wi-Fi

Создается точка доступа к интернету, идентичная существующей рядом открытой сети. Люди по ошибке подключаются к wi-fi и открывают свои аккаунты в соцсетях или банковские приложения. Информация уходит к мошенникам.

Защищаемся от фишинга

Внимательность и осторожность спасут ваши данные. Проверяйте, кто отправил странное письмо, сообщение или СМС. Не оставляйте данные на незащищенных сайтах (https надежнее http). Изучайте URL — поддельные ресурсы не смогут повторить адрес официального сайта. Не переходите по ссылкам, чтобы подтвердить или обновить свои данные.

Если не уверены, что к вам обращается сотрудник компании, напишите в службу поддержки. Также стоит поступать в случае со звонком или СМС из банка. Перезвоните сами и узнайте, действительно ли к вам обратился сотрудник банка.

Избегайте простых и одинаковых паролей для нескольких аккаунтов. После взлома одного профиля киберпреступники легко напишут скрипт, который проверит остальные и взломает их, если пароль где-то повторится. Лучший выход — двухфакторная аутентификация. В этом случае для входа в аккаунт нужно знать не только логин и пароль. Через СМС или почту придет код подтверждения, который нужно будет ввести для доступа к аккаунту. Этот метод защитит от простых атак. От взлома компьютера и фишинга поможет антивирус.

А если руковожу бизнесом?

Предупредите сотрудников о типах атак и запретите публиковать данные компании в частных переписках вне корпоративных аккаунтов. Рабочая почта не должна стать источником утечки. Запретите использовать ее для личного общения и используйте проверенный почтовый сервис. Например, Почту для домена от Mail.ru для бизнеса. Система безопасности поможет отразить кибератаки.

Храните корпоративные данные на надежном сервере. Если этого кажется недостаточно, стоит нанять эксперта по безопасности, который будет следить за фишингом и другими атаками на ваш бизнес.

Чек-лист для тех, кто стал жертвой фишинга

- Подключите антивирус и запустите проверку.

- Смените пароли во всех аккаунтах, которые могли украсть или взломать.

- Позвоните в банк и заморозьте счет и карту.

- Расскажите сотрудникам или клиентам о возможной атаке.

Что такое фишинг: как не стать жертвой хакеров

По способу распространения сайты-подделки делят на два типа

- Приходят в рассылке по электронной почте или в мессенджерах

Это письма или сообщения, отправленные якобы от имени реальной организации или компании — банка, регулятора, госучреждений. Внутри они содержат замаскированную под документ таблицу или картинку, вредоносную программу, ссылку на созданный преступниками сайт, требование перевести деньги на указанный счет или по номеру телефона. Жертва переходит по ссылке и указывает нужные данные, не замечая обмана.

Весной 2020 года москвичам приходили СМС-сообщения о «штрафах» за нарушения режима самоизоляции. Оплатить «штраф» требовали в течение 24 часов по указанному номеру, в противном случае получателю угрожали уголовным делом.

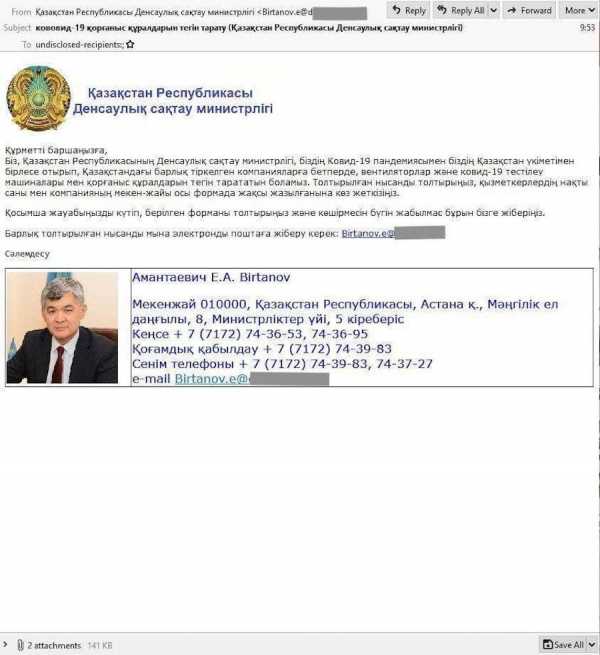

Тогда же в Казахстане рассылали письма от имени местного министра здравоохранения. Злоумышленники сообщали о возможности бесплатно получить защитные средства в рамках госпомощи. Получателям необходимо было лишь заполнить приложенную анкету и отправить по обратному адресу. Во вложении письма находились документы, при запуске которых на компьютер попадала вредоносная программа из семейства Loki PWS, предназначенная для кражи логинов и паролей с зараженного компьютера.

- Выдаются в поиске

Интернет-мошенники часто активизируются накануне событий, связанных с массовым ажиотажем: это старт продаж новых моделей iPhone, онлайн-распродажи вроде «Черной пятницы», праздники, спортивные мероприятия. В общем, когда пользователи в спешке совершают спонтанные интернет-покупки, могут необдуманно принять решение и не заметить подвох.

В 2020 году накануне «Черной пятницы» эксперты Group-IB обнаружили более 400 сайтов, копирующих маркетплейс AliExpress, и еще 200 сайтов-клонов интернет-магазинов. Мошенники часто используют похожие имена ресурсов чтобы ввести пользователей в заблуждение.

«Опасность подобных сайтов состоит в том, что здесь могут продавать подделки, контрафактный или низкокачественный товар, похищать данные банковских карт покупателей или заражать гаджеты пользователей вирусами», — поделился с РБК Трендами представитель пресс-службы Group IB.

По методу сбора данных также выделяют два типа фишинга

- Фейковый сайт

Мошенники используют тот же интерфейс, что у оригинала, и похожие домены, чтобы ввести пользователей в заблуждение. В адресе может быть изменен один знак. Чаще всего, меняют буквы, выглядящие одинаково. Например, строчная L и заглавная I. Aliexpress.com и AIiexpress.com — разные домены, хотя визуально не отличаются.

- Вредоносный файл

Как правило, это архив формата.rar. При открытии он заражает устройство вирусом, а тот начинает шпионить за жертвой — собирать данные и отправлять на устройства злоумышленникам.

Cheatsofpb - Фишинг аккаунтов - мошенничество на просторах интернет

Уважаемые пользователи,Ни для кого не секрет, что ваш аккаунт с огромным денежным состоянием, высокоуровневыми персонажами и с самой лучшей экипировкой является очень лакомым кусочком для мошенников. Не давайте им такого шанса!

В связи с тем что в последнее время участились случаи "фишинга" регистрационных данных, было принято решение о написании полноценного описания "фишинга" аккаунтов на форуме 4GAME. Предупрежден, значит вооружен!

Теория

Фи́шинг (англ. phishing, от fishing — рыбная ловля, выуживание) — вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей — логинам и паролям.

Фишинг — одна из разновидностей социальной инженерии, основанная на незнании пользователями основ сетевой безопасности: в частности, многие не знают простого факта: сервисы не рассылают писем с просьбами сообщить свои учётные данные, пароль и прочее.

Социальная инженерия — это метод несанкционированного доступа к информации или системам хранения информации без использования технических средств. Метод основан на использовании слабостей человеческого фактора и считается очень разрушительным. Злоумышленник получает информацию, например, представившись представителем администрации или одним из сотрудников службы поддержки, таким образом вводя в заблуждение не осведомленного человека.

Практика

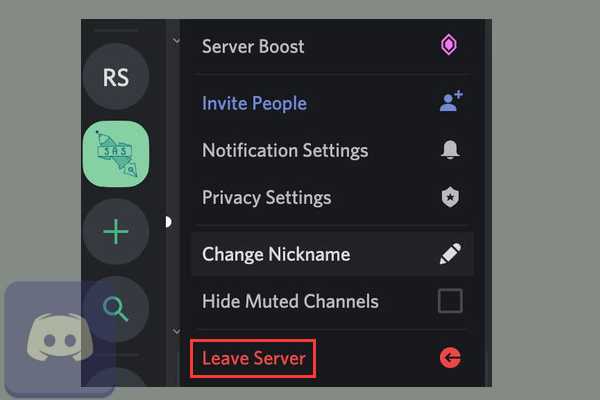

Давайте рассмотрим основные виды "фишинга" аккаунтов, с которыми приходится периодически сталкиваться на форуме 4GAME.

Всплывающие окна

Mozilla

Maxthon и IE

Opera

или

Публикация вредоносных ссылок

Под вредоносными ссылками могут выступать ссылки на скачивание очень полезных программ для облегчения игры, содержащих какое-либо вирусное ПО; сайты-фальшивки, которые визуально похожи на наши ресурсы, но таковыми не являются, например:

При вводе своих регистрационных данных вы лишаетесь своего аккаунта. Будьте внимательны!

Социальная инженерия

Проявление социальной инженерии на форуме обычно происходит с помощью личных сообщений, я думаю многие уже сталкивались с сообщениями вида:

Сопровождающимся Всплывающим окном для ввода регистрационных данных.

Помнишь ты в этой теме отписывался:http://forum.4game.ru/index.php?show......16&st=43680

Если не сложно можешь объяснить поподробней про то как ты это сделал?

Несколько дней уже мучаюсь,но у меня ничего не получаетьсяЕсли посмотреть свойства ссылки в вышеуказанном примере то ссылка ведет вас на сторонний ресурс 4gama.ru. Где так же есть форма для ввода данных. При вводе своих регистрационных данных вы лишаетесь своего аккаунта. Будьте внимательны!

Одним из видов социальной инженерии, так же может быть попытка выдать себя за администрацию форума:

С уважением,

Администрация скопированос.

Фишинг и онлайн-мошенничество на Amazon

Любой, кто хотя бы иногда соприкасается с Amazon, знает, что периодически можно столкнуться с мошенниками, которые паразитируют на популярности этой торговой площадки. Они обманывают всех — и продавцов, и покупателей, и регулярных, и разовых посетителей.

И даже если вы ни разу в жизни не заходили на Amazon (что, правда ни разу?), некоторые схемы могут затронуть и вас. Мы в первую очередь сконцентрируемся на покупателях, как на самой многочисленной группе, но не обойдем вниманием и остальных.

Я покупаю товары на Amazon, чего стоит опасаться?

Уже много лет подряд главной угрозой для большинства обычных пользователей остается неустаревающая классика интернет-мошенничества — фишинг. Основная цель мошенников — ваши личные данные. Предпочтительно те, что дают доступ к важным аккаунтам (в идеале имеющим отношение к деньгам). Аккаунт в Amazon, как нетрудно догадаться, в этом плане лакомый кусочек.

Получить эти данные мошенники пытаются обманными письмами, SMS или звонками от лица Amazon. Разновидностей фишинга могут быть многие десятки, но чаще всего они давят на срочность. Ниже основные подвиды фишинговых писем, которые попадались в последнее время нашим антиспам-аналитикам.

Ложное сообщение о подписке на Amazon Prime

Вам приходит письмо (как вариант — SMS) о том, что вы якобы приобрели подписку на премиум-сервис Amazon и в ближайшее время за нее снимут деньги. Чтобы отказаться от покупки, мошенники предлагают позвонить по указанному номеру. Если вы это сделаете, у вас будут уговорами, уловками и давлением выпытывать логины, пароли и номера карт.

Кстати, именно вариация этой схемы, только с использованием программы удаленного доступа TeamViewer, которую мошенники просили своих жертв установить на компьютер, за три месяца 2019 года унесла миллион фунтов рядовых британцев.

Фальшивое предупреждение о подозрительной активности в вашем аккаунте Amazon

Один из самых распространенных вариантов фишинга — фейковые оповещения от лица Amazon о подозрительной активности или несанкционированных операциях от вашего аккаунта. Тут мошенники пытаются запугать вас тем, что якобы вашу учетную запись кто-то взломал.

Фишинговое письмо с сообщением о том, что ваш аккаунт якобы заблокирован из-за подозрительной активности

Чтобы исправить это, нужно перейти по ссылке. Откроется фальшивый сайт Amazon, и ваши логин с паролем, если вы их введете, уйдут к мошенникам, которые используют их для взлома аккаунта — теперь уже по-настоящему. Одной женщине из шотландского округа Файф такой звонок с предупреждением о взломе обошелся в 80 тысяч фунтов.

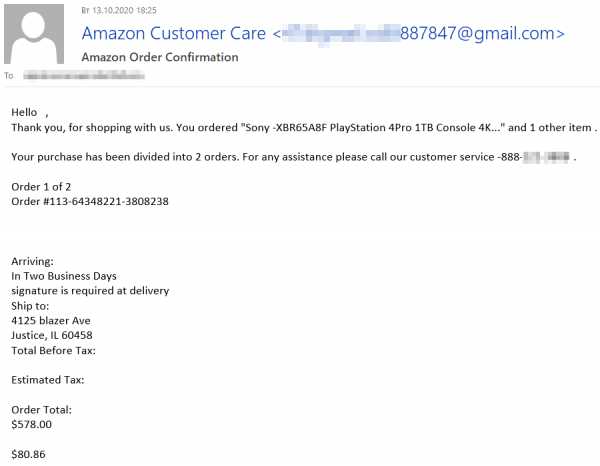

Подтверждение заказа на Amazon, который вы не делали

Ваша Sony PlayStation скоро будет отправлена по указанному вами адресу. Не заказывали такого? Тогда позвоните, пожалуйста, по телефону, мы все исправим. Звонить, как вы понимаете, не стоит, иначе вас снова будут разводить на личные данные и деньги. Вот женщина в Австралии потеряла таким образом 4 тысячи долларов — мошенники заставили ее покупать подарочные карты Amazon.

Мошенническое письмо от лица Amazon с уведомлением о том, что к вам уже якобы едет дорогостоящий заказ, который вы, разумеется, не делали

Мошенничество с оплатой товара подарочной картой

Кстати о подарочных картах. Это вообще активно используемая скамерами штука. Одна из схем выглядит так. Вы находите в интернете интересный вам товар по очень привлекательной цене, связываетесь с продавцом — а он вам предлагает в качестве оплаты передать ему данные подарочной карты Amazon. Так делать мы не советуем: останетесь и без карты, и без покупки.

Вообще, лучше не расплачиваться за онлайн-покупки способами, которые не позволяют впоследствии оспорить платеж, если что-то пошло не так. Основное предназначение подарочной карты Amazon, как можно догадаться из названия, — быть подарком. Оспорить отправку такой карты недобросовестному продавцу-анонимусу точно не выйдет.

Фальшивая просьба купить подарочные карты

Еще один вариант — фальшивое письмо от босса. Представьте: вам неожиданно пишет начальник и просит для неких производственных нужд приобрести пачку подарочных карт Amazon и срочно отправить ему. Вы удивитесь, но и на такую уловку до сих пор попадаются люди.

Вместо начальника, кстати, мнимым отправителем просьбы может быть и какой-нибудь родственник — например, не ладящая с техникой бабушка просит купить несколько подарочных карт небольшого номинала в качестве рождественских подарков для всей семьи.

Самый действенный способ борьбы, он же самый простой, — свяжитесь с начальником (или бабушкой) любым другим способом, кроме ответа на письмо, и уточните, все ли в порядке.

Поддельное уведомление о бонусах или подарке

Наконец, мошенники не только активно используют метод кнута, но и приманивают пряником. Если запугать вас взломом аккаунта или подозрительными транзакциями не получается, они могут прислать письмо о якобы накопившихся бонусных баллах, которые нужно срочно обналичить, или о получении еще какого-либо подарка. Дальше все как обычно: если перейдете по ссылке и введете на фальшивом сайте данные, они отправятся скамерам. Не надо так.

Вам якобы положен бонус от Amazon. Для получения придется перейти на фишинговый сайт

Я продаю товары на Amazon, чего стоит опасаться?

Мошенникам все равно, покупатель вы или продавец, ведь деньги для нечестного отъема есть и у первых, и у вторых. Вот на что в первую очередь стоит смотреть, если вы торгуете на Amazon.

Мошенническая схема с «неудавшейся доставкой»

Схема с «неудавшейся доставкой» — это уже золотая классика интернет-мошенничества (а может быть, и мошенничества в целом). Вы отправляете товар покупателю, а он заявляет, что ничего не получал, и требует возврата денег. Есть ли у Amazon способы борьбы с такими схемами? Есть — всегда выбирайте доставку с четким трекингом посылки, который позволит отслеживать товар на каждом этапе, включая его получение.

Подмена товара при получении

Вы отправляете товар покупателю — совершенно исправный, комплектный и полностью соответствующий описанию, — а он ушло подменяет его на испорченный и опять же требует компенсации. Как бороться? Перед отправкой можно зафиксировать исправное состояние товара на фото или видео и опечатать посылку специальной защитной наклейкой. Если она будет нарушена, станет понятно, что товар подменяли, и вы сможете сохранить деньги, даже если покупатель уже вернул товар.

Наиболее обнаглевшие личности умудряются зарабатывать на незаконных возвратах сотни тысяч долларов США, подменяя реальные товары коробками с грязью, — правда, потом их все-таки ловят, есть на свете справедливость.

Я не имею отношения к Amazon, мне тоже стоит чего-то опасаться?

Вы удивитесь, но да — гравитация Amazon может вас задеть, даже если вы никогда не заходили на сайт платформы.

Фальшивые предложения работы в Amazon

Например, фальшивыми предложениями работы. Начало похоже на все другие схемы: вам снова звонят с непонятного номера, но теперь не для того, чтобы сообщить о проблеме или подарке, а чтобы предложить работу в Amazon. Удаленную, с гибким графиком и за многие тысячи долларов в месяц.

Звучит заманчиво? Нужно всего лишь заплатить небольшую комиссию соискателя — можно, кстати, опять же подарочной картой Amazon. Разумеется, на этом этапе самое время вешать трубку. Ведь все, что Amazon может предложить обычному человеку в плане работы, открыто лежит на сайте площадки и не требует никаких взносов.

Еще вариант: возможно, вы получали письма или видели рекламные объявления, в которых всем желающим предлагается писать отзывы на товары на Amazon и получать за это неплохие деньги. Вы удивитесь, но это тоже мошенничество. Сайт, на который вы перейдете по ссылке, будет фишинговым, и любые данные, введенные на нем, попадут в руки мошенникам.

Загадочные посылки и накручивание рейтингов

Отдельный вид мошенничества, который стоит упомянуть, — накручивание рейтинга продавца методом, получившим название «брашинг». Внешне схема выглядит так. Вы нежданно-негаданно получаете с Amazon какую-нибудь ерундовину, которую даже и не заказывали: известны случаи, когда людям приходили тапочки, лампочки или семена.

Подвох же в том, что это недобросовестный продавец зарегистрировал сотни фейковых аккаунтов, купил с каждого из них у себя же какую-нибудь мелочь, отправил по адресам, которые нашел в базе утечек, и от имени этих фейковых аккаунтов оставляет восторженные отзывы о своем товаре. Доходит до того, что иногда посылки приходят уже умершим людям.

Прямой угрозы для получателя такая схема не несет, но, если вам пришла подобная посылка, значит, есть большая вероятность, что ваши данные засветились в одной из множества утечек последних лет.

Поэтому рекомендуем, во-первых, проверить ваши адреса электронной почты по базе известных утечек и в случае необходимости поменять пароли. И во-вторых, будет полезно сообщить о подобной посылке в службу поддержки Amazon, чтобы они разобрались с мошенническими аккаунтами.

Как защититься от мошенничества на Amazon?

Вот основные правила реагирования на подозрительные письма, которые помогут защититься от фишинга и прочих способов высокотехнологичного обмана:

- Помните о том, что Amazon не будет спрашивать у вас данные для входа в аккаунт в письмах или SMS.

- Если вы уже поняли, что письмо с уведомлением вроде бы фальшивое, но вам все-таки тревожно, войдите в свой аккаунт напрямую (не кликом по ссылке из письма!) и проверьте. Если никаких предупреждений и уведомлений в личном кабинете нет, значит, все в порядке.

- Обращайте внимание на грамматические ошибки. Их отсутствие не гарантирует легитимности письма, а вот наличие почти наверняка говорит о том, что это сообщение лучше сразу отправить в папку «Спам».

- Если вы ввели данные там, где не надо, или подозреваете взлом, немедленно бегите в поддержку Amazon, там помогут.

- Никогда не отправляйте товар, прежде чем не увидите оплату непосредственно в личном кабинете, а не в сомнительном письме с непонятного адреса.

- Ведите всю коммуникацию и денежные операции внутри платформы, тогда в случае чего будет больше шансов на успешное решение проблемы.

- Помните, что фишинговые сообщения могут приходить не только через электронную почту, но и через SMS (тогда этот способ обмана называется смишинг) и голосом по телефону (это уже вишинг).

- Установите на все устройства надежную защиту, которая предупредит вас о подозрительном сайте, не даст перехватить финансовые реквизиты и убережет от кучи других неприятностей в онлайне.

Group-IB: фишинговые атаки становятся автоматизированными

Украденные в результате фишинговых атак данные пользователей все чаще выгружаются не только с помощью электронной почты, но и таких сервисов, как Google-формы и мессенджер Telegram, обнаружила сколковская компания Group-IB, говорится в сообщении, полученном редакцией Sk.ru.

Альтернативные способы доставки украденных с помощью фишинга данных позволяют злоумышленникам обеспечить их сохранность и оперативность использования. Telegram-боты также используются киберпреступниками в готовых платформах для автоматизации фишинга: в них на основе ботов реализована административная часть, с помощью которой контролируется весь процесс фишинговой атаки и ведется учет похищенных денег. Такие платформы распространяются по формату cybercrime-as-a-service, за счет чего растет количество атакующих группировок и масштаб преступного бизнеса.

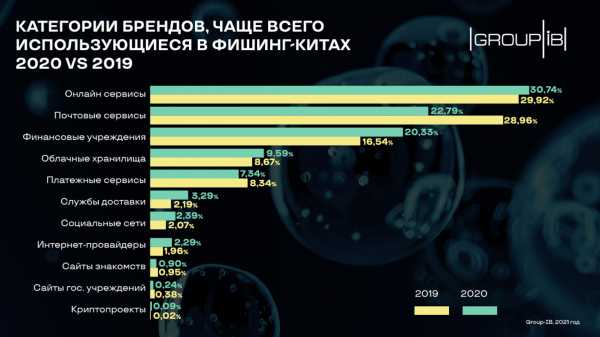

Изображение: Group-IB.

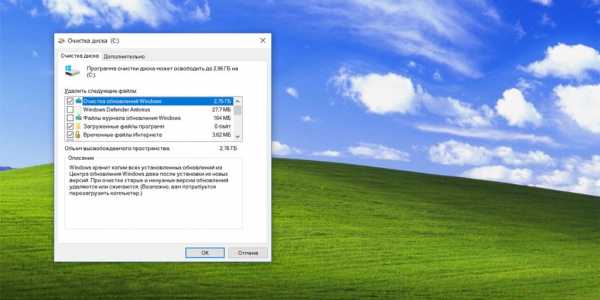

Команда CERT-GIB (Центр мониторинга и реагирования на инциденты информационной безопасности Group-IB) проанализировала инструменты для создания фишинговых страниц, так называемые, фишинг-киты, и выяснила, что в 2020-м году с их помощью фишинговые сайты чаще всего создавались под различные онлайн-сервисы (онлайн-шоппинг, онлайн-кинотеатры и др.), электронную почту, а также под финансовые организации. Суммарно Group-IB обнаружила фишинг-киты, нацеленные на более чем 260 уникальных брендов в России и за рубежом.

Как правило, фишинг-киты продаются в даркнете, на специализированных форумах. С их помощью преступники, не обладающие глубокими навыками программирования, могут легко разворачивать инфраструктуру для масштабных фишинговых атак и быстро возобновлять ее работу в случае блокировки. Исследователям по кибербезопасности такие фишинг-киты интересны, прежде всего, тем, что анализ одного набора позволяет разобраться в механизме реализации фишинговой атаки и установить, куда отправляются похищенные данные. Помимо этого, исследование фишинг-китов зачастую помогает обнаружить цифровые следы, ведущие к разработчикам такого «товара».

Как в 2019 году, главной мишенью фишеров были онлайн-сервисы (30.7%): похищая учетные данные пользовательских аккаунтов, злоумышленники получали доступ к данным привязанных банковских карт. Привлекательность почтовых сервисов для атак в прошлом году снизилась, а доля фишинг-китов, нацеленных на них, сократилась до 22.8%. Тройку замыкают финансовые учреждения, на которые приходится немногим более 20%. В 2020 году наиболее часто эксплуатируемыми в фишинговых наборах брендами были Microsoft, PayPal, Google и Yahoo.

Изображение: Group-IB.

Функциональность фишинг-китов не ограничивается созданием страниц для похищения данных пользователей: некоторые из них могут подгружать вредоносные файлы на устройство жертвы. Иногда продавцы наборов для фишинга обманывают своих же покупателей, пытаясь заработать на них дважды. Помимо продажи созданного ими вредоносного инструмента, они могут заинтересоваться и похищенными с его помощью данными. Используя специальный скрипт, встроенный в тело фиш-кита, они направляют поток украденных пользовательских данных себе или получают скрытый доступ к хостингу своего покупателя.

«Фишинг-киты изменили правила игры в этом сегменте борьбы с киберпреступлениями: раньше злоумышленники прекращали свои кампании после блокировки мошеннических ресурсов и быстро переключались на другие бренды, сегодня они автоматизируют атаку, моментально выводя новые фишинговые страницы на смену заблокированным, — комментирует заместитель руководителя CERT-GIB Ярослав Каргалев. — Автоматизация таких атак, в свою очередь, приводит к распространению более сложной социальной инженерии, которая начинает применяться в масштабных атаках, а не в точечных, как было ранее. Это позволяет представителям одной из самых древних киберпреступных профессий оставаться на плаву».

Четвёртый уровень: будьте в курсе о фишинге

Фишинг (англ. phishing) — вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей — логинам, паролям, реквизитам банковских карточек.

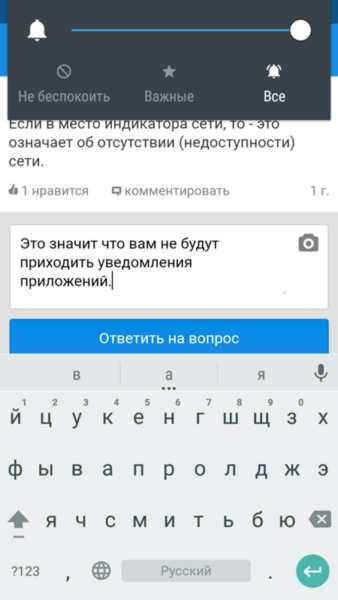

Например, Вам высылается письмо с банковскими реквизитами, в котором просят, в целях безопасности, поменять пароли интернет-банка. Для этого в письме предлагается ссылка, которая похожа на ссылку реального банка. Данная ссылка перенаправляет Вас, для смены пароля, на веб-страницу, очень похожую на страницу банка. Подобное письмо может быть отправлено и от Facebook, Google или, даже, Вашего друга. В этом случае надо обратиться к отправителю по другим каналам связи, например, позвонить другу и уточнить, отправлял ли он на самом деле Вам сообщение и для чего ему нужна данная информация. (Kirna, 2011)

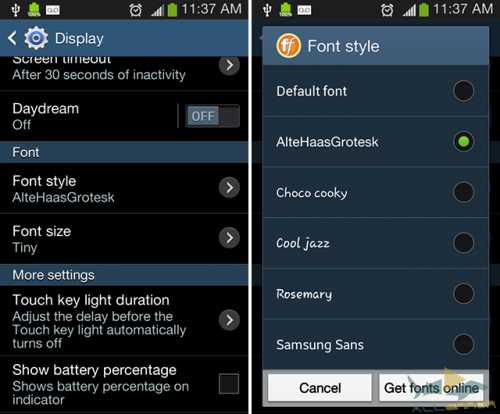

Фишинг не новое явление, но при использовании смартфона внимание более рассеяно, чем при использовании компьютера, т.к у вас может быть привычка сразу отвечать на все сообщения, и существует больше шансов стать жертвой фишинга. Кроме того в смарт устройствах трудно проверить верность ссылок в сообщениях электронной почты - перенаправляют ли они пользователя именно туду, куда указывают. В смарт устройствах для фишинга можно также использовать SMS и MMS сообщения, внутри которых находятся ссылки.

Какие меры безопасности использовать против фишинга?

Внимательно проверять адрес электронной почты или номер телефона отправителя, чтобы убедиться что именно такой, какой должен быть.

В случае фишинга чаще всего обращаются безличностно: “Здравствуйте!”, "Tere!", “Greetings” или “Dear Customer”.

Ссылка вложенная в письмо выглядит корректной, но перенаправляет на другую страницу.

Письмо, отправленное компанией выглядит совсем не так, как обычно.

В письме требуется личная информация, например, номер кредитной карты, пароль аккаунта.

Вы сами не выражали желание получить данное письмо (например, смена пароля или неудавшаяся сделка)

Письмо содержит приложение или изображение похожее на приложение.

Сообщение содержит приглашающее содержание.

Для выполнения операции в письме установлен временной лимит (ссылка потеряет своё действие через 24 часа или конкретного числа)

Письмо включает в себя подарок, скидочный купон или скидку.

Письмо написано с ошибками.

В подписи письма отсутствуют контактные данные.

Надо быть осторожным с открытием приложенных документов в электронных письмах или мессенджеров (Facebook Messenger, Skype), прежде чем открывать нужно уточнить у отправителя, отправлял ли он этот документ.

Если все же Вы нажали на ссылку и у Вас спрашивают имя пользователя и пароль, то не надо их вводить.

Для важных аккаунтов надо включить двухэтапную аутентификацию.

Не использовать одинаковые пароли для разных аккаунтов.

Задание 8. Не попадитесь на крючок

Перечислите важные для Вас действия, которые нужно сделать, чтобы не стать жертвой фишинга.

Дополните Задание 2: Добавьте информационные ресурсы, доступ к ним, угрозы, недостатки, ущерб и меры безопасности, которые ранее остались незамеченными.

Что такое фишинг? Типы и примеры фишинговых атак

Все о фишинге

Что такое фишинг?

Фишинг — это преступление, связанное с выманиванием у людей конфиденциальной информации, такой как пароли и номера кредитных карт. Как и в случае с рыбалкой, существует несколько способов заманить свою добычу, но одна тактика фишинга является наиболее распространенной.Жертвы получают электронное письмо или текстовое сообщение, которое имитирует или выдает себя за человека или организацию, которой они доверяют, например коллегу, банк или государственное учреждение. Когда жертва открывает такое сообщение, она находит сообщение, призванное напугать его и заставить перестать мыслить рационально. Сообщение инструктирует жертву перейти на веб-сайт и принять немедленные меры, в противном случае будут некоторые рискованные последствия.

Если пользователь "проглотит" приманку и нажмет на ссылку, он будет перенаправлен на имитацию легитимного веб-сайта.Там вам будет предложено авторизоваться под своим логином и паролем. Доверчивый пользователь, чтобы выполнить требования, предоставляет данные для входа, которые передаются злоумышленнику, который, в свою очередь, использует их для кражи личных данных, взлома банковских счетов и продажи личных данных на черном рынке.

«Фишинг — самый простой вид кибератаки и в то же время самый опасный и эффективный».

В отличие от других типов интернет-угроз, фишинг не требует особых технических знаний.На самом деле, по словам Адама Куявы, директора Malwarebytes Labs: «Фишинг — самый простой вид кибератаки и в то же время самый опасный и эффективный. Это потому, что он атакует самый уязвимый и мощный компьютер в мире — человеческий мозг». Мошенники не пытаются использовать техническую уязвимость в операционной системе устройства — они используют методы социальной инженерии. От Windows и iPhone до Mac и Android — ни одна операционная система не может быть полностью защищена от фишинга, независимо от того, насколько сильно она защищена.На самом деле злоумышленники часто прибегают к фишингу , потому что не может найти никаких технических уязвимостей. Зачем тратить время на взлом уровня безопасности, если можно обманом заставить кого-то дать вам ключ? Самым слабым звеном в системе безопасности обычно является не ошибка в компьютерном коде, а человек, который точно не проверяет, откуда приходит электронная почта.

Последние новости о фишинге

Плохой роман — что такое кэтфишинг

Новый вид мошенничества с Apple

Затронутые аккаунты LinkedIn, используемые для рассылки фишинговых ссылок через личные сообщения и InMail

История фишинга

Происхождение названия «фишинг» легко проследить.Процесс фишинга похож на реальную рыбалку. Вы берете наживку, чтобы обмануть свою добычу, затем бросаете наживку в воду и надеетесь, что кто-нибудь ее схватит. Что касается двойного символа «ph», заменяющего букву «f», это может быть результатом сочетания слов «рыбалка» и «фальшивка», но некоторые источники указывают на другую возможность.

В 1970-х годах возникла субкультура, которая использовала современные методы взлома для эксплуатации уязвимостей в телефонной системе.Этих первых хакеров называли «фриками» — сочетанием слов «телефон» и «фрик». В то время, когда не было слишком много компьютеров, подключенных к сети, чтобы их можно было взломать, фрикинг был обычным способом совершать бесплатные междугородние звонки или связываться с ограниченными номерами.

«Фишинг — самый простой вид кибератаки и в то же время самый опасный и эффективный».

Еще до фактического «фишинга» этот метод был подробно описан в документе и презентации, представленной в 1987 году Международной группой пользователей HP, Interex.

Использование самого имени приписывается известному спамеру и хакеру середины 1990-х Хану С. Смиту. Также, согласно интернет-данным, первый случай публичного использования фишинга был зафиксирован 2 января 1996 года. Это воспоминание появилось в группе новостей Usenet под названием AOHell. В то время America Online (AOL) была интернет-оператором номер один с миллионами ежедневных входов в систему.

Естественно, популярность AOL сделала ее мишенью для мошенников.Хакеры и компьютерные пираты использовали его для связи друг с другом, а также для проведения фишинговых атак на законных пользователей. После того, как AOL предприняла шаги по закрытию AOHell, злоумышленники переключились на другие методы. Они отправляли сообщения пользователям, утверждая, что они являются сотрудниками AOL, и просили людей подтвердить свои учетные записи и предоставить платежную информацию. В конце концов проблема стала настолько серьезной, что AOL добавила предупреждение ко всем сообщениям электронной почты и мгновенных сообщений своих клиентов, которое гласило: «Ни один сотрудник AOL никогда не будет запрашивать пароль или платежную информацию».

«Социальные сети стали основным объектом фишинга».

Вступив в 21 век, фишинг превратился в использование систем онлайн-платежей. Нередки случаи, когда преступники нацеливаются на клиентов банков и сервисы онлайн-платежей.Некоторые из жертв, как показали последующие исследования, были точно идентифицированы и сопоставлены с банком, которым они пользовались. Точно так же сайты социальных сетей стали главной мишенью для фишинга, поскольку личная информация с таких сайтов может быть полезна для кражи личных данных.

Преступники зарегистрировали десятки доменов, которые настолько хорошо имитировали eBay и PayPal, что нерадивые пользователи приняли их за настоящие. Клиенты PayPal получали фишинговые электронные письма (содержащие ссылки на поддельный веб-сайт) с просьбой обновить номера своих кредитных карт и другую личную информацию. О первой известной фишинговой атаке на банк сообщил The Banker (издательство, принадлежащее The Financial Times Ltd.) в сентябре 2003 года.

В середине 2000-х готовое программное обеспечение для фишинга было легко доступно на черном рынке. В то же время группы хакеров начали организовывать изощренные фишинговые кампании. Оценочные потери от успешного фишинга менялись с течением времени: в отчете Gartner за 2007 год говорится, что 3,6 миллиона взрослых потеряли 3,2 миллиарда долларов с августа 2006 года по август 2007 года.

«В 2013 году из розничной сети Target было украдено 110 миллионов записей данных о клиентах и кредитных картах».

В 2011 году фишинг нашел государственных спонсоров, когда подозрительная китайская фишинговая кампания была нацелена на учетные записи Gmail высокопоставленных американских чиновников, правительственных и военных чиновников Южной Кореи, а также китайских политических активистов.

«Во время, вероятно, самого известного события 2013 года, 110 миллионов записей данных о клиентах и кредитных картах были украдены из розничной сети Target с помощью фишинговых данных учетной записи субподрядчика.

Еще более печально известной стала фишинговая кампания Fancy Bear (шпионская группа, связанная с российской военной разведкой ГРУ) против владельцев адресов электронной почты, связанных с Национальным демократическим комитетом, в первом квартале 2016 года. В частности, через учетную запись Gmail атаке подвергся глава президентских выборов 2016 года Хиллари Клинтон Джон Подеста. Данные были украдены благодаря старейшей уловке — фишинговой атаке, когда мошенники утверждали, что его пароль электронной почты был скомпрометирован («нажмите здесь, чтобы изменить его»).

В 2017 году массовая фишинговая атака обманула бухгалтерию Google и Facebook. Всего под контролем хакера оказалось более 100 миллионов долларов.

Типы фишинговых атак

Несмотря на множество разновидностей, общим знаменателем всех атак этого типа является использование мошеннического предлога для захвата стоимости. Некоторые из основных категорий включают в себя:

Целевые фишинговые атаки

Хотя большинство фишинговых кампаний основаны на массовой рассылке электронных писем как можно большему количеству людей, у целевого фишинга есть конкретная цель.Целевые фишинговые атаки нацелены на конкретного человека или организацию, часто с контентом, адаптированным к потребностям жертвы или жертв. Им требуется предварительная разведка, чтобы обнаружить имена, должности, адреса электронной почты и тому подобное. Хакеры ищут в Интернете, чтобы объединить эту информацию с другими данными о других жертвах, а также с именами и профессиональными связями ключевых сотрудников в своих организациях. Таким образом, злоумышленник создает легитимное электронное письмо.

Мошенник может, например, получить данные от сотрудника, в обязанности которого входит возможность авторизации платежей. Электронное письмо якобы исходит от исполнительного директора организации, который инструктирует сотрудника отправить значительную сумму подрядчику или поставщику компании (хотя на самом деле злонамеренная платежная ссылка отправляет деньги злоумышленнику).

Целевой фишинг представляет собой серьезную угрозу для предприятий (и правительств) и может стоить дорого.Согласно отчету 2016 года по результатам опроса по этому вопросу, целевой фишинг стал причиной 38% кибератак на предприятия в 2015 году. Кроме того, для заинтересованных американских компаний средняя стоимость таких атак в расчете на один инцидент составила 1,8 млн долларов.

«Фишинговое электронное письмо от человека, выдающего себя за нигерийского принца, является одним из самых ранних и продолжительных мошенничеств в Интернете».

Клонирование фишинговых атак

При такой атаке преступники создают копию или клон ранее доставленных законных сообщений электронной почты, содержащих ссылку или вложение.Затем преступник заменяет ссылки или вложения вредоносными подделками. Неосторожные пользователи либо нажимают на ссылку, либо открывают вложение, часто получая контроль над своими системами. Преступник может фальсифицировать личность жертвы, чтобы замаскировать ее под доверенного отправителя сообщений другим жертвам в той же организации.

419 / Нигерийские мошенники

Фишинговое электронное письмо от человека, выдающего себя за нигерийского принца, является одним из первых и самых давних случаев мошенничества в Интернете.По словам Венди Заморы, руководителя отдела контента в Malwarebytes Labs: «Нигерийский принц-мошенник — это тот, кто утверждает, что является государственным чиновником или членом королевской семьи, которому нужна помощь в переводе миллионов долларов из Нигерии. Электронное письмо помечается как «срочное» или «личное», и отправитель просит получателя предоставить номер банковского счета для обеспечения средств».

В забавной версии классической нигерийской схемы фишинга британский новостной сайт Anorak сообщил в 2016 году, что он получил электронное письмо от доктора Бакаре Тунде, который утверждал, что является руководителем астронавтического проекта в Национальном агентстве космических исследований и разработок Нигерии.Доктор Тунде утверждал, что его двоюродный брат, майор ВВС Абача Тунде, находился в заключении на старой советской космической станции более 25 лет. Но всего за 3 миллиона долларов российские власти могли организовать рейс, чтобы доставить его домой. Все получатели должны были отправить на свой банковский счет запрос на перевод необходимой суммы, за что доктор Тунде должен был заплатить комиссию в размере 600 000 долларов.

Кстати, с этой аферой связан номер 419. Относится к части Уголовного кодекса Нигерии, касающейся мошенничества, штрафов и наказаний для преступников.

Телефонный фишинг

В случае попыток фишинга по телефону, иногда называемого голосовым фишингом или «вишингом», мошенник звонит вам, утверждая, что он представляет ваш местный банк, полицию или даже министерство финансов. Он пугает вас проблемой и призывает немедленно решить ее. С этой целью он запрашивает предоставление информации об учетной записи или оплату штрафа. Обычно они ожидают оплаты банковским переводом или предоплаченной картой, поэтому эти платежи невозможно отследить.

SMS-фишинг, или «смишинг», является худшим аналогом вишинга — того же типа SMS-мошенничества (иногда со встроенной вредоносной ссылкой).

"Электронное письмо содержит предложение, которое звучит слишком хорошо, чтобы быть правдой."

Как определить фишинговую атаку

Распознать фишинг не всегда просто, но несколько советов, немного дисциплины и здравый смысл помогут вам избежать угрозы.Обратите внимание на то, что необычно. Спросите себя, проходит ли сообщение тест «Вонючий офицер». Доверяйте своей интуиции, но не пугайтесь. Фишинговые атаки часто используют страх, чтобы отключить здравый смысл.

Вот некоторые признаки попытки фишинга:

Электронное письмо содержит предложение, которое звучит слишком хорошо, чтобы быть правдой. Это может означать выигрыш в лотерею, ценный приз или какой-то другой первоклассный предмет.

- Мы узнаём отправителя, но это человек, с которым мы никогда не разговаривали.Даже если имя отправителя вам известно, будьте осторожны, если это кто-то, с кем вы обычно не общаетесь, и особенно если содержание электронного письма не имеет ничего общего с вашими обычными рабочими обязанностями. То же самое верно, если вы являетесь получателем в поле «Копия» в электронном письме людям, которых вы даже не знаете, или, возможно, группе коллег из несвязанных бизнес-подразделений.

- Сообщение звучит ужасно. Будьте осторожны, если электронное письмо пугает или вызывает тревогу, чтобы создать ощущение срочности, побуждая вас нажать «сейчас», прежде чем ваша учетная запись будет закрыта.Помните, что серьезные организации не запрашивают личную информацию через Интернет.

- Сообщение содержит неожиданные или необычные вложения. Эти вложения могут содержать вредоносные программы, программы-вымогатели или другие онлайн-угрозы.

- Сообщение содержит ссылки, которые выглядят немного странно. Даже если ничего из вышеперечисленного не происходит, не спешите нажимать ни на одну из встроенных ссылок. Вместо этого наведите указатель мыши на ссылку, чтобы увидеть фактический URL-адрес.Обратите особое внимание на тонкие орфографические ошибки на известном сайте, так как это указывает на подделку. Всегда лучше ввести URL-адрес напрямую, чем щелкнуть встроенную ссылку.

Вот пример попытки фишинга, которая подделывает уведомление PayPal, предлагая получателю нажать «Подтвердить сейчас». При наведении указателя мыши на кнопку реальный целевой URL отображается в красном прямоугольнике.

Вот еще одно изображение фишинговой атаки, на этот раз мошенник утверждает, что электронное письмо отправлено от Amazon.Помните о риске закрытия вашей учетной записи, если вы не ответите в течение 48 часов.

Нажав на ссылку, вы перейдете к этой форме, предлагающей вам предоставить информацию, необходимую преступнику для обыска ваших учетных записей.

Как защититься от фишинга?

Как уже упоминалось, фишинг — это угроза, которая может появиться на настольных компьютерах, ноутбуках, планшетах и смартфонах.В большинстве веб-браузеров есть способы проверки безопасности ссылки, но ваша первая линия защиты от фишинга — это ваше решение. Научитесь замечать признаки фишинга и старайтесь практиковаться в безопасном использовании компьютера каждый раз, когда проверяете электронную почту, читаете сообщения в Facebook или играете в любимую онлайн-игру.

Еще раз наш Адам Куява указывает на некоторые из наиболее важных методов обеспечения безопасности

- Не открывать электронную почту от неизвестных отправителей.

- Никогда не переходите по ссылкам в сообщениях электронной почты, если вы точно не знаете, куда они ведут.

- Из соображений безопасности, если вы получили электронное письмо из неизвестного вам источника, перейдите по предоставленной ссылке вручную, введя адрес веб-сайта в браузере.

- Найдите цифровой сертификат веб-сайта.

- Если кто-то запрашивает у вас конфиденциальную информацию, убедитесь, что URL-адрес страницы начинается с «HTTPS», а не просто «HTTP».«S» означает «безопасность». Это не гарантирует, что сайт является законным, но большинство законных сайтов используют HTTPS, поскольку он более безопасен. HTTP-сайты, даже законные, уязвимы для хакеров.

- Если вы подозреваете, что электронное письмо является незаконным, скопируйте имя или текст из электронного письма и проверьте поисковую систему на наличие известных фишинговых атак, используя те же методы.

- Наведите указатель мыши на ссылку, чтобы проверить, является ли она законной.

Как всегда, мы рекомендуем вам использовать какое-либо программное обеспечение для защиты от вредоносных программ. Большинство средств кибербезопасности способны определять, когда ссылка или вложение не то, чем кажутся. Таким образом, даже если вы стали жертвой ловкой попытки фишинга, это не обязательно приведет к тому, что ваша информация будет передана не тем людям.

Все продукты Malwarebytes Premium обеспечивают надежную защиту от фишинга.Они могут обнаруживать поддельные веб-сайты и мешать вам открывать их, даже если вы считаете их законными.

Так что будьте бдительны, будьте осторожны и следите за всем, что может указывать на попытку фишинга.

Просмотреть все наши отчеты о фишинге в Malwarebytes Labs.

.Что такое фишинг и как от него защититься?

Фишинг — один из методов, используемых киберпреступниками для получения конфиденциальных данных. В результате этой атаки вы можете потерять не только доступ к своей электронной почте, но и средства, накопленные на вашем банковском счете. Мы советуем вам, как распознать попытки мошенничества и как защитить себя от них.

Что такое фишинг?

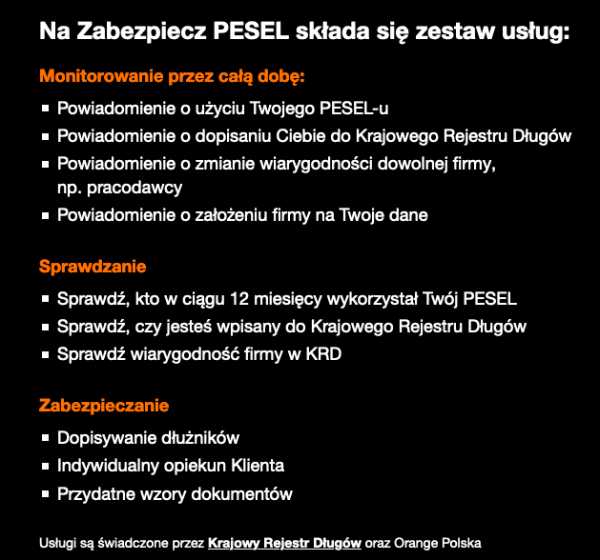

фишиша - это афера, использованная онлайн преступниками, чтобы получить ценную информацию, такую как:

- Logins и пароли,

- номера кредитных карт ,

- номер Pesel

Название вызывает звук ассоциации с рыбалка - то есть рыбалка.Преступники, как и рыболовы, используют правильно приготовленную «наживку». В этой роли они чаще всего используют 90 010 ложных электронных писем и SMS-сообщений. Все чаще мошенники действуют также через мессенджеры и социальные сети.

Узнайте, как киберпреступники угрожают вашей безопасности с помощью фишинга во время вспышки коронавируса.

Читайте: Коронавирус Фишинг >>

Чтобы завоевать доверие жертвы, фишеров выдают себя за широко известные компании и учреждения - банки, офисы, аукционные площадки, курьерские и телекоммуникационные компании.

Они пытаются заставить жертву перейти по ссылке, содержащейся в сообщении, с помощью специально созданных сообщений. В основном это ведет на сайт , созданный мошенниками. Он до степени смешения схож с реальным сайтом компании или учреждения, от которого якобы исходит сообщение, но на самом деле является ловушкой для неосторожных интернет-пользователей.

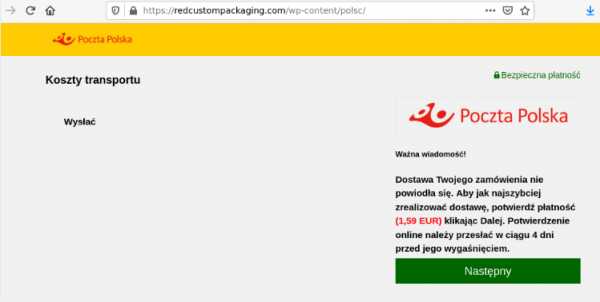

Пример фишинга под видом Poczta Polska - SMS ведет на страницу оплаты.Вы можете заподозрить оплату в евро и надпись «Отправить» вместо информации о транспортных расходах. Адрес сайта тоже неоднозначный.

Используя поддельный веб-сайт , преступники получают данные, которые предоставляет им сама жертва , убежден, что он или она входит, например, в сервис аутентичных транзакций своего банка. Также обычной практикой является отправка поддельных электронных писем, содержание которых побуждает пользователей Интернета загрузить вредоносный файл , который находится во вложении.

- Переход по такой ссылке или загрузка подозрительного вложения может привести к установке вредоносного программного обеспечения на наше оборудование, что позволит мошенникам получить всю необходимую им информацию. Собранные таким образом данные будут затем использоваться для принятия обязательств с использованием нашей личности, например, в форме кредитного договора, договора лизинга, дорогостоящих покупок или быстрого кредита. И владелец полученных таким образом персональных данных узнает об этом только тогда, когда получит запрос на оплату , — предупреждает Бартломей Дрозд, эксперт ChronPESEL.номер .

См. службу Secure PESEL >>

Примеры фишинга - как это работает?

Чтобы успешно защищаться от фишинга, в первую очередь необходимо изучить и понять методы, используемые мошенниками. Вот примеры фишинга, которому в последние годы подвергались польские интернет-пользователи . Атаки описаны в отчете, подготовленном экспертами CERT Orange, занимающимися онлайн-мониторингом угроз.

- Команда CERT Orange зарегистрировала 90 010 более тысячи доменов, выдающих себя за известные локальные сервисы OLX .

Преступники выставляют на аукцион предметы, имеющие достоверное описание вместе с данными продавца. Если мы хотим приобрести такой товар, продавец присылает нам ссылку на электронные платежи, в которых вместо платежей DotPay есть поле для ввода данных кредитной карты. Это сайт, созданный преступником и если мы введем свои данные, мы потеряем деньги с карты до значения установленного лимита. Хакеры также ищут товары приемлемой для них ценности, и делают вид, что заинтересованы в покупке у нас предмета . Они присылают нам ссылку на сайт OLX, похожий до степени смешения. Когда мы подтверждаем, что вы хотите получить деньги за наш товар, после нажатия оказывается, что единственный вариант подтвердить получение денег - это ввести данные вашей кредитной карты. Если мы это сделаем, преступник перехватит наши данные и в один миг мы можем лишиться денег с карты до установленного лимита. - Поддельные мобильные приложения, выдающие себя за «официальных братьев», встречаются довольно часто. Именно это и произошло 4 января 2021 года, когда хакеры отправили текстовые сообщения якобы посылки , которая ждет нас в посылочном автомате, и призвали нас загрузить поддельное приложение inPost . Это приложение является известным троянцем Cerberus, который генерирует все больше и больше push-уведомлений, отображаемых пользователям, выдавая себя за банковские приложения. Сообщения призывают вас открыть приложение и проверить свои карты и банковские счета, введя свои учетные данные.После ввода логинов и паролей злоумышленники получают доступ к банковским счетам.

- В феврале 2021 года жертвой фишинговой кампании, отправленной по СМС , могли стать клиенты операторов мобильной связи - небольшая сумма, опасный призыв к действию (угроза деактивации номера) и фактический адрес, скрытый под Сокращенное название. После нажатия на платежную ссылку открылась поддельная платежная страница.

Читайте также: Самые популярные угрозы в Интернете - смотрите, чего опасаться >>

Как защититься от фишинга?

- Помните, что сеть должна использовать принцип ограниченного доверия . Рефлекторное переход по ссылкам и загрузка файлов из неизвестных источников — очень рискованное поведение — прежде чем открывать сообщение от «курьерской компании», подумайте, действительно ли вы ждете посылку.

- Ни при каких обстоятельствах не сообщайте свои пароли и логины другим людям. .

- Внимательно прочитайте письмо, прежде чем открывать вложение. Поддельные сообщения очень часто (но не всегда) содержат 90 010 орфографических, грамматических и пунктуационных ошибок.

- Обратите внимание на данные отправителя сообщения. Адреса электронной почты, используемые мошенниками, могут отличаться от реальных легко упускаемыми деталями, например, опечаткой в доменном имени — вместо контакта @bank. pl - свяжитесь с банком. стр. . Адреса также могут содержать искаженное или неполное название компании или учреждения.

- Внимательно посмотрите на ссылку, прежде чем перейти по ней. Мошенники часто используют, казалось бы, тривиальные, но трудно обнаруживаемые уловки, например:замените «л» на «1» и «О» на «0». Если вы хотите войти в службу транзакций банка, будет безопаснее, если вы сами введете адрес его веб-сайта .

- Если у вас есть сомнения, действительно ли сообщение исходит от данной компании или учреждения, свяжитесь с их представителем, например, по горячей линии.

- Убедитесь, что вы используете последнюю версию веб-браузера и обновленную операционную систему, а на вашем устройстве установлено антивирусное программное обеспечение .

- Если вы пользуетесь Интернетом Orange, вы можете повысить свою безопасность с помощью CyberTarczy , который защищает, среди прочего, от кражи данных и шифрования файлов.

Безопасный PESEL

Одним из наиболее важных личных данных является наш индивидуальный номер PESEL. Между тем бывает, что мы вводим его на поддельных сайтах, думая, что передаем информацию, например, в банк. Из года в год количество т.н. утечки данных, включая номера PESEL. Если номер попадет не в те руки, может оказаться, что кто-то взял кредит или создал фирму под наши данные.

Чтобы предотвратить такую ситуацию, мы можем воспользоваться услугой Secure PESEL. Как это работает?

Если кто-то хочет использовать наши данные, например, в банке или финансовой компании, эти учреждения должны проверить данные в Национальном реестре долгов. После включения услуги мы будем немедленно уведомлены по СМС о такой ситуации. Благодаря этому мы можем быстро отреагировать и сообщить о мошенничестве до того, как эти учреждения подпишут контракт с человеком, который выдает себя за нас.

- Уже несколько месяцев мы наблюдаем повышенную активность мошенников, занимающихся мошенничеством с личными данными. Мошенники выдают себя за курьерские компании, интернет-магазины, операторов телефонных сетей и банки. Они также постоянно используют контекст пандемии. Поэтому рекомендуется постоянно следить за предупреждениями СМИ. Потеря бдительности откроет поле для дальнейших действий мошенников, которые захотят воспользоваться нашим временным отсутствием внимания , - предупреждает Бартломей Дрозд, эксперт ChronPESEL.номер .

Узнайте больше об услуге Secure PESEL >>

Что такое ФИШИНГ и как не попасться на подозрительные письма и СМС? - База знаний

Фишинговые атаки в основном используются для мошенничества в киберпространстве!

Группа реагирования на инциденты кибербезопасности — CSIRT NASK — зафиксировала в 2019 году 6 484 инцидента, 4 100 из которых были мошенническими атаками, т.е. онлайн-мошенничеством. Фишинговые атаки в основном используются для мошенничества в киберпространстве!

Что такое ФИШИНГ?