Давно не выполнялся поиск обновлений windows kaspersky security center 11

|

Условие |

Описание условия |

Доступные значения |

|---|---|---|

Программа безопасности не установлена |

Агент администрирования установлен на устройстве, но не установлена программа безопасности. |

|

Найдено много вирусов |

В результате работы задач поиска вирусов, например, задачи Поиск вирусов, на устройстве найдены вирусы, и количество обнаруженных вирусов превышает указанное значение. |

Более 0. |

Уровень постоянной защиты отличается от уровня, установленного администратором |

Устройство видимо в сети, но уровень постоянной защиты отличается от уровня, установленного администратором в условии для статуса устройства. |

|

Давно не выполнялся поиск вирусов |

Устройство видимо в сети и на устройстве установлена программа безопасности, но задача поиска вирусов не выполнялась больше указанного времени. Условие применимо только к устройствам, которые были добавлены в базу данных Сервера администрирования семь дней назад или ранее. |

Более 1 дня. |

Базы устарели |

Устройство видимо в сети и на устройстве установлена программа безопасности, но антивирусные базы не обновлялись на этом устройстве больше указанного времени. Условие применимо только к устройствам, которые были добавлены в базу данных Сервера администрирования день назад или ранее. |

Более 1 дня. |

Давно не подключались |

Агент администрирования установлен на устройстве, но устройство не подключалось к Серверу администрирования больше указанного времени, так как устройство выключено. |

Более 1 дня. |

Обнаружены активные угрозы |

Количество необработанных объектов в папке Активные угрозы превышает указанное значение. |

Более чем 0 штук. |

Требуется перезагрузка |

Устройство видимо в сети, но программа требует перезагрузки устройства дольше указанного времени, по одной из выбранных причин. |

Более чем 0 минут. |

Установлены несовместимые программы |

Устройство видимо в сети, но при инвентаризации программного обеспечения, выполненной Агентом администрирования, на устройстве были обнаружены установленные несовместимые программы. |

|

Обнаружены уязвимости в программах |

Устройство видимо в сети, и на нем установлен Агент администрирования, но в результате выполнения задачи Поиск уязвимостей и требуемых обновлений на устройстве обнаружены уязвимости в программах с заданным уровнем критичности. |

|

Срок действия лицензии истек |

Устройство видимо в сети, но срок действия лицензии истек. |

|

Срок действия лицензии скоро истекает |

Устройство видимо в сети, но срок действия лицензии истекает менее чем через указанное количество дней. |

Более чем 0 дней. |

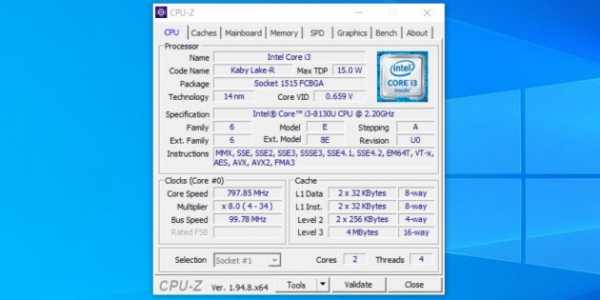

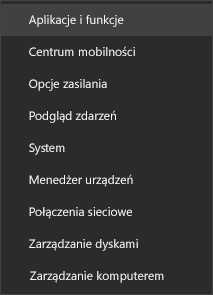

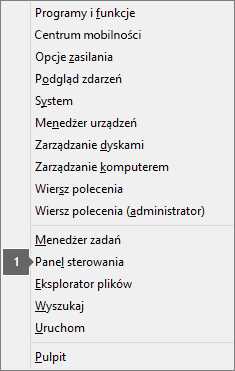

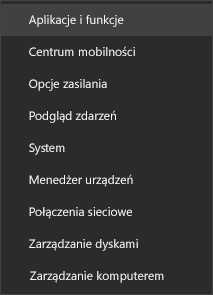

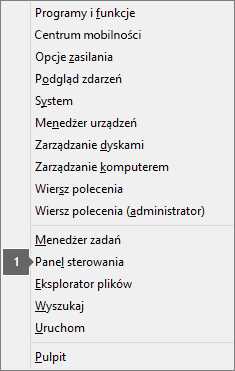

Давно не выполнялась проверка обновлений Центра обновления Windows |

Не выполнялась задача Синхронизация обновлений Windows Update больше указанного времени. |

Более 1 дня. |

Недопустимый статус шифрования |

Агент администрирования установлен на устройстве, но результат шифрования устройства равен указанному значению. |

|

Параметры мобильного устройства не соответствуют политике |

Параметры мобильного устройства отличаются от параметров, заданных в политике Kaspersky Endpoint Security для Android при выполнении проверки правил соответствия. |

|

Есть необработанные инциденты |

На устройстве есть необработанные инциденты. Инциденты могут быть созданы как автоматически, с помощью установленных на клиентском устройстве управляемых программ "Лаборатории Касперского", так и вручную администратором. |

|

Статус устройства, определенный программой |

Статус устройства определяется управляемой программой. |

|

На устройстве заканчивается дисковое пространство |

Свободное дисковое пространство устройства меньше указанного значения или устройство не может быть синхронизировано с Сервером администрирования. Статусы Критический или Предупреждение меняются на статус ОК, когда устройство успешно синхронизировано с Сервером администрирования и свободное дисковое пространство устройства больше или равно указанному значению. |

Более чем 0 МБ |

Устройство стало неуправляемым |

Устройство определяется видимым в сети при обнаружении устройств, но было выполнено более трех неудачных попыток синхронизации с Сервером администрирования. |

|

Защита выключена |

Устройство видимо в сети, но программа безопасности на устройстве отключена больше указанного времени. |

Более чем 0 минут. |

Программа безопасности не запущена |

Устройство видимо в сети и программа безопасности установлена на устройстве, но не запущена. |

|

Обновления программного обеспечения

Обновления программного обеспечения

Kaspersky Security Center позволяет управлять обновлениями программного обеспечения, установленного на клиентских компьютерах, и закрывать уязвимости в программах Microsoft и других производителей программного обеспечения с помощью установки необходимых обновлений.

Kaspersky Security Center выполняет поиск обновлений c помощью задачи поиска обновлений и загружает обновления в хранилище обновлений. После завершения поиска обновлений программа предоставляет администратору информацию о доступных обновлениях и об уязвимостях в программах, которые можно закрыть с помощью этих обновлений.

Информация о доступных обновлениях Microsoft Windows передается из центра обновлений Windows. Сервер администрирования может использоваться в роли сервера Windows Update (WSUS). Для использования Сервера администрирования в роли сервера Windows Update необходимо настроить синхронизацию обновлений с центром обновлений Windows. После настройки синхронизации данных с центром обновлений Windows, Сервер администрирования с заданной периодичностью централизованно предоставляет обновления службам Windows Update на клиентских компьютерах.

Управлять обновлениями программного обеспечения можно также с помощью политики Агента администрирования. Для этого необходимо создать политику Агента администрирования и настроить параметры обновлений программного обеспечения в соответствующих окнах мастера создания политики.

Администратор может просматривать список доступных обновлений в папке Обновления программного обеспечения, входящей в состав папки Программы и уязвимости. Эта папка содержит список полученных Сервером администрирования обновлений программ Microsoft и других производителей программного обеспечения, которые могут быть распространены на клиентские компьютеры. После просмотра информации о доступных обновлениях администратор может выполнить установку обновлений на клиентские компьютеры.

Перед установкой обновлений на все клиентские компьютеры можно выполнить проверочную установку, чтобы убедиться, что установленные обновления не вызовут сбоев в работе программ на клиентских компьютерах.

Kaspersky Administration Kit, KAV Wks & File Server | Программы

KapralBelЦитата:

именно httpS??хех.. дык в том-то и засада - я про галку "сеть -> проверять защищённые соединения"..

то бишь про проверку каспером трафика и сертификата удалённого узла на "вшивость" при таком соединении..

[more=чуток подробнее]ичсх, проверка эта работает через опу практически везде, несмотря на их рекомендации типа этой:

Цитата:

В некоторых случаях программы, устанавливающие соединение, отказываются принимать этот сертификат, в результате чего соединение не может быть установлено. Специалисты Лаборатории Касперского рекомендуют отключать проверку SSL-трафика в следующих случаях......сопссно, всё одинаково написано и для других версий, шо домашних, шо корпоративных..

и самое отвратное - косячит оно не то шобы "в некоторых случаях", а, так скать, "довольно часто"..

даже на всяких гугло-драйвах и иногда - намного реже, вернее - с веб-почтой.. ну, писал уже выше..

в логах же самого сабжа косяк выражается в "соединение проги с узлом разорвано" и трындец..

при этом ни алертов, ни окон каких-нить от сабжа нет.. он себе рвёт, цуко, молча, а ты гадай.. ж:(

как мне показалось - фича пашет корректнее, если в настройках браузера оставлять что-то одно, либо TLS, либо SSL..

допёр до этого и проверял тока сёдьня, в осле/фирефоксе (на разных версиях/тачках), хотя так и не понял особого кайфа..

да и статистики пока маловато для выводов.. + поведение каспера чаще зависит от "погоды на луне".. :(

и ещё одна нестопудовая "додумка" - при таких косяках тупо сносить/переставлять сертификат от сабжа..

но это уж ваще не дело.. да и нигде особо и акцентируют на этом.. короче, тёмный лес с этим ssl'ом..

хз почему, но к вечеру у меня фича заработала бол/мен стабильно, хотя все настройки вернул взад..

т.е. галка включена, эвристика на средине, везде стоит "спрашивать", в браузерах оба протокола вкл..

сабж, гад, молчит и работает правильно.. видимо, временно убоялся и затаился.. ;)[/more]

вопчем, в итоге всех этих танцев с бубном пришёл к выводу: если не хочешь гимора - снимать галку к херам.. :((

кстати, порылся и по касперычевым ресурсам, но и там ничё эффективнее "отключить" не нашлось.. ;)

Кибервойна с Россией: как организованы хакерские атаки и как защищаются украинские спецслужбы

Ночью 14 января хакеры совершили массовую атаку на сайты министерств и сервиса «Дія». Предположительно, злоумышленники воспользовались уязвимостью в редакторе контента CMS, которая была исправлена разработчиком еще в апреле прошлого года. Однако государственные сайты не обновились вовремя, чем и воспользовались хакеры.

Это не первая кибератака на Украину и даже не самая мощная, сейчас наша страна по количество атак на инфраструктуру занимает первые позиции в мире, а, по мнению опрошенных ITC.ua экспертов, их источник один – работающие на российское правительство хакеры. Редакция ITC.ua рассказывает, что известно об атаках, какими уязвимостями пользуются хакеры и насколько украинские правительственные структуры готовы к их отражению.

Украина – одна из самых атакуемых стран в мире

Если когда-то и произойдет глобальный блэкаут, то 27 июня 2017 года можно смело назвать его репетицией. Именно в этот день в Украине была парализована деятельность аэропорта, связи, банков, железной дороги. Некоторые телеканалы прекратили трансляцию, радиостанции замолчали, а официальные сайты правительства оказались недоступны.

За довольно короткое время вредоносное ПО, получившее название Not Petya (производная от известного с 2016 года вируса Petya), через обновления программы бухгалтерской отчетности M.E.Doc распространилось почти на 50 учреждений и структур. Попав в систему, Not Petya шифровал содержимое жесткого диска, безвозвратно уничтожал оригинальные файлы и перезапускал компьютер. За сутки поступило более 1 тыс. сообщений о вмешательстве в работу компьютерных сетей, в дальнейшем их число увеличилось до 1,5 тыс. И только на следующий день власти заявили, что кибератака была остановлена. Оценки денежного урона украинской экономике достигали в 0,5% ВВП страны – $500 млн.

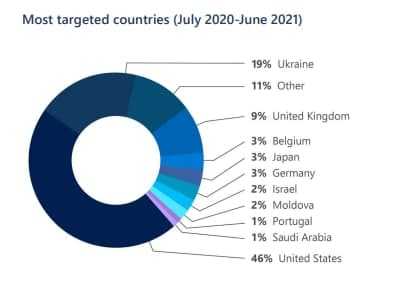

Произошедшее в тот летний день не было случайностью. Украина сравнялась с США в количестве кибератак, направленных на учреждения страны. Статистика Microsoft, собранная за 2020–2021 годы, указывает, что фронт кибервойны проходит через украинскую территорию. Половина хакерских атак была направлена против Соединенных Штатов – 46%, а каждое пятое вмешательство «черных хакеров» пришлось на Украину – 19%, где, например, только от российской хакерской группы Nobelium пострадали около 1200 структур. Великобритания отстает со значительным отрывом – 9%. Остальные атаки пришлись на Бельгию, Японию, Германию (3%) и другие страны.

Эксперты Microsoft указывают, что чаще всего хакерские атаки были направлены на сферу госуправления (48%), на неправительственные организации и аналитические центры (31%). Наряду с северокорейскими, иранскими и китайскими хакерами аналитики Microsoft выделяют вышеупомянутую российскую группу Nobelium, предположительно поддерживаемую российскими спецслужбами.

Именно эта хакерская группировка ответственна за 92% киберугроз из РФ, например, за крупнейшую серию кибератак SolarWinds и взлом американского агентства USAID. Обычно эта группировка использовала бэкдор для кражи ключа Mimecast, применяемого для управления электронной почтой Microsoft Exchange и Microsoft Office 365. Таким образом хакерам удалось взломать одно из правительственных агентств, с почты которого злоумышленники отправили фишинговые электронные письма в более чем 150 дипломатических, международных и некоммерческих организаций.

Интересно, что эффективность хакеров, базирующихся в КНДР, в компании Microsoft оценили гораздо ниже, чем россиян. Треть атак последних успешны (32%), в то время как северокорейцы достигают цели всего лишь в 6%. Это объясняется тем, что большая часть киберагрессии хакеров КНДР происходит с помощью обыкновенного фишинга и только в редких случаях с помощью сложной социальной инженерии.

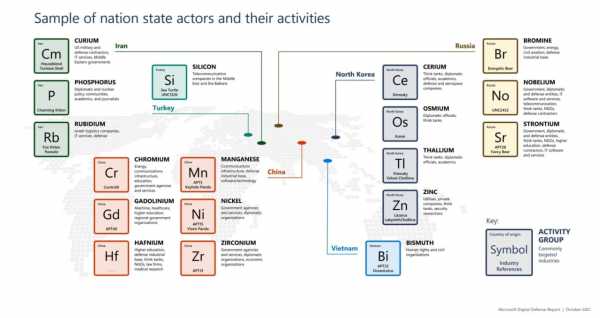

Российские хакерские группировки связаны со спецслужбами

Компания Microsoft называет три основных российских хакерских группировки – Nobelium, Strontium и Bromine. Все они связаны со спецслужбами РФ, но каждая из них имеет свою специфику. Так, группировка Strontium (также известна как APT28, Sofacy и Fancy Bear) занималась дипломатическими и оборонными ведомствами, аналитическими центрами, неправительственными организациями. Nobelium – правительством, IT-компаниями, телекоммуникации, оборонными подрядчиками, а Bromine – энергетикой и гражданской авиацией.

Национальные хакерские группировки и их «достижения»

Западные аналитики утверждают, что в 2020 году именно хакеры Nobelium стояли за серьезной кибератакой на производителя ПО SolarWinds. Тогда злоумышленники использовали для своих целей обновление программного обеспечения Orion, всего пострадали не менее 200 организаций по всему миру. Такие как Министерство финансов и энергетики США и Национальное управление по телекоммуникациям и информации.

Группировка Strontium стоит за атаками на информационную систему Бундестага, вмешательством в работу французского телеканала TV5 Monde, вещание которого было прервано на три часа, а также взломом внутренней сети Демократической партии США и сайта Всемирного антидопингового агентства.

Какие методы используют хакеры

Хакеры используют все методы – от простых до сложных. Главный фактор успешности – настойчивость.

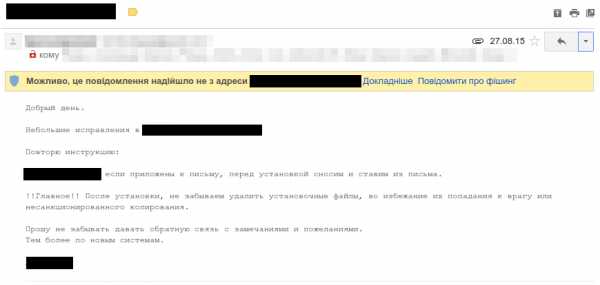

Одним из самых распространенных остается фишинг. Суть его проста – жертва получает электронное письмо, отправитель которого выдает себя за определенное лицо или организацию. Важным элементом фишинга является просьба, которая требует от жертвы перейти на веб-сайт и немедленно выполнить определенные действия, чтобы избежать опасности или каких-либо серьезных последствий.

В дальнейшем жертва фишинга переходит по ссылке, попадает на веб-сайт, имитирующий тот или иной законный интернет-ресурс, вводит имя своей учетной записи и пароль. Так злоумышленники получают персонализированные данные для дальнейших действий, например, входа в систему госучреждения.

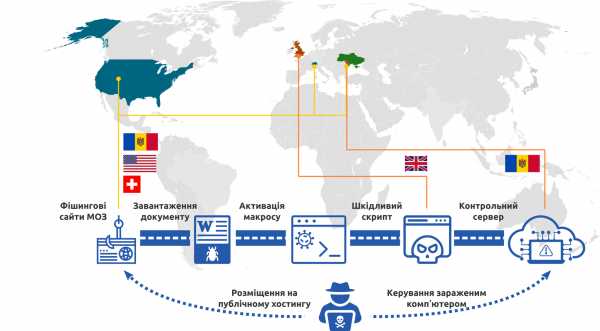

Схема фишингового сайта МОЗ

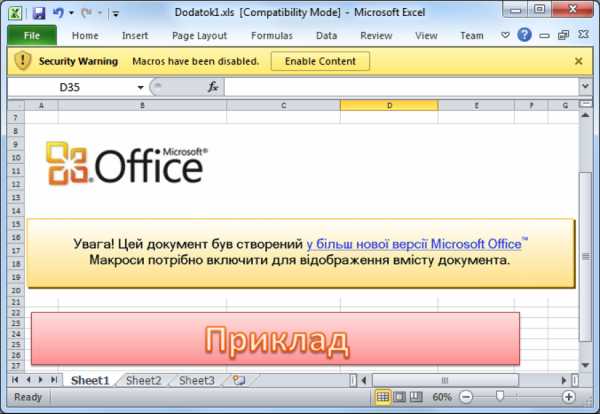

Подобная попытка атаки случилась, например, в феврале 2021 года – была создана веб-страница, которая имитировала сайт Министерства здравоохранения Украины. При этом хакеры зарегистрировали несколько доменов, которые напоминали официальный URL госоргана. На фейковом сайте была размещена информация о начале обязательной вакцинации от COVID-19, а желающие ознакомиться с ее условиями могли загрузить документ Word, при открытии которого выполнялся вредоносный скрипт.

Хакеры используют и более сложные методы. Не так давно была попытка скомпрометировать департамент контрразведки СБУ. Был создан поддельный сайт так называемой ДНР, на котором помимо обращений, соответствующей атрибутики, был размещен список работников СБУ – департамента контрразведки. Затем на номера сотрудников украинских спецслужб стали приходить анонимные сообщения, в которых указывалось, что на сайте самопровозглашенной ДНР находится этот пресловутый список. Если бы работник СБУ скачал этот список и открыл, то из-за уязвимости в Word скачался загрузчик, который загружал троян. Причем эта «дыра» уже была закрыта компанией Microsoft и атака была рассчитана на необновленные приложения.

В числе прочих методов хакеры используют SQL-инъекции. Например, есть условный сайт, где есть строка поиска или ввода информации. Соответственно, серверное приложение читает пользовательский ввод, а потом отправляет в базу данных. Если приложение пользовательский ввод не проверяет, то вместо обычного запроса можно отправить команду SQL, попытаться ее исполнить внутри и таким образом, допустим, скачать таблицу с пользователями и паролями.

Доходят хакеры и вовсе до экзотических проектов. Так, несколько лет назад российские ГРУ-шники попытались внедрить вирус в обновление программы для артиллеристов для гаубицы Д30, установленного на андроид-планшете. Программа представляет собой артиллерийский калькулятор, который в автоматическом режиме производит все необходимые вычисления согласно баллистическим таблицам, учитывая многие параметры, включая погоду.

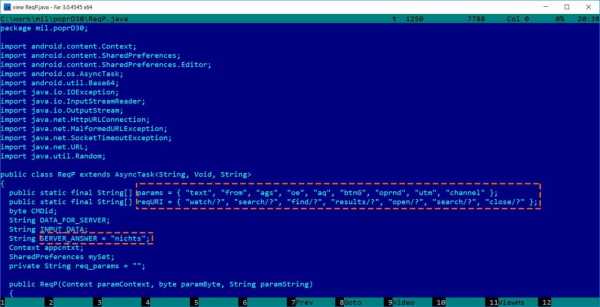

Код модифицированного APK-файла программы для артиллеристов. Источник: blog.crysys.hu

Для каждой артиллерийской системы существует своя таблица поправок. Приложение связывает в одну сеть электронные планшеты или смартфоны артиллерийского расчета. Именно в этой специальной программе Попр-Д30.apk, которую пытались выдать за обновление, содержался модуль X-Agent (трояна), получавший доступ к геопозиционным данным смартфона, в конечном итоге попадавшим к артиллеристам противника.

Фишинговая атака

При этом приложение распространялось не через Play Market, а скачивалось самостоятельно, после чего происходила проверка личности пользователя. Впрочем, по уверению Киберальянса, пользователи программы сразу заподозрили неладное, «артиллерийский троян» оказался примитивным, и его быстро удалось обнаружить.

Как были организованы атаки на украинские энергосистемы

Кибернападения на украинские энергетические системы происходили с начала войны на Донбассе. Одна из первых кибератак произошла 23 декабря 2015 года – тогда хакерам удалось отключить электроснабжение отдельного региона путем атаки на «Прикарпатьеоблэнерго». Произошло вмешательство посторонних лиц в работу телемеханики – автоматической системы контроля и управления оборудованием. IT-система предприятия пострадала настолько сильно, что каждую из подстанций пришлось включать вручную. В общей сложности около 700 тыс. человек в Ивано-Франковской области остались без света на несколько часов.

Кибератака была сложной и состояла из следующих этапов. Первый – предварительная компрометация корпоративных сетей с использованием целевых фишинговых писем с вредоносным ПО BlackEnergy. После того как фишинг сработал и был внедрен вирус, произошел захват SCADA (англ. Supervisory Control And Data Acquisition – диспетчерское управление и сбор данных) – программного пакета, предназначенного для обеспечения работы в реальном времени систем сбора, обработки, отображения и информации об объекте мониторинга или управления. Затем, получив контроль над SCADA-системой, удаленно отключили подстанции и компоненты IT-инфраструктуры (источники бесперебойного питания, модемы, коммутаторы).

Снимок экрана открытого документа, зараженного трояном BlackEnergy. С такого документа и началось проникновение в компьютерную сеть диспетчерской «Прикарпатьеоблэнерго».

Следующий этап – полная зачистка: уничтожение файлов, хранящихся на серверах и рабочих станциях, вредоносным ПО KillDisk. По данным Symantec, за семейством вирусов Black Energy стоит группировка Sandworm, которая занималась атаками на промышленные объекты Украины, других стран Европы и даже НАТО.

Однако эксперт по кибербезопасности Никита Кныш сомневается, что атака произошла путем фишинга. Он поясняет, что в странах бывшего СССР используется стандартизированная система управления электростанциями, поэтому российские хакеры вполне осведомлены, как работают подобные украинские структуры. Но такие системы в Украине не подключены напрямую к интернету.

Кныш утверждает, что если хакеры и были причастны к взлому и каким-то изменениям в параметрах программного обеспечения электростанции, то, скорее всего, вирус был занесен на флешке. Такое могло произойти приблизительно следующим образом. Сотрудник «Прикарпатьеоблэнерго» у себя дома или на рабочем месте с интернетом подключил флешку к зараженному компьютеру, а затем уже на этом съемном носителе перенес данные непосредственно в компьютерную систему, связанную со SCADA.

Никита Кныш, эксперт по кибербезопасности

К слову, в декабрьской статье The New York Times Шон Планки, бывший киберэксперт Министерства энергетики США, а ныне руководитель DataRobot, сказал, что российские хакеры понимают каждую связь в конструкции таких энергосистем и, скорее всего, у них есть инсайдеры (так называемые «кроты»), которые могут им помочь.

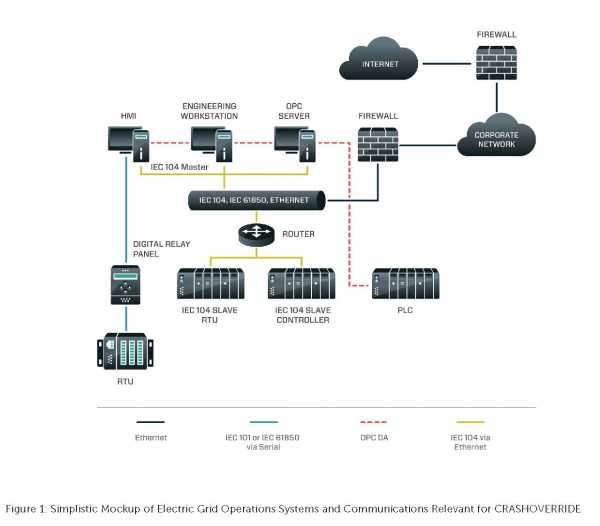

Еще одно кибернападение произошло через год – 17 декабря 2016 года. Тогда в результате сбоя автоматики управления подстанцией были полностью обесточены подстанции 330 кВ «Северная» (с. Новые Петровцы) с потерей питания собственных нужд подстанции. В результате были обесточены нагрузки объемом 144,9 МВт ПАО «Киевэнерго» и 58 МВт ОАО «Киевоблэнерго». Позже специалисты американской компании Dragos совместно с коллегами из словацкой ESET разобрали этот кейс.

По их данным, атаку на часть киевской энергосети совершила команда хакеров под названием Electrum, которая использовала вредоносное программное обеспечение CrashOverride. Задача этой вредоносной программы – уничтожение физических систем, то есть путем вредоносного кода так изменить работу промышленных, научных или энергосистем, чтобы привести к их материальному разрушению.

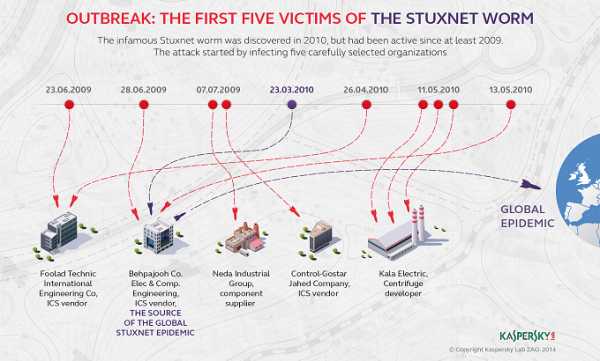

К слову, первый раз в таких целях подобное ПО Stuxnet использовали США и Израиль для уничтожения центрифуг на иранском ядерном обогатительном объекте в 2009 году. Stuxnet – первый компьютерный червь, перехватывающий и модифицирующий информационный поток между программируемыми логическими контроллерами и рабочими станциями SCADA-системы фирмы Siemens. Эффект от воздействия червя широк – он может быть использован в качестве средства несанкционированного сбора данных и диверсий на промышленных предприятиях, электростанциях, в аэропортах, а вирус физически разрушал инфраструктуру, нарушив работу почти 1 тыс. иранских центрифуг для обогащения уранового топлива.

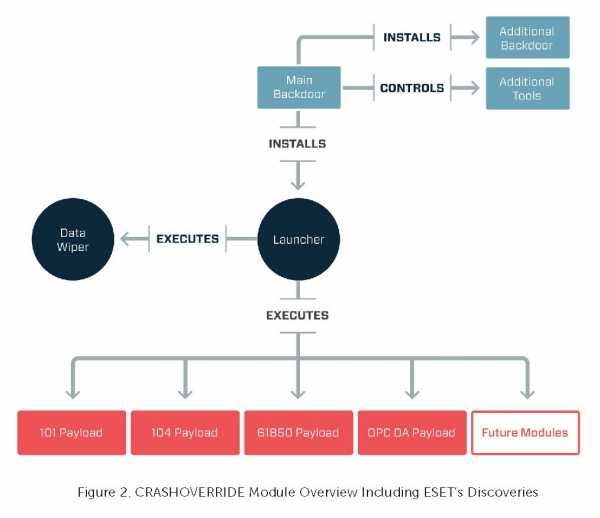

Первые жертвы Stuxnet

Принцип действия CrashOverride многокомпонентный. ПО коммуницирует с командными серверами, спрятанными в TOR-сети, через бэкдор – определенный дефект алгоритма, позволяющий получить удаленное управление операционной системой и компьютером. Помимо этого, программа устанавливает в зараженной системе дополнительный бэкдор на случай, если основной будет обнаружен или закрыт. Вирус также содержит модуль, стирающий критические части системного регистра и перезаписывающий файлы, чтобы после атаки система не загружалась и было сложнее найти следы атаки.

CrashOverride состоит из нескольких заменяемых блоков. Модуль «полезной нагрузки» позволяет получить контроль над автоматическими выключателями на электрической подстанции. CrashOverride умеет работать с промышленными протоколами, распространенными в электроэнергетике, управлении транспортом, водоснабжении и других критических инфраструктурах: IEC 60870-5-101, IEC 60870-5-104, IEC 61850, OLE for Process Control Data Access (OPC DA).

Исследователи считают, что новое ПО на основе CrashOverride может автоматизировать массовые отключения электроэнергии. Вредоносный софт включает в себя взаимозаменяемые подключаемые компоненты. С их помощью зловредное ПО адаптируется к энергосистемам различных типов, его легко повторно использовать во время атаки на один и тот же объект или одновременно атаковать несколько целей. Специалисты утверждают, что такой функционал позволяет операторам CrashOverride осуществлять намного более масштабные и продолжительные атаки, чем во время часового киевского блэкаута.

Упрощенный макет систем электросетей и коммуникаций, задействованных в атаке вредоносного ПО CrashOverride, и обзор его модулей. Источник: «Экономическая правда».

Помимо этого, вредоносная программа умеет управлять уязвимостью оборудования Siemens SIPROTEC, используемого в системах релейной защиты и автоматики – она отправляет устройствам специально сформированную последовательность данных, чтобы можно было их отключить. Для такого вмешательства использовали уязвимость в реле по протоколу IEC 61850-MMS. Происходит это таким образом: системы релейной защиты могут находиться в двух позициях – открытой и закрытой. «Открывая» переключатель, соединение линии размыкается, и ток перестает проходить. CrashOverride может послать переключателем именно такой сигнал, лишив контроля операторов. И для того чтобы оборудование заработало, необходима ручная перезагрузка.

CrashOverride называют ни много ни мало оружием будущего в кибервойнах. Опасность подобного вредоносного ПО в том, что оно использует протоколы, спроектированные десятки лет назад, когда индустриальные системы были изолированы от внешнего мира. Поэтому в таких коммуникационных протоколах мало уделяли внимание безопасности извне, уверены в компании ESET.

Между тем компания Siemens сообщила об обнаружении в защитных реле SIPROTEC двух опасных уязвимостей, которые устранила, и попросила своих клиентов также обновить программное обеспечение.

Как и насколько успешно защищается Украина

Киберзащитой в Украине занимается целый ряд ведомств и подразделений. В первую очередь это Киберполиция, киберцентры, CSIRT-NBU – команда реагирования Нацбанка, CERT-UA – специализированное структурное подразделение Государственного центра киберзащиты Государственной службы специальной связи и защиты информации Украины и другие органы.

Украинские силовики постоянно отчитываются о своих достижениях в области кибербезопасности. Так, согласно сообщению Ситуационного центра обеспечения кибербезопасности, в декабре прошлого года они прекратили и нейтрализовали 59 кибератак на информационные системы органов государственной власти. Среди которых были соединение с командно-контрольными серверами (C&C Server), попытки получения несанкционированного доступа (Brute Force Attack), атаки на веб-приложения (Web App Attack), вредоносное программное обеспечение (Malware).

Заблокированные атаки

Впрочем, не все так радужно. Александр Атаманенко, директор по информационной безопасности Octava Capital, говорит, что до недавнего времени между органами, отвечающими за кибербезопасность, не было особенной централизации, а координация была «размытой». После недавнего обновления киберстратегии было решено возложить всеобщую координацию на единый орган. Пока нет четкого решения, будет ли это Национальный координационный центр кибербезопасности или создадут новое ведомство. Атаманенко уверен, что необходимо организовывать новый орган, единственной задачей которого будет именно координация кибербезопасности.

«Так будет понятно, кто за что отвечает», – говорит Атаманенко.

При этом он оценивает готовность Украины противостоять киберугрозам ниже среднего. Он считает, что по десятибалльной шкале на уровне пять баллов у госорганов уже есть понимание развития кибербезопасности.

«Кибербезопасность – это бесконечный процесс, нельзя быть полностью готовым ко всему, но просчитывать все возможные варианты атак необходимо», – считает Атаманенко.

Александр Атаманенко, Octava Capital

При этом заработная плата сотрудников некоторых государственных ведомств довольно внушительна относительно средней зарплаты в стране. Так, если верить словам бывшего заместителя министра внутренних дел Украины Антона Геращенко, зарплата киберспециалиста в правоохранительных органах составляет около 40–45 тыс. грн. Однако еще пару лет назад в штат киберполиции набирали сотрудников с окладом в 11 тыс. грн.

Эксперты отмечают, что среди сотрудников киберведомств довольно много людей высокой квалификации, но произошедшая 14 января атака на веб-сайты показывает недостаточную эффективность профильных госструктур. Тем более что атаке подверглось множество правительственных сайтов – это говорит о плохой координации. Так, некоторые специалисты заявляют, что только отсталость некоторых систем в энергетике, например отсутствие подключения к глобальной сети, позволяет уберечься от более серьезных и регулярных атак.

Также и киберцентры пока не функционируют достаточно эффективно. Основной тезис звучит таким образом: для того чтобы у него было достаточно входящих данных, нужно разместить сетевое оборудование, которое мониторит атаки и отслеживает весь трафик на самых критических объектах инфраструктуры. То есть такое оборудование должно быть установлено в каждом городском совете, областной государственной администрации, на электростанции и других значимых административных и инфраструктурных объектах. Также подвергается критике и сообщение украинских силовиков о массовых отражениях кибератак – зачастую речь идет о зараженных роутерах или видеокамерах с устаревшей прошивкой или DDOS-запросами.

Центр реагирования на киберугрозы. Источник: rnbo.gov.ua

Еще одним темным пятном на карте кибербезопасности Украины было использование крупными предприятиями, тем же ДТЭК, программного обеспечения российского производства. Значительная часть энергетических предприятий управлялась софтом, который разработан компанией, зарегистрированной в Севастополе.

И напоследок, чтобы понять, куда будут двигаться кибератаки, можно разобрать, каким образом происходила разработка известной израильской компании NSO Group с проектом Pegasus, взломавшим iOS. В израильской компании работала команда сотрудников, которые анализировали работу операционный системы смартфона. Например, речь шла о кодеках сжатия изображения. Некоторые типы картинок кодируются десятичным, а другие шестнадцатеричным образом. Этот набор данных картинки, последовательность ноликов и единиц, путем трансформации кодеком превращается в активный исполняемый код. Поэтому специалист должен проанализировать, как именно приложение обрабатывает эту картинку, а затем получить модификацию бинарного кода с эксплойтом, не нарушив логическую работу кодека.

По этому кейсу видно, что хакеры делают титаническую аналитическую работу для поиска уязвимостей, и, для того чтобы отбивать кибератаки, украинские спецслужбы должны быть готовы соответствующе.

Мikrotik RouterOS Configuration Management с помощью скриптов и какой-то там матери

Жизненный цикл сети часто переживает закономерный рост. В это время начинают появляться десятки и сотни устройств, конфигурация которых однотипна. Например, это могут быть маршрутизаторы в филиалах, которые имеют одинаковые настройки и отличаются только IP адресами, паролями на VPN и Wi-Fi. Внесение даже незначительных изменений на десяток устройств потребует значительного времени и концентрации.Для управления сотнями и тысячами устройств весь цивилизованный мир уже давно использует специальные системы менеджмента конфигураций: Ansible, Chef, Puppet. Каждая из них имеет свои плюсы и минусы.

Но для десяти-двадцати устройств не каждый захочет выделять отдельный сервер с такой системой. Поэтому в ход идут скрипты, SSH, FTP и куча матов, когда всё это поделие роняет сразу все филиалы.

Видео для привлечения внимания

Это визуализация запросов от роутеров к системе, о которой идет речь в этом посте.

Я тоже накостылил подобную систему в соответствии со своими потребностями и расскажу о ней.

Мои требования к системе централизованного управления:

- Надежность. Система должна работать независимо от скорости соединения или после месячного оффлайна

- Приемлемая скорость актуализации конфигурации. Если девайс месяц не включался, то свежий конфиг он должен применить за обозримое время

- Низкая нагрузка на каналы связи и ресурсы сервера. Обновление конфигурации не должно положить интернет в ЦОДе и процессор машины

- Масштабируемость. Систему можно увеличить в 5-10 раз

- Разделение устройств по группам. Применение разных настроек к разным группам

- Обратная связь о применении конфигурации

- Постараться не использовать Flash память микротика по причине её износа

Из требований родились идеи к реализации:

- Чтобы обеспечить применение всех изменений, роутер должен сам обращаться за конфигурацией

- Актуализация обеспечивается за счет опроса сервера раз в час

- Чтобы не нагружать ресурсы и каналы, роутеры должны обращаться за обновлениями в разное время

- Для оповещений использовать Telegram

- Следование принципу KISS

Для работы системы понадобится только web сервер. В моем случае apache. Как его установить и настроить я рассказывать не буду, к тому же необязательно это должен быть апач.

Логика такая: на веб сервере лежат RouterOS скрипты, с определенным именованием. Имя скрипта указывает на его версию и группу устройств, для которой должна примениться конфигурация. Маршрутизаторы с периодичностью раз в час обращаются к серверу за новым конфигом. Если новый конфиг есть, то он скачивается на роутер и выполняется. Если конфига нет - ничего не скачивается, что позволяет не дергать лишний раз быстроубиваемую память.

Чтобы начать применять подобную систему, надо привести конфиги всех роутеров к одному стандарту. К примеру, не так давно в RouterOS появилась новая фича: Interface List. Теперь можно одним правилом в фаерволе заменить несколько правил, если их надо применить к разным интерфейсам. Наш скрипт должен добавить в интерфейс-лист интерфейс, который "смотрит" к провайдеру. На одном роутере это может быть eth2, на другом PPPoE, на третьем - вообще wlan1.

Как в таком случае поступить? Надо как-то выделить внешние интерфейсы. Например, добавить к ним комментарий "WAN".

Также стОит привести к одному виду фаервол, Queues - вообще всё, что есть на роутерах. И создать отдельную учетную запись, с правами которой будут выполняться скрипты. Как создать скрипт для быстрой настройки роутеров я расскажу в следующем посте.

Принцип именования скриптов: A000, где А - группа устройств, а номер - версия скрипта.

Каждому роутеру в планировщик добавляем такие строки:

/system scheduler

/tool fetch url="http://rbconf.bubnovd.net/A001" user=mikrotik-ninja password=mikrotik-ninja.ru

/import A001

Это задание скачивает с сервера скрипт и выполняет его. Для обеспечения хоть какой-то безопасности, доступ к серверу только по паролю, который указан в задании.

Сами скрипты лежат на сервере и выглядят примерно так:

/log info message=".....................Autoconfiguration started....................."

#Версия внедряемой конфигурации

#Описание задачи, которую выполняет скрипт: Удаление пользователя

#Первая часть скрипта нужна для только для определения версии конфига, который нужно применить следующим

:local ver

:set $ver A001

#Версия следующей конфигурации

:local verNext

#Версия предыдущей конфигурации

:local verPrev

:set $verNext ("A" . [tostr ([tonum [pick $ver 1 4]] + 1)])

:set $verPrev ("A" . [tostr ([tonum [pick $ver 1 4]] - 1)])

#Добавляем нули, если надо

if ([:len $verNext] =2) do={

:set $verNext ([pick $verNext 0 1] . "00" . [pick $verNext ([len $verNext] -1) ([len $verNext])])} else={

if ([:len $verNext] =3) do={

:set $verNext ([pick $verNext 0 1] . "0" . [pick $verNext ([len $verNext] -2) ([len $verNext])])} else={}}

if ([:len $verPrev] =2) do={

:set $verPrev ([pick $verPrev 0 1] . "00" . [pick $verPrev ([len $verPrev] -1) ([len $verPrev])])} else={

if ([:len $verPrev] =3) do={

:set $verPrev ([pick $verPrev 0 1] . "0" . [pick $verPrev ([len $verPrev] -2) ([len $verPrev])])} else={}}

# Вторая часть скрипта - наша рабочая конфигурация

#####

#####Тут код конфигурации

#####

if ([len [/user find name="prosvirnin"]]>0) do={/user remove [find name="prosvirnin"]} else={/log info message="User not exist"}

#####

#/log info message="Creating script $ver"

#/system script add name=$ver source="/log info message=done"

#/log info message="Script $ver created. Starting"

#/system script run $ver

#/log info message="Removing script $ver"

#/system script remove $ver

##### Или в скрипте выше

# Третья часть - настройка планировщика для следующего изменения, оповещение и чистка файлов

/system scheduler set autoconf on-event="/tool fetch url=\"http://rbconf.bubnovd.net/$verNext\" user=mikrotik-ninja password=mikrotik-ninja.ru\r\n

/import $verNext"

/log info message="...................Autoconfiguration complete..................."

/delay 3

#Удаляем остатки предыдущих скриптов, если не удалились

if ([:len [/file find name~"sendMessage"]] >0) do={/file remove [/file find name~"sendMessage"]} else={/log info message="No item for delete"}

if ([:len [/file find name="$verPrev"]] >0) do={/file remove [/file find name="$verPrev"]} else={/log info message="No item for delete"}

/delay 3

#Отправляем уведомление о выполнении

:local name [/system identity get name]

/tool fetch keep-result=no url="https://api.telegram.org/bot-nomer-bota:tut-vasha-ssylka/sendMessage\?chat_id=-12345678&text=$ver is complete on $name"

/delay 3

if ([:len [/file find name~"sendMessage"]] >0) do={/file remove [/file find name~"sendMessage"]} else={/log info message="No item for delete"}

/delay 3

/file remove $ver

Сначала описывается версия конфига и каким будет следующая версия. Затем после комментария "#####Тут код конфигурации" перечисляются команды, которые должен выполнить роутер. Иногда роутер должен выполнить сложный скрипт. На этот случай есть закомментированный блок кода со скриптом. Сам сложный скрипт нужно описать в поле source="tut_sam_script"

После выполнения команд меняется задание в планировщике - указываем следующую версию скрипта, который надо применить. С этого момента роутер будет пытаться скачать его с сервера. Дальше шлём уведомление и удаляем файлы, которые могли создастся в ходе выполнения задания. Как слать оповещения в Telegram описано на бескрайних просторах интернета и повторяться я не буду.

Очень важно предусмотреть в скрипте всё возможное и невозможное и каждая команда должна начинаться с проверки if (...) do={ , а заканчиваться } else={/log info message="User not exist"} . У одного из моих роутеров был баг, из-за которого не отображался wireless интерфейс. И без проверки его существования, скрипт просто вываливался с ошибкой. А значит, не менялась запись в планировщике и следующий скрипт тоже не выполнялся.

Перед применением конфигурации на всю сеть нужно проверить правильность написания скрипта - даже опытный скриптописатель может чего-то не учесть и хорошо, если это какая-то мелочь и она не положит всю сеть. Поэтому перед созданием нового файла конфигурации, я проверяю команды на работающем в продакшене роутере. А затем использую отдельную группу из 20 разнотипных роутеров (в основном это разный тип подключения к сети, остальные настройки везде идентичны) для тестирования скрипта. Эти роутеры опрашивают сервер чаще, чем остальные и после применения настроек я какое-то время наблюдаю за их поведением, а затем распространяю нововведения на остальную сеть.

Чего не хватает в моём подходе:

- Безопасность. Хоть доступ на сервер со скриптами ограничен паролем, но этот пароль в открытом виде хранится на роутерах. Вся конфигурация передается по сети в открытом виде. У меня всё это летает внутри шифрованного VPN и я запрещаю вам использовать это на нешифрованных публичных каналах! Внутреннего нарушителя тоже никто не отменял и внутри VPN это не очень безопасно. Можно Нужно! использовать https вместо http.

- Информативные оповещения. При возникновении ошибки, неплохо было бы сообщать о ней

- Возможны только изменения. Хочется ещё и читать конфиги и выделять места, отличные от стандарта. Но это задача уже другого класса систем

Через полгода после внедрения этой системы, на встрече пользователей Mikrotik Михаил Москалев рассказал об аналогичном подходе. Михаил продвинулся дальше и применил модульный подход к конфигурации. Его презентацию можно посмотреть по ссылке.

Такой же подход использует система блокировки рекламы для Mikrotik https://stopad.cgood.ru/ .

Постоянный докладчик нашей #Sysadminka написал свою систему управления конфигурациями. Она доступна на github. Посмотреть можно на YouTube.

В следующем посте я опишу ещё один свой скриптик с использованием Excel, который помогает младшим админам настраивать первичную конфигурацию роутеров без вникания в WinBox и настройки RouterOS.

P.S.: Видео в посте создано с помощью grep и logstalgia.

Результаты поиска по запросу "node" - AVLab.pl

Сейчас в Интернете много говорят о конфиденциальности. Больше, чем раньше. Наверное, потому что что-то изменилось в обществе. А может из-за GDPR? Новую директиву о защите персональных данных применяют интернет-магазины, социальные сети и технологические блоги. Но какие бы аргументы мы ни выбрали, мы должны добавить к приватности не менее важный аспект, затрагивающий все, что связано с *кибер*, т.е. безопасность. Без безопасности конфиденциальность не может быть гарантирована.Когда мы начинаем работать на компьютере, одно из первых действий, которое мы делаем, это запускаем веб-браузер, которым мы пользовались несколько часов назад. После восстановления предыдущей сессии оказывается, что браузер уже сохранил нашу историю, синхронизировал закладки, восстановил ранее открытые вкладки и многое другое. Что, если посторонний получит доступ к нашей работе и данным? Браузер может даже хранить пароли, платежные реквизиты, такие как номер карты и другую очень важную информацию.Браузеры также записывают и отслеживают конфигурации устройств. Блокировать всплывающие окна, предотвращать утечку т.н. отпечаток пальца. Остановите трекеры и рекламу, нарушающие конфиденциальность. Вся эта собранная информация является частью профиля пользователя и, к сожалению, может быть отправлена производителю браузера, а затем перепродана рекламным компаниям.

Любая техника обхода механизмов безопасности или программных уязвимостей может привести к раскрытию конфиденциальной информации из браузера.Браузер — это приложение, которое чаще всего имеет связь с Интернетом. Это также первая линия обороны, и она также подвергается лобовой атаке. Поэтому в этом обзоре мы рассмотрим самые популярные браузеры. Мы проверим настройки и обобщим информацию, которую производители используют, чтобы убедить пользователей в своем программном обеспечении. Итак, вот наше сравнение безопасности браузера.

Безопасный браузер, что это?

При составлении списка безопасных браузеров мы учитывали четыре момента:

(1) Возможность установки расширений безопасности и конфиденциальности.На данный момент с этим проблем нет, но Google уже объявил, что хочет запретить Chrome устанавливать расширения, блокирующие рекламу (более подробную информацию см. В параграфе, посвященном Chrome и Chromium).

(2) Встроенная безопасность и конфиденциальность. Многие браузеры имеют собственные решения для обеспечения безопасности и конфиденциальности. Некоторые из них используют Google Safe Browsing API. Корпорация Google предоставляет услуги по блокировке вредоносных хостов до того, как пользователь откроет вредоносный веб-сайт, и предупредит вас при загрузке вредоносных файлов.

(3) Скрытые настройки и функции, которые не видны пользователю. Часто это экспериментальные функции, поэтому они не включены в стабильных версиях браузера.

(4) Оценка конфиденциальности на основе информации с веб-сайтов:

- https://privacytools.io состоит из сообщества, которое разрабатывает этот веб-сайт, а также ряда руководств, обеспечивающих анонимность. Текущий список членов команды можно найти на GitHub. Авторы сайта сотрудничают с ООО «Арагон Венчурс», от которого получают возмещение затрат на обслуживание серверов.Ни одна компания не оплачивает их работу. Пожертвования от пользователей являются добровольными.

- Сайт https://spyware.neocities.org/articles классифицирует браузеры по шпионским функциям (телеметрия, сбор пользовательских данных, отсутствие исходного кода). Список браузеров с точки зрения конфиденциальности был разработан на основе опыта автора веб-сайта и благодаря информации, полученной в ходе обсуждений пользователей в Интернете.

Список анализирует браузеры в алфавитном порядке:

- Храбрый

- Бромит

- Хром (Google)

- Хром (Google)

- КРАЙ (Майкрософт)

- Firefox (Мозилла)

- GNU IceCat

- Иридий

- Опера

- Ungoogled-Chromium (Сообщество)

- Сафари (Apple)

- Браузер Tor

- Вивальди

Храбрый

Браузер Brave построен на коде Chromium.Установка расширений не составит проблем, ведь разработчики Brave могут пойти своим путем. Им не нужно придерживаться жестких правил Chrome. Chromium — это аналог Chrome, но с открытым исходным кодом, поэтому разработчики Brave, соблюдая лицензионные права, могут создать свой собственный браузер.

Brave может многое предложить с точки зрения безопасности. Это настолько интуитивно понятный браузер, что он подходит для людей с небольшими техническими знаниями. По умолчанию «из коробки» блокирует рекламные скрипты без внешнего расширения.Для обеспечения большей безопасности он не допускает раскрытия так называемых отпечаток пальца («отпечаток браузера и конфигурации системы»). Он использует перенаправления на более безопасный протокол HTTPS, если обнаруживает, что сервер сообщает о веб-сайте на два адреса — незашифрованный HTTP и зашифрованный HTTPS. По умолчанию он блокирует социальные кнопки LinkedIn, но уже позволяет Facebook и Twitter следить за ними, что действительно странно и, вероятно, является «данью уважения» нетехническим пользователям, которые получат «выгоду» от взаимодействия с социальными сетями.Он имеет встроенный клиент для загрузки торрентов, поэтому вам не нужно использовать дополнительное программное обеспечение.

Браузер Brave — это улучшенная версия Chrome, лишенная значительной части функций мониторинга пользователей, которые могут взаимодействовать с серверами Google (кроме некоторых обязательных функций).

По словам создателей Brave, в самом начале их браузер отправляет наименьшее количество запросов к собственным серверам, и отправляемые им запросы обосновываются в виде, например,проверка списка отозванных сертификатов, текущих расширений или связи с Google Safe Browsing API.

Подробная информация о том, что делают популярные браузеры при запуске, доступна по адресу https://brave.com/brave-tops-browser-first-run-network-traffic-results

.С точки зрения обмена информацией о браузере с сервером разработчиков Brave (по информации от самого производителя) - лучший выбор. Что думают о браузере независимые эксперты по конфиденциальности?

Браузер Brave не имеет антивирусного сканера, что очень спорно в Chrome.Очень хороший. Тем не менее, когда-то Brave был в списке рекомендуемых браузеров на сайте privacytools.io, специализированном интернет-портале конфиденциальности. Через некоторое время Brave был удален из списка рекомендуемых приложений. Владельцы privacytools.io говорят, что Firefox или Tor Browser в чем-то лучше.

Brave вырезает рекламу и вставляет свою (за что пользователи получают криптовалюту BAT). Brave, с другой стороны, может быть плохо воспринят владельцами онлайн-СМИ, которые существуют за счет рекламы.Это даже считается неэтичным и весьма спорным, ведь именно создатели Brave решают, какой тип рекламы будет отображаться пользователю. Авторы Brave опровергают эти обвинения таким образом, что «Brave будет адаптировать рекламу к интересам пользователя, делая ее более подходящей и менее навязчивой».

Так что да - в безопасном браузере Brave мы имеем дело с профилированием пользователей, поэтому конфиденциальность уже не так хороша. По этой причине в августе 2019 года Brave был удален из списка рекомендуемых браузеров на сайте privacytools.io, потому что в отношении рекламы и конфиденциальности браузер не оправдал надежд создателей портала, специализирующегося на сохранении конфиденциальности в Интернете.

Авторы второго сайта spyware.neocities.org очень озабочены конфиденциальностью данных. Они прямо говорят "держитесь подальше от этого браузера". Они обвиняют Brave в форсировании обновлений, которые нельзя отключить — при каждом запуске Brave загружает список текущих партнеров. Это похоже на получение информации об обновленных списках рекламодателей, чтобы показывать более релевантную и целевую рекламу.Создатели браузеров на веб-сайте Brave утверждают, что они «борются с вредоносными программами и предотвращают отслеживание». Несмотря на это, Brave отключил защиту от отслеживания для скриптов Facebook и Twitter и блокирует файлы cookie только от LinkedIn. Почему? Это популярность? Этих обвинений в адрес создателей браузера Brave больше: https://spyware.neocities.org/articles/brave.html

Храбрый зритель имеет большое преимущество. Из-за того, что он по умолчанию блокирует рекламные скрипты, он может вырезать навязчивые ролики YouTube на мобильных устройствах.Brave, конечно же, доступен на польском языке для систем Windows, Linux и Apple.

Бромит

Iriduim, Brave, Ungoogled-Chromium основаны на Chromium. Они ориентированы на конфиденциальность в разной степени. Напротив, создатели Bromite утверждают, что их браузер использует лучшие возможности Brave, Iridium и Ungoogled-Chromium. Таким образом, у нас есть и безопасность (Chromium), и конфиденциальность (службы Google отключены).

У нас есть лидер? Не совсем…

Bromite — хороший браузер для охранников и людей в шапочках из фольги? К сожалению.Браузер Bromite доступен только для Android. Скачать его можно только через альтернативный магазин F-Droid или установить приложение из APK-файла (в опциях Android нужно включить установку программ из непроверенных источников).

Bromite основан на Chromium, но имеет исправления для обеспечения безопасности и конфиденциальности. Bromite уже имеет встроенный механизм блокировки рекламы (AdBlock), который включен по умолчанию и также может блокировать сценарии JS. Через необязательные флаги поддерживает DNS-over-HTTPS, т.е. НИКТО (за некоторыми исключениями) не сможет узнать, к каким сайтам вы обращаетесь (кроме провайдера DNS-сервера, конечно - см. несколько скриншотов).Поддерживаются серверы Google, Cloudflare, Quad9 (F-Secure) и AdGuard. Из браузера удален режим инкогнито, который не считается безопасным. Полный список патчей и фич доступен на сайте проекта: https://www.bromite.org

Сами создатели признают, что браузер Bromite по лицензионным причинам, т.е. основан на движке Chromium, не лишен всех функций, связанных с конфиденциальностью. По этой причине не рекомендуется журналистам-расследователям и людям, проживающим в странах с репрессивной политикой в отношении граждан.Разработчики Bromite рекомендуют Tor Browser людям с повышенным операционным риском.

Хром (Google)

Chrome — самый безопасный и самый противоречивый браузер. Побеждает большинство конкурсов, где специалисты могут заработать огромные вознаграждения за поиск уязвимостей. Недаром ИТ-специалисты и энтузиасты считают Google Chrome самым безопасным.

В дополнение к частым обновлениям и сканированию загрузок, Chrome искушает лучшими результатами тестирования на проникновение в систему безопасности.Даже Google поощряет поиск уязвимостей профессионалами. Он платит до 30 000 долларов США, чтобы сделать Chrome еще лучше защищенным. По количеству расширений Интернет-магазин Chrome занимает первое место.

Спустимся на землю. Chrome — отличный инструмент для сбора пользовательских данных. Если вы цените конфиденциальность, избегайте браузера Chrome. Встроенная антивирусная функция, включенная по умолчанию, собирает много данных для Google!

До недавнего времени функция отправки информации в Google об обнаруженных на диске вредоносных программах, системных настройках и процессах, обнаруженных на компьютере при очистке, была недоступна.В настоящее время Google хочет иметь доступ к «телеметрии» — и не только к ней, но и к тому, что и как мы делаем в Интернете с помощью браузера.

Теперь Google ограничивает и запрещает пользователям настраивать свой браузер. Они планируют полностью запретить установку таких расширений, как AdBlock, uBlock Origin и NoScript. Вероятно, этот тип расширений будет доступен в магазине, хотя подтвержденной информации о том, как Google планирует решать проблему совместимости с браузерами на базе Chromium (Opera, Brave и другие), пока нет.

Когда дело доходит до сбора пользовательских данных — Chrome собирает данные не только о том, что вы делаете в браузере, но и о том, что вы запускаете и храните на локальном диске.

Это правда, что ваш браузер поддерживает блокировку всплывающих окон. У него также есть функция «не отслеживать», которая, кстати, мало что делает. По мнению авторов сайтов spyware.neocities.org и privacytoo.io, браузер Chrome является самым «шпионским» программным обеспечением среди доступных приложений этого типа. Утверждается, что в Chrome интеграция сервисов Google привела к чрезмерному сбору данных, которые хранятся в учетной записи пользователя.Например, с помощью службы прогнозирования поиска, которая называется просто «кейлоггер», символы, которые вы вводите (даже не нажимая ENTER), отправляются на серверы Google. Кроме того, «шпионская» функция также отслеживает движения мыши, что Google называет «улучшенной навигацией в браузере».

Вы очень беспокоитесь о записи голоса, когда подключаете свои устройства к Family Link (аналог родительского контроля). Google Chrome постоянно прослушивает открытые микрофоны на вашем компьютере.В этой политике описано:

Мы можем собирать информацию о голосе ребенка и другие связанные слуховые данные. Если, например, после входа в систему на каком-либо устройстве ребенок использует команды, активирующие голосовые команды (например, говорит «Окей, Google» или нажимает на значок микрофона) с включенной опцией «Голос и аудиоактивность», запись речи или звука будет быть сохранены на их счету также за несколько секунд до того, как звук будет выпущен.

Google Chrome профилирует пользователей различными способами.Создает уникальный идентификатор для каждой выполненной установки. Этот уникальный идентификатор отправляется в Google каждый раз при запуске браузера, чтобы Google мог создать непротиворечивую идентификацию пользователя, подрывая его анонимность.

Chrome — действительно безопасный браузер. Тем не менее, корпоративное стремление отказаться от расширенной конфигурации, а также десятки, если не сотни спорных пунктов политики конфиденциальности, делают Google Chrome одной из самых пожирающих конфиденциальность крох.Вы можете узнать больше о негативном влиянии Chrome на конфиденциальность по адресу https://spyware.neocities.org/articles/chrome.html

.Много споров вызывают уже внесенные изменения в Chrome, заключающиеся в изменении обработки запросов расширениями. Спорная модификация касается решения ограничить возможность блокировки рекламы в существующем API chrome.webRequest. Через некоторое время этот механизм будет заменен на chrome.declarativeNetRequest. Это официальная информация.Это особенно шокировало сообщество, поскольку Google нацелен на механизм блокировки рекламы, то есть надстройки AdBlock, uBlock Origin, которые напрямую затрагивают более 10 миллионов пользователей.

Новые технологии Google были разработаны для того, чтобы усложнить настройку рекламы или полностью заблокировать ее показ, поскольку большая часть доходов Google поступает от платы за рекламу. В результате блокировка рекламы может негативно сказаться на чистой прибыли Google.

Новые и существующие технологии могут повлиять на нашу способность настраивать рекламу и/или могут блокировать интернет-рекламу, что может нанести ущерб нашему бизнесу.

Читаем подробное объяснение нового API : https://www.xda-developers.com/google-chrome-manifest-v3-ad-blocker-extension-api

Хром (Google)

Что такое хром? Это Chrome, у которого не так много интеграции со службами и серверами Google. Включает несколько исправлений конфиденциальности. Chromium имеет открытый исходный код, но это «голый» браузер, лишенный некоторых технологий Chrome, поэтому рекомендуется для информированных пользователей.

Chromium не может обновить себя. Стабильные сборки Chromium выпускаются до двух раз в месяц, но также выпускаются ежедневные сборки. Недостатком Chromium является вышеупомянутая невозможность включить автоматическое обновление, что делает пользователей уязвимыми для уязвимостей безопасности. Однако для некоторых людей отсутствие такой функции может быть преимуществом.

В Chrome

нет «встроенного антивируса», а это значит, что Google не может сканировать пользовательские файлы.Chromium — браузер с высоким рейтингом конфиденциальности и, возможно, один из лучших вариантов. Этот браузер рекомендуется для технических пользователей, которые смогут установить необходимые расширения.

Браузер Chromium напоминает незаконченную версию Chrome. Он также с открытым исходным кодом, поэтому любой может увидеть, были ли устранены уязвимости и что внутри (чего нельзя сказать о более отполированном Chrome).

Ни Chrome для Windows, ни Chromium не могут отключить WebRTC (веб-связь в реальном времени).Это протокол для обмена голосом, видео и P2P без установки каких-либо дополнительных расширений. Уязвимости WebRTC распространены. Это делает пользователей уязвимыми для утечек IP-адресов, хотя это можно решить с помощью надстройки WebRTC Leak Prevent. Такая утечка через STUN-запрос может деанонимизировать пользователя, даже если на устройстве установлен VPN. На практике это сводится к запуску нескольких команд JavaScript, поэтому отключение JavaScript — хорошая идея для тех, кто яростно требует конфиденциальности.Пользователи, не являющиеся техническими специалистами, должны знать, что отключение JavaScript может помешать работе современных страниц (элементов меню, загрузки статей). Хорошие VPN, такие как Express VPN, могут блокировать раскрытие IP-адреса через WebRTC.

Chromium обеспечивает пользователю большую конфиденциальность, чем Chrome, поскольку в Google не отправляются важные данные. Сервисы Google по-прежнему можно использовать на Chromium, синхронизировать на нескольких устройствах. К сожалению, Chromium доступен только для Windows и Linux.Это, пожалуй, единственный недостаток Chromium (помимо отсутствия функции включения/выключения автообновления).

EDGE (Майкрософт)

Microsoft хочет сделать EDGE новым браузером для пользователей Windows, и даже недавно было объявлено, что EDGE скоро будет доступен как для Linux, так и для Mac. Пока корпоративные действия показывают, что EDGE обновляется не так часто, как Chromium (EDGE основан на Chromium), поэтому мы не можем приравнивать безопасность EDGE к Chrome. Так лучше? Время покажет, а точнее бреши, обнаруженные исследователями безопасности.Одно мы знаем точно: браузер Microsoft EDGE определенно лучше, чем архаичный Internet Explorer.

Как насчет конфиденциальности EDGE? Так же, как и с безопасностью. При использовании поисковой системы Bing все запросы и история посещенных страниц и результаты поиска сохраняются в облачной учетной записи пользователя. Итак, Microsoft похожа на Google. Они профилируют пользователя, присваивая ему определенный идентификатор, присвоенный установке Windows. Кроме того, они не полностью маскируют URL-адреса, которые вы посещаете! Благодаря этому они могут легко связать все данные о конкретном пользователе.В защиту Microsoft следует добавить, что в следующем году браузер получит новый приватный режим InPrivate, который не будет собирать данные о пользователе или, по крайней мере, не будет сохранять историю поиска в облаке Microsoft, поэтому не будет можно связать предпочтения веб-сайта с конкретным пользователем. Это небольшое утешение, потому что неосведомленные пользователи все равно будут профилированы.

Браузер EDGE открывает каждую вкладку в песочнице, так же как Chrome и Chromium, что кстати понятно.Это безопасный способ защиты от различного рода атак в конкретной открытой вкладке. Сохранился и фильтр SmartScreen Защитника Windows, известный по Internet Explorer.

Фильтр SmartScreen Защитника Windows помогает выявлять зарегистрированные фишинговые и вредоносные веб-сайты и принимать обоснованные решения о том, какие файлы загружать. Все браузеры используют схожую технологию, хотя некоторые из них, описанные в этом руководстве, не имеют такой защиты из-за разного подхода разработчиков к конфиденциальности.

Принцип следующий. Если вы хотите просматривать веб-страницы в частном порядке, EDGE не для вас. Как и в случае с Windows, рекомендуется избегать продуктов Microsoft. EDGE также имеет закрытый исходный код, несмотря на использование Chromium с открытым исходным кодом, поэтому вы не знаете, что происходит за кулисами. С точки зрения конфиденциальности это нехорошо.

Firefox (Мозилла)

Mozilla Firefox — хороший браузер, обеспечивающий конфиденциальность и безопасность одновременно.Он предлагает интересные функции защиты конфиденциальности в конфигурации по умолчанию. Он имеет множество вариантов адаптации под собственные предпочтения, эффективные механизмы безопасности, разработанные годами, и получает регулярные обновления.

При настройке Firefox следует обратить внимание на параметры конфиденциальности и безопасности. Благодаря им можно настроить уровень детализации блокировки файлов cookie, контента с трекерами, скриптов генерации криптовалют, а также блокировки т.н. отпечаток пальца, т.е. сбор информации о конфигурации браузера и компьютера.

Есть у браузера и недостатки. Например, телеметрия включена по умолчанию. Некоторые пользователи могут обвинить Mozilla в том, что браузер принадлежит некоммерческой организации, финансирование которой в основном поступает от Google (около 90%). Это делает Google поисковой системой по умолчанию в Firefox, а Mozilla способствует монополии Google на рынке поисковых систем.

Firefox по-прежнему имеет некоторые приятные функции, которых нет в других браузерах — или они есть, но в ограниченной степени.Это дополнительные сервисы, интегрированные в интерфейс программы.

- https://monitor.firefox.com: Firefox Monitor проверяет, фигурировал ли адрес электронной почты пользователя в базах украденных паролей, и при необходимости уведомляет вас.

- https://send.firefox.com: это отличный анонимный сервис для передачи файлов. Код для этой платформы находится в открытом доступе. Каждая маленькая и крупная организация может внедрить такой сервис на сервере компании и дать сотрудникам возможность безопасно обмениваться файлами.Это не облачный накопитель, поэтому не является альтернативой данному виду услуг.

- https://www.mozilla.org/en-US/firefox/lockwise: это менеджер паролей с синхронизацией между устройствами. Mozilla, видимо, тоже считает, что пароли не стоит запоминать в браузере.

Что касается конфиденциальности, портал privacytools.io указывает, что Firefox раскрывает отпечаток пальца при посещении веб-сайта — он добровольно отправляет информацию о конфигурации: установленные шрифты, тип браузера и расширения.Если эта комбинация информации об оборудовании уникальна, можно идентифицировать и отслеживать пользователя без использования файлов cookie. Поэтому рекомендуется (из соображений конфиденциальности) подделать user-agent, чтобы созданный отпечаток соответствовал большой пользовательской базе. Другими словами, ваш браузер должен «выглядеть» как любой другой браузер. Отключение JavaScript, использование Linux и даже использование Tor Browser выделяет браузер из толпы. Таким образом, пользователю фатально гарантируется анонимность.

У разработчиков портала privacytools.io еще есть оговорка, что протокол WebRTC включен по умолчанию. Его можно заблокировать, расширив Disable WebRTC или сделав то же самое в скрытых настройках: перейдя на about: config и установив флаг media.peerconnection.enabled на false .

Для Firefox рекомендуется несколько надстроек для повышения конфиденциальности: uBlock Origin, Cookie AutoDelete, HTTPS Everywhere, Decentraleyes, Условия обслуживания, Privacy Badger.Для получения дополнительной информации для опытных пользователей, а также изменения скрытой конфигурации для повышения анонимности посетите веб-сайт: https://www.privacytools.io/browsers/#about_config

.Что касается конфиденциальности Firefox, то аналогичного мнения придерживаются авторы набора рекомендаций для браузеров с портала spyware.neocities.org, у которых есть оговорки по поводу Google Safe Browsing.

Этот режим использовался в предыдущих версиях Firefox. Это означает, что информация о посещенных веб-сайтах отправлялась в Google каждые 30 минут.В запросе POST был уникальный и неизменяемый файл cookie. Запрос, якобы отправленный для опроса серверов Google о безопасности открываемого веб-сайта, на самом деле был разрешением на мониторинг посещаемых веб-сайтов. Другие возражения против конфиденциальности доступны по адресу: https://spyware.neocities.org/articles/firefox.html. Много места было уделено сервису Pocket, который экстремально профилирует пользователей и делится информацией с третьими лицами в связи с рекламными кампаниями.

Современные веб-браузеры не предназначены для обеспечения конфиденциальности. Вместо того, чтобы беспокоиться о так называемом отпечатков пальцев, практичнее использовать плагины Privacy Badger и uBlock Origin. В любом случае, Firefox — хороший браузер. Она в безопасности. Соблюдение конфиденциальности, но в ограниченной степени. Он не отгораживает себя от пользователей. Он не запрещает использование скрытых функций. Это не запрещает блокировку рекламы. Его можно хорошо настроить на конфиденциальность с помощью соответствующих расширений.Он доступен для всех операционных систем.

GNU IceCat

GNU IceCat — это ответвление Firefox, которое является более приватным и безопасным, чем Firefox, и включает в себя несколько функций конфиденциальности. К сожалению, для сборки установщика требуется несвободное программное обеспечение, поэтому разработчики решили не выпускать версию для Windows. Опять же, пользователи Linux больше всего выигрывают от конфиденциальности.

GNU IceCat является полностью бесплатным программным обеспечением, имеет переработанный дизайн (Mozilla Foundation не разрешает использование официального логотипа в неофициальных ответвлениях Firefox), а поисковая система подключаемого модуля была изменена на поиск только свободного программного обеспечения.Он включает встроенное расширение LibreJS, которое обнаруживает несвободный, нетривиальный JavaScript на посещаемых пользователем страницах и блокирует его. LibreJS — это надстройка для IceCat и IceWeasel (и Firefox). Подробнее об этих ловушках JavaScript написал Ричард Столлман — соучредитель движения за свободное программное обеспечение и основатель проекта GNU: https://www.gnu.org/philosophy/javascript-trap.pl.html

.Согласно spyware.neocities.org, IceCat при запуске не устанавливает «нежелательных» подключений к серверам Mozilla.Сообщество запрограммировало дополнительные механизмы для блокировки снятия отпечатков пальцев в браузере. https://spyware.neocities.org/articles/icecat.html

GNU IceCat, а также браузеры, созданные энтузиастами конфиденциальности и безопасности, имеют отставание от обновлений по сравнению с последними выпускаемыми версиями его прототипа. Скорее, это программное обеспечение, предназначенное для истинных последователей свободного программного кода.

Иридиум

Iridium также основан на Chromium, но конфигурация браузера сделана для большей конфиденциальности.Это хорошая новость для тех, кто хочет изолировать себя от Google и сохранить механизм рендеринга страниц технологического гиганта. Добавленные модификации повышают конфиденциальность и обеспечивают использование безопасных технологий. Автоматическая отправка частичных запросов, ключевых слов и телеметрии в центральные службы Google невозможна и происходит только с согласия пользователя. Кроме того, во все сборки браузера можно играть, поэтому вы можете просмотреть, что браузер делал в предыдущей версии.

Цель разработчиков — выпустить Iridium для Debian, Ubuntu, openSUSE, Fedora, RHEL / CentOS, Windows и macOS всего через несколько дней после выпуска новой версии Chromium. Для достижения этого требуется более крупное сообщество или организация с намерением сделать это. Теперь между циклами публикации Chromium и Iridium проходят даже недели. Сообщество Iridium определенно страдает от нехватки преданных своему делу разработчиков.

Iridium предлагает множество улучшений безопасности и конфиденциальности по сравнению с Chrome.Весь исходный код доступен на GitHub. Улучшения безопасности включают длину ключа RSA, которая была увеличена до 2048 бит для подписанных сертификатов (используется WebRTC). Здесь при использовании WebRTC генерируется новая идентификация для каждого подключения, а не как в Chrome и Chromium, эта же идентификация используется еще 30 дней, что увеличивает риск утечки IP-адреса.

С точки зрения конфиденциальности все очень хорошо. Iridium отключил отслеживание мыши, предположительно улучшив навигацию в браузере.По умолчанию активирован запрос на отправку заголовка «Do-Not-Track». Файлы cookie сохраняются только до тех пор, пока браузер не заработает. Этих изменений гораздо больше. Все они доступны по адресу: https://github.com/iridium-browser/tracker/wiki/Differences-between-Iridium-and-Chromium

.Согласно spyware.neocities.org, Iridium рекомендуется для конфиденциальности. У авторов статьи есть только оговорки по поводу настройки по умолчанию функции безопасного просмотра, которую можно отключить в любой момент.И вот что важно: разработчики Iridium утверждают, что используют копию базы данных Google, поэтому информацию о безопасности сайта проверяет сервер Iridium, а не Google. Более подробная информация доступна по адресу: https://spyware.neocities.org/articles/iridium.html

.Опера

После установки новой Opera навигация с иконками Messenger и WhatsApp бьет в глаза с первых же секунд. Эти два мессенджера, находящиеся теперь в руках Facebook, разрушают хорошее мнение о браузере.Мы считаем, что и WhatsApp, и Messenger являются службами обмена мгновенными сообщениями, которые не заботятся о конфиденциальности. Кроме того, расширение меню показывает, что в браузер интегрирован даже Telegram, а также российская социальная сеть ВК. Мы бы не возражали против этих приложений в диаграммах производительности, но добавление их в браузер (даже в веб-версии) — удар по миллионам пользователей, которые не знают, что происходит с их данными. Они не знают, чему подвергают себя, используя часто просачивающиеся сообщения.

Можно сказать, что Opera начиналась как отличный норвежский браузер с отличными функциями. В 2016 году компания была продана китайскому консорциуму за ~600 млн долларов. С тех пор многое изменилось.

Браузер Opera имеет несколько интересных особенностей. Это жесты, встроенный блокировщик рекламы и VPN, работающий исключительно внутри браузера! К сожалению, все они по умолчанию отключены.

Что касается конфиденциальности, в Opera по умолчанию включен интеллектуальный ввод, что позволяет сторонам проверять, сохранил ли пользователь способы оплаты.Он также имеет MyFLow, включенный по умолчанию, аналог Pocket в Firefox. В общем, Opera настроена по умолчанию, чтобы много знать о пользователе и устройстве. Он интегрирован с Facebook, одним из крупнейших нарушителей конфиденциальности в мире. Поисковая система по умолчанию — Google. Код браузера закрыт. По данным портала Opera имеет чрезвычайно высокий уровень «шпионского ПО»: https://spyware.neocities.org/articles/opera.html

.Мы не хотим никому навязывать свое мнение.Мы хотим повысить осведомленность. Кампания за более анонимный Интернет и уважение к данным пользователей. Если кому-то нравится интерфейс и функционал Opera - пожалуйста, продолжайте пользоваться. Однако мы считаем, что Opera интегрируется со слишком большим количеством внешних спорных сервисов, чтобы обеспечить хорошую анонимность.

Ungoogled-Chromium

Ungoogled-Chromium — это проект со 100% открытым исходным кодом, который основан на браузере Chromium, но вообще не интегрируется со службами Google.Он включает в себя множество исправлений конфиденциальности и прозрачности. На самом деле, браузер Ungoogled-Chromium поддерживает работу Chromium по умолчанию и ПОЛНОСТЬЮ отключается от серверов Google.

В отличие от других браузеров на базе Chromium, проект Ungoogled-Chromium основан на довольно старой версии Chromium, поэтому для получения регулярных обновлений безопасности от Chromium рекомендуется использовать разрабатываемую версию Ungoogled-Chromium.

Ungoogled-Chromium — это браузер для энтузиастов конфиденциальности.Он заменяет все запросы к серверам Google на несуществующие альтернативы, а также специальный код для веб-сервисов Google. Бинарники исходного кода заменены на альтернативные, предоставленные пользователями. Определенные функции были отключены для Google Host Detector, Google URL Tracker, Google Cloud Messaging, Google Hotwording и т. д. Добавлены новые параметры в скрытых флагах chrome://flags. В дополнение к новым функциям, представленным сообществом, браузер Ungoogled-Chromium заимствует многие из проектов набора исправлений Inox, разработчиков Bromite, Debian, вносящих свои собственные изменения в Chromium, и браузер Iridium.

Из Ungoogled-Chromium удалена возможность синхронизации вкладок, паролей, закладок и т. д. Это плата за отделение от Google.

Согласно веб-сайту spyware.neocities.org, ориентированному на конфиденциальность, Ungoogled-chromium — это еще одна вилка Chrome, из которой удалены ВСЕ шпионские программы Google. Программное обеспечение было протестировано с помощью инструмента MITMproxy для перехвата сетевых сообщений и обнаружило, что оно не отправляет нежелательных запросов.

Ungoogled-chromium считается энтузиастами конфиденциальности полностью безопасным и свободным от «шпионажа» со стороны Google. Тем не менее, большинству пользователей не рекомендуется использовать этот браузер, так как он не обновляется сам. Кроме того, сообщество Ungoogled-chromium все равно не поспевает за обновлениями Chromium.

Ungoogled-chromium — хороший браузер для людей, которые знают, чего хотят. Подробности о браузере доступны по ссылке: https://github.ком / Элостон / ungoogled-хром

Сафари (Apple)

Safari — браузер по умолчанию для систем Apple. Он отлично интегрируется со всей экосистемой, что вполне понятно. До 2012 года браузер Safari был доступен и для Windows. В целом, Safari — неплохой выбор для обеспечения конфиденциальности и защиты от отслеживания, но…

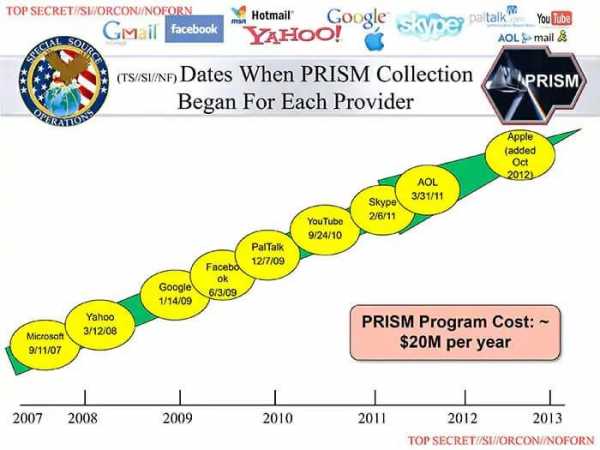

Судя по всему, Apple была/является партнером по программе PRISM. Проект позволяет АНБ отслеживать всех, кто пользуется интернет-услугами компаний, расположенных в США.Американская разведка заверила, что целью слежения за действиями граждан является только война с терроризмом. Последующие отчеты, однако, показали, что на самом деле все может быть иначе, и иностранцы и даже такие учреждения, как Европейская комиссия или Организация Объединенных Наций, также находятся под наблюдением.

Хотя Apple дистанцируется от этого, документы доказывают обратное. PRISM, рассекреченная Эдвардом Сноуденом, находится в ведении АНБ, к которому присоединились крупнейшие компании интернет-индустрии: Microsoft (11 сентября 2007 г.), Yahoo! Inc (12 марта 2008 г.), Google (14 января 2009 г.), Facebook (3 июня 2009 г.), AVM Software (администратор Paltalk; 7 декабря 2009 г.), YouTube (24 сентября 2010 г.), Skype (6 февраля 2011 г.). ), AOL (31 марта 2011 г.).Последней компанией, подписавшей соглашение с АНБ, была Apple Inc. (октябрь 2012 г.). Dropbox также должен был присоединиться к PRISM. Секретные документы Сноудена были опубликованы известным журналистом Гленном Гринвальдом в The Guardian в 2013 году.

Браузер Tor

Браузер Tor

Браузер Tor основан на Firefox. Он был создан с конкретной целью доступа к Интернету полностью анонимно. Сетевая активность и личность пользователя маскируются сетью Tor, которая состоит из более чем четырех тысяч ретрансляторов, скрывающих реальное местоположение на случай, если эта информация будет использована людьми или учреждениями, контролирующими и анализирующими сетевой трафик.

Зачем запускать Tor? Использование Tor затрудняет отслеживание вашей интернет-активности. Сеть может использоваться для незаконной деятельности или во избежание репрессий со стороны политических лагерей в странах с цензурой. Tor защищает конфиденциальность, свободу и возможность проведения анонимных деловых операций, предотвращая слежение за двумя сторонами — отправителем и получателем.

Важно не подключаться к сайтам с вашего IP-адреса. Ресурсы Tor не зависят от данных в «обычном Интернете», поэтому Tor работает немного иначе, чем традиционный Интернет, хотя Tor основан на тех же принципах связи между компьютерами и серверами.По этой причине отследить пользователя не невозможно, но очень сложно, так как требует сотрудничества международных органов на государственном уровне, что требует очень много времени.

Безопасен ли браузер Tor? Можно сказать, что похож на Firefox. Большинство обновлений Tor совместимы с исправлениями безопасности Firefox. Обновления чрезвычайно важны, поскольку они предотвращают использование ошибок и уязвимостей, обнаруженных в старых версиях Tor Browser.Да, вы всегда должны использовать текущую версию вашего браузера, чтобы не подвергать себя возможному раскрытию личности из-за возможных уязвимостей программного обеспечения.

Перейдем к конфиденциальности. Можно ли быть полностью анонимным с Tor Browser? Нет! Анонимность сети Tor — это МИФ, который необходимо развенчать и довести до сведения общественности!

Подключившись к сети Tor, ваш интернет-провайдер может видеть в логах, кто и с каким IP-адресом выходил из сети оператора и заходил в сеть Tor.Если у оператора есть сотни клиентов, которые будут пользоваться сетью Tor, отследить личность пользователя — в случае полицейского ордера — будет практически невозможно. Судебным органам предстоит обыскать компьютеры всех пользователей этого оператора, которые использовали Tor, чтобы расследование, например, преступления могло продолжаться. Список потенциальных подозреваемых можно сузить до конкретных часов, когда использовалась сеть Tor и было совершено преступление. Дополнительные следы могут оставить уже упоминавшиеся т.н.отпечаток браузера. По умолчанию он не заблокирован в Tor Browser! Для этого выберите безопасный режим «Самый безопасный», описанный ниже:

.

- На первом уровне «Стандартный» для вашего удобства включены все функции Tor Browser.

- "Безопасный" режим отключает JavaScript на незашифрованных страницах. Это может привести к потере функциональности некоторых веб-сайтов, например, к поломке меню или формы.