Mikrotik открыть порт наружу

Проброс портов на роутере Mikrotik

Рассмотрим задачу проброса портов на роутере Mikrotik. В нашем примере мы будем пробрасывать 80-й порт, чтобы открыть доступ извне к веб-интерфейсу нашего принтера.

1. Открываем IP -> Firewall -> NAT, создаем новое правило, нажав на +, во вкладке General ставим параметр Chain в режим dstnat, Protocol - в 6 (tcp), Dst. Port - 80:

Следует учесть, что в вашем случае протокол и порт назначения могут быть (и скорее всего будут) другими.

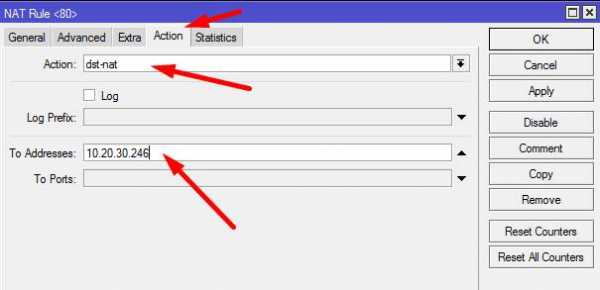

2. Переходим во вкладку Action, ставим параметр Action в режим dst-nat, в поле To Addresses вбиваем IP-адрес нашего принтера:

3. Теперь попробуем подключиться к принтеру по 80 порту снаружи:

Работает! Mission completed.

2 небольших комментария:

Во-первых, в нашем примере на роутере выполнена лишь базовая настройка брандмауэра, которая не блокирует ничего. Если у вас брандмауэр настроен более строго - необходимо будет донастроить его на разрешение правила порт-форвардинга (в рамках этой заметки на этом останавливаться не будем - оставим предупреждением).

Во-вторых, если вы планируете маскировать открытый порт (публикуя наружу, например, порт 6666, при соединении с которым должен будет ответить 80-й порт публикуемого сервиса/приложения/устройства), то в пункте 1 следует указать замаскированный Dst. Port, а в пункте 2 в параметре To Ports указать порт, по которому реально будет отвечать публикуемый узел.

Как пробросить порт в Микротике

Находя в сети различные инструкции по работе с Mikrotik RouterOS, я обратил внимание, что большинство из них малоинформативны — в лучшем случае они представлены в виде скриншотов Winbox со скудными комментариями, в худшем — просто груда строк для командной строки, из которых что-либо понять вообще нет никакой возможности.

Итак, начнём с самого простого и, в тоже время, нужного — проброс порта из внутренней сети «наружу».

Любую сеть можно схематично представить вот в таком виде:

Посмотрим немного подробнее, на примере роутера Mikrotik RB951-2n. У него 5 портов, плюс модуль WiFi.

Подключаемся через web-интерфейс или Winbox'ом к роутеру(по умолчанию логин admin, без пароля), заходим в список интерфейсов, это второй пункт в меню, Interfaces.

Тут мы видим все интерфейсы, доступные нашему роутеру(интерфейс — это, грубо говоря, канал связи роутера с другим компьютером/компьютерами)

Первым идёт bridge-local — «локальный мост». В данном случае он служит для установки моста между локальной сетью и беспроводными подключениями по WiFi (В Микротике для соединения вместе нескольких интерфейсов можно или объединить их в свитч, или соединить мостом(бриджем). У каждого из этих двух вариантов есть свои сильные и слабые стороны. Но это тема для отдельной статьи).

Далее, ether1-gateway. Ether1 — это первый RJ45 разъём на лицевой панели роутера. По умолчанию считается, что в него воткнут кабель с интернетом, приходящий от провайдера. Поэтому он называется Gateway — «Ворота» (В принципе, это не обязательно должен быть первый порт, при желании можно назначить gateway'ем любой другой порт, и даже несколько портов одновременно, при наличии подключений от нескольких провайдеров).

Затем идут 4 порта локальной сети. Они объединены в свитч, начиная со второго RJ45 разъёма, он называется ether2-master-local, остальные 3 — неполиткорректно называются slave-local. Тут логика простая: в параметрах портов 3, 4 и 5 прописано, что главным у них является порт №2 — соответственно, все четыре порта автоматически объединяются в виртуальный свитч. А этот виртуальный свитч внутренней сети объединен с беспроводной сетью посредством бриджа из первой строки.

Между внешним интернетом и внутренней сетью находится NAT — Network Address Translation, дословно «Трансляция сетевых адресов». Механизм, позволяющий компьютерам, находящимся в локальной сети, иметь внутренние адреса своей сети, и при этом нормально общаться со всеми другими компьютерами и серверами в интернете (при этом для внешнего сервера все компьютеры внутри сети представляются одним адресом — внешним адресом роутера). Вкратце, это работает таким образом: при обращении из внутренней сети куда-нибудь в интернет, роутер подменяет внутренний адрес компьютера своим адресом, принимает ответ от сервера в интернете, и переадресовывает на локальный адрес компьютера, сделавшего исходный запрос. Это называется Masquerade — «Маскарад»: данные от машины в локальной сети как-бы «надевают маску» и для внешнего сервера это выглядит так, будто они исходят от самого роутера. Точно так же, при подключении из внешней сети, нам нужно где-то задать правило, какой именно компьютер в локальной сети должен отвечать на попытки подключиться к какому-то порту на роутере. Поясню на примере:

Мы хотим, чтобы при подключении к нашей сети в лице роутера на порты 110 и 51413 — подключение переадресовывалось на компьютер PC1, а при подключении к порту 3189 — на машину PC2.

Для этого и нужен NAT.

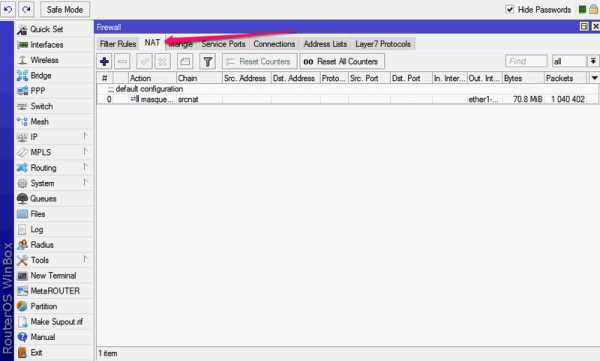

В Микротике управление NAT'ом находится в разделе IP->Firewall->NAT:

Тут мы видим, что одно правило уже есть. Оно автоматически создаётся конфигурацией по-умолчанию — это тот самый «Маскарад», он необходим для того, чтобы компьютеры во внутренней сети могли нормально обращаться к серверам в интернете.

Нам же нужно ровно наоборот — добавить правило для подключения извне к одной из машин в локальной сети. Например, для эффективной работы торрент-клиента мы хотим сделать доступным порт 51413 на машине с именем nas.

Нажимаем синий плюсик

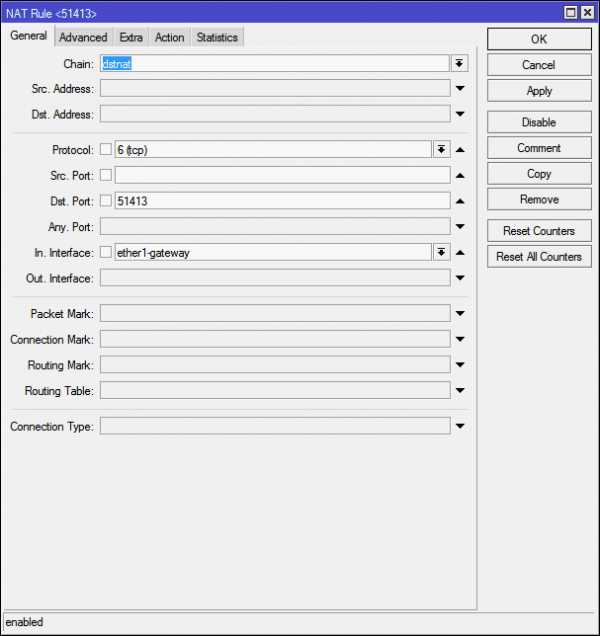

В появившемся окне нового правила нам нужно всего несколько опций

Первое — это Chain (Цепочка). Тут может быть всего два варианта — srcnat и dstnat. Цепочка — это, грубо говоря, направление потока данных. Srcnat — из внутренней сети во внешнюю, dstnat — соответственно, из внешней во внутреннюю. Как легко догадаться, в нашем случае требуется выбрать dstnat.

Далее идут Src. Address (исходный адрес) и Dst. Address (адрес назначения). Для подключения извне исходный адрес будет адресом одного из миллиардов компьютеров в интернете, а адрес назначения — всегда внешний адрес роутера. Эти пункты ставить смысла нет.

Потом пункт Protocol (протокол). Здесь значение надо выбрать обязательно, иначе мы не сможем указать номер порта. Для торрентов выбираем тут tcp.

Src. Port (исходящий порт) — это тот порт, из которого удалённая машина инициирует соединение с нашим роутером. Нам это абсолютно без разницы, тут ничего не ставим.

Dst. Port (порт назначения) — а это как раз тот порт, на который мы хотим принимать соединение. В моём торрент-клиенте это 51413.

Затем идёт забавный пункт Any. Port (любой порт) — так и есть, это объединение двух предыдущих пунктов, тут можно указать значение, которое будет работать и как исходный порт, так и как порт назначения. В целом, нам это не требуется.

Теперь очень важный момент:

In. interface (входящий интерфейс) — это, грубо говоря, тот интерфейс, на котором «слушается» указанный порт. Если не указан это параметр, то этот порт перестанет так же быть доступен из внутренней сети, даже несмотря на то, что цепочка у нас dstnat. Поэтому, выбираем тут интерфейс, через который мы подключены к интернету, в нашем случае — ether1-gateway.

Out. interface (исходящий интерфейс) — интерфейс, к которому подключена та машина, на которую мы делаем переадресацию. Тут что-либо ставить не имеет смысла.

Далее идут узкоспециализированные параметры, я сейчас не буду на них останавливаться.

В итоге, получается вот такая картина:

Вкладки Advanced (Продвинутый) и Extra (Дополнительный) содержат различные параметры тонкой настройки, нам они без надобности, идём сразу в Action (Действие)

Тут из списка Action нужно выбрать конкретное действие, которое следует выполнить с подключением на указанный ранее порт. Выбрать есть из чего:

accept — Просто принимает пакет;

add-dst-to-address-list — Добавляет адрес назначения в указанный список адресов;

add-src-to-address-list — Аналогично предыдущему, но для исходного адреса;

dst-nat — Переадресовывает данные, пришедшие из внешней сети, во внутреннюю;

jump — Позволяет применить для данных правила из другой цепочки. Например, для цепочки srcnat — применить правила цепочки dstnat;

log — Просто добавляет информацию о пакете в лог роутера;

masquerade — Тот самый «Маскарад»: подмена внутреннего адреса машины из локальной сети на адрес роутера;

netmap — Отображение одного адреса на другой. Фактически, развитие dst-nat;

passthrough — Пропуск текущего пункта правил и переход к следующему. Используется в основном для статистики;

redirect — Перенаправляет данные на другой порт в пределах роутера;

return — Возвращает управление обратно, если в эту цепочку выполнялся прыжок правилом jump;

same — применяется в очень редких случаях, когда нужно применять одни и те-же правила для группы адресов;

src-nat — Обратная dst-nat операция: перенаправление данных из внутренней сети во внешнюю.

Для наших целей подходит dst-nat и netmap. Последнее является более новым и улучшенным вариантом первого, логично использовать его:

В поле To Addresses нужно указать адрес машины, на которую мы хотим переадресовать порт, в поле To Ports — соответственно, сам порт.

Чтобы не заморачиваться, вместо адреса пишу имя комьютера, и указываю порт:

И нажимаю кнопку Apply, роутер сам находит адрес машины:

Напоследок имеет смысл нажать Comment и указать комментарий для правила, чтобы в дальнейшем не приходилось вспоминать, что это за правило и зачем

Всё, нажимаем OК в окошке ввода комментария и ОК в окне ввода правила:

Правило создано, всё работает.

Обратите внимание — дополнительно «открывать» порт не требуется!

Инструкция актуальна для версий прошивки 5 и 6. До версии 7 вряд-ли что-либо изменится.

Заблокирован 25 порт в Mikrotik. Как открыть? — Хабр Q&A

Добрый день!С сегодняшнего дня не отправлялась почта с outlook. :

"Отправка тестового электронного сообщения: Невозможно подключиться к серверу исходящей почты (SMTP). Если вы получите это сообщение снова, обратитесь к администратору сервера или поставщику услуг Интернета."

Решил проверить порты. Проверял так "system telnet имя_сервера 25" и "system telnet имя_сервера 110"

110 - подключается. А вот 25ый пишет telnet: Unable to connect to remote host: Connection refused

Вопрос: Как проверить где блокировка? На стороне провайдера или у нас на маршрутизаторе? (до провайдера не могу дозвонится)

Flags: X - disabled, I - invalid, D - dynamic

0 ;;; ovpn

chain=input action=accept protocol=tcp in-interface=Bridge_Master

dst-port=1194 log=no log-prefix=""

1 ;;;

chain=input action=accept connection-state=established log=no

log-prefix=""

2 ;;; VPN_1

chain=input action=accept protocol=udp in-interface=Ether_7

port=1701,500,4500 log=no log-prefix=""

3 ;;; VPN_2

chain=input action=accept protocol=ipsec-esp in-interface=Ether_7 log=no

log-prefix=""

4 X ;;; Notification of Users

chain=input action=add-src-to-address-list protocol=tcp

address-list=Check address-list-timeout=none-dynamic dst-port=8080 log=no

log-prefix=""

5 ;;;

chain=input action=accept protocol=icmp log=no log-prefix=""

6 ;;;

chain=forward action=accept protocol=icmp log=no log-prefix=""

7 X chain=forward action=reject reject-with=tcp-reset layer7-protocol=Main

protocol=tcp log=yes log-prefix="fw_"

8 chain=input action=add-src-to-address-list protocol=tcp address-list=WakeU>

address-list-timeout=none-dynamic dst-port=1987 log=no log-prefix=""

9 X chain=input action=drop in-interface=Ether_7 log=no log-prefix=""

10 ;;;

chain=forward action=accept connection-state=established log=no

log-prefix=""

11 ;;;

chain=input action=accept connection-state=related log=no log-prefix=""

12 ;;;

chain=forward action=accept connection-state=related log=no log-prefix=""

13 ;;; !!!

chain=input action=accept src-address=192.168.1.0/24

in-interface=!Ether_7 log=no log-prefix=""

14 ;;;

chain=input action=drop connection-state=invalid log=no log-prefix=""

15 ;;;

chain=forward action=drop connection-state=invalid log=no log-prefix=""

16 ;;;

chain=forward action=accept in-interface=!Ether_7 out-interface=Ether_7

log=no log-prefix=""

17 X ;;; ( )

chain=forward action=drop log=no log-prefix=""

P.S. На стороне хостера почтовового все норм сказали

Проброс портов в vpn на mikrotik

Больше "железных" постов! Итак...Возникла задача: пробросить с белого ip порт внутрь vpn-сети. Казалось бы, чего уж там? -однако, задачка заставила потупить.

Предположим, что ситуация вот такая:

Где МИК 1 имеет белый ip, а вот МИК 2 такой радости лишён. Одновременно, МИК 1 является сервером, скажем, openvpn, где имеет адрес 192.168.5.1. Формулировка задачи: при обращении по порту на белый ip МИК 1 попадать через vpn в локалку МИК 2 на конкретный адрес.

Что нужно сделать, чтобы всё заработало? -для начала, разрешить на фаерволе интересующие нас порты (ну это уж вы сами), а потом подправить секцию NAT, причём делать это надо на обоих девайсах. На МИК 1:

/ip firewall add action=src-nat chain=srcnat dst-address=192.168.5.2 dst-port=55555 protocol=tcp to-addresses=192.168.5.1 add action=netmap chain=dstnat dst-port=<входной порт> in-interface=ИНТЕРНЕТ1 protocol=<tcp|udp> to-addresses=192.168.5.2 to-ports=<любой порт, например 55555>

На МИК 2:

/ip firewall add action=netmap chain=dstnat dst-port=55555 in-interface=<ваш pptp-интерфейс> protocol=<tcp|udp> to-addresses=<адрес получателя, 192.168.2.х> to-ports=<порт получателя> add action=src-nat chain=srcnat dst-address=<адрес получателя> dst-port=<порт получателя> protocol=<tcp|udp> to-addresses=<адрес МТ, шлюз сети 192.168.2.0>

Эксплуатанты микротиков, думаю, вы по листингу консольных команд поймёте, где в GUI чего жмякать, разве что там нет варианта сразу оба протокола добавить (tcp и udp), надо по одному.

Где это может пригодиться: например, видеорегик засетапить с внешним доступом. Вот в данном случае обращаю ваше внимание на примечательный факт: у региков есть порт управления (например, у RVi это 8000 или 37777) и порт rtsp 554 (по которому отдаётся видеопоток), не забывайте про этот нюанс. Но это не всё! Если вы наивно полагаете, что сможете фигануть в правилах 554-й порт на подсеть, вы ЖЕСТОКО ошибаетесь, не заработает.

MikroTik Port Knocking - безопасность доступа

Одной из проблем, с которой сталкивается сетевой администратор, является предоставление внешнего доступа к корпоративным сетевым ресурсам. Очевидным решением этой проблемы является настройка VPN-соединений, ранее описанная на сайте MikroTik Academy. В некоторых ситуациях может возникнуть необходимость предоставить доступ к удаленным устройствам, на которых мы не можем запустить VPN-клиент (например, мы не используем свой компьютер, например, интернет-кафе или заимствованный компьютер).В такой ситуации мы можем рассмотреть возможность использования механизма Port Knocking. В начале хочу отметить, что этот метод не такой безопасный, как VPN и не шифрует связь!!!

Что такое стук в порт?

Port kocking — это решение, основанное на соответствующей настройке правил брандмауэра. По умолчанию мы блокируем весь трафик, поступающий с внешних адресов на наш роутер. Однако мы сделаем исключение для IP-адресов, которые будут добавлены в качестве исключения в правила нашего брандмауэра.Чтобы адрес был добавлен в качестве исключения, он должен соответствовать определенным условиям, например:

.Человек, который хочет получить доступ к данному ресурсу, должен сначала попытаться подключиться к порту 3043/TCP нашего маршрутизатора, а затем, в течение 60 секунд, к порту 6602/TCP. Если оба условия соблюдены, IP-адрес будет добавлен в список доверенных адресов. Упомянутая здесь последовательность известна только тому человеку, которому мы хотим разблокировать удаленный доступ. Обратите внимание, что с помощью утилит сканирования портов доступ может получить и человек, потенциально незнакомый с 3043/TCP, 6602/TCP.Поэтому крайне важно защитить себя от сканирования портов.

В следующей статье мы настроим Port Knocking для:

- доступ к роутеру извне с помощью WinBox

- доступ к компьютеру в локальной сети с запущенной службой RDP

Управление нашим маршрутизатор снаружи

/ ip firewall filter add action = accept chain = input comment = «ENABLE ESTABLISHED, RELATED on WAN» состояние соединения = установлено, родственно

in-interface = ethe r1

/ ip firewall filter add action = drop chain = input comment = "BLOCK SCANNING HOSTS PORTS" in-interface = ether1 src-address-list = port_scanner s

/ ip fir ewall filter add action = add-src-to-address-list address-list = port_scanners address-list-timeout = 23h59m59s chain = input comment = "PORT SCAN DETECTION" in -interface=ether1 протокол=tcp psd=21.5s,3.1

/ ip firewall filter add action = add-src-to-address-list address-list = port_knocking_stage_1 address-list-timeout = 1m chain = input comment = "ЗАПРОС ПОДКЛЮЧЕНИЯ к ПОРТУ 3043/TCP" dst-port = 3043 в интерфейсе = протокол ether1 = TCP

/ ip firewall filter add action = add-src-to-address-list address-list = port_knocking_stage_2 address-list-timeout = 1m chain = input comment = "ЗАПРОС ПОДКЛЮЧЕНИЯ к ПОРТУ 6602/TCP" dst-port = 6602 in-interface = протокол ether1 = tcp src-address-list = port_knocking_stage_1

/ ip firewall filter add action = accept chain = input comment = "РАЗРЕШИТЬ ПОДКЛЮЧЕНИЯ К ПОРТУ 8291 / TCP - WINBOX КОГДА АДРЕС СПИСКА АДРЕСОВ" dst-port = 8291 in-interface = ether1 protocol = tcp src-address -list = port_knocking_stage_2

/ ip firewall filter dst-port = 8291 in-interface = ether1 protocol = tcp src-address-list = port_knocking_stage_2 add action = drop chain = input comment = "BLOCK EVERYTHING COMES to WAN" in-interface = эфир1

Описание правил ниже:

0 - принимаем все подключения к нашему роутеру, находящиеся в состоянии ESTABLISHED, RELATED

1 - блокировка входящих подключений от хостов из списка port_scanners

2 - с помощью опции PSD (Port Scan Detection) мы обнаруживаем хосты, выполняющие сканирование портов, и добавляем их в список адресов port_scanners

3 - добавить в список адресов port_knocking_stage_1 хост который пытался подключиться к порту 3043 нашего роутера

4 - добавить в список адресов port_knocking_stage_2 хоста, который уже есть в списке port_knocking_stage_1 и дополнительно пытался подключиться к порту 6602 нашего роутера

5 - разрешаем возможность подключения к нашему роутеру по порту 8291 (WinBox) для хостов, расположенных по адресу-list port_knocking_stage_2

6 - блокируем весь остальной входящий трафик на наш роутер

Механизм PSD (обнаружение сканирования портов)

Weight Treshold - сколько очков нужно набрать, чтобы этот хост выполнил действие по добавлению его в address-list port_scanners

Delay-Treshold - временной интервал, за который набирается

точкиНизкий вес порта - одна попытка подключения к любому порту в диапазоне 0-1023 приводит к 3 штрафным баллам

High Port Weight - одна попытка подключения к любому порту в диапазоне 1024-65535 приводит к 1 штрафному баллу

Каждая попытка подключения к порту нашего маршрутизатора приводит к начислению 1 или 3 штрафных баллов.Если данный хост наберет 21 такую точку в течение 5 секунд, он попадет в список адресов port_scanners на 24 часа (и поскольку есть правило 1, трафик с этого хоста будет заблокирован на брандмауэре).

Переадресация портов — удаленный рабочий стол

Воспользовавшись механизмом пробивания портов, который мы запустили на шаге выше, нам просто нужно добавить правило dst-nat, которое работает для всех хостов в списке port_knocking_stage_2

/ ip firewall nat add action = masquerade chain = srcnat out-interface = ether1 src-address = 10.20.100.0 / 24

/ ip firewall nat add action = dst-nat chain = dstnat dst-port = 3389 in-interface = ether1 protocol = tcp src-address-list = port_knocking_stage_2 to-addresses = 10.20.100.10 to-ports = 3389

Теперь мы можем проверить, правильно ли работает наша конфигурация. Чтобы попытаться подключиться к порту 3043, а затем к 6602, мы можем использовать любой инструмент, доступный в нашей операционной системе: telnet, putty, ssh или даже веб-браузер.Для автоматизации использования механизма пробивания портов мы также можем использовать готовые инструменты, такие как Windows Port Knock Application , доступные по адресу http://gregsowell.com/?p=2020.

.Mikrotik в качестве маршрутизатора WISP + переадресация портов: Брандмауэр

Брандмауэр

а) Маскарад (трансляция IP-адреса)

Чтобы компьютеры внутри сети имели доступ в Интернет, также требуется настройка брандмауэра. Минимальная настройка - добавить маскарад.

Затем переходим в меню «IP → Брандмауэр», вкладка «NAT». С другой стороны, мы добавляем новое правило srcnat. Минимум, который мы должны предоставить, — это поля IP-адреса локальной сети (или диапазон) и установка действия «маскарад».

Примечание: выходной интерфейс указывать не обязательно, но указать его стоит.

б) перенаправление трафика в локальную сеть

Если мы хотим иметь доступ к устройству/компьютеру в нашей внутренней сети снаружи маршрутизатора, мы должны соответствующим образом перенаправить трафик. В нашем случае мы хотим иметь доступ к устройству в локальной сети с уровня веб-браузера. Следовательно, нам нужно перенаправить входящие соединения на 80-м TCP-порту на определенный внутренний адрес.

Для этого в брандмауэре на вкладке «NAT» нам нужно добавить правило «dstnat», как показано ниже: также может быть настроен браузером (активным веб-сервером) с использованием порта TCP 80. Поэтому в параметре 'Dst. port 'вводится с номером порта 8080. Именно здесь будет инициировано соединение, которое затем будет перенаправлено на порт TCP 80 устройства в локальной сети.

Примечание 2: для работы перенаправления либо адрес Dst. адрес» (IP-адрес интерфейса WAN) или заданный входной интерфейс (WAN).

Чтобы проверить, все ли работает, запустите веб-браузер и введите http://x.x.x.x:8080 в поле адреса и нажмите ENTER. Мы должны увидеть стартовую страницу устройства с IP-адресом 192.168.88.2.

Примечание 1: перенаправление будет работать, только если мы подключены со стороны сети доступа.

Примечание 2: x.x.x.x — это адрес маршрутизатора на интерфейсе WAN.

.Как перенаправить порты на роутере для просмотра изображения с регистратора?

Переадресация портов — это перенаправление пакетов из Интернета, поступающих на определенный порт маршрутизатора, на другой компьютер в локальной сети. Наиболее распространенными переадресациями являются TCP и UDP. В зависимости от реализации и используемого устройства (например, маршрутизатора) перенаправление пакетов происходит по умолчанию на одни и те же порты, на машину внутри локальной сети или они меняются на разные.

При установке мониторинга часто возникает необходимость просмотра изображения с регистратора из любой точки мира через Интернет. При подключении регистратора к роутеру необходимо пробросить порты.

Ниже приведены примеры следующих ситуаций:

- 1. Регистратор подключен к Интернету через маршрутизатор DSL.

- TP-Link TL-WR743ND N2956,

- TP-Link TL-WR941ND N3251,

- TP-Link TP-Link TL-WR740N N3252,

- TP-LINK TL-WR1043ND N3253,

- 2.Регистратор подключен к Интернету через маршрутизатор ADSL.

- 3. Два устройства (например, IP-камеры), подключенные к маршрутизатору.

- 4. Устройство, подключенное к Интернету через два маршрутизатора.

В офисах, где доступ в Интернет осуществляется по линиям DSL (местное, кабельное ТВ). Настройка проброса портов происходит на роутере, имеющем внешний IP-адрес и к которому подключено устройство, на которое мы хотим пробросить порты.

Схема подключения регистратора к сети Интернет через DSL-маршрутизатор

Пользователь из любой точки мира, введя в браузере (или соответствующей программе для администрирования регистратора) внешний адрес роутера с соответствующим портом, например 10.10.10.10:80, после предварительной настройки роутера, может подключаться к регистратору с возможностью просмотра изображения с камер, а также конфигурации регистратора.

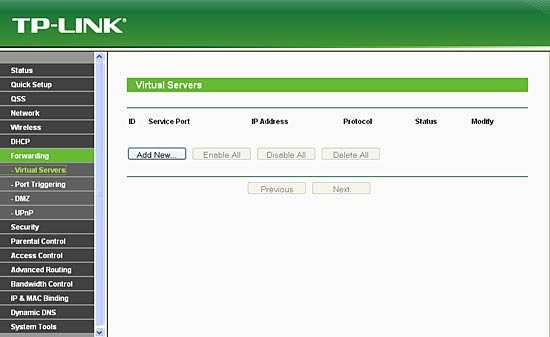

- Первым делом заходим в административную панель роутера (по умолчанию изнутри сети - http://192.168.1.1 логин:admin пароль:admin) и затем переходим на вкладку Forwarding/Virtual Servers. Затем выберите Добавить новый.

Вкладка Переадресация/Виртуальные серверы

- Затем введите номер порта (в нашем примере порт 80), IP-адрес (192.168.1.100), протокол (ALL) и включить перенаправление (Enabled). Наконец, нажмите кнопку Сохранить. .

Вкладка Переадресация/Виртуальные серверы/Добавить новый

- Процедуру следует повторить для порта 8000.

Вкладка Переадресация/Виртуальные серверы/Добавить новый Вкладка «Серверы» должна выглядеть следующим образом:

Вкладка «Переадресация / Виртуальные серверы»

- Когда мы хотим перенаправить все порты на локальное устройство, можно использовать функцию DMZ, где следует ввести локальный адрес устройства (в нашем Дело 192.168.1.100), а затем выберите Включено.

Вкладка Forwarding/DMZ

- IP адрес,

- Маска,

- Шлюз (очень важный параметр, это локальный адрес маршрутизатор, к которому подключен регистратор),

- Соответствующие порты (80, 8000).

Пример конфигурации сети в регистраторе

неострада). Настройка проброса портов происходит на роутере, имеющем внешний IP-адрес и к которому подключено устройство, на которое мы хотим пробросить порты.

Схема подключения регистратора к сети Интернет через DSL-роутер

В приведенном ниже примере регистратором будет Hikvision, для которого требуется проброс двух портов (80 — веб-браузер, 8000 — другие данные), роутер TP-LINK TL-W8950 N2908 (напр.Неострада).

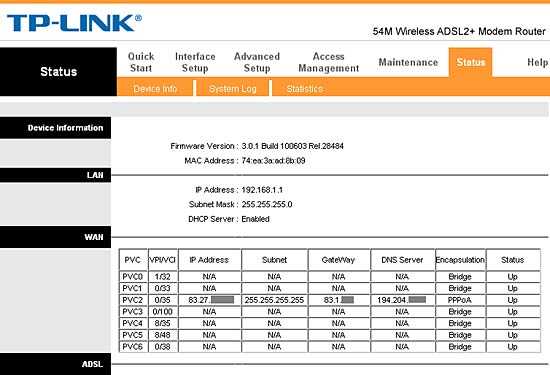

- Первым шагом является вход в панель администрирования маршрутизатора (по умолчанию из сети — http://192.168.1.1 логин: admin пароль: admin) и последующее чтение номера профиля (PVC) конфигурации канала ADSL ( профиль с: IP-адресом, маской и шлюзом — в нашем случае это PVC2).

Вкладка «Состояние»

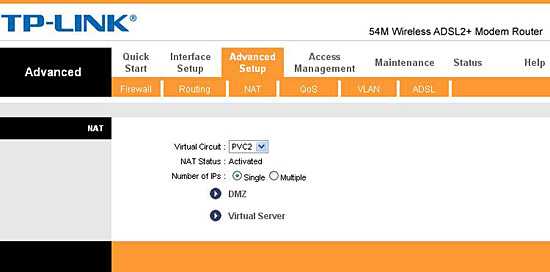

- Далее перейдите на вкладку «Дополнительные настройки/NAT». Выберите профиль, ранее прочитанный на странице состояния, а затем выберите виртуальный сервер.

Расширенная настройка / вкладка NAT

- Введите:

- Индекс правила: 1

- Приложение: Hikvision (информация только для администратора сети) Номер: 80

- Локальный IP-адрес: 192.168.1.100

Изменения должны быть подтверждены кнопкой Сохранить.

Вкладка Advanced Setup/NAT/Virtual Server

- Действие повторить для порта 8000, т.е.:

- Индекс правила: 2

- Приложение: Hikvision (это только информация для администратора сети)

- Протокол : ВСЕ

- Номер начального порта: 8000

- Номер конечного порта: 8000

- Локальный IP-адрес: 192.168.1.100

Изменения должны быть подтверждены кнопкой Сохранить.

Вкладка Advanced Setup / NAT / Virtual Server

- После добавления двух портов предварительный просмотр настроек на вкладке Advanced Setup / NAT / Virtual Server должен выглядеть следующим образом:

Advanced Setup / NAT / Virtual Server

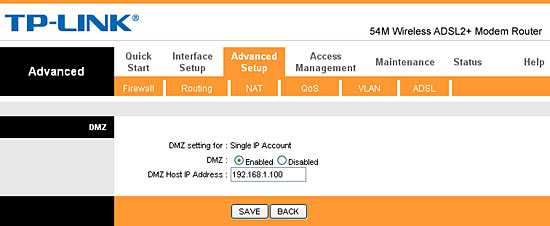

, когда вы хотите перенаправить все порты на локальное устройство, вы можете использовать функцию DMZ (Advanced Setup/NAT/DMZ), где вы должны ввести локальный адрес устройства (в нашем случае 192.168.1.100) и выберите Включено.

Вкладка Advanced Setup / NAT / DMZ

После настройки маршрутизатора перейдите к настройке регистратора.

- IP-адрес,

- Маска,

- Шлюз (очень важный параметр, это локальный адрес роутера, к которому подключен регистратор),

- Соответствующие порты ( 80, 8000).

Пример настройки сети в регистраторе

При необходимости доступа (из Интернета) к двум устройствам помните, что каждое устройство должно передавать данные по отдельным портам.Схема подключения двух камер к интернету представлена ниже.

Схема подключения двух IP камер к интернету через роутер.

Подходящие адреса и параметры были подготовлены для каждой камеры, как показано в таблице ниже:

| камера 1 | камера 2 | 9 | ||||

| IP-адрес | 192.168.1.101 | 192.168.1.102 | ||||

| Маска | 255.255.255.0 | 255.255.255 0 | ||||

| Gate | 6192.168.1.1 | 192.168.10 | ||||

| порт браузера | порт браузера | порт 80 | браузер порт | data | 8000 | 8001 |

Для входа через интернет (комп.1) на камеру 1 через браузер введите http://external_address:80 (данные передаются через порт 8000), а для входа в Камеру 2 введите http://внешний_адрес:81 (данные передаются через порт 8001).

Схема подключения двух IP камер к интернету через роутер.

В локациях, где сеть мониторинга разделена маршрутизатором, возникает проблема «двойного NAT», требующая перенаправления соответствующих портов основного маршрутизатора (1) на порты маршрутизатора (2), разделяющего сеть напримермониторинг и вхождение с роутера (2) на конкретное локальное устройство.

Схема подключения регистратора к сети Интернет через два роутера.

Сетевая конфигурация каждого устройства будет показана в таблице ниже.

| Маршрутизатор 1 | Маршрутизатор 2 | Рекордер 9 | 0|||

| Wan | IP-адрес | Внешний адрес (данные с хоста) | 192.168.1.100 | Маска | Маска | Маска (данные лидера) | 255.255.255,0 | ворота | ворота (данные лидера 90.1210) | .

| LAN | IP-адрес | 192.168.1.1 | 10.0.0.1 | 10.0.0.2 | |

| маска | 255.255.255.0 | 255.255.255.0 | 255.255.255 0 | Gate | 81, 8001 |

Для включения доступа к регистратору из сети Интернет:

- На маршрутизаторе 1:

- Пробросить порты 81, 8001 на WAN-адрес маршрутизатора 2, т.е. на адрес 192.168.1.100

- На роутере 2:

- Пробросить порты 81, 8001 на адрес регистратора 10.0.0.2

Exploit Chimay Red: уязвимые устройства Mikrotik и Ubiquiti создают гигантский ботнет

Mikrotik и Ubiquiti — производители очень популярных сетевых устройств во всем мире. Продукцию американской (Ubiquiti) и латвийской (Mikrotik) компаний рекомендуют сотни тысяч довольных клиентов по всему миру. Администраторы ценят их за быстрый выпуск обновлений безопасности и очень широкий спектр конфигураций. Маршрутизаторы Mikrotik и Ubiquiti охотно используются интернет-провайдерами, строящими на них магистральные сети.И все же от ИТ-инфраструктуры каждый из нас ждет высокой надежности, пропускной способности и постоянной доступности. Экономичность в категории Total Cost of Ownership является дополнительным преимуществом в пользу этих устройств. Плохая новость сегодня заключается в том, что все Микротики с RouterOS до версии 6.38.4 (эта версия ОС была выпущена в марте 2017 года) уязвимы для удаленной установки вредоносных программ. Захваченное таким образом устройство может заразить другие устройства.Вместе они образуют огромный ботнет, который атакует (DDoS) другие службы в Интернете, лишая пользователей удаленных ресурсов.

Ботнет от Mikrotik и Ubiquiti

устройствНаблюдаемые вредоносные действия ботнета (вероятно, Hajime), который сканирует Интернет на наличие устройств с открытым портом TCP/8291, нацелен также на устройства Ubiquiti с программным обеспечением AirOS или AirMAX — это подтверждается информацией, предоставленной Redware, которая 24 марта заметил повышенную активность соединений на порту TCP/8291 в своей глобальной сети-приманке:

На первом этапе получения контроля над пограничными устройствами выполняется «интернет-сканирование» для поиска потенциально уязвимых устройств.Разработанный скрипт ищет IP-адреса с доступной службой на порту 8291. Для этого он отправляет SYN-пакеты без терминального ACK — соединение с 3-сторонним рукопожатием еще не отправляет никакой полезной нагрузки на сканируемую конечную точку. Поскольку порт 8291 является портом управления маршрутизатором по умолчанию для Winbox, именно так автоматизировано обнаружение маршрутизатора Mikrotik. Однако вы должны принять определенную погрешность, что не все общедоступные IP-адреса с портом 8291 выдаются устройствами Mikrotik.

Наибольшее количество «уязвимых» IP-адресов находится в Бразилии, США и Иране. Всего их было более 10 000, 90 003

На втором этапе атаки, когда устройство уже распознано как «Микротик», эксплойт Chimay Red использует уязвимость на портах 80, 81, 82, 8080, 8081, 8082, 8089, 8181 или 8880. (отсюда и название ботнета) будет установлен, он попытается распространиться на другие устройства, выполняя дополнительные брутфорс-атаки на защищенные паролем сервисы.Но будь осторожен!

Угроза исходит не только от ботнета. Доступен готовый эксплойт для Metasploit, использующий уязвимости, разработанные ЦРУ. Теперь любой может взломать. Вот подробное описание эксплойта Chimera Red для роутеров Mikrotik. Этот документ является одним из многих секретных документов, опубликованных WikiLeaks в рамках утечки «Убежища 7».Другая команда исследователей из Netlab Qihoo 360, которая первой обнародовала данные об атаках, утверждает, что за последние дни ботнет Hajime осуществил более 860 000 попыток сканирования портов.Среди атакованных целей также почти 600 устройств в Польше:

На форуме Mikrotik уже пишут об атаке. Один администратор описывает атаку следующим образом:

Буквально сегодня вечером мы обнаружили в нашей сети множество устройств RouterOS — в основном клиентские устройства, которые до сих пор наблюдались только на архитектуре MIPS — которые, похоже, чем-то заражены. Сами маршрутизаторы каждую секунду генерируют сотни исходящих подключений к случайным IP-адресам, нацеленным на telnet (TCP-порт 23), TR-069 (TCP-порт 7547) и WINBOX !!!! (TCP 8291).Я подтвердил, что этот трафик не исходит от устройства в локальных сетях клиентов, а затем подвергается NAT ... он исходит от самого маршрутизатора и успешно блокируется с помощью правил брандмауэра в «выходной» цепочке.

Нельзя недооценивать опасность. Рекомендуется срочно обновить прошивку до версии выше 6.38.4, а также изменить порт по умолчанию 8291 (или полностью отключить доступ к конфигурации извне).

При обновлении стоит проверить, не содержат ли ваши Микротики иногда такие имена хостов: HACKED-ROUTER-HELP-SOS-HAD-DUPE-PASSWORD/HACKED-ROUTER-HELP-SOS-HAD-DEFAULT-PASSWORD/HACKED-ROUTER -ПОМОГИТЕ -SOS-БЫЛ-MFWORM-ИНФИЦИРОВАН.Если это так, то они, безусловно, не защищены должным образом.

.MikroTik LtAP mini LTE set руководство пользователя

LtAP mini LTE set

LtAP mini LTE set — беспроводная точка доступа с двумя слотами для SIM-карт для передачи данных 3G/LTE. LtAP mini LTE поставляется с предустановленной картой LTE.

Подключение

Выберите свое решение по питанию, см. раздел Power , где описаны возможности.

Подключите интернет-кабель к порту Ethernet.

Установите автоматическую настройку IP-адреса компьютера (DHCP).

Подсоедините разъем прямого питания, если вы не используете POE для запуска устройства.

Устройство запустится и после короткого звукового сигнала беспроводная сеть будет доступна для подключения.

Откройте сетевые подключения на вашем компьютере, мобильном телефоне или другом устройстве, найдите беспроводную сеть MikroTik и подключитесь к ней.

После подключения к беспроводной сети откройте http://192.168.88.1 в веб-браузере вашего телефона, чтобы начать настройку, так как по умолчанию пароль не задан, вы войдете в систему автоматически.

Мы рекомендуем нажать кнопку «Проверить наличие обновлений» и обновить программное обеспечение RouterOS до последней версии для обеспечения максимальной производительности и стабильности.

Крепление

- Устройство можно закрепить на стене с помощью прилагаемых винтовых отверстий по бокам устройства. Установите устройство отверстиями для кабелей вниз, как показано на рисунке.

- Порты защищены небольшой дверцей, которая удерживается на месте одним винтом. Для доступа к портам используйте отвертку Philips Ph3.

- В дверце есть вырезы для всех доступных портов, но высверливайте только те отверстия, которые вы будете использовать. Устройство можно использовать как в помещении, так и на улице. Шкала рейтинга IP для этого устройства — IP54.

- В корпусе устройства есть места, где можно просверлить отверстия для внешних антенн LTE и GPS.Используйте сверло, чтобы сделать отверстия, подходящие для используемого антенного кабеля.

При наружной установке убедитесь, что все кабельные отверстия обращены вниз. Используйте инжектор POE и надлежащее заземление. Рекомендуется при использовании кабеля Cat5/6.

Внимание! Это устройство следует устанавливать и эксплуатировать на расстоянии не менее 20 см между устройством и вашим телом. Эксплуатация данного оборудования в жилом районе может вызвать радиопомехи.

Установку и настройку этого устройства должен выполнять квалифицированный специалист.

Питание

- Гнездо прямого ввода питания (5,5 мм снаружи и 2 мм внутри положительной розетки) принимает 8–30 В постоянного тока.

- Порт MicroUSB принимает источник питания 5 В.

- Порт Ethernet принимает пассивный и 802.3af/at Power over Ethernet 8-57 В постоянного тока (компенсация потерь в кабеле, поэтому рекомендуется более 12 В).

Потребляемая мощность при максимальной нагрузке с насадками может достигать 9 Вт.

Подключение к адаптеру POE:

- Подключите кабель Ethernet от устройства к порту POE адаптера POE.

- Подключите кабель Ethernet из локальной сети к порту LAN адаптера POE, запомните стрелки, указывающие поток данных и питание.

- Подсоедините шнур питания к адаптеру, а затем подключите шнур питания к электрической розетке.

Слоты и порты расширения

- Встроенный модуль беспроводной точки доступа 2 ГГц, поддерживаются режимы AP/станция/мост/p2p.Встроенные антенны PIF на борту. Коэффициент усиления антенны 1,5 дБи.

- Слот MiniPCIe и два слота для SIM-карт (нельзя использовать без установленного модема, нельзя использовать одновременно) для использования с модемом 3G/4G/LTE. Встроенные антенны имеются, но в корпусе есть отверстия для внешних антенн.

- Встроенный модуль GPS со встроенной антенной. Один разъем uFL предназначен для дополнительной внешней антенны. Чтобы включить, установите для порта значение serial0 (это отключит порт DB9 на устройстве).

- Один порт Ethernet 10/100, поддерживающий автоматическую коррекцию перекрестного/прямого кабеля (Auto MDI/X).Для подключения к другим сетевым устройствам можно использовать как прямой, так и перекрестный кабель. Порт Ethernet принимает питание 12–57 В постоянного тока от пассивного инжектора PoE.

- Один последовательный порт DB9 RS232 для доступа к последовательной консоли. Настроен как 115200 бит/с, 8 бит данных, 1 стоповый бит, без четности. Нельзя использовать, если встроенный GPS включен в serial0.

- Один порт microUSB 2.0 только для питания.

конфигурация

RouterOS включает в себя множество параметров конфигурации в дополнение к тому, что описано в этом документе.Предлагаем начать здесь, чтобы привыкнуть к возможностям: http://mt.lv/help. В случае, если IP-соединение недоступно, можно использовать инструмент Winbox (http://mt.lv/winbox) для подключения к MAC-адресу устройства со стороны LAN (по умолчанию весь доступ заблокирован с интернет-порта). ).

Для восстановления можно загрузить устройство из сети, см. главу Кнопки и перемычки.

Слот miniPCIe

Устройство оснащено слотом miniPCIe для взаимодействия с модемом 3G/4G/LTE.Есть два слота для SIM-карт для использования с модемом miniPCIe. Слот для SIM-карты нельзя использовать отдельно.

В этом случае внутренняя антенна подключается к установленной карте LTE (находится внутри корпуса).

При необходимости замену модуля miniPCIe должен выполнять квалифицированный специалист, соблюдайте правила техники безопасности при обращении с электрооборудованием:

),

2.откройте переднюю крышку, отвинтив один винт с помощью отвертки Philips Ph3,

3. отвинтите четыре винта в нижней части корпуса и снимите верхнюю часть корпуса. Вы увидите прикрепленную к нему антенну,

4. Найдите разъем miniPCIe на печатной плате и открутите два предварительно прикрепленных винта,

5. Прикрепите прилагаемую толстую термопрокладку к карте и установите карту в разъем miniPCIe, чтобы термопрокладка находится между печатной платой и платой,

6. Закрепите плату двумя ранее снятыми винтами,

7.серый разъем uFL подключите к ГЛАВНОМУ антенному разъему модема, черный кабель подключите к дополнительному (или AUX) разъему,

8. возможно использование внешних антенн, для подключения антенного разъема используйте сверло 6,5 мм, чтобы просверлить отверстия на боковой стороне устройства,

9 На рисунке ниже показано, как разместить резиновые прокладки для лучшей защиты от воды,

10.подключить антенные разъемы к установленной карте и GPS, т.к. используется для закрепления разъемов на плате и печатной плате,

11.прикрепите более тонкую термопрокладку к верхней части карты,

12. соберите обратно.

Снова вставив устройство в корпус и закрепив его ранее вывернутыми винтами, вставьте SIM-карты мобильного оператора в слоты для SIM-карт чипом, как показано на этикетке порта. Розетка принимает miniSIM (2FF). Закройте черный фиксатор SIM-карты, чтобы зафиксировать их в гнездах.

Кнопки и перемычки

Кнопка сброса

- Удерживайте эту кнопку во время загрузки, пока светодиод не начнет мигать, отпустите кнопку, чтобы сбросить конфигурацию RouterOS (всего 5 секунд).

- Удерживайте еще 5 секунд, светодиод горит постоянно, отпустите, чтобы войти в режим CAP. Теперь устройство будет искать сервер CAPsMAN (всего 10 секунд).

- Или удерживайте кнопку в течение 5 секунд, пока не погаснет светодиод, затем отпустите ее, чтобы RouterBOARD выполнил поиск серверов Netinstall (всего 15 секунд).

Независимо от варианта, использованного выше, система загрузит резервный загрузчик RouterBOOT, если кнопка будет нажата до подачи питания на устройство.Полезно для отладки и восстановления RouterBOOT.

Кнопка режима

Работа кнопок режима может быть настроена из программного обеспечения RouterOS для выполнения любого предоставленного пользователем сценария RouterOS. Вы также можете отключить эту кнопку. Кнопку режима можно настроить в меню RouterOS / кнопку режима системной платы маршрутизатора

Аксессуары

В комплект входят следующие аксессуары, входящие в комплект поставки устройства:

- Импульсный блок питания 24 В постоянного тока, 1.2 А, 28,8 Вт, 86,8%, VI, кабель: 220 см RA DC.

- Кабель пост.

- Монтажный комплект К-55 вмс.

Технические характеристики:

Для получения дополнительной информации об этом продукте, технических характеристиках и изображениях посетите наш веб-сайт: https://mikrotik.com/product/ltap_mini_lte_kit

Поддержка

Устройство поддерживает RouterOS версии 6.Конкретный номер установленной на заводе версии указан в меню RouterOS/System Resource. Другие операционные системы не тестировались.

Заявление Федеральной комиссии по связи США о помехах

Идентификатор FCC: TV7RB912R-2NDLTM

Это оборудование было протестировано и признано соответствующим ограничениям для цифровых устройств класса B в соответствии с частью 15 Правил FCC. Эти ограничения предназначены для обеспечения разумной защиты от вредных помех в домашней установке.

Это оборудование генерирует, использует и может излучать радиочастотную энергию и, если оно не установлено и не используется в соответствии с инструкциями, может создавать вредные помехи для радиосвязи. Однако нет гарантии, что помехи не возникнут в конкретной установке. Если это оборудование создает вредные помехи для радио- или телевизионного приема, что можно определить, выключив и включив оборудование, пользователю рекомендуется попытаться устранить помехи одним из следующих способов:

- Переориентировать или переместить приемное устройство антенна.

- Увеличьте расстояние между оборудованием и приемником.

- Подключите оборудование к розетке цепи, отличной от той, к которой подключен приемник.

- Обратитесь за помощью к дилеру или опытному специалисту по радио/телевидению.

Предупреждение Федеральной комиссии связи США. Любые изменения или модификации, не одобренные в явной форме стороной, ответственной за соответствие требованиям, могут привести к аннулированию права пользователя на эксплуатацию данного оборудования.

Это устройство соответствует части 15 правил FCC. Эксплуатация осуществляется при соблюдении следующих двух условий: (1) это устройство не должно создавать вредных помех, и (2) это устройство должно принимать любые получаемые помехи, включая помехи, которые могут вызвать нежелательную работу. Это устройство и его антенна не должны располагаться рядом или работать совместно с какой-либо другой антенной или передатчиком.

Содержит идентификатор FCC: TV7R11ELTE

ВАЖНО: Воздействие радиочастотного излучения.

Данное оборудование соответствует ограничениям на воздействие радиочастотного излучения FCC, установленным для неконтролируемой среды. Этот прибор следует устанавливать и эксплуатировать на расстоянии не менее 20 см между обогревателем и любой частью тела.

При использовании диапазонов CBRS категория CBSD оборудования главного терминала будет зависеть от настроек мощности и коэффициента усиления используемой антенны.

Министерство промышленности Канады

IC: 7442A-912R2NDLTM

Это устройство соответствует RSS, освобожденному от лицензии Министерства промышленности Канады.Эксплуатация осуществляется при следующих двух условиях: (1) это устройство не должно создавать помех, и (2) это устройство должно принимать любые помехи, включая помехи, которые могут вызвать нежелательную работу устройства.

Содержит IC: 7442A-R11ELTE

ВАЖНО: Воздействие радиочастотного излучения.

Данное оборудование соответствует ограничениям IC по радиационному излучению, установленным для неконтролируемой среды. Этот прибор следует устанавливать и эксплуатировать на расстоянии не менее 20 см между обогревателем и любой частью тела.

CAN ICES-3 (B) / NMB-3 (B)

Декларация о соответствии CE

Производитель: Mikrotikls SIA, Brivibas gatve 214i Riga, Latvia, LV1039.

Настоящим Mikrotkls SIA заявляет, что тип радиоустройства RouterBOARD соответствует Директиве 2014/53/EU. Полный текст декларации о соответствии ЕС доступен по следующему интернет-адресу: https://mikrotik.com/products

Заявление MPE

Это устройство соответствует предельным значениям излучения ЕС для неконтролируемой среды.Этот прибор следует устанавливать и эксплуатировать на расстоянии не менее 20 см между радиатором и корпусом, если иное не указано на странице 1 данного документа. В RouterOS вам необходимо указать свою страну, чтобы обеспечить соблюдение местных правил для беспроводных сетей.

Это устройство соответствует требованиям 2G/3G/4G LTE Maximum в соответствии с правилами ETSI.

Условия использования полосы частот

| частотный диапазон (для применимых моделей) | каналов в использовании | Максимальная выходная мощность (EIRP) | ограничение |

| 2412-2472 MHZ | 1 - 13 | ||

| 1 - 13 | |||

| 90 225 20 дБм | 90 225 20 дБм 90 226 90 225 Нет ограничений на использование во всех государствах-членах ЕС 90 296 90 233 90 224 90 225 5 150-5 250 МГц 90 226 90 225 26 - 48 90 226 90 225 23 дБмВт 90 226 90 225 Только для использования внутри помещений * 90 226 90 233 90 224 90 225 5250–5 350 МГц 90 226 90 225 52–64 90 226 90 225 20 дБмВт 9 Только для использования внутри помещений 90 226 90 233 90 224 90 225 5470 - 5725 МГц 90 226 90 225 100 - 140 90 226 90 225 27 дБм 90 226 90 225 Нет ограничений для использования во всех странах ЕС 90 226 90 233 900 274 90 05 * Клиент несет ответственность за соблюдение местных национальных законов, включая работу в законном канале. частота, выходная мощность, требования к проводке и требования к динамическому выбору частоты (DFS).Все радиоустройства Mikrotik должны быть профессионально установлены! Продукт относится к классу 2 в соответствии с Решением Комиссии 2000/299/ЕС от 6 апреля 2000 г. сообщите об этом объявлении Инструкция по эксплуатации: Подключите адаптер питания, чтобы включить устройство. Откройте 192.168.88.1 в веб-браузере телефона, чтобы настроить его.Более подробная информация на http://mt.lv/help Документы/ресурсыСсылкиСвязанные руководства/ресурсы.Как эффективно защитить MikroTik RouterOS? [из архива ИКТ] [место издания] ICT Professional, № 20 - осень 2018 г. [заголовок] База знаний [автор] Михал Филипек [название] Как эффективно защитить MikroTik RouterOS? В последнее время много говорят об уязвимостях в системе RouterOS. В идеальном мире они не должны появляться, но практика показывает, что у каждого производителя есть более или менее казусы.Следовательно, применяя принцип ограниченного доверия, стоит позаботиться о безопасности наших роутеров. В тексте ниже показаны элементы, которым следует уделить особое внимание для обеспечения безопасности нашего маршрутизатора. Мы будем иметь дело с: учетными записями пользователей, защитой доступа по IP и MAC, интерфейсами, службами DNS или bt-Test, правилами брандмауэра и еще несколькими. Учетные записи пользователей Сначала заходим в Система -> Пользователи.Эти пользователи смогут войти в маршрутизатор и, в зависимости от разрешений, просмотреть или изменить конфигурацию. Здесь рекомендуется изменить логин по умолчанию: admin на другой, использовать надежные, сложные и длинные пароли и назначить отдельные учетные записи для каждого администратора. / имя пользователя 0 = имя пользователя /пользователь установил 0 пароль = "соответственноComplicatedPassword" В более крупных средах вместо локальной базы пользователей стоит рассмотреть возможность использования Radius-сервера для авторизации — разумеется, с соблюдением ранее упомянутых правил.В теме пользователей стоит ограничить доступ для учетных записей, где мы знаем, что они используются только из внутренней сети (например, allow-address=192.168.1.0/24). / пользовательский набор 0 разрешенный адрес = 192.168.1.0 / 24 Доступ из сетей, напрямую подключенных к роутеру, mac адрес Рекомендуется отключить все физические интерфейсы, которые в данный момент не используются: / набор интерфейсов 1,2,3 отключен = да Далее стоит рассмотреть, как наш роутер подключен к внешней сети и действительно ли все частные сети являются доверенными.Типовая схема подключения роутера ниже: Вы можете назначить один из интерфейсов для локального управления устройством. На других интерфейсах нам следует отключить возможность подключения к роутеру по MAC-адресу, а также отключить протокол MNDP (MikroTik Neighbor Discovery Protocol). Для этого делаем следующие шаги: / имя добавления списка интерфейсов = mgmt / член списка интерфейсов добавить интерфейс = список ether5 = mgmt / набор параметров обнаружения IP-соседей, список-интерфейсов-обнаружения = mgmt / инструмент mac-сервер mac-winbox набор разрешенных интерфейсов = mgmt / набор инструментов Mac-сервера разрешенный список интерфейсов = mgmt /tool mac-server ping set включен = нет В приведенном выше примере мы ограничили работу протокола MNDP интерфейсом ether5.Если MNDP включен на данном интерфейсе, то наша RouterOS может обнаруживать с ним другие устройства, и он сам становится обнаруживаемым. Помимо обнаружения, маршрутизатор также покажет свой идентификатор, платформу, на которой он работает, и какое программное обеспечение установлено на нем (в какой версии). Аналогично сделали, ограничив вход на устройство с опциями mac-winbox, mac-telnet только интерфейсом ether5. Методы доступа к устройствам (с использованием IP) и другие услуги RouterOS позволяет нам управлять нашим маршрутизатором разными способами.Каждый из них может стать слабым звеном нашей безопасности. Поэтому доступ к нашему роутеру должен быть ограничен одним, иногда двумя способами. / служба ip отключена [найти имя = telnet] / служба ip отключена [найти имя = ftp] / служба ip отключена [найти имя = www] / IP-сервис отключен [найти имя = www-ssl] / IP-сервис отключить [найти имя = API] / отключить службу ip [найти имя = API-SSL] В данном случае мы оставили доступ только по ssh и winbox.Кроме того, мы можем изменить номера портов по умолчанию, на которых работают сервисы winbox и ssh, и указать IP-адреса, с которых мы сможем к ним подключаться. / IP-сервис установил порт = 2022 адрес = 10.10.10.10,10.10.10.11 [найти имя = ssh] / ip service set port = 18291 address = 10.10.10.10,10.10.10.11 [find name = winbox] Еще одна функция безопасности — установка надежной криптографии для соединений ssh: ./ ip ssh set strong-crypto = yes Другие услуги, которые мы должны исключить: /инструментальная полоса пропускания-сервер включена = нет / ip dns set allow-remote-requests = нет / набор ip socks включен = нет Служба UPnP позволяет динамически создавать правила dst-nat для устройств в локальной сети, которые ее запрашивают.Чаще всего это игровые приставки или IP-телевизоры. По возможности рекомендуется отключать эту функцию. / ip upnp set enable = нет RP Filter - метод блокировки пакетов с некорректным адресом отправителя (спуфинг). Т.е. пакет, исходный адрес которого не совпадает с записями в таблице FIB, не должен выходить из нашей локальной сети. / ip settings set rp-filter = strict Если мы не используем облачный сервис MikroTik ip, мы должны его отключить: / ip cloud set ddns-enable = no update-time = no Аналогично поступаем с: / набор IP-прокси включен = нет / набор IP-соксов включен = нет Некоторые устройства MikroTik имеют встроенные ЖК-дисплеи.Если мы не контролируем физический доступ к роутеру (общие пространства) или не используем этот функционал, рассмотрите возможность отключения дисплея: / ЖК-дисплей включен = нет Внешний доступ к маршрутизатору Возможность управления маршрутизатором извне должна быть тщательно спланирована и максимально ограничена. Хорошей практикой является блокировка прямых подключений из-за пределов сети к нашему маршрутизатору. Механизмами, которые повысят нашу безопасность, являются технологии VPN и соответствующие правила брандмауэра. Вариант 1 - доступ только с известных IP-адресов (когда у нас есть фиксированный IP-адрес) / ip firewall filter add chain = input comment = «Accept Established, Related» состояние соединения = установлено, связанное действие = accept / ip firewall filter add chain = input src-address = 45.32.154.212 action = accept / ip firewall filter add chain = input src-address = 45.32.154.100 action = accept / ip firewall filter add chain = input action = drop Вариант 2 - доступ только из VPN (мы можем подключаться с разных IP адресов) Перед входом в роутер заранее установите VPN-соединение. / ip firewall filter add chain = input comment = «Accept Established, Related» состояние соединения = установлено, связанное действие = accept / ip firewall filter add chain = input comment = "SSTP VPN" protocol = tcp dst-port = 443 action = accept / ip firewall filter add chain = input src-address = 172.16.10.0 / 24 action = accept / ip firewall filter add chain = input action = drop Вариант 3 - стук портов (можем подключаться с разных IP адресов) Механизм блокировки портов заключается в динамическом изменении правил доступа брандмауэра при выполнении определенного действия.Чтобы иметь возможность войти в систему с помощью winbox, вы должны сначала выполнить дополнительные действия, например, попытаться связаться с маршрутизатором через порт 2133/tcp, а затем 7117/tcp. После выполнения этой последовательности роутер добавит наш IP-адрес в соответствующий список адресов, которые будут иметь доступ к ранее заблокированному порту winbox. / ip firewall filter add chain = input comment = «Accept Established, Related» состояние соединения = установлено, связанное действие = accept / ip firewall filter add chain=input protocol=tcp dst-port=2133 action=add-src-to-address-list address-list=port-knocking-stage1 address-list-timeout=00:01:00 / ip firewall filter add chain = протокол ввода = tcp dst-port = 7117 src-address-list = port-knocking-stage1 action = add-src-to-address-list address-list = port-knocking-stage2 address- список-тайм-аут = 00:01:00 / ip firewall filter add chain = input src-address-list = port-knocking-stage2 protocol = tcp dst-port = 8291 action = accept / ip firewall filter add chain = input action = drop Если наш компьютер оснащен инструментом telnet, мы можем имитировать попытку подключения к указанным портам: IP-адрес маршрутизатора Telnet 2133 IP-адрес маршрутизатора telnet 7117 Только теперь мы можем использовать winbox для подключения к нашему роутеру. Примечания При желании вы можете установить приветственное сообщение на устройстве для всех, кто входит в систему. Этот тип информации может включать официальное уведомление или другое сообщение, информирующее злоумышленника о том, что его действия в настоящее время отслеживаются. / системная заметка set show-at-login = yes / system note set note = «Доступ к устройству контролируется». Мы рекомендуем собирать системные события Syslog, желательно на внешнем выделенном сервере.Кроме того, стоит рассмотреть возможность использования Netflow для регистрации входящих пакетов на наш маршрутизатор для последующего анализа. Конечно, мы должны регулярно создавать резервные копии нашей конфигурации, не забывая хранить их непосредственно на маршрутизаторе. Как эффективно защитить MikroTik RouterOS? [из архива ИКТ] 0 голосов, 0.00 сред. рейтинг ( 0 % баллов) .Роутер NetGear WNR3500L (WNR3500L-100PES) - Обзоры и цены на Ceneo.plРоутер у меня уже несколько недель, так что я уже успел с ним познакомиться. Разделю свое мнение на несколько этапов,1.) Внешний вид. Роутер мне красив (но это наверное дело индивидуальное). Проблема в пластике, из которого он сделан. Среди производителей до сих пор царит идиотская мода на блестящий пластик. Раз уж он очень восприимчив к «аппликатуре», то при каждом прикосновении тоже остаются отпечатки пальцев.Во-вторых, у меня такое впечатление, что это магнит для пыли, невероятно быстро загрязняется. Вместо того, чтобы делать весь роутер из матового пластика, все настаивают на чертовски грязном и пальчиковом блестящем пластике. В дополнение к роутеру получаем симпатичную (матовую) подставку, благодаря которой NETGEA стоит устойчиво и о опрокидывании здесь не может быть и речи. Задняя часть очень хорошо обозначена и описана, у меня нет возражений. 2.) Функциональность. Он огромен.В связи с тем, что это «открытый» роутер, мы можем установить альтернативную прошивку. У меня Tomato 1.27, подключил винчестер к роутеру по USB и установил rtorrent с rutorrent, сделав таким образом "торрент-машину". Это всего лишь один пример, а возможностей очень и очень много. Производитель создал сайт, который объединяет множество людей. То и дело находят очередное применение роутеру, улучшают собственные версии прошивок и помогают при необходимости. Некоторые люди беспокоятся о своих внутренних ценностях — это ошибка.У NETGEAR радиус действия больше, чем у более дорогого Asus RT-N16 с внешними антеннами (тесты проводились на польском форуме сетевых энтузиастов)! Впрочем, если кто-то настаивает, то могут вывести антенны наружу, ведь после снятия корпуса у нас есть соответствующие разъемы для этого. Некоторые люди обнаруживают, что их маршрутизатор пищит. Я согласен, но это происходит только в старой, оригинальной версии прошивки. Проблема исчезает после обновления. 3.) Рентабельность. Очень удачная для меня покупка.Роутер в стандарте N, с портом USB и его «открытостью» дает мне все, что я хочу от этого типа оборудования, и даже многое-многое другое. . |