Samba сервер linux

Samba-сервер в локальной сети с Linux и Windows

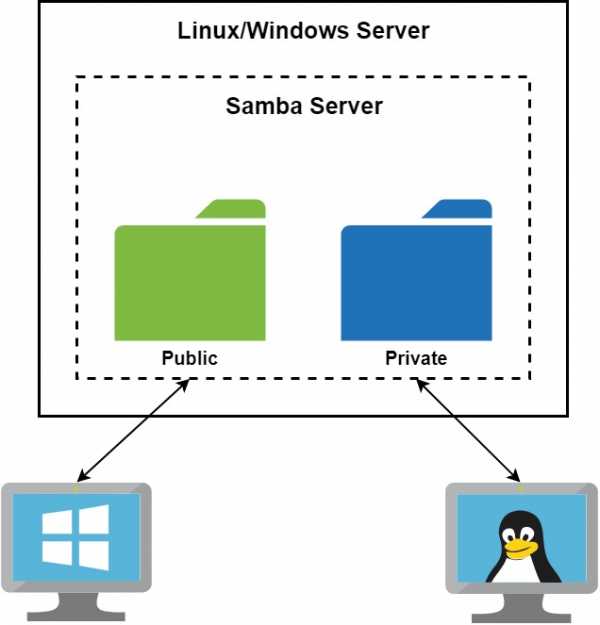

В инструкции описан процесс настройки общего файлового сервера для всех пользователей локальной или виртуальной сети с операционными системами Linux и Windows.

Что это такое?

Файловый сервер работает по протоколу SMB/CIFS и позволяет предоставить доступ к общим ресурсам в локальной сети, например, текстовым файлам или сетевым принтерам. Для его развертывания на Windows используются штатные средства ОС, на Linux используется файловый сервер Samba.

В инструкции рассмотрена настройка файлового сервера на серверах с операционными системами Linux и Windows. На сервере будет находиться 2 каталога - публичный и приватный. К файловому серверу подключение будет происходить как с операционной системы Windows, так и с Linux, т.к. в виртуальной или физической локальной сети могут находиться серверы с разными ОС.

Создание и настройка частной сети

Для начала в панели управления должны быть созданы все необходимые для сети серверы.

После создания необходимо объединить все машины в единую локальную сеть через панель управления в разделе Сети. В результате серверы получат локальные IP-адреса.

После создания частной сети необходимо настроить сетевые адаптеры на каждом сервере. Об этом можно прочитать в наших инструкциях:

- Настройка сетевого адаптера в Ubuntu и Debian

- Настройка сетевого адаптера в CentOS

- Настройка сетевого адаптера в Windows

Настройка файлового сервера

Прежде всего, необходимо определиться, на сервере с какой операционной системой будет находиться общий каталог.

Настройка файлового сервера на Linux (Debian/Ubuntu)

Для развертывания файлового сервера на системах Linux используется инструмент SAMBA. Ниже перечислены действия по его установке и настройке.

Прежде всего следует обновить локальную базу пакетов:

apt-get updateДалее установите пакеты из главного репозитория:

apt-get install -y samba samba-clientСоздайте резервную копию файла конфигурации Samba:

cp /etc/samba/smb.conf /etc/samba/smb.conf.bakСоздайте или выберете директорию, к которой все пользователи будут иметь общий доступ:

mkdir -p /samba/public Перейдите к этому каталогу и измените режим доступа и владельца:

cd /samba

chmod -R 0755 public Создайте или выберете каталог, к которому иметь доступ будут ограниченное число пользователей:

mkdir /samba/private Создайте группу пользователей, которые будут иметь доступ к приватным данным:

groupadd smbgrp Создайте нужных пользователей с помощью команды useradd:

useradd user1 Добавьте созданных пользователей в группу:

usermod -aG smbgrp user1Измените группу, которой принадлежит приватная директория:

chgrp smbgrp /samba/private Задайте пароль, с помощью которого пользователь будет подключаться к каталогу:

smbpasswd -a user1 Откройте файл конфигурации на редактирование с помощью текстового редактора, например nano:

nano /etc/samba/smb.confЗамените содержимое файла на следующие строки:

[global]

workgroup = WORKGROUP

security = user

map to guest = bad user

wins support = no

dns proxy = no

[public]

path = /samba/public

guest ok = yes

force user = nobody

browsable = yes

writable = yes

[private]

path = /samba/private

valid users = @smbgrp

guest ok = no

browsable = yes

writable = yes

Сохраните внесенные изменения, нажав CTRL+X, затем Enter и Y.

Значения параметров выше:

- global - раздел с общими настройками для Samba сервера

- workgroup - рабочая группа Windows, WORKGROUP - значение по умолчанию для всех Windows машин, если вы не меняли самостоятельно

- security - режим безопасности, значение user означает аутентификацию по логину и паролю

- map to guest - задает способ обработки запросов, bad user - запросы с неправильным паролем будут отклонены, если такое имя пользователя существует

- wins support - включить или выключить поддержку WINS

- dns proxy - возможность запросов к DNS

- public - название общего каталога, которое будут видеть пользователи сети, может быть произвольным и не совпадать с именем директории

- path - полный путь до общего каталога

- browsable - отображение каталога в сетевом окружении

- writable - использование каталога на запись, инверсия read only

- guest ok - авторизация без пароля

- force user - пользователь по умолчанию

- valid users - список пользователей, у которых есть доступ к каталогу, через @ указывается unix-группа пользователей

Проверить настройки в smb.conf можно с помощью команды:

testparm -s Чтобы изменения вступили в силу, перезапустите сервис:

service smbd restart Далее нужно настроить firewall, открыв порты, которые использует SAMBA. Настоятельно рекомендуем разрешить только подключения из локального диапазона IP-адресов или виртуальной частной сети. Адресное пространство вашей частной сети вы можете увидеть в панели управления 1cloud.

Замените значение параметра –s в правилах ниже для соответствия адресному пространству вашей частной сети. Как правило префикс сети /24, если вы явно не подразумеваете иного:

iptables -A INPUT -p tcp -m tcp --dport 445 –s 10.0.0.0/24 -j ACCEPT

iptables -A INPUT -p tcp -m tcp --dport 139 –s 10.0.0.0/24 -j ACCEPT

iptables -A INPUT -p udp -m udp --dport 137 –s 10.0.0.0/24 -j ACCEPT

iptables -A INPUT -p udp -m udp --dport 138 –s 10.0.0.0/24 -j ACCEPTТеперь необходимо сделать так, чтобы указанные выше правила фаервола iptables были сохранены после перезагрузки машины. Для это установим пакет iptables-persistent:

apt-get install iptables-persistent После установки откроется окно с предложением последовать запомнить текущие правила iptables для IPv4 и IPv6. Подтвердите это действие.

Проверить актуальные правила iptables можно командой:

iptables -L В выводе команды вы должны увидеть ранее добавленные разрешающие политики (Accept).

Настройка общего публичного каталога на Windows

Для общего доступа к файлам по сети в Windows используются стандартные средства ОС.

Чтобы пользователи локальной сети могли без пароля подключаться к общему ресурсу, необходимо в панели управления снять ограничения защиты. Откройте панель управления и перейдите в раздел Сеть (Network and Internet) -> Центр управления сетями и общим доступом (Network and Sharing Center) -> Расширенные настройки общего доступа (Advanced sharing settings). В разделе Все сети (All Networks) выберете опцию Отключить доступ с парольной защитой (Turn off password protected sharing) и сохраните изменения.

Далее, чтобы настроить общий доступ к каталогу на Windows необходимо создать или выбрать нужный и открыть его свойства. В свойствах перейдите во вкладку Доступ (Sharing) и нажмите Расширенная настройка (Advanced Sharing).

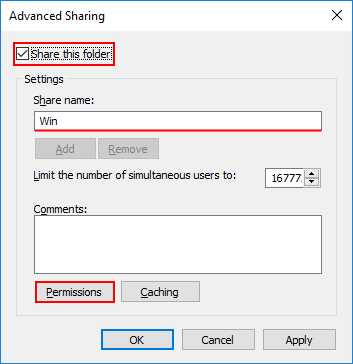

В открывшемся окне отметьте галочкой Открыть общий доступ к этой папке (Share this folder), для того чтобы она стала общедоступной. В поле Имя общего ресурса (Share name) введите имя, которое будет видно всем пользователям. Далее нажмите Разрешения (Permissions) для настройки прав доступа.

Выберете нужные права доступа для всех пользователей (Everyone). Нажмите Применить (Apply), чтобы изменения вступили в силу.

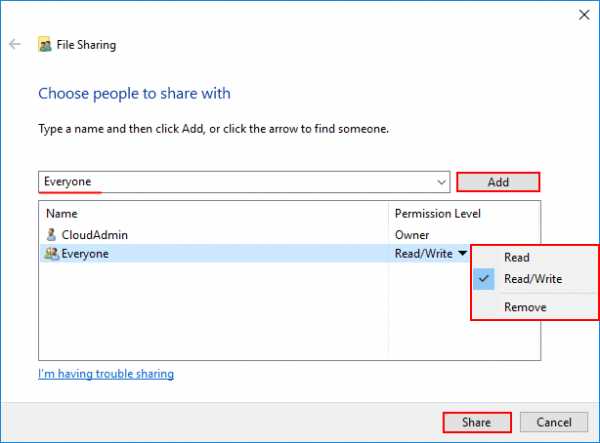

Теперь в свойствах каталога нажмите Общий доступ (Share).

В поле поиска введите Все пользователи (Everyone) и нажмите Добавить (Add). Для полного доступа выберете права Read/Write и нажмите Поделиться (Share).

Теперь ваш каталог Windows доступен всем пользователям локальной сети без пароля.

Настройка общего приватного каталога на Windows

Для настройки общего каталога, который будет доступен только определенным пользователям, необходимо, чтобы данные пользователи существовали на сервере с общей папкой и на Windows машине с которой будет происходить подключение (наличие пользователя на Linux сервере не требуется), причем логин и пароль пользователей должны полностью совпадать. О том как создать нового пользователя читайте в нашей инструкции.

Чтобы пользователи локальной сети могли без пароля подключаться к общему ресурсу, необходимо в панели управления снять ограничения защиты. Откройте панель управления и перейдите в раздел Сеть (Network and Internet) -> Центр управления сетями и общим доступом (Network and Sharing Center) -> Расширенные настройки общего доступа (Advanced sharing settings). В разделе Все сети (All Networks) выберете опцию Отключить доступ с парольной защитой (Turn off password protected sharing) и сохраните изменения.

Далее, чтобы настроить общий доступ к каталогу на Windows необходимо создать или выбрать нужный и открыть его свойства. В свойствах перейдите во вкладку Доступ (Sharing) и нажмите Расширенная настройка (Advanced Sharing).

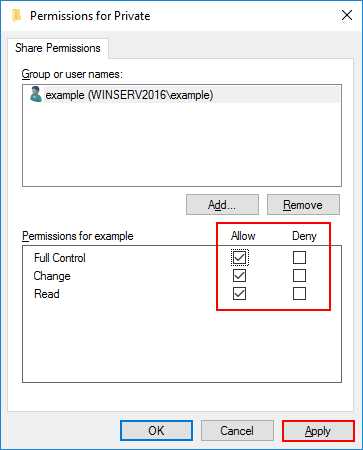

Так как каталог будет доступен только определенным пользователям, необходимо удалить группу Все пользователи (Everyone) с помощью кнопки Удалить (Remove).

Далее с помощью кнопки Добавить (Add) добавьте пользователей для управления каталогом.

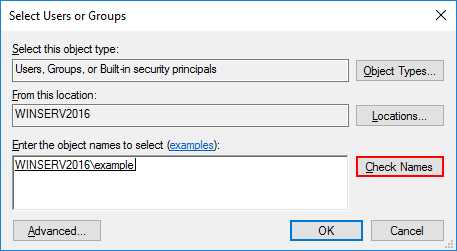

Введите имя и нажмите Проверить имена (Check Names), выберете полное имя пользователя и нажмите OK.

Установите нужные права и нажмите Применить (Apply).

Теперь в свойствах каталога нажмите Поделиться (Share).

В поле поиска введите имя пользователя и нажмите Добавить (Add). Для полного доступа выберете права Чтение/Запись (Read/Write) и нажмите Поделиться (Share).

В итоге каталог стает общедоступным для определенных пользователей.

Подключение к общему каталогу с помощью Linux

Чтобы подключиться к общему каталогу, необходимо установить клиент для подключения:

sudo apt-get install smbclient Для подключения используйте следующий формат команды:

smbclient -U <Пользователь> \\\\<IP-адрес>\\<Общий каталог> Также можно выполнить монтирование общего каталога, для этого установите дополнительный пакет утилит:

sudo apt-get install cifs-utils Для монтирования используйте следующий формат команды:

mount -t cifs -o username=<Пользователь>,password= //<IP-адрес>/<Общий каталог> <Точка монтирования> Где <ip-адрес> - адрес машины, на которой расположена общая директория, а <Общий каталог> - путь до общей директории.

Например:

mount -t cifs -o username=Everyone,password= //10.0.1.2/Win /root/shares/public Если общий каталог находится на Windows Server?

Если общий каталог находится на сервере с операционной системой Windows, то для публичного каталога используйте имя пользователя Everyone, а в качестве пароля просто нажмите Enter. Например:

smbclient -U Everyone \\\\10.0.1.2\\Win

Enter Everyone's password:

OS=[Windows Server 2016 Standard 14393] Server=[Windows Server 2016 Standard 6.3]

smb: \> Для приватного каталога используйте имя пользователя и пароль, которому разрешен доступ.

Если общий каталог находится на Linux?

Если общий каталог находится на сервере с операционной системой Linux, то для публичного каталога используйте имя пользователя nobody, а в качестве пароля просто нажмите Enter. Например:

smbclient -U nobody \\\\10.0.1.2\\public

Enter nobody's password:

OS=[Windows Server 2016 Standard 14393] Server=[Windows Server 2016 Standard 6.3]

smb: \> Для приватного каталога используйте имя пользователя и пароль, которому разрешен доступ.

Подключение к общему каталогу с помощью Windows

Для подключения используйте Проводник Windows, в адресную строку введите строку в следующем формате:

\\<Локальный IP-адрес>\<Название общего каталога>

Если общий каталог находится на Windows Server?

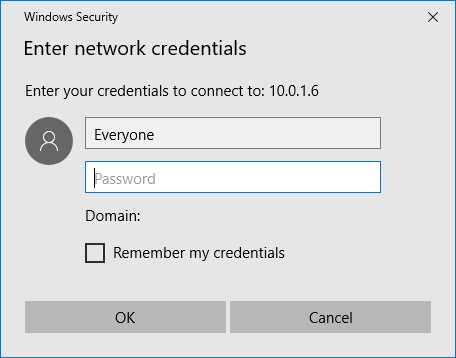

Если вы подключаетесь к приватному каталогу, то он откроется автоматически, а если подключаетесь к публичному, то перед вами вами появится окно для ввода данных для входа. Введите логин Everyone и пустой пароль, нажмите OK. В результате вы будете подключены к общему каталогу.

Если общий каталог находится на Linux?

Для подключения к публичной папке не требуется вводить логин или пароль, достаточно в адресную строку ввести нужный ip-адрес без ввода дополнительной информации. Для подключения к приватному каталогу введите логин и пароль пользователя в появившееся окно.

P. S. Другие инструкции:

Ознакомиться с другими инструкциями вы можете на нашем сайте. А чтобы попробовать услугу — кликните на кнопку ниже.

Спасибо за Вашу оценку! К сожалению, проголосовать не получилось. Попробуйте позже

Samba-сервер в локальной сети с Linux и Windows

В инструкции описан процесс настройки общего файлового сервера для всех пользователей локальной или виртуальной сети с операционными системами Linux и Windows.

Что это такое?

Файловый сервер работает по протоколу SMB/CIFS и позволяет предоставить доступ к общим ресурсам в локальной сети, например, текстовым файлам или сетевым принтерам. Для его развертывания на Windows используются штатные средства ОС, на Linux используется файловый сервер Samba.

В инструкции рассмотрена настройка файлового сервера на серверах с операционными системами Linux и Windows. На сервере будет находиться 2 каталога - публичный и приватный. К файловому серверу подключение будет происходить как с операционной системы Windows, так и с Linux, т.к. в виртуальной или физической локальной сети могут находиться серверы с разными ОС.

Создание и настройка частной сети

Для начала в панели управления должны быть созданы все необходимые для сети серверы.

После создания необходимо объединить все машины в единую локальную сеть через панель управления в разделе Сети. В результате серверы получат локальные IP-адреса.

После создания частной сети необходимо настроить сетевые адаптеры на каждом сервере. Об этом можно прочитать в наших инструкциях:

- Настройка сетевого адаптера в Ubuntu и Debian

- Настройка сетевого адаптера в CentOS

- Настройка сетевого адаптера в Windows

Настройка файлового сервера

Прежде всего, необходимо определиться, на сервере с какой операционной системой будет находиться общий каталог.

Настройка файлового сервера на Linux (Debian/Ubuntu)

Для развертывания файлового сервера на системах Linux используется инструмент SAMBA. Ниже перечислены действия по его установке и настройке.

Прежде всего следует обновить локальную базу пакетов:

apt-get updateДалее установите пакеты из главного репозитория:

apt-get install -y samba samba-clientСоздайте резервную копию файла конфигурации Samba:

cp /etc/samba/smb.conf /etc/samba/smb.conf.bakСоздайте или выберете директорию, к которой все пользователи будут иметь общий доступ:

mkdir -p /samba/public Перейдите к этому каталогу и измените режим доступа и владельца:

cd /samba

chmod -R 0755 public Создайте или выберете каталог, к которому иметь доступ будут ограниченное число пользователей:

mkdir /samba/private Создайте группу пользователей, которые будут иметь доступ к приватным данным:

groupadd smbgrp Создайте нужных пользователей с помощью команды useradd:

useradd user1 Добавьте созданных пользователей в группу:

usermod -aG smbgrp user1Измените группу, которой принадлежит приватная директория:

chgrp smbgrp /samba/private Задайте пароль, с помощью которого пользователь будет подключаться к каталогу:

smbpasswd -a user1 Откройте файл конфигурации на редактирование с помощью текстового редактора, например nano:

nano /etc/samba/smb.confЗамените содержимое файла на следующие строки:

[global]

workgroup = WORKGROUP

security = user

map to guest = bad user

wins support = no

dns proxy = no[public]

path = /samba/public

guest ok = yes

force user = nobody

browsable = yes

writable = yes

[private]

path = /samba/private

valid users = @smbgrp

guest ok = no

browsable = yes

writable = yes

Сохраните внесенные изменения, нажав CTRL+X, затем Enter и Y.

Значения параметров выше:

- global - раздел с общими настройками для Samba сервера

- workgroup - рабочая группа Windows, WORKGROUP - значение по умолчанию для всех Windows машин, если вы не меняли самостоятельно

- security - режим безопасности, значение user означает аутентификацию по логину и паролю

- map to guest - задает способ обработки запросов, bad user - запросы с неправильным паролем будут отклонены, если такое имя пользователя существует

- wins support - включить или выключить поддержку WINS

- dns proxy - возможность запросов к DNS

- public - название общего каталога, которое будут видеть пользователи сети, может быть произвольным и не совпадать с именем директории

- path - полный путь до общего каталога

- browsable - отображение каталога в сетевом окружении

- writable - использование каталога на запись, инверсия read only

- guest ok - авторизация без пароля

- force user - пользователь по умолчанию

- valid users - список пользователей, у которых есть доступ к каталогу, через @ указывается unix-группа пользователей

Проверить настройки в smb.conf можно с помощью команды:

testparm -s Чтобы изменения вступили в силу, перезапустите сервис:

service smbd restart Далее нужно настроить firewall, открыв порты, которые использует SAMBA. Настоятельно рекомендуем разрешить только подключения из локального диапазона IP-адресов или виртуальной частной сети. Адресное пространство вашей частной сети вы можете увидеть в панели управления 1cloud.

Замените значение параметра –s в правилах ниже для соответствия адресному пространству вашей частной сети. Как правило префикс сети /24, если вы явно не подразумеваете иного:

iptables -A INPUT -p tcp -m tcp --dport 445 –s 10.0.0.0/24 -j ACCEPT

iptables -A INPUT -p tcp -m tcp --dport 139 –s 10.0.0.0/24 -j ACCEPT

iptables -A INPUT -p udp -m udp --dport 137 –s 10.0.0.0/24 -j ACCEPT

iptables -A INPUT -p udp -m udp --dport 138 –s 10.0.0.0/24 -j ACCEPTТеперь необходимо сделать так, чтобы указанные выше правила фаервола iptables были сохранены после перезагрузки машины. Для это установим пакет iptables-persistent:

apt-get install iptables-persistent После установки откроется окно с предложением последовать запомнить текущие правила iptables для IPv4 и IPv6. Подтвердите это действие.

Проверить актуальные правила iptables можно командой:

iptables -L В выводе команды вы должны увидеть ранее добавленные разрешающие политики (Accept).

Настройка общего публичного каталога на Windows

Для общего доступа к файлам по сети в Windows используются стандартные средства ОС.

Чтобы пользователи локальной сети могли без пароля подключаться к общему ресурсу, необходимо в панели управления снять ограничения защиты. Откройте панель управления и перейдите в раздел Сеть (Network and Internet) -> Центр управления сетями и общим доступом (Network and Sharing Center) -> Расширенные настройки общего доступа (Advanced sharing settings). В разделе Все сети (All Networks) выберете опцию Отключить доступ с парольной защитой (Turn off password protected sharing) и сохраните изменения.

Далее, чтобы настроить общий доступ к каталогу на Windows необходимо создать или выбрать нужный и открыть его свойства. В свойствах перейдите во вкладку Доступ (Sharing) и нажмите Расширенная настройка (Advanced Sharing).

В открывшемся окне отметьте галочкой Открыть общий доступ к этой папке (Share this folder), для того чтобы она стала общедоступной. В поле Имя общего ресурса (Share name) введите имя, которое будет видно всем пользователям. Далее нажмите Разрешения (Permissions) для настройки прав доступа.

Выберете нужные права доступа для всех пользователей (Everyone). Нажмите Применить (Apply), чтобы изменения вступили в силу.

Теперь в свойствах каталога нажмите Общий доступ (Share).

В поле поиска введите Все пользователи (Everyone) и нажмите Добавить (Add). Для полного доступа выберете права Read/Write и нажмите Поделиться (Share).

Теперь ваш каталог Windows доступен всем пользователям локальной сети без пароля.

Настройка общего приватного каталога на Windows

Для настройки общего каталога, который будет доступен только определенным пользователям, необходимо, чтобы данные пользователи существовали на сервере с общей папкой и на Windows машине с которой будет происходить подключение (наличие пользователя на Linux сервере не требуется), причем логин и пароль пользователей должны полностью совпадать. О том как создать нового пользователя читайте в нашей инструкции.

Чтобы пользователи локальной сети могли без пароля подключаться к общему ресурсу, необходимо в панели управления снять ограничения защиты. Откройте панель управления и перейдите в раздел Сеть (Network and Internet) -> Центр управления сетями и общим доступом (Network and Sharing Center) -> Расширенные настройки общего доступа (Advanced sharing settings). В разделе Все сети (All Networks) выберете опцию Отключить доступ с парольной защитой (Turn off password protected sharing) и сохраните изменения.

Далее, чтобы настроить общий доступ к каталогу на Windows необходимо создать или выбрать нужный и открыть его свойства. В свойствах перейдите во вкладку Доступ (Sharing) и нажмите Расширенная настройка (Advanced Sharing).

Так как каталог будет доступен только определенным пользователям, необходимо удалить группу Все пользователи (Everyone) с помощью кнопки Удалить (Remove).

Далее с помощью кнопки Добавить (Add) добавьте пользователей для управления каталогом.

Введите имя и нажмите Проверить имена (Check Names), выберете полное имя пользователя и нажмите OK.

Установите нужные права и нажмите Применить (Apply).

Теперь в свойствах каталога нажмите Поделиться (Share).

В поле поиска введите имя пользователя и нажмите Добавить (Add). Для полного доступа выберете права Чтение/Запись (Read/Write) и нажмите Поделиться (Share).

В итоге каталог стает общедоступным для определенных пользователей.

Подключение к общему каталогу с помощью Linux

Чтобы подключиться к общему каталогу, необходимо установить клиент для подключения:

sudo apt-get install smbclient Для подключения используйте следующий формат команды:

smbclient -U <Пользователь> \\\\<IP-адрес>\\<Общий каталог> Также можно выполнить монтирование общего каталога, для этого установите дополнительный пакет утилит:

sudo apt-get install cifs-utils Для монтирования используйте следующий формат команды:

mount -t cifs -o username=<Пользователь>,password= //<IP-адрес>/<Общий каталог> <Точка монтирования> Где <ip-адрес> - адрес машины, на которой расположена общая директория, а <Общий каталог> - путь до общей директории.

Например:

mount -t cifs -o username=Everyone,password= //10.0.1.2/Win /root/shares/public Если общий каталог находится на Windows Server?

Если общий каталог находится на сервере с операционной системой Windows, то для публичного каталога используйте имя пользователя Everyone, а в качестве пароля просто нажмите Enter. Например:

smbclient -U Everyone \\\\10.0.1.2\\Win

Enter Everyone's password:

OS=[Windows Server 2016 Standard 14393] Server=[Windows Server 2016 Standard 6.3]

smb: \> Для приватного каталога используйте имя пользователя и пароль, которому разрешен доступ.

Если общий каталог находится на Linux?

Если общий каталог находится на сервере с операционной системой Linux, то для публичного каталога используйте имя пользователя nobody, а в качестве пароля просто нажмите Enter. Например:

smbclient -U nobody \\\\10.0.1.2\\public

Enter nobody's password:

OS=[Windows Server 2016 Standard 14393] Server=[Windows Server 2016 Standard 6.3]

smb: \> Для приватного каталога используйте имя пользователя и пароль, которому разрешен доступ.

Подключение к общему каталогу с помощью Windows

Для подключения используйте Проводник Windows, в адресную строку введите строку в следующем формате:

\\<Локальный IP-адрес>\<Название общего каталога>

Если общий каталог находится на Windows Server?

Если вы подключаетесь к приватному каталогу, то он откроется автоматически, а если подключаетесь к публичному, то перед вами вами появится окно для ввода данных для входа. Введите логин Everyone и пустой пароль, нажмите OK. В результате вы будете подключены к общему каталогу.

Если общий каталог находится на Linux?

Для подключения к публичной папке не требуется вводить логин или пароль, достаточно в адресную строку ввести нужный ip-адрес без ввода дополнительной информации. Для подключения к приватному каталогу введите логин и пароль пользователя в появившееся окно.

P. S. Другие инструкции:

Ознакомиться с другими инструкциями вы можете на нашем сайте. А чтобы попробовать услугу — кликните на кнопку ниже.

Спасибо за Вашу оценку! К сожалению, проголосовать не получилось. Попробуйте позже

Samba-сервер в локальной сети с Linux и Windows

В инструкции описан процесс настройки общего файлового сервера для всех пользователей локальной или виртуальной сети с операционными системами Linux и Windows.

Что это такое?

Файловый сервер работает по протоколу SMB/CIFS и позволяет предоставить доступ к общим ресурсам в локальной сети, например, текстовым файлам или сетевым принтерам. Для его развертывания на Windows используются штатные средства ОС, на Linux используется файловый сервер Samba.

В инструкции рассмотрена настройка файлового сервера на серверах с операционными системами Linux и Windows. На сервере будет находиться 2 каталога - публичный и приватный. К файловому серверу подключение будет происходить как с операционной системы Windows, так и с Linux, т.к. в виртуальной или физической локальной сети могут находиться серверы с разными ОС.

Создание и настройка частной сети

Для начала в панели управления должны быть созданы все необходимые для сети серверы.

После создания необходимо объединить все машины в единую локальную сеть через панель управления в разделе Сети. В результате серверы получат локальные IP-адреса.

После создания частной сети необходимо настроить сетевые адаптеры на каждом сервере. Об этом можно прочитать в наших инструкциях:

- Настройка сетевого адаптера в Ubuntu и Debian

- Настройка сетевого адаптера в CentOS

- Настройка сетевого адаптера в Windows

Настройка файлового сервера

Прежде всего, необходимо определиться, на сервере с какой операционной системой будет находиться общий каталог.

Настройка файлового сервера на Linux (Debian/Ubuntu)

Для развертывания файлового сервера на системах Linux используется инструмент SAMBA. Ниже перечислены действия по его установке и настройке.

Прежде всего следует обновить локальную базу пакетов:

apt-get updateДалее установите пакеты из главного репозитория:

apt-get install -y samba samba-clientСоздайте резервную копию файла конфигурации Samba:

cp /etc/samba/smb.conf /etc/samba/smb.conf.bakСоздайте или выберете директорию, к которой все пользователи будут иметь общий доступ:

mkdir -p /samba/public Перейдите к этому каталогу и измените режим доступа и владельца:

cd /samba

chmod -R 0755 public Создайте или выберете каталог, к которому иметь доступ будут ограниченное число пользователей:

mkdir /samba/private Создайте группу пользователей, которые будут иметь доступ к приватным данным:

groupadd smbgrp Создайте нужных пользователей с помощью команды useradd:

useradd user1 Добавьте созданных пользователей в группу:

usermod -aG smbgrp user1Измените группу, которой принадлежит приватная директория:

chgrp smbgrp /samba/private Задайте пароль, с помощью которого пользователь будет подключаться к каталогу:

smbpasswd -a user1 Откройте файл конфигурации на редактирование с помощью текстового редактора, например nano:

nano /etc/samba/smb.confЗамените содержимое файла на следующие строки:

[global]

workgroup = WORKGROUP

security = user

map to guest = bad user

wins support = no

dns proxy = no[public]

path = /samba/public

guest ok = yes

force user = nobody

browsable = yes

writable = yes

[private]

path = /samba/private

valid users = @smbgrp

guest ok = no

browsable = yes

writable = yes

Сохраните внесенные изменения, нажав CTRL+X, затем Enter и Y.

Значения параметров выше:

- global - раздел с общими настройками для Samba сервера

- workgroup - рабочая группа Windows, WORKGROUP - значение по умолчанию для всех Windows машин, если вы не меняли самостоятельно

- security - режим безопасности, значение user означает аутентификацию по логину и паролю

- map to guest - задает способ обработки запросов, bad user - запросы с неправильным паролем будут отклонены, если такое имя пользователя существует

- wins support - включить или выключить поддержку WINS

- dns proxy - возможность запросов к DNS

- public - название общего каталога, которое будут видеть пользователи сети, может быть произвольным и не совпадать с именем директории

- path - полный путь до общего каталога

- browsable - отображение каталога в сетевом окружении

- writable - использование каталога на запись, инверсия read only

- guest ok - авторизация без пароля

- force user - пользователь по умолчанию

- valid users - список пользователей, у которых есть доступ к каталогу, через @ указывается unix-группа пользователей

Проверить настройки в smb.conf можно с помощью команды:

testparm -s Чтобы изменения вступили в силу, перезапустите сервис:

service smbd restart Далее нужно настроить firewall, открыв порты, которые использует SAMBA. Настоятельно рекомендуем разрешить только подключения из локального диапазона IP-адресов или виртуальной частной сети. Адресное пространство вашей частной сети вы можете увидеть в панели управления 1cloud.

Замените значение параметра –s в правилах ниже для соответствия адресному пространству вашей частной сети. Как правило префикс сети /24, если вы явно не подразумеваете иного:

iptables -A INPUT -p tcp -m tcp --dport 445 –s 10.0.0.0/24 -j ACCEPT

iptables -A INPUT -p tcp -m tcp --dport 139 –s 10.0.0.0/24 -j ACCEPT

iptables -A INPUT -p udp -m udp --dport 137 –s 10.0.0.0/24 -j ACCEPT

iptables -A INPUT -p udp -m udp --dport 138 –s 10.0.0.0/24 -j ACCEPTТеперь необходимо сделать так, чтобы указанные выше правила фаервола iptables были сохранены после перезагрузки машины. Для это установим пакет iptables-persistent:

apt-get install iptables-persistent После установки откроется окно с предложением последовать запомнить текущие правила iptables для IPv4 и IPv6. Подтвердите это действие.

Проверить актуальные правила iptables можно командой:

iptables -L В выводе команды вы должны увидеть ранее добавленные разрешающие политики (Accept).

Настройка общего публичного каталога на Windows

Для общего доступа к файлам по сети в Windows используются стандартные средства ОС.

Чтобы пользователи локальной сети могли без пароля подключаться к общему ресурсу, необходимо в панели управления снять ограничения защиты. Откройте панель управления и перейдите в раздел Сеть (Network and Internet) -> Центр управления сетями и общим доступом (Network and Sharing Center) -> Расширенные настройки общего доступа (Advanced sharing settings). В разделе Все сети (All Networks) выберете опцию Отключить доступ с парольной защитой (Turn off password protected sharing) и сохраните изменения.

Далее, чтобы настроить общий доступ к каталогу на Windows необходимо создать или выбрать нужный и открыть его свойства. В свойствах перейдите во вкладку Доступ (Sharing) и нажмите Расширенная настройка (Advanced Sharing).

В открывшемся окне отметьте галочкой Открыть общий доступ к этой папке (Share this folder), для того чтобы она стала общедоступной. В поле Имя общего ресурса (Share name) введите имя, которое будет видно всем пользователям. Далее нажмите Разрешения (Permissions) для настройки прав доступа.

Выберете нужные права доступа для всех пользователей (Everyone). Нажмите Применить (Apply), чтобы изменения вступили в силу.

Теперь в свойствах каталога нажмите Общий доступ (Share).

В поле поиска введите Все пользователи (Everyone) и нажмите Добавить (Add). Для полного доступа выберете права Read/Write и нажмите Поделиться (Share).

Теперь ваш каталог Windows доступен всем пользователям локальной сети без пароля.

Настройка общего приватного каталога на Windows

Для настройки общего каталога, который будет доступен только определенным пользователям, необходимо, чтобы данные пользователи существовали на сервере с общей папкой и на Windows машине с которой будет происходить подключение (наличие пользователя на Linux сервере не требуется), причем логин и пароль пользователей должны полностью совпадать. О том как создать нового пользователя читайте в нашей инструкции.

Чтобы пользователи локальной сети могли без пароля подключаться к общему ресурсу, необходимо в панели управления снять ограничения защиты. Откройте панель управления и перейдите в раздел Сеть (Network and Internet) -> Центр управления сетями и общим доступом (Network and Sharing Center) -> Расширенные настройки общего доступа (Advanced sharing settings). В разделе Все сети (All Networks) выберете опцию Отключить доступ с парольной защитой (Turn off password protected sharing) и сохраните изменения.

Далее, чтобы настроить общий доступ к каталогу на Windows необходимо создать или выбрать нужный и открыть его свойства. В свойствах перейдите во вкладку Доступ (Sharing) и нажмите Расширенная настройка (Advanced Sharing).

Так как каталог будет доступен только определенным пользователям, необходимо удалить группу Все пользователи (Everyone) с помощью кнопки Удалить (Remove).

Далее с помощью кнопки Добавить (Add) добавьте пользователей для управления каталогом.

Введите имя и нажмите Проверить имена (Check Names), выберете полное имя пользователя и нажмите OK.

Установите нужные права и нажмите Применить (Apply).

Теперь в свойствах каталога нажмите Поделиться (Share).

В поле поиска введите имя пользователя и нажмите Добавить (Add). Для полного доступа выберете права Чтение/Запись (Read/Write) и нажмите Поделиться (Share).

В итоге каталог стает общедоступным для определенных пользователей.

Подключение к общему каталогу с помощью Linux

Чтобы подключиться к общему каталогу, необходимо установить клиент для подключения:

sudo apt-get install smbclient Для подключения используйте следующий формат команды:

smbclient -U <Пользователь> \\\\<IP-адрес>\\<Общий каталог> Также можно выполнить монтирование общего каталога, для этого установите дополнительный пакет утилит:

sudo apt-get install cifs-utils Для монтирования используйте следующий формат команды:

mount -t cifs -o username=<Пользователь>,password= //<IP-адрес>/<Общий каталог> <Точка монтирования> Где <ip-адрес> - адрес машины, на которой расположена общая директория, а <Общий каталог> - путь до общей директории.

Например:

mount -t cifs -o username=Everyone,password= //10.0.1.2/Win /root/shares/public Если общий каталог находится на Windows Server?

Если общий каталог находится на сервере с операционной системой Windows, то для публичного каталога используйте имя пользователя Everyone, а в качестве пароля просто нажмите Enter. Например:

smbclient -U Everyone \\\\10.0.1.2\\Win

Enter Everyone's password:

OS=[Windows Server 2016 Standard 14393] Server=[Windows Server 2016 Standard 6.3]

smb: \> Для приватного каталога используйте имя пользователя и пароль, которому разрешен доступ.

Если общий каталог находится на Linux?

Если общий каталог находится на сервере с операционной системой Linux, то для публичного каталога используйте имя пользователя nobody, а в качестве пароля просто нажмите Enter. Например:

smbclient -U nobody \\\\10.0.1.2\\public

Enter nobody's password:

OS=[Windows Server 2016 Standard 14393] Server=[Windows Server 2016 Standard 6.3]

smb: \> Для приватного каталога используйте имя пользователя и пароль, которому разрешен доступ.

Подключение к общему каталогу с помощью Windows

Для подключения используйте Проводник Windows, в адресную строку введите строку в следующем формате:

\\<Локальный IP-адрес>\<Название общего каталога>

Если общий каталог находится на Windows Server?

Если вы подключаетесь к приватному каталогу, то он откроется автоматически, а если подключаетесь к публичному, то перед вами вами появится окно для ввода данных для входа. Введите логин Everyone и пустой пароль, нажмите OK. В результате вы будете подключены к общему каталогу.

Если общий каталог находится на Linux?

Для подключения к публичной папке не требуется вводить логин или пароль, достаточно в адресную строку ввести нужный ip-адрес без ввода дополнительной информации. Для подключения к приватному каталогу введите логин и пароль пользователя в появившееся окно.

P. S. Другие инструкции:

Ознакомиться с другими инструкциями вы можете на нашем сайте. А чтобы попробовать услугу — кликните на кнопку ниже.

Спасибо за Вашу оценку! К сожалению, проголосовать не получилось. Попробуйте позже

Samba-сервер в локальной сети с Linux и Windows

В инструкции описан процесс настройки общего файлового сервера для всех пользователей локальной или виртуальной сети с операционными системами Linux и Windows.

Что это такое?

Файловый сервер работает по протоколу SMB/CIFS и позволяет предоставить доступ к общим ресурсам в локальной сети, например, текстовым файлам или сетевым принтерам. Для его развертывания на Windows используются штатные средства ОС, на Linux используется файловый сервер Samba.

В инструкции рассмотрена настройка файлового сервера на серверах с операционными системами Linux и Windows. На сервере будет находиться 2 каталога - публичный и приватный. К файловому серверу подключение будет происходить как с операционной системы Windows, так и с Linux, т.к. в виртуальной или физической локальной сети могут находиться серверы с разными ОС.

Создание и настройка частной сети

Для начала в панели управления должны быть созданы все необходимые для сети серверы.

После создания необходимо объединить все машины в единую локальную сеть через панель управления в разделе Сети. В результате серверы получат локальные IP-адреса.

После создания частной сети необходимо настроить сетевые адаптеры на каждом сервере. Об этом можно прочитать в наших инструкциях:

- Настройка сетевого адаптера в Ubuntu и Debian

- Настройка сетевого адаптера в CentOS

- Настройка сетевого адаптера в Windows

Настройка файлового сервера

Прежде всего, необходимо определиться, на сервере с какой операционной системой будет находиться общий каталог.

Настройка файлового сервера на Linux (Debian/Ubuntu)

Для развертывания файлового сервера на системах Linux используется инструмент SAMBA. Ниже перечислены действия по его установке и настройке.

Прежде всего следует обновить локальную базу пакетов:

apt-get updateДалее установите пакеты из главного репозитория:

apt-get install -y samba samba-clientСоздайте резервную копию файла конфигурации Samba:

cp /etc/samba/smb.conf /etc/samba/smb.conf.bakСоздайте или выберете директорию, к которой все пользователи будут иметь общий доступ:

mkdir -p /samba/public Перейдите к этому каталогу и измените режим доступа и владельца:

cd /samba

chmod -R 0755 public Создайте или выберете каталог, к которому иметь доступ будут ограниченное число пользователей:

mkdir /samba/private Создайте группу пользователей, которые будут иметь доступ к приватным данным:

groupadd smbgrp Создайте нужных пользователей с помощью команды useradd:

useradd user1 Добавьте созданных пользователей в группу:

usermod -aG smbgrp user1Измените группу, которой принадлежит приватная директория:

chgrp smbgrp /samba/private Задайте пароль, с помощью которого пользователь будет подключаться к каталогу:

smbpasswd -a user1 Откройте файл конфигурации на редактирование с помощью текстового редактора, например nano:

nano /etc/samba/smb.confЗамените содержимое файла на следующие строки:

[global]

workgroup = WORKGROUP

security = user

map to guest = bad user

wins support = no

dns proxy = no[public]

path = /samba/public

guest ok = yes

force user = nobody

browsable = yes

writable = yes

[private]

path = /samba/private

valid users = @smbgrp

guest ok = no

browsable = yes

writable = yes

Сохраните внесенные изменения, нажав CTRL+X, затем Enter и Y.

Значения параметров выше:

- global - раздел с общими настройками для Samba сервера

- workgroup - рабочая группа Windows, WORKGROUP - значение по умолчанию для всех Windows машин, если вы не меняли самостоятельно

- security - режим безопасности, значение user означает аутентификацию по логину и паролю

- map to guest - задает способ обработки запросов, bad user - запросы с неправильным паролем будут отклонены, если такое имя пользователя существует

- wins support - включить или выключить поддержку WINS

- dns proxy - возможность запросов к DNS

- public - название общего каталога, которое будут видеть пользователи сети, может быть произвольным и не совпадать с именем директории

- path - полный путь до общего каталога

- browsable - отображение каталога в сетевом окружении

- writable - использование каталога на запись, инверсия read only

- guest ok - авторизация без пароля

- force user - пользователь по умолчанию

- valid users - список пользователей, у которых есть доступ к каталогу, через @ указывается unix-группа пользователей

Проверить настройки в smb.conf можно с помощью команды:

testparm -s Чтобы изменения вступили в силу, перезапустите сервис:

service smbd restart Далее нужно настроить firewall, открыв порты, которые использует SAMBA. Настоятельно рекомендуем разрешить только подключения из локального диапазона IP-адресов или виртуальной частной сети. Адресное пространство вашей частной сети вы можете увидеть в панели управления 1cloud.

Замените значение параметра –s в правилах ниже для соответствия адресному пространству вашей частной сети. Как правило префикс сети /24, если вы явно не подразумеваете иного:

iptables -A INPUT -p tcp -m tcp --dport 445 –s 10.0.0.0/24 -j ACCEPT

iptables -A INPUT -p tcp -m tcp --dport 139 –s 10.0.0.0/24 -j ACCEPT

iptables -A INPUT -p udp -m udp --dport 137 –s 10.0.0.0/24 -j ACCEPT

iptables -A INPUT -p udp -m udp --dport 138 –s 10.0.0.0/24 -j ACCEPTТеперь необходимо сделать так, чтобы указанные выше правила фаервола iptables были сохранены после перезагрузки машины. Для это установим пакет iptables-persistent:

apt-get install iptables-persistent После установки откроется окно с предложением последовать запомнить текущие правила iptables для IPv4 и IPv6. Подтвердите это действие.

Проверить актуальные правила iptables можно командой:

iptables -L В выводе команды вы должны увидеть ранее добавленные разрешающие политики (Accept).

Настройка общего публичного каталога на Windows

Для общего доступа к файлам по сети в Windows используются стандартные средства ОС.

Чтобы пользователи локальной сети могли без пароля подключаться к общему ресурсу, необходимо в панели управления снять ограничения защиты. Откройте панель управления и перейдите в раздел Сеть (Network and Internet) -> Центр управления сетями и общим доступом (Network and Sharing Center) -> Расширенные настройки общего доступа (Advanced sharing settings). В разделе Все сети (All Networks) выберете опцию Отключить доступ с парольной защитой (Turn off password protected sharing) и сохраните изменения.

Далее, чтобы настроить общий доступ к каталогу на Windows необходимо создать или выбрать нужный и открыть его свойства. В свойствах перейдите во вкладку Доступ (Sharing) и нажмите Расширенная настройка (Advanced Sharing).

В открывшемся окне отметьте галочкой Открыть общий доступ к этой папке (Share this folder), для того чтобы она стала общедоступной. В поле Имя общего ресурса (Share name) введите имя, которое будет видно всем пользователям. Далее нажмите Разрешения (Permissions) для настройки прав доступа.

Выберете нужные права доступа для всех пользователей (Everyone). Нажмите Применить (Apply), чтобы изменения вступили в силу.

Теперь в свойствах каталога нажмите Общий доступ (Share).

В поле поиска введите Все пользователи (Everyone) и нажмите Добавить (Add). Для полного доступа выберете права Read/Write и нажмите Поделиться (Share).

Теперь ваш каталог Windows доступен всем пользователям локальной сети без пароля.

Настройка общего приватного каталога на Windows

Для настройки общего каталога, который будет доступен только определенным пользователям, необходимо, чтобы данные пользователи существовали на сервере с общей папкой и на Windows машине с которой будет происходить подключение (наличие пользователя на Linux сервере не требуется), причем логин и пароль пользователей должны полностью совпадать. О том как создать нового пользователя читайте в нашей инструкции.

Чтобы пользователи локальной сети могли без пароля подключаться к общему ресурсу, необходимо в панели управления снять ограничения защиты. Откройте панель управления и перейдите в раздел Сеть (Network and Internet) -> Центр управления сетями и общим доступом (Network and Sharing Center) -> Расширенные настройки общего доступа (Advanced sharing settings). В разделе Все сети (All Networks) выберете опцию Отключить доступ с парольной защитой (Turn off password protected sharing) и сохраните изменения.

Далее, чтобы настроить общий доступ к каталогу на Windows необходимо создать или выбрать нужный и открыть его свойства. В свойствах перейдите во вкладку Доступ (Sharing) и нажмите Расширенная настройка (Advanced Sharing).

Так как каталог будет доступен только определенным пользователям, необходимо удалить группу Все пользователи (Everyone) с помощью кнопки Удалить (Remove).

Далее с помощью кнопки Добавить (Add) добавьте пользователей для управления каталогом.

Введите имя и нажмите Проверить имена (Check Names), выберете полное имя пользователя и нажмите OK.

Установите нужные права и нажмите Применить (Apply).

Теперь в свойствах каталога нажмите Поделиться (Share).

В поле поиска введите имя пользователя и нажмите Добавить (Add). Для полного доступа выберете права Чтение/Запись (Read/Write) и нажмите Поделиться (Share).

В итоге каталог стает общедоступным для определенных пользователей.

Подключение к общему каталогу с помощью Linux

Чтобы подключиться к общему каталогу, необходимо установить клиент для подключения:

sudo apt-get install smbclient Для подключения используйте следующий формат команды:

smbclient -U <Пользователь> \\\\<IP-адрес>\\<Общий каталог> Также можно выполнить монтирование общего каталога, для этого установите дополнительный пакет утилит:

sudo apt-get install cifs-utils Для монтирования используйте следующий формат команды:

mount -t cifs -o username=<Пользователь>,password= //<IP-адрес>/<Общий каталог> <Точка монтирования> Где <ip-адрес> - адрес машины, на которой расположена общая директория, а <Общий каталог> - путь до общей директории.

Например:

mount -t cifs -o username=Everyone,password= //10.0.1.2/Win /root/shares/public Если общий каталог находится на Windows Server?

Если общий каталог находится на сервере с операционной системой Windows, то для публичного каталога используйте имя пользователя Everyone, а в качестве пароля просто нажмите Enter. Например:

smbclient -U Everyone \\\\10.0.1.2\\Win

Enter Everyone's password:

OS=[Windows Server 2016 Standard 14393] Server=[Windows Server 2016 Standard 6.3]

smb: \> Для приватного каталога используйте имя пользователя и пароль, которому разрешен доступ.

Если общий каталог находится на Linux?

Если общий каталог находится на сервере с операционной системой Linux, то для публичного каталога используйте имя пользователя nobody, а в качестве пароля просто нажмите Enter. Например:

smbclient -U nobody \\\\10.0.1.2\\public

Enter nobody's password:

OS=[Windows Server 2016 Standard 14393] Server=[Windows Server 2016 Standard 6.3]

smb: \> Для приватного каталога используйте имя пользователя и пароль, которому разрешен доступ.

Подключение к общему каталогу с помощью Windows

Для подключения используйте Проводник Windows, в адресную строку введите строку в следующем формате:

\\<Локальный IP-адрес>\<Название общего каталога>

Если общий каталог находится на Windows Server?

Если вы подключаетесь к приватному каталогу, то он откроется автоматически, а если подключаетесь к публичному, то перед вами вами появится окно для ввода данных для входа. Введите логин Everyone и пустой пароль, нажмите OK. В результате вы будете подключены к общему каталогу.

Если общий каталог находится на Linux?

Для подключения к публичной папке не требуется вводить логин или пароль, достаточно в адресную строку ввести нужный ip-адрес без ввода дополнительной информации. Для подключения к приватному каталогу введите логин и пароль пользователя в появившееся окно.

P. S. Другие инструкции:

Ознакомиться с другими инструкциями вы можете на нашем сайте. А чтобы попробовать услугу — кликните на кнопку ниже.

Спасибо за Вашу оценку! К сожалению, проголосовать не получилось. Попробуйте позже

Файловый сервер SAMBA на базе Linux CentOS 7 / Хабр

Привет Хабр!

После активности шифровальщика Petya 27.06.2017, я отключил SMB1 он же CIFS, и получил производственное оборудование и сетевые МФУ которые не умеют работать на «новых» версиях SMB протокола.

Как тогда получать данные с «старых» устройств? Как показала практика, отдельная «машина» с Windows не выход, во время атаки кроме доменных «машин» пострадали также не включенные в домен, по этому, а также по лицензионным соображениям я решил использовать Linux.

Под катом находится пошаговая инструкция по установке и настройке файлового сервера SAMBA на базе CentOS 7:

— Анонимный доступ

— Аутентификация и авторизация

— Интеграция с Active Directory

Установка CentOS 7

Сервера работают под управлением VMware ESXi, и по этому я установил CentOS 7 1611 на VM, выделив 1 CPU, 1GB RAM и 3GB HDD.

LVM я не использую, SWAP раздел не создаю, на загрузочный раздел выделяю 500MB, а все остальное отдаю под корень файловой системы. В качестве файловой системы использую ext4.

Процесс установки описывать я не буду, даже если вы этого никогда не делали, это не сложно, у вас все получится. Предполагаю что вы уже все установили, тогда можно приступать.

Если вы новичок в линукс, делайте копии оригинальных файлов с конфигами, используйте команду cp.

cp /etc/somefile.conf /etc/somefile.conf.bakПолучение ip адреса по DHCP

Если по какой-то причине в сети нету DHCP сервера, вам стоит его поднять. Работать с большим количеством VM без DHCP не удобно.

Для принудительного обновления или получения ip адреса выполните команду

dhclientПоказать ip адрес

ifconfig или nmcli device showYUM

CentOS 7 использует пакетный менеджер YUM. Шпаргалка по yum находится

тут.

Если выход в интернет организован через прокси сервер, добавьте адрес прокси в файл конфигурации /etc/yum.conf, используйте редактор vi или следующую команду

echo proxy=http://your.proxy:8888 >> /etc/yum.confВ случае использования логина и пароля для доступа к прокси серверу, добавьте следующие параметры:

proxy_username=yum-user

proxy_password=qwerty

Установка на VM агентов для взаимодействия с хост сервером

Для VMware ESXi необходимо установить open-vm-tools

yum install open-vm-toolsДля Hyper-V, hyperv-daemons

yum install hyperv-daemonsУстановка обновлений

Очень важно установить все доступные обновления

yum updateMidnight Commander

Редактировать файлы без нормального редактора очень не удобно, и я предлагаю использовать mc и mcedit

yum install mcНастройка сети

Для настройки статического ip адреса и имени хоста можно использовать утилиту

nmtuiВ командной строке список сетевых адаптеров можно получить командой

nmcli device statusСтатический ip и gateway задается следующей командой, где «ens192» это имя сетевого адаптера

nmcli connection modify “ens192” ipv4.addresses “192.168.1.100/24 192.168.1.1”Настройка FQDN

Пусть полное имя хоста будет

ls01.fqdn.com, выполняем команду

hostnamectl set-hostname ls01.fqdn.comПерезагружаем службу имен

systemctl restart systemd-hostnamedПроверить результат можно следующими командами

hostnamectl status hostname hostname -s hostname -fipv6

Если протокол ipv6 не используется, логично его отключить, для этого нужно добавить два параметра в файл

/etc/sysctl.conf, выполните следующие команды или используйте редактор

mceditecho net.ipv6.conf.all.disable_ipv6 = 1 >> /etc/sysctl.conf echo net.ipv6.conf.default.disable_ipv6 = 1 >> /etc/sysctl.confПерезагрузите службу сети

service network restartSELINUX

На данном этапе службу SELINUX необходимо отключить, проверить статус службы SELINUX можно командой

sestatusИзмените значение SELINUX в файле

/etc/selinux/configна

SELINUX=disabledзатем перезагрузите сервер.

rebootВернусь к SELINUX в конце статьи.

SAMBA

Установка

yum install sambaДобавление службы в автоматический запуск

chkconfig smb onЗапуск службы и проверка состояния

service smb start smbstatusfirewallD

По умолчанию CentOS 7 использует брандмауэр firewallD, состояние службы можно узнать командой

firewall-cmd --stateДля получения списка правил и сервисов используйте

firewall-cmd --list-all firewall-cmd --list-servicesОбратите внимание на список сервисов, если вы отключили протокол ipv6, логично также поступить и с dhcpv6-client

firewall-cmd -–permanent -–remove-service=dhcpv6-clientСоздаем правило для SAMBA и перезагружаем

firewall-cmd --permanent --add-service=samba firewall-cmd --reloadОбщий ресурс с анонимным доступом

Создаем папку для ресурса /samba/guest

mkdir /samba mkdir /samba/guestМеняем владельца и назначаем права

chown nobody:nobody /samba/guest chmod 777 /samba/guestРедактируем файл конфигурации SAMBA

/etc/samba/smb.confmcedit /etc/samba/smb.confМеняем содержание оригинального файла на следующее

[global]

workgroup = WORKGROUP

security = user

map to guest = bad user

min protocol = NT1[guest]

path = /samba/guest

guest ok = Yes

writable = Yes

На всякий случай я указал минимальную версию протокола

SMB=NT1. Если вы укажите SMB2 или SMB3, клиенты с Windows XP и ниже не смогут получить доступ к ресурсам.

Проверка параметров и перезагрузка службы

testparm service smb restart smbstatusПоздравляю вас, достигнут первый уровень посвящения. Общий ресурс с анонимным доступом настроен, будет работать долго и надежно. Но можно и нужно настроить еще несколько вещей.

Бантики

По умолчанию лог файлы находятся в папке

/var/log/samba. При необходимости получить подробные логи, в раздел [global] необходимо добавить параметр log level = 2 или 3. По умолчанию используется значение 1, значение 0 отключает ведение логов.

[global]

log level = 2

Как вы можете знаете, предоставление доступа к файлам это только часть функционала SAMBA. Если на сервере будут только файловые ресурсы, службу печати логично отключить. В разделе [global] добавьте следующие параметры

[global]

load printers = no

show add printer wizard = no

printcap name = /dev/null

disable spoolss = yes

Конфигурация SAMBA находиться в каталоге

/etc/samba, а логи в каталоге

/var/log/sambaМне удобней все инструменты держать по рукой, по этому я монтирую необходимые мне каталоги в

/sambaСоздаем каталоги, в которые будет все монтироваться

mkdir /samba/smbconf mkdir /samba/smblogsРедактируем конфиг файл

/etc/fstab, я предполагаю что вы знаете за что отвечает

fstab.

mcedit /etc/fstabДобавляем следующие строки

/etc/samba /samba/smbconf none bind 0 0

/var/log/samba /samba/smblogs none bind 0 0

Монтируем без перезагрузки

mount -aПодключение диска

Держать ресурс с общим доступом на системном диске без квоты, не лучший выбор. С квотами я решил не связываться, мне проще подключить отдельный «физический» диск.

Для получения списка устройств можно использовать команду lsblk

lsblkСоздание таблицы разделов на диске /dev/sdb

parted /dev/sdb mklabel msdosили

parted /dev/sdb mklabel gptПодробную информация про gpt можно прочитать

тутСоздание раздела на весь диск sdb, в лучших традициях жанра я решил сделать отступ 1MiB в начале диска.

parted /dev/sdb mkpart primary ext4 1MiB 100%Создаем файловую систему ext4

mkfs.ext4 /dev/sdb1Редактируем fstab

mcedit /etc/fstabДобавляем еще одну строку

/dev/sdb1 /samba/guest ext4 defaults 0 0

Монтирование

mount –aПроверяем результат

df -hНазначение прав

chmod 777 /samba/guestПодключение образа диска

Если вам не нужны большие объемы, и достаточно ресурса размером ххх мб, можно подключить образ диска из файла.

Создаем каталог для хранения образов

mkdir /samba/smbimg Создаем файл образа размером 100 мб

dd if=/dev/zero of=/samba/smbimg/100M.img bs=100 count=1MПро команду dd много интересного можно прочитать

тутВ варианте с образом я решил не создавать таблицу разделов, просто создаем файловую систему ext4.

mkfs.ext4 /samba/smbimg/100M.imgРедактируем fstab

mcedit /etc/fstabКонфиг для монтирования образа

/samba/smbimg/100M.img /samba/guest ext4 defaults 0 0

Монтирование

mount -aПроверяем результат

df -hНазначение прав

chmod 777 /samba/guestПодключение RAM диска

Для временных ресурсов где не нужен большой объем, как мне кажется RAM диск это наилучший вариант, очень быстро и просто настраивается, а скорость работы поражает воображение.

Редактируем fstab

mcedit /etc/fstabКонфиг для RAM диска

none /samba/guest tmpfs defaults,size=100M 0 0

Монтирование

mount -aПроверяем результат

df -hУдаление старых файлов

В случае «файлопомойки» ресурсы нужно как-то освобождать, для этого можно использовать планировщик задач crontab

Просмотр заданий

crontab –lРедактирование заданий

crontab –e Пример конфига:

SHELL=/bin/bash

PATH=/sbin:/bin:/usr/sbin:/usr/bin

MAILTO=“”

HOME=/#удалять файлы и каталоги каждый час

* 0-23 * * * rm –R /samba/guest/*#Удалить только файлы старше 1 дня, запуск команды каждые 10 минут

0-59/10 * * * * find /samba/guest/* -type f -mtime +1 -exec rm –f {} \;#удалить файлы старше 50 минут, запуск команды каждые 10 минут

0-59/10 * * * * find /samba/guest/* -type f -mmin +50 -exec rm -f {} \;

Выход из vi

<ESC> :wqЛоги службы crontab находятся в файле

/var/log/cronОграничение доступа к SAMBA по ip адресам

Если вам нужно ограничить доступ ко всем ресурсам SAMBA, добавьте ваши списки доступа в разделе global, а если необходимо ограничить только на определенный ресурс, в разделе этого ресурса.

Пример:

[global]

hosts allow = 192.168.1.100, 192.168.1.101

hosts deny = ALL[guest]

hosts allow = 192.168.0.0/255.255.0.0

hosts deny = 10. except 10.1.1.1

Аутентификация и авторизация пользователей

Ограничение доступа по ip адресам не всегда удобно или возможно, тогда можно использовать логины и пароли.

Сначала необходимо создать локального пользователя в системе

adduser user1Если пользователь будет работать только с SAMBA ресурсами, задавать ему пароль для системы нет необходимости. Пароль для системы и для SAMBA хранятся в разных файлах и могут отличаться.

Затем необходимо добавить системного пользователя в пользователи самбы и задать ему пароль

smbpasswd -a user1По умолчанию для хранения паролей используется файл формата tdb, которые расположен в каталоге /var/lib/samba/private/

Изменить каталог расположения файла можно глобальным параметром passdb backend

[global]

passdb backend=tdbsam:/etc/samba/smbpassdb.tdb

tdb файлы были созданы для замены «устаревших» текстовых, если вы хотите использовать текстовые файлы, для этого используйте параметр

passdb backend=smbpasswdв разделе global

passdb backend=smbpasswd:/etc/samba/smbpasswd

Затем укажите списки пользователей и групп для доступа к ресурсам

[guest]

path = /samba/guest

writable = no

read list = user1, @group2

write list = user2, user3

Интеграция с Active Directory

Также есть возможность получать информацию о пользователей из LDAP, но мне этот вариант не интересен и я сразу перехожу к AD. Подробная инструкция от Microsoft находится

тут.

Для AD очень важна синхронизация времени, по этому стоит начать с этого.

Установка соответствующей службы

yum install ntpДобавляем в конфиг файл /etc/ntp.conf сервера выполняющих роль домен контроллеров

mcedit /etc/ntp.confПример:

server 192.168.1.10

server 192.168.1.20

server someserver.contoso.com

Добавляем службу ntp в автоматический запуск

chkconfig ntpd onЗапускаем службу

service ntpd startПроверяем синхронизацию времени

ntpq –pwinbind

Для получения информации о пользователях из AD необходимо установить пакет

samba-winbindyum install samba-winbindДобавляем службу в автоматический запуск

chkconfig winbind onЗапускаем службу

service winbind startДобавление хоста в AD

Напомню что в начале даной инструкции задали имя хоста

ls01.fqdn.com. Будем считать что полное имя домена

fqdn.com, а короткое пусть будет

fqdn_comДля внесения всех необходимых параметров в конфигурационные файлы можно воспользоваться утилитой authconfig-tui, установите флажок Use Winbind, затем перейдите на следующее окно

Выберите модель безопасности ADS и укажите имена вашего домена. В поле домен контролер укажите “*”, это необходимо для автоматического поиска доступного домен контроллера. Затем нажмите ОК и закройте утилиту.

Для добавления хоста в AD используйте команду net ads join –U %username%, пользователь должен обладать правами на создание учетной записи ПК в домене

net ads join –U youruserЕсли машина не добавляется в домен, добавьте FQDN имя хоста в файл /etc/hosts.

Я несколько раз все проверял, и в файл hosts я вносил изменения когда на этапе настройки сети задавал не полное имя хоста.

Для того чтобы вывести хост из домена используйте команду net ads leave –U %username%

Что делает утилита authconfig-tui?

Утилита добавляет параметры для подключения к AD в следующие файлы, параметров не много и при желании можно забить все руками.

/etc/krb5.conf

[libdefaults]

Default_realm = FQDN.COM[realms]

FQDN.COM = {

kdc = *

}

/etc/nsswitch.conf

passwd: files sss winbind

shadow: files sss winbind

group: files sss winbind

/etc/samba/smb.conf

[global]

workgroup = FQDN_COM

password server = *

realm = FQDN.COM

security = ads

idmap config *: range = 16777216-33554431

template shell = /sbin/nologin

kerberos method = secrets only

winbind use default domain = false

winbind pffline logon = false

Вы могли заметить что данная утилита вносит заметно меньше параметров чем написано в инструкции от Microsoft или других инструкциях, но если так работать – то почему бы и нет?

Из инструкции Microsoft я добавляю следующие параметры в конфиг

[global]

domain master = no

local master = no

preferred master = no

os level = 0

domain logons = no

Настройка прав доступа на ресурс

В качестве примера и для наглядности рекомендую настроить ресурсы с разными правами на одну папку

[domain users read only]

path = /samba/guest

read list = "@fqdn_com\domain users"

force create mode = 777

directory mask = 777[domain users writable]

path = /samba/guest

read list = "@fqdn_com\domain users"

write list = "@fqdn_com\domain users"

force create mode = 777

directory mask = 777

Перезапускаем службу samba

service smb restartПроверяем

smbstatusНа скриншоте видно пользователя домена который находится в одной из общих папок

THE END

Список полезных ссылок:

Боремся с вирусами и инфраструктурой, или отключение SMB v1

Критическая уязвимость SambaCry: как защититься

How to Fix SambaCry Vulnerability (CVE-2017-7494) in Linux Systems

Yum, шпаргалка

Команда dd и все, что с ней связано

Using Samba, 2nd Edition

Включение Samba-сервера на базе Ubuntu в домен AD

Setting Up Samba and Configure FirewallD and SELinux to Allow File Sharing on Linux/Windows Clients

SELinux — описание и особенности работы с системой. Часть 1

SELinux — описание и особенности работы с системой. Часть 2

P.S.

Вернемся к SELINUX, чтобы SAMBA сервер мог предоставить доступ к любым каталогам необходимо выполнить следующие команды

setsebool -P samba_export_all_ro=1 setsebool -P samba_export_all_rw=1К сожалению я так и не смог настроить работу winbind при включенном SELINUX, если подскажете как, я буду благодарен.

Linux: совместная сетевая работа вместе с компьютерами на Windows, быстрая настройка сервера Samba | xnix

Описана настройка сетевого доступа с машин Windows на общие каталоги (шары) компьютера под Red Hat Linux 4 (сервера Samba).

Определимся с терминологией. Samba - это специальный сервер под Linux, который предоставляет те же сервисы, что и служба общих сетевых папок Windows (служба эта в Windows носит имя Server, системное имя lanmanserver). Тут для новичка может быть легкая путаница - понятие Server здесь используется в несколько другом контексте по сравнению с понятием разновидностей операционок Windows (например - Widnows 2003 Server, Windows 2000 Server, Windows 2000 Professional, Windows XP Home и т. д.). Т. е. сервером в контексте Samba (SMB) может быть ЛЮБАЯ машина под Windows, которая предоставила свои ресурсы (папки и файлы) в общее пользование. Иногда под Samba вообще подразумевают протокол сетевого обмена шар Windows, и иногда для этого понятия используют аббревиатуру SMB. Клиент Samba - любая программа, работающая на Windows, и которая пытается получить доступ к общим сетевым ресурсам сервера Samba. Клиентом Samba может выступать, например, проводник, если в строке адреса набрать \\10.50.c.d\public и нажать Enter. В этом примере 10.50.c.d - IP адрес сервера Samba, а public - расшаренный каталог на сервере Samba.

Для того, чтобы клиенты Windows могли попасть через сеть на шары Linux, нужно выполнение следующих условий (то, что компьютеры должны друг друга видеть по протоколу IP, само собой разумеется):

1. На Linux должен быть настроен и запущен сервис (демон) Samba.

2. В базе данных Samba должен быть логин и пароль пользователя Samba, который хочет получить доступ.

3. У подключившегося пользователя должны быть достаточные права на файловую систему Linux, к которой подключены шары Samba (для успешного проведения операций с этими шарами на чтение и запись).

Процесс по шагам (все операции происходят на сервере Samba под управлением Red Hat Linux 4):

1. Добавляем пользователя, который сможет подключаться к серверу (логин fedor, пароль 123). Лучше всего, если логин и пароль будет совпадать с логином и паролем пользователя, который в настоящий момент работает на клиенте Samba. В этом случае при подключении клиента Samba к сетевым шарам Samba логин и пароль вводить не потребуется.

# adduser fedor

После этой команды в файле /etc/passwd появится запись пользователя fedor, и появится папка /home/fedor. Если нам не нужно, чтобы пользователь fedor получил доступ к шеллу Linux, то нужно исправить строку в файле /etc/passwd у этого пользователя - поменять там имя интерпретатора шелла на /sbin/nologin:

fedor:x:501:501::/home/fedor:/sbin/nologin

2. Добавим пользователя fedor в базу данных пользователей Samba (ввод администратора показан жирным шрифтом. Введенные символы пароля на экране отображаться не будут):

# smbpasswd -a -U fedor

New SMB password:123

Retype new SMB password:123

Added user fedor.

После этого в файле /etc/samba/smbpasswd появится строчка наподобие:

fedor:501:CCF9155E3E7DB453AAD3B435B51404EE:3DBDE697D71690A769204BEB12283678:[U ]:LCT-482D6E68:

Измените разрешения файла паролей Samba, чтобы разрешение на чтение и запись имел только root:

# chmod 600 /etc/samba/smbpasswd

3. Редактируем файл /etc/samba/smb.conf. Предположим, что мы хотим, чтобы сервер Samba имел имя RHL (это необязательно), входил в рабочую группу MYGROUP (это тоже необязательно), имел дескрипшен "Samba Server" (необязательно), доступ к серверу разрешен с IP адресов 10.50.x.x и 192.168.1.x (если строку host allow закомментировать, то доступ будет разрешен со всех IP-адресов), настроены шары homes, printers, tmp, public (шары tmp и public настроены на полный доступ).

Добавим или изменим следующие параметры (строки, начинающиеся с # или ; являются комментариями, жирным выделено именно то, что надо изменить или раскомментировать):

[global]

netbios name = RHL

workgroup = MYGROUP

server string = Samba Server

hosts allow = 10.50. 192.168.1.

printcap name = /etc/printcap

load printers = yes

cups options = raw

log file = /var/log/samba/%m.log

max log size = 50

security = user

smb passwd file = /etc/samba/smbpasswd

socket options = TCP_NODELAY SO_RCVBUF=8192 SO_SNDBUF=8192

dns proxy = no

#============================ Share Definitions ==============================

idmap uid = 16777216-33554431

idmap gid = 16777216-33554431

template shell = /bin/false

winbind use default domain = no

[homes]

comment = Home Directories

browseable = no

writable = yes

[printers]

comment = All Printers

path = /var/spool/samba

browseable = no

guest ok = no

writable = no

printable = yes

[tmp]

comment = Temporary file space

path = /tmp

read only = no

public = yes

[public]

comment = Public Stuff

path = /home/public

browseable = yes

writable = yes

guest ok = yes

create mask = 0777

Все вроде понятно по содержимому файла. Здесь настроено, что будет использоваться защищенный тип авторизации по базе данных Samba (security = user, smb passwd file = /etc/samba/smbpasswd), лог будет вестись для каждого клиента Samba отдельно (log file = /var/log/samba/%m.log, где переменная %m имеет значения либо IP, либо NetBIOS-имени компьютера).

Протестируем нашу конфигурацию:

# testparm

Load smb config files from /etc/samba/smb.conf

Processing section "[homes]"

Processing section "[printers]"

Processing section "[tmp]"

Processing section "[public]"

Unknown parameter encountered: "force create mask"

Ignoring unknown parameter "force create mask"

Loaded services file OK.

Server role: ROLE_STANDALONE

Press enter to see a dump of your service definitions

# Global parameters

[global]

workgroup = MYGROUP

netbios name = RHL

server string = Samba Server

log file = /var/log/samba/%m.log

max log size = 50

socket options = TCP_NODELAY SO_RCVBUF=8192 SO_SNDBUF=8192

printcap name = /etc/printcap

dns proxy = No

idmap uid = 16777216-33554431

idmap gid = 16777216-33554431

hosts allow = 10.50. 192.168.1.

cups options = raw

[homes]

comment = Home Directories

read only = No

browseable = No

[printers]

comment = All Printers

path = /var/spool/samba

printable = Yes

browseable = No

[tmp]

comment = Temporary file space

path = /tmp

read only = No

guest ok = Yes

[public]

comment = Public Stuff

path = /home/public

read only = No

create mask = 0777

guest ok = Yes

4. Запускаем сервер Samba:

# service smb start

Запускаются сервисы SMB: [ ОК ]

Запускаются сервисы NMB: [ ОК ]

Если надо перезапустить Samba:

# service smb restart

Останавливаются службы SMB: [ ОК ]

Останавливаются службы NMB: [ ОК ]

Запускаются сервисы SMB: [ ОК ]

Запускаются сервисы NMB: [ ОК ]

Все! После этого можно заходить на шары сервера с клиента Samba, IP адрес которого начинается на 10.50. или 192.168.1. Если имя пользователя/пароль, который сейчас работает на клиенте Samba, равен fedor/123 (доменный это пользователь, или локальный - не имеет значения), то вводить логин ипароль не потребуется, иначе на запрос ввода пароля нужно вводить логин fedor и пароль 123.

Файлы Samba (которые могут понадобиться):

/etc/samba/smb.conf конфигурационный файл сервера Samba smbd

/etc/samba/smbpasswd база данных пользователей, которые могут получить сетевой доступ к шарам сервера Samba. Вручную этот файл корректировать не нужно, лучше только просматривать.

/var/log/samba/ папка, куда сыплются логи сервера Samba

Команды (которые понадобятся):

testparm проверка конфига /etc/samba/smb.conf на корректность

adduser добавление пользователя Linux

smbpasswd -a -U username добавление пользователя username в базу пользователей Samba (/etc/samba/smbpasswd)

service smb status просмотр состояния сервера Samba - работает или нет

service smb start запуск сервера Samba

service smb restart перезапуск сервера Samba - это надо делать после внесения изменений в /etc/samba/smb.conf

service smb stop останов сервера Samba

Необязательные команды:

mksmbpasswd.sh скрипт, который может сгенерировать файл /etc/samba/smbpasswd из файла /etc/passwd (cat /etc/passwd | mksmbpasswd.sh > /etc/samba/smbpasswd)

smbstatus просмотреть активные подключения к Samba

[Дополнительные настройки]

Для синхронизации паролей пользователей Samba с их паролями в системе можно применить PAM-модуль pam_smbpass, используя команду passwd. Когда пользователь вызывает команду passwd, одновременно изменяется и пароль, с которым он входит в систему Red Hat Enterprise Linux, и пароль, с которым он подключается к ресурсу Samba.

Чтобы включить эту возможность, добавьте в файл /etc/pam.d/system-auth ниже вызова pam_cracklib.so следующую строку:

password required /lib/security/pam_smbpass.so nullok use_authtok try_first_pass

Чтобы служба smb запускалась при загрузке, выполните команду:

/sbin/chkconfig --level 345 smb on

Определить службы, запускающиеся при загрузке системы, вы также можете с помощью chkconfig, ntsysv или средства Настройка служб (Services Configuration Tool). За подробностями обратитесь к главе 20 Управление доступа к службам.

[Ссылки]

1. Настройка сервера Samba site:rhd.ru.

2. Замена файл-сервера Windows NT/2000 на Linux/Samba site:opennet.ru.

3. Что нужно сделать, чтобы в XP в рабочей группе пользователи могли заходить на расшаренные ресурсы.

4. Windows 10: как настроить сетевой доступ к файлам.

Пример настройки samba файлового хранилища.

Графический вариант

Утилита публикации сетевого ресурса в рабочей группе доступна в РЕД ОС 7.3.

Установите утилиту командой:

dnf install share_dir_to_msad

Запуск утилиты доступен через главное меню:

или через терминал:

ShareDirToMSAD

Для того чтобы был запущен вариант утилиты по работе с рабочей группой, ПК не должен находиться в домене, в ином случае утилита запустится в режиме, указанном в данной инструкции /base/server-configuring/network-storage/samba-share-ad/.

Для публикации сетевого ресурса в рабочей группе требуется задать путь к директории, задать Samba пароль и выбрать разрешенных пользователей с назначением соответствующих им прав.

Для того чтобы удалить права с директории, требуется указать путь к ресурсу и прописать определенного пользователя, которого требуется удалить. Также доступно полное удаление прав с директории.

Для удобства отслеживания прав можно посмотреть текущие права директории, указав путь к интересующей.

Консольный вариант

Данная конфигурация будет содержать общую папку obmen, в которую будут иметь доступ авторизованные пользователи. И каждый пользователь будет иметь свою папку, которая доступна только ему и администратору сервера.

Реализация

Автоматически права на пользовательские каталоги и файлы выставляются в 775, что означает – разрешать записывать читать и выполнять файлы только пользователю и группе, остальным только чтение.

Каждый новый пользователь включается в группу администратора для того, что бы он мог редактировать изменения администратора. Так же включаются в общую группу для доступа к общей папке. Администратор при создании новых пользователей включается в их группу для возможности редактирования файлов и каталогов пользователя. В каждый пользовательский сетевой каталог разрешается доступ пользователю и администратору.

Автоматически права на каталоги и файлы в общем каталоги выставляются в 777, что означает – все пользователи могут читать, записывать и выполнять файлы. Доступ к общей папке разрешается общей группе и администратору.

Настройка сервера

Создайте структуру каталогов. Лучше использовать отдельный раздел с содержанием всех сетевых директорий, например /srv.

Переведите SeLinux в режим disabled.

На время настройки сервиса переведите selinux в режим disabled. Для этого измените содержимое конфигурационного файла:nano /etc/selinux/config

Заменив текст SELINUX=enforcing на SELINUX=disabled

Более подробно см.ссылку

Не забудьте включить selinux после завершения настройки.

Создайте общий каталог.

# mkdir /srv/obmen

Создайте приватный каталог пользователя:

# mkdir /srv/user1

Создайте пользователя user1 и adminsmb:

# useradd -d /dev/null -s /usr/sbin/nologin user1 # useradd -d /dev/null -s /usr/sbin/nologin adminsmb

Задайте пароль пользователю user1 и adminsmb:

# smbpasswd -a user1 # smbpasswd -a adminsmb

Создайте общую группу пользователей:

# groupadd obmen

Добавьте пользователя user1 в группу obmen. Последующих пользователей также добавляйте в эту группу. Это позволит им подключаться к общей сетевой папке obmen. Пользователя adminsmb в группу пользователя user1.

# usermod -a -G obmen user1 # usermod -a -G user1 adminsmb

Проверьте успешное добавление:

# groups user1