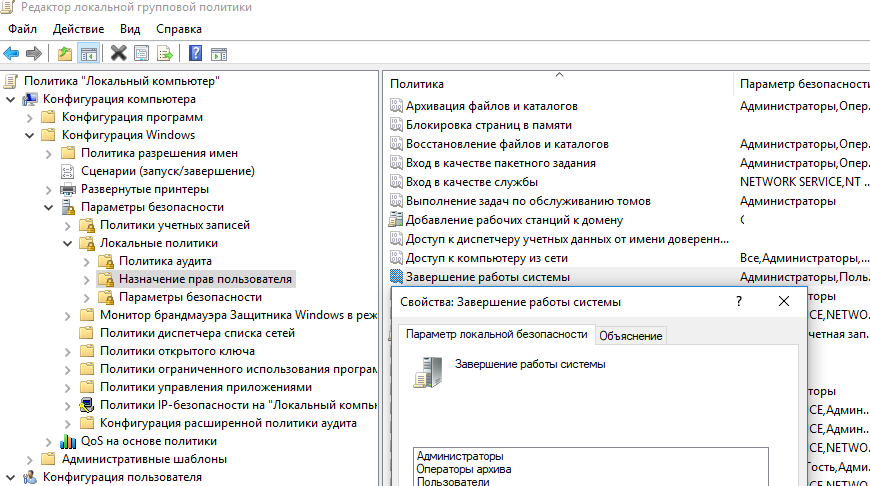

Доступ к компьютеру из сети локальная политика

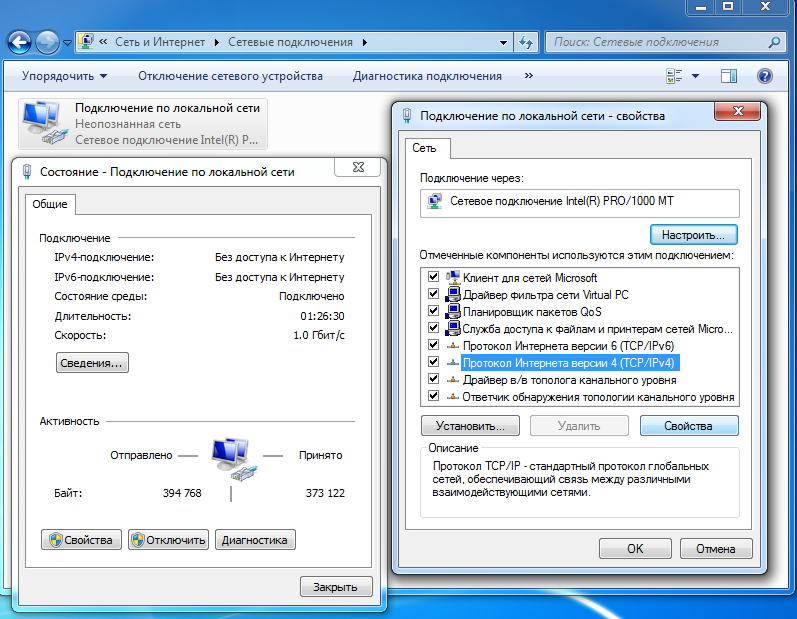

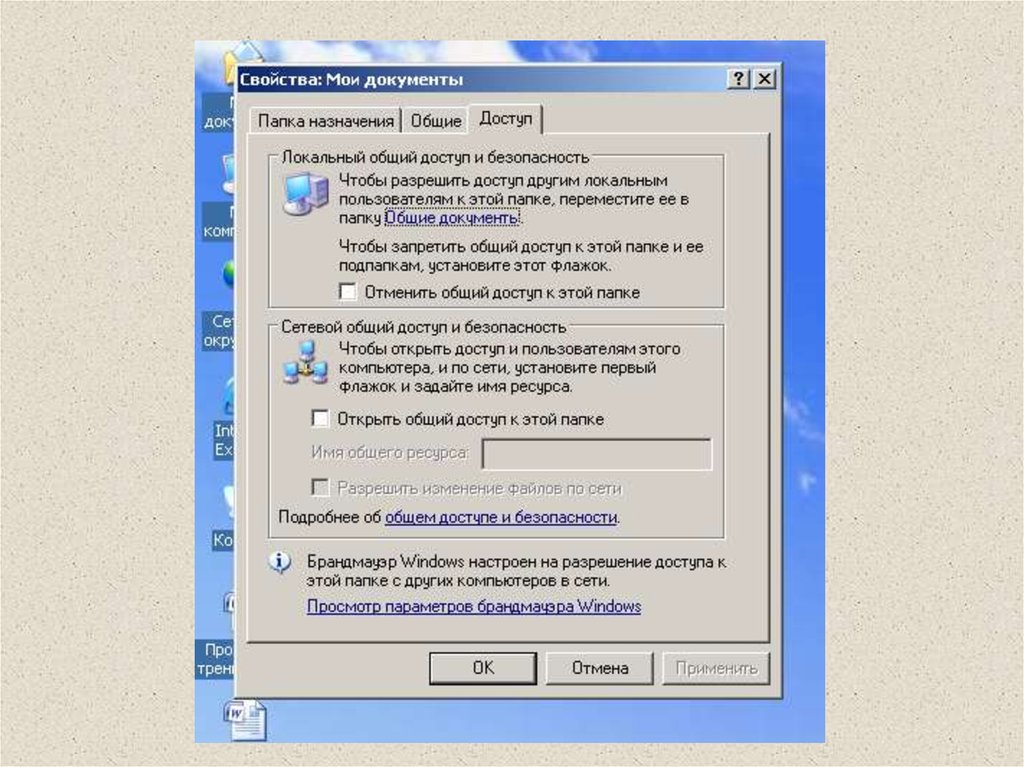

Предоставление общего доступа к файлам по сети в Windows

Windows 11 Windows 10 Еще...Меньше

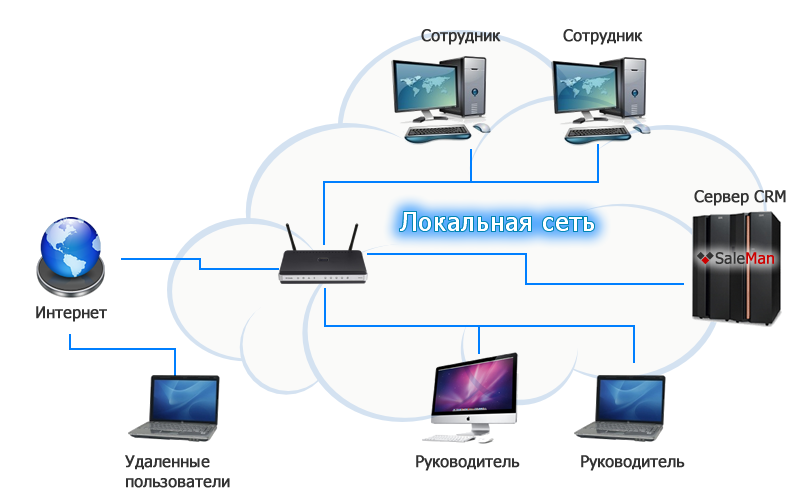

Примечание: В этой статье рассказывается, как обмениваться файлами или папками по локальной сети (LAN), например, на подключенных компьютерах у вас дома или на рабочем месте. Если вам интересно узнать, как поделиться файлом по Интернету, например, с другом или членом семьи, OneDrive предлагает простые способы сделать это. Дополнительные сведения см. в статье Общий доступ к файлам и папкам OneDrive.

Вот несколько ответов на распространенные вопросы об изменениях, связанных с общим доступом к файлам и папкам в Windows 11:

Чтобы поделиться файлом или папкой по сети в проводнике, выполните следующее:

-

Щелкните правой кнопкой мыши (или нажмите и удерживайте) файл, а затем выберите Показать дополнительные параметры > Предоставить доступ> Конкретным пользователям.

-

Выберите пользователя в сети для доступа к файлу или выберите Все, чтобы предоставить доступ к файлу всем пользователям сети.

Если выбрать одновременно несколько файлов, вы можете предоставить к ним общий доступ таким же образом. Эта функция работает и для папок: вы можете поделиться папкой, после чего общий доступ будет предоставлен ко всем файлам в ней.

Щелкните правой кнопкой мыши или выберите файл или папку, а затем нажмите Показать дополнительные параметры > Предоставить доступ > Удалить доступ.

В проводнике отображается параметр Удалить доступ для всех файлов, даже для тех, к которым не предоставляется общий доступ по сети.

Откройте проводник и введите \\localhost в адресной строке.

Примечание: Если вы предоставили общий доступ к файлу из папки в профиле пользователя, то после перехода по адресу \\localhost вы увидите профиль пользователя и все связанные файлы. Это не означает, что ко всем вашим файлам предоставлен общий доступ. Просто у вас есть доступ ко всем собственным файлам.

Если вы открываете проводник, переходите в раздел Сеть и видите сообщение об ошибке ("Сетевое обнаружение выключено…"), вам потребуется включить сетевое обнаружение, чтобы просмотреть устройства в сети, который предоставляют общий доступ к файлам. Чтобы включить эту функцию, выберите баннер Сетевое обнаружение выключено и нажмите Включить сетевое обнаружение и общий доступ к файлам.

Для устранения неполадок, связанных с предоставлением общего доступа к файлам и папкам, выполните следующие действия на всех компьютерах, на которых вы хотите настроить общий доступ.

-

Обновление Windows. Обновление компьютеров до последней версии является ключом к тому, чтобы вы не пропустили ни одного драйвера или обновления Windows.

Открыть Центр обновления Windows -

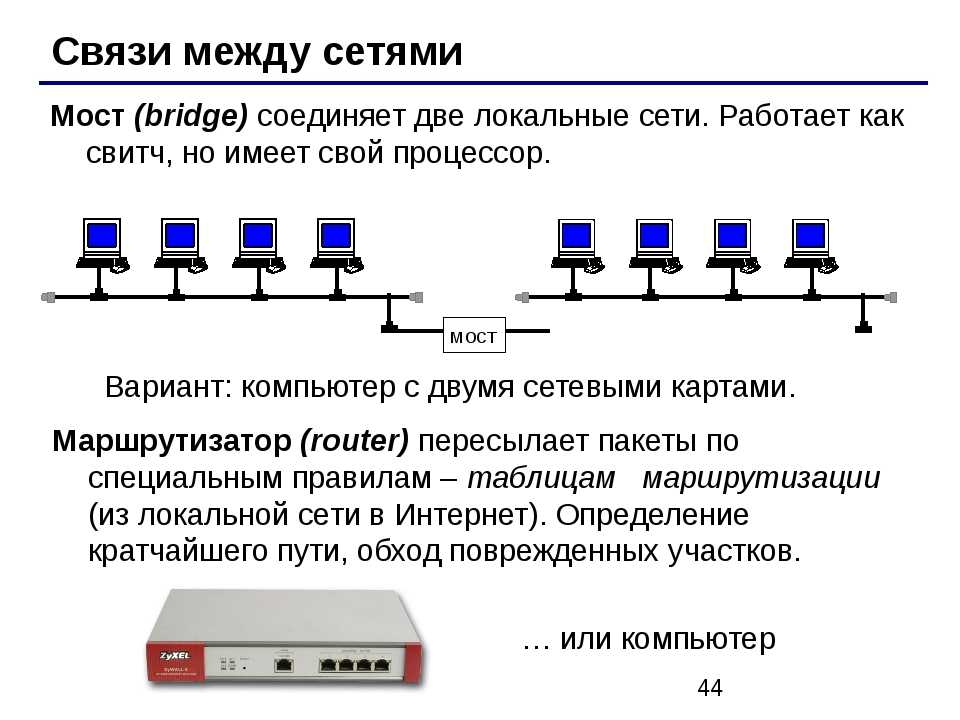

Убедитесь, что компьютеры находятся в одной сети. Например, если компьютеры подключаются к Интернету с помощью беспроводного маршрутизатора, убедитесь, что они подключены через один и тот же беспроводной маршрутизатор.

-

Если вы подключены к сети Wi-Fi, измените ее тип на Частная. Чтобы узнать, как это сделать, ознакомьтесь с разделом Общедоступные и частные сети Wi-Fi в Windows.

-

Включите сетевое обнаружение и общий доступ к файлам и принтерам, а затем отключите общий доступ с защитой паролем.

-

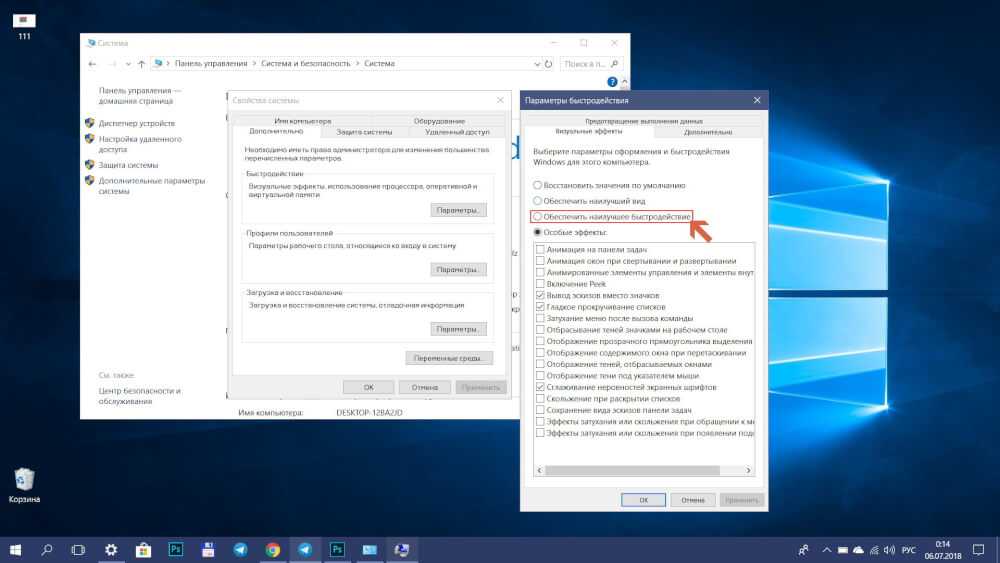

Нажмите кнопку Пуск, а затем выберите Параметры .

-

На панели поиска Найти параметр введите Управление дополнительными параметрами общего доступа и выберите Управление дополнительными параметрами общего доступа в предложенных результатах.

-

В появившемся окне Дополнительные параметры общего доступа в разделе Частные выберите Включить сетевое обнаружение и Включить общий доступ к файлам и принтерам.

-

В разделе Все сети выберите Отключить общий доступ с парольной защитой.

-

-

Включите автоматический запуск служб общего доступа.

-

Нажмите клавишу Windows + R.

-

В диалоговом окне Выполнить введите services.msc и нажмите кнопку OK.

-

Щелкните правой кнопкой мыши каждую из следующих служб, выберите Свойства. Если они не работают, щелкните Запустить и рядом с полем Тип запуска выберите Автоматически:

-

Узел поставщика функции обнаружения

-

Публикация ресурсов функции обнаружения

-

Обнаружение SSDP

-

Узел универсальных PNP-устройств

-

-

Статьи по теме

-

Обмен с устройствами поблизости в Windows

-

Предоставление общего доступа к файлам в проводнике

-

Общедоступные и частные сети Wi-Fi в Windows

-

Решение проблем с сетевым подключением в Windows

В Windows 10 изменились некоторые функции общего доступа к файлам и папкам по сети, в том числе удаление домашней группы. Узнайте ответы на часто задаваемые вопросы о других изменениях, связанных с доступом к файлам и папкам в Windows 10.

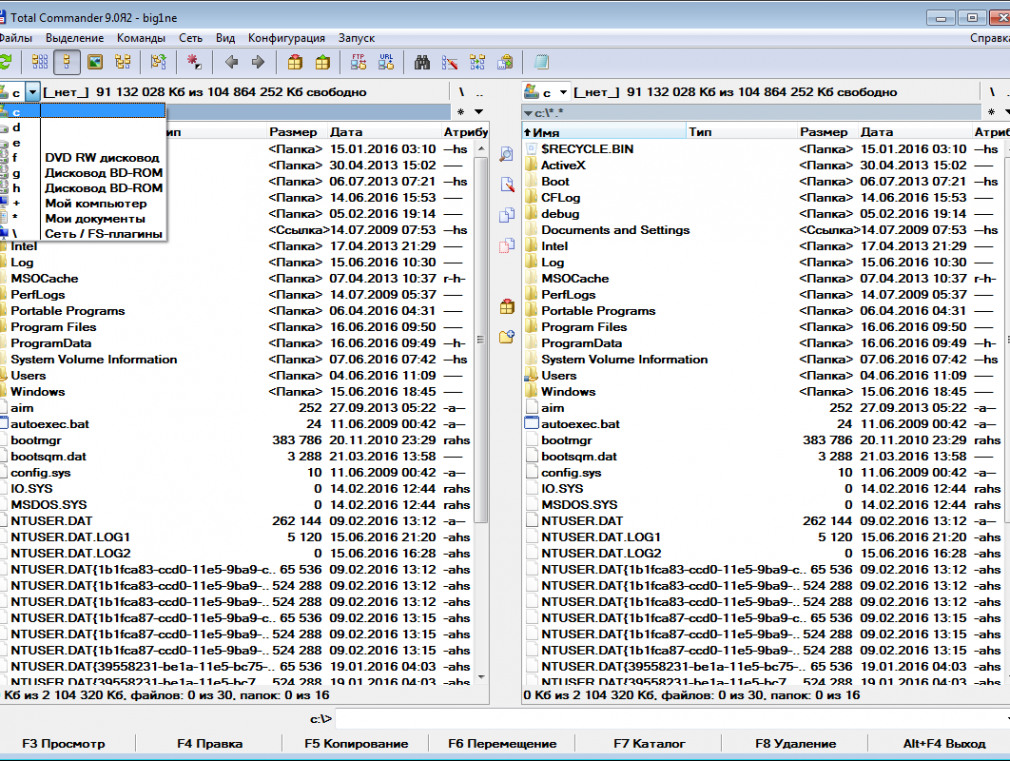

Для предоставления общего доступа к файлу или папке в проводнике выполните одно из следующих действий.

-

Щелкните правой кнопкой мыши или выберите файл и нажмите Предоставить доступ > Определенные пользователи.

-

Выделите файл, перейдите на вкладку Поделиться в верхней части проводника, а затем в разделе Поделиться с выберите Определенные пользователи.

Выберите пользователя в сети для доступа к файлу или выберите Все, чтобы предоставить доступ к файлу всем пользователям сети.

Если выбрать одновременно несколько файлов, вы можете предоставить к ним общий доступ таким же образом. Эта функция работает и для папок: вы можете поделиться папкой, после чего общий доступ будет предоставлен ко всем файлам в ней.

Для прекращения общего доступа в проводнике выполните одно из следующих действий.

-

Щелкните правой кнопкой мыши или выделите файл или папку, а затем выберите Предоставить доступ > Удалить доступ.

-

Выберите файл или папку, перейдите на вкладку Общий доступ в верхней части проводника, а затем в разделе Поделиться с выберите Удалить доступ.

В проводнике отображается параметр Удалить доступ ("Прекратить общий доступ" в предыдущих версиях Windows 10) для всех файлов, даже для тех, к которым не предоставляется общий доступ по сети.

Откройте проводник и введите \\localhost в адресной строке.

Примечание: Если вы предоставили общий доступ к файлу из папки в профиле пользователя, то после перехода по адресу \\localhost вы увидите профиль пользователя и все связанные файлы. Это не означает, что ко всем вашим файлам предоставлен общий доступ. Просто у вас есть доступ ко всем собственным файлам.

Если вы открываете проводник, переходите в раздел Сеть и видите сообщение об ошибке ("Сетевое обнаружение выключено…"), вам потребуется включить сетевое обнаружение, чтобы просмотреть устройства в сети, который предоставляют общий доступ к файлам. Чтобы включить эту функцию, выберите баннер Сетевое обнаружение выключено и нажмите Включить сетевое обнаружение и общий доступ к файлам.

Для устранения неполадок, связанных с предоставлением общего доступа к файлам и папкам, выполните следующие действия на всех компьютерах, на которых вы хотите настроить общий доступ.

-

Обновление Windows. Обновление компьютеров до последней версии является ключом к тому, чтобы вы не пропустили ни одного драйвера или обновления Windows.

Открыть Центр обновления Windows -

Убедитесь, что компьютеры находятся в одной сети. Например, если компьютеры подключаются к Интернету с помощью беспроводного маршрутизатора, убедитесь, что они подключены через один и тот же беспроводной маршрутизатор.

-

Если вы подключены к сети Wi-Fi, измените ее тип на Частная. Чтобы узнать, как это сделать, ознакомьтесь с разделом Общедоступные и частные сети Wi-Fi в Windows.

-

Включите сетевое обнаружение и общий доступ к файлам и принтерам, а затем отключите общий доступ с защитой паролем.

-

Нажмите кнопку Пуск , выберите Параметры > Сеть и Интернет , а затем справа выберите Параметры общего доступа.

-

В разделе Частные выберите Включить сетевое обнаружение и Включить общий доступ к файлам и принтерам.

-

В разделе Все сети выберите Отключить общий доступ с парольной защитой.

-

-

Включите автоматический запуск служб общего доступа.

-

Нажмите клавишу Windows + R.

-

В диалоговом окне Выполнить введите services.msc и нажмите кнопку OK.

-

Щелкните правой кнопкой мыши каждую из следующих служб, выберите Свойства. Если они не работают, щелкните Запустить и рядом с полем Тип запуска выберите Автоматически:

-

Узел поставщика функции обнаружения

-

Публикация ресурсов функции обнаружения

-

Обнаружение SSDP

-

Узел универсальных PNP-устройств

-

-

Статьи по теме

-

Обмен с устройствами поблизости в Windows

-

Предоставление общего доступа к файлам в проводнике

-

Общедоступные и частные сети Wi-Fi в Windows

-

Решение проблем с сетевым подключением в Windows

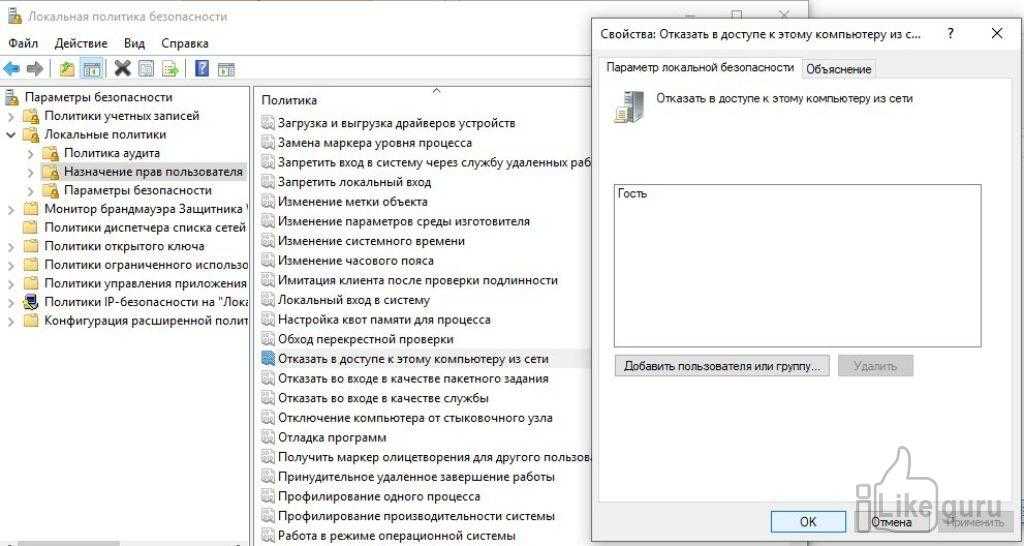

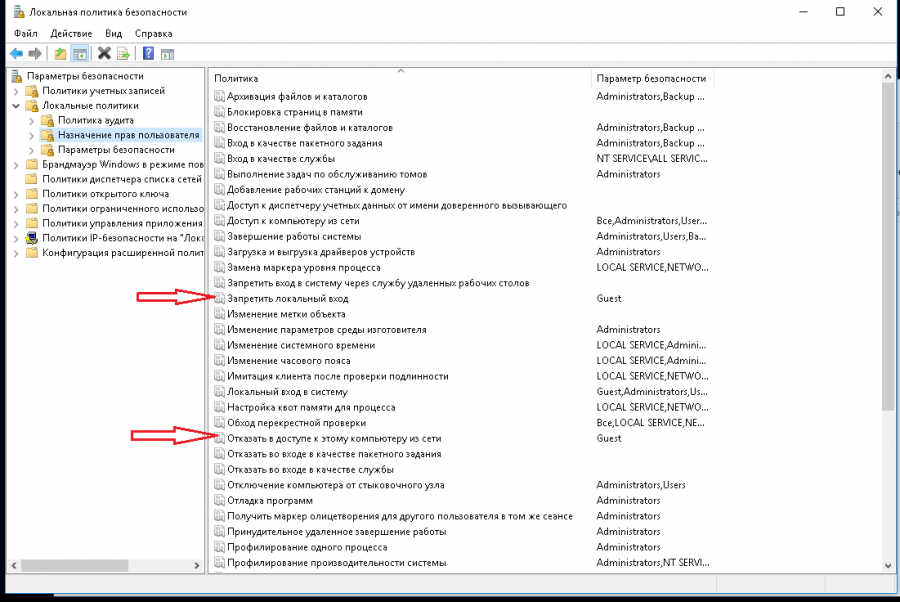

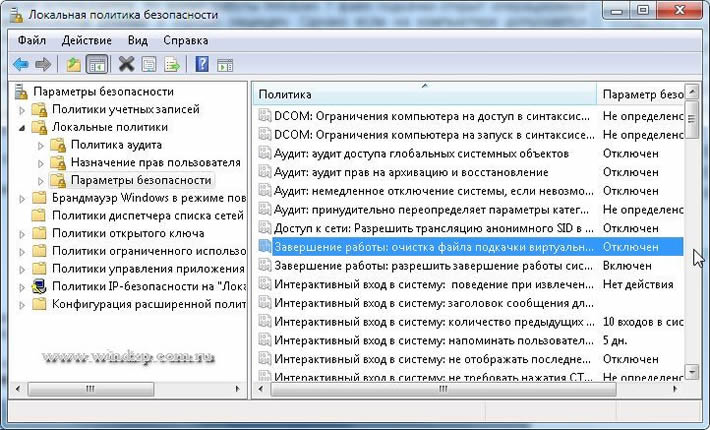

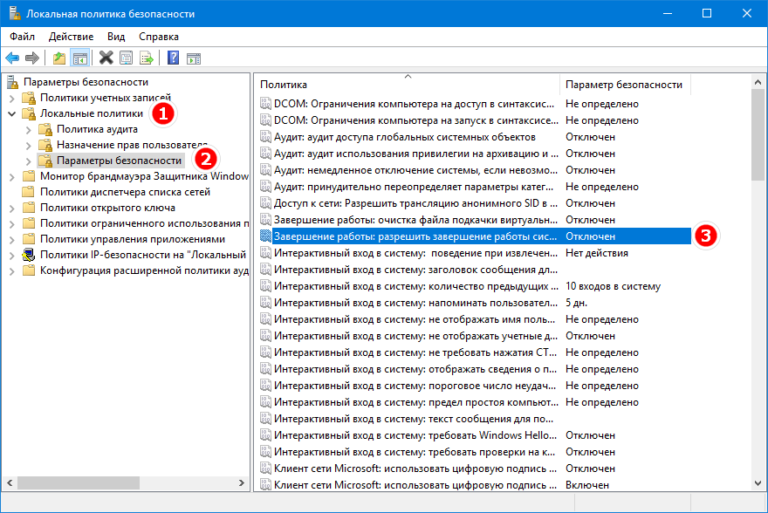

Доступ к этому компьютеру из сети — параметр политики безопасности (Windows 10)

- Статья

- Чтение занимает 5 мин

Относится к:

- Windows 11

- Windows 10

- Windows Server 2022

- Windows Server 2019

- Windows Server 2016

- Azure Stack HCI

В этой статье описываются рекомендации, расположение, значения, управление политиками и рекомендации по обеспечению безопасности для параметра политики " Доступ к этому компьютеру из параметра политики безопасности сети ".

Warning

Если используется Windows Server или отказоустойчивая кластеризация Azure Stack HCI, не удаляйте пользователей, прошедших проверку подлинности, из параметра политики сети доступ к этому компьютеру . Это может привести к непредвиденному сбою в рабочей среде. Это связано с учетной записью локального пользователя CLIUSR, которая используется для запуска службы кластера. CLIUSR не является членом локальной группы администраторов, и если группа прошедших проверку подлинности пользователей удалена, служба кластера не будет иметь достаточных прав для правильной работы или запуска.

Справочные материалы

Параметр политики "Доступ к этому компьютеру из сети " определяет, какие пользователи могут подключаться к устройству из сети. Эта возможность требуется для многих сетевых протоколов, в том числе протоколов на основе SMB, NetBIOS, общей интернет-файловой системы (CIFS) и компонентной объектной модели плюс (COM+).

Пользователи, устройства и учетные записи служб получают или теряют право доступа к этому компьютеру из сетевого пользователя, явно или неявно добавляя или удаляя из группы безопасности, которой было предоставлено это право. Например, учетная запись пользователя или учетная запись компьютера может быть явно добавлена в настраиваемую группу безопасности или встроенную группу безопасности либо неявно добавлена Windows в вычисленную группу безопасности, например пользователи домена, прошедшие проверку подлинности или корпоративные контроллеры домена. По умолчанию учетным записям пользователей и компьютеров предоставляется право доступа к этому компьютеру из сети, если вычисляемые группы, такие как прошедшие проверку подлинности пользователи, а для контроллеров домена — группа Контроллеры домена предприятия, определены в контроллерах домена по умолчанию групповая политика объекте (GPO).

Например, учетная запись пользователя или учетная запись компьютера может быть явно добавлена в настраиваемую группу безопасности или встроенную группу безопасности либо неявно добавлена Windows в вычисленную группу безопасности, например пользователи домена, прошедшие проверку подлинности или корпоративные контроллеры домена. По умолчанию учетным записям пользователей и компьютеров предоставляется право доступа к этому компьютеру из сети, если вычисляемые группы, такие как прошедшие проверку подлинности пользователи, а для контроллеров домена — группа Контроллеры домена предприятия, определены в контроллерах домена по умолчанию групповая политика объекте (GPO).

Константа: SeNetworkLogonRight

Возможные значения

- Определяемый пользователей список учетных записей

- Не определено

Рекомендации

- На настольных устройствах или рядовых серверах предоставьте это право только пользователям и администраторам.

- На контроллерах домена предоставьте это право только пользователям, прошедшим проверку подлинности, контроллерам домена предприятия и администраторам.

- В отказоустойчивых кластерах убедитесь, что это право предоставлено пользователям, прошедшим проверку подлинности.

- Этот параметр включает группу Все для обеспечения обратной совместимости. После обновления Windows после проверки правильности миграции всех пользователей и групп следует удалить группу Все и использовать группу Прошедшие проверку подлинности .

Location

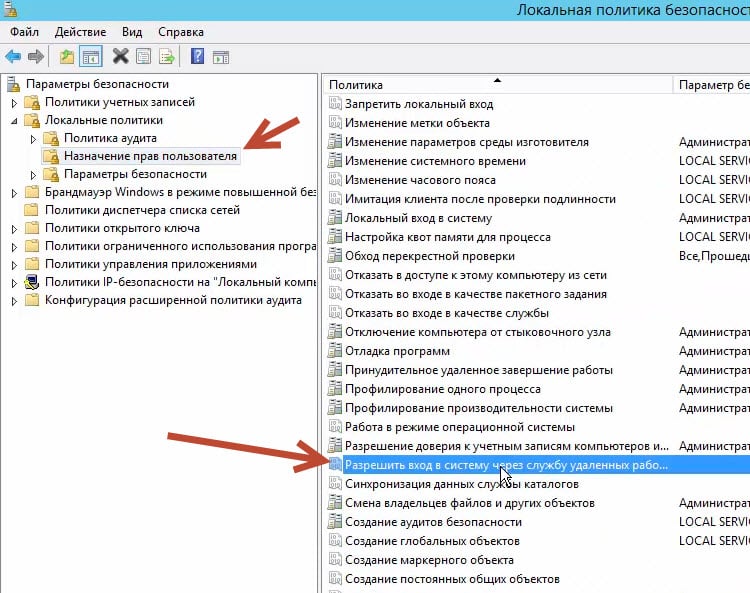

Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment

Значения по умолчанию

В следующей таблице перечислены фактические и действующие значения политики по умолчанию для последних поддерживаемых версий Windows. Значения по умолчанию также можно найти на странице свойств политики.

| Тип сервера объекта групповой политики | Значение по умолчанию |

|---|---|

| Политика домена по умолчанию | Не определено |

| Политика контроллера домена по умолчанию | Все, администраторы, пользователи, прошедшие проверку подлинности, контроллеры домена предприятия, доступ, совместимый с Windows 2000 |

| Параметры по умолчанию для автономного сервера | Все, администраторы, пользователи, операторы резервного копирования |

| Действующие параметры по умолчанию для контроллера домена | Все, администраторы, пользователи, прошедшие проверку подлинности, контроллеры домена предприятия, доступ, совместимый с Windows 2000 |

| Действующие параметры по умолчанию для рядового сервера | Все, администраторы, пользователи, операторы резервного копирования |

| Действующие параметры клиентского компьютера по умолчанию | Все, администраторы, пользователи, операторы резервного копирования |

Управление политикой

При изменении этого права пользователя следующие действия могут привести к проблемам с доступом к сети:

- Удаление группы безопасности "Контроллеры домена предприятия"

- Удаление группы прошедших проверку подлинности пользователей или явной группы, которая позволяет пользователям, компьютерам и учетным записям служб подключаться к компьютерам по сети.

- Удаление всех учетных записей пользователей и компьютеров

Перезапуск устройства не требуется, чтобы этот параметр политики вступил в силу.

Изменения прав пользователя вступают в силу при его следующем входе в учетную запись.

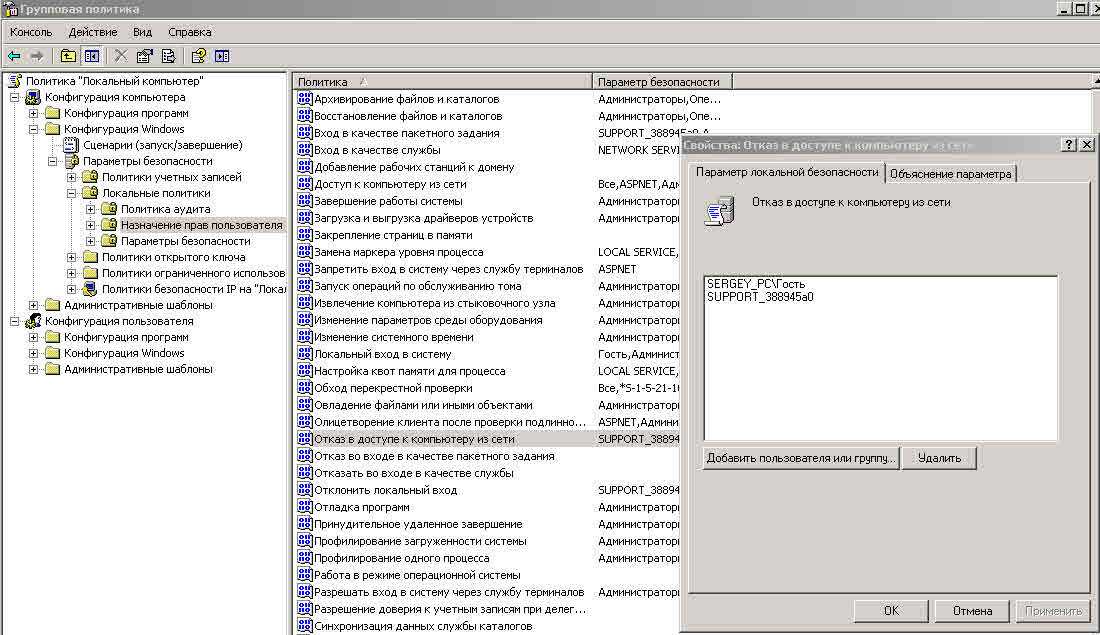

Групповая политика

Параметры применяются в следующем порядке через объект групповая политика , который перезаписывает параметры на локальном компьютере при следующем обновлении групповая политика:

- Параметры локальной политики

- Параметры политики сайта

- Параметры политики домена

- Параметры политики подразделения

Если локальный параметр выделен серым цветом, он указывает, что объект групповой политики в настоящее время управляет этим параметром.

Вопросы безопасности

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации.

Уязвимость

Пользователи, которые могут подключаться со своего устройства к сети, могут получать доступ к ресурсам на целевых устройствах, для которых у них есть разрешение. Например, для подключения к общим принтерам и папкам требуется право доступа к этому компьютеру из сетевого пользователя. Если это право пользователя назначено группе Все , любой пользователь в группе может считывать файлы в этих общих папках. Такая ситуация маловероятна, так как группы, созданные при установке по умолчанию windows Server 2008 R2 или Windows 7, не включают группу Все . Однако если устройство обновляется и исходное устройство включает группу Все в составе определенных пользователей и групп, эта группа переходит в процессе обновления и присутствует на устройстве.

Противодействие

Ограничьте доступ к этому компьютеру из сетевого пользователя только теми пользователями и группами, которым требуется доступ к компьютеру. Например, если этот параметр политики настроен для групп "Администраторы " и "Пользователи ", пользователи, которые входят в домен, могут получать доступ к ресурсам, совместно используемым с серверов в домене, если члены группы "Пользователи домена" включены в локальную группу "Пользователи ".

Например, если этот параметр политики настроен для групп "Администраторы " и "Пользователи ", пользователи, которые входят в домен, могут получать доступ к ресурсам, совместно используемым с серверов в домене, если члены группы "Пользователи домена" включены в локальную группу "Пользователи ".

Примечание Если вы используете IPsec для защиты сетевых коммуникаций в организации, убедитесь, что группа, включающая учетные записи компьютеров, имеет это право. Это право необходимо для успешной проверки подлинности компьютера. Это требование соответствует назначению этого права пользователям, прошедшим проверку подлинности , или компьютерам домена .

Возможное влияние

Если удалить доступ к этому компьютеру от сетевого пользователя прямо на контроллерах домена для всех пользователей, никто не сможет войти в домен или использовать сетевые ресурсы. Если удалить это право на рядовые серверы, пользователи не смогут подключаться к этим серверам по сети. Если установлены необязательные компоненты, такие как ASP.NET или службы IIS, может потребоваться назначить это право пользователя другим учетным записям, необходимым для этих компонентов. Важно убедиться, что авторизованным пользователям назначено это право для устройств, которые им нужны для доступа к сети.

Если удалить это право на рядовые серверы, пользователи не смогут подключаться к этим серверам по сети. Если установлены необязательные компоненты, такие как ASP.NET или службы IIS, может потребоваться назначить это право пользователя другим учетным записям, необходимым для этих компонентов. Важно убедиться, что авторизованным пользователям назначено это право для устройств, которые им нужны для доступа к сети.

Если используется Windows Server или отказоустойчивая кластеризация Azure Stack HCI, не удаляйте пользователей, прошедших проверку подлинности, из параметра политики сети доступ к этому компьютеру. Это может привести к непредвиденному сбою в рабочей среде. Этот сбой связан с учетной записью локального пользователя CLIUSR, которая используется для запуска службы кластера. CLIUSR не является членом локальной группы администраторов, и если группа "Пользователи с проверкой подлинности" удалена, служба кластера не будет иметь достаточных прав для правильной работы или запуска.

Назначение прав пользователя

Доступ к этому компьютеру из сети — параметр политики безопасности (Windows 10)

Редактировать

Твиттер LinkedIn Фейсбук Электронная почта

- Статья

- 5 минут на чтение

Применяется к

- Windows 11

- Windows 10

- Windows Server 2022

- Windows Server 2019

- Windows Server 2016

- Гиперконвергентная инфраструктура стека Azure

Описывает рекомендации, расположение, значения, управление политиками и вопросы безопасности для параметра политики безопасности Доступ к этому компьютеру из сети .

Предупреждение

Если используется Windows Server или отказоустойчивая кластеризация Azure Stack HCI, не удаляйте пользователей, прошедших проверку, из параметра политики Доступ к этому компьютеру из сети . Это может привести к неожиданному останову производства. Это связано с локальной учетной записью пользователя CLUSR, которая используется для запуска службы кластера. CLUSR не является членом локальной группы администраторов, и если группа «Прошедшие проверку» будет удалена, служба кластера не будет иметь достаточных прав для правильной работы или запуска.

Ссылка

Параметр политики Доступ к этому компьютеру из сети определяет, какие пользователи могут подключаться к устройству из сети. Эта возможность требуется для многих сетевых протоколов, включая протоколы на основе блока сообщений сервера (SMB), NetBIOS, Common Internet File System (CIFS) и Component Object Model Plus (COM+).

Пользователи, устройства и учетные записи служб получают или теряют право пользователя Доступ к этому компьютеру из сети путем явного или неявного добавления или удаления из группы безопасности, которой было предоставлено это право пользователя. Например, учетная запись пользователя или учетная запись компьютера может быть явно добавлена в настраиваемую группу безопасности или встроенную группу безопасности, или она может быть неявно добавлена Windows в вычисляемую группу безопасности, такую как «Пользователи домена», «Прошедшие проверку» или «Предприятие». Контроллеры домена. По умолчанию учетным записям пользователей и учетным записям компьютеров предоставляется Доступ к этому компьютеру из сети с правами пользователя , когда вычисляемые группы, такие как «Прошедшие проверку», и для контроллеров домена, группа «Контроллеры домена предприятия», определены в объекте групповой политики (GPO) контроллеров домена по умолчанию.

Константа: SeNetworkLogonRight

Возможные значения

- Пользовательский список учетных записей

- Не определено

Передовой опыт

- На настольных устройствах или рядовых серверах предоставьте это право только пользователям и администраторам.

- На контроллерах домена предоставьте это право только пользователям, прошедшим проверку подлинности, корпоративным контроллерам домена и администраторам.

- В отказоустойчивых кластерах убедитесь, что это право предоставлено пользователям, прошедшим проверку подлинности.

- Этот параметр включает группу Everyone для обеспечения обратной совместимости. После обновления Windows, после того как вы убедились, что все пользователи и группы правильно перенесены, вы должны удалить группу Everyone и использовать Authenticated Users 9вместо группы 0020.

Местоположение

Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Назначение прав пользователя

Значения по умолчанию

В следующей таблице перечислены фактические и действующие значения политики по умолчанию для самых последних поддерживаемых версий Windows. Значения по умолчанию также перечислены на странице свойств политики.

Значения по умолчанию также перечислены на странице свойств политики.

| Тип сервера объекта групповой политики | Значение по умолчанию |

|---|---|

| Политика домена по умолчанию | Не определено |

| Политика контроллера домена по умолчанию | Все, Администраторы, Прошедшие проверку пользователи, Контроллеры домена предприятия, Доступ, совместимый с пред-Windows 2000 |

| Настройки автономного сервера по умолчанию | Все, администраторы, пользователи, операторы резервного копирования |

| Действующие настройки контроллера домена по умолчанию | Все, Администраторы, Прошедшие проверку пользователи, Контроллеры домена предприятия, Доступ, совместимый с пред-Windows 2000 |

| Действующие параметры рядового сервера по умолчанию | Все, администраторы, пользователи, операторы резервного копирования |

| Действующие параметры клиентского компьютера по умолчанию | Все, администраторы, пользователи, операторы резервного копирования |

Управление политиками

При изменении этого права пользователя следующие действия могут вызвать проблемы с доступом к сети у пользователей и служб:

- Удаление группы безопасности «Контроллеры домена предприятия»

- Удаление группы «Прошедшие проверку» или явной группы, которая предоставляет пользователям, компьютерам и учетным записям служб право на подключение к компьютерам по сети

- Удаление всех учетных записей пользователей и машин

Чтобы этот параметр политики вступил в силу, перезапуск устройства не требуется.

Любое изменение назначения прав пользователя для учетной записи вступает в силу при следующем входе владельца учетной записи.

Групповая политика

Параметры применяются в следующем порядке через объект групповой политики (GPO), который перезапишет параметры на локальном компьютере при следующем обновлении групповой политики:

- Параметры локальной политики

- Параметры политики сайта

- Параметры политики домена

- Параметры политики OU

Если локальная настройка выделена серым цветом, это означает, что объект групповой политики в настоящее время управляет этой настройкой.

Вопросы безопасности

В этом разделе описывается, как злоумышленник может использовать функцию или ее конфигурацию, как реализовать контрмеру и возможные негативные последствия реализации контрмеры.

Уязвимость

Пользователи, которые могут подключаться со своих устройств к сети, могут получить доступ к ресурсам на целевых устройствах, для которых у них есть разрешение. Например, право пользователя Доступ к этому компьютеру из сети требуется пользователям для подключения к общим принтерам и папкам. Если это право пользователя назначено группе Everyone , любой член группы может читать файлы в этих общих папках. Эта ситуация маловероятна, поскольку группы, созданные при установке по умолчанию как минимум Windows Server 2008 R2 или Windows 7, не включают Все группа. Однако, если устройство обновлено и исходное устройство включает группу Everyone как часть определенных пользователей и групп, эта группа преобразуется в рамках процесса обновления и присутствует на устройстве.

Например, право пользователя Доступ к этому компьютеру из сети требуется пользователям для подключения к общим принтерам и папкам. Если это право пользователя назначено группе Everyone , любой член группы может читать файлы в этих общих папках. Эта ситуация маловероятна, поскольку группы, созданные при установке по умолчанию как минимум Windows Server 2008 R2 или Windows 7, не включают Все группа. Однако, если устройство обновлено и исходное устройство включает группу Everyone как часть определенных пользователей и групп, эта группа преобразуется в рамках процесса обновления и присутствует на устройстве.

Контрмера

Ограничить Доступ к этому компьютеру из сети права пользователя только тем пользователям и группам, которым требуется доступ к компьютеру. Например, если вы настроите этот параметр политики на Администраторы и Пользователи группы, пользователи, которые входят в домен, могут получить доступ к общим ресурсам с серверов в домене, если члены группы пользователей домена включены в локальную группу пользователей .

Примечание Если вы используете IPsec для защиты сетевых соединений в вашей организации, убедитесь, что это право предоставлено группе, включающей учетные записи компьютеров. Это право необходимо для успешной аутентификации компьютера. Присвоение этого права Аутентифицированные пользователи или Компьютеры домена соответствуют этому требованию.

Потенциальное воздействие

Если вы удалите права пользователя Доступ к этому компьютеру из сети на контроллерах домена для всех пользователей, никто не сможет войти в домен или использовать сетевые ресурсы. Если вы удалите это право пользователя на рядовых серверах, пользователи не смогут подключаться к этим серверам по сети. Если вы установили дополнительные компоненты, такие как ASP.NET или информационные службы Интернета (IIS), вам может потребоваться назначить это право пользователя другим учетным записям, которые требуются для этих компонентов. Важно убедиться, что авторизованным пользователям назначено это право пользователя для устройств, которые им необходимы для доступа к сети.

Важно убедиться, что авторизованным пользователям назначено это право пользователя для устройств, которые им необходимы для доступа к сети.

Если используется Windows Server или отказоустойчивая кластеризация Azure Stack HCI, не удаляйте пользователей, прошедших проверку, из параметра «Доступ к этому компьютеру из сетевой политики». Это может привести к неожиданному останову производства. Этот сбой связан с локальной учетной записью пользователя CLUSR, которая используется для запуска службы кластера. CLUSR не является членом локальной группы администраторов, и если группа «Прошедшие проверку» будет удалена, служба кластера не будет иметь достаточных прав для правильной работы или запуска.

Назначение прав пользователя

Обратная связь

Просмотреть все отзывы о странице

Доступ к этому компьютеру из сети

Керен Поллак, 6 мая 2021 г.

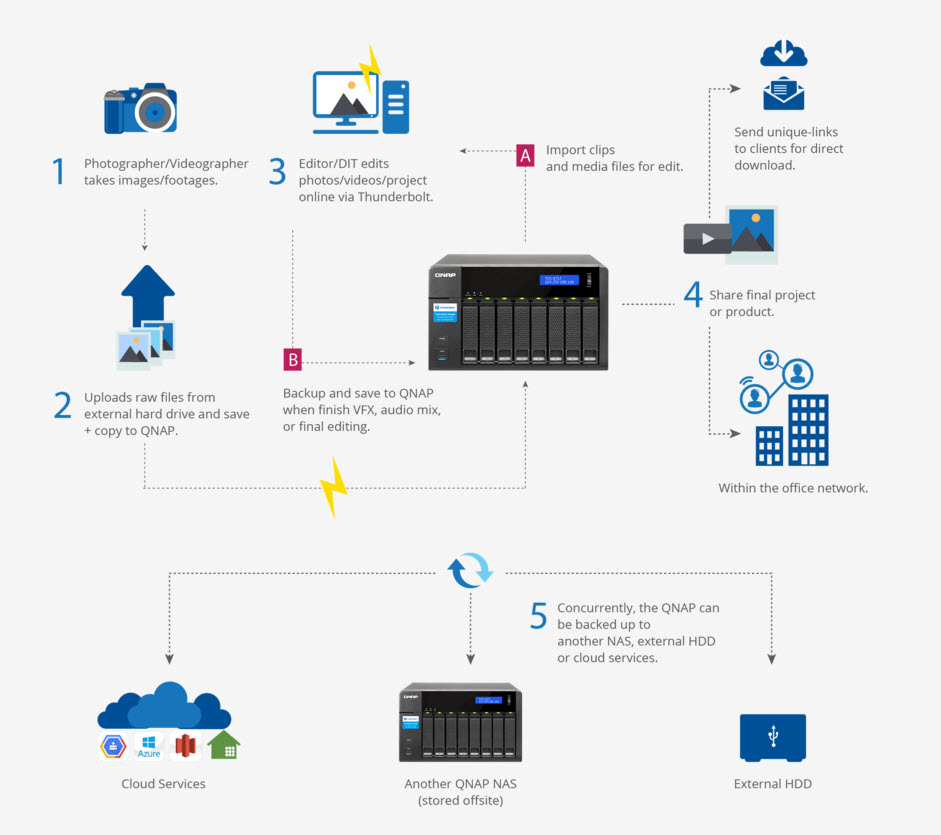

Определение группы пользователей, которые могут получить доступ к компьютеру из сети, является фундаментальным шагом в проекте по усилению защиты. Закалка может быть болезненной процедурой, если она выполняется в сложных условиях. Если вы читаете эту статью, то наверняка знаете. В эту задачу вкладываются бесконечные часы и ресурсы. Однако, несмотря на усилия, закалка часто приводит к простоям. На самом деле, более 60 % ИТ-специалистов сообщают, что сталкивались с простоями при попытке укрепить свою инфраструктуру*.

Закалка может быть болезненной процедурой, если она выполняется в сложных условиях. Если вы читаете эту статью, то наверняка знаете. В эту задачу вкладываются бесконечные часы и ресурсы. Однако, несмотря на усилия, закалка часто приводит к простоям. На самом деле, более 60 % ИТ-специалистов сообщают, что сталкивались с простоями при попытке укрепить свою инфраструктуру*.

После многих лет закалки с использованием традиционных ручных инструментов мы пришли к выводу, что использование средств автоматизации закалки необходимо для успешного выполнения проекта закалки и хорошего состояния соответствия требованиям. Узнайте больше об автоматизации защиты серверов.

В этом сообщении представлена основная информация и рекомендации по настройке для настройки правил «Доступ к этому компьютеру из сети». Приняв решение о своей политике, обязательно протестируйте ее, прежде чем применять, чтобы убедиться, что она не нанесет ущерба.

Этот пост в блоге будет охватывать:

- Доступ к этому компьютеру из сети — что это значит?

- Доступ к этому компьютеру из сети — потенциальная уязвимость

- Контрмеры

- Изменение конфигурации потенциального воздействия

- Критичность

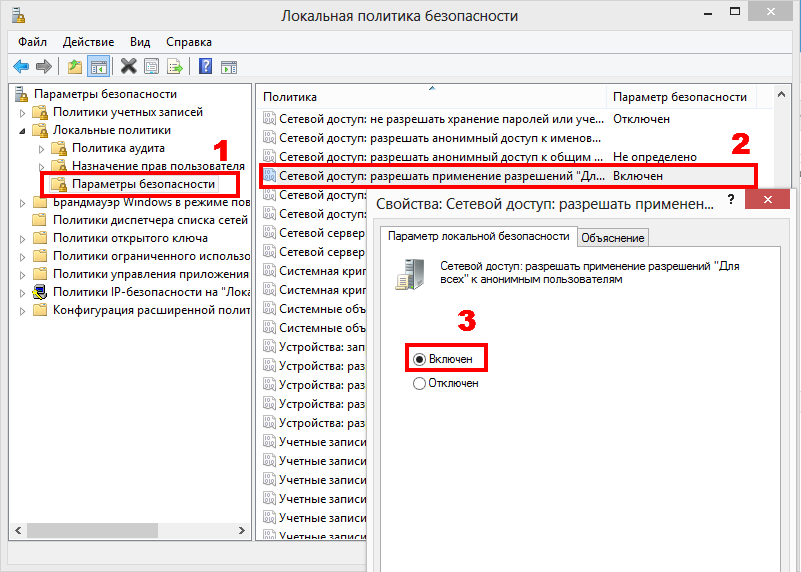

- Как изменить параметр «Доступ к этому компьютеру из сети»

Доступ к этому компьютеру из сети – что это значит?

Параметр политики определяет, какие пользователи могут получить доступ к устройству из сети. От этого параметра зависит несколько сетевых протоколов. Крайне важно защитить эту конфигурацию, ограничив доступ пользователей, но важно провести анализ воздействия, прежде чем применять ваши правила.

Доступ к этому компьютеру из сети — потенциальная уязвимость

Если вы не ограничиваете доступ к вашим компьютерам из сети, незваные злоумышленники могут воспользоваться этим для доступа и чтения защищенных данных. Например, общие принтеры и папки.

Внимание! Значение по умолчанию для этого параметра включает «Все». Поэтому вы должны усилить этот параметр, иначе вы будете сильно подвержены атакам.

Контрмеры

Разрешить только пользователям, которым требуется доступ к компьютеру из сети.

Необходимо рассмотреть 4 случая:

- Контроллеры домена: разрешить доступ только администраторам, пользователям, прошедшим проверку подлинности, контроллерам домена предприятия.

- Рядовые серверы и конечные точки: разрешить доступ только администраторам и пользователям, прошедшим проверку подлинности.

- Среда с высоким уровнем безопасности: стремитесь ограничить доступ всех пользователей, если это возможно.

- Конечные точки — разрешать доступ только аутентифицированным пользователям и администраторам.

| Все | Аутентифицированные пользователи | Контроллеры домена предприятия | Администраторы | Никто | |

| Конечная точка

| В | V | |||

| Рядовой сервер

| В | V | |||

| Контроллеры домена

| В | V | V | ||

| Среда повышенной безопасности | В |

Возможные последствия изменения конфигурации

Это действие по усилению защиты может повлиять на системные компоненты, такие как серверы ASP. NET и IIS. Определите, какие учетные записи пользователей должны иметь доступ к сети, чтобы эти компоненты продолжали работать должным образом.

Кроме того, существует несколько сетевых протоколов, требующих доступа с компьютера:

- Протоколы Server Message Block (SMB)

- НетБИОС

- Общая файловая система Интернета (CIFS)

- Компонентная объектная модель плюс (COM+)

Перед изменением этого параметра убедитесь, что вы не используете эти протоколы.

Критичность

CIS помечает этот параметр как для контроллеров домена, так и для рядовых серверов как уровень 1, что означает, что он должен быть вашим главным приоритетом в вашем проекте по усилению защиты.

Как изменить параметр «Доступ к этому компьютеру из сети»

Наилучшим подходом для этого изменения конфигурации является использование автоматизации защиты. Сделав это, вы автоматически получите анализ воздействия и сможете применить желаемые настройки ко всему производству из единой точки управления.