Open port linux

Управление портами в Linux (Ubuntu/Debian/CentOS)

Как много времени проходит с момента заказа сервера на хостинге до первого подключения к готовому серверу? Несколько минут. На сколько полученный сервер готов к тому, чтобы использовать его на полную? На 100%. Ну или почти на 100. Точнее, совсем не на 100. Новый сервер подобен новорождённому ребёнку. У него одежды, нет приобретённого иммунитета и нет почти никаких навыков. Он уязвим для любого внешнего воздействия. И защиту от окружающих угроз мы должны ему дать. Наш новый сервер на начальном этапе не готов противостоять всему, что приходит к нему извне. А значит, его необходимо оснастить защитой. Такая защита для сервера – брандмауэр, или файрвол (firewall), или межсетевой экран.

Обмен информацией между узлами сети происходит посредством портов открытых для использования на узлах. Для того, чтобы иметь гарантии прохождения исключительно легитимного трафика, следует уметь управлять портами нашего сервера при помощи брандмауэра.

Управление портами в Ubuntu и Debian

В операционных системах Ubuntu и Debian для управления брандмауэром довольно часто применяется утилита iptables. Её упрощённым интерфейсом является UFW (Uncomplicated Firewall). Открытие доступа к серверу для какого-либо приложения происходит путём регистрации этого приложения в UFW.

В Ubuntu интерфейс UFW как правило присутствует по умолчанию, в Debian же необходимо будет сначала его проинсталлировать. Перед установкой брандмауэра рекомендуется обновить репозитории:

$ sudo apt update $ sudo apt install ufw

Список приложений, зарегистрированных в брандмауэре, доступен по следующей команде:

$ sudo ufw app listЕсли вы производите первоначальную настройку межсетевого экрана используя подключение к серверу по ssh, логично было бы сразу же прописать в UFW соответствующее этому протоколу правило:

$ sudo ufw allow SSHЭту команду также можно применить используя соответствующий номер порта вместо имени протокола. Для

Для ssh это, как правило, порт 22:

$ sudo ufw allow 22 В Ubuntu команда для разрешения подключения по

ssh выглядит как:

$ sudo ufw allow OpenSSHДля того, чтобы межсетевой экран начал работать, его необходимо запустить:

$ sudo ufw enable

Теперь, можно добавить в UFW правило, которое позволит разрешить передачу данных, например, по порту 80, или другими словами, при помощи протокола http. Это можно прописать командой:

$ sudo ufw allow 80либо:

$ sudo ufw allow httpПо аналогии можно также разрешить трафик с использованием порта 443, то есть по протоколу https:

$ sudo ufw allow 443

или:

$ sudo ufw allow https

Подобными инструкциями можно давать разрешения для подключений, использующих несколько портов. Например, так выглядит команда на открытие целого диапазона портов (32810-32814):

$ sudo ufw allow 32810:32814/udpТакже, помимо номеров портов и названий протоколов, в разрешительных правилах есть возможность использовать IP-адреса. Вот как выглядит команда, разрешающая подключение только с IP-адреса 10.10.10.233:

Вот как выглядит команда, разрешающая подключение только с IP-адреса 10.10.10.233:

$ sudo ufw allow from 10.10.10.233Или из одной определённой подсети:

$ sudo ufw allow from 10.10.10.0/24Или с одного определённого IP-адреса и только по одному определённому порту:

$ sudo ufw allow from 10.10.10.233 to any port 22Естественно существует возможность и закрыть доступ для уже открытого подключения через определённый порт. Для этого используется команда deny. Следующей командой можно запретить подключения по протоколу http:

$ sudo ufw deny httpИнструкция для закрытия всех подключений с определённого IP-адреса выглядит следующим образом:

$ sudo ufw deny from 10.10.10.233где 10.10.10.233 – IP-адрес, для которого будут закрыты все соединения на наш сервер.

Уже созданные правила можно также удалить. Сделать это можно по номеру правила. Чтобы узнать номера правил, используйте следующую команду:

Сделать это можно по номеру правила. Чтобы узнать номера правил, используйте следующую команду:

$ sudo ufw status numberedВывод данной команды выглядит следующим образом:

Номера правил указаны в скобках в начале строки. Например, правило для подключения по 443-му порту имеет номер 3. Исходя из этого, команда для удаления этого правила будет выглядеть как:

$ sudo ufw delete 3То же самое можно сделать командой:

$ sudo ufw delete allow 443/tcp

Посмотреть текущее состояние межсетевого экрана позволяет команда:

$ sudo ufw status

Для отключения брандмауэра служит следующая инструкция:

$ sudo ufw disable

Управление портами в Centos

Клиентским интерфейсом для работы с межсетевым экраном в Centos является программа firewalld. Как правило, firewalld уже по умолчанию входит в состав служб Centos. Но если вдруг это не так, для его установки используйте следующие команды:

$ sudo dnf update -y $ sudo dnf install firewalld -yЕсли окажется, что firewalld уже был установлен в системе, команда вернёт следующее сообщение:

Текущее состояние службы можно увидеть набрав команду:

$ systemctl status firewalld

Если служба работает штатно, то вывод команды будет выглядеть так:

Список приложений, которым доступ в firewalld уже предоставлен, можно увидеть с помощью команды:

$ sudo firewall-cmd --permanent --list-all

Такие приложения перечислены в строке services:

Чтобы предоставить приложению или протоколу, например, http, возможность производить подключения к нашему серверу, необходимо использовать команду следующего вида:

$ sudo firewall-cmd --permanent --add-service=http

Этот протокол должен добавиться в строку services:

Аналогичным образом можно открыть доступ для подключений к серверу по протоколу https:

$ sudo firewall-cmd --permanent --add-service=https

В firewalld также есть возможность предоставить доступ для подключений по определённому порту. Так, например, будет выглядеть команда для открытия доступа по udp-порту 32810:

Так, например, будет выглядеть команда для открытия доступа по udp-порту 32810:

$ sudo firewall-cmd --zone=public --add-port=32810/udp

А так пишется команда для открытия доступа по пулу портов, например, для udp-портов с 32811 по 32814:

$ sudo firewall-cmd --zone=public --add-port=32811-32814/udp

И чтобы убедиться, что данные порты добавлены в список открытых, необходимо использовать следующую инструкцию:

$ sudo firewall-cmd --zone=public --list-ports

Доступ для подключений по определённому порту можно также и заблокировать. Например, закрытие доступа по udp-порту 32814 осуществляется командой:

$ sudo firewall-cmd --zone=public --remove-port=32814/udpИ наконец, для применения всех внесённых изменений, брандмауэр необходимо перезапустить:

$ sudo firewall-cmd --reloadЗаключение

Итак, мы рассмотрели установку и запуск межсетевых экранов в операционных системах Linux, таких как Ubuntu, Debian и Centos. А также, мы научились открывать доступ для подключений к нашему серверу через определённые порты и протоколы.

А также, мы научились открывать доступ для подключений к нашему серверу через определённые порты и протоколы.

Как открыть порты в Linux

Если вы хотите разрешить внешние подключения к ПК или серверу, вам необходимо открыть правильный порт. Пользователи Linux могут открывать порты с помощью этого полезного руководства.

Нужно подключиться к внешнему ПК или серверу или нужен другой ПК или сервер для подключения к вам? Если вы используете Linux, вам нужно убедиться, что правильный порт открыт.

Программы для Windows, мобильные приложения, игры - ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале - Подписывайтесь:)

В то время как другие операционные системы обычно имеют для этого какой-либо графический инструмент, в Linux все не так просто. Ниже мы расскажем вам, как открывать порты в Linux.

Что такое порт и зачем мне его открывать?

Порт — это конечная точка в сети. Думайте об этом как о двери, ведущей в определенную комнату или во внешний мир, но на вашем компьютере. Все, что вы делаете в Интернете, использует определенный порт или серию портов.

Все, что вы делаете в Интернете, использует определенный порт или серию портов.

Например, допустим, вы хотите запустить свой собственный сервер Minecraft. Для этого вам нужно открыть порт, через который пользователи смогут подключаться к нему. То же самое относится к запуску собственного веб-, почтового или FTP-сервера.

Порты стандартизированы для всех подключенных к сети устройства. Первые 1024 порта (от 0 до 1023) называются известные номера портов. Они зарезервированы для наиболее часто используемых сервисов, таких как HTTP и HTTP (порты 80 и 443 соответственно) и SSH (порт 22).

Номера портов выше 1024 называются эфемерные порты, и обычно доступны для использования в онлайн-играх, частных веб-серверах и т. д. Номера портов от 1024 до 49151 вызываются зарегистрирован или пользовательские порты, а номера с 49152 по 65535 известны как динамичный или частные порты.

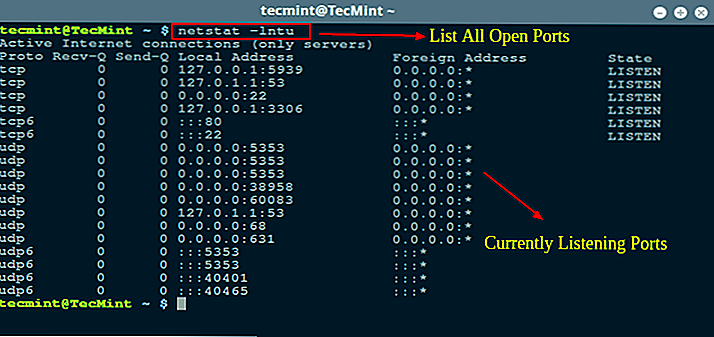

Список открытых портов в Linux

Прежде чем пытаться открыть порт в Linux, убедитесь, что он еще не используется. Вы можете сделать это с помощью команды netstat, включенной в большинство дистрибутивов Linux. Если в вашем дистрибутиве нет netstat, вы можете использовать вместо него ss.

Вы можете сделать это с помощью команды netstat, включенной в большинство дистрибутивов Linux. Если в вашем дистрибутиве нет netstat, вы можете использовать вместо него ss.

netstat -lntu

Это напечатает все прослушиваемые сокеты (-l) вместе с номером порта (-n). Он включает порты TCP (-t), а также UDP (-u). Если в вашей системе нет netstat, просто используйте ss с теми же параметрами.

ss -lntu

Как открыть порты в Linux

Для этого примера предположим, что мы хотим открыть порт 4000 для соединений TCP. Сначала нам нужно убедиться, что порт еще не используется. Делаем это через netstat или ss.

netstat -na | grep :4000 ss -na | grep :4000

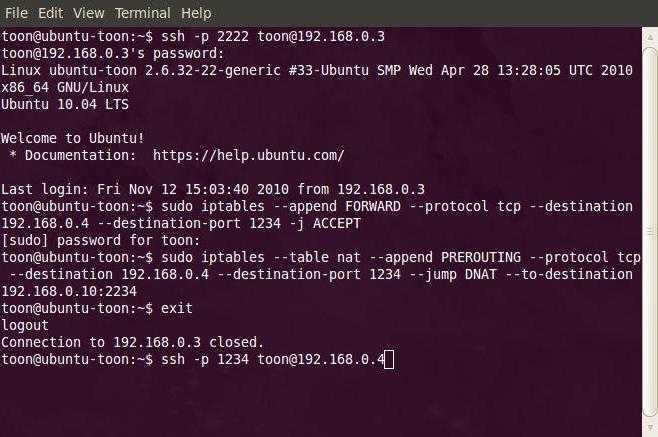

Предполагая, что вывод пуст, мы можем добавить соответствующие правила для портов в системный брандмауэр. Методы для этого будут различаться в зависимости от вашего дистрибутива и от того, использует ли он более новый брандмауэр ufw или firewalld. Ubuntu предпочитает ufw, в то время как CentOS вместо этого обычно использует firewalld. Конечно, некоторые дистрибутивы Linux все еще используют старый брандмауэр iptables.

Конечно, некоторые дистрибутивы Linux все еще используют старый брандмауэр iptables.

Для пользователей Ubuntu и других систем на базе брандмауэра ufw

Вместо использования старого брандмауэра iptables Ubuntu и некоторые другие дистрибутивы используют ufw. В этих системах следующая команда откроет порт.

sudo ufw allow 4000

Пропустите следующие несколько шагов и проверьте только что открытый порт, чтобы убедиться, что он работает.

Как открыть порты в Linux с помощью CentOS и других систем на основе брандмауэра

Если в вашей системе используется firewalld, лучше всего использовать команду firewall-cmd для обновления правил.

sudo firewall-cmd --add-port=4000/tcp

Это не будет постоянным изменением, но мы расскажем, как сохранить правила после перезагрузки после тестирования порта.

Для других дистрибутивов Linux

Если в вашей системе Linux нет ufw или firewalld, вам нужно использовать iptables. Если он не установлен, загрузите его с помощью выбранного менеджера пакетов. После установки эти команды откроют порт 4000:

Если он не установлен, загрузите его с помощью выбранного менеджера пакетов. После установки эти команды откроют порт 4000:

sudo iptables -A INPUT -p tcp --dport 4000 -j ACCEPT sudo service iptables restart

Если ваша система использует systemctl, замените вторую команду на:

sudo systemctl restart iptables

Тестирование недавно открытых портов для соединений

Затем мы должны протестировать порт, чтобы убедиться, что он принимает соединения. Мы делаем это, используя netcat (nc) для прослушивания порта, а затем пытаемся подключиться к нему через telnet.

Сначала откройте окно терминала и выполните следующую команду:

sudo ls | nc -l -p 4000

Оставьте его работающим (слушающим) и откройте второе окно терминала. В этом окне вы будете использовать telnet для проверки подключения. Если telnet не установлен, сделайте это с помощью менеджера пакетов.

telnet [hostname/IP address] [port number]

Заменять [hostname/IP address] с IP-адресом вашей системы и [port number] с номером порта, который вы открыли.

telnet localhost 4000

Вы должны увидеть вывод, подобный приведенному ниже, указывающий на открытое соединение с nc.

Мы также можем показать, что порт открыт, используя nmap. Опять же, если команда еще не установлена, используйте диспетчер пакетов для ее получения.

nmap localhost -p 4000

Обратите внимание, что nmap будет отображать только открытые порты, которые прослушивают соединения. Вот почему мы используем netcat для тестирования, чтобы прослушивать этот порт. В противном случае порт не будет зарегистрирован как открытый.

Я не могу подключиться к только что открытому порту, что теперь?

Если вы выполнили все шаги, описанные выше, и не можете установить соединение с портом, дважды проверьте ввод. Если вы уверены, что все ввели правильно, скорее всего, вам потребуется перенастроить сетевой маршрутизатор, чтобы разрешить трафик.

Поскольку каждый сетевой маршрутизатор имеет разные экраны конфигурации, вам следует обратиться к страницам поддержки или руководству пользователя для вашего конкретного оборудования. Вам нужно будет проверить настройки переадресации портов или сопоставления портов, а также любой встроенный брандмауэр, который может использовать маршрутизатор.

Вам нужно будет проверить настройки переадресации портов или сопоставления портов, а также любой встроенный брандмауэр, который может использовать маршрутизатор.

Как навсегда открыть порт в Linux

После того, как вы протестировали свой открытый порт и убедились, что он работает, вы, вероятно, захотите сделать изменение постоянным. В противном случае изменения могут не сохраниться после перезагрузки. Если вы являетесь пользователем Ubuntu или иным образом используете брандмауэр ufw, вам не нужно об этом беспокоиться. Правила ufw не сбрасываются при перезагрузке.

Для пользователей брандмауэра

Заставить правило порта оставаться после перезагрузки легко с помощью firewalld. Просто добавьте флаг —permanent к своей начальной команде, и он будет включен в правила брандмауэра вашей системы Linux при запуске.

sudo firewall-cmd --add-port=4000/tcp --permanent

Если вы все еще используете iptables

Брандмауэр iptables доставляет гораздо больше хлопот (возможно, это хорошая причина для перехода на firewalld или ufw). Чтобы «навсегда» открыть порт в iptables, вы можете установить в помощь пакет iptables-persistent.

Чтобы «навсегда» открыть порт в iptables, вы можете установить в помощь пакет iptables-persistent.

При первой установке iptables-persistent в системе на основе Debian текущие правила будут сохранены либо в /etc/iptables/rules.v4, либо в /etc/iptables/rules.v6. Чтобы добавить новые правила, введите следующую команду:

sudo iptables-save > /etc/iptables/rules.v4

ИЛИ

sudo iptables-save > /etc/iptables/rules.v6

Для тех, кто использует дистрибутивы Linux на основе RPM, все немного по-другому. Пакет называется iptables-services, а файлы сохранения — /etc/sysconfig/iptables и /etc/sysconfig/ip6tables.

В дистрибутивах на основе RPM для портов IPv6 также используется другая команда. Сохранение ваших правил выполняется с помощью одной из этих двух команд:

sudo iptables-save > /etc/sysconfig/iptables sudo ip6tables-save > /etc/sysconfig/iptables

Обязательно следите за использованием порта

Со временем потребности вашего сервера могут измениться. Точно так же, как вы должны быть в курсе учетных записей пользователей на вашем компьютере с Linux, вы также должны регулярно проверять свои открытые порты. Закройте все открытые порты, которые больше не нужны.

Точно так же, как вы должны быть в курсе учетных записей пользователей на вашем компьютере с Linux, вы также должны регулярно проверять свои открытые порты. Закройте все открытые порты, которые больше не нужны.

Программы для Windows, мобильные приложения, игры - ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале - Подписывайтесь:)

Как открыть порты в Linux

Если вы хотите разрешить внешние подключения к ПК или серверу, вам нужно открыть правильный порт. Пользователи Linux могут открывать порты с помощью этого полезного руководства.

Необходимо подключиться к внешнему ПК или серверу или нужен другой ПК или сервер для подключения к вам? Если вы используете Linux, вам нужно убедиться, что правильный порт открыт.

В то время как другие операционные системы обычно имеют для этого графический инструмент, Linux не так прост. Ниже мы расскажем вам, как открыть порты в Linux.

Что такое порт и зачем мне его открывать?

Порт — это конечная точка сети. Думайте об этом как о двери, ведущей в определенную комнату или во внешний мир, но на вашем компьютере. Все, что вы делаете в Интернете, использует определенный порт или серию портов.

Думайте об этом как о двери, ведущей в определенную комнату или во внешний мир, но на вашем компьютере. Все, что вы делаете в Интернете, использует определенный порт или серию портов.

Допустим, вы хотите запустить свой собственный сервер Minecraft. Для этого вам нужно открыть порт, через который пользователи смогут подключаться к нему. То же самое относится к запуску собственного веб-, почтового или FTP-сервера.

Порты стандартизированы для всех устройств, подключенных к сети. Первые 1024 порта (от 0 до 1023) называются хорошо известными номерами портов . Они зарезервированы для наиболее часто используемых сервисов, таких как HTTP и HTTP (порты 80 и 443 соответственно) и SSH (порт 22).

Номера портов выше 1024 называются эфемерными портами и обычно доступны для использования в онлайн-играх, частных веб-серверах и т. д. Номера портов с 1024 по 49151 называются зарегистрированными или пользовательскими портами , а порты с 49152 по 65535 известны как динамические или частные порты .

Список открытых портов в Linux

Прежде чем пытаться открыть порт в Linux, убедитесь, что он еще не используется. Вы можете сделать это с помощью команды netstat , включенной в большинство дистрибутивов Linux. Если в вашем дистрибутиве нет netstat , вы можете использовать вместо него ss .

нетстат-lntu

Это напечатает все прослушиваемые сокеты ( -l ) вместе с номером порта ( -n ). Он включает порты TCP ( -t ), а также UDP ( -u ). Если в вашей системе нет netstat , просто используйте ss с теми же параметрами.

сс-лнту

Как открыть порты в Linux

Для этого примера предположим, что мы хотим открыть порт 4000 для соединений TCP. Сначала нам нужно убедиться, что порт еще не используется. Делаем это через netstat или сс .

netstat-na | группа: 4000 сс-на | группа: 4000

Предполагая, что вывод пуст, мы можем добавить соответствующие правила для портов в системный брандмауэр. Методы для этого будут различаться в зависимости от вашего дистрибутива и от того, использует ли он более новый брандмауэр ufw или firewalld . Ubuntu предпочитает ufw , в то время как CentOS вместо этого обычно использует firewalld . Конечно, все еще есть некоторые дистрибутивы Linux, использующие старую версию 9.0033 iptables брандмауэр.

Методы для этого будут различаться в зависимости от вашего дистрибутива и от того, использует ли он более новый брандмауэр ufw или firewalld . Ubuntu предпочитает ufw , в то время как CentOS вместо этого обычно использует firewalld . Конечно, все еще есть некоторые дистрибутивы Linux, использующие старую версию 9.0033 iptables брандмауэр.

Для пользователей Ubuntu и других систем на базе брандмауэра ufw

Вместо использования старого брандмауэра iptables Ubuntu и некоторые другие дистрибутивы используют ufw . В этих системах следующая команда откроет порт.

sudo ufw разрешить 4000

Пропустите следующие несколько шагов и проверьте только что открытый порт, чтобы убедиться, что он работает.

Как открыть порты в Linux с помощью CentOS и других систем на основе брандмауэра

Если в вашей системе используется firewalld , лучше всего использовать команду firewall-cmd для обновления правил.

sudo firewall-cmd --add-port=4000/tcp

Это не будет постоянным изменением, но мы расскажем, как сохранить правила после перезагрузки после тестирования порта.

Для других дистрибутивов Linux

Если в вашей системе Linux нет ufw или firewalld , вам необходимо использовать iptables . Если он не установлен, загрузите его с помощью выбранного вами менеджера пакетов. После установки эти команды откроют порт 4000: 9.0003

sudo iptables -A INPUT -p TCP --dport 4000 -j ПРИНЯТЬ перезапуск службы sudo iptables

Если ваша система использует systemctl , замените вторую команду на:

sudo systemctl перезапустить iptables

Тестирование недавно открытых портов для подключений

Далее мы должны протестировать порт, чтобы убедиться, что он принимает подключения. Мы делаем это, используя netcat ( nc ) для прослушивания порта, а затем пытаемся подключиться к нему через telnet.

Сначала откройте окно терминала и выполните следующую команду:

судо лс | нк -л -р 4000

Оставьте его работающим (слушающим) и откройте второе окно терминала. В этом окне вы будете использовать telnet для проверки подключения. Если telnet не установлен, сделайте это с помощью менеджера пакетов.

В этом окне вы будете использовать telnet для проверки подключения. Если telnet не установлен, сделайте это с помощью менеджера пакетов.

telnet [имя хоста/IP-адрес] [номер порта]

Замените [имя хоста/IP-адрес] на IP-адрес вашей системы и [номер порта] на номер порта, который вы открыли.

телнет локальный хост 4000

Вы должны увидеть вывод, подобный приведенному ниже, указывающий на открытое соединение с нк .

Мы также можем показать, что порт открыт, используя nmap . Опять же, если команда еще не установлена, используйте диспетчер пакетов, чтобы получить ее.

nmap локальный-p 4000

Обратите внимание, что nmap будет отображать только открытые порты, которые прослушивают соединения. Вот почему мы используем netcat для тестирования, чтобы прослушивать этот порт. В противном случае порт не будет зарегистрирован как открытый.

Я не могу подключиться к только что открытому порту, что теперь?

Если вы выполнили все шаги, описанные выше, и не можете установить соединение с портом, дважды проверьте ввод. Если вы уверены, что все ввели правильно, скорее всего, вам потребуется перенастроить сетевой маршрутизатор, чтобы разрешить трафик.

Если вы уверены, что все ввели правильно, скорее всего, вам потребуется перенастроить сетевой маршрутизатор, чтобы разрешить трафик.

Поскольку каждый сетевой маршрутизатор имеет разные экраны конфигурации, вам следует обратиться к страницам поддержки или руководству пользователя для вашего конкретного оборудования. Вам нужно будет проверить настройки переадресации портов или сопоставления портов, а также любой встроенный брандмауэр, который может использовать маршрутизатор.

Как постоянно открывать порт в Linux

После того, как вы протестировали свой открытый порт и убедились, что он работает, вы, вероятно, захотите сделать изменение постоянным. В противном случае изменения могут не сохраниться после перезагрузки. Если вы являетесь пользователем Ubuntu или иным образом используете брандмауэр ufw , вам не нужно об этом беспокоиться. Правила ufw не сбрасываются при перезагрузке.

Для пользователей firewalld

Сохранение правила порта после перезагрузки легко с брандмауэр . Просто добавьте —постоянный флаг к своей начальной команде, и он будет включен в правила брандмауэра вашей системы Linux при запуске.

Просто добавьте —постоянный флаг к своей начальной команде, и он будет включен в правила брандмауэра вашей системы Linux при запуске.

sudo firewall-cmd --add-port=4000/tcp --постоянный

Если вы все еще используете iptables

Брандмауэр iptables доставляет гораздо больше хлопот (может быть хорошей причиной для обновления до firewalld или ufw ). Чтобы «навсегда» открыть порт в iptables , вы можете установить Пакет iptables-persistent в помощь.

При первой установке iptables-persistent в системе на основе Debian ваши текущие правила будут сохранены либо в /etc/iptables/rules.v4 , либо в /etc/iptables/rules.v6 . Чтобы добавить новые правила, введите следующую команду:

sudo iptables-save > /etc/iptables/rules.v4

ИЛИ

sudo iptables-save > /etc/iptables/rules.v6

Для тех, кто использует дистрибутивы Linux на основе RPM, все немного по-другому. Пакет называется iptables-services , а файлы сохранения — /etc/sysconfig/iptables и /etc/sysconfig/ip6tables .

Пакет называется iptables-services , а файлы сохранения — /etc/sysconfig/iptables и /etc/sysconfig/ip6tables .

В дистрибутивах на основе RPM для портов IPv6 также используется другая команда. Сохранение ваших правил выполняется с помощью одной из этих двух команд:

sudo iptables-save > /etc/sysconfig/iptables sudo ip6tables-save > /etc/sysconfig/iptables

Обязательно следите за использованием порта

Со временем потребности вашего сервера могут измениться. Точно так же, как вы должны быть в курсе учетных записей пользователей на вашем компьютере с Linux, вы также должны регулярно проверять свои открытые порты. Закройте все открытые порты, которые больше не нужны. Наряду с регулярной сменой пароля это хорошая практика безопасности, которая поможет вам избежать вторжений в систему и эксплойтов безопасности.

Связанные элементы:linux, ubuntu, основы ubuntu

Как открыть порты в Linux? - FAQ Networking

Мы могли бы попытаться начать с определения брандмауэра, которое необходимо для полного понимания словаря портов. Брандмауэр — это программное обеспечение или микропрограмма, обеспечивающая соблюдение набора правил относительно того, какие пакеты данных будут разрешены для входа или выхода из сети. Он отвечает за управление правилами Allow и Deny для портов.

Брандмауэр — это программное обеспечение или микропрограмма, обеспечивающая соблюдение набора правил относительно того, какие пакеты данных будут разрешены для входа или выхода из сети. Он отвечает за управление правилами Allow и Deny для портов.

В соответствии с темой этого руководства мы хотели бы открыть порты в дистрибутивах Linux, таких как Ubuntu или CentOS. Оба дистрибутива позволяют настраивать его с помощью разного набора инструментов (пакетов брандмауэров), но с одинаковыми результатами.

Tools that we will be using:

• UFW

• Firewalld

Let's have a look at the Ubuntu scenario first:

This distribution contains preinstalled service UFW (простой брандмауэр) по умолчанию. Это упрощает всю настройку и удобна для каждого человека.

Для первого шага установите команду инструмента ufw :

$ sudo apt install ufw

Проверьте статус службы с помощью стандартной команды systemctl :

$ sudo systemctl status ufw |

Включить UFW с помощью команды enable:

$ sudo ufw enable |

Синтаксис для открытия определенного порта TCP :

$ sudo ufw allow (port)/tcp |

например:

$ sudo ufw allow 53/tcp |

Синтаксис также поддерживает имена, относящиеся к определенным портам:

$ sudo ufw allow https |

Чтобы разрешить входящие пакеты tcp и udp через порт 21, введите:

$ sudo ufw allow 21 |

Пример для конкретного IP-адреса:

$ sudo ufw allow from 190. |

Проверим конфигурацию:

$ sudo ufw status verbose |

Команда отображает предварительную таблицу с тремя столбцами:

Объяснения:

• Кому — описывает конкретный протокол адрес, как представлено выше

Уже пора для CentOS:

Firewalld - более продвинутый инструмент, который использует зоны в своей конфигурации. Они отвечают за обслуживание некоторой области или одного «присоединенного» сетевого интерфейса.

Firewalld — это интерфейсный контроллер для iptables, используемый для реализации постоянных правил сетевого трафика.

Давайте посмотрим на набор команд, которые работают с firewalld.

1. Установить firewalld команда:

$ sudo yum install firewalld

Запустите наш сервис командой stardand systemctl :

$ sudo systemctl запустить firewalld |

Активировать:

$ sudo systemctl enable firewalld |

Эта команда сообщает нам о состоянии службы. Он может отображать только два предложения: «работает» или «не работает»

$ sudo firewall-cmd --state |

Зона по умолчанию является общедоступной. В этом коротком уроке мы не будем его менять, но если вы хотите, используйте следующие команды:

В этом коротком уроке мы не будем его менять, но если вы хотите, используйте следующие команды:

$ sudo firewall-cmd --set-default-zone=work |

Попробуем добавить tc p трафика на порт 1112:

|

Чтобы перезагрузить и немедленно применить эти изменения, нам нужно перезагрузить состояние firewalld . |

34.21.113 на любой порт

34.21.113 на любой порт