Какой инструмент используется для получения списка открытых портов на сетевых устройствах

Сканер портов в локальной сети, бесплатные методы

Обновлено 13.03.2019

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org. В прошлый раз мы с вами разобрали, как вычисляется дата установки Windows. В сегодняшней заметке мы рассмотрим информацию, позволяющую запускать у себя сканер портов в локальной сети, мы разберем для чего, это может потребоваться и где вы это сможете применить в своей практике. Материал представлен в исключительно познавательных целей.

Задача

Предположим у вас в компании проходит аудит программного обеспечения и вы выводите из эксплуатации старый софт. Вы посмотрели список программ установленных на сервере, но вам еще необходимо проверить, какие порты случает он. Для увеличения производительности по решению задачи, мы будем использовать специальную утилиту, ее еще называют сканер портов в локальной сети. Ниже я приведу примеры таких программ и описание по их использованию.

Что такое сканер портов?

Сканер портов относится к программному приложению, которое сканирует сервер на наличие открытых портов. Он позволяет аудиторам и сетевым администраторам проверять сетевую безопасность, в то время как злоумышленники и хакеры используют ее для определения открытых портов для использования или запуска вредоносных служб на компьютере или сервере.

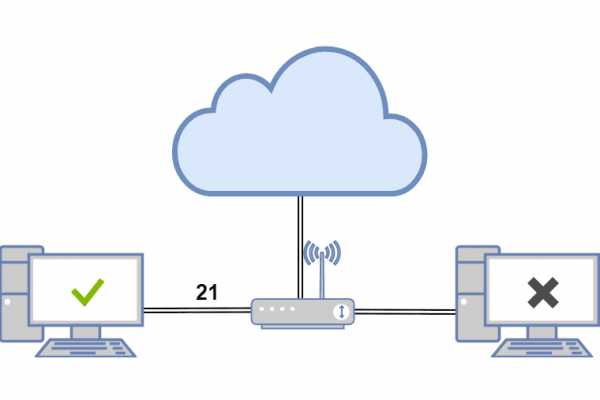

Сканирование портов представляет собой способ определения, какие порты в сети открыты. Поскольку порты на компьютере - это место, где информация отправляется и принимается, сканирование портов аналогично стуку в дверь, чтобы увидеть, находится ли кто-то дома. Выполнение сканирования портов в локальной сети или на сервере позволяет определить, какие порты открыты и находятся в режиме прослушивания (listening) (получения информации), а также выявить наличие таких устройств безопасности, как межсетевые экраны, которые находятся между отправителем и целью. Этот метод известен как дактилоскопия (fingerprinting). Это также полезно для тестирования сетевой безопасности и надежности брандмауэра системы. Благодаря этой функциональности, это также популярный инструмент разведки для злоумышленников, ищущих слабую точку доступа для проникновения в компьютер или сервер.

Порты различаются по своим назначениям. Они пронумерованы от 0 до 65535, но определенные диапазоны используются чаще. Порты с 0 по 1023 идентифицируются (https://ru.wikipedia.org/wiki/Список_портов_TCP_и_UDP), как «общеизвестные порты» или стандартные порты и были назначены для определенных служб, агентством по присвоению номеров в Интернете (IANA). Некоторые из наиболее известных портов и назначенных им служб включают в себя:

- Порт 20 (UDP) - протокол передачи файлов (FTP) для передачи данных

- Порт 22 (tcp) - протокол Secure Shell (SSH) для безопасного входа, FTP и переадресации портов

- Порт 23 (tcp) - протокол Telnet для не зашифрованных текстовых коммутаций

- Порт 53 (UDP) - Система доменных имен (DNS) переводит имена всех компьютеров в Интернете в IP-адреса

- Порт 80 (tcp) - Всемирная паутина HTTP

Методы сканирования портов

Сканирование портов отправляет тщательно подготовленный пакет на каждый номер порта назначения. Основные методы, которые может использовать программное обеспечение для сканирования портов:

- Ваниль (Vanilla) - самый простой скан; попытка подключиться ко всем 65 536 портам по по очереди. Ванильное сканирование - это полное сканирование соединения, то есть оно отправляет флаг SYN (запрос на подключение) и после получения ответа SYN-ACK (подтверждение подключения) отправляет обратно флаг ACK. Этот обмен SYN, SYN-ACK, ACK включает квитирование TCP. Полное сканирование подключений является точным, но очень легко обнаруживается, поскольку все подключения всегда регистрируются брандмауэрами.

- Сканирование SYN (SYN Scan) - также называется полуоткрытым сканированием, оно только отправляет SYN и ожидает ответа SYN-ACK от цели. Если ответ получен, сканер никогда не отвечает. Так как соединение TCP не было установлено, система не регистрирует взаимодействие, но отправитель узнал, открыт порт или нет.

- Сканирование XMAS и FIN (XMAS and FIN Scans) - набор сканирований, используемых для сбора информации без регистрации в целевой системе. При сканировании FIN незапрошенный флаг FIN (обычно используемый для завершения установленного сеанса) будет отправлен на порт. Ответ системы на этот случайный флаг может показать состояние порта или брандмауэр. Например, закрытый порт, который получает незапрошенный пакет FIN, ответит пакетом RST (мгновенный прерывание), но открытый порт проигнорирует его. Сканирование XMAS просто отправляет набор всех флагов, создавая бессмысленное взаимодействие. Ответ системы может быть интерпретирован для лучшего понимания портов системы и брандмауэра.

- Сканирование отказов FTP (FTP Bounce Scan) - позволяет замаскировать местоположение отправителя путем пересылки пакета через FTP-сервер. Это также предназначено для отправителя, чтобы остаться незамеченным.

- Сканирование развертки (Sweep scan) - пингует один и тот же порт на нескольких компьютерах, чтобы определить, какие компьютеры в сети активны. Это не раскрывает информацию о состоянии порта, а сообщает отправителю, какие системы в сети активны. Таким образом, его можно использовать как предварительное сканирование.

Сканеры открытых портов

Я могу выделить вот такие бесплатные программы, которые выполняют роль сканеров портов в локальной сети:

- Advanced Port Scanner

- Angry IP Scanner

- Nmap

Перед описанием каждой утилиты, я напоминаю, что порты есть TCP и UDP, и мы ранее уже проверяли доступность порта и слушает ли его, какая-либо служба. Так же очень наглядную таблицу в режиме реального времени по портам вы можете увидеть через утилиту netstat, но она к сожалению не такая дружелюбная и не умеет сканировать удаленные компьютеры в вашей локальной сети, ее кстати графическим аналогом выступает утилита TCPView.

Использование утилиты Angry IP Scanner

Angry IP Scanner - это бесплатное решение по сканированию портов компьютера или сервера.

Скачать утилиту https://angryip.org/

Обращаю внимание, что для работы приложения у вас должна быть установлена Java на компьютере, где будите производить запуск вашего порт-сканера, иначе не заработает ничего

Установка Angry IP Scanner очень тривиальная ,на этом я останавливаться не буду, от вас потребуется везде нажать далее. Открываем ваш сканер портов. Я это буду делать на своем тестовом контроллере домена. Когда вы откроете свой сканер портов, у вас будет форма выбора диапазона IP адресов в вашей локальной сети. Так же вы можете указать список адресов из текстового файла.

Структура такого файла представлена на картинке, тут ip-адреса идут с новой строки.

Если вы сканируете порты у целой подсети, то вам нужно указать ее префикс (Маску). После чего нажимаем "Старт".

Наш сканер открытых портов начнет планомерно проверять каждого участника. Цветовое обозначение узлов:

- Синий цвет означает, что данный хост доступен, но для него не заданы порты сканирования, об этом так же говорит статус "Ports n/s (Not/Scan)"

- Зеленый цвет, что хост доступен и для него определены порты для сканирования

- Красный цвет - не доступен

Настроим диапазон портов, которые я бы хотел проверить на предмет их прослушивания. Для этого нажмите значок шестеренки. В открывшемся окне перейдите на вкладку порты. В поле выбора порта укажите диапазон, в моем примере, это будет диапазон от 1 до 1024. Именно его мы и будем проверять.

У вас в столбце Ports изменится значение, нажимаем кнопку "Старт".

Начинается процесс обращения к портам, хочу отметить, что сама процедура не быстрая и идет в 100 потоков, но так же у каждой операционной системы свои лимиты и тайминги. В итоге вы увидите в столбце Ports список портов, которые прослушивает ip адрес сервера, к которому было обращение. Мы таким образом определяли порты Active Directory. Angry IP Scanner имеет и дополнительные встроенные утилиты, кликните правым кликом по нужному хосту и из пункта "Открыть" вы можете увидеть их:

- Windows Shares - будет открыт проводник с сетевыми шарами сервера

- Web Browser - откроет в браузере 80 порт для данного хоста

- FTP - попробует подключиться к FTP

- Telnet

- Ping - будет открыта командная строка в которой будет запущен пинг

- Trace route - запуск в командной строке утилиты tracert

- Geo Locate

- Email sample

Еще интересным моментом у Angry IP Scanner может выступать добавление дополнительных полей. Для этого нажмите кнопку в виде параллельных палочек. В открывшемся окне с помощью стрелок переместите нужные поля. Я для примера добавил TTL и MAC Address.

При необходимости программа сканера портов легко может экспортировать полученные данные в текстовый файл для дальнейшего изучения. Сделать это можно из меню "Сканирование" или нажатие клавиш Ctrl+S.

Отчет будет выглядеть вот в такой форме.

Использование утилиты Advanced Port Scanner

Advanced Port Scanner - это бесплатный сканер открытых портов, умеющий строить хорошие отчеты по найденным результатам.

Скачать Advanced Port Scanner можно с официального сайта https://www.advanced-port-scanner.com/ru/

Видим симпатичную девушку хакера, которая намекает нажать зеленую кнопку.

Установка утилита Advanced Port Scanner так же проста и незамысловата, мы ее пропусти. Открываем ваш сканер портов компьютера. Задаем диапазон ip-адресов для поиска, указываем необходимый диапазон портов и нажимаем кнопку "Сканировать".

Advanced Port Scanner работает быстрее Angry IP Scanner, в результате данный сканер нашел 4 компьютера со списком прослушиваемых портов, и самое классное, что есть сводная таблица по конкретному порту и отвечаемой на нем службе.

Вы легко можете экспортировать данный отчет, либо в txt формат или же в html.

Advanced Port Scanner имеет встроенные сетевые утилиты:

Лично мне данный сканер открытых портов нравится больше, чем Angry IP Scanner.

Что такое сканирование портов и как оно работает? | Avast

Сканирование портов — это метод определения открытых портов в сети, которые могут принимать или отправлять данные. Кроме того, это процесс отправки пакетов на определенные порты на хосте и анализа ответов для выявления уязвимостей.

Это сканирование не может выполняться без первоначального определения списка активных хостов и сопоставления этих хостов с их IP-адресами. Такой процесс называется обнаружением хостов. Он начинается со сканирования сети.

Целью сканирования портов и сети является определение организации системы IP-адресов, хостов и портов, чтобы надлежащим образом определить местоположение открытых или уязвимых серверов и уровень безопасности. Сканирование как сети, так и портов выявляет наличие системы безопасности, например брандмауэра между сервером и устройством пользователя.

После тщательного сканирования сети и составления списка активных хостов можно провести сканирование портов, чтобы определить открытые порты в сети, делающие возможным несанкционированный доступ.

Важно отметить, что сканирование сети и портов могут использовать как ИТ-администраторы, так и киберпреступники, чтобы проверить политики безопасности сети, определить уязвимости и (в случае злоумышленников) воспользоваться потенциальными слабыми местами, чтобы проникнуть в сеть. Обнаружение хостов в ходе сканирования сети часто является подготовкой перед совершением атаки.

Оба сканирования остаются ключевыми орудиями злоумышленников, поэтому на основе результатов сканирования сети и портов ИТ-администраторы могут определить уровень безопасности сети, чтобы защитить ее от атак.

Что такое порты и номера портов?

Компьютерный порт — это главное место подключения потока информации из программы или Интернета в устройство или другой компьютер в сети и наоборот. Его можно представить как место обмена данными с помощью электронных средств, программного обеспечения или механизмов, связанных с программированием.

В целях обеспечения системности и для удобства программирования портам были назначены номера. Номер порта в сочетании с IP-адресом образует важную информацию, которая хранится у каждого интернет-провайдера для выполнения запросов. Порты могут иметь номер от 0 до 65 536 и обычно распределяются по популярности.

Порты с номерами от 0 до 1023 широко известны. Они предназначены для использования Интернета, хотя также могут выполнять специализированные задачи. Они находятся в ведении Администрации адресного пространства Интернет (IANA). Эти порты принадлежат ведущим компаниям, таким как Apple QuickTime, MSN, SQL Services и другим известным организациям. Ниже приведены некоторые наиболее известные порты и назначенные им службы. Возможно, они покажутся вам знакомыми.

- Порт 20 (UDP) поддерживает протокол передачи файлов (FTP), используемый для передачи данных.

- Порт 22 (TCP) поддерживает протокол безопасной оболочки (SSH) для безопасного входа в систему, передачи данных и переадресации портов.

- Порт 53 (UDP) — это система доменных имен (DNS), которая переводит имена в IP-адреса.

- Порт 80 (TCP) — протокол передачи гипертекста (HTTP) для служб всемирной сети.

Порты с 1024 по 49 151 считаются «зарегистрированными», то есть они зарегистрированы корпорациями-разработчиками программного обеспечения. Порты с 49 151 по 65 536 являются динамическими и частными и могут использоваться практически всеми.

Какие протоколы используются при сканировании портов?

Обычно для сканирования портов используются следующие протоколы: TCP (протокол управления передачей данных) и UDP (протокол пользовательских датаграмм). Оба они предназначены для передачи данных в Интернете, но имеют разные механизмы.

TCP — это надежная двусторонняя передача данных, основанная на соединении, при которой успешность отправки зависит от статуса адресата. А протокол UDP работает без подключения и является ненадежным. При использовании протокола UDP данные отправляются без учета состояния пункта назначения. Следовательно, нет гарантий, что данные вообще будут переданы.

Существует несколько различных методов сканирования портов с помощью этих двух протоколов.

Какие методы используются для сканирования портов?

Для сканирования портов используются различные методы в зависимости от конкретной цели. Важно отметить, что киберпреступники также выбирают определенный метод сканирования, исходя из своих целей или стратегии атаки.

Ниже описаны некоторые методы и принципы их работы.

- Ping-сканирование. Простейшее сканирование портов называется ping-сканированием. Проверка связи (ping) используется в сети, чтобы выяснить, возможна ли отправка сетевых пакетов данных на IP-адрес без ошибок. Ping-сканирование — это запросы протокола межсетевых управляющих сообщений (ICMP) с автоматической отправкой нескольких запросов ICMP на разные серверы, чтобы спровоцировать ответ. ИТ-администраторы могут использовать этот метод для устранения неполадок или отключить ответ на ping-запросы с помощью брандмауэра, что не позволит злоумышленникам найти сеть с помощью проверки связи.

- Полуоткрытое, или SYN-сканирование. Полуоткрытое сканирование (называемое также SYN-сканированием, от synchronize — «синхронизировать») — это тактика, с помощью которой хакеры определяют состояние порта, не устанавливая полноценного подключения. При этом сканировании отправляется синхронизационное сообщение, но установка подключения не выполняется. Это быстрый и хитрый метод, направленный на обнаружение потенциальных открытых портов на целевых устройствах.

- XMAS-сканирование. XMAS-сканирование — еще более мягкий и менее заметный для брандмауэра метод. Например, после трехстороннего подтверждения TCP и успешной передачи данных обычно с сервера или из клиента отправляются пакеты FIN, чтобы прекратить подключение. При этом передается сообщение, что «больше нет доступных данных от отправителя». Пакеты FIN часто остаются незамеченными брандмауэром, так как в первую очередь отслеживаются пакеты SYN. По этой причине при XMAS-сканировании отправляются пакеты со всеми флагами, включая FIN. Отсутствие ответа будет означать, что порт открыт. Если порт закрыт, будет получен ответ RST. XMAS-сканирование редко отображается в журналах отслеживания и является более незаметным способом получить данные о защите сети и брандмауэре.

Какие результаты можно получить при сканировании портов?

Сканирование портов показывает состояние сети или сервера. Результат может относиться к одной из трех категорий: открытые, закрытые или фильтруемые порты.

- Открытые порты. Открытые порты показывают, что целевые серверы или сети активно принимают соединения или датаграммы и отправляют обратно пакеты, подтверждая, что они ожидают передачи данных. Это также указывает на то, что в них используется примененная для сканирования служба (обычно TCP или UDP).

Обнаружение открытых портов, как правило, является главной целью сканирования, поскольку хакеры могут использовать их для атаки. Задачей ИТ-администраторов, в свою очередь, является попытка заблокировать открытые порты, устанавливая брандмауэры для их защиты, без ограничения доступа для допустимых пользователей. - Закрытые порты. Закрытые порты показывают, что серверы или сети получили запрос, но никакие службы не ожидают передачи данных через этот порт. Закрытый порт остается доступным и знать о нем может быть полезно, так как это означает что данный IP-адрес используется хостом. ИТ-администраторам нужно продолжать отслеживать закрытые порты, так как они могут перейти в открытое состояние, что приведет к возникновению уязвимостей. ИТ-администраторам следует подумать о том, чтобы заблокировать закрытые порты с помощью брандмауэра, после чего они перейдут в состояние «фильтрации».

- Фильтруемые порты. Фильтруемые порты показывают, что пакет запроса отправлен, но хост не ответил и не ожидает передачи данных. Обычно это означает, что пакет запроса был отфильтрован и/или заблокирован брандмауэром. Если пакеты не достигают места назначения, злоумышленники не могут получить дополнительную информацию. Фильтруемые порты часто отвечают сообщениями об ошибках «пункт назначения недоступен» или «передача данных запрещена».

Как хакеры могут использовать сканирование портов в качестве метода атаки?

По данным института SANS, сканирование портов является одной из самых популярных тактик, используемых хакерами при поиске уязвимого сервера для взлома.

Злоумышленники часто используют сканирование портов в качестве подготовки к атаке на сеть. Они проводят сканирование портов, чтобы оценить уровень защиты различных организаций и определить, у кого установлен надежный брандмауэр, а у кого могут быть уязвимы сервер или сеть. Некоторые методы протокола TCP позволяют злоумышленникам скрыть свое сетевое местоположение и использовать «ложный трафик» для выполнения сканирования портов, не раскрывая целевому устройству какой-либо сетевой адрес.

Злоумышленники проверяют сети и системы, чтобы увидеть реакцию каждого порта и понять их состояние (открыт, закрыт или фильтруется).

Например, ответы открытых и закрытых портов предупредят хакеров о наличии вашей сети и ее готовности принимать данные. Злоумышленники смогут определить уровень защиты и тип операционной системы, используемой вами.

Сканирование портов — это довольно старый метод, требующий изменений в системе безопасности и актуальных сведений об угрозах, поскольку протоколы и средства обеспечения безопасности постоянно развиваются. Рекомендуется использовать предупреждения о сканировании портов и брандмауэры, чтобы отслеживать трафик своих портов и не позволить хакерам обнаружить возможность неавторизованного проникновения в вашу сеть.

Программы для игры по интернету и локальной сети. Локальные сети

Hamachi – один из самых знаменитых инструментов для создания виртуальных частных VPN сетей. Используя эту программу, вы можете легко установить зашифрованное соединение через Интернет между удаленными компьютерами, имитируя соединение по локальной сети. Запустив службу Hamachi, пользователи смогут совместно использовать оборудование - принтеры, веб-камеры и прочее. Вы можете бесплатно скачать программу на нашем сайте и установить на свой компьютер с Windows 7, 8 или XP.

SHAREit - популярная кроссплатформенная программа от компании Lenovo, предназначенная для удобного обмена данными между разными устройствами, подключёнными к одной беспроводной сети. Благодаря этой программе вы с легкостью сможете передавать файлы между компьютерами на Windows.

TeamViewer - бесплатная программа на Windows, которая позволяет осуществлять удаленное управление компьютером через интернет. Это одна из самых популярных утилит для таких целей. Буквально в считанные секунды программа предоставит вам визуальную связь с компьютером из любой точки мира. Скачать программу бесплатно на русском языке вы можете по прямой ссылке с нашего сайта.

TeamSpeak - программа для устройств под управлением Windows, предназначенная для организации многопользовательских голосовых конференций по локальной или глобальной сети посредством технологии VoIP. TeamSpeak ориентирована прежде всего на геймеров, общающихся между собою во время онлайн-игр, но также может быть использована сотрудниками различных организаций для проведения конференций и совещаний.

Wireshark – бесплатная функциональная программа-сниффер на Windows, предназначенная для анализа сетевого трафика компьютерных сетей различного типа, включая PPP, Ethernet, FDDI, Token-Ring и многие другие. Программа представляет собой достаточно простую в использовании утилиту с низкими системными требованиями, которая обладает широким функционалом и является удобной в работе.

Домашний медиа-сервер (UPnP, DLNA, HTTP) – современная бесплатная программа на Windows для удобства просмотра различных медиа-файлов вашего компьютера на телевизоре, планшете, плеере, или других устройствах имеющих сетевое соединение или Wi-Fi. Основанный на многогранном опыте развития Интернет, программа способна функционировать независимо от используемой в устройстве операционной системы.

Принцип создания локальной сети в любой версии Windows (XP, 7, 8, 10) практически ничем не отличается . Исключения составляют сложные многоуровневые корпоративные сети, где используется несколько подсетей, прокси сервера и VPN.

Но в этой статье мы рассмотрим, как создать домашнюю сеть , не прибегая к покупке дорогостоящего оборудования, а используя обычный коммутатор или роутер с поддержкой Wi-Fi.

Что необходимо для создания сети

В первую очередь, для создания локальной сети из некоторого количества компьютеров нам необходимо оборудование:

Обратите внимание : в том случае, если будет использоваться прямое подключение (т.е. витую пару вставляем в оба устройства, не используя роутера), то потребуется не стандартный кабель, а cross — over , кроме случаев, когда установлены современные сетевые платы с поддержкой MDI-X. В этом случае можно использовать стандартный метод обжимки.

Как создать локальную сеть

Теперь приступаем непосредственно к созданию. Для начала нам нужно подготовиться:

- Установить все оборудование на свои места – компьютера, роутеры и т.п.

- Обжимаем кабель, при необходимости.

- Делаем разводку , т.е. протягиваем витую пару к оборудованию.

- Подключаем оборудование витой парой.

Стоит обратить внимание , что, когда подключение произведено и все устройства запущены, разъемы подключения на компьютерах должны светиться . Это же касается и маршрутизаторов с роутерами, только у них лампочки расположены на передней панели . Если какая-либо лампочка не горит, значит подключение произведено неправильно .

Когда подключение произведено – нужно настроить сеть в операционной системе.

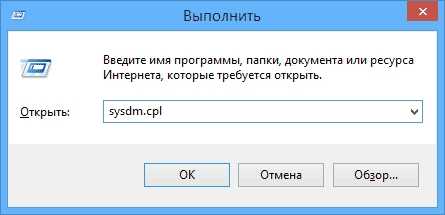

Для начала проверяем рабочую группу, для чего переходим в свойства «Моего компьютера ». Можно не открывать свойства, а использовать сочетание Win + R и ввести в окне sysdm . cpl .

На всех устройствах рабочая группа должна быть одинакова , иначе компьютера не увидят друг друга.

Для изменения группы достаточно нажать на кнопку изменить и ввести имя группы. Имя должно быть введено латиницей , и совпадать на всех устройствах.

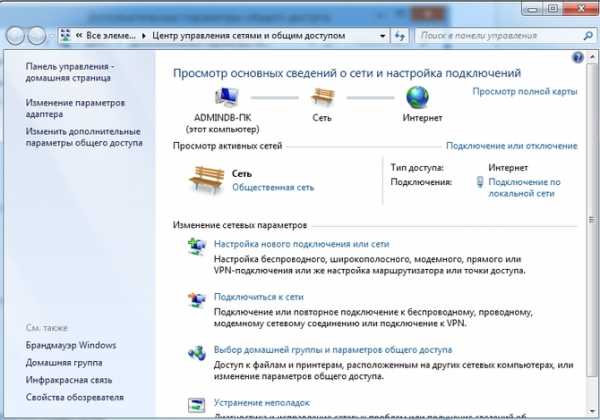

Затем ищем значок сети в области уведомления и с его помощью попадаем в Центр управления сетями и общим доступом .

Тут нас интересует ссылка изменения дополнительных параметров , она третья слева и позволит редактировать параметры общего доступа. В каждом профиле выбираем: Включить сетевое обнаружение , автонастройку и общий доступ к файлам и принтерам.

Прокручиваем страницу и внизу отключаем общий доступ с парольной защитой. Все остальные настройки можно оставить. Нажимаем Сохранить изменения и выходим.

На этом настройка закончена. Сеть должна заработать, но только в том случае, если у Вас роутер раздает динамические адреса.

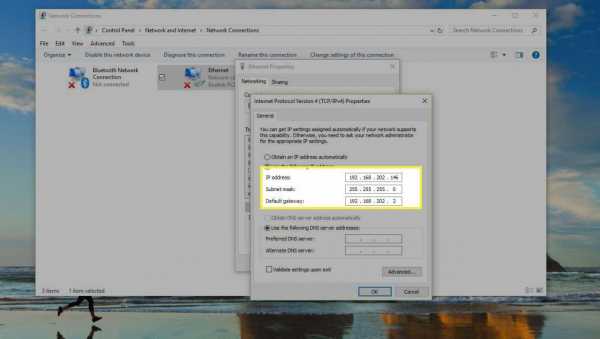

Если же использовался маршрутизатор, или устройства были подключены напрямую кабелем, то необходимо внести еще несколько настроек.

Настройки сети

В случае прямого подключения или использования маршрутизатора, нам понадобиться изменить ip-адреса компьютеров. Для этого необходимо :

За что отвечает каждая настройка описывать не будем, т.к. это достаточно объемная тема. Достаточно ввести на всех компьютерах адреса, которые описаны выше.

После внесения всех вышеописанных настроек сеть должна заработать. Однако не стоит забывать, что брандмауэр или антивирусы могут полностью блокировать сеть. Поэтому, если ничего не заработало – проверьте их настройки или вообще временно отключите.

Локальная сеть через WiFi роутер

Настройка сети через роутер совершенно ничем не отличается от того, что мы описали выше.

Если устройство настроено на раздачу динамических адресов, то адреса изменять не надо. Ну а если айпшники статические , то придется воспользоваться предыдущим разделом.

Так же, ни будет разницы между тем подключены устройство кабелем или по Wi-Fi, в большинстве роутеров настройка раздачи адресов настраиваются одновременно и на беспроводное и на проводное подключение.

Как сделать общие папки

После того, как все настроено, необходимо создать общие папки для обмена информацией.

Локальной сети или в интернете.

Для подключения пользователей друг к другу используются дополнительные программы, без которых невозможно обойтисьПричинами применения специальных утилит является:

- Игра по интернету не поддерживается, а только в режиме локалки. Для организации многопользовательской игры, сначала формируется между несколькими компьютерами сеть в интернете, и только после этого можно начинать сеанс.

- – «черный», поэтому отсутствует допуск компьютера через интернет. Причина в том, что провайдер, предоставляющий выход, не имеет «белый» доступ в интернет. Здесь понадобится софт.

- ip-адреса, что приводит к неудобству, так как для использования многих игрушек требуется указывать адрес. Поэтому надо постоянно вводить новые данные. Для решения данной задачи используются специальные утилиты, описанные ниже.

GameRanger

Программа является платформой для игр по локальной сети в виртуалеВо время установки приложения необходимо зарегистрировать аккаунт. Для этого нужно указать действующийe-mail, чтобы друзья могли легко найти игрока.

- Скачать приложение на официальном сайте и установить на компьютер.

- Создать комнату с помощью кнопки Host с указанием количества мест. Для того чтобы другие игроки могли в любое время покинуть комнату, сервер и возвратиться позже для продолжения игры, необходимо поставить галочку в строке allowlatejoiners.

- Если пользователь Host, нажмет на старт, то у всех игроков запустится игрушка и автоматически откроется меню локалки.

- Пользователь Host может добавить в друзья тех, с кем он хочет играть по локальной сети, найдя через поиск e-mail.

Используя бесплатную версию программы для игры по локальной сети,пользователь может добавить в закладки пятьдесят своих друзей, чтобы всегда знать, кто находится в онлайн.

Tungle

Это приложение применяется пользователями, чтобыиграть по интернетуОно объединяет десятки тысяч игроков из различных стран в одну сеть игрушки, которая поделена на группы. Тungleдает возможность друзьям играть по сети, независимо в какой стране они живут. Возникает ощущение, что друзья сидят рядом друг возле друга.

Преимуществом Тангла является наличие игрового чата для общения и передачи файлов, кнопки Don"tPanic, предназначенной для оказания помощи по запуску определенной игрушки.

Работает утилита в седьмой, восьмой и ХР ОС ВиндовсЭто приложение имеет для каждой игры отдельные комнаты на 256 человек, каждый из которых может обеспечить старт своей копии игрушки, остальные могут к ней подключиться по принципу локалки. Тангл имеет все востребованные и не очень популярные игрушки (см. скриншот).

Приложение легко запоминает комнаты игроков, в которых есть чат, позволяющий вести диалог со всеми игроками сети. Программа для сетевой игрыТангл является отличной альтернативой GameRanger, так его используют более семи миллионов человек со всего мира.

LanGame

Это программа, чтобы играть по сети для людей, находящихся в различных сетяхИгра осуществляется с помощью Langame,даже в том случае, если эта возможность отсутствует в ней. Программа имеет простой интерфейс, понятный даже детям. Она работает со многими игрушками. Для использования приложения не требуется выход в интернет.

Если пользователь использует подключение к интернету определенного провайдера вместе со своими друзьями. В режимесетевых игр, они друг друга не видят, чтобы решить эту проблему поможет установка этой утилиты.

Для этого необходимо:

- Скачать программу и установить на компьютерное устройство.

- Выключить брандмауэр Виндовс и добавить ip-адреса своих друзей в приложение.

- Запустить игрушку.

Включить сетевой режим, чтобы пользователи видели и взаимодействовали друг с другом. С помощью приложения в игрушке появится режим нескольких пользователей (многопользовательский).

С появлением интернета высоких скоростей, данное приложение теряет актуальность, так как с друзьями из других населенных пунктов можно взаимодействовать в игрушке даже с низким пинком, при отсутствии локалки. Некоторые пользователи по-прежнему любят и ценятигры по lan–программе.

Скачать утилиту можно с официального сайта вместе с бонусом – бесплатным скоростным сканером для локальной сети, осуществляющим проверку наличия серверов игры.

Hamachi

Хамачи является программой для локальной сетиОна используется бесплатно для образования локалки даже теми пользователями, у которых «белая» ip. Компьютеры могут соединяться в интернете, с образованием локальной сети без фактического соединения с маршрутизаторами и серверами. Конкурентов у Хамачи, достойных внимания пользователей, мало.

Возможности Хамачи очень большие. Практически все приложения, которые работают в локалках, могут работать в виртуалках, созданных данной программой. В защищенном режиме данные передаются и обмениваются с помощью peer-to-peer-технологии. В этих сетях, связь компьютеров осуществляется посредством посредника, который осуществляет их поиск и инициализацию, а передача данных происходит непосредственно с одного компьютера (узла) на другой.

Для запуска программы, необходимо выполнить следующее:

- Установить его на рабочий стол.

- Для запуска нажать на значок LogMeInHamachi.

- В основном меню найти и нажать на Включения.

- Создать сеть, выбрав соответствующую команду и ввести ее название. Надо вписать пароль два раза и нажать на команду Создать.

- Сообщить друзьям название виртуалки, которая появилась в списке.

- Подключиться к ней, нажав сеть – подключиться – ввод идентификатора и пароля – подключиться.

- После выполненных действий пользователи могут играть влокальные игры

в этой виртуалке.

ПОСМОТРЕТЬ ВИДЕО

В перечисленных программах отсутствует названия других приложений, используемых в играх для локальной сети. Нет приложенийGameArcade и Garena. Их популярность постоянно падает, и они уступают дорогу другим программам.

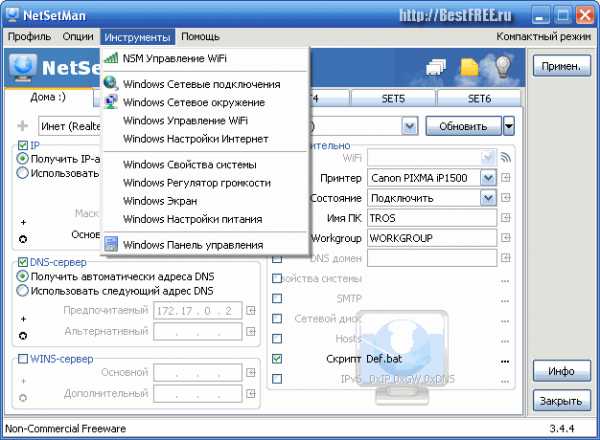

Бесплатная программа для изменений сетевых настроек. Программа предназначена для некоммерческого использования и в бесплатной версии позволяет создавать до шести профилей, содержащих разные конфигурации сети.

Менять созданные профили в NetSetMan (сокращенно от Network Settings Manager) очень легко - достаточно всего лишь выбрать вкладку с нужными настройкам и нажать кнопку "Применить".

Вы заранее вносите нужные установки в отдельные профили, а потом просто переключаетесь на нужный при смене способа соединения!

Основные возможности

NetSetMan позволяет менять:

IP - адрес компьютера в Интернете.DNS - система, связывающая домены с IP-адресами.

Hosts - текстовый файл с инструкциями для переадресации.

- IP-адреса;

- DNS-, WINS- и SMTP-сервера;

- имя и рабочую группу компьютера;

- настройки Wi-Fi;

- сетевые принтеры;

- записи в файле Hosts;

- некоторые свойства системы (режим работы монитора, звуковых устройств и конфигурации электропитания).

Кроме того, NetSetMan может выполнять любые BAT, JS или VB-скрипты, что позволяет изменять практически любые настройки, доступные из командной строки и/или благодаря сторонним программам!

Сравнение с аналогом

У NetSetMan существует платная PRO-версия, однако отличия между ними - минимальны. Фактически, заплатив €18, Вы получите:

Proxy - промежуточный сервер между компьютером и Интернетом.- право использовать NetSetMan на рабочем ПК ;

- активируете неограниченное количество профилей настроек;

- функции смены proxy-сервера, сетевого домена и стартовой страницы браузера.

Поэтому, мне кажется, что более удачно будет сравнить NetSetMan с приложением сторонних разработчиков, под названием WinAgents HyperConf:

По сути, программа WinAgents HyperConf - своеобразный аналог NetSetMan для сисадминов, поскольку предназначена не только для автоматизированной смены настроек сети, но и для поддержания этих настроек в работоспособном состоянии.

Да и лицензия на нее продается минимум на 10 машин. Поэтому для обычного пользователя работать с NetSetMan будет предпочтительнее.

Установка программы

NetSetMan устанавливается, как и все программы: Вы скачиваете архив, открываете его и запускаете инсталлятор, а далее следуете подсказкам мастера.

На первых этапах установки Вам потребуется выбрать язык приложения и принять условия лицензионного соглашения , после чего перед Вами встанет следующий выбор:

Здесь есть три возможных варианта установки:

- Стандартная установка - это способ, при котором NetSetMan будет внедрен в систему, как и все обычные приложения. То есть в папке Program Files (по умолчанию) будет создана директория с программой, в которой будут находиться все нужные для работы файлы. При этом настройки утилиты будут сохраняться в реестре системы.

- Обновление - позволяет установить более новую копию программы поверх уже установленной у Вас. Данный способ будет доступен только в том случае, если Вы уже раньше пользовались NetSetMan.

- Извлечь файлы. Данный способ позволяет просто распаковать все файлы программы в указанную Вами директорию. При этом в реестр ничего не пишется, и Вы можете использовать NetSetMan в качестве portable-приложения.

Пожалуй, закончим мы установку программу стандартным образом, хотя, если Вы - любитель портативного софта, то можете завершать инсталляцию третьим способом:).

Создание первого профиля

После завершения установки программы перед нами появится ее рабочее окно:

Оно состоит из панели меню (вверху), ряда кнопок (справа от названия программы) и шести вкладок, на которых, собственно, и собраны все возможные настройки.

Для того, чтобы создать первый профиль настроек нужно вызвать контекстное меню требуемой вкладки (например, Set 1):

Первым делом переименуем нашу вкладку во что-нибудь удобное и понятное. Для этого нажмем «Переименовать» и в открывшемся окошке введем подходящее название, например, назовем вкладку - «Дома»:).

После этого нам потребуется еще раз зайти в контекстное меню вкладки и активировать там пункт «Получить все текущие настройки».

Данное действие автоматически заполнит все поля настройками, которые применены у Вас для подключения к Интернету в данный момент:

Помимо того, автоматически заполнить нужные поля Вы можете, нажимая кнопку со стрелочкой, находящуюся справа от нужного поля (см. скриншот выше).

Работа с программой

Итак, первый профиль у нас готов - пришло время создать еще один, чтобы можно было между ними переключаться.

У меня дома подключение от городской локальной сети, поэтому в качестве примера я приведу настройки, которые мне приходится использовать, если я хочу подключиться к Сети у своих родителей:

Как видите, для работы Интернета нам обычно достаточно знать свой IP-адрес и IP нашего DNS-сервера (которым в данном случае выступает модем). Однако случаются и более сложные случаи, с которыми NetSetMan поможет нам справиться.

MAC-адрес (англ. Media Access Control ) - уникальный номер устройства в сети.Первым таким случаем является проблема смены MAC-адреса сетевой карты.

Обычно такой необходимости не возникает, однако, если Вам приходится работать в нескольких локальных сетях, где раздача трафика осуществляется по физическим адресам сетевых устройств, то без данной функции сделать Вы ничего не сможете.

Официально в NetSetMan пока такой возможности нет (хотя автор заявил ее реализацию в ближайшей бета-версии), но зато есть возможность выполнять практически любые скрипты, что существенно повышает функционал программы!

Скрипт можно создать заранее (и потом просто открыть), а можно написать прямо в окне специального встроенного редактора, для доступа к которому нужно активировать галочкой пункт «Скрипт» в нужной вкладке программы и нажать на кнопку справа от названия пункта:

Рассмотрим работу со скриптами на конкретном примере. По умолчанию в Командной строке нет функции смены MAC-адреса, но ее можно реализовать при помощи сторонней консольной программки - macshift .

Данную утилиту Вы найдете в архиве с программой NetSetMan. Все, что Вам потребуется сделать - это распаковать файлы «validmacs.h» и «macshift.exe» (третий файл - необязательно) в корень диска C:\ или в папку C:\Windows .

Консоль (англ. console ) - окно для ввода текстовых команд.Таким образом, у Вас появилась возможность менять МАС-адрес сетевой карты через консоль. Теперь дело за малым - нужно написать скрипты.

Синтаксис команд macshift - очень прост: macshift -i "Название подключения" 2889-82-002B (нужный адрес).

Вбиваем строку (с измененным на нужный Вам МАС-адрес) в любой редактор типа Блокнота и сохраняем как BAT-файл.

Теперь осталось только открыть созданный файл в редакторе скриптов NetSetMan (см. скриншот выше). Причем время выполнения скрипта можно установить как «До» изменения настроек, так и «После».

Управление файлом Hosts

Рядом с пунктом «Скрипт» находится пункт «Hosts». Его активация позволяет нам вносить изменения в одноименный системный файл, который отвечает за разрешение и переадресацию указанных в нем адресов.

Одним из вариантов использования функции правки данного файла может быть ограничение доступа к некоторым сайтам с Вашего ПК.

Для примера, предлагаю «забанить» сайт vk.com :).

Добиться этого можно, прописав сайту адрес локального хоста (по умолчанию 127.0.0.1 ). Активируем пункт «Hosts» в NetSetMan и при помощи кнопки справа (с изображением многоточия) вызовем окно правки системного хост-файла:

Теперь, соблюдая синтаксис, на каждой новой строчке мы прописываем вначале адрес локального хоста, а затем через пробел адрес сайта, к которому хотим закрыть доступ.

После формирования списка нажимаем кнопку «Готово».

Самое главное то, что NetSetMan не трогает стандартных записей хост-файла, но может как добавлять, так и удалять добавленные через программу адреса сайтов.

Таким образом, Вы можете создать профиль, например, для своих детей, в котором ограничить их возможности доступа к определенным сайтам!

Управление свойствами системы

Последняя функция, на которую хотелось бы обратить Ваше внимание - «Свойства системы». Активировав данный пункт в окне NetSetMan, Вы получите возможность, применяя профиль, менять не только сетевые настройки, но и некоторые установки монитора, звука и электропитания:

С возможностями NetSetMan мы разобрались, поэтому пришло время попробовать применить созданные нами профили. Для этого достаточно перейти на нужную вкладку (профиль) и нажать кнопку «Примен.» в верхней правой части окна программы:

При этом откроется окно, в котором будут отображаться все действия, выполненные программой.

Над списком действий находится строка прогресса применения новых установок, а над ней кнопка «Отмена», которая по завершению конфигурирования сети сменится на кнопку «Готово».

Нажимаем последнюю и получаем в свое распоряжение полностью перенастроенное подключение к Интернет!

Дополнительные инструменты и настройки программы

Итак, выше мы уже разобрались с принципом работы программы NetSetMan и рассмотрели подробно некоторые ее возможности. Теперь пришло время познакомиться с некоторыми неосновными, но иногда нужными функциями. Речь пойдет о кнопках на панели инструментов. Их там всего три:

- Профили. Данная кнопка вызывает окно управления профилями. К сожалению, в бесплатной версии мы не можем удалить ни один из шести профилей, но зато можем переименовывать их.

- Заметка. Эта кнопка позволяет оставлять короткие записи (до 256 символов) с комментариями к активному профилю. Сюда вы, например, можете вставить текст скрипта, чтобы иметь возможность его восстановить в случае потери файла (см. скриншот выше).

- Автопереключение. Данная кнопка открывает окно, в котором мы можем настроить автоматическое переключение на Wi-Fi-профиль при обнаружении сигнала открытой сети.

Без должного внимания у нас осталась только строка меню.

Первый пункт - «Профиль» - активирует меню аналогичное контекстному меню, описанному в начале раздела про создание первого профиля. Поэтому описывать его отдельно нет смысла, и мы переходим ко второму пункту - «Опции»:

Здесь у нас имеется три подпункта:

- импорт;

- экспорт профилей;

- и собственно сами «Настройки».

Например, если Вы забыли поставить русский язык интерфейса или хотите отключить автозапуск NetSetMan, то Вы можете это сделать именно здесь.

Также обратите свое внимание на вкладку «Администрирование». С ее помощью Вы сможете активировать шифрование всех хранящихся в программе данных!

В третьем пункте меню - «Инструменты» - собраны некоторые стандартные ссылки на встроенные в системы средства управления сетевыми подключениями и не только:

Последнее, о чем мне хочется рассказать, - это возможность работы с NetSetMan в «Компактном режиме»:

Для переключения в данный режим достаточно кликнуть на соответствующей надписи в правом верхнем углу. Стоит заметить, что править настройки профилей в данном режиме нельзя, зато переключать конфигурацию сети намного удобнее (по крайней мере, на мой взгляд) :).

Достоинства и недостатки программы

- простота интерфейса;

- удобная система смены профилей;

- расширение функционала программы посредством выполнения скриптов;

- возможность быстрого автоматического получения текущих настроек;

- доступ к наиболее востребованным встроенным функциям Windows.

Недостатки:

- нет встроенной функции смены МАС-адреса сетевой карты;

- нет встроенного планировщика заданий.

Выводы

Если Вы - современный владелец ноутбука и часто используете его в поездках для выхода в Интернет, то NetSetMan - это незаменимый для Вас инструмент, который позволит навсегда забыть о неудобствах, связанных с изменениями настроек сети.

Если Вы сами не очень хорошо владеете навыками конфигурирования сетевых установок, то Вы всегда можете попросить знакомых или коллег (например, офисного сисадмина:)) сделать это всего один раз, и потом всегда радоваться бесперебойному доступу к Интернету!

Послесловие

В современном мире, наверное, практически не осталось людей, которые так или иначе не пользовались бы компьютерной техникой. У большинства сегодня дома имеется даже не по одному ПК… Причем второй компьютер чаще всего - ноутбук.

Еще бы, при современных возможностях практически повсеместного доступа к Сети, лэптопы пока являются наиболее удачными решениями по замене полноценного офисного (и даже мультимедийного) ПК.

Однако, у всего многообразия вариантов соединения с Интернетом есть один (и иногда очень существенный) минус - необходимость каждый раз менять настройки подключения.

Допустим, Вы используете ноутбук в качестве рабочей машины дома, в офисе и у знакомых. При этом дома Вы «сидите» на ADSL-подключении, на работе в «локалке», а у друзей на «выделенке». А еще в Вашем ноутбуке есть и Wi-Fi, который можно использовать для серфинга в открытых сетях…

И для каждого случая Вам приходится каждый раз лезть в Сетевые подключения и шаманить с настройками! Страшно? Еще бы:) Но сегодня мы узнали, как избавить себя раз и навсегда от этого кошмара при помощи достаточно простой, но практически незаменимой утилитки NetSetMan.

P.S. Разрешается свободно копировать и цитировать данную статью при условии указания открытой активной ссылки на источник и сохранения авторства Руслана Тертышного.

Встроенные средства администрирования ОС не всегда удобны или зачастую не обладают достаточным функционалом, поэтому арсенал сисадмина со временем пополняется полезными утилитами, надстройками и скриптами, которые существенно упрощают повседневные задачи. Вдвойне отрадно, когда найденное решение не только помогает справиться с определенной проблемой, но и распространяется на безвозмездной основе.

Advanced IP Scanner

Сисадмин должен знать все о системах, работающих в сети, и быстро получать к ним доступ. С данной задачей помогает справиться Advanced IP Scanner , предназначенный для быстрого многопоточного сканирования локальной сети. Предоставляется AIPS совершенно бесплатно, без каких-либо оговорок. Программа очень проста и понятна в работе. После запуска AIPS проверяет IP-адреса сетевых интерфейсов хоста, на котором она установлена, и автоматически прописывает диапазон IP в параметры сканирования; если IP менять не нужно, то остается запустить операцию сканирования. В результате получим список всех активных сетевых устройств. Для каждого будет собрана вся возможная информация: MAC-адрес, производитель сетевой карты, сетевое имя, зарегистрированный в системе пользователь, доступные общие ресурсы и сервисы (общие папки, HTTP, HTTPS и FTP). Практически все опции сканирования можно настроить, например изменить скорость или исключить проверку определенного типа сетевых ресурсов (общие папки, HTTP, HTTPS и FTP). К любому ресурсу можно подключиться одним кликом, достаточно лишь отметить его в списке. AIPS интегрирована с программой Radmin и в процессе сканирования находит все машины с работающим Radmin Server. Результат сканирования можно экспортировать в файл (XML, HTML или CSV) или сохранить в «Избранном» (поддерживается drag-and-drop). В дальнейшем, при необходимости обращения к нужному клиентскому компу, сканировать сеть повторно не требуется. Если удаленное устройство поддерживает функцию Wake-on-LAN, его можно включить и выключить, выбрав соответствующий пункт меню.

Компания NetWrix, специализирующаяся на разработке решений для аудита изменений IT-инфраструктуры, предлагает десять бесплатных и очень полезных утилит , призванных заметно упростить администрирование ОС Windows. Например, NetWrix Inactive Users Tracker позволяет решить одну из насущных проблем безопасности - наличие неактивных учетных записей, которыми некоторое время никто не пользуется (уволенные сотрудники, командировка, перемещение по должности, временная учетка и тому подобное). Кадровики редко предупреждают IT-отдел об изменениях, и таким аккаунтом может запросто воспользоваться злоумышленник. Утилита периодически проверяет все учетные записи в доменах и сообщает о тех, доступ к которым не осуществлялся определенное время. В версии Free в качестве действий возможно указать лишь предупреждение по e-mail (достаточно задать параметры SMTP), все остальные операции админ производит вручную, хотя и предупреждения в нашем случае достаточно. В платной версии доступны: автоматическая установка случайного пароля, деактивация учетной записи и перемещение в другой OU, фильтр OU для поиска учетных записей. Отдельно предлагается PowerShell-командлет get-NCInactiveUsers, позволяющий получать список неактивных пользователей (проверяется атрибут «lastLogon») и упростить написание соответствующих скриптов.

WinAudit Freeware

WinAudit - бесплатная утилита от компании Parmavex Services , позволяющая произвести полный аудит системы. Не требует установки, может выполняться в режиме командной строки. Программа обладает простым и локализованным интерфейсом, поддерживается запуск на всех версиях Windows, в том числе 64-битных. Сбор данных занимает примерно минуту (продолжительность процесса может варьироваться в зависимости от операционной системы и конфигурации компьютера), результирующий отчет состоит из 30 категорий (поддается настройке). В результате админ может получить данные о системе, установленном ПО и обновлениях с указанием версии и вендора, подключенных устройствах; список открытых сетевых портов (номер, сервис, программа и прочее) и открытых папок; активные сессии; установки безопасности; права доступа к периферии; информацию об учетных записях и группах; список задач/сервисов; программы в автозапуске; записи журналов и системную статистику (uptime, использование памяти, дисков). Также можно задать поиск определенных файлов по имени. Например, чтобы найти музыку и видео на жестких дисках пользователя, достаточно задать соответствующие расширения (avi, mp3 и тому подобные). Результат можно открыть как веб-страницу, экспортировать в файл многих популярных форматов (txt, XML, CSV, PDF) или в базу данных (при помощи мастера, поддерживаются все популярные: MS SQL, MS Access, MySQL, Oracle и другие), отправить по e-mail и распечатать.

Учет компьютеров с помощью CheckCfg

Проблема учета оргтехники и используемого ПО остро стоит в любой организации. Решить ее можно разными способами, один из вариантов предлагает разработчик Андрей ТатуковCheckCfg . Это решение периодически собирает данные о железе, ОС и программах, включая тип CPU, объем ОЗУ, место на дисках, состояние S.M.A.R.T. и прочее. При этом CheckCfg легко справляется с несколькими сотнями компьютеров. Результат выводится в удобной древовидной форме, к локальным каталогам легко получить доступ. Каждому ПК может присваиваться инвентаризационный номер, при необходимости легко сгенерировать отчет в RTF-формате.

CheckCfg представляет собой целый комплекс программ. За непосредственный сбор данных о компьютере отвечает CheckCfg, которая запускается при старте ОС и записывает результат в файл. Управление и архивация информации производится при помощи программы учета Sklad, которая обрабатывает файлы, созданные CheckCfg, и сохраняет в свою базу данных, после чего можно формировать отчеты. При помощи программы Sklad_w можно в удобной форме просматривать текущие конфигурации компьютеров и основные данные по оргтехнике (по IP-адресам, CPU, Memory, ПО). Для анализа изменений в конфигурации ПК и оповещения об этом администратора используется еще одна утилита - Doberman. Возможно, настройка покажется не совсем тривиальной, так как предстоит вручную создать нужные конфигурационные файлы, но детальное описание на сайте и имеющиеся шаблоны позволяют без проблем со всем разобраться.

MailArchiva Open Source Edition

Некоторые почтовые серверы, вроде MS Exchange, имеют функции архивирования почты, позволяющие при необходимости найти старые сообщения, в том числе и чтобы выявить утечку конфиденциальной информации при расследовании инцидентов. В остальных случаях приходится обеспечивать данные функции самостоятельно. Вариантом решения является разработка компании MailArchiva , совместимая с большинством современных почтовых серверов (Lotus Domino, MS Exchange, MDaemon, Postfix, Zimbra, Sendmail, Scalix, Google Apps). Поддерживается архивирование по протоколам SMTP, IMAP/POP3, WebDAV и через Мilter (программа имеет встроенный SMTP- и Milter-сервер, IMAP/POP-клиент). Чтобы не собирать всю почту, можно создавать любые правила архивации. Реализовано три уровня доступа к сохраненным данным - пользователь (только своя почта), администратор (настройки и своя почта) и аудитор (вся почта, можно ограничить правилами). В Open Source версии MailArchiva также реализованы функции интуитивного поиска, в том числе во вложениях (Word, PowerPoint, Excel, OpenOffice, PDF, RTF, ZIP, tar, gz). Работает MailArchiva на Windows, Linux, FreeBSD и Mac OS X.

Performance Analysis of Logs

В случае проблем с производительностью системы обнаружить узкое место при помощи штатного Windows Performance Monitor, не имея опыта, довольно сложно. Для того чтобы разобраться, какие метрики нужно снимать и как правильно интерпретировать результат, потребуется тщательно прошерстить документацию. Утилита PAL (Performance Analysis of Logs, pal.codeplex.com) заметно упрощает поиск «бутылочного горлышка». После запуска она просматривает журналы и анализирует их при помощи встроенных шаблонов. В настоящее время имеются настройки для большинства популярных продуктов MS - IIS, MOSS, SQL Server, BizTalk, Exchange, Active Directory и других. После запуска администратор в мастере PAL Wizard активирует нужные счетчики, просто выбрав шаблон из списка предложенных, указывает текущие настройки сервера (количество CPU и прочие), интервал анализа и каталог для сохранения результата. Через некоторое время будет выдан подробный отчет в HTML и XML, содержащий описание, имя счетчика и показатели (Min, Avg, Max и Hourly Trend). Отчет затем можно легко скопировать в любой документ. Но разбираться далее в собранных параметрах придется все равно самостоятельно. Хотя если PAL показывает, что характеристика находится в зеленом секторе, волноваться не стоит. Сам запрос сохраняется в скрипте PowerShell PAL.ps1, который можно сохранить для дальнейшего использования. Шаблоны представляют собой XML-файлы; взяв за пример любой из них, можно создать свой вариант. Для редактирования параметров в шаблоне предлагается встроенный редактор PAL Editor.

Официально поддерживается Win7, но работает на всех ОС от MS, начиная с WinXP (32/64). Для установки понадобится PowerShell v2.0+, MS .NET Framework 3.5SP1 и MS Chart Controls for Microsoft .NET Framework 3.5.

Создаем точку доступа с Virtual Router

Ситуация, когда компьютер с Wi-Fi-картой необходимо превратить в точку доступа, сегодня отнюдь не редка. Например, нужно быстро развернуть WLAN или расширить зону покрытия Wi-Fi. Изначально работа беспроводной карты предусматривалась только в одном из двух режимов: точка - точка, когда клиенты подсоединяются друг к другу, или как точка доступа. В Win7/2k8 (кроме Win7 Starter Edition) появилась возможность виртуализировать сетевые соединения (технология Virtual Wi-Fi), позволяющая создавать несколько Wi-Fi-модулей со своими настройками при использовании одного физического Wi-Fi-адаптера. Таким образом компьютер может быть подключен к Wi-Fi и в то же время выступать в качестве точки доступа (SAPoint, Software Access Point). Соединение с таким виртуальным хот-спотом защищено при помощи WPA2. Превратить ПК под управлением Win7/2k8R2 в точку доступа можно при помощи консольной утилиты Netsh, через Центр управления сетями и общим доступом, либо воспользовавшись приложением Virtual Router , обладающим интуитивно понятным GUI и очень простыми настройками. После запуска Virtual Router нужно лишь указать SSD и пароль для подключения, а затем активировать точку доступа. При необходимости остановить работу хот-спота можно также нажатием одной кнопки. Дополнительно в окне отображаются текущие подключения к точке, для каждого можно задать свой значок и изменить некоторые параметры.

Управление RDC-подключениями - RDCMan

Для удаленного управления серверами и ПК, работающими под управлением Windows, предназначена оснастка Remote Desktop Connection. Если необходимо устанавливать много RDP-соединений с различными настройками, то работать с ней становится неудобно. Вместо методичного сохранения индивидуальных настроек для каждого удаленного компьютера можно использовать бесплатный инструмент Remote Desktop Connection Manager RDCMan , автоматизирующий этот процесс. После запуска следует указать настройки RDP-подключения, которые будут использоваться по умолчанию и наследоваться всеми соединениями. Здесь задаем общие учетные данные, шлюз, установки экрана, параметры безопасности и многое другое. Далее создаем нужное количество групп систем (например, по назначению, расположению, версии ОС), для каждой из них можно указать специфические настройки соединения. И последний шаг - заполнение групп системами. Для добавления сервера следует ввести лишь доменное имя, если любой параметр будет отличаться от настроек групп, его можно тут же переопределить. При необходимости системы легко перемещаются между группами простым перетаскиванием. Если систем много, проще создать текстовый файл, указав по одному имени в строке, после чего скормить заготовку утилите. Теперь, чтобы подключиться, достаточно выбрать нужный сервер и в контекстном меню щелкнуть пункт «Connect». Можно одновременно активировать несколько соединений и переключаться между ними.

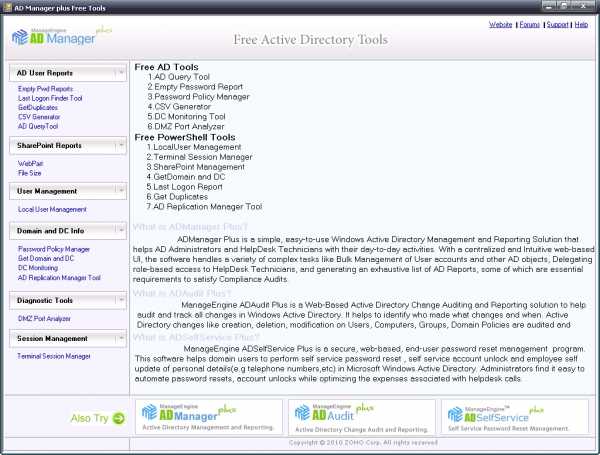

Free Active Directory Tools

Управлять параметрами Active Directory при помощи штатных инструментов не всегда просто и удобно. В некоторых ситуациях поможет комплект утилит Free Active Directory Tools , разрабатываемый компанией ManageEngine. Комплект состоит из четырнадцати утилит, запускаемых из одной оболочки. Для удобства они разбиты на шесть групп: AD USer Report, SharePoint Report, User Management, Domain and DC Info, Diagnostic Tools и Session Management. Например, запуск Empty Password User Report позволит получить список учетных записей с пустыми паролями, GetDuplicates - получить аккаунты с одинаковыми атрибутами, CSVGenerator - сохранить в CSV-файл данные аккаунтов Active Directory. Другие возможности: отчет о времени последнего входа в систему, получение данных из AD на основе запроса, отчеты по установкам SharePoint, управление локальными учетными записями, просмотр и редактирование политик паролей домена, получение списка контроллеров домена и их ролей, управление их репликацией, мониторинг их работы (загрузка CPU, ОЗУ, жестких дисков, производительность и прочее), управление терминальными сессиями и многое другое.

Comodo Time Machine

Возможность восстановления системы при помощи компонента System Restore заложена в Windows, начиная с ХР, но его функциональность, мягко говоря, ограничена, поэтому для бэкапа часто используют сторонние приложения. Бесплатная утилита Comodo Time Machine (comodo.com) позволяет сделать откат ОС до любого предыдущего состояния. Причем она будет работать даже в том случае, когда ОС совсем перестала загружаться. В процессе CTM создает точки восстановления (вручную или по расписанию), в них заносятся все измененные системные файлы, реестр, а также файлы пользователя. Это большое преимущество по сравнению с System Restore, который сохраняет и восстанавливает только системные файлы и реестр. Максимальный размер имеет первая копия, остальные копии хранят лишь измененные файлы. С целью экономии свободного дискового пространства следует периодически создавать новую контрольную точку, удаляя старые архивы. Для возможности восстановления ОС информация о CTM прописывается в загрузочный сектор; чтобы вызвать соответствующее меню, достаточно нажать клавишу Home. Восстанавливать состояние ОС можно также по расписанию, например настроить поведение утилиты так, чтобы при каждой перезагрузке производился автоматический откат к «чистой» версии системы. Это будет полезно, например, в интернет-кафе, где пользователи после себя оставляют в системе много мусора. Кроме полного восстановления ОС, утилита предоставляет возможность получить из архива более раннюю версию любого файла. Реализован поиск, поэтому найти нужные данные можно без проблем.

Amanda

Задачу централизованного резервного копирования данных с рабочих станций и серверов, работающих под управлением Windows и *nix, можно решить при помощи AMANDA Advanced Maryland Automatic Network Disk Archiver). Изначально программа была создана для работы с ленточными накопителями, но со временем разработчики предложили механизм под названием «виртуальные ленты» (vtapes), позволяющий сохранять собранные данные на жесткие диски и CD/DVD. AMANDA является удобной надстройкой к стандартным Unix-программам dump/restore, GNU tar и некоторым другим, поэтому ее основные характеристики следует рассматривать именно исходя из возможностей этих базовых утилит. Работает по клиент-серверной схеме. Для доступа к компьютерам используются все доступные методы аутентификации: Kerberos 4/5, OpenSSH, rsh, bsdtcp, bsdudp или пароль Samba. Для сбора данных с Windows-систем задействуется специальный агент или, как вариант, Samba. Сжатие и шифрование (GPG или amcrypt) информации можно выполнять как непосредственно на клиенте, так и на сервере. Все настройки параметров резервирования производятся исключительно на сервере, в поставке имеются готовые шаблоны, поэтому разобраться довольно просто.

Core Configurator 2.0 for Server Core

Первоначальная настройка сервера, работающего под управлением Win2k8/R2 в режиме Server Core, производится в консоли при помощи команд. Чтобы упростить задачу, разработчики ОС добавили в R2 интерактивный скрипт SCONFIG.cmd, позволяющий настроить основные параметры системы. На Сodeplex доступна альтернатива - замечательный конфигуратор Core Configurator . Для его работы понадобится наличие компонентов NetFx2-ServerCore, NetFx2-ServerCore и PowerShell. После запуска Start_CoreConfig.wsf получаем меню, в нем находим несколько пунктов, обеспечивающих доступ к основным настройкам, которыми пришлось бы управлять из командной строки: активация продукта, настройка разрешения экрана, часов и временной зоны, сетевого интерфейса, установка разрешений для удаленных RDP-подключений, управление локальными учетными записями, настройки Windows Firewall, включение/отключение WinRM, изменение имени компьютера, рабочей группы или домена, настройка роли, компонентов, Hyper-V и запуск DCPROMO. Если установить флажок «Load at Windows startup», то программа будет загружаться вместе с системой.

Exchange 2010 RBAC Manager

В Exchange 2010 появилась новая ролевая модель доступа, позволяющая тонко контролировать уровень привилегий для пользователей и администраторов в зависимости от выполняемых задач. Единственный минус - встроенные средства управления при помощи командлетов PowerShell не всем могут показаться удобными и понятными. Более развитыми возможностями обладает бесплатный инструмент Exchange 2010 RBAC Manager (RBAC Editor GUI, rbac.codeplex.com), предлагающий понятный графический интерфейс для настройки свойств всех ролей. Разобраться с его особенностями не составит труда даже новичку. Программа написана на C# и использует PowerShell. Для работы понадобится установленный Exchange 2010 Management Tools.

PowerGUI

Едва появившись, командная оболочка PowerShell завоевала симпатии виндовых админов, которые давно нуждались в инструменте, позволяющем автоматизировать многие задачи. С первыми версиями PowerShell разработчики из Microsoft не смогли предложить более-менее функциональный редактор, поэтому нишу заполнили несколько сторонних проектов. Самым лучшим из них на сегодня является PowerGUI , предоставляющий удобный графический интерфейс для эффективного создания и отладки PowerShell-скриптов. При этом авторы предлагают готовые комплекты сценариев для решения многих задач - их можно использовать в своих разработках.

Multi-Tabbed PuTTY

Свободно распространяемый клиент PuTTY хорошо известен админам, которым необходимо подключаться к удаленным хостам по протоколам SSH, Telnet или rlogin. Это очень удобная программа, позволяющая сохранить настройки сессий для быстрого подключения к выбранной системе. Единственное неудобство - при большом количестве подключений рабочий стол получается загружен множеством открытых окон. Эту проблему решает надстройка Multi-Tabbed PuTTY , реализующая систему вкладок.

INFO

Изначально PuTTY разрабатывался для Windows, однако позднее был портирован на Unix.Заключение

Часто нет необходимости ломать голову над решением определенной проблемы: скорее всего, другие администраторы с ней уже столкнулись и предложили свой вариант - конкретную утилиту или скрипт, за который даже не нужно платить.

Работа с сетью в командной строке Windows (CMD).

Утилита NSLOOKUP.EXE

Утилита NSLOOKUP присутствует во всех версиях операционных систем Windows и является классическим средством диагностики сетевых проблем, связанных с разрешением доменных имен в IP-адреса. NSLOOKUP предоставляет пользователю возможность просмотра базы данных DNS-сервера и построения определенные запросов, для поиска нужных ресурсов DNS. Практически, утилита выполняет функции службы DNS-клиент в командной строке Windows.

После запуска, утилита переходит в режим ожидания ввода. Ввод символа ? или команды help позволяет получить подсказку по использованию утилиты.

Примеры использования:

nslookup - запуск утилиты

yandex.ru. - отобразить IP-адрес (а) узла с именем yandex.ru . Точка в конце имени желательна для минимизации числа запросов на разрешение имени к серверу DNS. Если завершающей точки нет, то NSLOOKUP сначала попытается разрешить

указанное имя как часть доменного имени компьютера, на котором она запущена.

server 8.8.4.4 - установить в качестве сервера имен DNS-сервер Google с IP-адресом 8.8.4.4

yandex.ru. - повторить запрос с использованием разрешения имени DNS-сервером Google.

set type=MX - установить тип записи MX

yandex.ru. - отобразить MX-запись для домена yandex.ru - В примере узел обмена почтой для домена - mx.yandex.ru

mx.yandex.ru. - отобразить информацию по mx.yandex.ru

set type=A - установить тип записи в A

mx.yandex.ru - получить IP-адреса для mx.yandex.ru

.

exit - завершить работу с nslookup

Возможно использование утилиты NSLOOKUP не в интерактивном режиме:

nslookup odnoklassniki.ru - определить IP-адрес узла

odnokassniki.ru с использованием сервера DNS, заданного настройками сетевого

подключения.

nslookup odnoklassniki.ru 8.8.8.8 - определить IP-адрес узла

odnokassniki.ru с использованием DNS-сервера 8.8.8.8 (публичный DNS-сервер Google)

nslookup 8.8.8.8 - определить имя узла, IP-адрес которого равен 8.8.8.8 с использованием

DNS-сервера, заданного настройками сетевого подключения.

Команда nslookup - отдельная статья с описанием команды NSLOOKUP.

Утилита PATHPING.EXE

Команда PATHPING выполняет трассировку маршрута к конечному узлу аналогично команде TRACERT , но дополнительно, выполняет отправку ICMP-эхо запросов на промежуточные узлы маршрута для сбора информации о задержках и потерях пакетов на каждом из них.

При запуске PATHPING без параметров, отображается краткая справка:

pathping [-g Список] [-h Число_прыжков] [-i Адрес] [-n] [-p Пауза] [-q Число_запросов] [-w Таймаут] [-P] [-R] [-T] [-4] [-6] узел

Параметры:

-g Список При прохождении по элементам списка узлов игнорировать предыдущий маршрут. Максимальное число адресов в списке равно 9 . Элементы списка помещаются в специальное поле заголовка отправляемых ICMP-пакетов.

-h Число_прыжков - Максимальное число прыжков при поиске узла. Значение по умолчанию - 30

-i Адрес - Использовать указанный адрес источника в отправляемых ICMP-пакетах.

-n - Не разрешать адреса в имена узлов.

-p Пауза - Пауза между отправками (мсек) пакетов. Значение по умолчанию - 250.

-q Число_запросов Число запросов для каждого узла. По умолчанию - 100

-w Таймаут - Время ожидания каждого ответа (мсек). Значение по умолчанию - 3000

-R - Тестировать возможность использования RSVP ( Reservation Protocol, протокола настройки резервирования ресурсов), который позволяет динамически выделять ресурсы для различных видов трафика.

-T - Тестировать на возможность использования QoS (Quality of Service - качество обслуживания) - системы обслуживания пакетов разного содержания с учетом их приоритетов доставки получателю.

-4 - Принудительно использовать IPv4.

-6 - Принудительно использовать IPv6.

Практически, PATHPING, запущенная на выполнение с параметрами по умолчанию, выполняет те же действия, что и команда TRACERT плюс команды PING для каждого промежуточного узла с указанием числа эхо-запросов, равным 100 (ping -n 100 . . . )

Пример результатов выполнения команды pathping yandex.ru :

Трассировка маршрута к yandex.ru [77.88.21.11]

с максимальным числом прыжков 30:

1 192.168.1.1

2 180.84.250.11

3 180.84.250.53

4 80.184.112.25

5 msk-ix-m9.yandex.net [193.232.244.93]

6 l3-s900-dante.yandex.net [213.180.213.70]

7 s600-s900.yandex.net [213.180.213.54]

8 yandex.ru [77.88.21.11]

Подсчет статистики за: 200 сек. . . .

Исходный узел      Маршрутный узел

Прыжок   RTT   Утер./Отпр. %   Утер./Отпр. % Адрес

1   1мс   0/ 100 = 0%   0/ 100 = 0%   192.168.1.1

0/ 100 = 0%   |

2   5мс   0/ 100 = 0%   0/ 100 = 0%   180.84.250.11

0/ 100 = 0%   |

3   11мс 0/ 100 = 0%   3/ 100 = 3%   180.84.250.53

8/ 100 = 8%   |

4   4мс   0/ 100 = 0%   0/ 100 = 0%   80.184.112.25

0/ 100 = 0%   |

5   8мс   0/ 100 = 0%   0/ 100 = 0%   msk-ix-m9.yandex.net [193.232.244.93]

0/ 100 = 0%   |

6   12мс 0/ 100 = 0%   0/ 100 = 0%   l3-s900-dante.yandex.net [213.180.213.70]

0/ 100 = 0%   |

7   5мс   0/ 100 = 0%   0/ 100 = 0%   s600-s900.yandex.net [213.180.213.54]

0/ 100 = 0%   |

8   2мс   0/ 100 = 0%   0/ 100 = 0%   yandex.ru [77.88.21.11]

В приведенном примере красным цветом выделен проблемный участок маршрута к конечному узлу с потерей 8% пакетов.

При интерпретации результатов выполнения pathping нужно учитывать тот факт, что некоторые маршрутизаторы могут быть настроены на блокировку icmp-трафика, что не позволяет правильно отработать трассировку, и получить по ним статистические данные.

Утилита PING.EXE

PING.EXE - это, наверно, наиболее часто используемая сетевая утилита командной строки. Существует во всех версиях всех операционных систем с поддержкой сети и является простым и удобным средством опроса узла по имени или его IP-адресу.

Для обмена служебной и диагностической информацией в сети используется специальный протокол управляющих сообщений ICMP (Internet Control Message Protocol). Команда ping позволяет выполнить отправку управляющего сообщения типа Echo Request (тип равен 8 и указывается в заголовке сообщения) адресуемому узлу и интерпретировать полученный от него ответ в удобном для анализа виде. В поле данных отправляемого icmp-пакета обычно содержатся символы английского алфавита. В ответ на такой запрос, опрашиваемый узел дожжен отправить icmp-пакет с теми же данными, которые были приняты, и типом сообщения Echo Reply (код типа в заголовке равен 0) . Если при обмене icmp-сообщениями возникает какая-либо проблема, то утилита ping выведет информацию для ее диагностики.

Формат командной строки:

ping [-t] [-a] [-n число] [-l размер] [-f] [-i TTL] [-v TOS] [-r число] [-s число] [[-j списокУзлов] | [-k списокУзлов]] [-w таймаут] конечноеИмя

Параметры:

-t - Непрерывная отправка пакетов.

Для завершения и вывода статистики используются комбинации клавиш

Ctrl + Break (вывод статистики), и Ctrl + C (вывод статистики и завершение).

-a - Определение адресов по именам узлов.

-n число - Число отправляемых эхо-запросов.

-l размер - Размер поля данных в байтах отправляемого запроса.

-f - Установка флага, запрещающего фрагментацию пакета.

-i TTL - Задание срока жизни пакета (поле "Time To Live").

-v TOS - Задание типа службы (поле "Type Of Service").

-r число - Запись маршрута для указанного числа переходов.

-s число - Штамп времени для указанного числа переходов.

-j списокУзлов - Свободный выбор маршрута по списку узлов.

-k списокУзлов - Жесткий выбор маршрута по списку узлов.

-w таймаут - Максимальное время ожидания каждого ответа в миллисекундах.

Примеры использования:

ping 8.8.8.8 - выполнить опрос узла с IP-адресом 8.8.8.8 с параметрами по умолчанию.

ping -t yandex.ru - выполнять ping до нажатия комбинации CTRL+C, При нажатии CTRL+Break - выдается статистика и

опрос узла продолжается

ping -n 1000 -l 500 192.168.1.1 - выполнить ping 1000 раз с использованием сообщений, длиной 500 байт.

ping -a -n 1 -r 9 -w 1000 yandex.ru - выполнить ping 1 раз (ключ -n 1), определять адрес по имени (ключ -a), выдавать маршрут для первых 9 переходов (-r 9), ожидать ответ 1 секунду (1000мсек)

Использование ключа -r позволяет получить трассировку маршрута, аналогичную получаемой с помощью команды tracert, но число промежуточных узлов не может превышать 9 .

Более подробное описание утилиты PING и примеры ее использования приведены в отдельной статье

Утилита ROUTE.EXE

Утилита ROUTE.EXE используется для просмотра и модификации таблицы маршрутов на локальном компьютере. При запуске без параметров, на экран выводится подсказка по использованию route:

route [-f] [-p] [команда [конечная_точка] [mask маска_сети] [шлюз] [metric метрика]] [if интерфейс]]

-f - используется для сброса таблицы маршрутизации. При выполнении команды route -f из таблицы удаляются все маршруты, которые не относятся к петлевому интерфейсу (IP 127.0.0.1 маска -255.0.0.0), не являются маршрутами для многоадресной (multicast) рассылки (IP 224.0.0.1 маска 255.0.0.0) и не являются узловыми маршрутами (маска равна 255.255.255.255) .

-p - используется для добавления в таблицу постоянного маршрута. Если маршрут добавлен без использования параметра -p то он сохраняется только до перезагрузки системы (до перезапуска сетевого системного программного обеспечения). Если же, при добавлении маршрута искользовался данный параметр, то информация о маршруте записывается в реестр Windows (раздел HKLM\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters\PersistentRoutes ) и будет использоваться постоянно при активации сетевых интерфейсов.

команда - козможно использование команд add - добавление маршрута, change - изменение существующего маршрута, delete - удаление маршрута или маршрутов, print - отображение текущей таблицы маршрутов

конечная_точка - IP-адрес, адрес сети или адрес 0.0.0.0 для шлюза по умолчанию.

mask маска_сети - маска сети.

шлюз - IP-адрес шлюза, через который будет выполняться отправка пакета для достижения конечной точки.

metric число - значение метрики (1-9999). Метрика представляет собой числовое значение, позволяющее оптимизировать доставку пакета получателю, если конечная точка маршрута может быть достижима по нескольким разным маршрутам. Чем меньше значение метрики, тем выше приоритет маршрута.

if интерфейс - идентификатор сетевого интерфейса. Может задаваться в виде десятичного или шестнадцатеричного числа. Посмотреть идентификаторы можно с помщью команды route print

Примеры :

route print - отобразить текущую таблицу маршрутов

route print 192.* - отобразить таблицу маршрутов только для адресов, начинающихся с 192.

route add 0.0.0.0 mask 0.0.0.0 192.168.1.1 - установить в качестве шлюза по умолчанию (основного шлюза) адрес 192.168.1.1

route -p add 10.0.0.0 mask 255.0.0.0 10.0.0.1 - добавить маршрут для подсети 10.0.0.0/255.0.0.0 и запомнить его в реестре . Постоянный статический маршрут.

route delete 10.0.0.0 mask 255.0.0.0 - удалить маршрут для подсети 10.0.0.0/255.0.0.0 .

route add 10.10.10.10 192.168.1.158 - добавить маршрут для узла с IP-адресом 10.10.10.10 . Если маска в команде не задана, то подразумевается ее значение равное 255.255.255.255 , т.е конечная точка назначения является одиночным IP-адресом узла.

route delete 10.10.10.10 - удалить маршрут созданный предыдущей командой

route change 10.0.0.0 mask 255.0.0.0 10.10.10.1 - изменить адрес перехода для существующего маршрута к сети 10.0.0.0/255.0.0.0 на значение 10.10.10.1

route -f - очистить таблицу маршрутов. После перезагрузки системы, или при перезапуске сетевых подключений таблица маршрутов будет восстановлена исходя из текущей сетевой конфигурации компьютера.

Утилита TELNET.EXE

На заре развития сети Интернет, сервис TELNET был основным средством удаленной работы пользователей, реализующим взаимодействие терминала с процессом на удаленном компьютере. На сегодняшний день, TELNET, в основном, используется как средство удаленного администрирования специализированных сетевых устройств. Сервис TELNET входит в состав практически всех сетевых операционных систем и реализован в виде программного обеспечения сервера Telnet и клиентской оболочки с текстовым или графическим интерфейсом. Подключившись к серверу, удаленный пользователь получает доступ к командной строке, поддерживаемой сервером, таким же образом, как если-бы он работал с локальным терминалом. Утилита TELNET работает поверх протокола TCP и позволяет пользователю подключиться к удаленному узлу не только на стандартный порт 23, но и на любой другой TCP-порт, тем самым, позволяя взаимодействовать с любым приложением, управляемым командной строкой. Так, например, с использованием утилиты telnet можно подключиться к серверам, поддерживающим текстовый (telnet-like) ввод команд и данных - SMTP, POP3, IMAP и т.п. Кроме этого, утилиту можно использовать в качестве средства грубой проверки возможности подключения на любой TCP-порт (проверки слушается ли определенный порт TCP).

При запуске TELNET.EXE без параметров, программа переходит в интерактивный режим, ожидая ввода команд пользователем. Для получения списка доступных команд используется ввод знака вопроса или /h . Набор доступных команд может отличаться для разных версий telnet, но всегда будут присутствовать команды подключения к удаленному узлу (open ), закрытия существующего подключения (close ), установки (set ) и сброса (unset параметров.

set ? - отобразить текущие параметры сессии. Отображаются параметры, связанные с эмуляцией терминала, режима отображения вводимых символов (локального эха), интерпретацией управляющих последовательностей символов, способа аутентификации.

open 192.168.1.1 - подключиться к серверу TELNET узла 192.168.1.1

open 192.168.1.1 25 - подключиться к серверу, слушающему порт 25/TCP узла 192.168.1.1