Google authenticator восстановление ключа

восстановление ключа как двухфакторной аутентификации на телефоне

Обновлено: 21.01.2022, автор - Илья

Илья – главный редактор сайта softdroid.net. Является автором нескольких сотен руководств и статей по настройке Android. Около 15 лет занимается ремонтом техники и решением технических проблем iOS и Android. Имел дело практически со всеми более-менее популярными марками мобильных смартфонов и планшетов Samsung, HTC, Xiaomi и др. Для тестирования используется iPhone 12 и Samsung Galaxy S21 с последней версией прошивки.

Информация об авторе

Краткое описание статьи: Что делать, если вы потеряли доступ к своему смартфону или случайно удалили приложение Authenticator во время очистки памяти мобильного устройства. Как вернуть доступ к аккаунтам и сайтам, привязанным к аутентификатору Google.

Содержание:

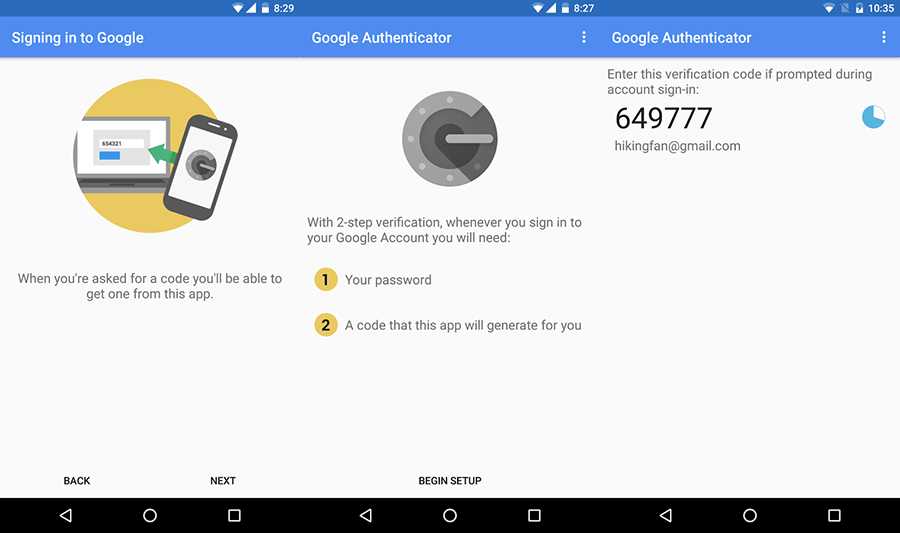

Что такое Google Authenticator, как он работает

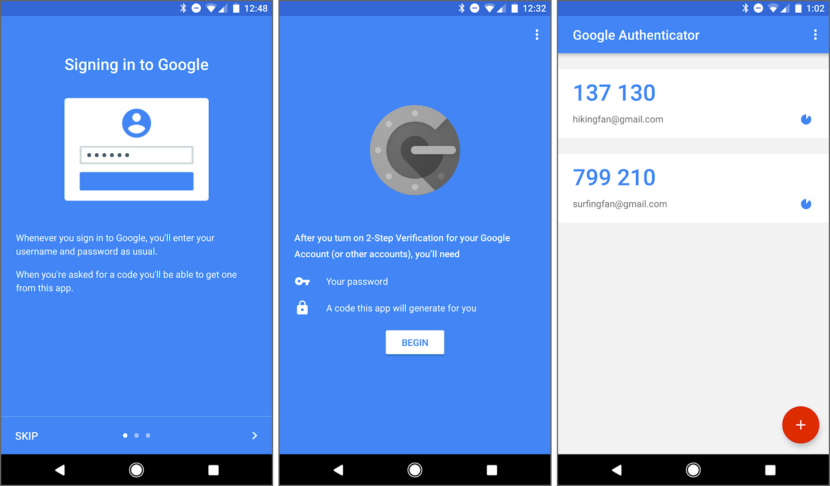

Google Authenticator – приложение, генерирующее проверочные идентификационные коды. Создано с целью повышения безопасности аккаунтов, которыми пользуются владельцы смартфонов для доступа к любимым сайтам.

В классическом случае вход в аккаунт для авторизации на сайте осуществляется по логину и паролю, с Google authenticator – по логину, паролю и коду, который генерируется каждые несколько секунд на устройстве. При этом для получения кода не требуется подключение к мобильной сети или интернету.

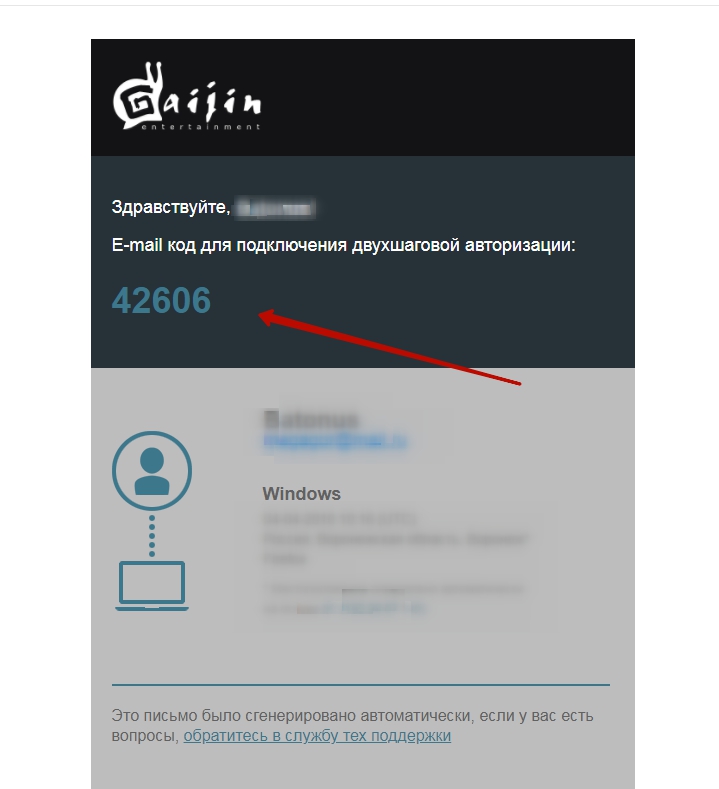

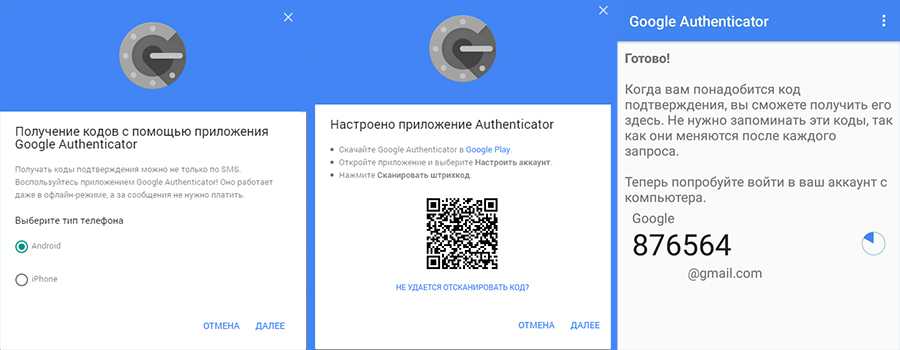

Как включить двухфакторную аутентификацию на Android

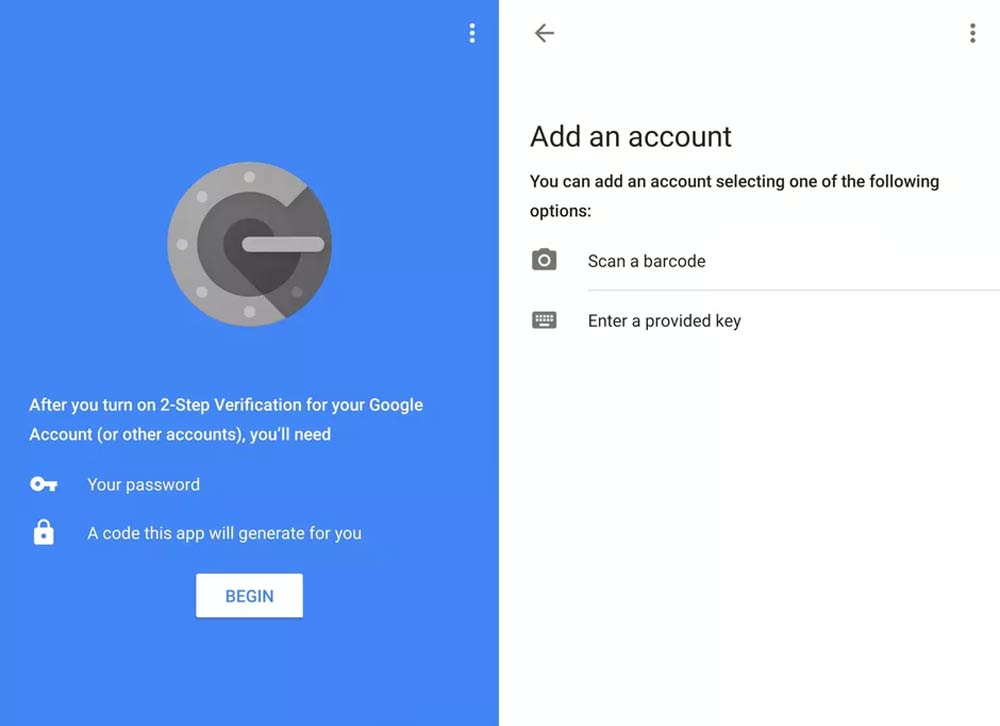

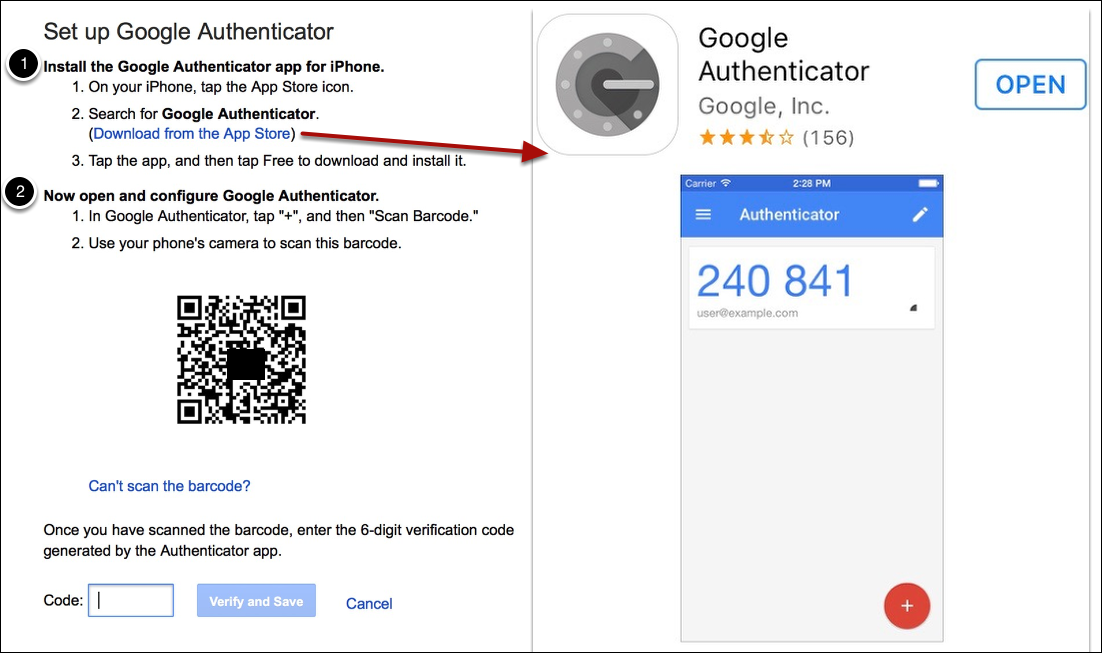

- Скачайте приложение Google Authenticator из Play Market, установите на телефон;

- Запустите Google Authenticator, нажмите на кнопку Начать;

- Выберите опцию “Сканировать QR-код» или «Ввести ключ настройки».

- Ключ к Google Authenticator необходимо получить через настройки, а только потом ввести его в приложении.

- Зайдите в «Настройки», выберите «Аккаунт Гугл».

- Перейдите в раздел «Безопасность», затем – в «Двухэтапная аутентификация».

- На новой странице выберите «Начать».

- Введите пароль от аккаунта, подтвердив, что он ваш.

- Отправьте на свой телефон уведомление. Нажмите «Да».

- Выберите способ, которым хотите получать коды (ключи).

- Укажите ключ в приложении.

Потерян доступ к Google Authenticator: причины

Дополнительная безопасность – это хорошо. Но особенности функционирования программы играют злую шутку с пользователями. Коды генерируются и остаются на телефоне и не отправляются на серверы компании.

Если по каким-то причинам доступ к телефону и данным Google Authenticator будет утрачен, то попасть на сайты, в том числе в Гугл Плей Маркет для загрузки игр/приложений, будет невозможно. Под удар попадают те, кто

- потерял или сломал телефон,

- не предотвратил его кражу,

- вернул его к заводским настройкам?

- переустановил ОС.

Но выход есть, и сейчас мы рассмотрим основные способы решения проблемы. В основе всего лежит секретный ключ аутентификатора. В заисимости от того, есть он или нет, меняется вероятность того, возможно ли восстановление доступа к сайтам, приложениям, сервисам или нет.

Зачем делать резервную копию ключа

Секретный ключ (или, как вариант, QR-код) необходим на тот случай, если вы потеряли доступ к аккаунту. Используя этот ключ, вы сможете вернуть утраченный доступ к изменить настройки для последующего входа. Относиться к секретному ключу нужно с максимальной ответственностью – поскольку только он поможет в ситуации, когда двухфакторный вход невозможен.

Чтобы не пришлось осуществлять восстановление Google Authenticator в будущем, обязательно после установки и настройки приложения записывайте формирующиеся коды и ключи, включая резервные/сохраняйте QR-коды сайтов, которые посещаете, распечатывая их на принтере или фотографируя на смартфон/фотоаппарат.

Восстановление через резервный секретный ключ

Если у вас сохранилась копия секретного ключа, вы с легкостью восстановите аутентификатор. Для этого:

Для этого:

- Заново установите на телефон Authenticator

- Войдя в приложение приложение, нажмите на значок “плюс”.

- Появится запрос на ввод нового ключа, выберите пункт Enter a Setup Key.

- В текстовое поле добавьте сохраненный ранее ключ.

- Нажмите на кнопку Add, чтобы добавить ключ в базу и активировать приложение.

В результате, Authenticator отобразит коды и будет доступен для двухфакторной аутентификации на телефоне.

Свяжитесь с техподдержкой сервиса, где используется 2FA

Если у вас нет секретного ключа (читайте об этом выше), двухфакторная аутентификация не будет работать, доступ ко всем аккаунтам с привязанной аутентификацией будет невозможен.

Так как это очень серьезная защита, Google дает не так много возможностей для восстановления ключа или QR-кода.

Теоретически, можно связаться со службой поддержки, где вы использовали аутентификатор Google, и подтвердить свою личность, чтобы отключить строгую защиту.

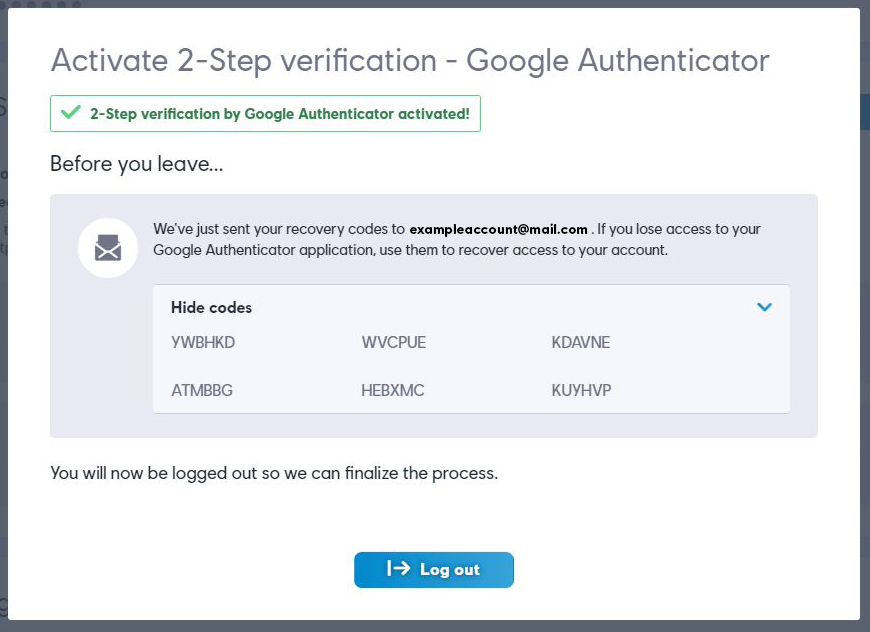

Вы можете лично обратиться в техническую поддержку каждого из них или написать администрации, подробно описав проблему и предоставив все возможные доказательства. Этот способ работает не всегда. Часть сайтов предоставляет возможность получения резервных кодов.

Вот алгоритм действий:

- Напишите службу поддержки.

- Могут потребовать подтверждение личности - вышлите документы.

- Сохраните ключ восстановления двухфакторной аутентификации.

Если вы сможете предоставить необходимую информацию по запросу техподдержки, у вас не возникнет проблем. Ваши учетные записи будут восстановлены после снятия двухфакторной защиты.

Возможно, придется потратить немного времени на составление запроса в службу поддержки или общения в чате.

Обращение в техподдержку Google

Далеко не всегда служба техподдержки Google отвечает индивидуально, но в исключительных случаях и при правильно составленном запросе можно ожидать помощи.

Что касается восстановления Google Authenticator, то нет точных подтверждений, что данная техника сработает, но советуем попробовать.

- Войдите в аккаунт Google, указав пользовательские данные.

- При запросе кода подтверждения нажмите на "Другие варианты".

- Перейдите в меню Справка > Связаться с Google.

- Далее необходимо подтвердить принадлежность к аккаунту, ответив на вопросы.

- Отправьте заполненную форму и ждите ответа Google.

Подробней о запросах в техподдержку Google читайте здесь.

Защита от кражи аутентификатора и ключей

Это нужно сделать, если телефон украли. При худшем раскладе, с помощью гугл-аккаунта ворованного телефона злоумышленники могут спокойно посетить все сайты, куда вы заходили. Хотя и восстановить ключ каждого сайта не получится.

Что делать, чтобы защитить сервисы и приложения от несанкционированного доступа через украденный телефон:

- Зайдите в Гугл-аккаунт с компьютера или другого телефона;

- Откройте «Пароли приложений».

Напротив тех, к которым нужно запретить доступ выберите «Удалить».

Напротив тех, к которым нужно запретить доступ выберите «Удалить». - Теперь создайте новые пароли.

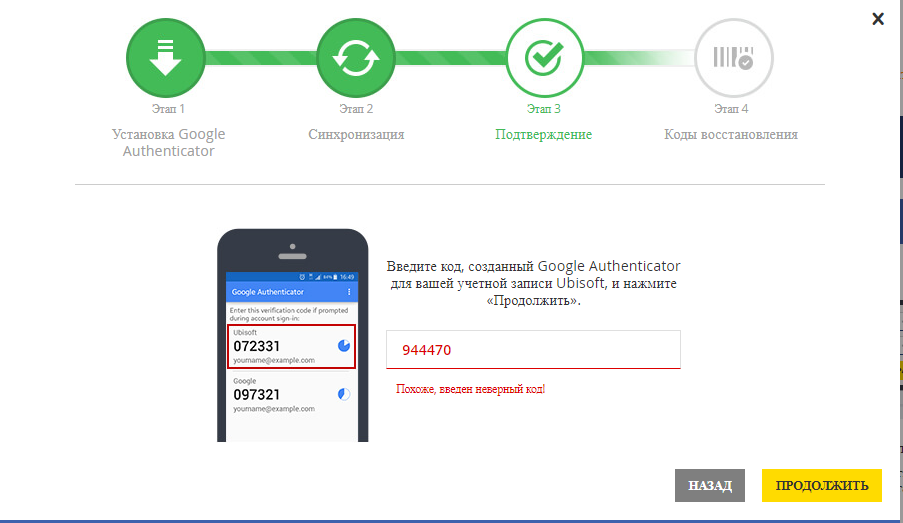

Включение двухэтапной аутентификации на новом устройстве

Перенести все настройки доступа на новый телефон можно при условии, что у вас есть резервный код, сгенерированный ранее в Google Authenticator. Для этого войдите в аккаунт и запустите браузер на компьютере. Далее выполните 3 шага:

- Выполните инсталляцию Google Authenticator;

- Измените настройки аутентификации;

- Проверьте телефон.

- Чтобы изменить настройки, откройте страницу Гугл Аккаунт на компьютере.

- Авторизуйтесь с указанием резервного кода.

- Перейдите в раздел «Безопасность» и выберите «Вход в аккаунт».

- Нажмите «2-х этапная аутентификация».

- Проверьте вспомогательные номера в разделе «Голосовое сообщение».

- В разделе «Google Authenticator » нажмите «Изменить номер».

- Выберите свое устройство.

- Запустите приложение на телефоне и выберите «Сканировать штрих-код».

- Сделайте фото с экрана компьютера.

- Получите код и введите его на компьютере.

- Сохраните изменения.

Восстановление Google Authenticator на другом телефоне

Если секретный ключ или QR-код для аутентификации не был предварительно сохранен в надежном месте, восстановить доступ в Google Authenticator невозможно. Тем не менее, обратиться в службу поддержки имеет смысл.

Если вам нужно перенести аутентификатор на другой телефон, используйте специальные приложения, которые умеют как сохранять резервную копию, так и восстанавливать настройки на другом мобильном устройстве – в частностим на новом телефоне. Среди таких приложений отметим две самые надежные:

- TOTP Authenticator (iOS and Android).

- Authy (iOS and Android)

Основное предназначение данных утилит – создание резервной копии кодов, настроек аккаунта для хранения внутри устройства или переноса на другое.

Как перенести аутентификатор на другой телефон:

- Скопируйте файл com.google.android.apps.authenticator2 из папки data/data в надежное место в памяти телефона.

- Найдите файл баз данных под названием com.google.android.apps.authenticator2/database/database.

- Откройте этот файл в просмотрщике SQLite database viewer – он встроен в утилиту Root Explorer.

- Выберите accounts – отобразятся все доступные аккаунты и соответствующие секретные коды напротив них.

- Откройте приложение Google Authenticator и выберите пункт Enter a provided key (Ввести предоставленный ключ).

- Скопируйте код для нужного аккаунта.

Часто задаваемые вопросы

Почему двухэтапная верификация не работает на моем телефоне?

Ошибка быть связана с неправильной синхронизацией времени в приложении Google Authenticator. На следующем экране, после запуска, приложение подтвердит, что время было синхронизировано. Синхронизация повлияет только на внутреннее время, установленное в Google Authenticator и не изменит настройки даты и времени вашего устройства.

На следующем экране, после запуска, приложение подтвердит, что время было синхронизировано. Синхронизация повлияет только на внутреннее время, установленное в Google Authenticator и не изменит настройки даты и времени вашего устройства.

Что произойдет, если я удалю Google Authenticator?

Удаление приложения Google Authenticator с телефона не приведет к автоматическому отключению привязки 2FA к учетным записям. При этом, вы не сможете получить доступ ни к одному из аккаунтов, и во многих случаях обращение в службу поддержки отдельно взятого сервиса будет единственно возможным способом восстановить доступ.

Могу ли я удалить Google Authenticator и переустановить?

Поскольку двухфакторная система использует ключи безопасности для каждого устройства, вы не можете просто переустановить Google Authenticator на новом телефоне и использовать эти же ключи для входа в систему. Вместо этого, необходимо перенести ключи в новое приложение, используя настройки Google Authenticator.

Можно ли восстановить Authenticator через другой телефон?

К сожалению, нет. Для этого нужно все равно иметь доступ к аккаунту, который связан с аутентификатором.

Можно ли скачать данные с телефона, если не получается войти через аутентификатор?

Нет, данные надежно зашифрованы и недоступны для чтения. Даже если вы перепрошьете устройство и получите доступ к памяти, это не поможет.

Как не потерять доступ к аутенификатору? Есть ли способы надежного хранения?

Советы.

- Записывайте коды в бумажном блокноте.

- Используйте альтернативные аутентификаторы, например, authy.com. Он поддерживает несколько устройств, есть расширение для браузера.

- Создавайте резервные копии с паролем Google Authenticator.

Пожалуйста, оцените статью:

Илья – главный редактор сайта softdroid.net. Является автором нескольких сотен руководств и статей по настройке Android. Около 15 лет занимается ремонтом техники и решением технических проблем iOS и Android. Имел дело практически со всеми более-менее популярными марками мобильных смартфонов и планшетов Samsung, HTC, Xiaomi и др. Для тестирования используется iPhone 12 и Samsung Galaxy S21 с последней версией прошивки.

Около 15 лет занимается ремонтом техники и решением технических проблем iOS и Android. Имел дело практически со всеми более-менее популярными марками мобильных смартфонов и планшетов Samsung, HTC, Xiaomi и др. Для тестирования используется iPhone 12 и Samsung Galaxy S21 с последней версией прошивки.

Начало работы - Phemex

Crypto 101

- Тренды

- Крипто 101

- Советы и приемы

- Все

-

Регистрация и субаккаунт

-

Депозит и вывод средств

-

Бонусы и рефералы

-

Безопасность

-

Справочник по монетам

-

XTZ (Tezos)

Описание Проекта Имя токена: Tezos Тип: Жетон Символ токена: XTZ Введение в проект Tezos — это новый децентрализованный блокчейн, который управляет собой, создавая настоящее цифровое содружество.

Он облегчает формальную проверку — метод, который математически доказывает правильность кода, управляющего транзакциями, и повышает безопасность наиболее чувствительных или финансово взвешенных смарт-контрактов. Обзор токена Всего в наличии: 763 306 930 XTZ Токенов в обращении: 607 489 041 XTZ Ссылки Официальный сайт: tezos.com Технический документ: https://tezos.com/static/position_paper-841a0a56b573afb28da16f6650152fb4.pdf

Он облегчает формальную проверку — метод, который математически доказывает правильность кода, управляющего транзакциями, и повышает безопасность наиболее чувствительных или финансово взвешенных смарт-контрактов. Обзор токена Всего в наличии: 763 306 930 XTZ Токенов в обращении: 607 489 041 XTZ Ссылки Официальный сайт: tezos.com Технический документ: https://tezos.com/static/position_paper-841a0a56b573afb28da16f6650152fb4.pdf -

XRP (Риппл)

Описание Проекта Название токена: Ripple Тип: Жетон Символ токена: XRP Введение в проект Ripple (XRP) — это независимый цифровой актив, входящий в состав Ripple Consensus Ledger. Благодаря проверенному управлению и самому быстрому подтверждению транзакций в своем роде XRP считается наиболее эффективным вариантом расчетов для финансовых учреждений и поставщиков ликвидности, которые ищут глобальный охват, доступность и быструю окончательность расчетов для межбанковских потоков. Обзор токена Общее количество: 99,991,850,794 Тираж: 41 432 141 931 Дата выпуска: 18.

04.2011 Консенсусный протокол: RPCA Цена частного предложения: 1XRP = 0,031 доллара США.

04.2011 Консенсусный протокол: RPCA Цена частного предложения: 1XRP = 0,031 доллара США. -

LTC (Лайткойн)

Описание Проекта Название проекта: Litecoin Имя токена: LTC Введение в проект Litecoin (LTC) — это проект одноранговой криптовалюты и программного обеспечения с открытым исходным кодом, выпущенный под лицензией MIT / X11. Создание и передача монет основаны на криптографическом протоколе с открытым исходным кодом и не управляются каким-либо центральным органом. Будучи вдохновленным Биткойном (BTC) и в большинстве случаев технически почти идентичным ему, Litecoin имеет некоторые технические улучшения по сравнению с Биткойном и большинством других основных криптовалют, такими как внедрение Segregated Witness и Lightning Network. Это позволяет эффективно обрабатывать большее количество транзакций в сети за заданное время, уменьшая потенциальные узкие места, как...

-

ETH (Эфириум)

Описание проекта Название проекта: Ethereum Имя токена: ETH Введение в проект Ethereum (ETH) — это общедоступная распределенная вычислительная платформа на основе блокчейна с открытым исходным кодом, обладающая функциями смарт-контрактов (сценариев), которые упрощают заключение договорных соглашений в режиме онлайн.

Ethereum также предоставляет токен криптовалюты под названием «эфир», который можно передавать между учетными записями и использовать для компенсации узлов-участников за выполненные вычисления. «Газ», внутренний механизм ценообразования транзакций, используется для уменьшения спама и распределения ресурсов в сети. Токен стоимости блокчейна Ethereum называется эфиром. Он указан под миниатюрным ETH и торгуется на биржах криптовалют. Он также используется для оплаты комиссий за транзакции и вычислительных...

Ethereum также предоставляет токен криптовалюты под названием «эфир», который можно передавать между учетными записями и использовать для компенсации узлов-участников за выполненные вычисления. «Газ», внутренний механизм ценообразования транзакций, используется для уменьшения спама и распределения ресурсов в сети. Токен стоимости блокчейна Ethereum называется эфиром. Он указан под миниатюрным ETH и торгуется на биржах криптовалют. Он также используется для оплаты комиссий за транзакции и вычислительных... -

BTC (Биткойн)

Описание Проекта Название проекта: Биткойн Имя токена: BTC Введение в проект Биткойн — это криптовалюта и цифровая платежная система, изобретенная неизвестным программистом или группой программистов под именем Сатоши Накамото. Она была выпущена как программное обеспечение с открытым исходным кодом в 2009 году. Система является одноранговой, и транзакции требуют размещать между пользователями напрямую, без посредников.

Эти транзакции проверяются сетевыми узлами и записываются в публичный распределенный реестр, называемый цепочкой блоков. Поскольку система работает без центрального репозитория или единого администратора, биткойн называется первой децентрализованной цифровой валютой. Биткойн не только создается в качестве вознаграждения за майнинг, но и может быть обменен на другие валюты,...

Эти транзакции проверяются сетевыми узлами и записываются в публичный распределенный реестр, называемый цепочкой блоков. Поскольку система работает без центрального репозитория или единого администратора, биткойн называется первой децентрализованной цифровой валютой. Биткойн не только создается в качестве вознаграждения за майнинг, но и может быть обменен на другие валюты,... -

USDT (TetherUS)

Описание проекта TetherUS Название проекта: TetherUS Имя токена: USDT Адрес контракта: 0xdac17f958d2ee523a2206206994597c13d831ec7 О проекте USDT — это криптовалютный актив, выпущенный на блокчеине Биткоин через протокол Omni Layer. Каждая единица USDT поддерживается долларом США, хранящимся в резервах Tether Limited, и может быть погашена через платформу Tether. USDT можно переводить, хранить, тратить, как Биткоин или любую другую криптовалюту. USDT и другие валюты Tether были созданы для облегчения перевода национальных валют, чтобы предоставить пользователям стабильную альтернативу Биткоину и предоставить альтернативу обмену и проверкам кошельков, которые в настоящее время ненадежны.

USDT предоставляет альтернативу методам подтверждения платежеспособности путем введения процесса подтверждения запасов. В системе Tether...

USDT предоставляет альтернативу методам подтверждения платежеспособности путем введения процесса подтверждения запасов. В системе Tether... -

-

-

-

Страница 1 из 41234»

Резервное копирование и восстановление учетных данных учетной записи в приложении Authenticator

Эта статья относится к устройствам iOS с версией 5.7.0 и выше, а также к устройствам Android с версией 6.6.0 и выше.

Приложение Microsoft Authenticator создает резервную копию учетных данных вашей учетной записи и связанных параметров приложения, таких как порядок ваших учетных записей, в облаке. Затем вы можете использовать приложение для восстановления вашей информации на новом устройстве, потенциально избегая блокировки или повторного создания учетных записей.

Для каждого хранилища резервных копий требуется одна личная учетная запись Microsoft, а для iOS также требуется учетная запись iCloud. Вы можете иметь несколько учетных записей, хранящихся в одном месте. Например, у вас может быть личная учетная запись, рабочая или учебная учетная запись, а также личная учетная запись, не принадлежащая Microsoft, например Facebook, Google и т. д.

Важно: Сохраняются только ваши личные учетные данные и учетные данные сторонней учетной записи, включая ваше имя пользователя и код подтверждения учетной записи, необходимый для подтверждения вашей личности. Мы не храним никакую другую информацию, связанную с вашими учетными записями, включая электронные письма или файлы. Мы также никоим образом не связываем и не передаем ваши учетные записи другим продуктам или услугам. Ваш ИТ-администратор не получает никакой информации ни об одной из этих учетных записей.

Создайте резервную копию учетных данных

Прежде чем вы сможете создать резервную копию своих учетных данных, вы должны иметь:

-

Личная учетная запись Microsoft, которая будет использоваться в качестве учетной записи восстановления.

-

Только для iOS: у вас должна быть учетная запись iCloud для фактического места хранения.

Включить облачное резервное копирование для устройств iOS

На устройстве iOS выберите Настройки , выберите Резервное копирование , а затем включите Резервное копирование iCloud . Учетные данные вашей учетной записи резервируются в вашей учетной записи iCloud.

Включить облачное резервное копирование для устройств Android

На устройстве Android выберите Настройки , выберите Резервное копирование , а затем включите Облачное резервное копирование . Учетные данные вашей учетной записи резервируются в вашей облачной учетной записи.

Учетные данные вашей учетной записи резервируются в вашей облачной учетной записи.

Восстановите учетные данные своей учетной записи на новом устройстве

Вы можете восстановить учетные данные своей учетной записи из облачной учетной записи, но сначала необходимо убедиться, что восстанавливаемая учетная запись не существует в приложении Authenticator. Например, если вы восстанавливаете свою личную учетную запись Майкрософт, вы должны убедиться, что у вас нет личной учетной записи Майкрософт, уже настроенной в приложении для проверки подлинности. Эта проверка важна, так как мы можем быть уверены, что не перезаписываем и не удаляем существующую учетную запись по ошибке.

Чтобы восстановить вашу информацию

-

На мобильном устройстве откройте приложение Authenticator и выберите Начать восстановление .

-

Войдите в свою учетную запись восстановления, используя личную учетную запись Microsoft, которую вы использовали во время процесса резервного копирования. Учетные данные вашей учетной записи восстановлены на новом устройстве.

После завершения восстановления вы можете заметить, что коды подтверждения вашей личной учетной записи Microsoft в приложении Authenticator различаются между старым и новым телефонами. Коды различаются, потому что каждое устройство имеет свои уникальные учетные данные, но оба действительны и работают при входе в систему с использованием соответствующих телефонов.

Восстановление учетных записей, требующих дополнительной проверки

Если вы используете push-уведомления со своими личными, рабочими или учебными учетными записями, вы получите предупреждение на экране, в котором говорится, что вы должны пройти дополнительную проверку, прежде чем сможете восстановить свою информацию. Поскольку для push-уведомлений требуется использование учетных данных, которые привязаны к вашему конкретному устройству и никогда не отправляются по сети, вы должны подтвердить свою личность, прежде чем учетные данные будут созданы на вашем устройстве.

Поскольку для push-уведомлений требуется использование учетных данных, которые привязаны к вашему конкретному устройству и никогда не отправляются по сети, вы должны подтвердить свою личность, прежде чем учетные данные будут созданы на вашем устройстве.

Для личных учетных записей Microsoft вы можете подтвердить свою личность, введя пароль вместе с альтернативным адресом электронной почты или номером телефона. Для рабочих или учебных учетных записей вы должны отсканировать QR-код, предоставленный вам поставщиком вашей учетной записи.

Для дополнительной проверки личных учетных записей

-

На экране Accounts приложения Authenticator коснитесь учетной записи, которую хотите восстановить, чтобы открыть полноэкранный режим учетной записи.

-

Коснитесь плитки учетной записи, которую вы восстанавливаете, а затем коснитесь варианта входа в систему для восстановления. Введите свой пароль, а затем подтвердите свой адрес электронной почты или номер телефона в качестве дополнительной проверки.

Для дополнительной проверки рабочих или учебных учетных записей

-

На экране «Учетные записи» приложения Authenticator коснитесь учетной записи, которую вы хотите восстановить, чтобы открыть ее в полноэкранном режиме.

-

В полноэкранном режиме коснитесь опции сканирования QR-кода для полного восстановления.

Примечания:

-

Дополнительные сведения о QR-кодах и о том, как их получить, см. в разделе Начало работы с приложением для проверки подлинности или Настройка сведений для защиты для использования приложения для проверки подлинности в зависимости от того, включил ли ваш администратор сведения о безопасности.

-

Если вы впервые настраиваете приложение Authenticator, вы можете получить запрос на то, разрешить ли приложению доступ к вашей камере (iOS) или разрешить приложению делать снимки и записывать видео (Android). Разрешите доступ к камере, чтобы приложение для проверки подлинности могло сфотографировать QR-код. Если вы не разрешаете камеру, вы все равно можете настроить приложение для проверки подлинности, но вам нужно будет добавить информацию о коде вручную. Информацию о том, как добавить код вручную, см. в разделе Добавление аккаунта в приложение вручную.

Устранение неполадок резервного копирования и восстановления

Есть несколько причин, по которым ваша резервная копия может быть недоступна

| Симптом | Предложение |

| Смена операционной системы | Ваша резервная копия хранится в iCloud для iOS и в поставщике облачных хранилищ Microsoft для Android. Это означает, что ваша резервная копия недоступна, если вы переключаетесь между устройствами Android и iOS. Если вы сделаете переключение, вы должны вручную воссоздать свои учетные записи в приложении Authenticator. |

| Проблемы с сетью | Если у вас возникли проблемы с сетью, убедитесь, что вы подключены к сети и правильно вошли в свою учетную запись. |

| Проблемы с аккаунтом | Если у вас возникли проблемы с учетной записью, убедитесь, что вы правильно вошли в свою учетную запись. Для iOS это означает, что вы должны войти в iCloud, используя тот же Apple ID, что и ваш iPhone. |

| Случайное удаление | Возможно, вы удалили учетную запись резервного копирования со своего предыдущего устройства или при управлении учетной записью облачного хранилища. |

| Существующие учетные записи приложения Authenticator | Если вы уже настроили учетные записи в приложении Authenticator, приложение не сможет восстановить ваши резервные копии учетных записей. Предотвращение восстановления помогает гарантировать, что данные вашей учетной записи не будут перезаписаны устаревшей информацией. В этой ситуации вы должны удалить любую существующую информацию об учетной записи из существующих учетных записей, настроенных в вашем приложении Authenticator, прежде чем вы сможете восстановить свою резервную копию. |

| Резервная копия устарела | Если данные резервного копирования устарели, вас могут попросить обновить информацию, снова войдя в свою учетную запись Microsoft Recovery. |

Следующие шаги

Теперь, когда вы создали резервную копию и восстановили учетные данные своей учетной записи на новом устройстве, вы можете продолжать использовать приложение Authenticator для подтверждения своей личности. Дополнительные сведения см. в статье Вход в свои учетные записи с помощью приложения Microsoft Authenticator.

Двухфакторная аутентификация | GitLab

- Использовать персональные токены доступа с двухфакторной аутентификацией

- Диспетчер учетных данных Git

- Включить двухфакторную аутентификацию

- Включить одноразовый пароль

- Включить одноразовый пароль с помощью FortiAuthenticator

- Включить одноразовый пароль с помощью FortiToken Cloud

- Настроить устройство U2F

- Настроить устройство WebAuthn

- Повторное создание кодов восстановления двухфакторной аутентификации

- Войти с включенной двухфакторной аутентификацией

- Войти, используя одноразовый пароль

- Войти, используя устройство U2F

- Войти, используя устройство WebAuthn

- Отключить двухфакторную аутентификацию

- Параметры восстановления

- Использовать сохраненный код восстановления

- Генерировать новые коды восстановления с помощью SSH

- Отключить двухфакторную аутентификацию в вашей учетной записи

- Информация для администраторов GitLab

- Устранение неполадок

- Ошибка: «Основной HTTP: доступ запрещен.

Предоставленный пароль или токен…»

Предоставленный пароль или токен…» - Ошибка: «неверный пин-код»

- Ошибка: «Основной HTTP: доступ запрещен.

Двухфакторная аутентификация (2FA) обеспечивает дополнительный уровень безопасности вашей учетной записи GitLab. Чтобы другие могли получить доступ вашей учетной записи, им потребуется ваше имя пользователя и пароль и для доступа к вашему второму фактору аутентификации.

GitLab поддерживает в качестве второго фактора аутентификации:

- Одноразовые пароли на основе времени (TOTP). Когда включено, GitLab запрашивает вам код при входе в систему. Коды генерируются вашим средством проверки подлинности одноразового пароля (например, пароль менеджер на одном из ваших устройств).

- Устройства U2F или WebAuthn. Вам будет предложено активировать устройство U2F или WebAuthn (обычно нажатием кнопки на нем), когда вы вводите свое имя пользователя и пароль для входа в систему. Это выполняет безопасную аутентификацию от вашего имени.

Если вы настраиваете устройство, также настройте TOTP, чтобы иметь доступ к своей учетной записи, если вы потеряете устройство.

Использовать персональные токены доступа с двухфакторной аутентификацией

Когда двухфакторная аутентификация включена, вы не можете использовать свой пароль для аутентификации в Git через HTTPS или GitLab API. Вместо этого вы можете использовать личный токен доступа.

Диспетчер учетных данных Git

Для Git через HTTPS Git Credential Manager (GCM) предлагает альтернативу персональным токенам доступа. По умолчанию ГКМ аутентифицируется с помощью OAuth, открывая GitLab в вашем веб-браузере. При первой аутентификации GitLab просит вас авторизовать приложение. Если вы остаетесь в GitLab, последующие аутентификация не требует взаимодействия.

Таким образом, вам не нужно повторно аутентифицироваться при каждой отправке, GCM поддерживает кэширование, а также различные хранилища учетных данных для конкретных платформ, которые сохраняются между сеансами. Эта функция полезна независимо от того, используете ли вы токены личного доступа или OAuth.

GCM изначально поддерживает GitLab. com. Чтобы использовать GitLab с самостоятельным управлением, обратитесь в службу поддержки GitLab. документация.

com. Чтобы использовать GitLab с самостоятельным управлением, обратитесь в службу поддержки GitLab. документация.

Git Credential Manager в основном разработан GitHub, Inc. Это проект с открытым исходным кодом, поддерживаемый сообществом.

Включить двухфакторную аутентификацию

История версий

- Требование подтверждения электронной почты учетной записи введено в GitLab 14.3. Развернуто за флагом

sure_verified_primary_email_for_2fa, включенным по умолчанию. - Требование подтверждения электронной почты учетной записи общедоступно, а флаг функции

sure_verified_primary_email_for_2faудален в GitLab 14.4.

Вы можете включить 2FA:

- Используя аутентификатор с одноразовым паролем. После включения 2FA сделайте резервную копию кодов восстановления.

- Использование устройства U2F или WebAuthn.

В GitLab 14.3 и более поздних версиях адрес электронной почты вашей учетной записи должен быть подтвержден для включения 2FA.

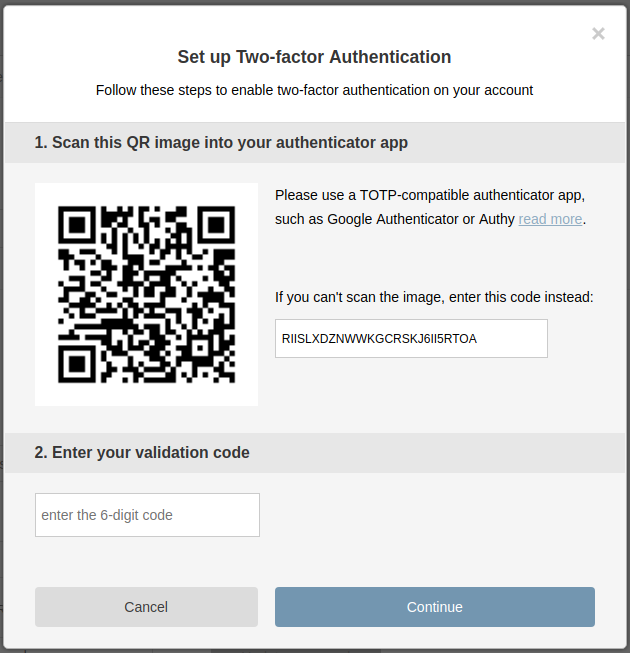

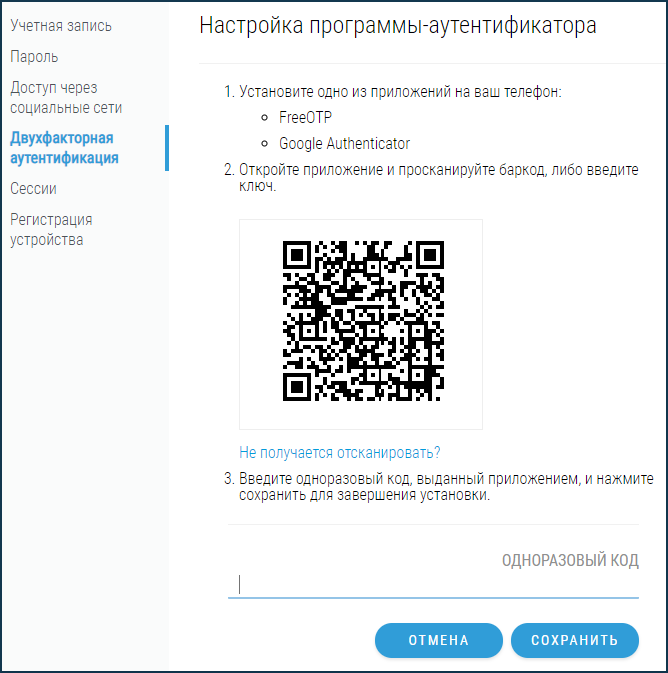

Включить одноразовый пароль

Чтобы включить 2FA с одноразовым паролем:

- В GitLab:

- Доступ к настройкам пользователя .

- Выберите Аккаунт .

- Выберите Включить двухфакторную аутентификацию .

- На вашем устройстве (обычно на вашем телефоне):

- Установите совместимое приложение. Например:

- Облачный (рекомендуется, так как вы можете восстановить доступ, если потеряете аппаратное устройство):

- Authy

- Другое:

- Google Authenticator

- Microsoft Authenticator

- Облачный (рекомендуется, так как вы можете восстановить доступ, если потеряете аппаратное устройство):

- В приложении добавьте новую запись одним из двух способов:

- Отсканируйте код, отображаемый GitLab, с помощью камеры вашего устройства, чтобы добавить запись автоматически.

- Введите предоставленные данные, чтобы добавить запись вручную.

- Установите совместимое приложение. Например:

- В GitLab:

- Введите шестизначный пин-код из записи на вашем устройстве в Пин-код .

- Введите текущий пароль.

- Выберите Отправить .

- Введите шестизначный пин-код из записи на вашем устройстве в Пин-код .

DUO нельзя использовать для двухфакторной аутентификации.

Если вы ввели правильный пин-код, GitLab отобразит список кодов восстановления. Загрузите их и сохраните в безопасном месте.

Включить одноразовый пароль с помощью FortiAuthenticator

Представлен в GitLab 13.5 с флагом forti_authenticator . Отключено по умолчанию.

В GitLab с самостоятельным управлением по умолчанию эта функция недоступна. Чтобы сделать его доступным для каждого пользователя, попросите администратора включить флаг функции с именем forti_authenticator . На GitLab.com это функция недоступна.

Вы можете использовать FortiAuthenticator в качестве поставщика одноразовых паролей (OTP) в GitLab. Пользователи должны:

- Существовать как в FortiAuthenticator, так и в GitLab с одним и тем же именем пользователя.

- Настройте FortiToken в FortiAuthenticator.

Вам необходимо имя пользователя и токен доступа для FortiAuthenticator. access_token , показанный ниже, является FortAuthenticator. ключ доступа. Чтобы получить токен, см. Руководство по решению REST API по адресу Библиотека документов Fortinet. GitLab 13.5 был протестирован с FortAuthenticator версии 6.2.0.

Настройте FortiAuthenticator в GitLab. На вашем сервере GitLab:

-

Откройте файл конфигурации.

Для Omnibus GitLab:

редактор sudo /etc/gitlab/gitlab.rb

Для установки из исходников:

cd /home/git/gitlab sudo -u git -H редактор config/gitlab.yml

-

Добавьте конфигурацию провайдера:

Для пакета Omnibus:

gitlab_rails['forti_authenticator_enabled'] = true gitlab_rails['forti_authenticator_host'] = 'forti_authenticator.example.com' gitlab_rails['forti_authenticator_port'] = 443 gitlab_rails['forti_authenticator_username'] = '

' gitlab_rails['forti_authenticator_access_token'] = 's3cr3t' Для установок из источника:

forti_authenticator: включено: правда хост: forti_authenticator.

example.com порт: 443 имя пользователя:

example.com порт: 443 имя пользователя: access_token: s3cr3t - Сохраните файл конфигурации.

- Переконфигурировать (Omnibus GitLab) или перезапустить (GitLab установлен из исходников).

Включить одноразовый пароль с помощью FortiToken Cloud

Представлен в GitLab 13.7 с флагом forti_token_cloud . Отключено по умолчанию.

В GitLab с самостоятельным управлением по умолчанию эта функция недоступна. Чтобы сделать его доступным для каждого пользователя, попросите администратора включите флаг функции с именем forti_token_cloud . На GitLab.com это функция недоступна. Функция не готова к использованию в производственной среде.

Вы можете использовать FortiToken Cloud в качестве поставщика одноразовых паролей (OTP) в GitLab. Пользователи должны:

- Существовать как в FortiToken Cloud, так и в GitLab с одним и тем же именем пользователя.

- Настройте FortiToken в FortiToken Cloud.

Вам потребуется client_id и client_secret для настройки FortiToken Cloud. Чтобы получить их, см. Руководство REST API по адресу Библиотека документов Fortinet.

Настройте FortiToken Cloud в GitLab. На вашем сервере GitLab:

-

Откройте файл конфигурации.

Для Omnibus GitLab:

редактор sudo /etc/gitlab/gitlab.rb

Для установки из исходников:

cd /home/git/gitlab sudo -u git -H редактор config/gitlab.yml

-

Добавьте конфигурацию провайдера:

Для пакета Omnibus:

gitlab_rails['forti_token_cloud_enabled'] = true gitlab_rails['forti_token_cloud_client_id'] = '

' gitlab_rails['forti_token_cloud_client_secret'] = ' ' Для установок из источника:

forti_token_cloud: включено: правда client_id: YOUR_FORTI_TOKEN_CLOUD_CLIENT_ID client_secret: YOUR_FORTI_TOKEN_CLOUD_CLIENT_SECRET

- Сохраните файл конфигурации.

- Переконфигурировать (Omnibus GitLab) или перезапустить (GitLab установлен из исходников).

Настройка устройства U2F

GitLab официально поддерживает устройства YubiKey U2F, но пользователи успешно использовали SoloKeys и ключ безопасности Google Titan.

U2F поддерживается следующими настольными браузерами:

Для настройки двухфакторной аутентификации с устройством U2F:

- Доступ к настройкам пользователя .

- Выберите Счет .

- Выберите Включить двухфакторную аутентификацию .

- Подключите устройство U2F.

- Выберите Настройка нового устройства U2F .

- На вашем устройстве начинает мигать индикатор. Активируйте его, нажав на его кнопку.

Появится сообщение о том, что ваше устройство успешно настроено. Выберите Зарегистрировать устройство U2F , чтобы завершить процесс. Коды восстановления не генерируются для устройств U2F.

Настройка устройства WebAuthn

История версий

- Представлен в GitLab 13.4 с флагом

webauthn. Отключено по умолчанию. - Включено на GitLab.com и самоуправляемо в GitLab 14.6.

В GitLab с самостоятельным управлением эта функция доступна по умолчанию. Чтобы отключить эту функцию, попросите администратора отключите флаг функции с именем webauthn . Если вы отключите WebAuthn флаг функции после того, как устройства WebAuthn были зарегистрированы, эти устройства нельзя будет использовать, пока вы снова не включите эту функцию. На GitLab.com эта функция доступна.

WebAuthn поддерживается:

- Следующие настольные браузеры:

- Chrome

- Edge

- Firefox

- Opera

- Safari

- Следующие мобильные браузеры:

- Chrome для Android

- Firefox для Android

- iOS Safari (начиная с iOS 13.

3)

3)

Чтобы настроить двухфакторную аутентификацию на устройстве, совместимом с WebAuthn:

Появится сообщение о том, что ваше устройство успешно настроено. Коды восстановления не генерируются для WebAuthn устройства.

Коды восстановления

Представлено в GitLab 13.7, Скопируйте коды и Распечатайте коды кнопок.

Сразу после успешного включения 2FA с одноразовым паролем вам будет предложено загрузить набор сгенерированных кодов восстановления. Если вы когда-нибудь потеряете доступ к своему аутентификатору одноразового пароля, вы можете использовать один из эти коды восстановления, чтобы войти в свою учетную запись.

Каждый код можно использовать только один раз для входа в свою учетную запись.

Мы рекомендуем скопировать и распечатать их или загрузить с помощью Скачать коды кнопка для хранения в сейфе место. Если вы решите загрузить их, файл будет называться gitlab-recovery-codes.txt .

Коды восстановления не создаются для устройств U2F или WebAuthn.

Если вы потеряли коды восстановления или хотите сгенерировать новые, вы можете использовать:

- Страница настроек учетной записи 2FA.

- SSH.

Регенерация кодов восстановления двухфакторной аутентификации

Для повторной генерации кодов восстановления 2FA необходим доступ к настольному браузеру:

- Доступ к настройкам пользователя .

- Выберите Учетная запись > Двухфакторная аутентификация (2FA) .

- Если вы уже настроили 2FA, выберите Управление двухфакторной аутентификацией .

- В области Регистрация двухфакторного аутентификатора введите свой текущий пароль и выберите Регенерировать коды восстановления .

Если вы повторно создаете коды восстановления 2FA, сохраните их. Вы не можете использовать ранее созданные коды 2FA.

Вход с включенной двухфакторной аутентификацией лишь немного отличается от обычного процесса входа. Введите имя пользователя и пароль и вам будет представлена вторая подсказка, в зависимости от того, какой тип 2FA вы включили.

Вход с использованием одноразового пароля

При появлении запроса введите пин-код из приложения аутентификатора одноразового пароля или код восстановления для входа.

Войдите с помощью устройства U2F

Для входа с помощью устройства U2F:

- Выберите Вход через устройство U2F .

- На вашем устройстве начинает мигать индикатор. Активируйте его, коснувшись/нажав его кнопка.

Отображается сообщение о том, что ваше устройство ответило на запрос аутентификации, и вы автоматически подписались in.

Войти с помощью устройства WebAuthn

В поддерживаемых браузерах вам будет автоматически предложено активировать ваше устройство WebAuthn (например, коснувшись или нажав его кнопку) после ввода учетных данных.

Отображается сообщение о том, что ваше устройство ответило на запрос аутентификации и вы автоматически подписались в.

Отключить двухфакторную аутентификацию

Чтобы отключить двухфакторную аутентификацию:

- Доступ к настройкам пользователя .

- Выберите Аккаунт .

- Выберите Управление двухфакторной аутентификацией .

- Под Зарегистрируйте двухфакторный аутентификатор , введите свой текущий пароль и выберите Отключить двухфакторный аутентификация .

Это удаляет все ваши регистрации 2FA, включая мобильные приложения и устройства U2F или WebAuthn.

Варианты восстановления

Если у вас нет доступа к устройству генерации кода, вы можете восстановить доступ к своей учетной записи:

- Используйте сохраненный код восстановления, если вы сохранили их при включении двухфакторной аутентификации. аутентификация.

- Создайте новые коды восстановления с помощью SSH, если вы не сохранили исходный коды восстановления, но иметь ключ SSH.

- Отключите 2FA в своей учетной записи, если у вас нет коды восстановления или ключ SSH.

Использовать сохраненный код восстановления

Чтобы использовать код восстановления:

- Введите свое имя пользователя или адрес электронной почты и пароль на странице входа в GitLab.

- При запросе двухфакторного кода введите код восстановления.

После использования кода восстановления его нельзя использовать повторно. Вы по-прежнему можете использовать другие сохраненные вами коды восстановления.

Создание новых кодов восстановления с помощью SSH

Если вы забыли сохранить свои коды восстановления при включении 2FA и добавили ключ SSH в свою учетную запись GitLab, вы можете сгенерировать новый набор кодов восстановления с помощью SSH:

-

В терминале запустите:

ssh git@gitlab.

com 2fa_recovery_codes

com 2fa_recovery_codes В самоуправляемых инстансах замените

gitlab.comв приведенной выше команде именем хоста сервера GitLab (gitlab.example.com). -

Вам будет предложено подтвердить, что вы хотите сгенерировать новые коды. Этот процесс делает недействительными ранее сохраненные коды. За пример:

Вы уверены, что хотите сгенерировать новые двухфакторные коды восстановления? Все существующие коды восстановления, которые вы сохранили, будут аннулированы. (да нет) да Ваши коды восстановления двухфакторной аутентификации: 119135e5a3ebce8e 11f6v2a498810dcd 3924c7ab2089c902 e79a3398bfe4f224 34bd7b74adbc8861 f061691d5107df1a 169bf32a18e63e7f б510е7422е81с947 20dbed24c5e74663 df9d3b9403b9c9f0 Во время входа используйте один из приведенных выше кодов, когда будет предложено ввести двухфакторный код. Затем зайдите в настройки своего профиля и добавьте новое устройство. чтобы вы не потеряли доступ к своей учетной записи снова.

-

Перейдите на страницу входа в GitLab и введите свое имя пользователя или адрес электронной почты и пароль. При запросе двухфакторного кода введите один из кодов восстановления, полученных из вывода командной строки.

После входа в систему немедленно настройте двухфакторную аутентификацию на новом устройстве.

Отключить двухфакторную аутентификацию в вашей учетной записи

Если другие методы недоступны, обратитесь в службу поддержки GitLab, чтобы отправить запрос в службу поддержки. глобальный администратор GitLab отключил 2FA для вашей учетной записи:

- Эта служба доступна только для учетных записей с подпиской на GitLab.com. Для получения дополнительной информации см. наш Сообщение блога.

- Отключение этого параметра временно оставляет вашу учетную запись в менее безопасном состоянии. Вы должны войти в систему и повторно включить двухфакторную аутентификацию в кратчайшие сроки.

- Позаботьтесь о том, чтобы двухфакторная аутентификация продолжала работать после восстановления резервной копии GitLab.

- Чтобы обеспечить правильную авторизацию 2FA с сервером одноразовых паролей на основе времени (TOTP), синхронизируйте свой GitLab время сервера с помощью такого сервиса, как NTP. В противном случае авторизация всегда может завершиться неудачей из-за разницы во времени.

-

Реализация GitLab U2F и WebAuthn делает , а не , когда доступ к экземпляру GitLab осуществляется с нескольких имен хостов. или полные доменные имена. Каждая регистрация U2F или WebAuthn связана с текущим именем хоста во время регистрации, и нельзя использовать для других имен хостов или полных доменных имен.

Например, если пользователь пытается получить доступ к экземпляру GitLab из

first.host.xyzиsecond.host.xyz:- Пользователь входит в систему, используя

first.host.xyzи регистрирует свой ключ U2F. - Пользователь выходит и пытается войти, используя

first.host.xyz— аутентификация U2F прошла успешно.

- Пользователь выходит из системы и пытается войти с помощью

second.host.xyz— проверка подлинности U2F завершается неудачно, поскольку ключ U2F был зарегистрирован только наfirst.host.xyz.

- Пользователь входит в систему, используя

- Для принудительного применения двухфакторной аутентификации на уровне системы или группы см. Принудительное использование двухфакторной аутентификации.

Поиск и устранение неисправностей

Ошибка: «Основной HTTP: доступ запрещен. Предоставленный пароль или токен…»

При выполнении запроса может появиться следующая ошибка:

HTTP Basic: Отказано в доступе. Предоставленный пароль или токен неверны, или в вашей учетной записи включена двухфакторная аутентификация, и вы должны использовать личный токен доступа вместо пароля.

Эта ошибка возникает в следующих случаях:

- У вас включена двухфакторная аутентификация, и вы попытались пройти аутентификацию с помощью имени пользователя и пароль.

Для пользователей с включенной двухфакторной аутентификацией персональный токен доступа (PAT) необходимо использовать вместо пароля. Для аутентификации:

Для пользователей с включенной двухфакторной аутентификацией персональный токен доступа (PAT) необходимо использовать вместо пароля. Для аутентификации: - Запросы Git через HTTP(S), требуется PAT с областью действия

read_repositoryилиwrite_repository. - Запросы GitLab Container Registry, PAT с

read_registryилиwrite_registryтребуется область действия. - Запросы Dependency Proxy, PAT с Требуются области

read_registryиwrite_registry.

- Запросы Git через HTTP(S), требуется PAT с областью действия

- У вас не включена двухфакторная аутентификация, и вы отправили неверное имя пользователя или пароль с вашим запросом.

- У вас не включена двухфакторная аутентификация, но администратор включил применять 2FA для всех пользователей.

- У вас не включена двухфакторная аутентификация, но администратор отключил аутентификация по паролю включена для Git через HTTP(S) параметр. Вы можете аутентифицировать запросы Git:

- Через HTTP(S) с использованием личного токена доступа.

- Через HTTP(S) с использованием личного токена доступа.

В этой ситуации вы должны вручную воссоздать свою учетную запись в приложении.

В этой ситуации вы должны вручную воссоздать свою учетную запись в приложении.  Ваша учетная запись восстановления — это личная учетная запись Microsoft, которую вы изначально использовали для хранения резервной копии. Если требуется вход, вы увидите красную точку в меню или на панели действий либо значок восклицательного знака, предлагающий войти в систему, чтобы завершить восстановление из резервной копии. После выбора соответствующего значка вам будет предложено снова войти в систему, чтобы обновить информацию.

Ваша учетная запись восстановления — это личная учетная запись Microsoft, которую вы изначально использовали для хранения резервной копии. Если требуется вход, вы увидите красную точку в меню или на панели действий либо значок восклицательного знака, предлагающий войти в систему, чтобы завершить восстановление из резервной копии. После выбора соответствующего значка вам будет предложено снова войти в систему, чтобы обновить информацию.