Cisco включить порт

Как с помощью коммутатора CISCO 2960 перезагрузить камеру

Перезагрузка оборудования POE с помощью коммутатора CISCO 2960

Бывает, что оборудование зависает в самый не подходящий момент, особенно когда администратор ухал и находится далеко. В этой статье мы рассмотрим на примере уличной камеры видеонаблюдения (POE) подключенную к коммутатору CISCO 2960 удалённый перезапуск подключенного устройства без полной перезагрузки коммутатора CISCO 2960.

Так как камера зависла, мы не можем перезагрузить её по WEB интерфейсу.

Поэтому единственное что можно сделать это перезагрузить

- полностью весь коммутатор

- выключить и включить порт коммутатора

- отключить и включить питание POE на порту коммутатора.

Перезагружать полностью коммутатор не желательно, так как там ещё несколько камер. Поэтому будем работать с портами коммутатора.

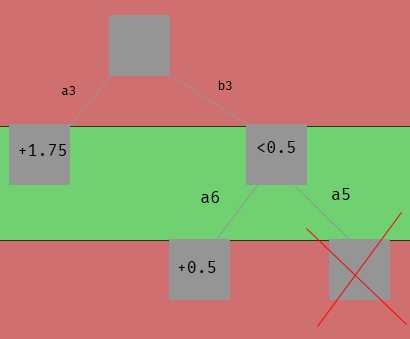

Используя схему Построитель топологий мы определили на каком коммутаторе и порту находится нужная нам камера.

Подключаемся к CISCO 2960 и смотрим что там с состоянием портов.

User Access Verification Password: p-spb-vid-acc-sw02>sh int des Interface Status Protocol Description Vl1 up up Fa0/1 up up Fa0/2 down down Fa0/3 down down Fa0/4 down down Fa0/5 down down Fa0/6 down down Fa0/7 up up Fa0/8 up up Gi0/1 up up Gi0/2 down down p-spb-vid-acc-sw02>sh int fa0/7 status Port Name Status Vlan Duplex Speed Type Fa0/7 connected 1 a-full a-100 10/100BaseTX p-spb-vid-acc-sw02>sh power inline Available:124.0(w) Used:30.8(w) Remaining:93.2(w) Interface Admin Oper Power Device Class Max (Watts) --------- ------ ---------- ------- ------------------- ----- ---- Fa0/1 auto off 0.0 n/a n/a 15.4 Fa0/2 auto off 0.0 n/a n/a 15.4 Fa0/3 auto off 0.0 n/a n/a 15.4 Fa0/4 auto off 0.0 n/a n/a 15.4 Fa0/5 auto off 0.0 n/a n/a 15.4 Fa0/6 auto off 0.0 n/a n/a 15.4 Fa0/7 auto on 15.4 Ieee PD 3 15.4 Fa0/8 auto on 15.4 Ieee PD 3 15.4 p-spb-vid-acc-sw02>

Как видим порт Fa0/7 поднят. Питание по POE тоже есть.

Перезагрузим камеру по питанию. Для этого отключим на Fa0/7 POE

p-spb-vid-acc-sw02>en Password: p-spb-vid-acc-sw02#conf t Enter configuration commands, one per line. End with CNTL/Z. p-spb-vid-acc-sw(config)#int fa0/7 p-spb-vid-acc-sw(config-if)#power inline never p-spb-vid-acc-sw(config-if)#end p-spb-vid-acc-sw02#sh power inline Available:124.0(w) Used:15.4(w) Remaining:108.6(w) Interface Admin Oper Power Device Class Max (Watts) --------- ------ ---------- ------- ------------------- ----- ---- Fa0/1 auto off 0.0 n/a n/a 15.4 Fa0/2 auto off 0.0 n/a n/a 15.4 Fa0/3 auto off 0.0 n/a n/a 15.4 Fa0/4 auto off 0.0 n/a n/a 15.4 Fa0/5 auto off 0.0 n/a n/a 15.4 Fa0/6 auto off 0.0 n/a n/a 15.4 Fa0/7 off off 0.0 n/a n/a 15.4 Fa0/8 auto on 15.4 Ieee PD 3 15.4 p-spb-vid-acc-sw02#

Командой «power inline never» мы отключили питание POE на порту Fa0/7.

Теперь вернём питание как было.

p-spb-vid-acc-sw02#conf t Enter configuration commands, one per line. End with CNTL/Z. p-spb-vid-acc-sw(config)#int fa0/7 p-spb-vid-acc-sw(config-if)#power inline auto p-spb-vid-acc-sw(config-if)#end p-spb-vid-acc-sw02#sh power inline Available:124.0(w) Used:30.8(w) Remaining:93.2(w) Interface Admin Oper Power Device Class Max (Watts) --------- ------ ---------- ------- ------------------- ----- ---- Fa0/1 auto off 0.0 n/a n/a 15.4 Fa0/2 auto off 0.0 n/a n/a 15.4 Fa0/3 auto off 0.0 n/a n/a 15.4 Fa0/4 auto off 0.0 n/a n/a 15.4 Fa0/5 auto off 0.0 n/a n/a 15.4 Fa0/6 auto off 0.0 n/a n/a 15.4 Fa0/7 auto on 15.4 Ieee PD 3 15.4 Fa0/8 auto on 15.4 Ieee PD 3 15.4 p-spb-vid-acc-sw02#

В результате камера заработала как обычно.

Ещё можно было выключить на CISCO 2960 порт Fa0/7 полностью. Для этого достаточно написать следующие строки

p-spb-vid-acc-sw02#conf t Enter configuration commands, one per line. End with CNTL/Z. p-spb-vid-acc-sw(config)#int fa0/7 p-spb-vid-acc-sw(config-if)#shutdown p-spb-vid-acc-sw(config-if)#end p-spb-vid-acc-sw02#sh int fa0/7 status Port Name Status Vlan Duplex Speed Type Fa0/7 disabled 1 auto auto 10/100BaseTX p-spb-vid-acc-sw02#

Включаем порт на CISCO 2960

p-spb-vid-acc-sw02#conf t Enter configuration commands, one per line. End with CNTL/Z. p-spb-vid-acc-sw(config)#int fa0/7 p-spb-vid-acc-sw(config-if)#no shutdown p-spb-vid-acc-sw(config-if)#end p-spb-vid-acc-sw02#sh int fa0/7 status Port Name Status Vlan Duplex Speed Type Fa0/7 connected 1 a-full a-100 10/100BaseTX p-spb-vid-acc-sw02#

В итоге всё работает, но коммент о вероятных сбоях в работе в списке устройств DEMO Построитель топологий оставим

Рейтинг: 5/5 - 1 голосов

Использование интерпретатора EXPECT для конфигурации оборудования cisco. Пример 1. Включение-выключение порта.

Вступление

Интерпретатор expect - это инструмент ОС Unix, позволяет автоматизировать настройку любого оборудования, в том числе сетевого.

Подключение возможно через протоколы telnet, ssh, ftp.

Интерпретатор представляет собой инструмент для написания скриптов наподобие bash.

Основан на языке программирования Tcl.

Подробнее про expect можно почитать в википедии https://ru.wikipedia.org/wiki/Expect.

Используемое оборудование: WS-C4948-10GE (Cisco IOS Software Version 12.2(53)SG2), VDS с установленным CentOS Linux release 7.6.1810

Пример автоматизации включения-выключения порта на коммутаторе Cisco

Скрипт выключения порта, при запуске ему передаются 2 аргумента: ip-адрес и номер порта коммутатора:

#!/usr/bin/expect -f set address [lrange $argv 0 0] set ciscoport [lrange $argv 1 1] spawn telnet $address expect "Username:" send "имя пользователя\r" expect "Password:" send "пароль(\r" expect ">" send "en\r" expect "Password:" send "пароль(\r" expect "#" send "conf t\r" expect "#" send "interface $ciscoport\r" expect "#" send "shutdown\r" expect "#" send "exit\r" expect "#" send "exit\r" expect "#" send "copy run start\r\r" expect "#" send "exit\r" expect eof Далее рассмотрим по-командно:

#!/usr/bin/expect -f - подключаем интерпретатор, ключ -f означает, что команды будут считываться из файла скрипта.

set address [lrange $argv 0 0] - запоминаем в переменной address ip-адрес коммутатора cisco.

set ciscoport [lrange $argv 1 1] - запоминаем в переменной ciscoport порт коммутатора cisco.

spawn telnet $address - запускаем telnet сессию на коммутатор

expect "Username:" - ожидаем ввода имени пользователя

send "имя пользователя\r" - вводим имя пользователя

expect "Password:" - ожидаем ввода пароля

send "пароль(\r" - вводим пароль

expect ">" - ожидаем приглашения cisco в обычном режиме

send "en\r" - посылаем команду входа в привилегированный режим

expect "Password:" - ожидаем ввода пароля

send "пароль(\r" - вводим пароль

expect "#" - ожидаем приглашения cisco в привилегированном режиме

send "conf t\r" - посылаем команду входа в конфигурационный режим

expect "#" - ожидаем приглашения cisco в конфигурационном режиме

send "interface $ciscoport\r" - посылаем команду входа в режим конфигурации порта

expect "#" - ожидаем приглашения cisco в режиме конфигурации порта

send "shutdown\r" - посылаем команду выключения порта

expect "#" - ожидаем приглашения cisco в режиме конфигурации порта

send "exit\r" - выходим из режима конфигурации порта

expect "#" - ожидаем приглашения cisco в конфигурационном режиме

send "exit\r" - выходим из конфигурационного режима

expect "#" - ожидаем приглашения cisco в привилегированном режиме

send "copy run start\r\r" - посылаем команду сохранения конфигурации

expect "#" - ожидаем приглашения cisco в привилегированном режиме

send "exit\r" - посылаем команду выхода из telnet сессии

expect eof - завершаем работу скрипта

Скрипт включения порта отличается от вышеприведенного только одной командой, вместо send "shutdown\r" выполняем send "no shutdown\r"

Скрипт включения порта

#!/usr/bin/expect -f set address [lrange $argv 0 0] set ciscoport [lrange $argv 1 1] spawn telnet $address expect "Username:" send "имя пользователя\r" expect "Password:" send "пароль(\r" expect ">" send "en\r" expect "Password:" send "пароль(\r" expect "#" send "conf t\r" expect "#" send "interface $ciscoport\r" expect "#" send "no shutdown\r" expect "#" send "exit\r" expect "#" send "exit\r" expect "#" send "copy run start\r\r" expect "#" send "exit\r" expect eof | Просмотр информации о потребляемой мощности: #show power inline mosc-A-3560-10.a.b.c#show power inline Available:370.0(w) Used:7.0(w) Remaining:363.0(w) Interface Admin Oper Power Device Class Max (Watts) --------- ------ ---------- ------- ------------------- ----- ---- Fa0/1 auto off 0.0 n/a n/a 15.4 Fa0/2 auto off 0.0 n/a n/a 15.4 Fa0/3 auto off 0.0 n/a n/a 15.4 Fa0/4 auto off 0.0 n/a n/a 15.4 Fa0/5 auto off 0.0 n/a n/a 15.4 Fa0/6 auto off 0.0 n/a n/a 15.4 Fa0/7 auto off 0.0 n/a n/a 15.4 Fa0/8 auto off 0.0 n/a n/a 15.4 Fa0/9 auto off 0.0 n/a n/a 15.4 Fa0/10 auto off 0.0 n/a n/a 15.4 Fa0/11 auto off 0.0 n/a n/a 15.4 Fa0/12 auto off 0.0 n/a n/a 15.4 Fa0/13 auto off 0.0 n/a n/a 15.4 Fa0/14 auto off 0.0 n/a n/a 15.4 Fa0/15 auto off 0.0 n/a n/a 15.4 Fa0/16 auto off 0.0 n/a n/a 15.4 Fa0/17 auto off 0.0 n/a n/a 15.4 Fa0/18 auto off 0.0 n/a n/a 15.4 Fa0/19 auto off 0.0 n/a n/a 15.4 Fa0/20 auto off 0.0 n/a n/a 15.4 Fa0/21 auto off 0.0 n/a n/a 15.4 Fa0/22 auto off 0.0 n/a n/a 15.4 Fa0/23 auto off 0.0 n/a n/a 15.4 Fa0/24 auto off 0.0 n/a n/a 15.4 Fa0/25 auto off 0.0 n/a n/a 15.4 Fa0/26 auto off 0.0 n/a n/a 15.4 Fa0/27 auto off 0.0 n/a n/a 15.4 Fa0/28 auto off 0.0 n/a n/a 15.4 Fa0/29 auto off 0.0 n/a n/a 15.4 Fa0/30 auto off 0.0 n/a n/a 15.4 Fa0/31 auto off 0.0 n/a n/a 15.4 Fa0/32 auto off 0.0 n/a n/a 15.4 Fa0/33 off off 0.0 n/a n/a 15.4 Fa0/34 auto off 0.0 n/a n/a 15.4 Fa0/35 auto off 0.0 n/a n/a 15.4 Fa0/36 auto off 0.0 n/a n/a 15.4 Fa0/37 auto off 0.0 n/a n/a 15.4 Fa0/38 auto off 0.0 n/a n/a 15.4 Fa0/39 auto off 0.0 n/a n/a 15.4 Fa0/40 auto off 0.0 n/a n/a 15.4 Fa0/41 auto off 0.0 n/a n/a 15.4 Fa0/42 auto on 7.0 Ieee PD 2 15.4 Fa0/43 auto off 0.0 n/a n/a 15.4 Fa0/44 auto off 0.0 n/a n/a 15.4 Fa0/45 auto off 0.0 n/a n/a 15.4 Fa0/46 auto off 0.0 n/a n/a 15.4 Fa0/47 auto off 0.0 n/a n/a 15.4 Fa0/48 auto off 0.0 n/a n/a 15.4 Включение порта в режим PoE (switchport voice vlan dot1p разрешает работу аппарата Nortel): interface FastEthernet0/42 switchport access vlan 50 switchport mode access switchport voice vlan dot1p mls qos trust dscp no mdix auto spanning-tree portfast Отключение детектирования мощности и PoE на интерфейсе (по умолчанию стоит power inline auto): interface FastEthernet0/33 power inline never switchport access vlan 50 switchport mode access no mdix auto [Конфигурирование Power over Ethernet на интерфейсе коммутатора C3560] Коммутатор поддерживает два стандарта Power over Ethernet: метод Cisco pre-standard PoE и стандарт IEEE 802.3af PoE. Коммутаторы автоматически предоставляют питание для подсоединенных устройств "pre-standard powered devices" (такие как Cisco IP Phones и точки доступа Cisco Aironet) и "IEEE 802.3af-compliant powered devices", если коммутатор определил, что подключенное устройство не имеет питания. На коммутаторе с 24 портами PoE каждый порт 10/100 обеспечивает мощность 15.4 W. На 48-портовом PoE-коммутаторе любые 24 из 48 портов 10/100 обеспечивают мощность 15.4 W, или любая комбинация всех портов обеспечивает среднюю мощность 7.7 W одновременно на всех портах, до общей максимальной выходной мощности 370 W. Запитанное устройство может получать избыточную мощность, когда оно подключено к порту PoE коммутатора и, кроме того, к источнику питания переменного тока (AC power source 220 вольт). Таким образом, если устройство, запитанное от коммутатора, подключается еще и к настенной розетке 220 В, коммутатор может продолжать подавать питание на устройство. При этом коммутатор продолжает сообщать (по команде show power inline), что он все еще запитывает устройство, не обращая внимания на то, что подключен источник питания AC. Коммутатор детектирует мощность, требуемую для любого нового подключенного устройства и решает, имеется ли в наличии требуемая мощность. Если коммутатор не может предоставить нужную мощность, новое устройство не запитывается, и коммутатор предоставляет эту информацию для командного интерфейса CLI с помощью команды show, отправляет сообщение об ошибке в sylog (syslog error message), и индицирует светодиодом (LED). Обращайтесь к руководству по установке железа по информации, предоставляемой LED. Коммутатор автоматически поддерживает бюджет мощности, отслеживает запросы на предоставление мощности и предоставляет мощность, только если она доступна. Когда интерфейс PoE переходит в состояние no-shutdown с разрешенным PoE (состояние по умолчанию), и подключено устройство pre-standard или IEEE-compliant, коммутатор детектирует, когда подсоединенное устройство не запитано через адаптер AC. Когда определяется устройство, нуждающееся в мощности, коммутатор определяет потребности устройства в энергопотреблении, основываясь на его типе, или использует начальное выделение 15.4 W из бюджета мощности. Если еще имеется мощность, коммутатор предоставляет питание, обновляет бюджет питания, включает питание на интерфейсе и обновляет LED-ы. Если предоставляемая мощность превышает бюджет, коммутатор отказывает в её предоставлении, проверяет, что питание на интерфейсе выключено, генерирует syslog message, и обновляет LED-ы. После отказа в мощности коммутатор периодически перепроверяет бюджет мощности и продолжает попытки предоставить требуемую мощность. Если мощности хватает для всех подключенных устройств, то без проблем запитываются все устройства. Если мощности не хватает, или если одно из уже запитанных устройств переподсоединяется в тот момент, когда другое тоже запрашивает мощность, то невозможно определить, какое из них получит питание, а какое нет. После того, как питание подано на интерфейс, коммутатор использует Cisco Discovery Protocol (CDP) для определения требуемой мощности подключенных устройств Cisco PoE (standard или pre-standard) и в соответствии с этим подстраивает бюджет мощности. Это не относится к устройствам PoE других производителей. Если коммутатор детектирует ошибку в связи с недонапряжением, перенапряжением, перегревом, паразитными колебаниями или короткое замыкание, он выключает питание на порте, генерирует syslog message и обновляет бюджет мощности и LED-ы. Шаги для разрешения или запрещения PoE на интерфейсе PoE коммутатора: 1. #configure terminal Ввод auto (значение по умолчанию) настраивает интерфейс на автоматическое распознание требуемой мощности и предоставляет питание, если требуемая мощность доступна. Ввод never запрещает PoE на интерфейсе. Напряжение на IP-телефоны подается через сигнальные провода (через те же, по которым идет IP-трафик) величиной 48 вольт. Если взять кабель T568A [1], то плюс передается по ОРАНЖЕВОМУ и БЕЛО-ОРАНЖЕВОМУ проводу (контакты 1 и 2), а минус - по ЗЕЛЕНОМУ и БЕЛО-ЗЕЛЕНОМУ проводам (контакты 3 и 6). Ток равномерно распределен по двум парам.

Потребление тока мало зависит от режима работы телефона. Результаты по потреблению IP-телефонов указаны в таблице (данные для колонки "P cisco, ватт" на коммутаторе C3560 получены командой show power inline). Из таблицы видно, что циска резервирует под аппарат сразу 7 ватт, а реально телефон потребляет меньше. Потребляемый ток измерялся по падению напряжения на двух резисторах 10 Ом, включенных в провода оранжевой пары (можно включить и в зеленую, разницы особой нет). Падение напряжения на обоих резисторах было одинаковое (и полярность тоже совпадает) - следовательно, ток сбалансирован по двум половинам. На передачу данных (соединение 100 мбит) такое измерение никак не повлияло. [Ссылки] 1. Прямые и скрестные кабели Ethernet стандарта T568A. |

speccyfan - Настройка access-портов

В данной заметке описана настройка портов доступа коммутаторов CISCO, т.е. портов в которые подключены компьютеры пользователей, видеокамеры, принтеры и т.п. устройства.

Базовая настройка

Заходим в режим конфигурации и выбираем диапазон интерфейсов, например так:

sw-ds-bag-1(config)#interface range fastEthernet 0/1 - 24Почти всегда по умолчанию порт находится в режиме dynamic auto, теоретически послав сообщение DTP пользователь (злоумышленник) может перевести порт в состояние

TRUNK, настроив со своей стороны интерфейс так же в транке, получит доступ ко всем VLAN.

Вот пример такой атаки: http://toastresearch.com/2012/02/13/vlan-abuse

Поэтому access-порт нужно перевезти в состояние access, либо включить режим nonegotiate , мне кажется первый вариант более логичный.

sw-ds-bag-1(config)# switchport mode accessТеперь указываем какому VLAN принадлежит этот порт:

sw-ds-bag-1(config)#switchport access vlan 120Включаем функцию portfast, она позволяет пропустить состояния listening и learning (при использовании протоколов STP) и сразу же перейти в состояние forwarding. Т.е. порт поднимается значительно быстрее.

sw-ds-bag-1(config)#spanning-tree portfastТак же Вы можете указать speed и duplex, тут все банально, пример приводить не буду.

Настройка port-security

Функция port-security направлена на предотвращение атак связанных с переполнением CAM-таблицы коммутатора, а так же несанкционированной смены mac-адреса.

Например коммутатор Catalyst 2960 может содержать 8192 MAC адресоа, переполнение CAM-таблицы приводит к тому, что он начинает работать как концентратор (HUB) в результате кадры рассылаются по всем портам. Злоумышленник сможет прослушать весь трафик.

Пример такой атаки можно посмотреть тут: http://www.youtube.com/watch?v=64MjOCXfMH8

Что бы этого избежать нужно задать ограничение количества mac-адресов на порту, для этого используется команда в режиме конфигурации интерфейса:

sw-ds-bag-1(config-if)switchport port-security maximum 2По умолчанию время которое коммутатор помнит mac-адрес равно 5 минут, если вы ограничите количество адресов всего-лишь одним, то только через 5 минут коммутатор забудет старый адрес и будет работать с новым, поэтому в таких случаях рекомендуется уменьшить этот интервал например до двух минут:

sw-ds-bag-1(config-if)switchport port-security aging time 2Так же следует указать причину удаления адресов

sw-ds-bag-1(config-if)switchport port-security aging type inactivityПри необходимости можно перечислить mac-адреса разрешенные на порту:

sw-ds-bag-1(config-if)#switchport port-security mac-address aaaa.bbbb.ccccТеперь нужно настроить режим реагирования на нарушение безопасности, тут три варианта: shutdown (по умолчанию), protect и restrict

Если порт настроен режиме shutdown, то при сработке порт перейдет в состояние error-disabled. В случае если настроен режим protect, то порт

просто перестает принимать/передавать кадры, при режиме restrict коммутатор так же перестает форвардить кадры, но еще отправляет сообщение администратору.

sw-ds-bag-1(config-if)switchport port-security violation restrictПосте того как все настроили включаем port-security командой:

sw-ds-bag-1(config-if)switchport port-securityПосмотреть список заблокированных портов можно командой:

sw-ds-bag-1#sh port-securitySecure Port MaxSecureAddr CurrentAddr SecurityViolation Security Action (Count) (Count) (Count)--------------------------------------------------------------------------- Fa0/1 2 1 0 Restrict Fa0/2 2 0 0 Restrict Fa0/3 2 0 0 Restrict Fa0/4 2 0 0 Restrict Fa0/5 2 0 0 Restrict Fa0/6 2 0 0 Restrict Fa0/7 2 0 0 Restrict Fa0/8 2 1 0 Restrict Fa0/9 2 0 0 Restrict Fa0/10 2 1 0 Restrict Fa0/11 2 1 0 Restrict Fa0/13 2 0 0 Restrict Fa0/15 2 0 0 Restrict Fa0/16 2 3 25 Restrict Fa0/17 2 0 0 Restrict Fa0/18 2 0 0 Restrict Fa0/19 2 0 0 Restrict Fa0/20 2 0 0 Restrict Fa0/21 2 1 0 Restrict Fa0/22 2 1 0 Restrict Fa0/23 2 0 0 Restrict---------------------------------------------------------------------------Total Addresses in System (excluding one mac per port) : 2Max Addresses limit in System (excluding one mac per port) : 1024Видно 25 сработок на 16-м порту из-за переполнения количества адресов.

Настройка BPDU Guard

Функция BPDU Guard позволяет перевести порт в состояние error-disabled при получении BPDU. Это нужно что-бы защитить протокол STP. Ведь злоумышленник может объявить себя root-ом для всех VLAN, что заставит перестроиться протокол STP и весь трафик будет терминироваться через него. Т.к. эта функция переводит порт в состояние error-disabled, то лучше включить recovery для нее. Что бы порт в последствии сам поднялся и нам не пришлось его включать руками:

sw-ds-bag-1(config)#errdisable recovery cause bpduguardsw-ds-bag-1(config)#errdisable recovery interval 60Теперь, когда эта фича сработает, мы увидим в логах (или SNMP-трапах), что порт упал по причине сработки bpduguard, через минуту он поднимется, а нам надо теперь смотреть что воткнуто в этот порт и принимать соответствующие меры.

BPDU Guard можно включит глобально, тогда она будет работать на портах настроенных как portfastast или же на каждом порту отдельно:

sw-ds-bag-1(config-if)spanning-tree bpduguard enableесли эта фишка сработает, то в логах увидим такое:

Oct 1 13:37:28 10.1.1.19 2627: 6w6d: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/13, changed state to upOct 1 13:37:28 10.1.1.19 2628: 6w6d: %SPANTREE-2-BLOCK_BPDUGUARD: Received BPDU on port FastEthernet0/13 with BPDU Guard enabled. Disabling port.Oct 1 13:37:29 10.1.1.19 2629: 6w6d: %PM-4-ERR_DISABLE: bpduguard error detected on Fa0/13, putting Fa0/13 in err-disable stateOct 1 13:37:29 10.1.1.19 2630: 6w6d: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/13, changed state to downOct 1 13:37:31 10.1.1.19 2631: 6w6d: %LINK-3-UPDOWN: Interface FastEthernet0/13, changed state to downТак же имеется функция bpdufilter, но в отличии от bpduguard, она только блокирует сообщения BPDU, не переводя порт в состояние error-disabled, при этом режиме

траблшутинг немного затруднен, поэтому я предпочитаю использовать только bpduguard.

Cisco Discovery Protocol - штука хорошая, полезная, но на access портах совершенно ненужная, т.к. злоумышленник может получить от нее много информации, о версии IOS например или IP адресах устройств, поэтому на портах доступа рекомендуется этот протокол отключать.

sw-ds-bag-1(config-if)#no cdp enableНастройка DHCP snooping

DHCP snooping — функция коммутатора, предназначенная для защиты от атак с подменой DHCP-сервера или атаки DHCP starvation, которая заставляет DHCP-сервер выдать все существующие адреса злоумышленнику.

Включается сначала глобально

sw-ds-bag-1(config)#ip dhcp snoopingЗатем для каждого VLAN отдельно:

sw-ds-bag-1(config)#ip dhcp snooping vlan 120Теперь нужно выбрать порт (порты) через который мы будем пропускать DHCP ответы от сервера, т.е. не доверяем никому, кроме этих портов:

sw-ds-bag-1(config-if)#ip dhcp snooping trustНа некоторых коммутаторах после включения dhcp snooping пропадает возможность получать ip адрес через dhcp, хотя все настроено правильно, при этом в логе будет:

Oct 1 12:55:39 10.1.1.217 1002: 20:19:48: DHCP_SNOOPING: received new DHCP packet from input interface (FastEthernet0/1)Oct 1 12:55:39 10.1.1.217 1003: 20:19:48: DHCP_SNOOPING: process new DHCP packet, message type: DHCPDISCOVER, input interface: Fa0/1, MAC da: ffff.ffff.ffff, MAC sa: 0003.471f.884b, IP da: 255.255.255.255, IP sa: 0.0.0.0, DHCP ciaddr: 0.0.0.0, DHCP yiaddr: 0.0.0.0, DHCP siaddr: 0.0.0.0, DHCP giaddr: 0.0.0.0, DHCP chaddr: 0003.471f.884bOct 1 12:55:40 10.1.1.217 1004: 20:19:48: DHCP_SNOOPING: add relay information option.Oct 1 12:55:40 10.1.1.217 1005: 20:19:48: DHCP_SNOOPING_SW: Encoding opt82 CID in vlan-mod-port formatOct 1 12:55:40 10.1.1.217 1006: 20:19:48: DHCP_SNOOPING_SW: Encoding opt82 RID in MAC address formatOct 1 12:55:40 10.1.1.217 1007: 20:19:48: DHCP_SNOOPING: binary dump of relay info option, length: 20 data:Oct 1 12:55:40 10.1.1.217 1008: 0x52 0x12 0x1 0x6 0x0 0x4 0x0 0x15 0x1 0x1 0x2 0x8 0x0 0x6 0x0 0x1C 0xF 0xE5 0xCB 0x80Oct 1 12:55:40 10.1.1.217 1009: 20:19:48: DHCP_SNOOPING_SW: bridge packet get invalid mat entry: FFFF.FFFF.FFFF, packet is flooded to ingress VLAN: (120)Oct 1 12:56:21 10.1.1.217 1011: 20:20:30: DHCPSNOOP(hlfm_set_if_input): Setting if_input to Fa0/1 for pak. Was not setOct 1 12:56:21 10.1.1.217 1012: 20:20:30: DHCPSNOOP(hlfm_set_if_input): Clearing if_input for pak. Was Fa0/1Связано это с настройкой опции 82, что бы все заработало можно настроить DHCP опцию 82 или отключить ее:

sw-ds-bag-1(config)#no ip dhcp snooping information optionACL на коммутаторах второго уровня

Мало кто знает, но оказывается на портах коммутатора так же можно применять access-листы, правда с ограничениями. Расширенный лист мне не удалось повесить

на интерфейс, но доведенный почти до стандартного вполне работает, например

access-list 100 permit ip host 10.10.10.10 host 10.10.10.11access-list 100 deny ip any anyТак же мне не удалось вписать сюда ICMP, не понимает он его.

Применить ACL можно только на входе коммутатора, т.е. только так:

sw-ds-bag-1(config-if)#ip access-group 100 inПример получившейся конфигурации access-порта:

interface FastEthernet0/1 description bla-bla-bla switchport access vlan 120 switchport mode access switchport port-security switchport port-security maximum 2 switchport port-security aging time 2 switchport port-security violation restrict switchport port-security aging type inactivity ip access-group 100 in no cdp enable spanning-tree portfast spanning-tree bpduguard enableendПри этом в глобальной конфигурации есть следующие строки:

ip dhcp snooping vlan 120no ip dhcp snooping information optionip dhcp snoopingvtp mode transparenterrdisable recovery cause bpduguarderrdisable recovery interval 60access-list 100 permit ip host 10.10.10.10 host 10.10.10.11access-list 100 deny ip any anyПримерно такую же конфигурацию можно получить используя макросы cisco:

sw-ds-bag-1(config-if)#macro apply cisco-desktopПосле чего смотрим конфигурацию интерфейса:

sw-ds-bag-1(config-if)#do sh run int fa 0/20Building configuration...Current configuration : 358 bytes!interface FastEthernet0/20 switchport mode access switchport port-security switchport port-security aging time 2 switchport port-security violation restrict switchport port-security aging type inactivity mls qos cos override macro description cisco-desktop | cisco-desktop no cdp enable spanning-tree portfast spanning-tree bpduguard enableendКак видим все тоже самое, только добавлены правила qos. Кстати что бы посмотреть все макросы можно воспользоваться командой:

sw-ds-bag-1#sh parser macro brief default global : cisco-global default interface: cisco-desktop default interface: cisco-phone default interface: cisco-switch default interface: cisco-router default interface: cisco-wirelessИли более подробно:

sw-ds-bag-1#sh parser macroCisco IOS Internal VLANs / Хабр

Небольшая заметка о том, что происходит "под капотом" MLS (Multi Layer Switch) Cisco при создании routed интерфейсов.

В MLS интерфейс может находиться в одном из двух режимов:

- "switchport"

- "routed interface" или "no switchport"

При переводе интерфейса в последний, коммутатор позволяет присвоить ip address непосредственно порту и использовать его как интерфейс маршрутизатора.

Однако это всего лишь абстракция. Вот что происходит "под капотом" MLS при переводе интерфейса в режим "no switchport":

- коммутатор создает VLAN

- коммутатор добавляет интерфейс в этот VLAN в режиме access. Это будет единственный интерфейс, принадлежащий данному VLAN

- коммутатор создает SVI (Switch Virtual Interface) для выбранного VLAN и присваивает указанный ip address данному SVI

Фактически следующие две конфигурации почти идентичны*:

interface Ethernet0/0 no switchport ip address 10.0.0.1 255.255.255.0interface Ethernet0/0 switchport mode access switchport access vlan 100 interface Vlan 100 ip address 10.0.0.1 255.255.255.0*если у коммутатора больше нет ни одного access интерфейса, принадлежащего VLAN 100, и VLAN 100 не разрешен ни на одном из trunk интерфейсов.

Возьмем в качестве примера коммутатор с минимальной стартовой конфигурацией. Все интерфейсы находятся в режиме switchport и принадлежат VLAN 1:

SW1#sh interfaces status Port Name Status Vlan Duplex Speed Type Et0/0 connected 1 auto auto unknown Et0/1 connected 1 auto auto unknown Et0/2 connected 1 auto auto unknown Et0/3 connected 1 auto auto unknown SW1#sho vlan brief VLAN Name Status Ports ---- -------------------------------- --------- ------------------------------- 1 default active Et0/0, Et0/1, Et0/2, Et0/3 1002 fddi-default act/unsup 1003 token-ring-default act/unsup 1004 fddinet-default act/unsup 1005 trnet-default act/unsupПереведем интерфейс Ethernet 0/0 в routed режим:

SW1#conf t Enter configuration commands, one per line. End with CNTL/Z. SW1(config)#interface ethernet 0/0 SW1(config-if)#no switchport SW1(config-if)#end SW1#show running-config interface ethernet 0/0 Building configuration... Current configuration : 59 bytes ! interface Ethernet0/0 no switchport no ip address endVLAN, который создается при переводе интерфейса в routed режим не виден в обычной БД VLAN:

SW1#sho vlan brief VLAN Name Status Ports ---- -------------------------------- --------- ------------------------------- 1 default active Et0/0, Et0/1, Et0/2, Et0/3 1002 fddi-default act/unsup 1003 token-ring-default act/unsup 1004 fddinet-default act/unsup 1005 trnet-default act/unsupНо его можно увидеть среди "Internal VLANs":

SW1#show vlan internal usage VLAN Usage ---- -------------------- 1006 Ethernet0/0Потенциальная проблема такого поведения коммутатора

Поскольку теперь VLAN ID 1006 занят под Internal VLAN для интерфейса Ethernet0/0, не получится создать VLAN с таким же ID, а значит SW1 не сможет коммутировать трафик в этом VLAN:

SW1#conf t Enter configuration commands, one per line. End with CNTL/Z. SW1(config)#vlan 1006 SW1(config-vlan)# SW1(config-vlan)#exit % Failed to create VLANs 1006 VLAN(s) not available in Port Manager. %Failed to commit extended VLAN(s) changes. *Jan 5 17:34:31.407: %PM-4-EXT_VLAN_INUSE: VLAN 1006 currently in use by Ethernet0/0 *Jan 5 17:34:31.407: %SW_VLAN-4-VLAN_CREATE_FAIL: Failed to create VLANs 1006: VLAN(s) not available in Port ManagerОднако у этой проблемы есть довольно простое решение:

- нужно выключить L3-интерфейс (shutdown), при этом Internal VLAN ID освободится

- далее создаем VLAN с нужным ID

- включаем L3-интерфейс ( no shutdown), коммутатор займет следующий свободный VLAN ID из Extended диапазона

SW1#conf t Enter configuration commands, one per line. End with CNTL/Z. SW1(config)#inter ethernet 0/0 SW1(config-if)#shutdown <- выключаем интерфейс, чтобы освободить VLAN ID 1006 SW1(config-if)#do show vlan internal usage VLAN Usage ---- -------------------- SW1(config-if)# SW1(config-if)#vlan 1006 <- создаем обычный VLAN с ID 1006 SW1(config-vlan)#exit SW1(config)#interface ethernet 0/0 SW1(config-if)#no shutdown <- снова включаем routed интерфейс SW1(config-if)#end SW1#sho vlan brief VLAN Name Status Ports ---- -------------------------------- --------- ------------------------------- 1 default active 1002 fddi-default act/unsup 1003 token-ring-default act/unsup 1004 fddinet-default act/unsup 1005 trnet-default act/unsup 1006 VLAN1006 active SW1#show vlan internal usage VLAN Usage ---- -------------------- 1007 Ethernet0/0Как выбирается VLAN ID для L3 интерфейса

В стартовой конфигурации любого коммутатора есть следующая строка:

! vlan internal allocation policy ascending !Это означает, что коммутатор использует первый свободный VLAN ID из Extended диапазона: 1006 — 4094.

Поскольку в нашем примере VLAN ID 1006 занят, а VLAN 1007 используется для L3 интерфейса Ethernet0/0, то если перевести еще один интерфейс в режим routed, коммутатор выделит для него VLAN ID 1008:

SW1#conf t Enter configuration commands, one per line. End with CNTL/Z. SW1(config)#inter ethernet 0/3 SW1(config-if)#no switchport SW1(config-if)#end SW1#show vlan internal usage VLAN Usage ---- -------------------- 1007 Ethernet0/0 1008 Ethernet0/3Теперь создадим VLAN 1009, и после этого переведем еще один интерфейс в routed режим, поскольку VLAN 1009 занят, коммутатор использует следующий свободный VLAN для L3 интерфейса — 1010:

SW1#conf t Enter configuration commands, one per line. End with CNTL/Z. SW1(config)#vlan 1009 SW1(config-vlan)#end W1#sho vlan brief VLAN Name Status Ports ---- -------------------------------- --------- ------------------------------- 1 default active Et0/2 1002 fddi-default act/unsup 1003 token-ring-default act/unsup 1004 fddinet-default act/unsup 1005 trnet-default act/unsup 1006 VLAN1006 active 1009 VLAN1009 active SW1#conf t Enter configuration commands, one per line. End with CNTL/Z. SW1(config)#inter ethernet 0/2 SW1(config-if)#no sw SW1(config-if)#no switchport SW1(config-if)#end SW1#sho vlan internal usage VLAN Usage ---- -------------------- 1007 Ethernet0/0 1008 Ethernet0/3 1010 Ethernet0/2Некоторые платформы позволяют изменить политику выбора номеров для Internal VLAN, хотя большинство устройств поддерживают только один вариант — ascending:

SW1(config)#vlan internal allocation policy ? ascending Allocate internal VLAN in ascending order <- начиная с 1006 и по возрастающей descending Allocate internal VLAN in descending order <- начиная с 4094 и по убывающейЧто происходит при создании L3 Port-channel

Для каждого member интерфейса выделяется свой Internal VLAN ID, для самого Port-channel интерфейса выделяется еще один Internal VLAN ID:

Вернем коммутатор в стартовую конфигурацию: SW1#sho inter status Port Name Status Vlan Duplex Speed Type Et0/0 connected 1 auto auto unknown Et0/1 connected 1 auto auto unknown Et0/2 connected 1 auto auto unknown Et0/3 connected 1 auto auto unknown SW1#sho vlan inter SW1#sho vlan internal usa SW1#sho vlan internal usage VLAN Usage ---- -------------------- SW1# SW1(config)#inter range ethernet 0/0 - 1 SW1(config-if-range)#no switchport SW1(config-if-range)#do show vlan internal usage VLAN Usage ---- -------------------- 1006 Ethernet0/0 1007 Ethernet0/1 SW1(config-if-range)#channel-group 1 mode active Creating a port-channel interface Port-channel 1 SW1(config-if-range)#do show vlan internal usage VLAN Usage ---- -------------------- 1006 Ethernet0/0 1007 Ethernet0/1 1008 Port-channel1Если после этого выключить и заново включить Port-channel интерфейс (при этом то же самое происходит и со всеми member интерфейсами), то соответствие интерфейсов и Internal VLAN ID может измениться:

SW1(config-if-range)#inter po1 SW1(config-if)#shutdown SW1(config-if)#do show vlan internal usage VLAN Usage ---- -------------------- SW1(config-if)#no shutdown SW1(config-if)#do show vlan internal usage VLAN Usage ---- -------------------- 1006 Port-channel1 1007 Ethernet0/0 1008 Ethernet0/1P.S.

При создании Loopback интерфейсов Internal VLAN не создается.

Начальная настройка cisco через COM-порт

Обновлено 28.11.2016

Всем привет сегодня хочу освежить в памяти как производится начальная настройка cisco через COM-порт. Когда вы получаете новое оборудование, оно как правило имеет заводские настройки, которые врят ли кому подходят, в том числе и Cisco. Единственным способом осуществить первоначальную настройку, хотя бы назначить ip адрес и включить ssh для удаленного доступа, является подключение через COM-порт, в комплекте всегда идет специальный голубой провод.

Схема подключения и оборудование Cisco

И так базовая настройка cisco начинается, вот как выглядит схема подключения COM-портом к нашему сетевому оборудованию.

С одной стороны на сетевом оборудовании есть консольный порт вида мини USB либо формата RJ45.

Вот как выглядят фирменные провода для подключения через console port cisco. Кстати новый оригинальный голубой провод стоит 15 баксов.

Если у вас например ноутбук или стационарный компьютер не имеют разъема на материнской плате для COM-порт, то есть переходники COM-порт to USB.

Настройки COM-порта

Настройки COM-порта для подключения к Cisco можете посмотреть по данной ссылке, я ранее делал себе заметку из них самое главное это:

- Speed > скорость передачи данных в секунду

- Data bits

- Stop bits

Подключаться я буду через терминал в Cisco packet tracer 6.4, но и покажу как это происходит и через всем известную putty.

В putty базовая настройка cisco, начинается с вкладки Serial, тут нужно убедиться, что все настройки выставлены как я показывал вам выше.

Далее идем на вкладку Session и выбирем Serial, в поле Serial Line укажите нужный Com port.

Если не знаете какой у вас Com порт используется, то делаете следующее, нажимаете Win+R и вводите devmgmt.msc, у вас откроется диспетчер устройств.

И в пункте Порты (COM и LPT) смотрим ваши номера.

Вы попадаете в терминальную сессию, первым делом нужно удалить стартовый конфиг, делается это просто:

Входим в привилегированный режим командой enable и пишем erase startup-config

Все теперь ваше устройство не содержит ни каких настроек и при первой загрузке вы получаете стандартный мастер настройки System Configuration Dialog, я если честно всегда говорю нет и привык делать все в ручную, на мой взгляд это нужно уметь делать, если вам вдруг нужно вызвать меню мастера первоначальных настроек, то это делается командой setup.

Команды в терминале Cisco

Настройка cisco осуществляется с помощью списка команд, посмотреть который можно введя ?

Такое малое количество команд означает,ч то мы находимся в обычном режиме терминала, попасть в привилегированный режим вводим

как видите, список команд существенно увеличился.

Зададим время clock set 13:53:00 28 nov 2016, у вас конечно оно будет своим, более детально как делается настройка времени cisco читайте по ссылке. Зададим dns имя вашему устройству, для этого заходим в режим настройки:

enableconf t

hostname и пишите нужное вам имя

и зададим домен ip domain-name и нужное имя домена

Следующим шагом нужно установить пароль на привилегированный режим в Cisco, а так же создать нового пользователя с возможностью логиниться из локальной базы. Далее настраиваем статический IP адрес и ssh или telnet доступ. После чего можно открывать у себя Putty и спокойно цепляться по удаленке, чтобы продолжить настройку Cisco так как вам это нужно. Надеюсь вы не уснули)))

Материал сайта pyatilistnik.org

Коммутатор Cisco Catalyst 9200 — C9200L-48T-4X

Коммутатор Cisco C9200L-48T-4X: 48 стекируемых портов 1G, 4 фиксированных порта SFP+ 10G, 2 разъёма для блока питания, 2 стационарных вентилятора, поддержка StackWise-80.

Коммутаторы Cisco Catalyst 9200 серии обеспечивают высокие функции безопасности, а также отказоустойчивость. Будучи основополагающими строительными блоками для построений цифровой сети, коммутаторы Catalyst 9200 серии помогают заказчикам упростить и оптимизировать структуру сети, а также сократить эксплуатационные расходы.

На лицевой панели коммутатора имеется встроенная пассивная RFID-метка, которая использует технологию идентификации RFID ультравысокой частоты (УВЧ) и может быть считана устройством RFID с совместимым программным обеспечением. Она предоставляет возможность автоматической идентификации для отслеживания активов и управления ими.

Панели и индикация

Передняя панель

- Синий маячковый индикатор (кнопка UID)

- Кнопка переключения режима

- Светодиодные индикаторы состояния

- Порт USB mini типа B (консольный)

- Порт USB типа A для подключения устройств хранения

- 48 Ethernet портов 10/100/1000

- 4 фиксированных порта SFP+

Задняя панель

- Консольный порт RJ-45

- Фиксированные модули вентиляторов

- Разъемы для модулей питания

- Синий маячковый индикатор

- MGMT (порт управления RJ-45 10/100/1000)

- Разъемы портов StackWise-80

Индикаторы

Индикаторы коммутатора можно использовать для контроля работы коммутатора и его характеристик.

Индикатор консоли

- Непрерывный зеленый: Консольный порт USB mini типа B активен.

- Выкл.: Кабель USB не подключен.

Индикатор системы

- Не горит: Система не включена.

- Зеленый: Система работает нормально.

- Мигающий зеленый: Система загружает ПО.

- Оранжевый: Система получает питание, но работает неправильно.

- Мигающий оранжевый: Обнаружена одна из следующих неисправностей.

- Сетевой модуль (не связано с трафиком)

- Источник питания

- Вентиляторный модуль

Индикатор MASTER

- Выкл.: Коммутатор не является главным.

- Зеленый: Коммутатор является главным коммутатором стека или автономным коммутатором.

- Медленно мигает зеленым светом: Коммутатор находится в стеке в режиме ожидания.

- Оранжевый: Ошибка при выборе коммутатора в качестве главного коммутатора стека или ошибка стека другого типа.

Индикатор стека

Индикатор стека показывает последовательность коммутаторов в стеке. В стеке может быть до восьми коммутаторов. Первые восемь индикаторов портов соответствуют номеру коммутатора в стеке.

Маячковый индикатор

Администратор может включить UID/маячковый индикатор, обозначая коммутатор, который требует внимания. Это позволяет администратору идентифицировать коммутатор. Маячок можно включить либо с помощью кнопки UID на передней панели коммутатора, либо с помощью интерфейса командной строки. Синий маячок есть на передней и задней панели коммутатора. Синий маячок на передней панели — это кнопка UID, а на задней — индикатор, обозначенный BEACON.

- Горит синим цветом: Оператор указал, что система требует внимания.

Порты

В портах 10/100/1000 Мбит/с используются разъемы RJ-45 с разводкой контактов для Ethernet. Максимальная длина кабеля составляет 100 м. Трафик 100BASE-TX и 1000BASE-T требует использования кабеля типа неэкранированная витая пара (UTP) категории 5 или выше. Для передачи трафика 10BASE-T можно использовать кабель категории 3 или выше.

Порты управления используются для подсоединения коммутатора к ПК с ОС Microsoft Windows или к терминальному серверу.

- Ethernet-порт управления

- Консольный порт RJ-45 (EIA/TIA-232)

- Консольный порт USB mini типа B (5-контактный разъем)

USB-порт типа А предоставляет доступ к внешним USB-накопителям с флеш-памятью. Порт поддерживает USB-накопители Cisco емкостью от 128 МБ до 8 ГБ. Поддерживаются

устройства USB с плотностью портов 128 МБ, 256 МБ, 1 ГБ, 4 ГБ и 8 ГБ. В стеке все коммутаторы можно обновить, используя USB-ключ, вставленный в любой из них.

Порты SFP+ на коммутаторах C9200L поддерживают модули SFP 1G или SFP+ 10G.

Стекирование

Порты StackWise используются для объединения до 8 коммутаторов в стек StackWise.

Коммутатор поставляется с кабелем StackWise длиной 0,5 м, который можно подсоединять к портам StackWise. Кабели:

- STACK-T4-50CM — кабель 50 см (в комплекте)

- STACK-T4-1M — кабель 1 м

- STACK T4-3M — кабель 3 м

Подключение к портам StackWise:

- Снимите пылезащитные чехлы с кабелей StackWise и портов StackWise и сохраните их для использования в дальнейшем.

В порт StackWise должен быть установлен адаптер StackWise, чтобы обеспечить возможность стекирования. По умолчанию в портах StackWise установлены заглушки-адаптеры StackWise. Если стекирование StackWise было заказано вместе с коммутатором, то адаптеры StackWise уже установлены на порты StackWise, а вы можете перейти к шагу 4. - Удалите заглушки-адаптеры StackWise из каждого порта-адресата StackWise с помощью имбусового ключа Torx T15 (или отвертки Torx T15), имеющегося в комплекте стекирования. Сохраните их для использования в будущем.

- Установите адаптер StackWise в каждый порт-адресат StackWise и закрепите его на месте с помощью ключа Torx T15 или отвертки Torx T15.

- Подсоедините кабель к порту StackWise на задней панели коммутатора.

- Совместите кабельный разъем StackWise с адаптером StackWise в порту StackWise.

- Вставьте кабельный разъем StackWise в порт StackWise. Убедитесь, что логотип Cisco находится на верхней стороне разъема.

- Затяните винты пальцами по часовой стрелке.

- Подсоедините другой конец кабеля к порту другого коммутатора и пальцами затяните винты. Не затягивайте винты слишком сильно.

Осторожно! Многократное отсоединение и подсоединение кабеля StackWise может сократить его срок эксплуатации. Не вынимайте и не вставляйте кабель без крайней необходимости (допускается отсоединение и подсоединение кабеля до 200 раз).

Если требуется извлечь кабель StackWise из разъема, полностью открутите соответствующие винты. Если разъемы не используются, замените их противопылевыми заглушками.

- Адаптер StackWise

- Порт StackWise

- Винты разъема

- Кабель StackWise

Блоки питания

На корпусе коммутатора есть два разъема для блоков питания, в один из которых устанавливается активный модуль питания, а в другой ― резервный. Можно использовать

два модуля переменного тока или один модуль и заглушку. Активный и резервный модули должны быть одного типа.

Все модули питания оснащены встроенными вентиляторами. Все коммутаторы поставляются с заглушкой, установленной в разъем второго блока питания.

Основной модуль можно заменять на месте, а резервный модуль поддерживает замену без отключения питания. Резервный источник питания может также использоваться для

дополнительного питания PoE.

Поддерживаемые модули питания:

- PWR-C5-125WAC — модуль блока питания переменного тока на 125 Вт (по умолчанию)

- PWR-C5-600WAC — модуль блока питания переменного тока на 600 Вт

- PWR-C5-1KWAC — модуль блока питания переменного тока на 1000 Вт

- PWR-C5-BLANK — панель-заглушка

Если коммутатор заказан только с одним модулем питания, он поставляется с заглушкой в слоте для второго блока питания.

Установка блока питания переменного тока в коммутаторХарактеристики

- Основное

- Тип коммутатора: Управляемый (Layer 3)

- Virtual Networks: 1

- Количество MAC адресов: 16000

- Total number of IPv4 routes (ARP plus learned routes): 11,000 (8,000 direct routes and 3,000 indirect routes)

- IPv4 routing entries: 3000

- IPv6 routing entries: 1500

- Multicast routing scale: 1000

- QoS scale entries: 1000

- ACL scale entries: 1500

- Packet buffer per SKU: 6 MB buffers for 24- or 48-port Gigabit Ethernet models, 12 MB buffers for 24 or 48 port multigigabit models

- Flexible NetFlow (FNF) entries: 16,000 flows on 24- and 48-port Gigabit Ethernet models, 32,000 flows on 24 or 48 port multigigabit models

- Возможность установки в стойку: есть

- Объем оперативной памяти: 2 Гб

- Объем флеш-памяти: 4 Гб

- VLAN IDs: 4096

- Total Switched Virtual Interfaces (SVIs): 512

- Jumbo frames: 9198 bytes

- IP SGT binding scale: 10K

- Number of IPv4 bindings: 10K

- Number of SGT/DGT policies: 2K

- Number of SXP Sessions: 200

- Производительность

- Stack bandwidth: 80 Gbps

- Forwarding rate: 130.95 Mpps

- Forwarding rate with Stacking: 190 Mpps

- Порты

- Порт USB mini типа B (консольный)

- Порт USB типа A для подключения устройств хранения

- 48 Ethernet портов 10/100/1000

- 4 фиксированных порта SFP+

- Консольный порт RJ-45

- MGMT (порт управления RJ-45 10/100/1000)

- Опции

- Web-интерфейс: Есть

- Поддержка IEEE 802.1q (VLAN): Есть

- Поддержка 3G/4G модемов: Нет

- Поддержка IEEE 802.1d (Spanning Tree): Есть

- Поддержка IEEE 802.1s (Multiple Spanning Tree): Есть

- Поддержка IEEE 802.3x (Flow control): Есть

- Поддержка IGMP (Multicast): Есть

- Поддержка IPv6: Есть

- Поддержка PoE: Нет

- Поддержка PoE+: Нет

- Поддержка RIP: Есть

- Поддержка SNMP: Есть

- Поддержка работы в стеке: Есть (до 8 коммутаторов)

- Протоколы Ethernet: IEEE 802.3a, IEEE 802.3ab, IEEE 802.3u

- Окружающая среда

- Рабочая температура: -5 - 45 °C (Минимальная температура окружающей среды для пуска из обесточенного состояния составляет 0 °C)

- Температура хранения: -40 - 70°C

- Относительная влажность: 5 - 90% без конденсации

- Рабочая высота: до 3000 м

- Высота при хранении: до 4500 м

- Уровень шума: 45 Дб(A)

- Размеры (В x Ш x Г): 4.4 x 44.5 x 32.9 см

- Вес: 4.35 кг

- Среднее время наработки на отказ (MTBF): 503400 ч

Ссылки

Руководство по установке аппаратного обеспечения коммутатора Cisco Catalyst серии 9200

https://www.cisco.com/c/en/us/products/collateral/switches/catalyst-9200-series-switches/nb-06-cat9200-ser-data-sheet-cte-en.html

https://ru-cisco.com/kommutator-cisco-c9200l-48t-4x-re/

Упаковка и комплектация

Коробка.

Открываем коробку. Внутри всё аккуратно упаковано по отсеками. Вытаскиваю всё, посмотрим на содержимое комплекта.

Имеется стековый кабель, STACK-T4-50CM — 50 см.

Ключ торкс.

Бумажки.

Два кабеля питания. Евророзетка — IEC C15.

Разъёмы кабелей питания IEC 60320

Два адаптера StackWise C9200-STACK V01.

Два хомута для крепления кабелей питания. Название: "фиксатор кабеля питания". Не люблю такие, со временем высыхают и ломаются в самый неподходящий момент.

Устанавливается так:

- Кабель питания

- Ушки на фиксирующем зажиме

- Планка держателя кабеля питания

- Фиксирующий зажим

- Конец ленты, который крепится к модулю питания

Дальше у нас идёт пакет с мелочью.

Внутри пакета есть:

- Два вида болтов для крепления в стойку

- Уши для крепления в стойку

- Болты для ушей

- Резиновые самоклеящиеся ножки для настольной установки

- Кронштейн-держатель для кабелей

- Винт для кронштейна

Комплект минимальный. Нет элементов для дополнительного заземления. И лишнего ничего нет.

В моей комплектации идёт дополнительный блок питания на 125 Вт, он упакован как спичечный коробок.

Можно сразу установить в коммутатор.

Маркировка БП.

И сам коммутатор в пакете.

Фотографии и внешний вид

Внешний вид.

Вид спереди.

SFP+ порты.

Передняя панель.

Вид сверху.

Вид снизу.

Вид сзади.

Блок питания. Второй слот без заглушки, поскольку в комплекте есть второй блок питания.

Встроенные вентиляторы. Слоты StackWise.

Консольный порт и порт управления.

Вид сбоку.

Вместо заключения

Про версию с ПО Network Essentials...

Cisco Catalyst 9200 (C9200L-48T-4X-E) - это 48-портовый стекируемый сетевой коммутатор корпоративного класса, предоставляющий расширенные функции безопасности, которые защищают целостность аппаратного и программного обеспечения, а также всех данных, проходящих через коммутатор.

Особенности Cisco Catalyst C9200L-48T-4X-E

- Отказоустойчивость благодаря заменяемым на месте блокам (FRU) и резервному источнику питания.

- Гибкие параметры нисходящей линии связи с данными.

- UADP 2.0 Mini со встроенным ЦП предлагает клиентам оптимизированный масштаб с лучшей структурой затрат.

- Повышенная безопасность благодаря шифрованию AES-128 MACsec , сегментации на основе политик и надежным системам.

- Возможности уровня 3, включая OSPF, EIGRP, ISIS, RIP и маршрутизируемый доступ.

- Расширенный мониторинг сети с использованием Full Flexible NetFlow.

- Поддержка программно-определяемого доступа Cisco (SD-Access).

- Plug and Play (PnP): простое, безопасное, унифицированное и интегрированное предложение, упрощающее развертывание новых филиалов или устройств в кампусах или обновление существующей сети.

- Cisco IOS XE: операционная система на основе общего лицензирования для семейства продуктов Cisco Catalyst 9000 с поддержкой программируемости на основе моделей и потоковой телеметрии.

- ASIC с программируемыми возможностями конвейера и микромотора, а также настраиваемым распределением на основе шаблонов переадресации уровня 2 и уровня 3, списков контроля доступа (ACL) и записей качества обслуживания (QoS).

Преимущества Cisco Catalyst C9200L-48T-4X-E

- Отказоустойчивость. Коммутаторы Cisco Catalyst серии 9200 поддерживают два блока питания, поддерживающих горячую замену. Каждый коммутатор поставляется с одним источником питания по умолчанию, а второй идентичный источник питания может быть приобретен по первоначальному заказу или может быть добавлен позднее.

- Стекирование. Модели коммутаторов Cisco Catalyst серии 9200 предназначены для стекирования коммутаторов в качестве одного виртуального коммутатора, что позволяет заказчикам иметь единую плоскость управления и плоскость управления для до 384 портов доступа.

- Программное обеспечение. Коммутаторы Cisco Catalyst серии 9200 поставляются с программным обеспечением Cisco IOS XE, которое открывает совершенно новую парадигму в конфигурации, эксплуатации и мониторинге сети с помощью автоматизации сети. Решение Cisco для автоматизации является открытым, основанным на стандартах и расширяемым на протяжении всего жизненного цикла сетевого устройства.

Пакет функций Network Essentials

Cisco Catalyst C9200L-48T-4X-E, оснащенный набором функций Network Essentials, имеет широкие функциональные возможности, которые включают в себя:

- Ключевые функции: STP, Trunking, частная VLAN (PVLAN), Q-in-Q, IPv6, OSPF-маршрутизатор, RIP, политическая маршрутизация (PBR), протокол резервирования виртуального маршрутизатора (VRRP), протокол управления группами Интернета (IGMP) , PIM Stub, взвешенное раннее раннее обнаружение (WRED), Cisco UPOE, First Hop Security (FHS), 802.1X, MACsec-128, Control Plane Policing (CoPP)

- Автоматизация управления: NETCONF / YANG, PnP, ZTP / Open PnP

- Планирование мощности, мониторинг производительности и устранение неполадок: потоковая телеметрия, выборочный NetFlow, коммутационный анализатор портов (SPAN), удаленный SPAN (RSPAN)

| Сигнализация вызова для Webex Calling (SIP TLS) | Внешний локальный шлюз (NIC) | 8000-65535 | ПТС | См. IP-подсети для вызовов Webex. | 8934 | Эти IP-адреса/порты необходимы для сигнализации об исходящих подключениях SIP-TLS от локальных шлюзов, устройств и приложений (источник) к Webex Calling Cloud (назначение). |

| Машины | 5060-5080 | |||||

| Приложения | Эфемерный (зависит от ОС) | |||||

| Вызов мультимедиа в Webex Calling (STUN, SRTP) | Сетевой адаптер внешнего шлюза | 8000-48000 † | УДП | См. IP-подсети для вызовов Webex. | 5004,19560-65535 | Эти IP-адреса/порты необходимы для поддержки носителей исходящих вызовов SRTP от локальных шлюзов, устройств и приложений (источник) в Webex Calling Cloud (назначение). |

| Машины | 19560-19660 | |||||

| Приложения | Краткосрочная | |||||

| Сигнализация подключений к шлюзу PSTN (SIP TLS) | Внутренняя сетевая карта для локального шлюза | 8000-65535 | ПТС | Ваш ITSP PSTN GW или Unified CM | Зависит от опции PSTN (например, обычно 5060 или 5061 для Unified CM) | |

| Несущий вызов шлюзу PSTN (SRTP) | Внутренняя сетевая карта для локального шлюза | 8000-48000 † | УДП | Ваш ITSP PSTN GW или Unified CM | Зависит от опции PSTN (например, обычно 5060 или 5061 для Unified CM) | |

| Сигнализация вызова на общедоступные конечные точки (SIP TLS) | См. IP-подсети для вызовов Webex. | Краткосрочная | ПТС | IP-адрес конечной точки | 90 114 Эти IP-адреса/порты необходимы для сигнализации о входящих подключениях SIP-TLS из облака Webex Calling (источник) к общедоступным конечным точкам (назначение). | |

| Конфигурация устройства и управление микропрограммой (устройства Cisco) 9000 6 | Webex Calling устройств | Краткосрочный | ПТС | 90 112 443.6970 | * Эти IP-адреса принадлежат программе обновления облака.webex.com. Включать cloudupgrader.webex.com и порты 443, 6970 нужно только при переходе с корпоративных телефонов (Cisco Unified CM) на Webex Calling. Перейдите на сайт upgrade.cisco.com для получения дополнительной информации. | |

| 3.20.118.133 3.20.228.133 3.23.144.213 3.130.125.44 3.132.162.62 3.140.117.199 18.232.241.58 35.168.211.203 50.16.236.139 52.45.157.48 54.145.130.71 54.156.13.25 | 80.443 | * Эти IP-адреса принадлежат активации.webex.com. Эти IP-адреса необходимы для безопасного развертывания устройств (телефонов MPP) с использованием 16-значного кода активации (GDS). | ||||

| 72.163.10.96/27 72.163.15.64/26 72.163.15.128/26 72.163.24.0/23 173.36.127.0/26 173.36.127.128/26 173.37.26.0/23 173.37.149.96/27 192.133.220.0/26 192.133.220.64/26 | 90 114 Эти IP-адреса активированы.cisco.com. Этот домен используется для CDA / EDOS — инициализация на основе MAC. Используется устройствами (телефоны MPP, ATA и SPA ATA) с более новой прошивкой. Когда телефон подключается к сети в первый раз или после сброса к заводским настройкам и параметры DHCP не настроены, он связывается с сервером активации устройства для предоставления поддержки в режиме громкой связи.В новых телефонах для инициализации используется «activate.cisco.com» вместо «webapps.cisco.com». Телефоны с прошивкой до версии 11.2 (1) по-прежнему используют «webapps.cisco.com». Мы рекомендуем разрешить оба доменных имени через брандмауэр. | |||||

| 72.163.10.128/25 173.37.146.128 / 25 | 90 114 Эти IP-адреса принадлежат webapps.cisco.com. Этот домен используется для CDA / EDOS — инициализация на основе MAC.Используется устройствами (телефоны MPP, ATA и SPA ATA) со старой прошивкой. Когда телефон подключается к сети в первый раз или после сброса к заводским настройкам и параметры DHCP не настроены, он связывается с сервером активации устройства для предоставления поддержки в режиме громкой связи. В новых телефонах для инициализации используется «activate.cisco.com» вместо «webapps.cisco.com». Телефоны с прошивкой до версии 11.2 (1) по-прежнему используют «webapps.cisco.com». Мы рекомендуем разрешить оба доменных имени через брандмауэр. | |||||

| См. IP-подсети для вызовов Webex. | 90 114 Эти IP-адреса необходимы для настройки устройства и управления микропрограммой для подключений Webex. | |||||

| Синхронизация времени устройства (NTP) 9000 6 | Webex Calling устройств | 51494 | УДП | См. IP-подсети для вызовов Webex. | 90 114 Эти IP-адреса необходимы для синхронизации времени устройств (телефоны MPP, ATA и SPA ATA) | |

| Разрешение имен устройств | Webex Calling устройств | Краткосрочная | UDP и TCP | Определяется хостом | 90 114 ||

| Конфигурация приложения | Приложения Webex Calling | Краткосрочный | TCP | 90 112 Эти IP-адреса принадлежат службам аутентификации Webex Idbroker и используются клиентами, т.е.Приложения Webex. | ||

| См. IP-подсети для вызовов Webex. | 90 114 Эти IP-адреса принадлежат службам конфигурации Webex Calling и используются клиентами, т.е.Приложения WebEx. | |||||

| Синхронизация времени приложения | Приложения Webex Calling | 123 | УДП | Определяется хостом | 90 114 ||

| Разрешение имени приложения | Приложения Webex Calling | Краткосрочная | UDP и TCP | Определяется хостом | 90 114 ||

| CScan | Приложения Webex Calling | Краткосрочная | UDP и TCP | См. IP-подсети для вызовов Webex. | 8934 и 80, 443, 19569-19760 | Эти IP-адреса используются службами CScan, используемыми клиентами, т. е. приложениями Webex. Перейдите на сайт cscan.webex.com для получения дополнительной информации. |

VLAN, магистральных, VTP

Основными элементами любой работающей сети являются ее производительность и надежность. Используя базовые методы настройки коммутаторов и маршрутизаторов, все отлично работает, когда в нашей сети небольшое количество пользователей. Что произойдет, если наша компания начнет очень быстро расти и мы превратим несколько конечных станций в несколько сотен или нескольких тысяч? Есть несколько распространенных решений, которые помогут нам выполнить все предыдущие условия: VLAN, магистральные соединения и протокол VTP.

VLAN

VLAN — Virtual Local Area Network, виртуальная локальная сеть — логически разделенные устройства, расположенные в отдельной подсети (широковещательный домен), но в пределах общей физической сети. Создавая VLAN, мы делим нашу сеть на множество более мелких логических частей. Это позволяет нам разделить сеть на сегменты, например, /24, т.е. с 254 функциональными адресами (например, 192.168.1.0/24). Кроме того, мы уменьшаем количество устройств, участвующих в трансляции, и тем самым поддерживаем эффективность нашей сети на высоком уровне.Распределение пользователей по данной VLAN может зависеть от ее функции в данной компании или организации, но их физическое местоположение не имеет значения. Администратор может назначить соответствующие привилегии для каждой VLAN, разрешающие доступ к специальным ресурсам компании, и в случае использования решений безопасности (например, брандмауэра) это главный аргумент в пользу использования vlanes. VLAN создаются путем разделения меньших подсетей, каждая VLAN имеет свой собственный сетевой адрес и определенное количество адресов для использования.Все устройства в пределах одной VLAN должны иметь IP-адрес и маску, совместимые с данной VLAN, чтобы взаимодействовать друг с другом. Маршрутизатор необходим для связи между различными VLAN. VLAN создаются на коммутаторе, каждый имеет свой номер, для удобства управления также можно дать имя. Для каждой VLAN выделяются порты, которые имеют имя accessports. Существует два типа VLAN: базовый и расширенный.

Основной:

- VLAN ID от 1 до 1005

- ID от 1002 до 1005 зарезервированы для Token Ring и FDDI VLAN влан файл.dat во flash памяти

- VTP протокол

- малый и средний бизнес

Расширенный:

- VLAN ID от 1006 до 4094

- VTP не работает 9017 информация хранится в файле рабочей конфигурации во флэш-памяти

- для автоматического управления VLAN. Это относится к коммутаторам в серверном или прозрачном режиме.Конфигурация сохраняется в файле vlan.dat. Чтобы он был виден в startup-config, скопируйте его туда через copy running-congig startup-config. Если после перезапуска коммутатора база данных VLAN в файле startup-config отличается от базы данных в файле vlan.dat, коммутатор загрузит конфигурацию из файла vlan.dat. Назначение портов данной VLAN и указание ее режима выполняется в конфигурации данного порта.

Создать VLAN:

Switch # настроить терминал

Switch (config) # vlan vlan_ID

Switch (config-vlan) # end

Switch # show vlan

Switch # show vlan краткое описание - краткая таблица с VLANДля удаления VLAN просто введите no перед командой vlan.

Назначение портов для VLAN:

Switch (config) # interface fastethernet 0/1

Switch (config-if) # switchport mode access

Switch (config-if) # switchport access vlan 10

Switch (config-if) # endSwitch # show interface fa 0/1

Имя: Fa0 / 1

Switchport: Enabled

Административный режим: статический доступ

Рабочий режим: downАдминистративная транкинговая инкапсуляция: dot1q

Accesss Mode VLAN: 10

Trunking Native Mode VLAN: 1 (по умолчанию)

Административное тегирование Native VLAN: включено

Voice VLAN: нет и не рекомендуемый способ.В этом случае все изменения VLAN также сохраняются в файле vlan.dat.Коммутатор # база данных vlan

Коммутатор (vlan) # vlan 10 // vlan_ID

VLAN 10 добавлено:

Имя: VLAN0010

Коммутатор (vlan) # выход

APPLY завершен.

Выход….

Switch # show vlan name VLAN0010Типы VLAN:

- VLAN по умолчанию - VLAN 1, после запуска коммутатора все порты принадлежат ему, все могут общаться друг с другом, принадлежащие к одному широковещательному домену, пока они не будут назначены другим VLAN

- Native VLAN — благодаря этому немаркированные кадры, не поступающие из какой-либо VLAN, отправляются через магистральные порты

- Data VLAN — часто используемый логический термин VLAN, отправляющий пользовательские данные

- Voice VLAN — логический термин — VLAN, созданный специально для VoIP

ТРАНК

Ранее упомянутое магистральное соединение (802.1Q, dot1q) это соединение между коммутаторами или коммутаторами и маршрутизаторами. Это позволяет передавать весь трафик VLAN по одному каналу. Трудно представить, что произойдет, если для каждой VLAN потребуется отдельный канал или кабель. У сетевых устройств скоро закончатся свободные порты для связи друг с другом. Фреймы, отправляемые по транкам, помечаются тегами, благодаря которым коммутаторы могут определить, к какой VLAN они принадлежат. Тегирование происходит, когда коммутатор пытается отправить кадр через магистральный порт.Когда нетегированный кадр поступает на магистральный порт, он отправляется с использованием собственной VLAN.

Стандарты Alcohol:

- IEEE 802.1q (также известный как dot1q) — это стандарт, определяющий тегированный формат кадра, в котором заголовок тега вставляется внутрь кадра после исходного адреса

- ISL — исторический стандарт, разработанный Cisco . В настоящее время практически не используется (даже Cisco)

Должен быть одинаковый транковый стандарт на обеих сторонах линка.

Порты коммутатора можно настроить двумя способами. Это может быть подъезд или магистраль.

Режимы портов на коммутаторе:

- switchport mode access - в этом варианте порт всегда будет оставаться в нетранкинговом режиме, также будет пытаться изменить подключение на нетранкинговое, в случае неудачи останется как access

- switchport режим транка - этот порт всегда будет в транковом режиме, он также попытается изменить соединение с транком, если он выйдет из строя и останется транковым, это режим по умолчанию для транковых режимов и также называется On

- режим switchport dynamic auto - вызывает изменение порта в транковом порту, если порт на другой стороне настроен как транковый или желательный

- режим переключателя порта динамический желательный - в этом режиме порт активно пытается изменить ссылку на транковый канал, становится транковым когда соседний порт является транковым, желательным или автоматическим

- switchport nonnegotiate - постоянный статус транка, не подлежит никаким согласованиям, пока не будет установлено транковое соединение соседний порт mus и быть настроенным на транковый режим, соединение, когда у нас есть коммутаторы от двух производителей <

Конфигурация порта Fa 0/1 в транковом режиме:

Switch # configure terminal

Switch (config) # interface fastethernet 0/1

Switch (config-if) # switchport mode trunk

Switch (config-if) # switchport trunk encapsulation dot1q

Switch (config-if) # no shutdown

Switch (config-if) # end

Switch # exitНастройка VLAN which будет проходить через транковое соединение:

Switch # configure terminal

Switch (config) # interface fastethernet 0/1

Switch (config-if) # switchport mode trunk

Switch (config-if) # switchport trunk native vlan 99

Коммутатор (config-if) # switchport trunk Allowed vlan 10,14,18

Коммутатор (config-if) # endVTP - Управление VLAN

Чем больше сетевых устройств в данной компании, тем больше работа для администраторов сетевых администраторов.Каждое устройство нужно настраивать отдельно, а это требует времени. В случае, когда у нас большое количество VLAN и нам нужно их изменить, например добавить новый, ручное изменение настроек может быть проблематичным. Именно поэтому был изобретен VTP — протокол транкинга VLAN. Это протокол, который эффективно управляет виртуальными локальными сетями на всех устройствах в одной компании.

Администратор выбирает один коммутатор для управления распространением информации VLAN на остальные. Такой свитч будет настроен как сервер, а остальные будут выступать в роли клиентов.Это экономит время и возможность ошибиться при вводе конфигурации.

Коммутаторы могут быть настроены на выполнение функций:

- сервер - распространяет информацию о VLAN в пределах заданного домена, в него вносятся все изменения: создает или удаляет VLAN, изменяет имя домена

- клиент - то же, что и сервер транслирует информацию о VLAN, но вы не можете вносить в него какие-либо изменения

- прозрачно - коммутаторы в этой роли не участвуют в VTP, но все равно пересылают полученную информацию о VLAN на другие устройства

Коммутаторы имеют возможность отправлять информацию с помощью VTP должен находиться в одном домене VTP.Все они также должны быть настроены с одним и тем же паролем для данного домена. Таким образом, компания может быть разделена на несколько доменов VTP, что облегчает администрирование всей сети. Коммутаторы в одном домене взаимодействуют друг с другом с помощью объявлений VTP. Коммутаторы проверяют, является ли информация, которую они получают, более новой, чем те, которые у них есть, используя номер версии. Если коммутатор получит рекламу VTP с более высоким номером, он обновит свою базу данных VLAN пришедшей информацией. Каждый раз, когда VLAN добавляется или удаляется, номер версии увеличивается на единицу.Изменение имени домена VTP сбрасывает номер версии.

Риски, связанные с VTP

На этом этапе необходимо упомянуть, что может случиться с сетью, если мы подключим другой коммутатор, который ранее использовался в другом месте. Новые коммутаторы по умолчанию настроены на серверный режим и не требуют дополнительной настройки. Включение такого переключателя не должно влиять на работу сети. Однако получается, что такой коммутатор автоматически узнает доменное имя из сообщений VTP и становится сервером.В ситуации, когда он имеет более высокий номер ревизии, он становится новым сервером — транслирует свои вланы (особенно пустую базу), удаляя наши. Более высокий номер версии может быть связан с тем, что мы протестировали и удалили несколько вланов перед подключением к сети.

Хорошим решением является установка такого коммутатора в прозрачный режим, прежде чем мы включим его в наш домен VTP, или установка его в качестве клиента в ситуации, когда он должен участвовать в VTP. Также рекомендуется установить пароль, чтобы ничего не происходило автоматически без ведома администратора (пароль должен совпадать, чтобы имело место отношение VTP)

Пример конфигурации сервера:

Switch # configure terminal

Switch (config) #vtp mode server

Установка устройства в режим VTP SERVER.

Switch (config) #vtp domain domain1

Изменение имени домена VTP с NULL на domain1

Switch (config) #vtp password сложный пароль

Установка сложного пароля для базы данных VLAN устройства

Switch (config) #endПример конфигурации клиента :

Switch # configure terminal

Switch (config) #vtp mode client

Switch (config) #vtp domain domain1

Изменение доменного имени VTP с NULL на domen1

Switch (config) #vtp password сложный пароль

Установка пароля базы данных VLAN устройства к сложному паролю

Switch (config) #endТеперь просто добавьте VLAN на серверный коммутатор и он автоматически появится на всех клиентских коммутаторах.

Для просмотра настроек VTP используйте следующие команды:

.

Switch # show vtp status

Switch # show vtp counters[PDF] Базовые команды настройки для Cisco IOS (маршрутизаторы серии 2600 IOS 12.1)

1 Базовые команды настройки для Cisco IOS (Маршрутизаторы серии 2600 IOS 12.1) 1. Подключить консоль управления r ...

Основные команды настройки для Cisco IOS (Маршрутизаторы 2600 серии IOS 12.1) 1. Подключение консоли управления маршрутизатором: Настройки для HyperTerminal (a) и TeraTerm Pro (b):a)

b)

2.Структура командного интерфейса маршрутизатора:

enable configure terminal

3. Конфигурация имени хоста: Router (config) # hostname RouterName RouterName (config) #

4. Конфигурация пароля: o Пароль консоли: Router (config) #line console Router ( config -line) #login Router (config-line) #password haslo

o Пароль виртуального терминала (telnet): Router (config) #line vty 0 4 Router (config-line) #login Router (config-line) #password password o Пароль «привилегированного» режима: незашифрованный: Router (config) #enable password password или зашифрованный: Router (config) #enable secret password в случае если оба настроены, активные пароли зашифрованы o Шифрование всех паролей: Router (config) #сервисный пароль-шифрование

5.Показать ... Проверка текущей конфигурации: o показать? предоставляет список доступных команд show o show interfaces — отображает всю статистику для всех интерфейсов на маршрутизаторе или маршрутизаторе # show interfaces serial 0/1 o show controllers serial — отображает информацию, относящуюся к оборудованию интерфейса o show clock — показывает время, установленное в маршрутизаторе o show hosts — отображение кэшированного списка имен и адресов хостов o show users — отображение всех пользователей, подключенных к маршрутизатору o show history — отображение истории введенных команд o show flash — отображение информации о флэш-памяти и о том, какие файлы IOS там хранятся o show version — отображает информацию о маршрутизаторе и IOS, работающем в оперативной памяти o show ARP — отображает таблицу ARP маршрутизатора o show protocol — отображает глобальный и специфичный для интерфейса статус любые настроенные протоколы уровня 3 o показать конфигурацию запуска — отображает сохраненную конфигурацию, расположенную в NVRAM o показать текущую конфигурацию — отображает конфигурацию, которая в настоящее время выполняется в ОЗУ 9 0003

6.Конфигурация интерфейсов: Конфигурацию интерфейсов начинаем с выбора режима конфигурации соответствующего интерфейса в режиме глобальной конфигурации: o R1 (config) #interface type slot/port Для последовательного интерфейса 0/0 имеем: R1 ( config) #interface serial 0/0

a) Конфигурация последовательного интерфейса o R1 (config) #interface Serial0 / 0 o R1 (config-if) #ip address interface_address net_mask

o R1 (config-if) #clockrate значение - СИГНАЛ ЧАСОВ ТОЛЬКО ДЛЯ ИНТЕРФЕЙСА DCE !! o R1 (config-if) #No shutdown - включение интерфейса

b) Настройка интерфейса FastEthernet o R1 (config) # interface FastEthernet0/0 o R1 (config-if) #ip address net_mask interface_address o R1 (config-if ) # Нет выключения - активация интерфейса

7.Описание интерфейсов Описание интерфейсов облегчает упорядочение и логическое управление конфигурацией устройств o R1 (config) # тип интерфейса слот/порт o R1 (config-if) #description description_text

8. Разрешение имени хоста o R1 (config) # ip hostname host_address1 [host_address2 …]

9. Сохранение изменений в команде копирования конфигурации Рабочий файл конфигурации сохраняется в оперативной памяти маршрутизатора после внесения изменений и мы можем отобразить его с помощью команды: o R1 # show startup-config Для того, чтобы сохранить внесенные изменения, сохраните текущую конфигурацию в NVRAM: o R1 # копировать running-config startup-config o Обычно команда копирования выглядит так: o R1 # копировать исходный пункт назначения o Мы также можем копировать файлы на сервер tftp и с него: o R1 # copy running-config tftp o R1 # copy flash tftp o R1 # copy tftp startup-config tftp

10.Удаление конфигурации Чтобы удалить существующую конфигурацию маршрутизатора, используйте команду Erase: o Router # erase startup-config o Router # reload for Cisco IOS 10.3: o Router # write erase o Router # reload

11. DHCP server configuration

For на сервере необходимо настроить пул адресов, который можно назначать отдельным хостам, используйте следующую команду: o R1 (config) #ip dhcp pool имя_пула o R1 (dhcp-config) #network network_number [set_mask] Некоторые адреса (серверы , шлюз) должны назначаться статически необходимо исключить эти адреса из пула доступных для выделения, для этого используем команду в режиме глобальной конфигурации: o R1 (config) #ip dhcp exclude-address low-address [highaddress ] Чтобы DHCP-клиент мог получить информацию, необходимую для работы в сети, такую как адрес шлюза по умолчанию, DNS-серверы и т. д.Соответствующие значения должны быть настроены на сервере, поэтому мы должны вернуться к нашему «контейнеру» с адресами (адрес-пул) o R1 (config) #ip dhcp pool имя_пула o R1 (dhcp-config) #network network_number [set_mask] (уже было описано) o R1 (dhcp-config) # default-router gate_address [адрес2 ... адрес8] o R1 (dhcp-config) # dns-server server_DNS_address [адрес2 ... адрес8] o R1 (dhcp -config) #netbios -name-server server_address_NETBios o R1 (dhcp-config) # имя домена o R1 (dhcp-config) #lease {дни [часы] [минуты] | бесконечность} Для более старых версий IOS может потребоваться для активации службы DHCP: o R1 (config) #service DHCP Чтобы отключить DHCP, используйте инвертированную версию приведенной выше команды: o R1 (config) #no service DHCP

Пример конфигурации DHCP: ip dhcp exclude-address 192.168.0.65 192.168.0.75! ip dhcp pool R1fa0 / 1 network 192.168.0.64 255.255.255.192 default-router 192.168.0.65 dns-server 195.94.214.158 domain-name mks.prv

администратору o Динамическая маршрутизация - маршруты устанавливаются соответствующим протоколом маршрутизации, он адаптируется к изменяющимся «условиям» в сети.

b) Конфигурации статической маршрутизации: o R1 (config) #ip route targetnetnetmask {int_outgoing | next_hop_address} [distance_metric] Например.: o R1 (config) #ip route 172.16.3.0 255.255.255.0 Serial 0/0 Статическое соединение может использоваться, в том числе, как резервное соединение (на случай, если соединения, полученные динамически, завершатся неудачно). В этом случае введите административное расстояние (distance_metric) со значением выше, чем для используемых протоколов маршрутизации (по умолчанию для статически сохраненных маршрутов это 1) например o R1 (config) #ip route 172.16.3.0 255.255.255.0 172.16.4.1 130

c) Шлюз последней инстанции o R1 (config) #ip route 0.0.0.0 0.0.0.0 {outbound | next_hop_addres}

d) Динамическая маршрутизация Протоколы динамической маршрутизации: oooo

Протокол информации о маршрутизации (RIP) Протокол маршрутизации внутренних шлюзов (IGRP) Усовершенствованный протокол маршрутизации внутренних шлюзов (EIGRP) Сначала открыть кратчайший путь ( OSPF)

e) Конфигурация RIP Команда router запускает процесс маршрутизации.

Требуется команда network, поскольку она позволяет процессу маршрутизации определять, какие интерфейсы участвуют в отправке и получении обновлений маршрутизации.Пример конфигурации маршрутизации:

o R1 (config) #router rip o R2 (config-router) #network 172.16.0.0

f) Тестирование операции маршрутизации: Команды, полезные для тестирования операции маршрутизации и протоколов маршрутизации: o ping o traceroute o показать ip router o debug ip RIP o показать базу данных ip rip o показать ip протоколы {summary} o показать ip route o debug ip rip {events} o показать ip interface brie

13. Пример конфигурации: Internet

S 0 / 0 (DCE)

S 0/0 (DTE)

FA 0/0

R1

Serial Link

R2 Fa 0/0

FA 0/1

R1

R2