Как записать эцп на флешку

Как пользоваться электронной подписью с флешки? — Удостоверяющий центр СКБ Контур

Получить электронную подпись

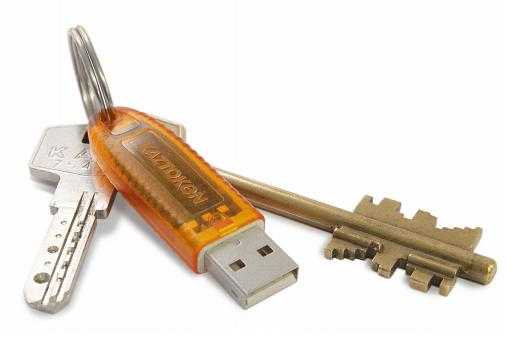

Что такое флешка и токен электронной подписи

Флешка — это портативное устройство, на котором можно хранить любую информацию, например документы, картинки, музыку. Она не занимает много места и вмещает в себя гигабайты данных. Флешки можно подключать к компьютеру, ноутбуку или другому устройству через USB-порт.

Токен — это тоже устройство для хранения данных, но в отличие от флешки основная задача токена не хранение, а защита информации. Для этого изготовитель устанавливает на все токены восьмизначный пароль.

На все токенах установлен пароль — стандартный пин-код из восьми чисел. Он общеизвестный, поэтому, чтобы защитить свои данные, перед началом работы замените пин-код на собственный. Не используйте для этого даты рождения родных и близких — такие пароли можно подобрать. Мы не советуем записывать пароль, но если вы решите это сделать, храните листочек с паролем в защищенном месте.

На флешке тоже можно установить пароль, но уровень ее защиты намного ниже токена. На большинстве токенов стоят средства криптографической защиты информации (СКЗИ), которые проходят проверку в ФСБ. Они есть, например, на Рутокене ЭЦП 2.0 и JaCarta SF. Также токены проходят проверку Федеральной службы по техническому и экспортному контролю (ФСТЭК). Эта служба проверяет, чтобы на устройстве не было незадекларированных возможностей.

А за безопасностью флешки следит только производитель. Поэтому если флешка попадет в руки злоумышленников, они смогут взломать пароль на ней.

На какие носители можно записать электронную подпись

Сертификат электронной подписи можно записать:

- в память компьютера: в реестр или на жесткий диск;

- токен;

- флешку;

- съемный жесткий диск.

Последние два носителя практически не отличаются друг от друга по свойствам. Использовать флешку удобнее, так как она занимает меньше места и ее сложнее повредить. Однако и флешка, и съемный жесткий диск имеют одинаково низкую защиту информации. Компьютер защищен лучше, но может подвергнуться атаке вирусов. Поэтому мы рекомендуем хранить ЭП на токене. Именно это устройство лучше всего защитит ваши данные от мошенников.

Некоторые типы сертификатов можно хранить только на токене. Например, записать на флешку нельзя сертификаты для работы с Федеральной таможенной службой или для системы для учета алкогольной продукции ЕГАИС ФСРАР.

Какой должен быть объем у флешки для электронной подписи

Электронная подпись «весит» очень мало — около четырех килобайт (Кб). Поэтому для хранения сертификата подойдет флешка с любым объемом памяти.

Обычно пользователи выбирают флешки для того, чтобы хранить на них сразу несколько сертификатов. Даже на небольшую флешку объемом 4 гигабайта можно записать до нескольких сотен ключей ЭП.

В отличие от флешки, на токен можно записать несколько сертификатов, обычно не больше 15. Этого количества обычно достаточно для того, кто подписывает электронные документы в нескольких информационных системах. Несмотря на небольшую вместимость токена мы рекомендуем использовать именно его. Он обезопасит ваши данные от мошенников.

Получить электронную подпись

Как записать электронную подпись на флешку

Записать сертификат ЭП на флешку или токен можно тремя способами:

- в личном кабинете удостоверяющего центра;

- с помощью криптопровайдера КриптоПро CSP;

- с помощью средств Windows;

- в профиле Контур.Диагностики.

Инструкции ниже подойдут для записи сертификата и на флешку, и на токен. Исключение — пункты про установку пароля или пин-кода. При записи ЭП на флешку нужно придумать и установить свой пароль. Но если вы записываете ЭП на токен, устанавливать пин-код не нужно. Программа или сервис попросят вас ввести пароль, только если он отличается от стандартного.

Как записать сертификат в личном кабинете

Если вы еще не выпустили сертификат ЭП и хотите сразу записать его на съемный носитель:

- Зайдите в личный кабинет на сайте удостоверяющего центра. Сервис попросит пройти аутентификацию: введите номер телефона, который указали в заявлении на получение ЭП. В течение двух минут на этот номер придет одноразовый пароль для входа. Этот пароль будет действовать только 5 минут, если вы не успеете ввести его за это время — запросите пароль еще раз.

- Затем вставьте в компьютер носитель, на который вы хотите записать сертификат ЭП — флешку или токен.

- В личном кабинете найдите нужный сертификат и нажмите на кнопку «Перейти к выпуску». Система автоматически проверит ваш компьютер и предупредит, если на него нужно установить дополнительные программы.

- Следуйте указаниям системы, чтобы выпустить сертификат.

- Если вы записываете ЭП на флешку, придумайте и установите на нее пароль в открывшемся окне.

Если вы записываете ЭП на токен со стандартным паролем — пропустите этот пункт. Но если вы меняли стандартный пароль на собственный — введите его в открывшемся окне. - После выпуска сертификат можно установить на носитель. Для этого нажмите на кнопку «Установить сертификат».

Если у вас есть сертификат для одного из сервисов Контура, например, Экстерна или Диадока, и вы хотите установить его на флешку или токен:

- Зайдите в личный кабинет на сайте удостоверяющего центра.

- Выберите сертификат электронной подписи, который хотите записать.

- Вставьте флешку или токен в компьютер.

- Нажмите на кнопку «Сделать резервную копию».

- Выберите носитель, на который сервис запишет сертификат.

-

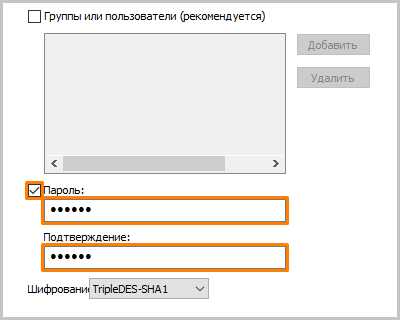

Если вы копируете ЭП на флешку придумайте пароль и установите его в открывшемся окне. Этот пароль нужно вводить каждый раз, когда вы используете ЭП. Забытый пароль нельзя восстановить, однако мы не рекомендуем пропускать этот шаг — без пароля ваши данные останутся без защиты.

Если вы устанавливаете ЭП на токен со стандартным паролем — пропустите этот шаг. А если вы задавали на токене собственный пароль — введите его в специальном окне. - После ввода пароля система запишет сертификат ЭП на носитель.

Как записать ЭП с помощью КриптоПро CSP

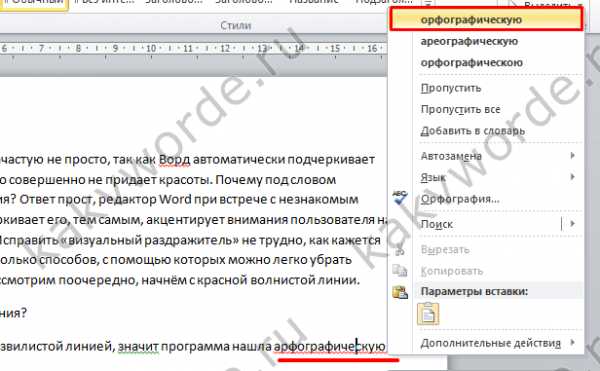

- На компьютере откройте меню «Пуск», выберите выберите пункт «Панель управления» и нажмите на иконку «КриптоПро CSP».

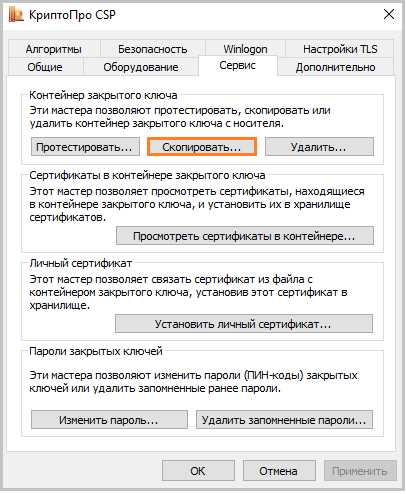

- Во вкладке «Сервис» нажмите на кнопку «Скопировать».

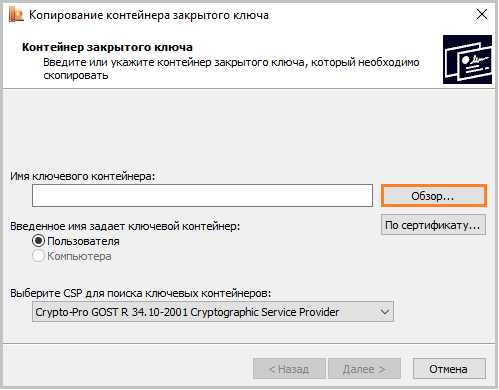

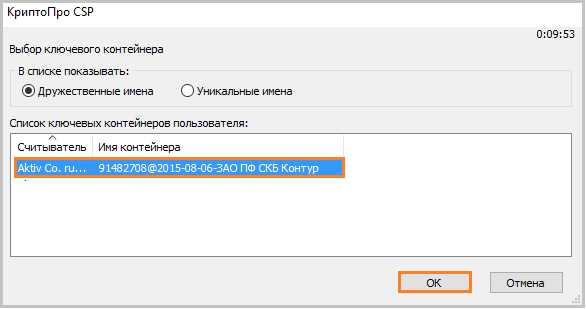

- В открывшемся окне нажмите на кнопку «Обзор» и выберите контейнер закрытого ключа ЭП, который хотите скопировать на флешку.

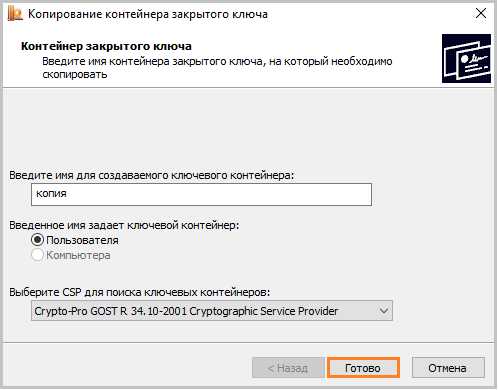

- Укажите имя контейнера, на который программа скопирует сертификат.

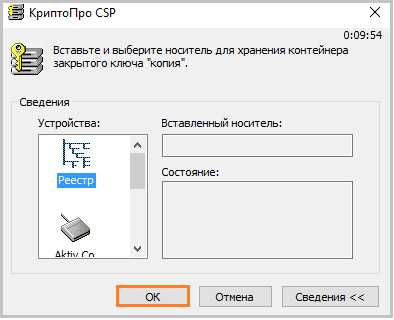

- Вставьте флешку компьютер и укажите в программе на какой носитель записать ЭП.

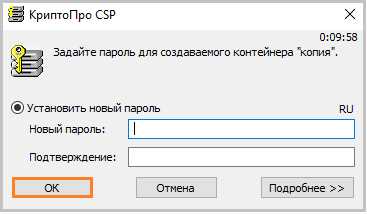

- Если вы копируете ЭП на флешку, придумайте и установите пароль в специальном окне. Не пропускайте этот шаг, если хотите защитить свои данные. Без пароля любой пользователь, взявший флешку, сможет воспользоваться вашей подписью. Если вы устанавливаете ЭП на токен со стандартным паролем — пропустите этот шаг. А если вы меняли пароль на токене на собственный — введите его в специальном окне.

- После этого программа скопирует контейнер на токен или флешку и вернется во вкладку «Сервис».

Как записать ЭП с помощью средств Windows

- Найдите папку с закрытым ключом ЭП на компьютере. В этой папке должно быть шесть файлов с расширением.key.

- Скопируйте эту папку на выбранную флешку. Проверьте, чтобы в папке на флешке оказались все шесть файлов.

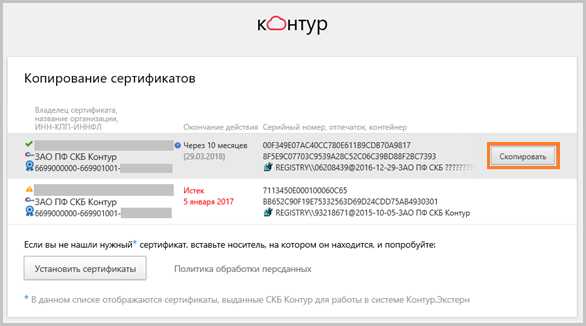

Как записать ЭП в профиле Контур.Диагностики

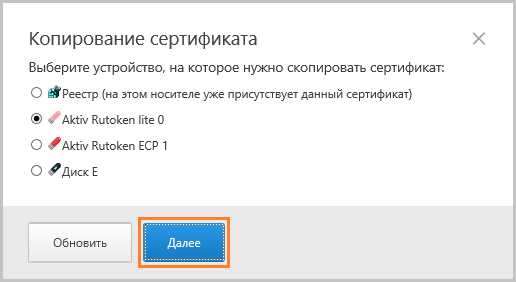

- Зайдите на страницу «Копирование сертификатов» Контур.Диагностики.

- Вставьте в компьютер флешку, на которую хотите записать сертификат.

- Выберите нужный сертификат из списка и нажмите кнопку «Скопировать».

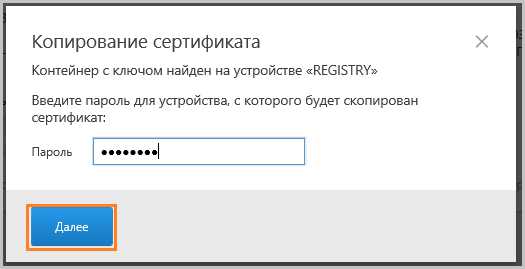

- Введите пароль от контейнера при необходимости.

- Выберите носитель, на который программа запишет сертификат ЭП.

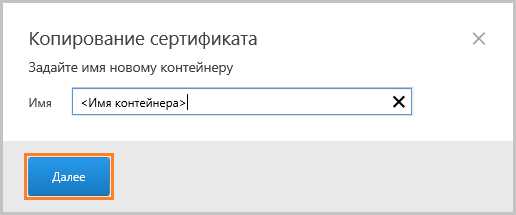

- Придумайте название для нового контейнера и нажмите кнопку «Далее».

Как пользоваться электронной подписью с флешки и токена

Порядок подписания документов не зависит от того, на каком носителе хранится ЭП: на токене или флешке.

Перед тем, как подписать документы, уточните, какой вид подписи принимает контрагент: открепленную, прикрепленную или встроенную.

От этого зависит, с помощью какой программы, плагина или сервиса нужно подписать документ:

- Контур.Крипто используют, чтобы создать открепленную ЭП. Это бесплатный веб-сервис, который работает с сертификатами любых удостоверяющих центров (УЦ).

- КриптоАРМ используют для создания открепленной или совмещенной подписи. Во время пробного периода работать с программой можно бесплатно. После его окончания нужно купить лицензию на программу, сделать это можно в любом сервисном центре. Если вы хотите подписать документ базовой электронной подписью — без проверки времени подписания и статуса сертификата ЭП — программу можно использовать бесплатно.

- КриптоПро Office Signature используют, чтобы создать встроенную ЭП в документах Word или Excel. Это тоже платная программа, для работы с которой нужно купить лицензию.

- КриптоПро PDF используют для создания встроенной ЭП в PDF-документе. В программе Adobe Reader КриптоПро PDF можно использовать бесплатно. А вот для работы в других программах, например Foxit Reader или Sejda PDF, нужно купить лицензию.

Чтобы подписать документ ЭП с флешки или токена:

- Проверьте, чтобы подписываемый документ был в окончательной редакции: вы не сможете исправить его после подписания.

- Вставьте флешку или токен с ЭП в компьютер.

- Откройте программу, с помощью которой хотите подписать документ. В зависимости от выбранной программы вам нужно будет загрузить документ в сервис или просто открыть его.

- Выберите формат подписи, если это необходимо.

- Выберите сертификат, который установлен на флешке или токене.

- Нажмите на кнопку «Подписать».

- Если на контейнере закрытого ключа стоит пароль, введите его, чтобы подписать документ.

Можно ли использовать Рутокен в качестве флешки?

Чаще всего на токенах марки «Рутокен» можно хранить только сертификаты электронной подписи. Записать на них другие файлы невозможно из-за технических особенностей носителей — они созданы только для хранения контейнеров закрытых ключей ЭП.

Токены, на которых помимо ЭП можно хранить и другие файлы, встречаются редко и стоят дороже. Например, в линейке Рутокен это модель Рутокен 2.0 Flash.

Получить электронную подпись

Как скопировать ЭЦП на флешку или компьютер в 2021 году

Зачем копируют сертификаты ЭЦП на другой компьютер или флешку

Для удобства пользователей электронную цифровую подпись записывают на съемные носители (диск, флешка и т. п.) или компьютер. Вот как пользоваться ЭПЦ с флешки, токена или другого носителя:

- Записать на накопитель закрытый ключ.

- Сгенерировать на носителе открытый ключ.

- Задать пароль (для токенов паролем является ПИН-код).

- Установить ключевой контейнер на пользовательский компьютер.

- Добавить цифровую подпись на ПК и подписывать документы. Действие выполняется через файл сертификата в разделе «Защита документа».

Электронная подпись одновременно находится и на флеш-накопителе, на котором ее записали, и на компьютере — в той директории, куда ее установил пользователь. После установки и записи ЭП пользователь автоматически подписывает необходимые документы цифровым шифром. Но иногда требуется перенос ключей и сертификатов электронной подписи. Пользователи производят копирование ЭПЦ с флешки на флешку в следующих случаях:

- дублирование записи с целью защиты накопителя — предотвращение порчи носителя или потери сведений на флешке;

- работа на нескольких компьютерах — создание копий для всех пользователей;

- создание облачного сервера — виртуальный доступ к ЭЦП для нескольких работников или организаций.

Перенос потребуется и в том случае, если вы хотите обновить, модернизировать или переустановить операционную систему. Если не скопировать сертификат ЭЦП заранее, закодированная информация просто исчезнет с ПК.

Какие есть способы копирования

Существует несколько способов переноса. Предлагаем варианты, как скопировать ЭПЦ с компьютера на компьютер при помощи различных носителей:

- Через инструменты Windows и мастер экспорта сертификатов. Этот способ подразумевает экспортирование из реестра Windows.

- Через инструменты «КриптоПро CSP». Механизм подходит для копирования одного или двух ключей — для переноса каждого сертификата требуется отдельная операция.

- Через массовое копирование. Переносятся все выбранные реестровые и файловые записи. Перенос осуществляется вручную или через специальные утилиты (действуют не для всех типов ключей).

Как скопировать средствами Windows

Это самый простой и быстрый вариант переноса информации. Но скопировать получится только те ключи, которые внесены в реестровую запись Windows. И еще одно условие — версия «КриптоПро» от 3.0 и выше.

Если вы пользуйтесь ЭЦП на дискете или обычной флешке (не токене), то скопируйте папки с закрытым и открытым (если он есть) ключами в корень накопителя. Наименование папок не меняйте. Для проверки откройте папку с закрытым ключом. Ее содержимое всегда выглядит так:

Если в закрытой папке есть шесть файлов с расширением .key, копировать открытый сертификат нет необходимости.

Другой вариант — копирование с помощью мастера экспорта сертификатов. Следуйте инструкции:

Шаг 1. Выберите ЭЦП для переноса. Как и где найти сертификат ЭПЦ на компьютере в операционной системе Windows:

- «Пуск».

- «Панель управления».

- «Свойства обозревателя/браузера».

В свойствах находите вкладку содержание и раздел «Сертификаты».

Шаг 2. Переходите в нужный раздел — во вкладку «Личные». Выбираете искомый контейнер. Необходимое действие — «Экспорт».

Шаг 3. Мастер экспорта сертификатов предложит экспортировать закрытый ключ вместе с сертификатом. Нажмите «Нет» и переходите дальше.

Шаг 4. В открывшейся форме выберите такой вариант.

Шаг 5. Выберите директорию, куда сохраните ключ (используйте «Обзор»).

Нажмите «Далее» и «Готово». Копирование завершено.

Используйте скопированную ЭЦП без подключения цифрового носителя.

Копирование с помощью «КриптоПро CSP»

Утилиты «КриптоПро» позволяют извлечь закрытый контейнер и перенести его и с флешки на флешку, и с компьютера на другой компьютер при помощи съемного носителя.

Пошаговая инструкция, как скопировать ЭПЦ с компьютера на флешку при помощи программы криптографической защиты.

Шаг 1. Заходим в «Пуск», затем в панель управления и переходим в «КриптоПро». Нам понадобится раздел «Сервис».

Шаг 2. Выбираем действие «Скопировать контейнер».

Шаг 3. В открывшемся окне заполняем имя ключевого контейнера (находим в списке реестра) и криптопровайдер (CSP) для поиска контейнера.

Шаг 4. Система потребует ввести пароль к закрытому ключу — вводим. Переходим в блок копирования контейнера.

Вводим имя нового ключевого контейнера. Определяем положение хранилища — «Пользователь» или «Компьютер».

Шаг 5. Выбираем носитель.

Вводим новый пароль (или ПИН-код для токена), подтверждаем и запоминаем его. Готово!

Копировать ключевой контейнер получится, только если при создании разработчик присвоил ему параметр «Экспортируемый». Если же нет, то система выдаст ошибку о том, что ЭЦП нельзя использовать в указанном состоянии.

Одновременное копирование нескольких ключей

Если вам необходимо перенести на другой компьютер не одну ЭЦП, а несколько, то используйте способ массового копирования. Создайте на ПК новую ветку, скопировав точный путь с основного рабочего компьютера.

Пошаговый алгоритм, как ЭПЦ перенести с флешки на компьютер (для нескольких ключей).

Шаг 1. Определите Security Identifier или SID (идентификатор безопасности) вашего рабочего ПК. Введите такую команду: wmic useraccount where name=’(имя пользователя)’ get sid. Запомните код.

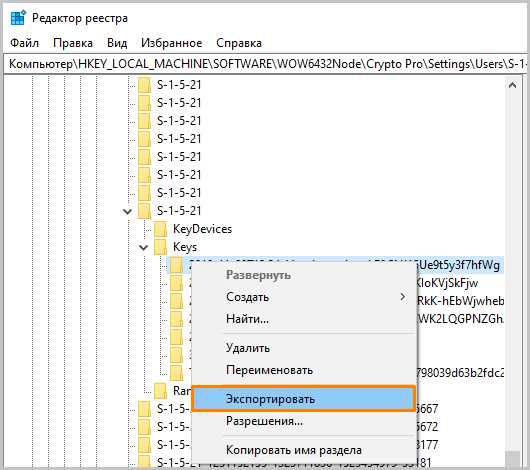

Шаг 2. Скопируйте контейнеры в файл. Зайдите в реестр и скопируйте действующую ветку: \HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Crypto Pro\Settings\Users\S-1… (подставьте SID)\Keys

Шаг 3. Найдите и экспортируйте ключевую папку — Keys.

Шаг 4. Вы скопировали ключевой контейнер, теперь переносим сертификаты ЭЦП. На диске C есть такая директория: C:\Users\ polzovatel\AppData\Roaming\Microsoft\SystemCertificates\My. Скопируйте ее.

Шаг 5. Перенесите на новый компьютер скопированные ветку (замените на SID нового ПК) и директорию с сертификатами (замените аналогичную директорию на новом ПК). Для корректного переноса ветки скопируйте первоначальную строку в блокнот или любой текстовый редактор и поменяйте SID. Откройте файл с расширением .reg, загрузите новые сведения в реестровую запись. Теперь копируйте сертификаты на новый ПК. Процедура завершена.

Как записать эцп на флешку

С появлением возможности получения государственных услуг в электронном формате немаловажное значение приобретает выбранный способ хранения своей ЭЦП.

При подписании электронных документов, просто необходимо следить за конфиденциальностью ключа ЭЦП, вокруг использования которого и строится механизм получения электронных услуг.

Какими способами хранения ЭЦП мы владеем на сегодняшний день?

Хранение на компьютере и обычных носителях (флэшки/CD-диски)

Большинство пользователей электронных услуг получают ЭЦП, сохраняя его на компьютер. Краткий порядок получения таков:

- Подача онлайн-заявления через портал электронного правительства или через официальный сайт НУЦ;

- При заполнении данных в заявлении, в поле «Место хранения» выбор пункта «Ваш компьютер»;

- Подтверждение заявки в ЦОНе, который был указан при подаче заявления;

- Получение уведомления на личный почтовый ящик о статусе заявки и завершение процедуры получения ЭЦП.

Приобретая при этом возможность в более мобильном и свободном использовании электронных услуг, можно столкнуться с проблемами безопасности при хранении ЭЦП.

Чужой человек может воспользоваться электронными услугами от вашего имени, просто скопировав себе ваши ключи ЭЦП и узнав пароль от них. Поэтому, при хранении регистрационных свидетельств таким способом, необходимо придерживаться следующих правил безопасности:

- Поменять пароль по умолчанию на ЭЦП на другой в личном кабинете НУЦ РК.

- Не хранить регистрационные сертификаты в общедоступных папках вашего ПК, и на носителях информации, к которым имеют доступ посторонние люди.

KAZTOKEN — персональное средство аутентификации и генерации ЭЦП, выполненный в виде usb-брелока. Идентификатор предназначен для безопасного хранения и использования цифровых сертификатов, ключей шифрования и ЭЦП.

Электронный идентификатор KAZTOKEN спроектирован на основе современных казахстанских и международных стандартов в области информационной безопасности. Это позволяет легко, без дополнительных усилий, встраивать его поддержку в существующие информационные системы.

Работа с устройством достаточно проста — нужно лишь подключить KAZTOKEN к USB-порту, а затем набрать на клавиатуре PIN-код по требованию запроса электронной услуги. Прочный корпус оберегает KAZTOKEN от внешних воздействий.

В чем же его преимущества?

Возможности KAZTOKEN позволяют осуществлять механизм электронного цифрового подписания так, чтобы закрытый (секретный) ключ подписи никогда не покидал пределы устройства. Это возможно, так как механизм устройства может сгенерировать секретный и открытый ключ, при этом секретный ключ записывается в доступную только микроконтроллеру область памяти. Таким образом, при вычислении электронной цифровой подписи и шифровании ключи не покидают KAZTOKEN. Тем самым исключается возможность компрометации ключа, что увеличивает безопасность информационной системы в целом.

- Цельнолитой корпус из высокопрочного пластика;

- Защищенный микроконтроллер;

- Усиленный разъем с увеличенным ресурсом подключения;

- Световая индикация.

Нельзя не отметить о существовании расширенной версии этого устройства. KAZTOKEN Flash — это модификация электронного идентификатора KAZTOKEN, снабженная модулем flash памяти объемом 4 — 16 ГБ. Модуль flash памяти определяется операционной системой как отдельное от самого KAZTOKEN устройство. Таким образом, устройства KAZTOKEN Flash совместимы с информационными системами, в которых была реализована поддержка устройств KAZTOKEN.

Как получить KAZTOKEN?

Для приобретения данного устройства необходимо обратиться в компанию «Цифровой поток» в г.Алматы. Дополнительную информацию об устройстве можно найти на сайте www.kaztoken.kz.

Хранение в удостоверении личности нового образца

В конце апреля 2012 года был запущен пилотный проект по осуществлению записи личных регистрационного сертификатов на новые удостоверения личности. В настоящее время эта услуга оказывается в ЦОНах Астаны и Алматы и в головных ЦОНах всех крупных городов нашей республики (контакты центров регистрации).

Хотя, граждане, поначалу, относились к этому новшеству с некоторым недоверием, можно смело утверждать, что это один из самых безопасных способов хранения своей ЭЦП.

Преимуществом размещения ключей ЭЦП на удостоверении личности является его безопасное хранение, без возможности копирования закрытого ключа. В случае утери удостоверения личности, средствами ЭЦП не удастся воспользоваться без знания пин-кода (аналогично банковской карте), при этом всегда можно отозвать регистрационное свидетельство подав заявление на отзыв.

От сравнения с тем, как мы бережно относимся к своему удостоверению личности относительно каких-либо других устройств-хранилищ с ЭЦП (флэш-карты, CD), можно судить об ещё большей защищенности ЭЦП, уже на подсознательном уровне.

Для возможности использования ЭЦП на удостоверении личности при получении электронных услуг, необходимо приобретение картридера для смарт-карт.

Информацию о том, какие модели картридеров прошли тестирование на совместимость с удостоверениями личности РК нового образца, можно узнать вот с этого списка.

Как записать ЭЦП на удостоверение личности?

Процедура записи ЭЦП на удостоверение личности очень проста. Достаточно просто посетить один из Центров регистрации в ЦОНах и обратиться к оператору.

Там же, на месте, после оформления заявки, сотрудник ЦОНа совершит запись регистрационного сертификата на чип удостоверения и продемонстрирует его работоспособность.

Четырехзначный PIN-код надо придумать самому. Поменять его самостоятельно невозможно. Для этого необходимо заново обратиться к оператору Центра регистрации в ЦОНе.

Где можно приобрести Smart Card Reader-ы?

В настоящее время можно наблюдать нехватку этих устройств в ассортименте специализированных магазинов. Дело заключается в том, что для обычных граждан, в повседневной жизни, они были не нужны. В подавляющем большинстве случаев, картридеры использовались только в сфере электронного денежного оборота при работе с платежными карточками, например в банках или в торговых сетях.

С инновационным внедрением возможности использования удостоверения личности для хранения на нем ЭЦП, теперь уже у простых граждан возникла потребность в приобретении картридеров для личного использования.

В начале мая 2013 года компания «AKNUR Security» официально представила модели карт-ридеров ACR38U-I1 иACR38U-N1, которые уже можно найти в продаже в крупных торговых сетях страны: «Технодом» и «Белый Ветер».

Компактные устройства работают со всеми типами микропроцессорных и криптопроцессорных смарт-карт. Они полностью соответствуют стандартам ISO 7816-1/2/3, EMV, Microsoft PC/SC и совместимы с операционными системами Windows, MacOS и Linux.

А также, картридеры можно приобрести в следующих местах:

Источник

Как скопировать ЭП с флешки на флешку

Для того чтобы скопировать электронную подпись с флешки на флешку, откройте программу «КриптоПро», перейдите на вкладку «Сервис» и кликните «Скопировать».

Нажмите на кнопку «Обзор» и выберите ключевой контейнер (сертификат).

Нажмите «Далее» и укажите новое имя копии сертификата.

Нажмите «Готово» и в открывшемся окне укажите носитель, на который Вы хотите скопировать ключевой контейнер. В том случае, если Вы делаете копию на флешку, укажите диск Х (флеш-накопитель).

Далее укажите пароль для создаваемого сертификата. Но это необязательно. Поле «Пароль» можете оставить пустым. Нажмите «Ок».

В том случае, если «КриптоПро» не видит нужный носитель, и его наименование отсутствует в перечне устройств, откройте меню и нажмите в следующей последовательности клавиши: «Пуск» — «Панель управления» — «КриптоПро CSP» — «Оборудование» — «Настроить считыватели».

Нажмите кнопку «Добавить». Перед Вами откроется новое окно. В нем кликните «Далее» и выберите в списке нужный носитель. Нажмите на клавиши «Далее» — «Готово».

Внимание! Для того чтобы использовать созданный ключевой носитель, его нужно привязать к контейнеру, из которого он был установлен. Для этого:

- откройте меню и кликните последовательно: «Пуск» — «Панель управления» — «КриптоПро CSP» — «Сервис» — «Просмотреть сертификаты в контейнере»;

- нажмите на кнопку «Обзор», отметьте нужный контейнер и нажмите на клавиши «Ок» и «Далее»;

- кликните «Установить»;

- на вопрос о замене сертификата ответьте утвердительно;

- нажмите на кнопки «Готово» и «Ок».

Теперь установленный сертификат привязан к контейнеру, из которого он был установлен.

Флешка для ЭЦП

Флешка для ЭЦП может быть использована, если речь идет об усиленной неквалифицированной подписи.

Виды ЭЦП, обладающие максимальной степенью защиты, записываются исключительно на специализированные USB-устройства. Их выпуск предусмотрен во всех действующих пунктах удостоверения.

Рассмотрим варианты флеш-накопителей, которые наиболее часто пытаются использовать для хранения средств криптозащиты информации:

- Незащищенная флешка. Малопригодная для хранения конфиденциальной информации из-за открытого доступа к ней третьих лиц.

- Флешка с встроенной функцией шифрования. Устройство ограничивает, но не полностью предотвращает несанкционированный доступ к ключам. Опасность возникает в момент переноса ЭЦП на компьютер при подписании документа.

- Флешка для электронной подписи (токен) с встроенным криптопроцессором. Более подходящий вариант для хранения ЭЦП. Содержит две степени защиты информации, которые задействуются в момент записи ЭЦП и обращения к ней в процессе подписания. Подпись, записанная на такой носитель информации, не может быть незаконно изменена, но вероятность ее кражи в момент переноса в ПО компьютера сохраняется.

- USB-устройство с функцией встроенного формирования ЭЦП. Этот тип флешки является своего рода миникомпьютером – документ, подлежащий подписанию, подается на «вход» устройства и подписывается уже внутри него. Такой токен максимально защищен от несанкционированного доступа, т.к. подпись из него не извлекается. Загрузка подписи на внешние устройства для ее использования не требуется.

Как записать ЭЦП на флешку с другого носителя информации? Используйте возможности специальной программы КриптоПРО CSP.

Приведем краткую инструкцию по перезаписи сертификата:

- В компьютер вставляется чистая флешка для ЭЦП и носитель подписи.

- Производится запуск программы КриптоПРО CSP.

- В открывшемся меню программы выбирается вкладка «Сервис», затем нажимается кнопка «Скопировать».

- Указывается путь к сертификату ЭЦП во вкладке меню «Обзор», выбор подтверждается нажатием кнопки «ОК».

- Если система запрашивает пароль, необходимо его ввести. По умолчанию используется числовая последовательность 12345678.

- Присваивается имя новой копии подписи и нажатием кнопки «Готово» подготовка к копированию завершается.

- В открывшемся диалоговом окне выбирается новая флешка и после нажатия кнопки «ОК» вводится пароль для копии ЭЦП. Вы можете оставить прежний пароль, чтобы исключить путаницу с кодами доступа или выбрать новую комбинацию символов.

Как перенести ЭЦП с флешки на флешку? Простым копированием папки сертификата и вставкой ее на новый носитель. Проявляйте меры предосторожности при переносе ЭЦП на новое устройство!

ЭЦП для ИПИспользование флешки в качестве электронного ключа

Ключ - самый доступный метод защиты компьютера от доступа посторонних лиц. USB-устройство является современным аналогом ключа. Как сделать электронный ключ из флешки?

Один из способов - воспользоваться РАМ-модулем, в задачи которого входит тестирование каждой вставляемой в компьютер флешки на соответствие заложенной в систему информации и, в зависимости от полученного результата проверки, открывать вход в систему или блокировать его.

Электронный ключ флешка работает следующим образом: при каждом удачном входе в систему происходит перезапись информации, хранящейся в ее резервной части.

При следующей попытке входа система сравнит учетные данные флешки - ее серийный номер, марку, предприятие-изготовителя и данные из резервной части USB-устройства.

Настройка модуля производится следующим образом:

- Устанавливается библиотека libpam_usb.so и необходимые для управления модулем утилиты.

- В USB-порт вставляется флешка - будущий ключ. С помощью специальной команды производится сбор модулем всей информации о флешке и запись на нее служебной информации для проведения последующей идентификации пользователя.

- Вводится команда, прикрепляющая имя флешки к конкретной учетной записи.

- Запускается проверка корректности введенных в систему данных.

- Модуль pam_usb наделяется правом управления системой до момента использования ключа. В случае необнаружения подходящей флешки, система может запросить ввод логина и пароля или, согласно установленным настройкам, заблокировать вход в нее.

Использование флешки в качестве ключа не предусматривает помещение на нее логинов и паролей, средств криптозащиты информации.

Выбрать ЭЦП

Такой ключ помимо удобства хранения предоставляет пользователю следующие преимущества:

- Отсутствие необходимости запоминания большого объема информации.

- Возможность использования флешки в качества средства хранения информации.

- Обеспечение быстрого входа в систему.

- Автозащита консоли. При вытащенной из USB-порта флешки работа на компьютере автоматически блокируется.

Как скопировать контейнер с сертификатом на другой носитель

Если для работы используется дискета или flash-накопитель, скопировать контейнер с сертификатом можно средствами Windows (этот способ подходит для версий КриптоПро CSP не ниже 3.0). Папку с закрытым ключом (и, если есть, файл сертификата — открытый ключ) поместите в корень дискеты / flash-накопителя (если поместить не в корень, то работа с сертификатом будет невозможна). Название папки при копировании рекомендуется не изменять.

В папке с закрытым ключом должно быть 6 файлов с расширением.key. Как правило, в закрытом ключе присутствует открытый ключ (файл header.key в этом случае будет весить больше 1 Кб). В этом случае копировать открытый ключ необязательно. Пример закрытого ключа — папки с шестью файлами и открытого ключа — файла с расширением.cer.

| Закрытый ключ | Открытый ключ |

Если у вас MacOS, смотрите инструкцию «Как скопировать контейнер с сертификатом на MacOS».

Отчитайтесь легко и без ошибок. Удобный сервис для подготовки и сдачи отчётов через интернет. Дарим доступ на 14 дней в Экстерн!

1. Зайдите на профиль Диагностики «Копирования» по ссылке.

2. Вставьте носитель, на который необходимо скопировать сертификат.

3. На нужном сертификате нажмите на кнопку «Скопировать».

Если на контейнер был задан пароль — появится сообщение «Введите пароль для устройства с которого будет скопирован сертификат».

Введите пароль и нажмите на кнопку «Далее».

4. Выберите носитель, куда необходимо скопировать сертификат и нажмите «Далее».

5. Задайте имя новому контейнеру и нажмите на кнопку «Далее».

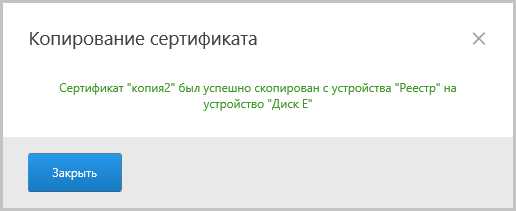

6. Должно появиться сообщение об успешном копировании сертификата.

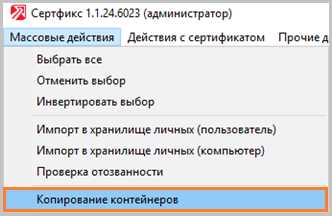

- Скачайте и запустите утилиту. Дождитесь загрузки всего списка контейнеров/сертификатов и отметьте нужные галочками.

- Выберите меню «Массовые действия» и нажмите на кнопку «Копирование контейнеров».

3. Выберите носитель для хранения копии контейнера и нажмите «ОК». При копировании в реестр можно поставить галочку на пункте «Копировать к ключевой контейнер компьютера», тогда после копирования контейнер будет доступен всем пользователям данного компьютера.

4. После копирования нажмите внизу слева кнопку «Обновить».

Если хотите работать со скопированными контейнерами — необходимо установить сертификаты.

Отчитайтесь легко и без ошибок. Удобный сервис для подготовки и сдачи отчётов через интернет. Дарим доступ на 14 дней в Экстерн!

Выберите «Пуск» > «Панель управления» > «КриптоПро CSP». Перейдите на вкладку «Сервис» и кликните по кнопке «Скопировать».

В окне «Копирование контейнера закрытого ключа» нажмите на кнопку «Обзор».

Выберите контейнер, который необходимо скопировать, и кликните по кнопке «Ок», затем «Далее». Если вы копируете с рутокена, то появится окно ввода, в котором следует указать pin-код. Если вы не меняли pin-код на носителе, стандартный pin-код — 12345678.

Придумайте и укажите вручную имя для нового контейнера. В названии контейнера допускается русская раскладка и пробелы. Затем кликните «Готово».

В окне «Вставьте чистый ключевой носитель» выберите носитель, на который будет помещен новый контейнер.

На новый контейнер будет предложено установить пароль. Рекомендуем установить такой пароль, чтобы вам было легко его запомнить, но посторонние не могли его угадать или подобрать. Если вы не хотите устанавливать пароль, можно оставить поле пустым и нажать «ОК».

Не храните пароль/pin-код в местах, к которым имеют доступ посторонние. В случае утери пароля/pin-кода использование контейнера станет невозможным.

Если вы копируете контейнер на смарт-карту ruToken, сообщение будет звучать иначе. В окне ввода укажите pin-код. Если вы не меняли pin-код на носителе, стандартный pin-код — 12345678.

После копирования система вернется на вкладку «Сервис» КриптоПро CSP. Копирование завершено. Если вы планируете использовать для работы в Экстерне новый ключевой контейнер, установите его через Крипто Про.

При копировании может возникнуть «Ошибка копирования сертификата», если у вас нет лицензии на КриптоПроCSP или контейнер получил признак «неэкспортируемый». Справиться с этим поможет инструкция.

Экспорт сертификата с закрытым ключом

1. Откройте оснастку работы с сертификатами:

— Пуск → Все программы → КриптоПро → Сертификаты

либо

— Internet Explorer → Сервис → Свойства обозревателя → вкладка Содержание → Сертификаты.

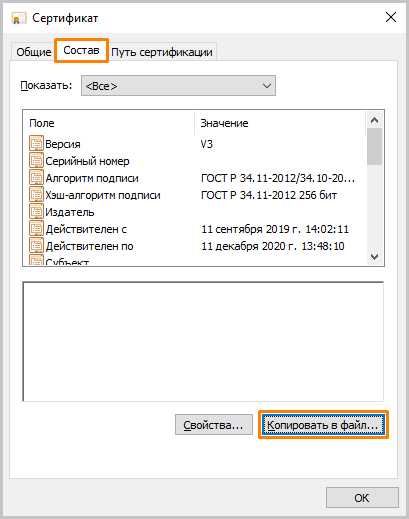

2. Откройте сертификат, который нужно скопировать. На вкладке «Состав» нажмите «Копировать в файл».

3. В «Мастере экспорта сертификтов» нажмите «Далее» и выберите пункт «Да, экспортировать закрытый ключ». Нажмите «Далее».

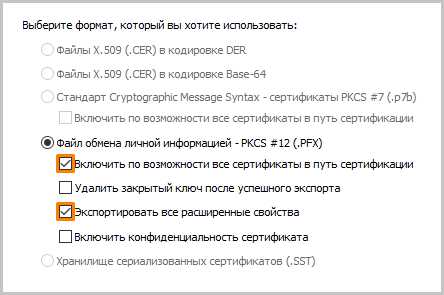

4. На следующем этапе поставьте галочки у пунктов «Включить по возможности все сертификаты в путь сертификации» и «Экспортировать все расширенные свойства», остальные галочки необходимо убрать. Нажмите «Далее».

5. Обязательно задайте пароль для экспортируемого файла. Данный пароль не рекомендуется сообщать по электронной почте. Нажмите «Далее».

6. Укажите имя файла, выберите путь сохранения и нажмите «Далее», затем нажмите «Готово».

7. Экспортируйте открытый ключ сертификата (см. Экспорт открытого ключа).

8. Заархивируйте полученные файлы форматов .pfx и .cer.

Установка сертификата с закрытым ключом

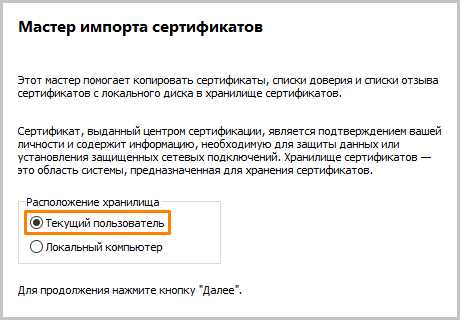

1. Откройте .pfx файл. Сразу запустится «Мастер импорта сертификатов».

2. Укажите хранилище «Текущий пользователь» и нажмите «Далее», затем снова «Далее».

3. Введите пароль, который указывали при экспорте и поставьте галочку на пункте «Пометить этот ключ как экспортируемый…», иначе наче контейнер нельзя будет скопировать в дальнейшем. Нажмите «Далее».

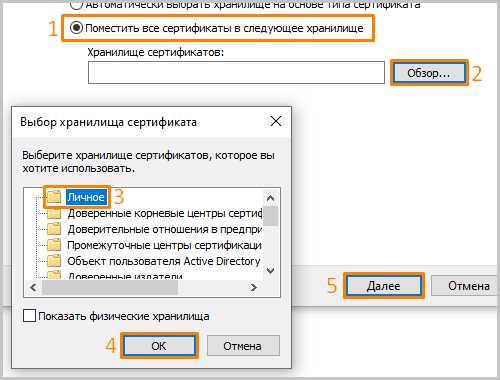

4. Выберите пункт «Поместить все сертификаты в следующее хранилище», нажмите на кнопку «Обзор», выберите «Личное» и нажмите на кнопку «ОК». Нажмите «Далее», а затем «Готово».

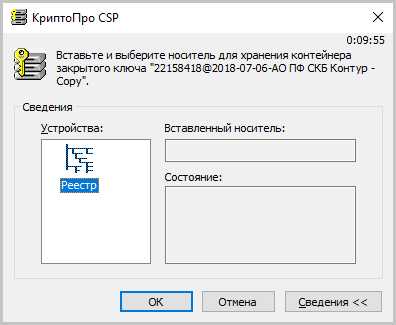

5. В окне КриптоПро выберите носитель, на который хотите сохранить контейнер. При необходимости задайте пароль.

6. Для корректной работы сертификата со встроенной лицензией переустановите сертификат в контейнер (см. Как установить личный сертификат в КриптоПро).

Отчитайтесь легко и без ошибок. Удобный сервис для подготовки и сдачи отчётов через интернет. Дарим доступ на 14 дней в Экстерн!

1. Необходимо найти ветку реестра с нужным контейнером. Ветки реестра, в которых может быть контейнер закрытого ключа:

- для 32-битной ОС: HKEY_LOCAL_MACHINE\SOFTWARE\Crypto Pro\Settings\Users\*идентификатор пользователя*\Keys\*Название контейнера*;

- для 64-битной ОС: HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Crypto Pro\Settings\USERS\*идентификатор пользователя*\Keys\*Название контейнера*.

2. После того, как нашли нужную ветку, нажмите правой кнопкой мыши на ветку с контейнером и выберите «Экспортировать».

3. Введите имя файла и нажмите на кнопку «Сохранить».

4. Скопируйте файл на тот компьютер, где будете работать с электронной подписью обычными средствами Windows.

5. Пройдите диагностику на сайте https://help.kontur.ru .

6. Как диагностика закончится, нажмите на ссылку «Показать результаты».

7. В списке результатов выберите «Информация о Windows». Скопируйте оттуда SID текущего пользователя.

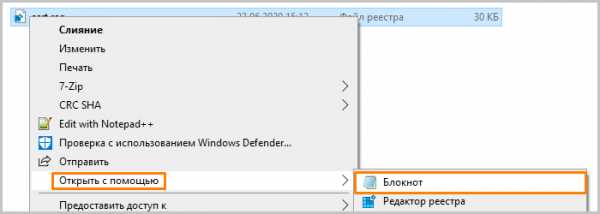

8. Откройте экспортированный файл реестра с помощью «Блокнота».

9. Замените SID пользователя на скопированный ранее.

Если ветка реестра экспортируется из 32-битной ОС в 64-битную ОС, добавьте в путь ветки реестра параметр Wow6432Node как на скриншоте:

10. Сохраните изменения и закройте файл.

11. Снова нажмите на файл правой кнопкой мыши и выберите «Слияние». В появившемся окне нажмите «Да».

Должно появиться сообщение о том, что данные успешно внесены в реестр. Нажмите «ОК».

Если появляется сообщение «Ошибка при доступе к реестру», необходимо еще раз проверить все пути в файле на корректность. Также проверьте, чтобы в пути не было лишних пробелов, знаков.

12. После того, как данные будут внесены в реестр, необходимо вручную установить сертификат (см. Как установить личный сертификат).

Почему хранить электронную подпись на обычной флешке опасно?

Выпуская электронные подписи для наших клиентов, мы часто слышим просьбы: «Запишите, пожалуйста, на обычную флешку». В новой статье рассказываем, почему в этом мы регулярно отказываем, и поделимся, как безопасно хранить вашу ЭЦП.

Используя электронную подпись, важно соблюдать меры предосторожности. Так как при помощи ЭЦП можно подписывать юридически значимые документы и заключать сделки, это открывает простор для деятельности злоумышленников. Оспорить сделку, заверенную личной ЭЦП, сложно и не всегда возможно. Поэтому важно позаботиться о том, чтобы подпись не попала в чужие руки.

Чаще всего люди стараются записать подпись самым доступным способом - на USB носитель или в реестр компьютера. Такие способы хранения ЭЦП достаточно опасны, и вот почему.

Во-первых, с носителя или из реестра подпись очень легко скопировать. Тем более, если она не защищена паролем. Но даже если установить пароль, его могут расшифровать специальными программами.

Вторая проблема - случайное удаление. Установленные в реестр ключи могут стереться при обновлении операционной системы. С флешки же пользователи часто удаляют подпись случайно, так как она представляет из себя файл с непонятным названием, который никак не защищен от удаления.

Защищенные носители информации

Чтобы клиенты не сталкивались с этими проблемами, мы выпускаем электронные подписи на токенах - защищенных носителях, предназначенных для хранения ЭЦП. Уровень защиты информации на таких устройствах намного выше, чем на обычных накопителях. Существуют версии токенов со встроенными средствами криптозащиты информации (СКЗИ) - такими ключами можно подписывать документы на любом компьютере без установки дополнительного ПО.

Защищенные носители обеспечивают защиту от несанкционированного доступа к подписи владельца. Если попытаться взломать пароль для подписи, установленной на токен, носитель заблокируется.

Случайное удаление подписи с защищенного носителя невозможно. Управление сертификатами производится при помощи специальных программ, а при попытке удаления подписи будет запрошен пароль и выведено предупреждение.

Дополнительная защита ЭЦП

Прячьте от посторонних

Электронную подпись желательно хранить в сейфе, чтобы ограничить к ней доступ посторонних людей. По правилам безопасности она должна быть недоступна даже для коллег.

Защитите ЭЦП паролемЧтобы исключить несанкционированное использование вашей подписи, установите на нее пароль. Он будет запрашиваться каждый раз, когда происходит обращение к ЭЦП.

Выводы

Легкомысленное отношение к электронной подписи может доставить много проблем. Мы рекомендуем выпускать ЭЦП на защищенных носителях. Они надежно шифруют данные и сводят к минимуму риск похищения подписи. А для дополнительной защиты установите на него пароль.

Как использовать USBguard для защиты USB-портов от вредоносных устройств

Последний на Появилась статья об опасности о не очень дружелюбных устройствах, подключаемых к компьютеру через порты USB (описано в пример незаметного кабеля) и какой ущерб может нам нанести этот тип железа в система. Атаки с использованием подставных устройств будут работать даже на linux, но, вероятно, все масса пользователей до сих пор придерживается мифа о том, что их компьютер безопасен, потому что они его используют альтернативная операционная система с открытым исходным кодом, и он сделал ее своим приоритетом безопасность понятно.К сожалению, все не так радужно, как может показаться некоторым, но вы можете изменить это естественным образом, и вам не нужно намеренно перекомпилировать ядро отключение USB-модуля, что, конечно же, может сделать атака, описанная в связанной статье. остановился. Вместо этого мы можем установить утилиту usbguard и с ее помощью настроить политику устройств, подключенных к USB-портам.

Почему USB-устройства могут быть такими опасными

В основном при подключении любого устройства к порту USB наша система связывается с этим устройством, чтобы установить некоторую информацию, позволяющую идентификацию оборудования для выбора подходящего драйвера для него.Когда этот процесс завершится, загружается соответствующий модуль ядра (обычно автоматически, если он доступен) и через некоторое время устройство готово к работе (такой PlugAndPlay). Все отлично, когда в игре устройства входят без злого умысла. Тем не менее, подключение некоторых неуклюжих аппаратное обеспечение, оно также будет настроено и сможет взаимодействовать с нашей системой.

Есть еще одна особенность автоматической конфигурации оборудования. В настоящее время пробный миниатюризация настолько продвинута, что в такой неприметный девайс можно вшить дополнительные устройства аппаратные модули не представляет особой сложности.С нашей точки зрения, это просто обычный кабель или флешка, а под капотом такая железка может быть напичкана электроникой и до Пока мы не разберем это устройство на простые множители, мы никогда не сможем сделать даже этого факта. быть полностью осведомленным. Возьмем, к примеру, модемы LTE. У них вроде есть GSM модем, но к ним тоже можно подключиться SD-карта, которая будет легко определяться в системе как отдельное блочное устройство (рядом с модем). Мы якобы подключили одно устройство, а система обнаружит их несколько и каждое из них они будут настроены отдельно и будут использовать другой модуль ядра.Всех тех информация содержится в конфигурации, возвращаемой USB-устройством после того, как операционная система запрашивает устройство идентификации с устройства. Ниже приведен пример вывода команды lsusb :

# lsusb -vvv -d 12d1:15b6 Шина 002 Устройство 012: ID 12d1: 15b6 Huawei Technologies Co., Ltd. Дескриптор устройства: бДлина 18 bDescriptorType 1 bcdUSB 2.10 bDeviceClass 0 bDeviceSubClass 0 bDeviceProtocol 0 bMaxPacketSize0 64 idVendor 0x12d1 Huawei Technologies Co.Компания с ограниченной ответственностью. idProduct 0x15b6 bcdDevice 1.02 iПроизводитель 1 HUAWEI_MOBILE iProduct 2 HUAWEI_MOBILE iSerial 3 0123456789ABCDEF bNumConfigurations 1 Дескриптор конфигурации: bДлина 9 bDescriptorType 2 wTotalLength 0x00c6 bNumИнтерфейсы 4 bConfigurationValue 1 iКонфигурация 0 бматрибутес 0xc0 Автономный Максимальная мощность 2 мА Дескриптор интерфейса: bДлина 9 bDescriptorType 4 bInterfaceNumber 0 bAlternateSetting 0 bNumEndpoints 2 bInterfaceClass 255 Класс, зависящий от поставщика bInterfaceSubClass 3 bИнтерфейсПротокол 18 интерфейс 0 ** НЕПОЗНАННЫЙ: 05 24 00 10 01 ** НЕИЗВЕСТНО: 04 24 02 02 ** НЕПОЗНАННЫЙ: 05 24 01 00 00 ** НЕ ПРИЗНАН: 05 24 06 00 00 Дескриптор конечной точки: bДлина 7 bDescriptorType 5 bEndpointAddress 0x81 EP 1 IN бматрибутес 2 Тип передачи Массовая Тип синхронизации Нет Данные о типе использования wMaxPacketSize 0x0200 1x 512 байт бИнтервал 0 Дескриптор конечной точки: bДлина 7 bDescriptorType 5 bEndpointAddress 0x01 EP 1 OUT бматрибутес 2 Тип передачи Массовая Тип синхронизации Нет Данные о типе использования wMaxPacketSize 0x0200 1x 512 байт бИнтервал 0 Дескриптор интерфейса: bДлина 9 bDescriptorType 4 bInterfaceNumber 1 bAlternateSetting 0 bNumEndpoints 3 bInterfaceClass 255 Класс, зависящий от поставщика bInterfaceSubClass 3 bИнтерфейсПротокол 16 интерфейс 0 ** НЕПОЗНАННЫЙ: 05 24 00 10 01 ** НЕИЗВЕСТНО: 04 24 02 02 ** НЕ ПРИЗНАН: 05 24 01 00 01 ** НЕ ПРИЗНАН: 05 24 06 00 00 Дескриптор конечной точки: bДлина 7 bDescriptorType 5 bEndpointAddress 0x83 EP 3 IN bmАтрибуты 3 Прерывание по типу передачи Тип синхронизации Нет Данные о типе использования wMaxPacketSize 0x000a 1x 10 байт бИнтервал 9 Дескриптор конечной точки: bДлина 7 bDescriptorType 5 bEndpointAddress 0x82 EP 2 IN бматрибутес 2 Тип передачи Массовая Тип синхронизации Нет Данные о типе использования wMaxPacketSize 0x0200 1x 512 байт бИнтервал 0 Дескриптор конечной точки: bДлина 7 bDescriptorType 5 bEndpointAddress 0x02 EP 2 OUT бматрибутес 2 Тип передачи Массовая Тип синхронизации Нет Данные о типе использования wMaxPacketSize 0x0200 1x 512 байт бИнтервал 0 Дескриптор интерфейса: bДлина 9 bDescriptorType 4 bInterfaceNumber 2 bAlternateSetting 0 bNumEndpoints 1 bInterfaceClass 255 Класс, зависящий от поставщика bInterfaceSubClass 3 bИнтерфейсПротокол 22 iInterface 7 Модель управления сетью NCM ** НЕПОЗНАННЫЙ: 05 24 00 10 01 ** НЕ ПРИЗНАНО: 06 24 1a 00 01 1f ** НЕ ПРИЗНАНО: 0d 24 0f 09 0f 00 00 00 ea 05 03 00 01 ** НЕИЗВЕСТНО: 05 24 06 02 02 Дескриптор конечной точки: bДлина 7 bDescriptorType 5 bEndpointAddress 0x85 EP 5 IN bmАтрибуты 3 Прерывание по типу передачи Тип синхронизации Нет Данные о типе использования wMaxPacketSize 0x0010 1x 16 байт бИнтервал 5 Дескриптор интерфейса: bДлина 9 bDescriptorType 4 bInterfaceNumber 2 bАльтернативный параметр 1 bNumEndpoints 3 bInterfaceClass 255 Класс, зависящий от поставщика bInterfaceSubClass 3 bИнтерфейсПротокол 22 iInterface 8 Сетевые данные CDC Дескриптор конечной точки: bДлина 7 bDescriptorType 5 bEndpointAddress 0x85 EP 5 IN bmАтрибуты 3 Прерывание по типу передачи Тип синхронизации Нет Данные о типе использования wMaxPacketSize 0x0010 1x 16 байт бИнтервал 5 Дескриптор конечной точки: bДлина 7 bDescriptorType 5 bEndpointAddress 0x84 EP 4 IN бматрибутес 2 Тип передачи Массовая Тип синхронизации Нет Данные о типе использования wMaxPacketSize 0x0200 1x 512 байт бИнтервал 0 Дескриптор конечной точки: bДлина 7 bDescriptorType 5 bEndpointAddress 0x03 EP 3 OUT бматрибутес 2 Тип передачи Массовая Тип синхронизации Нет Данные о типе использования wMaxPacketSize 0x0200 1x 512 байт бИнтервал 0 Дескриптор интерфейса: bДлина 9 bDescriptorType 4 bInterfaceNumber 3 bAlternateSetting 0 bNumEndpoints 2 bИнтерфейс класса 8 Mass Storage bInterfaceSubClass 6 SCSI bInterfaceProtocol 80 Только для массовых операций iInterface 11 Массовое запоминающее устройство Дескриптор конечной точки: bДлина 7 bDescriptorType 5 bEndpointAddress 0x86 EP 6 IN бматрибутес 2 Тип передачи Массовая Тип синхронизации Нет Данные о типе использования wMaxPacketSize 0x0200 1x 512 байт бИнтервал 0 Дескриптор конечной точки: bДлина 7 bDescriptorType 5 bEndpointAddress 0x04 EP 4 OUT бматрибутес 2 Тип передачи Массовая Тип синхронизации Нет Данные о типе использования wMaxPacketSize 0x0200 1x 512 байт бИнтервал 1 Дескриптор хранилища двоичных объектов: bДлина 5 bDescriptorType 15 wTotalLength 0x0016 bNumDeviceCaps 2 USB 2.0 Возможности устройства расширения: bДлина 7 bDescriptorType 16 bDevCapabilityType 2 бмАтрибутес 0x00000002 Поддерживается управление питанием HIRD Link (LPM) Возможности сверхскоростного USB-устройства: bДлина 10 bDescriptorType 16 bDevCapabilityType 3 бматрибутес 0x00 wSpeedsSupported 0x000f Устройство может работать на низкой скорости (1 Мбит/с) Устройство может работать на полной скорости (12 Мбит/с) Устройство может работать на высокой скорости (480 Мбит/с) Устройство может работать на скорости SuperSpeed (5 Гбит/с) bФункциональностьПоддержка 1 Самая низкая полнофункциональная скорость устройства — Full Speed (12 Мбит/с). bU1DevExitLat 1 микросекунда bU2DevExitLat 500 микросекунд не могу получить дескриптор отладки: ресурс временно недоступен Статус устройства: 0x0001 Автономный Ядро Linux может получить всю указанную выше информацию до того, как оно выберет модуль. для этого устройства.Подробная разбивка того, что означает каждый из этих вариантов доступен здесь. Самые важные вещи которые должны нас интересовать, в первую очередь bNumConfigurations определяющие количество возможные конфигурации, поддерживаемые этим оборудованием. Обычно значение здесь будет 1 , потому что с больше конфигураций, сложность модуля увеличивается и, следовательно, становится проблематичной поддержка этого устройства в данной операционной системе. Нас по-прежнему интересует bNumInterfaces , значение которого указывает количество интерфейсов устройства (такой интерфейс w в основном отдельная функция, например.SD Card). В данном случае имеется 5 интерфейсов (пронумерованных от 0 ). Каждый интерфейс имеет идентификатор в виде трех компонентов: bInterfaceClass , bInterfaceSubClass и bInterfaceProtocol . Значения этих трех параметров способны определить конкретный модуль, например, есть ли у нас модуль клавиатуры на борту, co уже мог вызвать подозрения в случае с флешкой, которая должна быть только одна интерфейс, указывающий на «USB Mass Storage».Анализируя таким образом интерфейсы USB-устройства, мы можем уловить некоторые неточности и с большой долей вероятности определить, сможет ли такое устройство действовать нам во вред. В приведенном выше примере у нас есть следующие интерфейсы:

Дескриптор интерфейса: ... Дескриптор интерфейса: bInterfaceNumber 0 bAlternateSetting 0 ... bInterfaceClass 255 Класс, зависящий от поставщика bInterfaceSubClass 3 bИнтерфейсПротокол 18 интерфейс 0 ... Дескриптор интерфейса: ... bInterfaceNumber 1 bAlternateSetting 0 ... bInterfaceClass 255 Класс, зависящий от поставщика bInterfaceSubClass 3 bИнтерфейсПротокол 16 интерфейс 0 ... Дескриптор интерфейса: ... bInterfaceNumber 2 bAlternateSetting 0 ... bInterfaceClass 255 Класс, зависящий от поставщика bInterfaceSubClass 3 bИнтерфейсПротокол 22 iInterface 7 Модель управления сетью NCM ... Дескриптор интерфейса: ... bInterfaceNumber 2 bАльтернативный параметр 1 ... bInterfaceClass 255 Класс, зависящий от поставщика bInterfaceSubClass 3 bИнтерфейсПротокол 22 iInterface 8 Сетевые данные CDC ... Дескриптор интерфейса: ... bInterfaceNumber 3 bAlternateSetting 0 ... bИнтерфейс класса 8 Mass Storage bInterfaceSubClass 6 SCSI bInterfaceProtocol 80 Только для массовых операций iInterface 11 Массовое запоминающее устройство ... Если присмотреться, у нас есть два интерфейса с номерами 2 . Для этих интерфейсов также имеется атрибут bAlternateSetting , который в случае первого имеет значение 0 , а в случае второго 1 . Это означает, что эти два интерфейса могут переключаться между собой. в полете.

Значения, показанные выше, представлены в десятичной системе счисления. Тем не менее, некоторые инструменты (например, usbguard ) используйте шестнадцатеричное представление.Например, идентификатор интерфейса этого устройства будет следующим образом: ff: 03: 12 ff: 03: 10 ff: 03: 16 ff: 03: 16 08:06:50 . Интерфейсы, начинающиеся с 255 ( FF ) зависят от поставщика. Последний интерфейс поддерживается SD-карта, которую можно вставить в специальный слот этого LTE-модема.

Когда у нас есть доверенное устройство, интерфейсы в нем должны быть легко идентифицируемыми. Они будут они также одинаковы каждый раз, когда вы подключаете это устройство к USB-портам компьютера.Каждое изменение этих интерфейсов, например появление нового, может означать замену устройства i z внешне он может даже напоминать нашу любимую флешку, но внутри уже может быть сильно различаются. Тем не менее, по умолчанию Linux будет настраивать каждое устройство, к которому он подключается. подключит его, конечно, если на него есть соответствующий драйвер и будет уместно отучить нашу систему это поведение.

Модули ядра, используемые интерфейсами USB

Если у нас есть сомнения относительно интерфейсов нашего USB-устройства, мы всегда можем проверить, какие из них модули будут соответствовать ядру.Конечно, лучше делать это с какого-нибудь live cd/dvd/pendrive, не из основной системы. Команда usb-устройства (в пакете usbutils ). Он вернет много информации о USB-устройствах, подключенных в данный момент к портам. USB, например:

# usb-устройства ... T: Шина = 02 Lev = 02 Prnt = 02 Port = 02 Cnt = 03 Dev # = 28 Spd = 480 MxCh = 0 D: Ver = 2.10 Cls = 00 (> ifc) Sub = 00 Prot = 00 MxPS = 64 # Cfgs = 1 P: Поставщик = 12d1 ProdID = 15b6 Rev = 01.02 S: Производитель = HUAWEI_MOBILE S: Продукт = HUAWEI_MOBILE S: серийный номер = 0123456789ABCDEF C: # Ifs = 4 Cfg # = 1 Atr = c0 MxPwr = 2 мА I: If # = 0x0 Alt = 0 # EPs = 2 Cls = ff (vend.) Sub = 03 Prot = 12 Driver = option I: If # = 0x1 Alt = 0 # EPs = 3 Cls = ff (vend.) Sub = 03 Prot = 10 Driver = option I: If#=0x2 Alt=1#EPs=3 Cls=ff(vend.) Sub=03 Prot=16 Driver=huawei_cdc_ncm I: If#=0x3 Alt=0#EPs=2 Cls=08(stor.) Sub=06 Prot=50 Driver=usb-storage Линейки с и являются интерфейсами. Может быть, их было 5, но в настоящее время используются только 4.НАСТРОЙКА: A2: SD

Цифры, которые вы здесь видите, соответствуют Prot = , возвращенным в выводе команды usb-устройства (для кроме тех, у которых A ). Таким образом, вы можете видеть, что порты 4G MODEM и 4G PCUI поддерживаются. модулем ядра , опция , а порт NCM поддерживается модулем huawei_cdc_ncm , порт SD через модуль usb-storage .

Модуль вариант может показаться озадачивающим и, на самом деле, он мне ничего не сказал о своем названии.Некоторую информацию об этом модуле можно узнать из modinfo option . но в итоге оказалось что этот модуль вариант существует, потому что стандартный последовательный драйвер, доступный в Linux, тоже не работает отлично работает с GSM-модемами и вызывает некоторые проблемы (описанные в ядро-git/linux-kernel/drivers/usb/serial/option.c ).

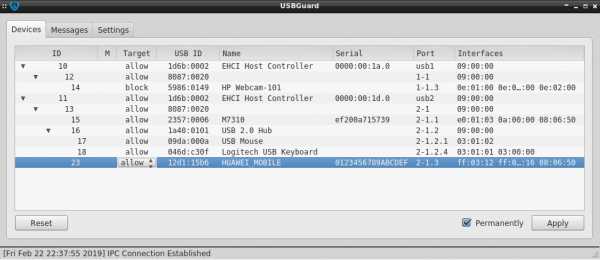

USBguard

Поскольку устройство, подключенное к USB-порту, должно сначала идентифицировать себя, мы находимся в возможность запретить ядру Linux настраивать аппаратное обеспечение неизвестного происхождения, поэтому у него даже не будет возможности нанести какой-либо урон в система.Чтобы остановить процесс автоматической настройки USB-оборудования, нам нужно заставить его работать. какой-нибудь демон, который будет отслеживать подключенные USB-устройства и проверять их с точки зрения доверять. Одним из таких демонов является USBuard, входящий в состав Debian. в комплекте с таким же названием. Кроме того, чтобы упростить настройку политики устройства, хорошо установить пакет usbguard-applet-qt самостоятельно.

Принцип работы механизма usbguard прост.По умолчанию все USB-устройства будут рассматривается как ненадежный (лучше заранее установить соответствующие правила для клавиатуры и мыши, чтобы иногда не отключают доступ к системе). Когда механизм безопасности включен, usbguard перепишет значение файлов /sys/bus/usb/devices/*/authorized _default на 0 . Это состояние дел сделает новые USB-устройства с машины не смогут быть настроены. После подключения новое оборудование, в журнале будет записано только следующее сообщение:

ядро: usb 2-1.3: новое высокоскоростное USB-устройство номер 13 с использованием ehci-pci ядро: usb 2-1.3: найдено новое USB-устройство, idVendor = 12d1, idProduct = 15b6, bcdDevice = 1.02 ядро: usb 2-1.3: Новые строки устройств USB: Mfr = 1, Product = 2, SerialNumber = 3 ядро: usb 2-1.3: Продукт: HUAWEI_MOBILE ядро: usb 2-1.3: Производитель: HUAWEI_MOBILE ядро: usb 2-1.3: серийный номер: 0123456789ABCDEF ядро: usb 2-1.3: устройство не авторизовано для использования Последняя строка ясно показывает, что это устройство не одобрено для использования.Тогда как у нас есть некоторая информация выше, которую мы можем предоставить в lsusb и просмотреть конфигурацию устройства, который мы только что подключили к порту USB.

Кроме того, демон usbguard вернет что-то похожее на следующий журнал:

usbguard-daemon [77129]: uid = 0 pid = 77127 device.rule = 'идентификатор блока 12d1: 15b6 серийный номер "0123456789ABCDEF" имя "HUAWEI_MOBILE" хэш "at8BIODSI/yrJm+T+kx7pJCwnBO0+bLymnA0okqGYJk=" parent-hash "oDU77vx1EsfYlDoXkU7iWjsvmBNCDNTcCHp/V0hIFXc=" via-port"2-1.3 " with-interface {ff: 03: 12 ff: 03: 10 ff: 03: 16 ff: 03: 16 08:06:50} 'type = 'Device.Insert' результат = 'УСПЕХ' device.system_name = '/devices/pci0000:00/0000:00:1d.0/usb2/2-1/2-1.3' демон usbguard [77129]: uid = 0 pid = 77127 результат = «УСПЕХ» device.system_name='/devices/pci0000:00/0000:00:1d.0/usb2/2-1/2-1.3' target.new='block' type = 'Policy.Device.Update' device.rule = 'идентификатор блока 12d1: 15b6 серийный номер "0123456789ABCDEF" имя "HUAWEI_MOBILE" хэш "at8BIODSI/yrJm+T+kx7pJCwnBO0+bLymnA0okqGYJk=" parent-hash "oDU77vx1EsfYlDoXkU7iWjsvmBNCDNTcCHp/V0hIFXc=" via-port"2-1.3 " with-interface {ff: 03: 12 ff: 03: 10 ff: 03: 16 ff: 03: 16 08:06:50} 'target.old = 'блок' usbguard-daemon [77129]: игнорирование неизвестного действия UEvent: sysfs_devpath=/devices/pci0000:00/0000:00:1d.0/usb2/2-1/2-1.3 action=bind Значения атрибутов из этого журнала могут идентифицировать конкретное USB-устройство, подключенное к система. Как видно выше, существует множество способов установки USB-устройства. Ты можешь использовать отдельные поля, например id или серийный номер , так же можно их комбинировать, ужесточив политику довольно сильно безопасность.

Большинство атрибутов, появившихся в логе, должны быть скорее понятны, но уместны поднять вопрос о хешах. В логе у нас хеш и родительский хеш . Эти хэши вычисляются из значения атрибуты устройства и данные дескриптора USB. Если есть потребность в данном устройстве подключен только к определенному порту USB, parent-hash на это способен задача включить. Что касается интерфейсов, то usbguard лечит любой набор интерфейсов как отдельное устройство.Если бы ряд значений идентификации устройства не менялся но вместо этих пяти интерфейсов было бы четыре, тогда пришлось бы добавить еще один правило, содержащее только эти четыре интерфейса.

Каждый раз, когда демон usbguard определяет (на основе политики, установленной правилами), что устройство ему известно и должно быть разрешено к использованию, он напишет в файле 1 /sys/bus/usb/devices/*/authorized .

Конфигурация usbguard

Политику безопасности USB-портов в системе можно настроить несколькими способами.Все задача в основном заключается в редактировании файла /etc/usbguard/usbguard-daemon.conf . Нет он какой-то особенно обширный, поэтому я приведу его здесь целиком, а ниже опишу индивидуальные параметры:

RuleFile=/etc/usbguard/rules.conf ImplicitPolicyTarget = блокировать PresentDevicePolicy = применить политику PresentControllerPolicy = применить политику InsertedDevicePolicy = применить политику Рестореконтроллердевицестате = ложь DeviceManagerBackend = uevent IPCAllowedUsers = корневой морфик IPCallowedGroups = корень IPCAccessControlFiles=/etc/usbguard/IPCAccessControl.д / Девицерулесвиспорт = ложь AuditBackend = FileAudit AuditFilePath=/var/log/usbguard/usbguard-audit.log -

RuleFile =— определяет путь к файлу, в котором будут храниться правила для USB-устройств. -

ImplicitPolicyTarget =— определяет политику по умолчанию для новых устройств (без правил в файле, заданномRuleFile =) - выбрать изразрешить,заблокироватьилиотклонить. В при выбореrejectустройство будет не только заблокировано, но и удалено из system (ядро linux перестанет их видеть), как если бы мы просто отключили их от порта USB, хотя физически он все равно будет.Чтобы снова взаимодействовать с таким устройством вам нужно будет отключить их и снова подключить к порту USB. -

PresentDevicePolicy =иPresentControllerPolicy =— определить, как обрабатывать устройства и USB-контроллеры, которые в данный момент подключены к системе во время работы демонаusbguard. запущен. Примером может служить фаза загрузки системы, когда сначала обнаруживаются устройства, а только потом запускаются службы (в т.ч.usbguard).В этом случае вы должны принять решение что делать с теми USB устройствами, которые уже работают в системе. Мы можем выбрать изразрешить,заблокировать,отклонитьи еще естьсохранитьиприменить политику. В случае выбора последнего значения, устройства будут проверены на соответствие файлу правил и, если таковые не соответствующее правило, будет выполнено действие, указанное вImplicitPolicyTarget =. -

InsertedDevicePolicy=— указывает, что делать с USB-устройствами, которые будут удалены и переподключение (или подключение позже) к системе (после запуска демонаusbguard).Вы можете выбрать изблок,отклонитьиприменить политику. Когда мы устанавливаемблокилиотклонение, это каждое найденное устройство (независимо от того, есть ли для него правило в файле, указанномRuleFile =) больше нельзя переконфигурировать в системе. Итак, если мы отключим клавиатуру, мы не сможем подключить ее снова. Здесь хорошо обустроитьсяприменить политику. Могут применяться другие значения, напримеркогда экран заблокирован, где скорее мы не рассчитываем на подключение нового оборудования. -

RestoreControllerDeviceState =— определяет, должен лиusbguardпытаться восстановить значения атрибуты контроллера устройства, например состояние авторизации по умолчанию для новых экземпляров устройства детей перед выключением системы. Не рекомендуется устанавливать здесь значениеtrue, т.к. привести к обходу определенных правил политики безопасности. -

DeviceManagerBackend =— определяет серверную часть диспетчера устройств.событиеиумокдев. Первый установлен по умолчанию. -

IPCAllowedUsers =,IPCAllowedGroups =иIPCAccessControlFiles =— настройка соединений IPC (межпроцессный). Вы должны указать хотя бы одного пользователя (или группу), у которого есть такие могут быть установлены соединения с демономusbguard. Если ни пользователь, ни группа не указаны, тогда любой пользователь в системе сможет устанавливать IPC-соединения с демоном, т.е. угрожает политике безопасности. -

DeviceRulesWithPort =— определяет, должны ли формируемые правила содержать атрибутчерез порт. Нет здесь рекомендуется ставить значениеtrue, так как нумерация портов в linux не очень стабильна и после перезапуска системы нумерация портов может измениться, блокируя доступ к устройства. -

AuditBackend =иAuditFilePath =— настроить бэкэнд аудита. ВAuditBackend =можно укажитеFileAuditилиLinuxAudit.Если выбрано первое, журналы будут файл, указанный вAuditFilePath =. Если вы выберетеLinuxAudit, журналы будут там зарегистрированы с помощью подсистемы аудита Linux.

Создание политики для USBguard

Имея настроенный демон usbguard и зная, где искать информацию об устройстве USB, можно переходить к написанию правил политики безопасности. Для начала неплохо начать с сгенерируйте те правила, которые соответствуют оборудованию USB, уже подключенному к компьютеру.Для этого просто введите в терминал следующую команду:

# политика генерации usbguard Вывод сохраняется в файле /etc/usbguard/rules.conf . Эти правила максимально соответствуют определенным устройствам, подключенным к определенным портам USB на компьютере. Если мы хотим немного ослабить политику безопасности, вам придется вручную редактировать этот файл и удалить/изменить определенные вещи. Например, правило для этого модема LTE выглядит так (правило завернутый для лучшей читаемости):

разрешить идентификатор 12d1: 15b6 серийный номер "0123456789ABCDEF" имя "HUAWEI_MOBILE" хэш "at8BIODSI/yrJm+T+kx7pJCwnBO0+bLymnA0okqGYJk=" родительский хэш "oDU77vx1EsfYlDoXkU7iWjsvmBNCDNTcCHp/V0hIFXc=" with-interface {ff:03:12 ff:03:10 ff:03:16 ff:03:16 08:06:50} Этот parent-hash можно удалить, если мы не хотим, чтобы этот модем был подключен только к этого конкретного USB-порта.

Графический щит usbguard-applet-qt

Правила можно написать вручную, отредактировав файл /etc/usbguard/rules.conf или вы можете использовать графический оверлей usbguard-applet-qt . Это наложение, однако, необходимо настроить пользователей или группу для IPC, что позволяет графическому интерфейсу взаимодействовать с демоном usbguard запустился с правами конкретного пользователя в системе.

В этом случае только пользователь root и морфик и члены группы root смогут запросите демон usbguard .Если мы сейчас запустим usbguard-applet-qt , то в при обнаружении нового оборудования он уведомит нас об этом факте:

Имя устройства, его идентификационные номера, серийный номер и открытые в настоящее время интерфейсы видимо, и вы можете легко установить, является ли это устройство тем, за что себя выдает. Шелл мы разрешить системе настроить это устройство или заблокировать процесс. В отсутствии действия с нашей стороны, устройство будет заблокировано автоматически.Если мы уверены, что данные устройство не навредит системе, мы можем добавить исключение навсегда.

Все USB-устройства, подключенные в данный момент к компьютеру, можно просмотреть в главном окне usbguard-applet-qt :

Цель можно изменить в любое время, выбрав опцию при применении настроек Постоянно , usbguard-applet-qt сможет автоматически завершить файл /etc/usbguard/rules.conf с соответствующими значениями атрибутов. Еще, конечно было бы неплохо пересматривать этот файл после каждого такого изменения и удалять из него ненужные атрибуты.

Безопасны ли USB-порты

Наличие правильно настроенного демона usbguard и добавление правил для каждого известного нам USB-устройства, мы можем чувствовать себя только в относительной безопасности. Пока каждое новое устройство будет потребовать от нас принять меры или разрешить ему доступ к системе или нет, затем продолжить вам придется каждый раз проверять интерфейсы устройств в выводе команды lsusb .Если мы не будем этого делать, то рано или поздно сможем найти замещающее устройство, а когда добавим к нему соответствующее правило, вся политика безопасности полетит к чертям.

Также нужно помнить о фазе загрузки системы, где в начале определяются все устройства, включая USB, и через некоторое время запускается демон usbguard . На этот короткий миг наш система не защищена политикой безопасности, которую мы установили выше. Поэтому перед запуском компьютера нужно обратить внимание на то, что находится в портах USB.это тоже того стоит в этот момент упомянем о необходимости использовать полное шифрование диска (FDE), потому что без него безопасность, такая как usbguard , довольно бессмысленна.

Очевидным преимуществом usbguard является тот факт, что никто без нашего ведома не будет подключаться к работающему система какого-то секретного устройства. Кроме того, зловещая горничная тоже не сможет к нему присосаться. защищенный компьютер, флешка и наши личные данные не будут храниться на нем для последующих целей шантажирует нас.И конечно никто ничего не будет заливать в систему с такой флешки, потому что никто из них дополнительное хранилище не будет настроено. Я знаю, что все мы блокируем экран как можно скорее от компьютера отходит, но иногда об этом можно либо забыть, либо проигнорировать угрозу, т.к. в конце концов, «я просто сходил в туалет на несколько секунд». Тем не менее, эти данные все еще могут быть получены через подключение к Интернету (если только кто-то не внедрил брандмауэр приложений Linux на база данных cgroups ). И так же в другую сторону - можно высосать какую-нибудь гадость из сети и он запускать локально (если только кто-то не использует TPE).Тем не менее однако наша горничная может быть просто не готова к такому сценарию использования usbguard и его гнусные действия в данном конкретном подходе могут не иметь никакого эффекта. Мы однако у нас будет информация в журнале, которая будет указывать на то, что кто-то в определенный день и о в указанное время он пытался подключить какое-то устройство к нашему компьютеру и оно должно быть у нас вызвать некоторые подозрения и одновременно сузить круг подозрительных людей.

Следует также помнить, что ряд устройств, напр.смартфоны, могут иметь несколько режимов работы, напр. режим зарядки или режим передачи данных по протоколу MTP. Переключение такого смартфона между отдельными режимами заставляет его восприниматься как совершенно другое для нашей системы устройства (другой набор интерфейсов). Поэтому стоит проверить отдельные режимы работы конкретных устройств и добавить правила для каждого из поддерживаемых режимов, конечно если вы собираетесь используй их.

Возможно, у упомянутого LTE-модема было два подозрительных интерфейса, которые поначалу были тяжелыми идентифицировать, но, как видите, это не обязательно означает, что вы попадаете в USB-устройство некоторых шпионских модулей или тех, которые угрожают безопасности системы.Такие модули обычно также должны быть максимально простыми по конструкции, чтобы они не требовались для их работы. дополнительные драйвера, установка которых потребовалась бы в системе - без них данный интерфейс просто не в состоянии выполнять свою работу. В Linux очень легко определить, какие из них модули используются аппаратным обеспечением, и, что наиболее важно, модули в ядре имеют открытый исходный код, поэтому вы можете Также убедитесь, что никто сознательно не набил туда дерьмо. Поэтому он большой вероятность того, что эти дополнительные шпионские модули будут обрабатываться какими-то простыми/общими драйвера, уже имеющиеся в системе, как в случае с клавиатурой, мышкой или запоминающие устройства USB - мы можем, например,несколько USB-клавиатур, и любая из них будет работать на linux без установки дополнительного ПО в систему (обычно тоже на том же модуле ядра), хотя иногда некоторые вещи могут работать не полностью, например, некоторые мультимедийные клавиши. Несущий с учетом вышеуказанной информации идентификатор класса устройства (атрибуты bInterfaceClass , bInterfaceSubClass и bInterfaceProtocol ) должен быть известен, иначе в системе возникнет проблема с загрузкой соответствующего драйвера, и тогда атака может провалиться, а если и удастся провести, то лишь на небольшой группе пользователей, что в то же время это делает атаку не очень практичной в использовании.

Удаленный доступ к устройствам и машинам через мобильную сеть № 1 Переадресация портов

В различных отраслях промышленности и техники часто возникает потребность в удаленном доступе к машинам и устройствам вдали от того места, откуда мы хотим ими управлять. Например, производитель электрогенераторов хочет иметь постоянный доступ к состоянию машин, которые он обслуживает или арендует, например, чтобы знать уровень потребления энергии, например, не слишком ли низкий уровень топлива и т. д.. Другим примером является, например, желание получить удаленный доступ к контроллеру ПЛК, например, для перепрограммирования, чтения состояния ввода-вывода или, например, управления его выходами. Иногда также возникает необходимость удаленного контроля параметров установки в штаб-квартире, таких как данные о количестве и качестве энергии, расходе сред, температуре окружающей среды, влажности. Подобные примеры можно перечислять долго, но этим постом я хотел бы немного познакомить вас с методами и терминологией удаленного доступа к машинам и устройствам через сотовую сеть.

В чем разница между частными, фиксированными общедоступными и плавающими общедоступными IP-адресами?

Каждое устройство в сети Ethernet имеет IP-адрес, который используется для его идентификации. Пакеты данных отправляются на правильное устройство на основе IP-адреса, поэтому они должны быть уникальными в данной подсети. IP-адреса можно разделить на частные и общедоступные. Частные IP-адреса используются только в локальных сетях, то есть в домашних сетях LAN, и не могут использоваться для подключения к устройству из другой подсети.Поскольку они повторяются в различных сетях, они не идентифицируют данное устройство так строго, как фиксированный IP-адрес, поэтому для связи в сети WAN они видны под общедоступным IP-адресом маршрутизатора, дающего им доступ в Интернет. . Этот прием, то есть замена исходного адреса другим, называется NAT (Network Address Translation), или, точнее, SNAT (исходный NAT). Есть еще один тип трансляции адресов, и это DNAT, т.е. изменение адреса назначения в IP-пакете, широко известное как переадресация портов.В дальнейшей части поста я более подробно опишу, что из себя представляет эта методика.

Что такое DynDNS?

Интернет-провайдеры часто выделяют общедоступный, но динамический IP-адрес обычным пользователям. Это связано с тем, что время от времени этот адрес меняется на другой публичный IP-адрес, что затрудняет удаленный доступ к такому маршрутизатору или подсети, поскольку новый адрес является случайным. Решением является DynDNS, или Dynamic Domain Name Service, или по-польски Dynamic Domain Name Service.Кратко о том, как работает DNS: когда мы вводим адрес http://example.com или любой другой адрес домена в браузере, наш компьютер сначала отправляет запрос на DNS-сервер: «Какой IP-адрес является доменом http://example .com», после чего получаем ответ с конкретным IP-адресом, благодаря чему он знает, к какому IP-адресу ему нужно подключиться. Благодаря DynDNS, используя доменное имя, мы можем попасть на устройство, не зная его текущего IP-адреса, разумеется, эту функцию должны поддерживать данные устройства, и это может быть маршрутизатор доступа или устройство в локальной сети.Но есть еще один шаг, чтобы добраться до удаленного устройства, включить Port Forwarding, о котором я напишу ниже.

Переадресация портов - Переадресация портов

Первый, самый популярный и простой способ добраться до удаленного устройства, скрытого за маршрутизатором, — это перенаправление портов, или DNAT. В разных роутерах это выглядит немного по разному, но вообще в такой проброске одного порта несколько параметров должны быть как минимум:

- Публичный порт (со стороны Интернета), который прослушивает маршрутизатор и с которого должен перенаправляться трафик

- Тип этого порта: TCP или UDP

- Локальный (частный) IP-адрес, на который должен перенаправляться трафик

- Порт TCP или UDP, который прослушивает это локальное устройство.

Также помните, что нельзя занимать общедоступный TCP-порт, который служба уже прослушивает. Рекомендуется не использовать порты в диапазоне от 0 до 1000, т.н. известные порты. Есть еще одно условие, чтобы можно было добраться до такого устройства, у него должен быть параметр Gateway установленный на локальный IP адрес роутера . Это необходимо во время TCP-соединения, чтобы данное устройство «знало», куда отправлять пакеты на адреса вне локальной сети.

Что такое APN?

В случае если у нас сотовый роутер, принцип работы такой же как и в случае со стандартным. Чтобы получить к нему удаленный доступ, вам нужен фиксированный или переменный общедоступный IP-адрес. Однако чаще всего SIM-карты имеют либо частный IP-адрес, либо общедоступную переменную с отключенным доступом извне (WAN-сеть). Дело решается покупкой сим-карты с фиксированным или переменным IP-адресом. Для настройки такого роутера чаще всего достаточно ввести в конфигурацию полученный от оператора APN, иногда также используются логин и пароль для аутентификации.Когда мы покупаем услугу фиксированного IP-адреса, обычно вы должны вводить другой APN-адрес, чем по умолчанию. APN (Access Point Name) — это имя точки доступа (маршрутизатора), которая является посредником между сетью WAN и сетями GSM, GPRS, 3G, 4G. В следующих частях цикла я более подробно опишу, что такое APN.

Пример конфигурации:

У нас есть все части головоломки, теперь вам нужно только все установить и соединить. В тесте удаленного доступа я буду использовать анализатор качества электроэнергии UMG 509 в качестве устройства, к которому я хочу получить удаленный доступ, и шлюз сотовой связи OnCell G3150A-LTE, который работает как маршрутизатор и будет посредником при обмене данными, ниже приведена топология :

Модем OnCell имеет фиксированный публичный IP-адрес, он обеспечивает интернет-соединение с энергоанализатором UMG 509.Что касается конфигурации, то в OnCell введен APN, позволяющий получить постоянный публичный IP-адрес, также добавлено 1 правило для перенаправления трафика с TCP-порта 8080 на локальный IP-адрес UMG 509 и порт 80, что соответствует на свой веб-сервер. Ниже скриншоты из веб-консоли шлюза:

Вводим публичный IP-адрес и после двоеточия TCP-порт, который мы обозначили в перенаправлении, то есть: 178.183.abc.xyz:8080 и получаем доступ к энергоанализатору:

Не забудьте быть осторожным и установить надежный пароль на устройства, которыми вы хотите поделиться, так как они автоматически становятся общедоступными для всех в сети, которые знают общедоступный IP-адрес и порт.Вы всегда должны обновлять прошивку на каждом сетевом устройстве, особенно на общедоступном в глобальной сети. Самый безопасный способ использования переадресации портов — только для «читающих» устройств, т. е. устройств, в которых клиент не может изменять настройки и т. д.

Так же приглашаю прочитать остальные части цикла "Удаленный доступ через сотовую сеть":

Часть 4 — Центральный менеджер OnCell

Часть 3 — Облако OpenVPN AWS

Часть 2 — OnCell — VPN-клиент

Часть 1 — Переадресация портов

.90 000 LibreOffice через год также для мобильных устройствКак объявили создатели LibreOffice, примерно через год он будет доступен и для мобильных устройств. Мы будем использовать офисный пакет в Android и iOS, а также в веб-браузерах.

Document Foundation, фонд разработки LibreOffice, имеет серьезные планы на будущее своего пакета офисного программного обеспечения. Проект разработки был представлен на конференции LibreOffice в Париже. Презентация идей будущего офисного пакета также может быть просмотрена в Интернете.Так что же предлагает The Document Foundation? Прежде всего, представим пакет в Интернете. По примеру Google Docs и Microsoft Office будет доступен LibreOffice Online. Пакет можно использовать через веб-браузер — на компьютере, смартфоне или планшете (также с Windows 8).