Групповая политика безопасности

разбираемся почему это важно и как ими управлять в GPOAdmin / Хабр

Групповая политика — важный элемент любой среды Microsoft Active Directory (AD). Её основная цель — дать ИТ-администраторам возможность централизованно управлять пользователями и компьютерами в домене. Групповая политика, в свою очередь, состоит из набора политик, называемых объектами групповой политики (GPO). У Microsoft реализованы тысячи разных политик и настроек, в которых можно утонуть и потом не всплыть. Все они подробно описаны в справочной таблице.

В этой статье мы расскажем о работах по настройке групповых политик и удобном инструменте для упрощения управления ими — Quest GPOAdmin. Подробности под катом.

Как устроены групповые политики

При создании домена AD автоматически создаются два объекта групповой политики:

Политика домена по умолчанию устанавливает базовые параметры для всех пользователей и компьютеров в домене в трех плоскостях: политика паролей, политика блокировки учетных записей и политика Kerberos.

Политика контроллеров домена по умолчанию устанавливает базовые параметры безопасности и аудита для всех контроллеров домена в рамках домена.

Для вступления настроек в силу, объект групповой политики необходимо применить (связать) с одним или несколькими контейнерами Active Directory: сайт, домен или подразделение (OU). Например, можно использовать групповую политику, чтобы потребовать от всех пользователей в определённом домене использовать более сложные пароли или запретить использование съемных носителей на всех компьютерах только в финансовом подразделении данного домена.

Объект групповой политики не действует, пока не будет связан с контейнером Active Directory, например, сайтом, доменом или подразделением. Любой объект групповой политики может быть связан с несколькими контейнерами, и, наоборот, с конкретным контейнером может быть связано несколько объектов групповой политики. Кроме того, контейнеры наследуют объекты групповой политики, например, объект групповой политики, связанный с подразделением, применяется ко всем пользователям и компьютерам в его дочерних подразделениях. Аналогичным образом, объект групповой политики, применяемый к OU, применяется не только ко всем пользователям и компьютерам в этом OU, но и наследуется всем пользователям и компьютерам в дочерних OU.

Аналогичным образом, объект групповой политики, применяемый к OU, применяется не только ко всем пользователям и компьютерам в этом OU, но и наследуется всем пользователям и компьютерам в дочерних OU.

Настройки различных объектов групповой политики могут перекрываться или конфликтовать. По умолчанию объекты групповой политики обрабатываются в следующем порядке (причем созданные позднее имеют приоритет над созданными ранее):

- Локальный (индивидуальный компьютер)

- Сайт

- Домен

- Организационная единица

В эту последовательность можно и нужно вмешиваться, выполнив любое из следующих действий:

Изменение последовательности GPO. Объект групповой политики, созданный позднее, обрабатывается последним и имеет наивысший приоритет, перезаписывая настройки в созданных ранее объектах. Это работает в случае возникновения конфликтов.

Блокирование наследования. По умолчанию дочерние объекты наследуют все объекты групповой политики от родительского, но вы можете заблокировать это наследование.

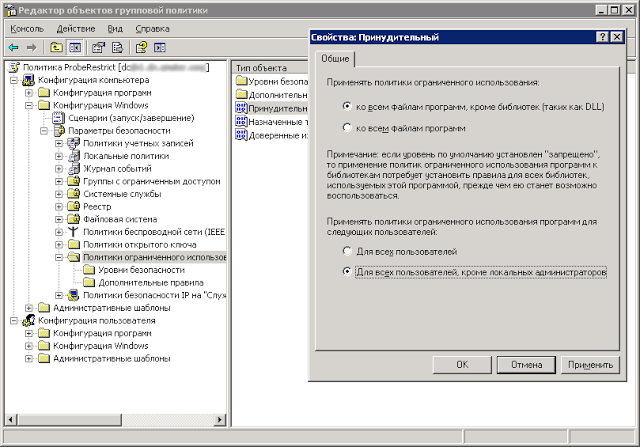

Принудительное игнорирование связи GPO. По умолчанию параметры родительских политик перезаписываются любыми конфликтующими политиками дочерних объектов. Вы можете переопределить это поведение.

Отключение связей GPO. По умолчанию, обработка включена для всех связей GPO. Вы можете предотвратить применение объекта групповой политики для конкретного контейнера, отключив связь с объектом групповой политики этого контейнера.

Иногда сложно понять, какие политики фактически применяются к конкретному пользователю или компьютеру, определить т.н. результирующий набор политик (Resultant Set of Policy, RSoP). Microsoft предлагает утилиту командной строки GPResult, который умеет генерировать отчет RSoP.

Для управления групповыми политиками Microsoft предоставляет консоль управления групповыми политиками (GPMC). Используя этот бесплатный редактор групповой политики, ИТ-администраторы могут создавать, копировать, импортировать, создавать резервные копии и восстанавливать объекты групповой политики, а также составлять отчеты по ним. Microsoft также предлагает целый набор интерфейсов GPMC, которые можно использовать для программного доступа ко многим операциям, поддерживаемым консолью.

Microsoft также предлагает целый набор интерфейсов GPMC, которые можно использовать для программного доступа ко многим операциям, поддерживаемым консолью.

По умолчанию любой член группы администраторов домена может создавать объекты групповой политики и управлять ими. Кроме того, существует глобальная группа под названием «Владельцы-создатели групповых политик»; его члены могут создавать объекты групповой политики, но они могут изменять только созданные ими политики, если им специально не предоставлены разрешения на редактирование других объектов групповой политики.

В этой же консоли можно делегировать вспомогательным ИТ-администраторам разрешения для различных действий: создание, редактирование и создание связей для определенных объектов групповой политики. Делегирование — ценный инструмент; например, можно предоставить группе, ответственной за управление Microsoft Office, возможность редактировать объекты групповой политики, используемые для управления настройками Office на рабочем столе пользователей.

Управление групповой политикой и делегирование

Делегирование— та вещь, которая быстро выходит из-под контроля. Права делегируются то так то эдак и, в конце концов, не те люди могут получить не те права.

Ценность групповой политики заключается в ее силе. Одним махом вы можете применить политики в домене или подразделении, которые значительно укрепят безопасность или улучшат производительность бизнеса. Или наоборот.

Но этой властью также можно злоупотребить, намеренно или случайно. Одно неправильное изменение объекта групповой политики может привести к нарушению безопасности. Взломщик или злонамеренный администратор могут легко изменить объекты групповой политики, чтобы, например:

- Разрешить неограниченное количество попыток угадать пароль учетной записи.

- Включить возможность подключения съемных носителей для упрощения кражи данных.

- Развернуть вредоносное ПО на всех машинах в домене.

- Заменить сайты, сохранённые в закладках браузеров пользователей, вредоносными URL-адресами.

- Запустить вредоносный сценарий при запуске или завершении работы компьютера.

Интересно, что хакерам даже не нужно много навыков, чтобы взломать объекты групповой политики. Все, что им нужно сделать, это получить данные учетной записи, имеющую необходимые права для нужного объекта групповой политики. Есть инструмент с открытым исходным кодом BloodHound (прямо как известная группа, только без Gang), который предоставит им список этих учетных записей. Несколько целевых фишинговых атак и хакер контролирует объект групповой политики. Политика домена по умолчанию (Default Domain Policy) и политика контроллеров домена по умолчанию (Default Domain Controllers Policy) — наиболее популярные цели, т.к. они создаются автоматически для каждого домена и контролируют важные параметры.

Почему встроенные инструменты работы с GPO недостаточно удобны

К сожалению, встроенные инструменты не всегда позволяют в удобном формате поддерживать безопасность и контроль групповой политики. Изменения, внесенные в объекты групповой политики, по умолчанию вступают в силу, как только окно закрывается — отсутствует кнопка «Применить», которая могла бы дать администраторам шанс остановиться, одуматься и выявить ошибки, прежде чем организация подвергнется атаке.

Изменения, внесенные в объекты групповой политики, по умолчанию вступают в силу, как только окно закрывается — отсутствует кнопка «Применить», которая могла бы дать администраторам шанс остановиться, одуматься и выявить ошибки, прежде чем организация подвергнется атаке.

Из-за того, что разрешения безопасности основаны на объектах групповой политики, любой администратор домена может изменять любой параметр безопасности объекта групповой политики. И даже параметры, которые должны препятствовать злонамеренным действиям этого человека. Например, администратор может отключить объект групповой политики, который отвечает за разрешение входа в систему на определенном сервере, на котором размещены конфиденциальные данные. Ну, а дальше скопировать часть или весь ценный контент на свой компьютер и продать в даркнете.

Но самое ужасное во всей этой истории с безопасностью GPO — изменения настроек не отслеживаются в собственных журналах безопасности, нет предупреждений, следовательно, невозможно отслеживать такие нарушения, даже если использовать SIEM-систему.

Как обезопасить GPO (объекты групповой политики)

Лучший способ минимизировать риск неправильной настройки объектов групповой политики — это создать многоуровневую структуру безопасности, которая дополняет собственные инструменты. Для надёжной защиты групповой политики нужны решения, которые позволят:

- Понять, кто и к каким объектам групповой политики имеет доступ.

- Внедрить воркфлоу с опцией согласования и разделением обязанностей для управления изменениями в GPO.

- Отслеживать, выполнять мониторинг и оповещать об изменениях в GPO.

- Предотвратить изменение наиболее важных настроек GPO.

- Быстро откатывать нежелательные изменения в GPO.

Для выполнения перечисленных выше задач (и не только их) предлагаем присмотреться к специальному прокси-решению GPOAdmin. Ниже мы приведём несколько скриншотов интерфейса этого продукта и расскажем о его возможностях.

Консолидация GPO

В интерфейсе можно выбрать избыточные или конфликтующие параметры групповой политики и объединить их в один объект групповой политики или создать новый.

Откат. Можно легко откатиться к предыдущим версиям объектов групповой политики и устранить негативные последствия.

Настраиваемый воркфлоу. В интерфейсе GPOADmin можно заранее определить автоматические действия для различных сценариев.

Политики защищенных настроек. Определите список параметров, по которым проверяются разрешенные настройки для политик.

Управление объектами. В интерфейсе легко определить, кто отвечает за управление определенными политиками.

Подтверждение по электронной почте. Утверждать или отклонять запросы на изменение объекта групповой политики можно прямо из письма в почте.

Пользовательские шаблоны писем. Для определенных ролей шаблоны писем можно кастомизировать.

Синхронизация GPO. Доступна возможность синхронизации настроек между несколькими GPO.

Доступна возможность синхронизации настроек между несколькими GPO.

Сравнение GPO. Обеспечьте целостность настроек GPO и снизьте риск нарушения политики.

С GPOAdmin можно навести порядок в работе десятка администраторов, которые могут намеренно или случайно вносить неправильные изменения в объекты групповой политики. Теперь о каждом изменении будут знать все.

Мы готовы провести для вас демонстрацию или развернуть решение в вашей инфраструктуре, чтобы вы могли убедиться в ценности GPOAdmin для вашей организации. Решение, действительно, поможет уберечься от фатальных ошибок и навести порядок в домене. Свяжитесь с нами удобным для вас способом.

А еще у нас есть:

- А кто это сделал? Автоматизируем аудит информационной безопасности

- Что полезного можно вытащить из логов рабочей станции на базе ОС Windows

- Управление доступом и формирование отчётов безопасности для окружения Microsoft в Quest Enterprise Reporter

- Сравним инструменты для аудита изменений в Active Directory: Quest Change Auditor и Netwrix Auditor

- Sysmon теперь может записывать содержимое буфера обмена

- Включаем сбор событий о запуске подозрительных процессов в Windows и выявляем угрозы при помощи Quest InTrust

- Как InTrust может помочь снизить частоту неудачных попыток авторизаций через RDP

- Как снизить стоимость владения SIEM-системой и зачем нужен Central Log Management (CLM)

- Выявляем атаку вируса-шифровальщика, получаем доступ к контроллеру домена и пробуем противостоять этим атакам

- Группа в Facebook

- Канал в Youtube.

Настройка групповых политик для настройки безопасности - Windows Server

Twitter LinkedIn Facebook Адрес электронной почты

- Статья

- Чтение занимает 2 мин

В этой статье описывается настройка групповых политик для настройки безопасности для системных служб.

Применяется к: Windows Server 2003

Исходный номер базы знаний: 324802

В этой статье описывается, как использовать групповая политика для настройки безопасности системных служб для подразделения в Windows Server 2003.

При реализации безопасности в системных службах вы можете контролировать, кто может управлять службами на рабочей станции, на сервере-члене или контроллере домена. В настоящее время единственный способ изменить системную службу — с помощью групповая политика компьютера.

Если вы реализуете групповая политика в качестве политики домена по умолчанию, политика применяется ко всем компьютерам в домене. Если вы реализуете групповая политика в качестве политики контроллеров домена по умолчанию, эта политика применяется только к серверам в подразделении контроллера домена. Можно создать подразделения, содержащие компьютеры рабочей станции, к которым можно применять политики. В этой статье описаны шаги по реализации групповая политика в подразделении для изменения разрешений на системные службы.

Назначение разрешений системной службы

Нажмите кнопку «Пуск», перейдите к пункту «Администрирование», затем выберите Active Directory — пользователи и компьютеры.

Щелкните правой кнопкой мыши домен, в который вы хотите добавить подразделение, наведите указатель мыши на "Создать", а затем выберите пункт "Подразделение".

Введите имя подразделения в поле "Имя" и нажмите кнопку "ОК".

Новое подразделение отображается в дереве консоли.

Щелкните правой кнопкой мыши созданное подразделение и выберите пункт "Свойства".

Откройте вкладку Групповая политика и щелкните Создать. Введите имя нового групповая политика (например, имя подразделения, для которого он реализован), а затем нажмите клавишу ВВОД.

Щелкните новый объект групповая политика в списке ссылок групповая политика объектов (если он еще не выбран), а затем нажмите кнопку "Изменить".

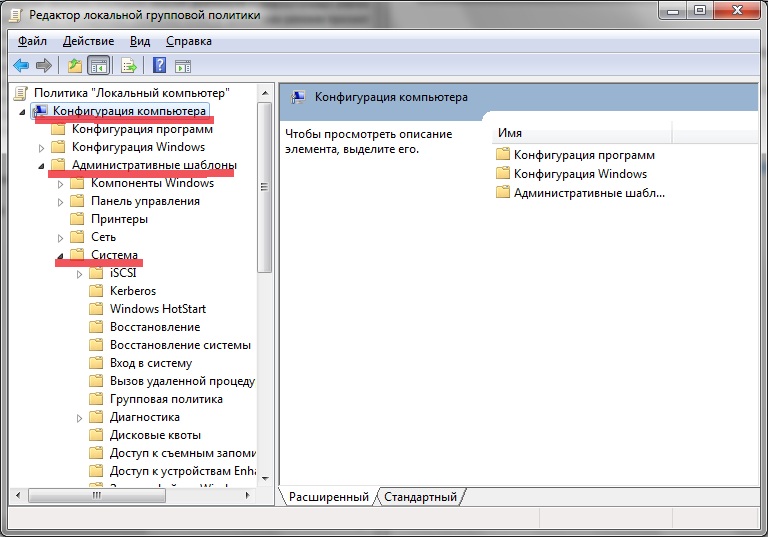

Разверните "Конфигурация компьютера", разверните "Параметры Windows", "Параметры безопасности" и щелкните "Системные службы".

В правой области дважды щелкните службу, к которой вы хотите применить разрешения.

Отобразится параметр политики безопасности для конкретной службы.

Установите флажок "Определить этот параметр политики ".

Нажмите кнопку "Изменить безопасность".

Предоставьте необходимые разрешения учетным записям пользователей и группам, а затем нажмите кнопку "ОК".

В разделе "Выбор режима запуска службы" выберите нужный режим запуска и нажмите кнопку "ОК".

Закройте групповая политика объекта, нажмите кнопку "ОК", а затем закройте Пользователи и компьютеры Active Directory.

Примечание.

Необходимо переместить учетные записи компьютеров, которыми вы хотите управлять, в подразделение. После того как учетные записи компьютеров будут содержаться в подразделении, авторизованный пользователь или группы могут управлять службой.

Параметры политики безопасности (Windows 10)

- Статья

- 22 минуты на чтение

Применимо к

- Windows 10

- Windows 11

В этом справочном разделе описаны распространенные сценарии, архитектура и процессы для параметров безопасности.

Параметры политики безопасности — это правила, которые администраторы настраивают на компьютере или нескольких устройствах для защиты ресурсов на устройстве или в сети. Расширение «Параметры безопасности» оснастки «Редактор локальной групповой политики» позволяет определять конфигурации безопасности как часть объекта групповой политики (GPO). Объекты групповой политики связаны с контейнерами Active Directory, такими как сайты, домены или организационные подразделения, и позволяют управлять параметрами безопасности для нескольких устройств с любого устройства, присоединенного к домену. Политики параметров безопасности используются как часть общей реализации безопасности, чтобы помочь защитить контроллеры домена, серверы, клиенты и другие ресурсы в вашей организации.

Настройки безопасности могут управлять:

- Аутентификация пользователя в сети или на устройстве.

- Ресурсы, к которым пользователям разрешен доступ.

- Записывать ли действия пользователя или группы в журнал событий.

- Членство в группе.

Для управления конфигурациями безопасности для нескольких устройств можно использовать один из следующих вариантов:

- Изменить определенные параметры безопасности в объекте групповой политики.

- Используйте оснастку «Шаблоны безопасности», чтобы создать шаблон безопасности, содержащий политики безопасности, которые вы хотите применить, а затем импортируйте шаблон безопасности в объект групповой политики. Шаблон безопасности — это файл, представляющий конфигурацию безопасности, который можно импортировать в объект групповой политики, применить к локальному устройству или использовать для анализа безопасности.

Дополнительные сведения об управлении конфигурациями безопасности см. в разделе Администрирование параметров политики безопасности.

в разделе Администрирование параметров политики безопасности.

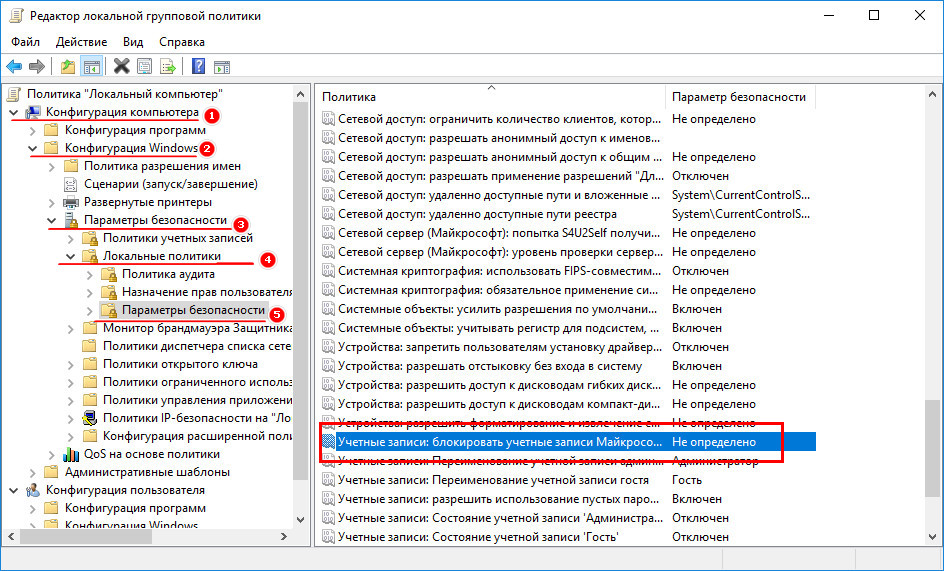

Расширение «Параметры безопасности» редактора локальной групповой политики включает следующие типы политик безопасности:

-

Политики учетных записей. Эти политики определены на устройствах; они влияют на то, как учетные записи пользователей могут взаимодействовать с компьютером или доменом. Политики учетных записей включают следующие типы политик:

- Политика паролей. Эти политики определяют параметры паролей, такие как принудительное применение и время жизни. Политики паролей используются для учетных записей домена.

- Политика блокировки учетной записи. Эти политики определяют условия и период времени, в течение которого учетная запись будет заблокирована вне системы. Политики блокировки учетных записей используются для доменных или локальных учетных записей пользователей.

- Политика Kerberos. Эти политики используются для учетных записей пользователей домена; они определяют параметры, связанные с Kerberos, такие как время жизни билета и принудительное применение.

-

Местные политики. Эти политики применяются к компьютеру и включают следующие типы параметров политики:

-

Политика аудита. Укажите параметры безопасности, управляющие регистрацией событий безопасности в журнале безопасности на компьютере, а также укажите, какие типы событий безопасности следует регистрировать (успех, сбой или и то, и другое).

Примечание

Для устройств под управлением Windows 7 и более поздних версий мы рекомендуем использовать параметры в разделе «Дополнительная конфигурация политики аудита», а не параметры политики аудита в разделе «Локальные политики».

-

Назначение прав пользователя. Укажите пользователей или группы, у которых есть права входа или привилегии на устройстве

-

Параметры безопасности. Укажите параметры безопасности для компьютера, такие как имена учетных записей администратора и гостя; доступ к дисководам гибких дисков и дисководам компакт-дисков; установка драйверов; подсказки для входа; и так далее.

-

-

Брандмауэр Windows в режиме повышенной безопасности. Укажите параметры для защиты устройства в сети с помощью брандмауэра с отслеживанием состояния, который позволяет определить, какой сетевой трафик может проходить между вашим устройством и сетью.

-

Политики диспетчера сетевых списков. Укажите параметры, которые можно использовать для настройки различных аспектов перечисления и отображения сетей на одном или нескольких устройствах.

-

Политики открытого ключа. Укажите параметры для управления шифрованием файловой системы, защитой данных и шифрованием диска BitLocker в дополнение к определенным путям сертификатов и параметрам служб.

-

Политики ограниченного использования программ. Укажите параметры для идентификации программного обеспечения и контроля его возможности запуска на локальном устройстве, в организационном подразделении, домене или сайте.

-

Политики управления приложениями. Укажите параметры для управления тем, какие пользователи или группы могут запускать определенные приложения в вашей организации на основе уникальных идентификаторов файлов.

-

Политики безопасности IP на локальном компьютере. Укажите параметры для обеспечения частной и безопасной связи по IP-сетям с помощью служб криптографической защиты. IPsec устанавливает доверие и безопасность от исходного IP-адреса до конечного IP-адреса.

-

Расширенная конфигурация политики аудита. Укажите параметры, управляющие регистрацией событий безопасности в журнале безопасности на устройстве. Параметры в разделе «Конфигурация расширенной политики аудита» обеспечивают более точный контроль над тем, какие действия отслеживать, в отличие от параметров политики аудита в разделе «Локальные политики».

Управление параметрами безопасности на основе политик

Расширение параметров безопасности для групповой политики предоставляет интегрированную инфраструктуру управления на основе политик, помогающую управлять политиками безопасности и обеспечивать их соблюдение.

Вы можете определять и применять политики параметров безопасности к пользователям, группам, сетевым серверам и клиентам с помощью групповой политики и доменных служб Active Directory (AD DS). Можно создать группу серверов с одинаковыми функциями (например, сервер Microsoft Web (IIS)), а затем использовать объекты групповой политики для применения к группе общих параметров безопасности. Если позже в эту группу добавятся дополнительные серверы, многие общие параметры безопасности будут применены автоматически, что уменьшит затраты на развертывание и администрирование.

Общие сценарии использования политик параметров безопасности

Политики параметров безопасности используются для управления следующими аспектами безопасности: политика учетных записей, локальная политика, назначение прав пользователей, значения реестра, списки управления доступом к файлам и реестру (ACL), режимы запуска служб , и более.

В рамках вашей стратегии безопасности вы можете создавать объекты групповой политики с политиками параметров безопасности, настроенными специально для различных ролей в вашей организации, таких как контроллеры домена, файловые серверы, рядовые серверы, клиенты и т. д.

д.

Вы можете создать структуру организационной единицы (OU), которая группирует устройства в соответствии с их ролями. Использование подразделений — это лучший способ разделения определенных требований безопасности для различных ролей в вашей сети. Этот подход также позволяет применять настраиваемые шаблоны безопасности к каждому классу серверов или компьютеров. После создания шаблонов безопасности вы создаете новый объект групповой политики для каждого из подразделений, а затем импортируете шаблон безопасности (файл .inf) в новый объект групповой политики.

Импорт шаблона безопасности в объект групповой политики гарантирует, что все учетные записи, к которым применяется объект групповой политики, автоматически получают параметры безопасности шаблона при обновлении параметров групповой политики. На рабочей станции или сервере параметры безопасности обновляются через регулярные промежутки времени (со случайным смещением не более 30 минут), а на контроллере домена этот процесс происходит каждые несколько минут, если в каких-либо параметрах объекта групповой политики произошли изменения. применять. Настройки также обновляются каждые 16 часов независимо от того, произошли ли какие-либо изменения.

применять. Настройки также обновляются каждые 16 часов независимо от того, произошли ли какие-либо изменения.

Примечание

Эти параметры обновления зависят от версии операционной системы и могут быть изменены.

Используя конфигурации безопасности на основе групповой политики в сочетании с делегированием полномочий, вы можете гарантировать, что определенные параметры безопасности, права и поведение применяются ко всем серверам и компьютерам внутри подразделения. Такой подход упрощает обновление многих серверов любыми другими изменениями, которые потребуются в будущем.

Зависимости от других технологий операционной системы

Для устройств, являющихся членами домена Windows Server 2008 или более поздней версии, политики параметров безопасности зависят от следующих технологий:

-

Доменные службы Active Directory (AD DS)

Служба каталогов на основе Windows, AD DS, хранит информацию об объектах в сети и делает эту информацию доступной для администраторов и пользователей.

Используя AD DS, вы можете просматривать сетевые объекты в сети и управлять ими из единого места, а пользователи могут получать доступ к разрешенным сетевым ресурсам с помощью единого входа.

Используя AD DS, вы можете просматривать сетевые объекты в сети и управлять ими из единого места, а пользователи могут получать доступ к разрешенным сетевым ресурсам с помощью единого входа. -

Групповая политика

Инфраструктура в AD DS, которая обеспечивает управление конфигурацией пользователей и компьютеров на основе каталогов на устройствах под управлением Windows Server. Используя групповую политику, вы можете определять конфигурации для групп пользователей и компьютеров, включая параметры политики, политики на основе реестра, установку программного обеспечения, сценарии, перенаправление папок, службы удаленной установки, обслуживание Internet Explorer и безопасность.

-

Система доменных имен (DNS)

Иерархическая система именования, используемая для поиска доменных имен в Интернете и в частных сетях TCP/IP. DNS предоставляет услугу для сопоставления доменных имен DNS с IP-адресами, а IP-адресов — с доменными именами.

Эта служба позволяет пользователям, компьютерам и приложениям запрашивать DNS для указания удаленных систем по полным доменным именам, а не по IP-адресам.

Эта служба позволяет пользователям, компьютерам и приложениям запрашивать DNS для указания удаленных систем по полным доменным именам, а не по IP-адресам. -

Винлогон

Часть операционной системы Windows, обеспечивающая поддержку интерактивного входа в систему. Winlogon разработан на основе модели интерактивного входа в систему, состоящей из трех компонентов: исполняемого файла Winlogon, поставщика учетных данных и любого количества сетевых поставщиков.

-

Настройка

Конфигурация безопасности взаимодействует с процессом установки операционной системы во время чистой установки или обновления с более ранних версий Windows Server.

-

Менеджер учетных записей безопасности (SAM)

Служба Windows, используемая в процессе входа. SAM хранит информацию об учетной записи пользователя, включая группы, к которым принадлежит пользователь.

-

Местный орган безопасности (LSA)

Защищенная подсистема, которая выполняет аутентификацию и вход пользователей в локальную систему.

LSA также поддерживает информацию обо всех аспектах локальной безопасности в системе, известную как локальная политика безопасности системы.

LSA также поддерживает информацию обо всех аспектах локальной безопасности в системе, известную как локальная политика безопасности системы. -

Инструментарий управления Windows (WMI)

Компонент операционной системы Microsoft Windows, WMI — это реализация Microsoft Web-Based Enterprise Management (WBEM), которая представляет собой отраслевую инициативу по разработке стандартной технологии доступа к информации управления в корпоративной среде. WMI обеспечивает доступ к информации об объектах в управляемой среде. С помощью WMI и интерфейса прикладного программирования (API) WMI приложения могут запрашивать и вносить изменения в статическую информацию в репозитории общей информационной модели (CIM) и динамическую информацию, поддерживаемую различными типами поставщиков.

-

Результирующий набор политик (RSoP)

Расширенная инфраструктура групповой политики, использующая WMI для упрощения планирования и отладки параметров политики.

RSoP предоставляет открытые методы, которые показывают, что расширение групповой политики сделало бы в ситуации «что, если бы» и что расширение сделало бы в реальной ситуации. Эти общедоступные методы позволяют администраторам легко определять комбинацию параметров политики, которые применяются или будут применяться к пользователю или устройству.

RSoP предоставляет открытые методы, которые показывают, что расширение групповой политики сделало бы в ситуации «что, если бы» и что расширение сделало бы в реальной ситуации. Эти общедоступные методы позволяют администраторам легко определять комбинацию параметров политики, которые применяются или будут применяться к пользователю или устройству. -

Диспетчер управления службами (SCM)

Используется для настройки режимов запуска службы и безопасности.

-

Реестр

Используется для настройки параметров реестра и безопасности.

-

Файловая система

Используется для настройки безопасности.

-

Преобразование файловой системы

Безопасность устанавливается, когда администратор преобразует файловую систему из FAT в NTFS.

-

Консоль управления Microsoft (MMC)

Пользовательский интерфейс средства «Параметры безопасности» является расширением оснастки MMC «Редактор локальной групповой политики».

Политики параметров безопасности и групповая политика

Расширение параметров безопасности редактора локальной групповой политики является частью набора инструментов Security Configuration Manager. Следующие компоненты связаны с настройками безопасности: механизм настройки; механизм анализа; слой шаблона и интерфейса базы данных; настроить интеграционную логику; и инструмент командной строки secedit.exe. Модуль конфигурации безопасности отвечает за обработку запросов безопасности, связанных с редактором конфигурации безопасности, для системы, в которой он работает. Механизм анализа анализирует безопасность системы для заданной конфигурации и сохраняет результат. Уровень интерфейса шаблона и базы данных обрабатывает запросы на чтение и запись из шаблона или базы данных и в них (для внутреннего хранилища). Расширение параметров безопасности редактора локальной групповой политики обрабатывает групповую политику с доменного или локального устройства. Логика конфигурации безопасности интегрируется с установкой и управляет безопасностью системы для чистой установки или обновления до более новой операционной системы Windows. Информация о безопасности хранится в шаблонах (файлы .inf) или в базе данных Secedit.sdb.

Информация о безопасности хранится в шаблонах (файлы .inf) или в базе данных Secedit.sdb.

На следующей диаграмме показаны параметры безопасности и связанные с ними функции.

-

Scesrv.dll

Обеспечивает основные функции модуля безопасности.

-

Scecli.dll

Предоставляет интерфейсы на стороне клиента для механизма настройки безопасности и предоставляет данные результирующему набору политик (RSoP).

-

Wsecedit.dll

Расширение параметров безопасности редактора локальной групповой политики. scecli.dll загружается в wsecedit.dll для поддержки пользовательского интерфейса настроек безопасности.

-

Gpedit.dll

Оснастка MMC редактора локальной групповой политики.

Архитектура расширения Security Settings

Расширение Security Settings редактора локальной групповой политики является частью инструментов Security Configuration Manager, как показано на следующей диаграмме.

Архитектура параметров безопасности

Средства настройки и анализа параметров безопасности включают механизм настройки безопасности, который обеспечивает настройку локального компьютера (не члена домена) и групповую политику, а также анализ политик параметров безопасности. Механизм настройки безопасности также поддерживает создание файлов политики безопасности. Основными функциями механизма настройки безопасности являются scecli.dll и scesrv.dll.

В следующем списке описаны основные функции механизма настройки безопасности и другие функции, связанные с параметрами безопасности.

-

scesrv.dll

Этот файл .dll размещается в services.exe и запускается в контексте локальной системы. scesrv.dll предоставляет базовые функции Security Configuration Manager, такие как импорт, настройка, анализ и распространение политик.

Scesrv.dll выполняет настройку и анализ различных параметров системы, связанных с безопасностью, путем вызова соответствующих системных API, включая LSA, SAM и реестр.

Scesrv.dll предоставляет такие API, как импорт, экспорт, настройка и анализ. Он проверяет, сделан ли запрос через LRPC (Windows XP), и в противном случае вызов завершается ошибкой.

Связь между частями расширения параметров безопасности осуществляется с использованием следующих методов:

- Компонентная объектная модель (COM) вызывает

- Локальный удаленный вызов процедур (LRPC)

- Упрощенный протокол доступа к каталогам (LDAP)

- Интерфейсы службы Active Directory (ADSI)

- Блок сообщений сервера (SMB)

- API Win32

- Инструментарий управления Windows (WMI) вызывает

На контроллерах домена scesrv.dll получает уведомления об изменениях, внесенных в SAM и LSA, которые необходимо синхронизировать между контроллерами домена. Scesrv.dll включает эти изменения в объект групповой политики политики контроллера домена по умолчанию, используя внутрипроцессные API модификации шаблона scecli.dll. Scesrv.

dll также выполняет операции настройки и анализа.

dll также выполняет операции настройки и анализа. -

Scecli.dll

Эта Scecli.dll является клиентским интерфейсом или оболочкой для scesrv.dll. scecli.dll загружается в Wsecedit.dll для поддержки оснасток MMC. Он используется программой установки для настройки системной безопасности по умолчанию и безопасности файлов, разделов реестра и служб, установленных INF-файлами API установки.

Версия интерфейса командной строки для настройки безопасности и анализа пользовательских интерфейсов, secedit.exe, использует scecli.dll.

Scecli.dll реализует клиентское расширение для групповой политики.

Scesrv.dll использует scecli.dll для загрузки применимых файлов групповой политики из SYSVOL, чтобы применить параметры безопасности групповой политики к локальному устройству.

Scecli.dll регистрирует применение политики безопасности в WMI (RSoP).

Фильтр политики Scesrv.dll использует scecli.dll для обновления GPO политики контроллера домена по умолчанию при внесении изменений в SAM и LSA.

-

Wsecedit.dll

Расширение параметров безопасности оснастки редактора объектов групповой политики. Этот инструмент используется для настройки параметров безопасности в объекте групповой политики для сайта, домена или подразделения. Вы также можете использовать параметры безопасности для импорта шаблонов безопасности в объект групповой политики.

-

Secedit.sdb

Этот файл Secedit.sdb представляет собой постоянную системную базу данных, используемую для распространения политики, включая таблицу постоянных параметров для целей отката.

-

Пользовательские базы данных

Пользовательская база данных — это любая база данных, отличная от системной базы данных, созданная администраторами в целях настройки или анализа безопасности.

-

Шаблоны .Inf

Эти шаблоны представляют собой текстовые файлы, содержащие декларативные параметры безопасности.

Они загружаются в базу данных перед настройкой или анализом. Политики безопасности групповой политики хранятся в файлах .inf в папке SYSVOL контроллеров домена, откуда они загружаются (путем копирования файлов) и объединяются с системной базой данных во время распространения политики.

Они загружаются в базу данных перед настройкой или анализом. Политики безопасности групповой политики хранятся в файлах .inf в папке SYSVOL контроллеров домена, откуда они загружаются (путем копирования файлов) и объединяются с системной базой данных во время распространения политики.

Процессы политики параметров безопасности и взаимодействие с ними

Для присоединенного к домену устройства, где администрируется групповая политика, параметры безопасности обрабатываются вместе с групповой политикой. Не все параметры настраиваются.

Обработка групповой политики

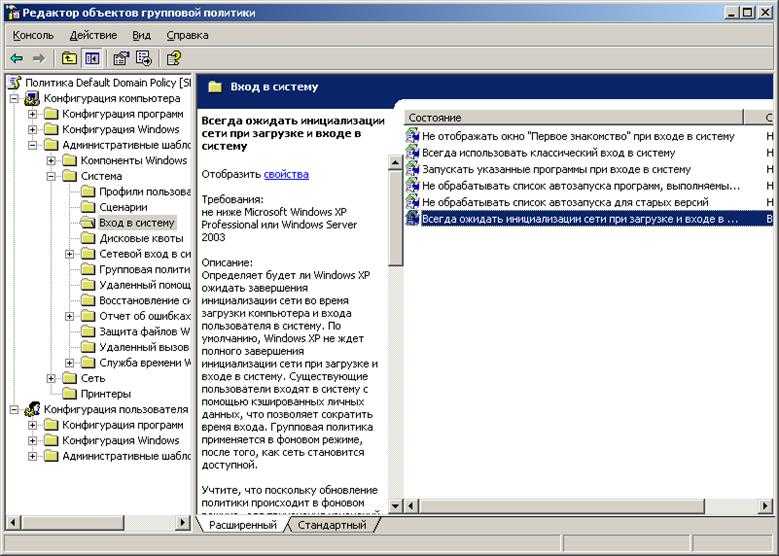

Когда компьютер запускается и пользователь входит в систему, политика компьютера и политика пользователя применяются в следующей последовательности:

-

Сеть запускается. Запуск службы системы удаленного вызова процедур (RPCSS) и поставщика множественных универсальных соглашений об именах (MUP).

-

Для устройства получен упорядоченный список объектов групповой политики.

Список может зависеть от следующих факторов:

Список может зависеть от следующих факторов: - Является ли устройство частью домена и, следовательно, объектом групповой политики через Active Directory.

- Расположение устройства в Active Directory.

- Изменился ли список объектов групповой политики. Если список объектов групповой политики не изменился, обработка не выполняется.

-

Политика компьютера применяется. Эти параметры находятся в разделе «Конфигурация компьютера» из собранного списка. Этот процесс является синхронным по умолчанию и происходит в следующем порядке: локальный, сайт, домен, подразделение, дочернее подразделение и т. д. Во время обработки компьютерных политик пользовательский интерфейс не отображается.

-

Запускаются сценарии запуска. Эти сценарии скрыты и синхронны по умолчанию; каждый сценарий должен завершиться или истечь по времени перед запуском следующего. Время ожидания по умолчанию составляет 600 секунд. Вы можете использовать несколько параметров политики, чтобы изменить это поведение.

-

Пользователь нажимает CTRL+ALT+DEL для входа.

-

После проверки пользователя профиль пользователя загружается; это регулируется действующими параметрами политики.

-

Для пользователя получен упорядоченный список объектов групповой политики. Список может зависеть от следующих факторов:

- Является ли пользователь частью домена и, следовательно, объектом групповой политики через Active Directory.

- Включена ли обработка политики замыкания на себя, и если да, то состояние (Объединить или заменить) параметра политики замыкания на себя.

- Расположение пользователя в Active Directory.

- Изменился ли список объектов групповой политики. Если список объектов групповой политики не изменился, обработка не выполняется.

-

Политика пользователя применяется. Эти настройки находятся в разделе «Конфигурация пользователя» из собранного списка. Эти параметры синхронны по умолчанию и расположены в следующем порядке: локальный, сайт, домен, подразделение, дочернее подразделение и т.

д. Пользовательский интерфейс не отображается во время обработки пользовательских политик.

д. Пользовательский интерфейс не отображается во время обработки пользовательских политик. -

Запускаются сценарии входа в систему. Сценарии входа на основе групповой политики по умолчанию скрыты и асинхронны. Сценарий пользовательского объекта запускается последним.

-

Появляется пользовательский интерфейс операционной системы, предписанный групповой политикой.

Хранилище объектов групповой политики

Объект групповой политики (GPO) — это виртуальный объект, который определяется глобальным уникальным идентификатором (GUID) и хранится на уровне домена. Информация о параметрах политики объекта групповой политики хранится в следующих двух местах:

-

Контейнеры групповой политики в Active Directory.

Контейнер групповой политики — это контейнер Active Directory, который содержит свойства объекта групповой политики, такие как информация о версии, статус объекта групповой политики, а также список других параметров компонента.

-

Шаблоны групповой политики в папке системного тома домена (SYSVOL).

Шаблон групповой политики — это папка файловой системы, которая содержит данные политики, указанные в файлах .admx, параметры безопасности, файлы сценариев и информацию о приложениях, доступных для установки. Шаблон групповой политики находится в папке SYSVOL в подпапке

\Policies.

Структура GROUP_POLICY_OBJECT предоставляет информацию об объекте групповой политики в списке объектов групповой политики, включая номер версии объекта групповой политики, указатель на строку, указывающую часть объекта групповой политики Active Directory, и указатель на строку, указывающую путь к части файловой системы объекта групповой политики.

Порядок обработки групповой политики

Параметры групповой политики обрабатываются в следующем порядке:

-

Объект локальной групповой политики.

Каждое устройство под управлением операционной системы Windows, начиная с Windows XP, имеет только один объект групповой политики, который хранится локально.

-

Сайт.

Далее обрабатываются любые объекты групповой политики, связанные с сайтом. Обработка синхронная и в указанном вами порядке.

-

Домен.

Обработка нескольких связанных с доменом объектов групповой политики выполняется синхронно и в указанном вами порядке.

-

Организационные единицы.

Сначала обрабатываются объекты групповой политики, связанные с подразделением, которое находится выше всего в иерархии Active Directory, затем объекты групповой политики, связанные с его дочерним подразделением, и так далее. Наконец, обрабатываются объекты групповой политики, связанные с подразделением, содержащим пользователя или устройство.

На уровне каждого организационного подразделения в иерархии Active Directory можно связать один, несколько или ни одного объекта групповой политики. Если несколько объектов групповой политики связаны с подразделением, их обработка выполняется синхронно и в указанном вами порядке.

Этот порядок означает, что локальный объект групповой политики обрабатывается первым, а объекты групповой политики, связанные с подразделением, прямым членом которого является компьютер или пользователь, обрабатываются последними, что перезаписывает более ранние объекты групповой политики.

Этот порядок является порядком обработки по умолчанию, и администраторы могут указывать исключения из этого порядка. Объект групповой политики, связанный с сайтом, доменом или подразделением (не локальный объект групповой политики), может иметь значение 9.0015 Применяется в отношении этого сайта, домена или организационного подразделения, чтобы ни один из его параметров политики не мог быть переопределен. На любом сайте, домене или организационном подразделении вы можете выборочно пометить наследование групповой политики как Block Inheritance . Однако ссылки на объекты групповой политики, для которых задано значение Enforced , применяются всегда, и их нельзя заблокировать. Дополнительные сведения см. в разделе Основы групповой политики. Часть 2. Понимание того, какие объекты групповой политики следует применять.

Дополнительные сведения см. в разделе Основы групповой политики. Часть 2. Понимание того, какие объекты групповой политики следует применять.

Обработка политики параметров безопасности

В контексте обработки групповой политики политика параметров безопасности обрабатывается в следующем порядке.

-

Во время обработки групповой политики механизм групповой политики определяет, какие политики параметров безопасности следует применить.

-

Если в объекте групповой политики существуют политики параметров безопасности, групповая политика вызывает клиентское расширение параметров безопасности.

-

Расширение параметров безопасности загружает политику из соответствующего расположения, например с определенного контроллера домена.

-

Расширение «Параметры безопасности» объединяет все политики параметров безопасности в соответствии с правилами приоритета. Обработка осуществляется в соответствии с порядком обработки групповой политики для локального объекта, сайта, домена и подразделения (OU), как описано ранее в разделе «Порядок обработки групповой политики».

Если для данного устройства действует несколько объектов групповой политики и конфликтующих политик нет, то политики являются кумулятивными и объединяются.

Если для данного устройства действует несколько объектов групповой политики и конфликтующих политик нет, то политики являются кумулятивными и объединяются. В этом примере используется структура Active Directory, показанная на следующем рисунке. Данный компьютер является членом OU2, к которому относятся GroupMembershipPolGPO GPO подключен. На этот компьютер также распространяется объект групповой политики UserRightsPolGPO , который связан с OU1, расположенной выше в иерархии. В этом случае конфликтующих политик не существует, поэтому устройство получает все политики, содержащиеся в объектах групповой политики UserRightsPolGPO и GroupMembershipPolGPO .

Несколько объектов групповой политики и слияние политики безопасности

-

Результирующие политики безопасности хранятся в secedit.sdb, базе данных параметров безопасности. Подсистема безопасности получает файлы шаблонов безопасности и импортирует их в secedit.

sdb.

sdb. -

Политики параметров безопасности применяются к устройствам. На следующем рисунке показана обработка политики параметров безопасности.

Обработка политики параметров безопасности

Объединение политик безопасности на контроллерах домена

Политики паролей, Kerberos и некоторые параметры безопасности объединяются только из объектов групповой политики, связанных на корневом уровне домена. Это слияние выполняется для синхронизации этих параметров на всех контроллерах домена в домене. Объединены следующие параметры безопасности:

- Сетевая безопасность: принудительный выход по истечении времени входа в систему

- Учетные записи: статус учетной записи администратора

- Учетные записи: статус гостевой учетной записи

- Учетные записи: переименовать учетную запись администратора

- Учетные записи: переименовать гостевую учетную запись

Существует еще один механизм, который позволяет объединять изменения политики безопасности, сделанные администраторами с помощью сетевых учетных записей, в GPO политики домена по умолчанию. Изменения прав пользователей, сделанные с помощью API-интерфейсов локального администратора безопасности (LSA), фильтруются в объект групповой политики «Политика контроллеров домена по умолчанию».

Изменения прав пользователей, сделанные с помощью API-интерфейсов локального администратора безопасности (LSA), фильтруются в объект групповой политики «Политика контроллеров домена по умолчанию».

Особые указания для контроллеров домена

Если приложение установлено на первичном контроллере домена (PDC) с ролью хозяина операций (также известной как гибкие операции с одним хозяином или FSMO) и приложение вносит изменения в права пользователя или политику паролей, эти об изменениях необходимо сообщать, чтобы обеспечить синхронизацию между контроллерами домена. Scesrv.dll получает уведомление о любых изменениях, внесенных в диспетчер учетных записей безопасности (SAM) и LSA, которые необходимо синхронизировать между контроллерами домена, а затем включает эти изменения в объект групповой Политики контроллера домена по умолчанию с помощью API модификации шаблона scecli.dll.

При применении параметров безопасности

После редактирования политик параметров безопасности параметры обновляются на компьютерах в организационном подразделении, связанном с вашим объектом групповой политики, в следующих случаях:

- При перезапуске устройства.

- Каждые 90 минут на рабочей станции или сервере и каждые 5 минут на контроллере домена. Этот интервал обновления настраивается.

- По умолчанию параметры политики безопасности, предоставляемые групповой политикой, также применяются каждые 16 часов (9 часов).60 минут), даже если объект групповой политики не изменился.

Сохранение политики параметров безопасности

Параметры безопасности могут сохраняться, даже если параметр больше не определен в политике, которая изначально его применила.

Параметры безопасности могут сохраняться в следующих случаях:

- Этот параметр ранее не был определен для устройства.

- Параметр предназначен для объекта безопасности реестра.

- Параметры относятся к объекту безопасности файловой системы.

Все параметры, примененные через локальную политику или через объект групповой политики, хранятся в локальной базе данных на вашем компьютере. При каждом изменении параметра безопасности компьютер сохраняет значение параметра безопасности в локальной базе данных, в которой хранится история всех параметров, примененных к компьютеру. Если политика сначала определяет параметр безопасности, а затем больше не определяет этот параметр, этот параметр принимает предыдущее значение в базе данных. Если предыдущее значение не существует в базе данных, параметр не возвращается ни к чему и остается определенным как есть. Такое поведение иногда называют «татуировкой».

Если политика сначала определяет параметр безопасности, а затем больше не определяет этот параметр, этот параметр принимает предыдущее значение в базе данных. Если предыдущее значение не существует в базе данных, параметр не возвращается ни к чему и остается определенным как есть. Такое поведение иногда называют «татуировкой».

Параметры безопасности реестра и файлов сохранят значения, применяемые с помощью групповой политики, пока для этого параметра не будут установлены другие значения.

Разрешения, необходимые для применения политики

Разрешения «Применить групповую политику» и «Чтение» необходимы, чтобы параметры из объекта групповой политики применялись к пользователям или группам и компьютерам.

Фильтрация политики безопасности

По умолчанию для всех объектов групповой политики разрешено чтение и применение групповой политики для группы «Прошедшие проверку». В группу «Прошедшие проверку» входят как пользователи, так и компьютеры. Политики параметров безопасности основаны на компьютерах. Чтобы указать, к каким клиентским компьютерам будет или не будет применяться объект групповой политики, вы можете отказать им в разрешении «Применить групповую политику» или «Чтение» для этого объекта групповой политики. Изменение этих разрешений позволяет ограничить область действия объекта групповой политики определенным набором компьютеров в пределах сайта, домена или подразделения.

Чтобы указать, к каким клиентским компьютерам будет или не будет применяться объект групповой политики, вы можете отказать им в разрешении «Применить групповую политику» или «Чтение» для этого объекта групповой политики. Изменение этих разрешений позволяет ограничить область действия объекта групповой политики определенным набором компьютеров в пределах сайта, домена или подразделения.

Примечание

Не используйте фильтрацию политики безопасности на контроллере домена, так как это помешает применить к нему политику безопасности.

Миграция объектов групповой политики, содержащих параметры безопасности

В некоторых случаях может потребоваться перенести объекты групповой политики из одной доменной среды в другую. Двумя наиболее распространенными сценариями являются миграция с тестирования на рабочую среду и миграция с рабочей среды на рабочую. Процесс копирования объекта групповой политики влияет на некоторые типы параметров безопасности.

Данные для одного объекта групповой политики хранятся в нескольких местах и в разных форматах; некоторые данные содержатся в Active Directory, а другие данные хранятся в общей папке SYSVOL на контроллерах домена. Некоторые данные политики могут быть действительными в одном домене, но могут быть недействительными в домене, в который копируется объект групповой политики. Например, идентификаторы безопасности (SID), хранящиеся в параметрах политики безопасности, часто зависят от домена. Таким образом, копирование объектов групповой политики — это не так просто, как взять папку и скопировать ее с одного устройства на другое.

Некоторые данные политики могут быть действительными в одном домене, но могут быть недействительными в домене, в который копируется объект групповой политики. Например, идентификаторы безопасности (SID), хранящиеся в параметрах политики безопасности, часто зависят от домена. Таким образом, копирование объектов групповой политики — это не так просто, как взять папку и скопировать ее с одного устройства на другое.

Следующие политики безопасности могут содержать участников безопасности, и для их успешного перемещения из одного домена в другой может потребоваться дополнительная работа.

- Назначение прав пользователя

- Ограниченные группы

- Услуги

- Файловая система

- Реестр

- DACL объекта групповой политики, если вы решите сохранить его во время операции копирования

Чтобы убедиться, что данные копируются правильно, вы можете использовать Консоль управления групповыми политиками (GPMC). При переносе объекта групповой политики из одного домена в другой консоль управления групповыми политиками обеспечивает правильное копирование всех соответствующих данных. Консоль управления групповыми политиками также предлагает таблицы миграции, которые можно использовать для обновления специфичных для домена данных до новых значений в рамках процесса миграции. GPMC скрывает большую часть сложности, связанной с миграцией операций GPO, и предоставляет простые и надежные механизмы для выполнения таких операций, как копирование и резервное копирование объектов GPO.

Консоль управления групповыми политиками также предлагает таблицы миграции, которые можно использовать для обновления специфичных для домена данных до новых значений в рамках процесса миграции. GPMC скрывает большую часть сложности, связанной с миграцией операций GPO, и предоставляет простые и надежные механизмы для выполнения таких операций, как копирование и резервное копирование объектов GPO.

В этом разделе

| Тема | Описание |

|---|---|

| Администрирование параметров политики безопасности | В этой статье обсуждаются различные методы администрирования параметров политики безопасности на локальном устройстве или в организации малого или среднего размера. |

| Настройка параметров политики безопасности | Описывает действия по настройке параметра политики безопасности на локальном устройстве, на устройстве, присоединенном к домену, и на контроллере домена. |

| Ссылка на параметры политики безопасности | В этом справочнике по параметрам безопасности содержится информация о том, как реализовать политики безопасности и управлять ими, включая параметры настройки и рекомендации по безопасности. |

Настройка параметров политики безопасности (Windows 10)

Редактировать

Твиттер LinkedIn Фейсбук Электронное письмо

- Статья

- 2 минуты на чтение

Применимо к

- Windows 11

- Windows 10

Описывает действия по настройке параметра политики безопасности на локальном устройстве, на устройстве, присоединенном к домену, и на контроллере домена.

Для выполнения этих процедур у вас должны быть права администратора на локальном устройстве или соответствующие разрешения для обновления объекта групповой политики (GPO) на контроллере домена.

Если локальная настройка недоступна, это означает, что объект групповой политики в настоящее время управляет этой настройкой.

Чтобы настроить параметр с помощью консоли локальной политики безопасности

-

Чтобы открыть локальную политику безопасности, на экране Пуск введите secpol.msc , а затем нажмите клавишу ВВОД.

-

В разделе Параметры безопасности дерева консоли выполните одно из следующих действий:

- Щелкните Политики учетных записей , чтобы изменить Политику паролей или Политику блокировки учетной записи .

- Щелкните Локальные политики , чтобы изменить Политику аудита , Назначение прав пользователя или Параметры безопасности .

-

Когда вы найдете параметр политики в области сведений, дважды щелкните политику безопасности, которую вы хотите изменить.

-

Измените параметр политики безопасности и нажмите OK .

Примечание

- Некоторые параметры политики безопасности требуют перезагрузки устройства, прежде чем параметр вступит в силу.

- Любое изменение назначения прав пользователя для учетной записи вступает в силу при следующем входе владельца учетной записи.

Чтобы настроить параметр политики безопасности с помощью консоли редактора локальной групповой политики

У вас должны быть соответствующие разрешения для установки и использования консоли управления Microsoft (MMC), а также для обновления объекта групповой политики (GPO) на контроллере домена, чтобы выполнить эти процедуры.

-

Откройте редактор локальной групповой политики (gpedit.msc).

-

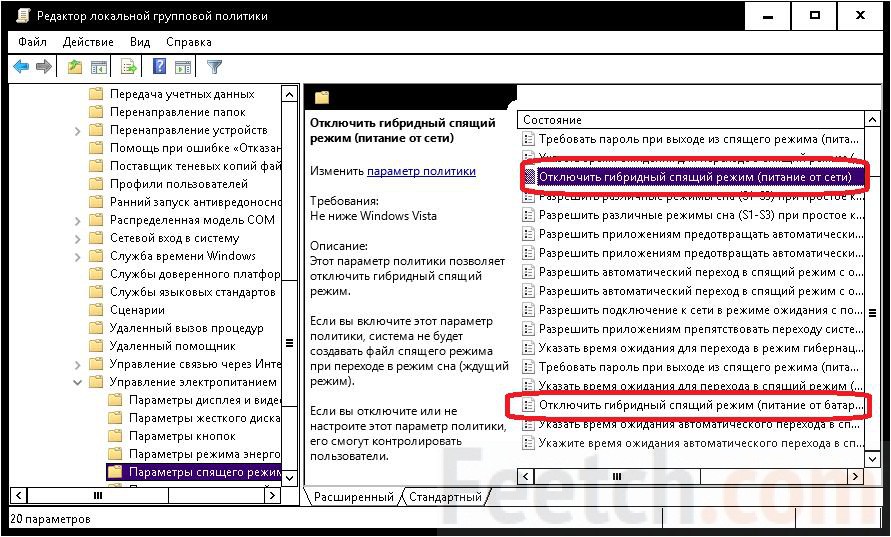

В дереве консоли щелкните Конфигурация компьютера , щелкните Параметры Windows , а затем щелкните Параметры безопасности .

-

Выполните одно из следующих действий:

- Щелкните Политики учетных записей , чтобы изменить Политику паролей или Политику блокировки учетной записи .

- Щелкните Локальные политики , чтобы изменить Политика аудита , Назначение прав пользователя или Параметры безопасности .

-

В области сведений дважды щелкните параметр политики безопасности, который требуется изменить.

Примечание

Если эта политика безопасности еще не определена, установите флажок Определить эти параметры политики .

-

Измените параметр политики безопасности и нажмите OK .

Примечание

Если вы хотите настроить параметры безопасности для многих устройств в вашей сети, вы можете использовать Консоль управления групповыми политиками.

Чтобы настроить параметр для контроллера домена

Следующая процедура описывает, как настроить параметр политики безопасности только для контроллера домена (с контроллера домена).

-

Чтобы открыть политику безопасности контроллера домена, в дереве консоли найдите GroupPolicyObject [ComputerName] Policy, нажмите Конфигурация компьютера , щелкните Параметры Windows , а затем щелкните Параметры безопасности .

-

Выполните одно из следующих действий:

- Дважды щелкните Политики учетных записей , чтобы изменить Политику паролей , Политику блокировки учетной записи или Политику Kerberos .

- Щелкните Локальные политики , чтобы изменить Политику аудита , Назначение прав пользователя или Параметры безопасности .