Возможно у вас нет прав на использование этого сетевого ресурса

Исправить “\\компьютер не доступен. Возможно, у вас нет прав на использование этого сетевого ресурса” - Компьютерные советы - Каталог статей

В этой статье я собираюсь написать гид по устранению неполадок для обмена файлами или сетей между двумя компьютерами. К сожалению, окна могут быть привередливы и даже если вы считаете, что все должно работать, доступ к общей папке на другом компьютере может произойти сбой.

Я ранее написал статью о как можно подключить два компьютера по беспроводной сети и обмениваться данными!

Так что если вы читали любую из этих двух статей, но до сих пор не можете получить доступ к общей папке на другом компьютере в той же сети, попробуйте следующие советы по устранению неполадок!

1. Рабочая группа – вам нужно убедиться в том, что каждый компьютер, на котором вы хотите получить доступ, находятся в одной рабочей группе. Имя рабочей группы должно быть точно таким же на каждом компьютере. Кроме того, не забудьте использовать тот же чехол для имен (все верхние или все нижние).

В Windows 7 и выше, нажмите кнопку Пуск, введите в рабочую группу, а затем выберите изменить имя рабочей группы. Нажмите на кнопку изменить, чтобы изменить имя рабочей группы.

2. Домашняя группа – Windows 7 появилась новая функция Домашняя группа, которая автоматически устанавливает все так, что вы можете обмениваться файлами между Windows 7, Windows 8 и Windows 10 машин.

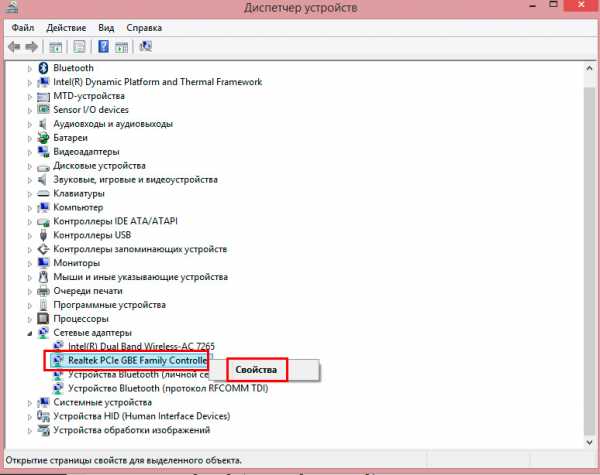

3. Файлам и принтерам – файлам и принтерам включен общий доступ для сетевого адаптера. Вы можете включить это, зайдя в Панель управления, Сетевые подключения, щелкните правой кнопкой мыши сетевое подключение, выбираем свойства и убедившись, что флажок файлам и принтерам для сетей Microsoft установлен.

В Windows 7 и выше, вы должны пойти в центр сети и общего доступа, а затем нажмите на дополнительные параметры общего доступа и включите его там.

4. Правильная подсеть и IP-адрес – Вы действительно не должны иметь эту проблему, если все ваши компьютеры подключены к одному маршрутизатору, но это все еще стоит упомянуть.

Убедитесь, что маска подсети и шлюз по умолчанию одинаковый для всех компьютеров. Если это не то же самое, то вы будете иметь проблемы с подключением компьютеров по сети.

Вы можете просмотреть эти данные, зайдя в Пуск, Выполнить, введите команду cmd и введите ipconfig /all в командной строке на каждом компьютере.

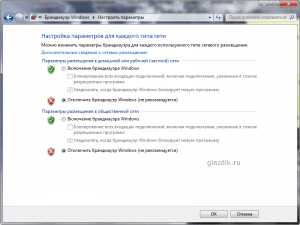

5. Проверьте брандмауэры – мое предложение здесь будет сначала отключить Брандмауэр Windows на всех компьютерах, а затем попытаться получить доступ к общим папкам. Кроме того, обязательно отключите все брандмауэры сторонних программ, как Norton или McAfee.

Если вы обнаружите, что обмен работает брандмауэр выключен, убедитесь, чтобы добавить к файлам и принтерам в список исключений в Брандмауэр Windows и брандмауэр стороннего программ.

6. Общие разрешения – если вы получаете вы, возможно, не имеют разрешения на использование этого сетевого ресурса...отказано в доступе сообщение, ваша проблема может также быть, что разрешения для общего каталога не правильно установить.

В зависимости от того, работает XP Home или ХР Pro, вы должны правильно настроить обмен. Для XP Home можно только обмениваться файлами, используя простой общий доступ к файлам. Это довольно легко, потому что у них мастер настройки через процесс обмена.

Для XP Pro, необходимо отключить простой общий доступ к файлам и установка разрешений NTFS и разрешений для общего ресурса, чтобы все открыть. Для более подробной информации, проверить мой пост о настройке файла/папки или как обмениваться файлами между компьютерами.

7. Использование TCP/IP протокола – вам, вероятно, не придется беспокоиться об этом, но просто, чтобы покрыть все основания, вы должны убедиться, что компьютеры в сети используют Интернет-протокол TCP/IP-протокол для общения, а не IPX/spx или netbeui.

Вы можете зайти в Пуск, Панель управления, Сетевые подключения, правой кнопкой мышки на сетевое подключение, выбрать свойства и посмотреть, какой протокол указан в списке.

8. Логин и пароль – если вы сделали все выше правильно и по-прежнему не можете подключиться, то вы можете также попробовать убедившись, что логины и пароли на всех компьютерах точно такие же.

Лучше иметь пароли на все учетные записи и создать новую учетную запись на каждом компьютере, с таким же именем пользователя и паролем. Иногда важно создать новую учетную запись вместо того, чтобы просто изменить имя или пароль существующей учетной записи. Убедитесь, что учетные записи Администраторов.

Также, важно знать, что Вы не сможете подключиться к сетевому ресурсу, если хост-компьютер не имеет пароля для учетной записи пользователя. Вы можете отключить защищенный паролем обмен, которые снимут вышеуказанным требованием, но это гораздо менее безопасно.

9. Имя компьютера – убедитесь в том, что NetBIOS-имена на все компьютеры являются уникальными. Имена NetBIOS только 8 символов, так что если вы назвали один компьютер JohnnyBoy1 и JohnnyBoy2, они будут иметь то же имя NetBIOS.

Убедитесь в том, что первые восемь символов имени компьютера являются уникальными, иначе у вас будут проблемы. Обратите внимание, что это только проблема с очень старыми версиями Windows. Вам не нужно для этого Windows 7 и выше.

10. Локальная политика безопасности – еще одна причина Вы не можете быть в состоянии получить доступ к другому компьютеру через сеть из-за локальной политики безопасности.

Вы можете перейти в Панель управления, администрирование, локальная политика безопасности, локальные политики, параметры безопасности. Теперь найти следующие политики:

Сетевой доступ: не разрешать перечисление учетных записей Sam и общих ресурсов

Убедитесь, что установлено значение отключен. Кроме того, убедитесь, чтобы отключить параметр, который говорит: “учетных записей Sam и общих ресурсов” не написано “Sam учетных записей”.

11. Удаление антивирусного и Интернет-безопасности – в конце концов, убедиться, что все антивирусные программы как отключить или удалить, чтобы проверить соединение. Если у вас есть программа Интернет-безопасности, таких как Norton по Интернет-безопасности и Интернет-безопасности Касперского, отключите их!

Это все советы я думаю для устранения проблем доступа к файлам в Windows! Если вы все еще не можете получить доступ к сетевой папке, после того, что вы пробовали до сих пор, я постараюсь помочь. Наслаждайтесь!

Исправить “\\компьютер не доступен. Возможно, у вас нет прав на использование этого сетевого ресурса”

Нет доступа к Mshome. Возможно, у вас нет прав на использование этого сетевого ресурса. Не найден сетевой путь. - Настройки ОС - Локальные сети - Каталог статей

Рассмотрим случай, когда имеется два компьютера, один из которых подключён к интернету, а другой имеет выход в интернет через него. Как это, примерно, делается описано тут:

Но вам нужно скачать что-нибудь с одной машины на другую. Вы заходите в сетевое окружение, кликаете по нужному компьютеру и, выскакивает наше сообщение. Все, докликались )

Windows штука хорошая, но не без сюрпризов). Т.е эта проблема может быть связана с глюком системы, особенно XP SP3. Но проблема может быть и в настройках соединения.

В чем вся проблема? В том, что имя компьютера по которому вы кликаете, не соответствует его ip- шнику.

! Три варианта (это не пошаговая инструкия)!

Итак:

1) Пробуем войти по ip. Пуск-выполнить- \\ip-шник (того,куда ломимся. Например \\192.168.0.2)- ентер. Ждем пока виндоус потормозит и выдаст результат. Если откроется папка с расшаренным контентом- все окей.

Аналогично на другом компьютере. Внимание, если вы пытаетесь зайти на компьютер, непосредственно подключеный к интернету, а он отказывается, то вбиваем ваш внешний ip.

Тут может возникнуть куча проблем.

1- если ваш ip меняется при каждом подключении к интернету, то каждый раз нужно вбивать новый ай-пи. (а так, открывшуюся папку можно было бы добавить в избранное. Это даже удобнее кликанья по сетевому окружению)Горе!

2- на машине непосредственно подключенной, должен быть XP Professional, т.к для входа по внешнему ай-пи должна быть настроена политика безопасности.

Т.е если у вас хр professional и по внешнему тоже не заходит, то: пуск-панель управления- администрирование- локальная политика безопасности- назначение прав пользователя- доступ к компьютеру из сети- добавляем имя подключаемого компьютера с пометкой рабочей группы. Можно добавить всех, а потом методом исключения найти нужного.

Если "доступ к компьютеру из сети" не включается, нужно полазить в свойствах и посмотреть какие пункты с ним ассоциированы, и включить их.

Вообще, политику безопасности нужно править крайне аккуратно (если уж есть желание и необходимость), и иметь комплексную защиту своего пк.

Это был описан способ, как отказаться от имен и входить по ip.

2) Пытаемся справиться с именами:

На обеих машинах. проводник C- windows- sistem32- drivers- etc- открываем hosts блокнотом и в последней строчке указываем ip этого компьютера и присваеваем имя ( например, 192.168.0.1 HOME.mshome.net).

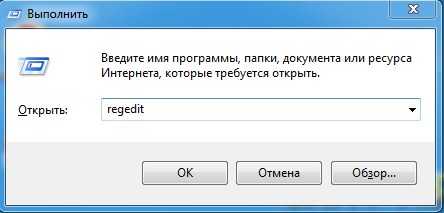

3) Ничего не правим кроме реестра.

Возможно, этот вариант стоит первым делом рассмотреть.

Пуск-выполнить- regedit-HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa- кликаем по restrictanonymous- выставляем значение "0", если стоит "1". перезагружаем компьютер.

Разрешение на доступ отсутствует, обратитесь к сетевому администратору

- Содержание статьи

Описание

При попытке зайти на одну из расшаренных папок в домашней локальной сети, или сети предприятия, можно столкнуться со следующей ошибкой:

В Windows 10, Windows 11:

Windows не может получить доступ к \\путь к папке\.

В Windows Vista, Windows 7, Windows 8:

Разрешение на доступ к \\путь к папке\ отсутствует, обратитесь к сетевому администратору

В Windows 2000, Windows XP:

Нет доступа к \\путь к папке\. Возможно, у вас нет прав на использование этого сетевого ресурса. Обратитесь к администратору этого сервера для получения соответствующих прав доступа.

Отказано в доступе.

При этом, такая ошибка может появлятся как у какого-то конкретного пользователя или компьютера, так или у целой группы пользователей. Давайте разберем причины и способы исправления данной ошибки.

Исправляем ошибку

В том случае, если на вашем компьютере установлена Windows 7 или Windows 10, а вы пытаетесь зайти на общую папку, которая создана на компьютере, работающим под старыми версиями ОС, такими как Windows Server 2003, Windows XP и Windows Vista, то проблема может быть в неправильных настройках LAN Manager, если это ваш случай, то ознакомьтесь со статьей: https://pc.ru/articles/s-kompyutera-s-windows-net-dostupa-k-setevym-resursam-kompyuterov-s-drugimi-versiyami-osДанная ошибка связана с тем, что хоть директория и помечена для общего доступа, правила безопасности (они же права доступа) не позволяют пользователю им воспользоваться. Давайте исправим это.

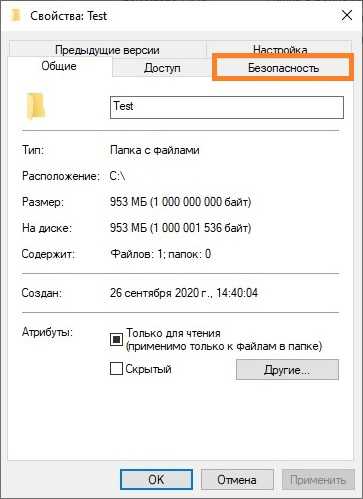

Далее в данной статье пойдет речь про расшаренные папки в семействе операционных систем Windows - о том, как настроить права доступа из под Linux, можно прочитать в нашем материале по Samba.Заходим в свойства расшариваемой директории (или диска) - для этого, нажимаем на нем правой кнопкой мыши и выбираем пункт "Свойства". В открывшемся окошке переходим на вкладку "Безопасность".

На данной вкладке и происходит настройка прав доступа к данному ресурсу. Для внесения изменений прав доступа, нужно нажать кнопку "Изменить"

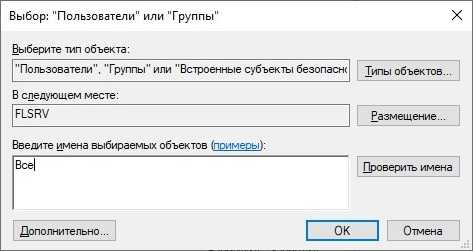

Теперь остается только добавить необходимые права пользователю, или группе пользователей. Нажимаем на кнопку "Добавить".

В открывшемся окне нужно вписать имя пользователя или группы, которым следует разрешить доступ к ресурсу. Оптимальным вариантом для домашней сети будет ввести имя группы "Все" - таким образом, можно разрешить доступ к расшаренной папке любому пользователю с любого компьютера в вашей локальной сети. Для корпоративных же сетей куда актуальнее может оказаться ввод имени конкретного пользователя или группы.

Для проверки корректности ввода, можно воспользоваться кнопкой "Проверить имена", а так же поиском, который откроется по нажатию на кнопку "Дополнительно".

После ввода имени нужного пользователя или группы, следует нажать на кнопку "ОК", после чего выставить необходимые права доступа.

Наиболее часто используются права на "только чтение" - в том случае, когда нужно разрешить только просмотр информации в расшаренной папке - для этого оставить права доступа по умолчанию (среди них должны быть "Чтение и выполнение"). Если же нужно разрешить еще и изменять содержимое папки (создавать и удалять файлы), то тогда нужно выставить "Полный доступ".

После проведения подобной настройки следует проверить, пропала ли проблема с доступом к сетевому ресурсу или нет.

Нет доступа к рабочей группе "WORKGROUP". Ошибка "Нет доступа к Workgroup. Возможно, у вас нет прав на использование этого сетевого ресурса".

Ситуация: есть рабочая группа "WORKGROUP" и три компьютера в сети, объединенные через роутер. На одном из них установлена Windows XP Professional SP3, на другом - Windows 10 SL.

В один прекрасный день, попытавшись получить с XP-шного компьютера доступ к компьютеру с Windows 10, я даже не смог отобразить компьютеры рабочей группы (т. е. увидеть все компьютеры в сети). Вместо этого красовалось сообщение об ошибке, гласящее:

"Нет доступа к Workgroup. Возможно у вас нет прав на использование этого сетевого ресурса...Обратитесь к системному администратору.

Служба не запущена".

Оказалось, что проблема главным образом заключалась в компьютере с Windows 10: ошибка выскакивала при попытке отобразить в списке именно его, и как следствие - не открывалась рабочая группа.

РЕШЕНИЕ

(во всяком случае, мне это помогло)- На компьютере с Windows 10 заходим в Службы (Win + R > services.msc)

- Находим службу "Браузер компьютеров" и останавливаем ее.

- На компьютере с Windows XP пробуем снова открыть рабочую группу - она должна открыться

- На компьютере с Windows 10 снова запускаем службу "Браузер компьютеров".

- Пробуем зайти с Windows XP на Windows 10 - компьютер с Windows 10 должен отобразиться в рабочей группе и открываться.

Примечание: для доступа на компьютер с Windows 10, возможно, понадобится отключить защиту паролем.

P. S. Благодарность форуму OSZone.net: http://forum.oszone.net/thread-337001-2.html

Проблема с шарами в WinXP: ru_root — LiveJournal

- zeres_esker (zeres_esker) wrote in ru_root,

"Нет доступа к . Возможно, у вас нет прав на использование этого сетевого ресурса. Обратитесь к администратору этого сервера для получения соответствующих прав доступа.

Не найден сетевой путь."

Может вывалить ошибку при открытии списка компов, но не всегда.

По айпишнику шары открывает.

Из подозрительного в логах найдено:

"В конфигурации сервера параметр "irpstacksize" имеет слишком малое значение для использования локального устройства сервером. Увеличьте значение данного параметра."

Параметра не было вовсе, создал, поигрался со значениями - не помогло. Каких-то других косяков не обнаружено. Остальные компы в сети работают нормально, по шарам ходят без проблем. Компы не в домене.

Куда рыть носом?

-

sonarqube and Dependency-Check

гайзы, а кто-нибудь скрещивал sonarqube и Dependency-Check? Dependency-Check плагин для грэдла генерит N отчетов. Условно имеем # cat…

-

nat in 12.3 under hyper-v

дано freebsd 12.3, запущенная под hyper-v. До апгрейда с 12.2 все летало. Сейчас трафик из локалки через nat еле ползет, а через squid летает. Это…

-

Debian, перевёрнутый курсор мыши. Буквально.

Ну, тут словами не описать, лучше, вот, видео: https://www.youtube.com/watch?v=d9_s9r6jNpA iio-sensor-proxy я, конечно, удалил, но он отвечает не…

Photo

Hint http://pics.livejournal.com/igrick/pic/000r1edq

Недоступен сетевой ресурс. Ярлыки не работают, что делать если ярлыки не открываются

но при попытке входа система выдаёт сообщение:

Windows не может получить доступ к \\компьютер\сетевой_ресурс . Разрешение на доступ к \\компьютер\сетевой_ресурс отсутствует. Обратитесь к сетевому администратору для получения доступа.В операционной системе Windows XP аналогичное сообщение звучит так:

Нет доступа к \\компьютер\сетевой_ресурс . Возможно, у вас нет прав на использование этого сетевого ресурса. Обратитесь к администратору этого сервера для получения соответствующих прав доступа. Отказано в доступеПочему нет доступа к сетевому ресурсу?

Причина может заключаться в следующих факторах:

- у пользователя нет разрешения для доступа к общему ресурсу.

Эти права настраиваются на вкладке Доступ и актуальны только для настройки доступа по сети. - у пользователя нет разрешения для доступа к папке на уровне прав NTFS

Настраиваются на вкладке Безопасность . Эта настройка регулирует права доступа как по сети, так и для локального. - у пользователя нет ни разрешений на доступ по сети, ни NTFS прав.

Как открыть доступ к сетевой папке для всех пользователей

Настройки необходимо выполнять на компьютере, где расположен сетевой ресурс.

Заходим в Управление компьютером:

Открываем раздел Общие папки . Выделяем подраздел Общие ресурсы и выясняем локальный путь к папке, которая открыта для сети.

В нашем примере мы видим, что сетевому ресурсу temp соответствует локальный путь C:\temp :

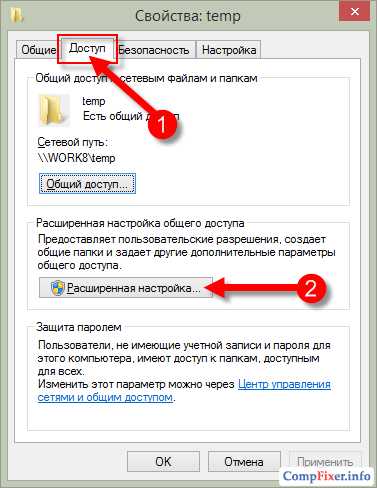

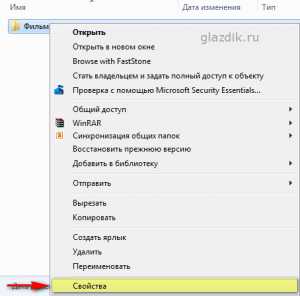

Находим локальную папку, нажимаем по ней правой кнопкой мыши и вызываем Свойства :

1 Первое, что нужно проверить, это разрешения для доступа по сети . Открываем вкладку Доступ и нажимаем кнопку Расширенная настройка :

Нажимаем кнопку Разрешения :

Проверяем, для кого открыт сетевой доступ, и также проверяем права.

Для того, чтобы входить на сетевой ресурс могли все пользователи, в список Разрешения для общего ресурса необходимо добавить группу Все .

В нашем случае, отрыт полный доступ для группы Все . Значит, с сетевыми разрешениями всё в порядке:

2 Второе, что нужно проверить, это NTFS права. Заходим на вкладку Безопасность и проверяем глобальные разрешения для доступа к папке.

В нашем примере мы видим, что увидеть и войти в эту папку могут только пользователи и администраторы локального компьютера. Это значит, что если мы попытаемся войти на сетевой ресурс под пользователем, у которого нет учётной записи на локальном компьютере, нам будет отказано в доступе.

Для того, чтобы разрешить доступ к папке всем пользователям, даже не имеющим учётной записи на локальном компьютере, необходимо добавить в список ту же группу Все . Для этого нажимаем кнопку Изменить :

Добавляем группу Все и нажимаем OK .

Внимание! Искать группу в списке групп и пользователей НЕ обязательно. Можно просто прописать руками слово «Все» — обязательно с большой буквы.

Теперь указываем, какие операции разрешены для группы Все. Для доступа и скачивания файлов по сети достаточно разрешить:

- Чтение;

- Чтение и выполнение;

- Список содержимого папки.

После задания разрешений нажмите OK , чтобы сохранить настройки разрешений.

В процессе работы с компьютером под управлением Windows может произойти такая проблема: при клике по ярлыку диска или сетевого ресурса система выдает предупреждение, что диск или недоступен, на который ссылается ярлык Ink . В большинстве случаев решить эту проблему не сложно.

Если вы открываете диск или ресурс через ярлык, который, например, вынесен на рабочий стол, то ошибка «Недоступен диск или сетевой ресурс на который ссылается » возникает в результате того, что адрес, прописанный в ярлыке, не соответствует фактическому пути.

Чтобы стало понятнее, приведем конкретный пример. Пользователь вставил флешку в USB-порт компьютера и так как он часто пользуется этим накопителем, то решил вынести его ярлык из «Компьютер» на рабочий стол. После этого он много раз в один и тот же порт вставлял флешку и все работало. Однако в какой-то момент привычный USB, например, оказался занят, из-за чего пришлось подключить накопитель к другому порту, и на этот раз флешка не открылась через ярлык на рабочем столе, а вместо этого всплыло окно с ошибкой.

Причина возникновения ошибки недоступности диска или сетевого ресурса на который ссылается ярлык lnk в том, что когда пользователь подключал флешку к одному и тому же порту, то в системе ей всегда присваивалось название, например, «Диск G», но так как теперь она вставлена в другой USB, то ей было присвоено иное имя.

Является общепринятой нормой и их наличием уже никого не удивишь. В связи с доступностью интернет-подключения, всё более популярными становятся различные онлайн-сервисы. Одними из самых популярных являются сетевые папки и удалённые ресурсы, организованные как в домашней сети, так и предоставляемые вашим интернет-провайдером. Чаще всего всё работает так, как положено, но время от времени могут встречаться ошибки, препятствующие полноценной работе, которые обычный пользователь не знает, как решить. Одними из самых популярных ошибок являются ошибки «Нет доступа к сетевой папке». Некоторые из них могут обозначаться цифровым или буквенно-цифровым кодом, например, 1231 или 0x800704cf. Причинами возникновения этих неполадок могут быть различные факторы. В этой статье мы предлагаем вам разобраться со всеми причинами, а также предложим способы их решения.

Нет доступа к сетевой папке

Представим, что у вас есть несколько компьютеров, между которыми вы хотите настроить домашнюю сеть, чтобы постоянно не копировать необходимые файлы. В таком случае вам необходимо создать папку на одном из компьютеров, сделать её общедоступной, чтобы был доступ с любого другого устройства с выходом в интернет. Это может быть даже смартфон или планшет.

Одна из самых часто встречаемых ошибок при работе с удалёнными папками - нет доступа к сетевой папке, при этом может выдаваться код ошибки 0x800704cf. Вы в Проводнике видите общедоступную сетевую папку, но при попытке её открыть получаете сообщение «Нет доступа к ресурсу». Точный текст сообщения может отличаться в зависимости от версии операционной системы. Каковы возможные причины такой проблемы? Их может быть несколько:

- Отдельно взятому пользователю не были предоставлены права на доступ к папке, расположенному в сети.

- У пользователя нет разрешения на доступ к сетевому ресурсу на уровне безопасности операционной системы .

- У пользователя, вообще, нет никаких разрешений на доступ к ресурсу.

Решить можно каждую проблему. Давайте разберём подробнее.

Настройка доступа к сетевой папке для каждого пользователя

Все настройки должны выполняться на том компьютере или ресурсе, на котором хранится содержимое папки. Чтобы настроить доступ пользователей к папке, необходимо:

- Зайти в управление компьютером (зависимо от версии операционной системы, кликните правой кнопкой мыши по иконке Мой компьютер на рабочем столе Windows либо по кнопке Пуск, после чего выберите Управление либо Управление компьютером) и выбрать пункт Общие папки - Общие ресурсы.

- Найти в списке ресурсов папку, доступ к которой вы не можете получить, и посмотреть её расположение на жёстком диске.

- Открыть Проводник и найти нужную папку (пользователи Windows 10 могут выполнять дальнейшие действия, не переходя в Проводник, просто кликнув правой кнопки мыши прямо в меню утилиты Управление компьютером).

- Кликнуть по ней правой кнопкой мыши, выбрать Свойства - Доступ - Расширенные настройки - Разрешения (либо же Свойства - Разрешения для общего ресурса).

- Вы увидите как минимум два пункта - Администраторы и Все. Навести стрелочку курсора на пункт Все и убедиться, что стоят галочки напротив всех пунктов в столбике Разрешить (полный доступ, изменение, чтение). Если же напротив какого-то пункта стоит галочка в столбике Запретить, следует убрать его отсюда и поставить в столбик Разрешить.

- Подтвердить изменения, нажав Применить - OK, после чего повторить попытку воспользоваться сетевым ресурсом.

Кликните правой кнопкой по «Компьютер» и выберите «Управление» в контекстном меню

Настройка доступа к ресурсу на уровне безопасности системы

Иногда бывает, что на уровне безопасности операционной системы запрещён доступ сторонних пользователей к сетевому ресурсу. Чтобы исправить проблему:

- В меню Свойства откройте вкладку Безопасность и нажмите на кнопку Изменить, а затем Добавить.

- В строке «Введите имена выбираемых объектов» напечатайте с большой буквы Все и нажмите ОК.

- После того как вы будете переброшены обратно в список групп и пользователей, наведите курсор на вновь созданную группу Все и отметьте те действия, которые вы хотите разрешить. Отмеченных пунктов по умолчанию вполне достаточно для чтения данных с удалённого сетевого ресурса.

- Нажмите Применить - OK - OK и повторите попытку доступа к сетевой папке.

При попытке подключиться к интернету возникает ошибка 1231

Ошибка 1231 возникает в том случае, когда компьютер с Windows не может получить доступ к ресурсам, расположенным на удалённом сервере. Чаще всего возникает, когда провайдер интернета предоставляет доступ к международной сети по технологии VPN . Кроме того, она может возникнуть при попытке доступа к локальному ресурсу поставщика услуг сетевого доступа. Если доступ был и вдруг пропал, произойти эта неполадка может по одной из следующих причин:

- проблемы со стороны провайдера;

- обрыв связи между абонентом и сервером;

- поломка сетевой карты компьютера;

- сбой драйверов сетевой карты;

- система безопасности операционной системы блокирует соединение по VPN;

- некорректно налаженное или отключённое соединение по локальной сети;

- действия вирусных программ.

В первую очередь следует проверить, не возникает ли ошибка 1231 по вине поставщика интернета. Для этого вам нужно запустить командную строку (Win + R - cmd, или правой кнопкой по кнопке Пуск - Командная строка) и ввести следующую команду:

net view \\domain:имя домена,

где имя домена означает адрес сервера, которые провайдер предоставил вам для подключения к Всемирной паутине. Если выдаётся «Системная ошибка 53. Не найден сетевой путь», то проблема именно со стороны поставщика услуги. В таком случае вам следует обратиться в техническую поддержку.

Если же такой ошибки не выбивает, придётся искать причину в своём компьютере или ноутбуке на Windows. Что можно сделать для исправления ошибки 1231?

Заключение

Надеемся, что мы помогли вам с решением проблемы доступа к сетевым ресурсам с кодами 1231 и 0x800704cf. Мы уверены, что, если вы будете точно следовать нашим указаниям, у вас получится решить всё самостоятельно. В комментариях просим указать, получилось ли вам разобраться с вопросом без помощи специалистов.

Понятие «ярлык» известно современному человеку в основном благодаря компьютерной технике. Оно означает указатель на некоторый объект. Таким объектом может быть файл или папка, а нередко к ярлыкам подключают различные свойства. Например, дают команду программе запуститься развёрнутой на весь экран, или с конкретным разрешением. В Windows этот тип фалов так хорошо прижился из-за наличия Рабочего стола. Хотя бы раз у каждого опытного пользователя возникали ошибки при работе с ярлыками, как исправить их? Будет не лишним разобраться.

Для правильного устранения проблем с ярлыками стоит выявить причину возникновения.

Устройство этого типа файлов не назовёшь сложным. По сути, это небольшой документ, в который записана ссылка с параметрами. Опознать такой вид файлов несложно - он представляет собой иконку со стрелкой внизу (хотя в некоторых «сборках» ОС Windows стрелки может и не быть). Большинством современных ОС они поддерживаются на очень глубоком уровне. Ознакомиться с содержимым ярлыка можно, вызвав его контекстное меню и нажав «Свойства».

Здесь можно увидеть несколько вкладок:

Возможные проблемы и их решения

Чаще всего при работе с такими ссылками встречается одна банальная проблема. Объект, на который ссылался файл, был перемещён, удалён или утерян системой. Или же его запуск невозможен. Нередко пользователь пытается вызвать что-либо, чего уже нет по конечному адресу. Это наиболее характерная ошибка при работе с ярлыком.

У такой проблемы есть несколько решений:

- Просто удалить ярлык. Нужно помнить, что в системе он не играет никакой критической роли. В нём не записана важная информация , кроме как о положении файла или папки. То есть, сделав это, вы не удалите важный документ, который привыкли находить по двойному щелчку на нём.

- Переписать ссылку на объект. В соответствующей вкладке просто замените адрес конечного объекта на новый. Для этого найдите новый объект и в его «Свойствах» посмотрите его местоположение. Потом скопируйте эти данные в свойства ярлыка.

- Если объект был перемещён, проще всего создать новую ссылку на него. Для этого достаточно вызвать контекстное меню нужного файла или папки, после чего нажать «Отправить» - «Рабочий стол». Это позволит быстро получить доступ к нужному документу прямо с Рабочего стола.

Ошибки такого рода - небольшая проблема. Конечно, если она не вызвана другой, более масштабной неполадкой. Если вы не можете найти необходимое по названию рядом со значком, попробуйте воспользоваться «Поиском» Windows.

Другие неполадки

Нельзя исключать, что в проблемах со ссылками на файлы виноват вирус. Такое возможно, если на ПК не установлен хороший антивирусный пакет. Проведите комплексную проверку с помощью «Microsoft Security Essentials» или «Касперского». После этого попробуйте применить способы, указанные выше.

В итоге

Проблемы с ярлыками сами по себе не так сложны. Если у вас есть базовые навыки работы в среде Windows - вы наверняка сможете без труда с ними справиться. А если корень проблемы всё-таки не удалось устранить - обращайтесь в комментарии, пользователи нашего сайта подскажут вам верное решение!

22.03.2016В этой статье мы обсудим популярную проблему с не рабочими ярлыками. Прочитав ее, вы узнаете, по каким причинам ярлыки работают не корректно и что нужно сделать, чтобы исправить такую ситуацию.

А в конце можно будет закрепить теорию просмотром видео инструкции с практическим примером. Так что всем удачи друзья, не бойтесь сами исправлять ошибки.

Итак, друзья, если вы еще не попадали в ситуацию, когда внезапно все ярлыки в вашем компьютере начинают чудить. Действительно чудить, допустим, запускаете музыкальный плеер, а открывается ворд. Пытаетесь запустить браузер, а открывается блокнот. Ситуации бывают разнообразные, но суть всегда остается одной, при попытке запустить интересующий ярлык отрывается «левая» программа или совсем ничего не открывается.

Происходит это всегда из-за сбоя в настройках вашей операционной системы , в результате чего он работает некорректно и не выполняет поставленные вами задачи. Те ребята, кто уже интересовался этим или прошел через подобный случай, знают, что данную ситуацию называют – сбоем ассоциаций файлов, ярлыков.

У меня перестали работать ярлыки, почему?

Для тех, кто не в курсе, каждый файл на вашем компьютере открывается с помощью определенной программы и если попробовать открыть его не верной, не предназначенной для этого программой, скорее всего вы увидите на мониторе всплывающую ошибку или непонятные каракули.

Происходит это из-за того, что каждый файл имеет свой формат, называют его расширением. Например, вы наверное не раз слышали, что песни записывают в формате mp3, картинки в формате jpeg, а фильмы в avi. Все эти расширения позволяют пользователю и операционной системе понимать, что за файл перед ними и какой программой его нужно открывать.

Веду я все это к тому, что ярлыки тоже имеют свое расширение lnk. И если операционная система получит команду открывать расширение lnk с помощью блокнота, то все ярлыки на вашем компьютере автоматически станут открываться через блокнот. В результате изменения настроек ярлыки могут открываться любой программой на вашем компьютере, но при этом не будут выполнять своего предназначения.

Большинство людей, попав в данную ситуацию, сразу начинают искать решение проблемы, это конечно хорошо. Но я бы сначала рекомендовал разобраться в причинах возникновения сбоя. Ведь если не понимать что происходит, то в дальнейшем вы можете «спотыкаться» об данную ситуацию до бесконечности.

Поэтому сначала сядьте, успокойтесь, подумайте минутку над тем, что вы делали перед тем, как ярлыки перестали работать. Думаю, вы почти сразу определите причину и запомните навсегда, что так делать не нужно. А я немного подскажу вам. Чаще всего ярлыки открываются одной и той же программой из-за вашей халатности, вы сами по случайности и специально задаете какому-то неизвестному вам файлу программу для открытия по умолчанию.

Для этого достаточно нажать на файл правой кнопкой мышки и в выпадающем меню выбрать стручку «Открыть с помощью» при этом выбираете программу и забываете снимать галочку с параметры настройки: «Использовать выбранную программу для всех файлов выбранного типа»

Вот так просто и «ломаются» ярлыки и программы.

Конечно, кроме этого еще есть большая вероятность зацепить вирус, который без вашего вмешательства сделает все необходимые настройки , и ярлыки тоже перестанут открываться, так как положено.

Как восстановить работу ярлыков? Как восстановить ассоциации ярлыков?

Есть несколько способов, чтобы вернуть систему в рабочее состояние и не мучить свой мозг. Все задачи сводятся к изменению настроек, которые прописаны в реестре.

Поэтому если вы отличный программист, то не составит вам труда зайти в реестр и вручную отредактировать его до рабочего состояния. Но, скорее всего обычному пользователю это сделать невозможно.

Чтобы автоматически внести необходимые настройки в реестр любому, даже ничего не понимающему пользователю следует скачать готовый файл реестра и запустить его на своем компьютере.

После того, как вы скачали архив к себе на компьютер, следует найти нужный вам файл реестра, а именно выбрать для какой операционной системы идет восстановление. Определились? Теперь просто дважды нажимаем на него и подтверждаем изменения в системе, после чего обязательно перезагружаем систему.

Наглядно можно посмотреть в конце статьи, там для этого есть видео инструкция с практическим примером.

Если сложилась такая ситуация, что после автоматического внесения изменений в реестр ярлыки все равно не работают, то готовимся к небольшим приключениям, но не переживаем. Просто нужно вручную запусти реестр и удалить оттуда лишний раздел.

Для запуска реестра нажмите на клавиатуре одновременно клавиши WIN+R (клавиша WIN – это кнопка с флажком виндовс) перед вами откроется панель ввода команды, где вы должны ввести слово «regedit»

После ввода команды нажимаем «ок» и перед нами открывается окно с реестром компьютера

Теперь нам необходимо найти раздел, который внес изменения в реестр и удалить его, для этого ищем раздел с названием UserChoice

Он находится по адресу:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\FileExts\.lnk

После того как нашли просто удаляем и перезагружаем компьютер.

Ярлыки не работают, что делать если ярлыки не открываются?

Пишите в комментариях, помогла ли статья исправить ситуацию с не рабочими ярлыками.

Недавно помогал одному знакомому с такой проблемой: все ярлыки стали выглядеть одинаково и открываются блокнотом. Почитал комментарии людей в интернете и многие в ужасе от этой проблемы:). На самом деле все решается довольно быстро и легко.

Понятие, с которым мы столкнулись, называется ассоциациями ярлыков. Что такое ассоциации?

В Windows хранится такая таблица, в которой расписано, какую программу запускать при обращении к конкретному типу файла. Логично, чтобы, когда я решил открыть картинку, запустилась именно Программа просмотра фотографий, а когда решил открыть песню, например, запустился Winamp. Так вот, в нашей ситуации эти самые ассоциации сбились.

Но, прежде чем решать проблему именно с ярлыками, убедитесь, что проблема в них. А в чем еще может быть? Когда мы запускаем файл, Windows определяет с каким приложением он связан и запускает это приложение, а уже эта программа открывает файл.

С ярлыками чуть по-другому. Ярлык это просто ссылка на файл. То, есть по щелчку на ярлык запускается приложение, которое должно открыть этот файл. И если сбиты еще и ассоциации файлов приложений - exe, значит, проблема не только в ярлыках.

В этой статье мы разберемся только с тем случаем, когда проблема связана с ассоциациями ярлыков. Итак, как же выяснить, проблема с файлами exe или ярлыками?

Зайдите на диск C , в папку Program Files или Program Files x86 , и попробуйте запустить любую программу, например, Skype. Для этого нужно запустить файл по адресу: c:\Program Files (x86)\Skype\Phone\Skype.exe . Если Skype запустился, значит, проблема действительно с ярлыками.

Как открыть доступ папке на сервере. Права доступа на файловом сервере в доменной среде

Внимание! Все действия происходят на самом сервере под управлением операционной системы Windows Server 2003. Также все можно производить на сервере при помощи терминальной службы управления сервером.

Все ниже перечисленное будет работать только на файловой системе NTFS. Если у вас до сих пор стоит FAT32 (16), то переведите вашу файловую систему в NTFS. Это можно сделать легко стандартными средствами. В командной строке наберите просто convert [диск] /fs:NTFS . Например: convert c: /fs:NTFS.

- Обратно конвертировать в систему FAT нельзя.

- Ори конвертации системного диска будут предупреждения о потере дескрипторов, соглашайтесь. Это не приводит к потерям к данным.

- Перегрузитесь.

Открываем доступ

Для открытия доступа на использование папки, как сетевой для пользователя требуется сделать следующие действия:

Запустить Проводник

Нажать правой кнопкой мыши на нужной папке, выбрать «Свойства »

В появившемся окне переместить галочку на пункт «Открыть общий доступ к этой папке ».

Присвоить название общему ресурсу. Как правило берется значение по умолчанию название папки.

Оставляем по умолчанию «Предельное количество пользователей » на значение «Максимально возможное »

После вышеперечисленных действий нажимаем на кнопку «Разрешения »

Добавление пользователя

При нажатии на кнопку «Добавить » выбираем из списка нужного пользователя

После добавления выставляем ему соответствующие права Полный доступ , Изменение , Чтение . Права выставляются по усмотрению администратора, то есть Вас.

Чтобы выбрать нужного пользователя требуется сделать следующие действия:

После нажатия кнопки «Добавить » появится окно, где можно будет выбирать как группу, так и любого пользователя в отдельности

Ввести имя пользователя вручную (если вы конечно помните его наизусть), либо нажать кнопку «Дополнительно » и используя поиск выбрать из предлагаемого списка пользователей.

После того, как Вы прописали все что требуется в папке «Доступ » переходим в папочку «Безопасность » и радуемся «О боже» как много тут всяких прав.

Дополнительные права

Выбираем нужного пользователя и начинаем вершить правосудие: Это можно это нельзя.

При нажатии кнопки «Дополнительно » там появится еще более обширный список прав, что можно будет пользователю, а что нет.

Также в разделе «Дополнительных » прав, выбираем нужного пользователя:

Убираем галочку с пункта «Разрешит наследование… ». - Если это не сделать, то все ваши действия будут напрасны, и все внутренние папки будут наследовать права от более высокого уровня. Как правило от диска (а там только чтение у всех).

Установить галочку «Заменить разрешения ».

Нажимаем «Применить » и начнется процесс распределения прав по текущему пользователя. Этот процесс может затянуться на несколько минут, в зависимости от количества файлов. Размер файлов в данном случае значение не имеет.

Проблема: невозможно получить доступ к сетевому ресурсу. Сетевая папка отображается…

но при попытке входа система выдаёт сообщение:

Windows не может получить доступ к \\компьютер\сетевой_ресурс . Разрешение на доступ к \\компьютер\сетевой_ресурс отсутствует. Обратитесь к сетевому администратору для получения доступа.В операционной системе Windows XP аналогичное сообщение звучит так:

Нет доступа к \\компьютер\сетевой_ресурс . Возможно, у вас нет прав на использование этого сетевого ресурса. Обратитесь к администратору этого сервера для получения соответствующих прав доступа. Отказано в доступеПочему нет доступа к сетевому ресурсу?

Причина может заключаться в следующих факторах:

- у пользователя нет разрешения для доступа к общему ресурсу.

Эти права настраиваются на вкладке Доступ и актуальны только для настройки доступа по сети. - у пользователя нет разрешения для доступа к папке на уровне прав NTFS

Настраиваются на вкладке Безопасность . Эта настройка регулирует права доступа как по сети, так и для локального доступа. - у пользователя нет ни разрешений на доступ по сети, ни NTFS прав.

Как открыть доступ к сетевой папке для всех пользователей

Настройки необходимо выполнять на компьютере, где расположен сетевой ресурс.

Заходим в Управление компьютером:

Открываем раздел Общие папки . Выделяем подраздел Общие ресурсы и выясняем локальный путь к папке, которая открыта для сети.

В нашем примере мы видим, что сетевому ресурсу temp соответствует локальный путь C:\temp :

Находим локальную папку , нажимаем по ней правой кнопкой мыши и вызываем Свойства :

1 Первое, что нужно проверить, это разрешения для доступа по сети . Открываем вкладку Доступ и нажимаем кнопку Расширенная настройка :

Нажимаем кнопку Разрешения :

Проверяем, для кого открыт сетевой доступ, и также проверяем права.

Для того, чтобы входить на сетевой ресурс могли все пользователи, в список Разрешения для общего ресурса необходимо добавить группу Все .

В нашем случае, отрыт полный доступ для группы Все . Значит, с разрешениями на доступ по сети всё в порядке:

2 Второе, что нужно проверить, это NTFS права. Заходим на вкладку Безопасность и проверяем глобальные разрешения для доступа к папке.

В нашем примере мы видим, что доступ к этой папке имеют только пользователи и администраторы локального компьютера. Это значит, что если мы попытаемся войти на сетевой ресурс под пользователем, у которого нет учётной записи на локальном компьютере , нам будет отказано в доступе.

Для того, чтобы разрешить доступ к папке всем пользователям, даже не имеющим учётной записи на локальном компьютере, необходимо добавить в список ту же группу Все . Для этого нажимаем кнопку Изменить :

Жмём Добавить :

Добавляем группу Все и нажимаем OK .

Внимание! Искать группу в списке групп и пользователей НЕ обязательно. Можно просто прописать руками слово «Все» - обязательно с большой буквы.

Теперь указываем, какие операции разрешены для группы Все. Для доступа и скачивания файлов по сети достаточно разрешить:

- Чтение;

- Чтение и выполнение;

- Список содержимого папки.

После задания разрешений нажмите OK , чтобы сохранить настройки разрешений:

Ещё раз OK :

Проверяем. Доступ к папке есть как с компьютера под управлением Windows 7, так и с компьютера на Windows XP:

Если в процессе настройки доступа вы столкнетесь с «ошибкой применения параметров безопасности», читайте, как ее исправить.

Проводом или по Wi –Fi и обнаружили, что компьютеры «не видят» друг друга. И эти компьютеры управляются Windows 7, в то время как компьютеры со старенькой, но горячо любимой, XP прекрасно обнаруживают друг друга в сети и видят папки, открытые для общего доступа.

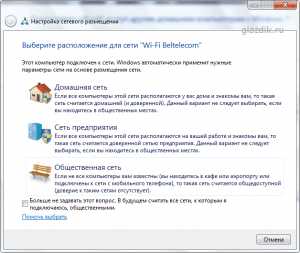

В windows 7 была кардинально переработана работа с сетями и общим доступом. Появились «сетевые размещения» (домашняя, рабочая, общественная сеть и сеть домена) и сделано это было конечно во благо наше с вами, но получилось, как говориться, как всегда.

По умолчанию семерка определяет все новые сети как общественные, а для них установлены очень суровые правила безопасности: сетевое обнаружение отключено (компьютер слеп и не видим другим машинам), выключен к файлам и принтерам (другие компьютеры не видят расшаренные папки, папки, принтеры), доступ к компьютеру из сети запаролен.

Еще с мрачных времен Windows Vista многие помнят этот экран выбора сетевых размещений, появляющийся всякий раз, когда компьютер подключается к новой сети.

Итак, как открыть доступ к файлам по сети в windows 7 (расшарить файлы)?

Можно каждый раз при выборе сетевого размещения выбирать Домашняя сеть. А можно один раз настроить компьютер для удобного пользования при подключении к любой сети, с обитателям которой вы хотите расшарить файлы. Если вас заботит сохранность ваших конфиденциальных данных, просто не предоставляйте к ним доступ и старайтесь не открывать к файлам и папкам полного доступа (на запись и чтение).

Если вы опасаетесь, что к вашим файлам будут иметь доступ сторонние лица, когда, например, вы находитесь в аэропорту и подключены к Wi – FI сети, установите программу

Kill Watcher

и закрывайте доступ к вашему компьютеру извне двумя кликами мыши. Kill Watcher останавливает службу сервера, и ваши файлы становятся недоступны по сети даже для чтения.

Подготовка к расшариванию

Нажмите на значке сети в трее и перейдите по ссылке в Центр управления сетями и общим доступом .

В появившемся окне выставьте значения переключателей, как показано на скриншоте:

Примечание. Не рекомендую открывать доступ, чтобы сетевые пользователи могли читать и записывать файлы в общих папках. Эти папки расположены на диске «С», и отрыв к ним доступ для записи, вы открываете путь троянам и вирусам на вашу машину. Делайте это только, если все компьютеры в сети вам знакомы и на них установлено антивирусное ПО.

Как Расшарить файл или папку

Нажмите на папке или файле правой кнопкой мыши и зайдите в Свойства .

Перейдите на вкладку Доступ и нажмите на кнопку Расширенная настройка

Поставьте галку возле Открыть общий доступ к этой папке и нажмите на кнопку Разрешения

Нажмите Добавить

В появившемся окне нажмите кнопку Дополнительно

Нажмите кнопку Поиск справа посередине (1) – в нижнем поле окна появится список служб и пользователей(2). Прокрутите список до низа и найдите Сеть . Выделите Сеть (3) левой кнопкой мыши и нажмите OK (4). Затем еще раз OK .

В поле, выделенным желтым, вы можете задать права для пользователей, которые будут подключаться к вам по сети.

Отличия между полным доступом, изменением и чтением показаны в этой таблице (материал из справки Windows).

Если кратко, то разница между полным доступом и изменением только в том, что при полном доступе можно будет удалить файлы.

Когда вы настроите желаемые права для пользователей, нажмите OK два раза и перейдите в окне свойств папки на вкладку Безопасность . Далее нужно выполнить действия, подобные тем, что мы выполняли при задании разрешений.

Нажмите кнопку Изменить .

В появившемся окне нажмите Добавить .

Нажмите кнопку Дополнительно в следующем окне.

Далее нажмите Поиск и найдите внизу списка Сеть . Выделите Сеть левой кнопкой мыши и нажмите OK . Два раза подтвердите выбор нажатием OK .

В этом окне, как и ранее в параметрах доступа, задайте желаемые параметры безопасности. Если вы оставите список без изменений, по умолчанию на папку будут заданы параметры для чтения. Подтвердите свой выбор, два раза нажав OK .

Вот в принципе и все. Можете приступать к передаче файлов по сети.

Если, несмотря на все вышеперечисленные меры, компьютер по-прежнему недоступен для других, попробуйте отключить брандмауэр Windows или тот, что встроен в ваш Антивирус.

Особенно это актуально для пользователей Eset Smart Security, который по умолчанию очень любит блокировать все сетевые соединения. KIS тоже, бывает, грешит этим.

Если компьютер и в этом случае не удалось расшарить, попробуйте перезагрузиться и получить к нему доступ, набрав в строке адреса проводника (в любом окне) его – адрес. Перед адресом должно стоять два бэкслэша(\\).

В операционной системе Windows можно подключить общий доступ к папке, в локальной домашней сети для обмена данными между компьютерами при помощи общих папок. Это очень удобный и быстрый способ для передачи файлов по схеме компьютер-компьютер, без использования внешних носителей (флешек, внешних жестких дисков , карт памяти и т.п.).

В этой статье я расскажу про создание локальной сети на примере операционной системы Windows 10. Создание и настройка локальной сети в Windows 8 и в Windows 7 происходит подобным образом, данная инструкция универсальная.

В статье рассмотрен следующий вариант использования общих папок в локальной сети: к роутеру подключено несколько компьютеров, подключенных по кабелю и беспроводной сети Wi-Fi, объединенных в домашнюю сеть . На каждом компьютере создается общая папка, доступ к общим папкам имеют все компьютеры, входящие в данную локальную сеть.

На компьютерах, подключенных к домашней локальной сети, могут быть установлены операционные системы Windows 10, Windows 8, Windows 7 (разные ОС, или одинаковая операционная системы), подключенные к роутеру по Wi-Fi или по кабелю.

Создание и настройка локальной сети проходит в четыре этапа:

- первый этап - проверка имени рабочей группы и настроек сетевой карты

- второй этап - создание и настройка параметров локальной сети

- третий этап - подключение общего доступа к папке в локальной сети

- четвертый этап - обмен данными по локальной сети

Сначала необходимо проверить параметры рабочей группы и настройки сетевой карты, а потом уже создать локальную сеть Windows.

Проверка настроек сетевой карты и рабочей группы

На Рабочем столе кликните правой кнопкой мыши по значку «Этот компьютер» («Мой компьютер», «Компьютер»), в контекстном меню выберите пункт «Свойства». В окне «Система» нажмите на пункт «Дополнительные параметры системы».

В открывшемся окне «Свойства системы» откройте вкладку «Имя компьютера». Здесь вы увидите имя рабочей группы. По умолчанию, в Windows 10 рабочей группе дано имя «WORKGROUP».

На всех компьютерах, подключенных к данной локальной сети, имя рабочей группы должно быть одинаковым. Если на подключаемых к сети компьютерах у рабочих групп разные имена , измените имена, выбрав одно название для рабочей группы.

Для этого, нажмите на кнопку «Изменить…», в окне «Изменение имени компьютера или домена» дайте другое имя для рабочей группы (напишите новое имя большими буквами , лучше на английском языке).

Теперь проверьте настройки сетевой карты. Для этого, в области уведомлений кликните правой копкой мыши по значку сети (доступ в интернет). Нажмите на пункт «Центр управления сетями и общим доступом». В окне «Центр управления сетями и общим доступом» нажмите на ссылку «Изменение параметров адаптера».

В окне «Сетевые подключения » выберите сетевую карту, Ethernet или Wi-Fi, в зависимости от способа подключения компьютера к интернету. Далее кликните правой кнопкой мыши по сетевой карте, в контекстном меню нажмите на «Свойства».

В окне свойства сетевой карты, во вкладке «Сеть» выделите компонент «IP версии 4 (TCP/IPv4)», а затем нажмите на кнопку «Свойства».

В открывшемся окне свойства протокола интернета, во вкладке «Общие» проверьте параметры IP-адреса и DNS-сервиса. В большинстве случаев эти параметры назначаются автоматически. Если данные параметры вставляются вручную, уточните соответствующие адреса у вашего интернет провайдера (IP-адрес на компьютерах, подключенных к сети должен быть разным).

После завершения проверки параметров можно перейти непосредственно к созданию локальной сети в Windows.

Создание локальной сети

Первым делом настройте параметры локальной сети в Windows. Войдите в «Центр управления сетями и общим доступом», нажмите на пункт «Изменить дополнительные параметры общего доступа».

В окне «Дополнительные параметры общего доступа» настраивается изменение параметров общего доступа для различных сетевых профилей. Операционная система Windows для каждой используемой сети создает отдельный сетевой профиль со своими особыми параметрами.

Всего доступно три профиля сети:

- Частная

- Гостевая или общедоступная

- Все сети

В профиле частной сети в параметре «Сетевое обнаружение» выберите пункт «Включить сетевое обнаружение».

В параметре «Общий доступ к файлам и принтерам» активируйте пункт «Включить общий доступ к файлам и принтерам».

В параметре «Подключение домашней группы » выберите пункт «Разрешить Windows управлять подключениями домашней группы (рекомендуется)».

После этого откройте сетевой профиль «Все сети». В параметре «Общий доступ к общедоступным папкам» выберите пункт «Включить общий доступ, чтобы сетевые пользователи могли читать и записывать файлы в общих папках».

В параметре «Подключение общего доступа к файлам» выберите настройку «Использовать 128-битное шифрование для защиты подключений общего доступа (рекомендуется)».

В параметре «Общий доступ с парольной защитой» активируйте пункт «Отключить общий доступ с парольной защитой».

После завершения настроек, нажмите на кнопку «Сохранить изменения».

Повторите все эти действия на всех компьютерах, которые вы планируете подключить к домашней локальной сети:

- проверьте имя рабочей группы (имя должно быть одинаковым)

- проверьте настройки сетевой карты

- в параметрах общего доступа включите сетевое обнаружение, включите общий доступ к файлам и принтерам, отключите общий доступ с парольной защитой

Как включить общий доступ к папке

В данном случае я создал папку и именем «Общая». Кликните правой кнопкой мыши по этой папке, в окне свойства папки откройте вкладку «Доступ».

Затем нажмите на кнопку «Расширенная настройка».

В окне «Расширенная настройка общего доступа» активируйте пункт «Открыть общий доступ к этой папке», а потом нажмите на кнопку «Разрешения».

Выберите разрешения для использования данных общей папки с другого компьютера. Есть выбор из трех вариантов:

- Полный доступ

- Изменение

- Чтение

Для сохранения настроек нажмите на кнопку «ОК».

Вновь войдите в свойства папки, откройте вкладку «Безопасность», а затем нажмите на кнопку «Изменить…».

В открывшемся окне введите имя «Все» (без кавычек) в поле «Введите имена выбираемых объектов», а затем нажмите на кнопку «ОК».

В окне свойства папки, во вкладке «Безопасность» настройте разрешения, которые вы ранее выбрали для общей папки.

Для изменения разрешения для группы «Все», нажмите на кнопку «Дополнительно». В окне «Дополнительные параметры безопасности для общей папки» выделите группу «Все», а потом нажмите на кнопку «Изменить» для изменения разрешений.

Настройка локальной сети в Windows завершена. В некоторых случаях может понадобиться перезагрузка компьютера для того, чтобы все изменения вступили в силу.

Вход в локальную домашнюю сеть

Откройте Проводник, в разделе «Сеть» вы увидите все доступные компьютеры, подключенные к локальной домашней сети. Для входа на другой компьютер, кликните по имени компьютера, а затем кликните по имени общей папки для того, чтобы получить доступ к файлам и папкам, находящимся в общей папке.

Локальная сеть в Windows 10 создана и настроена.

Устранение некоторых неполадок с сетью

Иногда, после настройки сети, возникают проблемы с доступом папкам в локальной сети. Одной из возможных проблем , может быть неправильно выбранный профиль сети. Я сам с этим столкнулся на своем компьютере. После переустановки системы, я создал и настроил локальную сеть, но мой компьютер не видел два ноутбука, подключенных к этой сети. С ноутбука можно было без проблем зайти в общую папку моего компьютера, а компьютер их вообще не видел.

Я несколько раз проверил все настройки локальной сети, и только потом заметил, что на моем компьютере работает общественная сеть, а не частная (домашняя) сеть, как на ноутбуках. Как можно решить такую проблему?

Войдите в «Центр управления сетями и общим доступом», нажмите на «Устранение неполадок». Выберите раздел «Общие папки», запустите диагностику и устранение неполадок. В самом конце приложение предложит настроить сеть как частную. Примените это исправление, а затем перезагрузите компьютер. После выполнения этой операции, мой компьютер получил доступ к общим папкам на ноутбуках в локальной сети.

Часто проблемы возникают из-за сети. В Windows 10 есть возможность сбросить настройки сети на настройки по умолчанию. Войдите в «Параметры», «Сеть и Интернет», в разделе «Изменение сетевых параметров » нажмите на «Сброс сети» для применения сетевых настроек по умолчанию.

Могут возникнуть и другие проблемы, их решение ищите в интернете.

Заключение

В ОС Windows можно создать локальную частную (домашнюю) сеть между компьютерами, для организации обмена данными с помощью общих папок, получить доступ к принтеру. На компьютерах в одной сети могут быть установлены разные, или одинаковые операционные системы (Windows 10, Windows 8, Windows 7).

Является общепринятой нормой и их наличием уже никого не удивишь. В связи с доступностью интернет-подключения, всё более популярными становятся различные онлайн-сервисы. Одними из самых популярных являются сетевые папки и удалённые ресурсы, организованные как в домашней сети, так и предоставляемые вашим интернет-провайдером. Чаще всего всё работает так, как положено, но время от времени могут встречаться ошибки, препятствующие полноценной работе, которые обычный пользователь не знает, как решить. Одними из самых популярных ошибок являются ошибки «Нет доступа к сетевой папке ». Некоторые из них могут обозначаться цифровым или буквенно-цифровым кодом, например, 1231 или 0x800704cf. Причинами возникновения этих неполадок могут быть различные факторы. В этой статье мы предлагаем вам разобраться со всеми причинами, а также предложим способы их решения.

Нет доступа к сетевой папке

Представим, что у вас есть несколько компьютеров, между которыми вы хотите настроить домашнюю сеть, чтобы постоянно не копировать необходимые файлы . В таком случае вам необходимо создать папку на одном из компьютеров, сделать её общедоступной, чтобы был доступ с любого другого устройства с выходом в интернет. Это может быть даже смартфон или планшет.

Одна из самых часто встречаемых ошибок при работе с удалёнными папками - нет доступа к сетевой папке, при этом может выдаваться код ошибки 0x800704cf. Вы в Проводнике видите общедоступную сетевую папку, но при попытке её открыть получаете сообщение «Нет доступа к ресурсу». Точный текст сообщения может отличаться в зависимости от версии операционной системы. Каковы возможные причины такой проблемы? Их может быть несколько:

- Отдельно взятому пользователю не были предоставлены права на доступ к папке, расположенному в сети.

- У пользователя нет разрешения на доступ к сетевому ресурсу на уровне безопасности операционной системы.

- У пользователя, вообще, нет никаких разрешений на доступ к ресурсу.

Решить можно каждую проблему. Давайте разберём подробнее.

Настройка доступа к сетевой папке для каждого пользователя

Все настройки должны выполняться на том компьютере или ресурсе, на котором хранится содержимое папки. Чтобы настроить доступ пользователей к папке, необходимо:

- Зайти в управление компьютером (зависимо от версии операционной системы, кликните правой кнопкой мыши по иконке Мой компьютер на рабочем столе Windows либо по кнопке Пуск, после чего выберите Управление либо Управление компьютером) и выбрать пункт Общие папки - Общие ресурсы.

- Найти в списке ресурсов папку, доступ к которой вы не можете получить, и посмотреть её расположение на жёстком диске.

- Открыть Проводник и найти нужную папку (пользователи Windows 10 могут выполнять дальнейшие действия , не переходя в Проводник, просто кликнув правой кнопки мыши прямо в меню утилиты Управление компьютером).

- Кликнуть по ней правой кнопкой мыши, выбрать Свойства - Доступ - Расширенные настройки - Разрешения (либо же Свойства - Разрешения для общего ресурса).

- Вы увидите как минимум два пункта - Администраторы и Все. Навести стрелочку курсора на пункт Все и убедиться, что стоят галочки напротив всех пунктов в столбике Разрешить (полный доступ, изменение, чтение). Если же напротив какого-то пункта стоит галочка в столбике Запретить, следует убрать его отсюда и поставить в столбик Разрешить.

- Подтвердить изменения, нажав Применить - OK, после чего повторить попытку воспользоваться сетевым ресурсом.

Кликните правой кнопкой по «Компьютер» и выберите «Управление» в контекстном меню

Настройка доступа к ресурсу на уровне безопасности системы

Иногда бывает, что на уровне безопасности операционной системы запрещён доступ сторонних пользователей к сетевому ресурсу. Чтобы исправить проблему:

- В меню Свойства откройте вкладку Безопасность и нажмите на кнопку Изменить, а затем Добавить.

- В строке «Введите имена выбираемых объектов» напечатайте с большой буквы Все и нажмите ОК.

- После того как вы будете переброшены обратно в список групп и пользователей, наведите курсор на вновь созданную группу Все и отметьте те действия, которые вы хотите разрешить. Отмеченных пунктов по умолчанию вполне достаточно для чтения данных с удалённого сетевого ресурса.

- Нажмите Применить - OK - OK и повторите попытку доступа к сетевой папке.

При попытке подключиться к интернету возникает ошибка 1231

Ошибка 1231 возникает в том случае, когда компьютер с Windows не может получить доступ к ресурсам, расположенным на удалённом сервере . Чаще всего возникает, когда провайдер интернета предоставляет доступ к международной сети по технологии VPN . Кроме того, она может возникнуть при попытке доступа к локальному ресурсу поставщика услуг сетевого доступа . Если доступ был и вдруг пропал, произойти эта неполадка может по одной из следующих причин:

- проблемы со стороны провайдера;

- обрыв связи между абонентом и сервером;

- поломка сетевой карты компьютера;

- сбой драйверов сетевой карты;

- система безопасности операционной системы блокирует соединение по VPN;

- некорректно налаженное или отключённое соединение по локальной сети;

- действия вирусных программ.

В первую очередь следует проверить, не возникает ли ошибка 1231 по вине поставщика интернета. Для этого вам нужно запустить командную строку (Win + R - cmd, или правой кнопкой по кнопке Пуск - Командная строка) и ввести следующую команду:

net view \\domain:имя домена,

где имя домена означает адрес сервера, которые провайдер предоставил вам для подключения к Всемирной паутине. Если выдаётся «Системная ошибка 53. Не найден сетевой путь», то проблема именно со стороны поставщика услуги. В таком случае вам следует обратиться в техническую поддержку.

Если же такой ошибки не выбивает, придётся искать причину в своём компьютере или ноутбуке на Windows. Что можно сделать для исправления ошибки 1231?

Заключение

Надеемся, что мы помогли вам с решением проблемы доступа к сетевым ресурсам с кодами 1231 и 0x800704cf. Мы уверены, что, если вы будете точно следовать нашим указаниям, у вас получится решить всё самостоятельно. В комментариях просим указать, получилось ли вам разобраться с вопросом без помощи специалистов.

На просторах России много фирм и мелких предприятий не имеют в штате своего системного администратора на постоянной основе или приходящего время от времени. Фирма растёт и рано или поздно одной расшаренной папки в сети, где каждый может делать что захочет, становится мало. Требуется разграничение доступа для разных пользователей или групп пользователей на платформе MS Windows. Линуксоидов и опытных админов просьба не читать статью.

Самый лучший вариант - взять в штат опытного админа и задуматься о покупке сервера. Опытный админ на месте сам решит: поднимать ли MS Windows Server с Active Directory или использовать что-то из мира Linux.

Но данная статья написана для тех, кто решил пока мучаться самостоятельно, не применяя современные программные решения. Попытаюсь объяснить хотя бы как правильно реализовывать разграничение прав.

Прежде чем начать хотелось бы разжевать пару моментов:

- Любая операционная система "узнаёт" и "различает" реальных людей через их учётные записи. Должно быть так: один человек = одна учётная запись .

- В статье описывается ситуация, что в фирме нет своего админа и не куплен, к примеру, MS Windows Server. Любая обычная MS Windows одновременно обслуживает по сети не более 10 для WinXP и 20 человек для Win7. Это сделано фирмой Microsoft специально, чтобы клиентские Windows не перебегали дорогу серверам Windows и вы не портили бизнес Microsoft. Помните число 10-20 и когда в вашей фирме будет более 10-20 человек, вам придётся задуматься о покупке MS Windows Server или попросить кого-либо поднять вам бесплатный Linux Samba сервер, у которого нет таких ограничений.

- Раз у вас нет грамотного админа, то ваш обычный комп с клиентской MS Windows будет изображать из себя файловый сервер. Вы вынуждены будете продублировать на нём учётные записи пользователей с других компьютеров, чтобы получать доступ к расшаренным файлам. Другими словами, если есть в фирме ПК1 бухгалтера Оли с учётной записью olya, то и на этом "сервере" (именую его в дальнейшем как WinServer) нужно создать учётную запись olya с таким же паролем, как и на ПК1.

- Люди приходят и уходят. Текучесть кадров есть везде и если вы, тот бедный человек, который не админ и назначен (вынужден) поддерживать ИТ вопросы фирмы, то вот вам совет. Делайте учётные записи, не привязанные к личности. Создавайте для менеджеров - manager1, manager2. Для бухгалтеров - buh2, buh3. Или что-то подобное. Ушёл человек? Другой не обидится, если будет использовать manager1. Согласитесь это лучше, чем Семёну использовать учётную запись olya, так как влом или некому переделывать и уже всё работает 100 лет.

- Забудьте такие слова как: "сделать пароль на папку". Те времена, когда на ресурсы накладывался пароль давным давно прошли. Поменялась философия работы с различными ресурсами. Сейчас пользователь входит в свою систему с помощью учётной записи (идентификация), подтверждая себя своим паролем (аутентификация) и ему предоставляется доступ ко всем разрешённым ресурсам. Один раз вошёл в систему и получил доступ ко всему - вот что нужно помнить.

- Желательно выполнять нижеперечисленные действия от встроенной учётной записи Администратор или от первой учётной записи в системе, которая по умолчанию входит в группу Администраторы.

Приготовление.

В Проводнике уберите упрощённый доступ к нужным нам вещам.

- MS Windows XP. Меню Сервис - Свойства папки - Вид. Снять галочку Использовать мастер общего доступа

- MS Windows 7. Нажмите Alt. Меню Сервис - Параметры папок - Вид. Снять галочку Использовать простой общий доступ к файлам .

Создайте на вашем компьютере WinServer папку, которая будет хранить ваше богатство в виде файлов приказов, договоров и так далее. У меня, как пример, это будет C:\dostup\. Папка обязательна должна быть создана на разделе с NTFS.

Доступ по сети.

На данном этапе нужно выдать в доступ по сети (расшарить - share) папку для работы с ней другими пользователями на своих компьютерах данной локальной сети.

И самое главное! Выдать папку в доступ с полным разрешением для всех! Да да! Вы не ослышались. А как же разграничение доступа?

Мы разрешаем по локальной сети всем подсоединяться к папке, НО разграничивать доступ будем средствами безопасности, сохраняемые в файловой системе NTFS, на которой расположена наш каталог.

- MS Windows XP. На нужной папке (C:\dostup\) правой клавишей мыши и там Свойства. Вкладка Доступ - Полный доступ .

- MS Windows 7. На нужной папке (C:\dostup\) правой клавишей мыши и там Свойства. Вкладка Доступ - Расширенная настройка. Ставим галочку Открыть общий доступ к этой папке . Заполняем Примечание. Жмём Разрешение. Группа Все должна иметь по сети право Полный доступ .

Пользователи и группы безопасности.

Нужно создать необходимые учётные записи пользователей. Напоминаю, что если на многочисленных ваших персональных компьютерах используются различные учётные записи для пользователей, то все они должны быть созданы на вашем "сервере" и с теми же самыми паролями. Этого можно избежать, только если у вас грамотный админ и компьютеры в Active Directory. Нет? Тогда кропотливо создавайте учётные записи.

- MS Windows XP.

Локальные пользователи и группы - Пользователи. Меню Действие - Новый пользователь. - MS Windows 7. Панель Управления - Администрирование - Управление компьютером.

Локальные пользователи и группы - Пользователи. Меню Действие - Создать пользователя.

Теперь очередь за самым главным - группы! Группы позволяют включать в себя учётные записи пользователей и упрощают манипуляции с выдачей прав и разграничением доступа.

Чуть ниже будет объяснено "наложение прав" на каталоги и файлы, но сейчас главное понять одну мысль. Права на папки или файлы будут предоставляться группам, которые образно можно сравнить с контейнерами. А группы уже "передадут" права включённым в них учётным записям. То есть нужно мыслить на уровне групп, а не на уровне отдельных учётных записей.

- MS Windows XP. Панель Управления - Администрирование - Управление компьютером.

- MS Windows 7. Панель Управления - Администрирование - Управление компьютером.

Локальные пользователи и группы - Группы. Меню Действие - Создать группу.

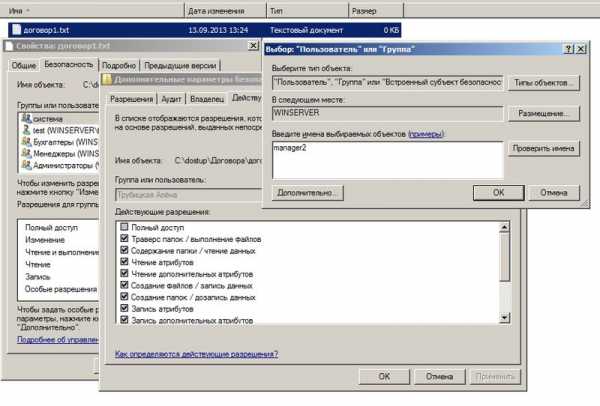

Нужно включить в нужные группы нужные учётные записи. Для примера, на группе Бухгалтеры правой клавишей мыши и там Добавить в группу или Свойства и там кнопка Добавить. В поле Введите имена выбираемых объектов впишите имя необходимой учётной записи и нажмите Проверить имена . Если всё верно, то учётная запись изменится к виду ИМЯСЕРВЕРА\учётная_запись. На рисунке выше, учётная запись buh4 была приведена к WINSERVER\buh4.

Итак, нужные группы созданы и учётные записи пользователей включены в нужные группы. Но до этапа назначения прав на папках и файлах с помощью групп хотелось бы обсудить пару моментов.

Стоит ли заморачиваться с группой, если в ней будет одна учётная запись? Считаю, что стоит! Группа даёт гибкость и маневренность. Завтра вам понадобится ещё одному человеку Б дать те же права, что и определённому человеку с его учётной записью А. Вы просто добавите учётную запись Б в группу, где уже имеется А и всё!

Намного проще, когда права доступа выданы группам, а не отдельным персонам. Вам остаётся лишь манипулировать группами и включением в них нужных учётных записей.

Права доступа.

Желательно выполнять нижеперечисленные действия от встроенной учётной записи Администратор или от первой учётной записи в системе, которая по умолчанию входит в группу Администраторы.

Вот и добрались до этапа, где непосредственно и происходит магия разграничения прав доступа для различных групп, а через них и пользователям (точнее их учётным записям).

Итак, у нас есть директория по адресу C:\dostup\, которую мы уже выдали в доступ по сети всем сотрудникам. Внутри каталога C:\dostup\ ради примера создадим папки Договора, Приказы, Учёт МЦ. Предположим, что есть задача сделать:

- папка Договора должна быть доступна для Бухгалтеров только на чтение. Чтение и запись для группы Менеджеров.

- папка УчётМЦ должна быть доступна для Бухгалтеров на чтение и запись. Группа Менеджеров не имеет доступа.

- папка Приказы должна быть доступна для Бухгалтеров и Менеджеров только на чтение.

На папке Договора правой клавишей и там Свойства - вкладка Безопасность. Мы видим что какие-то группы и пользователи уже имеют к ней доступ. Эти права были унаследованы от родителя dostup\, а та в свою очередь от своего родителя С:

Мы прервём это наследование прав и назначим свои права-хотелки.

Жмём кнопку Дополнительно - вкладка Разрешения - кнопка Изменить разрешения .

Сначала прерываем наследование прав от родителя. Снимаем галочку Добавить разрешения, наследуемые от родительских объектов. Нас предупредят, что разрешения от родителя не будут применяться к данному объекту (в данном случае это папка Договора). Выбор: Отмена или Удалить или Добавить. Жмём Добавить и права от родителя останутся нам в наследство, но больше права родителя на нас не будут распространяться. Другими словами, если в будущем права доступа у родителя (папка dostup) изменить - это не скажется на дочерней папке Договора. Заметьте в поле Унаследовано от стоит не унаследовано . То есть связь родитель - ребёнок разорвана.

Теперь аккуратно удаляем лишние права, оставляя Полный доступ для Администраторов и Система. Выделяем по очереди всякие Прошедшие проверку и просто Пользователи и удаляем кнопкой Удалить.

Кнопка Добавить в данном окне Дополнительные параметры безопасности предназначена для опытных админов, которые смогут задать особые, специальные разрешения. Статья же нацелена на знания опытного пользователя.

Мы ставим галочку Заменить все разрешения дочернего объекта на разрешения, наследуемые от этого объекта и жмём Ок. Возвращаемся назад и снова Ок, чтобы вернуться к простому виду Свойства.

Данное окно позволит упрощённо достигнуть желаемого. Кнопка Изменить выведет окно "Разрешения для группы".

Жмём Добавить. В новом окне пишем Бухгалтеры и жмём "Проверить имена" - Ок. По умолчанию даётся в упрощённом виде доступ "на чтение". Галочки в колонке Разрешить автоматически выставляются "Чтение и выполнение", "Список содержимого папки", "Чтение". Нас это устраивает и жмём Ок.

Теперь по нашему техническому заданию нужно дать права на чтение и запись для группы Менеджеры. Если мы в окне Свойства, то снова Изменить - Добавить - вбиваем Менеджеры - Проверить имена. Добавляем в колонке Разрешить галочки Изменение и Запись.

Теперь нужно всё проверить!

Следите за мыслью. Мы приказали, чтобы папка Договора не наследовала права от свого родителя dostup. Приказали дочерним папкам и файлам внутри папки Договора наследовать права от неё.

На папку Договора мы наложили следующие права доступа: группа Бухгалтеры должна только читать файлы и открывать папки внутри, а группа Менеджеры создавать, изменять файлы и создавать папки.

Следовательно, если внутри директории Договора будет создаваться файл-документ, на нём будут разрешения от его родителя. Пользователи со своими учётными записями будут получать доступ к таким файлам и каталогам через свои группы.

Зайдите в папку Договора и создайте тестовый файл договор1.txt

На нём щелчок правой клавишей мыши и там Свойства - вкладка Безопасность - Дополнительно - вкладка Действующие разрешения.

Жмём Выбрать и пишем учётную запись любого бухгалтера, к примеру buh2. Мы видим наглядно, что buh2 получил права от своей группы Бухгалтеры, которые обладают правами на чтение к родительской папке Договора, которая "распространяет" свои разрешения на свои дочерние объекты.

Пробуем manager2 и видим наглядно, что менеджер получает доступ на чтение и запись, так как входит в группу Менеджеры, которая даёт такие права для данной папки.

Абсолютно так же, по аналогии с папкой Договора, накладываются права доступа и для других папок, следуя вашему техническому заданию.

Итог.

- Используйте разделы NTFS.

- Когда разграничиваете доступ на папки (и файлы), то манипулируйте группами.

- Создавайте учётные записи для каждого пользователя. 1 человек = 1 учётная запись.

- Учётные записи включайте в группы. Учётная запись может входить одновременно в разные группы. Если учётная запись находится в нескольких группах и какая-либо группа что-то разрешает, то это будет разрешено учётной записи.

- Колонка Запретить (запрещающие права) имеют приоритет перед Разрешением. Если учётная запись находится в нескольких группах и какая-либо группа что-то запрещает, а другая группа это разрешает, то это будет запрещено учётной записи.

- Удаляйте учётную запись из группы, если хотите лишить доступа, которого данная группа даёт.

- Задумайтесь о найме админа и не обижайте его деньгами.

Задавайте вопросы в комментариях и спрашивайте, поправляйте.

Видеоматериал показывает частный случай, когда нужно всего лишь запретить доступ к папке, пользуясь тем, что запрещающие правила имеют приоритет перед разрешающими правила.

Постараюсь сформулировать набор общих правил/рекомендаций/тезисов по организации прав доступа на файловом сервере в доменной среде на серверах Windows Server 2012 R2, основываясь на собственном опыте и наблюдениях:

- На файловом сервере не устанавливаем никаких ролей и служб, кроме роли файлового сервера. Чем чище — тем лучше. Организовываем репликацию данных на другой файловый сервер, резервное копирование данных на backup-сервер, мониторинг/аудит/скрипты и все… RDP-доступ должен быть только у администраторов, не надо разворачивать терминальный сервер, устанавливать клиентское ПО и пускать на сервер пользователей.

- Доступ к данным для пользователей осуществляется посредством предоставления общего доступа к корневой папке (на мой взгляд, в идеале «расшаривается» только одна корневая папка). Нет смысла публиковать несколько папок, находящихся на одном диске и на одном уровне иерархии, так как все замечательно «рулится» правами доступа на вкладке «Безопасность» и опцией «Включить перечисление на основе доступа» (Access Based Enumeration или ABE) — папки, к которым нет доступа, не будут отображаться. На серверах Windows Server 2012 R2 опция ABE находится здесь:Имеет смысл «расшаривать» несколько папок в следующих случаях:

- Папки находятся на разных дисках. Тут варианта два: либо у вас многотерабайтные массивы данных и вы упираетесь в физические ограничения размеров RAID-массива или логического тома в ОС, либо вы поленились организовать (или вам не дали на это денежку) RAID-массив достаточного объема. Более жизнеспособный второй вариант, поэтому следует реорганизовать/модернизировать дисковую подсистему.

- Нужно дать доступ к папке, глубоко «зарытой» в иерархии директорий, при этом не давая доступ к соседним и вышестоящим каталогам. В этом случае для настройки прав доступа придется пройтись по всему пути к искомой папке, выдавая минимальные права на каждую «транзитную» папку. Если «расшарить» целевую папку, проще будет выдать права доступа, да и пользователю будет проще в нее зайти. Альтернативные пути: выдавать права скриптами Powershell (в будущем опубликую статью по этому поводу) или пересмотреть/оптимизировать структуру папок и права доступа к ним. Для более быстрого доступа в «зарытые» папки можно использовать ярлыки или подключить сетевые диски.

- Для предоставления доступа к папке с дистрибутивами, с перемещаемыми профилями и рабочими столами пользователей делаются скрытые «шары» , к примеру distr$, prof$, dsk$. Эти общие папки не отображаются в сетевом окружении и доступны только по точному пути: \\srv01\prof$\ и так далее.